10 - Gerenciamento e Monitoramento

Uso de ping, tracert e depuração do sistema

Ping

Sobre o ping

Utilize a ferramenta ping para determinar se um endereço é alcançável.

O ping envia solicitações de eco ICMP (ECHO-REQUEST) para o dispositivo de destino. Ao receber as solicitações, o dispositivo de destino responde com respostas de eco ICMP (ECHO-REPLY) para o dispositivo de origem. O dispositivo de origem exibe estatísticas sobre a operação do ping, incluindo o número de pacotes enviados, número de respostas de eco recebidas e o tempo de ida e volta. Você pode medir o desempenho da rede analisando essas estatísticas.

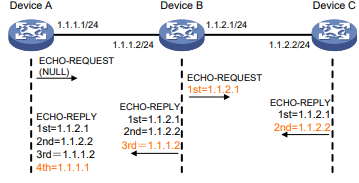

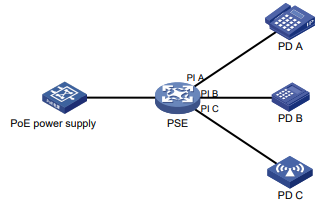

Você pode usar o comando ping –r para exibir os roteadores pelos quais as solicitações de eco ICMP passaram. O procedimento de teste do ping –r é mostrado na Figura 1:

- O dispositivo de origem (Dispositivo A) envia uma solicitação de eco ICMP para o dispositivo de destino (Dispositivo C) com a opção RR vazia.

- O dispositivo intermediário (Dispositivo B) adiciona o endereço IP de sua interface de saída (1.1.2.1) à opção RR da solicitação de eco ICMP e encaminha o pacote.

- Ao receber a solicitação, o dispositivo de destino copia a opção RR na solicitação e adiciona o endereço IP de sua interface de saída (1.1.2.2) à opção RR. Então, o dispositivo de destino envia uma resposta de eco ICMP.

- O dispositivo intermediário adiciona o endereço IP de sua interface de saída (1.1.1.2) à opção RR na resposta de eco ICMP e, em seguida, encaminha a resposta.

- Ao receber a resposta, o dispositivo de origem adiciona o endereço IP de sua interface de entrada (1.1.1.1) à opção RR. As informações detalhadas das rotas do Dispositivo A para o Dispositivo C são formatadas como: 1.1.1.1 <-> {1.1.1.2; 1.1.2.1} <-> 1.1.2.2.

Figura 1 Operação de ping

Uso de um comando ping para testar a conectividade da rede

Execute as seguintes tarefas em qualquer visualização:

- Determinar se um endereço IPv4 é alcançável.

ping [ ip ] [ -a source-ip | -c count | -f | -h ttl | -i interface-type

interface-number | -m interval | -n | -p pad | -q | -r | -s packet-size | -t

timeout | -tos tos | -v ] * hostAumente o tempo limite (indicado pela palavra-chave -t) em uma rede de baixa velocidade.

- Determinar se um endereço IPv6 pode ser acessado.

ping ipv6 [ -a source-ipv6 | -c count | -i interface-type

interface-number | -m interval | -q | -s packet-size | -t timeout | -tc

traffic-class | -v ] * host hostAumente o tempo de timeout (indicado pela palavra-chave -t) em uma rede de baixa velocidade.

Exemplo: Usando o utilitário ping

Configuração de rede

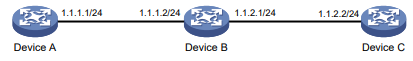

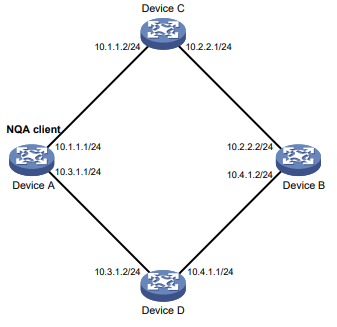

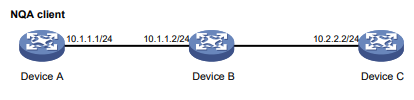

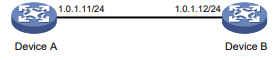

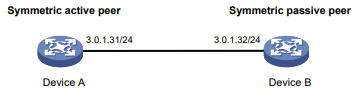

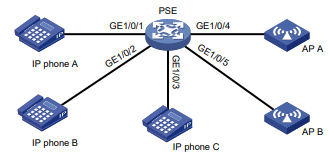

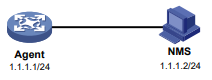

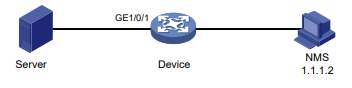

Conforme mostrado na Figura 2, determine se o Dispositivo A e o Dispositivo C podem se comunicar.

Figura 2 Diagrama de rede

Dispositivo Dispositivo DispositivoC

Procedimento

# Teste a conectividade entre o dispositivo A e o dispositivo C.

<DeviceA> ping 1.1.2.2

Ping 1.1.2.2 (1.1.2.2): 56 data bytes, press CTRL_C to break

56 bytes from 1.1.2.2: icmp_seq=0 ttl=254 time=2.137 ms

56 bytes from 1.1.2.2: icmp_seq=1 ttl=254 time=2.051 ms

56 bytes from 1.1.2.2: icmp_seq=2 ttl=254 time=1.996 ms

56 bytes from 1.1.2.2: icmp_seq=3 ttl=254 time=1.963 ms

56 bytes from 1.1.2.2: icmp_seq=4 ttl=254 time=1.991 ms

--- Ping statistics for 1.1.2.2 ---

5 packet(s) transmitted, 5 packet(s) received, 0.0% packet loss

round-trip min/avg/max/std-dev = 1.963/2.028/2.137/0.062 ms

A saída mostra as seguintes informações:

- O dispositivo A envia cinco pacotes ICMP para o dispositivo C e o dispositivo A recebe cinco pacotes ICMP.

- Nenhum pacote ICMP é perdido.

- A rota pode ser acessada.

Tracert

Sobre o tracert

O Tracert (também chamado de Traceroute) permite a recuperação dos endereços IP dos dispositivos da Camada 3 no caminho para um destino. Em caso de falha na rede, use o tracert para testar a conectividade da rede e identificar os nós com falha.

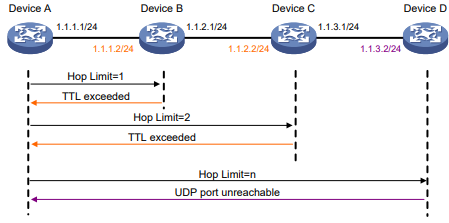

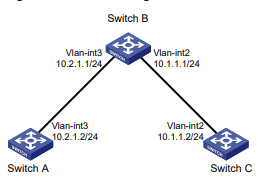

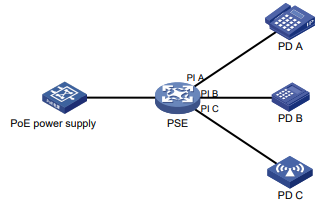

Figura 3 Operação do Tracert

O Tracert usa mensagens de erro ICMP recebidas para obter os endereços IP dos dispositivos. O Tracert funciona como mostrado na Figura 3:

- O dispositivo de origem envia um pacote UDP com um valor TTL de 1 para o dispositivo de destino. A porta UDP de destino não é usada por nenhum aplicativo no dispositivo de destino.

- O primeiro salto (Dispositivo B, o primeiro dispositivo da Camada 3 que recebe o pacote) responde enviando uma mensagem de erro ICMP com TTL expirado para a origem, com seu endereço IP (1.1.1.2) encapsulado. Dessa forma, o dispositivo de origem pode obter o endereço do primeiro dispositivo da Camada 3 (1.1.1.2).

- O dispositivo de origem envia um pacote com um valor TTL de 2 para o dispositivo de destino.

- O segundo salto (Dispositivo C) responde com uma mensagem de erro ICMP expirada por TTL, que fornece ao dispositivo de origem o endereço do segundo dispositivo da Camada 3 (1.1.2.2).

- Esse processo continua até que um pacote enviado pelo dispositivo de origem chegue ao dispositivo de destino final. Como nenhum aplicativo usa a porta de destino especificada no pacote, o dispositivo de destino responde com uma mensagem ICMP de porta inalcançável para o dispositivo de origem, com seu endereço IP encapsulado. Dessa forma, o dispositivo de origem obtém o endereço IP do dispositivo de destino (1.1.3.2).

- O dispositivo de origem determina isso:

- O pacote chegou ao dispositivo de destino depois de receber a mensagem ICMP de porta inalcançável.

- O caminho para o dispositivo de destino é de 1.1.1.2 a 1.1.2.2 a 1.1.3.2.

Pré-requisitos

Antes de usar um comando tracert, execute as tarefas desta seção. Para uma rede IPv4:

- Habilite o envio de pacotes de tempo limite ICMP nos dispositivos intermediários (dispositivos entre o

dispositivos de origem e destino). Se os dispositivos intermediários forem dispositivos Intelbras, execute o comando ip ttl-expires enable nos dispositivos. Para obter mais informações sobre esse comando, consulte Referência de comandos de serviços da camada 3IP.

- Habilite o envio de pacotes ICMP de destino inacessível no dispositivo de destino. Se o dispositivo de destino for um dispositivo Intelbras, execute o comando ip unreachables enable. Para obter mais informações sobre esse comando, consulte Referência de comandos de serviços da camada 3IP.

Para uma rede IPv6:

- Habilite o envio de pacotes de tempo limite ICMPv6 nos dispositivos intermediários (dispositivos entre os dispositivos de origem e de destino). Se os dispositivos intermediários forem dispositivos Intelbras, execute o comando

comando ipv6 hoplimit-expires enable nos dispositivos. Para obter mais informações sobre esse comando, consulte Referência de comandos de serviços de IP de camada 3.

- Habilite o envio de pacotes ICMPv6 de destino inacessível no dispositivo de destino. Se o dispositivo de destino for um dispositivo Intelbras, execute o comando ipv6 unreachables enable. Para obter mais informações sobre esse comando, consulte Referência de comandos de serviços da camada 3IP.

Uso de um comando tracert para identificar falhas ou todos os nós em um caminho

Execute as seguintes tarefas em qualquer visualização:

- Rastrear a rota para um destino IPv4.

tracert [ -a source-ip | -f first-ttl | -m max-ttl | -p port | -q

packet-number | -t tos | -w timeout ] * host

- Rastrear a rota para um destino IPv6.

tracert ipv6 [ -f first-hop | -m max-hops | -p port | -q packet-number | -t

traffic-class | -w timeout ] * host

Exemplo: Usando o utilitário tracert

Configuração de rede

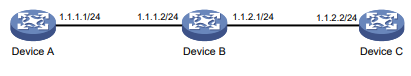

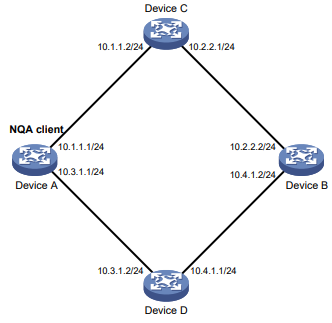

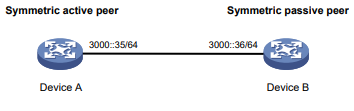

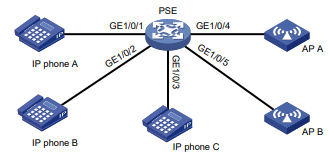

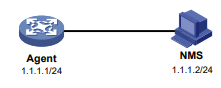

Conforme mostrado na Figura 4, o Dispositivo A não conseguiu fazer Telnet no Dispositivo C.

Teste a conectividade de rede entre o Dispositivo A e o Dispositivo C. Se eles não conseguirem se comunicar, localize os nós com falha na rede.

Figura 4 Diagrama de rede

Dispositivo Dispositivo DispositivoC

Procedimento

- Configure endereços IP para os dispositivos, conforme mostrado na Figura 4.

- Configure uma rota estática no Dispositivo A.

<DeviceA> system-view

[DeviceA] ip route-static 0.0.0.0 0.0.0.0 1.1.1.2

- Teste a conectividade entre o dispositivo A e o dispositivo C.

[DeviceA] ping 1.1.2.2

Ping 1.1.2.2(1.1.2.2): 56 -data bytes, press CTRL_C to break

Request time out

Request time out

Request time out

Request time out

Request time out

--- Ping statistics for 1.1.2.2 ---

5 packet(s) transmitted,0 packet(s) received,100.0% packet loss

A saída mostra que o Dispositivo A e o Dispositivo C não conseguem se comunicar.

- Identificar nós com falha:

# Habilite o envio de pacotes de tempo limite ICMP no Dispositivo B.

<DeviceB> system-view

[DeviceB] ip ttl-expires enable# Habilite o envio de pacotes ICMP de destino inalcançável no Dispositivo C.

<DeviceC> system-view

[DeviceC] ip unreachables enable

# Identificar os nós com falha.

[DeviceA] tracert 1.1.2.2

traceroute to 1.1.2.2 (1.1.2.2) 30 hops at most,40 bytes each packet, press CTRL_C

to break

1 1.1.1.2 (1.1.1.2) 1 ms 2 ms 1 ms

2 * * *

3 * * *

4 * * *

5

[DeviceA]

A saída mostra que o Dispositivo A pode alcançar o Dispositivo B, mas não pode alcançar o Dispositivo C. Ocorreu um erro na conexão entre o Dispositivo B e o Dispositivo C.

- Para identificar a causa do problema, execute os seguintes comandos no Dispositivo A e no Dispositivo C:

- Execute o comando debugging ip icmp e verifique se o Dispositivo A e o Dispositivo C podem enviar e receber os pacotes ICMP corretos.

- Execute o comando display ip routing-table para verificar se o Dispositivo A e o Dispositivo C têm uma rota entre si.

Depuração do sistema

Sobre a depuração do sistema

O dispositivo suporta depuração para a maioria dos protocolos e recursos e fornece informações de depuração para ajudar os usuários a diagnosticar erros.

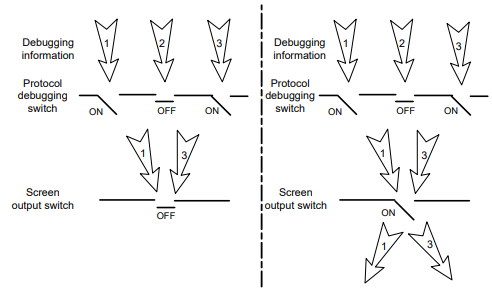

Os seguintes switches controlam a exibição das informações de depuração:

Chave de depuração de módulo - Controla se as informações de depuração específicas do módulo devem ser geradas.

Chave de saída de tela - Controla se as informações de depuração devem ser exibidas em uma determinada tela. Use os comandos terminal monitor e terminal logging level para ativar a chave de saída de tela. Para obter mais informações sobre esses dois comandos, consulte Referência de comandos de gerenciamento e monitoramento de rede.

Conforme mostrado na Figura 5, o dispositivo pode fornecer depuração para os três módulos 1, 2 e 3. As informações de depuração podem ser exibidas em um terminal somente quando a chave de depuração do módulo e a chave de saída da tela estiverem ativadas.

Normalmente, as informações de depuração são exibidas em um console. Você também pode enviar informações de depuração para outros destinos. Para obter mais informações, consulte "Configuração do centro de informações".

Figura 5 Relação entre o módulo e a chave de saída da tela

Depuração de um módulo de recurso

Restrições e diretrizes

CUIDADO:

CUIDADO:

A saída de mensagens de depuração excessivas aumenta o uso da CPU e reduz o desempenho do sistema. Para garantir o desempenho do sistema, ative a depuração somente para módulos que estejam em uma condição excepcional.

Habilite a depuração de módulos para fins de solução de problemas. Quando a depuração estiver concluída, use o comando

comando undo debugging all para desativar todas as funções de depuração.

Procedimento

- Ativar a depuração de um módulo.

debugging module-name [ option ]Por padrão, a depuração é desativada para todos os módulos. Esse comando está disponível na visualização do usuário.

- (Opcional.) Exibir os recursos de depuração ativados.

display debugging [ module-name ]Configuração do NQA

Sobre o NQA

O analisador de qualidade de rede (NQA) permite medir o desempenho da rede, verificar os níveis de serviço para serviços e aplicativos IP e solucionar problemas de rede.

Mecanismo operacional do NQA

Uma operação de NQA contém um conjunto de parâmetros, como o tipo de operação, o endereço IP de destino e o número da porta, para definir como a operação é executada. Cada operação do NQA é identificada pela combinação do nome do administrador e da tag da operação. Você pode configurar o cliente NQA para executar as operações em períodos de tempo programados.

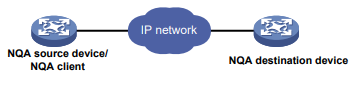

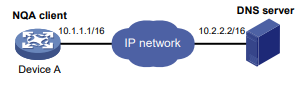

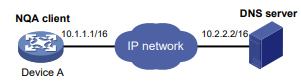

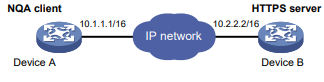

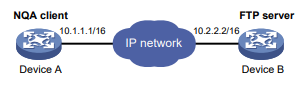

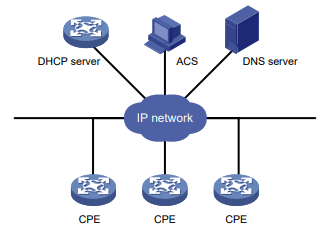

Conforme mostrado na Figura 1, o dispositivo de origem do NQA (cliente NQA) envia dados para o dispositivo de destino do NQA simulando serviços e aplicativos IP para medir o desempenho da rede.

Todos os tipos de operações de NQA requerem o cliente NQA, mas somente as operações de TCP, eco UDP, jitter UDP e voz requerem o servidor NQA. As operações de NQA para serviços que já são fornecidos pelo dispositivo de destino, como FTP, não precisam do servidor NQA. Você pode configurar o servidor NQA para escutar e responder a endereços IP e portas específicos para atender a várias necessidades de teste.

Figura 1 Diagrama de rede

Depois de iniciar uma operação de NQA, o cliente NQA executa periodicamente a operação no intervalo especificado usando o comando frequency.

Você pode definir o número de sondas que o cliente NQA executa em uma operação usando o comando probe count. Para as operações de voz e de jitter de caminho, o cliente NQA executa apenas uma sonda por operação e o comando de contagem de sondas não está disponível.

Colaboração com a trilha

O NQA pode colaborar com o módulo Track para notificar os módulos de aplicativos sobre alterações de estado ou desempenho, de modo que os módulos de aplicativos possam tomar ações predefinidas.

A colaboração NQA + Track está disponível para os seguintes módulos de aplicativos:

- VRRP

- Roteamento estático.

- Roteamento baseado em políticas.

- Redirecionamento de tráfego

- Link inteligente

A seguir, descrevemos como uma rota estática destinada a 192.168.0.88 é monitorada por meio de colaboração:

- O NQA monitora a capacidade de alcance do 192.168.0.88.

- Quando o 192.168.0.88 se torna inacessível, o NQA notifica o módulo Track sobre a alteração.

- O módulo Track notifica o módulo de roteamento estático sobre a mudança de estado.

- O módulo de roteamento estático define a rota estática como inválida de acordo com uma ação predefinida. Para obter mais informações sobre colaboração, consulte o Guia de configuração de alta disponibilidade.

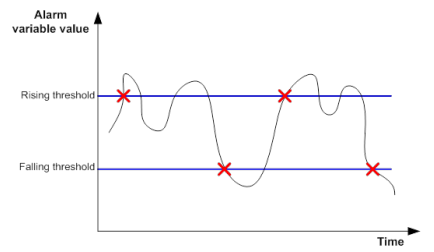

Monitoramento de limites

O monitoramento de limites permite que o cliente NQA tome uma ação predefinida quando as métricas de desempenho da operação do NQA violam os limites especificados.

A Tabela 1 descreve as relações entre as métricas de desempenho e os tipos de operação do NQA.

Tabela 1 Métricas de desempenho e tipos de operação do NQA

| Métrica de desempenho | Tipos de operação NQA que podem coletar a métrica | ||

| Duração da sonda | Todos os tipos de operação NQA, exceto jitter UDP, tracert UDP, jitter de caminho e voz | ||

| Número de falhas na sonda | Todos os tipos de operação NQA, exceto jitter UDP, tracert UDP, jitter de caminho e voz | ||

| Tempo de ida e volta | Jitter ICMP, jitter UDP e voz | ||

| Número de pacotes descartados | Jitter ICMP, jitter UDP e voz | ||

| Jitter unidirecional (origem para destino ou destino para origem) | Jitter ICMP, jitter UDP e voz | ||

| Atraso unidirecional (origem para destino ou destino para origem) | Jitter ICMP, jitter UDP e voz | ||

| Fator de comprometimento do planejamento calculado (ICPIF) (consulte "Configuração da operação de voz") | Voz | ||

| Mean Opinion Scores (MOS) (consulte "Configuração da operação de voz") | Voz |

Modelos NQA

Um modelo de NQA é um conjunto de parâmetros (como endereço de destino e número de porta) que define como uma operação de NQA é executada. Os recursos podem usar o modelo de NQA para coletar estatísticas.

Você pode criar vários modelos de NQA no cliente NQA. Cada modelo deve ser identificado por um nome de modelo exclusivo.

Visão geral das tarefas do NQA

Para configurar o NQA, execute as seguintes tarefas:

- Configuração do servidor NQA

Execute essa tarefa no dispositivo de destino antes de configurar as operações de TCP, eco UDP, jitter UDP, e voz.

- Ativação do cliente NQA

- Configuração de operações de NQA ou modelos de NQA Selecione as seguintes tarefas, conforme necessário:

- Configuração de operações de NQA no cliente NQA

- Configuração de modelos de NQA no cliente NQA

Depois de configurar uma operação de NQA, você pode programar o cliente NQA para executar a operação de NQA.

Um modelo de NQA não é executado imediatamente após ser configurado. O modelo cria e executa a operação NQA somente quando ela é exigida pelo recurso (como balanceamento de carga) ao qual o modelo é aplicado.

Configuração do servidor NQA

Restrições e diretrizes

Para executar operações de TCP, eco UDP, jitter UDP e voz, você deve configurar o servidor NQA no dispositivo de destino. O servidor NQA escuta e responde a solicitações nos endereços IP e portas especificados.

É possível configurar vários serviços de escuta TCP ou UDP em um servidor NQA, sendo que cada um corresponde a um endereço IP e a um número de porta específicos.

O endereço IP e o número da porta de um serviço de escuta devem ser exclusivos no servidor NQA e corresponder à configuração no cliente NQA.

Procedimento

- Entre na visualização do sistema.

system-view- Ativar o servidor NQA.

nqa server enablePor padrão, o servidor NQA está desativado.

- Configure um serviço de escuta TCP.

nqa server tcp-connect ip-address port-number [ tos tos ]Essa tarefa é necessária apenas para operações TCP.

- Configure um serviço de escuta UDP.

nqa server udp-echo ip-address port-number [ tos tos ]Essa tarefa é necessária apenas para operações de eco UDP, jitter UDP e voz.

Ativação do cliente NQA

- Entre na visualização do sistema.

system-view- Ativar o cliente NQA.

nqa agent enablePor padrão, o cliente NQA está ativado.

A configuração do cliente NQA entra em vigor depois que você ativa o cliente NQA.

Configuração de operações de NQA no cliente NQA

Visão geral das tarefas de operações do NQA

Para configurar as operações de NQA, execute as seguintes tarefas:

- Configuração de uma operação de NQA

- Configuração da operação de eco ICMP

- Configuração da operação de jitter ICMP

- Configuração da operação DHCP

- Configuração da operação de DNS

- Configuração da operação de FTP

- Configuração da operação HTTP

- Configuração da operação de jitter UDP

- Configuração da operação de SNMP

- Configuração da operação TCP

- Configuração da operação de eco UDP

- Configuração da operação UDP tracert

- Configuração da operação de voz

- Configuração da operação DLSw

- Configuração da operação de jitter de caminho

- (Opcional.) Configuração de parâmetros opcionais para a operação de NQA

- (Opcional.) Configuração do recurso de colaboração

- (Opcional.) Configuração do monitoramento de limites

- (Opcional.) Configuração do recurso de coleta de estatísticas NQA

- (Opcional.) Configuração do salvamento dos registros do histórico de NQA

- Agendamento da operação de NQA no cliente NQA

Configuração da operação de eco ICMP

Sobre a operação de eco ICMP

A operação ICMP echo mede a capacidade de alcance de um dispositivo de destino. Ela tem a mesma função que o comando ping, mas fornece mais informações de saída. Além disso, se houver vários caminhos entre os dispositivos de origem e de destino, você poderá especificar o próximo salto para a operação de eco ICMP.

A operação de eco ICMP envia uma solicitação de eco ICMP para o dispositivo de destino por sonda.

Procedimento

- Entre na visualização do sistema.

system-view- Crie uma operação de NQA e entre na visualização de operação de NQA.

nqa entry admin-name operation-tag- Especifique o tipo de eco ICMP e entre em sua visualização.

type icmp-echo- Especifique o endereço IP de destino para solicitações de eco ICMP. IPv4:

destination ip ip-addressIPv6:

destination ipv6 ipv6-addressPor padrão, nenhum endereço IP de destino é especificado.

- Especifique o endereço IP de origem para solicitações de eco ICMP. Escolha uma das tarefas a seguir:

- Use o endereço IP da interface especificada como o endereço IP de origem.

source interface interface-type interface-numberPor padrão, o endereço IP de origem das solicitações de eco ICMP é o endereço IP principal da interface de saída.

A interface de origem especificada deve estar ativa.

- Especifique o endereço IPv4 de origem.

source ip ip-addressPor padrão, o endereço IPv4 de origem das solicitações de eco ICMP é o endereço IPv4 primário da interface de saída.

O endereço IPv4 de origem especificado deve ser o endereço IPv4 de uma interface local, e a interface deve estar ativa. Caso contrário, nenhum pacote de sondagem poderá ser enviado.

- Especifique o endereço IPv6 de origem.

source ipv6 ipv6-addressPor padrão, o endereço IPv6 de origem das solicitações de eco ICMP é o endereço IPv6 primário da interface de saída.

O endereço IPv6 de origem especificado deve ser o endereço IPv6 de uma interface local, e a interface deve estar ativa. Caso contrário, nenhum pacote de sondagem poderá ser enviado.

- Especifique a interface de saída ou o endereço IP do próximo salto para solicitações de eco ICMP. Escolha uma das tarefas a seguir:

- Especifique a interface de saída para solicitações de eco ICMP.

out interface interface-type interface-numberPor padrão, a interface de saída para solicitações de eco ICMP não é especificada. O cliente NQA determina a interface de saída com base na pesquisa da tabela de roteamento.

- Especifique o endereço IPv4 do próximo salto.

next-hop ip ip-addressPor padrão, nenhum endereço IPv4 de próximo salto é especificado.

- Especifique o endereço IPv6 do próximo salto.

next-hop ipv6 ipv6-addressPor padrão, nenhum endereço IPv6 de próximo salto é especificado.

- (Opcional.) Defina o tamanho da carga útil para cada solicitação de eco ICMP.

data-size sizeO tamanho padrão da carga útil é de 100 bytes.

- (Opcional.) Especifique a cadeia de caracteres de preenchimento de carga útil para solicitações de eco ICMP.

data-fill stringA cadeia de caracteres de preenchimento de carga útil padrão é a cadeia hexadecimal 00010203040506070809.

Configuração da operação de jitter ICMP

Sobre a operação de jitter ICMP

A operação de jitter ICMP mede jitters unidirecionais e bidirecionais. O resultado da operação o ajuda a determinar se a rede pode transportar serviços sensíveis a jitter, como serviços de voz e vídeo em tempo real.

A operação de jitter do ICMP funciona da seguinte forma:

- O cliente NQA envia pacotes ICMP para o dispositivo de destino.

- O dispositivo de destino marca a hora de cada pacote que recebe e, em seguida, envia o pacote de volta ao cliente NQA.

- Ao receber as respostas, o cliente NQA calcula o jitter de acordo com os registros de data e hora.

A operação de jitter ICMP envia um número de pacotes ICMP para o dispositivo de destino por sonda. O número de pacotes a serem enviados é determinado pelo uso do comando probe packet-number.

Restrições e diretrizes

O comando display nqa history não exibe os resultados ou as estatísticas da operação de jitter ICMP. Para exibir os resultados ou as estatísticas da operação, use o comando display nqa result ou display nqa statistics.

Antes de iniciar a operação, certifique-se de que os dispositivos de rede estejam sincronizados com a hora usando NTP. Para obter mais informações sobre o NTP, consulte "Configuração do NTP".

Procedimento

- Entre na visualização do sistema.

system-view- Crie uma operação de NQA e entre na visualização de operação de NQA.

nqa entry admin-name operation-tag- Especifique o tipo de jitter ICMP e entre em sua visualização.

type icmp-jitter- Especifique o endereço IP de destino para pacotes ICMP.

destination ip ip-addressPor padrão, nenhum endereço IP de destino é especificado.

- Defina o número de pacotes ICMP enviados por sonda.

probe packet-number packet-numberA configuração padrão é 10.

probe packet-interval intervalA configuração padrão é 20 milissegundos.

probe packet-timeout timeoutA configuração padrão é 3000 milissegundos.

- Especifique o endereço IP de origem para pacotes ICMP.

source ip ip-addressPor padrão, o endereço IP de origem dos pacotes ICMP é o endereço IP primário de sua interface de saída.

O endereço IP de origem deve ser o endereço IP de uma interface local e a interface deve estar ativa. Caso contrário, nenhum pacote ICMP poderá ser enviado.

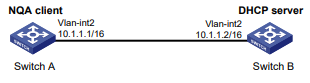

Configuração da operação DHCP

Sobre a operação do DHCP

A operação DHCP mede se o servidor DHCP pode ou não responder às solicitações do cliente. O DHCP também mede a quantidade de tempo que o cliente NQA leva para obter um endereço IP de um servidor DHCP.

O cliente NQA simula o agente de retransmissão DHCP para encaminhar solicitações DHCP para aquisição de endereço IP do servidor DHCP. A interface que executa a operação DHCP não altera seu endereço IP. Quando a operação de DHCP é concluída, o cliente NQA envia um pacote para liberar o endereço IP obtido.

A operação DHCP adquire um endereço IP do servidor DHCP por sonda.

Procedimento

- Entre na visualização do sistema.

system-view- Crie uma operação de NQA e entre na visualização de operação de NQA.

nqa entry admin-name operation-tag- Especifique o tipo de DHCP e entre em sua visualização.

type dhcp- Especifique o endereço IP do servidor DHCP como o endereço IP de destino dos pacotes DHCP.

destination ip ip-addressPor padrão, nenhum endereço IP de destino é especificado.

- Especifique a interface de saída para os pacotes de solicitação de DHCP.

out interface interface-type interface-numberPor padrão, o cliente NQA determina a interface de saída com base na pesquisa da tabela de roteamento.

- Especifique o endereço IP de origem dos pacotes de solicitação de DHCP.

source ip ip-addressPor padrão, o endereço IP de origem dos pacotes de solicitação de DHCP é o endereço IP primário de sua interface de saída.

O endereço IP de origem especificado deve ser o endereço IP de uma interface local, e a interface local deve estar ativa. Caso contrário, nenhum pacote de sondagem poderá ser enviado.

Configuração da operação de DNS

Sobre a operação do DNS

A operação de DNS simula a resolução de nomes de domínio e mede o tempo que o cliente NQA leva para resolver um nome de domínio em um endereço IP por meio de um servidor DNS. A entrada de DNS obtida não é salva.

A operação de DNS resolve um nome de domínio em um endereço IP por sonda.

Procedimento

- Entre na visualização do sistema.

system-view- Crie uma operação de NQA e entre na visualização de operação de NQA.

nqa entry admin-name operation-tag- Especifique o tipo de DNS e entre em sua visualização.

type dns- Especifique o endereço IP do servidor DNS como o endereço IP de destino dos pacotes DNS.

destination ip ip-addressPor padrão, nenhum endereço IP de destino é especificado.

- Especifique o nome de domínio a ser traduzido.

resolve-target domain-namePor padrão, nenhum nome de domínio é especificado.

Configuração da operação de FTP

Sobre a operação de FTP

A operação FTP mede o tempo para o cliente NQA transferir um arquivo para um servidor FTP ou fazer download de um arquivo a partir dele.

A operação FTP faz upload ou download de um arquivo de um servidor FTP por sonda.

Restrições e diretrizes

Para carregar (colocar) um arquivo no servidor FTP, use o comando filename para especificar o nome do arquivo que deseja carregar. O arquivo deve existir no cliente NQA.

Para fazer download (obter) de um arquivo do servidor FTP, inclua o nome do arquivo que deseja fazer download no comando url. O arquivo deve existir no servidor FTP. O cliente NQA não salva o arquivo obtido do servidor FTP.

Use um arquivo pequeno para a operação de FTP. Um arquivo grande pode resultar em falha na transferência devido ao tempo limite ou pode afetar outros serviços devido à quantidade de largura de banda da rede que ele ocupa.

Procedimento

- Entre na visualização do sistema.

system-view- Crie uma operação de NQA e entre na visualização de operação de NQA.

nqa entry admin-name operation-tag- Especifique o tipo de FTP e entre em sua visualização.

type ftp- Especifique um nome de usuário de login de FTP.

username usernamePor padrão, nenhum nome de usuário de login de FTP é especificado.

- Especifique uma senha de login de FTP.

password { cipher | simple } stringPor padrão, nenhuma senha de login de FTP é especificada.

- Especifique o endereço IP de origem dos pacotes de solicitação de FTP.

source ip ip-addressPor padrão, o endereço IP de origem dos pacotes de solicitação de FTP é o endereço IP primário de sua interface de saída.

O endereço IP de origem deve ser o endereço IP de uma interface local e a interface deve estar ativa. Caso contrário, nenhuma solicitação de FTP poderá ser enviada.

- Defina o modo de transmissão de dados.

mode { active | passive }O modo padrão é active.

operation { get | put }O tipo de operação FTP padrão é get.

- Especifique o URL de destino para a operação de FTP.

url urlPor padrão, nenhum URL de destino é especificado para uma operação de FTP. Digite o URL em um dos seguintes formatos:

ftp://host/filename.ftp://host:port/filename.O argumento filename é necessário apenas para a operação get.

- Especifique o nome do arquivo a ser carregado.

filename file-namePor padrão, nenhum arquivo é especificado.

Essa tarefa é necessária apenas para a operação de colocação.

A configuração não entra em vigor para a operação get.

Configuração da operação HTTP

Sobre a operação HTTP

A operação HTTP mede o tempo que o cliente NQA leva para obter respostas de um servidor HTTP. A operação HTTP é compatível com os seguintes tipos de operação:

Get - Recupera dados, como uma página da Web, do servidor HTTP.

Post - Envia dados para o servidor HTTP para processamento.

Raw - Envia uma solicitação HTTP definida pelo usuário para o servidor HTTP. Você deve configurar manualmente o conteúdo da solicitação HTTP a ser enviada.

A operação HTTP conclui a operação do tipo especificado por probe.

Procedimento

- Entre na visualização do sistema.

system-view- Crie uma operação de NQA e entre na visualização de operação de NQA.

nqa entry admin-name operation-tag- Especifique o tipo de HTTP e insira sua visualização.

type http- Especifique o URL de destino para a operação HTTP.

url urlPor padrão, nenhum URL de destino é especificado para uma operação HTTP. Digite o URL em um dos seguintes formatos:

http://host/resourcehttp://host:port/resource- Especifique um nome de usuário de login HTTP.

username usernamePor padrão, nenhum nome de usuário de login HTTP é especificado.

password { cipher | simple } stringPor padrão, nenhuma senha de login HTTP é especificada.

- Especifique a versão do HTTP.

version { v1.0 | v1.1 }Por padrão, o HTTP 1.0 é usado.

operation { get | post | raw }O tipo de operação HTTP padrão é get.

Se você definir o tipo de operação como bruto, o cliente adicionará o conteúdo configurado na exibição de solicitação bruta à solicitação HTTP a ser enviada ao servidor HTTP.

- Configure a solicitação bruta de HTTP.

- Entrar na visualização de solicitação bruta.

raw-requestToda vez que você entra na visualização de solicitação bruta, o conteúdo da solicitação bruta configurada anteriormente é apagado.

- Digite ou cole o conteúdo da solicitação.

Por padrão, nenhum conteúdo de solicitação é configurado.

Para garantir operações bem-sucedidas, certifique-se de que o conteúdo da solicitação não contenha aliases de comando configurados usando o comando alias. Para obter mais informações sobre o comando alias, consulte Comandos da CLI em Referência de comandos básicos.

- Salve a entrada e retorne à visualização da operação HTTP:

quitEssa etapa é necessária somente quando o tipo de operação é definido como bruto.

- Especifique o endereço IP de origem para os pacotes HTTP.

source ip ip-addressPor padrão, o endereço IP de origem dos pacotes HTTP é o endereço IP primário de sua interface de saída.

O endereço IP de origem deve ser o endereço IP de uma interface local e a interface deve estar ativa. Caso contrário, nenhum pacote de solicitação poderá ser enviado.

Configuração da operação de jitter UDP

Sobre a operação de jitter UDP

A operação de jitter UDP mede jitters unidirecionais e bidirecionais. O resultado da operação o ajuda a determinar se a rede pode transportar serviços sensíveis a jitter, como serviços de voz e vídeo em tempo real.

A operação de jitter UDP funciona da seguinte forma:

- O cliente NQA envia pacotes UDP para a porta de destino.

- O dispositivo de destino marca a hora de cada pacote que recebe e, em seguida, envia o pacote de volta ao cliente NQA.

- Ao receber as respostas, o cliente NQA calcula o jitter de acordo com os registros de data e hora.

A operação de jitter UDP envia um número de pacotes UDP para o dispositivo de destino por sonda. O número de pacotes a serem enviados é determinado pelo uso do comando probe packet-number.

A operação de jitter UDP requer tanto o servidor NQA quanto o cliente NQA. Antes de executar a operação de jitter UDP, configure o serviço de escuta UDP no servidor NQA. Para obter mais informações sobre a configuração do serviço de escuta UDP, consulte "Configuração do servidor NQA".

Restrições e diretrizes

Para garantir o sucesso das operações de jitter UDP e evitar afetar os serviços existentes, não execute as operações em portas conhecidas de 1 a 1023.

O comando display nqa history não exibe os resultados ou as estatísticas da operação de jitter UDP. Para exibir os resultados ou as estatísticas da operação de jitter UDP, use o comando display nqa result ou display nqa statistics.

Antes de iniciar a operação, certifique-se de que os dispositivos de rede estejam sincronizados com a hora usando NTP. Para obter mais informações sobre o NTP, consulte "Configuração do NTP".

Procedimento

- Entre na visualização do sistema.

system-view- Crie uma operação de NQA e entre na visualização de operação de NQA.

nqa entry admin-name operation-tag- Especifique o tipo de jitter UDP e entre em sua visualização.

type udp-jitter- Especifique o endereço IP de destino para pacotes UDP.

destination ip ip-addressPor padrão, nenhum endereço IP de destino é especificado.

O endereço IP de destino deve ser o mesmo que o endereço IP do serviço de escuta UDP configurado no servidor NQA. Para configurar um serviço de escuta UDP no servidor, use o comando nqa server udp-echo.

- Especifique o número da porta de destino para pacotes UDP.

destination ip ip-addressPor padrão, nenhum número de porta de destino é especificado.

O número da porta de destino deve ser o mesmo que o número da porta do serviço de escuta UDP configurado no servidor NQA. Para configurar um serviço de escuta UDP no servidor, use o comando nqa server udp-echo.

- Especifique o endereço IP de origem para pacotes UDP.

source ip ip-addressPor padrão, o endereço IP de origem dos pacotes UDP é o endereço IP primário de sua interface de saída.

O endereço IP de origem deve ser o endereço IP de uma interface local e a interface deve estar ativa. Caso contrário, nenhum pacote UDP poderá ser enviado.

- Especifique o número da porta de origem para pacotes UDP.

destination port port-numberPor padrão, o cliente NQA escolhe aleatoriamente uma porta não utilizada como a porta de origem quando a operação é iniciada.

- Defina o número de pacotes UDP enviados por sonda. sonda número de pacotes número de pacotes A configuração padrão é 10.

- Defina o intervalo para o envio de pacotes UDP.

probe packet-interval intervalA configuração padrão é 20 milissegundos.

probe packet-timeout timeoutA configuração padrão é 3000 milissegundos.

- (Opcional.) Defina o tamanho da carga útil de cada pacote UDP.

data-size sizeO tamanho padrão da carga útil é de 100 bytes.

- (Opcional.) Especifique a cadeia de caracteres de preenchimento de carga útil para pacotes UDP.

data-fill stringA cadeia de caracteres de preenchimento de carga útil padrão é a cadeia hexadecimal 00010203040506070809.

Configuração da operação de SNMP

Sobre a operação SNMP

A operação SNMP testa se o serviço SNMP está disponível em um agente SNMP.

A operação SNMP envia um pacote SNMPv1, um pacote SNMPv2c e um pacote SNMPv3 para o agente SNMP por sonda.

Procedimento

- Entre na visualização do sistema.

system-view- Crie uma operação de NQA e entre na visualização de operação de NQA.

nqa entry admin-name operation-tag- Especifique o tipo de SNMP e entre em sua visualização.

type snmp- Especifique o endereço de destino dos pacotes SNMP.

destination ip ip-addressPor padrão, nenhum endereço IP de destino é especificado.

- Especifique o endereço IP de origem dos pacotes SNMP.

source ip ip-addressPor padrão, o endereço IP de origem dos pacotes SNMP é o endereço IP primário de sua interface de saída.

O endereço IP de origem deve ser o endereço IP de uma interface local e a interface deve estar ativa. Caso contrário, nenhum pacote SNMP poderá ser enviado.

- Especifique o número da porta de origem dos pacotes SNMP.

destination port port-numberPor padrão, o cliente NQA escolhe aleatoriamente uma porta não utilizada como a porta de origem quando a operação é iniciada.

- Especifique o nome da comunidade transportado nos pacotes SNMPv1 e SNMPv2c.

community read { cipher | simple } community-namePor padrão, os pacotes SNMPv1 e SNMPv2c contêm o nome de comunidade public.

Certifique-se de que o nome da comunidade especificado seja o mesmo que o nome da comunidade configurado no agente SNMP.

Configuração da operação TCP

Sobre a operação do TCP

A operação TCP mede o tempo que o cliente NQA leva para estabelecer uma conexão TCP com uma porta no servidor NQA.

A operação TCP requer tanto o servidor NQA quanto o cliente NQA. Antes de executar uma operação TCP, configure um serviço de escuta TCP no servidor NQA. Para obter mais informações sobre a configuração do serviço de escuta TCP, consulte "Configuração do servidor NQA".

A operação TCP configura uma conexão TCP por sonda.

Procedimento

- Entre na visualização do sistema.

system-view- Crie uma operação de NQA e entre na visualização de operação de NQA.

nqa entry admin-name operation-tag- Especifique o tipo de TCP e entre em sua visualização.

type tcp- Especifique o endereço de destino dos pacotes TCP.

destination ip ip-addressPor padrão, nenhum endereço IP de destino é especificado.

O endereço de destino deve ser o mesmo que o endereço IP do serviço de escuta TCP configurado no servidor NQA. Para configurar um serviço de escuta TCP no servidor, use o comando nqa server tcp-connect.

- Especifique a porta de destino para pacotes TCP.

destination ip ip-addressPor padrão, nenhum número de porta de destino é configurado.

O número da porta de destino deve ser o mesmo que o número da porta do serviço de escuta TCP configurado no servidor NQA. Para configurar um serviço de escuta TCP no servidor, use o comando nqa server tcp-connect.

- Especifique o endereço IP de origem para pacotes TCP.

source ip ip-addressPor padrão, o endereço IP de origem dos pacotes TCP é o endereço IP primário de sua interface de saída.

O endereço IP de origem deve ser o endereço IP de uma interface local e a interface deve estar ativa. Caso contrário, nenhum pacote TCP poderá ser enviado.

Configuração da operação de eco UDP

Sobre a operação de eco UDP

A operação de eco UDP mede o tempo de ida e volta entre o cliente e uma porta UDP no servidor NQA.

A operação de eco UDP requer tanto o servidor NQA quanto o cliente NQA. Antes de executar uma operação de eco UDP, configure um serviço de escuta UDP no servidor NQA. Para obter mais informações sobre a configuração do serviço de escuta UDP, consulte "Configuração do servidor NQA".

A operação de eco UDP envia um pacote UDP para o dispositivo de destino por sonda.

Procedimento

- Entre na visualização do sistema.

system-view- Crie uma operação de NQA e entre na visualização de operação de NQA.

nqa entry admin-name operation-tag- Especifique o tipo de eco UDP e entre em sua visualização.

type udp-echo- Especifique o endereço de destino para pacotes UDP.

destination ip ip-addressPor padrão, nenhum endereço IP de destino é especificado.

O endereço de destino deve ser o mesmo que o endereço IP do serviço de escuta UDP configurado no servidor NQA. Para configurar um serviço de escuta UDP no servidor, use o comando nqa server udp-echo.

- Especifique o número da porta de destino para pacotes UDP.

destination ip ip-addressPor padrão, nenhum número de porta de destino é especificado.

O número da porta de destino deve ser o mesmo que o número da porta do serviço de escuta UDP configurado no servidor NQA. Para configurar um serviço de escuta UDP no servidor, use o comando nqa server udp-echo.

- Especifique o endereço IP de origem para pacotes UDP.

source ip ip-addressPor padrão, o endereço IP de origem dos pacotes UDP é o endereço IP primário de sua interface de saída.

O endereço IP de origem deve ser o endereço IP de uma interface local e a interface deve estar ativa. Caso contrário, nenhum pacote UDP poderá ser enviado.

- Especifique o número da porta de origem para pacotes UDP.

destination port port-numberPor padrão, o cliente NQA escolhe aleatoriamente uma porta não utilizada como a porta de origem quando a operação é iniciada.

- (Opcional.) Defina o tamanho da carga útil para cada pacote UDP.

data-size sizeA configuração padrão é 100 bytes.

- (Opcional.) Especifique a cadeia de caracteres de preenchimento de carga útil para pacotes UDP.

data-fill stringA cadeia de caracteres de preenchimento de carga útil padrão é a cadeia hexadecimal 00010203040506070809.

Configuração da operação UDP tracert

Sobre a operação de tracert UDP

A operação UDP tracert determina o caminho de roteamento do dispositivo de origem para o dispositivo de destino.

A operação UDP tracert envia um pacote UDP para um salto ao longo do caminho por sonda.

Restrições e diretrizes

A operação de tracert UDP não é compatível com redes IPv6. Para determinar o caminho de roteamento que os pacotes IPv6 percorrem da origem até o destino, use o comando tracert ipv6. Para obter mais informações sobre o comando, consulte Referência de comandos de gerenciamento e monitoramento de rede.

Pré-requisitos

Antes de configurar a operação UDP tracert, você deve executar as seguintes tarefas:

Habilite o envio de mensagens ICMP de tempo excedido nos dispositivos intermediários entre os dispositivos de origem e de destino. Se os dispositivos intermediários forem dispositivos Intelbras, use o comando ip ttl-expires enable.

Habilite o envio de mensagens ICMP de destino inalcançável no dispositivo de destino. Se o dispositivo de destino for um dispositivo Intelbras, use o comando ip unreachables enable.

Para obter mais informações sobre os comandos ip ttl-expires enable e ip unreachables enable, consulte Referência de comandos de serviços da camada 3IP.

Procedimento

- Entre na visualização do sistema.

system-view- Crie uma operação de NQA e entre na visualização de operação de NQA.

nqa entry admin-name operation-tag- Especifique o tipo de operação UDP tracert e entre em sua visualização.

type udp-tracert- Especifique o dispositivo de destino para a operação. Escolha uma das tarefas a seguir:

- Especifique o dispositivo de destino por seu nome de host.

destination host host-namePor padrão, nenhum nome de host de destino é especificado.

- Especifique o dispositivo de destino por seu endereço IP.

destination ip ip-addressPor padrão, nenhum endereço IP de destino é especificado.

- Especifique o número da porta de destino para pacotes UDP.

destination ip ip-addressPor padrão, o número da porta de destino é 33434.

Esse número de porta deve ser um número não utilizado no dispositivo de destino, para que o dispositivo de destino possa responder com mensagens ICMP de porta inalcançável.

- Especifique uma interface de saída para pacotes UDP.

out interface interface-type interface-numberPor padrão, o cliente NQA determina a interface de saída com base na pesquisa da tabela de roteamento.

- Especifique o endereço IP de origem para pacotes UDP.

- Especifique o endereço IP da interface especificada como o endereço IP de origem.

source interface interface-type interface-numberPor padrão, o endereço IP de origem dos pacotes UDP é o endereço IP primário de sua interface de saída.

- Especifique o endereço IP de origem.

source ip ip-addressA interface de origem especificada deve estar ativa. O endereço IP de origem deve ser o endereço IP de uma interface local, e a interface local deve estar ativa. Caso contrário, nenhum pacote de sondagem poderá ser enviado.

- Especifique o número da porta de origem para pacotes UDP.

destination port port-numberPor padrão, o cliente NQA escolhe aleatoriamente uma porta não utilizada como a porta de origem quando a operação é iniciada.

- Defina o número máximo de falhas consecutivas da sonda.

max-failure timesA configuração padrão é 5.

- Definir o valor TTL inicial para pacotes UDP.

init-ttl valueA configuração padrão é 1.

- (Opcional.) Defina o tamanho da carga útil para cada pacote UDP.

data-size sizeA configuração padrão é 100 bytes.

- (Opcional.) Habilite o recurso de não fragmentação.

no-fragment enablePor padrão, o recurso de não fragmentação está desativado.

Configuração da operação de Voice

Sobre a operação de Voice

A operação de voz mede o desempenho da rede VoIP. A operação de voz funciona da seguinte forma:

- O cliente NQA envia pacotes de voz em intervalos de envio para o dispositivo de destino (NQA servidor).

Os pacotes de voz são de um dos seguintes tipos de codec:

- G.711 A-law.

- G.711 µ-law.

- G.729 A-law.

- O dispositivo de destino registra a hora de cada pacote de voz que recebe e o envia de volta à origem.

A operação de voz envia um número de pacotes de voz para o dispositivo de destino por sonda. O número de pacotes a serem enviados por sonda é determinado pelo uso do comando probe packet-number.

Os seguintes parâmetros que refletem o desempenho da rede VoIP podem ser calculados usando as métricas coletadas pela operação de voz:

Calculated Planning Impairment Factor (ICPIF) - Mede o comprometimento da qualidade da voz em uma rede VoIP. É determinado pela perda de pacotes e pelo atraso. Um valor mais alto representa uma qualidade de serviço inferior.

Mean Opinion Scores (MOS) - Um valor MOS pode ser avaliado usando o valor ICPIF, no intervalo de 1 a 5. Um valor mais alto representa uma qualidade de serviço superior.

A avaliação da qualidade de voz depende da tolerância dos usuários à qualidade de voz. Para usuários com maior tolerância à qualidade de voz, use o comando advantage-factor para definir um fator de vantagem. Quando o sistema calcula o valor ICPIF, ele subtrai o fator de vantagem para modificar os valores ICPIF e MOS para avaliação da qualidade de voz.

A operação de voz requer tanto o servidor NQA quanto o cliente NQA. Antes de executar uma operação de voz, configure um serviço de escuta UDP no servidor NQA. Para obter mais informações sobre a configuração do serviço de escuta UDP, consulte "Configuração do servidor NQA".

Restrições e diretrizes

Para garantir o sucesso das operações de voz e evitar afetar os serviços existentes, não execute as operações em portas conhecidas de 1 a 1023.

O comando display nqa history não exibe os resultados ou as estatísticas da operação de voz. Para exibir os resultados ou as estatísticas da operação de voz, use o comando display nqa result ou display nqa statistics.

Antes de iniciar a operação, certifique-se de que os dispositivos de rede estejam sincronizados com a hora usando NTP. Para obter mais informações sobre o NTP, consulte "Configuração do NTP".

Procedimento

- Entre na visualização do sistema.

system-view- Crie uma operação de NQA e entre na visualização de operação de NQA.

nqa entry admin-name operation-tag- Especifique o tipo de voz e entre em sua visualização.

type voice- Especifique o endereço IP de destino para pacotes de voz.

destination ip ip-addressPor padrão, nenhum endereço IP de destino é configurado.

O endereço IP de destino deve ser o mesmo que o endereço IP do serviço de escuta UDP configurado no servidor NQA. Para configurar um serviço de escuta UDP no servidor, use o comando nqa server udp-echo.

- Especifique o número da porta de destino dos pacotes de voz.

destination ip ip-addressPor padrão, nenhum número de porta de destino é configurado.

O número da porta de destino deve ser o mesmo que o número da porta do serviço de escuta UDP configurado no servidor NQA. Para configurar um serviço de escuta UDP no servidor, use o comando nqa server udp-echo.

- Especifique o endereço IP de origem dos pacotes de voz.

source ip ip-addressPor padrão, o endereço IP de origem dos pacotes de voz é o endereço IP primário de sua interface de saída.

O endereço IP de origem deve ser o endereço IP de uma interface local e a interface deve estar ativa. Caso contrário, nenhum pacote de voz poderá ser enviado.

- Especifique o número da porta de origem dos pacotes de voz.

destination port port-numberPor padrão, o cliente NQA escolhe aleatoriamente uma porta não utilizada como a porta de origem quando a operação é iniciada.

- Configure os parâmetros básicos de operação de voz.

- Especifique o tipo de codec.

codec-type { g711a | g711u | g729a }Por padrão, o tipo de codec é G.711 A-law.

- Defina o fator de vantagem para calcular os valores de MOS e ICPIF.

advantage-factor factorPor padrão, o fator de vantagem é 0.

- Configure os parâmetros da sonda para a operação de voz.

- Defina o número de pacotes de voz a serem enviados por sonda.

probe packet-number packet-numberA configuração padrão é 1000.

- Defina o intervalo para o envio de pacotes de voz.

A configuração padrão é 20 milissegundos.probe packet-interval interval - Especifique por quanto tempo o cliente NQA aguarda uma resposta do servidor antes de considerar que a resposta expirou.

probe packet-timeout timeoutA configuração padrão é 5000 milissegundos.

- Configure os parâmetros de carga útil.

- Defina o tamanho da carga útil dos pacotes de voz.

data-size sizePor padrão, o tamanho do pacote de voz varia de acordo com o tipo de codec. O tamanho padrão do pacote é 172 bytes para o tipo de codec G.711A-law e G.711 µ-law, e 32 bytes para o tipo de codec G.729 A-law.

- (Opcional.) Especifique a cadeia de caracteres de preenchimento de carga útil para pacotes de voz.

data-fill stringA cadeia de caracteres de preenchimento de carga útil padrão é a cadeia hexadecimal 00010203040506070809.

Configuração da operação DLSw

Sobre a operação do DLSw

A operação DLSw mede o tempo de resposta de um dispositivo DLSw. Ela configura uma conexão DLSw com o dispositivo DLSw por sonda.

Procedimento

- Entre na visualização do sistema.

system-view- Crie uma operação de NQA e entre na visualização de operação de NQA.

nqa entry admin-name operation-tag- Especifique o tipo de DLSw e entre em sua visualização.

type dlsw- Especifique o endereço IP de destino para os pacotes de sondagem.

destination ip ip-addressPor padrão, nenhum endereço IP de destino é especificado.

- Especifique o endereço IP de origem para os pacotes de sondagem.

source ip ip-addressPor padrão, o endereço IP de origem dos pacotes de sondagem é o endereço IP primário de sua interface de saída.

O endereço IP de origem deve ser o endereço IP de uma interface local e a interface deve estar ativa. Caso contrário, nenhum pacote de sondagem poderá ser enviado.

Configuração da operação de jitter de caminho

Sobre a operação de jitter de caminho

A operação de jitter de caminho mede o jitter, os jitters negativos e os jitters positivos do cliente NQA para cada salto no caminho para o destino.

A operação de jitter de caminho executa as seguintes etapas por sonda:

- Obtém o caminho do cliente NQA até o destino por meio do tracert. Um máximo de 64 saltos pode ser detectado.

- Envia um número de solicitações de eco ICMP para cada salto ao longo do caminho. O número de solicitações de eco ICMP a serem enviadas é definido com o uso do comando probe packet-number.

Pré-requisitos

Antes de configurar a operação de jitter de caminho, você deve executar as seguintes tarefas:

Habilite o envio de mensagens ICMP de tempo excedido nos dispositivos intermediários entre os dispositivos de origem e de destino. Se os dispositivos intermediários forem dispositivos Intelbras, use o comando ip ttl-expires enable.

Habilite o envio de mensagens ICMP de destino inalcançável no dispositivo de destino. Se o dispositivo de destino for um dispositivo Intelbras, use o comando ip unreachables enable.

Para obter mais informações sobre os comandos ip ttl-expires enable e ip unreachables enable, consulte Referência de comandos de serviços de IP de camada 3.

Procedimento

- Entre na visualização do sistema.

system-view- Crie uma operação de NQA e entre na visualização de operação de NQA.

nqa entry admin-name operation-tag- Especifique o tipo de jitter de caminho e entre em sua visualização.

type path-jitter- Especifique o endereço IP de destino para solicitações de eco ICMP.

destination ip ip-addressPor padrão, nenhum endereço IP de destino é especificado.

- Especifique o endereço IP de origem para solicitações de eco ICMP.

source ip ip-addressPor padrão, o endereço IP de origem das solicitações de eco ICMP é o endereço IP principal da interface de saída.

O endereço IP de origem deve ser o endereço IP de uma interface local e a interface deve estar ativa. Caso contrário, nenhuma solicitação de eco ICMP poderá ser enviada.

- Configure os parâmetros da sonda para a operação de jitter de caminho.

- Defina o número de solicitações de eco ICMP a serem enviadas por sonda.

probe packet-number packet-numberA configuração padrão é 10.

- Defina o intervalo para o envio de solicitações de eco ICMP.

probe packet-interval intervalA configuração padrão é 20 milissegundos.

- Especifique por quanto tempo o cliente NQA aguarda uma resposta do servidor antes de considerar que a resposta expirou.

probe packet-timeout timeoutA configuração padrão é 3000 milissegundos.

- (Opcional.) Especifique um caminho LSR.

lsr-path ip-address&<1-8>lPor padrão, nenhum caminho LSR é especificado.

A operação de jitter de caminho usa o tracert para detectar o caminho LSR até o destino e envia solicitações de eco ICMP para cada salto no caminho LSR.

- Execute a operação de jitter de caminho somente no endereço de destino.

target-onlyPor padrão, a operação de jitter de caminho é executada em cada salto do caminho até o destino.

- (Opcional.) Defina o tamanho da carga útil para cada solicitação de eco ICMP.

data-size sizeA configuração padrão é 100 bytes.

- (Opcional.) Especifique a cadeia de caracteres de preenchimento de carga útil para solicitações de eco ICMP.

data-fill stringA cadeia de caracteres de preenchimento de carga útil padrão é a cadeia hexadecimal 00010203040506070809.

Configuração de parâmetros opcionais para a operação do NQA

Restrições e diretrizes

A menos que especificado de outra forma, os seguintes parâmetros opcionais se aplicam a todos os tipos de operações de NQA. As configurações dos parâmetros entram em vigor somente na operação atual.

Procedimento

- Entre na visualização do sistema.

system-view- Insira a visualização de uma operação NQA existente.

nqa entry admin-name operation-tag- Configure uma descrição para a operação.

description textPor padrão, nenhuma descrição é configurada.

- Defina o intervalo em que a operação NQA se repete.

frequency intervalPara uma operação de jitter de voz ou de caminho, a configuração padrão é 60000 milissegundos.

Para outros tipos de operações, a configuração padrão é 0 milissegundos, e apenas uma operação é executada.

Quando o intervalo expirar, mas a operação não for concluída ou não tiver atingido o tempo limite, a próxima operação não será iniciada.

- Especifique os tempos da sonda.

probe count timesEm uma operação de tracert UDP, o cliente NQA executa três sondas para cada salto até o destino por padrão.

Em outros tipos de operações, o cliente NQA executa uma sonda para o destino por operação por padrão.

Esse comando não está disponível para as operações de voz e de jitter de caminho. Cada uma dessas operações executa apenas uma sonda.

- Defina o tempo limite da sonda.

probe timeout timeoutA configuração padrão é 3000 milissegundos.

Esse comando não está disponível para as operações de jitter ICMP, jitter UDP, voz ou jitter de caminho.

- Defina o número máximo de saltos que os pacotes de sonda podem percorrer.

ttl valueA configuração padrão é 30 para pacotes de sondagem da operação UDP tracert e 20 para pacotes de sondagem de outros tipos de operações.

Esse comando não está disponível para as operações de DHCP ou de jitter de caminho.

- Defina o valor ToS no cabeçalho IP dos pacotes de sondagem.

tos valueA configuração padrão é 0.

- Ativar o recurso de desvio da tabela de roteamento.

opção de rota bypass-route

Por padrão, o recurso de desvio da tabela de roteamento está desativado.

Esse comando não está disponível para as operações de DHCP ou de jitter de caminho.

Esse comando não terá efeito se o endereço de destino da operação NQA for um endereço IPv6.

Configuração do recurso de colaboração

Sobre o recurso de colaboração

A colaboração é implementada pela associação de uma entrada de reação de uma operação de NQA a uma entrada de trilha. A entrada de reação monitora a operação de NQA. Se o número de falhas na operação atingir o limite especificado em , a ação configurada será acionada.

Restrições e diretrizes

O recurso de colaboração não está disponível para os seguintes tipos de operações:

Operação de jitter ICMP.

Operação de jitter UDP.

Operação de tracert UDP.

Operação de voz.

Operação de jitter de caminho.

Procedimento

- Entre na visualização do sistema.

system-view- Insira a visualização de uma operação NQA existente.

nqa entry admin-name operation-tag- Configurar uma entrada de reação.

reaction item-number checked-element probe-fail threshold-type consecutive consecutive-occurrences action-type trigger-onlyNão é possível modificar o conteúdo de uma entrada de reação existente.

- Retornar à visualização do sistema.

quit- Trilha de associado com NQA.

Para obter informações sobre a configuração, consulte o Guia de configuração de alta disponibilidade.

- Associe o Track a um módulo de aplicativo.

Para obter informações sobre a configuração, consulte o Guia de configuração de alta disponibilidade.

Configuração do monitoramento de limites

Sobre o monitoramento de limites

Esse recurso permite monitorar o status de execução da operação de NQA. Uma operação de NQA suporta os seguintes tipos de limite:

média-Se o valor médio da métrica de desempenho monitorada exceder o limite superior de ou ficar abaixo do limite inferior, ocorre uma violação do limite.

acumular-Se o número total de vezes que o índice de desempenho monitorado estiver fora do intervalo de valores especificado atingir ou exceder o limite especificado, ocorrerá uma violação do limite.

consecutivo-Se o número de vezes consecutivas em que o índice de desempenho monitorado estiver fora do intervalo de valores especificado atingir ou exceder o limite especificado, ocorrerá uma violação do limite.

As violações de limite para o tipo de limite médio ou acumulado são determinadas em uma base por operação NQA. As violações de limite para o tipo consecutivo são determinadas a partir do momento em que a operação de NQA é iniciada.

As seguintes ações podem ser acionadas:

none-O NQA exibe os resultados apenas na tela do terminal. Ele não envia traps para o NMS.

trap-only-NQA exibe os resultados na tela do terminal e, enquanto isso, envia traps para o NMS.

Para enviar traps para o NMS, o endereço do NMS deve ser especificado usando o comando snmp-agent target-host. Para obter mais informações sobre o comando, consulte Referência de comandos de gerenciamento e monitoramento de rede.

O NQA somente de acionamento exibe os resultados na tela do terminal e, enquanto isso, aciona outros módulos para colaboração.

Em uma entrada de reação, configure um elemento monitorado, um tipo de limite e uma ação a ser acionada para implementar o monitoramento de limite.

O estado de uma entrada de reação pode ser inválido, acima do limite ou abaixo do limite.

Antes do início de uma operação de NQA, a entrada de reação está em um estado inválido.

Se o limite for violado, o estado da entrada será definido como acima do limite. Caso contrário, o estado da entrada será definido como abaixo do limite.

Restrições e diretrizes

O recurso de monitoramento de limite não está disponível para as operações de jitter de caminho.

Procedimento

- Entre na visualização do sistema.

system-view- Insira a visualização de uma operação NQA existente.

nqa entry admin-name operation-tag- Habilite o envio de traps para o NMS quando condições específicas forem atendidas.

reaction trap { path-change | probe-failure

consecutive-probe-failures | test-complete | test-failure

[ accumulate-probe-failures ] }

Por padrão, nenhuma armadilha é enviada ao NMS.

As operações ICMP jitter, UDP jitter e voz suportam apenas a palavra-chave test-complete. Os parâmetros a seguir não estão disponíveis para a operação UDP tracert:

- A opção probe-failure consecutive-probe-failures.

- O argumento accumulate-probe-failures.

- Configure o monitoramento de limites. Escolha as opções para configurar conforme necessário:

- Monitore a duração da operação.

reaction item-number checked-element probe-duration

threshold-type { accumulate accumulate-occurrences | average |

consecutive consecutive-occurrences } threshold-value

upper-threshold lower-threshold [ action-type { none | trap-only } ]

Essa entrada de reação não é compatível com as operações de jitter ICMP, jitter UDP, tracert UDP ou voz

- Monitore os tempos de falha.

reaction item-number checked-element probe-fail threshold-type

{ accumulate accumulate-occurrences | consecutive

consecutive-occurrences } [ action-type { none | trap-only } ]

Essa entrada de reação não é compatível com as operações de jitter ICMP, jitter UDP, tracert UDP ou voz.

- Monitore o tempo de ida e volta.

reaction item-number checked-element rtt threshold-type

{ accumulate accumulate-occurrences | average } threshold-value

upper-threshold lower-threshold [ action-type { none | trap-only } ]

Somente as operações de jitter ICMP, jitter UDP e voz suportam essa entrada de reação.

- Monitore a perda de pacotes.

reaction item-number checked-element packet-loss threshold-type

accumulate accumulate-occurrences [ action-type { none |

trap-only } ]

Somente as operações de jitter ICMP, jitter UDP e voz suportam essa entrada de reação.

- Monitore o jitter unidirecional.

reaction item-number checked-element { jitter-ds | jitter-sd }

threshold-type { accumulate accumulate-occurrences | average }

threshold-value upper-threshold lower-threshold [ action-type

{ none | trap-only } ]

Somente as operações de jitter ICMP, jitter UDP e voz suportam essa entrada de reação.

- Monitore o atraso unidirecional.

reaction item-number checked-element { owd-ds | owd-sd }

threshold-value upper-threshold lower-threshold

Somente as operações de jitter ICMP, jitter UDP e voz suportam essa entrada de reação.

- Monitore o valor ICPIF.

reaction item-number checked-element icpif threshold-value

upper-threshold lower-threshold [ action-type { none | trap-only } ]

Somente a operação de voz suporta essa entrada de reação.

- Monitore o valor de MOS.

reaction item-number checked-element mos threshold-value

upper-threshold lower-threshold [ action-type { none | trap-only } ]

Somente a operação de voz suporta essa entrada de reação.

A operação DNS não oferece suporte à ação de enviar mensagens de interceptação. Para a operação de DNS, o tipo de ação só pode ser nenhum.

Configuração do recurso de coleta de estatísticas do NQA

Sobre a coleta de estatísticas do NQA

O NQA forma estatísticas dentro do mesmo intervalo de coleta como um grupo de estatísticas. Para exibir informações sobre os grupos de estatísticas, use o comando display nqa statistics.

Quando o número máximo de grupos de estatísticas é atingido, o cliente NQA exclui o grupo de estatísticas mais antigo para salvar um novo.

Um grupo de estatísticas é automaticamente excluído quando seu tempo de espera expira.

Restrições e diretrizes

O recurso de coleta de estatísticas do NQA não está disponível para as operações de tracert UDP.

Se você usar o comando frequency para definir o intervalo como 0 milissegundos para uma operação de NQA, o NQA não gerará nenhum grupo de estatísticas para a operação.

Procedimento

- Entre na visualização do sistema.

system-view- Insira a visualização de uma operação NQA existente.

nqa entry admin-name operation-tag- Defina o intervalo de coleta de estatísticas. intervalo de intervalo de estatísticas A configuração padrão é 60 minutos.

- Defina o número máximo de grupos de estatísticas que podem ser salvos.

statistics max-group number

Por padrão, o cliente NQA pode salvar no máximo dois grupos de estatísticas para uma operação. Para desativar o recurso de coleta de estatísticas do NQA, defina o argumento number como 0.

- Defina o tempo de espera dos grupos de estatísticas. statistics hold-time hold-time A configuração padrão é 120 minutos.

Configuração do salvamento de registros de histórico de NQA

Sobre o salvamento do registro do histórico do NQA

Essa tarefa permite que o cliente NQA salve os registros do histórico do NQA. É possível usar o comando display nqa history para exibir os registros de histórico do NQA.

Restrições e diretrizes

O recurso de salvamento do registro do histórico do NQA não está disponível para os seguintes tipos de operações:

Operação de jitter ICMP.

Operação de jitter UDP.

Operação de voz.

Operação de jitter de caminho.

Procedimento

- Entre na visualização do sistema.

system-view- Insira a visualização de uma operação NQA existente.

nqa entry admin-name operation-tag- Habilite o salvamento de registros de histórico para a operação NQA.

history-record enablePor padrão, esse recurso é ativado somente para a operação UDP tracert.

- Defina o tempo de vida dos registros do histórico.

history-record keep-time keep-timeA configuração padrão é 120 minutos.

Um registro é excluído quando sua vida útil é atingida.

- Defina o número máximo de registros de histórico que podem ser salvos.

history-record number numberA configuração padrão é 50.

Quando o número máximo de registros de histórico for atingido, o sistema excluirá o registro mais antigo para salvar um novo.

Agendamento da operação de NQA no cliente NQA

Sobre a programação de operações do NQA

A operação NQA é executada entre a hora de início e a hora de término especificadas (a hora de início mais a duração da operação). Se a hora de início especificada estiver adiantada em relação à hora do sistema, a operação será iniciada imediatamente. Se tanto a hora de início quanto a hora de término especificadas estiverem adiantadas em relação à hora do sistema, a operação não será iniciada. Para exibir a hora atual do sistema, use o comando display clock.

Restrições e diretrizes

Não é possível entrar na visualização do tipo de operação ou na visualização de uma operação NQA programada.

Um ajuste de hora do sistema não afeta as operações de NQA iniciadas ou concluídas. Ele afeta apenas as operações de NQA que não foram iniciadas.

Procedimento

- Entre na visualização do sistema.

system-view- Especifique os parâmetros de agendamento para uma operação de NQA.

nqa schedule admin-name operation-tag start-time { hh:mm:ss

[ yyyy/mm/dd | mm/dd/yyyy ] | now } lifetime { lifetime | forever }

[ recurring ]

Configuração de modelos de NQA no cliente NQA

Restrições e diretrizes

Alguns parâmetros de operação de um modelo NQA podem ser especificados pela configuração do modelo ou pelo recurso que usa o modelo. Quando ambos são especificados, os parâmetros na configuração do modelo entram em vigor.

Visão geral das tarefas do modelo NQA

Para configurar modelos de NQA, execute as seguintes tarefas:

- Execute pelo menos uma das seguintes tarefas:

- Configuração do modelo ICMP

- Configuração do modelo de DNS

- Configuração do modelo TCP

- Configuração do modelo TCP semiaberto

- Configuração do modelo UDP

- Configuração do modelo HTTP

- Configuração do modelo HTTPS

- Configuração do modelo de FTP

- Configuração do modelo RADIUS

- Configuração do modelo SSL

- (Opcional.) Configuração de parâmetros opcionais para o modelo NQA

Configuração do modelo ICMP

Sobre o modelo ICMP

Um recurso que usa o modelo ICMP executa a operação ICMP para medir a capacidade de alcance de um dispositivo de destino. O modelo ICMP é compatível com redes IPv4 e IPv6.

Procedimento

system-view- Crie um modelo ICMP e entre em sua visualização.

nqa template icmp name- Especifique o endereço IP de destino para a operação. IPv4:

destination ip ip-addressIPv6:

destination ipv6 ipv6-addressPor padrão, nenhum endereço IP de destino é configurado.

- Especifique o endereço IP de origem para solicitações de eco ICMP. Escolha uma das tarefas a seguir:

- Use o endereço IP da interface especificada como o endereço IP de origem.

source interface interface-type interface-numberPor padrão, o endereço IP primário da interface de saída é usado como endereço IP de origem das solicitações de eco ICMP.

A interface de origem especificada deve estar ativa.

- Especifique o endereço IPv4 de origem.

source ip ip-addressPor padrão, o endereço IPv4 primário da interface de saída é usado como endereço IPv4 de origem das solicitações de eco ICMP.

O endereço IPv4 de origem especificado deve ser o endereço IPv4 de uma interface local, e a interface deve estar ativa. Caso contrário, nenhum pacote de sondagem poderá ser enviado.

- Especifique o endereço IPv6 de origem.

source ipv6 ipv6-addressPor padrão, o endereço IPv6 primário da interface de saída é usado como endereço IPv6 de origem das solicitações de eco ICMP.

O endereço IPv6 de origem especificado deve ser o endereço IPv6 de uma interface local, e a interface deve estar ativa. Caso contrário, nenhum pacote de sondagem poderá ser enviado.

- Especifique o endereço IP do próximo salto para solicitações de eco ICMP. IPv4:

next-hop ip ip-addressIPv6:

next-hop ipv6 ipv6-addressPor padrão, nenhum endereço IP do próximo salto é configurado.

- Configure o envio do resultado da sonda por sonda.

reaction trigger per-probePor padrão, o resultado da sonda é enviado ao recurso que usa o modelo após três sondas consecutivas com falha ou sucesso.

Se você executar os comandos reaction trigger per-probe e reaction trigger probe-pass várias vezes, a configuração mais recente entrará em vigor.

Se você executar os comandos reaction trigger per-probe e reaction trigger probe-fail várias vezes, a configuração mais recente entrará em vigor.

- (Opcional.) Defina o tamanho da carga útil para cada solicitação ICMP.

data-size sizeA configuração padrão é 100 bytes.

- (Opcional.) Especifique a cadeia de caracteres de preenchimento de carga útil para solicitações de eco ICMP.

data-fill stringA cadeia de caracteres de preenchimento de carga útil padrão é a cadeia hexadecimal 00010203040506070809.

Configuração do modelo de DNS

Sobre o modelo de DNS

Um recurso que usa o modelo de DNS executa a operação de DNS para determinar o status do servidor. O modelo de DNS é compatível com redes IPv4 e IPv6.

Na visualização do modelo de DNS, você pode especificar o endereço que se espera que seja retornado. Se os endereços IP retornados incluírem o endereço esperado, o servidor DNS é válido e a operação é bem-sucedida. Caso contrário, a operação falhará.

Pré-requisitos

Crie um mapeamento entre o nome de domínio e um endereço antes de executar a operação de DNS. Para obter informações sobre a configuração do servidor DNS, consulte os documentos sobre a configuração do servidor DNS .

Procedimento

- Entre na visualização do sistema.

system-view- Crie um modelo de DNS e entre na visualização do modelo de DNS.

nqa template icmp name- Especifique o endereço IP de destino para os pacotes de sondagem. IPv4:

destination ip ip-addressIPv6:

destination ipv6 ipv6-addressPor padrão, nenhum endereço de destino é especificado.

- Especifique o número da porta de destino para os pacotes de sondagem.

destination ip ip-addressPor padrão, o número da porta de destino é 53.

- Especifique o endereço IP de origem para os pacotes de sondagem. IPv4:

source ip ip-addressPor padrão, o endereço IPv4 de origem dos pacotes de sondagem é o endereço IPv4 primário de sua interface de saída.

O endereço IPv4 de origem deve ser o endereço IPv4 de uma interface local, e a interface deve estar ativa. Caso contrário, nenhum pacote de sondagem poderá ser enviado.

IPv6:

source ipv6 ipv6-addressPor padrão, o endereço IPv6 de origem dos pacotes de sondagem é o endereço IPv6 primário de sua interface de saída.

O endereço IPv6 de origem deve ser o endereço IPv6 de uma interface local, e a interface deve estar ativa. Caso contrário, nenhum pacote de sondagem poderá ser enviado.

- Especifique o número da porta de origem para os pacotes de sondagem.

destination port port-numberPor padrão, nenhum número de porta de origem é especificado.

- Especifique o nome de domínio a ser traduzido.

resolve-target domain-namePor padrão, nenhum nome de domínio é especificado.

- Especifique o tipo de resolução de nome de domínio.

resolve-type { A | AAAA }Por padrão, o tipo é o tipo A.

Uma consulta do tipo A resolve um nome de domínio para um endereço IPv4 mapeado, e uma consulta do tipo AAAA para um endereço IPv6 mapeado.

- (Opcional.) Especifique o endereço IP que se espera que seja retornado. IPv4:

expect ip ip-addressIPv6:

expect ipv6 ipv6-addressPor padrão, nenhum endereço IP esperado é especificado.

Configuração do modelo TCP

Sobre o modelo TCP

Um recurso que usa o modelo TCP executa a operação TCP para testar se o cliente NQA pode estabelecer uma conexão TCP com uma porta específica no servidor.

Na visualização do modelo TCP, você pode especificar os dados esperados a serem retornados. Se você não especificar os dados esperados, a operação TCP testará apenas se o cliente pode estabelecer uma conexão TCP com o servidor.

A operação TCP requer tanto o servidor NQA quanto o cliente NQA. Antes de executar uma operação TCP, configure um serviço de escuta TCP no servidor NQA. Para obter mais informações sobre a configuração do serviço de escuta TCP , consulte "Configuração do servidor NQA".

Procedimento

- Entre na visualização do sistema.

system-view- Crie um modelo TCP e insira sua visualização.

nqa template tcp name- Especifique o endereço IP de destino para os pacotes de sondagem. IPv4:

destination ip ip-addressIPv6:

destination ipv6 ipv6-addressPor padrão, nenhum endereço IP de destino é especificado.

O endereço de destino deve ser o mesmo que o endereço IP do serviço de escuta TCP configurado no servidor NQA. Para configurar um serviço de escuta TCP no servidor, use o comando nqa server tcp-connect.

- Especifique o número da porta de destino para a operação.

destination ip ip-addressPor padrão, nenhum número de porta de destino é especificado.

O número da porta de destino deve ser o mesmo que o número da porta do serviço de escuta TCP configurado no servidor NQA. Para configurar um serviço de escuta TCP no servidor, use o comando nqa server tcp-connect.

- Especifique o endereço IP de origem para os pacotes de sondagem. IPv4:

source ip ip-addressPor padrão, o endereço IPv4 primário da interface de saída é usado como o endereço IPv4 de origem dos pacotes de sondagem.