01 - Configurações Fundamentais

Usando a CLI

Sobre a CLI

Na interface de linha de comando (CLI), você pode inserir comandos de texto para configurar, gerenciar e monitorar o dispositivo.

Você pode usar diferentes métodos para fazer login na CLI. Por exemplo, é possível fazer login pela porta do console ou pela Telnet. Para obter mais informações sobre os métodos de login, consulte "Visão geral do login".

Uso de exibições da CLI

Sobre as exibições da CLI

Os comandos são agrupados em diferentes visualizações por recurso. Para usar um comando, você deve entrar em sua visualização.

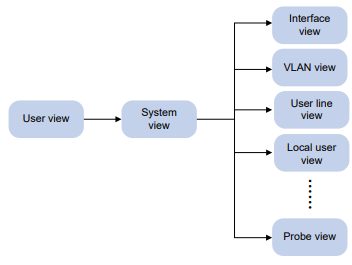

As exibições da CLI são organizadas hierarquicamente, conforme mostrado na Figura 1. Cada visualização tem um prompt exclusivo, a partir do qual é possível identificar onde você está e o que pode fazer. Por exemplo , o prompt [Sysname-vlan100] mostra que você está na visualização VLAN 100 e pode configurar atributos para essa VLAN.

Figura 1 Visualizações da CLI

Você é colocado na visualização do usuário imediatamente após fazer login na CLI. Na visualização do usuário, é possível executar as seguintes tarefas:

- Realizar operações básicas, incluindo exibição, depuração, gerenciamento de arquivos, FTP, Telnet e configuração de relógio e reiniciar.

- Entre na visualização do sistema.

Na visualização do sistema, você pode executar as seguintes tarefas:

- Defina as configurações que afetam o dispositivo como um todo, como o horário de verão, banners e teclas de atalho.

- Insira visualizações de recursos.

Por exemplo, você pode executar as seguintes tarefas:

- Entre na visualização da interface para configurar os parâmetros da interface.

- Entre no modo de exibição VLAN para adicionar portas à VLAN.

- Entre na visualização da linha do usuário para configurar os atributos do usuário de login.

Uma visualização de recurso pode ter visualizações secundárias. Por exemplo, a visualização de operação NQA tem a visualização secundária de operação HTTP.

- Entre na visualização de sonda usando o comando probe.

A visualização da sonda fornece comandos de exibição, depuração e manutenção, que são usados principalmente por desenvolvedores e testadores para diagnóstico de falhas do sistema e monitoramento da operação do sistema.

CUIDADO:

CUIDADO:

Use os comandos na visualização da sonda sob a orientação de engenheiros para evitar exceções do sistema causadas por operações incorretas.

Para obter mais informações sobre os comandos na visualização da sonda, consulte o manual de comandos da sonda para cada recurso.

Para exibir todos os comandos disponíveis em uma visualização, digite um ponto de interrogação (?) no prompt da visualização.

Entrar na visualização do sistema a partir da visualização do usuário

Para entrar na visualização do sistema a partir da visualização do usuário, execute o seguinte comando:

system-viewRetornar à visualização de nível superior a partir de uma visualização

Restrições e diretrizes

A execução do comando quit na visualização do usuário encerra sua conexão com o dispositivo.

Para retornar da visualização da chave pública para a visualização do sistema, você deve usar o comando

peer-public-key endProcedimento

Para retornar à visualização de nível superior a partir de uma visualização, execute o seguinte comando:

quitRetornar à visualização do usuário

Sobre o retorno à visualização do usuário

Esse recurso permite que você retorne à visualização do usuário a partir de qualquer visualização executando uma única operação, eliminando a necessidade de executar o comando quit várias vezes.

Procedimento

Para retornar diretamente à visualização do usuário a partir de qualquer outra visualização (exceto a visualização de configuração Tcl e o shell Python), use um dos seguintes métodos:

- Execute o comando return em qualquer visualização.

- Pressione Ctrl+Z em qualquer exibição.

Para retornar à visualização do usuário a partir da visualização de configuração Tcl, execute o comando tclquit na visualização de configuração Tcl.

Para retornar à visualização do usuário a partir do shell Python, execute o comando exit() no shell Python.

Acesso à ajuda on-line da CLI

A ajuda on-line da CLI é sensível ao contexto. Digite um ponto de interrogação em qualquer prompt ou em qualquer posição de um comando para exibir todas as opções disponíveis.

Para acessar a ajuda on-line da CLI, use um dos métodos a seguir:

- Digite um ponto de interrogação em um prompt de visualização para exibir a primeira palavra-chave de cada comando disponível na visualização. Por exemplo:

<Sysname> ?User view commands:archive Archive configurationarp Address Resolution Protocol (ARP) modulebackup Backup the startup configuration file to a TFTP serverboot-loader Software image file management...

- Digite um espaço e um ponto de interrogação após uma palavra-chave de comando para exibir todas as palavras-chave e argumentos disponíveis.

- Se o ponto de interrogação estiver no lugar de uma palavra-chave, a CLI exibirá todas as palavras-chave possíveis, cada uma com uma breve descrição. Por exemplo:

<Sysname> terminal ?debugging Enable to display debugging logs on the current terminallogging Display logs on the current terminalmonitor Enable to display logs on the current terminal

- Se o ponto de interrogação estiver no lugar de um argumento, a CLI exibirá a descrição do argumento. Por exemplo:

<Sysname> system-view[Sysname] interface vlan-interface ?<1-4094> Vlan-interface interface number[Sysname] interface vlan-interface 1 ?<cr>[Sysname] interface vlan-interface 1

- Digite uma cadeia de palavras-chave incompleta seguida de um ponto de interrogação para exibir todas as palavras-chave que começam com essa cadeia. A CLI também exibe as descrições das palavras-chave. Por exemplo:

<Sysname> f?fdisk Partition a storage mediumfixdisk Check and repair a storage mediumformat Format a storage mediumfree Release a connectionftp Open an FTP connection<Sysname> display ftp?ftp FTP moduleftp-server FTP server informationftp-user FTP user information

Usando a forma de desfazer de um comando

A maioria dos comandos de configuração tem um formulário de desfazer para as seguintes tarefas:

- Cancelamento de uma configuração.

- Restaurar o padrão.

- Desativar um recurso.

Por exemplo, o comando info-center enable habilita o centro de informações. O comando

undo info-center enable desativa o centro de informações.

Inserção de um comando

Ao inserir um comando, você pode executar as seguintes tarefas:

- Use teclas ou teclas de atalho para editar a linha de comando.

- Use palavras-chave abreviadas ou aliases de palavras-chave.

Edição de uma linha de comando

Para editar uma linha de comando, use as teclas listadas na Tabela 1 ou as teclas de atalho listadas na Tabela 4. Quando terminar, pressione Enter para executar o comando.

O buffer de edição de comandos pode conter um máximo de 511 caracteres. Se o comprimento total de uma linha de comando exceder o limite depois que você pressionar Tab para concluir a última palavra-chave ou argumento, o sistema não concluirá a palavra-chave.

Tabela 1 Teclas de edição da linha de comando

O dispositivo suporta os seguintes comandos especiais:

- #Usado pelo sistema em um arquivo de configuração como separadores para seções adjacentes.

- version - Usado pelo sistema em um arquivo de configuração para indicar as informações da versão do software. Por exemplo, versão 7.1. xxx, Release xxx.

Esses comandos são especiais pelos seguintes motivos:

- Esses comandos não se destinam a ser usados na CLI.

- Você pode digitar o comando # em qualquer visualização ou o comando version na visualização do sistema, ou digitar qualquer valor para eles. Por exemplo, você pode digitar # abc ou versão abc. No entanto, as configurações não entram em vigor.

- O dispositivo não fornece nenhuma informação de ajuda on-line para esses comandos.

Inserção de um valor do tipo texto ou cadeia de caracteres para um argumento

Um valor de argumento do tipo texto pode conter qualquer caractere, exceto pontos de interrogação (?).

Um valor de argumento do tipo string pode conter qualquer caractere imprimível, exceto pontos de interrogação (?).

- Para incluir uma aspa (") ou uma barra invertida (\) em um valor de argumento do tipo cadeia de caracteres, prefixe o caractere com uma tecla de escape (\), por exemplo, \" e \\.

- Para incluir um espaço em branco em um valor de argumento do tipo string, coloque o valor entre aspas, por exemplo, ''my device''.

Um argumento específico pode ter mais requisitos. Para obter mais informações, consulte a referência do comando relevante.

Para inserir um caractere imprimível, você pode inserir o caractere ou seu código ASCII no intervalo de 32 a 126.

Inserção de um tipo de interface

Você pode inserir um tipo de interface em um dos seguintes formatos:

- Ortografia completa do tipo de interface.

- Uma abreviação que identifica exclusivamente o tipo de interface.

- Acrônimo do tipo de interface.

Em uma linha de comando, todos os tipos de interface não diferenciam maiúsculas de minúsculas. A Tabela 2 mostra a grafia completa e os acrônimos dos tipos de interface.

Por exemplo, para usar o comando interface para entrar na visualização da interface GigabitEthernet 1/0/1, você pode inserir a linha de comando nos seguintes formatos:

- interface gigabitethernet 1/0/1

- interface g 1/0/1

- interface ge 1/0/1

Não são necessários espaços entre os tipos de interface e as interfaces.

Tabela 2 Grafia completa e acrônimos dos tipos de interface

| Ortografia completa | Acrônimo |

| Bridge-Aggregation | BAGG |

| Ethernet | Ética |

| GigabitEthernet | GE |

| InLoopBack | InLoop |

| LoopBack | Loop |

| M-Ethernet | ME |

| NULO | NULO |

| Dez GigabitEthernet | XGE |

| Interface Vlan | Vlan-int |

Abreviação de comandos

Você pode entrar em uma linha de comando rapidamente digitando palavras-chave incompletas que identificam exclusivamente o comando completo. Na visualização do usuário, por exemplo, os comandos que começam com s incluem startup saved-configuration e system-view. Para inserir o comando system-view, você precisa digitar apenas sy. Para acessar o comando startup saved-configuration, digite st s.

Você também pode pressionar Tab para completar uma palavra-chave incompleta.

Configuração e uso de aliases de comando

Sobre aliases de comando

Você pode configurar um ou mais aliases para um comando ou para as palavras-chave iniciais dos comandos. Em seguida, você pode usar os aliases para executar o comando ou os comandos. Se o comando ou os comandos tiverem formulários de desfazer, você também poderá usar os aliases para executar o comando ou os comandos de desfazer.

Por exemplo, se você configurar o alias shiprt para display ip routing-table, poderá digitar shiprt para executar o comando display ip routing-table. Se você configurar o alias ship para display ip, poderá usar ship para executar todos os comandos que começam com display ip, inclusive:

- Digite ship routing-table para executar o comando display ip routing-table.

- Digite ship interface para executar o comando display ip interface. O dispositivo fornece um conjunto de aliases de comando definidos pelo sistema, conforme listado na Tabela 3. Tabela 3 Aliases de comando definidos pelo sistema

| Alias de comando | Comando ou palavra-chave de comando |

| lista de acesso | acl |

| final | retorno |

| apagar | excluir |

| saída | sair |

| nome do host | nome do sistema |

| registro | Centro de informações |

| não | desfazer |

| show | exibição |

| escrever | salvar |

Restrições e diretrizes

Um alias de comando pode ser usado apenas como a primeira palavra-chave de um comando ou como a segunda palavra-chave do comando

desfazer a forma de um comando.

Depois que você executa um comando com sucesso usando um alias, o sistema salva o comando, em vez do alias, na configuração em execução.

A cadeia de comando pode incluir até nove parâmetros. Cada parâmetro começa com o cifrão ($) e

um número de sequência no intervalo de 1 a 9. Por exemplo, você pode configurar o alias shinc para o comando display ip $1 | include $2. Em seguida, para executar o comando display ip routing-table | include Static, você precisa digitar apenas shinc routing-table Static.

Para usar um alias para um comando que tenha parâmetros, você deve especificar um valor para cada parâmetro. Se isso não for feito, o sistema informará que o comando está incompleto e exibirá a cadeia de comandos representada pelo alias.

Os aliases de comando definidos pelo sistema não podem ser excluídos.

Procedimento

- Entre na visualização do sistema.

system-view- Configurar um alias de comando.

alias alias commandPor padrão, o dispositivo tem um conjunto de aliases de comando, conforme listado na Tabela 3.

- (Opcional.) Exibir aliases de comando.

display alias [ alias ]Esse comando está disponível em qualquer visualização.

Configuração e uso de teclas de atalho

Sobre as teclas de atalho

O dispositivo suporta um conjunto de teclas de atalho. Pressionar uma tecla de atalho executa o comando ou a função atribuída à tecla de atalho. A Tabela 4 mostra as teclas de atalho e suas definições padrão. Você pode configurar todas as teclas de atalho, exceto Ctrl+].

Se uma tecla de atalho também for definida pelo software de terminal que estiver usando para interagir com o dispositivo, você poderá reconfigurar a tecla de atalho ou removê-la.

Restrições e diretrizes

Uma tecla de atalho pode corresponder a apenas um comando ou função. Se você atribuir vários comandos ou funções à mesma tecla de atalho, o comando ou função atribuído mais recentemente terá efeito.

Um comando ou função pode ser atribuído a várias teclas de atalho. Você pode usar qualquer uma das teclas de atalho para executar o comando ou a função.

Se uma tecla de atalho também for definida pelo software do terminal que você está usando para interagir com o dispositivo, a definição do software do terminal terá efeito.

Procedimento

- Entre na visualização do sistema.

system-view- Atribuir um comando a uma tecla de atalho.

hotkey hotkey { command | function function | none }A Tabela 4 mostra as definições padrão para as teclas de atalho.

- (Opcional.) Exibir teclas de atalho.

display hotkeyEsse comando está disponível em qualquer visualização.

Tabela 4 Definições padrão para teclas de atalho

| Tecla de atalho | Função ou comando |

| Ctrl+A | move_the_cursor_to_the_beginning_of_the_line: Move o cursor para o início de uma linha. |

| Ctrl+B | move_the_cursor_one_character_to_the_left: Move o cursor um caractere para a esquerda. |

| Tecla de atalho | Função ou comando |

| Ctrl+C | stop_the_current_command: Interrompe o comando atual. |

| Ctrl+D | erase_the_character_at_the_cursor: Apaga o caractere no cursor. |

| Ctrl+E | move_the_cursor_to_the_end_of_the_line: Move o cursor para o final de uma linha. |

| Ctrl+F | move_the_cursor_one_character_to_the_right: Move o cursor um caractere para a direita. |

| Ctrl+G | display current-configuration: Exibe a configuração em execução. |

| Ctrl+H | erase_the_character_to_the_left_of_the_cursor: Apaga o caractere à esquerda do cursor. |

| Ctrl+L | display ip routing-table: Exibe as informações da tabela de roteamento IPv4. |

| Ctrl+N | display_the_next_command_in_the_history_buffer: Exibe o próximo comando no buffer do histórico. |

| Ctrl+O | undo debugging all: Desabilita todas as funções de depuração. |

| Ctrl+P | display_the_previous_command_in_the_history_buffer: Exibe o comando anterior no buffer do histórico. |

| Ctrl+R | redisplay_the_current_line: Exibe novamente a linha atual. |

| Ctrl+T | N/A |

| Ctrl+U | N/A |

| Ctrl+W | delete_the_word_to_the_left_of_the_cursor: Exclui a palavra à esquerda do cursor. |

| Ctrl+X | delete_all_characters_from_the_beginning_of_the_line_to_the_cursor: Exclui todos os caracteres à esquerda do cursor. |

| Ctrl+Y | delete_all_characters_from_the_cursor_to_the_end_of_the_line: Exclui todos os caracteres do cursor até o final da linha. |

| Ctrl+Z | return_to_the_User_View: Retorna à visualização do usuário. |

| Ctrl+] | kill_incoming_connection_or_redirect_connection: Termina a conexão atual. |

| Esc+B | move_the_cursor_back_one_word: move o cursor uma palavra para trás. |

| Esc+D | delete_all_characters_from_the_cursor_to_the_end_of_the_word: Exclui todos os caracteres do cursor até o final da palavra. |

| Esc+F | move_the_cursor_forward_one_word: move o cursor uma palavra para frente. |

Ativação da reexibição de comandos inseridos, mas não enviados

Sobre a reexibição de comandos inseridos, mas não enviados

Sua entrada pode ser interrompida pela saída de informações do sistema. Se a reexibição de comandos inseridos, mas não enviados, estiver ativada, o sistema reexibirá sua entrada após terminar a saída. Você poderá continuar a digitar a linha de comando.

Procedimento

- Entre na visualização do sistema.

system-view- Ativar a reexibição de comandos inseridos, mas não enviados.

info-center synchronousPor padrão, o sistema não exibe novamente os comandos inseridos, mas não enviados.

Para obter mais informações sobre esse comando, consulte Referência de comandos de monitoramento e gerenciamento de rede.

Compreensão das mensagens de erro de sintaxe da linha de comando

Depois que você pressiona Enter para enviar um comando, o interpretador de linha de comando examina a sintaxe do comando.

- Se o comando for aprovado na verificação de sintaxe, a CLI executará o comando.

- Se o comando não passar na verificação de sintaxe, a CLI exibirá uma mensagem de erro.

Tabela 5 Mensagens comuns de erro de sintaxe da linha de comando

| Mensagem de erro de sintaxe | Causa |

| % Comando não reconhecido encontrado na posição '^'. | A palavra-chave na posição marcada é inválida. |

| % Comando incompleto encontrado na posição '^'. | Uma ou mais palavras-chave ou argumentos necessários estão faltando. |

| Comando ambíguo encontrado na posição '^'. | A sequência de caracteres inserida corresponde a mais de um comando. |

| % Too many parameters found at '^' position. | A sequência de caracteres inserida contém palavras- chave ou argumentos em excesso. |

| % Parâmetro incorreto encontrado na posição '^'. | O argumento na posição marcada é inválido. |

Uso do recurso de histórico de comandos

Sobre os buffers do histórico de comandos

O sistema salva automaticamente os comandos executados com êxito por um usuário de login nos dois buffers de histórico de comandos a seguir:

- Buffer do histórico de comandos para a linha do usuário.

- Buffer do histórico de comandos para todas as linhas de usuário.

Tabela 6 Comparação entre os dois tipos de buffers de histórico de comandos

| Item | Buffer do histórico de comandos para uma linha de usuário | Buffer do histórico de comandos para todas as linhas do usuário |

| Quais comandos são salvos no buffer? | Comandos executados com sucesso pelo usuário atual da linha do usuário. | Comandos executados com sucesso por todos os usuários de login. |

| Os comandos no buffer podem ser exibidos? | Sim. | Sim. |

| Os comandos no buffer podem ser recuperados? | Sim. | Não. |

| Item | Buffer do histórico de comandos para uma linha de usuário | Buffer do histórico de comandos para todas as linhas do usuário |

| Os comandos armazenados em buffer são apagados quando o usuário faz logout? | Sim. | Não. |

| O tamanho do buffer é ajustável? | Sim. | Não. O tamanho do buffer é fixado em 1024. |

Regras de buffer de comando

O sistema segue essas regras ao armazenar comandos em buffer:

- Se você usar palavras-chave incompletas ao inserir um comando, o sistema armazenará o comando na forma exata que você usou.

- Se você usar um alias ao inserir um comando, o sistema transformará o alias no comando representado ou nas palavras-chave do comando antes de armazenar o comando em buffer.

- Se você inserir um comando no mesmo formato várias vezes seguidas, o sistema armazenará o comando em buffer apenas uma vez. Se você digitar um comando em diferentes formatos várias vezes, o sistema armazenará em buffer cada formato de comando.

Por exemplo, display cu e displaycurrent-configuration são armazenados em buffer como duas entradas, mas repetições sucessivas de exibir cu criar apenas uma entrada.

- Para armazenar em buffer um novo comando quando um buffer estiver cheio, o sistema exclui a entrada de comando mais antiga em o buffer.

Gerenciar e usar os buffers do histórico de comandos

Exibição dos comandos nos buffers do histórico de comandos

Para exibir os comandos nos buffers do histórico de comandos, execute os seguintes comandos em qualquer visualização:

- Exibe os comandos nos buffers do histórico de comandos de uma linha de usuário.

display history-command- Exibe os comandos nos buffers do histórico de comandos para todas as linhas de usuário.

display history-command allRecuperação de comandos no buffer do histórico de comandos para uma linha de usuário

Use as teclas de seta para cima e para baixo para navegar até o comando e pressione Enter.

Definição do tamanho do buffer do histórico de comandos para uma linha de usuário

Use o comando history-command max-size na visualização de linha de usuário ou de classe de linha de usuário. Para obter mais informações, consulte Referência de comandos básicos.

Repetição de comandos no buffer do histórico de comandos para uma linha de usuário

Sobre a repetição de comandos no buffer do histórico de comandos para uma linha de usuário

É possível recuperar e executar comandos no buffer do histórico de comandos para a linha de usuário atual várias vezes.

Restrições e diretrizes

O comando de repetição está disponível em qualquer visualização. No entanto, para repetir um comando, você deve primeiro entrar na visualização do comando. Para repetir vários comandos, você deve primeiro entrar na visualização do primeiro comando.

O comando repeat executa os comandos na ordem em que foram executados. O sistema aguarda a sua interação quando repete um comando interativo.

Procedimento

Para repetir comandos no buffer do histórico de comandos para a linha do usuário atual, execute o seguinte comando:

repeat [ number ] [ count times ] [ delay seconds ]Controle da saída da CLI

Esta seção descreve os recursos de controle de saída da CLI que o ajudam a identificar a saída desejada.

Pausa entre telas de saída

Sobre a pausa entre telas de saída

O dispositivo pode pausar automaticamente após a exibição de um número específico de linhas se a saída for muito longa para caber em uma tela. Em uma pausa, o dispositivo exibe ----more----

. Você pode usar as teclas descritas na Tabela 7 para exibir mais informações ou interromper a exibição.

Também é possível desativar a pausa entre as telas de saída da sessão atual. Assim, toda a saída é exibida de uma só vez e a tela é atualizada continuamente até que a tela final seja exibida.

Tabela 7 Teclas de controle de saída

| Chaves | Função |

| Espaço | Exibe a próxima tela. |

| Entrar | Exibe a próxima linha. |

| Ctrl+C | Interrompe a exibição e cancela a execução do comando. |

| <PageUp> | Exibe a página anterior. |

| <PageDown> | Exibe a próxima página. |

Desativar a pausa entre as telas de saída

Para desativar a pausa entre as telas de saída, execute o seguinte comando na visualização do usuário:

screen-length disable

O padrão depende das configurações do comando screen-length na visualização da linha do usuário. A seguir estão as configurações padrão do comando screen-length:

- A pausa entre as telas de saída está ativada.

- O número máximo de linhas a serem exibidas por vez é 24.

Para obter mais informações sobre o comando screen-length, consulte Fundamentals Command Reference.

Esse comando é único e tem efeito apenas na sessão atual da CLI.

Numeração de cada linha de saída de um comando de exibição

Sobre a numeração da linha de saída do comando display

Para facilitar a identificação, você pode usar a opção | by-linenum para exibir um número para cada linha de saída de um comando de exibição.

Cada número de linha é exibido como uma cadeia de 5 caracteres e pode ser seguido por dois pontos (:) ou hífen (-). Se você especificar | by-linenum e | begin regular- expression para um comando display , será exibido um hífen para todas as linhas que não corresponderem à expressão regular.

Procedimento

Para numerar cada linha de saída de um comando de exibição, execute o seguinte comando em qualquer visualização:

comando display | by-linenum

Exemplo

# Exibir informações sobre a VLAN 999, numerando cada linha de saída.

<Sysname> display vlan 999 | by-linenum1: VLAN ID: 9992: VLAN type: Static3: Route interface: Configured4: IPv4 address: 192.168.2.15: IPv4 subnet mask: 255.255.255.06: Description: For LAN Access7: Name: VLAN 09998: Tagged ports: None9: Untagged ports: None

Filtragem da saída de um comando de exibição

Sobre a filtragem da saída do comando display

Você pode usar a opção [ | [ by-linenum ] { begin | exclude | include } regular-expression ]&<1-128> para filtrar a saída de um comando display.

- Você pode usar a opção para especificar um máximo de 128 condições de filtro. O sistema exibe apenas as linhas de saída que atendem a todas as condições.

- by-linenum - Exibe um número antes de cada linha de saída. Você precisa especificar essa palavra-chave em apenas uma condição de filtro.

- begin - Exibe a primeira linha que corresponde à expressão regular especificada e todas as linhas subsequentes.

- exclude - Exibe todas as linhas que não correspondem à expressão regular especificada.

- include - Exibe todas as linhas que correspondem à expressão regular especificada.

- expressão regular - Uma cadeia de caracteres com distinção entre maiúsculas e minúsculas de 1 a 256 caracteres, que pode conter os caracteres especiais descritos na tabela 8.

Tabela 8 Caracteres especiais suportados em uma expressão regular

| Personagens | Significado | Exemplos |

| ^ | Corresponde ao início de uma linha. | "^u" corresponde a todas as linhas que começam com "u". Uma linha que começa com "Au" não é correspondida. |

| $ | Corresponde ao final de uma linha. | "u$" corresponde a todas as linhas que terminam com "u". Uma linha |

| Personagens | Significado | Exemplos |

| que termina com "uA" não é correspondido. | ||

| . (período) | Corresponde a qualquer caractere único. | ".s" corresponde a "as" e "bs". |

| * | Corresponde ao caractere ou à cadeia de caracteres anterior zero, uma ou várias vezes. | "zo*" corresponde a "z" e "zoo", e "(zo)*" corresponde a "zo" e "zozo". |

| + | Corresponde ao caractere ou à cadeia de caracteres anterior uma ou várias vezes. | "zo+" corresponde a "zo" e "zoo", mas não a "z". |

| | | Corresponde à cadeia de caracteres anterior ou posterior. | "def|int" corresponde a uma linha que contém "def" ou "int". |

| ( ) | Corresponde à cadeia de caracteres entre parênteses, geralmente usada junto com o sinal de adição (+) ou o sinal de asterisco (*). | "(123A)" corresponde a "123A". "408(12)+" corresponde a "40812" e "408121212", mas não "408". |

| \N | Corresponde às cadeias de caracteres anteriores entre parênteses, com a enésima cadeia de caracteres repetida uma vez. | "(string)\1" corresponde a uma string que contém "stringstring". "(string1)(string2)\2" corresponde a uma string que contém "string1string2string2". "(string1)(string2)\1\2" corresponde a uma string que contém " string1string2string1string2". |

| [ ] | Corresponde a um único caractere entre colchetes. | "[16A]" corresponde a uma cadeia de caracteres contendo 1, 6 ou A; "[1-36A]" corresponde a uma cadeia de caracteres contendo 1, 2, 3, 6 ou A (- é um hífen). Para corresponder ao caractere "]", coloque-o imediatamente após "[", por exemplo, []abc]. Não existe esse limite para "[". |

| [^] | Corresponde a um único caractere que não está entre colchetes. | "[^16A]" corresponde a uma cadeia de caracteres que contém um ou mais caracteres, exceto 1, 6 ou A, como "abc". Uma correspondência também pode conter 1, 6 ou A (como "m16"), mas não pode conter apenas esses três caracteres (como 1, 16 ou 16A). |

| {n} | Corresponde ao caractere anterior n vezes. O número n deve ser um número inteiro não negativo. | "o{2}" corresponde a "food", mas não a "Bob". |

| {n,} | Corresponde ao caractere anterior n vezes ou mais. O número n deve ser um número inteiro não negativo. | "o{2,}" corresponde a "foooood", mas não a "Bob". |

| {n,m} | Corresponde ao caractere anterior n a m vezes ou mais. Os números n e m devem ser números inteiros não negativos e n não pode ser maior que m. | " o{1,3}" corresponde a "fod", "food" e "foooood", mas não a "fd". |

| \< | Corresponde a uma cadeia de caracteres que começa com o padrão seguinte a \<. Uma cadeia de caracteres que contém o padrão também é uma correspondência se os caracteres que precedem o padrão não forem dígitos, letras ou sublinhados. | "\<do" corresponde a "domain" e "doa". |

| \> | Corresponde a uma cadeia de caracteres que termina com o padrão anterior a \>. Uma cadeia de caracteres que contém o padrão também é uma correspondência se os caracteres que seguem o padrão não forem dígitos, letras ou sublinhados. | "do\>" corresponde a "undo" e "cdo". |

| \b | Corresponde a uma palavra que começa com o padrão seguinte a \b ou termina com o padrão | "er\b" corresponde a "never", mas não a "verb" ou "erase". |

| Personagens | Significado | Exemplos |

| padrão anterior a \b. | "\ber" corresponde a "erase" (apagar), mas não a "verb" (verbo) ou "never" (nunca). | |

| \B | Corresponde a uma palavra que contém o padrão, mas não começa nem termina com o padrão. | "er\B" corresponde a "verbo", mas não a "never" ou "erase". |

| \w | Igual a [A-Za-z0-9_], corresponde a um dígito, letra ou sublinhado. | "v\w" corresponde a "vlan" e "service". |

| \W | Igual a [^A-Za-z0-9_], corresponde a um caractere que não é um dígito, letra ou sublinhado. | "\Wa" corresponde a "-a", mas não a "2a" ou "ba". |

| \ | Caractere de escape. Se um caractere especial listado nesta tabela vier depois de \, o significado específico do caractere será removido. | "\\" corresponde a uma cadeia de caracteres que contém "\", "\^" corresponde a uma cadeia de caracteres que contém "^" e "\\b" corresponde a uma cadeia de caracteres que contém "\b". |

Restrições e diretrizes

O tempo de filtragem necessário aumenta com a complexidade da expressão regular. Para interromper o processo de filtragem, pressione Ctrl+C.

Exemplos

<Sysname> display current-configuration | begin lineline class auxuser-role network-admin#line class vtyuser-role network-operator#line aux 0user-role network-admin#line vty 0 63authentication-mode noneuser-role network-adminuser-role network-operator#...

# Exibir informações breves sobre interfaces em estado ativo.

<Sysname> display interface brief | exclude DOWNBrief information on interfaces in route mode:Link: ADM - administratively down; Stby - standbyProtocol: (s) - spoofingInterface Link Protocol Primary IP DescriptionInLoop0 UP UP(s) --NULL0 UP UP(s) --Vlan1 UP UP 192.168.1.83Brief information on interfaces in bridge mode:Link: ADM - administratively down; Stby - standby15Speed: (a) - autoDuplex: (a)/A - auto; H - half; F - fullType: A - access; T - trunk; H - hybridInterface Link Speed Duplex Type PVID DescriptionGE1/0/1 UP 1000M(a) F(a) A 1

# Exibir linhas de configuração em execução relacionadas ao SNMP.

<Sysname> display logbuffer | include SHELL | include VTY%Sep 6 10:38:12:320 2018 Sysname SHELL/5/SHELL_LOGIN: VTY logged in from 169.254.100.171.%Sep 6 10:52:32:576 2018 Sysname SHELL/5/SHELL_LOGOUT: VTY logged out from 169.254.100.171.%Sep 6 16:03:27:100 2018 Sysname SHELL/5/SHELL_LOGIN: VTY logged in from 169.254.100.171.%Sep 6 16:44:18:113 2018 Sysname SHELL/5/SHELL_LOGOUT: VTY logged out from 169.254.100.171.

Salvando a saída de um comando de exibição em um arquivo

Sobre o salvamento da saída do comando de exibição

Um comando display mostra determinadas informações de configuração e operação do dispositivo. Sua saída pode variar com o tempo ou com a configuração ou operação do usuário. Você pode salvar a saída em um arquivo para recuperação futura ou solução de problemas.

Use um dos métodos a seguir para salvar a saída de um comando display:

- Salve a saída em um arquivo separado. Use esse método se quiser usar um arquivo para um comando display.

- Anexa a saída ao final de um arquivo. Use esse método se quiser usar um arquivo para várias comandos display.

Procedimento

Para salvar a saída de um comando display em um arquivo, use um dos seguintes comandos em qualquer visualização:

- Salve a saída de um comando display em um arquivo separado.

display command > filename

- Anexa a saída de um comando de exibição ao final de um arquivo.

display command >> filename

Exemplos

# Salve as configurações da VLAN 1 em um arquivo separado chamado vlan.txt.

# Verifique se as configurações da VLAN 1 foram salvas no arquivo vlan.txt.

<Sysname> more vlan.txt

VLAN ID: 1

VLAN type: Static

16

Route interface: Not configured

Description: VLAN 0001

Name: VLAN 0001

Tagged ports: None

Untagged ports: None# Acrescente as configurações da VLAN 999 ao final do arquivo vlan.txt.

<Sysname> display vlan 999 >> vlan.txt<Sysname> more vlan.txt

VLAN ID: 1

VLAN type: Static

Route interface: Not configured

Description: VLAN 0001

Name: VLAN 0001

Tagged ports: None

Untagged ports: None

VLAN ID: 999

VLAN type: Static

Route interface: Configured

IP address: 192.168.2.1

Subnet mask: 255.255.255.0

Description: For LAN Access

Name: VLAN 0999

Tagged ports: None

Untagged ports: NoneVisualizar e gerenciar a saída de um comando de exibição de forma eficaz

Você pode usar os seguintes métodos em combinação para filtrar e gerenciar a saída de um displaycomando:

- Numeração de cada linha de saída de um comando de exibição

- Filtragem da saída de um comando de exibição

- Salvando a saída de um comando de exibição em um arquivo

Procedimento

Para usar várias medidas para visualizar e gerenciar a saída de um comando de exibição de

forma eficaz, execute o seguinte comando em qualquer exibição:

display command [ | [ by-linenum ] { begin | exclude | include }

regular-expression ]&<1-128> [ > filename | >> filename ]Exemplos

# Salve a configuração em execução em um arquivo separado chamado test.txt, com cada linha numerada.

<Sysname> display current-configuration | by-linenum > test.txt# Acrescente linhas que incluam snmp na configuração em execução ao arquivo test.txt.

<Sysname> display current-configuration | include snmp >> test.txt# Exibir a primeira linha que começa com user-group na configuração em execução e todas as linhas seguintes.

<Sysname> display current-configuration | by-linenum begin user-group

114: user-group system

115- #

116- return// Os dois pontos (:) após um número de linha indicam que a linha contém a string user-group. O hífen (-) após um número de linha indica que a linha não contém a string user-group.

Configuração do RBAC

Sobre o RBAC

O RBAC (Role-based access control) controla as permissões de acesso dos usuários com base nas funções do usuário.

O RBAC atribui permissões de acesso às funções de usuário que são criadas para diferentes funções de trabalho. Os usuários recebem permissão para acessar um conjunto de itens e recursos com base nas funções de usuário dos usuários. Separar as permissões dos usuários permite o gerenciamento simples da autorização de permissões.

Atribuição de permissão

Use os seguintes métodos para atribuir permissões a uma função de usuário:

- Defina um conjunto de regras para determinar itens acessíveis ou inacessíveis para a função do usuário. (Consulte "Regras de função do usuário").

- Configure políticas de acesso a recursos para especificar quais recursos são acessíveis à função do usuário. (Consulte "Políticas de acesso a recursos").

Para usar um comando relacionado a um recurso do sistema, uma função de usuário deve ter acesso tanto ao comando quanto ao recurso.

Por exemplo, uma função de usuário tem acesso ao comando vlan e acesso somente à VLAN

10. Quando a função de usuário é atribuída, você pode usar o comando vlan para criar a VLAN 10 e entrar em sua visualização. No entanto, não é possível criar outras VLANs. Se a função de usuário tiver acesso à VLAN 10, mas não tiver acesso ao comando vlan, não será possível usar o comando para entrar na visualização da VLAN 10.

Quando um usuário faz login no dispositivo com qualquer função de usuário e digita <?> em uma visualização, as informações de ajuda são exibidas para os aliases de comando definidos pelo sistema na visualização. No entanto, o usuário pode não ter permissão para acessar os aliases de comando. Se o usuário pode acessar os aliases de comando depende da permissão da função do usuário para os comandos correspondentes aos aliases. Para obter informações sobre aliases de comando, consulte "Usando a CLI".

Um usuário que faz login no dispositivo com qualquer função de usuário tem acesso às funções de

visualização do sistema, sair e comandos de saída.

Regras de função do usuário

As regras de função do usuário permitem ou negam o acesso aos itens, incluindo comandos, páginas da Web, elementos XML ou nós MIB. É possível definir os seguintes tipos de regras para diferentes granularidades de controle de acesso:

- Regra de comando - Controla o acesso a um comando ou a um conjunto de comandos que correspondem a uma expressão regular.

- Regra de recurso - Controla o acesso aos comandos de um recurso por tipo de comando.

- Regra de grupo de recursos - Controla o acesso aos comandos de recursos em um grupo de recursos por tipo de comando.

- Regra do menu da Web - Controla o acesso às páginas da Web usadas para configurar o dispositivo. Essas páginas da Web são chamadas de menus da Web.

- Regra de elemento XML - Controla o acesso aos elementos XML usados para configurar o dispositivo.

- Regra OID - Controla o acesso SNMP a um nó MIB e seus nós filhos. Um OID é uma

cadeia numérica pontilhada que identifica exclusivamente o caminho do nó raiz para um nó folha.

Os itens (comandos, menus da Web, elementos XML e nós MIB) são controlados com base nos seguintes tipos:

- Read-Itens que exibem informações de configuração e manutenção. Por exemplo, o comandos de exibição e o comando dir.

- Gravação - Itens que configuram os recursos do sistema. Por exemplo, o comando info-center enable e o comando debugging.

- Execute - Itens que executam funções específicas. Por exemplo, o comando ping e o comando ftp

comando.

Uma função de usuário pode acessar o conjunto de itens permitidos especificados nas regras de função de usuário. As regras de função de usuário incluem regras de função de usuário predefinidas (identificadas por sys-n) e definidas pelo usuário. Para obter mais informações sobre a prioridade da regra de função do usuário, consulte "Configuração das regras de função do usuário".

Políticas de acesso a recursos

As políticas de acesso a recursos controlam o acesso de uma função de usuário aos recursos do sistema e incluem os seguintes tipos:

- Política de interface - Controla o acesso às interfaces.

- Política de VLAN - Controla o acesso às VLANs.

As políticas de acesso a recursos não controlam o acesso às opções de interface ou VLAN nos comandos de exibição. É possível especificar essas opções nos comandos de exibição se elas forem permitidas por qualquer regra de função de usuário.

Funções de usuário predefinidas

O sistema fornece funções de usuário predefinidas. Essas funções de usuário têm acesso a todos os recursos do sistema. Entretanto, suas permissões de acesso são diferentes, conforme mostrado na Tabela 1.

Entre todas as funções de usuário predefinidas, somente network-admin e level-15 podem criar, modificar e excluir usuários locais e grupos de usuários locais. As outras funções de usuário só podem modificar suas próprias senhas se tiverem permissões para configurar usuários locais e grupos de usuários locais.

As permissões de acesso das funções de usuário de nível 0 a nível 14 podem ser modificadas por meio de regras de função de usuário e políticas de acesso a recursos. No entanto, não é possível fazer alterações nas permissões de acesso predefinidas dessas funções de usuário. Por exemplo, não é possível alterar a permissão de acesso dessas funções de usuário para o comando display history-command all.

Tabela 1 Matriz de funções e permissões predefinidas

| Nome da função do usuário | Permissões |

| administrador de rede | Acessa todos os recursos e funções do sistema, exceto os comandos display security-logfile summary, info-center security-logfile directory e security-logfile save. |

| operador de rede | Acessa os comandos de exibição de recursos e funções no sistema. Para exibir todos os comandos acessíveis da função do usuário, use o comando display role. Permite que os usuários de login de autenticação local alterem suas próprias senhas. Acessa o comando usado para entrar na visualização XML. Acessa todos os itens de menu da Web do tipo leitura. Acessa todos os elementos XML do tipo leitura. Acessa todos os nós MIB do tipo leitura. |

| nível-n (n = 0 a 15) | level-0 - Tem acesso a comandos como ping, tracert, ssh2, telnet e super. Os direitos de acesso do nível 0 são configuráveis. Nível 1 - Tem acesso aos comandos de exibição de recursos e funções no sistema. A função de usuário de nível 1 também tem todos os direitos de acesso da função de usuário de nível 0. Os direitos de acesso do nível 1 são configuráveis. nível 2 a nível 8 e nível 10 a nível 14 - Não têm direitos de acesso por padrão. Os direitos de acesso são configuráveis. |

| Nome da função do usuário | Permissões |

| Nível 9 - Tem acesso à maioria dos recursos e funções do sistema. Se você estiver conectado com uma conta de usuário local que tenha uma função de usuário de nível 9, poderá alterar a senha na conta de usuário local. Veja a seguir os principais recursos e comandos que a função de usuário de nível 9 não pode acessar: Comandos de não depuração do RBAC. Usuários locais. Gerenciamento de arquivos. Gerenciamento de dispositivos. O comando display history-command all. level-15 - Tem os mesmos direitos que network-admin. | |

| auditoria de segurança | Gerente de registro de segurança. A função de usuário tem os seguintes direitos de acesso aos arquivos de log de segurança: Acessa os comandos para exibir e manter os arquivos de registro de segurança (por exemplo, os comandos dir, display security-logfile summary e outros). Acessa os comandos para gerenciar arquivos de log de segurança e o sistema de arquivos de log de segurança (por exemplo, os comandos info-center security-logfile directory, mkdir e security-logfile save). Para obter mais informações sobre o gerenciamento de registros de segurança, consulte o Guia de configuração de monitoramento e gerenciamento de rede. Para obter mais informações sobre o gerenciamento do sistema de arquivos, consulte "Gerenciamento de sistemas de arquivos". IMPORTANTE: Somente a função de usuário security-audit tem acesso aos arquivos de registro de segurança. Não é possível atribuir a função de usuário de auditoria de segurança a usuários de autenticação não AAA. |

Atribuição de função de usuário

Os direitos de acesso a um usuário são atribuídos por meio da atribuição de, no mínimo, uma função de usuário. O usuário pode usar o conjunto de itens e recursos acessíveis a todas as funções de usuário atribuídas a ele. Por exemplo, você pode acessar qualquer interface para usar o comando qos apply policy se lhe forem atribuídas as seguintes funções de usuário:

- A função de usuário A nega o acesso ao comando qos apply policy e permite o acesso somente à interface GigabitEthernet 1/0/1.

- A função de usuário B permite o acesso ao comando qos apply policy e a todas as interfaces. Dependendo do método de autenticação, a atribuição de função de

Usuário tem os seguintes métodos:

- Autorização AAA - Se a autenticação de esquema for usada, o módulo AAA tratará da atribuição de função do usuário.

- Se o usuário for aprovado na autorização local, o dispositivo atribuirá as funções de usuário especificadas na conta de usuário local.

- Se o usuário for aprovado na autorização remota, o servidor AAA remoto atribuirá as funções de usuário especificadas no servidor. O servidor AAA pode ser um servidor RADIUS ou HWTACACS.

- Autorização não AAA - Quando o usuário acessa o dispositivo sem autenticação ou passando a autenticação por senha em uma linha de usuário, o dispositivo atribui funções de usuário especificadas na linha de usuário. Esse método também se aplica a clientes SSH que usam autenticação de chave pública ou de senha-pública. As funções de usuário atribuídas a esses clientes SSH são especificadas em suas respectivas contas de usuário de gerenciamento do dispositivo.

Para obter mais informações sobre AAA e SSH, consulte o Guia de configuração de segurança. Para obter mais informações sobre linhas de usuário, consulte "Visão geral do login" e "Configuração do login da CLI".

Conformidade com FIPS

O dispositivo é compatível com o modo FIPS que atende aos requisitos do NIST FIPS 140-2. O suporte a recursos, comandos e parâmetros pode ser diferente no modo FIPS e no modo não- FIPS. Para obter mais informações sobre o modo FIPS, consulte o Guia de Configuração de Segurança.

Criação de uma função de usuário

Sobre a criação de funções de usuário

Além das funções de usuário predefinidas, é possível criar um máximo de 64 funções de usuário personalizadas para controle de acesso granular.

Procedimento

- Entre na visualização do sistema.

system-view- Crie uma função de usuário e insira sua visualização.

role name role-namePor padrão, o sistema tem as seguintes funções de usuário predefinidas:

- network-admin

- network-operator.

- level-n (em que n é igual a um número inteiro no intervalo de 0 a 15).

- security-audit.

Entre essas funções de usuário, somente as permissões e descrições das funções de usuário de nível 0 a nível 14 são configuráveis.

- (Opcional.) Configure uma descrição para a função do usuário.

description textPor padrão, uma função de usuário não tem uma descrição.

Configuração das regras de função do usuário

Sobre as regras de função do usuário

É possível configurar regras de função de usuário para permitir ou negar o acesso de uma função de usuário a comandos, páginas da Web, elementos XML e nós MIB específicos.

As diretrizes a seguir se aplicam a regras não-OID:

- Se duas regras definidas pelo usuário do mesmo tipo entrarem em conflito, a regra com a ID mais alta entrará em vigor. Por exemplo, uma função de usuário pode usar o comando tracert, mas não o comando ping, se a função de usuário contiver regras configuradas usando os seguintes comandos:

- rule 1 permit command ping

- rule 2 permit command tracert

- rule 3 deny command ping

- Se uma regra de função de usuário predefinida e uma regra de função de usuário definida pelo usuário entrarem em conflito, a regra de função de usuário definida pelo usuário entrará em vigor.

- O sistema compara um OID com os OIDs especificados nas regras de função do usuário e usa o princípio da correspondência mais longa para selecionar uma regra para o OID. Por exemplo, uma função de usuário não pode acessar o nó MIB com o OID 1.3.6.1.4.1.25506.141.3.0.1 se a função de usuário contiver regras configuradas com os seguintes comandos:

- rule 1 permit read write oid 1.3.6

- rule 2 deny read write oid 1.3.6.1.4.1

- rule 3 permit read write oid 1.3.6.1.4

- Se o mesmo OID for especificado em várias regras, a regra com o ID mais alto terá efeito. Por exemplo, uma função de usuário pode acessar o nó MIB com o OID 1.3.6.1.4.1.25506.141.3.0.1 se a função de usuário contiver regras configuradas com os seguintes comandos:

- rule 1 permit read write oid 1.3.6

- rule 2 deny read write oid 1.3.6.1.4.1

- rule 3 permit read write oid 1.3.6.1.4.1

As diretrizes a seguir se aplicam às regras de OID:

Restrições e diretrizes

- Somente as funções de usuário network-admin e level-15 têm acesso aos seguintes comandos:

- O comando display history-command all.

- Todos os comandos que começam com a função display, reboot, startup configuração salva, e undo startup saved-configuration.

- Todos os comandos que começam com as palavras-chave role, undo role, super, undo super, password-recovery e undo password-recovery na visualização do sistema.

- Todos os comandos que começam com as palavras-chave snmp-agent community,

- O comando display history-command all.

- Todos os comandos que começam com a função display, reboot, startup configuração salva, e undo startup saved-configuration.

- Todos os comandos que começam com as palavras-chave role, undo role, super, undo super, password-recovery e undo password-recovery na visualização do sistema.

- Todos os comandos que começam com as palavras-chave snmp-agent community,

undo snmp-agent community, snmp-agent usm-user, undo snmp-agent usm-user, snmp-agent group e undo snmp-agent group na visualização do sistema.

- Todos os comandos que começam com user-role, undo user-role, authentication-mode, undo authentication-mode, set authentication

e undo set authentication password na visualização de linha de usuário ou de classe de linha de usuário.

- Todos os comandos que começam com as palavras-chave user-role e undo user- role na exibição de agenda ou na exibição de política definida pela CLI.

- É possível configurar um máximo de 256 regras definidas pelo usuário para uma função de usuário. O número total de regras de função de usuário definidas pelo usuário não pode exceder 1024.

Procedimento

- Entre na visualização do sistema.

system-view- Insira a visualização da função do usuário.

role name role-name- Configure regras para a função do usuário. Escolha as opções para configurar conforme necessário:

- Configurar uma regra de comando.

rule number { deny | permit } command command-string- Configure uma regra de recurso.

rule number { deny | permit } { execute | read | write } * feature[ feature-name ]- Configure uma regra de grupo de recursos.

rule number { deny | permit } { execute | read | write } * feature-group feature-group-nameUma regra de grupo de recursos entra em vigor somente depois que o grupo de recursos é criado.

- Configure uma regra de menu da Web.

rule number { deny | permit } { execute | read | write } * web-menu [ web-string ]- Configure uma regra de elemento XML.

rule number { deny | permit } { execute | read | write } * xml-element [ xml-string ]- Configurar uma regra de OID.

rule number { deny | permit } { execute | read | write } * oid oid-stringConfiguração de um Grupo de Recursos

Sobre Grupos de Recursos

Use grupos de recursos para atribuir em massa permissões de acesso a comandos a conjuntos de recursos. Além dos grupos de recursos predefinidos, você pode criar um máximo de 64 grupos de recursos personalizados e atribuir um recurso a vários grupos de recursos.

Procedimento

- Entre na visualização do sistema.

system-viewrole feature-group name feature-group-namePor padrão, o sistema tem os seguintes grupos de recursos predefinidos, que não podem ser excluídos ou modificados:

- L2 - Inclui todos os comandos da Camada 2.

- L3 - Inclui todos os comandos da Camada 3.

feature feature-namePor padrão, um grupo de recursos não tem nenhum recurso.

Configuração de políticas de acesso a recursos

Sobre as políticas de acesso a recursos

Cada função de usuário tem uma política de interface e uma política de VLAN. Por padrão, essas políticas permitem que uma função de usuário acesse quaisquer recursos do sistema. É possível configurar as políticas de uma função de usuário definida pelo usuário ou de uma função de usuário de nível n predefinida para limitar seu acesso a quaisquer recursos.

Restrições e diretrizes para a configuração da política de acesso a recursos

A configuração da política entra em vigor somente para os usuários que estiverem conectados com a função de usuário após a configuração do .

Configuração da política de interface de função do usuário

system-view- Insira a visualização da função do usuário.

role name role-name- Entre na visualização da política de interface de função do usuário.

interface policy denyPor padrão, a política de interface da função de usuário permite o acesso a todas as interfaces.

CUIDADO:

CUIDADO:

Esse comando nega o acesso da função de usuário a qualquer interface se você não especificar as interfaces acessíveis usando o comando permit interface.

- (Opcional.) Especifique uma lista de interfaces acessíveis à função de usuário.

permit interface interface-listPor padrão, nenhuma interface acessível é configurada na visualização da política de interface de função do usuário. Repita esta etapa para adicionar várias interfaces acessíveis.

Configuração da política de VLAN de função de usuário

- Entre na visualização do sistema.

system-view- Insira a visualização da função do usuário.

role name role-name- Entre na visualização da política de VLAN da função do usuário.

vlan policy denyPor padrão, a política de VLAN da função de usuário permite o acesso a todas as VLANs.

CUIDADO:

CUIDADO:

Esse comando nega o acesso da função de usuário a quaisquer VLANs se você não especificar as VLANs acessíveis usando o comando permit vlan.

- (Opcional.) Especifique uma lista de VLANs acessíveis à função de usuário.

permit vlan vlan-id-listPor padrão, nenhuma VLAN acessível é configurada na visualização da política de VLAN da função do usuário. Repita esta etapa para adicionar várias VLANs acessíveis.

Atribuição de funções de usuário

Restrições e diretrizes para a atribuição de funções de usuário

Para controlar o acesso do usuário ao sistema, é necessário atribuir no mínimo uma função de usuário. Certifique-se de que exista no dispositivo pelo menos uma função de usuário entre as funções de usuário atribuídas pelo servidor.

Ativação do recurso de função de usuário padrão

Sobre o recurso de função de usuário padrão

O recurso de função de usuário padrão atribui a função de usuário padrão aos usuários autenticados por AAA se o servidor de autenticação (local ou remoto) não atribuir nenhuma função de usuário aos usuários. Esses usuários têm permissão para acessar o sistema com a função de usuário padrão.

Você pode especificar qualquer função de usuário existente no sistema como a função de usuário padrão.

Procedimento

- Entre na visualização do sistema.

system-view- Ative o recurso de função de usuário padrão.

role default-role enable [ nome da função ]Por padrão, o recurso de função de usuário padrão está desativado.

Se você não usar o comando authorization-attribute user role para atribuir funções de usuário a usuários locais, deverá ativar o recurso de função de usuário padrão. Para obter informações sobre o comando authorization-attribute user role, consulte Comandos AAA em Referência de comandos de segurança.

Atribuição de funções de usuário a usuários de autenticação AAA remota

Para usuários de autenticação AAA remota, as funções de usuário são configuradas no servidor de autenticação remota. Para obter informações sobre a configuração de funções de usuário para usuários RADIUS, consulte a documentação do servidor RADIUS. Para usuários HWTACACS, a configuração de função deve usar o formato roles="role-1 role-2 ... role-n", em que as funções de usuário são separadas por espaço. Por exemplo, configure roles="level-0 level-1 level-2" para atribuir level-0, level-1 e level-2 a um usuário HWTACACS.

Se o servidor AAA atribuir a função de usuário de auditoria de segurança e outras funções de usuário ao mesmo usuário, somente a função de usuário de auditoria de segurança terá efeito.

Atribuição de funções de usuário a usuários de autenticação AAA local

Sobre a atribuição de função de usuário a usuários de autenticação AAA local

Configure as funções de usuário para usuários de autenticação AAA local em suas contas de usuário locais. Para obter informações sobre AAA e configuração de usuário local, consulte Configuração de AAA no Guia de configuração de segurança.

Restrições e diretrizes

- Cada usuário local tem uma função de usuário padrão. Se essa função de usuário padrão não for adequada, remova-a.

- Se um usuário local for o único usuário com a função de usuário de auditoria de segurança, o usuário não poderá ser excluído.

- A função de usuário de auditoria de segurança é mutuamente exclusiva de outras funções de usuário.

- Quando você atribui a função de usuário de auditoria de segurança a um usuário local, o sistema solicita confirmação para remover todas as outras funções de usuário do usuário.

- Quando você atribui as outras funções de usuário a um usuário local que tem a função de usuário de auditoria de segurança, o sistema solicita confirmação para remover a função de auditoria de segurança do usuário.

- É possível atribuir um máximo de 64 funções de usuário a um usuário local.

Procedimento

- Entre na visualização do sistema.

system-viewlocal-user user-name class { manage | network }authorization-attribute user-role role role-namePor padrão, a função de usuário network-operator é atribuída a usuários locais criados por um usuário network-admin ou de nível 15.

Atribuição de funções de usuário a usuários de autenticação não AAA em linhas de usuário

Sobre a atribuição de função de usuário a usuários de autenticação não AAA

Especifique as funções de usuário para os dois tipos de usuários de login a seguir nas linhas de usuário:

- Usuários não SSH que usam autenticação por senha ou nenhuma autenticação.

- Clientes SSH que usam autenticação de chave pública ou senha-chave pública. As funções de usuário atribuídas a esses clientes SSH são especificadas em suas respectivas contas de usuário de gerenciamento de dispositivos.

Para obter mais informações sobre as linhas de usuário, consulte "Visão geral do login" e "Configuração do login da CLI". Para obter mais informações sobre SSH em , consulte o Guia de configuração de segurança.

Restrições e diretrizes

- É possível atribuir um máximo de 64 funções de usuário a um usuário de autenticação não AAA em uma linha de usuário.

- Não é possível atribuir a função de usuário de auditoria de segurança a usuários de autenticação não AAA em linhas de usuário.

Procedimento

- Entre na visualização do sistema.

system-viewline { first-num1 [ last-num1 ] | { aux | vty } first-num2 [ last-num2 ] }line class { aux | vty }Para obter informações sobre a ordem de prioridade e o escopo de aplicação das configurações na visualização de linha de usuário e na visualização de classe de linha de usuário, consulte "Configuração do login da CLI".

user-role role-namePor padrão, a função de usuário administrador de rede é especificada na linha de usuário AUX, e a função de usuário operador de rede é especificada em qualquer outra linha de usuário.

Configuração da autorização temporária da função do usuário

Sobre a autorização temporária de função de usuário

A autorização temporária de função de usuário permite que você obtenha outra função de usuário sem se reconectar ao dispositivo. Esse recurso é útil quando se deseja usar uma função de usuário temporariamente para configurar um recurso.

A autorização temporária de função de usuário só é válida para o login atual. Esse recurso não altera as configurações de função do usuário na conta de usuário com a qual você fez login. Na próxima vez em que você fizer login com a conta de usuário, as configurações originais de função de usuário entrarão em vigor.

Para permitir que um usuário obtenha outra função de usuário sem se reconectar ao dispositivo, é necessário configurar a autenticação da função de usuário. A Tabela 2 descreve os modos de autenticação disponíveis e os requisitos de configuração.

Tabela 2 Modos de autenticação de função de usuário

| Palavras- chave | Modo de autenticação | Descrição |

| local | Apenas autenticação por senha local (local- only) | O dispositivo usa a senha configurada localmente para autenticação. Se nenhuma senha local estiver configurada para uma função de usuário nesse modo, um usuário AUX poderá obter a função de usuário inserindo uma cadeia de caracteres ou não inserindo nada. |

| esquema | Autenticação AAA remota por meio de HWTACACS ou RADIUS (somente remoto) | O dispositivo envia o nome de usuário e a senha para o servidor HWTACACS ou RADIUS para autenticação remota. Para usar esse modo, você deve executar as seguintes tarefas de configuração: Configure o esquema HWTACACS ou RADIUS necessário e configure o domínio ISP para usar o esquema para o usuário. Para obter mais informações, consulte o Guia de configuração de segurança. Adicione a conta de usuário e a senha no servidor HWTACACS ou RADIUS. |

| esquema local | Primeiro a autenticação por senha local e, em seguida, a autenticação AAA remota (local-então-remoto) | A autenticação por senha local é realizada primeiro. Se nenhuma senha local for configurada para a função de usuário nesse modo: O dispositivo executa a autenticação AAA remota para usuários VTY. Um usuário AUX pode obter outra função de usuário inserindo uma string ou não inserindo nada. |

| Palavras- chave | Modo de autenticação | Descrição |

| esquem a local | Primeiro, a autenticação AAA remota e, em seguida, a autenticação por senha local (remote-then-local) | A autenticação AAA remota é realizada primeiro. A autenticação por senha local é realizada em uma das seguintes situações: O servidor HWTACACS ou RADIUS não responde. A configuração AAA remota no dispositivo é inválida. |

Restrições e diretrizes para autorização temporária de função de usuário

Se a autenticação HWTACACS for usada, as seguintes regras se aplicam:

- Se o dispositivo não estiver ativado para obter automaticamente o nome de usuário de login como o nome de usuário de autenticação, será necessário inserir um nome de usuário para solicitar a autenticação de função.

- O dispositivo envia o nome de usuário para o servidor no nome de usuário ou username@domain-nameformato. A inclusão do nome de domínio no nome de usuário depende do comando user-name-format no esquema HWTACACS.

- Para obter uma função de usuário de nível n, a conta de usuário no servidor deve ter o nível de função de usuário de destino ou um nível superior ao da função de usuário de destino. Uma conta de usuário que obtém a função de usuário de nível n pode obter qualquer função de usuário do nível 0 ao nível n.

- Para obter uma função de usuário não-level-n, certifique-se de que a conta de usuário no servidor atenda aos seguintes requisitos:

- A conta tem um nível de privilégio de usuário.

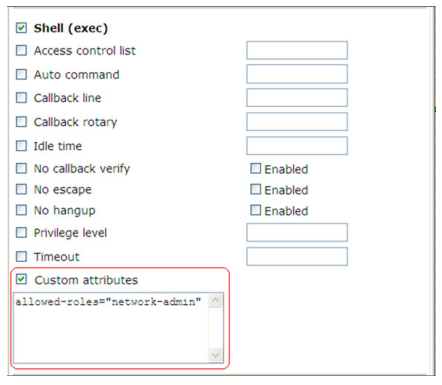

- O atributo personalizado HWTACACS é configurado para a conta na forma de allowed-roles="role". A variável role representa a função do usuário de destino.

Se a autenticação RADIUS for usada, as seguintes regras se aplicam:

- O dispositivo não usa o nome de usuário que você digita ou o nome de usuário de login obtido automaticamente para solicitar a autenticação da função do usuário. Ele usa um nome de usuário no formato $enabn$. A variável n representa um nível de função de usuário, e um nome de domínio não é incluído no nome de usuário. Sempre é possível passar na autenticação de função de usuário quando a senha estiver correta.

- Para obter uma função de usuário de nível n, é necessário criar uma conta de usuário para a função de usuário de nível n no formato $enabn$ no servidor RADIUS. A variável n representa o nível da função de usuário de destino. Por exemplo, para obter a função de usuário de nível 3, é possível inserir qualquer nome de usuário. O dispositivo usa o nome de usuário $enab3$ para solicitar a autenticação da função de usuário ao servidor.

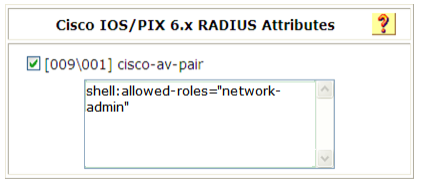

- Para obter uma função de usuário não-level-n, é necessário executar as seguintes tarefas:

- Crie uma conta de usuário chamada $enab0$ no servidor.

- Configure o atributo cisco-av-pair para a conta na forma de allowed-roles="role". A variável role representa a função do usuário de destino.

O dispositivo seleciona um domínio de autenticação para autenticação de função de usuário na seguinte ordem:

- O domínio do ISP incluído no nome de usuário inserido.

- O domínio padrão do ISP.

Se você executar o comando quit depois de obter autorização para a função de usuário, será desconectado do dispositivo.

Definição do modo de autenticação para autorização temporária de função de usuário

- Entre na visualização do sistema.

system-view- Definir o modo de autenticação.

super authentication-mode { local | scheme } *Por padrão, aplica-se a autenticação somente local.

Especificação da função de usuário de destino padrão para autorização temporária de função de usuário

- Entre na visualização do sistema.

system-view- Especifique a função de usuário de destino padrão para autorização temporária de função de usuário.

super default role role-namePor padrão, a função de usuário de destino padrão é network-admin.

Definição de uma senha de autenticação para autorização temporária de função de usuário

Sobre senhas de autenticação

As senhas de autenticação são necessárias apenas para autenticação por senha local.

Procedimento

- Entre na visualização do sistema.

system-view- Defina uma senha de autenticação local para uma função de usuário. No modo não-FIPS:

super password [ role role-name ] [ { hash | simple } string ]No modo FIPS:

super password [ role role-name ]Por padrão, nenhuma senha é definida.

Se você não especificar a opção role role-name, o comando definirá uma senha para a função de usuário de destino padrão .

Obtenção automática do nome de usuário de login para autorização temporária de função de usuário

Sobre a obtenção automática do nome de usuário de login para autorização temporária de função de usuário

Esse recurso é aplicável somente ao login de uma linha de usuário que usa autenticação de esquema, que exige um nome de usuário para o login. Esse recurso permite que o dispositivo obtenha automaticamente o nome de usuário de login quando o usuário de login solicita uma autorização temporária de função de usuário de um servidor de autenticação remoto.

Restrições e diretrizes

Se o usuário tiver efetuado login a partir de uma linha de usuário que usa autenticação por senha ou nenhuma autenticação, o dispositivo não poderá obter o nome de usuário de login. A solicitação de autorização temporária de função de usuário de um servidor de autenticação remoto falhará.

Esse recurso não tem efeito sobre a autenticação de senha local para autorização temporária de função de usuário.

Procedimento

- Entre na visualização do sistema.

system-view- Habilite o dispositivo para obter automaticamente o nome de usuário de login quando um usuário de login solicitar autorização temporária de função de usuário de um servidor de autenticação remoto.

super use-login-usernamePor padrão, o dispositivo solicita um nome de usuário quando um usuário de login solicita autorização temporária de função de usuário de um servidor de autenticação remoto.

Obtenção de autorização temporária de função de usuário

Restrições e diretrizes

A operação de obtenção de autorização temporária de função de usuário falha após três tentativas consecutivas de autenticação sem sucesso.

Poderá haver falha na mudança para uma função de usuário não nível n se ambas as condições a seguir existirem:

- A autenticação de troca de função do usuário é realizada no mesmo domínio ISP que o usuário de login atual.

- A autenticação de troca de função do usuário usa um método AAA diferente do método de autorização de login configurado para o domínio ISP.

Para resolver esse problema, certifique-se de que os métodos AAA configurados usando o comando authentication super sejam consistentes com aqueles configurados usando o comando authorization login para o domínio ISP.

Para obter mais informações sobre AAA, consulte o Guia de configuração de segurança.

Pré-requisitos

Antes de obter autorização temporária de função de usuário, certifique-se de que a conta de usuário atual tenha permissão para executar o comando super para obter autorização temporária de função de usuário.

Procedimento

Para obter a autorização temporária para usar uma função de usuário, execute o seguinte comando na visualização do usuário:

super [ role-name ]Se você não especificar o argumento role-name, obterá a função de usuário de destino padrão para autorização temporária de função de usuário.

Comandos de exibição e manutenção para RBAC

Executar comandos de exibição em qualquer visualização.

| Tarefa | Comando |

| Exibir informações sobre a função do usuário. | display role [ name role-name ] |

| Tarefa | Comando |

| Exibir informações sobre o recurso de função do usuário. | display role feature [ name feature-name | verbose ] |

| Exibir informações do grupo de recursos da função do usuário. | display role feature-group [ name feature-group-name ] [ verbose ] |

Exemplos de configuração do RBAC

Exemplo: Configuração de RBAC para usuários de autenticação AAA local

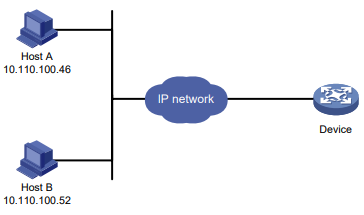

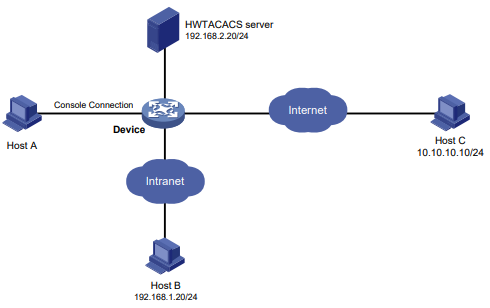

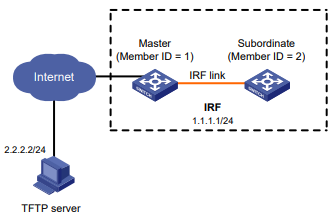

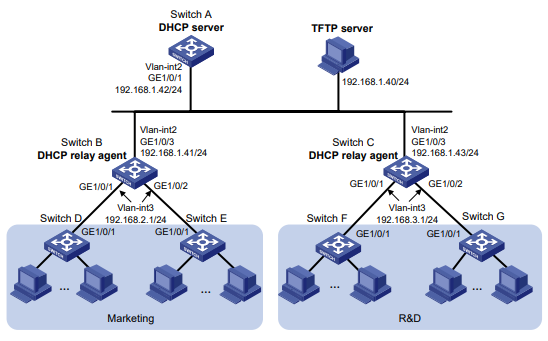

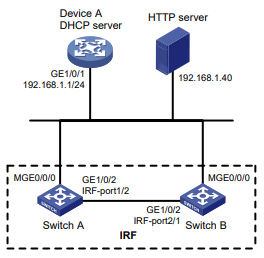

Configuração de rede

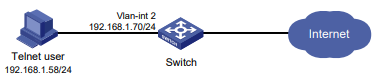

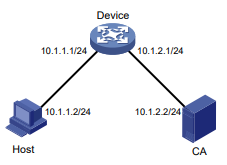

Conforme mostrado na Figura 1, o switch executa a autenticação AAA local para o usuário Telnet. A conta de usuário para o usuário Telnet é user1@bbb, à qual é atribuída a função de usuário role1.

Configure a função1 para ter as seguintes permissões:

- Executar os comandos de leitura de qualquer recurso.

- Acesso às VLANs 10 a 20. O acesso a quaisquer outras VLANs é negado.

Figura 1 Diagrama de rede

Procedimento

# Atribua um endereço IP à interface VLAN 2 (a interface conectada ao usuário Telnet).

<Switch> system-view

[Interface vlan-interface 2]

ip address 192.168.1.70 255.255.255.0

[Switch-Vlan-interface2] quit# Habilite o servidor Telnet.

[Switch] telnet server enable# Habilite a autenticação de esquema nas linhas de usuário para usuários de Telnet.

[Linha vty 0 63]

[Switch-line-vty0-63] authentication-mode scheme [Switch-line-vty0-63] quit# Habilite a autenticação e a autorização locais para o domínio ISP bbb.

[Switch] line vty 0 63

[Switch-line-vty0-63] authentication-mode scheme

[Switch-line-vty0-63] quit# Crie uma função de usuário chamada role1.

[Switch] role name role1# Configure a regra 1 para permitir que a função de usuário acesse os comandos de leitura de todos os recursos.

[Switch-role-role1] rule 1 permit read feature# Configure a regra 2 para permitir que a função de usuário crie VLANs e acesse comandos na visualização de VLAN.

[Switch-role-role1] rule 2 permit command system-view ; vlan *# Altere a política de VLAN para permitir que a função de usuário configure apenas as VLANs 10 a 20.

[Switch-role-role1] vlan policy deny

[Switch-role-role1-vlanpolicy] permit vlan 10 to 20

[Switch-role-role1-vlanpolicy] quit

[Switch-role-role1] quit# Crie um usuário de gerenciamento de dispositivos chamado user1 e entre na visualização de usuário local.

[Switch] local-user user1 class manage# Defina uma senha de texto simples de 123456TESTplat&! para o usuário. [Switch-luser-manage-user1] password simple 123456TESTplat&!

[Switch-luser-manage-user1] password simple 123456TESTplat&!# Defina o tipo de serviço como Telnet. [Switch-luser-manage-user1] service-type telnet

[Switch-luser-manage-user1] service-type telnet# Atribua a função1 ao usuário.

[Switch-luser-manage-user1] authorization-attribute user-role role1# Remova a função de usuário padrão (network-operator) do usuário. Essa operação garante que o usuário tenha apenas as permissões da função1.

[Switch-luser-manage-user1] undo authorization-attribute user-role network-operator

[Switch-luser-manage-user1] quitVerificação da configuração

# Faça Telnet no switch e digite o nome de usuário e a senha para acessar o switch. (Detalhes não mostrados).

# Verifique se você pode criar VLANs de 10 a 20. Este exemplo usa a VLAN 10.

<Switch> system-view

[Switch] vlan 10

[Switch-vlan10] quit# Verifique se você não pode criar nenhuma VLAN além das VLANs 10 a 20. Este exemplo usa a VLAN 30.

[Switch] vlan 30

Permission denied.# Verifique se você pode usar todos os comandos de leitura de qualquer recurso. Este exemplo usa

[Switch] display clock

09:31:56.258 UTC Sun 01/01/2017

[Switch] quit# Verifique se você não pode usar os comandos de gravação ou execução de qualquer recurso.

<Switch> debugging role all

Permission denied.

<Switch> ping 192.168.1.58

Permission denied.Exemplo: Configuração de RBAC para usuários de autenticação RADIUS

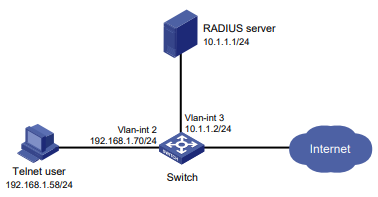

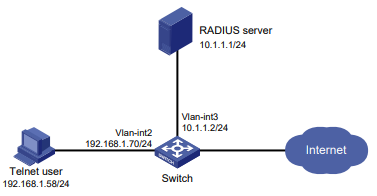

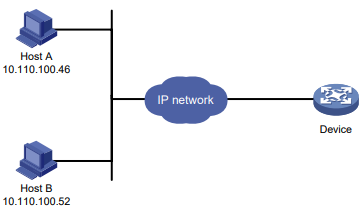

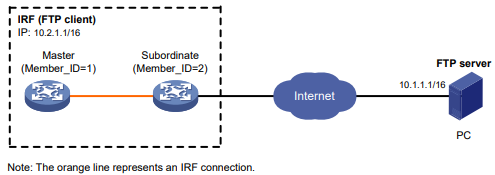

Configuração de rede

Conforme mostrado na Figura 2, o switch usa o servidor FreeRADIUS para fornecer serviço AAA para usuários de login, incluindo o usuário Telnet. A conta de usuário para o usuário Telnet é hello@bbb, à qual é atribuída a função de usuário role2.

A função de usuário role2 tem as seguintes permissões:

- Use todos os comandos na visualização do domínio ISP.

- Use os comandos de leitura e gravação dos recursos arp e radius.

- Não é possível acessar os comandos de leitura do recurso acl.

- Configure as VLANs 1 a 20 e as interfaces GigabitEthernet 1/0/1 a GigabitEthernet 1/0/4. O acesso a quaisquer outras VLANs e interfaces é negado.

O switch e o servidor FreeRADIUS usam uma chave compartilhada de expert e a porta de autenticação 1812. O switch fornece nomes de usuário com seus nomes de domínio para o servidor.

Figura 2 Diagrama de rede

Procedimento

Verifique se as configurações do switch e do servidor RADIUS correspondem.

- Configure o switch:

# Atribua à interface VLAN 2 um endereço IP da mesma sub-rede que o usuário Telnet.

<Switch> system-view

[Switch] interface vlan-interface 2

[Switch-Vlan-interface2] ip address 192.168.1.70 255.255.255.0

[Switch-Vlan-interface2] quit# Atribua à interface VLAN 3 um endereço IP da mesma sub-rede que o servidor RADIUS.

[Switch] interface vlan-interface 3

[Switch-Vlan-interface3] ip address 10.1.1.2 255.255.255.0

[Switch-Vlan-interface3] quit# Habilite o servidor Telnet.

[Switch] telnet server enable# Habilite a autenticação de esquema nas linhas de usuário para usuários de Telnet.

[Switch] line vty 0 63

[Switch-line-vty0-63] authentication-mode scheme

[Switch-line-vty0-63] quit# Crie o esquema RADIUS rad e entre na visualização do esquema RADIUS.

[Switch] radius scheme rad# Especifique o endereço do servidor primário e a porta de serviço no esquema.

[Switch-radius-rad] primary authentication 10.1.1.1 1812# Defina a chave compartilhada como expert no esquema para que o switch se autentique no servidor.

[Switch-radius-rad] key authentication simple expert

[Switch-radius-rad] quit# Especifique o esquema rad como os esquemas de autenticação e autorização para o domínio ISP bbb e configure o domínio ISP para não realizar a contabilidade dos usuários de login.

IMPORTANTE:

IMPORTANTE:

Como as informações de autorização de usuário do RADIUS são transferidas para as respostas de autenticação, os métodos de autenticação e autorização devem usar o mesmo esquema RADIUS.

[Switch] domain bbb

[Switch-isp-bbb] authentication login radius-scheme rad

[Switch-isp-bbb] authorization login radius-scheme rad

[Switch-isp-bbb] accounting login none

[Switch-isp-bbb] quit# Criar o grupo de recursos fgroup1.

[Switch] role feature-group name fgroup1# Adicione os recursos arp e radius ao grupo de recursos.

[Switch-featuregrp-fgroup1] feature arp

[Switch-featuregrp-fgroup1] feature radius

[Switch-featuregrp-fgroup1] quit# Criar função de usuário role2.

[Switch] role name role2# Configure a regra 1 para permitir que a função de usuário use todos os comandos disponíveis na visualização do domínio ISP.

[Switch-role-role2] rule 1 permit command system-view ; domain *# Configure a regra 2 para permitir que a função de usuário use os comandos de leitura e gravação de todos os recursos em fgroup1

[Switch-role-role2] rule 2 permit read write feature-group fgroup1Configure a regra 3 para desativar o acesso aos comandos de leitura do recurso

[Switch-role-role2] rule 3 deny read feature acl# Configure a regra 4 para permitir que a função de usuário crie VLANs e use todos os comandos disponíveis na visualização de VLAN.

[Switch-role-role2] rule 4 permit command system-view ; vlan *# Configure a regra 5 para permitir que a função de usuário entre na visualização da interface e use todos os comandos disponíveis na visualização da interface.