03 - Configurando as interfaces Ethernet

Configurando interfaces Ethernet

Sobre a interface Ethernet

A série de switches é compatível com interfaces Ethernet e interfaces de console. Para saber os tipos de interface e o número de interfaces suportadas por um modelo de switch, consulte o guia de instalação.

Este capítulo descreve como configurar as interfaces Ethernet de gerenciamento e as interfaces Ethernet.

Convenções de nomenclatura de interface Ethernet

As interfaces Ethernet são nomeadas no formato de tipo de interface A/B/C. As letras que seguem o tipo de interface representam os seguintes elementos:

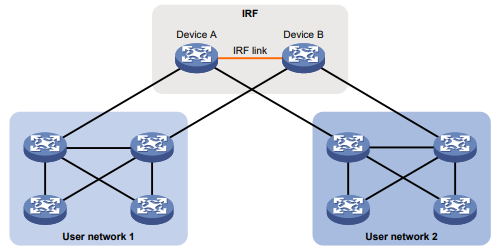

ID do membro A-IRF. Se o switch não estiver em uma malha IRF, A será 1 por padrão.

Número do slot do cartão B. 0 indica que a interface é uma interface fixa do switch.

Índice da porta C.

Configuração de definições comuns da interface Ethernet

Configuração do tipo físico para uma interface combinada (interface combinada única)

Sobre a interface combo

Uma interface combo é uma interface lógica que compreende fisicamente uma porta combo de fibra e uma porta combo de cobre. As duas portas compartilham um canal de encaminhamento e uma visualização de interface. Como resultado, elas não podem funcionar simultaneamente. Quando você ativa uma porta, a outra porta é automaticamente desativada. Se você executar o comando combo enable auto em uma interface combo, a interface identificará automaticamente a mídia inserida e ativará a porta combo correspondente. Na visualização da interface, você pode ativar a porta combo de fibra ou de cobre e configurar outros atributos da porta, como a taxa de interface e o modo duplex.

Restrições e diretrizes de configuração

Esse recurso está disponível somente em dispositivos que suportam interfaces combinadas.

Pré-requisitos

Antes de configurar as interfaces combo, conclua as seguintes tarefas:

Determine as interfaces combinadas em seu dispositivo. Identifique as duas interfaces físicas que pertencem a cada interface combinada de acordo com as marcas no painel do dispositivo.

Use o comando display interface para determinar qual porta (fibra ou cobre) de cada interface combo está ativa:

Se a porta de cobre estiver ativa, a saída incluirá "O tipo de mídia é par trançado".

Se a porta de fibra estiver ativa, a saída não incluirá essas informações.

Procedimento

Entre na visualização do sistema.

System ViewEntre na visualização da interface Ethernet.

interface interface-type interface-numberAtivar a porta combo de cobre ou a porta combo de fibra. combo enable { auto | copper | fiber } O padrão é auto.

Configuração das definições básicas de uma interface Ethernet

Sobre as configurações básicas da interface Ethernet

Você pode configurar uma interface Ethernet para operar em um dos seguintes modos duplex:

Modo full-duplex - A interface pode enviar e receber pacotes simultaneamente.

Modo half-duplex - A interface só pode enviar ou receber pacotes em um determinado momento.

Modo de negociação automática - A interface negocia um modo duplex com seu par.

Você pode definir a velocidade de uma interface Ethernet ou permitir que ela negocie automaticamente uma velocidade com seu par. Para uma interface Ethernet de camada 2 de 100 Mbps ou 1000 Mbps, você também pode definir opções de velocidade para negociação automática. As duas extremidades podem selecionar uma velocidade somente entre as opções disponíveis. Para obter mais informações, consulte "Definição de opções de velocidade para autonegociação em uma interface Ethernet".

Restrições e diretrizes

O comando shutdown não pode ser configurado em uma interface em um teste de loopback.

Procedimento

Entre na visualização do sistema.

System ViewEntre na visualização da interface Ethernet.

interface interface-type interface-numberDefina a descrição da interface Ethernet.

description text A configuração padrão é interface-nome da interface. Por exemplo, GigabitEthernet1/0/1 Interface.

Defina o modo duplex para a interface Ethernet.

duplex { auto | full | half } Por padrão, o modo duplex é automático para interfaces Ethernet.

As portas de cobre Ethernet que operam em 1000 Mbps ou 10000 Mbps e as portas de fibra não suportam a palavra-chave half.

Defina a velocidade da interface Ethernet.

speed { 10 | 100 | 1000 | 2500 | 5000 | 10000 | auto }Por padrão, uma interface Ethernet negocia uma velocidade com seu par.

Defina a largura de banda esperada para a interface Ethernet.

Por padrão, a largura de banda esperada (em kbps) é a taxa de transmissão da interface dividida por 1000.

Abra a interface Ethernet.

undo shutdownPor padrão, as interfaces Ethernet estão no estado "up".

Ativação da negociação automática para redução de velocidade

Sobre a negociação automática para redução de velocidade

Execute esta tarefa para permitir que as interfaces em duas extremidades de um link negociem automaticamente o downgrade de velocidade quando houver as seguintes condições:

As interfaces negociam automaticamente uma velocidade de 1000 Mbps.

As interfaces não podem operar a 1000 Mbps devido a restrições de link.

Restrições e diretrizes

Esse recurso está disponível apenas em interfaces GE.

Procedimento

Entre na visualização do sistema.

System ViewEntre na visualização da interface Ethernet.

interface interface-type interface-numberHabilitar a negociação automática para redução de velocidade.

speed auto downgradePor padrão, a negociação automática para redução de velocidade está ativada.

Configuração do suporte a jumbo frame

Sobre o jumbo frame

Os quadros Jumbo são quadros maiores que 1522 bytes e normalmente são recebidos por uma interface Ethernet durante trocas de dados de alto rendimento, como transferências de arquivos.

A interface Ethernet processa os quadros jumbo das seguintes maneiras:

Quando a interface Ethernet está configurada para negar quadros jumbo (usando o comando undo jumboframe enable), a interface Ethernet descarta os quadros jumbo.

Quando a interface Ethernet é configurada com suporte a jumbo frame, a interface Ethernet executa as seguintes operações:

Processa quadros jumbo com o comprimento especificado.

Descarta os quadros jumbo que excedem o comprimento especificado.

Procedimento

Entre na visualização do sistema.

System ViewEntre na visualização da interface Ethernet.

interface interface-type interface-numberConfigurar o suporte a jumbo frame.

jumboframe enable [ size ]Por padrão, o dispositivo permite a passagem de quadros jumbo de até 10240 bytes.

Se você definir o argumento size várias vezes, a configuração mais recente entrará em vigor.

Configuração da supressão de alterações de estado físico em uma interface Ethernet

Sobre a supressão da mudança de estado físico

O estado do link físico de uma interface Ethernet é ativo ou inativo. Toda vez que o link físico de uma interface é ativado ou desativado, a interface informa imediatamente a alteração à CPU. Em seguida, a CPU executa as seguintes operações:

Notifica os módulos de protocolo da camada superior (como os módulos de roteamento e encaminhamento) sobre a alteração para orientar o encaminhamento de pacotes.

Gera automaticamente traps e logs para informar os usuários para que tomem as medidas corretas.

Para evitar que a oscilação frequente de links físicos afete o desempenho do sistema, configure a supressão de alterações de estado físico. Você pode configurar esse recurso para suprimir somente eventos de link-down, somente eventos de link-up ou ambos. Se um evento do tipo especificado ainda existir quando o intervalo de supressão expirar, o sistema informará o evento à CPU.

Você pode configurar diferentes intervalos de supressão para eventos de link-up e link-down.

Se você executar o comando link-delay várias vezes em uma interface, as regras a seguir serão aplicadas:

Você pode configurar os intervalos de supressão para eventos de link-up e link-down separadamente.

Se você configurar o intervalo de supressão várias vezes para eventos de link-up ou link-down, a configuração mais recente entrará em vigor.

Os comandos link-delay, dampening e port link-flap protect enable são mutuamente exclusivos em uma interface Ethernet.

Procedimento

Entre na visualização do sistema.

System ViewEntre na visualização da interface Ethernet.

interface interface-type interface-numberConfigurar a supressão da alteração do estado físico.

link-delay { down | up } [ msec ] delay-timePor padrão, toda vez que o link físico de uma interface sobe ou desce, a interface informa imediatamente a alteração à CPU.

Configuração do amortecimento em uma interface Ethernet

Sobre o amortecimento

O recurso de amortecimento de interface usa um mecanismo de decaimento exponencial para evitar que eventos de oscilação excessiva de interface afetem negativamente os protocolos de roteamento e as tabelas de roteamento na rede. A supressão dos eventos de alteração de estado da interface protege os recursos do sistema.

Se uma interface não for atenuada, suas alterações de estado serão relatadas. Para cada alteração de estado, o sistema também gera uma mensagem de registro e uma armadilha SNMP.

Depois que uma interface de flapping é atenuada, ela não informa suas alterações de estado à CPU. Para eventos de alteração de estado, a interface gera apenas mensagens de registro e de interceptação de SNMP.

Parâmetros

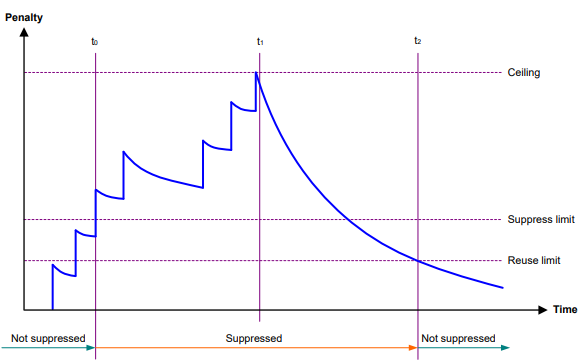

Penalidade - A interface tem uma penalidade inicial de 0. Quando a interface se move, a penalidade aumenta em 1.000 para cada evento de descida até que o teto seja atingido. Ela não aumenta para eventos de subida. Quando a interface para de se movimentar, a penalidade diminui pela metade a cada vez que o cronômetro de meia-vida expira, até que a penalidade caia para o limite de reutilização.

Teto - A penalidade para de aumentar quando atinge o teto.

Suppress-limit - A penalidade acumulada que aciona o dispositivo para atenuar a interface. No estado amortecido, a interface não informa suas alterações de estado à CPU. Para eventos de alteração de estado, a interface gera apenas traps SNMP e mensagens de registro.

Limite de reutilização - Quando a penalidade acumulada diminui para esse limite de reutilização, a interface não é atenuada. As alterações de estado da interface são informadas às camadas superiores. Para cada alteração de estado, o sistema também gera uma armadilha SNMP e uma mensagem de registro.

Decaimento - O período de tempo (em segundos) após o qual uma penalidade é reduzida.

Max-suppress-time - O período máximo de tempo em que a interface pode ser atenuada. Se a penalidade ainda for maior do que o limite de reutilização quando esse temporizador expirar, a penalidade deixará de aumentar para eventos de inatividade. A penalidade começa a diminuir até ficar abaixo do limite de reutilização.

Ao executar o comando de amortecimento, siga estas regras para definir os valores mencionados acima:

O teto é igual a 2(Max-suppress-time/Decay) × reuse-limit. Não é configurável pelo usuário.

O limite de supressão configurado é menor ou igual ao teto.

O teto é menor ou igual ao limite máximo de supressão suportado.

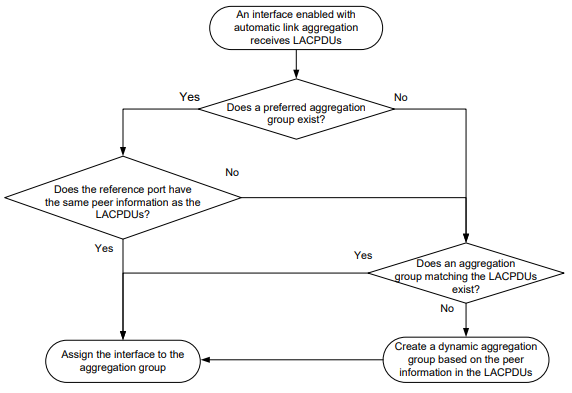

A Figura 1 mostra a regra de alteração do valor da penalidade. As linhas t0 e t2 indicam a hora de início e a hora de término da supressão, respectivamente. O período de t0 a t2 indica o período de supressão, t0 a t1 indica o tempo máximo de supressão e t1 a t2 indica o período de decaimento completo.

Figura 1 Regra de alteração do valor da penalidade

Restrições e diretrizes

Os comandos dampening, link-delay e port link-flap protect enable são mutuamente exclusivos em uma interface.

O comando de atenuação não tem efeito sobre os eventos de inatividade administrativa. Quando você executa o comando shutdown, a penalidade é restaurada para 0 e a interface informa o evento de inatividade aos protocolos da camada superior.

Procedimento

Entre na visualização do sistema.

System ViewEntre na visualização da interface Ethernet.

interface interface-type interface-numberAtivar o amortecimento na interface.

dampening [ half-life reuse suppress max-suppress-time ]Por padrão, o amortecimento da interface é desativado nas interfaces Ethernet.

Ativação da proteção contra flapping de link em uma interface

Sobre a proteção contra oscilação do link

A oscilação de link em uma interface altera a topologia da rede e aumenta a sobrecarga do sistema. Por exemplo, em um cenário de link ativo/em espera, quando o status da interface no link ativo muda entre UP e DOWN, o tráfego alterna entre os links ativo e em espera. Para resolver esse problema, configure esse recurso na interface.

Com esse recurso ativado em uma interface, quando a interface é desativada, o sistema ativa a detecção de flapping de link. Durante o intervalo de detecção de flapping de link, se o número de flaps detectados atingir ou exceder o limite de detecção de flapping de link, o sistema desligará a interface.

Restrições e diretrizes

Esse recurso só terá efeito se for configurado na visualização do sistema e na visualização da interface Ethernet.

A estabilidade do sistema IRF pode ser afetada pelo flapping do link físico IRF. Para a estabilidade do sistema da IRF, esse recurso é ativado por padrão nas interfaces físicas da IRF e o status de ativação desse recurso não é afetado pelo status da proteção global contra flapping de link. Quando o número de flaps detectados em uma interface física IRF excede o limite dentro do intervalo de detecção, o dispositivo emite um registro em vez de desligar a interface física IRF.

Os comandos dampening, link-delay e port link-flap protect enable são mutuamente exclusivos em uma interface Ethernet.

Para ativar uma interface que tenha sido desligada pela proteção de flapping de link, execute o comando undo shutdown.

Na saída do comando Exibir interface, o valor Link-Flap DOWN do estado atual

indica que a interface foi desligada por proteção contra flapping de link.

Procedimento

Entre na visualização do sistema.

System ViewHabilite a proteção contra flapping de link globalmente.

link-flap protect enablePor padrão, a proteção contra flapping de link é desativada globalmente.

Entre na visualização da interface Ethernet.

interface interface-type interface-numberHabilite a proteção contra flapping de link na interface Ethernet.

port link-flap protect enable [ interval interval | threshold

threshold ] *Por padrão, a proteção contra flapping de link é desativada em uma interface Ethernet.

Configuração da supressão de tempestades

Sobre a supressão de tempestades

O recurso de supressão de tempestades garante que o tamanho de um tipo específico de tráfego (broadcast, multicast ou tráfego unicast desconhecido) não exceda o limite em uma interface. Quando o tráfego de broadcast, multicast ou unicast desconhecido na interface excede esse limite, o sistema descarta os pacotes até que o tráfego caia abaixo desse limite.

Tanto a supressão quanto o controle de tempestades podem suprimir tempestades em uma interface. A supressão de tempestades usa o chip para suprimir o tráfego. A supressão de tempestades tem menos impacto sobre o desempenho do dispositivo do que o controle de tempestades , que usa software para suprimir o tráfego.

Restrições e diretrizes

Para que o resultado da supressão de tráfego seja determinado, não configure o controle de tempestade juntamente com a supressão de tempestade para o mesmo tipo de tráfego. Para obter mais informações sobre o controle de tempestade, consulte "Configuração do controle de tempestade em uma interface Ethernet".

Quando você configura o limite de supressão em kbps, o limite de supressão real pode ser diferente do configurado, como segue:

Se o valor configurado for menor que 64, o valor de 64 entrará em vigor.

Se o valor configurado for maior que 64, mas não for um múltiplo inteiro de 64, o múltiplo inteiro de 64 que for maior e mais próximo do valor configurado entrará em vigor.

Para saber o limite de supressão que entra em vigor, consulte o prompt no dispositivo.

Procedimento

Entre na visualização do sistema.

System ViewEntre na visualização da interface Ethernet.

interface interface-type interface-numberHabilite a supressão de broadcast e defina o limite de supressão de broadcast. broadcast-suppression { ratio | pps max-pps | kbps max-kbps } Por padrão, a supressão de broadcast está desativada.

Habilite a supressão de multicast e defina o limite de supressão de multicast. multicast-suppression { ratio | pps max-pps | kbps max-kbps } Por padrão, a supressão de multicast está desativada.

Habilite a supressão de unicast desconhecido e defina o limite de supressão de unicast desconhecido.

unicast-suppression { ratio | pps max-pps | kbps max-kbps }Por padrão, a supressão de unicast desconhecido está desativada.

Configuração do controle de fluxo genérico em uma interface Ethernet

Sobre o controle de fluxo genérico

Para evitar o descarte de pacotes em um link, é possível ativar o controle de fluxo genérico em ambas as extremidades do link. Quando ocorre congestionamento de tráfego na extremidade receptora, esta envia um controle de fluxo (Pausa)

para solicitar que a extremidade de envio suspenda o envio de pacotes. O controle de fluxo genérico inclui os seguintes tipos:

Controle de fluxo genérico no modo TxRx - Ativado com o uso do comando flow-control. Com o controle de fluxo genérico no modo TxRx ativado, uma interface pode enviar e receber quadros de controle de fluxo:

Quando ocorre um congestionamento, a interface envia um quadro de controle de fluxo ao seu par.

Quando a interface recebe um quadro de controle de fluxo de seu par, ela suspende o envio de pacotes para seu par.

Controle de fluxo genérico no modo Rx - Ativado com o uso do comando flow-control receive enable. Com o controle de fluxo genérico no modo Rx ativado, uma interface pode receber quadros de controle de fluxo, mas não pode enviar quadros de controle de fluxo:

Quando ocorre um congestionamento, a interface não pode enviar quadros de controle de fluxo para seu par.

Quando a interface recebe um quadro de controle de fluxo de seu par, ela suspende o envio de pacotes para seu par.

Para lidar com o congestionamento de tráfego unidirecional em um link, configure o comando flow-control receive enable em uma extremidade e o comando flow-control na outra extremidade. Para permitir que ambas as extremidades de um link lidem com o congestionamento de tráfego, configure o comando flow-control em ambas as extremidades.

Procedimento

Entre na visualização do sistema.

System ViewEntre na visualização da interface Ethernet.

interface interface-type interface-numberHabilita o controle de fluxo genérico.

Habilita o controle de fluxo genérico no modo TxRx.

flow-controlHabilita o controle de fluxo genérico no modo Rx.

flow-control receive enable lPor padrão, o controle de fluxo genérico é desativado em uma interface Ethernet.

Ativação de recursos de economia de energia em uma interface Ethernet

Sobre os recursos de economia de energia em uma interface Ethernet

Esse recurso contém desligamento automático e Energy Efficient Ethernet (EEE) em uma interface Ethernet.

Quando uma interface Ethernet com desligamento automático ativado fica inativa por um determinado período de tempo, ocorrem os dois eventos a seguir:

O dispositivo interrompe automaticamente o fornecimento de energia à interface Ethernet.

A interface Ethernet entra no modo de economia de energia.

O período de tempo depende das especificações do chip e não é configurável. Quando a interface Ethernet é ativada, ocorrem os dois eventos a seguir:

O dispositivo restaura automaticamente a fonte de alimentação da interface Ethernet.

A interface Ethernet volta ao seu estado normal.

Com o Energy Efficient Ethernet (EEE) ativado, uma interface de link-up entra no estado de baixo consumo de energia se não tiver recebido nenhum pacote por um período de tempo. O período de tempo depende das especificações do chip e não é configurável. Quando um pacote chega mais tarde, o dispositivo restaura automaticamente o fornecimento de energia à interface e ela volta ao estado normal.

Restrições e diretrizes

As portas de fibra não são compatíveis com esse recurso.

Configuração do desligamento automático em uma interface Ethernet

Entre na visualização do sistema.

System ViewEntre na visualização da interface Ethernet.

interface interface-type interface-numberAtivar o desligamento automático na interface Ethernet.

port auto-power-down Por padrão, o desligamento automático é desativado em uma interface Ethernet.

Configuração do EEE em uma interface Ethernet

Entre na visualização do sistema.

System ViewEntre na visualização da interface Ethernet.

interface interface-type interface-numberHabilite o EEE na interface Ethernet.

eee enablePor padrão, o EEE está desativado em uma interface Ethernet.

Configuração do intervalo de sondagem de estatísticas

Sobre o intervalo de sondagem de estatísticas

Para exibir as estatísticas da interface coletadas no último intervalo de sondagem de estatísticas, use o comando display interface. Para limpar as estatísticas da interface, use o comando reset counters interface.

Um dispositivo é compatível com as configurações de visualização do sistema ou com as configurações de visualização da interface Ethernet.

O intervalo de sondagem de estatísticas configurado na visualização do sistema entra em vigor em todas as interfaces Ethernet.

O intervalo de sondagem de estatísticas configurado na visualização da interface Ethernet tem efeito apenas na interface atual.

Para uma interface Ethernet, o intervalo de sondagem de estatísticas configurado na visualização da interface Ethernet tem prioridade.

Restrições e diretrizes para a configuração do intervalo de sondagem de estatísticas

A configuração do intervalo de sondagem de estatísticas na visualização do sistema é compatível apenas com a versão 6328 e posteriores.

Como prática recomendada, use a configuração padrão ao definir o intervalo de sondagem de estatísticas na visualização do sistema. Um intervalo curto de sondagem de estatísticas pode diminuir o desempenho do sistema e resultar em estatísticas imprecisas.

Definição do intervalo de sondagem de estatísticas na visualização do sistema

Entre na visualização do sistema.

System ViewDefina o intervalo de sondagem de estatísticas. intervalo de intervalo de fluxo A configuração padrão é 300 segundos.

Configuração do intervalo de sondagem de estatísticas na visualização da interface Ethernet

Entre na visualização do sistema.

System ViewEntre na visualização da interface Ethernet.

interface interface-type interface-numberDefina o intervalo de sondagem de estatísticas para a interface Ethernet.

flow-interval interval Por padrão, o intervalo de sondagem de estatísticas é de 300 segundos.

Ativação do teste de loopback em uma interface Ethernet

Sobre o teste de loopback

Execute essa tarefa para determinar se um link Ethernet funciona corretamente. O teste de loopback inclui os seguintes tipos:

Teste de loopback interno - Testa o dispositivo onde reside a interface Ethernet. O teste

A interface Ethernet envia pacotes de saída de volta para o dispositivo local. Se o dispositivo não conseguir receber os pacotes, ele falhará.

Teste de loopback externo - Testa a função de hardware da interface Ethernet. A interface Ethernet envia pacotes de saída para o dispositivo local por meio de um plugue de loop automático. Se o dispositivo não receber os pacotes, haverá falha na função de hardware da interface Ethernet.

Restrições e diretrizes

Depois que você ativar esse recurso em uma interface Ethernet, a interface não encaminhará o tráfego de dados.

Uma interface Ethernet em um teste de loopback não pode encaminhar corretamente os pacotes de dados.

Não é possível executar um teste de loopback em interfaces Ethernet desativadas manualmente (exibidas como no estado ADM ou Administratively DOWN).

Os comandos speed, duplex, mdix-mode e shutdown não podem ser configurados em uma interface Ethernet em um teste de loopback.

Depois de ativar esse recurso em uma interface Ethernet, a interface Ethernet muda para o modo full duplex. Depois de desativar esse recurso, a interface Ethernet volta à sua configuração duplex.

Os comandos shutdown, port up-mode e loopback são mutuamente exclusivos.

Procedimento

Entre na visualização do sistema.

System ViewEntre na visualização da interface Ethernet.

interface interface-type interface-numberConfigure o teste de loopback na interface Ethernet.

Ativar o teste de loopback na interface Ethernet.

loopback{ external | internal }Por padrão, o teste de loopback é desativado em uma interface Ethernet.

Realize um teste de loopback.

loopback-test{ external | internal }OBSERVAÇÃO:

Esse comando é compatível apenas com a versão 6346 e posteriores.

Ativação forçada de uma porta de fibra

Sobre esta tarefa

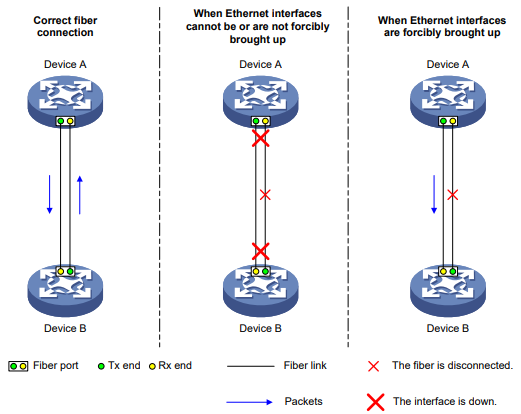

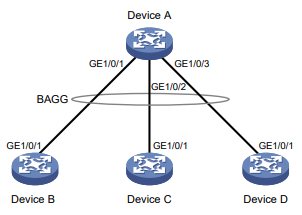

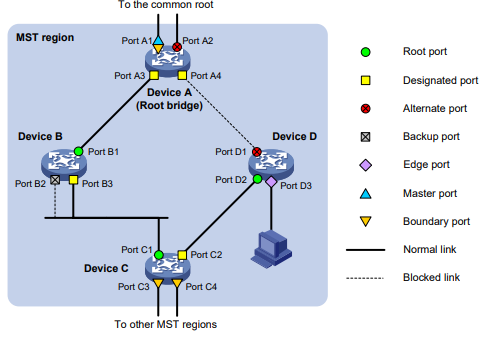

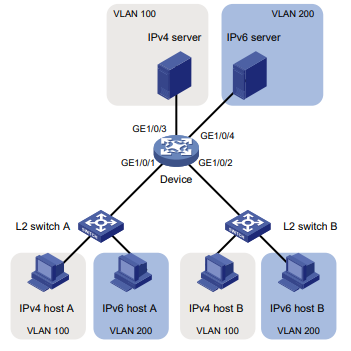

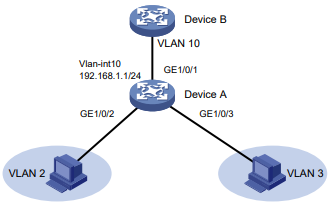

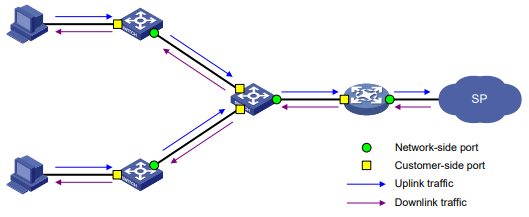

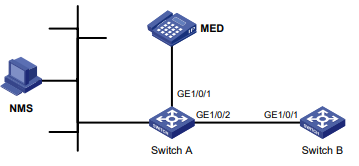

Conforme mostrado na Figura 2, uma porta de fibra usa fibras separadas para transmitir e receber pacotes. O estado físico da porta de fibra está ativo somente quando as fibras de transmissão e recepção estão fisicamente conectadas. Se uma das fibras estiver desconectada, a porta de fibra não funcionará.

Para permitir que uma porta de fibra encaminhe o tráfego por um único link, você pode usar o comando port up-mode. Esse comando força a ativação de uma porta de fibra, mesmo quando não há links de fibra ou módulos transceptores presentes para a porta de fibra. Quando um link de fibra está presente e ativo, a porta de fibra pode encaminhar pacotes pelo link de forma unidirecional.

Figura 2 Ativação forçada de uma porta de fibra

Restrições e diretrizes

As portas de cobre e as interfaces combinadas não são compatíveis com esse recurso. Esse recurso é compatível apenas com a versão 6312 e posteriores.

Os comandos de modo de atividade, desligamento e loopback da porta são mutuamente exclusivos. Uma porta de fibra não é compatível com esse recurso se a porta se unir a um grupo de agregação da Camada 2.

Procedimento

Entre na visualização do sistema.

System ViewEntre na visualização da interface Ethernet.

interface interface-type interface-numberAbra a porta de fibra à força.

port up-mode Por padrão, uma porta de fibra não é ativada à força.

Configuração das funções de alarme da interface

Sobre esta tarefa

Com as funções de alarme de interface ativadas, quando o número de pacotes de erro em uma interface em estado normal dentro do intervalo especificado excede o limite superior, a interface gera um alarme de excesso de limite superior e entra no estado de alarme. Quando o número de pacotes de erro em uma interface no estado de alarme dentro do intervalo especificado cai abaixo do limite inferior, a interface gera um alarme de recuperação e volta ao estado normal.

Compatibilidade de software e recursos

Esse recurso é compatível apenas com a versão 6342 e posteriores.

Restrições e diretrizes

Você pode configurar os parâmetros do alarme de pacote de erro na visualização do sistema e na visualização da interface.

A configuração na visualização do sistema entra em vigor em todas as interfaces do slot especificado. A configuração na visualização da interface tem efeito apenas na interface atual.

Para uma interface, a configuração na visualização da interface tem prioridade, e a configuração na visualização do sistema é usada somente quando nenhuma configuração é feita na visualização da interface.

Uma interface que é desligada devido a alarmes de pacotes de erros não pode se recuperar automaticamente. Para ativar a interface, execute o comando undo shutdown na interface.

Para que as estatísticas de pacotes de erros sejam precisas, defina o intervalo de coleta e comparação de estatísticas como superior a 7 segundos usando a palavra-chave interval interval.

Ativação das funções de alarme da interface

Entre na visualização do sistema.

System ViewAtivar funções de alarme para o módulo de monitoramento de interface.

snmp-agent trap enable ifmonitor [ crc-error | input-error | output-error ] * Por padrão, todas as funções de alarme são ativadas para as interfaces.

Configuração dos parâmetros do pacote de erro CRC

Entre na visualização do sistema.

System ViewConfigurar parâmetros globais de alarme de pacote de erro de CRC.

ifmonitor crc-error slot slot-number high-threshold high-value

low-threshold low-value interval interval [ shutdown ] Por padrão, o limite superior é 1000, o limite inferior é 100 e o intervalo de coleta e comparação de estatísticas é de 10 segundos para pacotes de erro CRC.

Entre na visualização da interface Ethernet.

interface interface-type interface-numberConfigurar parâmetros de alarme de pacote de erro de CRC para a interface.

port ifmonitor crc-error high-threshold high-value low-threshold low-value interval interval [ shutdown ] Por padrão, uma interface usa os parâmetros globais de alarme de pacote de erro de CRC.

Configuração dos parâmetros de alarme do pacote de erros de entrada

Entre na visualização do sistema.

System ViewConfigurar parâmetros globais de alarme de pacote de erros de entrada.

ifmonitor input-error slot slot-number high-threshold high-value low-threshold low-value interval interval [ shutdown ] Por padrão, o limite superior é 1000, o limite inferior é 100 e o intervalo de coleta e comparação de estatísticas é de 10 segundos para pacotes de erros de entrada.

Entre na visualização da interface Ethernet.

interface interface-type interface-numberConfigurar parâmetros de alarme de pacote de erro de entrada para a interface.

port ifmonitor input-error high-threshold high-value low-threshold low-value interval interval [ shutdown ] Por padrão, uma interface usa os parâmetros globais de alarme de pacote de erro de entrada.

Configuração dos parâmetros de alarme do pacote de erros de saída

Entre na visualização do sistema.

System ViewConfigurar parâmetros globais de alarme de pacote de erro de saída.

ifmonitor output-error slot slot-number high-threshold high-value low-threshold low-value interval interval [ shutdown ] Por padrão, o limite superior é 1000, o limite inferior é 100 e a coleta de estatísticas e o intervalo de comparação é de 10 segundos para pacotes de erro de saída.

Entre na visualização da interface Ethernet.

interface interface-type interface-numberConfigurar os parâmetros de alarme do pacote de erros de saída.

port ifmonitor output-error high-threshold high-value low-threshold low-value interval interval [ shutdown ]Por padrão, uma interface usa os parâmetros globais de alarme de pacote de erro de saída.

Restaurar as configurações padrão de uma interface

Restrições e diretrizes

Esse recurso pode interromper os serviços de rede em andamento. Certifique-se de estar totalmente ciente dos impactos desse recurso ao usá-lo em uma rede ativa.

Esse recurso pode não conseguir restaurar as configurações padrão de alguns comandos devido a dependências de comandos ou restrições do sistema. Você pode usar o comando display this na visualização da interface para verificar esses comandos e executar suas formas de desfazer ou seguir a referência do comando para restaurar suas configurações padrão. Se a tentativa de restauração ainda falhar, siga a mensagem de erro para resolver o problema.

Procedimento

Entre na visualização do sistema.

System ViewEntre na visualização da interface Ethernet.

interface interface-type interface-numberRestaurar as configurações padrão da interface.

defaultConfiguração de uma interface Ethernet de camada 2

Configuração das opções de velocidade para autonegociação em uma interface Ethernet

Sobre as opções de velocidade para autonegociação

Por padrão, a autonegociação de velocidade permite que uma interface Ethernet negocie com seu par a velocidade mais alta que ambas as extremidades suportam. Você pode restringir a lista de opções de velocidade para negociação.

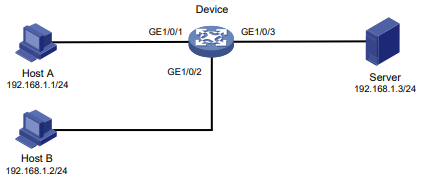

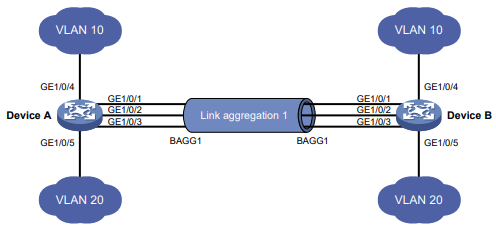

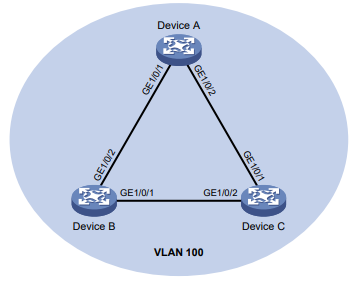

Figura 3 Cenário de aplicação da autonegociação de velocidade

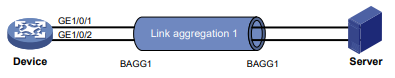

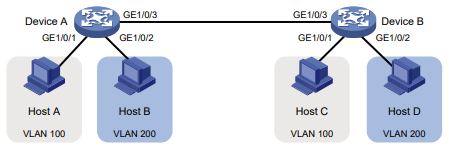

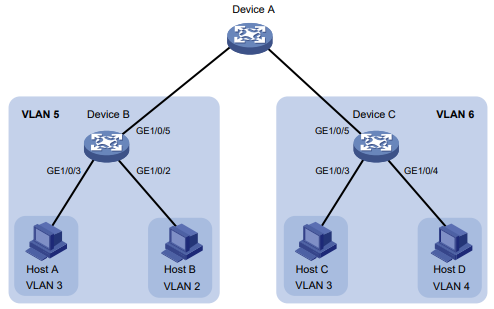

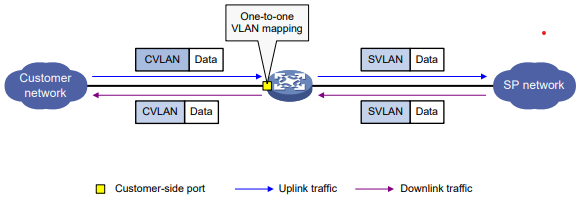

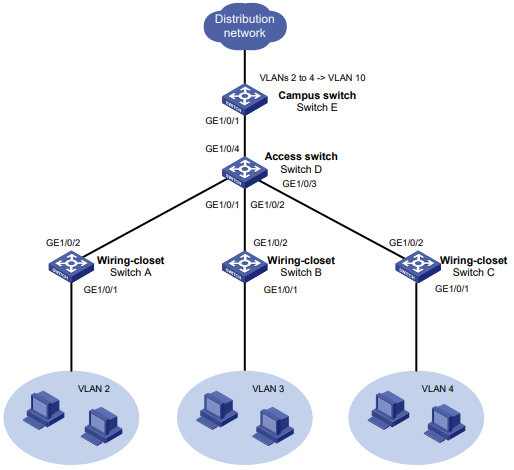

Conforme mostrado na Figura 3:

Todas as interfaces do dispositivo estão operando no modo de autonegociação de velocidade, com a velocidade mais alta de 1000 Mbps.

A porta D fornece acesso à Internet para os servidores.

Se a taxa de transmissão de cada servidor no cluster de servidores for de 1000 Mbps, a taxa de transmissão total excederá a capacidade da Porta D.

Para evitar congestionamento na Porta D, configure 100 Mbps como a única opção disponível para negociação de velocidade nas interfaces Porta A, Porta B e Porta C. Como resultado, a taxa de transmissão em cada interface conectada a um servidor é limitada a 100 Mbps.

Restrições e diretrizes

Os comandos speed e speed auto substituem um ao outro, e o que for configurado por último entra em vigor.

Procedimento

Entre na visualização do sistema.

System ViewEntre na visualização da interface Ethernet.

interface interface-type interface-numberDefinir opções de velocidade para autonegociação.

speed auto { 10 | 100 | 1000 } *Nenhuma opção de velocidade é definida para a negociação automática.

Configuração do modo MDIX de uma interface Ethernet

As portas de fibra não são compatíveis com a configuração do modo MDIX.

Sobre o modo MDIX

Uma interface Ethernet física tem oito pinos, cada um dos quais desempenha uma função específica. Por exemplo, os pinos 1 e 2 transmitem sinais e os pinos 3 e 6 recebem sinais. Você pode usar cabos Ethernet cruzados e diretos para conectar interfaces Ethernet de cobre. Para acomodar esses tipos de cabos, uma interface Ethernet de cobre pode operar em um dos seguintes modos MDIX (Medium Dependent Interface-Crossover):

Modo MDIX - Os pinos 1 e 2 são pinos de recepção e os pinos 3 e 6 são pinos de transmissão.

Modo MDI - Os pinos 1 e 2 são pinos de transmissão e os pinos 3 e 6 são pinos de recepção.

Modo AutoMDIX - A interface negocia as funções de pino com seu par.

OBSERVAÇÃO:

Esse recurso não tem efeito nos pinos 4, 5, 7 e 8 das interfaces Ethernet físicas.

Os pinos 4, 5, 7 e 8 das interfaces que operam a 10 Mbps ou 100 Mbps não recebem nem transmitem sinais.

Os pinos 4, 5, 7 e 8 das interfaces que operam com taxas de 1000 Mbps ou mais recebem e transmitem sinais.

Restrições e diretrizes

Para permitir que uma interface Ethernet de cobre se comunique com seu par, defina o modo MDIX da interface seguindo estas diretrizes:

Normalmente, defina o modo MDIX da interface como AutoMDIX. Defina o modo MDIX da interface como MDI ou MDIX somente quando o dispositivo não puder determinar o tipo de cabo.

Quando um cabo direto for usado, configure a interface para operar em um modo MDIX diferente do seu par.

Quando um cabo crossover for usado, execute uma das seguintes tarefas:

Configure a interface para operar no mesmo modo MDIX que seu par.

Configure uma das extremidades para operar no modo AutoMDIX.

Procedimento

Entre na visualização do sistema.

System ViewEntre na visualização da interface Ethernet.

interface interface-type interface-numberDefinir o modo MDIX da interface Ethernet.

mdix-mode { automdix | mdi | mdix }Por padrão, uma interface Ethernet de cobre opera no modo automático para negociar funções de pino com seu par.

Configuração do controle de tempestades em uma interface Ethernet

Sobre o controle de tempestades

O controle de tempestades compara o tráfego de broadcast, multicast e unicast desconhecido regularmente com seus respectivos limites de tráfego em uma interface Ethernet. Para cada tipo de tráfego, o controle de tempestade fornece um limite inferior e um limite superior.

Dependendo de sua configuração, quando um tipo específico de tráfego excede o limite superior, a interface executa uma das seguintes operações:

Bloqueia esse tipo de tráfego e encaminha outros tipos de tráfego - Mesmo que a interface não encaminhe o tráfego bloqueado, ela ainda conta o tráfego. Quando o tráfego bloqueado cai abaixo do limite inferior, a interface começa a encaminhar o tráfego.

Desativa-se automaticamente - A interface se desativa automaticamente e deixa de encaminhar qualquer tráfego. Quando o tráfego bloqueado cai abaixo do limite inferior, a interface não é ativada automaticamente. Para ativar a interface, use o comando undo shutdown ou desative o recurso de controle de tempestade.

Você pode configurar uma interface Ethernet para emitir traps de eventos de limite e mensagens de registro quando o tráfego monitorado atender a uma das seguintes condições:

Excede o limite superior.

Cai abaixo do limite inferior.

Tanto a supressão quanto o controle de tempestades podem suprimir tempestades em uma interface. A supressão de tempestades usa o chip para suprimir o tráfego. A supressão de tempestades tem menos impacto sobre o desempenho do dispositivo do que o controle de tempestades, que usa software para suprimir o tráfego. Para obter mais informações sobre a supressão de tempestades, consulte "Configuração da supressão de tempestades".

O controle de tempestade usa um ciclo completo de sondagem para coletar dados de tráfego e analisa os dados no próximo ciclo. Uma interface leva de um a dois intervalos de sondagem para tomar uma ação de controle de tempestade.

Restrições e diretrizes

Para que o resultado da supressão de tráfego seja determinado, não configure o controle de tempestade juntamente com a supressão de tempestade para o mesmo tipo de tráfego.

Procedimento

Entre na visualização do sistema.

System View(Opcional.) Defina o intervalo de sondagem de estatísticas do módulo de controle de tempestade.

intervalo de restrição de tempestade intervalo

A configuração padrão é de 10 segundos.

Para estabilidade da rede, use o padrão ou defina um intervalo de sondagem de estatísticas mais longo.

Entre na visualização da interface Ethernet.

interface interface-type interface-numberHabilite o controle de tempestades e defina os limites inferior e superior para tráfego de broadcast, multicast ou unicast desconhecido.

storm-constrain { broadcast | multicast | unicast } { pps | kbps | ratio } upperlimit lowerlimit Por padrão, o controle de tempestade está desativado.

Defina a ação de controle a ser tomada quando o tráfego monitorado exceder o limite superior.

storm-constrain control { block | shutdown }Por padrão, o controle de tempestade está desativado.

Habilite a interface Ethernet para emitir mensagens de registro quando detectar eventos de limite de controle de tempestade.

storm-constrain enable logPor padrão, a interface Ethernet emite mensagens de registro quando o tráfego monitorado excede o limite superior ou cai abaixo do limite inferior a partir de um valor acima do limite superior.

Habilite a interface Ethernet para enviar traps de eventos de limite de controle de tempestade.

storm-constrain enable trapPor padrão, a interface Ethernet envia traps quando o tráfego monitorado excede o limite superior ou cai abaixo do limite inferior a partir do limite superior de um valor acima do limite superior .

Teste da conexão do cabo de uma interface Ethernet

Se o link de uma interface Ethernet estiver ativo, o teste da conexão do cabo fará com que o link caia e depois volte a funcionar.

Sobre como testar a conexão do cabo de uma interface Ethernet

Esse recurso testa a conexão do cabo de uma interface Ethernet e exibe o resultado do teste do cabo em 5 segundos. O resultado do teste inclui o status do cabo e alguns parâmetros físicos. Se alguma falha for detectada, o resultado do teste mostrará o comprimento da porta local até o ponto defeituoso.

Restrições e diretrizes

As portas de fibra não são compatíveis com esse recurso.

Procedimento

Digite qualquer visualização.

Realize um teste para o cabo conectado a uma interface Ethernet.

virtual-cable-test interface [ interface-type interface-number | interface-name ]A interface [ interface-type interface-number | interface-name ]

é compatível apenas com as versões R6350 e posteriores.

Ao executar essa operação em uma interface Ethernet, o link será automaticamente desativado e ativado uma vez, se já estiver ativado.

Ativação de bridging em uma interface Ethernet

Sobre a ativação de bridging em uma interface Ethernet

Por padrão, o dispositivo descarta os pacotes cuja interface de saída e a interface de entrada são as mesmas.

Para permitir que o dispositivo encaminhe esses pacotes em vez de descartá-los, ative o recurso de ponte na visualização da interface Ethernet.

Procedimento

Entre na visualização do sistema.

System ViewEntre na visualização da interface Ethernet.

interface interface-type interface-numberHabilite a ponte na interface Ethernet.

port bridge enable Por padrão, o bridging é desativado em uma interface Ethernet.

Configurando as interfaces loopback, nulas e inloopback

Sobre interfaces de loopback, nulas e inloopback

Sobre as interfaces de loopback

Uma interface de loopback é uma interface virtual. O estado da camada física de uma interface de loopback está sempre ativo, a menos que a interface de loopback seja desligada manualmente. Devido a esse benefício, as interfaces de loopback são amplamente usadas nos seguintes cenários:

Configuração de um endereço de interface de loopback como o endereço de origem dos pacotes IP gerados pelo dispositivo - Como os endereços de interface de loopback são endereços unicast estáveis, geralmente são usados como identificações de dispositivos.

Ao configurar uma regra em um servidor de autenticação ou de segurança, você pode configurá-la para permitir ou negar pacotes que tenham o endereço da interface de loopback de um dispositivo. Isso simplifica sua configuração e obtém o efeito de permitir ou negar os pacotes gerados pelo dispositivo. Para usar um endereço de interface de loopback como endereço de origem de pacotes IP, certifique-se de que a interface de loopback seja acessível a partir do par, executando a configuração de roteamento. Todos os pacotes de dados enviados para a interface de loopback são considerados pacotes enviados para o próprio dispositivo, portanto, o dispositivo não encaminha esses pacotes.

Uso de uma interface de loopback em protocolos de roteamento dinâmico - Sem nenhuma ID de roteador configurada para um protocolo de roteamento dinâmico, o sistema seleciona o endereço IP mais alto da interface de loopback como ID de roteador.

Sobre interfaces nulas

Uma interface nula é uma interface virtual e está sempre ativa, mas você não pode usá-la para encaminhar pacotes de dados nem configurá-la com um endereço IP ou protocolo de camada de link. A interface nula oferece uma maneira mais simples de filtrar pacotes do que a ACL. Você pode filtrar o tráfego indesejado transmitindo-o para uma interface nula em vez de aplicar uma ACL. Por exemplo, se você especificar uma interface nula como o próximo salto de uma rota estática para um segmento de rede , todos os pacotes roteados para o segmento de rede serão descartados.

Sobre as interfaces inloopback

Uma interface inloopback é uma interface virtual criada pelo sistema, que não pode ser configurada ou excluída. Os estados do protocolo da camada física e da camada de link de uma interface de inloopback estão sempre ativos. Todos os pacotes IP enviados para uma interface inloopback são considerados pacotes enviados para o próprio dispositivo e não são encaminhados.

Configuração de uma interface de loopback

Entre na visualização do sistema.

System ViewCrie uma interface de loopback e entre na visualização da interface de loopback.

interface loopback interface-number Configure a descrição da interface.

description text A configuração padrão é o nome da interface Interface (por exemplo, Interface LoopBack1).

Configure a largura de banda esperada da interface de loopback.

bandwidth bandwidth-valuePor padrão, a largura de banda esperada de uma interface de loopback é de 0 kbps.

Ative a interface de loopback.

undo shutdown Por padrão, uma interface de loopback está ativa.

Configuração de uma interface nula

Entre na visualização do sistema.

System ViewEntre na visualização de interface nula.

interface null 0 A Interface Null 0 é a interface nula padrão do dispositivo e não pode ser criada ou removida manualmente.

Somente uma interface nula, Null 0, é compatível com o dispositivo. O número da interface nula é sempre 0.

Configure a descrição da interface.

description text A configuração padrão é Interface NULL0.

Restaurar as configurações padrão de uma interface

Restrições e diretrizes

Esse recurso pode interromper os serviços de rede em andamento. Certifique-se de estar totalmente ciente do impacto desse recurso ao usá-lo em uma rede ativa.

Esse recurso pode não conseguir restaurar as configurações padrão de alguns comandos devido a dependências de comandos ou restrições do sistema. Você pode usar o comando display this na visualização da interface para verificar esses comandos e executar suas formas de desfazer ou seguir a referência do comando para restaurar suas configurações padrão. Se a tentativa de restauração ainda falhar, siga a mensagem de erro para resolver o problema.

Procedimento

Entre na visualização do sistema.

System ViewEntre na visualização da interface de loopback ou da interface nula.

interface loopback interface-number interface nula 0

Restaurar as configurações padrão da interface.

defaultConfigurando as interfaces em massa

Sobre a configuração em massa da interface

Você pode entrar na visualização de intervalo de interfaces para configurar em massa várias interfaces com o mesmo recurso, em vez de configurá-las uma a uma. Por exemplo, você pode executar o comando shutdown na visualização de intervalo de interfaces para desligar um intervalo de interfaces.

Para configurar interfaces em massa, você deve configurar um intervalo de interfaces e entrar em sua visualização usando a opção

comando de intervalo de interface ou nome do intervalo de interface.

O intervalo de interfaces criado com o uso do comando de intervalo de interfaces não é salvo na configuração em execução. Não é possível usar o intervalo de interface repetidamente. Para criar um intervalo de interface que possa ser usado repetidamente, use o comando nome do intervalo de interface.

Restrições e diretrizes: Configuração de interface em massa

Quando você configurar interfaces em bloco na visualização de intervalo de interfaces, siga estas restrições e diretrizes:

Na visualização de intervalo de interfaces, somente os comandos suportados pela primeira interface na lista de interfaces especificada (em ordem alfabética) estão disponíveis para configuração.

Antes de configurar uma interface como a primeira interface em um intervalo de interfaces, certifique-se de que é possível entrar na visualização da interface usando o comando interface interface-type

comando interface-número.

Não atribua uma interface agregada e nenhuma de suas interfaces membros a um intervalo de interface. Alguns comandos, depois de serem executados em uma interface agregada e em suas interfaces membros, podem interromper a agregação.

Entenda que quanto mais interfaces você especificar, maior será o tempo de execução do comando.

Para garantir o desempenho da configuração da interface em massa, configure menos de 1.000 nomes de intervalos de interface.

O dispositivo não emite mensagens de alerta ou alarme durante o processo de configuração da interface em massa. Certifique-se de que você está totalmente ciente dos impactos da configuração da interface em massa.

Depois que um comando é executado na visualização de intervalo de interface, pode ocorrer uma das seguintes situações:

O sistema exibe uma mensagem de erro e permanece na visualização do intervalo de interfaces. Isso significa que a execução falhou em uma ou várias interfaces de membro.

Se a execução falhar na primeira interface membro, o comando não será executado em nenhuma interface membro.

Se a execução falhar em uma interface de membro que não seja a primeira, o comando entrará em vigor nas interfaces de membro restantes.

O sistema retorna à visualização do sistema. Isso significa que:

O comando é compatível tanto com a visualização do sistema quanto com a visualização da interface.

A execução falhou em uma interface membro na visualização do intervalo de interfaces e foi bem-sucedida na visualização do sistema.

O comando não é executado nas interfaces de membro subsequentes.

Você pode usar o comando display this para verificar a configuração na visualização da interface de cada interface membro. Além disso, se a configuração na visualização do sistema não for necessária, use a forma undo do comando para remover a configuração.

Procedimento

Entre na visualização do sistema.

System ViewCrie um intervalo de interface e entre na visualização de intervalo de interface.

Criar um intervalo de interface sem especificar um nome.

interface range { interface-type interface-number [ to interface-type interface-number ] } &<1-24>Crie um intervalo de interface nomeado.

interface range name name [ interface { interface-type interface-number [ to interface-type interface-number ] } &<1-24> ](Opcional.) Exibir comandos disponíveis para a primeira interface no intervalo de interfaces. Digite um ponto de interrogação (?) no prompt do intervalo de interfaces.

Use os comandos disponíveis para configurar as interfaces. Os comandos disponíveis dependem da interface.

(Opcional.) Verifique a configuração.

display thisConfigurando a tabela de endereços MAC

Sobre a tabela de endereços MAC

Um dispositivo Ethernet usa uma tabela de endereços MAC para encaminhar quadros. Uma entrada de endereço MAC inclui um endereço MAC de destino, uma interface de saída e um ID de VLAN. Quando o dispositivo recebe um quadro, ele usa o endereço MAC de destino do quadro para procurar uma correspondência na tabela de endereços MAC.

O dispositivo encaminha o quadro para fora da interface de saída na entrada correspondente se for encontrada uma correspondência.

O dispositivo inunda o quadro na VLAN do quadro se nenhuma correspondência for encontrada.

Como uma entrada de endereço MAC é criada

As entradas na tabela de endereços MAC incluem entradas aprendidas automaticamente pelo dispositivo e entradas adicionadas manualmente.

Aprendizado de endereço MAC

O dispositivo pode preencher automaticamente sua tabela de endereços MAC aprendendo os endereços MAC de origem dos quadros de entrada em cada interface.

O dispositivo executa as seguintes operações para saber o endereço MAC de origem dos pacotes de entrada:

Verifica o endereço MAC de origem (por exemplo, MAC-SOURCE) do quadro.

Procura o endereço MAC de origem na tabela de endereços MAC.

O dispositivo atualiza a entrada se for encontrada uma entrada.

O dispositivo adiciona uma entrada para MAC-SOURCE e a porta de entrada se nenhuma entrada for encontrada.

Quando o dispositivo recebe um quadro destinado ao MAC-SOURCE depois de aprender esse endereço MAC de origem, o dispositivo executa as seguintes operações:

Localiza a entrada MAC-SOURCE na tabela de endereços MAC.

Encaminha o quadro para fora da porta na entrada.

O dispositivo executa o processo de aprendizado para cada quadro de entrada com um endereço MAC de origem desconhecida até que a tabela esteja totalmente preenchida.

Configuração manual de entradas de endereço MAC

O aprendizado dinâmico de endereço MAC não faz distinção entre quadros ilegítimos e legítimos, o que pode acarretar riscos à segurança. Quando o host A estiver conectado à porta A, uma entrada de endereço MAC será aprendida para o endereço MAC do host A (por exemplo, MAC A). Quando um usuário ilegal envia quadros com MAC A como endereço MAC de origem para a Porta B, o dispositivo executa as seguintes operações:

Aprende uma nova entrada de endereço MAC com a Porta B como interface de saída e sobrescreve a antiga entrada para o MAC A.

Encaminha os quadros destinados ao MAC A para fora da porta B para o usuário ilegal.

Como resultado, o usuário ilegal obtém os dados do Host A. Para aumentar a segurança do Host A, configure manualmente uma entrada estática para vincular o Host A à Porta A. Em seguida, os quadros destinados ao Host A são sempre enviados pela Porta A. Outros hosts que usam o endereço MAC forjado do Host A não podem obter os quadros destinados ao Host A.

Tipos de entradas de endereço MAC

Uma tabela de endereços MAC pode conter os seguintes tipos de entradas:

Entradas estáticas - Uma entrada estática é adicionada manualmente para encaminhar quadros com um endereço MAC de destino específico para fora da interface associada e nunca se esgota. Uma entrada estática tem prioridade mais alta do que uma entrada aprendida dinamicamente.

Entradas dinâmicas - Uma entrada dinâmica pode ser configurada manualmente ou aprendida dinamicamente para encaminhar quadros com um endereço MAC de destino específico para fora da interface associada. Uma entrada dinâmica pode envelhecer. Uma entrada dinâmica configurada manualmente tem a mesma prioridade que uma entrada aprendida dinamicamente.

Entradas de blackhole - Uma entrada de blackhole é configurada manualmente e nunca se esgota. Uma entrada de blackhole é configurada para filtrar quadros com um endereço MAC de origem ou destino específico. Por exemplo, para bloquear todos os quadros destinados a um usuário ou originados por ele, é possível configurar o endereço MAC do usuário como uma entrada de endereço MAC blackhole. Uma entrada de blackhole tem prioridade mais alta do que uma entrada aprendida dinamicamente.

Entradas unicast multiportas - Uma entrada unicast multiportas é adicionada manualmente para enviar quadros com um endereço MAC de destino unicast específico a partir de várias portas e nunca se esgota. Uma entrada unicast multiportas tem prioridade mais alta do que uma entrada aprendida dinamicamente.

Uma entrada de endereço MAC unicast estático, blackhole ou multiportas pode sobrescrever uma entrada de endereço MAC dinâmico, mas não vice-versa. Uma entrada estática, uma entrada blackhole e uma entrada unicast multiportas não podem se sobrepor umas às outras.

Este documento não abrange a configuração de entradas de endereço MAC multicast estático. Para obter mais informações sobre a configuração de entradas de endereço MAC de multicast estático, consulte IGMP snooping no Guia de configuração de multicast IP.

Configuração de entradas de endereço MAC

Sobre o encaminhamento de quadros baseado em entradas de endereço MAC

Um quadro cujo endereço MAC de origem corresponde a diferentes tipos de entradas de endereço MAC é processado de forma diferente.

Restrições e diretrizes para a configuração de entradas de endereços MAC

Uma entrada de endereço MAC dinâmico configurada manualmente substituirá uma entrada aprendida que já exista com uma interface de saída diferente para o endereço MAC.

As entradas de endereço MAC unicast estático, blackhole e multiportas configuradas manualmente não sobreviverão a uma reinicialização se você não salvar a configuração. As entradas de endereço MAC dinâmico configuradas manualmente são perdidas após a reinicialização, independentemente de você salvar ou não a configuração.

Não configure os endereços MAC reservados do dispositivo como endereços MAC unicast estáticos, dinâmicos, blackhole ou multiportas. Os endereços MAC reservados de um dispositivo são endereços MAC do endereço MAC de ponte do dispositivo até o endereço MAC de ponte mais 95. Para obter informações sobre endereços MAC de ponte, consulte IRF no Guia de Configuração de Tecnologias Virtuais.

Pré-requisitos para a configuração da entrada de endereço MAC

Antes de configurar manualmente uma entrada de endereço MAC para uma interface, certifique-se de que a VLAN na entrada tenha sido criada.

Adição ou modificação de uma entrada de endereço MAC estático ou dinâmico

Adição ou modificação de uma entrada de endereço MAC estático ou dinâmico globalmente

Entre na visualização do sistema.

System ViewAdicionar ou modificar uma entrada de endereço MAC estático ou dinâmico.

mac-address { dynamic | static } mac-address interface interface-type interface-number vlan vlan-idPor padrão, nenhuma entrada de endereço MAC é configurada globalmente. Certifique-se de ter atribuído a interface à VLAN.

Adição ou modificação de uma entrada de endereço MAC estático ou dinâmico em uma interface

Entre na visualização do sistema.

System ViewEntre na visualização da interface.

Entre na visualização da interface Ethernet de camada 2.

interface interface-type interface-numberEntre na visualização da interface agregada da camada 2.

interface bridge-aggregation interface-numberAdicionar ou modificar uma entrada de endereço MAC estático ou dinâmico.

mac-address { dynamic | static } mac-address vlan vlan-idPor padrão, nenhuma entrada de endereço MAC é configurada em uma interface. Certifique-se de ter atribuído a interface à VLAN.

Adição ou modificação de uma entrada de endereço MAC de blackhole

Entre na visualização do sistema.

System ViewAdicionar ou modificar uma entrada de endereço MAC de blackhole.

mac-address blackhole mac-address vlan vlan-idPor padrão, nenhuma entrada de endereço MAC de blackhole é configurada.

Adição ou modificação de uma entrada de endereço MAC unicast multiportas

Sobre a configuração de entrada de endereço MAC unicast multiportas

Você pode configurar uma entrada de endereço MAC unicast multiportas para associar um endereço MAC de destino unicast a várias portas. O quadro com um endereço MAC de destino que corresponda à entrada é enviado por várias portas.

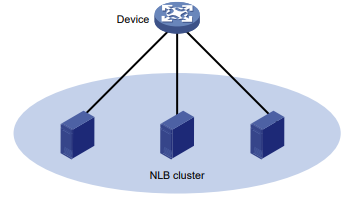

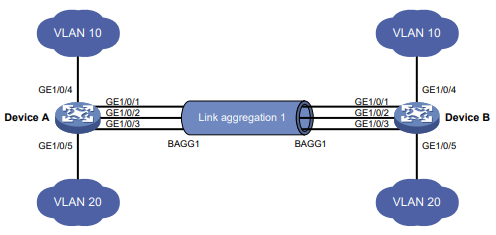

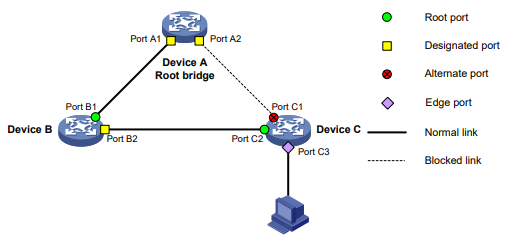

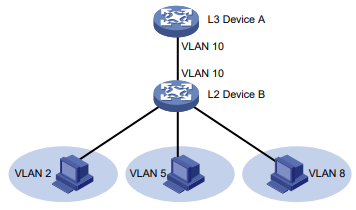

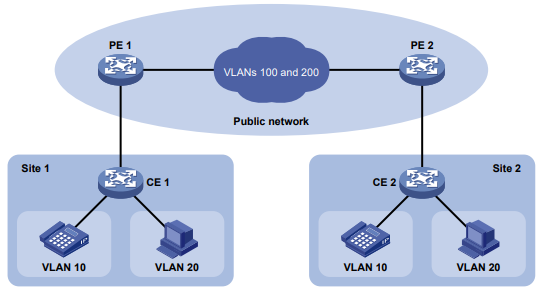

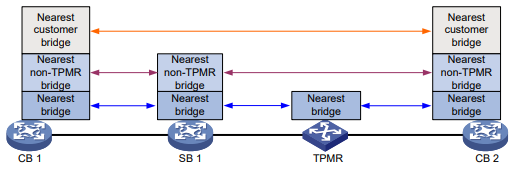

Por exemplo, no modo unicast NLB (consulte a Figura 1):

Todos os servidores em um cluster usam o endereço MAC do cluster como seu próprio endereço.

Os quadros destinados ao cluster são encaminhados a todos os servidores do grupo.

Nesse caso, você pode configurar uma entrada de endereço MAC unicast multiportas no dispositivo conectado ao grupo de servidores. Em seguida, o dispositivo encaminha o quadro destinado ao grupo de servidores para cada servidor por meio de todas as portas conectadas aos servidores dentro do cluster.

Figura 1 Cluster NLB

É possível configurar uma entrada de endereço MAC unicast multiportas globalmente ou em uma interface.

Configuração de uma entrada de endereço MAC unicast multiportas globalmente

Entre na visualização do sistema.

System ViewAdicionar ou modificar uma entrada de endereço MAC unicast multiportas.

mac-address multiport mac-address interface interface-list vlanPor padrão, nenhuma entrada de endereço MAC unicast multiportas é configurada globalmente. Certifique-se de ter atribuído a interface à VLAN.

Configuração de uma entrada de endereço MAC unicast multiportas em uma interface

Entre na visualização do sistema.

System ViewEntre na visualização da interface.

Entre na visualização da interface Ethernet de camada 2.

interface interface-type interface-numberEntre na visualização da interface agregada da camada 2.

interface bridge-aggregation interface-numberAdicione a interface a uma entrada de endereço MAC unicast multiportas.

mac-address multiport mac-address vlan vlan-idPor padrão, nenhuma entrada de endereço MAC unicast multiportas é configurada em uma interface. Certifique-se de ter atribuído a interface à VLAN.

Configuração do timer de envelhecimento para entradas dinâmicas de endereço MAC

Sobre o cronômetro de envelhecimento para entradas de endereço MAC dinâmico

Para segurança e uso eficiente do espaço da tabela, a tabela de endereços MAC usa um cronômetro de envelhecimento para cada entrada de endereço MAC dinâmico. Se uma entrada de endereço MAC dinâmico não for atualizada antes que o cronômetro de envelhecimento expire, o dispositivo excluirá a entrada. Esse mecanismo de envelhecimento garante que a tabela de endereços MAC possa ser atualizada prontamente para acomodar as últimas alterações na topologia da rede.

Uma rede estável requer um intervalo de envelhecimento mais longo, e uma rede instável requer um intervalo de envelhecimento mais curto.

Um intervalo de envelhecimento muito longo pode fazer com que a tabela de endereços MAC retenha entradas desatualizadas. Como resultado, os recursos da tabela de endereços MAC podem se esgotar e a tabela de endereços MAC pode não conseguir atualizar suas entradas para acomodar as alterações mais recentes na rede.

Um intervalo muito curto pode resultar na remoção de entradas válidas, o que causaria inundações desnecessárias e possivelmente afetaria o desempenho do dispositivo.

Para reduzir as inundações em uma rede estável, defina um temporizador de envelhecimento longo ou desative o temporizador para evitar que as entradas dinâmicas envelheçam desnecessariamente. A redução das inundações melhora o desempenho da rede. A redução das inundações também melhora a segurança, pois reduz as chances de um quadro de dados chegar a destinos não intencionais.

Procedimento

Entre na visualização do sistema.

System ViewDefina o cronômetro de envelhecimento para entradas de endereço MAC dinâmico.

mac-address timer { aging seconds | no-aging }Por padrão, o cronômetro de envelhecimento é de 300 segundos para entradas de endereço MAC dinâmico.

Desativação do aprendizado de endereço MAC

Sobre a desativação do aprendizado de endereço MAC

O aprendizado de endereço MAC é ativado por padrão. Para evitar que a tabela de endereços MAC fique saturada quando o dispositivo estiver sofrendo ataques, desative o aprendizado de endereços MAC. Por exemplo, você pode desativar o aprendizado de endereço MAC para evitar que o dispositivo seja atacado por uma grande quantidade de quadros com diferentes endereços MAC de origem.

Depois que o aprendizado de endereço MAC é desativado, o dispositivo exclui imediatamente as entradas de endereço MAC dinâmico existentes.

Desativação do aprendizado global de endereço MAC

Restrições e diretrizes

Depois que você desativar o aprendizado de endereço MAC global, o dispositivo não poderá aprender endereços MAC em nenhuma interface .

Procedimento

Entre na visualização do sistema.

System ViewDesativar o aprendizado global de endereço MAC.

undo mac-address mac-learning enablePor padrão, o aprendizado global de endereço MAC está ativado.

Desativar o aprendizado de endereço MAC em uma interface

Sobre como desativar o aprendizado de endereço MAC em uma interface

Quando o aprendizado de endereço MAC global está ativado, é possível desativar o aprendizado de endereço MAC em uma única interface.

Procedimento

Entre na visualização do sistema.

System ViewEntre na visualização da interface.

Entre na visualização da interface Ethernet de camada 2.

interface interface-type interface-numberEntre na visualização da interface agregada da camada 2.

interface bridge-aggregation interface-numberDesativar o aprendizado de endereço MAC na interface.

undo mac-address mac-learning enablePor padrão, o aprendizado de endereço MAC é ativado em uma interface.

Desativação do aprendizado de endereço MAC em uma VLAN

Sobre como desativar o aprendizado de endereço MAC em uma VLAN

Quando o aprendizado de endereço MAC global está ativado, você pode desativar o aprendizado de endereço MAC por VLAN.

Procedimento

Entre na visualização do sistema.

System ViewEntre na visualização de VLAN.

vlan vlan-idDesativar o aprendizado de endereço MAC na VLAN.

undo mac-address mac-learning enablePor padrão, o aprendizado de endereço MAC na VLAN está ativado.

Configuração do limite de aprendizagem de MAC

Sobre o limite de aprendizado MAC baseado em interface

Esse recurso limita o tamanho da tabela de endereços MAC. Uma tabela de endereços MAC grande prejudicará o desempenho do encaminhamento .

Restrições e diretrizes

O limite de aprendizagem de MAC não controla o número de endereços MAC aprendidos em Voice Vlan. Para obter mais informações, consulte "Configuração de Voice Vlan".

Procedimento

Entre na visualização do sistema.

System ViewEntre na visualização da interface Ethernet de camada 2.

interface interface-type interface-numberDefinir o limite de aprendizado de MAC na interface.

mac-address max-mac-count countPor padrão, nenhum limite de aprendizagem de MAC é configurado em uma interface.

Configuração da regra de encaminhamento de quadros desconhecidos após o limite de aprendizagem de MAC ser atingido

Neste documento, os quadros desconhecidos referem-se a quadros cujos endereços MAC de origem não estão na tabela de endereços MAC.

Sobre a configuração da regra de encaminhamento de quadros desconhecidos

Você pode ativar ou desativar o encaminhamento de quadros desconhecidos depois que o limite de aprendizagem de MAC for atingido.

Procedimento

Entre na visualização do sistema.

System ViewEntre na visualização da interface Ethernet de camada 2.

interface interface-type interface-numberConfigure o dispositivo para encaminhar quadros desconhecidos recebidos na interface depois que o limite de aprendizado de MAC na interface for atingido.

mac-address max-mac-count enable-forwardingPor padrão, o dispositivo pode encaminhar quadros desconhecidos recebidos em uma interface depois que o limite de aprendizagem de MAC na interface for atingido.

Ativação da sincronização de endereços MAC

Sobre a sincronização de endereços MAC

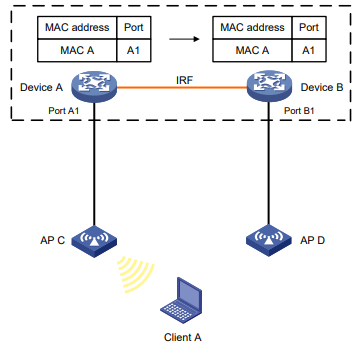

Para evitar inundações desnecessárias e aumentar a velocidade de encaminhamento, certifique-se de que todos os dispositivos membros tenham a mesma tabela de endereços MAC. Depois que você ativa a sincronização de endereços MAC, cada dispositivo membro anuncia as entradas de endereços MAC aprendidos para outros dispositivos membros.

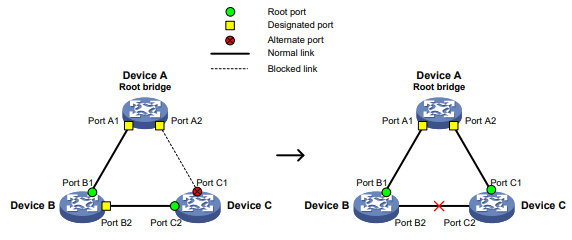

Conforme mostrado na Figura 2:

Figura 2 Tabelas de endereços MAC de dispositivos quando o cliente A acessa o AP C

Procedimento

Entre na visualização do sistema.

System ViewAtivar a sincronização de endereços MAC.

mac-address mac-roaming enablePor padrão, a sincronização de endereços MAC está desativada.

Configuração de notificações e supressão de movimentação de endereço MAC

Sobre notificações e supressão de movimentação de endereço MAC

A interface de saída de uma entrada de endereço MAC aprendida na interface A é alterada para a interface B quando existem as seguintes condições:

A interface B recebe um pacote com o endereço MAC como endereço MAC de origem.

A interface B pertence à mesma VLAN que a interface A.

Nesse caso, o endereço MAC é movido da interface A para a interface B, e ocorre uma movimentação de endereço MAC.

O recurso de notificações de movimentação de endereço MAC permite que o dispositivo emita registros de movimentação de endereço MAC quando forem detectadas movimentações de endereço MAC.

Se um endereço MAC for movido continuamente entre as duas interfaces, poderão ocorrer loops de camada 2. Para detectar e localizar loops, você pode visualizar as informações de movimentação do endereço MAC. Para exibir os registros de movimentação de endereço MAC depois que o dispositivo for iniciado, use o comando display mac-address mac-move.

Se o sistema detectar que as movimentações de endereço MAC ocorrem com frequência em uma interface, você poderá configurar a supressão de movimentação de endereço MAC para desligar a interface. A interface é ativada automaticamente após um intervalo de supressão. Ou você pode ativar manualmente a interface.

Restrições e diretrizes

Depois de configurar as notificações de movimentação de endereço MAC, o sistema envia apenas mensagens de registro para o módulo do centro de informações. Se o dispositivo também estiver configurado com o comando snmp-agent trap enable mac-address, o sistema também enviará notificações de SNMP para o módulo SNMP.

Procedimento

Entre na visualização do sistema.

System ViewHabilite as notificações de movimentação de endereço MAC e, opcionalmente, especifique um intervalo de detecção de movimentação de MAC.

mac-address notification mac-move [ interval interval ]Por padrão, as notificações de mudança de endereço MAC estão desativadas.

(Opcional.) Defina os parâmetros de supressão de movimentação de endereço MAC.

mac-address notification mac-move suppression { interval interval | threshold threshold }Por padrão, o intervalo de supressão é de 30 segundos e o limite de supressão é 3.

Para que os parâmetros de supressão de movimentação de endereço MAC tenham efeito, ative a supressão de movimentação de endereço MAC em uma porta.

Entre na visualização da interface.

Entre na visualização da interface Ethernet de camada 2.

interface interface-type interface-numberEntre na visualização da interface agregada da camada 2.

interface bridge-aggregation interface-numberAtivar a supressão de movimentação de endereço MAC.

mac-address notification mac-move suppression Por padrão, a supressão de movimentação de endereço MAC está desativada.

Ativação da atualização rápida do ARP para mudanças de endereço MAC

Sobre a atualização rápida de ARP para mudanças de endereço MAC

A atualização rápida de ARP para mudanças de endereço MAC permite que o dispositivo atualize uma entrada ARP imediatamente após a mudança da interface de saída de um endereço MAC. Esse recurso garante a conexão de dados sem interrupção.

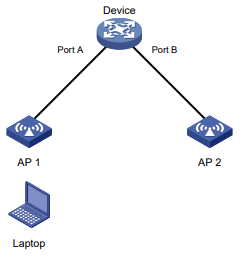

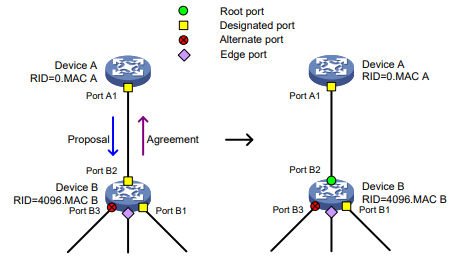

Conforme mostrado na Figura 4, um laptop de usuário móvel acessa a rede conectando-se ao AP 1 ou AP 2. Quando o AP ao qual o usuário se conecta muda, o dispositivo atualiza a entrada ARP para o usuário imediatamente após detectar uma mudança de endereço MAC.

Figura 4 Cenário do aplicativo de atualização rápida de ARP

Procedimento

Entre na visualização do sistema.

System ViewHabilite a atualização rápida do ARP para mudanças de endereço MAC.

mac-address mac-move fast-updatePor padrão, a atualização rápida do ARP para mudanças de endereço MAC está desativada.

Configuração do tamanho do intervalo de hash da tabela de endereços MAC

Sobre o tamanho do intervalo de hash da tabela de endereços MAC

O dispositivo salva a tabela de endereços MAC por meio de cadeias de hash. Se vários endereços MAC obtiverem a mesma chave por meio de hash, ocorrerão conflitos de hash de endereço MAC, e o dispositivo não poderá aprender alguns desses endereços MAC. O dispositivo transmitirá o tráfego destinado aos endereços MAC desconhecidos, o que consome largura de banda e recursos.

Você pode aumentar o tamanho do intervalo de hash da tabela de endereços MAC para reduzir os conflitos de hash de endereços MAC. Um tamanho maior do intervalo de hash requer mais recursos do sistema. Defina o tamanho do intervalo de hash

adequadamente, dependendo dos recursos do sistema. Você pode usar o comando display mac-address hash-bucket-size para visualizar o tamanho atual do hash bucket e o tamanho do hash bucket que entrará em vigor na próxima inicialização.

Restrições e diretrizes

O tamanho do intervalo de hash definido entra em vigor na próxima inicialização.

Procedimento

Entre na visualização do sistema.

System ViewDefina o tamanho do intervalo de hash da tabela de endereços MAC.

mac-address hash-bucket-size sizePor padrão, o tamanho do intervalo de hash da tabela de endereços MAC é 4.

Ativação do registro de conflitos de hashing de MAC

Sobre esta tarefa

O registro de conflitos de hashing de MAC permite que o dispositivo gere mensagens de registro para os conflitos de hashing de MAC que ocorrem no aprendizado de endereços MAC. Você pode usar esse recurso para identificar os endereços MAC que o dispositivo não consegue aprender devido a conflitos de hashing. Para exibir as mensagens de registro geradas para conflitos de hashing de MAC, execute o comando display mac-address hash-conflict-record.

Versão do software e compatibilidade de recursos

Esse recurso é compatível apenas com a versão 6328 e posteriores.

Restrições e diretrizes

Esse recurso consome recursos do sistema. Ao ativá-lo no dispositivo, certifique-se de estar totalmente ciente do impacto no desempenho do dispositivo.

Procedimento

Entre na visualização do sistema.

System ViewHabilite o registro de conflitos de hashing de MAC.

mac-address hash-conflict-record enable slot slot-numberPor padrão, o registro de conflitos de hashing de MAC está desativado.

Desativar o filtro de pacotes quando o endereço MAC de origem for um endereço MAC de multicast ou broadcast

Sobre esta tarefa

Por padrão, o dispositivo descartará um quadro cujo endereço MAC de origem seja um endereço MAC de multicast ou broadcast. Para evitar a perda de tráfego do usuário e garantir que o tráfego do usuário seja encaminhado corretamente nesse cenário, você pode desativar o filtro de pacotes no dispositivo quando o endereço MAC de origem for um endereço MAC de multicast ou broadcast.

Procedimento

Entre na visualização do sistema.

System ViewDesative o filtro de pacotes quando o endereço MAC de origem for um endereço MAC de multicast ou broadcast.

undo mac-address multicast-source packet-filterPor padrão, o filtro de pacotes é ativado no dispositivo em que o endereço MAC de origem é um endereço MAC de multicast ou broadcast.

Ativação de notificações SNMP para a tabela de endereços MAC

Sobre as notificações SNMP para a tabela de endereços MAC

Para relatar eventos críticos de movimentação de endereço MAC a um NMS, ative as notificações de SNMP para a tabela de endereços MAC. Para que as notificações de eventos de mudança de endereço MAC sejam enviadas corretamente, você também deve configurar o SNMP no dispositivo.

Quando as notificações SNMP estão desativadas para a tabela de endereços MAC, o dispositivo envia os registros gerados para o centro de informações. Para exibir os registros, configure o destino do registro e a configuração da regra de saída no centro de informações.

Para obter mais informações sobre o SNMP e a configuração do centro de informações, consulte o guia de configuração de monitoramento e gerenciamento de rede do dispositivo.

Procedimento

Entre na visualização do sistema.

System ViewAtive as notificações SNMP para a tabela de endereços MAC.

snmp-agent trap enable mac-address [ mac-move ]Por padrão, as notificações SNMP são ativadas para a tabela de endereços MAC.

Quando as notificações SNMP são desativadas para a tabela de endereços MAC, as mensagens syslog são enviadas para notificar eventos importantes no módulo da tabela de endereços MAC.

Exemplos de configuração da tabela de endereços MAC

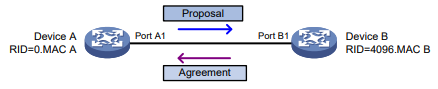

Configuração de rede

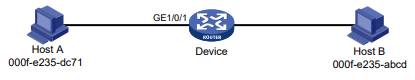

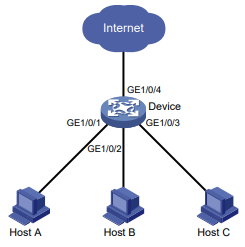

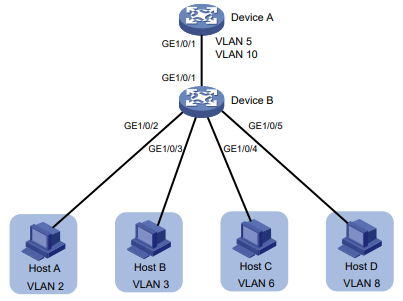

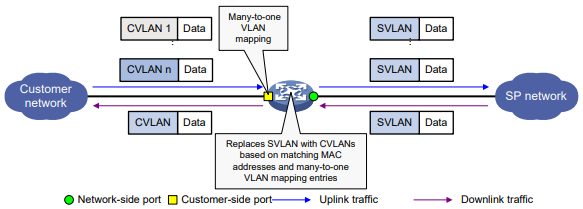

Conforme mostrado na Figura 5:

O host A com endereço MAC 000f-e235-dc71 está conectado à GigabitEthernet 1/0/1 do dispositivo e pertence à VLAN 1.

O host B com endereço MAC 000f-e235-abcd, que se comportou de forma suspeita na rede, também pertence à VLAN 1.

Configure a tabela de endereços MAC da seguinte forma:

Para evitar a falsificação de endereços MAC, adicione uma entrada estática para o Host A na tabela de endereços MAC do Device.

Para descartar todos os quadros destinados ao Host B, adicione uma entrada de endereço MAC blackhole para o Host B.

Defina o cronômetro de envelhecimento como 500 segundos para entradas dinâmicas de endereço MAC.

Figura 5 Diagrama de rede

Procedimento

# Adicione uma entrada de endereço MAC estático para o endereço MAC 000f-e235-dc71 na GigabitEthernet 1/0/1 que pertence à VLAN 1.

<Device> system-view

[Device] mac-address static 000f-e235-dc71 interface gigabitethernet 1/0/1 vlan 1 # Adicione uma entrada de endereço MAC blackhole para o endereço MAC 000f-e235-abcd que pertence à VLAN 1.

[Dispositivo] mac-address blackhole 000f-e235-abcd vlan 1# Defina o cronômetro de envelhecimento para 500 segundos para entradas de endereço MAC dinâmico.

[Dispositivo] mac-address timer aging 500Verificação da configuração

# Exibir as entradas de endereço MAC estático para GigabitEthernet 1/0/1.

[Exibir mac-address static interface gigabitethernet 1/0/1# Exibir o tempo de envelhecimento das entradas de endereço MAC dinâmico.

[Device] display mac-address aging-time Tempo de envelhecimento do endereço MAC: 500s.Configuração de informações de MAC

Configurando as informações MAC

Sobre as informações do MAC

O recurso Informações de MAC pode gerar mensagens de syslog ou notificações de SNMP quando as entradas de endereço MAC são aprendidas ou excluídas. Você pode usar essas mensagens para monitorar a saída ou entrada de usuários na rede e analisar o tráfego da rede.

O recurso Informações de MAC armazena em uma fila as mensagens de syslog de alteração de MAC ou as notificações de SNMP. O dispositivo substitui a alteração de endereço MAC mais antiga gravada na fila pela alteração de endereço MAC mais recente quando existem as seguintes condições:

O intervalo de notificação de alteração de MAC não expira.

A fila foi esgotada.

Para enviar uma mensagem syslog ou uma notificação SNMP imediatamente após sua criação, defina o comprimento da fila como zero.

Ativação de informações de MAC