08 - Configuração de segurança

Configuração de AAA

Sobre a AAA

Implementação do AAA

A autenticação, a autorização e a contabilidade (AAA) fornecem uma estrutura uniforme para a implementação do gerenciamento de acesso à rede. Esse recurso especifica as seguintes funções de segurança:

- Autenticação - identifica os usuários e verifica sua validade.

- Autorização - Concede direitos diferentes a usuários diferentes e controla o acesso dos usuários a recursos e serviços. Por exemplo, você pode permitir que os usuários do escritório leiam e imprimam arquivos e impedir que os convidados acessem arquivos no dispositivo.

- Accounting (Contabilidade) - Registra os detalhes de uso da rede dos usuários, incluindo o tipo de serviço, a hora de início e o tráfego. Essa função permite a cobrança com base no tempo e no tráfego e a auditoria do comportamento do usuário.

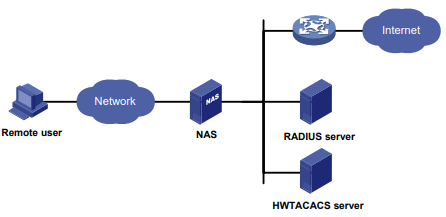

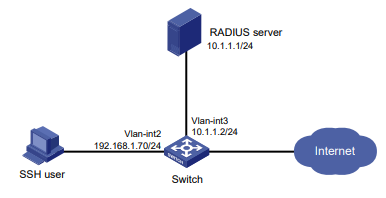

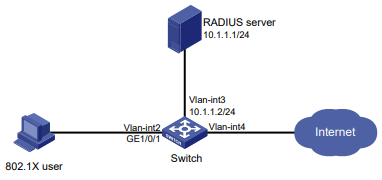

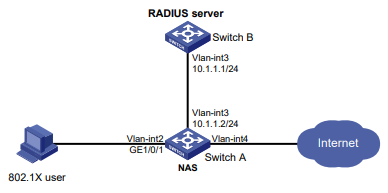

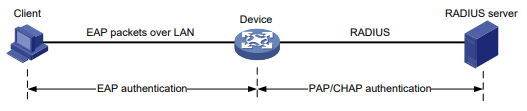

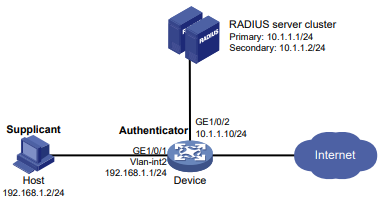

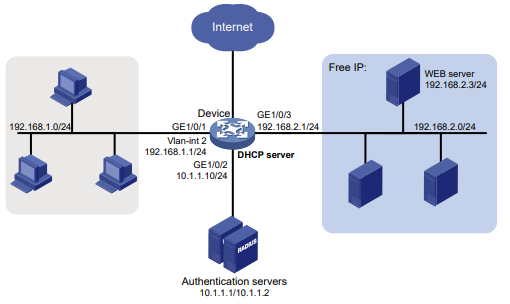

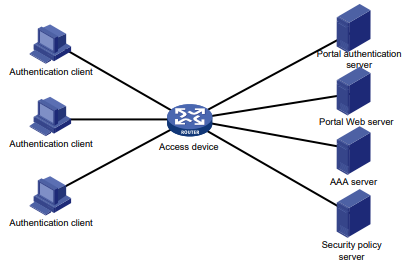

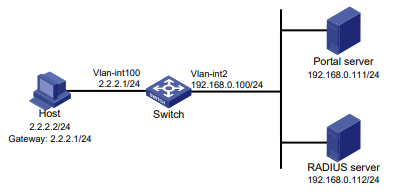

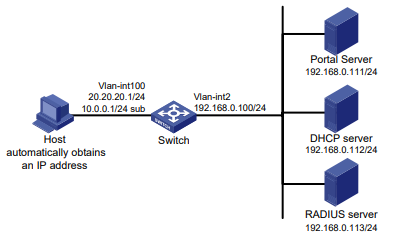

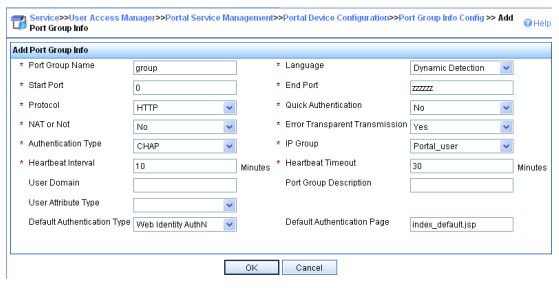

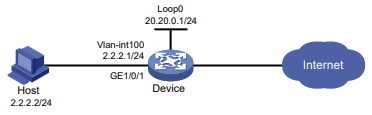

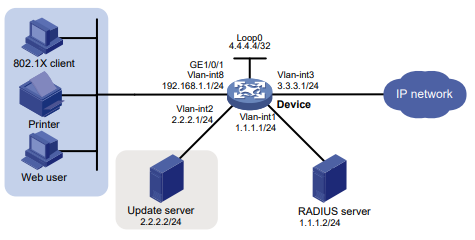

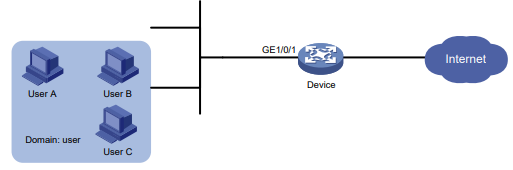

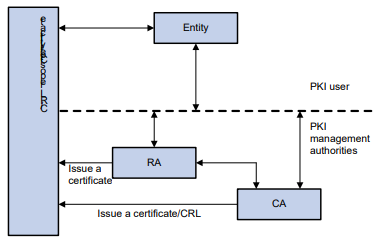

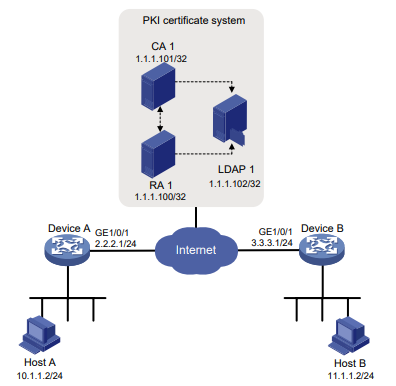

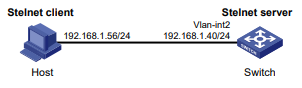

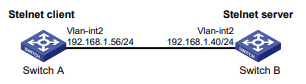

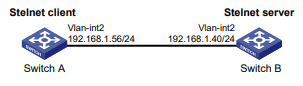

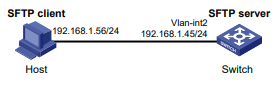

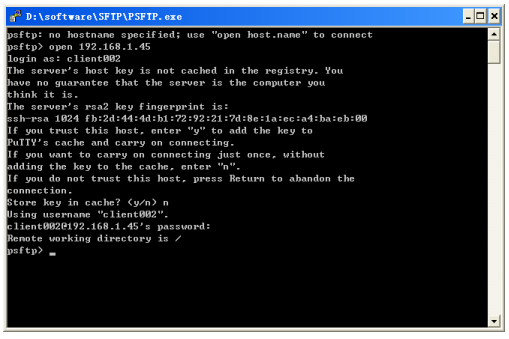

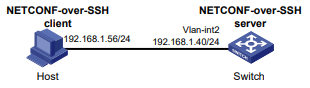

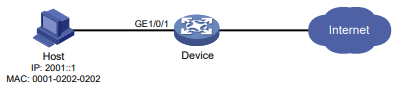

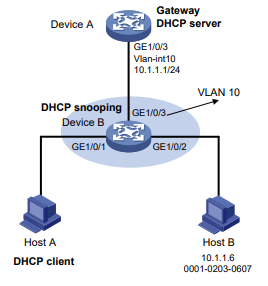

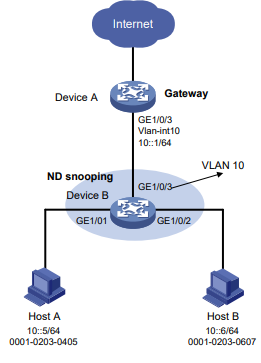

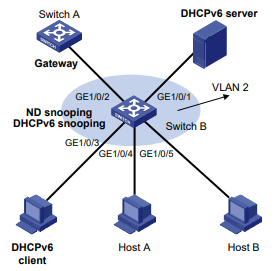

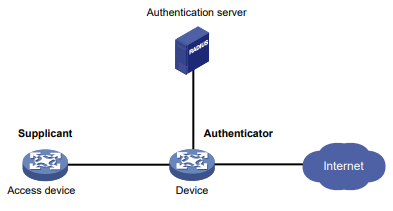

Diagrama de rede AAA

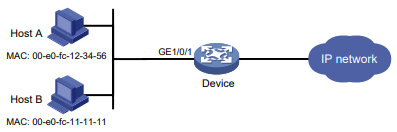

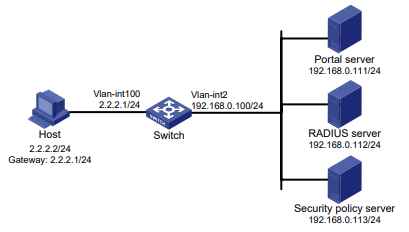

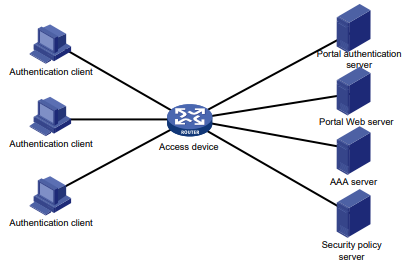

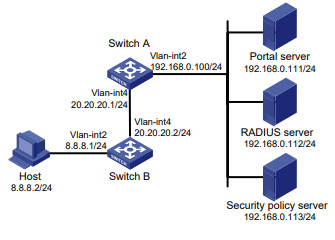

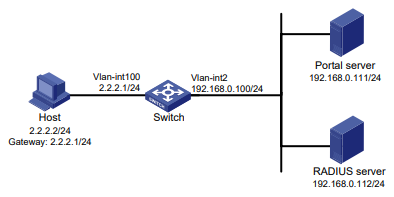

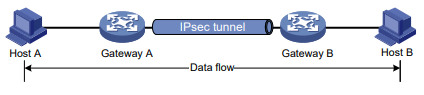

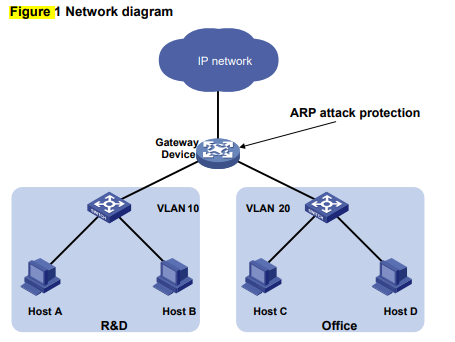

O AAA usa um modelo cliente/servidor. O cliente é executado no dispositivo de acesso ou no servidor de acesso à rede (NAS), que autentica as identidades do usuário e controla o acesso do usuário. O servidor mantém as informações do usuário de forma centralizada. Veja a Figura 1.

Figura 1 Diagrama de rede AAA

Para acessar redes ou recursos além do NAS, um usuário envia suas informações de identidade para o NAS. O NAS passa de forma transparente as informações do usuário para os servidores AAA e aguarda o resultado da autenticação, autorização e contabilidade. Com base no resultado, o NAS determina se deve permitir ou negar a solicitação de acesso.

O AAA tem várias implementações, incluindo HWTACACS, LDAP e RADIUS. O RADIUS é usado com mais frequência.

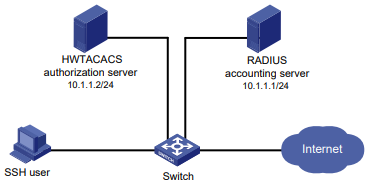

Você pode usar servidores diferentes para implementar funções de segurança diferentes. Por exemplo, você pode usar um servidor HWTACACS para autenticação e autorização e usar um servidor RADIUS para contabilidade.

Você pode escolher as funções de segurança fornecidas pelo AAA conforme necessário. Por exemplo, se a sua empresa quiser que os funcionários sejam autenticados antes de acessarem recursos específicos, você implantará um servidor de autenticação. Se forem necessárias informações sobre o uso da rede, você também configurará um servidor de contabilidade.

O dispositivo executa a autenticação dinâmica de senha.

RADIUS

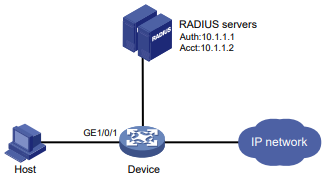

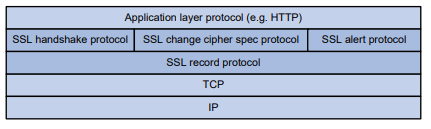

O Remote Authentication Dial-In User Service (RADIUS) é um protocolo de interação de informações distribuídas que usa um modelo cliente/servidor. O protocolo pode proteger as redes contra acesso não autorizado e é frequentemente usado em ambientes de rede que exigem alta segurança e acesso remoto do usuário.

O processo de autorização do RADIUS é combinado com o processo de autenticação do RADIUS, e as informações de autorização do usuário são incluídas nas respostas de autenticação. O RADIUS usa a porta UDP 1812 para autenticação e a porta UDP 1813 para contabilidade.

O RADIUS foi originalmente projetado para acesso discado de usuários e foi estendido para suportar métodos de acesso adicionais, como Ethernet e ADSL.

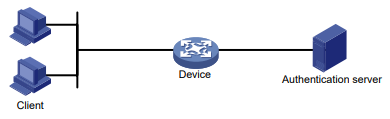

Modelo cliente/servidor

O cliente RADIUS é executado nos NASs localizados em toda a rede. Ele passa informações do usuário para os servidores RADIUS e age de acordo com as respostas para, por exemplo, rejeitar ou aceitar solicitações de acesso do usuário.

O servidor RADIUS é executado no computador ou na estação de trabalho no centro da rede e mantém informações relacionadas à autenticação do usuário e ao acesso ao serviço de rede.

O servidor RADIUS opera usando o seguinte processo:

- Recebe solicitações de autenticação, autorização e contabilidade de clientes RADIUS.

- Realiza a autenticação, a autorização ou a contabilidade do usuário.

- Retorna informações de controle de acesso do usuário (por exemplo, rejeitando ou aceitando a solicitação de acesso do usuário) para os clientes.

O servidor RADIUS também pode atuar como cliente de outro servidor RADIUS para fornecer serviços de proxy de autenticação.

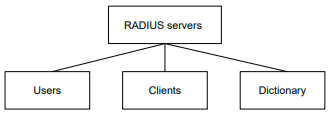

O servidor RADIUS mantém os seguintes bancos de dados:

- Usuários - Armazena informações do usuário, como nomes de usuário, senhas, protocolos aplicados e endereços IP.

- Clients - Armazena informações sobre clientes RADIUS, como chaves compartilhadas e endereços IP.

- Dictionary - Armazena atributos do protocolo RADIUS e seus valores.

Figura 2 Bancos de dados do servidor RADIUS

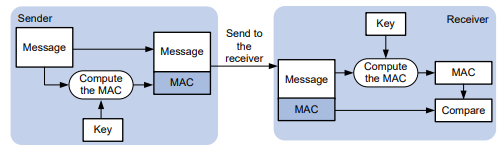

Mecanismo de segurança de troca de informações

O cliente e o servidor RADIUS trocam informações entre si com a ajuda de chaves compartilhadas, que são pré-configuradas no cliente e no servidor. Um pacote RADIUS tem um campo de 16 bytes chamado Authenticator. Esse campo inclui uma assinatura gerada pelo uso do algoritmo MD5, a chave compartilhada e algumas outras informações. O receptor do pacote verifica a assinatura e aceita o pacote somente se a assinatura estiver correta. Esse mecanismo garante a segurança das informações trocadas entre o cliente e o servidor RADIUS.

As chaves compartilhadas também são usadas para criptografar as senhas de usuário incluídas nos pacotes RADIUS.

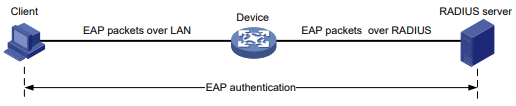

Métodos de autenticação do usuário

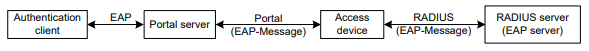

O servidor RADIUS oferece suporte a vários métodos de autenticação de usuário, como PAP, CHAP e EAP.

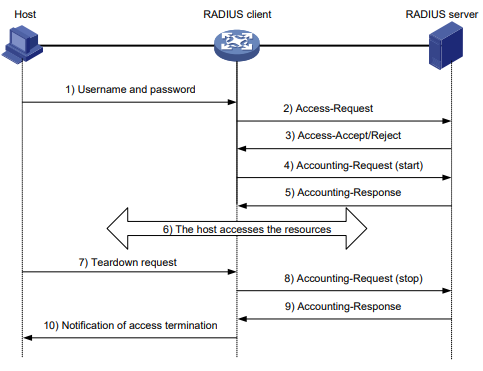

Processo básico de troca de pacotes RADIUS

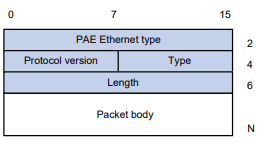

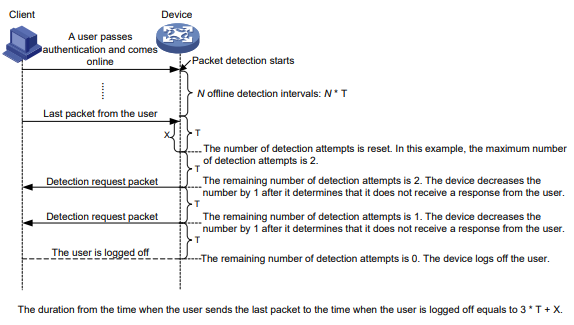

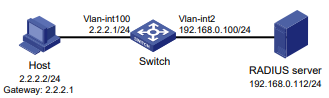

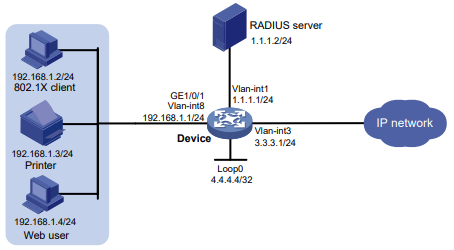

A Figura 3 ilustra as interações entre um host de usuário, o cliente RADIUS e o servidor RADIUS.

Figura 3 Processo básico de troca de pacotes RADIUS

O RADIUS é usado no fluxo de trabalho a seguir:

- O host envia uma solicitação de conexão que inclui o nome de usuário e a senha do usuário para o cliente RADIUS .

- O cliente RADIUS envia uma solicitação de autenticação (Access-Request) para o servidor RADIUS. A solicitação inclui a senha do usuário, que foi processada pelo algoritmo MD5 e pela chave compartilhada.

- O servidor RADIUS autentica o nome de usuário e a senha. Se a autenticação for bem-sucedida, o servidor enviará de volta um pacote Access-Accept que contém as informações de autorização do usuário . Se a autenticação falhar, o servidor retornará um pacote Access-Reject.

- O cliente RADIUS permite ou nega o usuário de acordo com o resultado da autenticação. Se o resultado permitir o usuário, o cliente RADIUS enviará um pacote de solicitação de início de contabilização (Accounting-Request) para o servidor RADIUS.

- O servidor RADIUS retorna um pacote de confirmação (Accounting-Response) e inicia a contabilidade.

- O usuário acessa os recursos da rede.

- O host solicita que o cliente RADIUS encerre a conexão.

- O cliente RADIUS envia um pacote de solicitação de interrupção de contabilização (Accounting-Request) para o servidor RADIUS.

- O servidor RADIUS retorna uma confirmação (Accounting-Response) e interrompe a contabilização do usuário.

- O cliente RADIUS notifica o usuário sobre o encerramento.

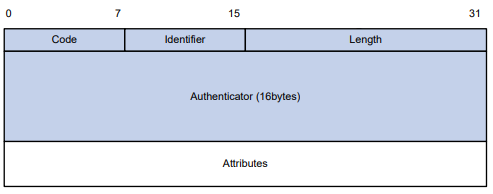

Formato do pacote RADIUS

O RADIUS usa UDP para transmitir pacotes. O protocolo também usa uma série de mecanismos para garantir a troca suave de pacotes entre o servidor RADIUS e o cliente. Esses mecanismos incluem o mecanismo de cronômetro, o mecanismo de retransmissão e o mecanismo de servidor de backup.

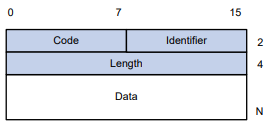

Figura 4 Formato do pacote RADIUS

As descrições dos campos são as seguintes:

- O campo Code (1 byte de comprimento) indica o tipo do pacote RADIUS. A Tabela 1 apresenta os principais valores de e seus significados.

Tabela 1 Principais valores do campo Código

| Código | Tipo de pacote | Descrição |

| 1 | Solicitação de acesso | Do cliente para o servidor. Um pacote desse tipo inclui informações do usuário para o servidor autenticar o usuário. Ele deve conter o atributo User-Name e, opcionalmente, pode conter os atributos de Endereço IP do NAS, Senha do usuário e Porta do NAS. |

| 2 | Acessar-Aceitar | Do servidor para o cliente. Se todos os valores de atributos incluídos na Access-Request forem aceitáveis, a autenticação será bem-sucedida e o servidor enviará uma resposta Access-Accept. |

| 3 | Acesso-Rejeição | Do servidor para o cliente. Se qualquer valor de atributo incluído na Access-Request for inaceitável, a autenticação falhará e o servidor enviará uma resposta Access-Reject. |

| 4 | Contabilidade-Solicitação | Do cliente para o servidor. Um pacote desse tipo inclui informações do usuário para que o servidor inicie ou interrompa a contabilização para o usuário. O atributo Acct-Status-Type no pacote indica se a contabilidade deve ser iniciada ou interrompida. |

| 5 | Contabilidade-Resposta | Do servidor para o cliente. O servidor envia um pacote desse tipo para notificar o cliente de que recebeu o Accounting-Request e registrou com êxito as informações contábeis. |

- O campo Identifier (1 byte de comprimento) é usado para combinar pacotes de resposta com pacotes de solicitação e para detectar pacotes de solicitação duplicados. Os pacotes de solicitação e resposta do mesmo processo de troca para a mesma finalidade (como autenticação ou contabilidade) têm o mesmo identificador.

- O campo Length (comprimento de 2 bytes) indica o comprimento de todo o pacote (em bytes), incluindo os campos Code (Código), Identifier (Identificador), Length (Comprimento), Authenticator (Autenticador) e Attributes (Atributos). Os bytes além desse comprimento são considerados preenchimento e são ignorados pelo receptor. Se o comprimento de um pacote recebido for menor que esse comprimento, o pacote será descartado.

- O campo Authenticator (16 bytes de comprimento) é usado para autenticar as respostas do servidor RADIUS e para criptografar as senhas dos usuários. Há dois tipos de autenticadores: autenticador de solicitação e autenticador de resposta.

- O campo Attributes (variável em comprimento) inclui informações de autenticação, autorização e contabilidade. Esse campo pode conter vários atributos, cada um com os seguintes subcampos:

- Tipo - Tipo do atributo.

- Comprimento - Comprimento do atributo em bytes, incluindo os subcampos Tipo, Comprimento e Valor.

- Value-Valor do atributo. Seu formato e conteúdo dependem do subcampo Type.

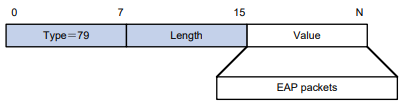

Atributos RADIUS estendidos

O protocolo RADIUS apresenta excelente extensibilidade. O atributo Vendor-Specific (atributo 26) permite que um fornecedor defina atributos estendidos. Os atributos estendidos podem implementar funções que o protocolo RADIUS padrão não oferece.

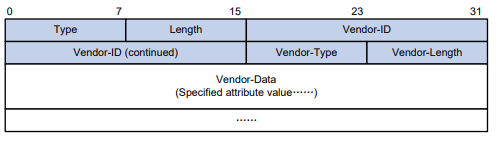

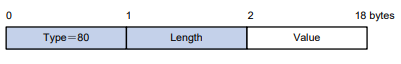

Um fornecedor pode encapsular vários subatributos no formato TLV no atributo 26 para fornecer funções estendidas. Conforme mostrado na Figura 5, um subatributo encapsulado no atributo 26 consiste nas seguintes partes:

- Vendor-ID-ID do fornecedor. O byte mais significativo é 0. Os outros três bytes contêm um código em conformidade com a RFC 1700.

- Vendor-Type-Tipo do subatributo.

- Vendor-Length-Comprimento do subatributo.

- Dados do fornecedor - Conteúdo do subatributo.

O dispositivo oferece suporte a subatributos RADIUS com ID de fornecedor 25506. Para obter mais informações, consulte "Apêndice C Subatributos RADIUS (ID de fornecedor 25506)".

Figura 5 Formato do atributo 26

HWTACACS

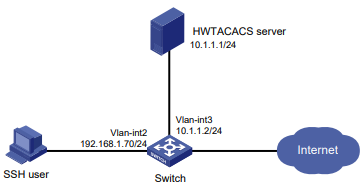

O HWTACACS (HW Terminal Access Controller Access Control System) é um protocolo de segurança aprimorado baseado no TACACS (RFC 1492). O HWTACACS é semelhante ao RADIUS e usa um modelo cliente/servidor para a troca de informações entre o NAS e o servidor HWTACACS.

O HWTACACS normalmente fornece serviços AAA para PPP, VPDN e usuários de terminal. Em um cenário típico de HWTACACS, os usuários de terminal precisam fazer login no NAS. Trabalhando como o cliente HWTACACS, o NAS envia os nomes de usuário e as senhas dos usuários ao servidor HWTACACS para autenticação. Depois de passar pela autenticação e obter direitos autorizados, um usuário faz login no dispositivo e executa as operações do . O servidor HWTACACS registra as operações que cada usuário realiza.

Diferenças entre HWTACACS e RADIUS

O HWTACACS e o RADIUS têm muitos recursos em comum, como o uso de um modelo cliente/servidor, o uso de chaves compartilhadas para criptografia de dados e o fornecimento de flexibilidade e escalabilidade. A Tabela 2 lista as principais diferenças entre o HWTACACS e o RADIUS.

Tabela 2 Principais diferenças entre o HWTACACS e o RADIUS

| HWTACACS | RADIUS |

| Usa TCP, que fornece uma rede de transmissão confiável | Usa UDP, que oferece alta eficiência de transporte. |

| Criptografa o pacote inteiro, exceto o cabeçalho HWTACACS. | Criptografa apenas o campo de senha do usuário em um pacote de autenticação. |

| Os pacotes de protocolo são complicados e a autorização é independente da autenticação. A autenticação e a autorização podem ser implantadas em diferentes servidores HWTACACS. | Os pacotes de protocolo são simples e o processo de autorização é combinado com o processo de autenticação. |

| Oferece suporte à autorização de comandos de configuração. O acesso aos comandos depende das funções e da autorização do usuário. Um usuário pode usar somente os comandos permitidos pelas funções do usuário e autorizados pelo servidor HWTACACS. | Não oferece suporte à autorização de comandos de configuração. O acesso aos comandos depende exclusivamente das funções do usuário. Para obter mais informações sobre as funções do usuário, consulte o Fundamentals Configuration Guide. |

Processo básico de troca de pacotes HWTACACS

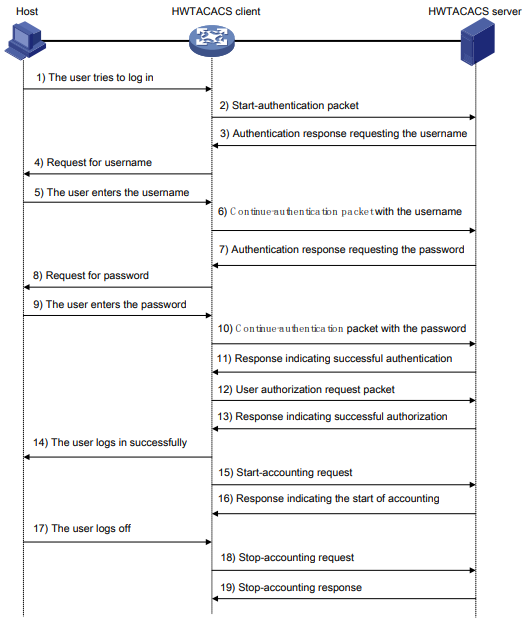

A Figura 6 descreve como o HWTACACS executa a autenticação, a autorização e a contabilidade do usuário para um usuário Telnet.

Figura 6 Processo básico de troca de pacotes HWTACACS para um usuário Telnet

O HWTACACS opera usando o seguinte fluxo de trabalho:

- Um usuário de Telnet envia uma solicitação de acesso ao cliente HWTACACS.

- O cliente HWTACACS envia um pacote de autenticação inicial para o servidor HWTACACS quando recebe a solicitação.

- O servidor HWTACACS envia de volta uma resposta de autenticação para solicitar o nome de usuário.

- Ao receber a resposta, o cliente HWTACACS pergunta ao usuário o nome de usuário.

- O usuário digita o nome de usuário.

- Depois de receber o nome de usuário do usuário, o cliente HWTACACS envia ao servidor um pacote de autenticação contínua que inclui o nome de usuário.

- O servidor HWTACACS envia de volta uma resposta de autenticação para solicitar a senha de login.

- Após o recebimento da resposta, o cliente HWTACACS solicita ao usuário a senha de login.

- O usuário digita a senha.

- Depois de receber a senha de login, o cliente HWTACACS envia ao servidor HWTACACS um pacote de autenticação contínua que inclui a senha de login.

- Se a autenticação for bem-sucedida, o servidor HWTACACS enviará de volta uma resposta de autenticação para indicar que o usuário foi aprovado na autenticação.

- O cliente HWTACACS envia um pacote de solicitação de autorização de usuário para o servidor HWTACACS.

- Se a autorização for bem-sucedida, o servidor HWTACACS enviará de volta uma resposta de autorização, indicando que o usuário agora está autorizado.

- Sabendo que o usuário agora está autorizado, o cliente HWTACACS envia sua CLI para o usuário e permite que ele faça login.

- O cliente HWTACACS envia uma solicitação de início de contabilização para o servidor HWTACACS.

- O servidor HWTACACS envia de volta uma resposta de contabilização, indicando que recebeu a solicitação start-accounting.

- O usuário faz logoff.

- O cliente HWTACACS envia uma solicitação de interrupção de contabilização para o servidor HWTACACS.

- O servidor HWTACACS envia de volta uma resposta stop-accounting, indicando que a solicitação stop-accounting foi recebida.

LDAP

O LDAP (Lightweight Directory Access Protocol) fornece um serviço de diretório padrão multiplataforma. O LDAP foi desenvolvido com base no protocolo X.500. Ele aprimora as seguintes funções do X.500:

- Acesso interativo de leitura/gravação.

- Navegue.

- Pesquisar.

O LDAP é adequado para armazenar dados que não mudam com frequência. O protocolo é usado para armazenar informações do usuário. Por exemplo, o software de servidor LDAP Active Directory Server é usado nos sistemas operacionais Microsoft Windows. O software armazena as informações do usuário e as informações do grupo de usuários para autenticação e autorização de login do usuário.

Serviço de diretório LDAP

O LDAP usa diretórios para manter as informações da organização, as informações de pessoal e as informações de recursos. Os diretórios são organizados em uma estrutura de árvore e incluem entradas. Uma entrada é um conjunto de atributos com nomes distintos (DNs). Os atributos são usados para armazenar informações como nomes de usuário, senhas, e-mails, nomes de computadores e números de telefone.

O LDAP usa um modelo cliente/servidor, e todas as informações de diretório são armazenadas no servidor LDAP. Os produtos de servidor LDAP comumente usados incluem o Microsoft Active Directory Server, o IBM Tivoli Directory Server e o Sun ONE Directory Server.

Autenticação e autorização LDAP

O AAA pode usar o LDAP para fornecer serviços de autenticação e autorização para os usuários. O LDAP define um conjunto de operações para implementar suas funções. As principais operações de autenticação e autorização são a operação de associação e a operação de pesquisa.

- A operação bind permite que um cliente LDAP execute as seguintes operações:

- Estabeleça uma conexão com o servidor LDAP.

- Obter os direitos de acesso ao servidor LDAP.

- Verifique a validade das informações do usuário.

- A operação de pesquisa cria condições de pesquisa e obtém as informações de recursos de diretório do servidor LDAP.

- Usa o DN do administrador do servidor LDAP para vincular-se ao servidor LDAP. Depois que a associação é criada, o cliente estabelece uma conexão com o servidor e obtém o direito de pesquisar.

Na autenticação LDAP, o cliente executa as seguintes tarefas:

Na autorização LDAP, o cliente executa as mesmas tarefas que na autenticação LDAP. Quando o cliente constrói condições de pesquisa, ele obtém informações de autorização e a lista de DNs do usuário.

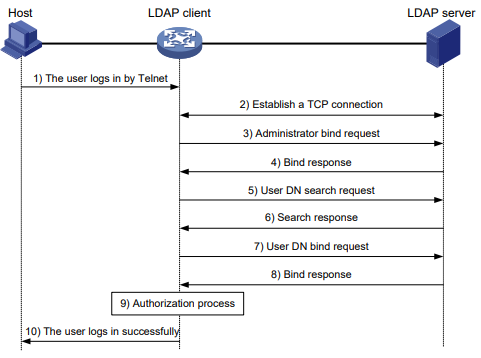

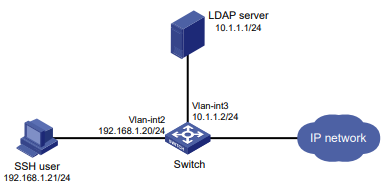

Processo básico de autenticação LDAP

O exemplo a seguir ilustra o processo básico de autenticação LDAP para um usuário Telnet.

Figura 7 Processo básico de autenticação LDAP para um usuário Telnet

A seguir, mostramos o processo básico de autenticação LDAP:

- Um usuário Telnet inicia uma solicitação de conexão e envia o nome de usuário e a senha para o cliente LDAP.

- Após receber a solicitação, o cliente LDAP estabelece uma conexão TCP com o servidor LDAP.

- Para obter o direito de pesquisar, o cliente LDAP usa o DN e a senha do administrador para enviar uma solicitação de associação de administrador ao servidor LDAP.

- O servidor LDAP processa a solicitação. Se a operação de associação for bem-sucedida, o servidor LDAP enviará uma confirmação ao cliente LDAP.

- O cliente LDAP envia uma solicitação de pesquisa de DN de usuário com o nome de usuário do usuário Telnet para o servidor LDAP.

- Após receber a solicitação, o servidor LDAP procura o DN do usuário pelo DN de base, escopo de pesquisa e condições de filtragem. Se for encontrada uma correspondência, o servidor LDAP enviará uma resposta para notificar o cliente LDAP sobre a pesquisa bem-sucedida. Pode haver um ou mais DNs de usuário encontrados.

- O cliente LDAP usa o DN de usuário obtido e a senha de usuário inserida como parâmetros para enviar uma solicitação de associação de DN de usuário ao servidor LDAP. O servidor verificará se a senha do usuário está correta.

- O servidor LDAP processa a solicitação e envia uma resposta para notificar o cliente LDAP sobre o resultado da operação de associação. Se a operação de associação falhar, o cliente LDAP usará outro DN de usuário obtido como parâmetro para enviar uma solicitação de associação de DN de usuário ao servidor LDAP. Esse processo continua até que um DN seja vinculado com êxito ou até que todos os DNs não sejam vinculados. Se todos os DNs de usuário não forem vinculados, o cliente LDAP notificará o usuário sobre a falha no login e negará a solicitação de acesso do usuário.

- O cliente LDAP salva o DN do usuário que foi vinculado e troca pacotes de autorização com o servidor de autorização.

- Se a autorização LDAP for usada, consulte o processo de autorização mostrado na Figura 8.

- Se outro método for esperado para autorização, o processo de autorização desse método será aplicado.

- Após a autorização bem-sucedida, o cliente LDAP notifica o usuário sobre o login bem-sucedido.

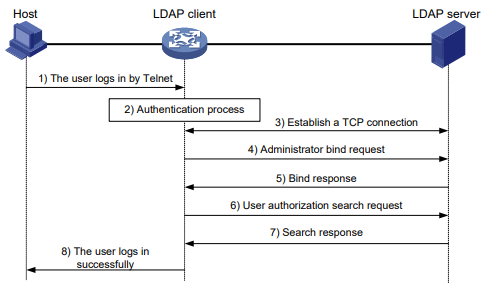

Processo básico de autorização LDAP

O exemplo a seguir ilustra o processo básico de autorização LDAP para um usuário Telnet.

Figura 8 Processo básico de autorização LDAP para um usuário Telnet

A seguir, mostramos o processo básico de autorização LDAP:

- Um usuário de Telnet inicia uma solicitação de conexão e envia o nome de usuário e a senha para o dispositivo. O dispositivo atuará como cliente LDAP durante a autorização.

- Após receber a solicitação, o dispositivo troca pacotes de autenticação com o servidor de autenticação do usuário:

- Se a autenticação LDAP for usada, veja o processo de autenticação mostrado na Figura 7.

- - Se o dispositivo (o cliente LDAP) usar o mesmo servidor LDAP para autenticação e autorização, pule para a etapa 6.

- - Se o dispositivo (o cliente LDAP) usar servidores LDAP diferentes para autenticação e autorização, pule para a etapa 4.

- Se outro método de autenticação for usado, o processo de autenticação desse método será aplicado. O dispositivo atua como cliente LDAP. Pule para a etapa 3.

- O cliente LDAP estabelece uma conexão TCP com o servidor de autorização LDAP.

- Para obter o direito de pesquisar, o cliente LDAP usa o DN e a senha do administrador para enviar uma solicitação de associação de administrador ao servidor LDAP.

- O servidor LDAP processa a solicitação. Se a operação de associação for bem-sucedida, o servidor LDAP enviará uma confirmação ao cliente LDAP.

- O cliente LDAP envia uma solicitação de pesquisa de autorização com o nome de usuário do usuário Telnet para o servidor LDAP. Se o usuário usar o mesmo servidor LDAP para autenticação e autorização, o cliente enviará a solicitação com o DN de usuário salvo do usuário Telnet para o servidor LDAP.

- Após receber a solicitação, o servidor LDAP procura as informações do usuário pelo DN base, escopo de pesquisa, condições de filtragem e atributos LDAP. Se for encontrada uma correspondência, o servidor LDAP enviará uma resposta para notificar o cliente LDAP sobre a pesquisa bem-sucedida.

- Após a autorização bem-sucedida, o cliente LDAP notifica o usuário sobre o login bem-sucedido.

Gerenciamento de usuários com base em domínios ISP e tipos de acesso de usuário

O AAA gerencia os usuários com base nos domínios ISP e nos tipos de acesso dos usuários.

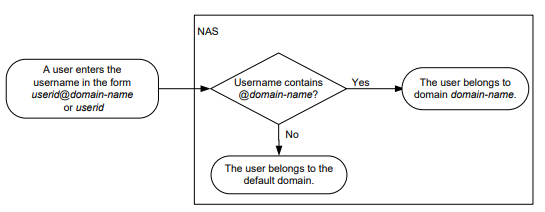

Em um NAS, cada usuário pertence a um domínio ISP. O NAS determina o domínio ISP ao qual um usuário pertence com base no nome de usuário inserido pelo usuário no login.

Figura 9 Determinação do domínio do ISP para um usuário por nome de usuário

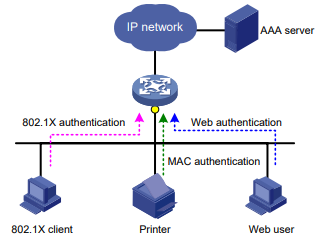

O AAA gerencia os usuários no mesmo domínio ISP com base nos tipos de acesso dos usuários. O dispositivo suporta os seguintes tipos de acesso de usuário:

- LAN - Os usuários da LAN devem passar pela autenticação 802.1X ou MAC para ficar on-line.

- Login - Os usuários de login incluem usuários de SSH, Telnet, FTP e terminal que fazem login no dispositivo. Os usuários de terminal podem acessar por meio de uma porta de console.

- Portal - Os usuários do portal devem passar pela autenticação do portal para acessar a rede.

- HTTP/HTTPS - Os usuários fazem login no dispositivo por meio de HTTP ou HTTPS.

O dispositivo também fornece módulos de autenticação (como o 802.1X) para a implementação de políticas de gerenciamento de autenticação de usuários. Se você configurar esses módulos de autenticação, os domínios ISP para os usuários dos tipos de acesso dependerão da configuração dos módulos de autenticação.

Métodos de autenticação, autorização e contabilidade

O AAA suporta a configuração de diferentes métodos de autenticação, autorização e contabilidade para diferentes tipos de usuários em um domínio ISP. O NAS determina o domínio ISP e o tipo de acesso de um usuário. O NAS também usa os métodos configurados para o tipo de acesso no domínio para controlar o acesso do usuário.

O AAA também suporta a configuração de um conjunto de métodos padrão para um domínio ISP. Esses métodos padrão são aplicados aos usuários para os quais não há métodos AAA configurados.

Métodos de autenticação

O dispositivo é compatível com os seguintes métodos de autenticação:

- Sem autenticação - Esse método confia em todos os usuários e não executa a autenticação. Para fins de segurança, não use esse método.

- Autenticação local - O NAS autentica os usuários por si só, com base nas informações de usuário configuradas localmente, incluindo nomes de usuário, senhas e atributos. A autenticação local permite alta velocidade e baixo custo, mas a quantidade de informações que podem ser armazenadas é limitada pelo tamanho do espaço de armazenamento.

- Autenticação remota - O NAS trabalha com um servidor remoto para autenticar os usuários. O NAS se comunica com o servidor remoto por meio do protocolo RADIUS, LDAP ou HWTACACS. O servidor gerencia as informações do usuário de forma centralizada. A autenticação remota fornece serviços de autenticação de alta capacidade, confiáveis e centralizados para vários NASs. Você pode configurar métodos de backup a serem usados quando o servidor remoto não estiver disponível.

Métodos de autorização

O dispositivo é compatível com os seguintes métodos de autorização:

- Sem autorização - O NAS não realiza nenhuma troca de autorização. As informações de autorização padrão a seguir são aplicadas depois que os usuários passam pela autenticação:

- Os usuários de login obtêm a função de usuário de nível 0. Para obter mais informações sobre a função de usuário de nível 0, consulte Configuração do RBAC no Guia de Configuração dos Fundamentos.

- O diretório de trabalho dos usuários de login FTP, SFTP e SCP é o diretório raiz do NAS. No entanto, os usuários não têm permissão para acessar o diretório raiz.

- Usuários sem login podem acessar a rede.

- Autorização local - O NAS realiza a autorização de acordo com os atributos de usuário configurados localmente para os usuários.

- Autorização remota - O NAS trabalha com um servidor remoto para autorizar os usuários. A autorização RADIUS está vinculada à autenticação RADIUS. A autorização RADIUS pode funcionar somente depois que a autenticação RADIUS for bem-sucedida e as informações de autorização forem incluídas no pacote Access-Accept. A autorização HWTACACS ou LDAP é separada da autenticação, e as informações de autorização são incluídas na resposta de autorização após a autenticação bem-sucedida. Você pode configurar métodos de backup a serem usados quando o servidor remoto não estiver disponível.

Métodos contábeis

O dispositivo suporta os seguintes métodos de contabilidade:

- Sem contabilidade - O NAS não realiza contabilidade para os usuários.

- Contabilidade local - A contabilidade local é implementada no NAS. Ela conta e controla o número de usuários simultâneos que usam a mesma conta de usuário local, mas não fornece estatísticas para cobrança.

- Contabilidade remota - O NAS funciona com um servidor RADIUS ou HWTACACS para contabilidade. Você pode configurar métodos de backup a serem usados quando o servidor remoto não estiver disponível.

Funções estendidas AAA

O dispositivo fornece os seguintes serviços de login para aumentar a segurança do dispositivo:

- Autorização de comando - Permite que o NAS deixe o servidor de autorização determinar se um comando inserido por um usuário de login é permitido. Os usuários de login podem executar somente os comandos permitidos pelo servidor de autorização. Para obter mais informações sobre a autorização de comando, consulte o Guia de configuração de fundamentos.

- Contabilização de comandos - Quando a autorização de comandos está desativada, a contabilização de comandos permite que o servidor de contabilização registre todos os comandos válidos executados no dispositivo. Quando a autorização de comando está ativada, a contabilidade de comando permite que o servidor de contabilidade registre todos os comandos autorizados. Para obter mais informações sobre a contabilidade de comandos, consulte o Fundamentals Configuration Guide.

- Autenticação de função de usuário - Autentica cada usuário que deseja obter outra função de usuário sem fazer logout ou ser desconectado. Para obter mais informações sobre autenticação de função de usuário, consulte o Fundamentals Configuration Guide.

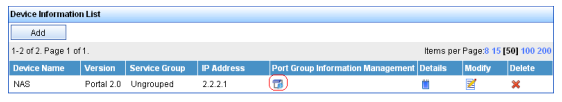

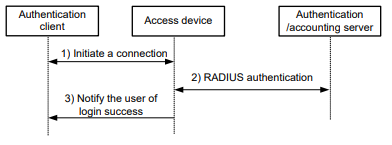

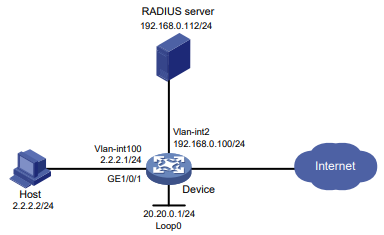

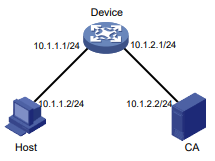

Recurso de servidor RADIUS do dispositivo

Ative o recurso de servidor RADIUS do dispositivo para trabalhar com clientes RADIUS para autenticação e autorização de usuários. O dispositivo pode atuar como um servidor RADIUS dedicado ou como um servidor RADIUS e um cliente RADIUS ao mesmo tempo.

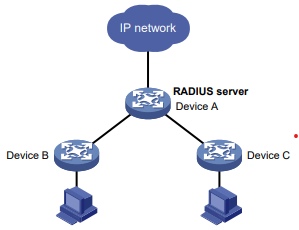

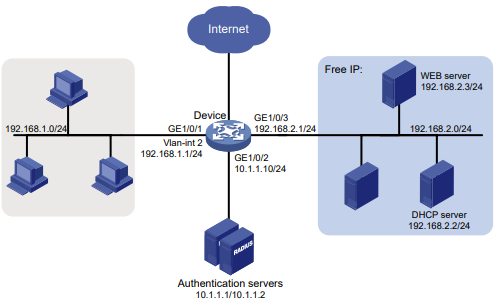

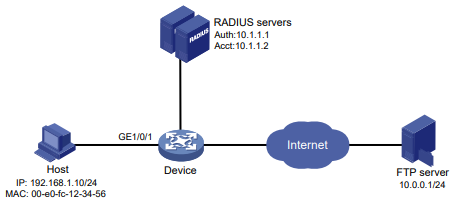

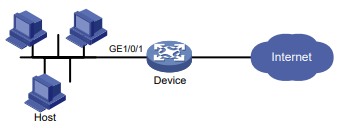

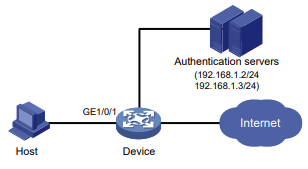

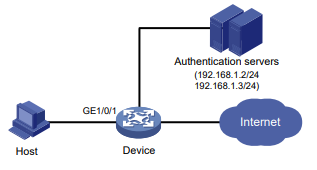

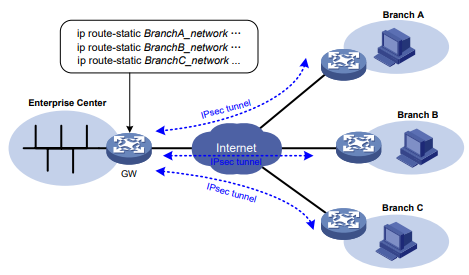

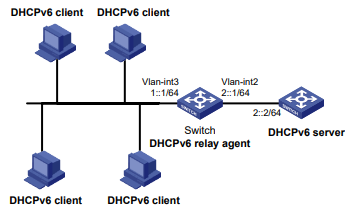

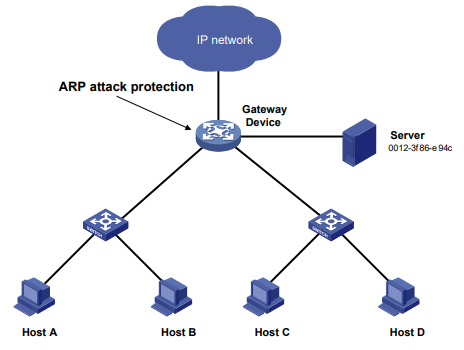

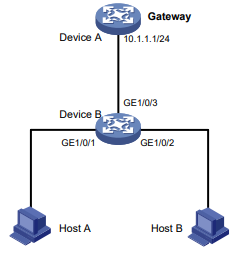

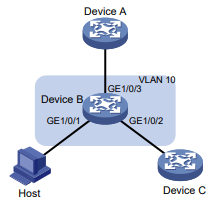

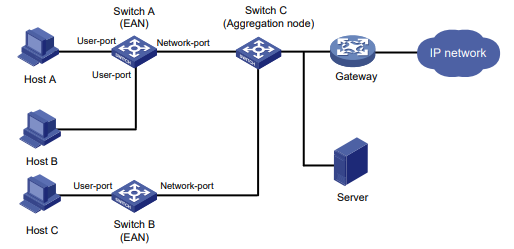

O recurso do servidor RADIUS oferece redes flexíveis com menos custos. Conforme mostrado na Figura 10, o Dispositivo A fornece funções de servidor RADIUS na camada de distribuição; o Dispositivo B e o Dispositivo C são configurados com esquemas RADIUS para implementar a autenticação e a autorização do usuário na camada de acesso.

Figura 10 Diagrama de rede

O recurso de servidor RADIUS oferece suporte às seguintes operações:

- Gerencia os dados do usuário RADIUS, que são gerados a partir de informações do usuário local e incluem nome de usuário, senha, descrição, ACL de autorização, VLAN de autorização e tempo de expiração.

- Gerencia clientes RADIUS. Você pode adicionar, modificar e excluir clientes RADIUS. Um cliente RADIUS é identificado pelo endereço IP e inclui informações de atributo, como a chave compartilhada. O recurso de servidor RADIUS processa as solicitações de autenticação somente dos clientes RADIUS gerenciados e ignora as solicitações de clientes desconhecidos.

- Autentica e autoriza os usuários do tipo de acesso à rede. O servidor não fornece contabilidade.

Quando o servidor RADIUS recebe um pacote RADIUS, ele executa as seguintes ações:

- Verifica se o pacote é enviado de um cliente RADIUS gerenciado.

- Verifica o pacote com a chave compartilhada.

- Verifica se a conta de usuário existe, se a senha está correta e se outros atributos atendem aos requisitos (por exemplo, se a conta está dentro do período de validade).

- Determina o resultado da autenticação e autoriza privilégios específicos para o usuário autenticado.

O recurso de servidor RADIUS do dispositivo tem as seguintes restrições:

- A porta de autenticação é fixada em UDP 1812 e não pode ser modificada.

- O recurso é suportado em redes IPv4, mas não em redes IPv6.

- O servidor fornece apenas os métodos de autenticação PAP e CHAP.

- Os nomes de usuário enviados ao servidor RADIUS não podem incluir um nome de domínio.

Protocolos e padrões

- RFC 2865, Serviço de Discagem de Usuário para Autenticação Remota (RADIUS)

- RFC 2866, Contabilidade RADIUS

- RFC 2867, Modificações de contabilidade RADIUS para suporte ao protocolo de túnel

- RFC 2868, Atributos RADIUS para suporte ao protocolo de túnel

- RFC 2869, Extensões RADIUS

- RFC 3576, Extensões de autorização dinâmica para o RADIUS (Remote Authentication Dial In User Service)

- RFC 4818, Atributo RADIUS Delegated-IPv6-Prefix

- RFC 5176, Extensões de autorização dinâmica para o RADIUS (Remote Authentication Dial In User Service)

- RFC 1492, Um protocolo de controle de acesso, às vezes chamado de TACACS

- RFC 1777, Protocolo de acesso a diretórios leves

- RFC 2251, Lightweight Directory Access Protocol (v3)

Conformidade com FIPS

O dispositivo é compatível com o modo FIPS que atende aos requisitos do NIST FIPS 140-2. O suporte a recursos, comandos e parâmetros pode ser diferente no modo FIPS (consulte "Configuração de FIPS") e no modo não-FIPS.

Visão geral das tarefas AAA

Para configurar o AAA, execute as seguintes tarefas:

- Configuração de esquemas AAA

- Configuração de usuários locais

- Configuração do RADIUS

- Configuração do HWTACACS

- Configuração do LDAP

- Configuração de um domínio ISP

- Criação de um domínio ISP

- Configuração dos atributos de domínio do ISP

- Configuração de métodos AAA para um domínio ISP

- Configuração de métodos de autenticação para um domínio ISP

- Configuração de métodos de autorização para um domínio ISP

- Configuração de métodos de contabilidade para um domínio ISP

- (Opcional.) Configuração de recursos avançados de AAA

- Definição do número máximo de usuários de login simultâneos

- Configuração de um NAS-ID

- Configuração da ID do dispositivo

- Ativação do registro de solicitação de alteração de senha

- Configuração do recurso do servidor RADIUS

- Configuração da política de registro de conexão

- Configuração do recurso de teste AAA

Se a autenticação local for usada, configure os usuários locais e os atributos relacionados. Se a autenticação remota for usada, configure os esquemas RADIUS, LDAP ou HWTACACS necessários.

Configure métodos de autenticação, autorização e contabilidade para um domínio ISP, conforme necessário. Esses métodos usam esquemas AAA existentes.

Configuração de usuários locais

Sobre os usuários locais

Para implementar a autenticação, a autorização e a contabilidade locais, crie usuários locais e configure os atributos do usuário no dispositivo. Os usuários e atributos locais são armazenados no banco de dados de usuários locais do dispositivo. Um usuário local é identificado exclusivamente pela combinação de um nome de usuário e um tipo de usuário.

Os usuários locais são classificados nos seguintes tipos:

- Usuário de gerenciamento do dispositivo - Usuário que faz login no dispositivo para gerenciamento do dispositivo.

- Usuário de acesso à rede - Usuário que acessa recursos de rede por meio do dispositivo.

- Descrição - Informações descritivas do usuário.

- Tipo de serviço - Serviços que o usuário pode usar. A autenticação local verifica os tipos de serviço de um usuário local. Se nenhum dos tipos de serviço estiver disponível, o usuário não poderá passar na autenticação.

- Estado do usuário - Se um usuário local pode ou não solicitar serviços de rede. Há dois estados de usuário: ativo e bloqueado. Um usuário no estado ativo pode solicitar serviços de rede, mas um usuário no estado bloqueado não pode.

- Limite superior de logins simultâneos usando o mesmo nome de usuário - Número máximo de usuários que podem acessar o dispositivo simultaneamente usando o mesmo nome de usuário. Quando o número atinge o limite superior, nenhum outro usuário local pode acessar o dispositivo usando o nome de usuário.

- Grupo de usuários - Cada usuário local pertence a um grupo de usuários local e tem todos os atributos do grupo. Os atributos incluem os atributos de controle de senha e os atributos de autorização. Para obter mais informações sobre o grupo de usuários locais, consulte "Configuração dos atributos do grupo de usuários".

- Atributos de vinculação - Os atributos de vinculação controlam o escopo dos usuários e são verificados durante a autenticação local de um usuário. Se os atributos de um usuário não corresponderem aos atributos de associação configurados para a conta de usuário local, o usuário não poderá ser aprovado na autenticação.

- Atributos de autorização - Os atributos de autorização indicam os direitos do usuário depois que ele passa pela autenticação local.

- Atributos de controle de senha - Os atributos de controle de senha ajudam a controlar a segurança da senha para usuários locais. Os atributos de controle de senha incluem tempo de envelhecimento da senha, comprimento mínimo da senha, verificação da composição da senha, verificação da complexidade da senha e limite de tentativas de login.

- Período de validade - Período de tempo em que um usuário de acesso à rede é considerado válido para autenticação.

A seguir, são mostrados os atributos configuráveis do usuário local:

Configure os atributos de autorização com base no tipo de serviço dos usuários locais.

É possível configurar um atributo de autorização na visualização de grupo de usuários ou na visualização de usuário local. A configuração de um atributo de autorização na visualização do usuário local tem precedência sobre a configuração do atributo na visualização do grupo de usuários.

O atributo configurado na visualização do grupo de usuários tem efeito sobre todos os usuários locais do grupo de usuários. O atributo configurado na visualização do usuário local tem efeito apenas sobre o usuário local.

É possível configurar um atributo de controle de senha na visualização do sistema, na visualização do grupo de usuários ou na visualização do usuário local. Um atributo de controle de senha com um intervalo efetivo menor tem uma prioridade mais alta. Para obter mais informações sobre gerenciamento de senhas e configuração de senhas globais, consulte "Configuração do controle de senhas".

Visão geral das tarefas de configuração do usuário local

Para configurar usuários locais, execute as seguintes tarefas:

- Configuração dos atributos do usuário local

- Configuração de atributos para usuários de gerenciamento de dispositivos

- Configuração de atributos para usuários de acesso à rede

- (Opcional.) Configuração dos atributos do grupo de usuários

- (Opcional.) Configuração do recurso de exclusão automática de usuário local

Restrições e diretrizes para a configuração do usuário local

A partir da versão 6348P01, os padrões de fábrica do dispositivo fornecem um usuário local padrão chamado clouduser do tipo HTTP. A senha do usuário é admin e a função do usuário é network-admin. Nas versões do anteriores à 6348P01, nenhum usuário local padrão é fornecido.

Configuração de atributos para usuários de gerenciamento de dispositivos

Restrições e diretrizes

Ao configurar o atributo de vinculação de interface para um usuário de gerenciamento de dispositivo, siga estas restrições e diretrizes para evitar falhas de autenticação:

- Especifique a interface de acesso real do usuário como a interface de vinculação para o usuário.

- Certifique-se de que os pacotes de autenticação do usuário incluam a interface de acesso do usuário.

Se o controle de senhas for ativado globalmente para usuários de gerenciamento de dispositivos usando o comando password-control enable, o dispositivo não exibirá as senhas de usuários locais nem as manterá na configuração em execução. Quando você desativa globalmente o controle de senha para usuários de gerenciamento de dispositivos, as senhas de usuários locais são automaticamente restauradas na configuração em execução. Para exibir a configuração em execução, use o comando display current-configuration.

É possível configurar atributos de autorização e atributos de controle de senha na visualização de usuário local ou de grupo de usuários. A configuração na visualização do usuário local tem precedência sobre a configuração na visualização do grupo de usuários.

Procedimento

- Entre na visualização do sistema.

system viewlocal-user user-name class manageNo modo não-FIPS:

password [ { hash | simple } string ]Um usuário não protegido por senha passa na autenticação se fornecer o nome de usuário correto e passar nas verificações de atributos. Para aumentar a segurança, configure uma senha para cada usuário de gerenciamento de dispositivos.

No modo FIPS:

passwordSomente usuários protegidos por senha podem passar pela autenticação. Você deve definir a senha no modo interativo para um usuário de gerenciamento de dispositivos.

No modo não-FIPS:

service-type { ftp | { http | https | ssh | telnet | terminal } * }No modo FIPS:

service-type { https | ssh | terminal } *Por padrão, nenhum serviço é autorizado a um usuário de gerenciamento de dispositivos.

state { active | block }Por padrão, um usuário de gerenciamento de dispositivos está no estado ativo e pode solicitar serviços de rede.

access-limit max-user-numberPor padrão, o número de logins simultâneos não é limitado para um usuário de gerenciamento de dispositivos.

Esse comando entra em vigor somente quando a contabilidade local está configurada para usuários de gerenciamento de dispositivos. Esse comando não se aplica aos usuários de FTP, SFTP ou SCP que não oferecem suporte à contabilidade.

bind-attribute location interface interface-type interface-numberPor padrão, nenhum atributo de vinculação de interface é configurado para um usuário de gerenciamento de dispositivos.

authorization-attribute { idle-cut minutes | user-role role-name | work-directory directory-name } *As seguintes configurações padrão se aplicam:

- O diretório de trabalho dos usuários de FTP, SFTP e SCP é o diretório raiz do NAS. No entanto, os usuários não têm permissão para acessar o diretório raiz.

- A função de usuário network-operator é atribuída a usuários locais criados por um usuário network-admin ou de nível 15.

- Defina o tempo de envelhecimento da senha.

password-control aging aging-timepassword-control length lengthpassword-control composition type-number type-number [ type-length type-length ]password-control complexity { same-character | user-name } checkpassword-control login-attempt login-times [ exceed { lock | lock-time time | unlock } ]Por padrão, um usuário de gerenciamento de dispositivos usa os atributos de controle de senha do grupo de usuários ao qual o usuário pertence.

group group-namePor padrão, um usuário de gerenciamento de dispositivos pertence ao grupo de usuários system.

Configuração de atributos para usuários de acesso à rede

Restrições e diretrizes

Se o controle de senha for ativado globalmente para usuários de acesso à rede usando o comando password-control enable network-class, o dispositivo não exibirá as senhas de usuários locais nem as manterá na configuração em execução. Quando você desativa globalmente o controle de senha para usuários de acesso à rede, as senhas de usuários locais são automaticamente restauradas na configuração em execução. Para exibir a configuração em execução, use o comando display current-configuration.

É possível configurar atributos de autorização e atributos de controle de senha na visualização de usuário local ou de grupo de usuários. A configuração na visualização do usuário local tem precedência sobre a configuração na visualização do grupo de usuários.

Configure o atributo de vinculação de local com base nos tipos de serviço dos usuários.

- Para usuários 802.1X, especifique as interfaces Ethernet de camada 2 habilitadas para 802.1X por meio das quais os usuários acessam o dispositivo.

- Para usuários de autenticação MAC, especifique as interfaces Ethernet de camada 2 habilitadas para autenticação MAC por meio das quais os usuários acessam o dispositivo.

- Para usuários de autenticação da Web, especifique as interfaces Ethernet de camada 2 habilitadas para autenticação da Web por meio das quais os usuários acessam o dispositivo.

- Para usuários do portal, especifique as interfaces habilitadas para portal por meio das quais os usuários acessam o dispositivo. Especifique as interfaces Ethernet de camada 2 se o portal estiver ativado em interfaces VLAN e o comando portal roaming enable não for usado.

Procedimento

- Entre na visualização do sistema.

system viewlocal-user user-name class networkpassword { cipher | simple } stringdescription textPor padrão, nenhuma descrição é configurada para um usuário local.

service-type { lan-access | portal }Por padrão, nenhum serviço é autorizado a um usuário de acesso à rede.

state { active | block }Por padrão, um usuário de acesso à rede está no estado ativo e pode solicitar serviços de rede.

access-limit max-user-numberPor padrão, o número de logins simultâneos não é limitado para um usuário de acesso à rede.

bind-attribute { ip ip-address | location interface interface-type interface-number | mac mac-address | vlan vlan-id } *Por padrão, nenhum atributo de vinculação é configurado para um usuário de acesso à rede.

authorization-attribute { acl acl-number | idle-cut minutes | ip-pool ipv4-pool-name | ipv6-pool ipv6-pool-name | session-timeout minutes | user-profile profile-name | vlan vlan-id } *Por padrão, um usuário de acesso à rede não tem atributos de autorização.

- Defina o comprimento mínimo da senha.

password-control length lengthpassword-control composition type-number type-number [ type-length type-length ]password-control complexity { same-character | user-name } checkPor padrão, um usuário de acesso à rede usa os atributos de controle de senha do grupo de usuários ao qual o usuário pertence.

group group-namePor padrão, um usuário de acesso à rede pertence ao grupo de usuários system.

validity-datetime { from start-date start-time to expiration-date expiration-time | from start-date start-time | to expiration-date expiration-time }Por padrão, o período de validade de um usuário de acesso à rede não expira.

Configuração de atributos de grupos de usuários

Sobre os atributos do grupo de usuários

Os grupos de usuários simplificam a configuração e o gerenciamento de usuários locais. Um grupo de usuários contém um grupo de usuários locais e tem um conjunto de atributos de usuários locais. É possível configurar atributos de usuário local para um grupo de usuários a fim de implementar o gerenciamento centralizado de atributos de usuário para os usuários locais do grupo. Os atributos locais do usuário que podem ser gerenciados incluem atributos de autorização.

Procedimento

- Entre na visualização do sistema.

system viewuser-group group-namePor padrão, existe um grupo de usuários definido pelo sistema. O nome do grupo é system.

authorization-attribute { acl acl-number | idle-cut minutes | ip-pool ipv4-pool-name | ipv6-pool ipv6-pool-name | session-timeout minutes | user-profile profile-name | vlan vlan-id | work-directory directory-name } *Por padrão, nenhum atributo de autorização é configurado para um grupo de usuários.

- Defina o tempo de envelhecimento da senha.

password-control aging aging-timepassword-control length lengthpassword-control composition type-number type-number [ type-length type-length ]password-control login-attempt login-times [ exceed { lock | lock-time time | unlock } ]password-control login-attempt login-times [ exceed { lock | lock-time time | unlock } ]Por padrão, um grupo de usuários usa as configurações globais de controle de senha. Para obter mais informações, consulte "Configuração do controle de senhas".

Configuração do recurso de exclusão automática de usuário local

Sobre o recurso de exclusão automática de usuário local

Esse recurso permite que o dispositivo examine a validade dos usuários locais em períodos de tempo fixos de 10 minutos e exclua automaticamente os usuários locais expirados.

Procedimento

- Entrar na visualização do sistema

system viewlocal-user auto-delete enablePor padrão, o recurso de exclusão automática de usuário local está desativado.

Comandos de exibição e manutenção para usuários locais e grupos de usuários locais

Executar comandos de exibição em qualquer visualização.

| Tarefa | Comando |

| Exibir a configuração do usuário local e as estatísticas do usuário on-line. | display local-user [ class { manage | network } | idle-cut { disable | enable } | service-type { ftp | http | https | lan-access | portal | ssh | telnet | terminal } | state { active | block } | user-name user-name class { manage | network } | vlan vlan-id ] |

| Exibir a configuração do grupo de usuários. | display user-group { all | name group-name } |

Configuração do RADIUS

Visão geral das tarefas RADIUS

Para configurar o RADIUS, execute as seguintes tarefas:

- Configuração de um perfil EAP

- Configuração de um perfil de teste para detecção do status do servidor RADIUS

- Criação de um esquema RADIUS

- Especificação de servidores de autenticação RADIUS

- Especificação dos servidores de contabilidade RADIUS

- Especificação das chaves compartilhadas para comunicação RADIUS segura

- (Opcional.) Definição do status dos servidores RADIUS

- (Opcional.) Configuração dos temporizadores RADIUS

- (Opcional.) Configuração de parâmetros para pacotes RADIUS

- Especificação do endereço IP de origem para pacotes RADIUS de saída

- Configuração do formato do nome de usuário e das unidades de estatísticas de tráfego

- Definição do número máximo de tentativas de transmissão de solicitações RADIUS

- Definição do número máximo de tentativas de contabilização em tempo real

- Configuração da prioridade DSCP para pacotes RADIUS

- (Opcional.) Configuração de parâmetros para atributos RADIUS

- Especificação do formato do atributo NAS-Port

- Configuração do método de verificação do atributo Login-Service para usuários de SSH, FTP e terminal

- Interpretação do atributo de classe RADIUS como parâmetros CAR

- Configuração do formato do endereço MAC para o atributo 31 do RADIUS

- Especificação do formato do atributo NAS-Port-ID

- Definição da unidade de medição de dados para o atributo Remanent_Volume

- Configuração do recurso de conversão de atributos RADIUS

- (Opcional.) Configuração de recursos estendidos do RADIUS

- Configuração do buffer de pacotes de interrupção de contabilização do RADIUS

- Ativação do envio forçado de pacotes de parada de contabilização

- Ativação do recurso de compartilhamento de carga do servidor RADIUS

- Configuração do recurso de contabilização RADIUS

- Configuração do recurso de controle de sessão RADIUS

- Configuração do recurso RADIUS DAS

- Ativação de notificações SNMP para RADIUS

- Desativação do serviço RADIUS

Para executar a detecção de status do servidor RADIUS com base em EAP, você deve configurar um perfil EAP e especificar o perfil EAP em um perfil de teste.

Para detectar o status de um servidor RADIUS, você deve configurar um perfil de teste e configurar o servidor RADIUS para usar o perfil de teste em um esquema RADIUS.

Execute esta tarefa se nenhuma chave compartilhada for especificada ao configurar a autenticação RADIUS ou os servidores de contabilidade .

Restrições e diretrizes para a configuração do RADIUS

Se o servidor de autenticação em um esquema RADIUS for fornecido pelo recurso de servidor RADIUS no dispositivo, você precisará configurar apenas os seguintes itens para o esquema RADIUS:

- Servidor de autenticação RADIUS.

- Chave compartilhada para comunicação RADIUS.

- Formato do nome de usuário para interação com o servidor RADIUS.

Configuração de um perfil EAP

Sobre os perfis do EAP

Um perfil EAP é um conjunto de configurações de autenticação EAP, incluindo o método de autenticação EAP e o arquivo de certificado CA a ser usado para alguns métodos de autenticação EAP.

Restrições e diretrizes

Você pode especificar um perfil EAP em vários perfis de teste. Você pode configurar um máximo de 16 perfis EAP.

Pré-requisitos

Antes de especificar um arquivo de certificado da CA, use FTP ou TFTP para transferir o arquivo de certificado da CA para o diretório raiz da mídia de armazenamento padrão no dispositivo.

Em uma malha IRF, certifique-se de que um arquivo de certificado CA já exista no diretório raiz da mídia de armazenamento padrão no dispositivo mestre antes de especificar o arquivo.

Procedimento

- Entre na visualização do sistema.

system vieweap-profile eap-profile-namemethod { md5 | peap-gtc | peap-mschapv2 | ttls-gtc | ttls-mschapv2 }Por padrão, o método de autenticação EAP é MD5-challenge.

ca-file file-namePor padrão, nenhum arquivo de certificado CA é especificado para a autenticação EAP.

Você deve especificar um arquivo de certificado de CA para verificar o certificado do servidor RADIUS se o método de autenticação EAP for PEAP-GTC, PEAP-MSCHAPv2, TTLS-GTC ou TTLS-MSCHAPv2.

Configuração de um perfil de teste para detecção do status do servidor RADIUS

Sobre os perfis de teste para detecção do status do servidor RADIUS

Para detectar a acessibilidade ou a disponibilidade de um servidor de autenticação RADIUS, especifique um perfil de teste para o servidor RADIUS ao especificar o servidor em um esquema RADIUS. Com o perfil de teste, o dispositivo atualiza o status do servidor RADIUS a cada intervalo de detecção, de acordo com o resultado da detecção. Se o servidor estiver inacessível ou indisponível, o dispositivo definirá o status do servidor como bloqueado. Se o servidor estiver acessível ou disponível, o dispositivo definirá o status do servidor como ativo.

O dispositivo suporta os seguintes métodos de detecção de status do servidor RADIUS:

- Detecção simples - Para um servidor RADIUS, o dispositivo simula uma solicitação de autenticação com o nome de usuário e a senha especificados no perfil de teste usado pelo servidor. A solicitação de autenticação é enviada ao servidor RADIUS em cada intervalo de detecção. O dispositivo determina que o servidor RADIUS está acessível se receber uma resposta do servidor dentro do intervalo.

- Detecção baseada em EAP - Para um servidor RADIUS, o dispositivo simula uma autenticação EAP com o nome de usuário e a senha especificados no perfil de teste usado pelo servidor. A autenticação EAP simulada começa no início de cada intervalo de detecção. Se a autenticação EAP for concluída em um intervalo de detecção, o dispositivo determinará que o servidor RADIUS está disponível.

Simulando um processo completo de autenticação EAP, a detecção baseada em EAP fornece resultados de detecção mais confiáveis do que a detecção simples. Como prática recomendada, configure a detecção baseada em EAP em um ambiente de rede em que a autenticação EAP esteja configurada.

Restrições e diretrizes

Você pode configurar vários perfis de teste no sistema.

O dispositivo começa a detectar o status de um servidor de autenticação RADIUS somente se um perfil de teste existente for especificado para o servidor.

Se você especificar um perfil EAP inexistente em um perfil de teste, o dispositivo executará uma detecção simples para os servidores RADIUS que usam o perfil de teste. Depois que o perfil EAP for configurado, o dispositivo iniciará a detecção baseada em EAP no próximo intervalo de detecção.

O dispositivo para de detectar o status de um servidor RADIUS quando uma das seguintes operações é realizada:

- O servidor RADIUS é removido do esquema RADIUS.

- A configuração do perfil de teste para o servidor RADIUS é removida na visualização do esquema RADIUS.

- O perfil de teste especificado para o servidor RADIUS é excluído.

- O servidor RADIUS é definido manualmente para o estado bloqueado.

- O esquema RADIUS que contém o servidor RADIUS é excluído.

Procedimento

- Entre na visualização do sistema.

system viewradius-server test-profile profile-name username name [ password { cipher | simple } string ] [ interval interval ] [ eap-profile eap-profile-name ]Criação de um esquema RADIUS

Restrições e diretrizes

Você pode configurar um máximo de 16 esquemas RADIUS. Um esquema RADIUS pode ser usado por vários domínios ISP.

Procedimento

- Entre na visualização do sistema.

system viewradius scheme radius-scheme-nameEspecificação de servidores de autenticação RADIUS

Sobre os servidores de autenticação RADIUS

Um servidor de autenticação RADIUS conclui a autenticação e a autorização em conjunto, pois as informações de autorização são incluídas nas respostas de autenticação enviadas aos clientes RADIUS.

Você pode especificar um servidor de autenticação primário e um máximo de 16 servidores de autenticação secundários para um esquema RADIUS. Os servidores secundários fornecem serviços AAA quando o servidor primário fica inacessível. O dispositivo procura um servidor ativo na ordem em que os servidores secundários são configurados.

Quando o compartilhamento de carga do servidor RADIUS está ativado, o dispositivo distribui a carga de trabalho entre todos os servidores sem considerar as funções de servidor primário e secundário. O dispositivo verifica o valor do peso e o número de usuários atendidos atualmente para cada servidor ativo e, em seguida, determina o servidor mais adequado em termos de desempenho para receber uma solicitação de autenticação.

Restrições e diretrizes

Se a redundância não for necessária, especifique apenas o servidor primário.

Um servidor de autenticação RADIUS pode funcionar como servidor de autenticação primário para um esquema e como servidor de autenticação secundário para outro esquema ao mesmo tempo.

Dois servidores de autenticação em um esquema, primário ou secundário, não podem ter a mesma combinação de nome de host, endereço IP e número de porta.

Procedimento

- Entre na visualização do sistema.

system viewradius scheme radius-scheme-nameprimary authentication { host-name | ipv4-address | ipv6 ipv6-address } [ port-number | key { cipher | simple } string | test-profile profile-name | weight weight-value ] *Por padrão, nenhum servidor de autenticação RADIUS primário é especificado.

A palavra-chave weight só tem efeito quando o recurso de compartilhamento de carga do servidor RADIUS está ativado para o esquema RADIUS.

secondary authentication { host-name | ipv4-address | ipv6 ipv6-address } [ port-number | key { cipher | simple } string | test-profile profile-name | weight weight-value ] *Por padrão, nenhum servidor de autenticação RADIUS secundário é especificado.

A palavra-chave weight só tem efeito quando o recurso de compartilhamento de carga do servidor RADIUS está ativado para o esquema RADIUS.

Especificação dos servidores de contabilidade RADIUS

Sobre os servidores de contabilidade RADIUS

Você pode especificar um servidor de contabilidade primário e um máximo de 16 servidores de contabilidade secundários para um esquema RADIUS. Os servidores secundários fornecem serviços AAA quando o servidor primário fica indisponível. O dispositivo procura um servidor ativo na ordem em que os servidores secundários são configurados.

Quando o compartilhamento de carga do servidor RADIUS está ativado, o dispositivo distribui a carga de trabalho entre todos os servidores sem considerar as funções de servidor primário e secundário. O dispositivo verifica o valor do peso e o número de usuários atendidos atualmente para cada servidor ativo e, em seguida, determina o servidor mais adequado em termos de desempenho para receber uma solicitação de contabilidade.

Restrições e diretrizes

Se a redundância não for necessária, especifique apenas o servidor primário.

Um servidor de contabilidade RADIUS pode funcionar como servidor de contabilidade primário para um esquema e como servidor de contabilidade secundário para outro esquema ao mesmo tempo.

Dois servidores de contabilidade em um esquema, primário ou secundário, não podem ter a mesma combinação de nome de host, endereço IP e número de porta.

O RADIUS não oferece suporte à contabilidade para usuários de FTP, SFTP e SCP.

Procedimento

- Entre na visualização do sistema.

system viewradius scheme radius-scheme-nameprimary accounting { host-name | ipv4-address | ipv6 ipv6-address } [ port-number | key { cipher | simple } string | weight weight-value ] *Por padrão, nenhum servidor de contabilidade RADIUS primário é especificado.

A palavra-chave weight só tem efeito quando o recurso de compartilhamento de carga do servidor RADIUS está ativado para o esquema RADIUS.

secondary accounting { host-name | ipv4-address | ipv6 ipv6-address } [ port-number | key { cipher | simple } string | weight weight-value ] *Por padrão, nenhum servidor de contabilidade RADIUS secundário é especificado.

A palavra-chave weight só tem efeito quando o recurso de compartilhamento de carga do servidor RADIUS está ativado para o esquema RADIUS.

Especificação das chaves compartilhadas para comunicação RADIUS segura

Sobre as chaves compartilhadas para a comunicação segura do RADIUS

O cliente e o servidor RADIUS usam o algoritmo MD5 e chaves compartilhadas para gerar o valor do Authenticator para autenticação de pacotes e criptografia de senhas de usuários. O cliente e o servidor devem usar a mesma chave para cada tipo de comunicação.

Uma chave configurada nessa tarefa é para todos os servidores do mesmo tipo (contabilidade ou autenticação) no esquema. A chave tem prioridade mais baixa do que uma chave configurada individualmente para um servidor RADIUS.

Restrições e diretrizes

A chave compartilhada configurada no dispositivo deve ser a mesma que a chave compartilhada configurada no servidor RADIUS .

Procedimento

- Entre na visualização do sistema.

system viewradius scheme radius-scheme-namekey { accounting | authentication } { cipher | simple } stringPor padrão, nenhuma chave compartilhada é especificada para a comunicação segura do RADIUS.

Definição do status dos servidores RADIUS

Sobre o status do servidor RADIUS

Para controlar os servidores RADIUS com os quais o dispositivo se comunica quando os servidores atuais não estão mais disponíveis, defina o status dos servidores RADIUS como bloqueado ou ativo. Você pode especificar um servidor primário

servidor RADIUS e vários servidores RADIUS secundários. Os servidores secundários funcionam como backup do servidor primário. Quando o recurso de compartilhamento de carga do servidor RADIUS está desativado, o dispositivo escolhe os servidores com base nas seguintes regras:

- Quando o servidor primário está no estado ativo, o dispositivo tenta primeiro se comunicar com o servidor primário. Se o servidor primário não puder ser acessado, o dispositivo procurará um servidor secundário ativo na ordem em que os servidores estiverem configurados.

- Quando um ou mais servidores estão no estado ativo, o dispositivo tenta se comunicar apenas com esses servidores ativos, mesmo que os servidores não estejam disponíveis.

- Quando todos os servidores estão em estado bloqueado, o dispositivo tenta se comunicar apenas com o servidor principal.

- Se um servidor não puder ser acessado, o dispositivo executará as seguintes operações:

- Altera o status do servidor para bloqueado.

- Inicia um cronômetro de silêncio para o servidor.

- Tenta se comunicar com o próximo servidor secundário em estado ativo que tem a prioridade mais alta.

- Quando o timer de silêncio de um servidor expira ou quando você define manualmente o servidor para o estado ativo, o status do servidor volta a ser ativo. O dispositivo não verifica o servidor novamente durante o processo de autenticação ou contabilidade.

- O processo de pesquisa continua até que o dispositivo encontre um servidor secundário disponível ou tenha verificado todos os servidores secundários em estado ativo. Se nenhum servidor estiver acessível, o dispositivo considerará a tentativa de autenticação ou contabilização uma falha.

- Quando você remove um servidor em uso, a comunicação com o servidor é interrompida. O dispositivo procura um servidor em estado ativo verificando primeiro o servidor primário e, em seguida, os servidores secundários na ordem em que foram configurados.

- Quando o status de um servidor RADIUS é alterado automaticamente, o dispositivo altera o status desse servidor de forma correspondente em todos os esquemas RADIUS nos quais esse servidor é especificado.

- Quando um servidor RADIUS é definido manualmente como bloqueado, a detecção de servidor é desativada para o servidor, independentemente de ter sido especificado um perfil de teste para o servidor. Quando o servidor RADIUS é definido para o estado ativo, a detecção do servidor é ativada para o servidor no qual um perfil de teste existente é especificado.

Por padrão, o dispositivo define o status de todos os servidores RADIUS como ativo. Entretanto, em algumas situações, você deve alterar o status de um servidor. Por exemplo, se um servidor falhar, você poderá alterar o status do servidor para bloqueado para evitar tentativas de comunicação com o servidor.

Restrições e diretrizes

O status do servidor configurado não pode ser salvo em nenhum arquivo de configuração e só pode ser visualizado com o comando display radius scheme.

Depois que o dispositivo for reiniciado, todos os servidores serão restaurados para o estado ativo.

O dispositivo seleciona um servidor acessível para a autenticação ou contabilização de um novo usuário de acordo com as regras de seleção de servidor desta seção se o recurso de compartilhamento de carga do servidor RADIUS estiver desativado. No entanto, essas regras não se aplicam à reautenticação de usuários on-line se o modo de seleção do servidor RADIUS para reautenticação estiver definido como herdar usando o comando reauthentication server-select inherit.

Procedimento

- Entre na visualização do sistema.

system viewradius scheme radius-scheme-name- Definir o status do servidor de autenticação RADIUS primário.

state primary authentication { active | block }state primary accounting { active | block }state secondary authentication [ { host-name | ipv4-address | ipv6 ipv6-address } [ port-number ] ] { active | block }state secondary accounting [ { host-name | ipv4-address | ipv6 ipv6-address } [ port-number ] ] { active | block }Por padrão, um servidor RADIUS está no estado ativo.

Configuração de temporizadores RADIUS

Sobre os temporizadores RADIUS

O dispositivo usa os seguintes tipos de temporizadores para controlar a comunicação com um servidor RADIUS:

- Temporizador de tempo limite de resposta do servidor (response-timeout) - Define o intervalo de retransmissão da solicitação RADIUS. O cronômetro começa imediatamente após o envio de uma solicitação RADIUS. Se o dispositivo não receber uma resposta do servidor RADIUS antes que o cronômetro expire, ele reenviará a solicitação.

- Temporizador de silêncio do servidor (quiet) - Define a duração para manter um servidor inacessível no estado bloqueado. Se um servidor não estiver acessível, o dispositivo alterará o status do servidor para bloqueado, iniciará esse cronômetro para o servidor e tentará se comunicar com outro servidor no estado ativo. Após a expiração do cronômetro de silêncio do servidor, o dispositivo altera o status do servidor de volta para ativo.

- Timer de contabilidade em tempo real (realtime-accounting) - Define o intervalo em que o dispositivo envia pacotes de contabilidade em tempo real para o servidor de contabilidade RADIUS para usuários on-line.

Restrições e diretrizes

Considere o número de servidores secundários ao configurar o número máximo de tentativas de transmissão de pacotes RADIUS e o cronômetro de tempo limite de resposta do servidor RADIUS. Se o esquema RADIUS incluir muitos servidores secundários, o processo de retransmissão poderá ser muito longo e a conexão do cliente no módulo de acesso, como a Telnet, poderá atingir o tempo limite.

Quando as conexões do cliente têm um curto período de tempo limite, um grande número de servidores secundários pode fazer com que a tentativa inicial de autenticação ou contabilização falhe. Nesse caso, reconecte o cliente em vez de ajustar as tentativas de transmissão de pacotes RADIUS e o cronômetro de tempo limite de resposta do servidor. Normalmente, a próxima tentativa será bem-sucedida, pois o dispositivo bloqueou os servidores inacessíveis para reduzir o tempo de localização de um servidor acessível.

Verifique se o temporizador de silêncio do servidor está definido corretamente. Um timer muito curto pode resultar em falhas frequentes de autenticação ou contabilidade. Isso ocorre porque o dispositivo continuará a tentar se comunicar com um servidor inacessível que esteja em estado ativo. Um timer muito longo pode bloquear temporariamente um servidor acessível que tenha se recuperado de uma falha. Isso ocorre porque o servidor permanecerá no estado bloqueado até que o temporizador expire.

Um intervalo curto de contabilização em tempo real ajuda a melhorar a precisão da contabilização, mas exige muitos recursos do sistema. Quando houver 1.000 ou mais usuários, defina o intervalo para 15 minutos ou mais.

Procedimento

- Entre na visualização do sistema.

system viewradius scheme radius-scheme-name- Defina o timer de tempo limite de resposta do servidor RADIUS.

timer response-timeout secondsA configuração padrão é 3 segundos.

timer quiet minutesA configuração padrão é de 5 minutos.

timer realtime-accounting interval [ second ]A configuração padrão é 12 minutos.

Especificação do endereço IP de origem para pacotes RADIUS de saída

Sobre o endereço IP de origem para pacotes RADIUS de saída

O endereço IP de origem dos pacotes RADIUS que um NAS envia deve corresponder ao endereço IP do NAS configurado no servidor RADIUS. Um servidor RADIUS identifica um NAS por seu endereço IP. Ao receber um pacote RADIUS, o servidor RADIUS verifica o endereço IP de origem do pacote.

- Se for o endereço IP de um NAS gerenciado, o servidor processará o pacote.

- Se não for o endereço IP de um NAS gerenciado, o servidor descartará o pacote.

Antes de enviar um pacote RADIUS, o NAS seleciona um endereço IP de origem na seguinte ordem:

- O endereço IP de origem especificado para o esquema RADIUS.

- O endereço IP de origem especificado na visualização do sistema.

- O endereço IP da interface de saída especificada pela rota.

Restrições e diretrizes para a configuração do endereço IP de origem

Você pode especificar um endereço IP de origem para pacotes RADIUS de saída na visualização do esquema RADIUS ou na visualização do sistema.

- O endereço IP especificado na visualização do esquema RADIUS aplica-se somente a um esquema RADIUS.

- O endereço IP especificado na visualização do sistema se aplica a todos os esquemas RADIUS.

O endereço IP de origem dos pacotes RADIUS que um NAS envia deve corresponder ao endereço IP do NAS que está configurado no servidor RADIUS.

Como prática recomendada, especifique um endereço de interface de loopback como o endereço IP de origem dos pacotes RADIUS de saída para evitar a perda de pacotes RADIUS causada por erros de porta física.

O endereço de origem dos pacotes RADIUS de saída é normalmente o endereço IP de uma interface de saída no NAS para se comunicar com o servidor RADIUS. Entretanto, em algumas situações, você deve alterar o endereço IP de origem. Por exemplo, quando o VRRP estiver configurado para failover com estado, configure o IP virtual do grupo VRRP de uplink como o endereço de origem.

Você pode especificar diretamente um endereço IP de origem para os pacotes RADIUS de saída ou especificar uma interface de origem para fornecer o endereço IP de origem para os pacotes RADIUS de saída. A configuração da interface de origem e a configuração do endereço IP de origem substituem uma à outra.

Especificação de uma interface de origem ou endereço IP de origem para todos os esquemas RADIUS

- Entre na visualização do sistema.

system viewradius nas-ip { interface interface-type interface-number | { ipv4-address | ipv6 ipv6-address } }Por padrão, o endereço IP de origem de um pacote RADIUS de saída é o endereço IPv4 primário ou o endereço IPv6 da interface de saída.

Especificação de uma interface de origem ou endereço IP de origem para um esquema RADIUS

- Entre na visualização do sistema.

system viewradius scheme radius-scheme-namenas-ip { ipv4-address | interface interface-type interface-number | ipv6 ipv6-address }Por padrão, o endereço IP de origem de um pacote RADIUS de saída é aquele especificado pelo uso do comando radius nas-ip na visualização do sistema. Se o comando radius nas-ip não for usado, o endereço IP de origem será o endereço IP primário da interface de saída.

Configuração do formato do nome de usuário e das unidades de estatísticas de tráfego

Sobre o formato do nome de usuário e as unidades de estatísticas de tráfego

Um nome de usuário está no formato userid@isp-name, em que a parte isp-name representa o nome de domínio ISP do usuário. Por padrão, o nome de domínio do ISP é incluído em um nome de usuário. Entretanto, os servidores RADIUS mais antigos podem não reconhecer nomes de usuário que contenham os nomes de domínio do ISP. Nesse caso, você pode configurar o dispositivo para remover o nome de domínio de cada nome de usuário a ser enviado.

O dispositivo relata estatísticas de tráfego de usuários on-line em pacotes de contabilidade. As unidades de medição de tráfego são configuráveis.

Restrições e diretrizes

Se dois ou mais domínios ISP usarem o mesmo esquema RADIUS, configure o esquema RADIUS para manter o nome do domínio ISP nos nomes de usuário para identificação do domínio.

Para obter precisão na contabilidade, certifique-se de que as unidades de estatísticas de tráfego configuradas no dispositivo e nos servidores de contabilidade RADIUS sejam as mesmas.

Procedimento

- Entre na visualização do sistema.

system viewradius scheme radius-scheme-nameuser-name-format { keep-original | with-domain | without-domain }Por padrão, o nome de domínio do ISP é incluído em um nome de usuário.

Se o dispositivo for especificado como servidor RADIUS no esquema, o formato do nome de usuário deverá ser definido como without-domain (sem domínio).

data-flow-format { data { byte | giga-byte | kilo-byte | mega-byte } | packet { giga-packet | kilo-packet | mega-packet | one-packet } }*Por padrão, o tráfego é contado em bytes e pacotes.

Configuração do número máximo de tentativas de transmissão de solicitações RADIUS

Sobre a configuração do número máximo de tentativas de transmissão de solicitações RADIUS

O RADIUS usa pacotes UDP para transferir dados. Como a comunicação UDP não é confiável, o RADIUS usa um mecanismo de retransmissão para aumentar a confiabilidade. Uma solicitação RADIUS será retransmitida se o NAS não receber uma resposta do servidor para a solicitação dentro do cronômetro de tempo limite de resposta. Para obter mais informações sobre o cronômetro de tempo limite de resposta do servidor RADIUS, consulte "Definição do status dos servidores RADIUS".

Você pode definir o número máximo para o NAS retransmitir uma solicitação RADIUS para o mesmo servidor. Quando o número máximo é atingido, o NAS tenta se comunicar com outros servidores RADIUS no estado ativo. Se nenhum outro servidor estiver em estado ativo no momento, o NAS considerará a tentativa de autenticação ou contabilidade uma falha.

Procedimento

- Entre na visualização do sistema.

system viewradius scheme radius-scheme-nameretry retriesPor padrão, o número máximo é 3 para tentativas de transmissão de solicitações RADIUS.

Definição do número máximo de tentativas de contabilização em tempo real

Sobre a configuração do número máximo de tentativas de contabilização em tempo real

Se você definir o número máximo de tentativas de contabilização em tempo real, o dispositivo desconectará os usuários dos quais não forem recebidas respostas de contabilização dentro das tentativas permitidas.

Procedimento

- Entre na visualização do sistema.

system viewradius scheme radius-scheme-nameretry realtime-accounting retriesPor padrão, o número máximo é 5 para tentativas de contabilização em tempo real.

Configuração da prioridade DSCP para pacotes RADIUS

Sobre a prioridade DSCP para pacotes RADIUS

A prioridade DSCP no campo ToS determina a prioridade de transmissão dos pacotes RADIUS. Um valor maior representa uma prioridade mais alta.

Procedimento

- Entre na visualização do sistema.

system viewradius [ ipv6 ] dscp dscp-valuePor padrão, a prioridade DSCP é 0 para pacotes RADIUS.

Especificação do formato do atributo NAS-Port

Sobre esta tarefa

Execute esta tarefa para especificar o formato do atributo NAS-Port (atributo 5) enviado pelo dispositivo ao servidor RADIUS. Os seguintes formatos estão disponíveis:

- Formato padrão - Contém as seguintes partes:

- ID de membro IRF de 8 bits.

- Número do slot de 4 bits.

- Índice de porta de 8 bits.

- VLAN ID de 12 bits.

- Formato da porta - Contém o valor no último segmento da interface de acesso do usuário. Por exemplo, se um usuário ficar on-line a partir da GigabitEthernet 1/0/2, o valor do atributo NAS-Port será 2.

Versão do software e compatibilidade de recursos

Esse recurso é compatível apenas com a versão 6342 e posteriores.

Restrições e diretrizes

Para trocar pacotes RADIUS corretamente com um servidor RADIUS, configure o dispositivo com o mesmo formato de atributo NAS-Port que o servidor RADIUS.

Procedimento

- Entre na visualização do sistema.

system viewradius scheme radius-scheme-nameattribute 5 format portPor padrão, o atributo NAS-Port usa o formato padrão.

Configuração do método de verificação do atributo Login-Service para usuários de SSH, FTP e terminal

Sobre os métodos de verificação do atributo Login-Service

O dispositivo suporta os seguintes métodos de verificação do atributo Login-Service (atributo 15 do RADIUS) de usuários de SSH, FTP e terminal:

- Strict - Matches Login-Service valores de atributo 50, 51 e 52 para SSH, FTP e serviços de terminal, respectivamente.

- Loose - Corresponde ao valor 0 do atributo padrão Login-Service para SSH, FTP e serviços de terminal.

Um pacote Access-Accept recebido para um usuário deve conter o valor de atributo correspondente. Caso contrário, o usuário não poderá fazer login no dispositivo.

Restrições e diretrizes

Use o método de verificação solta somente quando o servidor não emitir os valores de atributo Login-Service 50, 51 e 52 para usuários de SSH, FTP e terminal.

Procedimento