10 Gerenciamento e Monitoramento

Teste de rede e diagnóstico de falhas

Visão geral

Com a ferramenta de teste de rede e diagnóstico de falhas, podemos verificar o status da conexão de rede e diagnosticar a falha do sistema. Na manutenção diária, quando é necessário verificar a conexão de rede, podemos utilizar a função ping e a função traceroute. Quando for necessário diagnosticar a falha do sistema, podemos abrir as informações de depuração do sistema para diagnosticar a falha do sistema.

Aplicativo de teste de rede e diagnóstico de falhas

Tabela 1 -1 Lista de aplicativos de teste de rede e diagnóstico de falhas

| Funções do aplicativo | |

| Pingfunção | ping

ping ip Ping interativo grupo ping |

| Função traceroute | Traceroute

Traceroute interativo |

| Função de depuração do sistema | Depuração do sistema |

Função Ping

A função ping é usada para verificar o status da conexão de rede e se o host está acessível. A função ping envia o pacote de solicitação de eco ICMP para o host e aguarda a resposta de eco ICMP, usada para avaliar se o destino é alcançável. Pingpode testar o tempo de retorno da origem ao destino.

Condição de configuração

Nenhum

ping

Tabela 1 -2 ping

| Etapa | Comando | Descrição |

| Verifique se o endereço de destino especificado está acessível | ping [ vrf vrf-name ] {[ip host-name | ip-address] | [ ipv6 host-name | ipv6-address] | host-name | ip-address | ipv6-address } [ -l packet-length ] [ -w wait-time ] [ -n packet-number | -t ] | Obrigatório |

Ping interativo

Se você precisar usar rota de origem solta, rota de origem estrita, rota de registro, registro de data e hora e outras opções, ou precisar saber o tamanho máximo do pacote ICMP suportado pelo dispositivo de mesmo nível, você pode usar o ping interativo para conseguir.

Tabela 1 -3 Ping interativo

| Etapa | Comando | Descrição |

| Entre no modo interativo de ping | ping [ vrf vrf-name ] | Obrigatório No modo de usuário privilegiado, execute o comando para entrar no modo interativo de ping. |

| Configurar o tipo de protocolo de rede | Protocol [ ip ]:[ ip | ipv6] | Opcional Por padrão, use o protocolo IPv4. |

| Configure o endereço IP de destino ou o nome do host | Target IP address or hostname:{ ip-address | host-name } | Obrigatório |

| Configure os horários de envio do pacote de solicitação ICMP | Repeat count [5]:[ repeat-count ] | Opcional Por padrão, envie por 5 vezes. |

| Configurar o comprimento do pacote de solicitação ICMP | Datagram size [76]:[ datagram-size ] | Opcional O comprimento do pacote é o tamanho de todo o pacote IP. Por padrão, o comprimento do pacote é de 76 bytes. |

| Configure o tempo limite para aguardar a resposta ICMP | Timeout in seconds [2]:[ timeout ] | Opcional Por padrão, o tempo limite é de 2s. |

| Ative a opção estendida | Extended commands [no]:[ yes | no ] | Opcional Após habilitar a opção estendida, o comando de configuração da opção estendida fica disponível. Por padrão, não ative a opção estendida. |

| Configure a opção estendida, o endereço IP de origem ou a interface de saída do pacote de solicitação ICMP | Source address or interface:{ ip-address | interfacename } | Opcional Após habilitar a opção estendida, o comando pode ser configurado. Por padrão, não especifique o endereço de origem e a interface de saída do pacote de solicitação. |

| Configure a seleção estendida, o tipo de serviço do pacote de solicitação ICMP | Type of service [0]:[ tos ] | Opcional . Apenas o protocolo IPv4 suporta o comando. Após habilitar a opção estendida, o comando pode ser configurado. Por padrão, o valor TOS é 0. |

| Configure a opção estendida, definindo não permitindo o fragmento | Set DF bit in IP header? [ no ]:[ yes | no ] | Opcional . Apenas o protocolo IPv4 suporta o comando. Após habilitar a opção estendida, o comando pode ser configurado. Por padrão, não defina o sinalizador DF, permitindo fragmento. |

| Configure a opção estendida, validando o conteúdo de dados do pacote de resposta | Validate reply data? [ no ]:[ yes | no ] | Opcional . Apenas o protocolo IPv4 suporta o comando. Após habilitar a opção estendida, o comando pode ser configurado. Por padrão, não valide o conteúdo dos dados. |

| Configure a opção estendida, o conteúdo de dados do pacote de solicitação ICMP | Data pattern [abcd]:[ data-pattern ] | Opcional Após habilitar a opção estendida, o comando pode ser configurado. Por padrão, o perfil de conteúdo de dados é “abcd”. |

| Configure a opção estendida, opção de rota de origem solta, opção de rota de origem estrita, rota de registro, registro de data e hora, detalhes de exibição | Loose, Strict, Record, Timestamp, Verbose[ none ]:[ l | s ] [ r / t / v ] | Opcional , apenas o protocolo IPv4 suporta o comando. Após habilitar a opção estendida, o comando pode ser configurado. Por padrão, não configure a opção estendida. |

| Habilitar a varredura do pacote de solicitação ICMP enviado | Sweep range of sizes [ no ]:[ yes | no ] | Opcional , apenas o protocolo IPv4 suporta o comando. Por padrão, a varredura do pacote enviado está desabilitada. |

| Configure o valor inicial da verificação | Sweep min size [36]:[ min-szie ] | Opcional , apenas o protocolo IPv4 suporta o comando. Após habilitar a varredura do pacote enviado, o comando pode ser configurado. Por padrão, o valor inicial da varredura é 36. |

| Configure o valor final da digitalização | Sweep max size [18024]:[ max-size ] | Opcional , apenas o protocolo IPv4 suporta o comando. Após habilitar a varredura do pacote enviado, o comando pode ser configurado. Por padrão, o valor final da varredura é 18024 |

| Configurar o valor incremental de verificação | Sweep interval [1]:[ interval ] | Opcional , apenas o protocolo IPv4 suporta o comando. Após habilitar a varredura do pacote enviado, o comando pode ser configurado. Por padrão, o valor incremental de varredura é 1. |

groupping

O dispositivo suporta o envio de várias solicitações de eco ICMP de uma só vez e obtém um status de conexão de rede mais preciso de acordo com o número de pacotes de resposta ICMP retornados pelo host de destino.

Tabela 1 -4 agrupamento

| Etapa | Comando | Descrição |

| Envie vários grupos de pacotes de solicitação ICMP, verificando se o endereço de destino é alcançável | groupping [ vrf vrf-name ] { hostname | ip-address } [ [ -l packet-length ] [ -g packet-group ] [ -w wait-time ] [ -n packet-number ] [ -t ] | Obrigatório |

Ao executar ping no nome do host de destino, primeiro configure a função DNS. Caso contrário, o ping falhará. Para configuração de DNS, consulte “Configuração de DNS” em “Configuração do protocolo de rede IP”.

Função Traceroute

A função traceroute é usada para visualizar os gateways passados pelo pacote da origem ao destino. É usado principalmente para verificar se o destino é alcançável e analisar o nó de rede com defeito. O processo de execução do traceroute é: Primeiro envie um pacote IP com TTL 1 para o host de destino; o gateway de primeiro salto descarta o pacote e retorna um pacote de erro de tempo limite ICMP. Dessa forma, o traceroute obtém o primeiro endereço de gateway no caminho. E então o traceroute envia um pacote com TTL 2. Dessa forma, obtenha o endereço do gateway de segundo salto. Continue o processo até chegar ao host de destino. O número da porta UDP do pacote traceroute é o número da porta do destino que não pode ser usado por nenhum programa aplicativo. Após o destino receber o pacote, retorne um pacote de erro da porta inalcançável. Dessa forma, obtenha todos os endereços de gateway no caminho.

Condição de configuração

Nenhum

traçar rota

Tabela 1 -5 traceroute

| Etapa | Comando | Descrição |

| Visualize os gateways passados pelo pacote da origem ao destino | traceroute [vrf vrf-name ] {{ip host-name | ip-address} | {ipv6 host-name | ipv6-address} | host-name | ip-address | ipv6-address } [ -f start-ttl] [ -w wait-time] [ -m max-ttl] | Obrigatório |

Traceroute interativo

Tabela 1 -6 Traceroute interativo

| Etapa | Comando | Descrição |

| Entre no modo interativo do traceroute | traceroute [ vrf vrf-name ] | Obrigatório No modo de usuário privilegiado, execute o comando para entrar no modo interativo traceroute. |

| Configurar o tipo de protocolo de rede | Protocol [ ip ]:[ ip | ipv6] | Opcional Por padrão, use o protocolo IPv4. |

| Configure o endereço IP de destino ou o nome do host | Target IP address or hostname:{ ip-address | host-name } | Obrigatório |

| Configure o endereço IP de origem ou a interface de saída do pacote traceroute | Source address or interface:{ ip-address | interface-name } | Opcional Por padrão, não especifique o endereço IP de origem ou a interface de saída do pacote |

| Configure o tempo limite de espera para cada resposta do pacote de detecção | Timeout in seconds [3]:timeout | Opcional Por padrão, tempo limite após 3s. |

| Configure os horários de envio do pacote de detecção com o mesmo valor TTL | Probe count [3]:probe-count | Opcional Por padrão, envie por três vezes. |

| Configure o valor mínimo de TTL do pacote de detecção | Minimum Time to Live [1]:min-ttl | Opcional Por padrão, o valor mínimo de TTL é 1. |

| Configure o valor máximo de TTL do pacote de detecção | Maximum Time to Live [30]:max-ttl | Opcional Por padrão, o valor máximo de TTL é 30. |

| Configure o número da porta UDP de destino do pacote de detecção | Port Number [33434]:port-number | Opcional Por padrão, o número da porta de destino é 33434. |

| Configure a opção estendida, opção de rota de origem solta, opção de rota de origem estrita, rota de registro, registro de data e hora, detalhes de exibição | Loose, Strict, Record, Timestamp, Verbose[ none ]:[ l | s ] [ r / t / v ] | Opcional , apenas o protocolo IPv4 suporta o comando. Por padrão, não configure a opção. |

Função de depuração do sistema

Para ajudar o usuário a diagnosticar o problema, a maioria dos módulos de função do dispositivo fornecem a função de depuração.

A função de depuração tem dois controles de chave:

- A chave de depuração do módulo, controlando se deve gerar as informações de depuração do módulo

- O interruptor de saída da tela, controlando a saída das informações de depuração para o terminal

Condição de configuração

Nenhum

Depuração do sistema

Tabela 1 -7 Depuração do sistema

| Etapa | Comando | Descrição |

| Abra a chave de saída da tela de depuração do sistema de login remoto | terminal monitor | Opcional O login remoto inclui telnet, ssh e assim por diante. Por padrão, a chave está fechada. |

| Entre no modo de configuração global | configure terminal | - |

| Abra a chave de saída da tela de depuração do sistema do console | logging console | Opcional Por padrão, o switch está aberto. |

| Sair do modo de configuração global | exit | - |

| Abra a chave de depuração do módulo de função do sistema | debug { all | module-name [ option ] } | Opcional Por padrão, todas as chaves de depuração dos módulos de função do sistema estão fechadas. |

As informações de depuração podem ser exibidas no terminal somente após a configuração de depuração opção de nome de módulo, terminal monitor ou registro consola ao mesmo tempo. A geração e saída das informações de depuração afetam o desempenho do sistema, portanto, quando necessário, é melhor usar o comando debug module-name option para abrir o switch de depuração especificado. A depuração tudo comando abre todas as opções de depuração, então é melhor não usar. Após o término da depuração, feche o comutador de depuração correspondente a tempo ou use o botão não depurar all comando para fechar todas as opções de depuração.

Monitoramento e manutenção de teste de rede e diagnóstico de falhas

Tabela 1 -8 Monitoramento e manutenção do teste do sistema e diagnóstico de falhas

| Comando | Descrição |

| show debugging | Exiba as informações do módulo de função da chave de depuração aberta no sistema. |

Exemplo de configuração típico de teste de rede e diagnóstico de falhas

PingInscrição

Requisito de rede

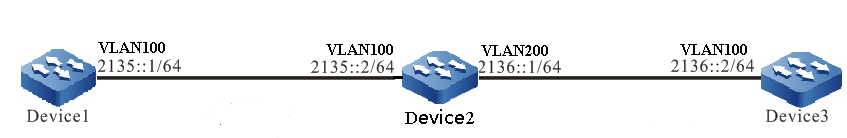

- Device1 falha ao fazer login no Device3 por telnet do endereço IP e precisamos confirmar se a rota IP entre Device1 e Device3 é alcançável.

- Device1 falha ao fazer login no Device3 enviando telnet para o endereço IPv6 e precisamos confirmar se a rota IPv6 entre Device1 e Device3 é alcançável.

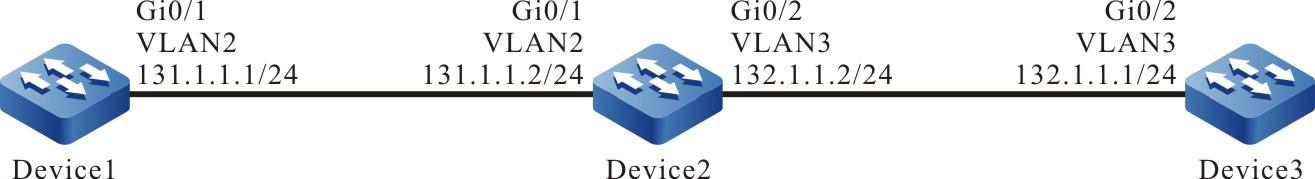

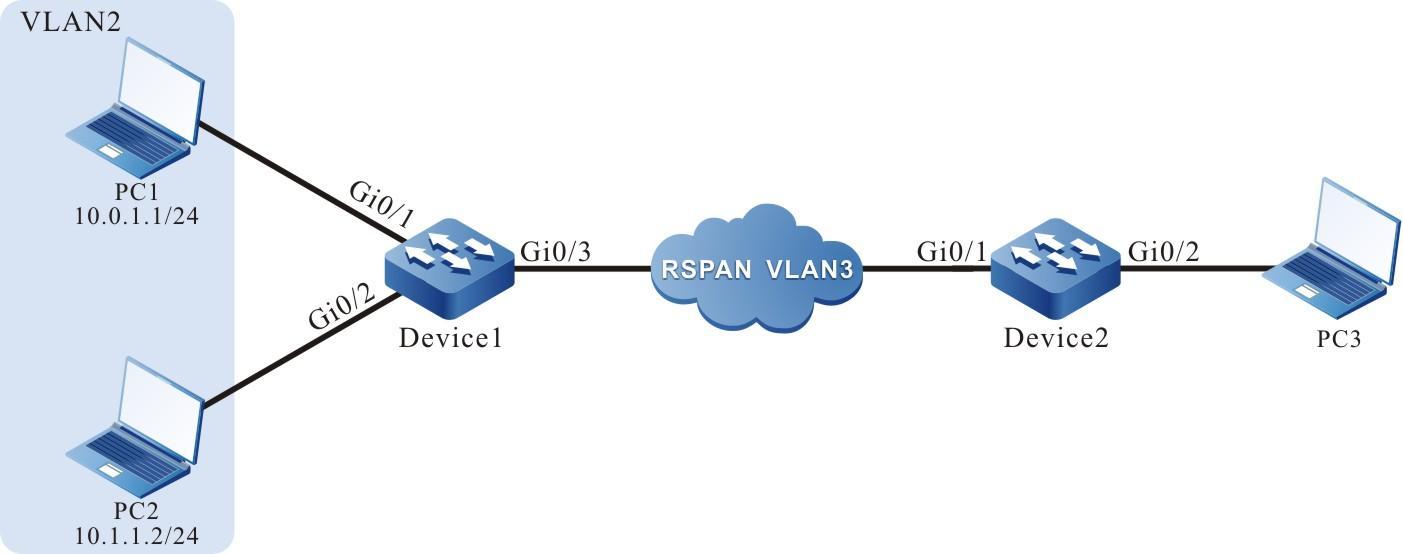

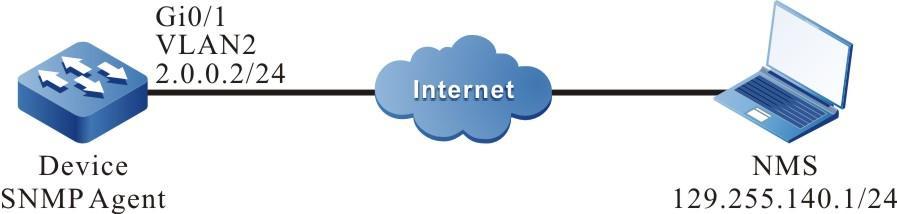

Topologia de rede

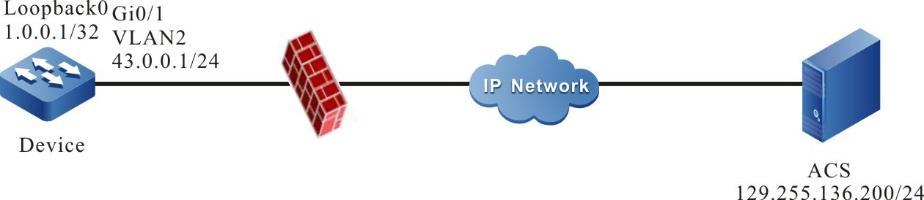

Figura 1 -1 rede de aplicativos de ping

Etapas de configuração

- Passo 1:Configure o endereço IP e o endereço unicast global IPv6 da interface . (Omitido)

- Passo 2:Use o comando ping para ver se a rota entre Device1 e Device3 é alcançável.

#Ver se Device1 pode pingar o endereço IP 2.0.0.2 do Device3.

Device1#ping 2.0.0.2Press key (ctrl + shift + 6) interrupt it.Sending 5, 76-byte ICMP Echos to 2.0.0.2 , timeout is 2 seconds:.....Success rate is 0% (0/5).

#Ver se Device1 pode pingar o endereço IPv6 2001:2::2 de Device3.

Device1#ping 2001:2::2Press key (ctrl + shift + 6) interrupt it.Sending 5, 76-byte ICMP Echos to 2001:2::2 , timeout is 2 seconds:.....Success rate is 0% (0/5).

- Passo 3:Use o comando ping para ver se a rota entre Device1 e Device2 é alcançável.

#Ver se Device1 pode pingar o endereço IP 1.0.0.2 do Device2.

Device1#ping 1.0.0.2Press key (ctrl + shift + 6) interrupt it.Sending 5, 76-byte ICMP Echos to 1.0.0.2 , timeout is 2 seconds:!!!!!Success rate is 100% (5/5). Round-trip min/avg/max = 0/0/0 ms.

#Ver se Device1 pode pingar o endereço IPv6 2001:1::2 de Device2.

Device1#ping 2001:1::2Press key (ctrl + shift + 6) interrupt it.Sending 5, 76-byte ICMP Echos to 2001:1::2 , timeout is 2 seconds:!!!!!Success rate is 100% (5/5). Round-trip min/avg/max = 0/0/0 ms.

- Passo 4:Use o comando ping para ver se a rota entre Device2 e Device3 é alcançável.

#Ver se o Device2 pode fazer ping no endereço IP 2.0.0.2 do Device3.

Device2#ping 2.0.0.2Press key (ctrl + shift + 6) interrupt it.Sending 5, 76-byte ICMP Echos to 2.0.0.2 , timeout is 2 seconds:!!!!!Success rate is 100% (5/5). Round-trip min/avg/max = 0/0/0 ms.

#Ver se Device2 pode pingar o endereço IPv6 2001: 2 ::2 de Device3.

Device2#ping 2001:2::2Press key (ctrl + shift + 6) interrupt it.Sending 5, 76-byte ICMP Echos to 2001:2::2 , timeout is 2 seconds:!!!!!Success rate is 100% (5/5). Round-trip min/avg/max = 0/176/883 ms.

A partir do resultado acima, podemos ver que Device1 e Device2 podem se comunicar entre si, Device2 e Device3 podem se comunicar entre si e o problema aparece entre Device1 e Device3. Mais tarde, podemos verificar a configuração da rota ou usar o debug IP ICMP e depurar icmp ipv6 comandos para ver se o conteúdo do pacote ICMP e do pacote ICMPv6 está correto. Também podemos usar o traceroute descrito na próxima seção para confirmar o nó de rede com defeito.

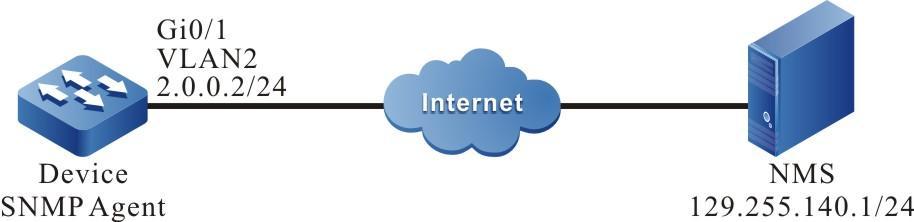

Traceroute

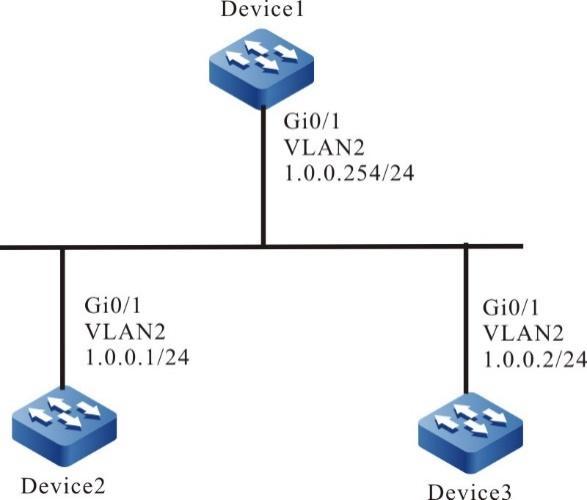

Requisito de rede

- Device1 falha ao fazer login no Device3 por telnet do endereço IP e precisamos confirmar se a rota IP entre Device1 e Device3 é alcançável. Se a rota estiver inacessível, precisamos confirmar o nó de rede com defeito.

- Device1 falha ao fazer login no Device3 enviando telnet para o endereço IPv6 e precisamos confirmar se a rota IPv6 entre Device1 e Device3 é alcançável. Se a rota estiver inacessível, precisamos confirmar o nó de rede com defeito.

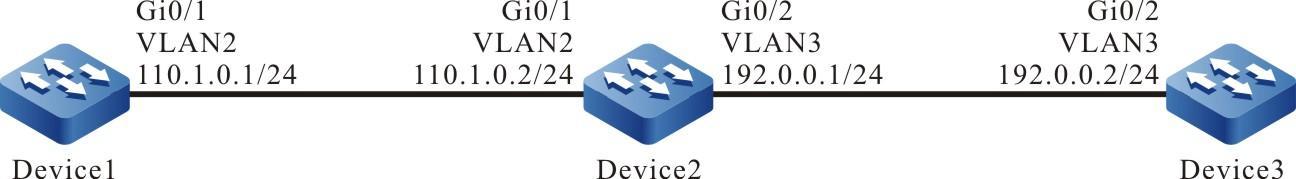

Topologia de rede

Figura 1 -2 Rede de aplicativos Traceroute

Etapas de configuração

- Passo 1:Configure o endereço IP e o endereço unicast global IPv6 da interface . (Omitido)

- Passo 2:Use o traçar rota comando para confirmar o ponto de falha entre Device1 e Device3.

#Use o traçar rota comando para confirmar o ponto de falha IPv4 entre Device1 e Device3.

Device1#traceroute 2.0.0.2Type escape sequence to abort.Tracing the route to 2.0.0.2 , min ttl = 1, max ttl = 30 .1 1.0.0.2 0 ms 0 ms 0 ms2 * * *3 * * *4 * * *5 * * *6

#Use o traçar rota comando para confirmar o ponto de falha IPv6 entre Device1 e Device3.

Device1#traceroute 2001:2::2Type escape sequence to abort.Tracing the route to 2001:2::2 , min ttl = 1, max ttl = 30 .1 2001:1::2 0 ms 0 ms 0 ms2 * * *3 * * *4 * * *5 * * *6

A partir do resultado acima, o pacote traceroute enviado pelo Device1 pode chegar ao Device2. O pacote traceroute de Device2 não pode alcançar Device3. Mais tarde, precisamos verificar a configuração da rota entre Device2 e Device3 e a linha, ou usar o debug IP ICMP e depurar ipv6 ICMP comando para ver se o conteúdo do pacote ICMP e do pacote ICMPv6 está correto. Também podemos usar o ping descrito na última seção para detectar a conexão entre Device2 e Device3.

Gateway Keepalive

Visão geral

Keepalive gateway configura a interface Ethernet para enviar o pacote keepalive para o endereço de gateway especificado, usado para monitorar a acessibilidade do gateway de destino. Quando o gateway estiver inacessível, feche a camada de protocolo IP da interface.

Depois de configurar o gateway keepalive em uma interface, a interface envia regularmente o pacote de solicitação ARP para o endereço do gateway configurado. Quando a interface não recebe o pacote de resposta ARP por N vezes sucessivas (N são os tempos de repetição configurados para o usuário), feche a camada de protocolo IP da interface. Até receber novamente o pacote de resposta ARP, habilite a camada de protocolo IP da interface.

Configuração da Função Keepalive do Gateway

Tabela 2 – 1 Lista de configuração da função keepalive do gateway

| Tarefa de configuração | |

| Configurar a função de gateway de manutenção de atividade | Configurar a função básica do gateway de manutenção de atividade

Configure os parâmetros de envio do pacote keepalive Configurar a função keepalive do gateway associado ao IPv6 |

Configurar a função Keepalive do gateway

Condição de configuração

Antes de configurar a função keepalive do gateway, primeiro conclua a seguinte tarefa:

- Configurar o endereço IP da interface

Configurar a função básica Keepalive do gateway

Tabela 2 – 2 Configurar a função básica keepalive do gateway

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | configure terminal | - |

| Entre no modo de configuração da interface | interface interface-name | - |

| Configurar o Keepalive do gateway | keepalive gateway ip-address [interval | msec interval ] [ retry-count ] | Obrigatório Por padrão, não ative a função keepalive do gateway. |

Configurar parâmetros de envio do pacote Keepalive

Ao configurar os parâmetros de envio do pacote keepalive, podemos controlar a taxa de envio do pacote keepalive do gateway. Quando a taxa de envio do pacote keepalive atingir o valor configurado, faça uma pausa pelo tempo configurado e continue a enviar os pacotes keepalive.

Tabela 2 – 3 Configure os parâmetros de envio do pacote keepalive

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | configure terminal | - |

| Configure a taxa de envio do pacote keepalive | keepalive gateway disperse pkt-rate packet-rate | Opcional Por padrão, a taxa máxima de envio do pacote keepalive é 100pps. |

| Configure o tempo de pausa no envio do pacote keepalive | keepalive gateway disperse pause-time pause-time | Opcional Por padrão, o tempo de pausa no envio do pacote keepalive é de 100ms. |

Configurar a função Keepalive do gateway associado ao IPv6

Após a configuração da função keepalive do gateway associado ao IPv6, a camada de protocolo IPv6 da interface será fechada ao mesmo tempo em que o gateway não estiver acessível.

Tabela 2 -4 Configurar a função keepalive do gateway associado ao IPv6

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | configure terminal | - |

| Configurar a taxa de envio dos pacotes keepalive | keepalive gateway ipv6-respond-ipv4 | Opcional Por padrão, a função keepalive do gateway associado ao IPv6 está desabilitada . |

Monitoramento e manutenção do gateway Keepalive

Tabela 2 – 5 Monitoramento e manutenção do gateway keepalive

| Comando | Descrição |

| clear keepalive gateway statistics [ interface-name ] | Limpe as informações de estatísticas de envio e recebimento do gateway keepalive |

| show keepalive gateway [ interface-name ] | Visualize a interface habilitada com o gateway keepalive e sua configuração |

| show keepalive gateway disperse | Veja a configuração do parâmetro de envio do pacote keepalive do gateway |

| show keepalive gateway statistics [ interface-name ] | Visualize as informações de estatísticas do gateway keepalive |

Exemplo de configuração típico do Gateway Keepalive

Configurar Gateway Keepalive

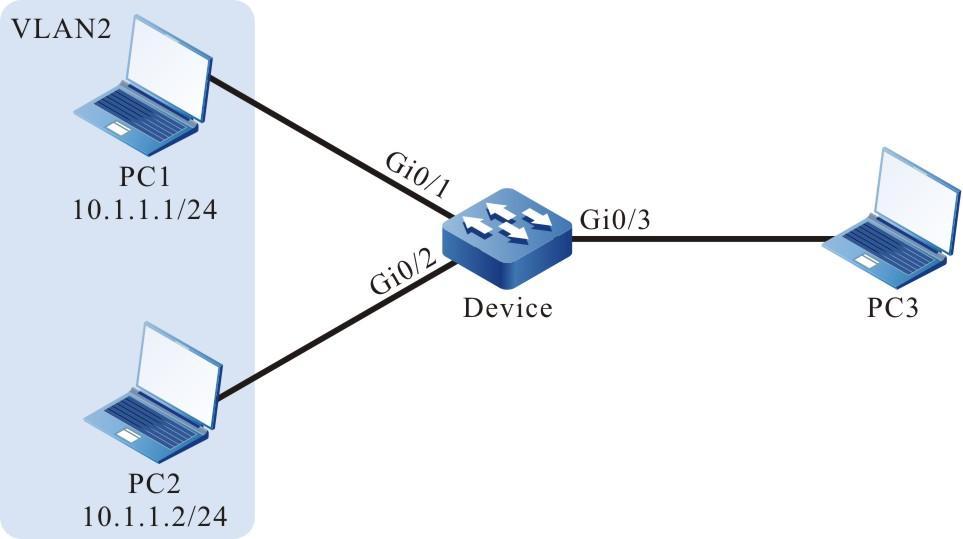

Requisitos de rede

- Device4 é o dispositivo de conexão, apenas transmitindo dados de forma transparente.

- Execute o protocolo OSPF em Device1, Device2 e Device3 para realizar a interação da rota.

- O fluxo de dados de Device1 para o segmento 201.0.0.0/24 primeiro seleciona Device3.

- A linha entre Device1 e Device3 usa a função keepalive do gateway. Quando a linha entre Device1 e Device3 falha, o gateway keepalive detecta rapidamente a falha e modifica o status da interface para inativo. Depois que o OSPF sentir a mudança de status da interface, mude a rota para Device2 para comunicação.

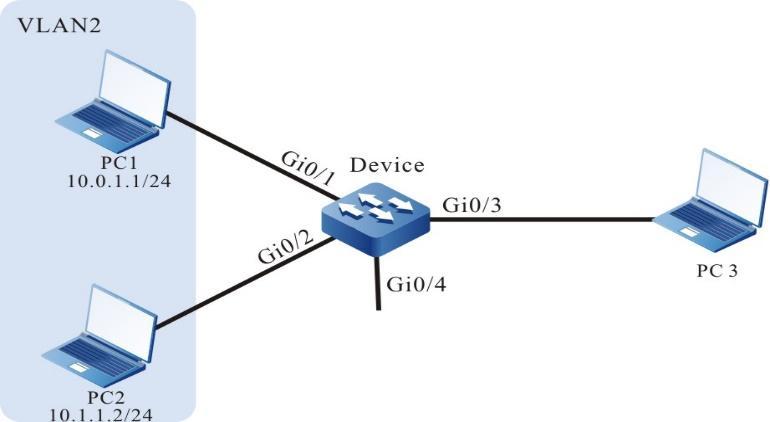

Topologia de rede

Figura 2 – 1 Rede de configuração do gateway keepalive

Etapas de configuração

- Passo 1:Configure a VLAN e adicione a porta à VLAN correspondente. (Omitido)

- Passo 2:Configure o endereço IP da interface. (Omitido)

- Passo 3:Configure o processo OSPF.

# Configurar dispositivo 1 .

Device1#configure terminalDevice1(config)#router ospf 100Device1(config-ospf)#network 1.0.0.0 0.0.0.255 area 0Device1(config-ospf)#network 2.0.0.0 0.0.0.255 area 0Device1(config-ospf)#network 200.0.0.0 0.0.0.255 area 0Device1(config-ospf)#exit

#Configurar dispositivo2.

Device2#configure terminalDevice2(config)#router ospf 100Device2(config-ospf)#network 2.0.0.0 0.0.0.255 area 0Device2(config-ospf)#network 3.0.0.0 0.0.0.255 area 0Device2(config-ospf)#exit

#Configurar dispositivo3.

Device3#configure terminalDevice3(config)#router ospf 100Device3(config-ospf)#network 1.0.0.0 0.0.0.255 area 0Device3(config-ospf)#network 3.0.0.0 0.0.0.255 area 0Device3(config-ospf)#network 201.0.0.0 0.0.0.255 area 0Device3(config-ospf)#exit

#Visualize a tabela de rotas do Device1.

Device1#show ip routeCodes: C - connected, S - static, R - RIP, O - OSPF, OE-OSPF External, M - ManagementD - Redirect, E - IRMP, Ex - IRMP external, o - SNSP, B - BGP, i-ISISGateway of last resort is not setC 1.0.0.0/24 is directly connected, 00:20:17, vlan3C 2.0.0.0/24 is directly connected, 13:01:32, vlan2O 3.0.0.0/24 [110/2] via 2.0.0.2, 01:11:40, vlan2[110/2] via 1.0.0.2, 00:02:00, vlan3C 200.0.0.0/24 is directly connected, 01:31:58, vlan4O 201.0.0.0/24 [110/2] via 1.0.0.2, 00:02:00, vlan3

# O fluxo de dados de Device1 para o segmento 201.0.0.0/24 primeiro seleciona Device3.

O método de visualização de Device2 e Device3 é o mesmo de Device1, portanto o processo de visualização é omitido aqui.

- Passo 4:Configure o Keepalive do gateway.

#Configurar dispositivo1.

Device1(config)#interface vlan 3Device1(config-if-vlan3)#keepalive gateway 1.0.0.2Device1(config-if-vlan3)#exit

#Configurar dispositivo3.

Device3(config)#interface vlan 3Device3(config-if-vlan3)#keepalive gateway 1.0.0.1Device3(config-if-vlan3)#exit

#Visualize as informações de manutenção de atividade do gateway do Device1.

Device1#show keepalive gatewayinterface vlan3 gateway 1.0.0.2 time 10s retry 3 remain 3 now UP

#Visualize as informações de manutenção de atividade do gateway do Device3.

Device3#show keepalive gatewayinterface vlan3 gateway 1.0.0.1 time 10s retry 3 remain 3 now UP

- Passo 5:Confira o resultado.

#Após a linha entre Device1 e Device3 falhar, o gateway keepalive detecta rapidamente a falha e modifica o status da interface VLAN3 para down.

Device1#show keepalive gatewayinterface vlan3 gateway 1.0.0.2 time 10s retry 3 remain 0 now DOWN

# Após o OSPF sentir a mudança de status da interface VLAN3, mude a rota para Device2 para comunicação.

Device1# show ip ospf interface vlan3VLAN3 is down, line protocol is downOSPF is enabled, but not running on this interfaceDevice1#show ip routeCodes: C - connected, S - static, R - RIP, O - OSPF, OE-OSPF External, M - ManagementD - Redirect, E - IRMP, Ex - IRMP external, o - SNSP, B - BGP, i-ISISGateway of last resort is not setC 2.0.0.0/24 is directly connected, 13:16:40, vlan2O 3.0.0.0/24 [110/2] via 2.0.0.2, 00:01:25, vlan2C 200.0.0.0/24 is directly connected, 00:10:53, vlan4O 201.0.0.0/24 [110/3] via 2.0.0.2, 00:00:18, vlan2

#Podemos ver que o fluxo de dados de Device1 para o segmento 201.0.0.1/24 primeiro seleciona Device2.

SLA

Visão geral

SLA(Service Level Agreements) calcula os parâmetros relacionados de acordo com a transmissão do pacote e emite o relatório por último . SLA, também chamado de RTR (Response Time Reporter), é uma ferramenta de detecção e monitoramento de rede. SLAenvia regularmente os pacotes do protocolo especificado para detectar e monitorar a comunicação da rede. SLApode diagnosticar diferentes aplicativos de rede e produzir o resultado do teste configurando diferentes tipos de entidades RTR e ajustando.

SLAConceitos Básicos:

- Entidade RTR: Entidade RTR é um conceito universal e não relacionado com o tipo específico de entidade RTR. Os tipos de entidade RTR atuais do sistema incluem: a entidade ICMP-echo, a entidade ICMP-path-echo, a entidade ICMP-path-jitter e a entidade UDP-echo usada para detectar a comunicação de rede; a entidade VoIP-jitter usada para detectar a rede transmitindo os pacotes VoIP; a entidade FLOW-statistics usada para detectar o tráfego de interface .

- L SP-ping entidade: Usado para detectar a comunicação de rede MPLS

- Grupo RTR: Um grupo de entidades RTR é o conjunto de uma ou várias entidades;

- Respondente RTR: O respondedor RTR é configurado no destino, usado principalmente para configurar a conexão com a origem e responder ao pacote de detecção enviado pela origem. A maioria das entidades não precisa configurar o respondente, mas ao usar a entidade UDP-echo e a entidade VoIP-jitter, devemos configurar o respondente.

- Agendamento RTR: Se estiver apenas configurando a entidade RTR ou o grupo de entidades RTR, não podemos detectar, mas devemos iniciar o agendamento para que a detecção possa ser concluída.

SLAConfiguração da função

Tabela 3 -1 SLAlista de configuração de funções

| Tarefa de configuração | |

| Ativar RTR | Ativar RTR |

| Configurar a entidade RTR | Criar a entidade RTR

Configurar a entidade ICMP-echo Configurar a entidade ICMPv6-echo Configurar a entidade ICMP-path-echo Configurar a entidade ICMP-path-jitter Configurar a entidade VoIP-jitter Configurar a entidade UDP-echo Configurar a entidade FLOW-statistics Configure a configuração comum da entidade |

| Configurar o grupo de entidades RTR | Configurar o grupo de entidades RTR |

| Configurar o respondedor RTR | Configurar o respondedor RTR |

| Configurar a programação RTR | Configurar a programação RTR |

| Configurar pausar o agendamento da entidade | Configurar pausar o agendamento da entidade |

| Configurar o agendamento de restauração da entidade | Configurar o agendamento de restauração da entidade |

Ativar RTR

Nas tarefas de configuração do RTR, primeiro habilite o RTR para que a configuração das demais funções tenha efeito.

Condição de configuração

Nenhum

Ativar RTR

Tabela 3 -2 Ativar RTR

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | configure terminal | - |

| Ativar RTR | rtr enable | Obrigatório Por padrão, não habilite o RTR. |

Configurar entidade RTR

Condição de configuração

Antes de configurar a entidade RTR, primeiro conclua a seguinte tarefa:

- Ativar RTR.

Criar Entidade RTR

Uma entidade corresponde a um tipo de detecção. Após criar a entidade RTR e entrar no modo de configuração da entidade, podemos configurar os parâmetros da entidade.

Tabela 3 -3 Crie a entidade RTR

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | configure terminal | - |

| Criar a entidade RTR | rtr entity-id entity-type | Obrigatório |

Configurar entidade ICMP-echo

A entidade ICMP-echo é para detectar a comunicação de rede. Ele envia regularmente o pacote de solicitação de eco ICMP para um endereço de destino na rede, de modo a obter o atraso e a perda de pacotes da transmissão do pacote da extremidade de detecção para a extremidade de destino. Em um período de detecção, desde que a entidade ICMP-echo receba um pacote de resposta de solicitação de eco ICMP, o status da entidade é alcançável.

Todos os dispositivos de rede gerais suportam ping, de modo que a entidade possa ter efeito na detecção da comunicação de rede. Com as políticas de agendamento ricas e a função de gravação de log, podemos permitir que o administrador da rede conheça o status da comunicação da rede e as informações do histórico a tempo e reduza a entrada do comando ping comum com frequência ao mesmo tempo.

Tabela 3 -4 Configurar a entidade ICMP-echo

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | configure terminal | - |

| Entre no modo de configuração da entidade ICMP-echo | rtr entity-id [ icmpecho ] | Obrigatório |

| Configurar o atributo de detecção | set [ vrf vrf-name ] target-ip-address [ npacket ] [ data-size ] [ timeout ] [ frequency-value ] [ extend source-ip-address [ tos ] [ set-DF ] [ verify-data ] ] | Obrigatório Por padrão, não configure o atributo de detecção da entidade. |

| Configure o valor RTT como base de julgamento para detectar se a entidade é alcançável | status-care rtt | Opcional Por padrão, o valor RTT não é usado para determinar se é alcançável. |

| Configure a configuração comum da entidade | Consulte “Configurar a configuração comum da entidade” | Opcional |

O intervalo de agendamento (valor de frequência) da entidade ICMP-echo precisa atender ao seguinte requisito: intervalo de agendamento > npacket * timeout Se estiver configurando o agendador para a entidade, o tempo de duração do agendador deve ser maior que o intervalo de agendamento da entidade.

Configurar Entidade ICMPV6 -echo

A função da entidade de eco ICMPv6 é detectar a comunicação básica da rede. Ele envia regularmente o pacote de solicitação de eco ICMP para um endereço de destino na rede, de modo a obter o atraso e a perda de pacotes da transmissão de pacotes da detecção final ao destino. Em um ciclo de detecção, desde que um pacote de resposta de solicitação de eco ICMP seja recebido por uma entidade de eco ICMP V6, o status da entidade é alcançável.

Como os dispositivos de rede gerais suportam ping, essa entidade pode desempenhar um papel na detecção da comunicação básica da rede. Por meio de políticas de agendamento abundantes e funções de registro, os administradores de rede podem conhecer a situação de comunicação da rede e informações históricas a tempo e reduzir a entrada tediosa do comando ping comum.

Tabela 3 -5 Configurar o ICMP V6 -echo entidade

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | configure terminal | - |

| Entre no modo de configuração da entidade ICMP-echo | rtr entity-id [ icmpv6echo ] | - |

| Configurar os atributos de detecção | set [ vrf vrf-name ] target-ip-address [ npacket ] [ data-size ] [ timeout ] [ frequency-value ] [ extend source-ip-address [ tos ] [ verify-data ] ] | Mandatório Por padrão, não configure o atributo de detecção da entidade. |

| Configure o valor RTT como base de julgamento para detectar se a entidade é alcançável | status-care rtt | Opcional Por padrão, o valor RTT não é usado para determinar se é alcançável. |

| Configure a configuração comum da entidade | Consulte “Configurar a configuração comum da entidade” | Opcional |

O intervalo de agendamento (valor de frequência) da entidade ICMPv6-echo precisa atender ao seguinte requisito: intervalo de agendamento > npacket * timeout Se estiver configurando o agendador para a entidade, o tempo de duração do agendador deve ser maior que o intervalo de agendamento da entidade.

Configurar entidade ICMP-path-echo

A entidade ICMP-path-echo é para detectar a comunicação de rede. Ele envia regularmente o pacote de solicitação de eco ICMP para um endereço de destino na rede, de modo a obter o atraso e a perda de pacotes da transmissão de pacotes da extremidade de detecção para a extremidade de destino, bem como o atraso e a perda de pacotes entre a extremidade de detecção e os dispositivos intermediários da extremidade de detecção ao destino. Em um período de detecção, desde que a entidade ICMP-path-echo receba um pacote de resposta de solicitação de eco ICMP, o status da entidade é alcançável.

Todos os dispositivos de rede gerais suportam ping, de modo que a entidade possa ter efeito na detecção da comunicação de rede. Com as políticas de agendamento ricas e a função de gravação de log, podemos permitir que o administrador da rede conheça o status da comunicação da rede (por exemplo, qual dispositivo de rede no caminho tem um atraso sério) e as informações do histórico no tempo.

Tabela 3 -6 Configurar a entidade ICMP-path-echo

| Etapa | Comando | Descrição |

| Entre no modo de configuração do sistema | configure terminal | - |

| Entre no modo de configuração da entidade ICMP-path-echo | rtr entity-id [ icmp-path-echo ] | Obrigatório |

| Configurar o atributo de detecção | set dest-ipaddr target-ip-address [ source-ipaddr source-ip-address ] | Obrigatório |

| Configure a seleção de rota de origem solta | lsr-path [ hop-ip-address-list | none ] | Opcional Por padrão, não configure a seleção de rota de origem solta. |

| Configure detectando apenas o status da rede da origem ao destino | targetOnly [ true | false ] | Opcional Por padrão, se targetOnly for true, detectará apenas o status da rede da origem ao destino. Se targetOnly for false, detecte o status da rede da origem ao destino, salto por salto. |

| Configure se deseja verificar o conteúdo do pacote de resposta | verify-data [ true | false ] | Opcional Por padrão, não verifique o conteúdo dos dados. |

| Configure a configuração comum da entidade | Consulte “Configurar a configuração comum da entidade” | Opcional |

Configurar entidade ICMP-path-jitter

A entidade ICMP-path-jitter é para detectar a comunicação de rede. Ele envia regularmente o pacote de solicitação de eco ICMP para um endereço de destino na rede, de modo a obter o atraso, o jitter e a perda de pacotes da transmissão do pacote da extremidade da detecção para a extremidade do destino, bem como o atraso, jitter e pacote perda entre a extremidade de detecção e os dispositivos intermediários da extremidade de detecção ao destino. Em um período de detecção, desde que a entidade ICMP-path-jitter receba um pacote de resposta de solicitação de eco ICMP, o status da entidade é alcançável.

Todos os dispositivos de rede gerais suportam ping, de modo que a entidade possa ter efeito na detecção da comunicação de rede. Com as políticas de agendamento ricas e a função de gravação de log, podemos permitir que o administrador da rede conheça o status da comunicação da rede (por exemplo, qual dispositivo de rede no caminho tem um atraso sério) e as informações do histórico no tempo.

Tabela 3 -7 Configurar a entidade ICMP-path-jitter

| Etapa | Comando | Descrição |

| Entre no modo de configuração do sistema | configure terminal | - |

| Entre no modo de configuração ICMP-path-jitter | rtr entity-id [ icmp-path-jitter ] | Obrigatório |

| Configurar o atributo de detecção | set dest-ipaddr target-ip-address [ pkt-number ] [ pkt-interval ] [ source-ipaddr source-ip-address ] | Obrigatório |

| Configure o endereço IP da seleção de rota de origem solta | lsr-path [ hop-ip-address-list | none ] | Opcional Por padrão, não configure a seleção de rota de origem solta. |

| Configure detectando apenas o status da rede da origem ao destino | targetOnly [ true | false ] | Opcional Por padrão, se targetOnly for true, detectará apenas o status da rede da origem ao destino. Se targetOnly for false, detecte o status da rede da origem ao destino, salto por salto. |

| Configure o limite de jitter e a regra de excesso de limite | threshold-jitter jitter direction { be | se } | Opcional Por padrão, o limite de jitter é 6000ms e a regra de excesso de limite é be. |

| Configure se deseja verificar o conteúdo do pacote de resposta | verify-data [ true | false ] | Opcional Por padrão, não verifique o conteúdo dos dados. |

| Configure a configuração comum da entidade | Consulte “Configurar a configuração comum da entidade” | Opcional |

Quando a regra do excesso é ser e o valor real é maior ou igual ao limite, é julgado como acima do limite; quando a regra do excesso é se e o valor real é menor ou igual ao limite, é julgado como acima do limite.

Configurar entidade VoIP-jitter

A entidade VoIP-jitter é a entidade RTR usada para medir a qualidade de transmissão do pacote VoIP na rede IP geral.

A entidade VoIP-jitter pode simular a lei G .711 A, a lei G.711 mu e .729Ao codec G ou os códigos personalizados para enviar o pacote UDP com a taxa correspondente, intervalo e tamanho do pacote do dispositivo de origem para o dispositivo de destino, medir o retorno tempo, perda de pacote unidirecional e atraso unidirecional do pacote e calcula o valor ICPIF com base nas informações estatísticas. Por fim, estime o valor MOS de acordo com o valor ICPIF. No período de detecção, desde que a entidade VoIP-jitter receba um pacote de resposta de detecção, o status da entidade é alcançável.

Tabela 3 -8 Configurar a entidade VoIP-jitter

| Etapa | Comando | Descrição |

| Entre no modo de configuração do sistema | configure terminal | - |

| Entre no modo de configuração VoIP-jitter | rtr entity-id [ jitter ] | Obrigatório Se a entidade já existir, entre diretamente no modo de configuração da entidade. |

| Configurar o atributo de detecção | set dest-ipaddr target-ip-address dest-port target-port { g711alaw | g711ulaw | g729a | user_defined packet-size packet-number packet-interval schedule-interval } [ source-ipaddr source-ip-address ] [ source-port source-port ] | Obrigatório |

| Configure o limite de atraso unidirecional da origem ao destino e a regra de excesso de limite | threshold-sd-delay sd-delay direction { be | se } | Opcional Por padrão, o limite de atraso sd é 5000ms e a regra de excesso de limite é be. |

| Configure o limite de jitter unidirecional da origem ao destino e a regra de excesso de limite | threshold-sd-jitter sd-jitter direction { be | se } | Opcional Por padrão, o limite de jitter sd é 6000ms e a regra de excesso de limite é be. |

| Configure o limite de perda de pacotes e a regra de excesso de limite da origem ao destino | threshold-sd-pktloss sd-packet direction { be | se } | Opcional Por padrão, o limite de perda de pacotes SD é 60.000 e a regra de excesso de limite é be. |

| Configure o limite de atraso unidirecional do destino para a origem e a regra de excesso de limite | threshold-ds-delay ds-delay direction { be | se } | Opcional Por padrão, o limite de atraso ds é 5000ms e a regra de excesso de limite é be. |

| Configure o limite de jitter unidirecional do destino para a regra de origem e excesso de limite | threshold-ds-jitter ds-jitter direction { be | se } | Opcional Por padrão, o limite de jitter direcional da unidade ds é 6000ms e a regra de excesso de limite é be. |

| Configure o limite de perda de pacote do destino para a origem e a regra de excesso de limite | threshold-ds-pktloss ds-packet direction { be | se } | Opcional Por padrão, o limite de perda de pacote ds é 60.000 e a regra de excesso de limite é be. |

| Configure o limite icpif e a regra de excesso de limite | threshold-icpif icpif-value direction { be | se } | Opcional Por padrão, o limite icpif é 100000000 e a regra de excesso de limite é be. |

| Configure o limite mos e a regra de excesso de limite | threshold-mos mos-value direction { be | se } | Opcional Por padrão, o limite mos é 10000000 e a regra de excesso de limite é be. |

| Configure a configuração comum da entidade | Consulte “Configurar a configuração comum da entidade” | Opcional |

Ao usar a detecção de entidade VoIP-jitter, além de configurar a entidade VoIP-jitter, também precisamos configurar o respondente RTR no destino. Por padrão, a entidade VoIP-jitter envia muitos pacotes, que ocupam a largura de banda da rede, portanto, quando a configuração da entidade exceder uma hora, o shell avisa. Quando a entidade VoIP-jitter detecta a rede transmitindo o pacote VoIP, os relógios da origem e do destino precisam ser consistentes, portanto, antes de agendar a entidade VoIP-jitter, também precisamos configurar o servidor NTP no destino e o cliente NTP na fonte. Depois que os relógios estiverem sincronizados, configure o respondedor RTR e, por fim, configure o agendador. Para a configuração do NTP, consulte o Manual de configuração do NTP. Quando a regra do excesso é ser e o valor real é maior ou igual ao limite, é julgado como acima do limite; quando a regra do excesso é se e o valor real é menor ou igual ao limite, é julgado como acima do limite.

Configurar entidade UDP-echo

A entidade UDP-echo detecta principalmente o pacote UDP transmitido na rede IP. Na entidade, precisamos especificar o endereço de destino e a porta do pacote enviado. Podemos monitorar a transmissão do pacote UDP na rede IP agendando a entidade. Em um período de detecção, desde que a entidade UDP-echo receba um pacote de resposta de detecção, o status da entidade é alcançável.

A entidade UDP-echo pode monitorar eficientemente para registrar o atraso de retorno, perda de pacotes e outras informações do pacote UDP na rede IP, até mesmo gravar as informações do histórico monitorado por logs para que o administrador da rede possa conhecer a comunicação da rede e corrigir a culpa.

Tabela 3 -9 Configurar a entidade UDP-echo

| Etapa | Comando | Descrição |

| Entre no modo de configuração do sistema | configure terminal | - |

| Entre no modo de configuração da entidade UDP-echo | rtr entity-id [ udpecho ] | Obrigatório Se a entidade já existir, entre diretamente no modo de configuração da entidade. |

| Configurar o atributo de detecção | set dest-ipaddr target-ip-address dest-port target-port [ source-ipaddr source-ip-address ] [ source-port source-port ] | Obrigatório Por padrão, não configure o atributo de detecção. |

| Configure o conteúdo de enchimento do pacote | data-pattern pad | Opcional Por padrão, o conteúdo de preenchimento é “ABCD”. |

| Configure a configuração comum da entidade | Consulte “Configurar a configuração comum da entidade” | Opcional |

Ao usar a detecção de entidade UDP-echo, além de configurar a entidade UDP-echo, também precisamos configurar o respondente RTR no destino.

Configurar entidade de estatísticas de FLUXO

A entidade FLOW-statistics deve detectar o tráfego de interface e uma entidade corresponde a uma interface. Podemos monitorar o tráfego na interface agendando a entidade. Em um período de detecção, enquanto houver pacotes passando pela interface monitorada pela entidade FLOW-statistics, o status da entidade é alcançável.

O intervalo da entidade FLOW-statistics que monitora o tráfego da interface é de 10s-10min. Podemos registrar as informações de valor de pico de tráfego na interface por monitoramento, até mesmo registrar as informações de histórico das estatísticas de tráfego durante cada monitoramento, de modo a fazer com que o administrador da rede conheça o status da comunicação da rede e corrija a falha.

Tabela 3 -10 Configurar a entidade FLOW-statistics

| Etapa | Comando | Descrição |

| Entre no modo de configuração do sistema | configure terminal | - |

| Entre no modo de configuração da entidade FLOW-statistics | rtr entity-id [ flow-statistics ] | Obrigatório Se a entidade já existir, entre diretamente no modo de configuração da entidade. |

| Configurar o atributo de detecção | flow-statistics interface interface-name interval interval | Obrigatório |

| Configure o limite de tráfego recebido pela interface e a regra de excesso de limite | threshold-inflow flow-value direction { be | se } | Opcional Por padrão, o limite de tráfego recebido pela interface é 200000000bps (bit/s) e a regra de over-limit é be. |

| Configure o limite dos pacotes recebidos pela interface e a regra de excesso de limite | threshold-inpacket packet-value direction { be | se } | Opcional Por padrão, o limite dos pacotes recebidos pela interface é 200000000 e a regra de over-limit é be. |

| Configure o limite do tráfego recebido pela interface e a regra de excesso de limite | threshold-outflow flow-value direction { be | se } | Opcional Por padrão, o limite de tráfego enviado pela interface é 200000000 bps (bit/s) e a regra de over-limit é be. |

| Configure o limite dos pacotes recebidos pela interface e a regra de excesso de limite | threshold-outpacket packet-value direction { be | se } | Opcional Por padrão, o limite dos pacotes recebidos pela interface é 200000000 e a regra de over-limit é be. |

| Configure a configuração comum da entidade | Consulte “Configurar a configuração comum da entidade” | Opcional |

Quando a regra do excesso é ser e o valor real é maior ou igual ao limite, é julgado como acima do limite; quando a regra do excesso é se e o valor real é menor ou igual ao limite, é julgado como acima do limite.

Configurar configuração comum de entidades

Tabela 3 -11 Configurar a configuração comum das entidades

| Etapa | Comando | Descrição |

| Configurar o tipo de alarme | alarm-type [ log | log-and-trap | trap | none ] | Opcional Por padrão, o modo de alarme é nenhum, ou seja, não alarme. |

| Configure o número de registros de histórico salvos | number-of-history-kept history-number | Opcional Por padrão, salve um registro de histórico. |

| Configure o período de salvamento dos registros do histórico | periods periods | Opcional Por padrão, após o término de cada agendamento, salve um registro de histórico. |

| Configurar o tempo limite | timeout timeout | Opcional Por padrão, o tempo limite é: Entidade ICMP-path-echo 5000ms Entidade ICMP-path-jitter 5000ms Entidade VoIP-jitter 50000ms Entidade de eco UDP 5000ms A entidade que não suporta o comando: Entidade de eco ICMP Entidade de eco ICMPv6 Entidade de estatísticas de FLUXO |

| Configure o valor TOS do pacote | tos tos-value | Opcional Por padrão, o valor TOS é 0. A entidade que não suporta o comando: Entidade de eco ICMP Entidade de eco ICMPv6 |

| Configure o atributo VRF da entidade | vrf vrf-name | Opcional Por padrão, não configure o atributo VRF da entidade. As entidades que não suportam o comando: Entidade de eco ICMP Entidade de eco ICMPv6 Entidade de estatísticas de FLUXO |

| Configurar o intervalo de agendamento da entidade | frequency seconds | Opcional Por padrão, o intervalo de agendamento é: Entidade ICMP-path-echo 60s Entidade ICMP-path-jitter 60s Entidade UDP-eco 60s As entidades que não suportam o comando: Entidade de eco ICMP Entidade de eco ICMPv6 entidade VoIP-jitter Entidade de estatísticas de FLUXO |

| Configurar o comprimento do pacote de detecção | request-data-size data-size | Opcional Por padrão, o comprimento do pacote de detecção: Entidade ICMP-path-echo 70 bytes Entidade ICMP-path-jitter 70 bytes Entidade UDP-echo 16 bytes As entidades que não suportam o comando: Entidade de eco ICMP Entidade de eco ICMPv6 entidade VoIP-jitter Entidade de estatísticas de FLUXO |

| Configure o limite de perda de pacote e a regra de excesso de limite | threshold-pktloss pktloss direction { be | se } | Opcional Por padrão, o limite de perda de pacotes: Entidade de eco ICMP 150 Entidade de eco ICMPv6 150 Entidade ICMP-path-echo 1 Entidade ICMP-path-jitter 100 Entidade de eco UDP 1 A regra do excesso de limite é ser. As entidades que não suportam o comando: entidade VoIP-jitter Entidade de estatísticas de FLUXO |

| Configure o limite de atraso bidirecional e a regra de excesso de limite | threshold-rtt rtt direction { be | se } | Opcional Por padrão, o limite de atraso bidirecional é: Entidade de eco ICMP 9000ms Entidade de eco ICMPv6 9000ms Entidade ICMP-path-echo 9000ms ICMP-path -jitter entidade 9000ms Entidade VoIP-jitter 9000ms Entidade UDP-eco 9000ms A regra do excesso de limite é ser. As entidades que não suportam o comando: Entidade de estatísticas de FLUXO |

Se a entidade RTR já existir e a entidade estiver no estado não agendado, execute o rtr ID da entidade comando para entrar diretamente no modo de configuração da entidade. Quando a regra do excesso é ser e o valor real é maior ou igual ao limite, é julgado como acima do limite; quando a regra do excesso é se e o valor real é menor ou igual ao limite, é julgado como acima do limite. O intervalo de agendamento da entidade ICMP-path-echo precisa atender ao seguinte requisito: intervalo de agendamento > tempo limite. O intervalo de agendamento da entidade ICMP-path-jitter precisa atender ao seguinte requisito: intervalo de agendamento > tempo limite; timeout precisa atender ao seguinte requisito: timeout > pkt-number * pkt-interval; Para o parâmetro pkt-number e o parâmetro pkt-interval, consulte o comando set da entidade ICMP-path-echo. Quando o intervalo de agendamento da entidade VoIP-jitter seleciona simulando G.711ALaw, G.711muLaw e .729Acodec G, é necessário atender ao seguinte requisito: intervalo de agendamento > timeout + 5; ao selecionar o codec personalizado, é necessário atender ao seguinte requisito: intervalo de agendamento > intervalo de agendamento + 5; schedule-interval precisa atender ao seguinte requisito: schedule-interval > packet-number * packet-interval; para os parâmetros de intervalo de agendamento, número de pacote e intervalo de pacote, consulte o comando set da entidade VoIP-jitter. O intervalo de agendamento da entidade UDP-echo precisa atender ao seguinte requisito: intervalo de agendamento > tempo limite + 5.

Configurar grupo de entidades RTR

Um grupo de entidades RTR é o conjunto de um ou vários grupos de entidades RTR. Uma entidade RTR pode pertencer a vários grupos de entidades RTR e o grupo não pode se tornar membro do grupo. Um grupo só pode conter um membro uma vez. O grupo de entidades RTR é identificado exclusivamente pelo ID do grupo e o nome do grupo é gerado automaticamente pelo sistema.

O grupo de entidades RTR é principalmente para agendar um conjunto RTR. O agendamento para o grupo de entidades RTR é equivalente ao agendamento para todas as entidades RTR no grupo de entidades RTR. O resultado da detecção é salvo nos registros de histórico da entidade RTR.

Condição de configuração

Antes de configurar o grupo de entidades RTR, primeiro conclua a seguinte tarefa:

- Ativar RTR.

Configurar grupo de entidades RTR

Tabela 3 -12 Configurar o grupo de entidades RTR

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | configure terminal | - |

| Entre no modo de configuração do grupo de entidades RTR | rtr group group-id | Obrigatório Se o grupo de entidades RTR não existir, crie automaticamente o grupo de entidades. |

| Adicione os membros no grupo de entidades RTR | member entity-list | Opcional Por padrão, o grupo de entidades RTR não contém nenhum membro. |

| Configure as opções do grupo de entidades RTR | option { or | and } | Opcional Por padrão, a opção de status do grupo de entidades RTR é e (quando todas as entidades do grupo são alcançáveis, o status do grupo pode ser alcançado) |

| Configure o intervalo de agendamento entre os membros no grupo de entidades RTR | interval interval | Opcional Por padrão, o intervalo de agendamento dos membros do grupo é 0s. |

| Configure o grupo de entidades RTR para gerar o agendador automaticamente | group probe | Opcional Por padrão, não configure o grupo de entidades RTR para gerar o planejador automaticamente. |

Uma entidade VoIP-jitter ou entidade UDP-echo não pode ser adicionada a vários grupos para agendamento. Caso contrário, o resultado do agendamento pode estar errado. O método de cálculo para o intervalo de agendamento do grupo de entidades RTR é o seguinte: intervalo de agendamento = o máximo de todos os intervalos de agendamento dos membros + (quantidade de membros – 1) * intervalo de agendamento entre os membros.

Configurar o RTR Responder

O respondedor RTR é usado principalmente para configurar a conexão com a extremidade de origem e responder aos pacotes de detecção enviados pela extremidade de origem, de modo a garantir que o resultado da detecção esteja correto. A entidade VoIP-jitter e a entidade UDP-echo precisam configurar a conexão com a extremidade de destino, portanto, devemos configurar o respondedor RTR na extremidade de destino.

Condição de configuração

Antes de configurar o respondedor RTR, primeiro conclua a seguinte tarefa:

- Ativar RTR.

Configurar o RTR Responder

Tabela 3 -13 Configurar o respondedor RTR

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | configure terminal | - |

| Configurar o respondedor RTR | rtr responder | Obrigatório Por padrão, não configure o respondedor RTR. |

Configurar o Agendador RTR

O escalonador RTR é a política de detecção de escalonamento para a entidade ou grupo RTR. O escalonador RTR pode usar um membro de entidade como objeto e também pode usar um grupo de entidades RTR como objeto, mas não pode usar o grupo e a entidade como objeto juntos. O escalonador RTR é identificado exclusivamente pelo ID do escalonamento e não relacionado com o tipo de entidade RTR, mas o intervalo de escalonamento deve considerar os atributos da entidade RTR escalonada ou os membros do grupo de entidades RTR. O agendador RTR fornece políticas de agendamento ricas e pode selecionar agendar de uma só vez ou iniciar a agenda após algum tempo, até mesmo definir o tempo absoluto de início do agendamento. Além disso, o agendador pode encerrar automaticamente após os horários de agendamento definidos e também pode sempre existir.

Condição de configuração

Antes de configurar o planejador RTR, primeiro conclua a seguinte tarefa:

- Configure a entidade RTR desejada ou o grupo de entidades RTR

Configurar o Agendador RTR

Tabela 3 -14 Configurar o agendador RTR

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | configure terminal | - |

| Configure o agendador RTR, agendando uma entidade ou grupo | rtr schedule schedule-id { entity entity-id | group group-id } start { hh:mm [ :ss ] date month year | after hh:mm [ :ss ] | now } ageout ageout-time life { forever | life-time repeat repeat-times } | Obrigatório Por padrão, não configure o agendador RTR. |

O tempo de idade do agendador RTR deve ser maior que o intervalo de agendamento do objeto de agendamento. Caso contrário, após um agendamento, o agendador será excluído devido ao vencimento e ao tempo limite.

Configurar pausar entidade de agendamento

Para a entidade que está sendo agendada, podemos configurar pausando o agendamento da entidade.

Condição de configuração

Antes de configurar o agendamento de pausa da entidade, primeiro conclua a seguinte tarefa:

- A entidade está sendo agendada

Configurar pausar entidade de agendamento

Tabela 3 -15 Configurar pausar o agendamento da entidade

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | configure terminal | - |

| Configurar pausar o agendamento da entidade | rtr entity-id halt | Opcional Por padrão, não pause a entidade no estado de agendamento. |

Apenas uma entidade pode configurar o rtr parar . Se a entidade for membro do grupo de entidades RTR, não podemos configurar o rtr parar. Depois de configurar o rtr parar e se ainda não estiver configurando o rtr retomar antes do término do período de agendamento, o agendador de agendamento da entidade será excluído devido ao vencimento e ao tempo limite.

Configurar a restauração da entidade de agendamento

Para o agendamento pausado da entidade, podemos configurar o agendamento de restauração da entidade.

Condição de configuração

Antes de configurar o agendamento de restauração da entidade, primeiro conclua a seguinte tarefa:

- A entidade está no estado de agendamento pausado

Configurar a restauração da entidade de agendamento

Tabela 3 -16 Configurar o agendamento de restauração da entidade

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | configure terminal | - |

| Configurar o agendamento de restauração da entidade | rtr entity-id resume | Opcional |

SLAMonitoramento e manutenção

Tabela 3 -17 SLAMonitoramento e manutenção

| Comando | Descrição |

| show rtr entity [ entity-id ] | Exibir as informações da entidade RTR |

| show rtr group [ group-id ] | Exibir as informações do grupo de entidades RTR |

| show rtr history entity-id | Exibe as informações de registro de histórico da entidade RTR especificada |

| show rtr schedule [ schedule-id ] | Exibir as informações do agendador RTR |

Exemplo de configuração típico SLA

Configurar entidade ICMP-echo para detectar comunicação de rede básica

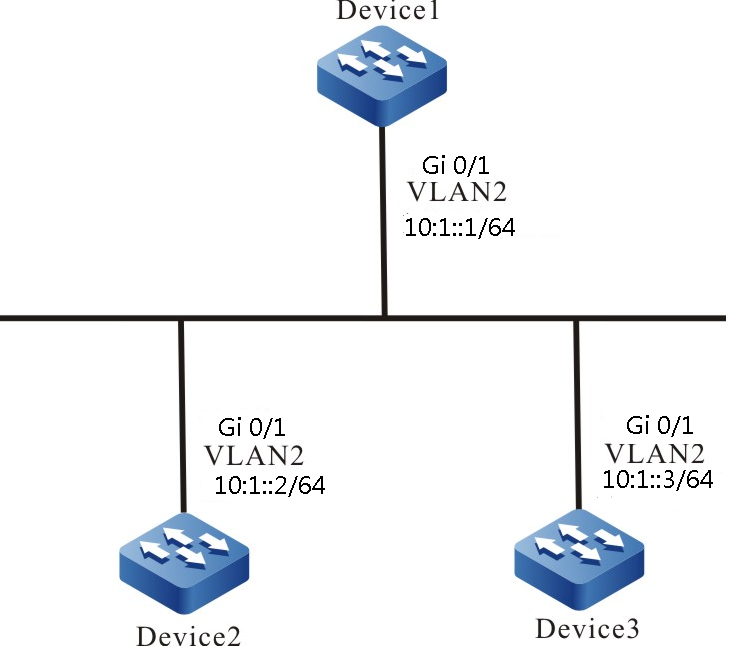

Requisito de rede

- Use a entidade ICMP-echo em Device1, detectando a comunicação básica da rede de Device1 para Device3.

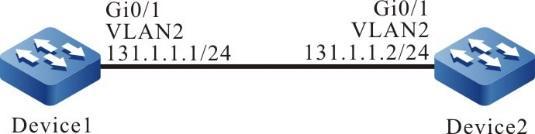

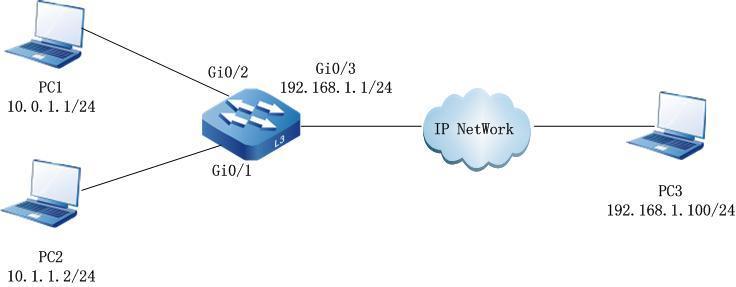

Topologia de rede

Figura 3 – 1 Rede de configuração da entidade ICMP-echo

Etapas de configuração

- Passo 1:Configure a VLAN e adicione a porta à VLAN correspondente. (Omitido)

- Passo 2:Configure o endereço IP e a rota da interface, fazendo com que o Device1 se comunique com o Device3. (Omitido)

- Passo 3:Configure a entidade ICMP-echo e adicione os parâmetros de atributo.

#Configurar dispositivo1.

Device1#config terminalDevice1(config)#rtr enableDevice1(config)#rtr 1 icmpechoDevice1(config-rtr-icmpecho)#set 132.1.1.1 5 70 2 12 extend 131.1.1.1 0 TRUE FALSEDevice1(config-rtr-icmpecho)#alarm-type logDevice1(config-rtr-icmpecho)#number-of-history-kept 255Device1(config-rtr-icmpecho)#threshold-pktLoss 10 direction beDevice1(config-rtr-icmpecho)#threshold-rtt 1000 direction beDevice1(config-rtr-icmpecho)#exit

#Visualize os parâmetros da entidade ICMP-echo.

Device1#show rtr entity 1--------------------------------------------------------------ID:1 name:IcmpEcho1 Created:TRUE****************type:ICMPECHO****************CreatedTime:WED OCT 31 14:49:31 2012LatestModifiedTime:WED OCT 31 14:53:53 2012Times-of-schedule:0TargetIp:132.1.1.1Transmit-packets:5Totally-send-packets:0Packet-size:70Timeout:2(s)Alarm-type:logThreshold-of-rtt:1000(ms) direction:beThreshold-of-packet-loss:10 direction:beNumber-of-history-kept:255Periods:1Extend parameters:sourceIp:131.1.1.1 tos:0 DF(DON'T FRAG):TRUE Verify-data:FALSEIn-scheduling:FALSESchedule frequency:12(s)Status:DEFAULT

O resultado mostra que os parâmetros da entidade são consistentes com a configuração.

In-scheduling:FALSEDescription entidade não está agendada.

Status:DEFAULT O status da entidade de descrição é DEFAULT.

Quando a entidade não está agendada, o status é DEFAULT; quando a entidade é agendada e se a entidade é alcançável, o status é REACHABLE; se a entidade estiver inacessível, o status será INACESSÍVEL.

- Passo 4:Agende a entidade ICMP-echo definida e defina os parâmetros de atributo do agendamento.

#Configurar dispositivo1

Device1(config)#rtr schedule 1 entity 1 start now ageout 100 life forever- Passo 5:Confira o resultado.

Quando a conectividade de rede de Device1 para Device3 é normal:

#Visualize o status da entidade.

Device1#show rtr entity 1--------------------------------------------------------------ID:1 name:IcmpEcho1 Created:TRUE****************type:ICMPECHO****************CreatedTime:WED OCT 31 14:49:31 2012LatestModifiedTime:WED OCT 31 14:53:53 2012Times-of-schedule:1Time-of-last-schedule:WED OCT 31 14:54:07 2012TargetIp:132.1.1.1Transmit-packets:5Totally-send-packets:5Packet-size:70Timeout:2(s)Alarm-type:logThreshold-of-rtt:1000(ms) direction:beThreshold-of-packet-loss:10 direction:beNumber-of-history-kept:255Periods:1Extend parameters:sourceIp:131.1.1.1 tos:0 DF(DON'T FRAG):TRUE Verify-data:FALSEIn-scheduling:TRUESchedule frequency:12(s)Status:REACHABLE

In-scheduling: TRUE indica que a entidade está sendo agendada;

Status:REACHABLE indica que o status da entidade é alcançável, ou seja, a conexão de rede do Dispositivo1 para o Dispositivo3 está normal.

- Quando a conectividade de rede de Device1 para Device3 está com defeito:

O modo de alarme é configurado como log, portanto, quando a rede for desconectada, imprima as informações do alarme no dispositivo, conforme abaixo:

Oct 31 14:54:46: [tRtrIcmpRcv]Rtr 1 (ICMPECHO) rtt [9000ms] was exceeded(>=) threshold [1000ms].#Visualize o status da entidade.

Device1#show rtr entity 1--------------------------------------------------------------ID:1 name:IcmpEcho1 Created:TRUE****************type:ICMPECHO****************CreatedTime:WED OCT 31 14:49:31 2012LatestModifiedTime:WED OCT 31 14:53:53 2012Times-of-schedule:4Time-of-last-schedule:WED OCT 31 14:54:43 2012TargetIp:132.1.1.1Transmit-packets:5Totally-send-packets:20Packet-size:70Timeout:2(s)Alarm-type:logThreshold-of-rtt:1000(ms) direction:beThreshold-of-packet-loss:10 direction:beNumber-of-history-kept:255Periods:1Extend parameters:sourceIp:131.1.1.1 tos:0 DF(DON'T FRAG):TRUE Verify-data:FALSEIn-scheduling:TRUESchedule frequency:12(s)Status:UNREACHABLE

In-scheduling: TRUED indica que a entidade está sendo agendada;

Status:UNREACHABLE indica que o status da entidade está inacessível, ou seja, a conexão de rede do Dispositivo1 para o Dispositivo3 está inacessível.

#Visualize o conteúdo do registro do histórico.

Device1#show rtr history 1--------------------------------------------------------------ID:1 Name:IcmpEcho1 CurHistorySize:4 MaxHistorysize:255History recorded as following:WED OCT 31 14:54:46 2012PktLoss:5 ,Rtt:invalidWED OCT 31 14:54:32 2012PktLoss:0 ,Rtt:11 (ms)WED OCT 31 14:54:20 2012PktLoss:0 ,Rtt:2 (ms)WED OCT 31 14:54:07 2012PktLoss:0 ,Rtt:2 (ms)

Nos registros do histórico, registre a perda de pacotes e o atraso de cada agendamento; se Rtt for inválido, indica que há falha na rede e a rede é alcançável.

Configurar a entidade ICMP-path-echo para detectar a comunicação de rede

Requisito de rede

- Use a entidade ICMP-path-echo em Device1, detectando a comunicação de rede do caminho de Device1 para Device3.

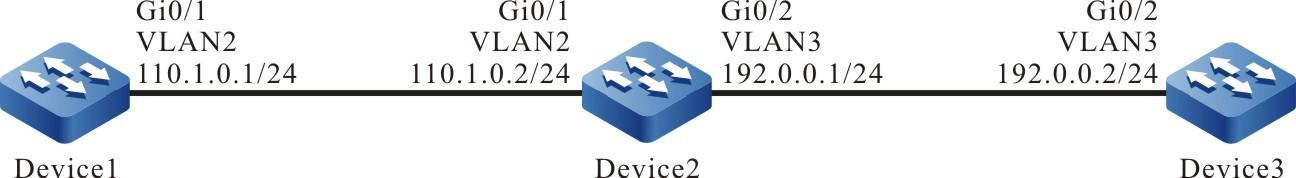

Topologia de rede

Figura 3 – 2 Rede de configuração da entidade ICMP-path-echo

Etapas de configuração

- Passo 1:Configure a VLAN e adicione a porta à VLAN correspondente. (Omitido)

- Passo 2:Configure o endereço IP e a rota da interface, fazendo com que Device1, Device2 e Device3 se comuniquem entre si. (Omitido)

- Passo 3:Configure a entidade ICMP-path-echo e adicione os parâmetros de atributo.

#Configurar dispositivo1.

Device1#config terminalDevice1(config)#rtr enableDevice1(config)#rtr 1 icmp-path-echoDevice1(config-rtr-icmppathecho)#set dest-ipaddr 192.0.0.2 source-ipaddr 110.1.0.1Device1(config-rtr-icmppathecho)#number-of-history-kept 255Device1(config-rtr-icmppathecho)#targetOnly falseDevice1(config-rtr-icmppathecho)#exit

# Visualize os parâmetros da entidade ICMP-path-echo.

Device1#show rtr entity 1--------------------------------------------------------------ID:1 name:IcmpPathEcho1 Created:TRUE****************type:ICMPPATHECHO****************CreatedTime:WED OCT 24 10:18:02 2012LatestModifiedTime:WED OCT 24 10:19:09 2012Times-of-schedule:0TargetIp:192.0.0.2SourceIp:110.1.0.1Transmit-packets:1 (each hop)Request-data-size:70Timeout:5000(ms)Frequency:60(s)TargetOnly:FALSEVerify-data:FALSEAlarm-type:noneThreshold-of-rtt:9000(ms) direction:beThreshold-of-pktloss:1 direction:beNumber-of-history-kept:255Periods:1In-scheduling:FALSEStatus:DEFAULT--------------------------------------------------------------

O resultado mostra que os parâmetros da entidade são consistentes com a configuração.

In-scheduling:FALSE indica que a entidade não está agendada.

Status:DEFAULT indica que o status da entidade é DEFAULT.

- Passo 4:Agende a entidade ICMP-path-echo definida e defina os parâmetros de atributo do agendamento.

#Configurar dispositivo1.

Device1(config)#rtr schedule 1 entity 1 start now ageout 100 life 600 repeat 10- Passo 5:Confira o resultado.

#Visualize o status da entidade.

Device1#show rtr entity 1--------------------------------------------------------------ID:1 name:IcmpPathEcho1 Created:TRUE****************type:ICMPPATHECHO****************CreatedTime:WED OCT 24 10:18:02 2012LatestModifiedTime:WED OCT 24 10:19:09 2012Times-of-schedule:1Time-of-last-schedule:WED OCT 24 10:20:01 2012TargetIp:192.0.0.2SourceIp:110.1.0.1Transmit-packets:1 (each hop)Request-data-size:70Timeout:5000(ms)Frequency:60(s)TargetOnly:FALSEVerify-data:FALSEAlarm-type:noneThreshold-of-rtt:9000(ms) direction:beThreshold-of-pktloss:1 direction:beNumber-of-history-kept:255Periods:1In-scheduling:TRUEStatus:REACHABLE

In-scheduling:TRUE indica que a entidade está sendo agendada.

Status:REACHABLE indica que o status da entidade é alcançável, ou seja, a conexão de rede do Dispositivo1 para o Dispositivo3 está normal.

#Visualize o conteúdo do registro do histórico.

Device1#show rtr history 1--------------------------------------------------------------ID:1 Name:IcmpPathEcho1History of hop-by-hop:110.1.0.2 PktLoss:0 ,Rtt:2 (ms)192.0.0.2 PktLoss:0 ,Rtt:1 (ms)History of record from source to dest:CurHistorySize:1 MaxHistorysize:255WED OCT 24 10:20:01 2012PktLoss:0 ,Rtt:1 (ms)

Nos registros do histórico, registre a perda de pacotes e o atraso de cada agendamento.

#Aguarde algum tempo e após agendar 10 vezes, visualize o status da entidade.

Device1#show rtr entity 1--------------------------------------------------------------ID:1 name:IcmpPathEcho1 Created:TRUE****************type:ICMPPATHECHO****************CreatedTime:WED OCT 24 10:18:02 2012LatestModifiedTime:WED OCT 24 10:19:09 2012Times-of-schedule:10Time-of-last-schedule:WED OCT 24 10:29:01 2012TargetIp:192.0.0.2SourceIp:110.1.0.1Transmit-packets:1 (each hop)Request-data-size:70Timeout:5000(ms)Frequency:60(s)TargetOnly:FALSEVerify-data:FALSEAlarm-type:noneThreshold-of-rtt:9000(ms) direction:beThreshold-of-pktloss:1 direction:beNumber-of-history-kept:255Periods:1In-scheduling:FALSEStatus:DEFAULT

Após o agendamento por 10 vezes, o agendamento é interrompido e o status da entidade é DEFAULT.

Configurar caminho ICMP - Entidade jitter para detectar comunicação de rede

Requisito de rede

- Use a entidade ICMP-path-jitter em Device1, detectando a comunicação de rede do caminho de Device1 para Device3.

Topologia de rede

Figura 3 – 3 Rede de configuração da entidade ICMP-path-jitter

Etapas de configuração

- Passo 1:Configure a VLAN e adicione a porta à VLAN correspondente. (Omitido)

- Passo 2:Configure o endereço IP e a rota da interface, fazendo com que Device1, Device2 e Device3 se comuniquem entre si. (Omitido)

- Passo 3:Configure a entidade ICMP-path-jitter e adicione os parâmetros de atributo.

#Configurar dispositivo1.

Device1#config terminalDevice1(config)#rtr enableDevice1(config)#rtr 1 icmp-path-jitterDevice1(config-rtr-icmppathjitter)#set dest-ipaddr 192.0.0.2 10 20 source-ipaddr 110.1.0.1Device1(config-rtr-icmppathjitter)#number-of-history-kept 255Device1(config-rtr-icmppathjitter)#targetOnly falseDevice1(config-rtr-icmppathjitter)#exit

#Visualize os parâmetros da entidade ICMP-path-jitter.

Device1#show rtr entity 1--------------------------------------------------------------ID:1 name:IcmpPathJitter1 Created:TRUE****************type:ICMPPATHJITTER****************CreatedTime:WED OCT 24 10:54:31 2012LatestModifiedTime:WED OCT 24 10:56:12 2012Times-of-schedule:0TargetIp:192.0.0.2SourceIp:110.1.0.1Transmit-packets:10 (each hop)Packets-interval:20(ms)Request-data-size:70Timeout:5000(ms)Frequency:60(s)TargetOnly:FALSEVerify-data:FALSEAlarm-type:noneThreshold-of-rtt:9000(ms) direction:beThreshold-of-pktLoss: 200000000 direction:beThreshold-of-jitter:6000(ms) direction:beNumber-of-history-kept:255Periods:1In-scheduling:FALSEStatus:DEFAULT--------------------------------------------------------------

O resultado mostra que os parâmetros da entidade são consistentes com a configuração.

In-scheduling:FALSE indica que a entidade não está agendada.

Status:DEFAULT indica que o status da entidade é DEFAULT.

- Passo 4:Agende a entidade ICMP-path-jitter definida e defina os parâmetros de atributo do agendamento.

#Configurar dispositivo1.

Device1(config)#rtr schedule 1 entity 1 start now ageout 100 life foreve- Passo 5:Confira o resultado.

#Visualize o status da entidade.

Device1#show rtr entity 1--------------------------------------------------------------ID:1 name:IcmpPathJitter1 Created:TRUE****************type:ICMPPATHJITTER****************CreatedTime:WED OCT 24 10:54:31 2012LatestModifiedTime:WED OCT 24 10:56:12 2012Times-of-schedule:4Time-of-last-schedule:WED OCT 24 11:00:25 2012TargetIp:192.0.0.2SourceIp:110.1.0.1Transmit-packets:10 (each hop)Packets-interval:20(ms)Request-data-size:70Timeout:5000(ms)Frequency:60(s)TargetOnly:FALSEVerify-data:FALSEAlarm-type:noneThreshold-of-rtt:9000(ms) direction:beThreshold-of-pktLoss: 200000000 direction:beThreshold-of-jitter:6000(ms) direction:beNumber-of-history-kept:255Periods:1In-scheduling:TRUEStatus:REACHABLE--------------------------------------------------------------

Em agendamento: TRUE indica que a entidade está sendo agendada.

Status:REACHABLE indica que o status da entidade é alcançável, ou seja, a conexão de rede do Dispositivo1 para o Dispositivo3 está normal.

#Visualize o conteúdo do registro do histórico.

Device1#show rtr history 1--------------------------------------------------------------ID:1 Name:IcmpPathJitter1History of hop-by-hop:110.1.0.2 PktLoss:0 Rtt:1 (ms),Jitter:0 (ms)192.0.0.2 PktLoss:0 Rtt:0 (ms),Jitter:0 (ms)History of record from source to dest:CurHistorySize:4 MaxHistorysize:255WED OCT 24 11:00:25 2012PktLoss:0 ,Rtt:1 (ms),Jitter:0 (ms)WED OCT 24 10:59:25 2012PktLoss:0 ,Rtt:0 (ms),Jitter:0 (ms)WED OCT 24 10:58:25 2012PktLoss:0 ,Rtt:0 (ms),Jitter:0 (ms)WED OCT 24 10:57:25 2012PktLoss:0 ,Rtt:0 (ms),Jitter:0 (ms)--------------------------------------------------------------

Nos registros do histórico, registre a perda de pacotes, atraso e jitter de cada agendamento.

Configurar a entidade VoIP-jitter para detectar pacotes VoIP de transmissão de rede

Requisito de rede

- Use a entidade VoIP-jitter em Device1 e detecte a rede transmitindo pacotes VoIP de Device1 para Device3 .

Topologia de rede

Figura 3 – 4 Rede de configuração da entidade VoIP-jitter

Etapas de configuração

- Passo 1:Configure a VLAN e adicione a porta à VLAN correspondente. (Omitido)

- Passo 2:Configure o endereço IP e a rota da interface, fazendo com que o Device1 se comunique com o Device3. (Omitido)

- Passo 3:Configure o ntp e sincronize o relógio.

#Configurar dispositivo3.

Device3#config terminalDevice3(config)#ntp master

#Configurar dispositivo1.

Device1(config)#ntp server 192.0.0.2#Ver que Device3 se torna o servidor de relógio com sucesso e avisar que o relógio está sincronizado.

Device3#show ntp statusCurrent NTP status informationClock is synchronized, stratum 8, reference is 127.127.8.10reference time is D4321EF4.7BBBBB68 (08:01:56.483 Wed Oct 24 2012)

#Ver que Device1 se torna o cliente do relógio com sucesso, avisar que o relógio está sincronizado e exibir o endereço do servidor.

Device1#show ntp statusCurrent NTP status informationClock is synchronized, stratum 9, reference is 192.0.0.2reference time is D43222C1.91110F31 (08:18:09.566 Wed Oct 24 2012)

- Passo 4:Configure o respondedor no Device3 como o final do respondente.

#Configurar dispositivo3

Device3(config)#rtr enableDevice3(config)#rtr responder

- Passo 5:Configure a entidade VoIP-jitter em Device1 e adicione os parâmetros de atributo.

#Configurar dispositivo1.

Device1#config terminalDevice1(config)#rtr enableDevice1(config)#rtr 1 jitterDevice1(config-rtr-jitter)#set dest-ipaddr 192.0.0.2 dest-port 1234 g711alaw source-ipaddr 110.1.0.1 source-port 1234Device1(config-rtr-jitter)#number-of-history-kept 255Device1(config-rtr-jitter)#exit

#Visualize o parâmetro da entidade.

Device1#show rtr entity 1--------------------------------------------------------------ID:1 name:Jitter1 Created:TRUE****************type:JITTER****************CreatedTime:WED OCT 24 16:02:32 2012LatestModifiedTime:WED OCT 24 16:02:58 2012Times-of-schedule:0Entry-state:PendTargetIp:192.0.0.2 targetPort:1234Codec:G.711 A-Law Packet-size:172 Packet-number:1000Packet-transmit-interval:20(ms)frequency:60(s)SourceIp:110.1.0.1 Soure-port:1234TimeOut:50000(ms)Alarm-type:noneThreshold-of-dsDelay:5000(ms) direction:beThreshold-of-dsJitter:6000(ms) direction:beThreshold-of-dsPktLoss:200000000 direction:beThreshold-of-sdDelay:5000(ms) direction:beThreshold-of-sdJitter:6000(ms) direction:beThreshold-of-sdPktLoss:200000000 direction:beThreshold-of-rtt:9000(ms) direction:beThreshold-of-mos:10000000 direction:beThreshold-of-icpif:100000000 direction:beNumber-of-history-kept:255Periods:1Status:DEFAULT--------------------------------------------------------------

O resultado mostra que os parâmetros da entidade são consistentes com a configuração.

Status:DEFAULT indica que o status da entidade é DEFAULT.

- Passo 6:Agende a entidade VoIP-jitter definida e defina os parâmetros de atributo do agendamento.

#Configurar dispositivo1.

Device1(config)#rtr schedule 1 entity 1 start now ageout 100 life 600 repeat 10- Passo 7:Confira o resultado.

#Visualize o status da entidade.

Device1#show rtr entity 1--------------------------------------------------------------ID:1 name:Jitter1 Created:TRUE****************type:JITTER****************CreatedTime:WED OCT 24 16:02:32 2012LatestModifiedTime:WED OCT 24 16:06:02 2012Times-of-schedule:3Time-of-last-schedule:WED OCT 24 16:08:29 2012Entry-state:TransmitTargetIp:192.0.0.2 targetPort:1234Codec:G.711 A-Law Packet-size:172 Packet-number:1000Packet-transmit-interval:20(ms)frequency:60(s)SourceIp:110.1.0.1 Soure-port:1234TimeOut:50000(ms)Alarm-type:noneThreshold-of-dsDelay:5000(ms) direction:beThreshold-of-dsJitter:6000(ms) direction:beThreshold-of-dsPktLoss:200000000 direction:beThreshold-of-sdDelay:5000(ms) direction:beThreshold-of-sdJitter:6000(ms) direction:beThreshold-of-sdPktLoss:200000000 direction:beThreshold-of-rtt:9000(ms) direction:beThreshold-of-mos:10000000 direction:beThreshold-of-icpif:100000000 direction:beNumber-of-history-kept:255Periods:1Status:REACHABLE--------------------------------------------------------------

Estado de entrada:Transmitir indica que a entidade está sendo agendada.

Status: REACHABLE indica que o status da entidade é alcançável e a rede de Device1 para Device3 transmite os pacotes VoIP normalmente.

#Visualize o conteúdo do registro do histórico.

Device1#show rtr history 1--------------------------------------------------------------ID:1 Name:Jitter1 CurHistorySize:3 MaxHistorysize:255History recorded as following:WED OCT 24 16:08:46 2012SdPktLoss:0 ,DsPktLoss:0 ,Rtt:185 (ms),SdDelay:14 (ms),DsDelay:178 (ms),SdJitter:8 (ms),DsJitter:183 (ms),Mos:5.000000 ,icpif:0.000000WED OCT 24 16:07:45 2012SdPktLoss:0 ,DsPktLoss:0 ,Rtt:14 (ms),SdDelay:16 (ms),DsDelay:7 (ms),SdJitter:10 (ms),DsJitter:13 (ms),Mos:5.000000 ,icpif:0.000000WED OCT 24 16:06:46 2012SdPktLoss:0 ,DsPktLoss:0 ,Rtt:17 (ms),SdDelay:16 (ms),DsDelay:9 (ms),SdJitter:11 (ms),DsJitter:13 (ms),Mos:5.000000 ,icpif:0.000000--------------------------------------------------------------

Nos registros do histórico, registre a perda de pacote unidirecional, atraso de retorno, atraso unidirecional e jitter unidirecional de cada agendamento.

Antes de configurar a entidade VoIP-jitter, precisamos configurar o serviço NTP para realizar a sincronização do relógio da rede e configurar o comando rtr responder no destino como o respondente. Observe que, se o relógio não estiver sincronizado ou não estiver configurando a extremidade do respondente, o resultado do agendamento está errado.

Configurar a entidade UDP-echo para detectar pacotes UDP de transmissão de rede

Requisito de rede

- Use a entidade UDP-echo em Device1 e detecte a rede transmitindo pacotes UDP de Device1 para Device3 .

Topologia de rede

Figura 3 – 5 Rede de configuração da entidade UDP-echo

Etapas de configuração

- Passo 1:Configure a VLAN e adicione a porta à VLAN correspondente. (Omitido)

- Passo 2:Configure o endereço IP e a rota da interface, fazendo com que o Device1 se comunique com o Device3. (Omitido)

- Passo 3:Configure o respondedor no Device3 como o final do respondente.

#Configurar dispositivo3

Device3#config terminalDevice3(config)#rtr enableDevice3(config)#rtr responder

- Passo 4:Configure a entidade UDP-echo em Device1 e adicione os parâmetros de atributo.

#Configurar dispositivo1.

Device1#config terminalDevice1(config)#rtr enableDevice1(config)#rtr 1 udpechoDevice1(config-rtr-udpecho)#set dest-ipaddr 192.0.0.2 dest-port 1001 source-ipaddr 110.1.0.1 source-port 1001Device1(config-rtr-udpecho)#number-of-history-kept 255Device1(config-rtr-udpecho)#frequency 10Device1(config-rtr-udpecho)#exit

#Visualize o parâmetro da entidade.