01 Fundamentos e Gerenciamento do Sistema

Noções básicas de operação do sistema

Visão geral

Noções básicas de operação do sistema descrevem principalmente o conhecimento básico das operações do dispositivo, incluindo funções básicas de operação do sistema, modos de configuração do dispositivo, modos de comando e interface de linha de comando.

Funções básicas de operação do sistema

Tabela 1 - 1 Lista de configuração das funções básicas de operação do sistema

| Tarefa de configuração | |

| Modo de configuração do dispositivo | Modo de configuração do dispositivo |

| Modo de operação de comando | Modo de operação de comando |

| Interface da Linha de comando | Interface da Linha de comando |

Modos de configuração do dispositivo

Os usuários podem fazer login no dispositivo para configuração e gerenciamento em diferentes modos. (Para detalhes dos modos de login, consulte o capítulo "Login do sistema" no guia de configuração.) O dispositivo oferece cinco modos de configuração típicos:

- Fazendo login no dispositivo localmente por meio da porta do console. Por padrão, os usuários podem configurar o dispositivo diretamente neste modo.

- Efetuando login no dispositivo por discagem remota por meio de um modem. O dispositivo não pode ser configurado diretamente neste modo . Isso é, antes da configuração, alguns preparativos precisam ser feitos.

- Fazendo login no dispositivo remotamente através do Telnet. O dispositivo não pode ser configurado diretamente neste modo . Isso é, antes da configuração, alguns preparativos precisam ser feitos.

- Fazer login no dispositivo remotamente por meio de SSH. O dispositivo não pode ser configurado diretamente neste modo . Isso é, antes da configuração, alguns preparativos precisam ser feitos.

- Fazendo login no dispositivo remotamente através da web. O dispositivo não pode ser configurado diretamente neste modo . Isso é, antes da configuração, alguns preparativos precisam ser feitos.

Modos de operação de comando

O dispositivo fornece um subsistema de processamento de comandos para gerenciamento e execução de comandos do sistema. O shell do subsistema fornece as seguintes funções principais:

- Registro de comandos do sistema

- Edição de comandos de configuração do sistema pelos usuários

- Análise dos comandos que foram inseridos pelos usuários

- Execução de comandos do sistema

Se um usuário configurar o dispositivo por meio de comandos shell, o sistema fornecerá vários modos de operação para a execução dos comandos. Cada modo de comando suporta comandos de configuração específicos. Desta forma, a proteção hierárquica é fornecida ao sistema, protegendo o sistema contra acesso não autorizado.

O subsistema shell fornece vários modos para a operação de comandos de configuração. Esses modos têm prompts de sistema diferentes, solicitando o modo de sistema atual do usuário. A seguir lista os modos de configuração comuns:

- Modo de usuário comum (usuário EXEC)

- Modo de usuário privilegiado (privilégio EXEC)

- Modo de configuração global (configuração global)

- Modo de configuração de interface (configuração de interface)

- Modo de configuração do sistema de arquivos (configuração do sistema de arquivos)

- Modo de configuração da lista de acesso (configuração da lista de acesso)

- Outros modos de configuração (Eles serão descritos nas seções e capítulos relacionados.)

A tabela a seguir mostra como entrar nos modos de comando comuns e alternar entre os modos.

Tabela 1 -2 Modos do sistema e métodos de alternância entre os modos

| Modo | Como entrar no modo | Prompt do sistema | Como sair do modo | Funções |

| Modo de usuário comum | Faça login no dispositivo. | Hostname> | Execute a exit comando para sair do modo. | Altera as configurações do terminal. Realiza testes básicos. Exibe as informações do sistema. |

| Modo de usuário privilegiado | No modo de usuário comum, execute o comando enable . | Hostname# | Execute a disable ou comando exit para sair para o modo de usuário comum . | Configure os parâmetros operacionais do dispositivo. Exibe as informações de operação do dispositivo. |

| Modo de configuração global | No modo de usuário privilegiado, execute o terminal configure comando. | Hostname(config)# | Execute o comando exit para sair para o modo de usuário privilegiado . | Configura os parâmetros globais necessários para a operação do dispositivo. |

| Modo de configuração da interface | No modo de configuração global, execute o comando interface (enquanto especifica a interface ou grupo de interface correspondente). | Hostname(config-if-xxx[number])# or Hostname(config-if-group[number])# | Execute o comando exit para sair para o modo de configuração global. Execute o comando end para sair para o modo de usuário privilegiado. | Neste modo, configura interfaces de dispositivos, incluindo: Interfaces de vários tipos Grupos de interface |

| Modo de configuração do sistema de arquivos | No modo de usuário privilegiado, execute o comando filesystem . | Hostname(config-fs)# | Execute o comando exit para sair para o modo de usuário privilegiado . | Gerencia o sistema de arquivos do dispositivo. |

| Modo de configuração da lista de acesso | No modo de configuração global, execute o IP lista de acesso padrão ou ip lista de acesso estendido comando. | Hostname(config-std-nacl)# Hostname(config-ext-nacl)# | Execute o comando exit para sair para o modo de configuração global. Execute o end comando para sair para o modo de usuário privilegiado. | Configura a Lista de Controle de Acesso (ACL). As tarefas de configuração incluem: Configurando listas de controle de acesso padrão. Configurando listas de controle de acesso estendidas. |

Hostname é o nome do sistema. No modo de configuração global, um usuário pode executar o comando hostname para modificar o nome do sistema e a modificação entrará em vigor imediatamente.

Se um usuário não estiver no modo de usuário privilegiado enquanto o usuário deseja executar um comando de modo privilegiado, o usuário pode usar o comando do para executar o comando necessário sem a necessidade de retornar ao modo privilegiado.

(Para obter detalhes, consulte as seções relacionadas em "Noções básicas de operação do sistema" do manual de comando.) Observe que o comando de alternância de modo, como do configure terminal não está incluído.

Interface da Linha de comando

A interface de linha de comando é uma interface homem-máquina fornecida pelo subsistema shell para configurar e usar o dispositivo. Por meio da interface de linha de comando, os usuários podem inserir e editar comandos para executar as tarefas de configuração necessárias, além de consultar as informações do sistema e conhecer o status de operação do sistema.

A interface de linha de comando fornece as seguintes funções para os usuários:

- Gerenciamento de informações de ajuda do sistema

- Inserção e edição de comandos do sistema

- Gerenciamento de comandos de histórico

- Gerenciamento do sistema de exibição do terminal

Ajuda on-line da linha de comando

A linha de comando fornece os seguintes tipos de ajuda online:

- Ajuda

- Ajuda completa

- Ajuda parcial

Por meio dos tipos de ajuda on-line acima, os usuários podem obter várias informações de ajuda. A seguir, alguns exemplos.

- Para obter uma breve descrição do sistema de ajuda online, execute a ajuda comando em qualquer modo de comando.

Hostname#helpHelp may be requested at any point in a command by enteringa question mark '?'. If nothing matches, the help list willbe empty and you must backup until entering a '?' shows theavailable options.Two styles of help for command are provided:1. Full help is available when you are ready to enter acommand argument (e.g. 'show ?') and describes each possibleargument.2. Partial help is provided when an abbreviated argument is enteredand you want to know what arguments match the input(e.g. 'show pr?'.)And "Edit key" usage is the following:CTRL+A -- go to home of current lineCTRL+E -- go to end of current lineCTRL+U -- erase all character from home to current cursorCTRL+K -- erase all character from current cursor to endCTRL+W -- erase a word on the left of current cursorCTRL+R -- erase a word on the right of current cursorCTRL+D,DEL -- erase a character on current cursorBACKSPACE -- erase a character on the left of current cursorCTRL+B,LEFT -- current cursor backward a characterCTRL+F,RIGHT -- current cursor forward a character

- Para listar todos os comandos e sua breve descrição em qualquer modo de comando, digite "?" no modo de comando.

Hostname#configure terminalHostname(config)#?aaa Authentication, Authorization and Accountingaccess-list Access Listalarm Set alarm option of systemarl Address translation itemarp Set a static ARP entryarp-security To CPU arp securityautosave Auto save the startup configurationbanner Define a login bannerbgp BGP informationcable-diagnostics Cable Diagnostics on physical interface..................................................... ......... ......

- Digite um comando seguido de "?", e todos os subcomandos que podem ser executados no modo atual são exibidos.

Hostname#show ?access-list List access listsacl-object Show acl objectarl Address translation itemarp Command arparp-security To CPU arp securitybfd BFD Protocol informationbgp BGP informationcable-diagnostics Cable Diagnostics on physical interfacecard_list Show information of hardware modulesclock Print system clock informationcluster Config clustercpu Show CPU use per process..................................................... .....

- Digite uma sequência de caracteres seguida de "?", e todas as palavras-chave que começam com a sequência de caracteres e sua descrição são exibidas.

Hostname#show a?access-list List access listsacl-object Show acl objectarl Address translation itemarp Command arparp-security To CPU arp security

Mensagens de erro de linha de comando

Para todos os comandos digitados pelos usuários, a linha de comando executa uma verificação de sintaxe. Se os comandos passarem na verificação de sintaxe, eles serão executados corretamente; caso contrário, o sistema relata mensagens de erro aos usuários. A tabela a seguir mostra mensagens de erro comuns.

Tabela 1 - 3 Mensagens de erro de linha de comando

| Mensagem de erro | Causa do erro |

| % Invalid input detected at '^' marker. | Nenhum comando ou palavra-chave foi encontrado, o tipo de parâmetro está incorreto ou o valor do parâmetro não está dentro do intervalo válido. |

| Type “*** ?” for a list of subcommands or % Incomplete command | O comando inserido está incompleto. |

| Hostname#wh % Ambiguous command: wh % Please select: whoami who | A cadeia de caracteres inserida é um comando difuso. |

Comandos de histórico

A interface de linha de comando fornece uma função semelhante à função Doskey. O sistema salva automaticamente os comandos inseridos pelo usuário no cache de comandos do histórico. Em seguida, os usuários podem invocar os comandos de histórico salvos pela interface de linha de comando a qualquer momento e executar o comando repetidamente, reduzindo esforços desnecessários para redigitar os comandos. A interface de linha de comando salva até 10 comandos para cada usuário conectado ao dispositivo. Em seguida, novos comandos substituem os antigos.

Tabela 1 - 4 Acessando os comandos de histórico da interface de linha de comando

| Para... | Imprensa... | Resultado da execução |

| Acesse o comando de histórico anterior | A tecla de seta para cima ↑ ou as teclas Ctrl+P | Se um comando de histórico anterior estiver disponível, ele será exibido. Se nenhum comando de histórico anterior estiver disponível, um som de alarme é reproduzido. |

| Acesse o próximo comando de histórico | A tecla de seta para baixo ↓ ou as teclas Ctrl+P | Se um comando de histórico posterior estiver disponível, ele será exibido. Se nenhum comando posterior estiver disponível, os comandos serão apagados e um som de alarme será reproduzido. |

Se você quiser acessar os comandos do histórico usando as teclas de seta para cima e para baixo, quando fizer telnet para o dispositivo no sistema operacional Windows 98 ou Windows NT, defina Terminais > Opções preferenciais > Opções de simulação como VT-100/ANSI.

A exibição do comando de histórico é baseada no modo de comando atual. Por exemplo, se você estiver no modo privilegiado, apenas os comandos de histórico no modo privilegiado serão exibidos.

Recursos de edição

A interface de linha de comando fornece funções básicas de edição de comandos. Ele suporta edição de várias linhas. Cada linha de comando pode conter até 256 caracteres. A tabela a seguir lista as funções básicas de edição fornecidas pelo subsistema shell para a interface de linha de comando.

Tabela 1 -5 Funções básicas de edição

| Chave | Função |

| Uma chave comum | Se o buffer de edição não estiver cheio, o caractere é inserido na posição do cursor e o cursor se move para a direita. Se o buffer de edição estiver cheio, um som de alarme é reproduzido. |

| A tecla de retrocesso | Exclui o caractere antes do cursor e move o cursor para trás. Se o cursor atingir o início do comando, um som de alarme é reproduzido. |

| A tecla Excluir | Exclui o caractere atrás do cursor. Se o cursor atingir o final do comando, um som de alarme é reproduzido. |

| A tecla de seta para a esquerda ← ou as teclas Ctrl+B | Move o cursor um caractere para a esquerda. Se o cursor atingir o início do comando, um som de alarme é reproduzido. |

| A tecla de seta para a direita → ou as teclas Ctrl+F | Move o cursor um caractere para a direita. Se o cursor atingir o final do comando, um som de alarme é reproduzido. |

| As teclas de seta para cima e para baixo ↑↓ | Exibir comandos de histórico. |

| Ctrl+A | Move o cursor para o início da linha de comando. |

| Ctrl+E | Move o cursor para o final da linha de comando. |

| Ctrl+U | Exclui todos os caracteres à esquerda do cursor até o início da linha de comando. |

Recursos de exibição

Para facilitar os usuários, a interface de linha de comando fornece os seguintes recursos de exibição:

Se a informação a ser exibida for mais de uma tela, a função de pausa é fornecida e o prompt "---MORE---" é exibido no canto inferior esquerdo da tela. Neste momento, as opções exibidas na tabela a seguir estão disponíveis para os usuários.

Tabela 1 - 6 Recursos de exibição

| Chave | Função |

| Tecla de espaço, tecla de seta para baixo ↓ ou Ctrl-F | Exiba a próxima tela. |

| A tecla de seta para cima ↑ ou as teclas Ctrl-B | Exibe a tela anterior. |

| A tecla Enter, tecla de seta para a direita → ou tecla igual = | Role as informações exibidas uma linha para baixo. |

| A tecla de seta para a esquerda ← ou a tecla de menos - | Role as informações exibidas uma linha para cima. |

| Ctrl-H | Retorna à parte superior das informações exibidas. |

| Quaisquer outras chaves | Sai do visor. Então, as informações que não foram exibidas não serão exibidas. |

Login do sistema

Visão geral

O dispositivo suporta os seguintes modos de login do sistema:

- Fazendo login no dispositivo por meio da porta do console para gerenciamento e manutenção.

- Telnet (login remoto). Os usuários podem gerenciar e manter o dispositivo remotamente neste modo.

- Shell Seguro (SSH). Por meio de sua tecnologia de criptografia e autenticação, o SSH fornece serviços de gerenciamento de login remoto seguro para os usuários.

- WEB (login remoto). Os usuários podem gerenciar e manter o dispositivo remotamente neste modo.

Configuração da Função de Login do Sistema

Tabela 2 - 1 Lista de configuração da função de login do sistema

| Tarefas de configuração | |

| Fazendo login no dispositivo através da porta do console | - |

| Fazendo login no dispositivo através da porta AUX | - |

| Configurando o login remoto via Telnet | Habilite o serviço Telnet do dispositivo.

O dispositivo atua como um cliente Telnet para login remoto. |

| Configurando o login remoto por meio de SSH | Habilite o serviço SSH do dispositivo.

O dispositivo atua como um cliente SSH para login remoto. |

| Configurando o login remoto pela web | Configure o login no dispositivo via HTTP

Configure o login no dispositivo via HTTPS |

Para a configuração de usuário relacionada de Telnet , SSH e login remoto da Web, consulte o manual de controle e gerenciamento de login.

Faça login no dispositivo pela porta do console

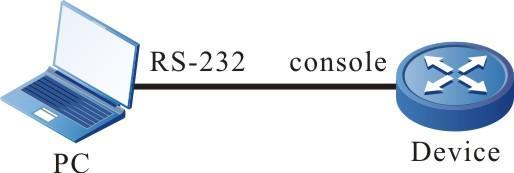

Para conectar um terminal ao dispositivo através da porta Console para configurar o dispositivo, execute as seguintes etapas:

- Passo 1: Selecione um terminal.

O terminal pode ser um terminal com porta serial RS-232 padrão ou um PC comum, sendo este último o mais utilizado. Se o modo de login dial-up remoto for selecionado, dois Modems serão necessários.

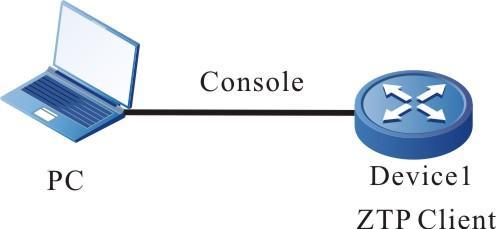

- Passo 2: Conecte a conexão física da porta Console.

Certifique-se de que o terminal ou o dispositivo que fornece a porta Console foi desligado e, em seguida, conecte a porta serial RS-232 do terminal à porta Console do dispositivo. A figura a seguir mostra a conexão.

Figura 2 -1 Conexão para Login viaConsole Port

- Passo 3: Configure o HyperTerminal.

Depois de ligar o terminal, você precisa definir os parâmetros de comunicação do terminal, ou seja, taxa de transmissão de 9600 bps, 8 bits de dados, 1 bit de parada, sem verificação de paridade e sem controle de fluxo de dados. Para um PC com sistema operacional Windows XP ou Windows NT, execute o programa HyperTerminal e defina os parâmetros de comunicação da porta serial do HyperTerminal de acordo com as configurações mencionadas anteriormente. A seguir, o HyperTerminal no sistema operacional Windows NT, por exemplo.

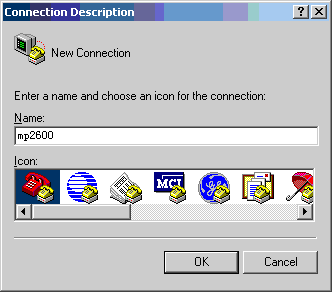

- Crie uma conexão:

Insira um nome de conexão e selecione um ícone do Windows para a conexão.

Figura 2 -2 Criando uma conexão

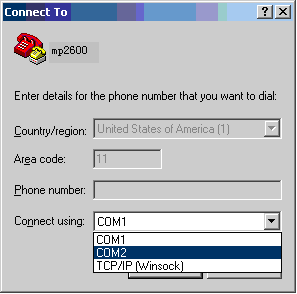

- Selecione uma porta de comunicação serial:

De acordo com a porta de comunicação serial que foi conectada, selecione COM1 ou COM2.

Figura 2 -3 Selecionando umSerial Communication Port

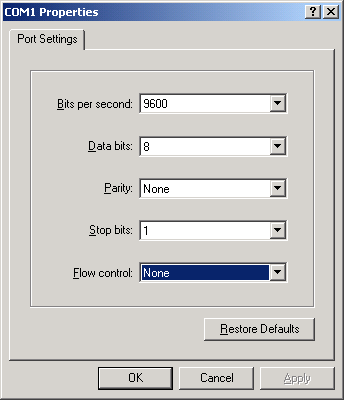

- Configure os parâmetros para a porta de comunicação serial:

Taxa de transmissão: 9600 bps

Bit de dados: 8 bits

Verificação de paridade: Nenhuma

Bit de parada: 1 bit

Controle de fluxo de dados: Nenhum

Figura 2 -4 Configurando Parâmetros para oSerial Communication Port

- Autenticação de sucesso de login:

Depois que o dispositivo com a porta Console é ligado, as informações de inicialização do dispositivo são exibidas no terminal. Após a conclusão da inicialização, o botão "Pressione qualquer tecla para iniciar o shell!" mensagem é exibida. Se a autenticação de login estiver configurada para ser necessária, insira o nome de usuário e a senha; caso contrário, pressione qualquer tecla para fazer login diretamente. Depois que o login for bem-sucedido, o prompt "Hostname>" será exibido no terminal. Em seguida, você pode configurar o dispositivo.

Configurar o login remoto via Telnet

Condição de configuração

Nenhum

Habilitar serviço Telnet do Dispositivo

Um usuário pode efetuar login no dispositivo remotamente por meio de Telnet para gerenciamento e manutenção. Antes de usar o serviço Telnet, habilite o serviço Telnet do dispositivo. Depois que o serviço Telnet do dispositivo é ativado, a porta de serviço Telnet 23 é monitorada.

Tabela 2 -2 Habilitando o serviço Telnet do dispositivo

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Habilite o serviço Telnet do dispositivo. | telnet server enable | Obrigatório. Por padrão, o serviço Telnet está habilitado. |

Tomar o dispositivo como cliente Telnet para login remoto

O usuário usa o dispositivo como um cliente Telnet para efetuar login no servidor Telnet especificado para configuração e gerenciamento.

Tabela 2 - 3 Tomando o dispositivo como um cliente Telnet para login remoto

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Habilite o cliente Telnet do dispositivo. | telnet client enable | Opcional. Por padrão, o cliente Telnet está habilitado. |

| Leve o dispositivo como um cliente Telnet para login remoto. | telnet { hostname | remote-host } [ port-number ] [ ipv4 | ipv6 ] [ source-interface interface-name ] | Obrigatório. |

O cliente Telnet pode efetuar login em um dispositivo remoto somente quando a função de servidor Telnet do dispositivo remoto estiver habilitada e a rede entre o cliente Telnet e o dispositivo remoto estiver normal.

Configurar o login remoto via SSH

Condição de configuração

Nenhum

Habilitar o Serviço SSH do Dispositivo

Depois que o servidor SSH de um dispositivo é habilitado, o dispositivo aceita a solicitação de conexão iniciada pelo usuário do cliente SSHv1 ou SSHv2. Depois que o cliente passa a autenticação, o cliente pode acessar o dispositivo. Depois que o serviço SSH do dispositivo é habilitado, a porta de serviço SSH 22 é monitorada. Se o comando ip ssh server for usado sem o parâmetro sshv1-compatible , isso indica que um cliente SSH pode efetuar login somente por meio de SSHv2.

Tabela 2 - 4 Habilitando o serviço SSH do dispositivo

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | config terminal | - |

| Habilite o serviço SSH do dispositivo. | ip ssh server [ listen-port ][ sshv1-compatible ] [ listen-port ] | Obrigatório. Por padrão, o serviço SSH está desabilitado. |

Pegue o dispositivo como um cliente SSH para login remoto

O dispositivo atua como um cliente SSH para efetuar login no servidor SSH especificado remotamente por meio do protocolo SSHv1 ou SSHv2. Durante o login, um nome de usuário e uma senha são necessários para autenticação do servidor SSH.

Tabela 2 - 5 Tomando um cliente SSH para login remoto

| Etapa | Comando | Descrição |

| Leve o dispositivo como um cliente SSH para login remoto. | ssh version 1 remote-host port-number [ source-interface interface-name ] user [timeout] ssh version 2 remote-host port-number [source-interface interface-name] user [timeout | prefer-key { diffie-hellman-group-exchange-sha256 | diffie-hellman-group-exchange-sha1 | diffie-hellman-group14-sha1 | diffie-hellman-group1-sha1} | prefer-identity-key { ssh-rsa | ssh-dss } | prefer-ctos-cipher { aes128-cbc | 3des-cbc | blowfish-cbc | cast128-cbc | arcfour128 | arcfour256 | arcfour | aes192-cbc | aes256-cbc | rijndael-cbc-lysator.liu.se | sm4-cbc | aes128-ctr | aes192-ctr | aes256-ctr} | prefer-ctos-hmac { hmac-md5 | hmac-sha1 | umac-64-openssh.com | hmac-ripemd160 | hmac-ripemd160-openssh.com | hmac-sha1-96 | hmac-md5-96}] | Obrigatório. |

O cliente SSH pode efetuar login em um dispositivo remoto somente quando o serviço SSH do dispositivo remoto estiver ativado e a rede entre o cliente SSH e o dispositivo remoto estiver normal.

Leve o dispositivo como um cliente SFTP para acessar o servidor SFTP

O dispositivo atua como um cliente S FTP para efetuar login no servidor S FTP especificado remotamente por meio do protocolo SSHv2. Durante o login, um nome de usuário e uma senha são necessários para autenticação do servidor FTP S. Depois que o cliente FTP S estiver conectado ao servidor FTP S , faça download ou upload dos arquivos no servidor.

Tabela 2 - 6 Tomando o dispositivo como cliente SFTP para acessar o servidor SFTP

| Etapa | Comando | Descrição |

| Tome o dispositivo como o cliente SFTP para acessar o servidor SFTP. | sftp {get | put} remote-host port-number [ source-interface interface-name ] user password src-filename dst-filename [compress] | Obrigatório |

O SFTP o cliente pode efetuar login em um dispositivo remoto somente quando o serviço SSH do dispositivo remoto estiver ativado e a rede entre o cliente SFTP e o dispositivo remoto estiver normal.

Configurar login remoto via WEB

Para facilitar a configuração e manutenção de equipamentos de rede, o dispositivo oferece a função de gerenciamento de rede Web. O dispositivo fornece um servidor web integrado. Você pode fazer login no dispositivo por meio de um navegador no PC e configurar e manter o dispositivo de forma intuitiva usando a interface da web. O dispositivo suporta dois modos de login na web integrados: modo de login http e modo de login HTTPS. O dispositivo suporta login na web IPv4 e login na web IPv6.

Condições de configuração

Não

Configurar o login no dispositivo via HTTP

Os usuários podem fazer login no dispositivo remotamente por meio de HTTP para gerenciamento e manutenção relacionados.

Tabela 2 - 7 Configure o login no dispositivo via HTTP

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configurar _ terminal | - |

| Habilitar o servidor HTTP | servidor http ip | Obrigatório Por padrão, não habilite o servidor web. |

| Configurar a porta do servidor HTTP | porta ip http port_number | Opcional Por padrão, o número da porta do servidor HTTP é 80. |

Antes de iniciar o servidor HTTP, você deve copiar o arquivo WEB ROM correspondente para /flash.

Configurar o login no dispositivo via HTTPS

Os usuários podem efetuar login remotamente no dispositivo por meio do modo HTTPS para gerenciamento e manutenção relacionados, mas antes de efetuar login no dispositivo por meio do modo HTTPS, eles precisam iniciar o serviço HTTPS do dispositivo.

Tabela 2 – 8 Configure o login no dispositivo via HTTPS

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Habilitar o servidor HTTP | ip http server | Obrigatório Por padrão, não habilite o servidor WEB. |

| Habilitar o servidor HTTPS | ip http secure-server | Obrigatório Por padrão, não habilite o servidor WEB. |

| Configurar a porta do servidor HTTPS | ip http port port_number | Opcional Por padrão, o número da porta do servidor HTTPS é 443. |

| Configure o certificado usado pelo serviço HTTPS | ip http certificate ca-store | Opcional Por padrão, o serviço HTTPS usa o certificado autoassinado . |

Para a configuração do domínio de confiança e a importação do certificado, consulte as seções relevantes da PKI.

Monitoramento e manutenção de login do sistema

Tabela 2 - 9 Monitoramento e manutenção de login do sistema

| Comando | Descrição |

| show fingerprint | Exiba as informações de impressão digital da chave pública SSH. |

| show ip http | Exiba as informações de configuração da WEB |

| show ip http login-user | Exibir as informações do usuário que logou via WEB com sucesso |

| show ip http restricted-user | Exibe as informações do usuário que não consegue logar via WEB |

| show ip http statistics | Exiba as informações de estatísticas do servidor WEB |

Exemplo de configuração típico de login do sistema

Configurar um terminal local para Telnet para o dispositivo

Requisitos de rede

- Um PC é usado como um terminal local para fazer login no dispositivo por meio do Telnet.

- Uma rota deve estar disponível entre o PC e o dispositivo.

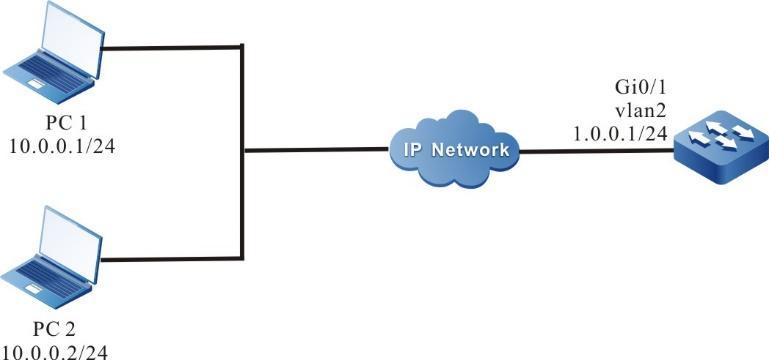

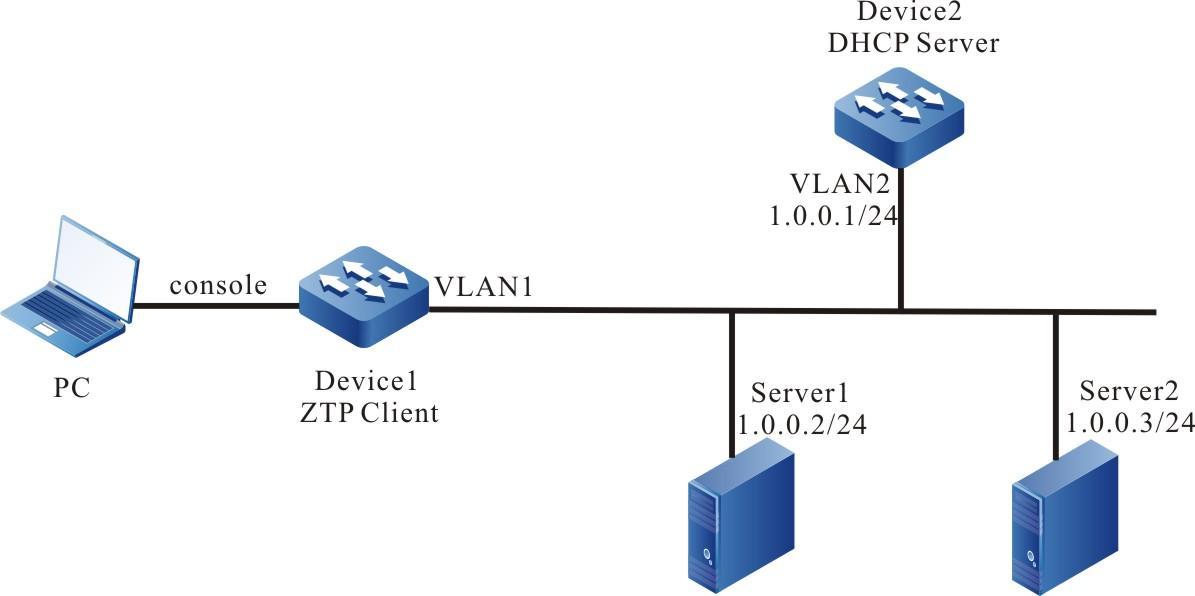

Topologia de rede

Figura 2 - 5 Topologia de rede para configurar um terminal local para Telnet para o dispositivo

Etapas de configuração

- Passo 1: Crie Redes Locais Virtuais (VLANs) e adicione portas às VLANs necessárias. (Omitido)

- Passo 2: Configura endereços IP para as portas. (Omitido)

- Passo 3: Configure a senha de ativação .

Device#configure terminalDevice(config)#enable password admin

- Passo 4: Telnet para o dispositivo.

#No PC, execute o programa Telnet e insira o endereço IP da VLAN 2.

- Passo 5: Confira o resultado.

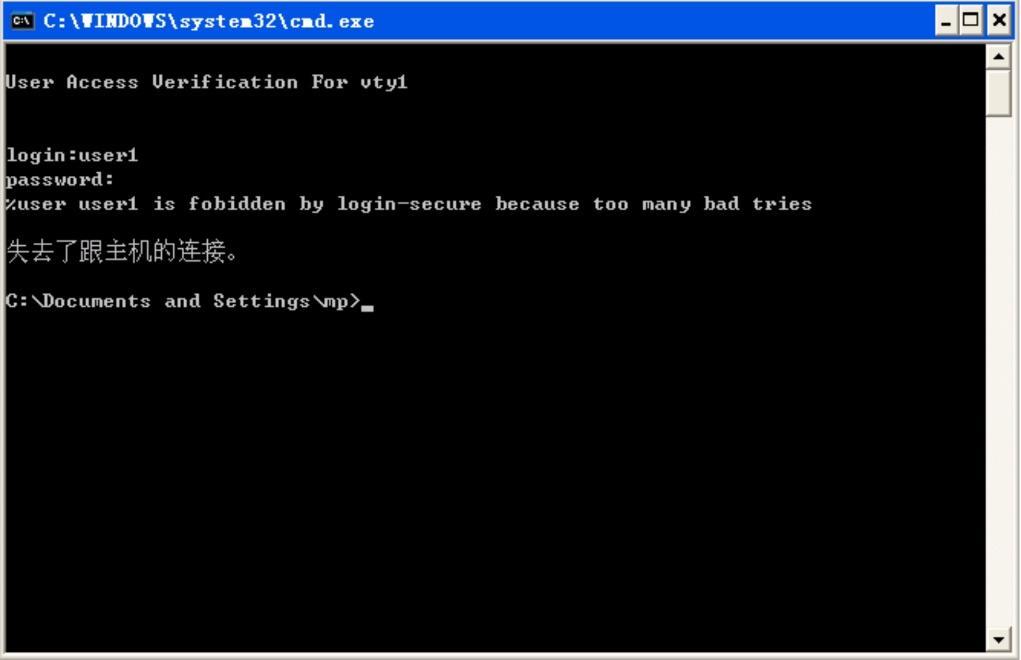

#Se o login for bem-sucedido, uma janela conforme a figura a seguir será exibida.

Figura 2 -6 Janela exibida após o sucesso do Telnet

Depois de fazer login no dispositivo com sucesso, insira a senha de habilitação correta para obter os direitos de operação necessários do dispositivo. Para sair do dispositivo, insira a saída comandar continuamente.

Se a mensagem "Muitos clientes ou acesso inválido" for exibida, isso indica que o número de usuários de login atingiu o número máximo permitido de usuários de login do dispositivo. Nesse caso, aguarde um pouco e tente fazer login novamente.

Se a mensagem "%enable operation is closed by login-secure service" for exibida, isso indica que o número de erros de entrada de senha de ativação excede o número de falhas contínuas de autenticação de login. Se o número de erros de entrada de senha de ativação atingir o número especificado pelo sistema, o sistema rejeitará a solicitação de conexão de login do endereço IP durante o tempo especificado.

Se a mensagem "Senha necessária, mas nenhuma definida" for exibida, isso indica que nenhuma senha de login foi configurada.

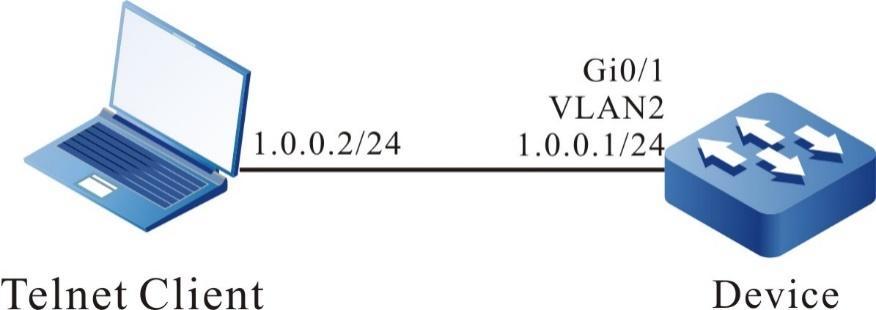

Configurar um dispositivo local para fazer login em um dispositivo remoto via Telnet

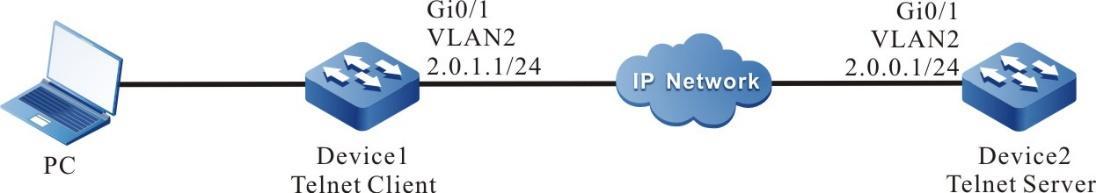

Requisitos de rede

- O dispositivo local Device1 atua como o cliente Telnet, enquanto o dispositivo remoto Device2 atua como o servidor Telnet.

- Uma rota deve estar disponível entre os dois dispositivos.

- O PC normalmente pode fazer login no Device1.

Topologia de rede

Figura 2 - 7 Topologia de rede para configurar um dispositivo local para Telnet para um dispositivo remoto

Etapas de configuração

- Passo 1: Crie VLANs e adicione portas às VLANs necessárias. (Omitido)

- Passo 2: Configura endereços IP para as portas. (Omitido)

- Passo 3: Faça login no Device1 através do PC. (Omitido)

- Passo 4: Em Device1, execute o seguinte comando para Telnet to Device2.

Device1#telnet 2.0.0.1#Enter the shell screen of Device2.Connect to 2.0.0.1 ...doneDevice2>

Após efetuar login no Device2 com sucesso, insira a senha de habilitação correta para obter os direitos de operação necessários do dispositivo. Para fazer logoff do dispositivo, insira o comando de saída continuamente.

Se a mensagem "Muitos clientes ou acesso inválido" for exibida, isso indica que o número de usuários de login atingiu o número máximo permitido de usuários de login do dispositivo. Nesse caso, aguarde um pouco e tente fazer login novamente.

Se a mensagem "%enable operation is closed by login-secure service" for exibida, isso indica que o número de erros de entrada de senha de ativação excede o número de falhas contínuas de autenticação de login. Se o número de erros de entrada de senha de ativação atingir o número especificado pelo sistema, o sistema rejeitará a solicitação de conexão de login do endereço IP durante o tempo especificado.

Se a mensagem "Senha necessária, mas nenhuma definida" for exibida, isso indica que nenhuma senha de login foi configurada na linha vty.

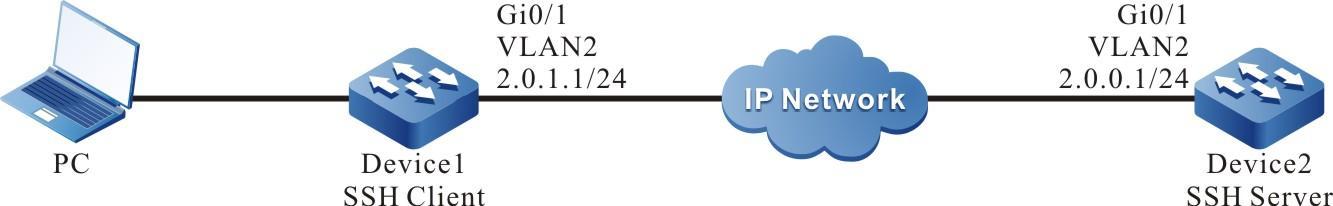

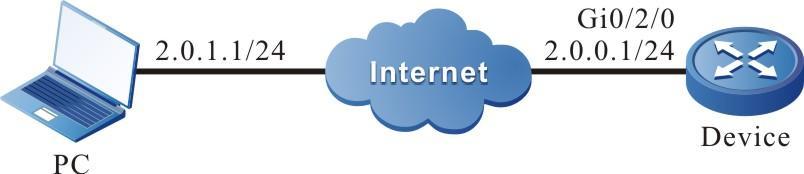

Configurar um dispositivo local para fazer login em um dispositivo remoto via SSH

Requisitos de rede

- O dispositivo local Device1 atua como cliente SSH, enquanto o dispositivo remoto Device2 atua como servidor SSH.

- Uma rota deve estar disponível entre os dois dispositivos.

- O PC normalmente pode fazer login no Device1.

Topologia de rede

Figura 2 -8 Topologia de rede para configurar um dispositivo local para fazer login em um dispositivo remoto via SSH

Etapas de configuração

- Passo 1: Crie VLANs e adicione portas às VLANs necessárias. (Omitido)

- Passo 2: Configura endereços IP para as portas. (Omitido)

- Passo 3: Configure um usuário local e as propriedades relacionadas.

#Configure o nome de usuário e a senha do Device2.

Device2#configure terminalDevice2(config)#local-user admin1 class managerDevice2(config-user-manager-admin1)#service-type sshDevice2(config-user-manager-admin1)#password 0 admin1Device2(config-user-manager-admin1)#exit

- Passo 4: Habilite a função de servidor SSH do Device2.

Device2(config)#ip ssh server- Passo 5: Defina o modo de autenticação de login para autenticação local.

Device2(config)#line vty 0 15Device2(config-line)#login aaaDevice2(config-line)#exit

- Passo 6: #No Dispositivo1, faça login no Dispositivo2 por meio de SSH.

#Configure Device1 para fazer login no Device2 por meio de SSH.

Device1#ssh version 2 2.0.0.1 22 admin1The authenticity of host '2.0.0.1' can't be establishedRSA key fingerprint is 7b:ed:cc:81:cf:12:36:6f:f7:ff:29:15:63:75:64:10.Are you sure you want to continue connecting (yes/no)? yesadmin1@2.0.0.1's password:Device2>

- Passo 7: Confira o resultado.

Se o login for bem-sucedido, a tela de shell do Device2 será exibida.

Se a mensagem "Conexão fechada por host estrangeiro" for exibida, isso indica que o serviço SSH do ponto final está desabilitado ou o nome de usuário ou a senha inseridos estão incorretos.

O servidor SSH pode ser configurado para não usar autenticação. Se o servidor SSH não usar autenticação, quando um cliente fizer login, um usuário poderá usar qualquer cadeia de caracteres como nome de usuário e senha.

Configurar um dispositivo como cliente SFTP

Requisitos de rede

- O PC atua como o servidor SFTP, o Dispositivo atua como o cliente SFTP e a rede entre o servidor e o dispositivo está conectada.

- No servidor SFTP, defina o nome de usuário do dispositivo conectado ao servidor FTP para admin e a senha para admin; coloque os arquivos a serem baixados no diretório do servidor SFTP.

- O dispositivo atua como cliente SFTP para carregar e baixar o arquivo com o servidor SFTP.

Topologia de rede

Figura 2 -9 Topologia de rede para configurar o dispositivo como cliente SFTP

Etapas de configuração

- Pasos 1: Crie VLANs e adicione portas às VLANs necessárias. (Omitido)

- Pasos 2: Configure o servidor SFTP e coloque os arquivos a serem baixados no diretório do servidor SFTP (omitido).

- Pasos 3: Configure o endereço IP do dispositivo, fazendo com que a rede entre o cliente e o servidor seja conectada (omitida).

- Pasos 4: O dispositivo atua como cliente SFTP para fazer download e upload do arquivo com o servidor SFTP.

# Baixe um arquivo do servidor SFTP para o sistema de arquivos do dispositivo.

Device#sftp get 2.0.0.1 22 admin admin sp8-g-6.6.7(46)-dbg.pck sp8-g-6.6.7(46)-dbg.pckThe authenticity of host '2.0.0.1 (2.0.0.1)' can't be established.RSA key fingerprint is e4:dd:11:2e:82:34:ab:62:59:1c:c8:62:1d:4b:48:99.Are you sure you want to continue connecting (yes/no)? yesDownloading########################################################################################################################################OK!

# Carregue o arquivo de inicialização no sistema de arquivos do dispositivo para o servidor SFTP.

Device#sftp put 2.0.0.1 22 admin admin startup startup.txtThe authenticity of host '2.0.0.1 (2.0.0.1)' can't be established.RSA key fingerprint is e4:dd:11:2e:82:34:ab:62:59:1c:c8:62:1d:4b:48:99.Are you sure you want to continue connecting (yes/no)? yesUploading###############################################################################################################################################################OK!

- Passo 5:Confira o resultado.

# Após a cópia, você pode ver se o arquivo baixado existe no sistema de arquivos do dispositivo e se o arquivo carregado existe no servidor SFTP (omitido).

Device(config-fs)#dirsize date time name-------- ------ ------ --------101526 MAR-01-2015 01:17:18 logging10147 MAR-26-2015 07:58:50 startup10207 MAR-01-2015 01:17:54 history11676148 MAR-26-2013 07:51:32 sp8-g-6.6.7(46)-dbg.pck2048 JAN-10-2015 17:30:20 snmp <DIR>

Configurar um dispositivo como servidor SFTP

Requisitos de rede

- O dispositivo atua como servidor SFTP, o PC atua como cliente SFTP e a rede entre o cliente e o servidor está conectada.

- No dispositivo do servidor SFTP, defina o nome de usuário como admin 1 e a senha como admin 1 ; o diretório do sistema de arquivos do Dispositivo atua como o diretório raiz do servidor SFTP.

- O PC atua como cliente SFTP para carregar e baixar o arquivo com o dispositivo do servidor SFTP.

Topologia de rede

Figura 2 -10 Topologia de rede para configurar o dispositivo como servidor SFTP

Etapas de configuração

- Passo 1: Crie VLANs e adicione portas às VLANs necessárias. (Omitido)

- Passo 2: Configure o endereço IP da interface, fazendo com que a rede entre PC e Dispositivo seja conectada (omitida).

- Passo 3: No dispositivo, habilite o serviço SFTP e configure o nome de usuário e a senha autorizados.

# No dispositivo do servidor SFTP, configure o nome de usuário e a senha autorizados.

Device#configure terminalDevice(config)#local-user admin1 class managerDevice(config-user-manager-admin1)#service-type sshDevice(config-user-manager-admin1)#password 0 admin1Device(config-user-manager-admin1)#exit

Habilite o serviço SSH no dispositivo (SFTP é um submódulo do protocolo SSH.

Device(config)#ip ssh server- Passo 4: Use o PC como cliente SFTP para fazer upload e download de um arquivo para o dispositivo do servidor SFTP.

# A seguir, o sistema Linux é um exemplo para descrever o processo relacionado.

# Insira o endereço IP e nome de usuário corretos, senha para fazer login no servidor SFTP.

[root@aas ~]# sftp admin1@2.1.1.1Connecting to 2.1.1.1...admin@2.1.1.1's password:sftp>

# Obtenha o arquivo de inicialização no sistema de arquivos do dispositivo do servidor SFTP.

sftp> get startup startupFetching /flash/startup to startup/flash/startup 100% 13KB 12.9KB/s 00:00

#Após copiar o arquivo, você pode encontrar o arquivo relacionado no diretório operado.

sftp> lssp8-g-6.6.7(74)-dbg.pck sp8-g-6.6.7(76)-dbg.pck startup tech test_pcsftp>

# Carregue o arquivo no PC para o sistema de arquivos do dispositivo do servidor SFTP.

sftp> put sp8-g-6.6.7(76)-dbg.pck sp8-g-6.6.7(76)-dbg.pckUploading sp8-g-6.6.7(76)-dbg.pck to /flash/ sp8-g-6.6.7(76)-dbg.pcksp8-g-6.6.7(76)-dbg.pck 100% 11424KB 16.0KB/s 00:00

#Depois de carregar o arquivo, você pode encontrar o arquivo correspondente no sistema de arquivos do Dispositivo.

Device(config-fs)#dirsize date time name------------ ------ ------ --------2048 JUN-30-2015 16:35:50 tech <DIR>10229 JUN-12-2015 14:31:22 history101890 JUN-30-2015 17:46:40 logging39755 JUN-30-2015 16:33:56 startup740574 MAY-27-2014 18:55:14 web-Spl-1.1.243.rom2048 JUN-27-2015 16:26:10 snmp <DIR>11698172 JUN-30-2015 10:36:18 sp8-g-6.6.7(76)-dbg.pck

Configurar um dispositivo local para fazer login em um dispositivo remoto por meio do modo de autenticação de chave pública SSH

Requisitos de rede

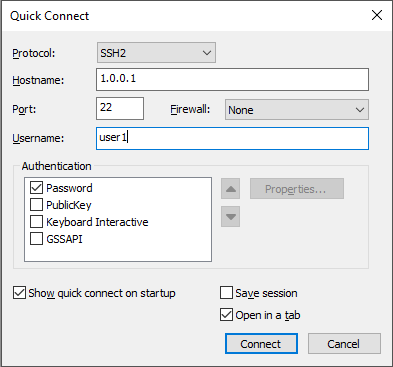

- O PC atua como terminal local e instala o software SecureCRT.

- O PC atua como o terminal local e pode acessar o Dispositivo por meio da chave pública SSH.

Topologia de rede

Figura 2 -11 Topologia de rede para configurar um dispositivo local para efetuar login em um dispositivo remoto pelo modo de autenticação de chave pública SSH

Etapas de configuração

- Passo 1: Configure o endereço IP da interface e configure o protocolo de roteamento para fazer o PC e o Dispositivo se comunicarem entre si (omitido).

- Passo 2: Configure o serviço SSH e a função FTP.

Device#configure terminalDevice(config)#ip ssh server

- Passo 3: Configure o nome de usuário de login do Dispositivo.

Device(config)#local-user user1 class managerDevice(config-user-manager-user1)#service-type sshDevice(config-user-manager-user1)#exit

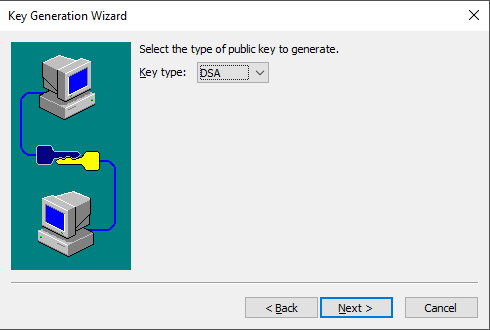

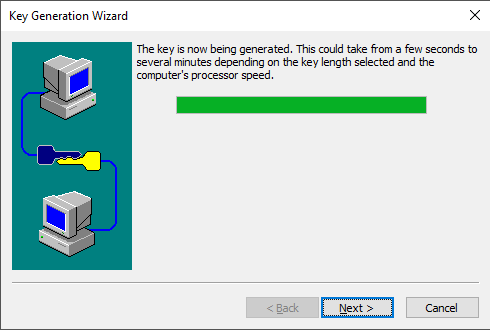

- Passo 4: No PC, gere o arquivo de chave pública SSH.

#O documento toma como exemplo o sistema operacional Windows. SecureCRT usa a Versão 6.1.2. No PC, abra a barra de ferramentas do software SecureCRT e clique no botão Ferramentas . No menu suspenso, clique em Criar chave pública (C) para exibir o assistente de geração da chave e clique em Avançar .

#Tipo de chave: selecione qualquer um entre DSA e RSA. Aqui, use o DSA como exemplo e clique em Avançar .

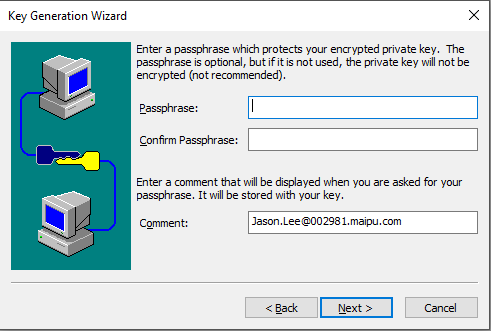

# A senha está em vigor no local e você pode ignorá-la. Clique em Avançar .

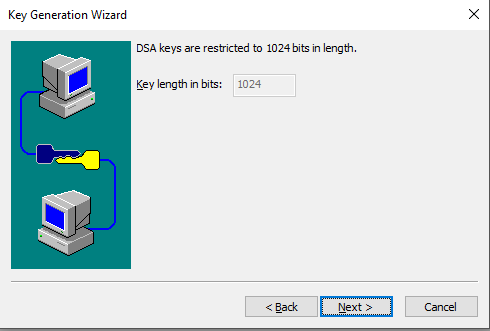

# Preencha o tamanho da chave de acordo com a descrição e clique em Next .

# Para gerar a chave, você precisa mover o mouse continuamente. Após gerar a chave, clique em Avançar .

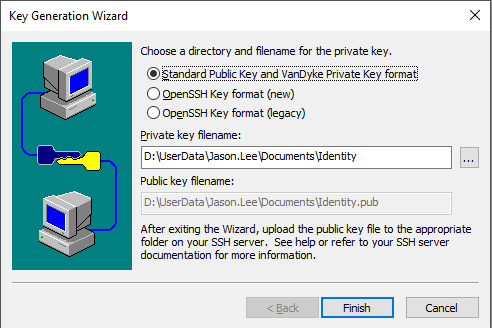

#Selecione o formato de armazenamento da chave. Aqui, selecione o formato de chave OpenSSH e clique em Concluir .

#No caminho do servidor FTP do PC, crie o arquivo “ authorized_keys ” , copie todo o conteúdo do arquivo de chave pública “ Identity.pub ” para “ authorized_keys ” e copie o arquivo “ authorized_keys ” para /flash/sshpubkey/user1/ .

Device#filesystemDevice(config-fs)#mkdir sshpubkeyDevice(config-fs)#cd sshpubkeyDevice(config-fs)#mkdir user1Device(config-fs)#cd user1Device(config-fs)#copy ftp 2.0.0.1 username password authorized_keys file-system authorized_keys

Para o formato de armazenamento da chave, selecione OpenSSH e os outros formatos não são suportados. Ao copiar o conteúdo “ Identity.pub ” , selecione tudo e depois copie, não sendo necessário alterar uma linha.

Quando vários clientes usam um usuário para fazer login, altere uma linha após as informações da chave pública armazenadas por “ authorized_keys ” , cole as informações de outra chave pública e sobreponha .

Por padrão, o dispositivo não possui o diretório /flash/sshpubkey/user1/, e você precisa criar no sistema de arquivos. U ser1 no diretório é o nome de usuário usado pela autenticação. O nome de usuário é o usuário no dispositivo. Se o nome de usuário for user2, crie /flash/sshpubkey/user2/.

A autenticação de chave pública SSH não oferece suporte a SSHv1.

- Passo 5: Confira o resultado.

O PC usa o software SecureCRT para configurar a conexão SSH, use a chave pública primeiro ou autenticação exclusiva, clique em Conectar e você verá que a conexão não é necessária para inserir a senha, mas pode fazer login diretamente no dispositivo.

Configure o dispositivo local para fazer login em um dispositivo remoto via WEB

Requisitos de rede

- Use o PC como terminal local para fazer login no dispositivo pela web.

- A rota entre os dois dispositivos deve ser alcançável.

Topologia de rede

Figura 2 -12 Configure o dispositivo local para fazer login no dispositivo remoto via web

Etapas de configuração

- Passo 1: Configure o usuário local e os atributos relacionados.

Device>enableDevice#configure terminalDevice(config)#local-user admin class mangerDevice(config-user-manager-admin)password 0 adminDevice(config-user-manager-admin)service-type web

- Passo 2: Habilite o serviço https.

Device2(config)#ip http server- Passo 3: Confira o resultado.

Abra o navegador no PC e digite http://2.0.0.1 na barra de endereços do navegador, após o login na web bem-sucedido, você entrará na interface web do dispositivo.

Controle e Gerenciamento do Sistema

Visão geral

Para aumentar a segurança de operação do dispositivo, no login do usuário ou habilitar a operação, o dispositivo fornece vários tipos de gerenciamento de autenticação (incluindo AAA. Consulte as seções e capítulos relacionados no manual de configuração AAA.) Somente o usuário com os direitos de operação necessários pode fazer login ou execute a operação de ativação com sucesso.

Para autorizar diferentes conjuntos de comandos executáveis para diferentes níveis de usuários, os comandos do dispositivo são divididos em níveis de 0 a 15 e os níveis de usuário são divididos em níveis de 0 a 15. Entre os níveis, o nível 0 tem os direitos mais baixos, enquanto o nível 15 tem os direitos mais altos.

Configuração da função de controle e gerenciamento de login

Tabela 3 - 1 Lista de configuração de controle e gerenciamento de login

| Tarefas de configuração | |

| Alterne entre os níveis de usuário. | Alterne entre os níveis de usuário. |

| Configure o nível de comando. | Configure o nível de comando. |

| Configure a senha de ativação . | Configure a senha de ativação . |

| Configure usuários e as propriedades relacionadas. | Configurar comandos automáticos.

Configure nenhuma autenticação de senha durante o login. Configurar senhas de usuário. Configure o nível de privilégio do usuário. |

| Configure as propriedades da linha. | Entre no modo de configuração de linha da porta do console.

Entre no modo de configuração de linha do usuário Telnet ou SSH. Configure o tempo absoluto para a operação do usuário de login. Configure o nível de privilégio do usuário de login. Configure os usuários para executar comandos automaticamente após o login. Configure as opções de execução de comando automático. Configure o tempo limite de inatividade do usuário de login. Configure a senha da linha. Configure o modo de autenticação de login. Configure o modo de autorização de linha. Configure o modo de contabilidade de linha. Habilite a função Modem da porta Console. Configure o tempo limite de login do usuário. |

Alternar entre os níveis de usuário

Se um nome de usuário e senha do nível correspondente estiverem configurados, o usuário poderá executar o comando enable level (0-15) e, em seguida, digite a senha correta para inserir o nível de usuário necessário. Enquanto isso, o usuário tem a permissão de execução do nível de usuário e dos níveis inferiores.

Se o nível de usuário atual for superior ao nível de usuário que o usuário deseja inserir, nenhuma autenticação será necessária e o usuário entrará diretamente no nível de usuário necessário. Se o nível de usuário que o usuário deseja inserir for superior ao nível de usuário atual, a autenticação será necessária de acordo com a configuração atual e o modo de autenticação será selecionado de acordo com a configuração.

Se a senha de ativação do nível correspondente tiver sido configurada (usando o comando enable password level ), enquanto a autenticação de ativação de autorização, autenticação e contabilidade (AAA) não estiver configurada ou a autenticação de ativação AAA estiver configurada para usar o método de ativação, use a senha de ativação para autenticação.

Se a senha de ativação do nível necessário não tiver sido configurada, mas o método de autenticação de ativação estiver definido para usar a senha de ativação local para autenticação, haverá dois casos:

a) No caso de um usuário Telnet, o login falha. Se o AAA não tiver sido configurado, a mensagem "% No password set" será solicitada. Se o AAA tiver sido configurado, a mensagem " % Error in authentication " será exibida.

b) Para um usuário da porta Console, se o AAA foi configurado, tente usar a senha de ativação para autenticação durante o login. Se a senha de ativação não tiver sido configurada, use o método de autenticação none . Ou seja, o login passa a autenticação por padrão. Se o AAA não tiver sido configurado, a mensagem "% No password set" será solicitada e a autenticação falhará.

Se a habilitação de autenticação for bem-sucedida, o usuário entrará no nível de usuário especificado e terá permissão de execução do nível. Para consultar o nível de usuário do usuário atual, execute o comando show privilégio .

Se o método de habilitação de autenticação aaa estiver configurado e uma lista de métodos relacionados for usada para habilitar a autenticação, o método relacionado será necessário para autenticação, incluindo:

a) Se método de habilitação de autenticação aaa nenhum está configurado, nenhuma senha é necessária.

b) Se a habilitação do método de autenticação aaa estiver configurada e a senha de habilitação estiver configurada, use a senha para autenticação. Caso contrário, a mensagem "% Bad passwords " será exibida e a autenticação falhará.

c) Se o raio padrão da habilitação da autenticação aaa estiver configurado, a autenticação Remote Authentication Dial in User Service (RADIUS) será usada. Observe que os nomes de usuário de autenticação de habilitação para RADIUS são fixos, ou seja, $enab+level$. Aqui "nível" é um número no intervalo de 1 a 15, ou seja, o nível que o usuário deseja inserir. Os nomes de usuário RADIUS são fixos, portanto, durante a autenticação, nenhum nome de usuário é necessário. O usuário precisa apenas inserir a senha. Se as senhas foram definidas para usuários de diferentes níveis no servidor RADIUS, após inserir a senha correta, o login é bem-sucedido; caso contrário, o login falhará. Por exemplo, ao executar o enable 10 , o nome de usuário fixo é $enab10$. Se o nome de usuário existir no servidor RADIUS, insira a senha correspondente ao nome de usuário e a autenticação será bem-sucedida.

c) Se o tacacs padrão da habilitação da autenticação aaa estiver configurado, a autenticação do sistema de controle de acesso do controlador de acesso do terminal (TACACS) é usada. Se o nome de usuário for exibido durante o login, mantenha o nome de usuário para login e insira a senha de ativação do nome de usuário. Caso contrário, insira um nome de usuário e a senha de ativação do nome de usuário. Se o nome de usuário inserido existir no servidor TACACS e a senha de habilitação do TACACS tiver sido definida, a autenticação será bem-sucedida; caso contrário, a autenticação falhará.

Os métodos de autenticação de habilitação mencionados anteriormente podem formar uma combinação em uso.

Condição de configuração

Nenhum

Alternar entre os níveis de usuário

Se um usuário tiver a autoridade correspondente, o usuário poderá alternar do modo de usuário comum para o modo de usuário privilegiado alternando entre os níveis de usuário com um comando. Então, o usuário tem a autoridade do nível de usuário. Se um usuário executar o comando no modo de usuário privilegiado , a alternância de nível de usuário será realizada de acordo com o parâmetro de comando.

Tabela 3 - 2 Alternando entre os níveis de usuário

| Etapa | Comando | Descrição |

| Alterne entre os níveis de usuário. | enable [ level-number ] | Obrigatório. Por padrão, o nível de usuário é o nível 15. |

Configurar o Nível de Comando

Condição de configuração

Nenhum

Configurar o Nível de Comando

No programa aplicativo, cada comando shell tem um nível padrão, que pode ser modificado através do privilégio comando. Um usuário pode executar apenas os comandos com nível igual ou menor que o nível do usuário. Por exemplo, um usuário com o nível de usuário 12 pode executar apenas os comandos com os níveis 0-12. Ao configurar o nível de comando, você precisa usar os modos de comando. Você pode modificar o nível de um único comando ou de todos os comandos em um modo de comando especificado.

Tabela 3 - 3 Configurando o Nível de Comando

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Configure o nível de comando. | privilege privilege-mode level level-number [ all | command command-line ] | Obrigatório. |

Configure a habilitação senha

Condição de configuração

Nenhum

Configure a senha de ativação

A senha de ativação é a senha usada por um nível de usuários para entrar no nível local. Se nenhum nível for especificado no comando enable, a senha será definida como a senha de ativação do nível 15 por padrão.

Tabela 3 - 4 Configurando a senha de ativação

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Configure a senha de ativação . | enable password [ level level-number ] [ 0 ] password | Obrigatório. Por padrão, nenhuma senha de ativação é configurada. |

Configurar Propriedades da Linha

O dispositivo suporta até um usuário da porta Console e 16 usuários Telnet ou SSH para efetuar login ao mesmo tempo. Os comandos de linha podem definir diferentes propriedades de autenticação e autorização para os usuários de login.

Condição de configuração

Nenhum

Entre no modo de configuração de linha deConsole Port

Para configurar as propriedades da porta do console, você precisa entrar no modo de configuração de linha da porta do console.

Tabela 3 - 5 Entrando no modo de configuração de linha doConsole Port

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Entra no modo de configuração de linha da porta Console. | line con 0 | Obrigatório |

Entre no modo de configuração de linha do usuário Telnet ou SSH

Para configurar as propriedades do Telnet ou SSH, você precisa entrar no modo de configuração de linha do Telnet do SSH.

Tabela 3 - 6 Entrando no modo de configuração de linha do usuário Telnet ou SSH

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Entre no modo de configuração de linha do usuário Telnet ou SSH. | line vty { vty-min-number } [ vty-max-number ] | Obrigatório |

Configurar Tempo Absoluto para Operação do Usuário de Login

O tempo absoluto para a operação de login do usuário refere-se ao tempo limite desde o login bem-sucedido de um usuário até a saída automática do usuário, na unidade de minuto. Se o tempo absoluto for definido como 0, indica que o tempo não é limitado. Por padrão, o tempo é 0. Além disso, cinco segundos antes do tempo configurado expirar, a seguinte mensagem de prompt é exibida: Tempo limite da linha expirado.

Tabela 3 - 7 Configurando o Tempo Absoluto para a Operação de Login do Usuário

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Entre no modo de configuração de linha da porta do console ou Terminal de tipo virtual (VTY). | line { con 0 | vty vty-min-number [ vty-max-number ] } | Obrigatório |

| Configure o tempo absoluto para a operação do usuário de login. | absolute-timeout absolute-timeout-number | Obrigatório. Por padrão, o tempo absoluto é 0, ou seja, sem limite de tempo. |

Configurar o nível de privilégio do usuário de login

Configure o nível de privilégio do usuário de login. O nível de privilégio padrão é 1. Um usuário pode executar apenas os comandos com nível igual ou menor que o nível atual.

Tabela 3 - 8 Configurando o nível de privilégio do usuário de login

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Entre no modo de configuração de linha da porta Console ou VTY. | line { con 0 | vty vty-min-number [ vty-max-number ] } | Obrigatório. |

| Configure o nível de privilégio do usuário de login. | privilege level level-number | Obrigatório. O nível de privilégio é 1. |

Configurar lista de controle de acesso

Defina a lista de controle de acesso do usuário. Somente os hosts permitidos pela lista de controle de acesso podem fazer login no dispositivo.

Tabela 3 - 9 Configurar a lista de controle de acesso à linha

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | configure terminal | - |

| Entre no modo de configuração de linha da porta Console ou VTY. | line { vty vty-min-number [ vty-max-number ] } | Obrigatório |

| Configurar a lista de controle de acesso | access-class { access-list-number | access-list-name} { in | out} | Obrigatório |

| Configurar ipv6 ACL lista de controle | ipv6 access-class{access-list-number | access-list-name }{ in | out} | opcional _ |

Configurar usuários para executar comandos automaticamente após o login

Configure os comandos para serem executados automaticamente após os usuários efetuarem login com sucesso. Por padrão, nenhum comando deve ser executado automaticamente.

Tabela 3 - 10 Configurando os comandos para serem executados automaticamente após o login bem-sucedido

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Entre no modo de configuração de linha da porta Console ou VTY. | line { con 0 | vty vty-min-number [ vty-max-number ] } | Obrigatório |

| Configure os comandos para serem executados automaticamente após o login bem-sucedido. | autocommand command-line | Obrigatório |

Configurar opções de execução de comandos automáticos

Você pode configurar o tempo de atraso para comandos automáticos e configurar se deseja desconectar a conexão do usuário após os comandos serem executados automaticamente. Por padrão, a execução do comando não é atrasada e a conexão do usuário é desconectada depois que os comandos são executados automaticamente.

As opções de execução de comando automático incluem atraso e se a conexão do usuário deve ser desconectada após a execução do comando.

Tabela 3 - 11 Configurando opções de execução de comando automático

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Entre no modo de configuração de linha da porta Console ou VTY. | line { con 0 | vty vty-min-number [ vty-max-number ] } | Obrigatório. |

| Configure as opções de execução de comando automático. | autocommand-option { nohangup [ delay delay-time-number ] | delay delay-time-number [ nohangup ] } | Obrigatório . |

O comando autocommand-option é válido somente após a configuração da função autocommand.

Configurar o tempo limite de inatividade do usuário de login

Se o tempo em que o usuário de login não executa nenhuma operação no dispositivo for maior que o tempo limite de inatividade, o dispositivo fará com que o usuário de login atual saia. O tempo de saída do tempo limite de inatividade padrão é de 5 minutos. Se o tempo for definido como 0, o tempo limite ocioso não terá efeito.

Tabela 3 - 12 Configurando o tempo de saída do tempo limite de inatividade

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Entre no modo de configuração de linha da porta Console ou VTY. | line { con 0 | vty vty-min-number [ vty-max-number ] } | Obrigatório |

| Configurando o tempo de saída do tempo limite ocioso. | exec-timeout exec-timeout-minute_number [ exec-timeout-second_number ] | Obrigatório O tempo de saída do tempo limite de inatividade padrão é de 5 minutos. |

Configurar a senha da linha

Use 0 e 7 para indicar se a senha de linha está em texto simples ou texto cifrado. 0 indica que a senha está em texto simples, enquanto 7 indica que a senha está em texto cifrado. No modo de interação, somente a senha de texto simples é permitida. Ou seja, neste modo, o valor do parâmetro 0 é usado.

Tabela 3 - 13 Configurando a senha da linha

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Entre no modo de configuração de linha da porta Console ou VTY. | line { con 0 | vty vty-min-number [ vty-max-number ] } | Obrigatório |

| Configure a senha da linha. | password 0 password | Obrigatório |

Configurar o modo de autenticação de login

O dispositivo suporta os seguintes modos de autenticação de login:

- Modo de autenticação de senha de login: Usa autenticação de senha de linha.

- Modo de autenticação aaa do login: usa a autenticação AAA.

- Nenhum login indica que nenhuma autenticação é necessária para o login.

- Por padrão, o modo de autenticação sem login é usado para Telnet e o modo de autenticação de usuário local é usado para SSH.

Tabela 3 - 14 Configurando o modo de autenticação de login

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Entre no modo de configuração de linha da porta Console ou VTY. | line { con 0 | vty vty-min-number [ vty-max-number ] } | Obrigatório |

| Configure o modo de autenticação de login. | login {aaa [ domain-name | default] | password} | O comando afetará a autenticação, autorização e contabilidade AAA. |

Configurar o tempo limite de login do usuário

Durante o login, se o tempo de espera para o usuário inserir o nome de usuário ou a senha expirar, o sistema avisará que o login falhou. Por padrão, o tempo limite de login é de 30 segundos. Para modificar o tempo limite de espera, use esta função.

Tabela 3 - 15 Configurando o tempo limite de espera de login do usuário

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Entre no modo de configuração de linha da porta Console ou VTY. | line { con 0 | vty vty-min-number [ vty-max-number ] } | Obrigatório. |

| Configure o tempo limite de espera de login do usuário. | timeout login respond respond-time-value | Obrigatório. Por padrão, o tempo de espera para o usuário inserir o nome de usuário ou a senha é de 30 segundos. |

Controle e Gerenciamento do Sistema Monitoramento e Manutenção

Tabela 3 - 16 Controle e Gerenciamento do Sistema Monitoramento e Manutenção

| Comando | Descrição |

| clear line { con con-number | vty vty-number } | Limpe um serviço de terminal. |

| show privilege | Visualize o nível de privilégio do usuário atual. |

| show users | Exiba as informações do usuário configurado. |

FTP, FTPS, TFTP e SFTP

Visão geral

File Transfer Protocol (FTP) é usado entre um servidor e um cliente para transmitir arquivos. Ele melhora o compartilhamento de arquivos e fornece um modo de transmissão de dados eficiente e confiável entre o usuário e o computador remoto. O protocolo FTP geralmente usa as portas TCP 20 e 21 para transmissão. A porta 20 transmite dados no modo ativo e a porta 21 transmite mensagens de controle.

Semelhante à maioria dos serviços da Internet, o FTP usa o mecanismo de comunicação cliente/servidor. Para se conectar a um servidor FTP, geralmente é necessário ter a conta autorizada do servidor FTP. Na Internet, um grande número de servidores FTP são servidores FTP anônimos, que visam fornecer serviços de cópia de arquivos ao público. Para este tipo de servidor FTP, os usuários não precisam se registrar no servidor ou obter autorização dos servidores FTP.

O FTP suporta dois tipos de modos de transmissão de arquivos:

- Modo de transmissão ASCII, no qual os arquivos de texto são transmitidos.

- Modo de transmissão binário, no qual os arquivos de programa são transmitidos.

Se o dispositivo atua como um cliente FTP, apenas o modo de transmissão binário é suportado. Se o dispositivo funcionar como um servidor FTP, ambos os modos de transmissão são suportados.

FTP suporta dois modos de trabalho:

- Modo ativo: Um cliente FTP primeiro estabelece uma conexão com um servidor FTP através da porta TCP21 e envia comandos através deste canal. Caso o cliente FTP queira receber dados, ele envia o comando PORT através deste canal. O comando PORT contém através de qual porta o cliente recebe os dados. Em seguida, o servidor FTP conecta sua porta TCP20 à porta especificada do cliente FTP para transmitir dados. O servidor FTP deve configurar uma nova conexão com o cliente FTP para transmitir dados.

- Modo passivo: O método de configuração do canal de controle no modo passivo é semelhante ao do modo ativo. No entanto, após a configuração da conexão, o comando PASV em vez do comando PORT é enviado. Após o servidor FTP receber o comando PASV, ele abre uma porta high end (com o número da porta maior que 1024) e informa ao cliente para transmitir dados através desta porta. O cliente FTP se conecta à porta do servidor FTP e, em seguida, o servidor FTP transmite dados por essa porta.

Muitos clientes de Intranet não podem efetuar login no servidor FTP no modo ativo, porque o servidor não consegue configurar uma nova conexão com um cliente de Intranet.

Quando o dispositivo atua como um cliente FTP, ele configura uma conexão de dados no modo ativo.

FTPS é um protocolo FTP aprimorado que usa o protocolo e comandos FTP padrão, adicionando a função de segurança SSL para o protocolo FTP e o canal de dados. FTPS também é chamado de FTP-SSL e FTP-sobre-SSL . SSL é um protocolo de criptografia e descriptografia dos dados na conexão de segurança entre o cliente e o servidor com a função SSL. No dispositivo, apenas o cliente FTP suporta a função.

O Trivial File Transfer Protocol (TFTP) é um protocolo simples de transferência de arquivos baseado no User Datagram Protocol (UDP). Ele transmite dados através da porta UDP 69. O protocolo é projetado para transmissão de pequenos arquivos ; portanto, não possui tantas funções quanto o protocolo FTP. Não suporta lista de diretórios ou autenticação. O dispositivo implementa apenas as funções do cliente TFTP.

SFTP ( Secure File Transfer Protocol/Secure FTP ) é a nova função do SSH 2.0 . O SFTP é baseado na conexão SSH para que o usuário remoto possa efetuar login no dispositivo com segurança para gerenciar o arquivo, transmitir o arquivo e outras operações, proporcionando maior garantia de segurança para a transmissão dos dados. O SFTP fornece um método seguro para transmitir o arquivo. SFTP é a função sol do SSH, realizando a transmissão segura do arquivo. O SFTP criptografa as informações de autenticação transmitidas e os dados transmitidos, portanto, o uso do SFTP é seguro. Se o requisito para a segurança da rede for maior, você pode usar o SFTP para substituir o FTP, mas a transmissão do arquivo SFTP adota a tecnologia de criptografia/descriptografia, portanto, a eficiência da transmissão é menor que a transmissão do arquivo FTP.

Configuração de funções FTP, FTPS, TFTP e SFTP

Tabela 4 - 1 Lista de configuração de funções de FTP e TFTP

| Tarefas de configuração | |

| Configure um servidor FTP. | Configure as funções de um servidor FTP. |

| Configure um cliente FTP. | Configure as funções de um cliente FTP. |

| Configure um cliente TFTP. | Configure as funções de um cliente TFTP. |

| Configurar um servidor SFTP | Configurar as funções do servidor SFTP |

| Configurar um cliente SFTP | Configure as funções do cliente SFTP |

Configurar um servidor FTP

Condição de configuração

Nenhum

Configurar as funções de um servidor FTP

Antes de configurar o dispositivo como servidor FTP, ative primeiro a função de servidor FTP. Em seguida, o cliente FTP pode acessar o servidor FTP. Por questões de segurança, o dispositivo fornece o serviço FTP apenas para usuários autorizados e limita o número máximo permitido de usuários de login simultâneos.

Tabela 4 – 2 Configurando as funções de um servidor FTP

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Ative a função do servidor FTP. | ftp enable | Obrigatório. Por padrão, a função do servidor FTP está desabilitada. |

| Configure o nome de usuário e a senha autorizados. | user username password 0 password | Obrigatório. Por padrão, o nome de usuário e a senha autorizados não são configurados. Para obter detalhes do comando, consulte as seções relacionadas em "Controle e gerenciamento do sistema". |

| Configurar o número da porta de escuta do serviço FTP | ftp listen-port [ port-num ] | Opcional Por padrão, o número da porta de escuta do serviço FTP é 21. |

| Configure o número máximo permitido de usuários de login simultâneos. | ftp max-user-num user-num | Opcional . Por padrão, o número máximo permitido de usuários de login simultâneos é 1. |

| Configure o tempo limite de conexão. | ftp timeout time | Opcional. Por padrão, o tempo limite de conexão é de 300 segundos. |

Configurar um cliente FTP

Condição de configuração

Nenhum

Configurar as funções de um cliente FTP

No dispositivo, quando você usa o cópia de comando para copiar arquivos (consulte as seções relacionadas em "Gerenciamento do sistema de arquivos") ou use o sysupdate comando para atualizar a versão do software (consulte as seções relacionadas em "Atualização do software"), o dispositivo pode ser acionado para atuar como cliente FTP e configurar uma conexão com o servidor FTP remoto.

A conexão entre um cliente FTP e um servidor FTP usa o endereço da interface de saída da rota para o servidor FTP como endereço de origem por padrão. Os usuários também podem usar o ip ftp comandos source-address ou ip ftp source-interface para especificar o endereço de origem do cliente FTP ou a interface de origem.

Tabela 4 - 3 Configurando as funções de um cliente FTP

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Configure o endereço de origem do cliente FTP. | ip ftp { source-interface interface-name | source-address ip-address } | Opcional. Por padrão, o cliente FTP usa o endereço da interface de saída da rota para o servidor FTP como seu endereço de origem para se comunicar com o servidor FTP. |

| Configure o cliente FTP para usar primeiro o modo de porta | ip ftp port-first | Opcional. Por padrão, primeiro use o modo passivo e o servidor para configurar a conexão de dados. |

Por questões de segurança, algumas redes podem restringir a comunicação entre o endereço da interface de saída da rota do dispositivo para o servidor FTP e o servidor FTP, mas os outros endereços de interface de serviço estão disponíveis. Neste caso, os usuários podem usar o ip ftp endereço de origem ou Comandos ip ftp source-interface para especificar o endereço de origem do cliente FTP ou a interface de origem.

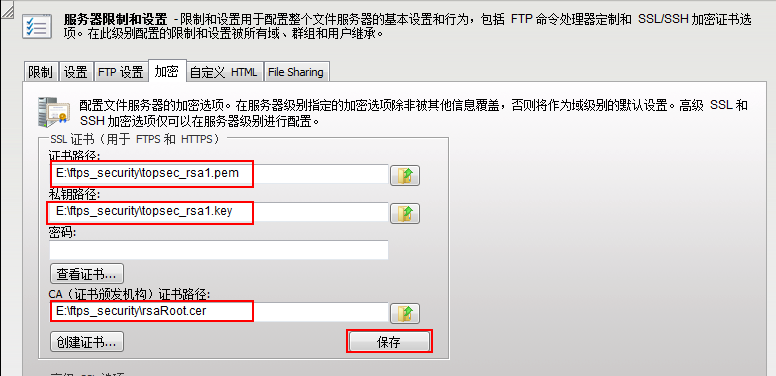

Configurar cliente FTPS

Condição de configuração

Nenhum

Configurar a função do cliente FTPS

Ao copiar arquivos no dispositivo com o comando copy (consulte o capítulo relevante de "Gerenciamento do sistema de arquivos"), o dispositivo pode ser acionado para estabelecer uma conexão com o servidor FTPS remoto como um cliente FTPS.

Tabela 4 -4 C onfigurar a função do cliente FTPS

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| C onfigurar o nome de domínio de confiança PKI do cliente FTPS | ip ftp secure-identity ca-name | Mandatório _ Por padrão, não configure o nome de domínio de confiança PKI do cliente FTPS. |

Configurar um cliente TFTP

Condição de configuração

Nenhum

Configurar as funções de um cliente TFTP

No dispositivo, quando você usa o cópia de comando para copiar arquivos (consulte as seções relacionadas em "Gerenciamento do sistema de arquivos") ou use o comando sysupdate para atualizar a versão do software (consulte as seções relacionadas em "Atualização de software"), o dispositivo pode ser acionado para atuar como o TFTP cliente e configure uma conexão com o servidor TFTP remoto.

A conexão entre um cliente TFTP e um servidor TFTP usa o endereço da interface de saída da rota para o servidor TFTP como endereço de origem por padrão. Os usuários também podem usar o ip tftp comandos source-address ou ip tftp source-interface para especificar o endereço de origem do cliente TFTP ou a interface de origem.

Tabela 4 - 5 Configurando as funções de um cliente TFTP

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Configure o endereço de origem do cliente TFTP. | ip tftp { source-interface interface-name | source-address ip-address } | - |

Por questões de segurança, algumas redes podem restringir a comunicação entre o endereço da interface de saída da rota do dispositivo para o servidor TFTP e o servidor TFTP, mas os outros endereços de interface de serviço estão disponíveis. Neste caso, os usuários podem usar o ip tftp Endereço de Origem ou comandos ip tftp source-interface para especificar o endereço de origem do cliente TFTP ou a interface de origem.

Configurar um servidor TFTP

Condição de configuração

Nenhum

Configurar as funções de um servidor TFTP

Para configurar um dispositivo como servidor TFTP, primeiro habilite a função do servidor TFTP para que o cliente TFTP possa acessar.

Tabela 4 - 6 Configurando as Funções de um Servidor TFTP

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Habilite as funções do servidor TFTP | tftp enable | Obrigatório Por padrão, não habilite as funções do servidor TFTP. |

Configurar um servidor SFTP

Condição de configuração

Nenhum

Configurar as funções de um servidor SFTP

Antes de configurar o dispositivo como servidor FTP S , primeiro habilite a função do servidor FTP S. Então, o cliente FTP S pode acessar o servidor FTP S. Como o SFTP é uma função subsidiária do SSH , para habilitar a função de servidor SFTP do dispositivo, você também precisa habilitar a função de servidor SSH do dispositivo.

Tabela 4 - 7 Configurando a função do servidor SFTP

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Habilite a função do servidor IPv4 SSH | ip ssh server [ sshv1-compatible ] [ listen-port ] | Obrigatório Por padrão , não ative a função do servidor IPv4 SSH . |

| Habilite a função do servidor SFTP | sftp server enable | Mandatório _ Por padrão, não habilite a função do servidor SFTP. |

Tabela 4 - 8 Configurar a função do servidor IPv6 SFTP

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Habilite a função do servidor IPv6 SSH | ipv6 ssh server [ sshv1-compatible ] [ listen-port ] | Mandatório _ Por padrão, não ative a função do servidor IPv6 SSH. |

| Habilite a função do servidor SFTP | sftp server enable | Mandatório _ Por padrão, não habilite a função do servidor SFTP. |

Configurar um cliente SFTP

Condição de configuração

Nenhum

Configurar as funções de um cliente SFTP

O dispositivo serve como cliente SFTP e conecta o servidor SFTP, baixando o arquivo do servidor SFTP ou carregando o arquivo no servidor SFTP.

Tabela 4 - 9 Configurando a função de um cliente SFTP

| Etapa | Comando | Descrição |

| Configure o dispositivo como o cliente SFTP para carregar ou baixar o arquivo para o servidor SFTP | sftp { get | put } host-ip-address port-number [source-interface interface-name] user password src-filename dest-filename [compress] | Opcional |

FTP e TFTP Monitoramento e Manutenção

Nenhum

Exemplo de configuração típico de FTP e TFTP

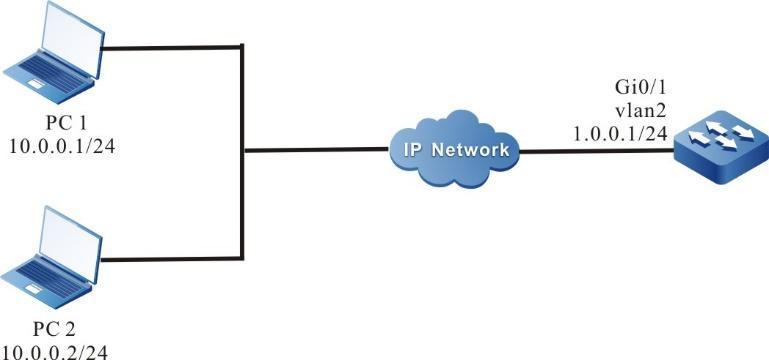

Configurar um dispositivo como um cliente FTP

Requisitos de rede

- Um PC atua como um servidor FTP e o Dispositivo atua como um cliente FTP. A rede entre o servidor e o dispositivo está normal.

- No servidor FTP, o nome de usuário de um dispositivo para efetuar login no servidor FTP é admin e a senha é admin. Os arquivos a serem baixados são colocados no diretório do servidor FTP.

- O dispositivo atua como cliente FTP para carregar e baixar arquivos do servidor FTP.

Topologia de rede

Figura 4 - 1 Rede para configurar um dispositivo como um cliente FTP

Etapas de configuração

- Passo 1: Crie VLANs e adicione portas às VLANs necessárias. (Omitido)

- Passo 2: Configure um servidor FTP e coloque os arquivos a serem baixados no diretório do servidor FTP. (Omitido)

- Passo 3: Configure os endereços IP dos dispositivos para que a rede entre o cliente e o servidor seja normal. (Omitido)

- Passo 4: O dispositivo atua como cliente FTP para fazer upload e download de arquivos do servidor FTP.

#No modo de sistema de arquivos do Dispositivo, copie um arquivo do servidor FTP para o sistema de arquivos do Dispositivo.

Device#filesystemDevice(config-fs)#copy ftp 2.0.0.1 admin admin sp4-g-6.5.0(41).pck file-system sp4-g-6.5.0(41).pckDevice (config-fs)#exit

#No modo de sistema de arquivos do Dispositivo, copie o arquivo de inicialização do Dispositivo no servidor FTP.

Device#filesystemDevice(config-fs)#copy file-system startup ftp 2.0.0.1 admin admin startup.txt

- Passo 5: Confira o resultado.

#Após a conclusão do processo de cópia, verifique se o arquivo baixado existe no sistema de arquivos do Dispositivo. No servidor FTP, verifique se o arquivo carregado existe. (Omitido)

Device(config-fs)#dirsize date time name-------- ------ ------ --------101526 MAR-01-2013 01:17:18 logging10147 MAR-26-2013 07:58:50 startup10207 MAR-01-2013 01:17:54 history1372 MAR-23-2013 08:18:38 devInfo6598624 MAR-26-2013 07:51:32 sp4-g-6.5.0(41).pck1024 JAN-10-2013 17:30:20 snmp <DIR>0 JAN-31-2013 14:29:50 syslog736512 MAR-27-2013 10:30:48 web-Spl-1.1.168.rom

Se a mensagem "FTP: Ctrl socket connect error(0x 3c): Operation timed out" for impressa, isso indica que o servidor não pode ser alcançado e a causa pode ser que a rota não está disponível ou o servidor não foi iniciado.

Se a mensagem "Baixando##OK!" mensagem é impressa, indica que o arquivo foi copiado com sucesso.

Configurar um dispositivo como um servidor FTP

Requisitos de rede

- Device1 atua como um servidor FTP, enquanto PC e Device2 atuam como clientes FTP. A rede entre o cliente e o servidor é normal.

- No servidor FTP Device1, o nome de usuário é admin1 e a senha é admin1. O diretório do sistema de arquivos do Device1 atua como o diretório raiz do servidor FTP.

- PC e Device2 atuam como o cliente FTP para carregar e baixar arquivos do servidor FTP Device1.

Topologia de rede

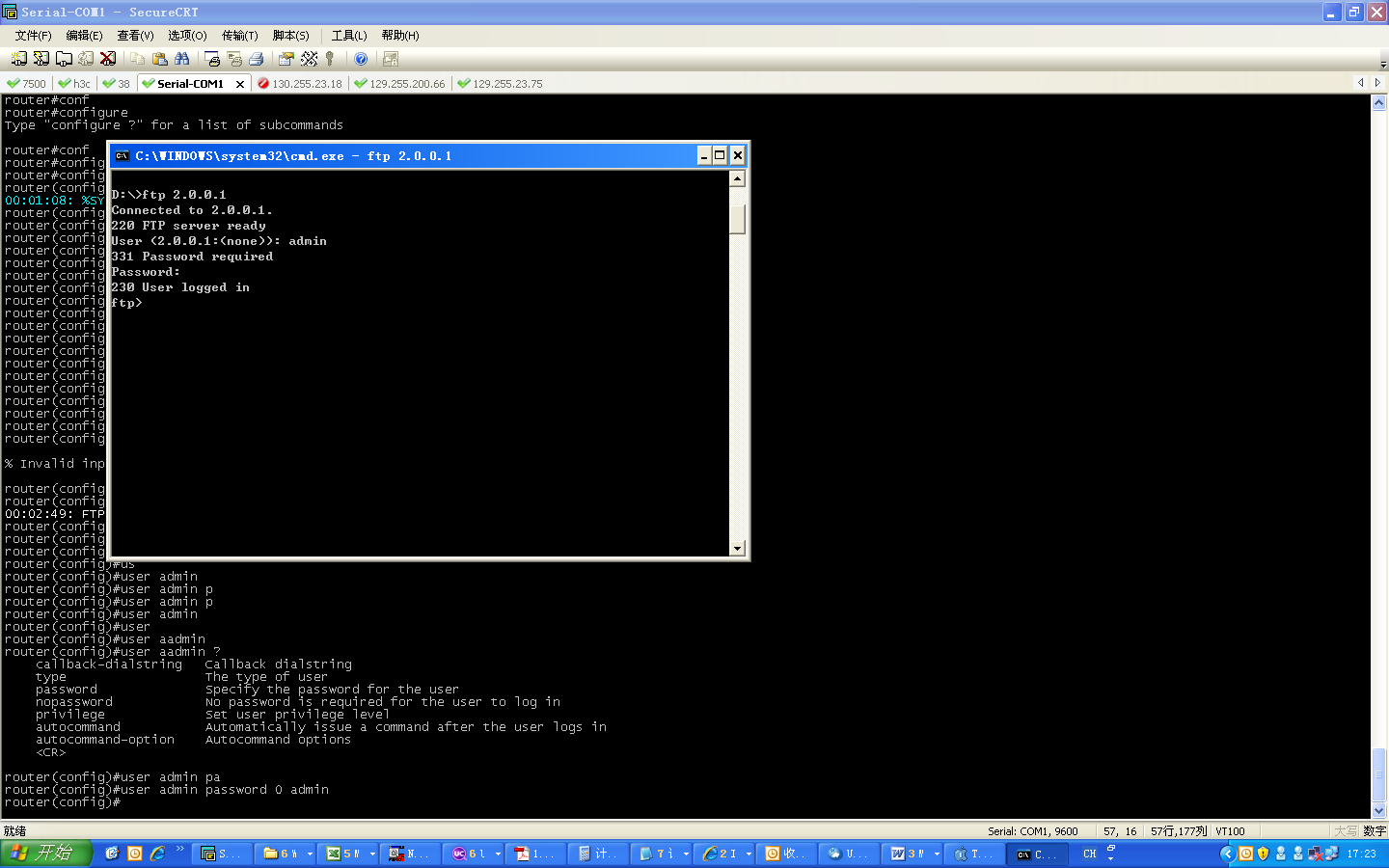

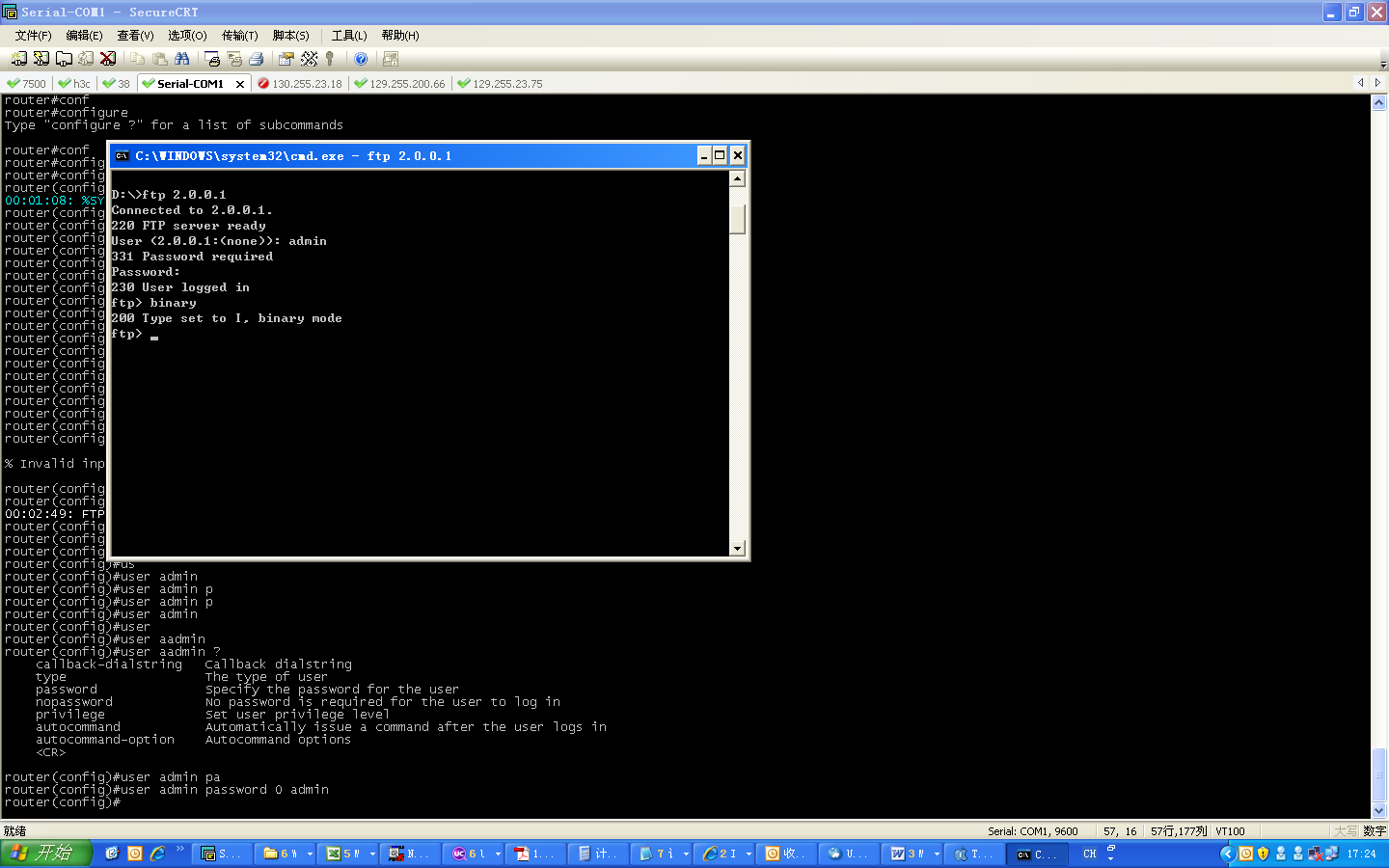

Figura 4 – 2 Rede em que um dispositivo atua como um servidor FTP

Etapas de configuração

- Passo 1: Crie VLANs e adicione portas às VLANs necessárias. (Omitido)

- Passo 2: Configure os endereços IP das interfaces para que a rede entre o PC, Dispositivo 2 e Dispositivo 1 seja normal. (Omitido)

- Passo 3: Em Device1, habilite o serviço FTP e configure o nome de usuário e a senha autorizados.

# No Device1, habilite o serviço FTP e configure o nome de usuário e a senha autorizados.

Device1#configure terminalDevice1(config)#local-user admin1 class managerDevice1(config-user-manager-admin1)#service-type ftpDevice1(config-user-manager-admin1)#password 0 admin1Device1(config-user-manager-admin1)#exit

#No Dispositivo1, habilite o serviço FTP.

Device1(config)#ftp enable#No Dispositivo1, defina o número máximo de usuários simultâneos para 2.

Device1(config)#ftp max-user-num 2- Passo 4: Confira o resultado.

#Verifique se a função de serviço FTP está habilitada no Device1.