08 Segurança

ARP Check

Visão geral

ARP Check é uma função de verificar a validade do pacote ARP, evitando que o pacote ARP inválido passe e melhorando a segurança da rede.

A verificação de validade do pacote ARP é baseada na entrada de ligação de porta. A entrada de ligação inclui dois tipos:

Entrada de ligação estática: entrada de ligação estática configurada manualmente;

Entrada de ligação dinâmica: gerada dinamicamente pela entrada válida da função DHCP Snooping e função 802.1X.

O princípio de verificação do ARP Check é o seguinte:

No pacote ARP recebido pela porta, verifique o endereço IP de envio, o endereço MAC de origem para corresponder à entrada de ligação ARP Check da porta. Se corresponder, o pacote ARP é um pacote válido e é encaminhado diretamente. Caso contrário, o pacote ARP é um pacote inválido e é descartado.

Configuração da função de verificação ARP

Tabela 1 -1 Lista de configuração da função ARP Check

| Tarefa de configuração | |

| Habilite a função de verificação de porta ARP | Habilite a função de verificação de porta ARP |

| Vincule a entrada estática ARP Check | Vincule a entrada estática ARP Check |

| Reinstale a entrada que não consegue gravar o hardware | Reinstale a entrada que não consegue gravar o hardware |

Ativar função de verificação de porta ARP

Condição de configuração

Nenhum

Ativar função de verificação de porta ARP

Depois de habilitar a função ARP Check da porta, o ARP Check obtém dinamicamente a entrada no banco de dados DHCP Snooping e grava no hardware ACL.

Tabela 1 -2 Habilite a função de verificação ARP da porta

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | config terminal | - |

| Entre no modo de configuração da interface Ethernet L2 | interface interface-name | Qualquer Depois de entrar no modo de configuração da interface Ethernet L2, a configuração subsequente apenas entra em vigor na porta atual; depois de entrar no modo de configuração do grupo de agregação, a configuração subsequente apenas entra em vigor no grupo de agregação. |

| Entre no modo de configuração do grupo de agregação | interface link-aggregation link-aggregation-id | |

| Habilite a função ARP Check da porta | arp-check enable | Obrigatório Por padrão, a função Port ARP Check não está habilitada. |

Vincular entrada estática de verificação ARP

Condição de configuração

Nenhum

Vincular entrada estática de verificação ARP

Tabela 1 -3 Bind ARP Verifique a entrada estática

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | config terminal | - |

| Entre no modo de configuração da interface Ethernet L2 | interface interface-name | Qualquer Depois de entrar no modo de configuração da interface Ethernet L2, a configuração subsequente apenas entra em vigor na porta atual; depois de entrar no modo de configuração do grupo de agregação, a configuração subsequente apenas entra em vigor no grupo de agregação. |

| Entre no modo de configuração do grupo de agregação | interface link-aggregation link-aggregation-id | |

| Vincule a entrada estática ARP Check | arp-check binding mac-address ip-address [ rate limit-value ] | Obrigatório Por padrão, não configure a entrada de ligação estática ARP Check |

Reinstale a entrada de verificação ARP não bem-sucedida na gravação do hardware

Condição de configuração

Nenhum

Reinstale a entrada de verificação ARP não bem-sucedida na gravação do hardware

Tabela 1 -4 Reinstalar a entrada de verificação ARP não bem-sucedida na gravação do hardware

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | config terminal | - |

| Entre no modo de configuração da interface Ethernet L2 | interface interface-name | Qualquer Depois de entrar no modo de configuração da interface Ethernet L2, a configuração subsequente apenas entra em vigor na porta atual; depois de entrar no modo de configuração do grupo de agregação, a configuração subsequente apenas entra em vigor no grupo de agregação. |

| Entre no modo de configuração do grupo de agregação | interface link-aggregation link-aggregation-id | |

| Reinstale a entrada de verificação ARP não bem-sucedida na gravação do hardware | arp-check install | Obrigatório Por padrão, não instale ARP Check Entry Not Succeeded in Writing Hardware |

Monitoramento e Manutenção de ARP Check

Tabela 1 -5 Monitoramento e manutenção do ARP Check

| Comando | Descrição |

| show arp-check [ active | brief | inactive | interface interface-name | interface link-aggregation link-aggregation-id ] | Exibir as informações na entrada ARP Check |

Exemplo de configuração típica de verificação ARP

Configurar funções básicas da verificação ARP

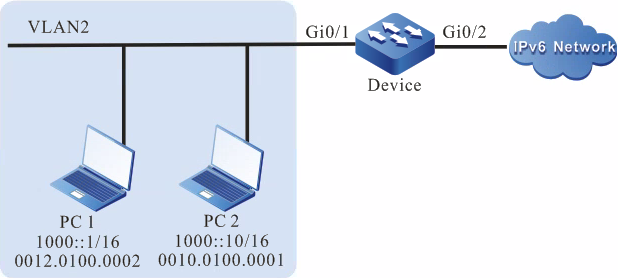

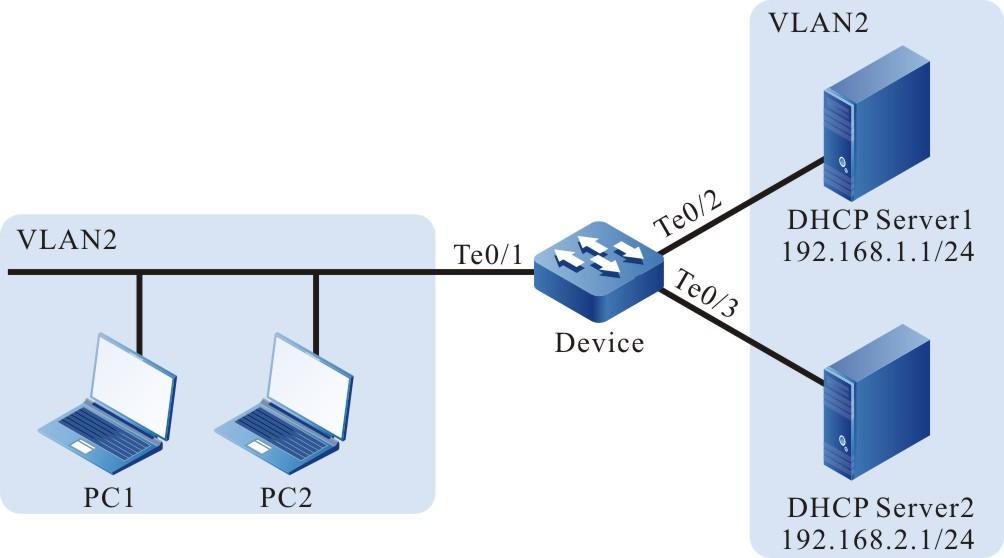

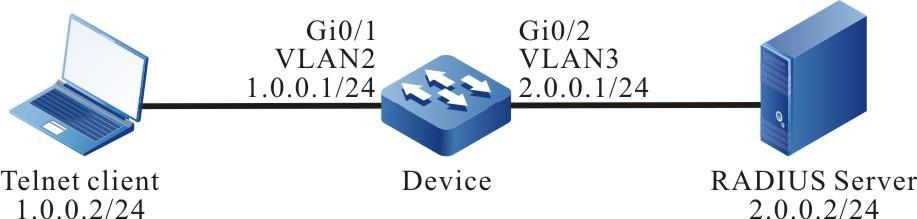

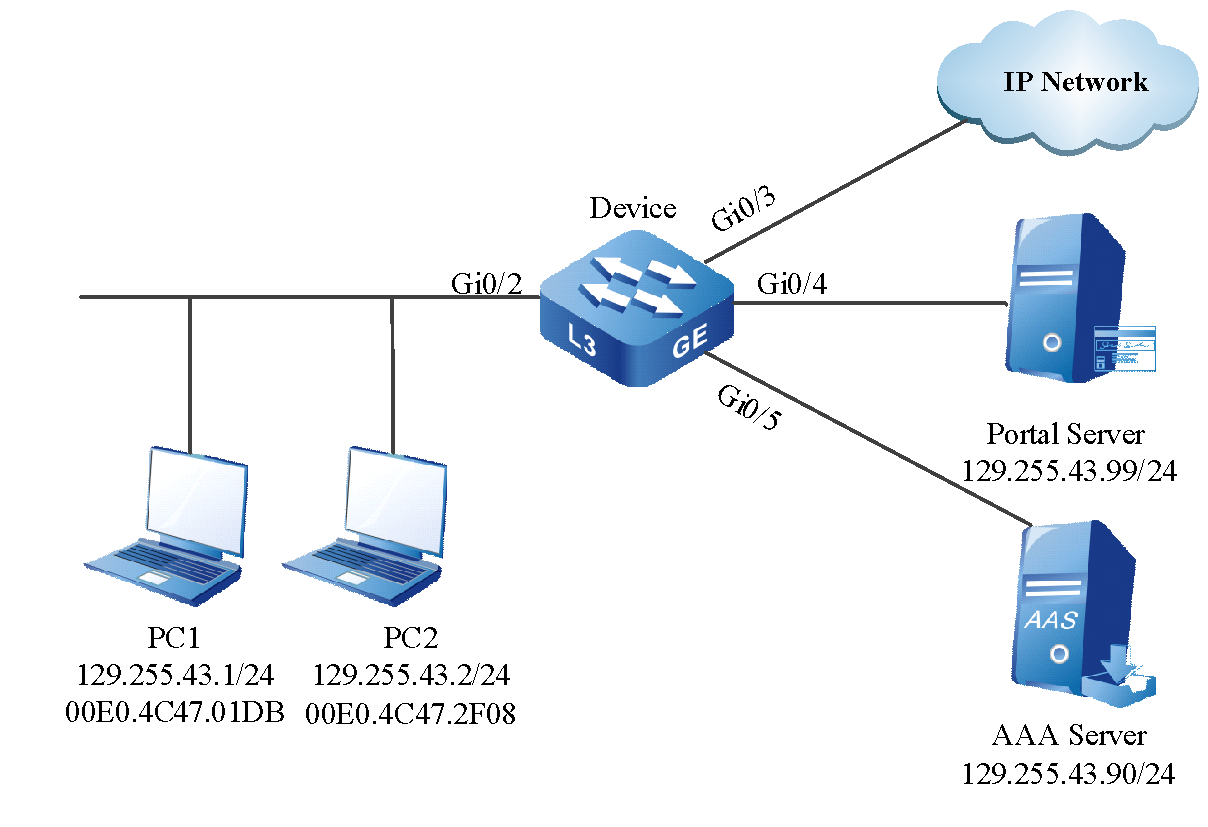

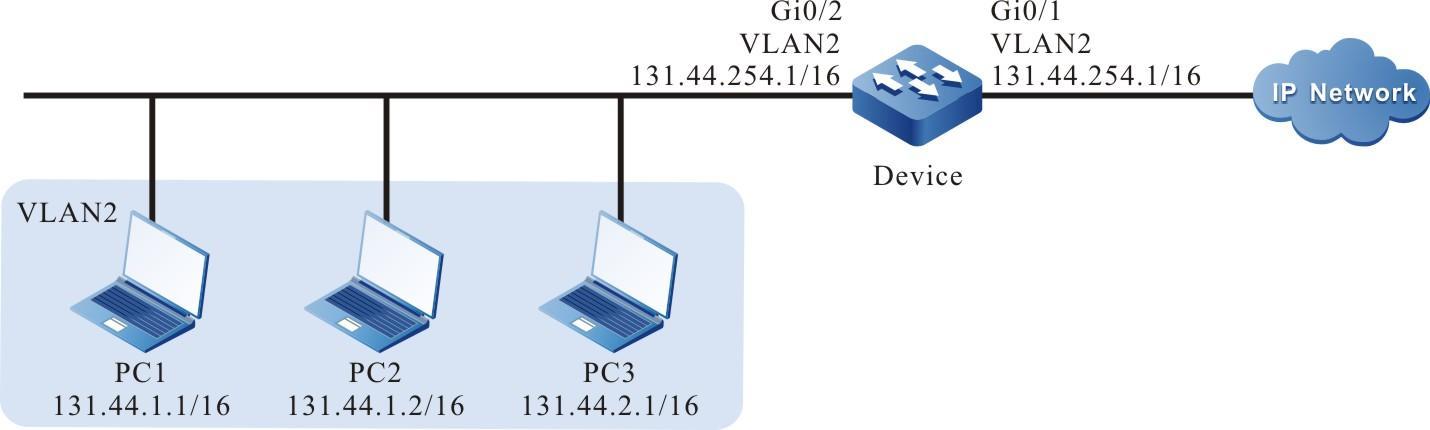

Requisitos de rede

- PC1 e PC2 estão conectados à rede IP via dispositivo.

- Configure a função básica ARP Check, percebendo que o PC1 pode acessar a rede IP normalmente e o PC2 não pode acessar a rede IP.

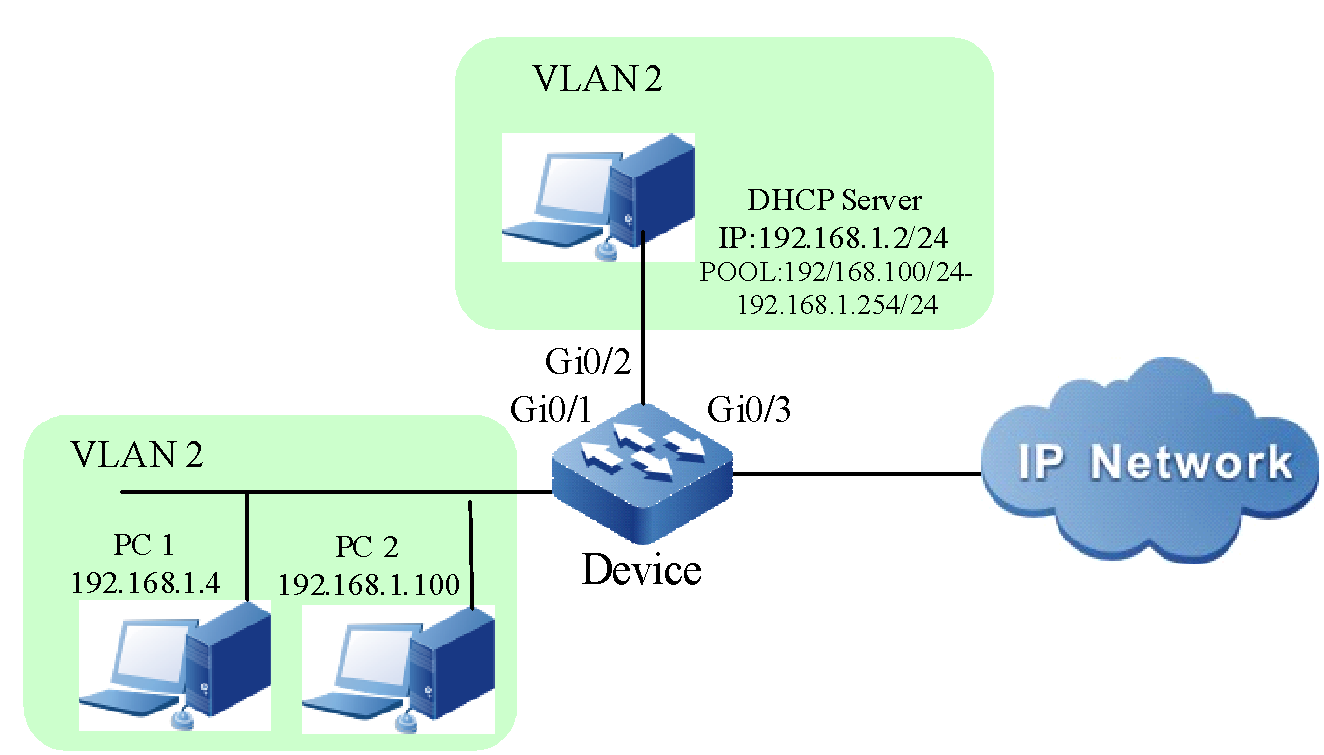

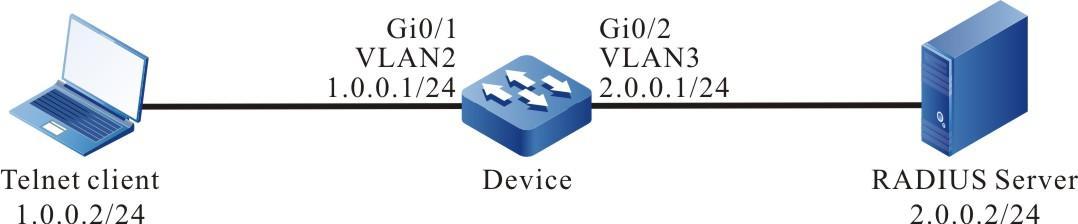

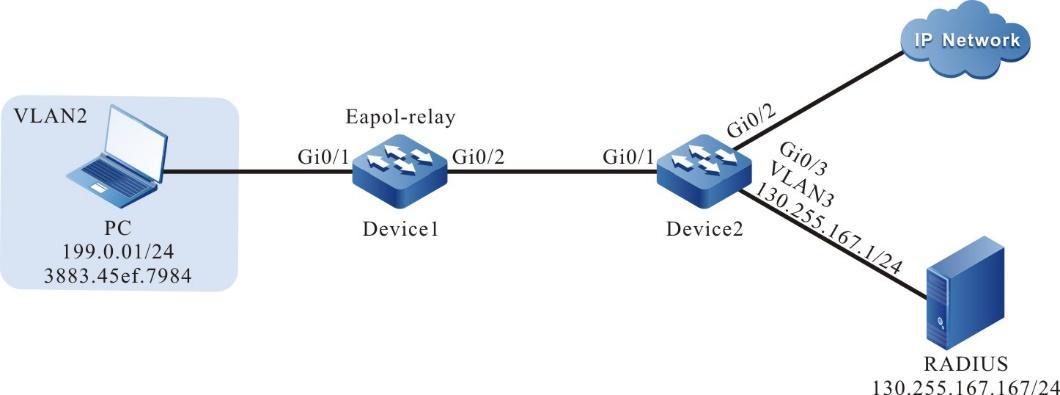

Topologia de rede

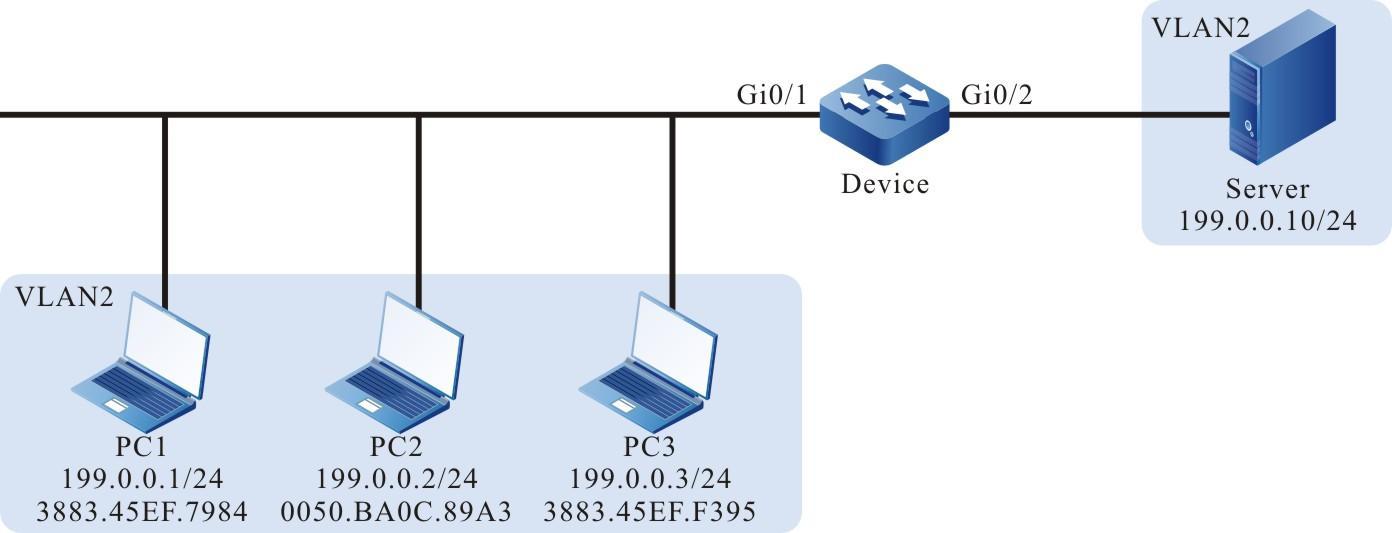

Figura 1 – 1 Rede de configuração das funções básicas do ARP Check

Etapas de configuração

- Passo 1:Configure o tipo de link da VLAN e da porta no dispositivo.

#Cria VLAN2.

Device#configure terminalDevice(config)#vlan 2Device(config-vlan2)#exit

# Configure o tipo de link da porta gigabitethernet0/1 como Access e permita a passagem dos serviços da VLAN2.

Device(config)#interface gigabitethernet 0/1Device(config-if-gigabitethernet0/1)#switchport mode accessDevice(config-if-gigabitethernet0/1)#switchport access vlan 2Device(config-if-gigabitethernet0/1)#exit

- Passo 2:Configure a função ARP Check no dispositivo.

#Ative a função ARP Check na porta gigabitethernet0/1 e configure a entrada de ligação ARP Check com o endereço MAC 0012.0100.0002 e o endereço IP 192.168.1.2.

Device(config)#interface gigabitethernet 0/1Device(config-if-gigabitethernet0/1)#arp-check enableDevice(config-if-gigabitethernet0/1)#arp-check binding 0012.0100.0002 192.168.1.2 rate 10Device(config-if-gigabitethernet0/1)#exit

- Passo 3:Confira o resultado.

#Visualize as informações de configuração do ARP Check.

Device#show arp-check brief-------------------------------------------------------Interface Name Status Binding Table-------------------------------------------------------gi0/1 Enable Yes……

Você pode ver que a porta gigabitethernet0/1 está habilitada com a função ARP Check, e há a entrada ARP Check.

#Exibe a entrada de ligação de verificação ARP da porta.

Device#show arp-check interface gigabitethernet0/1--------------------------ARP Check Table------------------------------------FLAG Codes:-----------------------------------------------------------------------------------------------Interface-Name Status MAC-Address IP-Address Rate PolicySource SetHardware----------------------------------------------------------------------------gi0/1 enable 0012.0100.0002 192.168.1.2 10 STATIC activetotal number: 1

#PC1 pode acessar a rede IP normalmente, mas o PC2 não pode acessar a rede IP.

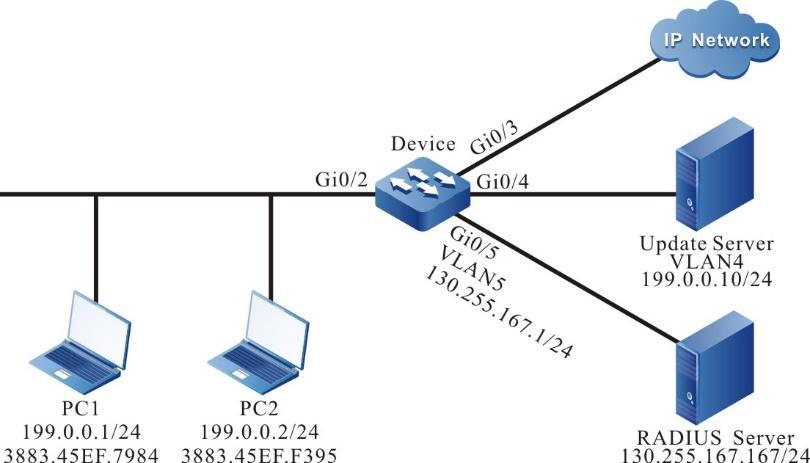

Combine ARP Check com DHCP Snooping

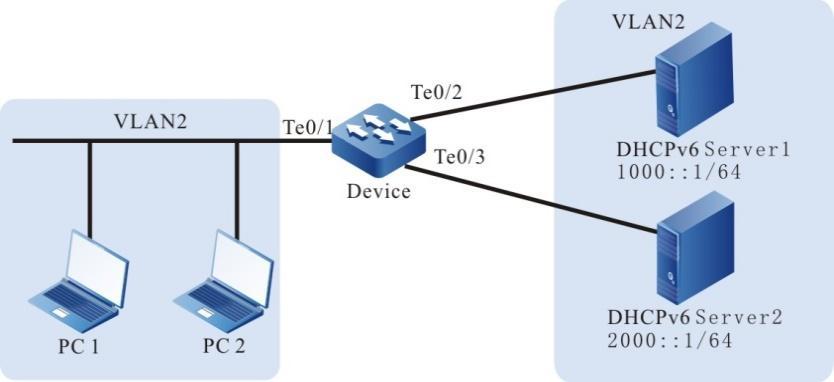

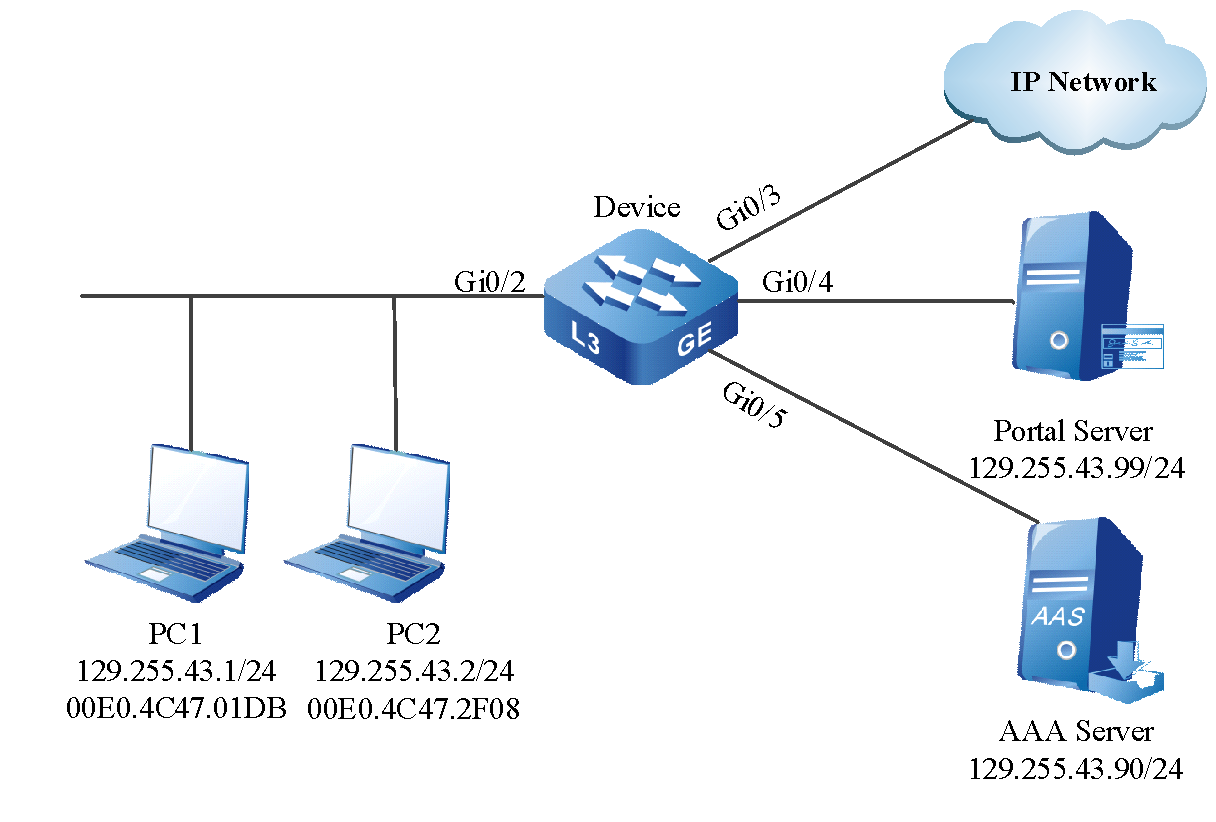

Requisitos de rede

- PC1 e PC2 estão conectados à rede IP via dispositivo; O PC1 usa o endereço IP estático e o PC2 obtém o endereço IP via DHCP.

- O dispositivo configura a função DHCP Snooping e ARP Check, percebendo que o PC2 pode acessar a rede IP normalmente e o PC1 não pode acessar a rede IP.

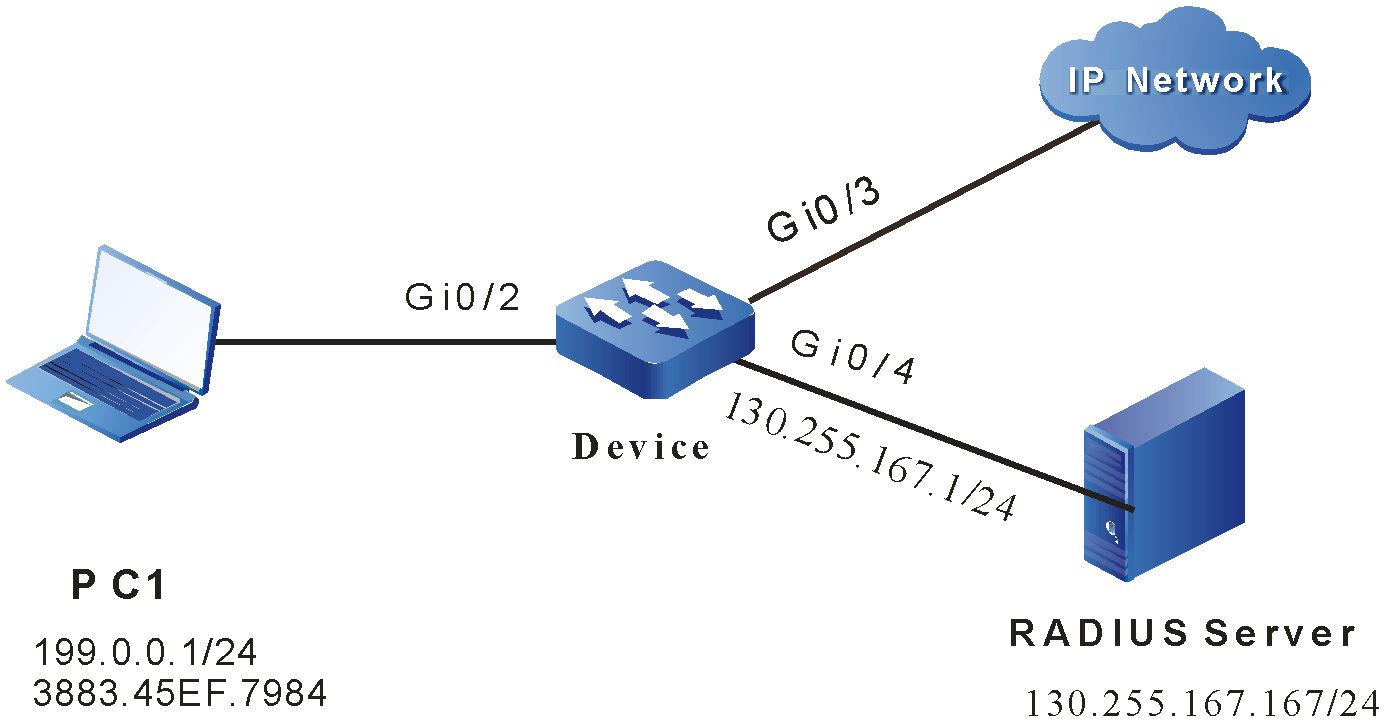

Topologia de rede

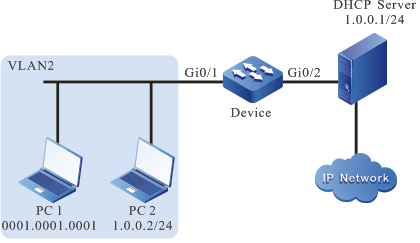

Figura 1 -2 Rede de combinar ARP Check com DHCP Snooping

Etapas de configuração

- Passo 1:Configure o tipo de link da VLAN e da porta no dispositivo.

#Cria VLAN2.

Device#configure terminalDevice(config)#vlan 2Device(config-vlan2)#exit

#Configure o tipo de link da porta gigabitethernet0/1, gigabitethernet0/2 e gigabitethernet0/3 como acesso, todos permitindo a passagem dos serviços da VLAN2.

Device(config)#interface gigabitethernet 0/1-0/3Device(config-if-range)#switchport access vlan 2Device(config-if-range)#exit

- Passo 2: Configure a função DHCP Snooping no dispositivo.

#Habilite a função DHCP Snooping e configure a porta gigabitethernet0/2 como porta de confiança.

Device(config)#dhcp-snoopingDevice(config)#interface gigabitethernet 0/2Device(config-if-gigabitethernet0/2)#dhcp-snooping trustDevice(config-if-gigabitethernet0/2)#exit

- Passo 3: Configure a função ARP Check no dispositivo.

#Habilite a função ARP Check na porta gigabitethernet0/1.

Device(config)#interface gigabitethernet 0/1Device(config-if-gigabitethernet0/1)#arp-check enableDevice(config-if-gigabitethernet0/1)#exit

- Passo 4: Confira o resultado.

#Depois que o PC2 obtiver o endereço IP com sucesso, visualize a entrada dinâmica do DHCP Snooping no dispositivo.

Device#show dhcp-snooping databasedhcp-snooping database:database entries count:1database entries delete time :300---------------------------------macAddr ipAddr transtion-id vlan interface leaseTime(s) status0013.0100.0001 192.168.1.100 2 2 gi0/1 107990 active------

#Visualize a entrada de ligação ARP Check da porta gigabitethernet0/1.

Device#show arp-check interface gigabitethernet0/1--------------------------ARP Check Table------------------------------------FLAG Codes:-----------------------------------------------------------------------------------------------Interface-Name Status MAC-Address IP-Address Rate PolicySource SetHardware----------------------------------------------------------------------------gi0/1 enable 0013.0100.0001 192.168.1.100 15 DHCPSP activetotal number: 1

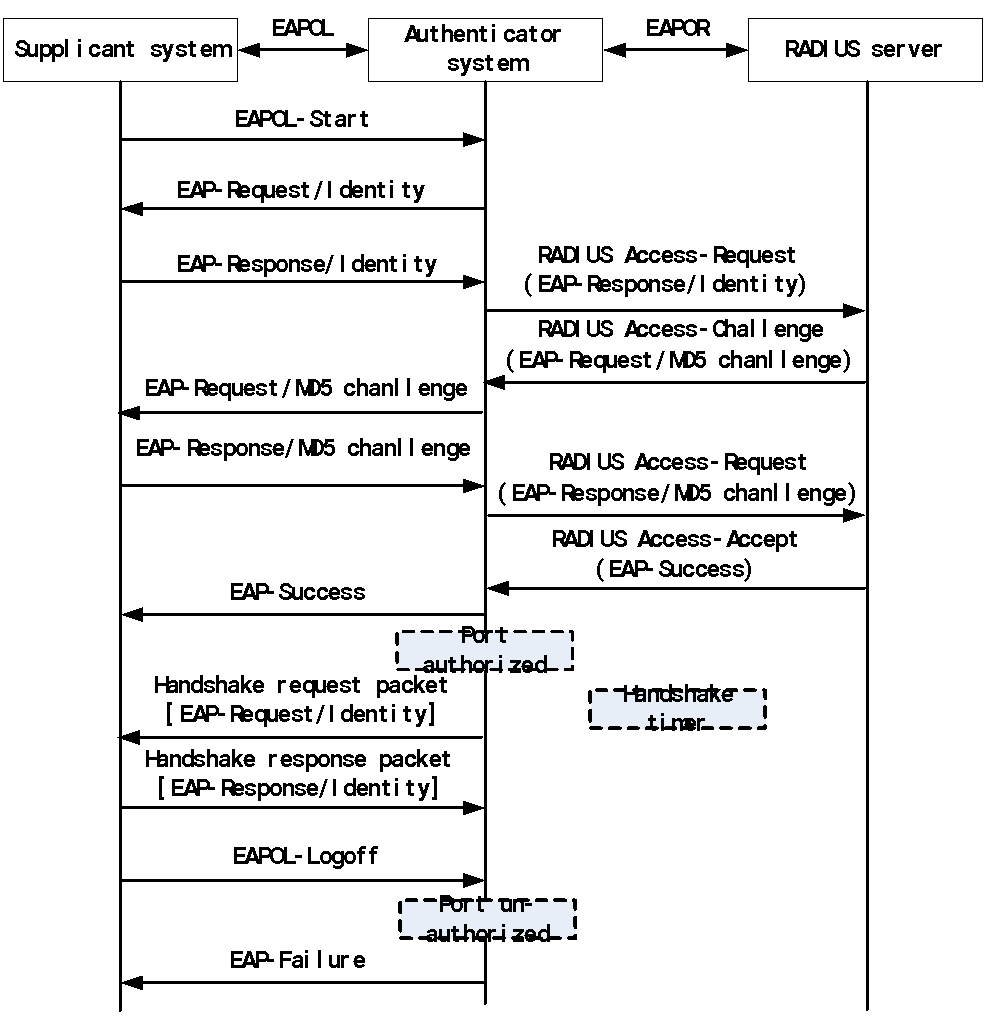

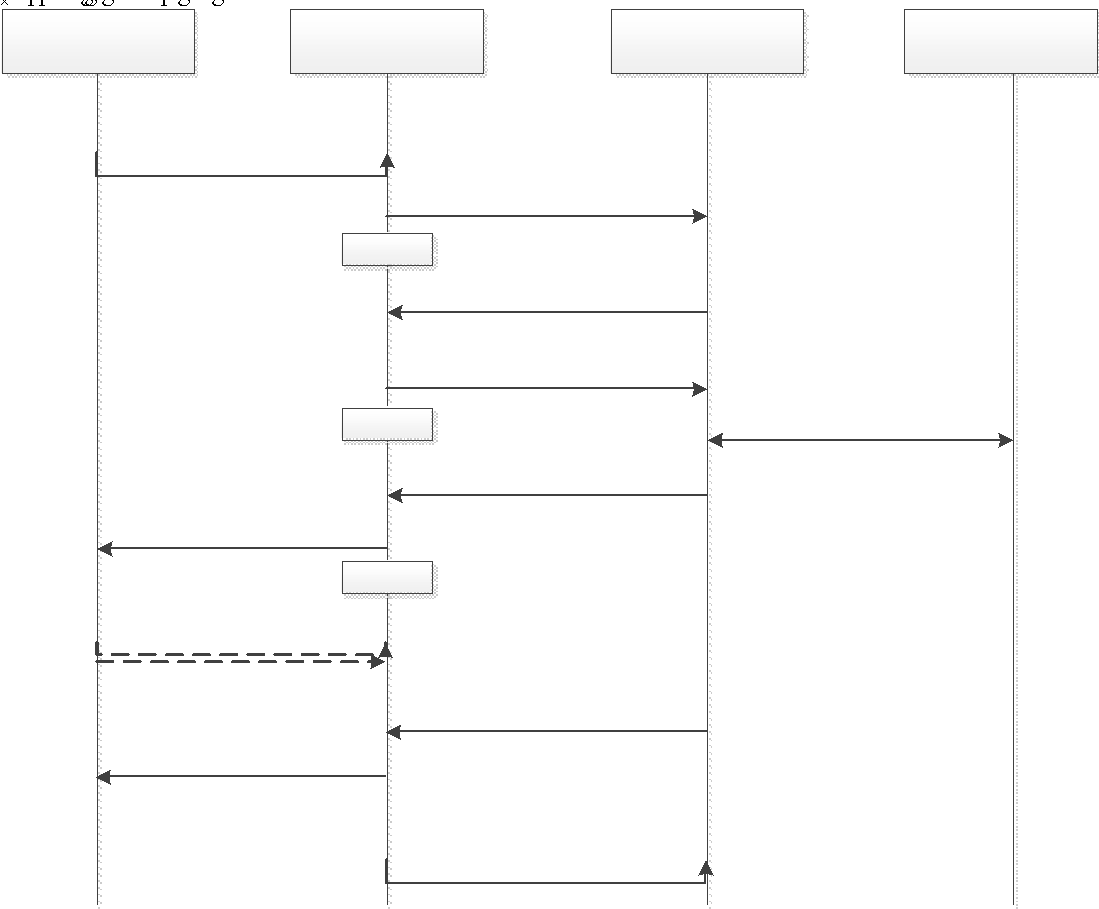

Combine ARP Check com 802.1X

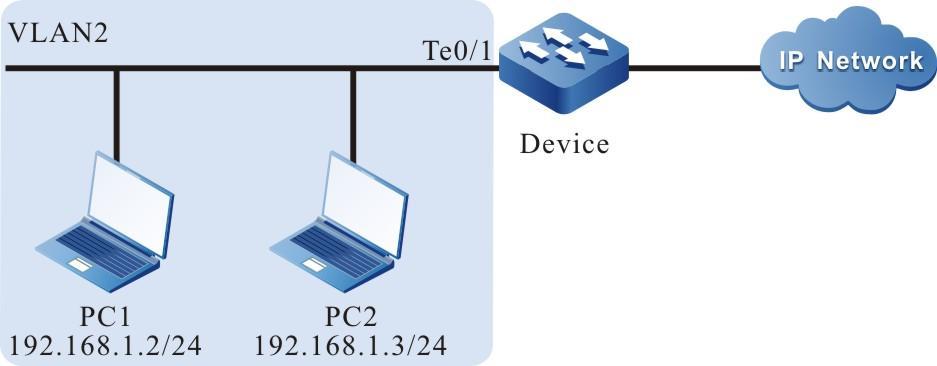

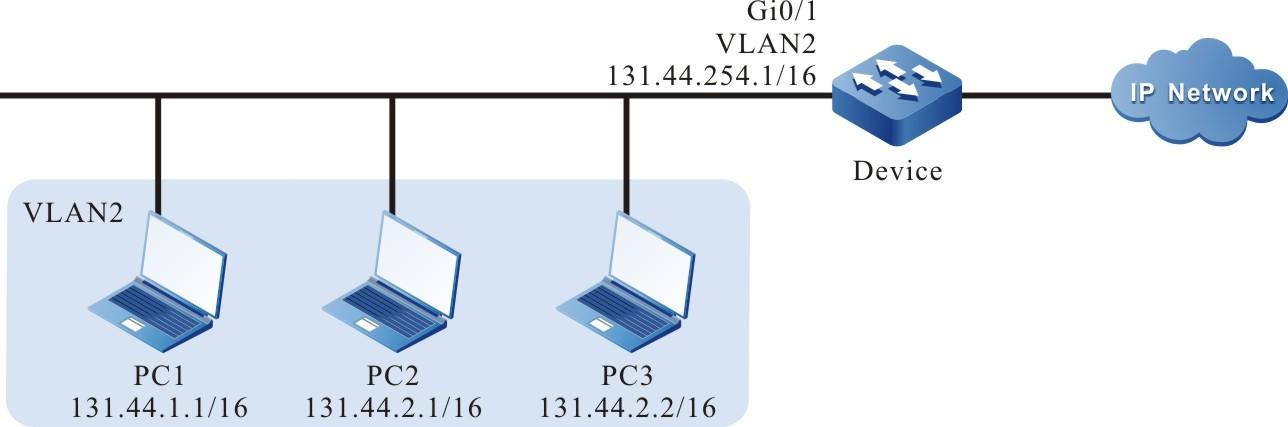

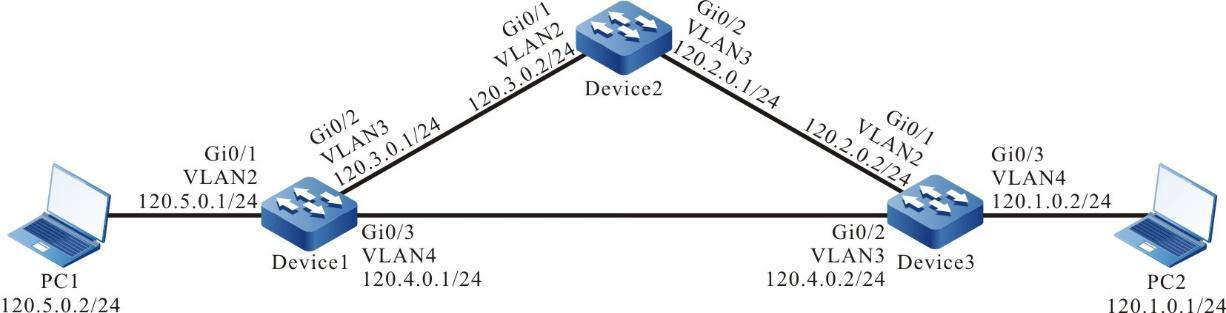

Requisitos de rede

- O PC1 está conectado à rede IP via dispositivo e o dispositivo adota o controle de acesso 802.1X.

- O modo de autenticação adota a autenticação RADIUS.

- PC1 não pode acessar a rede se não for autenticado com sucesso. Depois de passar a autenticação, o PC1 tem permissão para acessar a rede IP.

- O usuário autenticado pode gerar a entrada arp-check para realizar a detecção de validade do pacote arp do usuário autenticado.

Topologia de rede

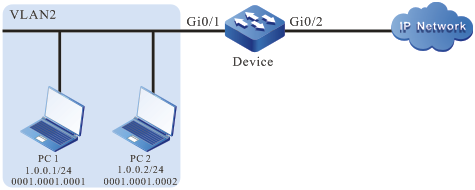

Figura 1 -3 Rede de combinar ARP Check com 802.1X

Etapas de configuração

- Passo 1:No dispositivo, configure o tipo de link da VLAN e da porta.

#No dispositivo, crie VLAN2~VLAN4.

Device#configure terminalDevice(config)#vlan 2-4Device(config)#exit

#Configure o tipo de link da porta gigabitethernet 0/2 como acesso, permitindo a passagem dos serviços da VLAN2. Device(config)#interface gigabitethernet 0/2

Device(config-if-gigabitethernet0/2)#switchport access vlan 2Device(config-if-gigabitethernet0/2)#exit

#No gigabitethernet 0/3-gigabitethernet 0/4 do Dispositivo, configure o tipo de link da porta como Acesso, permitindo que os serviços de VLAN3-VLAN4 passem respectivamente (omitido).

- Passo 2:Configure o endereço IP da interface do Dispositivo.

#Configure o endereço IP da VLAN4 como 130.255.167.1/24.

Device(config)#interface vlan 4Device(config-if-vlan4)#ip address 130.255.167.1 255.255.255.0Device(config-if-vlan4)#exit

- Passo 3: Configure a autenticação AAA.

#No dispositivo, habilite a autenticação AAA, adote o modo de autenticação RADIUS, a chave do servidor é admin, a prioridade é 1 e o endereço do servidor RADIUS é 130.255.167.167/24.

Device(config)#aaa new-modelDevice(config)#aaa authentication connection default radiusDevice(config)#radius-server host 130.255.167.167 priority 1 key admin

- Passo 4:Configure o servidor AAA.

#No servidor AAA, configure o nome de usuário, a senha e o valor da chave como admin (omitido).

- Passo 5:Configure a autenticação 802.1X.

#Ative a autenticação 802.1X na porta e configure o modo de autenticação como Macbased.

Device(config)#interface gigabitethernet 0/2Device(config-if-gigabitethernet0/2)#dot1x port-control enableDevice(config-if-gigabitethernet0/2)#authentication port-method macbasedDevice(config-if-gigabitethernet0/2)#exit

- Passo 6:No Dispositivo, configure a função ARP Check.

#Ative a função ARP Check na porta gigabitethernet0/2.

Device(config)#interface gigabitethernet 0/2Device(config-if-gigabitethernet0/2)#arp-check enableDevice(config-if-gigabitethernet0/2)#exit

- Passo 7:Autentique com sucesso.

#Antes de passar a autenticação, o PC1 não pode acessar a rede.

#Após iniciar a autenticação e ser autenticado com sucesso, o PC1 pode acessar a rede IP.

Device#show dot1x user--------------------NO 1 : MAC_ADDRESS= 3883.45ef.7984 STATUS= Authorized USER_NAME= adminVLAN= 2 INTERFACE= gi0/2 USER_TYPE= DOT1XAUTH_STATE= AUTHENTICATED BACK_STATE= IDLE IP_ADDRESS= 199.0.0.1IPV6_ADDRESS= UnknownOnline time: 0 week 0 day 0 hours 0 minute 51 secondsTotal: 1 Authorized: 1 Unauthorized/guest/critical: 0/0/0 Unknown: 0

- Passo 8:Confira o resultado.

Device#show arp-check interface gigabitethernet0/2--------------------------ARP Check Table------------------------------------FLAG Codes:-----------------------------------------------------------------------------------------------Interface-Name Status MAC-Address IP-Address Rate PolicySource SetHardware----------------------------------------------------------------------------gi0/2 enable 3883.45ef.7984 199.0.0.1 15 DOT1X activetotal number: 1

#Se o pacote arp enviado pelo PC1 corresponder completamente à entrada, encaminhe-o e limite a velocidade normalmente. Se não corresponder, solte-o diretamente.

CPU Protection

Visão geral

Existem muitos pacotes de protocolo no dispositivo que precisam ser enviados à CPU para processamento e precisamos especificar a fila para cada tipo de pacote de protocolo. A função de CPU Protection classifica os pacotes de protocolo enviados à CPU e os pacotes entram em diferentes filas da CPU de acordo com as diferentes prioridades de protocolo. Podemos definir a limitação de taxa de cada fila.

O dispositivo possui totalmente oito filas, numeradas de 0 a 7. Elas adotam as prioridades estritas. Quanto menor o número, menor a prioridade. Ou seja, a prioridade da fila 0 é a mais baixa e a prioridade da fila 7 é a mais alta. Os pacotes na fila c

Enquanto isso, o dispositivo pode executar a limitação de taxa para os pacotes que entram em cada fila da CPU, evitando que o ataque de pacote de protocolo vicioso na rede cause uma utilização muito alta da CPU do dispositivo e resulte no funcionamento anormal do dispositivo.

Configuração da função de CPU Protection

Tabela 2 -1 A lista de configuração da função de CPU Protection

| Tarefa de configuração | |

| Configure a fila de CPU do pacote de protocolo | Configure a fila de CPU do pacote de protocolo |

| Configure a limitação de taxa da fila da CPU | Configure a limitação de taxa total de todas as filas de CPU

Configure a limitação de taxa de cada fila de CPU |

| Configure o pacote de protocolo personalizado para ser processado pela CPU | Configure a regra de correspondência do pacote de protocolo personalizado a ser

processado pela CPU

Configure o modo do pacote de protocolo personalizado a ser processado pela CPU |

Configurar fila de CPU de pacotes de protocolo

Condição de configuração

Nenhum

Configurar fila de CPU de pacotes de protocolo

O dispositivo possui totalmente oito filas e o usuário pode configurar diferentes pacotes de protocolo para entrar em diferentes filas. O dispositivo envia os pacotes de protocolo para a CPU para processamento em ordem de fila de alta prioridade para fila de baixa prioridade de acordo com a configuração do usuário. Se os pacotes de protocolo estiverem na fila com alta prioridade, eles primeiro obterão o processamento da CPU. Além disso, o usuário também pode especificar o pacote importante para entrar na fila de alta prioridade, garantindo que os pacotes importantes sejam enviados primeiro à CPU para processamento. Por padrão, diferentes pacotes de protocolo entram na fila padrão da CPU. Além disso, também podemos usar o comando para modificar o pacote para entrar na fila de CPU especificada.

Tabela 2 -2 Configure a fila da CPU do pacote de protocolo

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | configure terminal | - |

| Configure a fila de CPU que os pacotes de protocolo inserem | cpu-packet protocol cos cos-value | Obrigatório Por padrão, diferentes pacotes de protocolo entram na fila padrão da CPU. |

Configurar a limitação de taxa total de todas as filas de CPU

Condição de configuração

Nenhum

Configurar a limitação de taxa total de todas as filas de CPU

Para evitar que o ataque vicioso na rede cause uma utilização muito alta da CPU e o dispositivo não possa ser executado, o usuário pode configurar a limitação de taxa total de todas as filas da CPU. Se houver ataque e a taxa total de pacotes em todas as filas exceder a taxa total limitada, os pacotes serão descartados, evitando causar uma utilização muito alta da CPU.

Tabela 2 -3 Configure a limitação de taxa total de todas as filas de CPU

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | configure terminal | - |

| Configure a limitação de taxa total de todas as filas de CPU | cpu-packet cos global pps pps-value | Obrigatório Por padrão, a taxa limitada total de todas as filas é 2000PPS. |

Configurar a limitação de taxa de cada fila de CPU

Condição de configuração

Nenhum

Configurar a limitação de taxa de cada fila de CPU

Para evitar que o ataque vicioso na rede cause uma utilização muito alta da CPU e o dispositivo não possa ser executado, o usuário pode configurar a limitação de taxa de cada fila da CPU. Se houver ataque e a taxa de pacotes na fila exceder a taxa limitada da fila, o pacote será descartado, evitando causar uma utilização muito alta da CPU. Por padrão, diferentes filas de CPU definem diferentes taxas limitadas. O usuário pode modificar a taxa limitada da fila da CPU conforme desejado.

Tabela 2 -4 Configure a limitação de taxa de cada fila de CPU

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | configure terminal | - |

| Configure a limitação de taxa de cada fila de CPU | cpu-packet cos cos-value pps pps-value | Obrigatório Por padrão, a limitação de taxa de cada fila é diferente. |

Configure o pacote de protocolo personalizado para ser processado pela CPU

Condição de configuração

Nenhum

Configurar regra de correspondência de Pacote de protocolo personalizado a ser processado pela CPU

A regra de correspondência configurada do pacote de protocolo personalizado a ser processado pela CPU deve ser usada com o modo do pacote de protocolo personalizado a ser processado pela CPU. Ele executa o processamento da ação correspondente para o pacote que atende à regra de correspondência. A regra de correspondência inclui dst-mac (endereço MAC de destino), ingresso (interface), vlan-id (ID VLAN), tipo ether (tipo Ethernet), IP (IPV4), IPV6, 0x0000 (tipo Ethernet personalizado), ip- protocolo (protocolo IP, como IGMP e TCP), dst-ip (IP de destino), src-port (porta de origem) e dst-port. O usuário pode combinar as regras de correspondência acima para usar conforme desejado.

Tabela 2 -5 Configure a regra de correspondência do pacote de protocolo personalizado a ser processado pela CPU

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | configure terminal | - |

| Configure a regra de correspondência do protocolo personalizado | cpu-packet user-define user-id match { dst-mac dst-mac | ether-type { ether-type-value | ip [ dst-ip dst-ip-address | dst-mac dst-mac | ingress ingress-interface | ip-protocol protocol-type | vlan-id vlan-id [ dst-ip dst-ip-address | ingress ingress-interface | ip-protocol protocol-type ] ] | arp [src-mac src-mac | dst-mac dst-mac | target-ip target-ip | request | reply ] | ipv6 [ dst-ip6 dst-ipv6-address | dst-mac dst-mac | ingress ingress-interface | ip-protocol protocol-type | vlan-id vlan-id [ dst-ip dst-ip-address | ingress ingress-interface | ip-protocol protocol-type ] ] } | ingress ingress-interface | vlan-id vlan-id [ ingress ingress-interface ] } | Obrigatório Por padrão, não há nenhuma regra de correspondência. |

O pedido não é suportado. resposta não é suportada.

Configurar o modo de pacote de protocolo personalizado a ser processado pela CPU

A regra de correspondência configurada do pacote de protocolo personalizado a ser processado pela CPU deve ser usada com o modo do pacote de protocolo personalizado a ser processado pela CPU. Ele executa o processamento da ação correspondente para o pacote que atende à regra de correspondência. Por exemplo, se o modo configurado for cópia, não altere o processo de encaminhamento original do pacote, mas copie o pacote para a CPU para processamento; se o modo configurado for drop, não permita enviar o pacote à CPU para processamento, mas descarte o pacote; se o modo configurado for remark, modifique a prioridade do pacote a ser processado pela CPU; se o modo configurado for trap, altere o processo de encaminhamento original do pacote enviando apenas o pacote para a CPU para processamento em vez de encaminhar o pacote.

Tabela 2 -6 Configure o modo de envio do pacote de protocolo personalizado para CPU

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | configure terminal | - |

| Configure a ação do pacote de protocolo personalizado a ser processado pela CPU | cpu-packet user-define user-id action { drop | { copy | remark | trap } cos cos-value } | Obrigatório Por padrão, não execute nenhuma ação para o pacote que atende à regra de correspondência. Quando os modos de processamento do pacote de protocolo personalizado pela CPU são copy, remark e trap, você pode especificar o valor COS. |

ação de observação não é suportada

Monitoramento e manutenção da CPU Protection

Tabela 2 -7 Monitoramento e manutenção da CPU Protection

| Comando | Descrição |

| show cpu-packet protocol-config-table | Exibe as informações de configuração de todos os pacotes de protocolo enviados à CPU |

| show cpu-packet cos | Exibe as informações de fila atuais e padrão dos pacotes de protocolo a serem processados pela CPU |

| show cpu-packet pps | Exiba as informações de limitação de taxa de cada fila de CPU |

| show cpu-packet udf-table | Exiba todas as informações de entrada de ACL personalizadas definidas por meio do módulo de CPU Protection |

Exemplo de configuração típico de proteção de CPU

Configurar funções básicas de CPU Protection

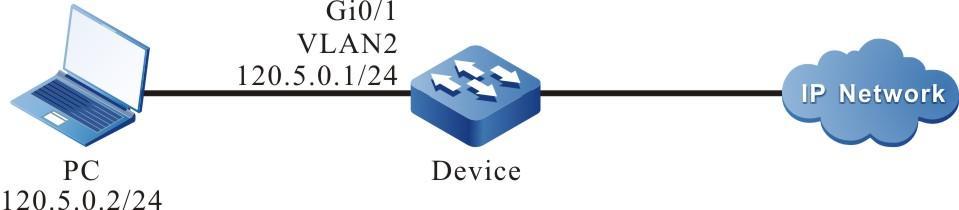

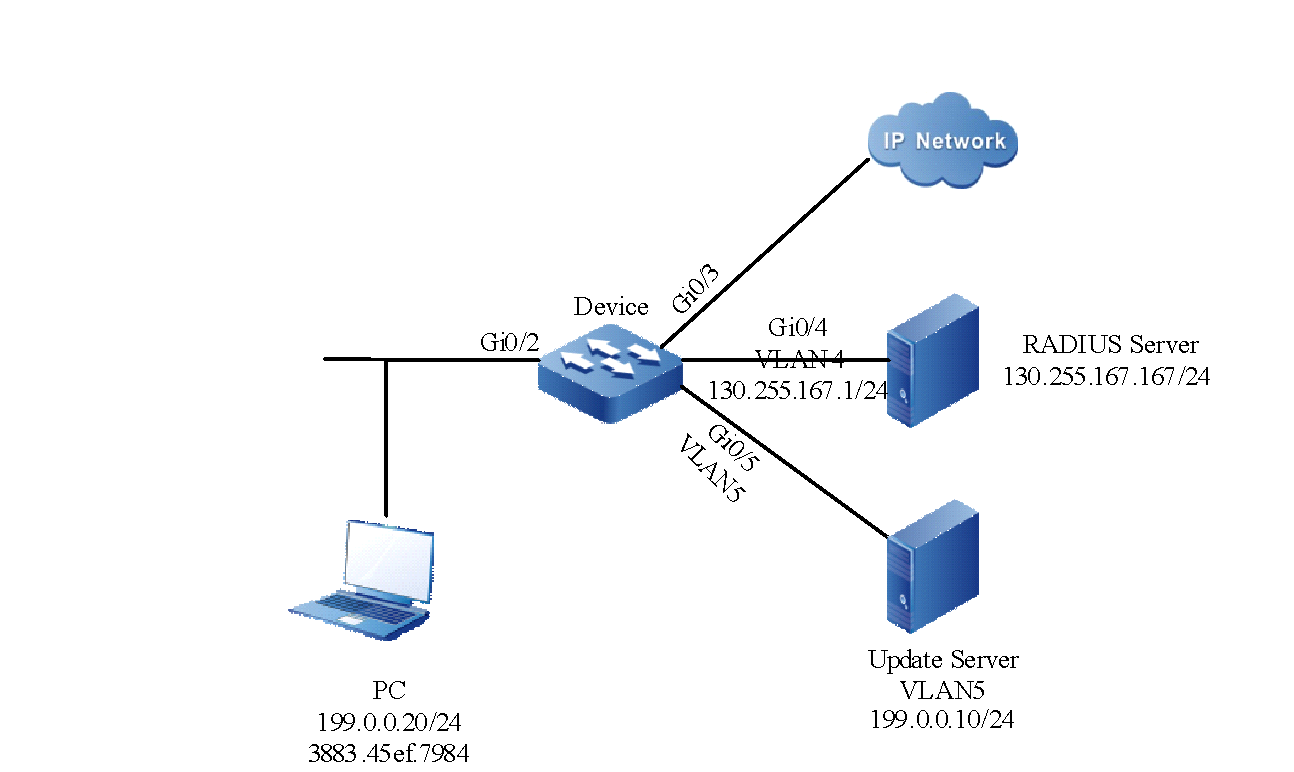

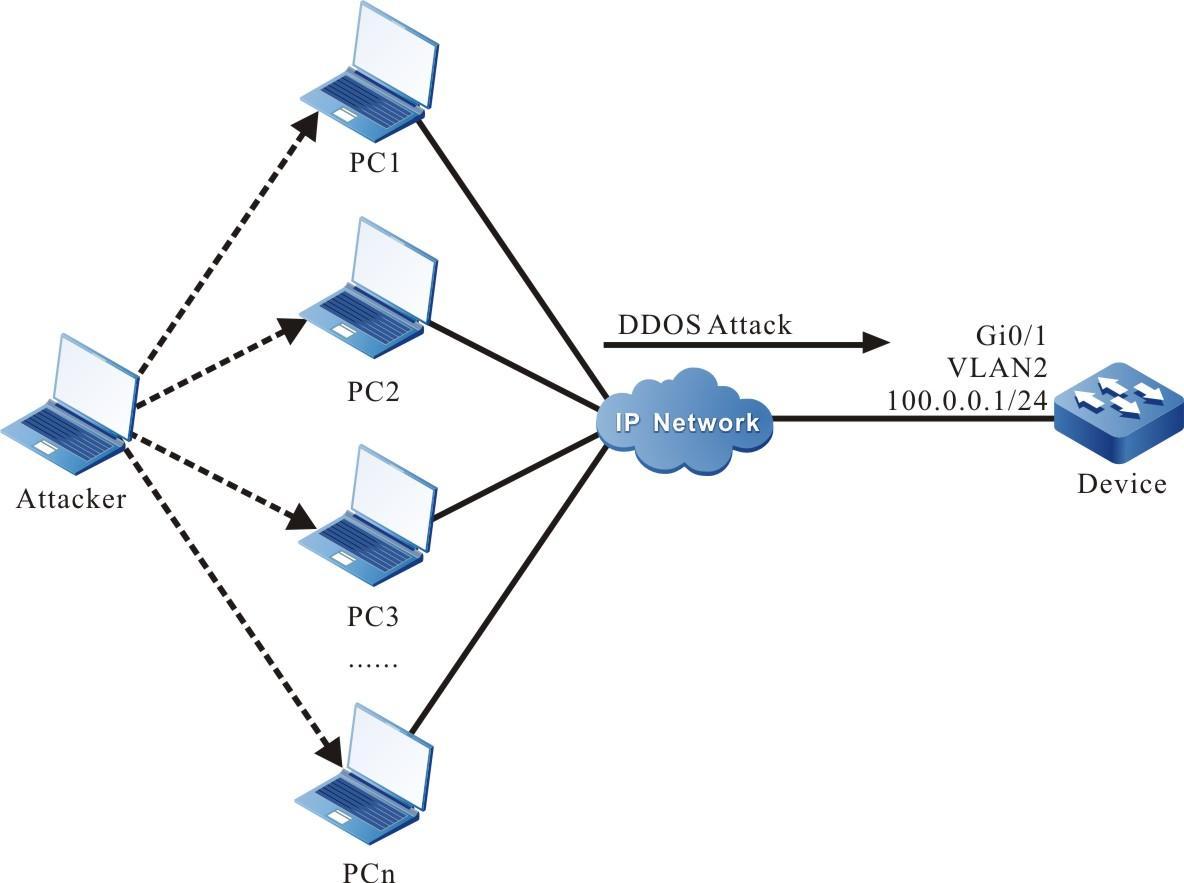

Requisitos de rede

- O PC está conectado à rede IP via dispositivo.

- Configure o pacote DHCP para enfileirar 5 no dispositivo para que o pacote DHCP que chega ao dispositivo local possa primeiro obter o processamento da CPU.

- Execute a limitação de taxa para a fila ARP no dispositivo para que quando a utilização da CPU do dispositivo for muito alta, o pacote com baixa prioridade possa ser processado normalmente.

Topologia de rede

Figura 2 – 1 Rede de configuração das funções básicas de CPU Protection

Etapas de configuração

- Passo 1:Configure a VLAN e adicione a porta à VLAN correspondente. (Omitido)

- Passo 2:Configure o endereço IP da interface. (Omitido)

- Passo 3:Configure a fila da CPU do pacote DHCP.

# Configure o pacote DHCP para enfileirar 5 no dispositivo.

Device#configure terminalDevice(config)#cpu-packet dhcp cos 5

- Passo 4:Configure a limitação de taxa da fila da CPU.

# Configure a taxa limitada da fila da CPU no dispositivo como 50pps.

Device(config)#cpu-packet cos 1 pps 100- Passo 5:Confira o resultado.

#Visualize a fila de CPU dos pacotes de protocolo no dispositivo.

Device#show cpu-packet cosType Current-CoS [Default-CoS]-------------------------------------------------------random 0 [0]ipv6-all 0 [0]pppoe 0 [0]udp-broadcast 0 [0]icmp 0 [0]ip-e-packet 0 [0]ipsec-esp 0 [0]ipsec-ah 0 [0]ip 0 [0]mpls-unicast 0 [0]mpls-multicast 0 [0]LBD_l2-src-miss 0 [0]ipaddr-0 0 [0]ipaddr-127 0 [0]ipv4-all 0 [0]src-martian-addr 0 [0]arp 1 [1]ip6-solicited-node 1 [1]host-group 1 [1]router-group 1 [1]ND 1 [1]trill-oam 1 [1]lldp 2 [2]dot1x 2 [2]dhcp 5 [2]dhcpv6 2 [2]http 2 [2]svi-ip 2 [2]pim 3 [3]pim6 3 [3]igmp-dvmrp 3 [3]ip6-interface-multicast 3 [3]ike 3 [3]ntp 3 [3]mld 3 [3]rsvp 4 [4]ospf 4 [4]ospfv3 4 [4]irmp 4 [4]rip 4 [4]ripng 4 [4]is-is 4 [4]bgp 4 [4]ldp 4 [4]mlag-pts 4 [4]mlag-keep-alive 4 [4]mvst 5 [5]l2-interface-unicast 5 [5]gvrp 5 [5]mvst-inspection 5 [5]ulfd 5 [5]l2pt 5 [5]svi-icmp 5 [5]ethernet-cfm 5 [5]ethernet-lmi 5 [5]bfd 6 [6]vbrp 6 [6]vrrp 6 [6]vrrp3 6 [6]telnet 6 [6]ssh 6 [6]loopback-detect 6 [6]slow-protocols 6 [6]stp-bpdu 6 [6]radius 6 [6]trill 6 [6]mlag 6 [6]eips 7 [7]ulpp 7 [7]mad-fast-hello 7 [7]erps 7 [7]Device#

Você pode ver que a fila da CPU do DHCP no dispositivo é ajustada da fila padrão 2 para a fila 5.

# Visualize a limitação de taxa da fila no dispositivo.

Device#show cpu-packet ppsCoS Current-PPS [Default-PPS]---------------------------------0 250 [250]1 100 [250]2 500 [500]3 500 [500]4 1000 [1000]5 400 [400]6 400 [400]7 100 [100]TOTAL 2000 [2000]

Você pode ver que a taxa limitada da fila 1 de ARP no dispositivo é modificada do padrão 250pps para 100pps.

Configurar regra personalizada de proteção de CPU

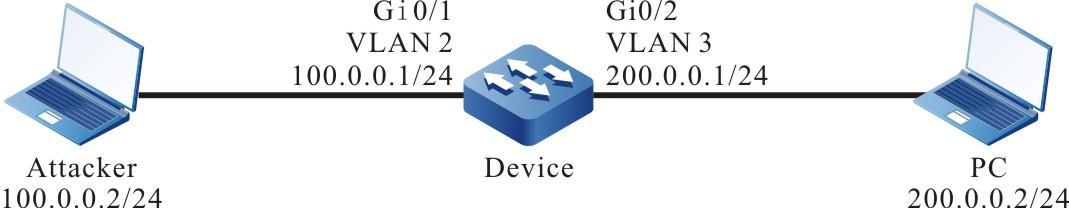

Requisitos de rede

- O dispositivo está conectado diretamente ao PC1 e ao PC2.

- Configure a regra personalizada da CPU Protection no dispositivo e intercepte o pacote que corresponde à condição da CPU para processamento e insira a fila correspondente.

Topologia de rede

Figura 2 – 2 Networking de configuração da regra customizada de proteção da CPU

Etapas de configuração

- Passo 1:Configure a VLAN e adicione a porta à VLAN correspondente. (Omitido)

- Passo 2:Configure o endereço IP da interface. (Omitido)

- Passo 3:Configure a regra personalizada de CPU Protection.

#Configure a regra personalizada e intercepte o pacote IP com endereço de destino 121.5.0.2 para CPU para processamento e defina o valor de COS como 5.

Device#configure terminalDevice(config)#cpu-packet user-define 1 match ether-type ip dst-ip host 121.5.0.2Device(config)#cpu-packet user-define 1 action trap cos 5

- Passo 4:Confira o resultado.

#Visualize a regra personalizada no dispositivo.

Device#show cpu-packet udf-tableuser-define 1ether-type: 0x0800(IPv4)dst-ip: host 121.5.0.2location: globalvalid: yesaction: trapCoS: 5

# Quando o PC1 acessa o PC2, a regra personalizada da regra da CPU entra em vigor e intercepta o pacote IP com o endereço de destino 121.5.0.2 no dispositivo para a CPU para processamento e entra na fila 5.

Quando a regra personalizada corresponder a outra condição e executar outros modos, consulte a configuração.

Port Security

Visão geral

Visão geral da Port Security

A Port Security é o mecanismo de segurança de controle dos dispositivos conectados à rede. Ele é aplicado à camada de acesso e pode limitar os hosts de usar a porta do dispositivo, permitindo que alguns hosts especificados acessem a rede, enquanto os outros hosts não podem acessar a rede.

A função de Port Security pode vincular o endereço MAC do usuário, endereço IP, ID da VLAN e número da porta, impedindo que o usuário inválido acesse a rede, de modo a garantir a segurança dos dados da rede e o usuário válido pode obter largura de banda suficiente.

Regra de Port Security

A regra de Port Security é dividida em quatro tipos:

Regra MAC: Controle se o host pode se comunicar de acordo com o endereço MAC do host. O modo de ligação da regra MAC contém ligação MAC, ligação MAC+VLAN, ligação MAC+IP e ligação MAC+IPv6.

Regra de IP: Controle se o host pode se comunicar de acordo com o endereço IP do host. A regra de IP pode ser para a vinculação de um único endereço IP e também pode ser para a vinculação do segmento de endereço IP.

Regras IPv6: controle se o host pode se comunicar de acordo com o endereço IPv6 do host. As regras IPv6 podem ser vinculadas a um único endereço IPv6 ou a segmentos de endereço IPv6;

Regra MAX: Limite o número de endereços MAC que podem ser aprendidos livremente pela porta para controlar a comunicação do host. O número das entradas de endereço MAC não contém as entradas de endereço MAC válidas geradas pela regra MAC, regra IP e ligação IPv6

Regra STICKY: Controla se o host pode se comunicar de acordo com o endereço MAC do host. O modo de ligação da regra STICKY contém a ligação MAC, ligação MAC+VLAN, ligação MAC+IP e ligação MAC + IPv6. A regra STICKY pode aprender automaticamente e também configurar manualmente, e é salva na configuração em execução. Se salvar a configuração em execução antes do dispositivo reiniciar, não é necessário configurar novamente após o dispositivo reiniciar e a regra STICKY entrar em vigor automaticamente. Ao habilitar a função STICKY na porta e o modo de aprendizado STICKY for o modo MAC, converta a entrada MAC dinâmica aprendida pela regra MAX para a regra STICKY e salve na configuração em execução.

Regras de VOICE VLAN: Controla principalmente a comunicação do host de acordo com se o endereço MAC do host pertence ao OUI configurado pelo VOICE-VLAN. Esses endereços MAC não incluem a lista de endereços MAC legítimos gerados por regras MAC, regras IP e vinculação IPv6.

Princípio de Trabalho de Port Security

Se apenas habilitar a Port Security, a Port Security descartará todos os pacotes recebidos na porta. As regras de Port Security dependem dos pacotes ARP e dos pacotes IP do dispositivo a serem acionados. Quando o dispositivo recebe o pacote ARP e o pacote IP, a Port Security extrai várias informações do pacote e combina com a regra configurada. A ordem de correspondência é primeiro corresponder à regra MAC, depois corresponder à regra STICKY, depois corresponder à regra IP e, por último, corresponder à regra MAX e controlar a tabela de encaminhamento L2 da porta de acordo com o resultado correspondente, de modo a controlar o encaminhamento ação da porta para o pacote. O pacote válido que corresponde à regra MAX ou à regra STICKY é encaminhado. Para o pacote que corresponde à regra MAC ou regra IP, se a ação da regra para o pacote for permitida, o pacote pertence ao pacote válido e é encaminhado. Caso contrário, o pacote é inválido e descartado.

A ação é a regra MAC permitida e a regra IP. Depois de entrar em vigor, grave o endereço MAC da regra na tabela de encaminhamento L2 para que o encaminhamento L2 possa ser executado para os pacotes que correspondem à regra. Se a ação for a regra Mac recusada e a regra IP, o MAC correspondente não é gravado na tabela de encaminhamento L2 e o pacote precisa ser descartado por meio da Port Security.

Após a regra MAC e a regra STICKY entrarem em vigor, escreva nas entradas do endereço MAC para formar as entradas efetivas, fazendo com que o pacote execute o encaminhamento L2. O processamento do pacote IPv6 é semelhante.

Configuração da função de Port Security

Tabela 3 -1 Lista de configuração de funções básicas da segurança da porta

| Tarefa de configuração | |

| Configure as funções básicas da Port Security | Ative a função de Port Security |

| Configurar a regra de Port Security | Configurar a regra MAC

Configurar a regra de IP Configurar a regra IPv6 Configurar a regra MAX Configurar a regra STICKY Configurar a regra VOICE VLAN |

| Configure o modo de aprendizado da regra STICKY | Configure o modo de aprendizado da regra STICKY |

| Configure a função de envelhecimento do endereço MAC estático | Habilite a função de envelhecimento do endereço MAC estático

Configure o tempo de idade do endereço MAC estático |

| Configure o modo de processamento ao receber o pacote inválido | Configure o modo de processamento ao receber o pacote inválido |

| Configure o intervalo de envio de log ao receber o pacote inválido | Configure o intervalo de envio de log ao receber o pacote inválido |

| Configure a Port Security para usar a função ACL | Configure a Port Security para usar a função ACL |

Configurar funções básicas de Port Security

Nas tarefas de configuração da Port Security, deve-se primeiro habilitar a Port Security para que a configuração das demais funções tenha efeito.

Condição de configuração

Nenhum

Ativar função de Port Security

Depois de habilitar a Port Security e se não configurar nenhuma regra de Port Security, a porta não pode aprender o endereço MAC.

Tabela 3 -2 Configure as funções básicas da Port Security

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | configure terminal | - |

| Entre no modo de configuração da interface Ethernet L2 | interface interface-name | Qualquer Depois de entrar no modo de configuração da interface Ethernet L2, a configuração subsequente apenas entra em vigor na porta atual. Depois de entrar no modo de configuração do grupo de agregação, a configuração subsequente apenas entra em vigor no grupo de agregação. |

| Entre no modo de configuração do grupo de agregação | interface link-aggregation link-aggregation-id | |

| Ative a função de Port Security | port-security enable | Obrigatório Por padrão, a função de Port Security não está habilitada. |

A regra IP e a regra MAX da Port Security e 802.1x não podem ser usadas em uma porta ao mesmo tempo. A regra IP e a regra MAX da Port Security e a autenticação do endereço MAC não podem ser usadas em uma porta ao mesmo tempo. A função de Port Security e autenticação de canal seguro não pode ser usada em uma porta ao mesmo tempo. A Port Security e o DAI (Dynamic ARP Inspection) não podem ser usados em uma porta ao mesmo tempo.

Configurar o modo de aprendizado da regra STICKY

Condição de configuração

Antes de configurar o modo de aprendizagem da regra STICKY, primeiro complete a seguinte tarefa:

- Ative a função de Port Security

Configurar o modo de aprendizado da regra STICKY

Se o usuário espera realizar o aprendizado STICKY por MAC ou MAC + VLAN, você pode configurar o modo de aprendizado da regra STICKY como modo MAC. Se o usuário espera realizar o aprendizado da regra STICKY por MAC+IP, você pode configurar o modo de aprendizado da regra STICKY como modo MAC+IP.

Tabela 3 -9 Configure o modo de aprendizado da regra STICKY

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | configure terminal | - |

| Entre no modo de configuração da interface Ethernet L2 | interface interface-name | Qualquer Depois de entrar no modo de configuração da interface Ethernet L2, a configuração subsequente apenas entra em vigor na porta atual. Depois de entrar no modo de configuração do grupo de agregação, a configuração subsequente apenas entra em vigor no grupo de agregação. |

| Entre no modo de configuração do grupo de agregação | interface link-aggregation link-aggregation-id | |

| Configure o modo de aprendizado da regra STICKY | port-security permit mac-address sticky mode { mac | mac-ip } | Obrigatório Por padrão, o modo de aprendizado da regra STICKY é o modo MAC. |

Configurar a função de envelhecimento do endereço MAC estático

Condição de configuração

Antes de configurar a função de envelhecimento do endereço MAC estático, primeiro conclua a seguinte tarefa:

- Ative a função de Port Security

Ativar função de envelhecimento do endereço MAC estático

Para detectar se o terminal da entrada efetiva da regra MAC ou regra IP está online, o usuário pode habilitar a função de envelhecimento do endereço MAC estático. Após a função de envelhecimento do endereço MAC estático e se for detectado que o terminal está offline, a entrada efetiva do terminal é excluída para que os recursos do chip possam ser liberados.

Tabela 3 -10 Habilite a função de envelhecimento do endereço MAC estático

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | configure terminal | - |

| Entre no modo de configuração da interface Ethernet L2 | interface interface-name | Qualquer Depois de entrar no modo de configuração da interface Ethernet L2, a configuração subsequente apenas entra em vigor na porta atual. Depois de entrar no modo de configuração do grupo de agregação , a configuração subsequente apenas entra em vigor no grupo de agregação. |

| Entre no modo de configuração do grupo de agregação | interface link-aggregation link-aggregation-id | |

| Habilite a função de envelhecimento do endereço MAC estático | port-security aging static | Obrigatório Por padrão, a função de envelhecimento do endereço MAC estático está desabilitada. |

Configurar o tempo de idade do endereço MAC estático

O usuário pode configurar o tempo de idade razoável de acordo com a configuração real do ambiente de rede. Na aplicação geral, apenas mantenha o valor padrão.

Tabela 3 -11 Configure o tempo de idade do endereço MAC estático

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | configure terminal | - |

| Entre no modo de configuração da interface Ethernet L2 | interface interface-name | Qualquer Depois de entrar no modo de configuração da interface Ethernet L2, a configuração subsequente apenas entra em vigor na porta atual. Depois de entrar no modo de configuração do grupo de agregação, a configuração subsequente apenas entra em vigor no grupo de agregação. |

| Entre no modo de configuração do grupo de agregação | interface link-aggregation link-aggregation-id | |

| Configure o tempo de idade do endereço MAC estático | port-security aging time time-value | Obrigatório Por padrão, o tempo de duração do endereço MAC estático é de 1 minuto. |

Configurar o modo de processamento ao receber pacote inválido

Condição de configuração

Antes de configurar o modo de processamento ao receber o pacote inválido , primeiro complete a seguinte tarefa:

- Ative a função de Port Security

Configurar o modo de processamento ao receber pacote inválido

A Port Security fornece três tipos de modos de processamento para o pacote inválido, ou seja, proteger, restringir e desligar. O usuário pode selecionar de acordo com o requisito de segurança. As funções específicas dos três modos de processamento são as seguintes:

- protect : Após receber o pacote inválido, descarte o pacote.

- restringir : Depois de receber o pacote inválido, descarte o pacote e intercepte as informações para o NMS.

- shutdown : Após receber o pacote inválido, descarte o pacote, desabilite a porta que está recebendo o pacote e intercepte as informações para o NMS.

Tabela 3 -12 Configure o modo de processamento ao receber o pacote inválido

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | configure terminal | - |

| Entre no modo de configuração da interface Ethernet L2 | interface interface-name | Qualquer Depois de entrar no modo de configuração da interface Ethernet L2, a configuração subsequente apenas entra em vigor na porta atual. Depois de entrar no modo de configuração do grupo de agregação, a configuração subsequente apenas entra em vigor no grupo de agregação. |

| Entre no modo de configuração do grupo de agregação | interface link-aggregation link-aggregation-id | |

| Configure o modo de processamento do pacote inválido | port-security violation { protect | restrict | shutdown } | Obrigatório Por padrão, o modo de processamento quando a Port Security recebe o pacote inválido é protegido . |

Configurar intervalo de envio de log ao receber pacote inválido

Condição de configuração

Antes de configurar o intervalo de envio de log ao receber o pacote inválido, primeiro conclua a seguinte tarefa:

- Ative a função de segurança da interface.

Configurar intervalo de envio de log ao receber pacote inválido

O usuário pode configurar o intervalo de envio de log com base no pacote inválido realmente recebido. Na aplicação geral, basta reservar o valor padrão.

Tabela 3 -13 Configure o intervalo de envio de log ao receber o pacote inválido

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | configure terminal | - |

| Configure o intervalo de envio de log ao receber o pacote inválido | port-security violation log-interval log-interval-value | Obrigatório Por padrão, o intervalo de envio de log quando a interface recebe o pacote inválido com segurança é de 5 s. |

Configurar a Port Security para usar a função ACL

Condição de configuração

Antes de configurar a Port Security para usar a função ACL, primeiro conclua a seguinte tarefa:

- Ative a função de Port Security

Configurar a Port Security para usar a ACL

Os usuários podem configurar se a Port Security usa ACL de acordo com as necessidades reais. Ao usar as regras ACL, MAC+IP, MAC+IPv6, STICKY MAC+IP e STICKY MAC+IPv6 podem corresponder com precisão o endereço MAC de origem e o endereço IP/IPv6 de origem do usuário, evitando o acesso ilegal do usuário com correspondência de endereço MAC de origem e incompatibilidade de endereço IP/IPv6 de origem.

Tabela 3 -14 Configurar regra MAC+IP para usar ACL

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | configure terminal | - |

| Entre no modo de configuração da interface Ethernet L2 | interface interface-name | Qualquer Depois de entrar no modo de configuração da interface Ethernet L2, a configuração subsequente apenas entra em vigor na porta atual. Depois de entrar no modo de configuração do grupo de agregação, a configuração subsequente apenas entra em vigor no grupo de agregação. |

| Entre no modo de configuração do grupo de agregação | interface link-aggregation link-aggregation-id | |

| Configure a Port Security para a ACL do usuário | port-security use-acl | Obrigatório Por padrão, a Port Security não usa ACL. |

Monitoramento e Manutenção da Port Security

Tabela 3 -15 Monitoramento e manutenção da Port Security

| Comando | Descrição |

| clear port-security statistics | Limpe as informações estatísticas dos pacotes enviados e recebidos |

| show port-security | Exiba as informações de resumo da porta configurada com a Port Security |

| show port-security ip-address | Exibir a regra de IP configurada |

| show port-security ipv6-address | Exibir a regra IPv6 configurada |

| show port-security mac-address | Exiba a regra MAC configurada e a regra STICKY |

| show port-security active-address | Exibir as informações de todas as entradas efetivas |

| show port-security detect-mac | Exibir a nova entrada MAC atualmente detectada |

| show port-security violation log-interval | Exibe o período de impressão do log quando a entrada MAC inválida é detectada atualmente |

| show port-security violation-mac | Exibir a entrada MAC inválida atualmente detectada |

| show port-security statistics | Exibe as informações estatísticas dos pacotes enviados e recebidos |

Exemplo de configuração típico de Port Security

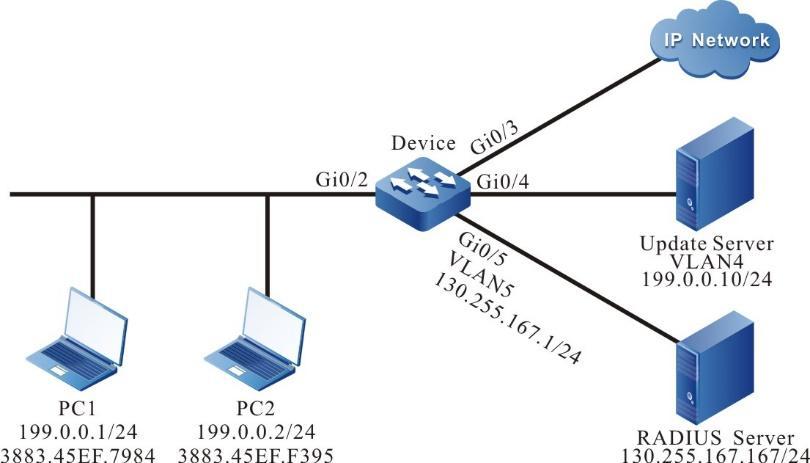

Configurar regra MAC e IP de Port Security

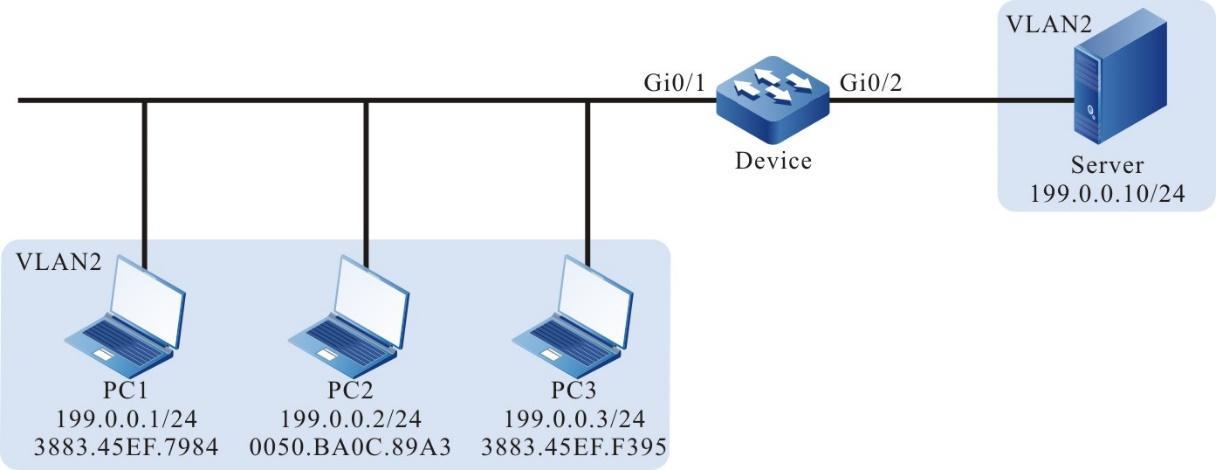

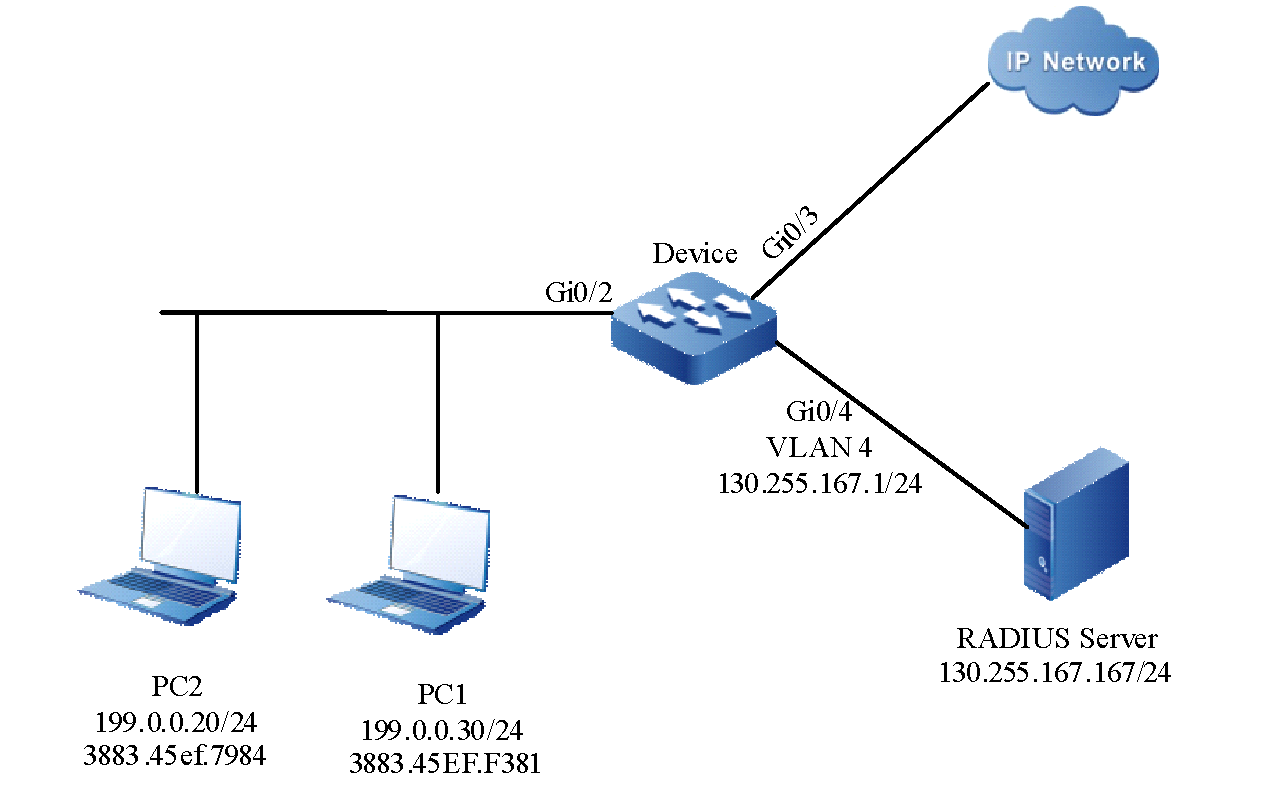

Requisitos de rede

- PC1, PC2 e a impressora de rede são conectados ao servidor via Device.

- Configure a função de Port Security no dispositivo, permitindo a passagem de PC1 e recusando a passagem de PC2; permitir que a impressora de rede execute as tarefas de impressão entregues pelo servidor e pelo usuário do PC1.

Topologia de rede

Figura 3 – 1 Rede de configuração de Port Security MAC e regra de IP

Etapas de configuração

- Passo 1:Configurar VLAN.

#Criar VLAN.

Device#configure terminalDevice(config)#vlan 2Device(config-vlan2)#exit

#Configure o tipo de link de porta em gigabitethernet0/1-gigabitethernet0/3 do dispositivo como acesso, permitindo a passagem dos serviços da VLAN2.

Device(config)#interface gigabitethernet 0/1-0/3Device(config-if-range)#switchport mode accessDevice(config-if-range)#switchport access vlan 2Device(config-if-range)#exit

- Passo 2:Configure a função de Port Security.

#Configure a regra MAC+IP no gigabitethernet0/1 do Device, permitindo a passagem do PC1; configurar a regra de IP, recusando a passagem de PC2.

Device#config terminalDevice(config)#interface gigabitethernet 0/1Device(config-if-gigabitethernet0/1)#port-security enableDevice(config-if-gigabitethernet0/1)#port-security permit mac-address 3883.45ef.7984 ip-address 199.0.0.1Device(config-if-gigabitethernet0/1)#port-security deny ip-address 199.0.0.2Device(config-if-gigabitethernet0/1)#exit

#Configure a regra MAC em gigabitethernet0/2 do dispositivo, permitindo que a impressora de rede acesse a rede.

Device(config)#interface gigabitethernet 0/2Device(config-if-gigabitethernet0/2)#port-security enableDevice(config-if-gigabitethernet0/2)#port-security permit mac-address 3883.45ef.f395Device(config-if-gigabitethernet0/2)#exit

- Passo 3:Confira o resultado.

#Visualize as entradas efetivas da Port Security no dispositivo. O usuário pode ver que os MACs do PC1 e da impressora de rede são gravados nas entradas efetivas da Port Security.

Device#show port-security active-address-----------------------------------------------------------------------------------------Entry Interface MAC address VID IP/IPv6 Addr Derivation Age(Sec)-----------------------------------------------------------------------------------------1 gi0/1 38:83:45:EF:79:84 2 199.0.0.1 MAC+IP 02 gi0/2 38:83:45:EF:F3:95 2 199.0.0.3 MAC 0

#Com a detecção, podemos ver que o PC1 pode acessar o servidor e a impressora da rede pode executar a tarefa de impressão entregue pelo PC1 e o servidor.

#Com a detecção, podemos ver que o PC2 não consegue pingar o servidor ou a impressora da rede.

Configurar regra MAC de Port Security

Requisitos de rede

- PC1, PC2 e PC3 são conectados ao servidor via Device; O PC e o servidor estão na mesma LAN.

- Configure a regra de Port Security no dispositivo, permitindo que PC1 e PC2 acessem o servidor e recusando o acesso de PC3 ao servidor.

Topologia de rede

Figura 3 – 2 Networking de configuração da regra MAX da segurança da porta

Etapas de configuração

- Passo 1:Configurar VLAN.

#Criar VLAN.

Device#configure terminalDevice(config)#vlan 2Device(config-vlan2)#exit

#Configure o tipo de link de porta em gigabitethernet0/1-gigabitethernet0/2 do dispositivo como acesso, permitindo a passagem dos serviços da VLAN2.

Device(config)#interface gigabitethernet 0/1-0/2Device(config-if-range)#switchport mode accessDevice(config-if-range)#switchport access vlan 2Device(config-if-range)#exit

- Passo 2:Configure a regra de Port Security no dispositivo.

#Configure a regra MAX em gigabitethernet0/1 do dispositivo. O número máximo de regras MAC é 3.

Device(config)#interface gigabitethernet 0/1Device(config-if-gigabitethernet0/1)#port-security enableDevice(config-if-gigabitethernet0/1)#port-security maximum 3Device(config-if-gigabitethernet0/1)exit

#Recusar PC3 para acessar o servidor em giabitethernet0/1 do dispositivo.

Device(config)#interface gigabitethernet 0/1Device(config-if-gigabitethernet0/1)#port-security deny mac-address 3883.45ef.f395Device(config-if-gigabitethernet0/1)exit

- Passo 3:Confira o resultado.

#Os três PCs tentam se comunicar com o servidor respectivamente. Você pode ver que PC1 e PC2 podem acessar o servidor e PC3 não pode acessar o servidor. Visualize as entradas efetivas da Port Security em gigabitethernet0/1 do dispositivo e você poderá ver que os endereços MAC de PC1 e PC2 são gravados nas entradas efetivas da Port Security.

Device#show port-security active-address-----------------------------------------------------------------------------------------Entry Interface MAC address VID IP/IPv6 Addr Derivation Age(Sec)-----------------------------------------------------------------------------------------1 gi0/1 00:50:ba:0c:89:a3 2 --- FREE 02 gi0/1 38:83:45:EF:79:84 2 --- FREE 0Total Mac Addresses for this criterion: 2

Configurar regra STICKY de Port Security

Requisitos de rede

- PC1, PC2 e PC3 são conectados ao servidor via Device; eles estão na mesma LAN que o servidor.

- Configure a regra de Port Security no Dispositivo, permitindo a passagem de dois PCs.

- Depois de salvar a configuração e reiniciar o dispositivo, a regra STICKY pode entrar em vigor imediatamente.

Topologia de rede

Figura 3 – 3 Networking de configuração da regra STICKY da segurança da porta

Etapas de configuração

- Passo 1:Configurar VLAN.

#Criar VLAN.

Device#configure terminalDevice(config)#vlan 2Device(config-vlan2)#exit

#Configure o tipo de link de porta em gigabitethernet0/1-gigabitethernet0/2 do dispositivo como acesso, permitindo a passagem dos serviços da VLAN2.

Device(config)#interface gigabitethernet 0/1-0/2Device(config-if-range)#switchport mode accessDevice(config-if-range)#switchport access vlan 2Device(config-if-range)#exit

- Passo 2:Configure a regra MAX da Port Security no dispositivo.

#Configure a regra MAX em gigabitethernet0/1 do dispositivo. O número máximo de regras MAX é 2.

Device(config)#interface gigabitethernet 0/1Device(config-if-gigabitethernet0/1)#port-security enableDevice(config-if-gigabitethernet0/1)#port-security maximum 2Device(config-if-gigabitethernet0/1)exit

- Passo 3:Configure a regra STICKY da Port Security no dispositivo.

#Ative a função STICKY no gigabitethernet0/1 do dispositivo.

Device(config)#interface gigabitethernet 0/1Device(config-if-gigabitethernet0/1)#port-security permit mac-address stickyDevice(config-if-gigabitethernet0/1)#exit

- Passo 4:Confira o resultado.

#PC1, PC2 e PC3 tentam se comunicar com o servidor. Veja as entradas efetivas da Port Security em gigabitethernet0/1 do dispositivo e você pode ver que o tipo de regra em gigabitethernet0/1 é STICKY.

Device#show port-security active-address-----------------------------------------------------------------------------------------Entry Interface MAC address VID IP/IPv6 Addr Derivation Age(Sec)-----------------------------------------------------------------------------------------1 gi0/1 38:83:45:EF:79:84 2 199.0.0.1 STICKY 02 gi0/1 38:83:45:EF:F3:95 2 199.0.0.3 STICKY 0Total Mac Addresses for this criterion: 2

#Após salvar a configuração e reiniciar o dispositivo, a regra STICKY existe e entra em vigor.

Device#show port-security active-address-----------------------------------------------------------------------------------------Entry Interface MAC address VID IP/IPv6 Addr Derivation Age(Sec)-----------------------------------------------------------------------------------------1 gi0/1 38:83:45:EF:79:84 2 199.0.0.1 STICKY 02 gi0/1 38:83:45:EF:F3:95 2 199.0.0.3 STICKY 0Total Mac Addresses for this criterion: 2

IP Source Guard

Visão geral

A função IP Source Guard é uma função de filtro de pacotes e pode filtrar e controlar os pacotes encaminhados pela porta, evitando que os pacotes inválidos passem pela porta e melhorando a Port Security. A função pode ser dividida em dois tipos:

- A função Port IP Source Guard filtra os pacotes IP recebidos pela porta especificada. O modo de filtro inclui IP, MAC e IP+MAC. Os modos de processamento específicos são os seguintes:

- Modo IP: Se o endereço IP de origem e o ID da VLAN no pacote forem os mesmos que o endereço IP e o ID da VLAN registrados nas entradas vinculadas, a porta encaminhará o pacote. Caso contrário, solte-o.

- Modo MAC: Se o MAC de origem no pacote for o mesmo que o endereço MAC, número de VLAN registrado na tabela de ligação, a porta encaminhará o pacote. Caso contrário, solte-o.

- Modo IP+MAC: Se o endereço IP de origem, o endereço MAC de origem e o ID da VLAN no pacote forem os mesmos que o endereço IP, o endereço MAC e o ID da VLAN registrados nas entradas vinculadas, a porta encaminhará o pacote. Caso contrário, descarte o pacote.

- Entradas vinculadas estáticas, entradas vinculadas estáticas do IP Source Guard de porta configurada manualmente

- Entradas vinculadas dinâmicas, geradas dinamicamente pelas entradas válidas da função DHCP Snooping.

- A função Global IP Source Guard filtra os pacotes recebidos por todas as portas, incluindo pacotes ARP e IP. Os modos de filtro específicos são os seguintes:

- Se o endereço IP de origem no pacote IP for igual ao endereço IP nas entradas vinculadas do IP Source Guard global, mas o endereço MAC de origem for diferente ou o endereço MAC de origem no pacote IP for igual ao endereço MAC em as entradas globais vinculadas ao IP Source Guard, mas o ID do endereço IP de origem é diferente, descarte o pacote.

- Se o endereço IP de envio no pacote ARP for o mesmo que o endereço IP nas entradas vinculadas, mas o endereço MAC de origem for diferente ou o endereço MAC de origem no pacote ARP for o mesmo que o endereço MAC nas entradas vinculadas, mas o endereço IP de envio é diferente, descarte o pacote.

A configuração do tipo de filtro tem efeito apenas para a entrada de associação dinâmica, não afetando a entrada de associação estática.

As entradas vinculadas do IP Source Guard da porta incluem dois tipos:

Configuração da função de IP Source Guard

Tabela 4 -1 A lista de configuração da função IP Source Guard

| Tarefa de configuração | |

| Configure as entradas vinculadas estáticas da porta IP Source Guard | Configure as entradas vinculadas estáticas da porta IP Source Guard |

| Configure a função IP Source Guard da porta | Configure a função IP Source Guard da porta

Configure o tipo de pacote de filtro da porta IP Source Guard |

| Configurar a função global do IP Source Guard | Configurar a função global do IP Source Guard |

Configurar entradas de limite estático do IP Source Guard da porta

Condição de configuração

Antes de configurar as entradas de limite estático do IP Source Guard da porta, primeiro conclua a seguinte tarefa:

- Habilite a função IP Source Guard da porta ou habilite a função Dynamic ARP Inspection da porta

Configurar entradas de limite estático do IP Source Guard da porta

As entradas vinculadas estáticas da porta IP Source Guard são a base da filtragem dos pacotes IP recebidos pela porta especificada.

Quando a função Inspeção ARP Dinâmica da porta está habilitada, somente as entradas estáticas configuradas com mac, ip e vlan podem servir como base para a detecção de validade dos pacotes ARP.

Tabela 4 -2 Configure as entradas vinculadas estáticas da porta IP Source Guard

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | config terminal | - |

| Entre no modo de configuração da interface Ethernet L2 | interface interface-name | Qualquer Depois de entrar no modo de configuração da interface Ethernet L2, a configuração subsequente apenas entra em vigor na porta atual. Depois de entrar no modo de configuração do grupo de agregação, a configuração subsequente apenas entra em vigor no grupo de agregação. |

| Entre no modo de configuração do grupo de agregação | interface link-aggregation link-aggregation-id | |

| Configure as entradas vinculadas estáticas da porta IP Source Guard | ip source binding { ip-address ip-address [ mac-address mac-address [ vlan vlan-id ] | vlan vlan-id ] | mac-address mac-address [ vlan vlan-id ] } | Obrigatório Por padrão, não há entrada de limite estático da porta IP Source Guard. |

Para a função de Inspeção de ARP Dinâmico da porta, consulte o capítulo Inspeção de ARP Dinâmico do manual de configuração.

Configurar a função de IP Source Guard da porta

Condição de configuração

Nenhum

função de IP Source Guard da porta

Depois de habilitar a função Port IP Source Guard, primeiro grave a entrada vinculada à porta no chip, incluindo a entrada vinculada estática e a entrada vinculada dinâmica. A entrada de limite estático é gravada primeiro. E então realizar o controle de segurança dos pacotes IP recebidos pela porta de acordo com as entradas escritas no chip, melhorando a segurança.

Tabela 4 -3 Configurar a função IP Source Guard da porta

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | config terminal | - |

| Entre no modo de configuração da interface Ethernet L2 | interface interface-name | Qualquer Depois de entrar no modo de configuração da interface Ethernet L2, a configuração subsequente apenas entra em vigor na porta atual. Depois de entrar no modo de configuração do grupo de agregação, a configuração subsequente apenas entra em vigor no grupo de agregação. |

| Entre no modo de configuração do grupo de agregação | interface link-aggregation link-aggregation-id | |

| Habilite a função IP Source Guard da porta | ip verify source | Obrigatório Por padrão, a função IP Source Guard da porta está desabilitada. |

Após habilitar a função de IP Source Guard da porta, as entradas vinculadas da IP Source Guard da porta são gravadas no chip. O número de entradas gravadas no chip depende dos recursos de entrada de chip disponíveis. Se os recursos de entrada do chip estiverem esgotados e for necessário adicionar entradas vinculadas ou habilitar a função IP Source Guard da porta na outra porta, precisamos excluir as entradas vinculadas relacionadas de alguns recursos de entrada do chip. Se algumas entradas vinculadas do IP Source Guard não puderem ser gravadas no chip porque os recursos de entrada do chip não são suficientes, o sistema tentará automaticamente gravar as entradas vinculadas no chip novamente a cada 60 segundos até que todas as entradas vinculadas sejam gravadas no chip ou excluídas. Se as funções do IP Source Guard da porta e do IP Source Guard global forem usadas ao mesmo tempo, o pacote IP recebido pela porta precisa corresponder às entradas vinculadas do IP Source Guard da porta e do IP Source Guard global para que possa ser encaminhado. Caso contrário, é descartado. Antes de habilitar a função IP Source Guard da porta e se o dispositivo terminal conectado à porta não for um cliente DHCP, ou o dispositivo terminal for o cliente DHCP, mas o dispositivo local não habilitar a função DHCP Snooping, precisamos configurar o MAC endereço, endereço IP e o ID de VLAN do dispositivo terminal como a entrada de ligação estática do IP Source Guard da porta, de modo a garantir que depois de habilitar a função, o dispositivo terminal se comunique normalmente. Para a função DHCP Snooping, consulte o capítulo DHCP Snooping do manual de configuração.

Configurar o tipo de pacote filtrado de IP Source Guard da porta

Condição de configuração

Antes de configurar o tipo de pacote filtrado da porta IP Source Guard, primeiro conclua a seguinte tarefa:

- Habilite a função IP Source Guard da porta

Configurar o tipo de pacote filtrado de IP Source Guard da porta

Após habilitar a função Port IP Source Guard, o pacote IP é filtrado por meio de ip. Quando o endereço IP de origem e o número da VLAN do pacote IPv4 recebido pela porta são os mesmos que o endereço IP de origem e o número da VLAN na entrada de ligação do IP Source Guard da porta, a porta encaminha o pacote; se algum for diferente, descarte o pacote.

Após habilitar a função Port IP Source Guard, os pacotes IP são filtrados por meio do ip-mac. Quando o endereço MAC de origem, o endereço IP de origem e o número da VLAN do pacote IP recebido pela porta são os mesmos que o endereço MAC, o endereço IP e o número da VLAN nas entradas de ligação do IP Source Guard da porta, a porta encaminha o pacote; se algum for diferente, descarte o pacote.

Após habilitar a função Port IP Source Guard, os pacotes IP são filtrados por meio do mac. Quando o endereço MAC de origem e o número da VLAN do pacote IP recebido pela porta são os mesmos que o endereço MAC, o endereço IP e o número da VLAN nas entradas de ligação do IP Source Guard da porta, a porta encaminha o pacote; se algum for diferente, descarte o pacote.

Tabela 4 -4 Configure o tipo de pacote filtrado da porta IP Source Guard

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | config terminal | - |

| Entre no modo de configuração da interface Ethernet L2 | interface interface-name | Qualquer Depois de entrar no modo de configuração da interface Ethernet L2, a configuração subsequente apenas entra em vigor na porta atual. Depois de entrar no modo de configuração do grupo de agregação, a configuração subsequente apenas entra em vigor no grupo de agregação. |

| Entre no modo de configuração do grupo de agregação | interface link-aggregation link-aggregation-id | |

| Habilite o tipo de pacote de filtro do IP Source Guard da porta | ip verify source type {ip | ip-mac | mac} | Obrigatório Por padrão, o modo de filtro é do tipo filtro IP, tendo efeito apenas para a entrada dinâmica. |

Configurar a função de ligação de entrada estática da porta MAC

Condição de configuração

Antes de configurar a função de ligação de entrada estática do MAC da porta, primeiro conclua a seguinte tarefa:

- Habilite a função IP Source Guard da porta

Configurar a função de ligação de entrada estática da porta MAC

Depois de configurar a função de ligação de entrada estática MAC da porta, obtenha o endereço mac correspondente, o número da vlan e o número da porta das entradas estáticas do IP Source Guard configuradas e as entradas dinâmicas na porta, e entregue a entrada MAC estática correspondente.

Tabela 4 -5 Configurar a função de ligação de entrada estática MAC

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | config terminal | - |

| Entre no modo de configuração da interface Ethernet L2 | interface interface-name | Qualquer Depois de entrar no modo de configuração da interface Ethernet L2, a configuração subsequente apenas entra em vigor na porta atual. Depois de entrar no modo de configuração do grupo de agregação, a configuração subsequente apenas entra em vigor no grupo de agregação. |

| Entre no modo de configuração do grupo de agregação | interface link-aggregation link-aggregation-id | |

| Configurar a função de ligação de entrada estática MAC | ip source sticky-mac | Obrigatório Por padrão, a função de ligação de entrada estática do MAC da porta está desabilitada. |

Configurar a função de IP Source Guard global

Condição de configuração

Nenhum

Configurar a função de IP Source Guard global

Para proteger a segurança do endereço IP do usuário e impedir que outro usuário use seu próprio endereço IP, podemos configurar a função IP Source Guard global para vincular o endereço IP do usuário e o endereço MAC. As entradas vinculadas ao IP Source Guard globais do endereço IP do usuário configurado e do endereço MAC são gravadas diretamente no chip, de modo a filtrar os pacotes IP e ARP inválidos.

Ao habilitar a função Global Dynamic ARP Inspection, as entradas vinculadas do IP Source Guard globais configuradas servem como base para a detecção de validade da função global Dynamic ARP Inspection para os pacotes ARP.

Tabela 4 -6 Configurar a função global do IP Source Guard

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | config terminal | - |

| Configurar a função global do IP Source Guard | source binding mac-address ip-address | Obrigatório Por padrão, não há entrada vinculada ao IP Source Guard global e a função está desabilitada. O comando habilita a função global do IP Source Guard. Enquanto isso, uma entrada vinculada ao IP Source Guard global é configurada. |

Se a ACL estendida híbrida for aplicada à entrada global (todas as portas), precisamos cancelar o aplicativo para que a função IP Source Guard global possa ser configurada. Caso contrário, a configuração falha. Consulte o capítulo ACL do manual de configuração. As entradas globais vinculadas ao IP Source Guard suportam no máximo 40. Após exceder 40, a configuração falha. As entradas vinculadas do IP Source Guard globais configuradas são gravadas diretamente no chip. O número de entradas vinculadas gravadas no chip depende dos recursos de entrada de chip disponíveis. Se os recursos de entrada do chip estiverem esgotados e for necessário adicionar as entradas vinculadas do IP Source Guard global, precisamos excluir as entradas vinculadas relacionadas de alguns recursos de entrada do chip. Se as funções do IP Source Guard da porta e do IP Source Guard global forem usadas ao mesmo tempo, o pacote IP recebido pela porta precisa corresponder às entradas vinculadas do IP Source Guard da porta e do IP Source Guard global para que possa ser encaminhado. Caso contrário, é descartado.

Para a função de Inspeção de ARP Dinâmico da porta, consulte o capítulo Inspeção de ARP Dinâmico do manual de configuração.

Monitoramento e manutenção do IP Source Guard

Tabela 4 -7 Monitoramento e manutenção do IP Source Guard

| Comando | Descrição |

| show ip binding table [ interface interface-name | link-aggregation link-aggregation-id | slot | summary ] | Exiba as informações estatísticas das entradas vinculadas do IP Source Guard da porta e a quantidade de entrada vinculada |

| show ip source guard [ interface interface-name | link-aggregation link-aggregation-id ] | Exibe as informações de configuração da função IP Source Guard da porta |

| show source binding | Exiba as informações estáticas das entradas vinculadas do IP Source Guard global e a quantidade de entrada |

Exemplo de configuração típico do IP Source Guard

Configurar a função de IP Source Guard de porta efetiva com base em entradas dinâmicas de DHCP snooping

Requisitos de rede

- PC1 e PC2 estão conectados à rede IP via dispositivo.

- Configure a função global de espionagem de IP.

- Configure a função IP Source Guard da porta, para que o PC2 possa acessar a rede IP normalmente e o PC2 não possa acessar a rede IP.

Topologia de rede

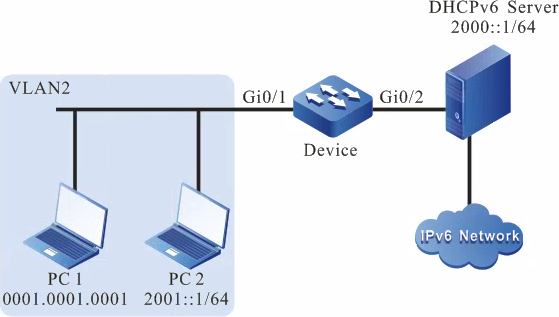

Figura 4 – 1 Rede de configuração da função IP Source Guard da porta efetiva com base nas entradas dinâmicas do DHCP Snooping

Etapas de configuração

- Passo 1:Em Dispositivo, configure a VLAN e o tipo de link de porta.

#Cria VLAN2.

Device#configure terminalDevice(config)#vlan 2Device(config-vlan2)#exit

#Configure o tipo de link da porta gigabitethernet0/1 como Acesso, permitindo a passagem dos serviços da VLAN2.

Device(config)#interface gigabitethernet 0/1Device(config-if-gigabitethernet0/1)#switchport mode accessDevice(config-if-gigabitethernet0/1)#switchport access vlan 2Device(config-if-gigabitethernet0/1)#exit

- Passo 2:No dispositivo, habilite a função DHCP Snooping global e configure giga bitthernet0/2 conectado ao servidor DHCP como a porta confiável.

Device(config)#dhcp snooping enableDevice(config)#interface gigabitethernet 0/2Device(config-if-gigabitethernet0/2)#dhcp snooping trustDevice(config-if-gigabitethernet0/2)#exit

- Passo 3:Configure o pool de endereços do servidor DHCP como 1.0.0.0/24. (omitido)

- Passo 4:No dispositivo, configure a função IP Source Guard da porta.

#Na porta gigabitethernet0/1, habilite a função IP Source Guard baseada em porta.

Device(config)#interface gigabitethernet 0/1Device(config-if-gigabitethernet0/1)#ip verify sourceDevice(config-if-gigabitethernet0/1)#exit

- Passo 5:Confira o resultado.

# Visualize as informações de configuração do DHCP Snooping.

Device#show dhcp-snoopingdhcp-snooping configuration information:dhcp-snooping status:enabledhcp-snooping option82 information status:disabledhcp-snooping option82 information policy:replacedhcp-snooping option82 information format:defaultdhcp-snooping option82 information remote id:default(mac address)dhcp-snooping information relay-address :Nonedhcp-snooping binding agent save mode :auto-flashdhcp-snooping binding agent save delay :1800dhcp-snooping binding agent save pool :30dhcp-snooping interface information :-------------------------------------------------------------interface trust-status rate-limit(pps) circuit-Idgi0/0/1 untrust 40 default(vlan-mod-interface)gi0/0/2 trust ---- default(vlan-mod-interface)gi0/0/3 untrust 40 default(vlan-mod-interface)gi0/0/4 untrust 40 default(vlan-mod-interface)gi0/0/5 untrust 40 default(vlan-mod-interface)……

#Visualize as informações de configuração do IP Source Guard.

Device#show ip source guard-----------------------------------------IP source guard interfaces on slot 0 :Total number of enabled interfaces : 1-------------------------------------------------------Interface Name Status Verify Type L2 Status-------------------------------------------------------gi0/1 Enabled ip Disabledgi0/2 Disabled ip Disabledgi0/3 Disabled ip Disabledgi0/4 Disabled ip Disabledgi0/5 Disabled ip Disabled……

Você pode ver que a porta gigabitethernet0/1 está habilitada com a função IP Source Guard e o tipo de verificação é ip. Portanto, no exemplo acima, as entradas dinâmicas são efetivadas com base em ip+vlan.

#Visualize as entradas vinculadas ao IP Source Guard da porta.

Device#show ip binding table---------------------------------------------IP Source Guard binding table on slot 0Total binding entries : 1Static binding entries : 0Dynamic binding entries : 1Dynamic not write entries : 0PCE writing entries : 1-----------------------------------------------------------------------------------------Interface-Name MAC-Address IP-Address VLAN-ID Type-Flag Writing-Flag L2-Flag-----------------------------------------------------------------------------------------gi0/1 0001.0001.0001 1.0.0.2 2 dynamic Write Not Write

#PC1 pode acessar a rede IP normalmente e o PC2 não pode acessar a rede IP.

Configurar a função de IP Source Guard da porta com base em entradas estáticas

Requisitos de rede

- PC1 e PC2 estão conectados à rede IP via dispositivo.

- Configure a função IP Source Guard da porta efetiva com base em entradas estáticas, para que o PC2 possa acessar a rede IP normalmente e o PC2 não possa acessar a rede IP.

Topologia de rede

Figura 4 – 2 Rede de configuração da função IP Source Guard da porta efetiva com base em entradas estáticas

Etapas de configuração

- Passo 1:Em Dispositivo, configure a VLAN e o tipo de link de porta.

# Cria VLAN2.

Device#configure terminalDevice(config)#vlan 2Device(config-vlan2)#exit

#Configure o tipo de link da porta gigabitethernet0/1 como Acesso, permitindo a passagem dos serviços da VLAN2.

Device(config)#interface gigabitethernet 0/1Device(config-if-gigabitethernet0/1)#switchport mode accessDevice(config-if-gigabitethernet0/1)#switchport access vlan 2Device(config-if-gigabitethernet0/1)#exit

- Passo 2:No dispositivo, configure a função IP Source Guard da porta.

#Na porta gigabitethernet0/1, habilite a função IP Source Guard com base no modo de filtragem MAC+VLAN e configure o endereço IP como 1.0.0.1 e as entradas de ligação do IP Source Guard da VLAN2.

Device(config)#interface gigabitethernet 0/1Device(config-if-gigabitethernet0/1)#ip verify sourceDevice(config-if-gigabitethernet0/1)#ip source binding ip-address 1.0.0.1 vlan 2Device(config-if-gigabitethernet0/1)#exit

- Passo 3:Confira o resultado.

#Visualize as informações de configuração do IP Source Guard.

Device#show ip source guard-----------------------------------------IP source guard interfaces on slot 0 :Total number of enabled interfaces : 1-------------------------------------------------------------Interface Name Status Verify Type L2 Status-------------------------------------------------------------gi0/1 Enabled IP Disabledgi0/2 Disabled IP Disabledgi0/3 Disabled IP Disabledgi0/4 Disabled IP Disabled……

Você pode ver que a porta gigabitethernet0/1 está habilitada com a função IP Source Guard. As entradas estáticas do IP Source Guard entram em vigor de acordo com as entradas IP+VLAN configuradas, não relacionadas com o valor Verify Type. Portanto, no exemplo acima, as entradas dinâmicas são efetivadas com base em ip+vlan.

#Visualize as entradas vinculadas ao IP Source Guard da porta.

Device #show ip binding table-----------------------------------------IP Source Guard binding table on slot 0Total binding entries : 1Static binding entries : 1Dynamic binding entries : 0Dynamic not write entries : 0PCE writing entries : 1-----------------------------------------------------------------------------------------Interface-Name MAC-Address IP-Address VLAN-ID Type-Flag Writing-Flag L2-Flag-----------------------------------------------------------------------------------------gi0/1 --- 1.0.0.1 2 Static Write Not Write

# PC1 pode acessar a rede IP normalmente e o PC2 não pode acessar a rede IP.

IPv6 Source Guard

Visão geral

A função IPv6 Source Guard é uma função de filtro de pacotes e pode filtrar e controlar os pacotes encaminhados pela porta, evitando que os pacotes inválidos passem pela porta e melhorando a Port Security. A função pode ser dividida em dois tipos:

- A função Port IPv6 Source Guard filtra os pacotes IPv6 recebidos pela porta especificada. O modo de filtro inclui IP, IP+MAC e MAC. Os modos de processamento específicos são os seguintes:

- Modo IP: Se o endereço IPv6 de origem e o ID de VLAN no pacote forem os mesmos que o endereço IPv6 e o ID de VLAN registrados nas entradas vinculadas, a porta encaminhará o pacote. Caso contrário, solte-o.

- Modo IP+MAC+VLAN: Se o endereço IPv6 de origem, o endereço MAC de origem e o ID da VLAN no pacote forem os mesmos que o endereço IPv6, o endereço MAC e o ID da VLAN registrados nas entradas vinculadas, a porta encaminhará o pacote. Caso contrário, descarte o pacote.

- Modo MAC+VLAN: Se o endereço MAC de origem e o ID de VLAN no pacote forem os mesmos que o endereço MAC e o ID de VLAN registrados nas entradas vinculadas, a porta encaminhará o pacote. Caso contrário, descarte o pacote.

- Entradas estáticas vinculadas, portas configuradas manualmente IPv6 Source Guard entradas estáticas vinculadas

- Entradas vinculadas dinâmicas, geradas dinamicamente pelas entradas válidas da função DHCPv6 Snooping.

- A função Global IPv6 Source Guard filtra os pacotes recebidos por todas as portas. Os modos de filtro específicos são os seguintes:

- Se o endereço IPv6 de origem ou o endereço MAC no pacote IPv6 for diferente do endereço IPv6 ou do endereço MAC de origem nas entradas vinculadas do IPv6 Source Guard global, mas o endereço MAC de origem for diferente, descarte o pacote.

A configuração do tipo de filtro tem efeito apenas para a entrada de associação dinâmica, não afetando a entrada de associação estática.

As entradas vinculadas da porta IPv6 Source Guard incluem dois tipos:

Configuração da função de IPv6 Source Guard

Tabela 5 -1 A lista de configuração da função IPv6 Source Guard

| Tarefas de configuração | |

| Configure as funções básicas da porta IPv6 Source Guard | Habilite a função de proteção de fonte IPv6 da porta

Configure as entradas vinculadas da porta IPv6 Source Guard |

| Configure o tipo de pacote filtrado da porta IPv6 Source Guard | Configure o tipo de pacote filtrado da porta IPv6 Source Guard |

| Configure as entradas vinculadas estáticas da porta IPv6 Source Guard | Configure as entradas vinculadas estáticas da porta IPv6 Source Guard |

| Configure a função de ligação de entrada estática MAC da porta | Configure a função de ligação de entrada estática MAC da porta |

| Configurar a função global de IPv6 Source Guard | Configurar a função global de IPv6 Source Guard |

Ativar função de proteção de fonte IPv6 da porta

Condição de configuração

Nenhum

Ativar função de proteção de fonte IPv6 da porta

Depois de habilitar a função de proteção de fonte IPv6 da porta, grave as entradas vinculadas na porta (incluindo entradas estáticas e entradas dinâmicas) no chip e os pacotes que correspondem completamente aos recursos de entrada vinculada podem ser encaminhados. Caso contrário, solte-o. Depois de habilitar o IPv6 Source Guard, permita que os pacotes DHCPv6 e os pacotes ND na porta passem por padrão.

Tabela 5 -2 Habilite a função de IPv6 Source Guard da porta

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | config terminal | - |

| Entre no modo de configuração da interface Ethernet L2 | interface interface-name | Qualquer Depois de entrar no modo de configuração da interface Ethernet L2, a configuração subsequente apenas entra em vigor na porta atual. Depois de entrar no modo de configuração do grupo de agregação, a configuração subsequente apenas entra em vigor no grupo de agregação. |

| Entre no modo de configuração do grupo de agregação | interface link-aggregation link-aggregation-id | |

| Habilite a função de proteção de fonte IPv6 da porta | ipv6 verify source | Obrigatório Por padrão, a função de IPv6 Source Guard da porta está desabilitada. |

Configurar máx. Entradas vinculadas do IPv6 Source Guard da porta

Condição de configuração

Antes de configurar o número máximo de entradas vinculadas ao Source Guard IPv6 da porta, primeiro conclua a seguinte tarefa:

- Habilite a função de proteção de fonte IPv6 da porta

Configurar máx. Número de entradas de IPv6 Source Guard da porta

O número máximo de entradas vinculadas (incluindo entradas vinculadas estáticas e dinâmicas) suportadas pela porta impede que uma porta seja atacada e ocupe os recursos do dispositivo.

Tabela 5 -3 Configure o número máximo de entradas vinculadas ao Source Guard IPv6 da porta

| Etapa | Comando | Descrição |

| Entre no modo de configuração global | config terminal | - |

| Entre no modo de configuração da interface Ethernet L2 | interface interface-name | Qualquer Depois de entrar no modo de configuração da interface Ethernet L2, a configuração subsequente apenas entra em vigor na porta atual. Depois de entrar no modo de configuração do grupo de agregação, a configuração subsequente apenas entra em vigor no grupo de agregação. |

| Entre no modo de configuração do grupo de agregação | interface link-aggregation link-aggregation-id | |

| Configure o número máximo de entradas vinculadas ao Source Guard IPv6 da porta | ipv6 verify source max-entries number | Obrigatório Por padrão, cada porta pode ser configurada com 536 entradas vinculadas. |

Configurar o tipo de pacote filtrado de IPv6 Source Guard da porta

Condição de configuração