05 Roteamento Unicast

Noções básicas de roteamento

Visão geral

Depois que um dispositivo recebe um pacote por meio de uma interface, o dispositivo seleciona uma rota de acordo com o destino da rota e encaminha o pacote para outra interface. Esse processo é chamado de roteamento. Em dispositivos de rede, as rotas são armazenadas em um banco de dados de tabela de roteamento. Os pacotes pesquisam a tabela de roteamento para determinar o próximo salto e a interface de saída de acordo com o destino dos pacotes. As rotas são categorizadas em três tipos de acordo com suas origens.

- Rota direta: A rota é gerada com base no endereço da interface. Depois que um usuário configura o endereço IP de uma interface, o dispositivo gera uma rota direta do segmento de rede de acordo com o endereço IP e a máscara.

- Rota estática: A rota é configurada manualmente pelo usuário.

- Rota dinâmica: A rota é descoberta por meio do protocolo de descoberta de rota dinâmica. Com base em se o protocolo de roteamento dinâmico é usado dentro de um domínio autônomo, dois tipos de protocolos de roteamento dinâmico estão disponíveis: Interior Gateway Protocol (IGP) e Exterior Gateway Protocol (EGP). Aqui, um domínio autônomo se refere a uma rede que possui uma organização de gerenciamento unificada e uma política de roteamento unificada. Um protocolo de roteamento usado em um domínio autônomo é um IGP. IGPs comuns incluem Routing Information Protocol (RIP) e Open Shortest Path First (OSPF). Os EGPs geralmente são usados para roteamento entre vários domínios autônomos. Um EGP comum é o BGP.

O roteamento oferece suporte ao balanceamento de carga, ou seja, várias rotas para o mesmo destino. No encaminhamento de pacotes, um dispositivo transmite pacotes no modo de balanceamento de carga de acordo com o resultado da pesquisa da tabela de roteamento.

Configuração de função básica de roteamento

Tabela 1 -1 Lista de funções básicas de roteamento

| Tarefas de configuração | |

| Configure o balanceamento de carga para roteamento. | Configure entradas de balanceamento de carga . |

| Configure a capacidade da rota VRF | Configure a capacidade da rota VRF. |

Configurar balanceamento de carga para roteamento

Condição de configuração

Nenhum

Configurar o número máximo de entradas de balanceamento de carga

Se os custos de vários caminhos para um destino forem os mesmos, os caminhos formam o balanceamento de carga. Configurar o número máximo de entradas de balanceamento de carga ajuda a melhorar a taxa de utilitário de link e reduzir a carga de links.

Tabela 1 -2 Configurando o número máximo de entradas de balanceamento de carga

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Configure o número máximo de entradas de balanceamento de carga. | route path-limit max-number | Opcional. Por padrão, o número máximo de entradas de balanceamento de carga para roteamento é 4. |

Configurar a Capacidade de Rotas VRF (Aplicável somente ao modelo S3054G-B)

Condição de configuração

Nenhum

Configurar a capacidade de rotas VRF

Para garantir o uso normal dos dispositivos e evitar que um grande número de rotas consuma muitos recursos, você pode usar a tabela de roteamento limite comando para limitar a capacidade de rotas para cada Encaminhamento de Rota Virtual (VRF). Quando a capacidade das rotas atinge o limite, um alarme é gerado.

Tabela 1 -3 Configurando a capacidade de rotas VRF

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Entre no modo de configuração VRF. | ip vrf vrf-name | - |

| Configure a capacidade da rota VRF. | routing-table limit limit-value { threshold-value | syslog-alert } | Opcional. Por padrão, a capacidade da rota é de 88 0000. Quando o número de rotas atinge 80% da capacidade total, as informações de alarme são impressas. |

Este comando não pode limitar a capacidade de rotas para VRF global. Se o número de entradas de roteamento exceder o limite, novas informações de roteamento serão perdidas.

Monitoramento e Manutenção básicos de roteamento

Tabela 1 -4 Monitoramento e Manutenção básicos de roteamento

| Comando | Descrição |

| clear ip route [ vrf vrf-name ] { ip-address mask | all } | Limpa a rota IP especificada na tabela de roteamento. |

| show ip route [ vrf vrf-name ] [ bgp | connected | irmp | isis | ospf | rip | static | statistic [ all ] | ip-address { mask | mask-len } ] | Exibir informações de rota IP. |

Noções básicas de roteamento IPv6

Visão geral

Depois que um dispositivo recebe um pacote IPv6 por meio de uma interface, o dispositivo seleciona uma rota de acordo com o endereço de destino do pacote IPv6 e encaminha o pacote para outra interface. Esse processo é chamado de roteamento. Em dispositivos de rede, as rotas são armazenadas em um banco de dados de tabela de roteamento. Os pacotes pesquisam a tabela de roteamento para determinar o próximo salto e a interface de saída de acordo com o endereço de destino do pacote. As rotas são categorizadas em três tipos de acordo com suas origens.

- Rota direta: A rota é gerada com base no endereço da interface. Depois que um usuário configura o endereço IPv6 de uma interface, o dispositivo gera uma rota direta do segmento de rede de acordo com o endereço e a máscara.

- Rota estática: A rota é configurada manualmente pelo usuário.

- Rota dinâmica: A rota é descoberta por meio do protocolo de rota dinâmica. Com base em se o protocolo de roteamento dinâmico é usado dentro de um domínio autônomo, dois tipos de protocolos de roteamento dinâmico estão disponíveis: Interior Gateway Protocol (IGP) e Exterior Gateway Protocol (EGP). Aqui, um domínio autônomo se refere a uma rede que possui uma organização de gerenciamento unificada e uma política de roteamento unificada. Um protocolo de roteamento usado em um domínio autônomo é um IGP. IGPs comuns incluem RIPng, OSPFv6 . Os EGPs geralmente são usados para roteamento entre vários domínios autônomos. Um EGP comum é o IPv6 BGP.

O roteamento oferece suporte ao balanceamento de carga, ou seja, várias rotas para o mesmo destino. No encaminhamento de pacotes, um dispositivo transmite pacotes no modo de balanceamento de carga de acordo com o resultado da pesquisa da tabela de roteamento.

Configuração da Função Base de Roteamento IPv6

Tabela 2 -1 lista de configuração de função de base de roteamento IPv6

| Tarefa de configuração | |

| Configurar balanceamento de carga da rota IPv6 | Configure entradas máximas de balanceamento de carga do IPv6

Configure modo de cálculo de balanceamento de carga IPv6 |

Configurar o balanceamento de carga da rota IPv6

Condição de configuração

Nenhum

Configurar o modo de cálculo do balanceamento de carga IPv6

O balanceamento de carga tem os três tipos de modos de cálculo a seguir:

- Modo de cálculo baseado nos endereços de origem e destino: Identifique um fluxo com o endereço de origem e o endereço de destino. Os pacotes do mesmo fluxo usam o mesmo caminho e não são desordenados. Quando as cargas dos fluxos são desequilibradas, pode levar a uma carga de linha desequilibrada.

- Cálculo baseado no endereço de origem: Somente o endereço de origem é usado para identificar um fluxo. Os pacotes do mesmo fluxo usam o mesmo caminho para garantir que o mesmo fluxo siga o mesmo caminho sem desordem. Quando as cargas dos fluxos são desequilibradas, pode levar a uma carga de linha desequilibrada.

- Cálculo baseado em pacotes: Os pacotes para o mesmo destino adotam caminhos diferentes para atingir o balanceamento de carga em cada caminho na medida do possível, mas podem ser desordenados.

Tabela 2 -2 Configurar o modo de cálculo de balanceamento de carga IPv6

| Etapa | Comando | Descrição |

| Entre no modo de configuração global e | configure terminal | - |

| Configure o modo de balanceamento de carga do pacote IPv6 | ipv6 load-sharing { per-destination | per-packet | per-source } | Opcional. Por padrão, use o modo de cálculo com base nos endereços de origem e destino. |

Monitoramento e Manutenção da Base de Rota IPv6

Tabela 2 -3 Monitoramento e Manutenção da base de rotas IPv6

| Comando | Descrição |

| clear ipv6 route { ipv6-address | ipv6-prefix | all } | Limpe a rota IPv6 especificada na tabela de rotas |

| show ipv6 route [ vrf vrf-name ] [ ipv6-address | ipv6-prefix | bgp | brief | connected | isis | linklocal | local | ospf | rip | static | statistic | all] | informações de rota IPv6 |

Rotas estáticas IPv4

Visão geral

Uma rota estática é uma rota autodefinida que é configurada manualmente por um usuário. Ele especifica um caminho para transmitir pacotes IP que são direcionados a um destino especificado.

Comparado com o roteamento dinâmico, o roteamento estático tem maior segurança e menor ocupação de recursos do dispositivo. A desvantagem é que quando a topologia da rede muda, a configuração manual é necessária e não há mecanismo de reconfiguração automática.

As rotas estáticas não ocupam largura de banda de linha nem ocupam CPU para calcular e anunciar rotas periodicamente, melhorando o desempenho do dispositivo e da rede.

As rotas estáticas podem ser usadas para garantir a segurança de uma rede de pequena escala, por exemplo, em uma rede onde há apenas um caminho conectando a uma rede externa. Em uma rede em grande escala, as rotas estáticas podem implementar o controle de segurança em serviços ou links de determinados tipos. A maioria das redes adota protocolos de roteamento dinâmico, mas você ainda pode configurar algumas rotas estáticas para fins especiais.

As rotas estáticas podem ser redistribuídas para um protocolo de roteamento dinâmico, mas as rotas dinâmicas não podem ser redistribuídas para rotas estáticas. Observe que a configuração de rota estática inadequada pode causar loops de roteamento.

A rota padrão é uma rota especial que pode ser uma rota estática. Em uma tabela de roteamento, a rota padrão é uma rota para a rede 0.0.0.0 com a máscara 0.0.0.0. Você pode usar o comando show ip route para verificar se a rota é válida. Quando o endereço de destino de um pacote recebido não corresponde a nenhuma entrada na tabela de roteamento, o pacote segue a rota padrão. Se nenhuma rota padrão estiver disponível e o destino não estiver na tabela de roteamento, o pacote será descartado e um pacote ICMP será retornado à extremidade de origem informando que o endereço de destino ou a rede não podem ser alcançados. Para evitar que a tabela de roteamento fique muito grande, você pode definir uma rota padrão. O pacote que não consegue encontrar uma entrada correspondente na tabela de roteamento toma a rota padrão para encaminhamento.

Null0 é uma rota especial, com a interface de saída da rota como a interface Null0. A interface Null0 está sempre no status UP, mas não pode encaminhar pacotes. Os pacotes que são enviados para a interface serão descartados. Se você configurar uma rota estática e especificar a interface de saída de um determinado segmento de rede para Null0, os pacotes enviados ao segmento de rede serão descartados. Portanto, você pode configurar realizar filtragem de pacotes configurando rotas estáticas Null0.

Configuração da Função de Roteamento Estático

Tabela 3 -1 Lista de funções de configuração de rota estática

| Tarefas de configuração | |

| Configure uma rota estática. | Configure uma rota estática. |

| Configure a distância administrativa padrão. | Configure a distância administrativa padrão. |

| Configure a função recursiva. | Configure a função recursiva. |

| Configurar rotas de balanceamento de carga. | Configurar rotas de balanceamento de carga. |

| Configure uma rota flutuante. | Configure uma rota flutuante. |

| Configure uma rota estática para coordenar com BFD. | Configure uma rota estática para coordenar com BFD. |

| Configure uma rota estática para coordenar com o rack T. | Configure uma rota estática para coordenar com o rack T. |

Configurar uma rota estática

Condição de configuração

Antes de configurar uma rota estática, certifique-se de que:

- O protocolo da camada de link foi configurado para garantir a comunicação normal na camada de link.

- Os endereços IP da interface foram configurados para que os nós vizinhos sejam alcançáveis na camada de rede.

Configurar uma rota estática

De acordo com os parâmetros que foram especificados, as rotas estáticas são categorizadas nos três tipos a seguir:

- Rota de interface: para uma rota de interface, somente a interface de saída é especificada.

- Rota de gateway: para uma rota de gateway, apenas o endereço de gateway é especificado.

- Rota de gateway de interface: para uma rota de gateway de interface, a interface de saída e o endereço de gateway são especificados.

As rotas estáticas configuradas se tornam inválidas se algumas das seguintes condições forem atendidas:

- O endereço de destino é o endereço da interface local.

- O endereço de destino é a rede da interface direta local.

- A distância administrativa da rota é de 255 .

- A interface de saída da rota está DOWN.

- Nenhum endereço IP foi configurado para a interface de saída da rota.

- O endereço do gateway não está acessível.

- A interface de saída e o gateway do conflito de rota.

- A interface de saída da rota não existe.

- O objeto TRACK que está associado à rota é "falso".

- O status da sessão Bidirectional Forwarding Detection (BFD) que está associada à rota é DOWN.

Se uma rota de interface atender a qualquer condição entre 1, 2, 3, 4, 5, 9 e 10, a rota é inválida. Se uma rota de gateway atender a qualquer condição entre 1, 2, 3, 4, 6, 8, 9 e 10, a rota é inválida. Se uma rota de gateway de interface atender a qualquer uma das condições acima, a rota será inválida.

Tabela 3 -2 Configurando uma rota estática

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Configure uma rota estática. | ip route [ vrf vrf-name1] destination-ip-address destination-mask { interface-name / [ nexthop-ip-address [ vrf vrf-name2 ] ] } [ name nexthop-name ] [ tag tag-value ] [ track track-id ] [ administrative-distance ] | Obrigatório. O campo administrativo - distância é a distância administrativa da rota estática . Se não for especificado, a distância administrativa padrão será usada. |

Para uma rota padrão, a rede e a máscara de destino devem ser definidas como 0.0.0.0. A interface de saída da rota Null0 é Null0. A interface de saída da interface Null0 não precisa ser configurada com um endereço IP.

Configurar a distância administrativa padrão

Condição de configuração

Nenhum

Configurar a distância administrativa padrão

Quanto menor for a distância administrativa especificada para uma rota estática na configuração da rota estática, maior será a prioridade da rota. Se a distância administrativa não for especificada, a distância administrativa padrão será usada. Você pode modificar a distância administrativa padrão dinamicamente. Após a reconfiguração da distância administrativa padrão, a nova distância administrativa padrão é válida apenas para novas rotas estáticas.

Tabela 3 -3 Configurando a distância administrativa padrão

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Entra no modo de configuração de rota estática. | router static | - |

| Configure a distância administrativa padrão. | distance administration-distance | Opcional. O valor padrão da distância administrativa padrão é 1. |

Ao usar o comando ip route para configurar uma rota estática, você pode especificar uma distância administrativa independente para a rota. Se você não especificar a distância administrativa, a distância administrativa padrão será usada.

Configurar a função recursiva

Condição de configuração

Nenhum

Configurar a função recursiva

Se o endereço do gateway configurado para uma rota for válido somente quando uma rota para o gateway for alcançável, você deverá habilitar a função recursiva da rota estática para validar a rota. Por padrão, a função recursiva é habilitada para uma rota estática.

Tabela 3 -4 Configurar a função recursiva

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Entra no modo de configuração de rota estática. | router static | - |

| Configure uma rota estática para dar suporte à função recursiva. | recursion | Opcional. Por padrão, uma rota estática é compatível com a função recursiva para roteamento. |

Configurar rotas de balanceamento de carga

Condição de configuração

Nenhum

Configurar rotas de balanceamento de carga

As rotas de balanceamento de carga significam que várias rotas são configuradas para a mesma rede de destino. As interfaces de saída e os endereços de gateway das rotas são diferentes, mas as distâncias administrativas (prioridades) das rotas são as mesmas. As rotas de balanceamento de carga ajudam a melhorar a taxa de utilidade do link.

Tabela 3 -5 Configurando rotas de balanceamento de carga

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Configure a primeira rota de balanceamento de carga. | ip route destination-ip-address destination-mask interface-name1 distance | Obrigatório. A interface de saída é interface-name1. |

| Configure a segunda rota de balanceamento de carga. | ip route destination-ip-address destination-mask interface-name2 distance | Obrigatório. A interface de saída é interface-name2. |

Na configuração de rotas de balanceamento de carga, você deve configurar os valores de distância das rotas para as mesmas.

Configurar uma rota flutuante

Condição de configuração

Nenhum

Configurar uma rota flutuante

Várias rotas estão disponíveis para a mesma rede de destino. As interfaces de saída ou endereços de gateway das rotas são diferentes e as prioridades das rotas também são diferentes. A rota com a prioridade mais alta se torna a rota principal enquanto a rota com a prioridade mais baixa se torna a rota flutuante. Na tabela de roteamento, apenas a rota primária é visível. A tabela flutuante aparece na tabela de roteamento somente quando a rota primária se torna inválida. Portanto, a rota flutuante geralmente é usada como rota de backup.

Tabela 3 -6 Configurando uma Rota Flutuante

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Configure a rota primária. | ip route destination-ip-address destination-mask interface-name1 distance1 | Obrigatório. A interface de saída da rota primária é interface-name1 e a prioridade da rota é distance1 . |

| Configure a rota flutuante. | ip route destination-ip-address destination-mask interface-name2 distance2 | Obrigatório. A interface de saída da rota flutuante é interface-name2 , a prioridade é distance2 . O valor de distance2 deve ser maior que o valor de distance1 . |

Na configuração das prioridades das rotas, não que quanto menor o valor da distância , maior a prioridade.

Configurar uma rota estática para coordenar com BFD (Aplicável somente ao modelo S3054G-B)

Condição de configuração

Nenhum

Configurar uma rota estática para coordenar com BFD

O protocolo Bidirectional Forwarding Detection (BFD) fornece um método para detectar a conectividade do caminho de encaminhamento entre dois roteadores adjacentes com carga leve. Um vizinho de protocolo pode detectar rapidamente a falha de conectividade de um caminho de encaminhamento. Diferente de outras rotas de protocolo dinâmico, as rotas estáticas não podem aprender falhas de link de comunicação. O BFD fornece um método para detectar rapidamente falhas de link de comunicação para rotas estáticas. Depois que uma rota estática é configurada para coordenar com BFD, a troca rápida de rotas pode ser implementada. Atualmente, uma rota estática suporta apenas o modo de detecção BFD assíncrona. Portanto, você precisa configurar a rota para coordenar com BFD nos dispositivos nas duas extremidades do link.

Se o status do BFD coordenado com a rota estática for DOWN, a rota estática se tornará inválida.

Tabela 3 -7 Configurando uma rota estática para coordenar com BFD

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Configure uma rota estática. | ip route destination-ip-address destination-mask interface-name nexthop-ip-address | Obrigatório. Somente a rota estática com interface de saída e endereço de gateway especificados pode coordenar com BFD. |

| Configure a interface de saída e o endereço do próximo salto para a rota coordenada com o BFD. | ip route static bfd interface-name nexthop-ip-address | Obrigatório. O campo nexthop-ip-address especifica o endereço do próximo salto diretamente conectado. |

Para introdução do BFD e como configurar suas funções básicas, consulte o manual de configuração do BFD.

Configurar uma rota estática para coordenar com o rack T

Condição de configuração

Nenhum

Configurar uma rota estática para coordenar com o rack T

Alguns módulos no sistema precisam monitorar algumas informações do sistema e, em seguida, determinar seus modos de trabalho com base nas informações. Os objetos que são monitorados pelos outros módulos são chamados de objetos de monitoramento. Para simplificar as relações entre os módulos e os objetos de monitoramento, são usados os objetos Track. Um objeto Track pode conter vários objetos de monitoramento e exibe o status abrangente do objeto de monitoramento para módulos externos. Os módulos externos estão associados apenas aos objetos Track e não se preocupam mais com os objetos de monitoramento contidos nos objetos Track. Um objeto Track tem dois status, "true" e "false". Os módulos externos associados ao objeto Track determinam seus modos de trabalho de acordo com o status do objeto Track.

Uma rota estática pode ser associada a um objeto Track para monitorar as informações do sistema e determinar se a rota é válida de acordo com o status relatado pelo objeto Track. Se o objeto Track relatar "true", as condições exigidas pela rota estática serão atendidas e a rota será adicionada à tabela de roteamento. Se o objeto Track relatar "false", a rota será excluída da tabela de roteamento.

Tabela 3 -8 Configurando uma rota estática para coordenar com a trilha

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Crie um objeto Track e entre no modo de configuração do objeto Track. | track track-id | Obrigatório. |

| Configure o objeto de rastreamento para monitorar o status do link da interface especificada. | interface interface-name line-protocol | Opcional. |

| Retorne ao modo de configuração global. | exit | - |

| Configure uma rota estática e associe-a ao objeto Track. | ip route destination-ip-address destination-mask interface-name track track-id | Obrigatório. Quando a camada de link da interface de monitoramento está UP, a rota é válida; caso contrário, a rota é inválida. |

Configurar Reencaminhamento Rápido de Rota Estática (Aplicável somente ao modelo S3054G-B)

Condição de configuração

Antes de configurar o reencaminhamento rápido da rota estática, conclua primeiro as seguintes tarefas:

- Use o mapa de rotas para especificar a interface de saída e o próximo salto da rota em espera;

Configurar o reencaminhamento rápido da rota estática

Na rede com roteamento estático, a interrupção de tráfego causada por falha de link ou dispositivo continuará até que o protocolo detecte a falha de link, e a rota flutuante não se recuperará até que a rota flutuante entre em vigor, o que geralmente dura vários segundos. A fim de reduzir o tempo de interrupção do tráfego, o reencaminhamento rápido da rota estática pode ser configurado. Através da aplicação do mapa de roteamento, o próximo salto de backup é definido para a rota correspondente. Uma vez que o link ativo falhe, o tráfego que passa pelo link ativo será imediatamente comutado para o link em espera, de modo a atingir o objetivo de comutação rápida.

Tabela 3 -9 Configurar o reencaminhamento rápido da rota estática

| Etapa | Comando | Descrição |

| Entre no modo de configuração do sistema | configure terminal | - |

| Configurar o reencaminhamento rápido da rota estática | ip route static fast-reroute route-map map-name | Obrigatório. Por padrão, não habilite o reencaminhamento rápido. |

Somente rotas estáticas com interface de saída e endereços de gateway podem ser reencaminhadas rapidamente;

Monitoramento e Manutenção de rota estática

Tabela 3 -10 Monitoramento e Manutenção de Rota Estática

| Comando | Descrição |

| show ip route [ vrf vrf-name ] static | Exiba as rotas estáticas na tabela de roteamento. |

| show running-config ip route | Exiba as informações de configuração sobre rotas estáticas. |

Exemplo de configuração típico de rotas estáticas

Configurar funções básicas de roteamento estático

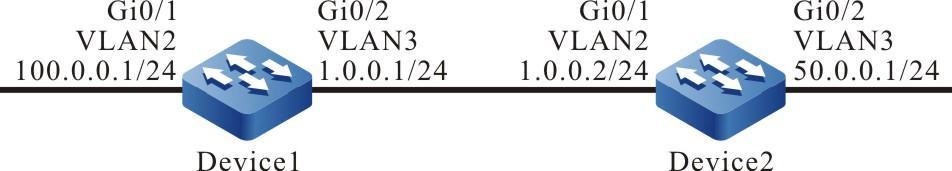

Requisito de rede

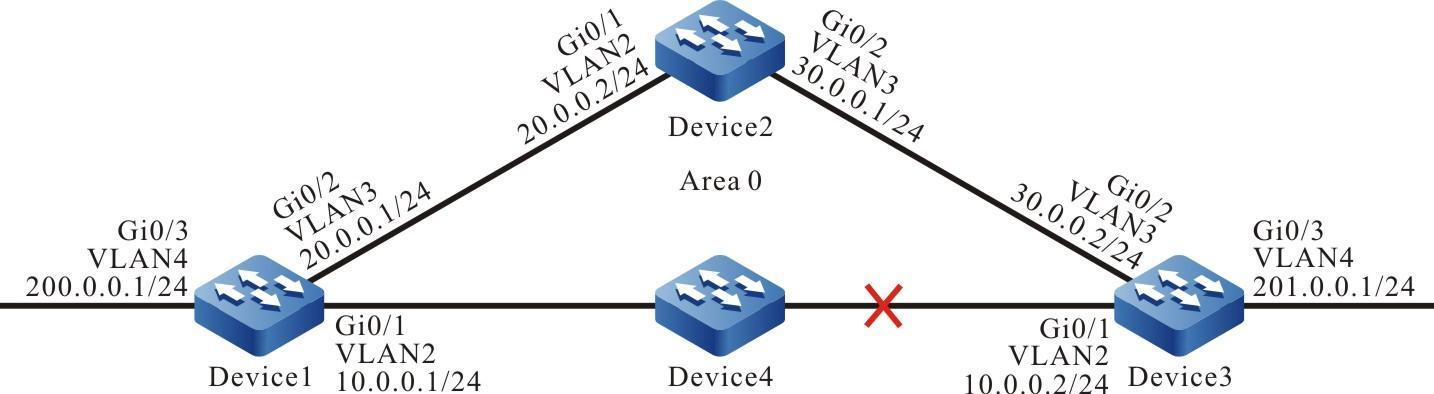

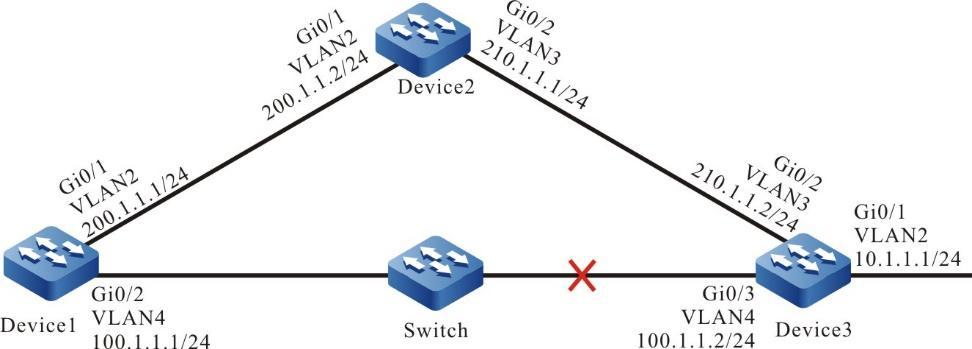

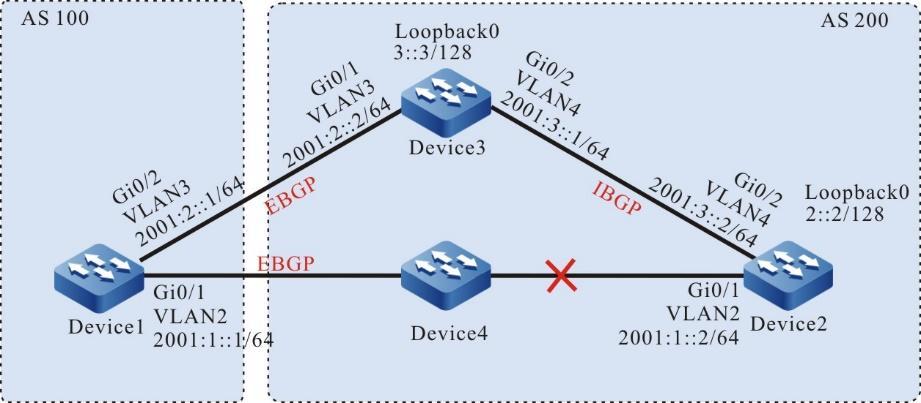

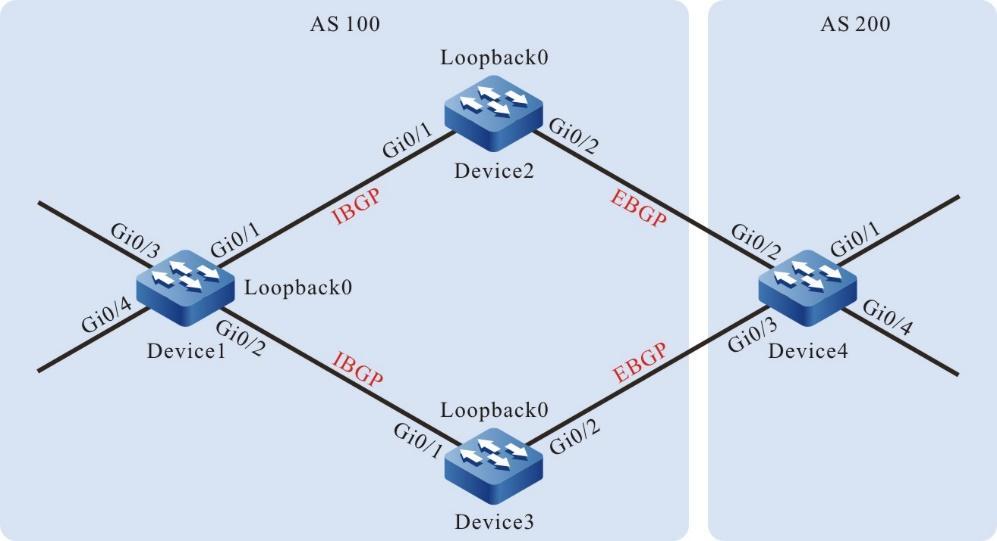

- Em Device1, Device2 e Device3, configure rotas estáticas para que PC1 e PC2 possam se comunicar entre si.

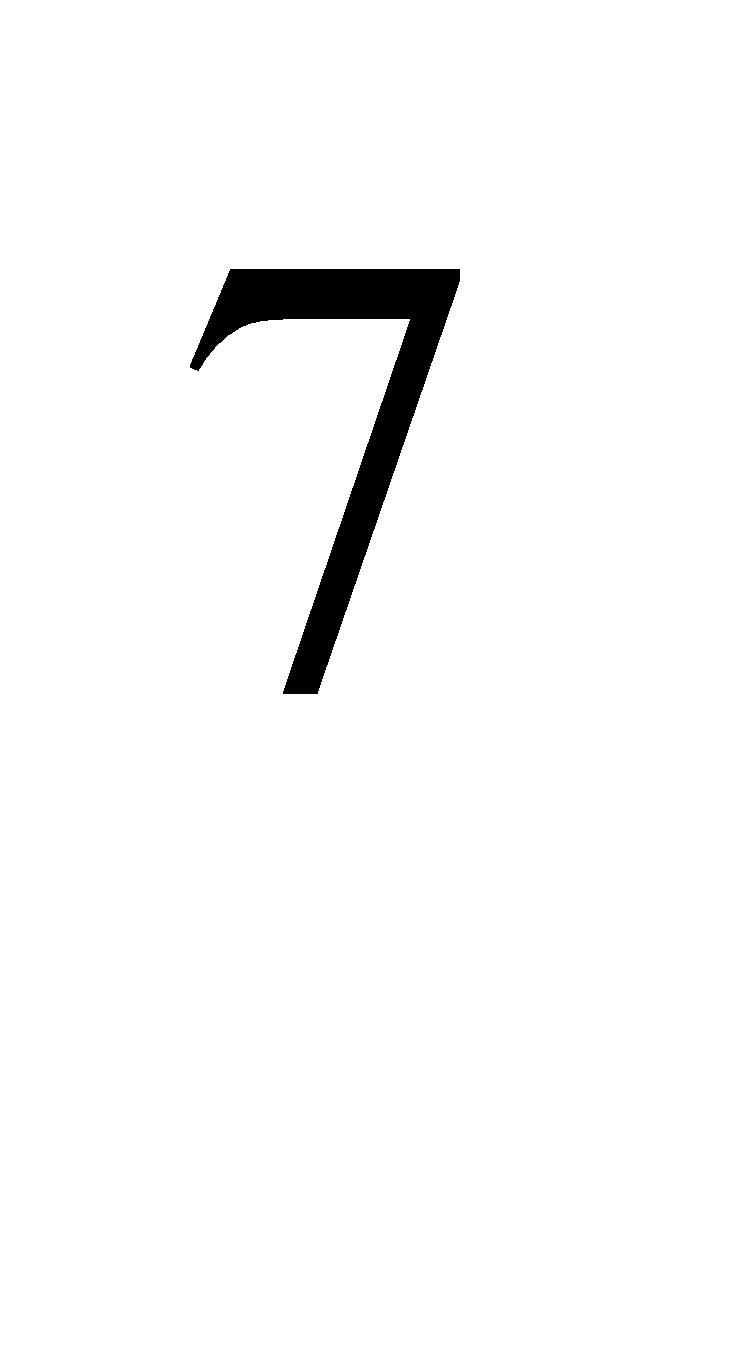

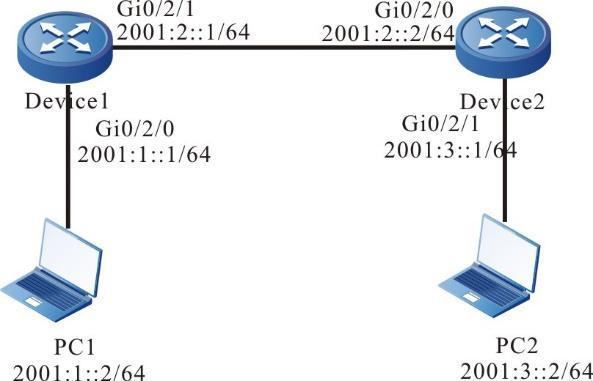

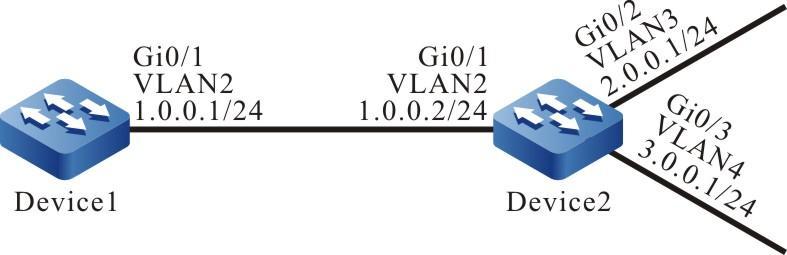

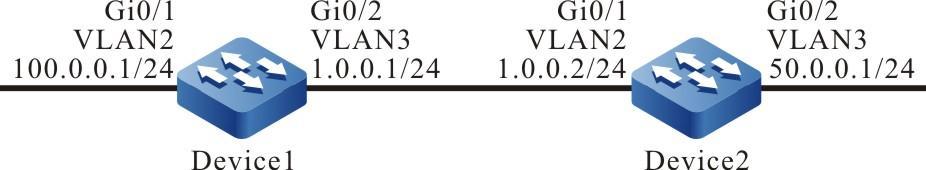

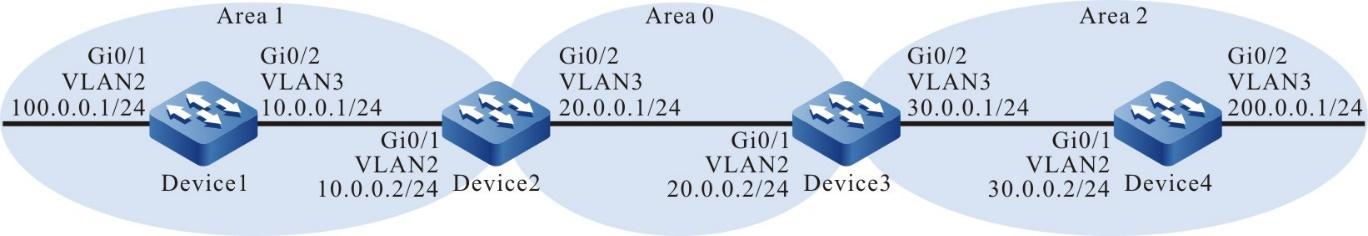

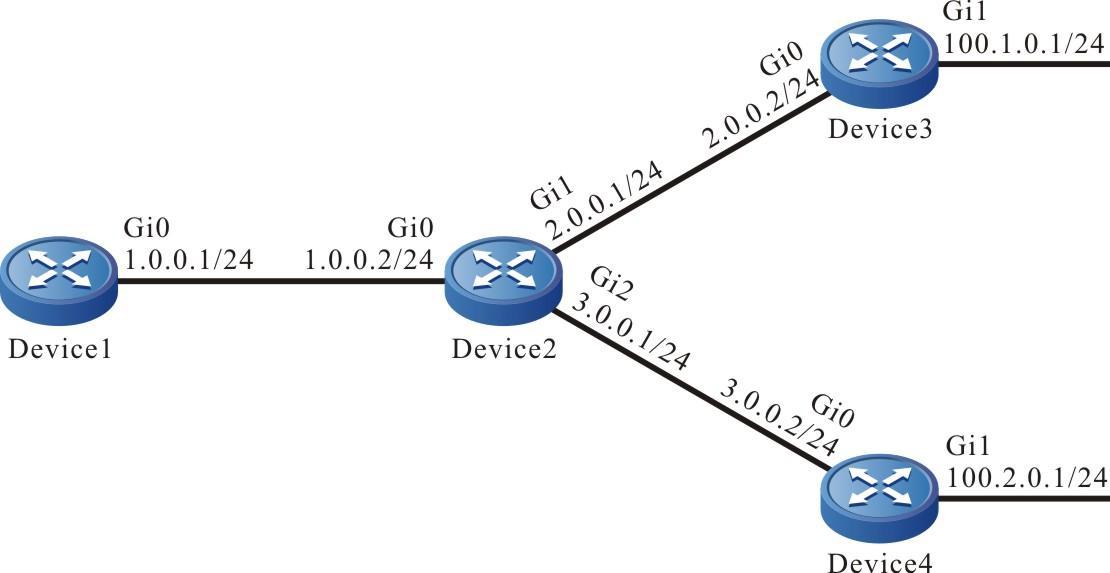

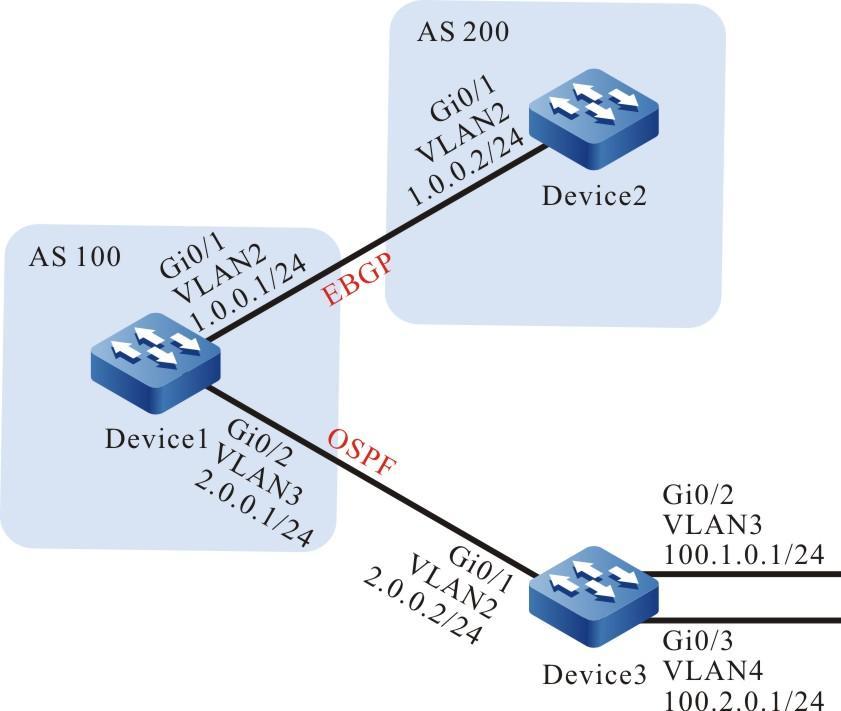

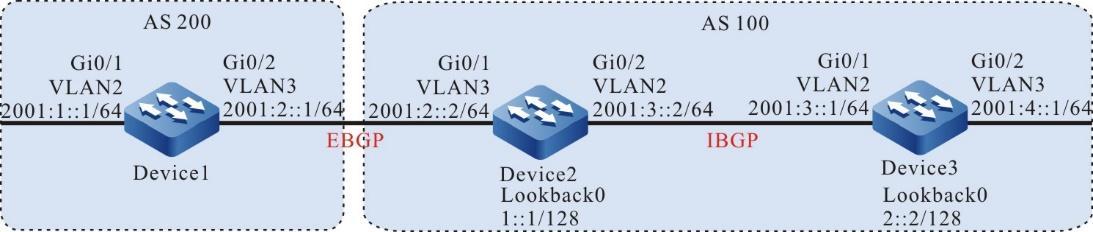

Topologia de rede

Figura 3 -1 Rede para configurar funções básicas de roteamento estático

Etapas de configuração

- Passo 1: Crie VLANs e adicione portas às VLANs necessárias. (Omitido)

- Passo 2: Configure os endereços IP para as portas. (Omitido)

- Passo 3: Configure rotas estáticas.

# Configurar dispositivo1.

Device1#configure terminalDevice1(config)#ip route 20.1.1.0 255.255.255.0 10.1.1.2Device1(config)#ip route 100.1.1.0 255.255.255.0 10.1.1.2

# Configurar dispositivo 2.

Device2#configure terminalDevice2(config)#ip route 110.1.1.0 255.255.255.0 10.1.1.1Device2(config)#ip route 100.1.1.0 255.255.255.0 20.1.1.2

# Configurar dispositivo3.

Device3#configure terminalDevice3(config)#ip route 0.0.0.0 0.0.0.0 20.1.1.1

#Consulte a tabela de roteamento do Device1.

Device1#show ip routeCodes: C - Connected, L - Local, S - static, R - RIP, B - BGP, i-ISISU - Per-user Static routeO - OSPF, OE-OSPF External, M - Management, E - IRMP, EX - IRMP externalC 10.1.1.0/24 is directly connected, 00:06:47, vlan3S 20.1.1.0/24 [1/100] via 10.1.1.2, 00:00:13, vlan3S 100.1.1.0/24 [1/100] via 10.1.1.2, 00:00:05, vlan3C 110.1.1.0/24 is directly connected, 00:08:21, vlan2C 127.0.0.0/8 is directly connected, 28:48:33, lo0

#Consulte a tabela de roteamento do Device2.

Device2#show ip routeCodes: C - Connected, L - Local, S - static, R - RIP, B - BGP, i-ISISU - Per-user Static routeO - OSPF, OE-OSPF External, M - Management, E - IRMP, EX - IRMP externalC 10.1.1.0/24 is directly connected, 00:00:37, vlan2C 20.1.1.0/24 is directly connected, 00:00:27, vlan3S 100.1.1.0/24 [1/100] via 20.1.1.2, 00:00:05, vlan3S 110.1.1.0/24 [1/100] via 10.1.1.1, 00:00:13, vlan2C 127.0.0.0/8 is directly connected, 30:13:18, lo0

#Consulte a tabela de roteamento do Device3.

Device3#show ip routeCodes: C - Connected, L - Local, S - static, R - RIP, B - BGP, i-ISISU - Per-user Static routeO - OSPF, OE-OSPF External, M - Management, E - IRMP, EX - IRMP externalS 0.0.0.0/0 [1/100] via 20.1.1.1, 00:00:07, vlan2C 20.1.1.0/24 is directly connected, 00:00:08, vlan2C 100.1.1.0/24 is directly connected, 00:00:13, vlan3C 127.0.0.0/8 is directly connected, 29:17:19, lo0

- Passo 4: Confira o resultado. Use o comando ping para verificar a conectividade entre PC1 e PC2

#No PC1, use o comando ping para verificar a conectividade.

C:\Documents and Settings\Administrator>ping 100.1.1.2Pinging 100.1.1.2 with 32 bytes of data:Reply from 100.1.1.2: bytes=32 time<1ms TTL=125Reply from 100.1.1.2: bytes=32 time<1ms TTL=125Reply from 100.1.1.2: bytes=32 time<1ms TTL=125Reply from 100.1.1.2: bytes=32 time<1ms TTL=125Ping statistics for 100.1.1.2:Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),Approximate round trip times in milli-seconds:Minimum = 0ms, Maximum = 0ms, Average = 0ms

PC1 e PC2 podem se comunicar entre si.

Configurar uma rota estática flutuante

Requisitos de rede

- Em Device1, configure duas rotas estáticas para alcançar o segmento de rede 192.168.1.0/24. Uma rota passa Device2 e a outra rota passa Device3.

- Device1 primeiro usa a rota entre Device1 e Device2 para encaminhar pacotes. Se o link estiver com defeito, Device1 muda para a rota entre Device1 e Device3 para comunicação.

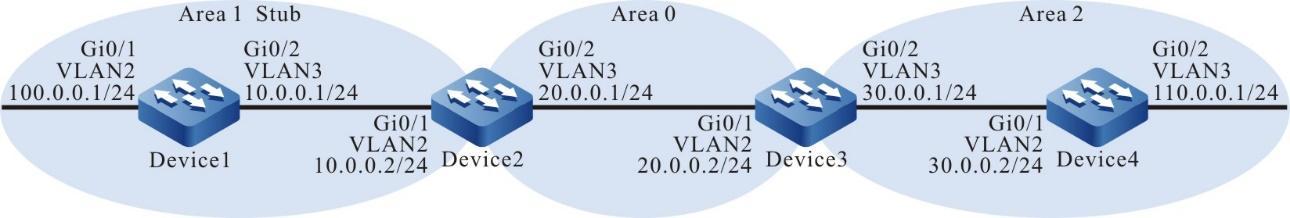

Topologia de rede

Figura 3 -2 Rede para configurar uma rota estática flutuante

Etapas de configuração

- Passo 1: Crie VLANs e adicione portas às VLANs necessárias. (Omitido)

- Passo 2: Configure os endereços IP para as portas. (Omitido)

- Passo 3: Configure rotas estáticas.

#Em Device1, configure duas rotas para o segmento de rede 192.168.1.0/24 por meio de Device2 e Device3.

Device1#configure terminalDevice1(config)#ip route 192.168.1.0 255.255.255.0 10.1.1.2Device1(config)#ip route 192.168.1.0 255.255.255.0 20.1.1.2

#Consulte a tabela de roteamento do Device1.

Device1#show ip routeCodes: C - Connected, L - Local, S - static, R - RIP, B - BGP, i-ISISU - Per-user Static routeO - OSPF, OE-OSPF External, M - Management, E - IRMP, EX - IRMP externalC 10.1.1.0/24 is directly connected, 02:16:43, vlan2C 20.1.1.0/24 is directly connected, 03:04:15, vlan3C 127.0.0.0/8 is directly connected, 14:53:00, lo0S 192.168.1.0/24 [1/100] via 10.1.1.2, 00:00:05, vlan2[1/100] via 20.1.1.2, 00:00:02, vlan3

De acordo com as tabelas de roteamento, duas rotas de Device1 para o segmento de rede 192.168.1.0/24 são alcançáveis, e a rota forma balanceamento de carga.

- Passo 4: Configure uma rota flutuante.

#Configurar dispositivo1. Modifique o intervalo administrativo da rota com o endereço de gateway 20.1.1.2 a 15 para que a rota se torne uma rota flutuante.

Device1(config)#ip route 192.168.1.0 255.255.255.0 20.1.1.2 15- Passo 5: Confira o resultado.

#Consulte a tabela de roteamento do Device1.

Device1#show ip routeCodes: C - Connected, L - Local, S - static, R - RIP, B - BGP, i-ISISU - Per-user Static routeO - OSPF, OE-OSPF External, M - Management, E - IRMP, EX - IRMP externalC 10.1.1.0/24 is directly connected, 02:28:25, vlan2C 20.1.1.0/24 is directly connected, 03:15:58, vlan3C 127.0.0.0/8 is directly connected, 15:04:42, lo0S 192.168.1.0/24 [1/100] via 10.1.1.2, 00:11:47, vlan2

De acordo com a tabela de roteamento, como a rota com o intervalo administrativo 1 tem uma prioridade mais alta do que a rota com o intervalo administrativo 15, a rota com o gateway 20.1.1.2 é excluída.

#Depois que a rota entre Device1 e Device2 estiver com defeito, consulte a tabela de roteamento de Device1.

Device1#show ip routeCodes: C - Connected, L - Local, S - static, R - RIP, B - BGP, i-ISISU - Per-user Static routeO - OSPF, OE-OSPF External, M - Management, E - IRMP, EX - IRMP externalC 20.1.1.0/24 is directly connected, 03:23:44, vlan3C 127.0.0.0/8 is directly connected, 15:12:28, lo0S 192.168.1.0/24 [15/100] via 20.1.1.2, 00:00:02, vlan3

De acordo com a tabela de roteamento, a rota com um intervalo administrativo maior foi adicionada à tabela de roteamento para encaminhar pacotes através do Device3.

O recurso mais significativo da rota estática flutuante é que ela atua como uma rota de backup.

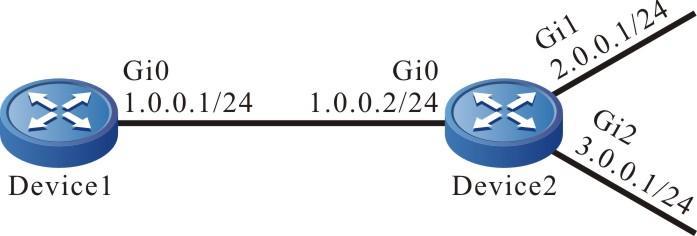

Configurar uma rota estática com a interface Null0

Requisitos de rede

- Em Device1 e Device2, configure uma rota estática padrão, respectivamente, e configure os endereços de gateway para os endereços de interface de peer dos dois dispositivos. No Device1, configure um estático com a interface Null0 para filtrar apenas os dados enviados ao PC2.

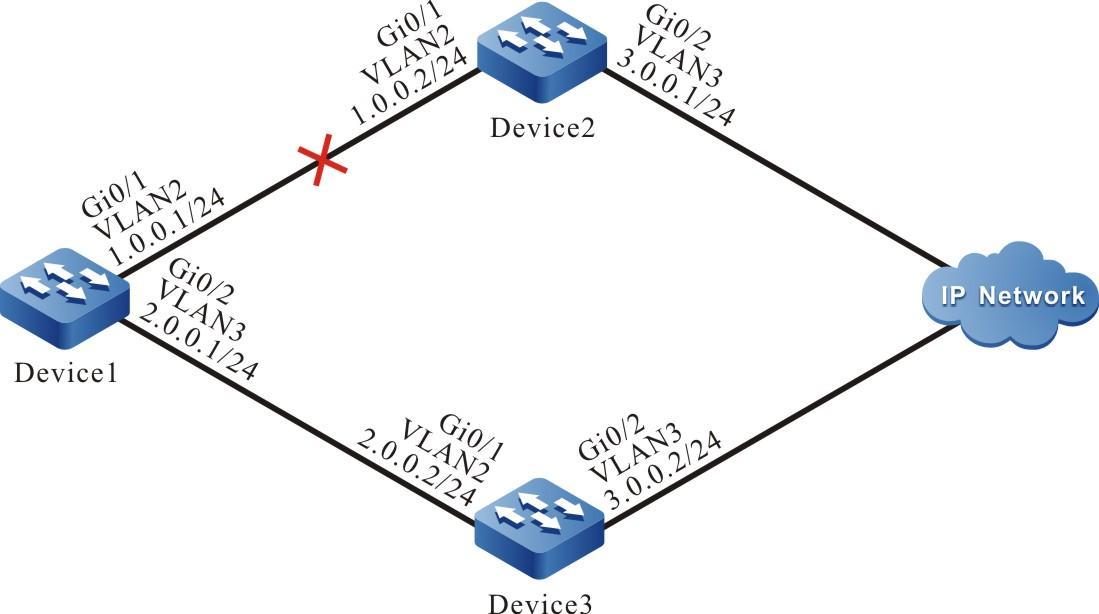

Topologia de rede

Figura 3 -3 Rede para configurar uma rota estática com a interface Null0

Etapas de configuração

- Passo 1: Crie VLANs e adicione portas às VLANs necessárias. (Omitido)

- Passo 2: Configure os endereços IP para as portas. (Omitido)

- Passo 3: Configure rotas estáticas.

# Configurar dispositivo1.

Device1#configure terminalDevice1(config)#ip route 0.0.0.0 0.0.0.0 50.1.1.2

# Configurar dispositivo2.

Device2#configure terminalDevice2(config)#ip route 0.0.0.0 0.0.0.0 50.1.1.1

#No PC1, use o comando ping para verificar a conectividade com o PC2.

C:\Documents and Settings\Administrator>ping 100.1.1.2Pinging 100.1.1.2 with 32 bytes of data:Reply from 100.1.1.2: bytes=32 time<1ms TTL=126Reply from 100.1.1.2: bytes=32 time<1ms TTL=126Reply from 100.1.1.2: bytes=32 time<1ms TTL=126Reply from 100.1.1.2: bytes=32 time<1ms TTL=126Ping statistics for 100.1.1.2:Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),Approximate round trip times in milli-seconds:Minimum = 0ms, Maximum = 0ms, Average = 0ms

- Passo 4: Configure uma rota estática com a interface Null0.

# Configurar dispositivo1.

Device1(config)#ip route 100.1.1.2 255.255.255.255 null0- Passo 5: Confira o resultado.

#Consulte a tabela de roteamento do Device1.

Device1#show ip routeCodes: C - Connected, L - Local, S - static, R - RIP, B - BGP, i-ISISU - Per-user Static routeO - OSPF, OE-OSPF External, M - Management, E - IRMP, EX - IRMP externalS 0.0.0.0/0 [1/100] via 50.1.1.2, 00:07:28, vlan2C 50.1.1.0/24 is directly connected, 00:07:34, vlan2C 110.1.1.0/24 is directly connected, 00:00:08, vlan3C 127.0.0.0/8 is directly connected, 11:46:35, lo0S 100.1.1.2/32 [1/1] is directly connected, 00:02:31, null0

Na tabela de roteamento, foi adicionada a rota estática com a interface Null0.

#No PC1, use o ping comando para verificar a conectividade com o PC2.

C:\Documents and Settings\Administrator>ping 100.1.1.2Pinging 100.1.1.2 with 32 bytes of data:Request timed out.Request timed out.Request timed out.Request timed out.Ping statistics for 100.1.1.2:Packets: Sent = 4, Received = 0, Lost = 4 (100% loss)

Os pacotes ICMP enviados pelo PC1 são direcionados para a interface Null0 de acordo com a tabela de roteamento no Device1; portanto, os pacotes são descartados. Dessa forma, o PC1 não consegue se comunicar com o PC2.

Uma rota estática com a interface Null0 é uma rota especial. Os pacotes enviados para a interface Null0 serão descartados. Portanto, configurar uma rota com a interface Null0 implementa a filtragem de pacotes.

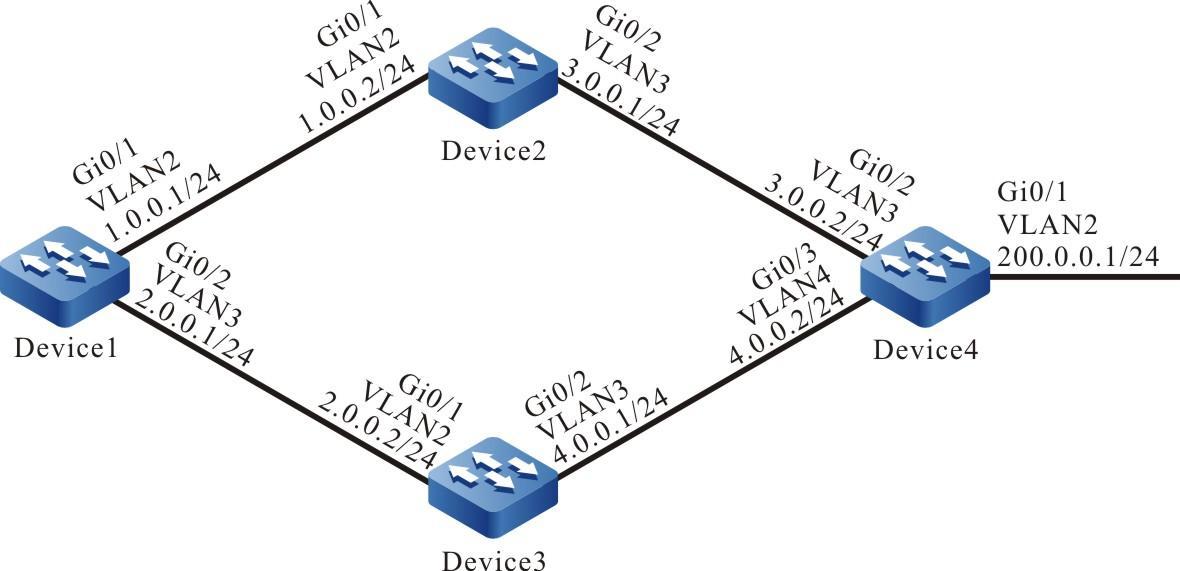

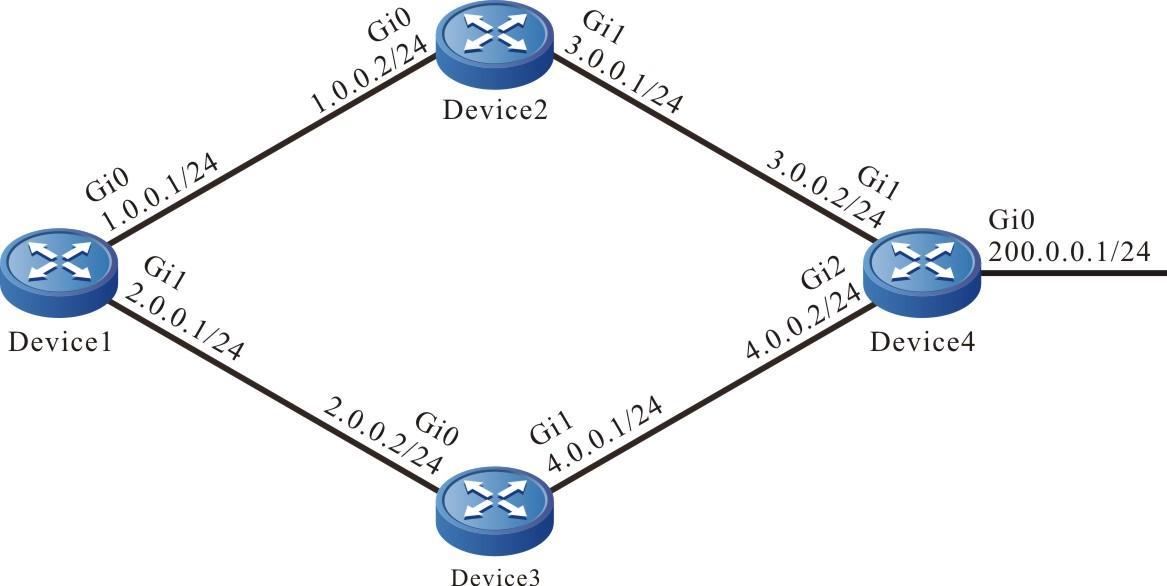

Configurar uma rota recursiva estática

Requisitos de rede

- Em Device1, configure duas rotas estáticas para alcançar o segmento de rede 192.168.1.1/32. Uma rota passa pelo Device2 e a outra passa pelo Device3. Device1 primeiro usa a rota que passa Device3 para encaminhar pacotes.

- No Device1, configure uma rota recursiva estática para alcançar o segmento de rede 200.0.0.0/24, com o endereço do gateway sendo o endereço da interface de loopback 192.168.1.1 do Device3. Depois que a rota entre Device1 e Device3 estiver com defeito, Device1 alterna para a rota que passa Device2 para comunicação.

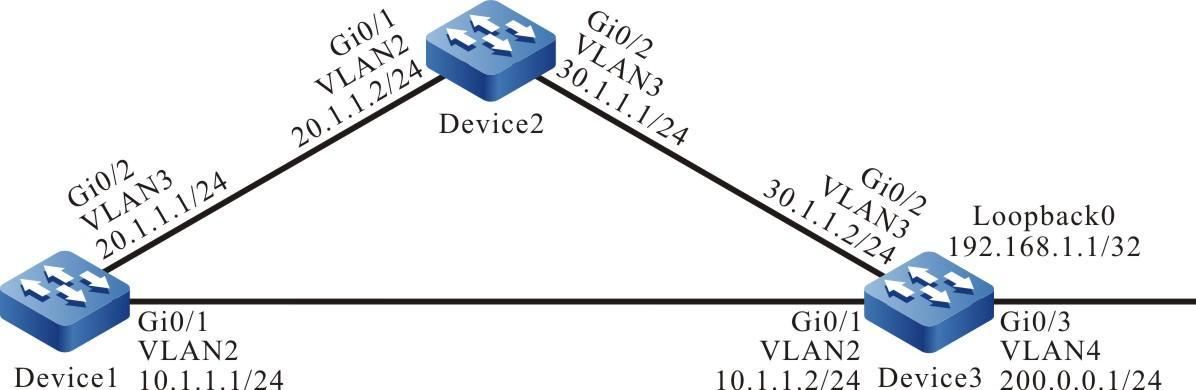

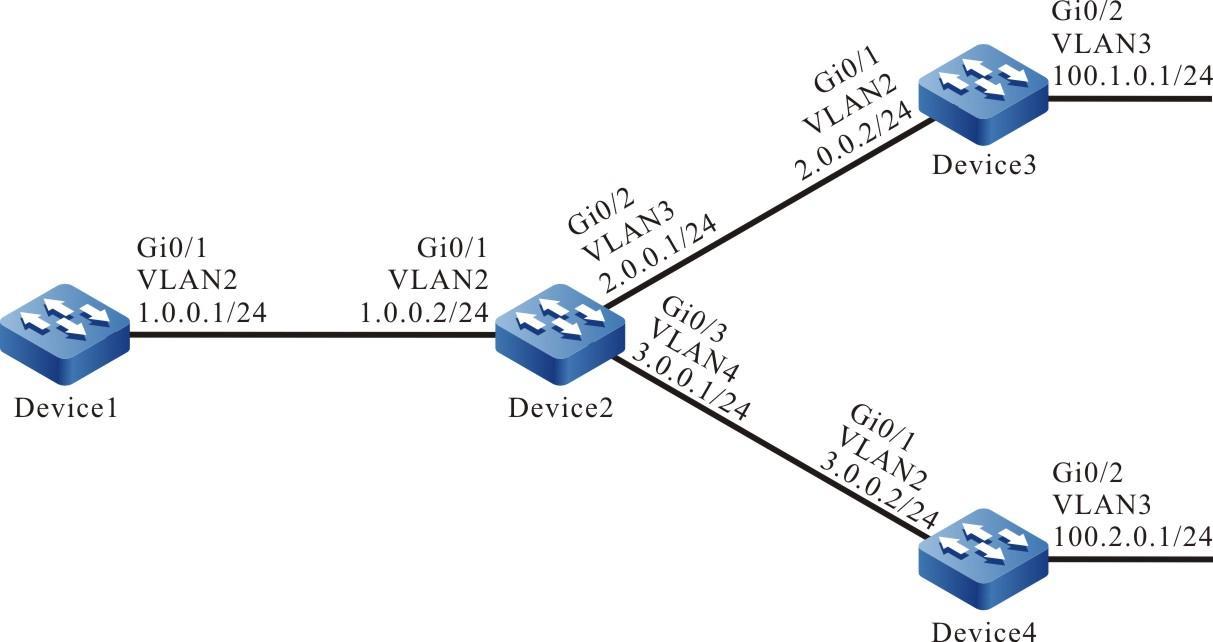

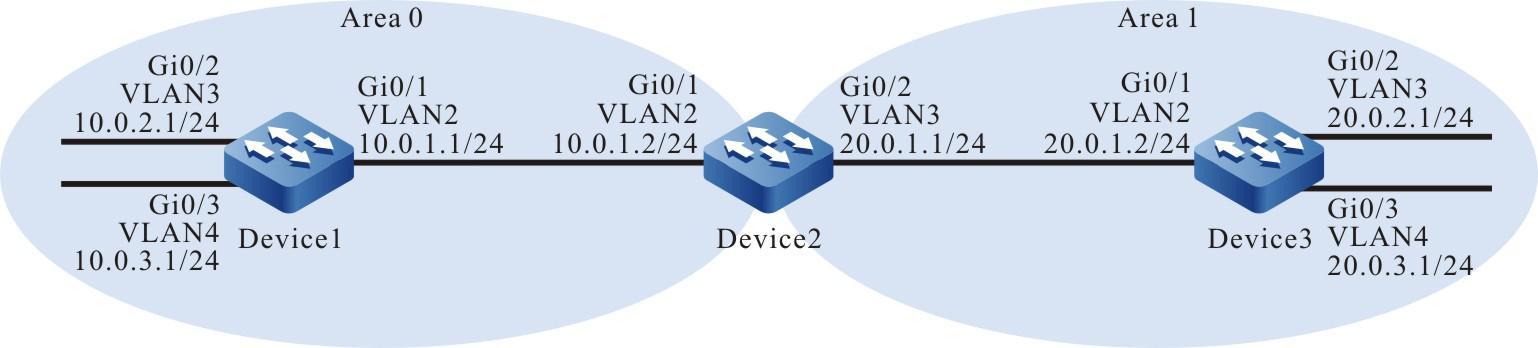

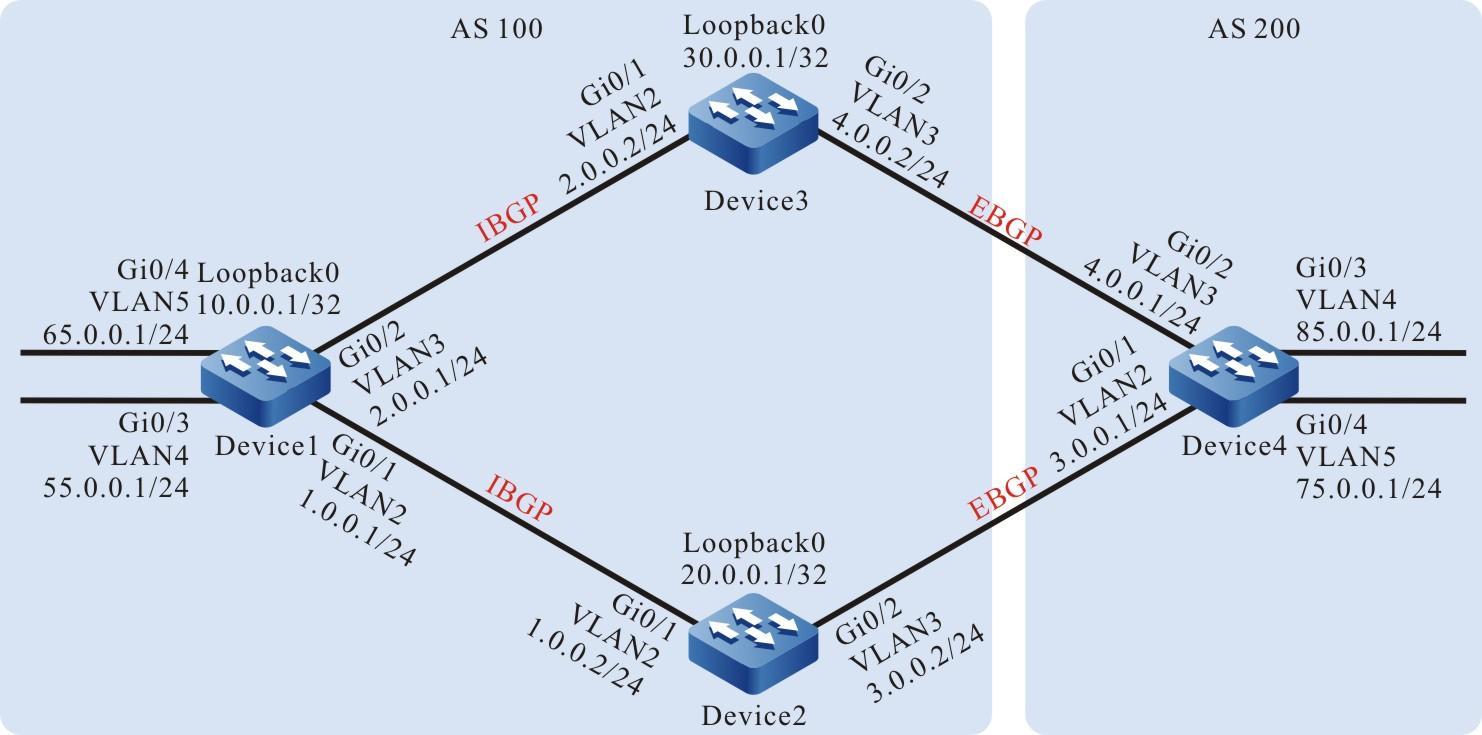

Topologia de rede

Figura 3 -4 Rede para configurar uma rota estática recursiva estática

Etapas de configuração

- Passo 1: Crie VLANs e adicione portas às VLANs necessárias. (Omitido)

- Passo 2: Configure os endereços IP para as portas. (Omitido)

- Passo 3: Configure rotas estáticas.

# Configurar dispositivo1.

Device1#configure terminalDevice1(config)#ip route 192.168.1.1 255.255.255.255 10.1.1.2Device1(config)#ip route 192.168.1.1 255.255.255.255 20.1.1.2 10

# Configurar dispositivo2.

Device2#configure terminalDevice2(config)#ip route 192.168.1.1 255.255.255.255 30.1.1.2

- Passo 4: Configure uma rota recursiva estática.

# Configurar dispositivo1.

Device1(config)#ip route 200.0.0.0 255.255.255.0 192.168.1.1#Consulte a tabela de roteamento do Device1.

Device1#show ip routeCodes: C - Connected, L - Local, S - static, R - RIP, B - BGP, i-ISISU - Per-user Static routeO - OSPF, OE-OSPF External, M - Management, E - IRMP, EX - IRMP externalC 10.1.1.0/24 is directly connected, 00:04:07, vlan2C 20.1.1.0/24 is directly connected, 00:03:58, vlan3C 127.0.0.0/8 is directly connected, 73:10:12, lo0S 200.0.0.0/24 [1/100] via 192.168.1.1, 00:00:08, vlan2S 192.168.1.1/32 [1/100] via 10.1.1.2, 00:01:46, vlan2

De acordo com a tabela de roteamento, o endereço do gateway da rota para 200.0.0.0/24 é 192.168.1.1, a interface de saída é VLAN2 e a rota depende da rota para 192.168.1.1/32.

- Passo 5: Confira o resultado.

#Depois que a rota entre Device1 e Device3 estiver com defeito, consulte a tabela de roteamento de Device1.

Device1#show ip routeCodes: C - Connected, L - Local, S - static, R - RIP, B - BGP, i-ISISU - Per-user Static routeO - OSPF, OE-OSPF External, M - Management, E - IRMP, EX - IRMP externalC 20.1.1.0/24 is directly connected, 00:09:04, vlan3C 127.0.0.0/8 is directly connected, 73:15:18, lo0S 200.0.0.0/24 [1/100] via 192.168.1.1, 00:00:02, vlan3S 192.168.1.1/32 [10/100] via 20.1.1.2, 00:00:02, vlan3

Comparando as informações da tabela de roteamento com as informações da tabela de roteamento na Etapa 3, a interface de saída foi alterada para VLAN3, indicando que a rota foi alterada para a rota para Device2.

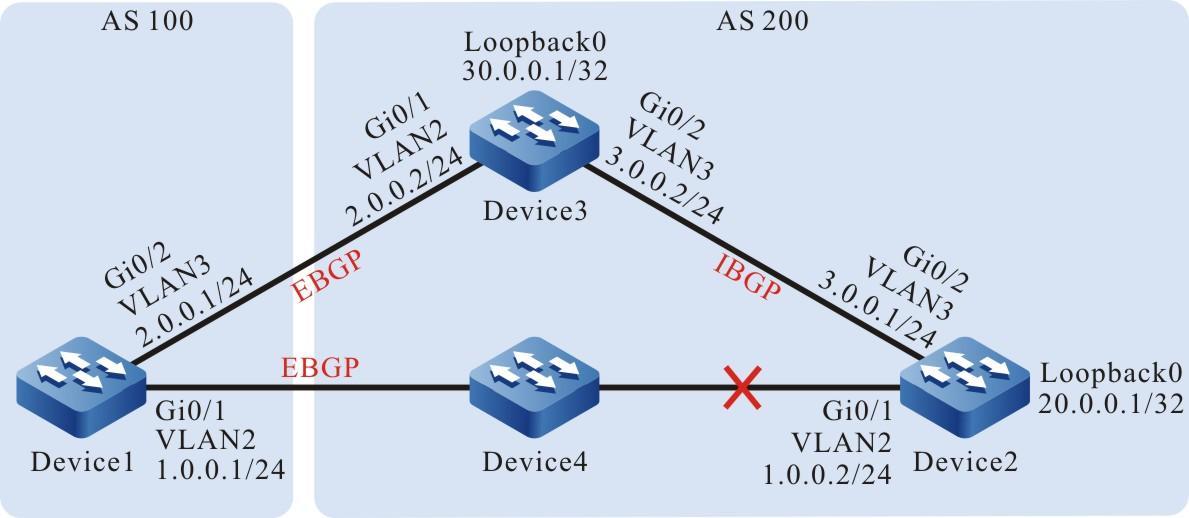

Configurar uma rota estática para coordenar com BFD (Aplicável somente ao modelo S3054G-B)

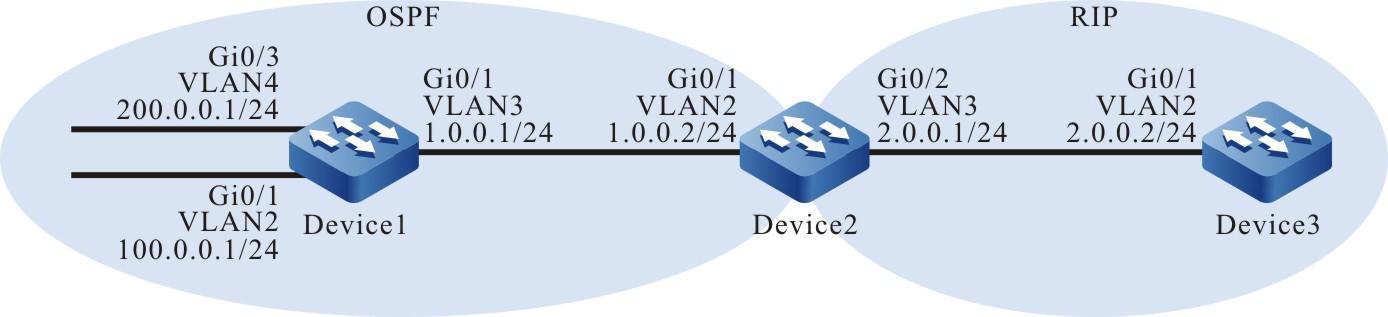

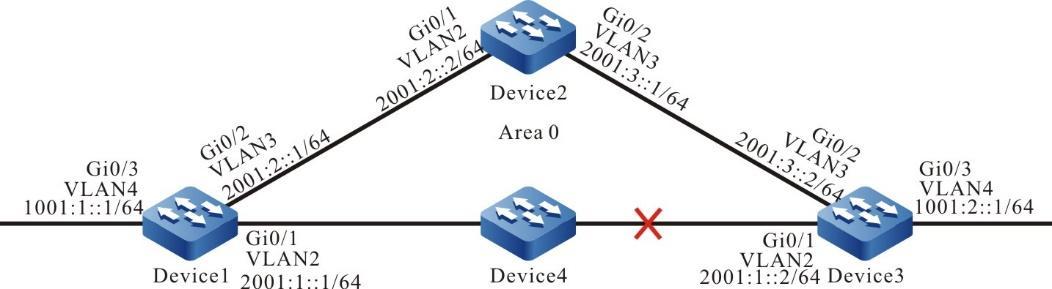

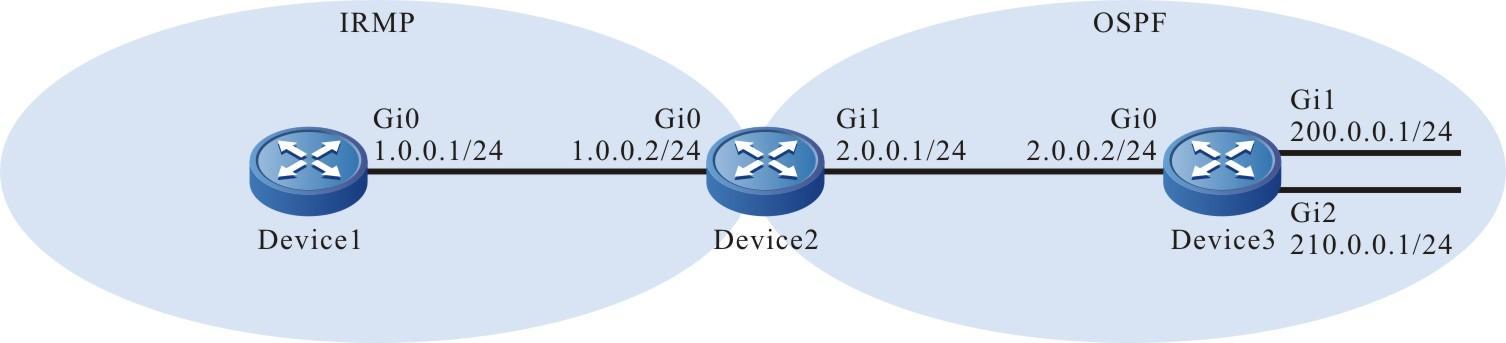

Requisitos de rede

- Em Device1, configure duas rotas estáticas para o segmento de rede 201.0.0.0/24. Uma rota passa Device2 enquanto a outra rota passa Route3. O dispositivo primeiro usa a rota que passa pelo dispositivo 3 para encaminhar pacotes. Da mesma forma, em Device3, configure duas rotas estáticas para o segmento de rede 200.0.0.0/24. Device3 primeiro usa a rota que passa Device1 para encaminhar pacotes.

- Em Device1 e Device3, configure rotas estáticas para coordenar com BFD. Quando a rota entre Device1 e Device3 está com defeito, eles podem alternar rapidamente para a rota que passa pelo Device2.

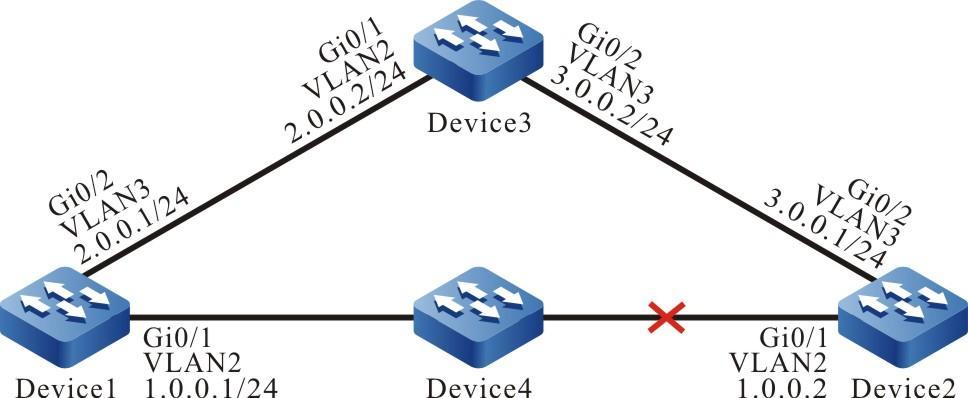

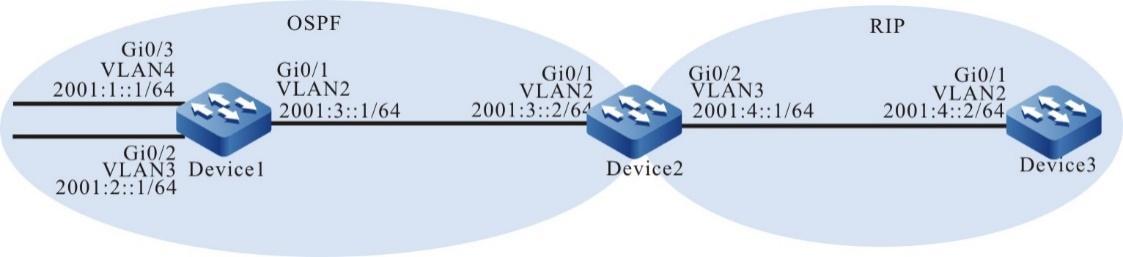

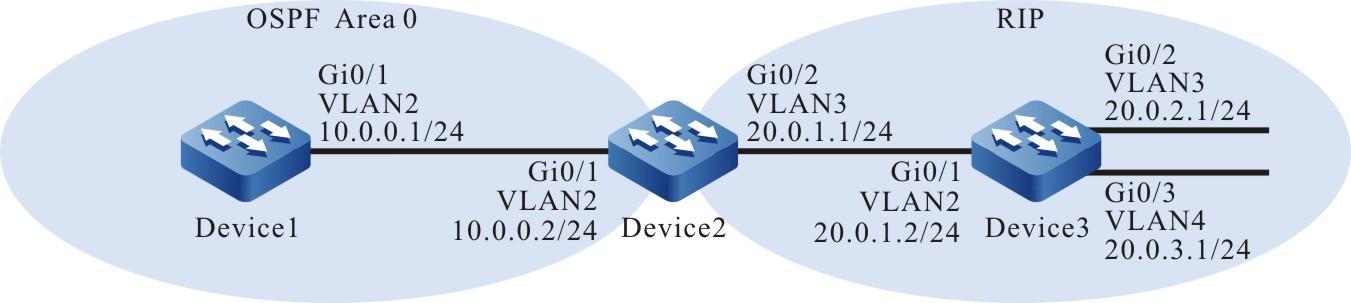

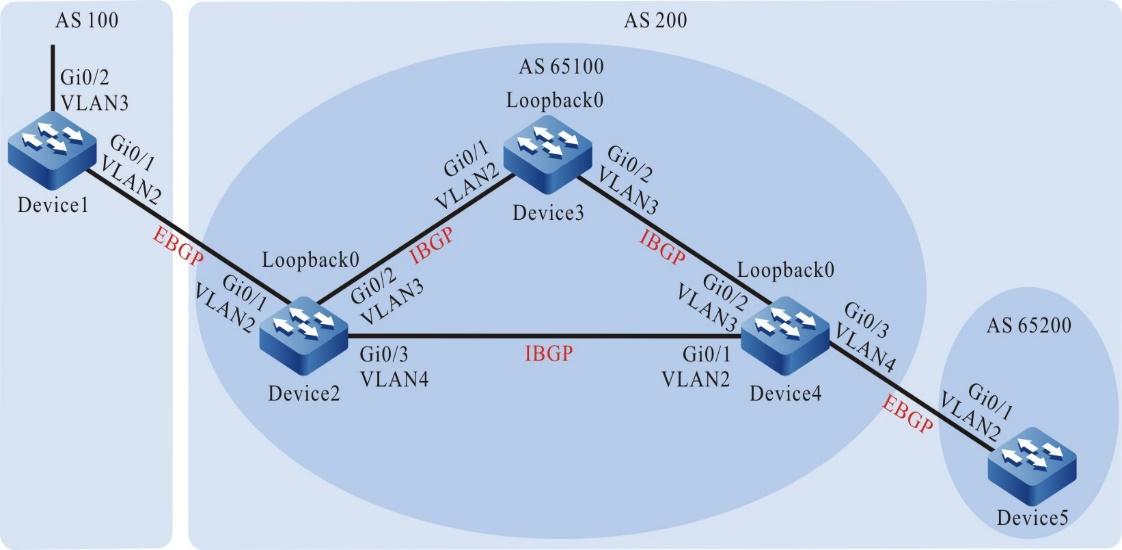

Topologia de rede

Figura 3 -5 Rede para configurar uma rota estática para coordenar com BFD

Etapas de configuração

- Passo 1: Crie VLANs e adicione portas às VLANs necessárias. (Omitido)

- Passo 2: Configure os endereços IP para as portas. (Omitido)

- Passo 3: Configure rotas estáticas.

#No Device1, configure duas rotas estáticas para o segmento de rede 201.0.0.0/24 .

Device1#configure terminalDevice1(config)#ip route 201.0.0.0 255.255.255.0 vlan2 10.1.1.2Device1(config)#ip route 201.0.0.0 255.255.255.0 vlan3 20.1.1.2 10

#No Device2, configure duas rotas estáticas para os segmentos de rede 200.0.0.0/24 e 201.0.0.0/24, respectivamente.

Device2#configure terminalDevice2(config)#ip route 200.0.0.0 255.255.255.0 20.1.1.1Device2(config)#ip route 201.0.0.0 255.255.255.0 30.1.1.2

#No Device3, configure duas rotas estáticas para o segmento de rede 200.0.0.0/24 .

Device3#configure terminalDevice3(config)#ip route 200.0.0.0 255.255.255.0 vlan2 10.1.1.1Device3(config)#ip route 200.0.0.0 255.255.255.0 vlan3 30.1.1.1 10

#Consulte a tabela de roteamento do Device1.

Device1#show ip routeCodes: C - Connected, L - Local, S - static, R - RIP, B - BGP, i-ISISU - Per-user Static routeO - OSPF, OE-OSPF External, M - Management, E - IRMP, EX - IRMP externalC 10.1.1.0/24 is directly connected, 00:07:41, vlan2C 20.1.1.0/24 is directly connected, 00:07:29, vlan3C 127.0.0.0/8 is directly connected, 101:56:14, lo0C 200.0.0.0/24 is directly connected, 00:15:33, vlan4S 201.0.0.0/24 [1/100] via 10.1.1.2, 00:02:23, vlan2

#Consulte a tabela de roteamento do Device3.

Device3#show ip routeCodes: C - Connected, L - Local, S - static, R - RIP, B - BGP, i-ISISU - Per-user Static routeO - OSPF, OE-OSPF External, M - Management, E - IRMP, EX - IRMP externalC 10.1.1.0/24 is directly connected, 00:10:21, vlan2C 30.1.1.0/24 is directly connected, 00:10:09, vlan3C 127.0.0.0/8 is directly connected, 126:44:08, lo0S 200.0.0.0/24 [1/100] via 10.1.1.1, 00:06:12, vlan2C 201.0.0.0/24 is directly connected, 00:20:37, vlan4

- Passo 4: Configure uma rota estática para coordenar com BFD.

# Configurar dispositivo1.

Device1(config)#bfd fast-detectDevice1(config)#ip route static bfd vlan2 10.1.1.2

# Configurar dispositivo3.

Device1(config)#bfd fast-detectDevice3(config)#ip route static bfd vlan2 10.1.1.1

- Passo 5: Confira o resultado.

#Consulte a sessão BFD do Device1.

Device1#show bfd sessionOurAddr NeighAddr LD/RD State Holddown interface10.1.1.1 10.1.1.2 15/22 UP 5000 vlan2

#Consulte a sessão BFD do Device3.

Device3#show bfd sessionOurAddr NeighAddr LD/RD State Holddown interface10.1.1.2 10.1.1.1 22/15 UP 5000 vlan2

As sessões BFD foram normalmente configuradas em Device1 e Device3, indicando que as rotas estáticas estão configuradas para coordenar com BFD com sucesso.

#Quando a rota entre Device1 e Device3 está com defeito, o BFD detecta rapidamente a falha de linha e muda para a rota que passa pelo Device2 para comunicação. Consulte a sessão BFD e a tabela de roteamento do Device1.

Device1#show bfd sessionOurAddr NeighAddr LD/RD State Holddown interface10.1.1.1 10.1.1.2 15/0 DOWN 5000 vlan2Device1#show ip routeCodes: C - Connected, L - Local, S - static, R - RIP, B - BGP, i-ISISU - Per-user Static routeO - OSPF, OE-OSPF External, M - Management, E - IRMP, EX - IRMP externalC 10.1.1.0/24 is directly connected, 00:29:07, vlan2C 20.1.1.0/24 is directly connected, 00:28:55, vlan3C 127.0.0.0/8 is directly connected, 102:17:40, lo0C 200.0.0.0/24 is directly connected, 00:36:58, vlan4S 201.0.0.0/24 [10/100] via 20.1.1.2, 00:00:09, vlan3

O método de manipulação BFD no Device3 é o mesmo que no Device1.

Rotas estáticas IPv6

Visão geral

O protocolo de roteamento estático IPv6 e o protocolo de roteamento estático têm os mesmos comportamentos, exceto a estrutura de endereço IP no pacote. Consulte a introdução do roteamento estático.

Configuração da Função de Roteamento Estático IPv6

Tabela 4 -1 Lista de funções de configuração de rota estática IPv6

| Tarefas de configuração | |

| Configure uma rota estática IPv6. | Configure uma rota estática IPv6. |

| Configure as rotas de balanceamento de carga IPv6. | Configure as rotas de balanceamento de carga IPv6. |

| Configure uma rota flutuante IPv6. | Configure uma rota flutuante IPv6. |

| Configure uma rota estática IPv6 para coordenar com o rack T. | Configure uma rota estática IPv6 para coordenar com o rack T. |

Configurar uma rota estática IPv6

Condição de configuração

Antes de configurar uma rota estática IPv6, certifique-se de que:

- O protocolo da camada de link foi configurado para garantir a comunicação normal na camada de link.

- Os endereços IPv6 da interface foram configurados para que os nós vizinhos sejam alcançáveis na camada de rede.

Configurar uma rota estática IPv6

De acordo com os parâmetros especificados, as rotas estáticas IPv6 são divididas em três tipos:

- Rota de interface: para uma rota de interface, somente a interface de saída é especificada.

- Rota de gateway: para uma rota de gateway, apenas o endereço de gateway é especificado.

- Rota de gateway de interface: para uma rota de gateway de interface, a interface de saída e o endereço de gateway são especificados.

As rotas estáticas IPv6 configuradas se tornam inválidas se algumas das seguintes condições forem atendidas:

- O endereço de destino é o endereço da interface local.

- A distância administrativa da rota é de 255 .

- A interface de saída da rota está DOWN.

- A interface de saída da rota não habilita o IPv6.

- O endereço do gateway não está acessível.

- O endereço do gateway está em conflito com o endereço local.

- A interface de saída e o gateway do conflito de rota.

- A interface de saída da rota não existe.

- O objeto TRACK que está associado à rota é "falso".

Se uma rota de interface atender a qualquer condição entre 1, 2, 3, 4, 8 e 9, a rota é inválida. Se uma rota de gateway atender a qualquer condição entre 1, 2, 5, 6 e 9, a rota é inválida. Se uma rota de gateway de interface atender a qualquer uma das condições acima, a rota será inválida.

Tabela 4 -2 Configurando uma rota estática IPv6

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Configure uma rota estática IPv6. | ipv6 route destination-ipv6-address/destination-mask { interface-name / [ nexthop-ipv6-address ] } [ name nexthop-name ] [ tag tag-value ] [ track track-id ] [ administrative-distance ] | Obrigatório. O campo administrativo - distância é a distância administrativa da rota estática. Se não for especificado, a distância administrativa padrão será usada. |

Ao configurar a rota padrão, a rede e a máscara de destino devem ser definidas como 0::/0. A interface de saída da rota Null0 deve ser configurada para Null0. A interface de saída da interface Null0 não precisa ser configurada com um endereço IPv6.

Configurar rotas de balanceamento de carga IPv6

Condição de configuração

Nenhum

Configurar rotas de balanceamento de carga IPv6

A rota de balanceamento de carga IPv6 significa que existem várias rotas para a mesma rede de destino. As interfaces de saída e os endereços de gateway das rotas são diferentes, mas as distâncias administrativas (prioridades) das rotas são as mesmas. As rotas de balanceamento de carga ajudam a melhorar a taxa de utilidade do link.

Tabela 4 -3 Configurando rotas de balanceamento de carga IPv6

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Configure a primeira rota de balanceamento de carga IPv6. | ipv6 route destination-ipv6-address/destination-mask interface-name1 distance | Obrigatório. A interface de saída é interface-name1. |

| Configure a segunda rota de balanceamento de carga IPv6. | ipv6 route destination-ipv6-address/destination-mask interface-name2 distance | Obrigatório. A interface de saída é interface-name2. |

Na configuração de rotas de balanceamento de carga, você deve configurar os valores de distância das rotas para as mesmas.

Configurar rota flutuante IPv6

Condição de configuração

Nenhum

Configurar uma rota flutuante IPv6

IPv6 indica que há várias rotas para a mesma rede de destino. As interfaces de saída ou endereços de gateway das rotas são diferentes e as prioridades das rotas também são diferentes. A rota com a prioridade mais alta se torna a rota principal enquanto a rota com a prioridade mais baixa se torna a rota flutuante. Na tabela de roteamento, apenas a rota primária é visível. A tabela flutuante aparece na tabela de roteamento somente quando a rota primária se torna inválida. Portanto, a rota flutuante geralmente é usada como rota de backup.

Tabela 4 -4 Configurando uma rota flutuante

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Configure a rota primária IPv6. | ipv6 route destination-ipv6-address/destination-mask interface-name1 distance1 | Obrigatório. A interface de saída da rota primária é interface-name1 e a prioridade da rota é distance1 . |

| Configure a rota flutuante IPv6. | ipv6 route destination-ipv6-address/destination-mask interface-name2 distance2 | Obrigatório. A interface de saída da rota flutuante é interface-name2 , a prioridade é distance2 . O valor de distância2 deve ser maior que o valor de distância1 . |

Na configuração das prioridades das rotas, quanto menor for o valor da distância , maior será a prioridade.

Configure a rota estática IPv6 para coordenar com o rack T

Condição de configuração

Nenhum

Configurar uma rota estática IPv6 para coordenar com o rack T

Alguns módulos no sistema precisam monitorar algumas informações do sistema e, em seguida, determinar seus modos de trabalho com base nas informações. Os objetos que são monitorados pelos outros módulos são chamados de objetos de monitoramento. Para simplificar as relações entre os módulos e os objetos de monitoramento, são usados os objetos Track. Um objeto Track pode conter vários objetos de monitoramento e exibe o status abrangente do objeto de monitoramento para módulos externos. Os módulos externos estão associados apenas aos objetos Track e não se preocupam mais com os objetos de monitoramento contidos nos objetos Track. Um objeto Track tem dois status, "true" e "false". Os módulos externos associados ao objeto Track determinam seus modos de trabalho de acordo com o status do objeto Track.

Uma rota estática pode ser associada a um objeto Track para monitorar as informações do sistema e determinar se a rota é válida de acordo com o status relatado pelo objeto Track. Se o objeto Track relatar "true", as condições exigidas pela rota estática serão atendidas e a rota será adicionada à tabela de roteamento. Se o objeto Track relatar "false", a rota será excluída da tabela de roteamento.

Tabela 4 -5 Configurando uma rota estática IPv6 para coordenar com a trilha

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Crie um objeto Track e entre no modo de configuração do objeto Track. | track track-id | Obrigatório. |

| Configure o objeto de rastreamento para monitorar o status do link da interface especificada. | interface interface-name line-protocol | Opcional. Por padrão, o objeto track não está configurado para monitorar o status do link da interface especificada . |

| Retorne ao modo de configuração global. | exit | - |

| Configure uma rota estática e associe-a ao objeto Track. | Ipv6 route destination-ip-address destination-mask interface-name track track-id | Obrigatório. Quando a camada de link da interface de monitoramento está UP, a rota é válida; caso contrário, a rota é inválida. |

Configurar Reencaminhamento Rápido de Rota Estática IPv6 (Aplicável somente ao modelo S3054G-B)

Condição de configuração

Antes de configurar o reencaminhamento rápido da rota estática IPv6, conclua primeiro as seguintes tarefas:

- Configure o reencaminhamento rápido baseado no mapa de rotas, o mapa de rotas associado já está configurado;

Configurar o reencaminhamento rápido da rota estática

Na rede com roteamento estático IPv6, a interrupção de tráfego causada por falha de link ou dispositivo continuará até que o protocolo detecte a falha de link, e a rota flutuante não se recuperará até que a rota flutuante entre em vigor, o que geralmente dura vários segundos. A fim de reduzir o tempo de interrupção do tráfego, o reencaminhamento rápido da rota estática pode ser configurado. Através da aplicação do mapa de roteamento, o próximo salto de backup é definido para a rota correspondente. Uma vez que o link ativo falhe, o tráfego que passa pelo link ativo será imediatamente comutado para o link em espera, de modo a atingir o objetivo de comutação rápida.

Tabela 4 -6 Configurar o reencaminhamento rápido da rota estática IPv6

| Etapa | Comando | Descrição |

| Entre no modo de configuração do sistema | configure terminal | - |

| Configurar o reencaminhamento rápido com base no mapa de rotas | ipv6 route static fast-reroute route-map map-name | Obrigatório. Por padrão, não habilite o reencaminhamento rápido. |

| Configurar o reencaminhamento rápido automático da rota estática | ipv6 route static pic | Obrigatório. Por padrão, não ative o reencaminhamento rápido automático. |

Somente rotas estáticas com interface de saída e endereços de gateway especificados podem ser reencaminhadas rapidamente. Quando a configuração de backup-nexthop de reencaminhamento rápido com base no mapa de rotas é automática, o protocolo fará o reencaminhamento rápido automaticamente. Quando o modo pic é usado, o protocolo será redirecionado automaticamente rapidamente. Os vários modos de permitir o reencaminhamento rápido são mutuamente exclusivos.

Monitoramento e Manutenção de rota estática IPv6

Tabela 4 -7 Monitoramento e Manutenção de rotas estáticas IPv6

| Comando | Descrição |

| show ipv6 route [ vrf vrf-name] static | Exiba as rotas estáticas IPv6 na tabela de roteamento. |

| show ipv6 static route [ipv6-address/mask-length] | Exiba a rota estática IPv6. |

| show running-config ipv6 route | Exiba as informações de configuração sobre rotas estáticas IPv6. |

Exemplos de configuração típicos de rota estática IPv6

Configurar funções básicas da rota estática IPv6

Requisitos de rede

- Device1, Device2 e Device3 configuram a rota estática IPv6, fazendo com que PC1 e PC2 se comuniquem entre si.

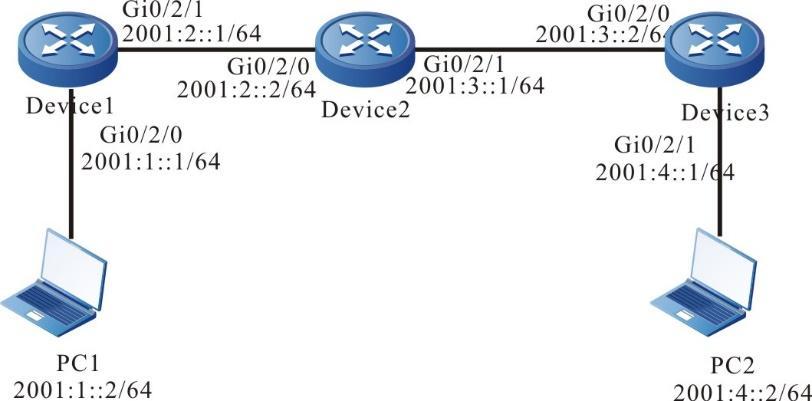

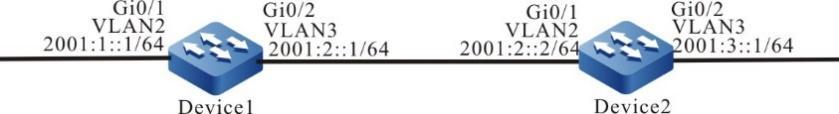

Topologia de rede

Figura 4 -1 Rede para configurar as funções básicas da rota estática IPv6

Etapas de configuração

- Passo 1: Configure o endereço IPv6 da interface (omitido).

- Passo 2: Configure a rota estática IPv6.

# Configure a rota IPv6 no Device1.

Device1#configure terminalDevice1(config)#ipv6 route 2001:4::/64 2001:2::2

# Configurar dispositivo2.

Device2#configure terminalDevice2(config)#ipv6 route 2001:1::/64 2001:2::1Device2(config)#ipv6 route 2001:4::/64 2001:3::2

# Em Device3, configure a rota IPv6.

Device3#configure terminalDevice3(config)#ipv6 route 2001:1::/64 2001:3::1

# Consulta a tabela de rotas IPv6 de Device1.

Device1#show ipv6 routeCodes: C - Connected, L - Local, S - static, R - RIP, B - BGP, i-ISISU - Per-user Static routeO - OSPF, OE-OSPF External, M - ManagementS 2001:4::/64 [1/10]via 2001:2::2, 00:03:14, gigabitethernet0/2/1L ::1/128 [0/0]via ::, 2w0d:01:09:06, lo0C 2001:1::/64 [0/0]via ::, 00:25:55, gigabitethernet0/2/0L 2001:1::1/128 [0/0]via ::, 00:25:53, lo0C 2001:2::/64 [0/0]via ::, 04:01:46, gigabitethernet0/2/1L 2001:2::1/128 [0/0]via ::, 04:01:45, lo0

# Consulta a tabela de rotas IPv6 de Device2.

Device2#show ipv6 routeCodes: C - Connected, L - Local, S - static, R - RIP, B - BGP, i-ISISU - Per-user Static routeO - OSPF, OE-OSPF External, M - ManagementL ::1/128 [0/0]via ::, 5w2d:23:52:04, lo0S 2001:1::/64 [1/10]via 2001:2::1, 00:02:56, gigabitethernet0/2/0C 2001:2::/64 [0/0]via ::, 04:00:52, gigabitethernet0/2/0L 2001:2::2/128 [0/0]via ::, 04:00:50, lo0C 2001:3::/64 [0/0]via ::, 04:00:20, gigabitethernet0/2/1L 2001:3::1/128 [0/0]via ::, 04:00:19, lo0S 2001:4::/64 [1/10]via 2001:3::2, 00:02:36, gigabitethernet0/2/1

# Consulta a tabela de rotas IPv6 de Device3.

Device3#show ipv6 routeCodes: C - Connected, L - Local, S - static, R - RIP, B - BGP, i-ISISU - Per-user Static routeO - OSPF, OE-OSPF External, M - ManagementS 2001:1::/64 [1/10]via 2001:3::1, 00:00:08, gigabitethernet0/2/0L ::1/128 [0/0]via ::, 1w2d:20:54:36, lo0C 2001:3::/64 [0/0]via ::, 03:58:28, gigabitethernet0/2/0L 2001:3::2/128 [0/0]via ::, 03:58:26, lo0C 2001:4::/64 [0/0]via ::, 00:11:13, gigabitethernet0/2/1L 2001:4::1/128 [0/0]via ::, 00:11:12, lo0

- Passo 3: Confira o resultado. Use o comando ping para verificar a conectividade de PC1 e PC2.

# No PC1 , use o comando ping para verificar a conectividade.

C:\Documents and Settings\Administrator>ping 2001:4::2Pinging 2001:4::2 with 32 bytes of data:Reply from 2001:4::2: bytes=32 time<1ms TTL=128Reply from 2001:4::2: bytes=32 time<1ms TTL=128Reply from 2001:4::2: bytes=32 time<1ms TTL=128Reply from 2001:4::2: bytes=32 time<1ms TTL=128Ping statistics for 2001:4::2:Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),Approximate round trip times in milli-seconds:Minimum = 0ms, Maximum = 0ms, Average = 0ms

PC1 e PC2 podem se comunicar entre si.

Configurar rota flutuante estática IPv6

Requisitos de rede

- Em Device1, configure duas rotas estáticas para o segmento 2001:3:: / 6 4: uma é alcançável via Device2 e a outra é alcançável via Device3.

- Device1 primeiro usa a linha com Device2 para encaminhar o pacote. Quando a linha falhar, mude para Device3 para comunicação.

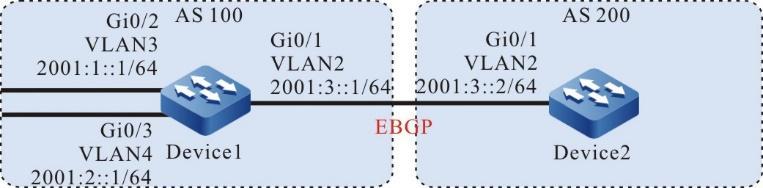

Topologia de rede

Figura 4 -2 Rede para configurar a rota flutuante estática IPv6

Etapas de configuração

- Passo 1: Configure o endereço IPv6 da interface (omitido).

- Passo 2: Configure a rota estática IPv6.

#No Device1, configure duas rotas estáticas IPv6 para o segmento 2001:3:: / 6 4 passando Device2 e Device3 respectivamente.

Device1#configure terminalDevice1(config)#ipv6 route 2001:3::/64 2001:1::2Device1(config)#ipv6 route 2001:3::/64 2001:2::2

# Consulta a tabela de rotas IPv6 de Device1.

Device1#show ipv6 routeCodes: C - Connected, L - Local, S - static, R - RIP, B - BGP, i-ISISU - Per-user Static routeO - OSPF, OE-OSPF External, M - ManagementL ::1/128 [0/0]via ::, 2w0d:02:13:16, lo0C 2001:1::/64 [0/0]via ::, 00:22:33, gigabitethernet0/2/0L 2001:1::1/128 [0/0]via ::, 00:22:32, lo0C 2001:2::/64 [0/0]via ::, 00:17:47, gigabitethernet0/2/1L 2001:2::1/128 [0/0]via ::, 00:17:46, lo0S 2001:3::/64 [1/10]via 2001:1::2, 00:01:47, gigabitethernet0/2/0[1/10]via 2001:2::2, 00:01:36, gigabitethernet0/2/1

Você pode ver que existem duas rotas para o segmento 2001:3:: / 6 4 no Device1, formando o balanceamento de carga.

- Passo 3: Configure a rota flutuante IPv6.

# Configure Device1, modifique a distância de gerenciamento da rota com o gateway 2001:2::2 como 15, tornando-a rota flutuante.

Device1(config)#ipv6 route 2001:3::/64 2001:2::2 15- Passo 4: Confira o resultado.

# Consulta a tabela de rotas IPv6 de Device1.

Device1#show ipv6 routeCodes: C - Connected, L - Local, S - static, R - RIP, B - BGP, i-ISISU - Per-user Static routeO - OSPF, OE-OSPF External, M - ManagementL ::1/128 [0/0]via ::, 2w0d:02:16:38, lo0C 2001:1::/64 [0/0]via ::, 00:25:56, gigabitethernet0/2/0L 2001:1::1/128 [0/0]via ::, 00:25:55, lo0C 2001:2::/64 [0/0]via ::, 00:21:10, gigabitethernet0/2/1L 2001:2::1/128 [0/0]via ::, 00:21:09, lo0S 2001:3::/64 [1/10]via 2001:1::2, 00:05:10, gigabitethernet0/2/0

Na tabela de rotas IPv6, você pode ver que a rota com a distância de gerenciamento 1 é anterior à rota com a distância de gerenciamento 15, portanto, a rota com o gateway 2001:2::2 é excluída.

#Depois que a linha entre Device1 e Device2 falhar, consulte a tabela de rotas de Device1.

Device1#show ipv6 routeCodes: C - Connected, L - Local, S - static, R - RIP, B - BGP, i-ISISU - Per-user Static routeO - OSPF, OE-OSPF External, M - ManagementL ::1/128 [0/0]via ::, 2w0d:02:21:06, lo0C 2001:2::/64 [0/0]via ::, 00:25:38, gigabitethernet0/2/1L 2001:2::1/128 [0/0]via ::, 00:25:37, lo0S 2001:3::/64 [15/10]via 2001:2::2, 00:00:05, gigabitethernet0/2/1

Na tabela de rotas IPv6 , você pode ver que a rota com a maior distância de gerenciamento é adicionada à tabela de rotas e Device3 encaminha os dados.

O maior recurso da rota flutuante estática é que ela pode fazer backup da rota.

Configurar IPv6 Static NULL0 Interface Route

Requisitos de rede

- Device2 , configure uma rota padrão estática respectivamente, e os endereços de gateway são os endereços de interface peer dos dois dispositivos. Em Device1, configure a rota de interface Null0 estática e pode filtrar os dados para PC2.

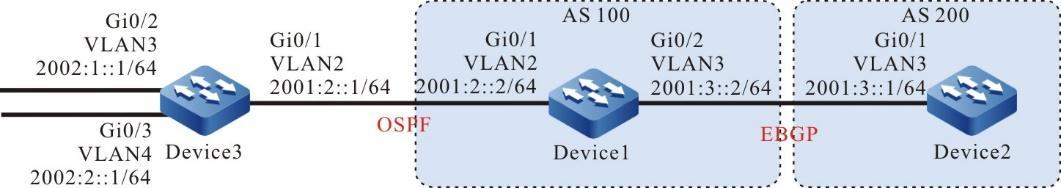

Topologia de rede

Figura 4 -3 Rede para configurar a rota de interface NULL0 estática IPv6

Etapas de configuração

- Passo 1: Configure o endereço IPv6 da interface (omitido).

- Passo 2: Configure a rota estática IPv6.

# Configurar Device1 .

Device1#configure terminalDevice1(config)#ipv6 route ::/0 2001:2::2

# Configurar dispositivo2.

Device2#configure terminalDevice2(config)#ipv6 route ::/0 2001:2::1

# No PC1, use o comando ping para verificar a conectividade.

C:\Documents and Settings\Administrator>ping 2001:3::2Pinging 2001:3::2 with 32 bytes of data:Reply from 2001:3::2: bytes=32 time<1ms TTL=128Reply from 2001:3::2: bytes=32 time<1ms TTL=128Reply from 2001:3::2: bytes=32 time<1ms TTL=128Reply from 2001:3::2: bytes=32 time<1ms TTL=128Ping statistics for 2001:3::2:Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),Approximate round trip times in milli-seconds:Minimum = 0ms, Maximum = 0ms, Average = 0ms

- Passo 3: Configure a rota de interface Null0 estática IPv6.

# Configurar Device1 .

Device1(config)#ipv6 route 2001:3::2/128 null0- Passo 4: Confira o resultado.

# Consulta a tabela de rotas IPv6 de Device1.

Device1#show ipv6 routeCodes: C - Connected, L - Local, S - static, R - RIP, B - BGP, i-ISISU - Per-user Static routeO - OSPF, OE-OSPF External, M - ManagementS ::/0 [1/10]via 2001:1::2, 00:04:55, gigabitethernet0/2/1L ::1/128 [0/0]via ::, 2w0d:03:36:10, lo0C 2001:1::/64 [0/0]via ::, 00:08:54, gigabitethernet0/2/1L 2001:1::1/128 [0/0]via ::, 00:08:53, lo0C 2001:2::/64 [0/0]via ::, 00:08:32, gigabitethernet0/2/0L 2001:2::1/128 [0/0]via ::, 00:08:30, lo0S 2001:3::2/128 [1/1]via ::, 00:00:34, null0

Na tabela de rotas IPv6, a rota de interface IPv6 estática Null0 é adicionada .

# No PC1, use o comando ping para verificar a conectividade com o PC2.

C:\Documents and Settings\Administrator>ping 2001:3::2Pinging 2001:3::2 with 32 bytes of data:Request timed out.Request timed out.Request timed out.Request timed out.Ping statistics for 2001:3::2:Packets: Sent = 4, Received = 0, Lost = 4 (100% loss),

a tabela de rotas para o pacote ICMP enviado pelo PC1 no Device1, descubra que a interface de saída é Null0 e descarte diretamente. Portanto, o PC1 não pode se comunicar com o PC2.

A rota estática da interface Null0 é uma rota especial, e os pacotes enviados para a interface Null0 são todos descartados. Portanto, configurar a rota de interface estática Null0 pode realizar a filtragem dos pacotes.

Configurar rota recursiva estática IPv6

Requisitos de rede

- Em Device1, configure duas rotas estáticas para o segmento 192 ::3 / 128 : uma é alcançável via Device2 e a outra é alcançável via Device3. Device1 primeiro usa a linha com Device3 para encaminhar o pacote.

- No Device1, configure uma rota recursiva estática para o segmento 2001:4:: / 64 e o endereço do gateway é o endereço da interface de loopback do Device3 192::3 . Depois que a linha entre Device1 e Device3 falha, a rota pode alternar para Device2 para comunicação.

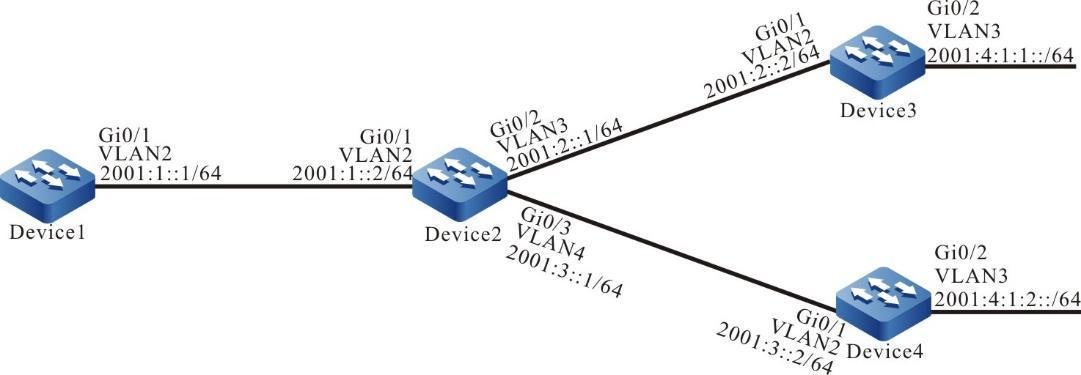

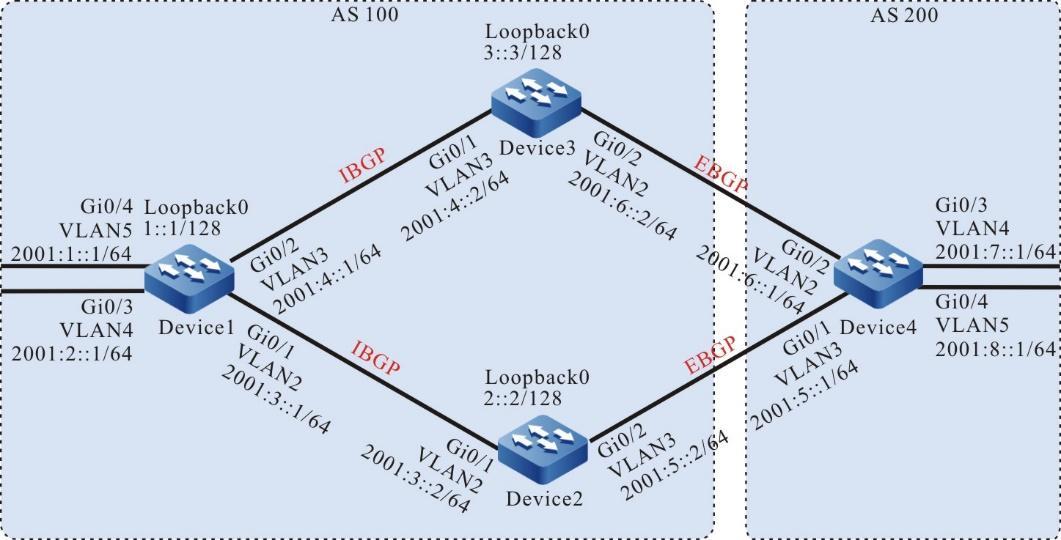

Topologia de rede

Figura 4 -4 Rede para configurar a rota recursiva estática IPv6

Etapas de configuração

- Passo 1: Configure o endereço IPv6 da interface (omitido).

- Passo 2: Configure a rota estática IPv6.

# Configurar Device1 .

Device1#configure terminalDevice1(config)#ipv6 route 192::3/128 2001:1::2Device1(config)#ipv6 route 192::3/128 2001:2::2 10

# Configurar dispositivo2.

Device2#configure terminalDevice2(config)#ipv6 route 192::3/128 2001:3::2

- Passo 3: Configure a rota recursiva estática IPv6.

# Configurar Device1 .

Device1(config)#ipv6 route 2001:4::/64 192::3# Consulta a tabela de rotas IPv6 de Device1.

Device1#show ipv6 routeCodes: C - Connected, L - Local, S - static, R - RIP, B - BGP, i-ISISU - Per-user Static routeO - OSPF, OE-OSPF External, M - ManagementL ::1/128 [0/0]via ::, 2w0d:03:12:46, lo0S 192::3/128 [1/10]via 2001:1::2, 00:04:54, gigabitethernet0/2/0C 2001:1::/64 [0/0]via ::, 00:22:47, gigabitethernet0/2/0L 2001:1::1/128 [0/0]via ::, 00:22:45, lo0C 2001:2::/64 [0/0]via ::, 00:16:16, gigabitethernet0/2/1L 2001:2::1/128 [0/0]via ::, 00:16:15, lo0S 2001:4::/64 [1/10]via 192::3, 00:00:43, gigabitethernet0/2/0

Na tabela de rotas IPv6, você pode ver que o endereço de gateway da rota 2001:4::/64 é 192::3, a interface de saída é gigabitethernet0 /2/0 e a rota depende da rota 192::3 /128 .

- Passo 4:Confira o resultado.

# Depois que a linha entre Device1 e Device3 falhar, consulte a tabela de rotas IPv6 de Device1.

Device1#show ipv6 routeCodes: C - Connected, L - Local, S - static, R - RIP, B - BGP, i-ISISU - Per-user Static routeO - OSPF, OE-OSPF External, M - ManagementL ::1/128 [0/0]via ::, 2w0d:03:17:48, lo0S 192::3/128 [10/10]via 2001:2::2, 00:00:06, gigabitethernet0/2/1C 2001:2::/64 [0/0]via ::, 00:21:18, gigabitethernet0/2/1L 2001:2::1/128 [0/0]via ::, 00:21:17, lo0S 2001:4::/64 [1/10]via 192::3, 00:00:06, gigabitethernet0/2/1

Comparado com a tabela de rotas da etapa 3, você pode ver que a interface de saída da rota 2001:4::/64 é gigabitethernet 0/2/1 , indicando que a rota já muda para Device2 para comunicação.

RIP

Visão geral

Na Internet atual, é impossível executar apenas um protocolo de gateway. Você pode dividi-lo em vários sistemas autônomos (ASs), cada um com sua própria tecnologia de roteamento. Os protocolos de roteamento interno dentro de um AS são Interior Gateway Protocols (IGPs). O Routing Information Protocol (RIP) é um tipo de IGP. O RIP adota o algoritmo Vector-Distance. O RIP possui recursos simples e fáceis de usar, por isso é amplamente utilizado em várias redes de pequeno porte.

O RIP tem duas versões: RIPv1 e RIPv2. O RIPv1 não oferece suporte ao roteamento sem classes e o RIPv2 oferece suporte ao roteamento sem classes. Normalmente, o RIPv2 é usado.

RIP é um protocolo simples que fornece configuração simples. No entanto, o número de rotas a serem anunciadas pelo RIP é diretamente proporcional ao número de rotas na tabela de roteamento. Se o número de rotas for grande, muitos recursos do dispositivo e da rede serão consumidos. Além disso, o RIP especifica que o número máximo de saltos que um caminho de roteamento que passa pelos roteadores é 15, portanto, o RIP é aplicável apenas a redes simples de pequeno e médio porte. O RIP é aplicável à maioria das redes e LANs de campus com uma estrutura simples e forte continuidade. Para um ambiente mais complexo, o RIP não é recomendado.

O RIPv1 foi introduzido anteriormente no RFC1058, mas possui muitas deficiências. Para melhorar as deficiências do RIPv1, o RFC1388 introduziu o RIPv2, que foi revisado no RFC 1723 e RFC 2453.

Configuração da função RIP

Tabela 5 -1 Lista de funções RIP

| Tarefas de configuração | |

| Configure as funções básicas do RIP. | Ativa o RIP globalmente.

Habilite o RIP para VRF. Configurar versões RIP. |

| Configure a geração de rotas RIP. | Configure o RIP para anunciar a rota padrão.

Configure o RIP para redistribuir rotas. |

| Configure o controle de rota RIP. | Configure a distância administrativa do RIP.

Configure um resumo de rota RIP. Configure o deslocamento da métrica RIP. Configure a filtragem de rota RIP. Configure a métrica da interface RIP. Configure o sinalizador de roteamento para uma interface RIP. Configure o balanceamento de carga máximo para RIP. |

| Configure a autenticação de rede RIP. | Configure a autenticação de rede RIP. |

| Configure a otimização de rede RIP. | Configurar temporizadores RIP.

Configure o horizonte dividido do RIP e o reverso da toxicidade do RIP. Configure a verificação de endereço de origem. Configure um vizinho RIP estático. Configure uma interface RIP passiva. Configure o RIP para acionar atualizações. Configure uma interface de backup RIP. |

| Configure o RIP para coordenar com o BFD. | Configure o RIP para coordenar com o BFD. |

Configurar funções básicas do RIP

Condição de configuração

Antes de configurar as funções básicas do RIP, certifique-se de que:

- O protocolo da camada de link foi configurado para garantir a comunicação normal na camada de link.

- Os endereços da camada de rede das interfaces foram configurados para que os nós de rede adjacentes sejam alcançáveis na camada de rede.

Ativar RIP globalmente

Antes de usar o RIP, faça as seguintes configurações:

- Crie um processo RIP.

- Configure o RIP para cobrir uma rede ou interface conectada diretamente.

Tabela 5 -2 Habilitando o RIP globalmente

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Crie um processo RIP e entre no modo de configuração RIP. | router rip | Obrigatório. Por padrão, o processo RIP está desabilitado. |

| Configure o RIP para cobrir um segmento ou interface de rede especificado. | network { ip-address | interface-name } | Obrigatório. Por padrão, o RIP não cobre nenhuma rede ou interface diretamente conectada. |

O segmento de rede coberto é categorizado em endereços classful. Você não pode usar a rede ip - comando de endereço para cobrir endereços de super-rede. Para cobrir endereços de super-rede, use a rede nome da interface comando.

Ativar RIP para VRF

Para permitir que o RIP suporte funções VRF, faça as seguintes configurações:

- Configure um VRF e adicione uma interface ao VRF.

- Habilite a função RIP na família de endereços VRF.

- Configure o RIP para cobrir uma rede ou interface VRF conectada diretamente.

Tabela 5 -3 Ativar RIP para VRF

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Crie um processo RIP e entre no modo de configuração RIP. | router rip | Obrigatório. Por padrão, o processo RIP está desabilitado. |

| Entre no modo de configuração da família de endereços VRF do protocolo RIP. | address-family { ipv4 vrf vrf-name } | Obrigatório. Por padrão, o modo de família de endereços VRF está desabilitado. |

| Configure o RIP para cobrir um segmento ou interface de rede especificado. | network { ip-address | interface-name } | Obrigatório. Por padrão, o RIP não cobre nenhuma rede ou interface diretamente conectada. |

Para habilitar o RIP no modo VRF, você deve primeiro criar configurações relacionadas ao VRF.

versões RIP

O RIP tem duas versões, RIPv1 e RIPv2. Eles podem ser configurados em três modos: modo de configuração global, modo de configuração VRF e modo de configuração de interface.

- Por padrão, o RIPv1 está habilitado no modo de configuração global e no modo de configuração VRF, e não está configurado no modo de configuração de interface.

- O comando version configuration no modo de configuração de interface é uma prioridade mais alta do que o comando version configuration no modo de configuração global ou VRF.

- Se o comando de configuração da versão não estiver configurado, é usado o comando no modo de configuração do VRF da interface à qual o VRF pertence ou o modo de configuração global do comando.

- No modo de configuração de interface, a versão de transmissão RIP e a versão de recepção RIP podem ser configuradas independentemente.

- Depois que as versões são configuradas, o RIP tem um processamento estrito de transmissão e recebimento de pacotes: No caso de RIPv1, a interface transmite e recebe apenas pacotes RIPv1 broadcast e unicast. No caso de RIPv2, a interface pode transmitir e receber pacotes RIPv2 unicast, multicast e broadcast. No caso do modo compatível com RIPv1, a interface pode transmitir pacotes RIPv2 unicast e broadcast.

Tabela 5 -4 Configurando versões RIP

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Crie um processo RIP e entre no modo de configuração RIP. | router rip | Obrigatório. Por padrão, o processo RIP está desabilitado. |

| Configure a versão RIP global. | version { 1 | 2 } | Obrigatório. Por padrão, o RIPv1 está habilitado. |

| Entre no modo de configuração RIP VRF. | address-family { ipv4 vrf vrf-name } | Obrigatório. Por padrão, o modo de família de endereços VRF está desabilitado. |

| Configure a versão RIP no modo de configuração RIP VRF. | version { 1 / 2 } | Obrigatório. Por padrão, o RIPv1 está habilitado. |

| Retorne ao modo de configuração RIP. | exit-address-family | - |

| Retorne ao modo de configuração global. | exit | - |

| Entre no modo de configuração da interface. | interface interface_name | - |

| Configure a versão de transmissão RIP da interface. | ip rip send version {{ 1 / 2 } | 1-compatible } | Opcional. Por padrão, a interface transmite pacotes com base na versão RIP global. |

| Configure a versão de recebimento RIP da interface. | ip rip receive version { 1 / 2 } | Opcional. Por padrão, a interface recebe pacotes com base na versão RIP global. |

Configurar geração de rota RIP

Condição de configuração

Antes de configurar a geração de rota RIP, certifique-se de que:

- Os endereços IP da interface foram configurados para que os nós vizinhos sejam alcançáveis na camada de rede.

- O RIP está ativado.

Configurar o RIP para anunciar a rota padrão

Por meio da configuração, um dispositivo pode enviar a rota padrão em todas as interfaces RIP para se definir como o gateway padrão de outros dispositivos vizinhos.

Tabela 5 -5 Configurar o RIP para anunciar a rota padrão

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Entre no modo de configuração RIP. | router rip | Obrigatório. Por padrão, o processo RIP está desabilitado. |

| Configure o RIP para anunciar a rota padrão. | default-information originate {only | originate [metric value] } | Obrigatório. Por padrão, o RIP não anuncia a rota padrão. |

Se uma rota padrão ( 0.0.0 .0/0 ) for aprendida, a rota padrão ( 0.0.0.0/0 ) anunciada pelo dispositivo local será substituída. Quando existe um loop em uma rede, podem ocorrer oscilações de rede. Ao usar este comando, evite que outros dispositivos no mesmo domínio de roteamento ativem o comando ao mesmo tempo.

Configurar RIP para redistribuir rotas

Ao redistribuir as rotas, você pode introduzir as rotas geradas por outros protocolos no RIP.

Tabela 5 -6 Configurando o RIP para redistribuir rotas

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Entre no modo de configuração RIP. | router rip | Obrigatório. Por padrão, o processo RIP está desabilitado. |

| Configure a métrica padrão para as rotas de outros protocolos introduzidos no RIP. | default-metric metric-value | Opcional. Por padrão, a métrica padrão das rotas introduzidas de outros protocolos é 1. |

| Configure o RIP para redistribuir rotas. | redistribute protocol [ protocol-id ] [ metric metric-value ] [ route-map route-map-name ] [ match route-sub-type ] | Obrigatório. Por padrão, a redistribuição de rota não está configurada. |

Se a opção de comando de métrica for especificada durante a redistribuição, a rota redistribuída adotará a métrica. Ao configurar o RIP para redistribuir rotas, as opções de correspondência disponíveis para a política de roteamento aplicada incluem endereço IP, tipo de rota e tag, e as opções de conjunto disponíveis para a política de roteamento aplicada incluem interface, próximo salto de ip, origem da rota e métrica.

Configurar controle de rota RIP

Condição de configuração

Antes de configurar o controle de rota RIP, certifique-se de que:

- Os endereços IP da interface foram configurados para que os nós vizinhos sejam alcançáveis na camada de rede.

- O RIP está ativado.

Configurar a distância administrativa do RIP

Um dispositivo pode executar vários protocolos de roteamento ao mesmo tempo. O dispositivo seleciona a rota ideal das rotas que são aprendidas de diferentes protocolos com base nas distâncias administrativas. Quanto menor a distância administrativa, maior a prioridade.

Tabela 5 -7 Configurando a distância administrativa do RIP

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Entre no modo de configuração RIP. | router rip | - |

| Configure a distância administrativa do RIP. | distance distance-value | Obrigatório. Por padrão, a distância administrativa do RIP é 120. |

Configurar um resumo de rota RIP

Por meio do resumo de rota RIP, um dispositivo de roteamento resume as rotas de sub-rede em um segmento de rede natural para formar uma rota de resumo. A rota de resumo e as rotas de sub-rede originais existem na tabela de roteamento RIP.

Depois que o resumo da rota RIP é configurado, o dispositivo anuncia apenas o resumo da rota. Isso diminui bastante o tamanho das tabelas de roteamento RIP adjacentes em uma rede de tamanho médio e grande e diminui o consumo da largura de banda da rede por pacotes de protocolo de roteamento.

Um resumo de rota usa o valor mínimo entre as métricas de todas as rotas de sub-rede como sua métrica.

O RIPv1 suporta o modo de resumo de rota automático e o RIPv2 suporta o modo de resumo de rota automático e o modo de resumo manual.

- Resumo da rota automática RIP

Diferente do resumo de rota manual, o resumo de rota automático permite que o RIP gere automaticamente uma rota de máscara natural com base em rotas de sub-rede em um segmento de rede natural.

Tabela 5 -8 Configurar a função de resumo de rota automática

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |

| Entre no modo de configuração RIP. | router rip | Obrigatório. Por padrão, o processo RIP está desabilitado. |

| Configure a função de resumo de rota automática. | auto-summary | Obrigatório. Por padrão, não ative a função de resumo de rota automática . |

RIPv1 não suporta o comando route summary. A etiqueta de um resumo de rota é 0 e a métrica mínima das rotas é considerada como a métrica de resumo de rota. Se o resumo da rota automática estiver configurado, o resumo da rota automática terá prioridade. Tenha cuidado ao usar a função de resumo de rota automática. Certifique-se de que é necessário realizar o resumo de rota automática; caso contrário, loops de roteamento podem ser causados. Quando a função de resumo de rota automática do RIPv2 estiver habilitada, se a interface da rota anunciada e a rota estiverem no mesmo segmento de rede natural, o pacote de atualização enviado da interface não resultará no resumo de todas as rotas de sub-rede no segmento de rede natural ; caso contrário, as rotas são reunidas para formar um segmento de rede natural e então ele é anunciado.

- Resumo da rota manual

No resumo de rota manual, uma combinação de um endereço de destino e uma máscara precisa ser configurada. A combinação reúne todas as rotas no segmento de rede coberto para resumo da rota.

Tabela 5 -9 Configurando a Função de Resumo de Rota Manual

| Etapa | Comando | Descrição |

| Entre no modo de configuração global. | configure terminal | - |