Manual do usuário

S3300G

S3300G | Manual do usuário

Parabéns, você acaba de adquirir um produto com a qualidade e segurança Intelbras.

Este manual contempla os seguintes modelos :

- S3328G-PB

- S3328G-PB 370W

- S3352G-PB

- S3328G-B

- S3352G-B

Este é um produto homologado pela Anatel, o número de homologação se encontra na etiqueta do produto, para consultas utilize o link sistemas.anatel.gov.br/sch

Para exportar este manual para o formato de arquivo PDF, utilize o recurso de impressão que navegadores como Google Chrome®,Mozilla Firefox®e Microsoft Edge® possuem. Para acessá-lo, pressione as teclas CTRL + P ou clique aqui. Se preferir, utilize o menu do navegador, acessando a aba Imprimir, que geralmente fica no canto superior direito da tela. Na tela que será aberta, execute os passos a seguir, de acordo com o navegador:

Google Chrome®: na tela de impressão, no campo Destino, clique em Alterar, selecione a opção Salvar como PDF na seção Destinos locais e clique em Salvar. Será aberta a tela do sistema operacional solicitando que seja definido o nome e onde deverá ser salvo o arquivo.

Mozilla Firefox®: na tela de impressão, clique em Imprimir, na aba Geral, selecione a opção Imprimir para arquivo, no campo Arquivo, defina o nome e o local onde deverá ser salvo o arquivo, selecione PDF como formato de saída e clique em Imprimir.

Microsoft Edge®: na tela de impressão, clique em Imprimir, na aba Geral, selecione a opção Imprimir para arquivo, no campo Arquivo, defina o nome e o local onde deverá ser salvo o arquivo, selecione PDF como formato de saída e clique em Imprimir.

PROTEÇÃO E SEGURANÇA DE DADOS

Observar as leis locais relativas à proteção e uso de tais dados e as regulamentações que prevalecem no país. O objetivo da legislação de proteção de dados é evitar infrações nos direitos individuais de privacidade baseadas no mau uso dos dados pessoais.

Tratamento de dados pessoais

Este sistema utiliza e processa dados pessoais como senhas, registro detalhado de chamadas, endereços de rede e registro de dados de clientes, por exemplo.

Diretrizes que se aplicam aos funcionários da Intelbras

- Os funcionários da Intelbras estão sujeitos a práticas de comércio seguro e confidencialidade de dados sob os termos dos procedimentos de trabalho da companhia.

- É imperativo que as regras a seguir sejam observadas para assegurar que as provisões estatutárias relacionadas a serviços (sejam eles serviços internos ou administração e manutenção remotas) sejam estritamente seguidas. Isso preserva os interesses do cliente e oferece proteção pessoal adicional.

Diretrizes que controlam o tratamento de dados

- Assegurar que apenas pessoas autorizadas tenham acesso aos dados de clientes.

- Usar as facilidades de atribuição de senhas, sem permitir qualquer exceção. Jamais informar senhas para pessoas não autorizadas.

- Assegurar que nenhuma pessoa não autorizada tenha como processar (armazenar, alterar, transmitir, desabilitar ou apagar) ou usar dados de clientes.

- Evitar que pessoas não autorizadas tenham acesso aos meios de dados, por exemplo, discos de backup ou impressões de protocolos.

- Assegurar que os meios de dados que não são mais necessários sejam completamente destruídos e que documentos não sejam armazenados ou deixados em locais geralmente acessíveis.

- O trabalho em conjunto com o cliente gera confiança.

- Este produto não realiza qualquer tratamento de dados pessoais

Uso indevido e invasão de hackers

As senhas de acesso permitem o alcance e a alteração de qualquer facilidade, como o acesso externo ao sistema da empresa para obtenção de dados, portanto, é de suma importância que as senhas sejam disponibilizadas apenas àqueles que tenham autorização para uso, sob o risco de uso indevido.

A Intelbras não acessa, transfere, capta, nem realiza qualquer outro tipo tratamento de dados pessoais a partir deste produto, com exceção aos dados necessários para funcionamento do próprio produto. Para mais informações, consulte o capítulo sobre métodos de segurança do equipamento.

Visão Geral

Este guia do usuário fornece as seguintes informações:

- Como se conectar à interface de rede pela primeira vez.

- Exploração da interface de rede pela primeira vez.

- Como usar a interface de rede.

- Quais recursos você pode configurar na interface de rede.

Este guia do usuário não inclui procedimentos de configuração passo a passo, pois as páginas da web são projetadas de maneira orientada por tarefas. Normalmente, uma página de configuração fornece links para as páginas necessárias para concluir a tarefa. Os usuários não precisam navegar por várias páginas. Para tarefas que exigem navegação por várias páginas, este guia do usuário fornece exemplos de configuração.

Este guia do usuário também não fornece informações detalhadas sobre os parâmetros. Você pode obter informações suficientes online, nas informações de recursos e nos parâmetros das páginas da web.

Exploração da Interface de Rede

Faça login na interface de rede por meio de HTTP ou HTTPS.

Exploração da Interface de Rede pela Primeira Vez

O acesso à web é suportado por padrão de fábrica apenas para um dispositivo com endereço IP de gerenciamento, nome de usuário e senha no rótulo do dispositivo. Para outros dispositivos, a Conexão à Rede não é suportada por padrão de fábrica. Para efetuar login na web para esses dispositivos, você deve primeiro fazer login nos dispositivos através da porta do console e configurar as configurações conforme necessário.

Como prática recomendada, altere as informações de login e atribua permissões de acesso imediatamente após a primeira conexão bem-sucedida por motivos de segurança.

Configurações de Conexão Padrão

| Item | Endereço IP do Dispositivo | Máscara de Sub-rede | Nome de Usuário | Senha | Papel do Usuário |

| Dispositivo PI (Interface VLAN 1) | 192.168.0.1 | 255.255.255.0 | administrador | administrador | administrador de rede |

Exploração da Interface de Rede pela Primeira Vez

O login na Web é suportado por padrão de fábrica apenas para um dispositivo com endereço IP de gerenciamento, nome de usuário e senha na etiqueta do dispositivo. Para outros dispositivos, a Conexão à Rede não é suportada por padrão de fábrica. Para fazer login na web para esses dispositivos, você deve primeiro fazer login nos dispositivos através da porta do console e configurar as configurações conforme necessário.

Como prática recomendada, altere as informações de login e atribua permissões de acesso imediatamente após a primeira conexão bem-sucedida por motivos de segurança.

Conexão à Rede Suportada por Padrão de Fábrica

Por padrão, o HTTP e o HTTPS estão habilitados. Para fazer login na interface de rede:

- Use um cabo Ethernet para conectar o terminal de configuração a uma porta Ethernet no dispositivo.

- Identifique o endereço IP e a máscara do dispositivo. O dispositivo usa o endereço IP padrão, conforme mostrado no guia de usuario. A máscara é 255.255.255.0.

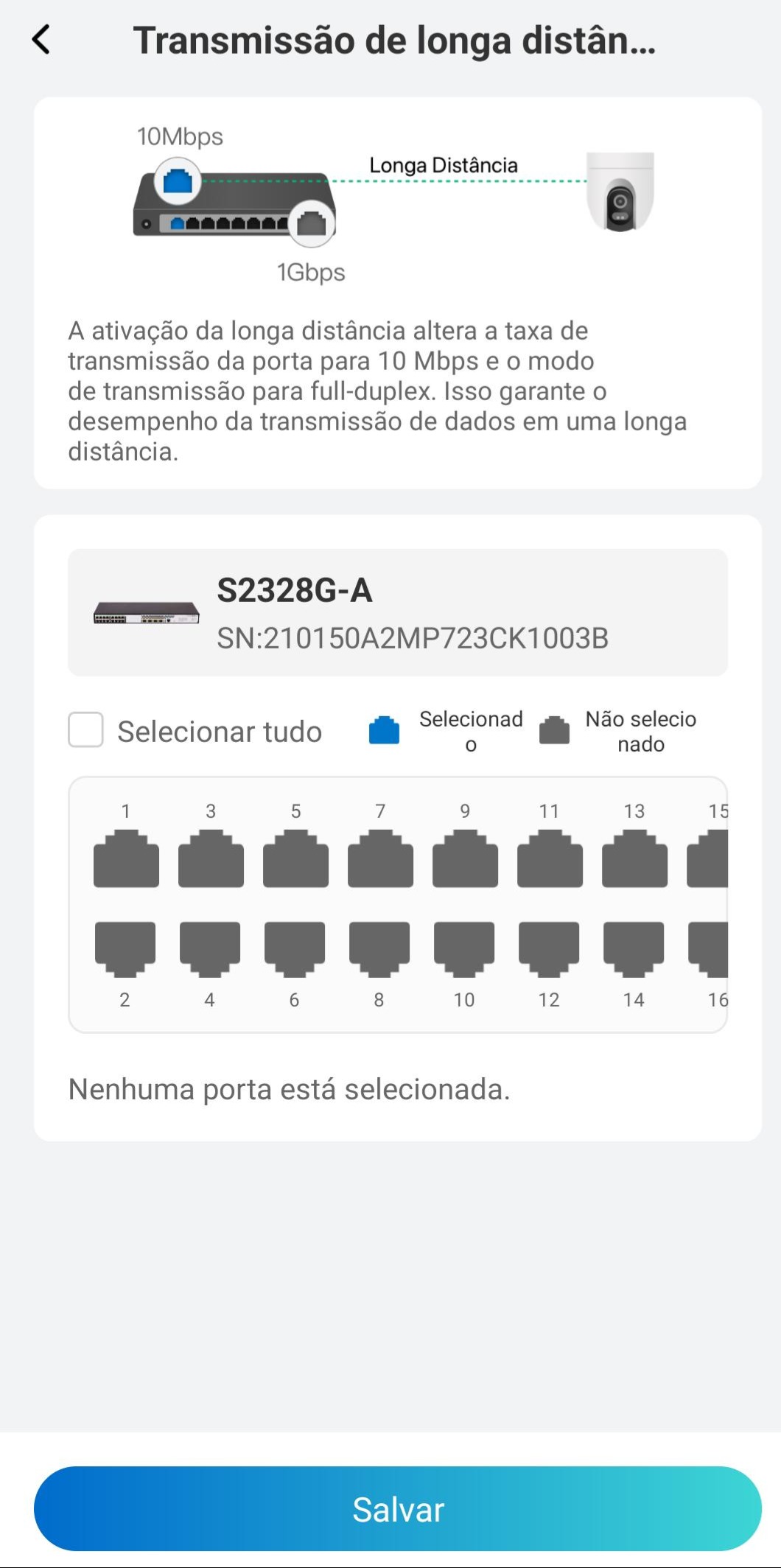

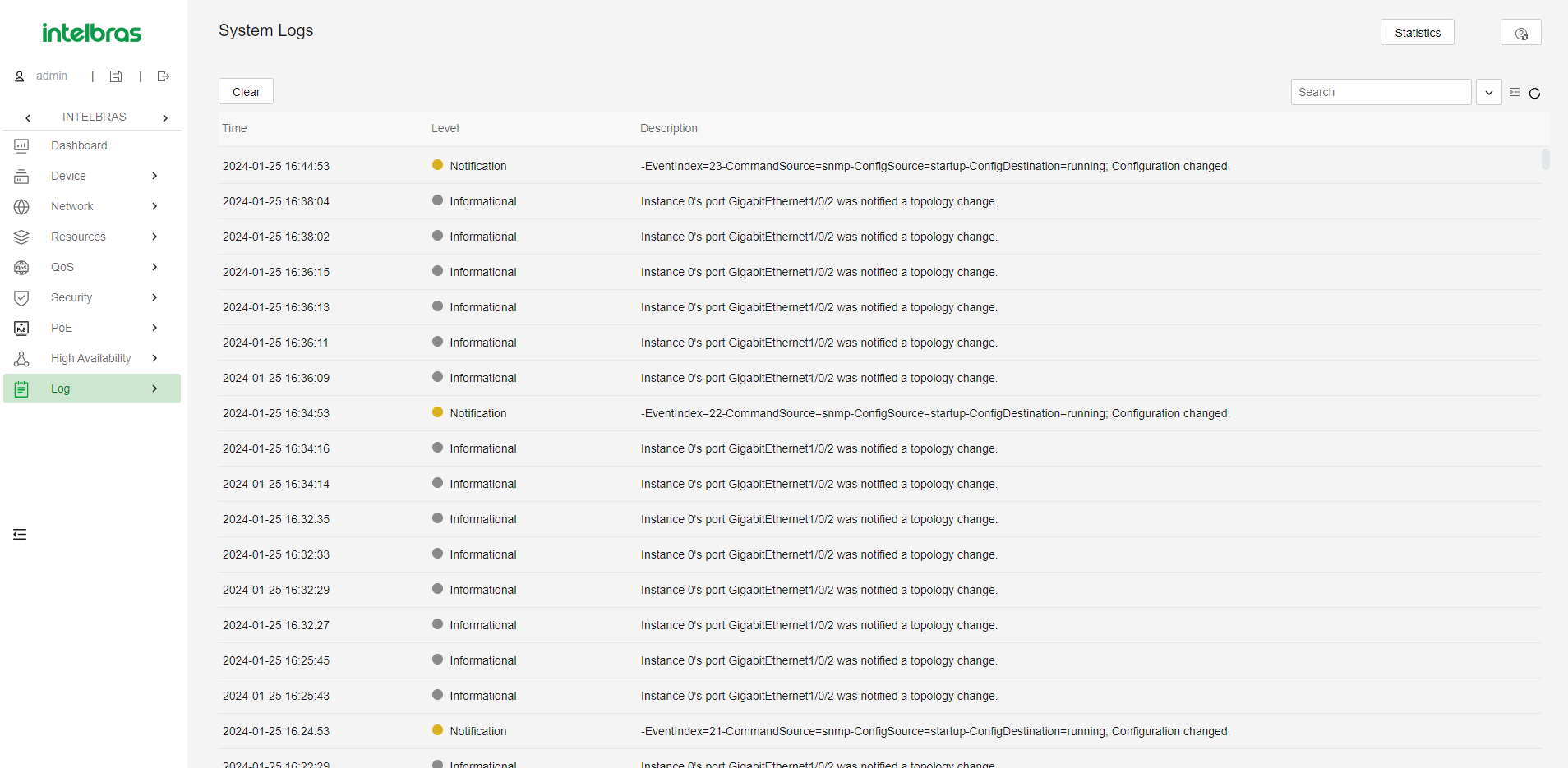

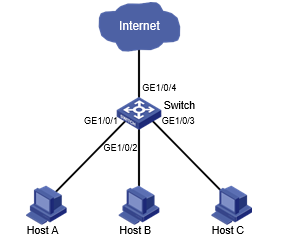

- Figura 1: Endereço IP Padrão do PI no Dispositivo

- Endereço IP Padrão do PI: 192.168.0.1

- Atribua ao host de conexão um endereço IP na mesma sub-rede do dispositivo.

- Abra o navegador e digite as informações de conexão:

- Na barra de endereço, digite o endereço IP do dispositivo.

- Acesso HTTP: Digite o endereço em http:// endereço IP:porta ou endereço IP:porta formato.

- Acesso HTTPS: Digite o endereço em https:// endereço IP:porta formato.

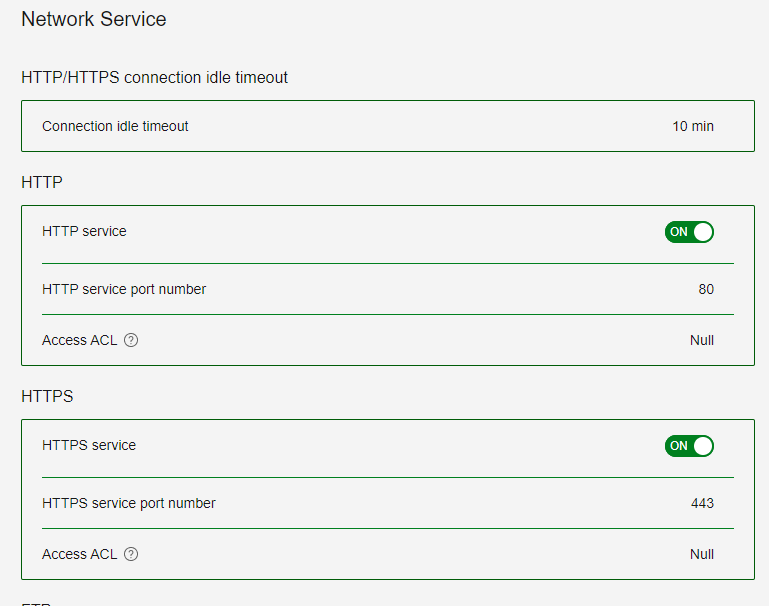

- O argumento endereço IP representa o endereço IP do dispositivo. O argumento da porta representa a porta de serviço HTTP ou HTTPS. O número de porta padrão é 80 para HTTP e 443 para HTTPS. Você não precisa inserir o número da porta se não tiver alterado a porta de serviço.

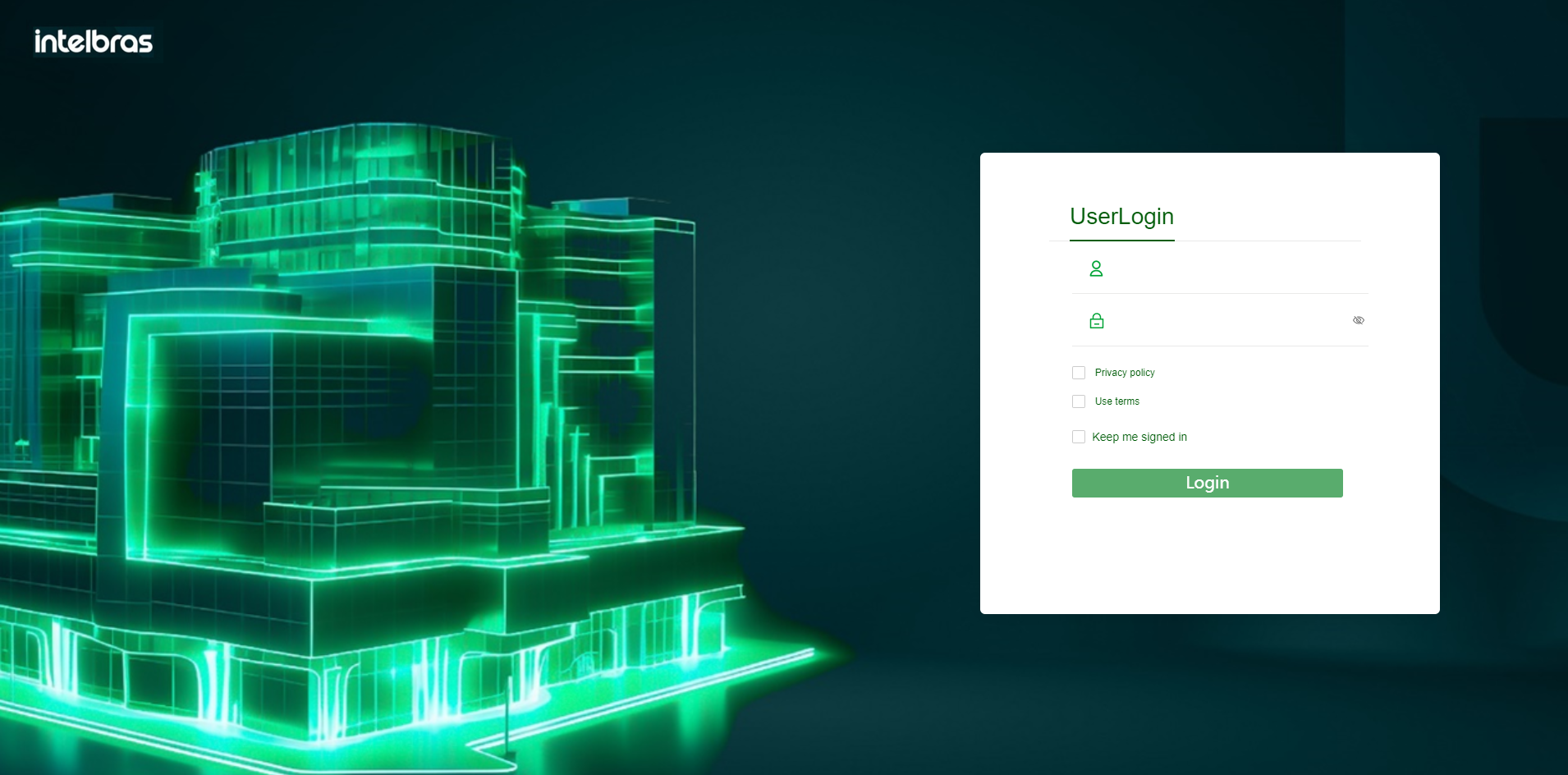

- Na página de login, insira o nome de usuário padrão (admin), a senha (admin) e o código de verificação.

- Clique em Fazer Login.

- Para alterar as informações de conexão, clique no ícone do Administrador.

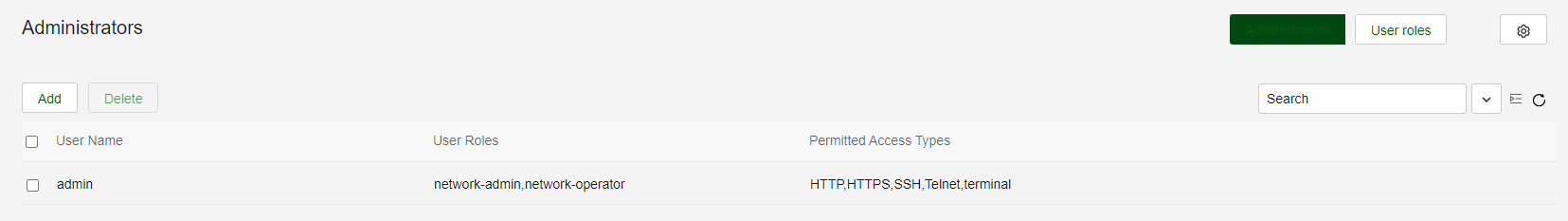

- Para adicionar novas contas de usuário e atribuir permissões de acesso a diferentes usuários, selecione Dispositivo > Manutenção > Administradores.

Conexão à Rede Não Suportada por Padrão de Fábrica

Como prática recomendada, altere as informações de login e atribua permissões de acesso imediatamente após a primeira conexão bem-sucedida por motivos de segurança.

Para fazer login na interface de rede:

- Faça login no dispositivo através da porta do console e configure os parâmetros de Conexão à Rede conforme a seguir:

- Habilite os serviços HTTP e HTTPS.

- Crie um usuário local como administrador, atribua a função de administrador de rede ao usuário, selecione HTTP e HTTPS como serviços disponíveis e defina a senha do usuário local.

- Configure o endereço IP da interface VLAN 1.

- Use um cabo Ethernet para conectar o terminal de configuração a uma porta Ethernet no dispositivo.

- Identifique o endereço IP e a máscara do dispositivo da seguinte maneira:

- Se um servidor DHCP estiver em uso, o servidor DHCP atribuirá automaticamente um endereço IP ao dispositivo. Para identificar o endereço IP do dispositivo, use o comando mostrar IP interface apresentação da seguinte maneira:

display ip interface brief mostrar IP interface apresentação

<Sysname> display ip interface brief

*down: administratively down (s): spoofing (l): loopback

Interface Physical Protocol IP address VPN instance Description

MGE0/0/0 up up 192.168.1.137 -- --

Vlan1 up up 169.254.0.255 -- --

Logout

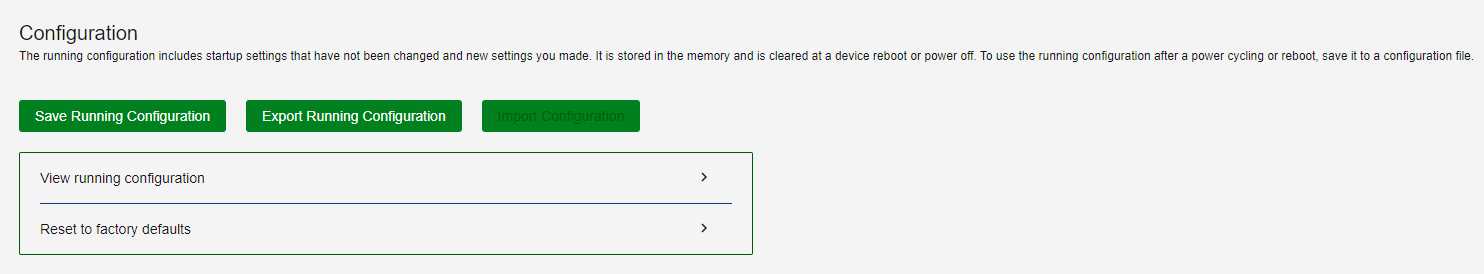

Por motivos de segurança, faça logout da interface de rede imediatamente após concluir suas tarefas. Você não pode fazer logout simplesmente fechando o navegador. O dispositivo não salva automaticamente a configuração quando você faz logout da interface de rede.

Para evitar a perda de configuração quando o dispositivo é reiniciado, você deve salvar a configuração.

Para fazer logout da interface de rede:

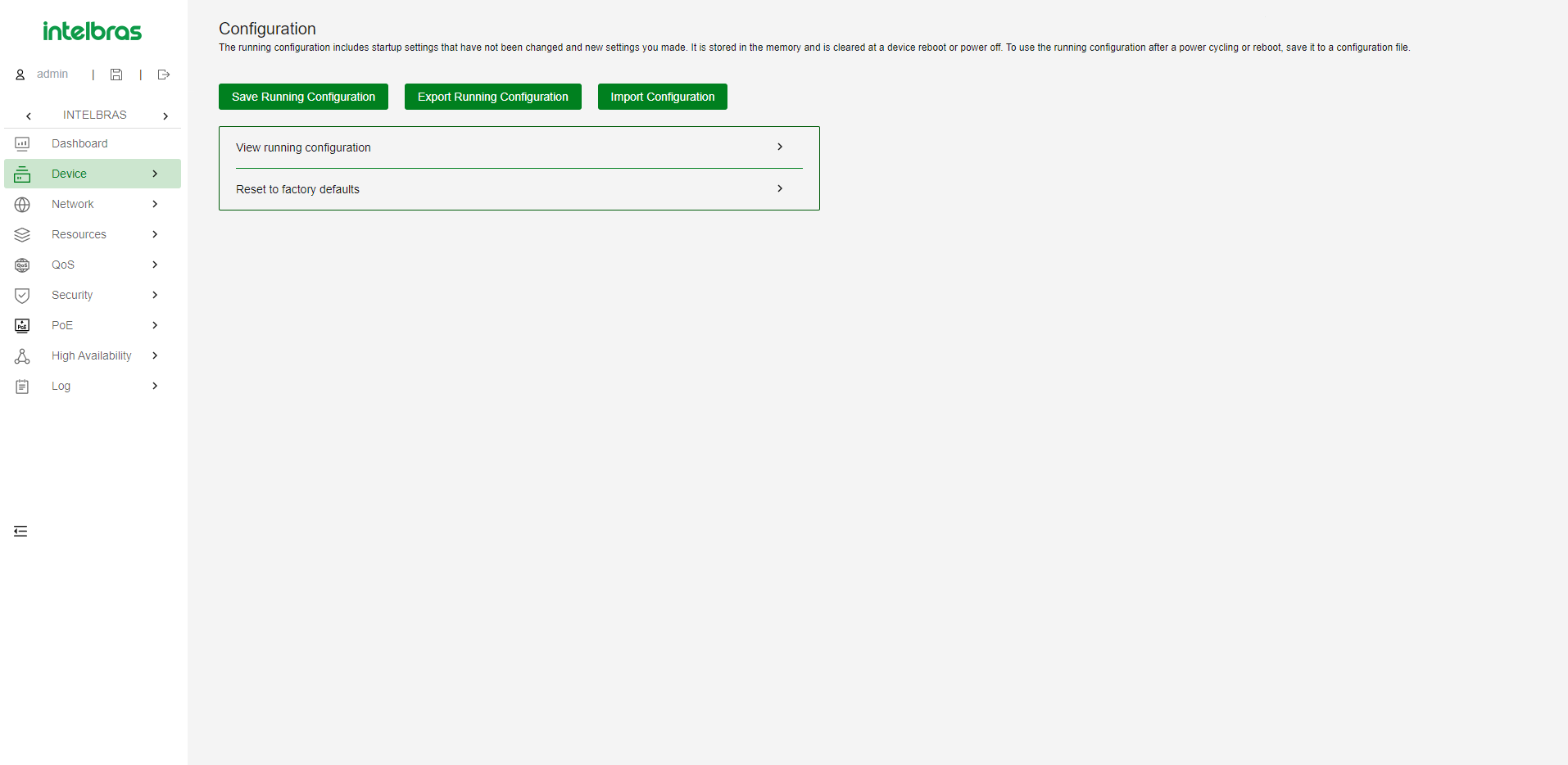

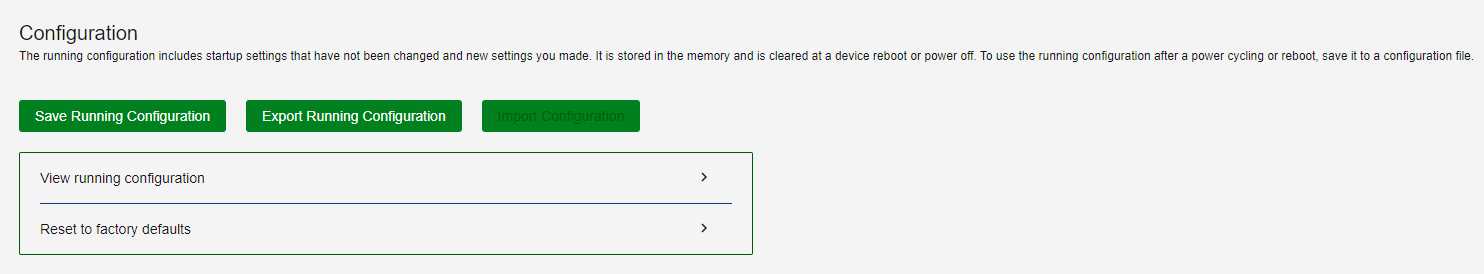

- Use um dos seguintes métodos para salvar a configuração atual.

- Clique no ícone Salvar no canto superior esquerdo.

- Selecione Dispositivo > Manutenção > Configuração para acessar a página de gerenciamento de configuração.

- Clique em Sair no canto superior esquerdo da interface de rede.

Utilizando a Interface de Rede

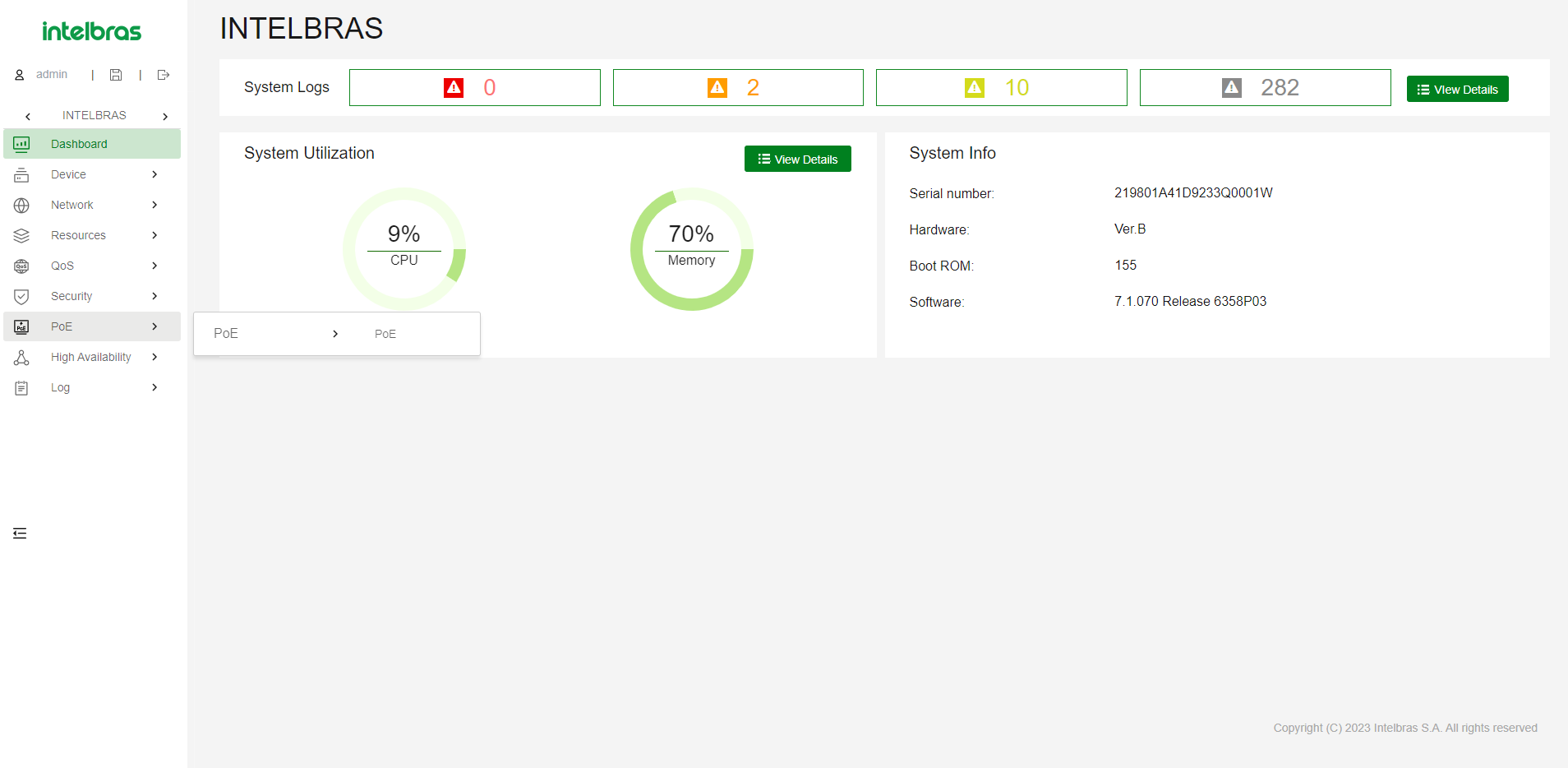

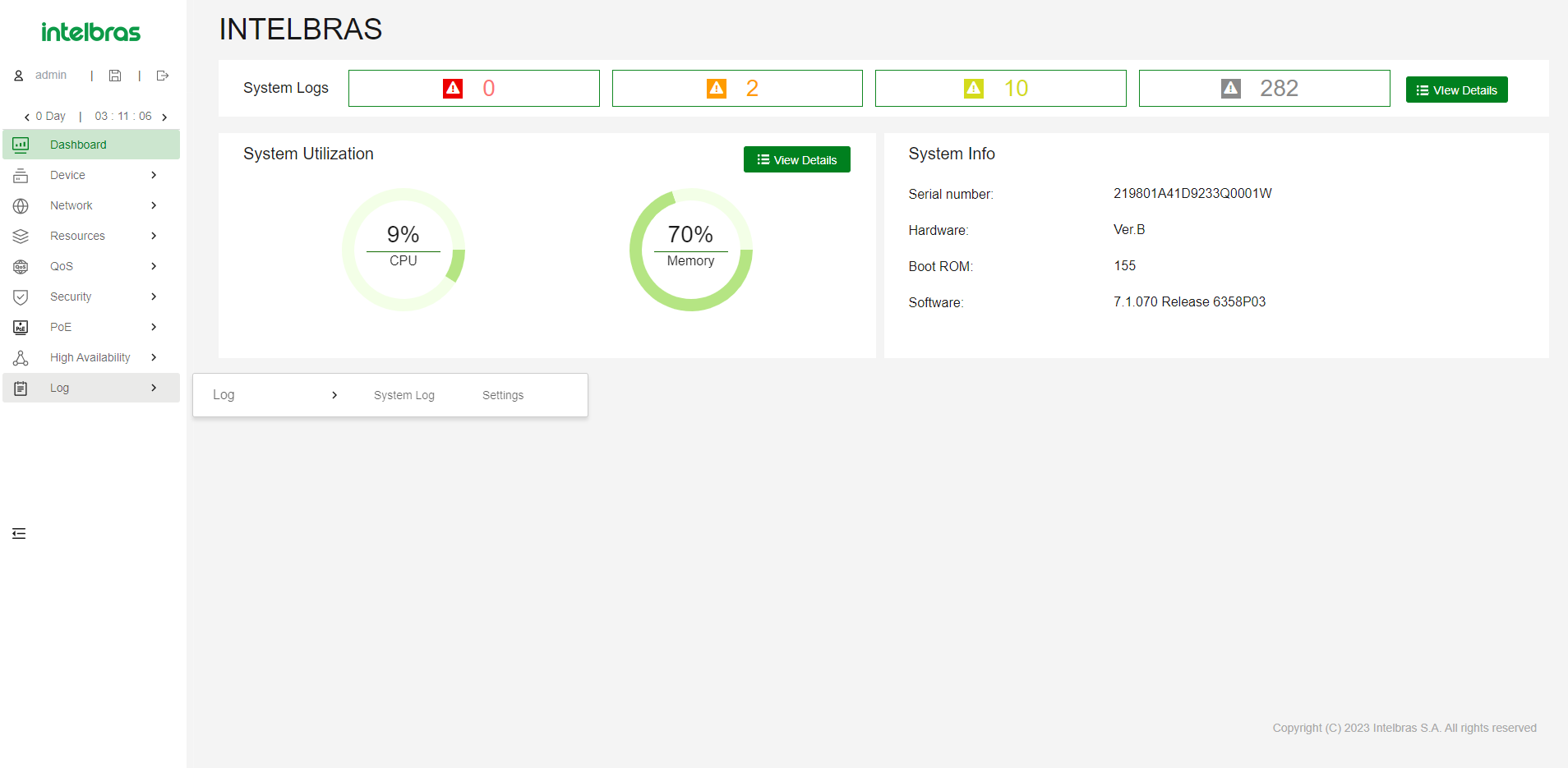

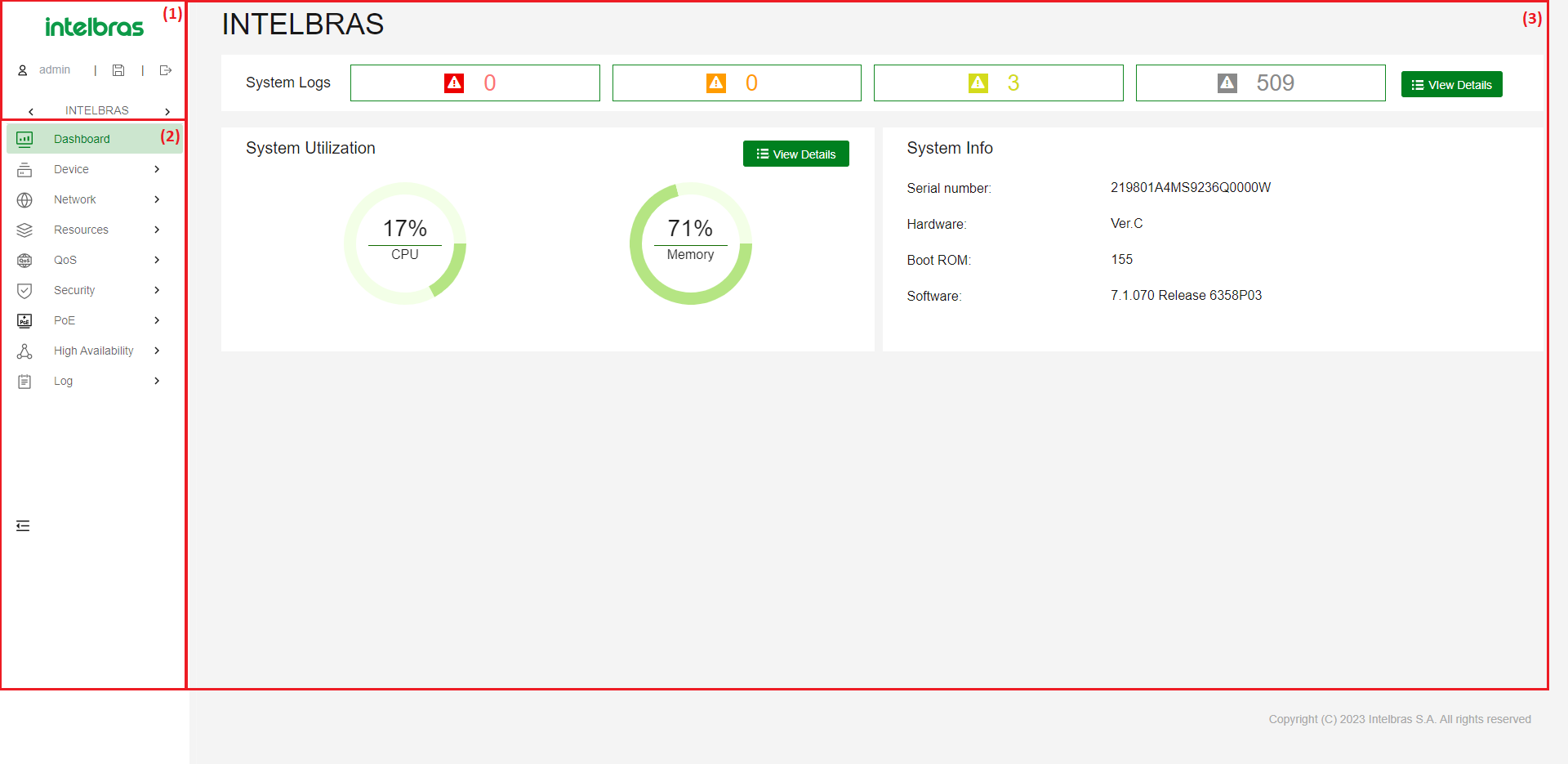

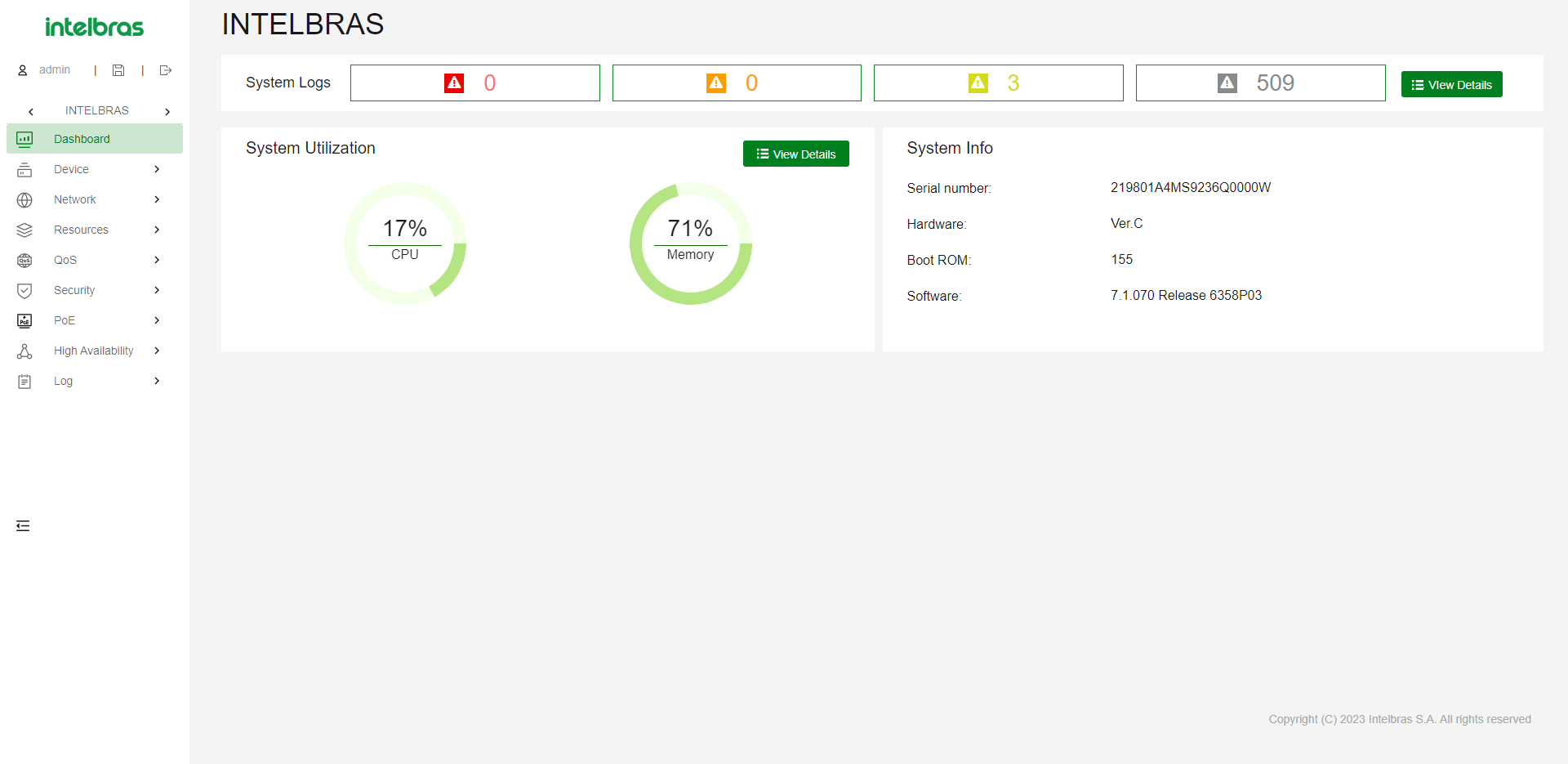

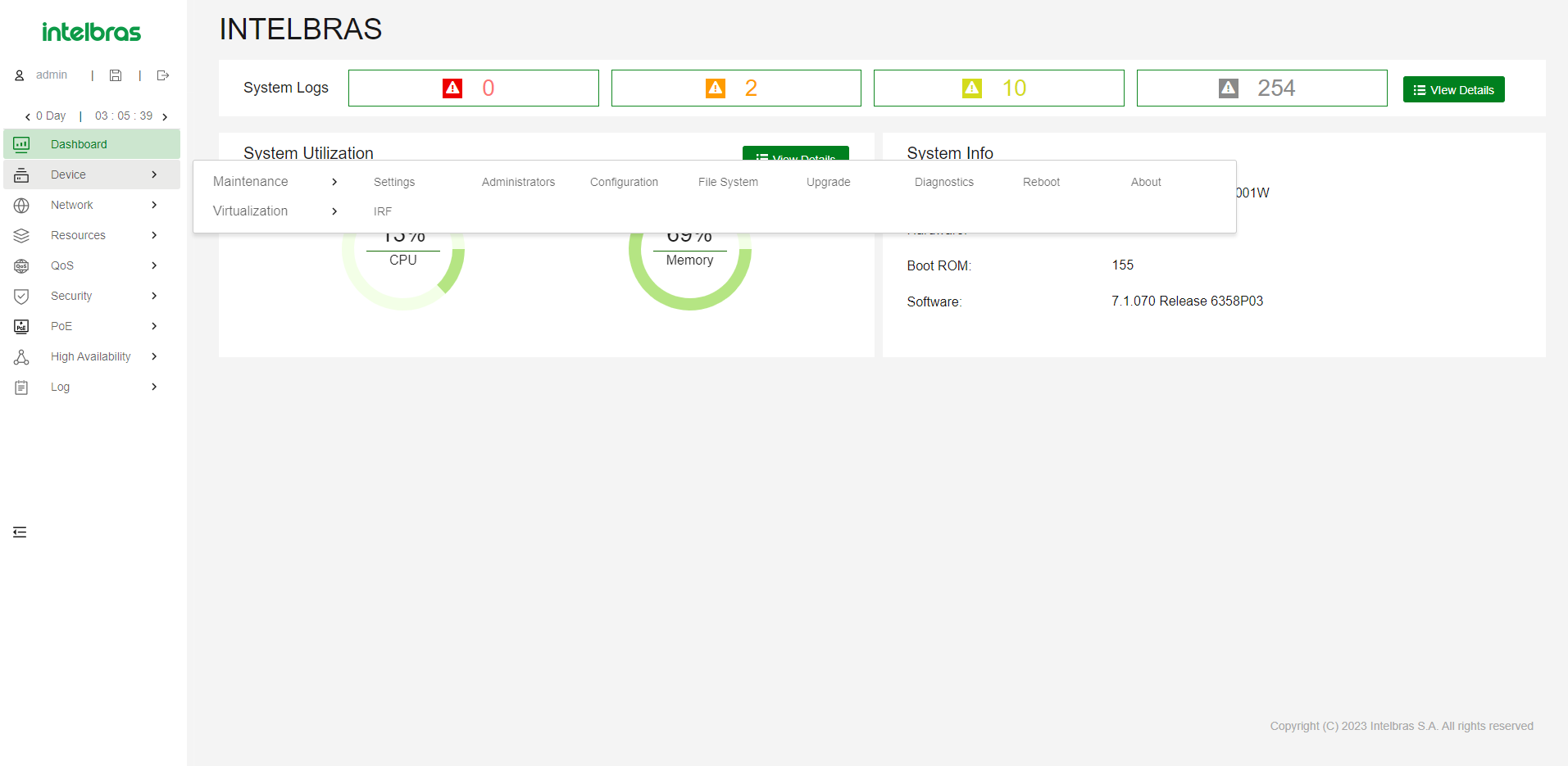

Conforme ilustrado na imagem, a interface de rede é composta pelas seguintes áreas:

Áreas:

(1) Área do Cabeçalho

Contém as seguintes unidades:

- Informações básicas, incluindo o logotipo da Intelbras, nome do dispositivo e informações sobre a conexão atual do usuário.

- Ícones de gerenciamento básico:

Ícone de Administrador - Clique neste ícone para selecionar um idioma ou alterar a senha de conexão.

Ícone de Sair - Clique neste ícone para sair.

Ícone de Salvar - Clique neste ícone para salvar a configuração.

(2) Menu de navegação

Organiza os menus de recursos em uma árvore.

(3) Painel de Conteúdo

Exibe informações e fornece uma área para você configurar recursos. Dependendo do conteúdo neste painel, as páginas da web incluem os seguintes tipos:

Layout da Interface de Rede

Tipos de Páginas da Web

As páginas da web incluem páginas de recursos, tabelas e configurações. Esta seção fornece informações básicas sobre essas páginas. Para mais informações sobre o uso dos ícones e botões nas páginas, consulte "Ícones e Botões".

Utilizando a Página de Recursos

Conforme mostrado na Figura 3, a página de recursos contém informações sobre o módulo de recursos, incluindo estatísticas de entrada da tabela, características e funções. A partir da página de recursos, você pode configurar as características oferecidas pelo módulo de recursos.

Figura 3: Exemplo de Página de Recursos

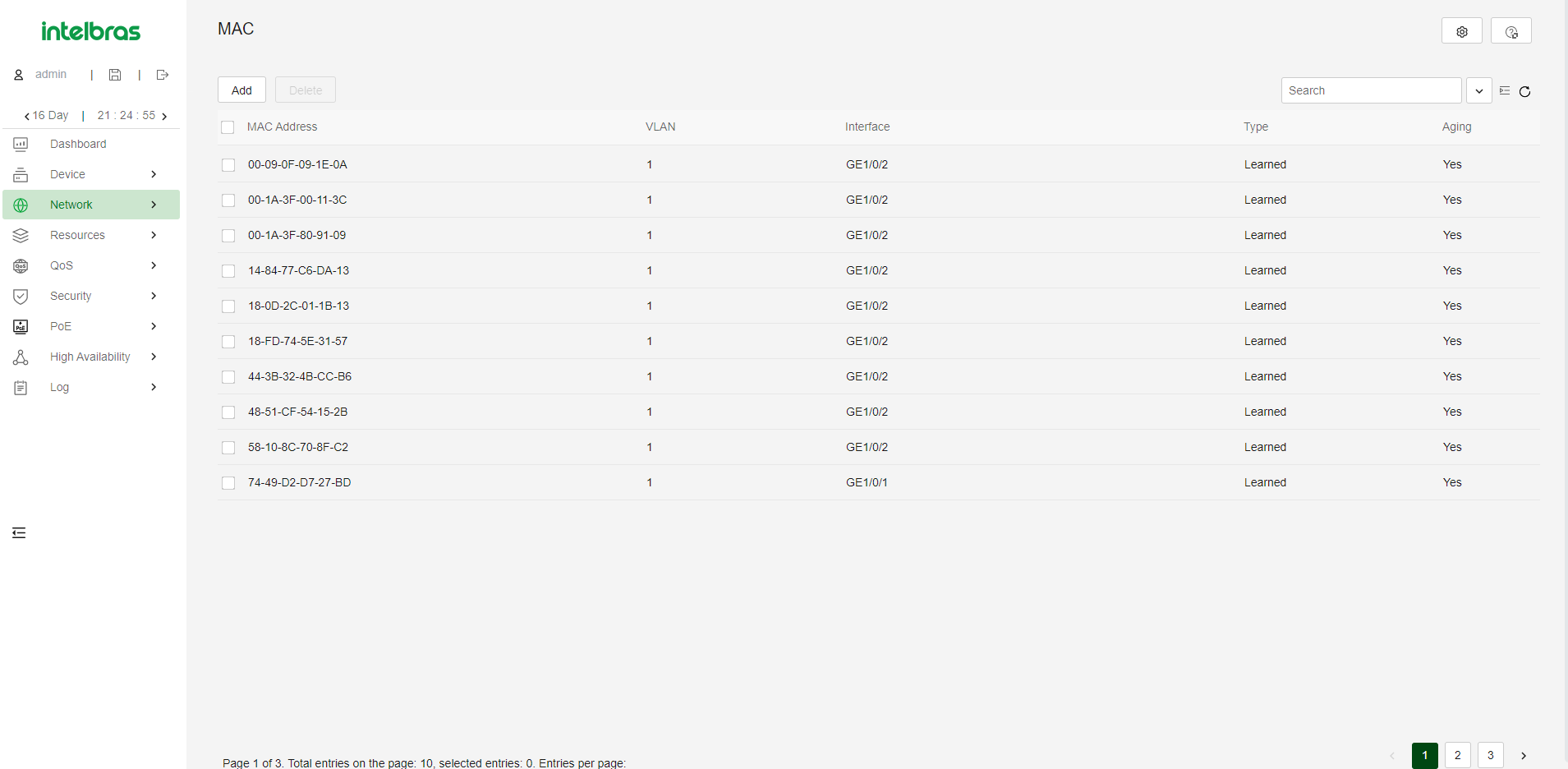

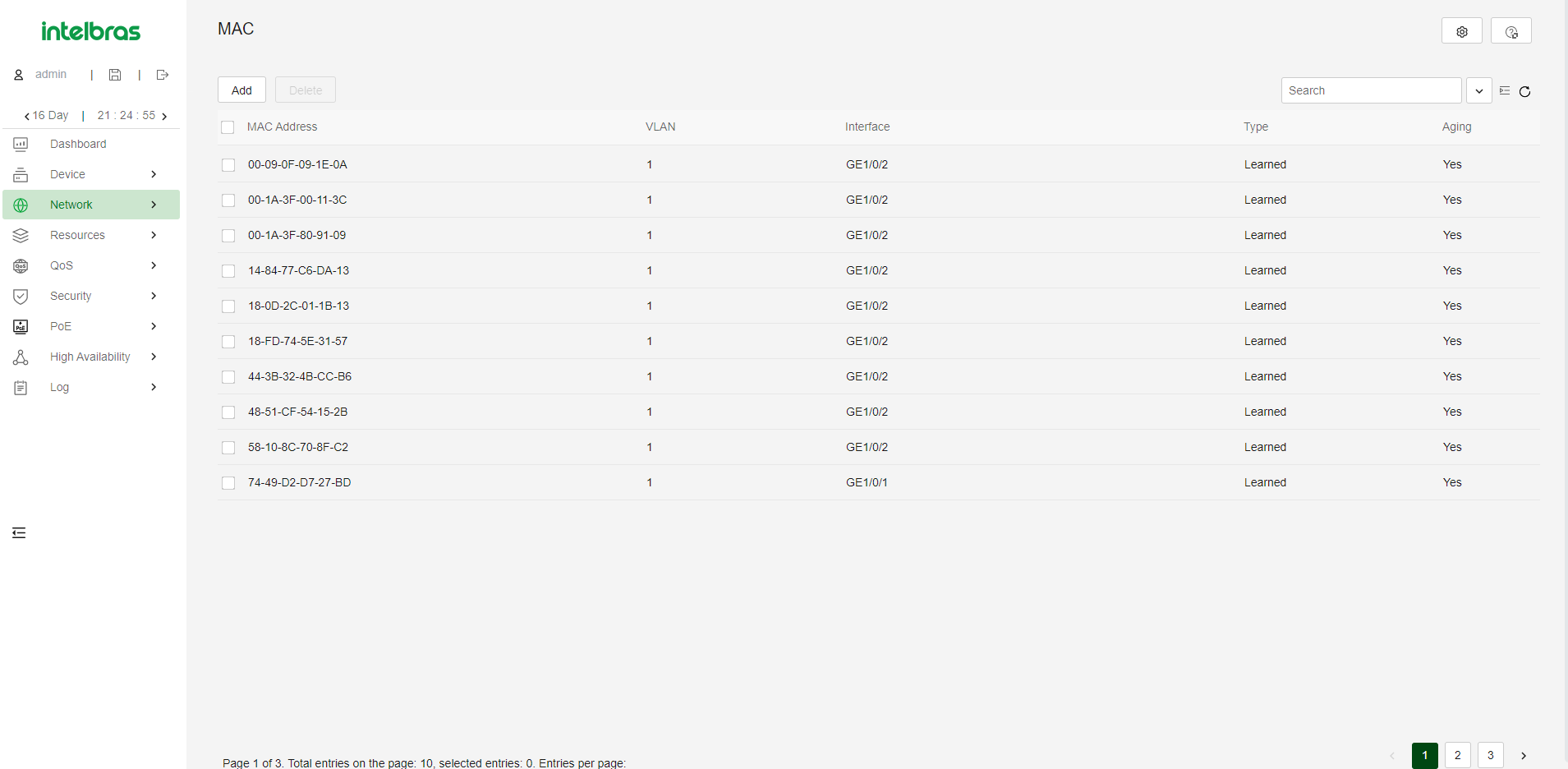

Utilizando a Página de Tabelas

Conforme mostrado na Figura 4, a página de tabelas exibe entradas em uma tabela. Para organizar as entradas por ordem crescente ou decrescente de um campo, clique no campo. Por exemplo, clique em Endereço MAC para classificar as entradas pelo endereço MAC.

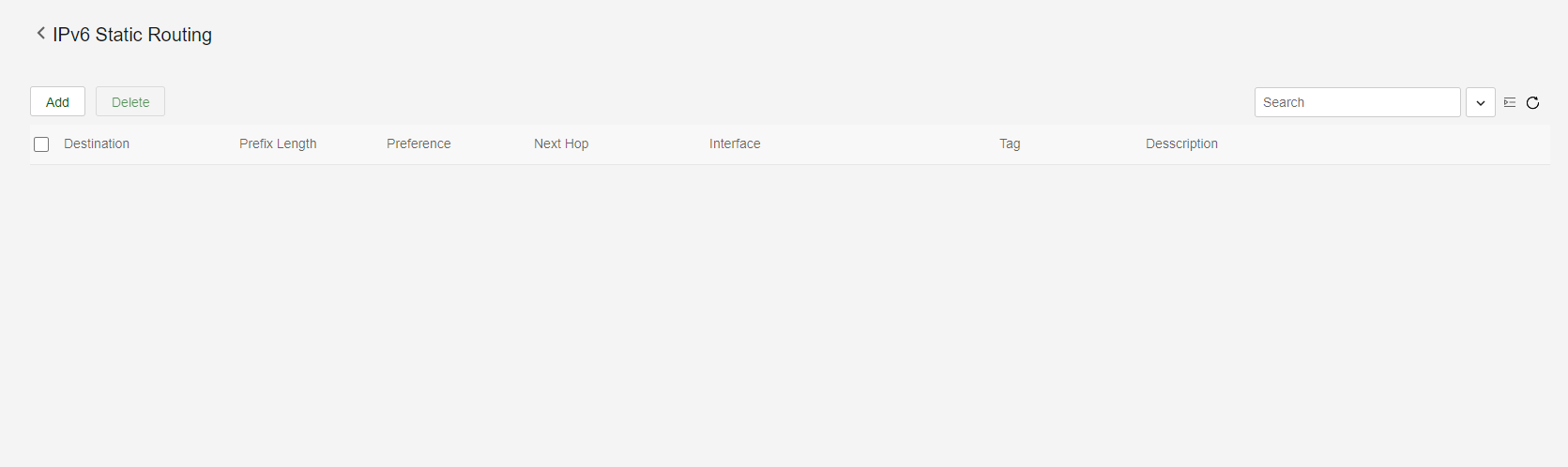

Figura 4: Exemplo de Página de Tabelas

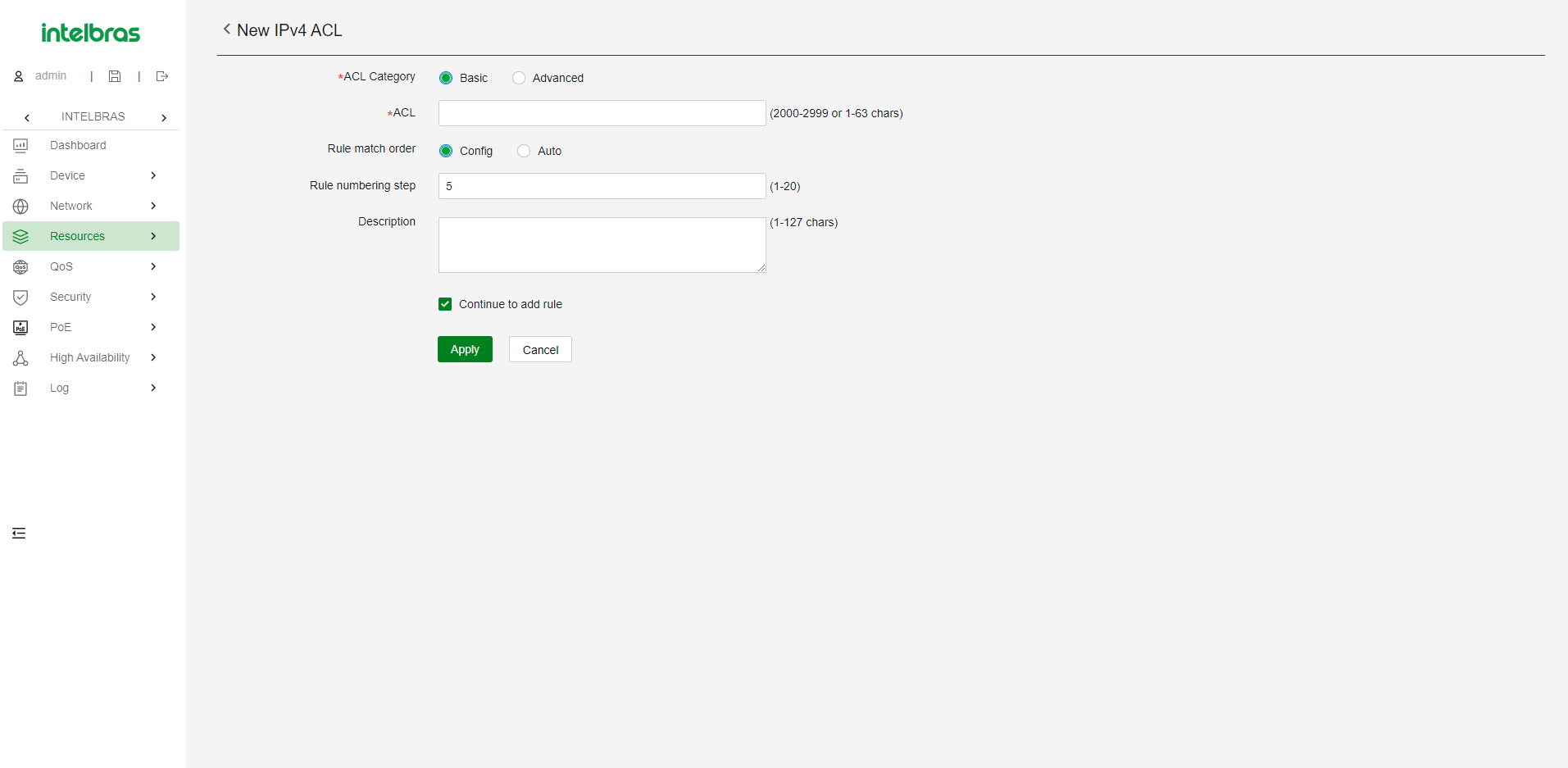

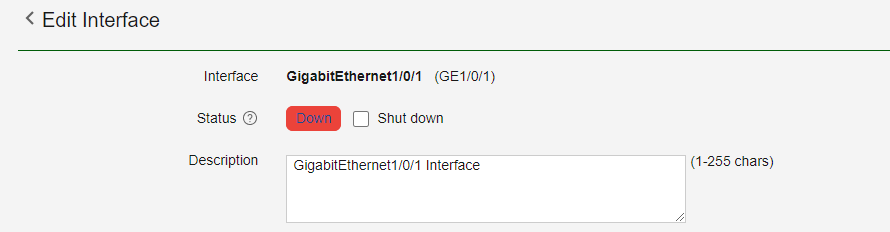

Utilizando a Página de Configurações

Conforme mostrado na Figura 5, uma página de configuração contém todos os parâmetros para uma tarefa de configuração. Se um parâmetro deve ser configurado em outra página, a página de configuração geralmente fornece um link. Você não precisa navegar para a página de destino. Por exemplo, você pode usar uma ACL ao configurar um filtro de pacotes. Se nenhuma ACL estiver disponível quando você executa a tarefa, você pode clicar no ícone Adicionar para criar uma ACL. Nesta situação, você não precisa navegar para a página de gerenciamento de ACL.

Figura 5: Exemplo de Página de Configurações

Realizando Tarefas Básicas

Esta seção descreve as tarefas básicas que você frequentemente precisa realizar ao configurar ou gerenciar o dispositivo.

Salvando a Configuração

Normalmente, as configurações entram em vigor imediatamente após você criá-las. No entanto, o sistema não salva automaticamente as configurações no arquivo de configuração. Elas serão perdidas quando o dispositivo for reiniciado.

Para evitar a perda das configurações, use um dos seguintes métodos para salvar a configuração:

- Clique no ícone

no canto esquerdo.

no canto esquerdo. - Selecione Dispositivo > Manutenção > Configuração para acessar a página de gerenciamento de configuração.

Exibindo ou Modificando Configurações

Passe o mouse sobre o menu.

Clique no ícone  no final do menu.

no final do menu.

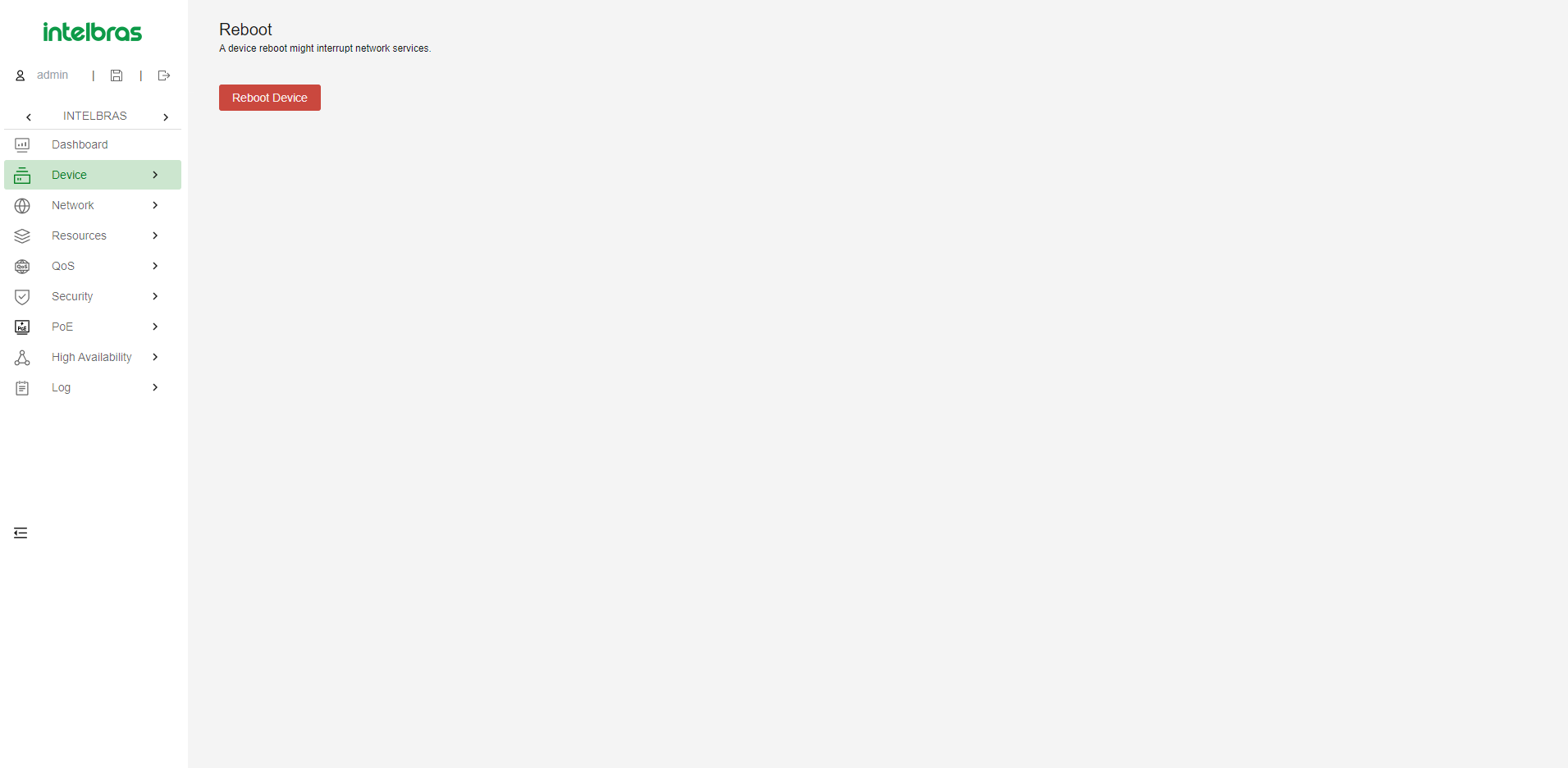

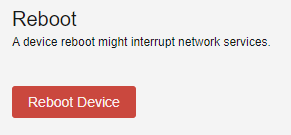

Reiniciando o Dispositivo

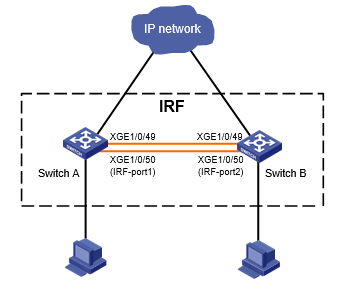

O reinício é necessário para que algumas configurações, como IRF, tenham efeito. Para reiniciar o dispositivo:

- Salve a configuração.

- Selecione Dispositivo > Manutenção > Reiniciar.

- Na página de reinício, clique no botão de reinício.

Recurso do Navegador

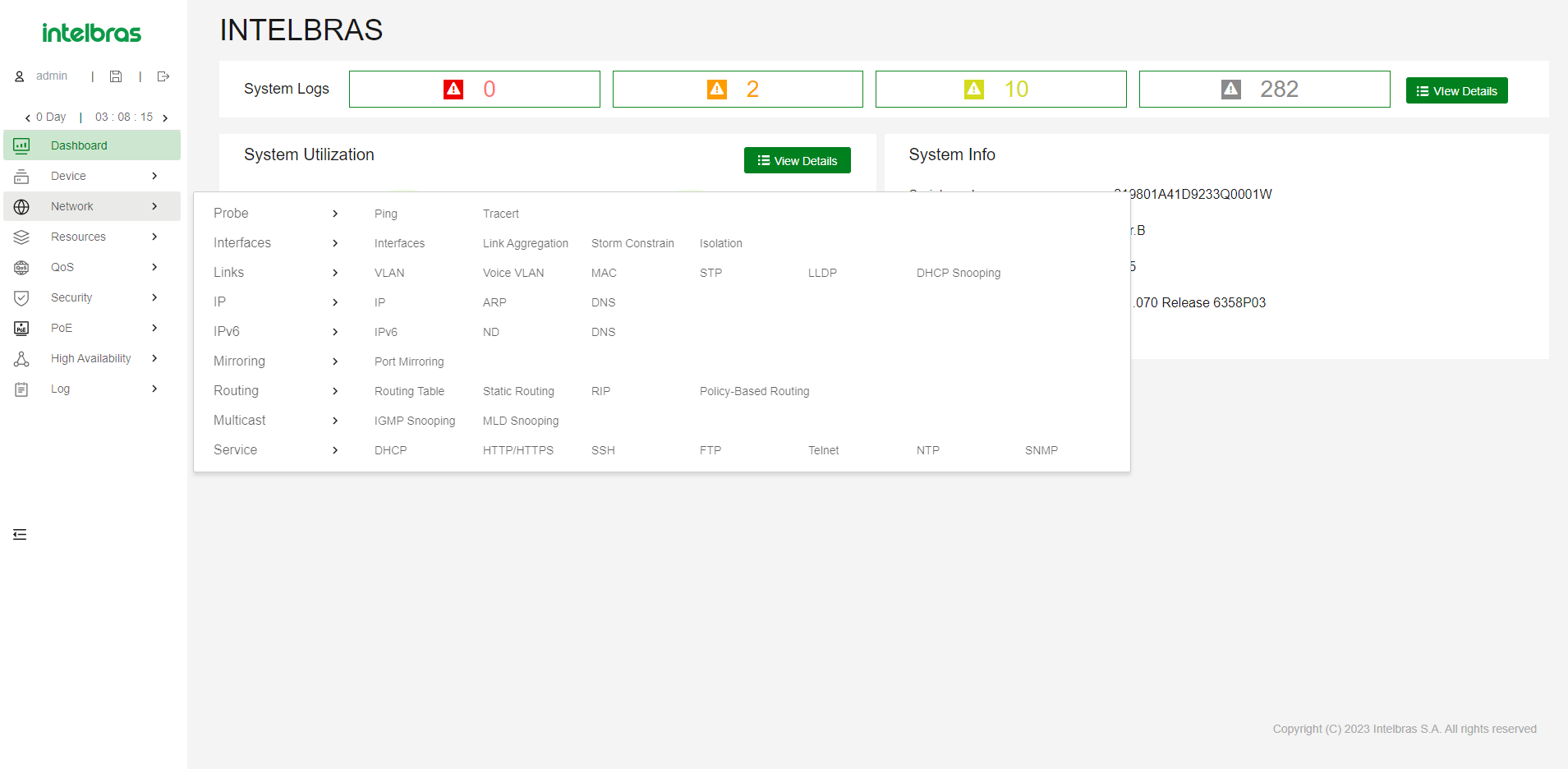

Os itens de menu e ícones disponíveis dependem das funções de usuário que você possui. Por padrão, você pode usar qualquer função de usuário para visualizar informações. Para configurar recursos, você deve ter a função de usuário de Administrador de Rede.

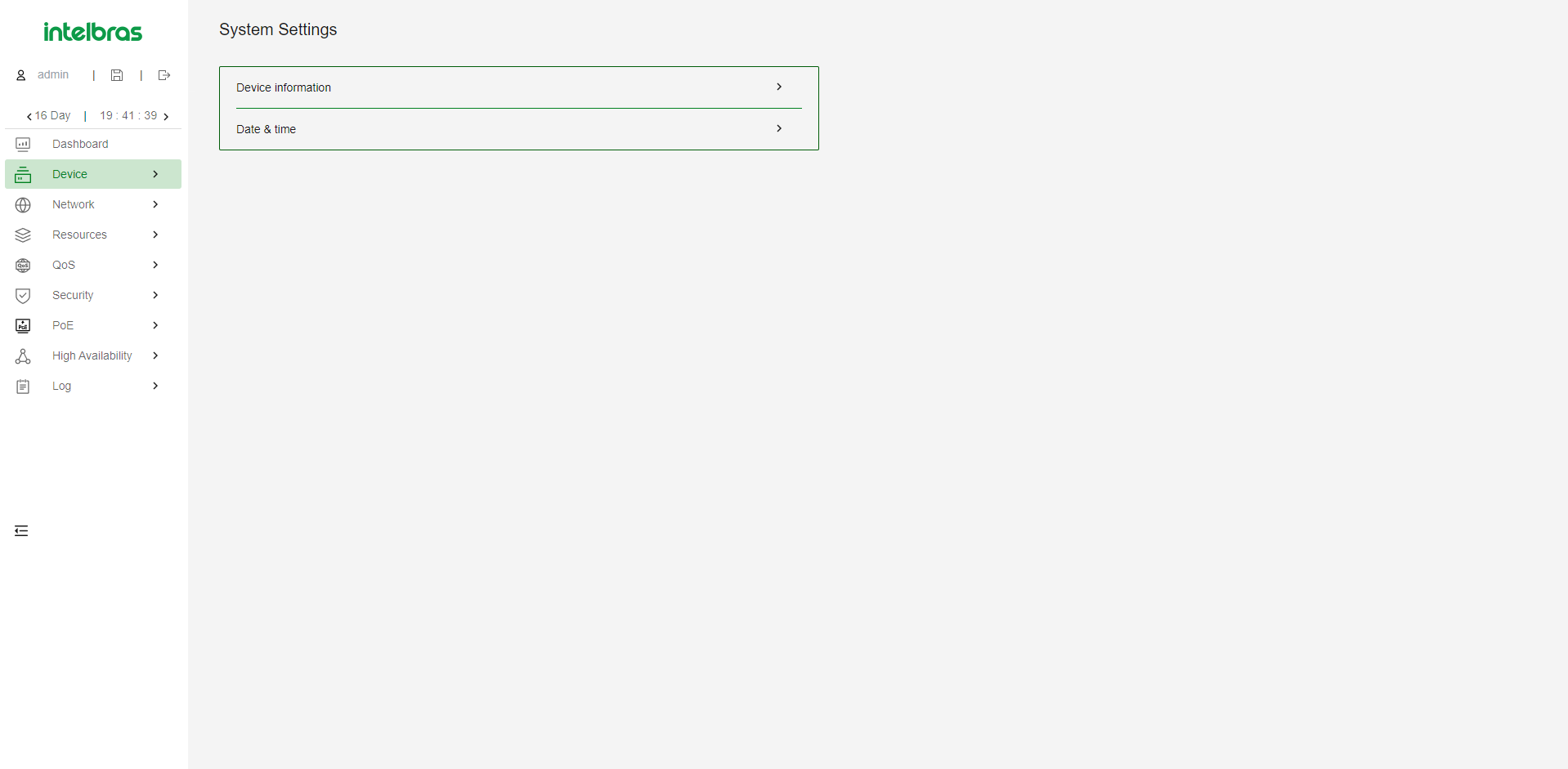

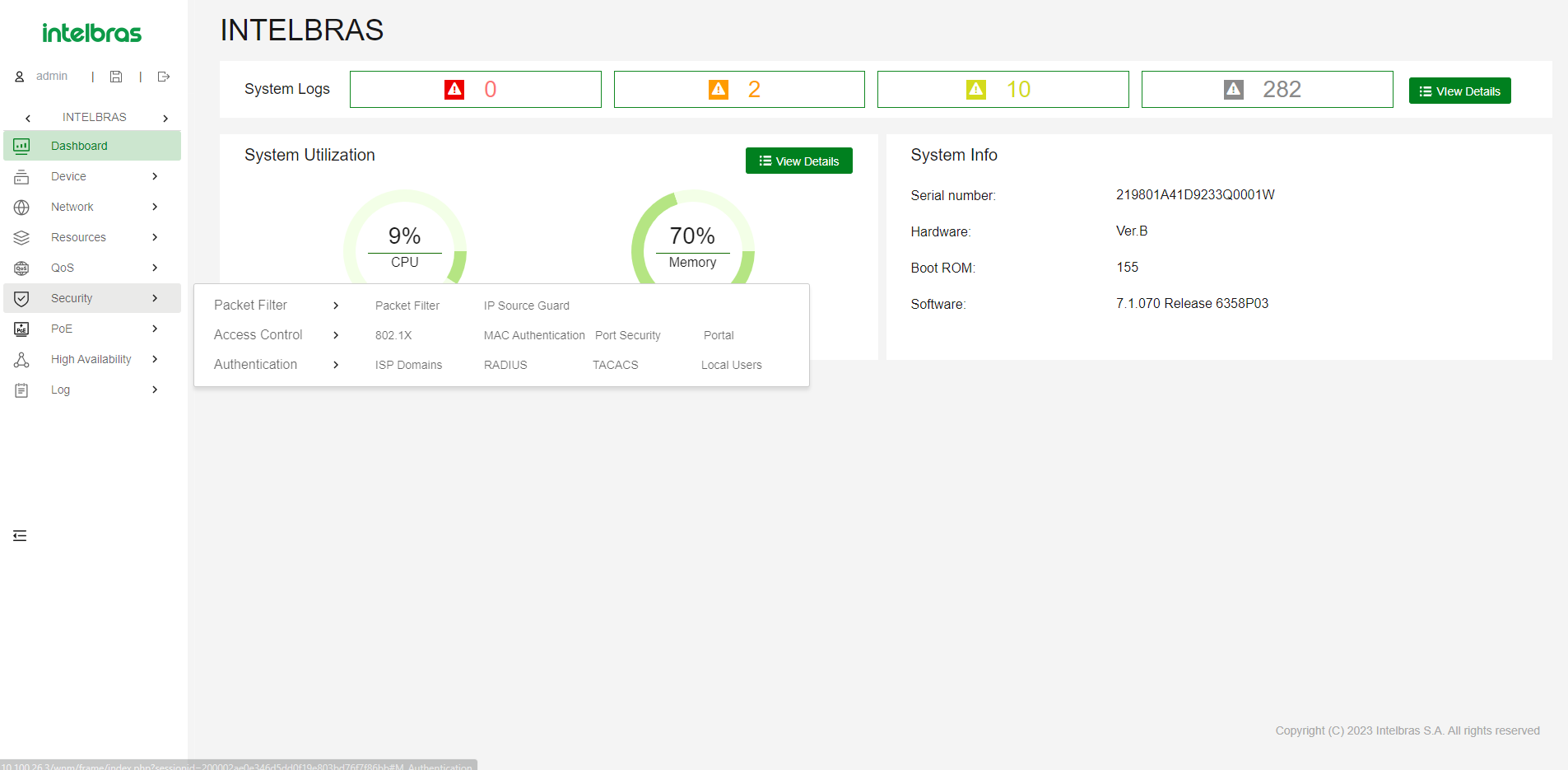

Este capítulo descreve todos os menus disponíveis para a função de usuário Administrador de Rede. O menu de nível superior inclui Painel, Dispositivo, Rede, Recursos, NAT, QoS, Segurança, PoE e Log. Para cada menu superior, é fornecida uma tabela de navegação. Use as tabelas de navegação para acessar as páginas e realizar as tarefas que você deseja.

Por exemplo:

- Para alterar o nome padrão do dispositivo, selecione Dispositivo > Manutenção > Configurações na Menu de navegação.

- Para excluir um LCA IPv4, selecione Recursos > LCA > IPv4 na Menu de navegação.

OBSERVAÇÃO:

Nas tabelas de navegação, o menu está em negrito se houver submenus.

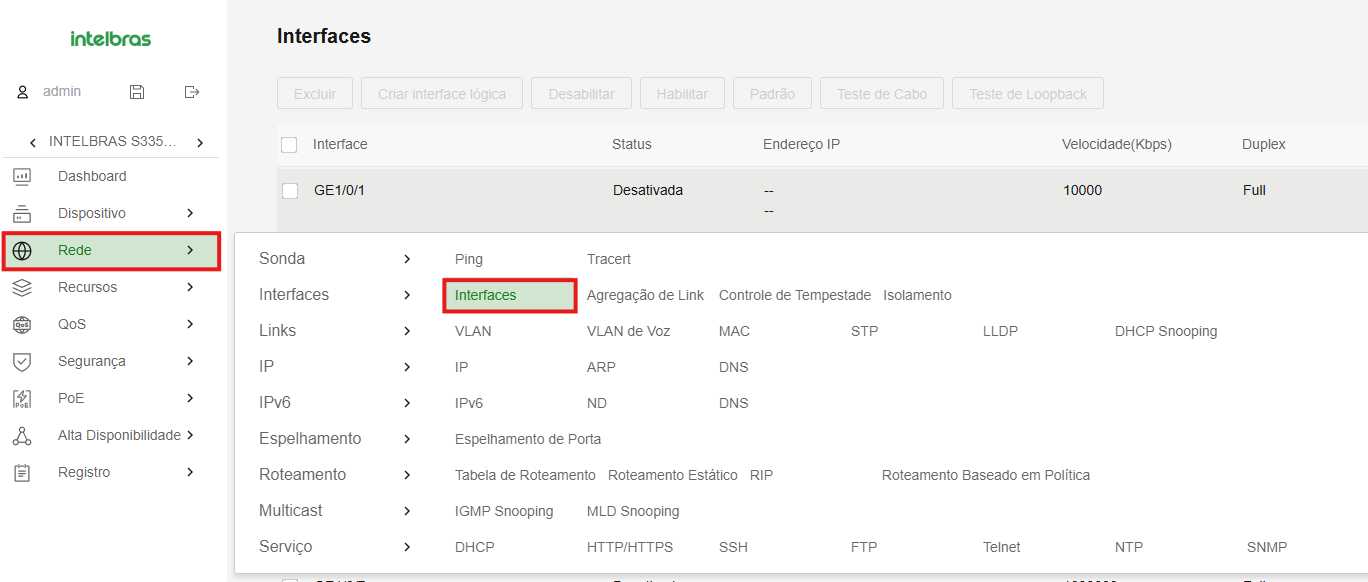

Menu de rede

| Menus | Tarefas | |

| Probe | ||

| Ping | Testar a conectividade com um dispositivo em uma rede IPv4. Testar a conectividade com um dispositivo em uma rede IPv6. |

|

| Tracert | Tracert IPv4. Tracert IPv6. |

|

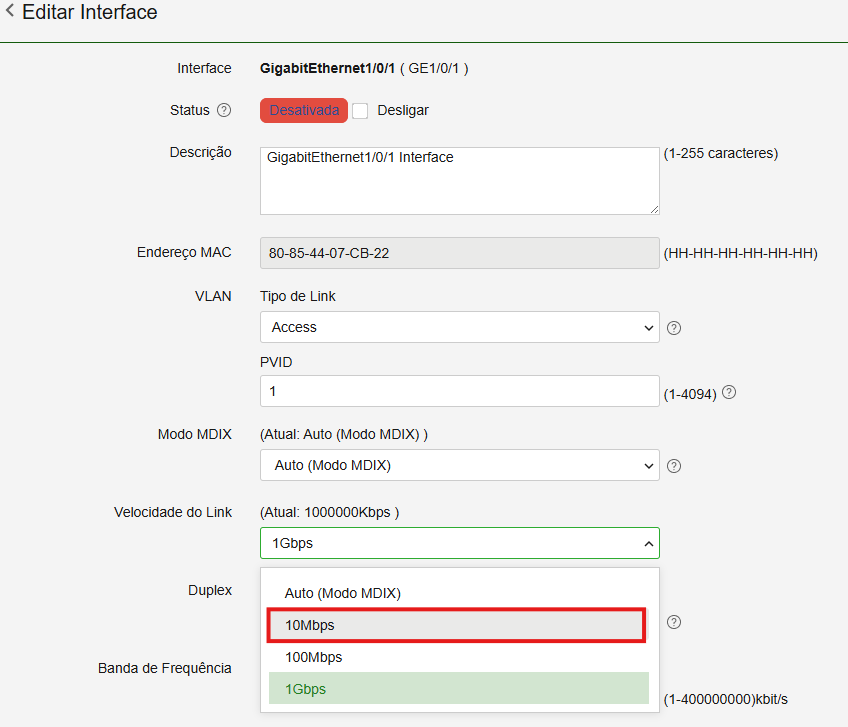

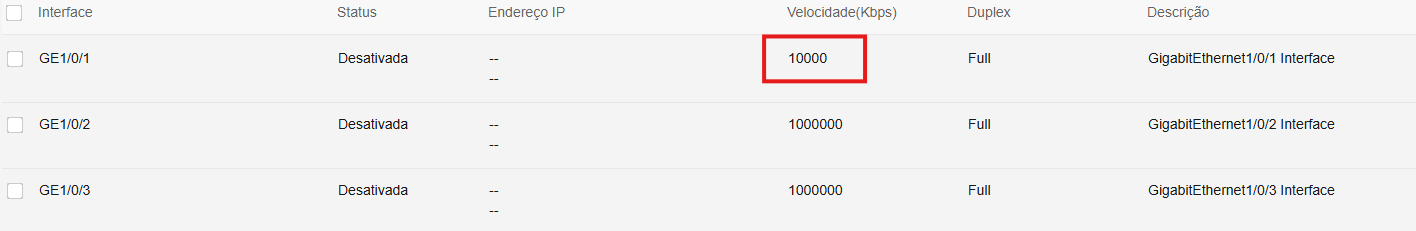

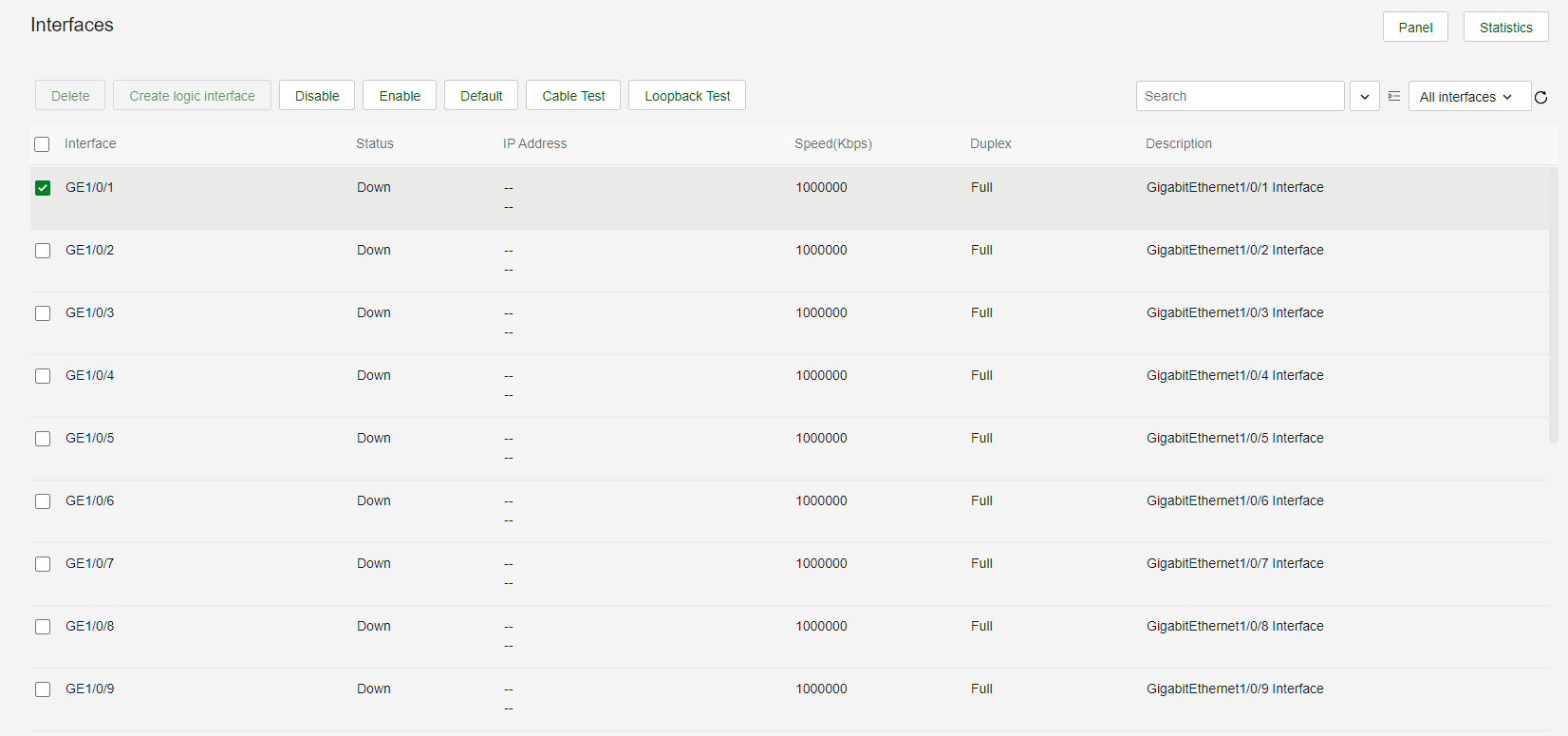

| Interfaces | ||

| Interfaces | Exibir interfaces e seus atributos, incluindo: Status de link. Endereço IP. Velocidade e modo duplex. Descrição da interface. Alterar configurações da interface. Excluir interfaces lógicas. |

|

| Link Aggregation | ||

| Storm Constrain | Definir o intervalo de coleta de estatísticas. Definir parâmetros de controle de Storm Constrain. Exibir informações de Storm controls. |

|

| Isolamento | Criar grupos de isolamento. Modificar grupos de isolamento. |

|

| Links | ||

| VLAN | Configurar VLANs baseadas em porta. Criar interfaces de VLAN. |

|

| Voice VLAN | ||

| MAC | Criar ou excluir entradas MAC estáticas, entradas MAC dinâmicas e entradas MAC blackhole. Exibir entradas MAC existentes. |

|

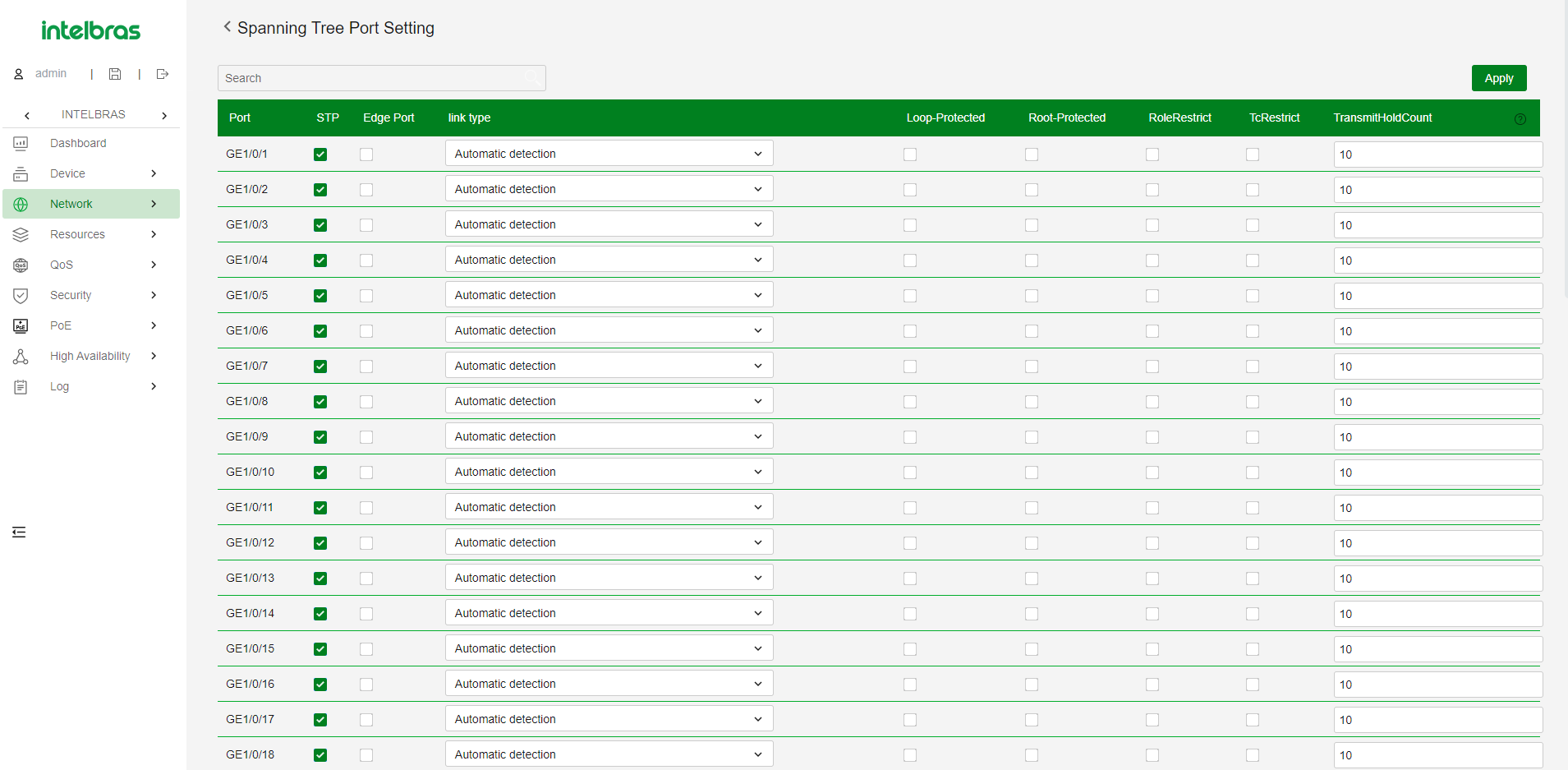

| STP | Ativar ou desativar STP globalmente. Ativar ou desativar STP em interfaces. Configurar o modo de operação STP como STP, RSTP, PVST ou MSTP. Configurar prioridades de instância. Configurar regiões MST. |

|

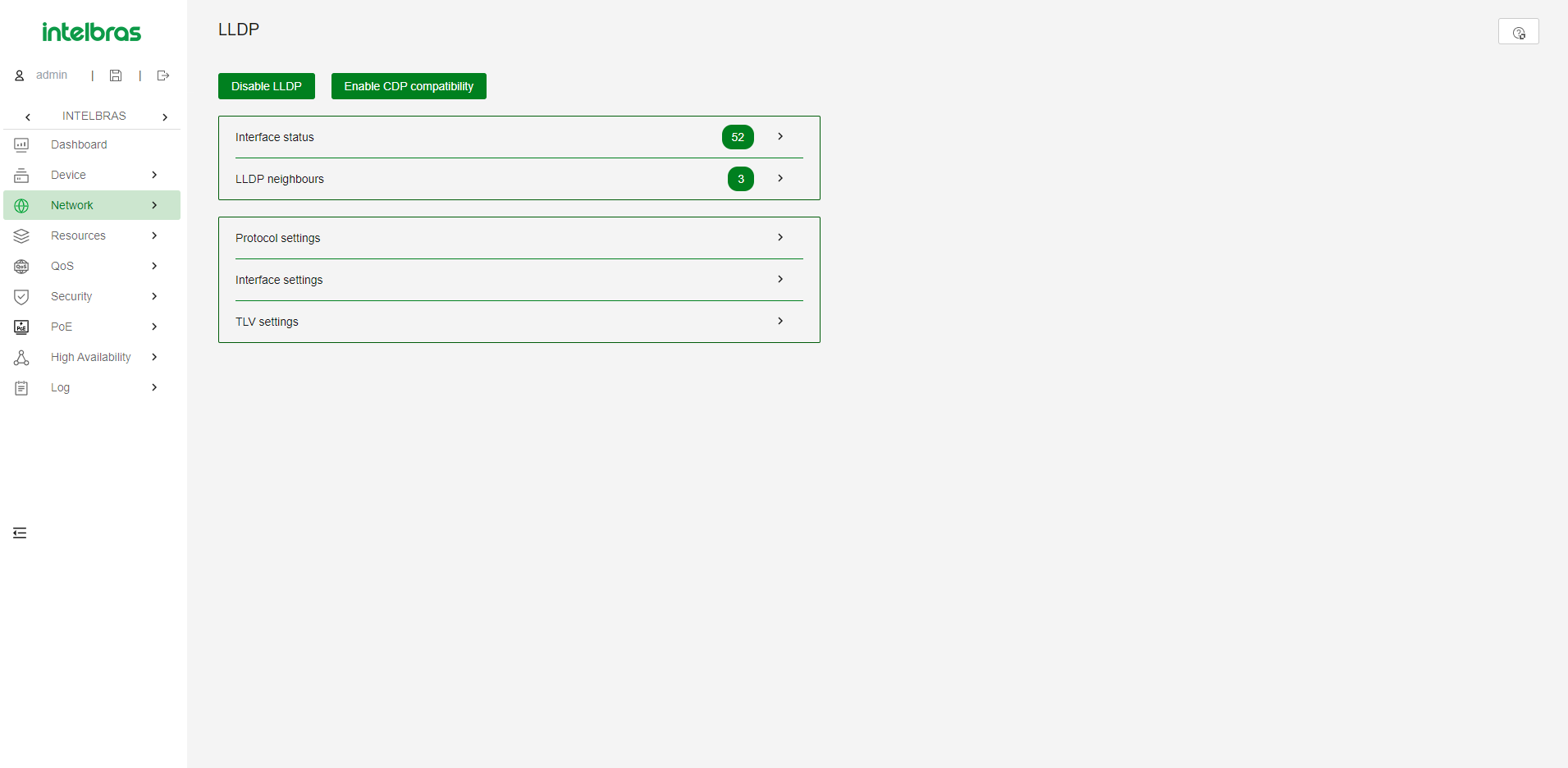

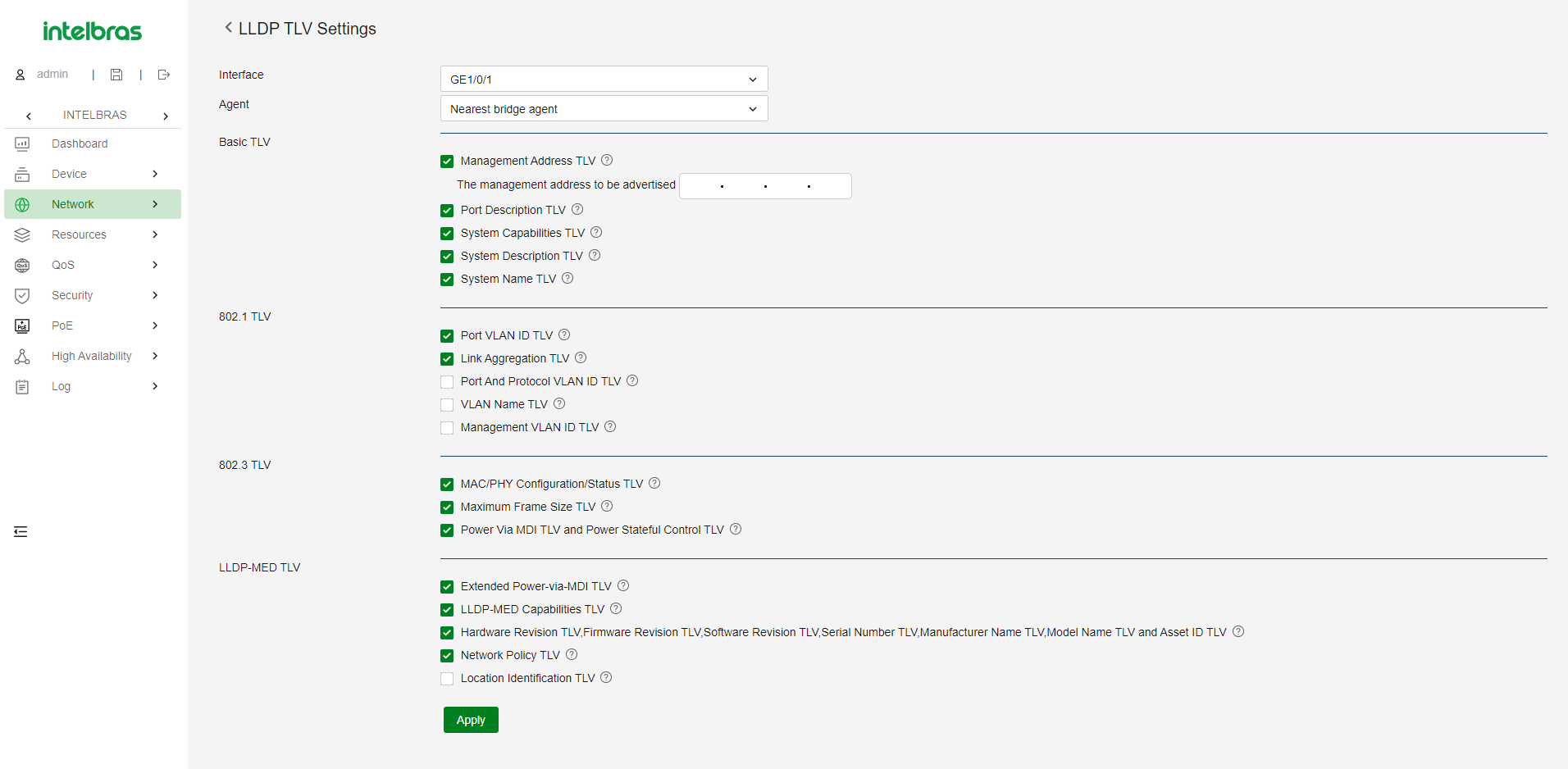

| LLDP | Ativar ou desativar LLDP. Modificar o modo LLDP e de ponte. Modificar o modo de operação da interface. Configurar o LLDP para anunciar os TLVs especificados. |

|

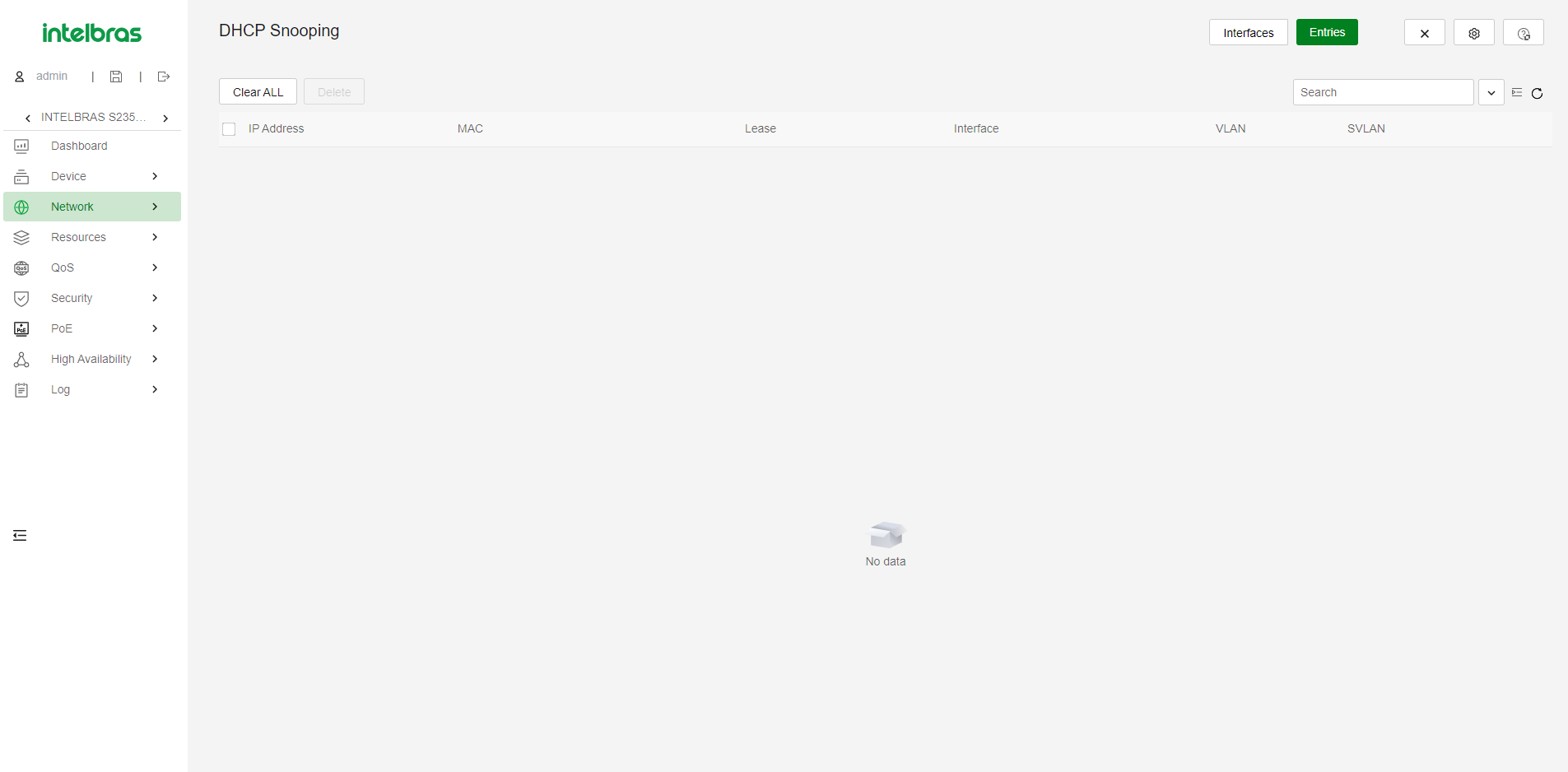

| DHCP Snooping | ||

| IP | ||

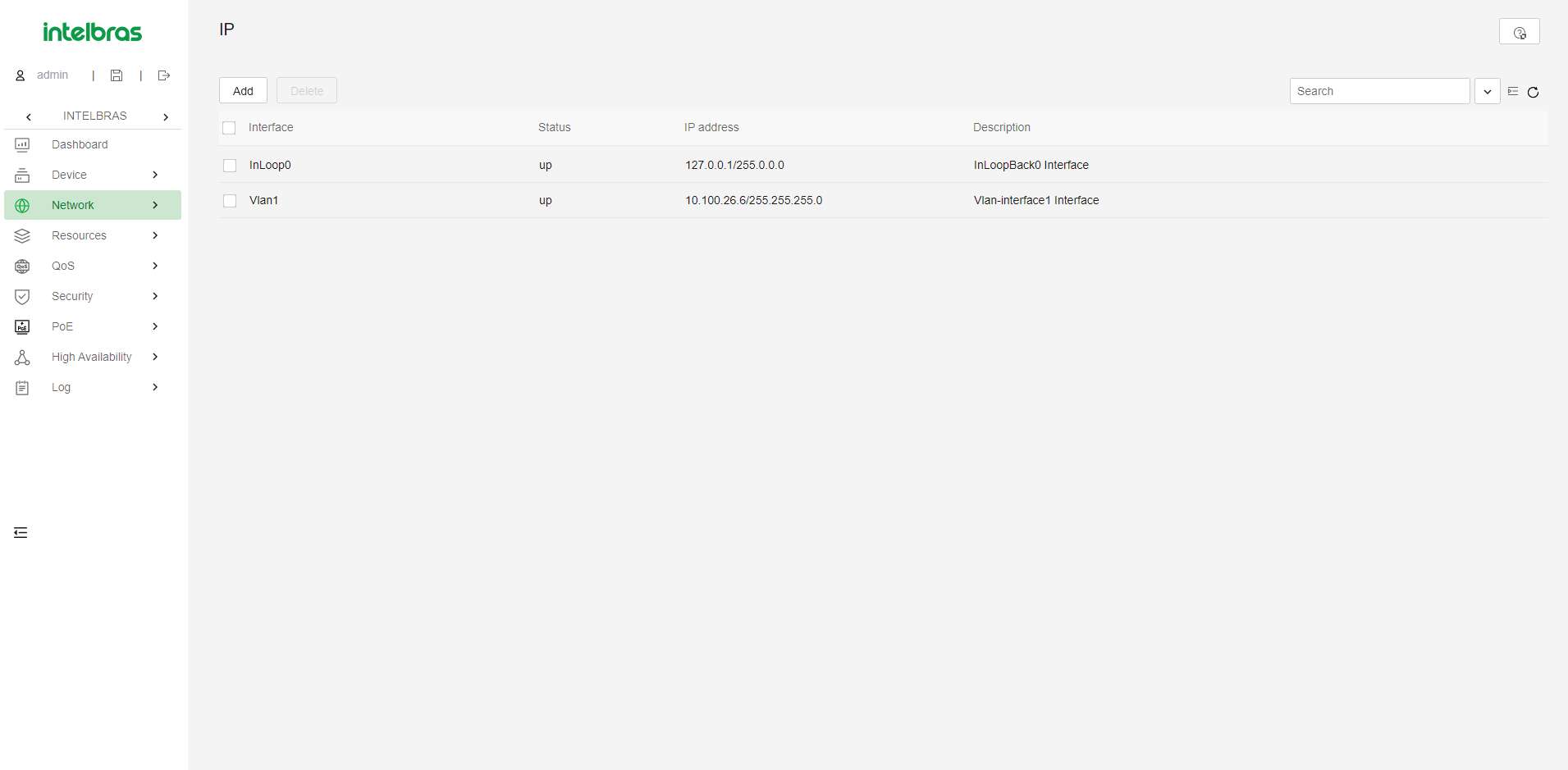

| IP | Configurar o método de obtenção de um endereço IP (DHCP ou estático). Configurar o endereço IP ou MTU de uma interface. Criar uma interface de loopback. |

|

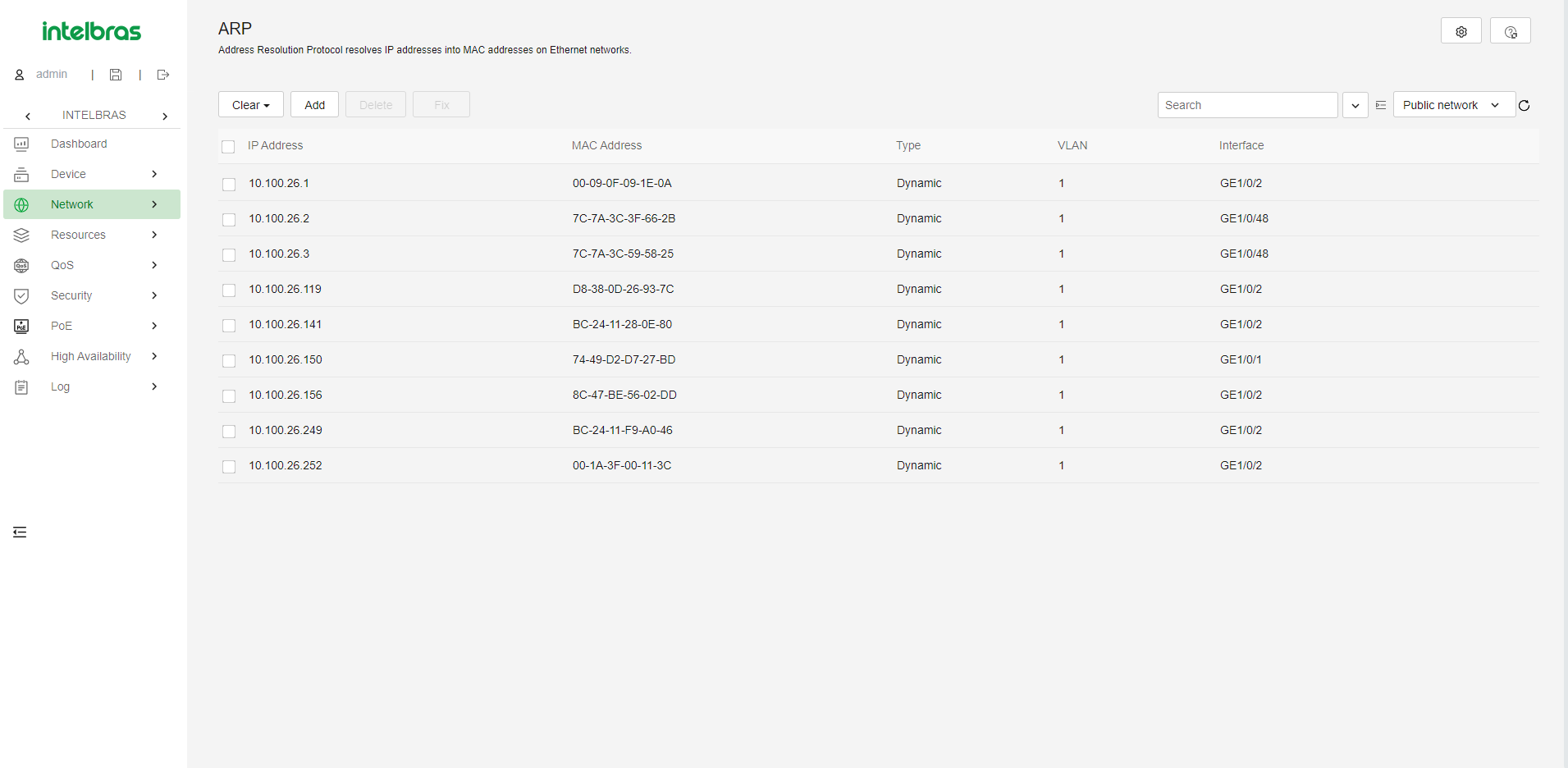

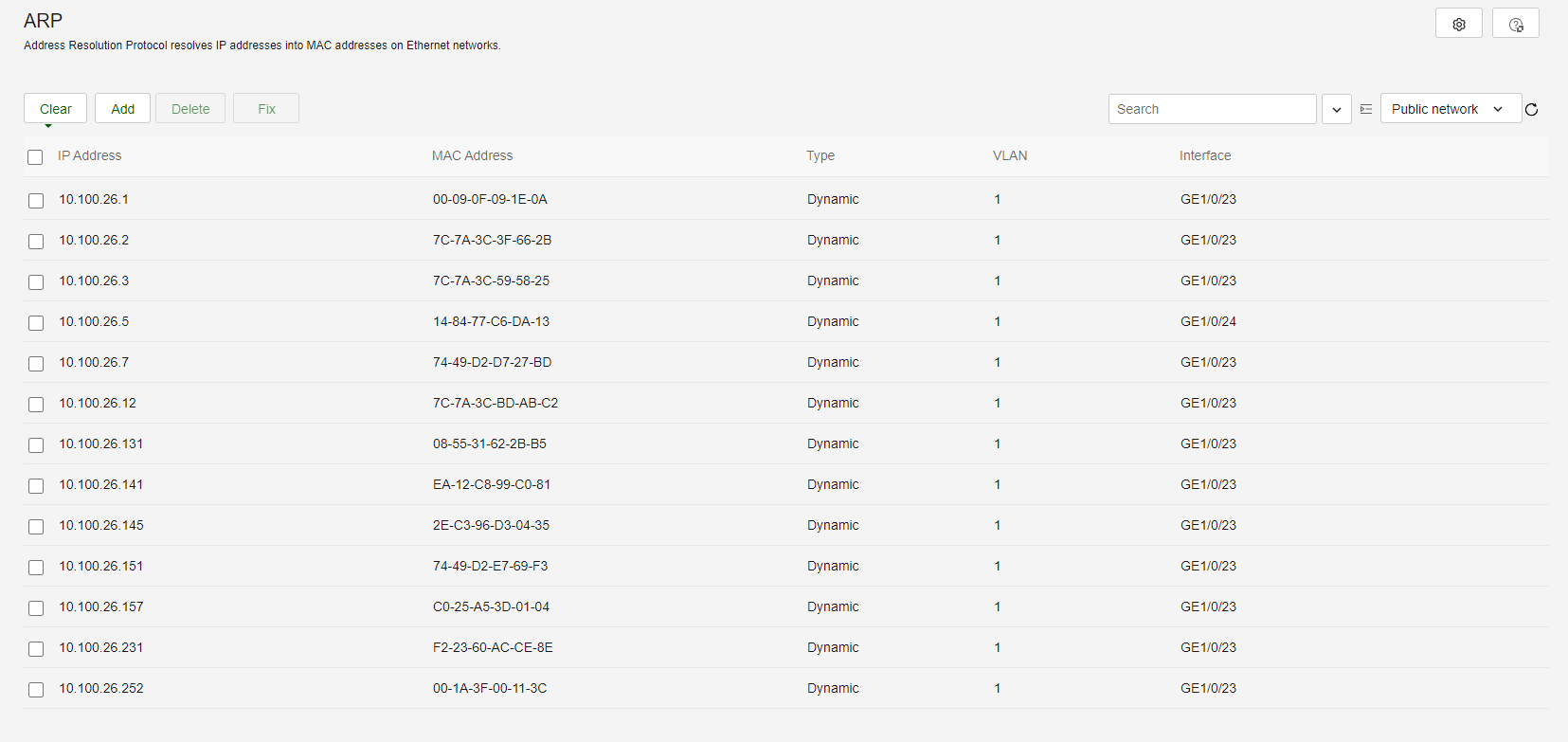

| ARP | Gerenciar entradas ARP dinâmicas e entradas ARP estáticas. Configurar proxy ARP. Configurar ARP gratuito. Configurar proteção contra ataque ARP. |

|

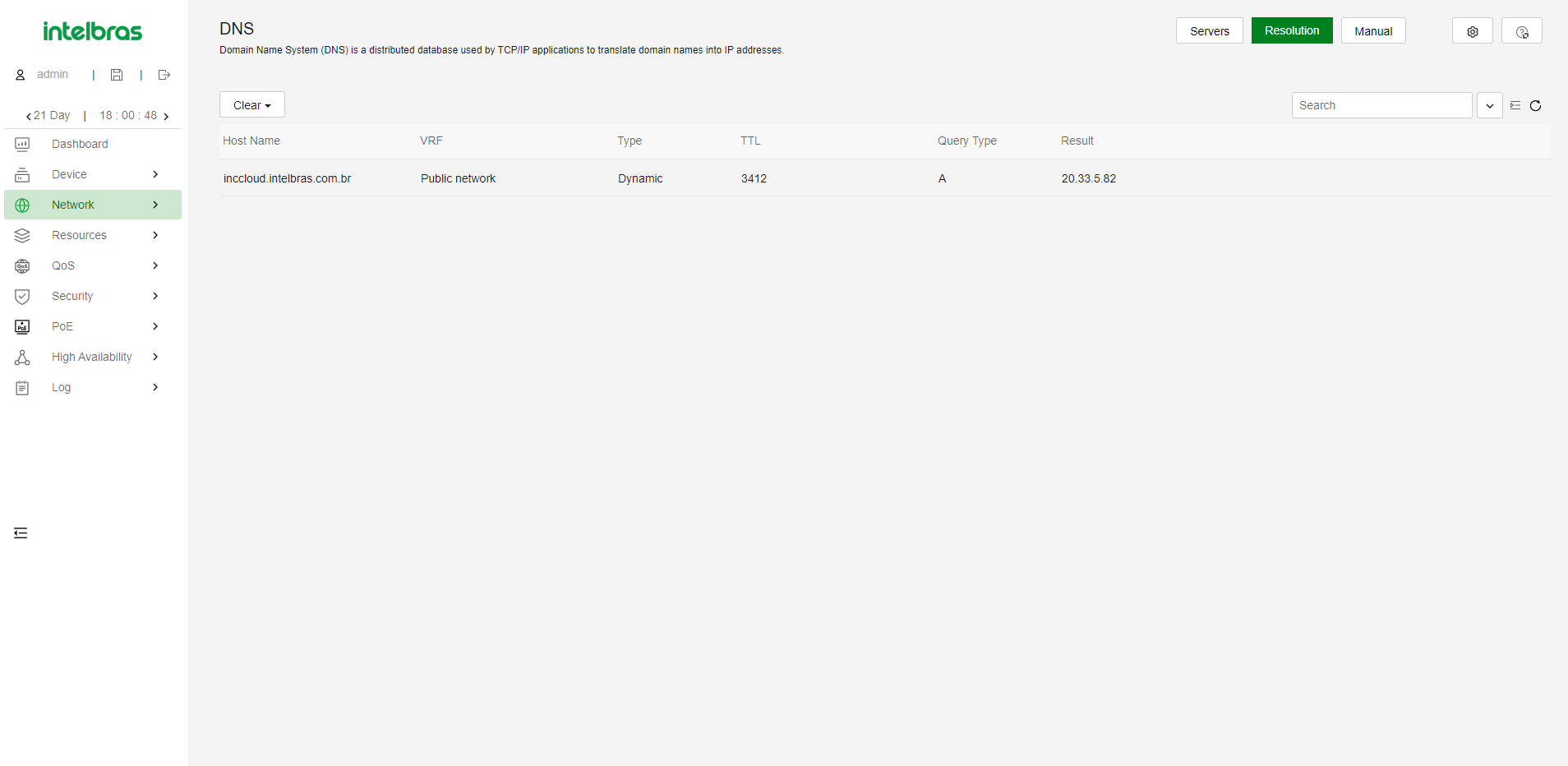

| DNS | Gerenciar políticas de DNS dinâmico. Configurar uma interface associada à política de DNS dinâmico. |

|

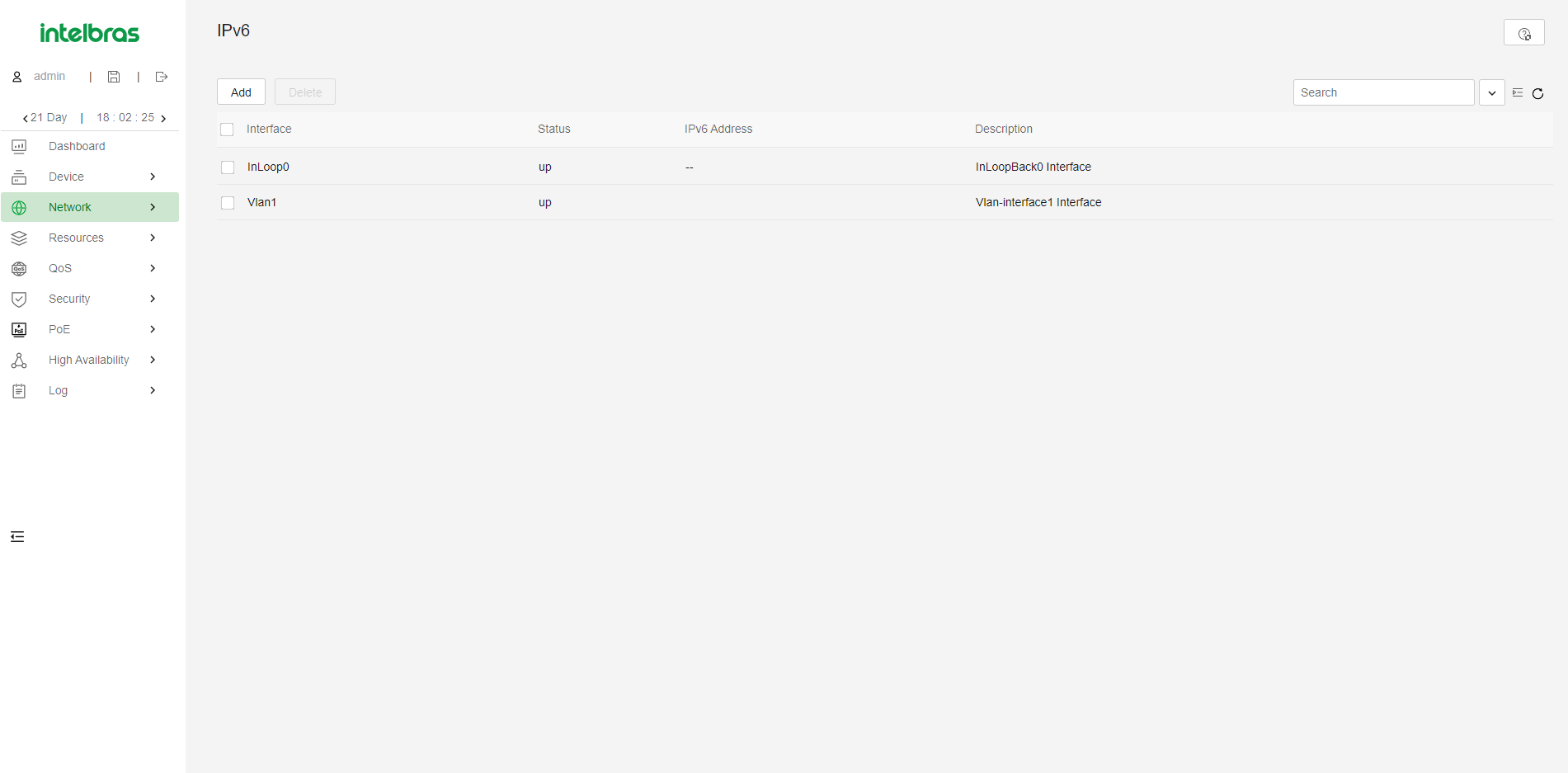

| IPv6 | ||

| IPv6 | Configurar o método de obtenção de um endereço IPv6 (atribuição manual, atribuição dinâmica ou geração automática). Configurar o endereço IPv6 de uma interface. Definir o MTU de uma interface. Criar uma interface de loopback. |

|

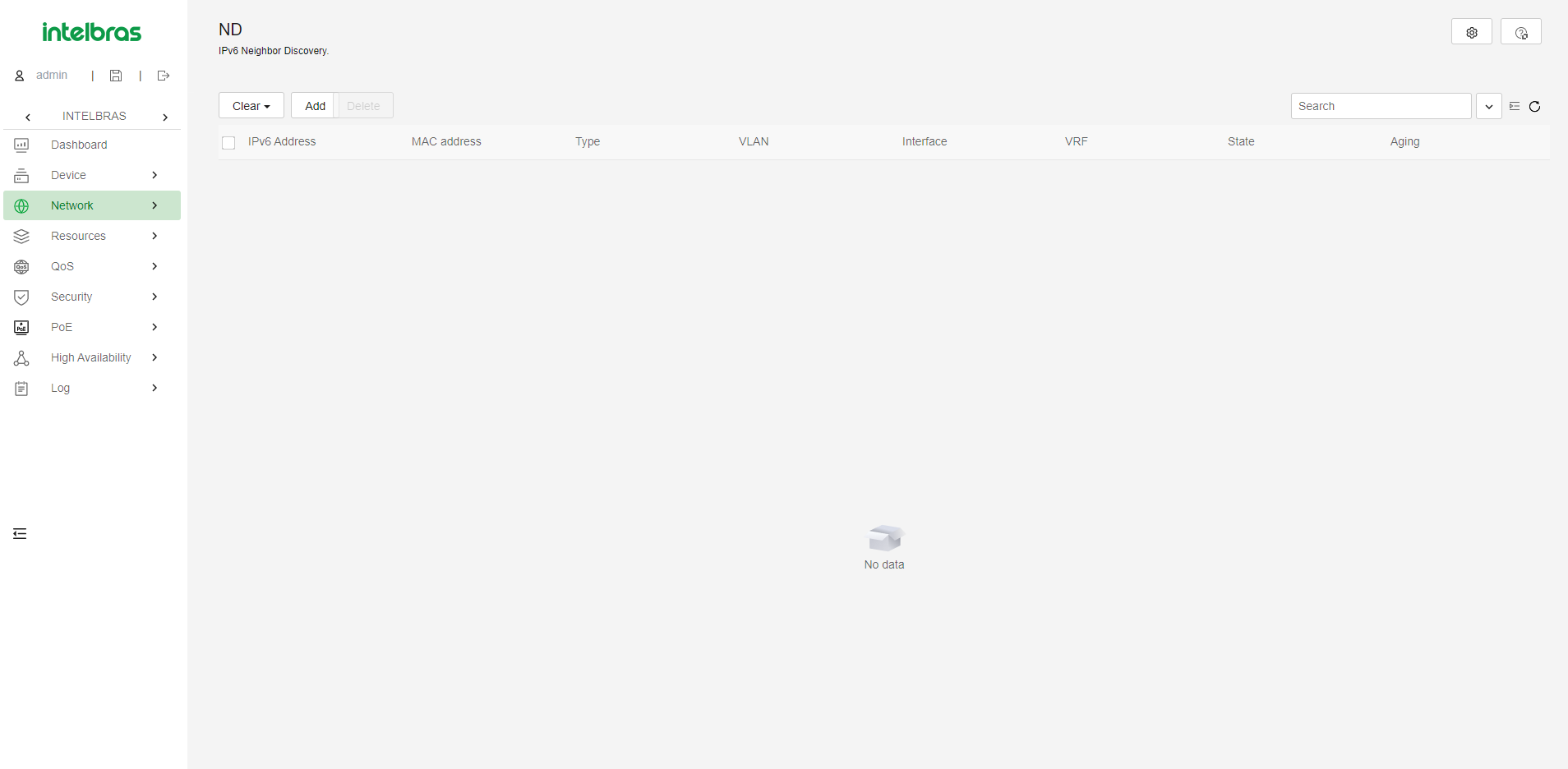

| ND | Gerenciar entradas ND dinâmicas e entradas ND estáticas. Configurar o tempo de envelhecimento para entradas ND obsoletas. Minimizar entradas ND link-local. Configurar limite de salvo. Configurar atributos de prefixo RA, incluindo: Prefixo de endereço. Comprimento do prefixo. Tempo de vida válido. Tempo de vida preferido. Configurar configurações RA para uma interface, incluindo: Supressão de mensagens RA. Intervalos máximos e mínimos para envio de mensagens RA. Limite de salto. M-flag. O-flag. Tempo de vida do roteador. Intervalo de retransmissão de NS. Preferência do roteador. Tempo de alcance do vizinho. Habilitar proxy ND comum e local em uma interface. Configurar regras ND para a interface. |

|

| DNS | ||

| Mirroring | ||

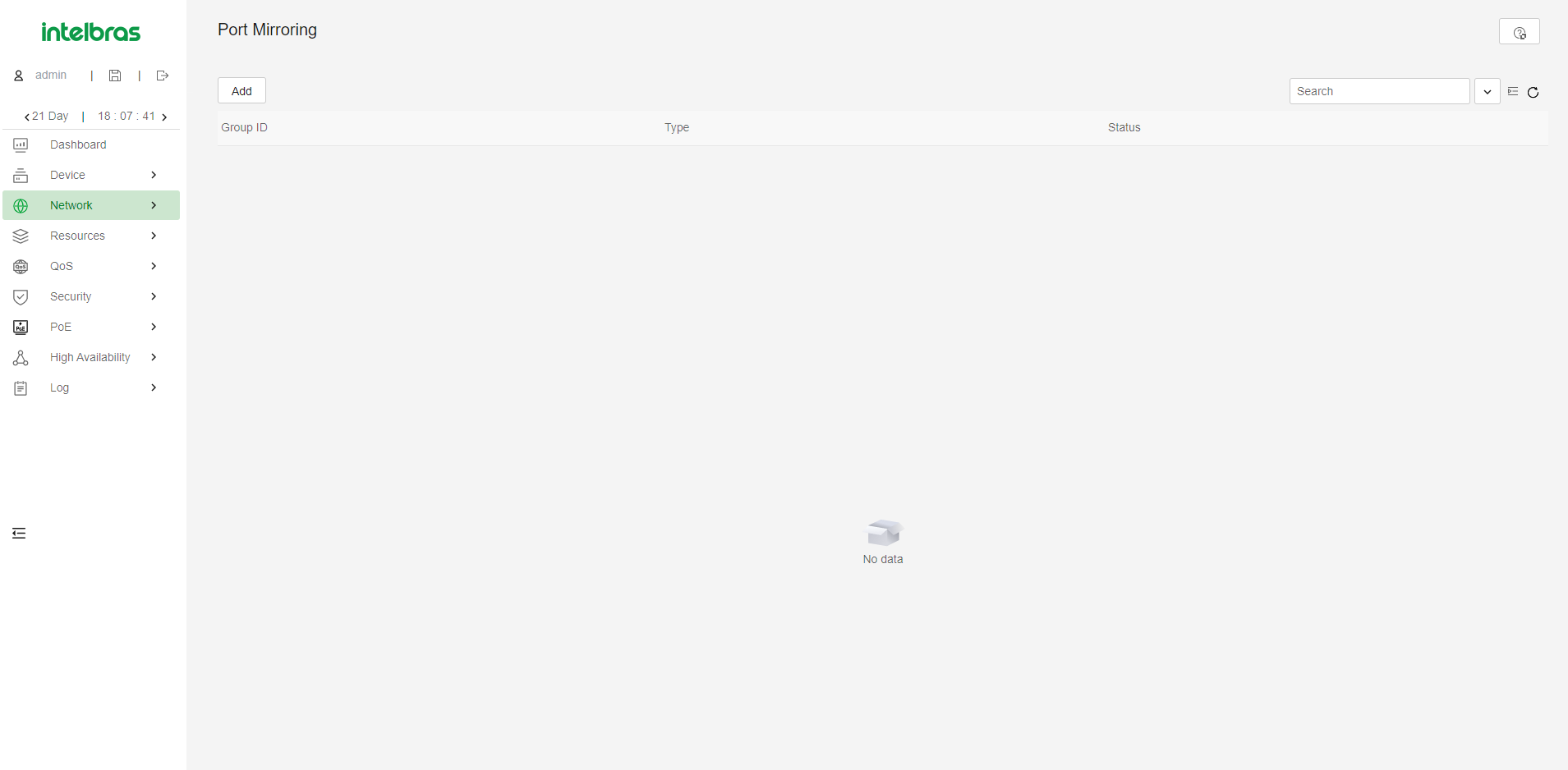

| Port Mirroring | Configurar grupos de espelhamento local. Configurar grupos de espelhamento remoto. |

|

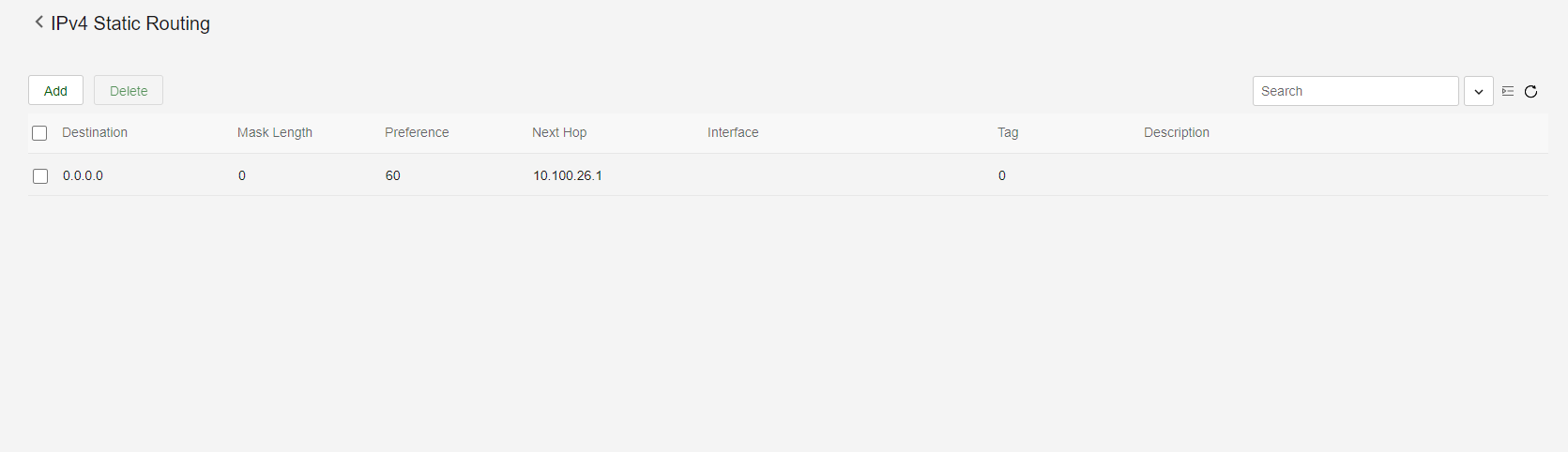

| Routing | ||

| Routing Table | Exibir informações de tabela de roteamento IPv4 e IPv6, incluindo informações resumidas da tabela de roteamento e estatísticas de rota. | |

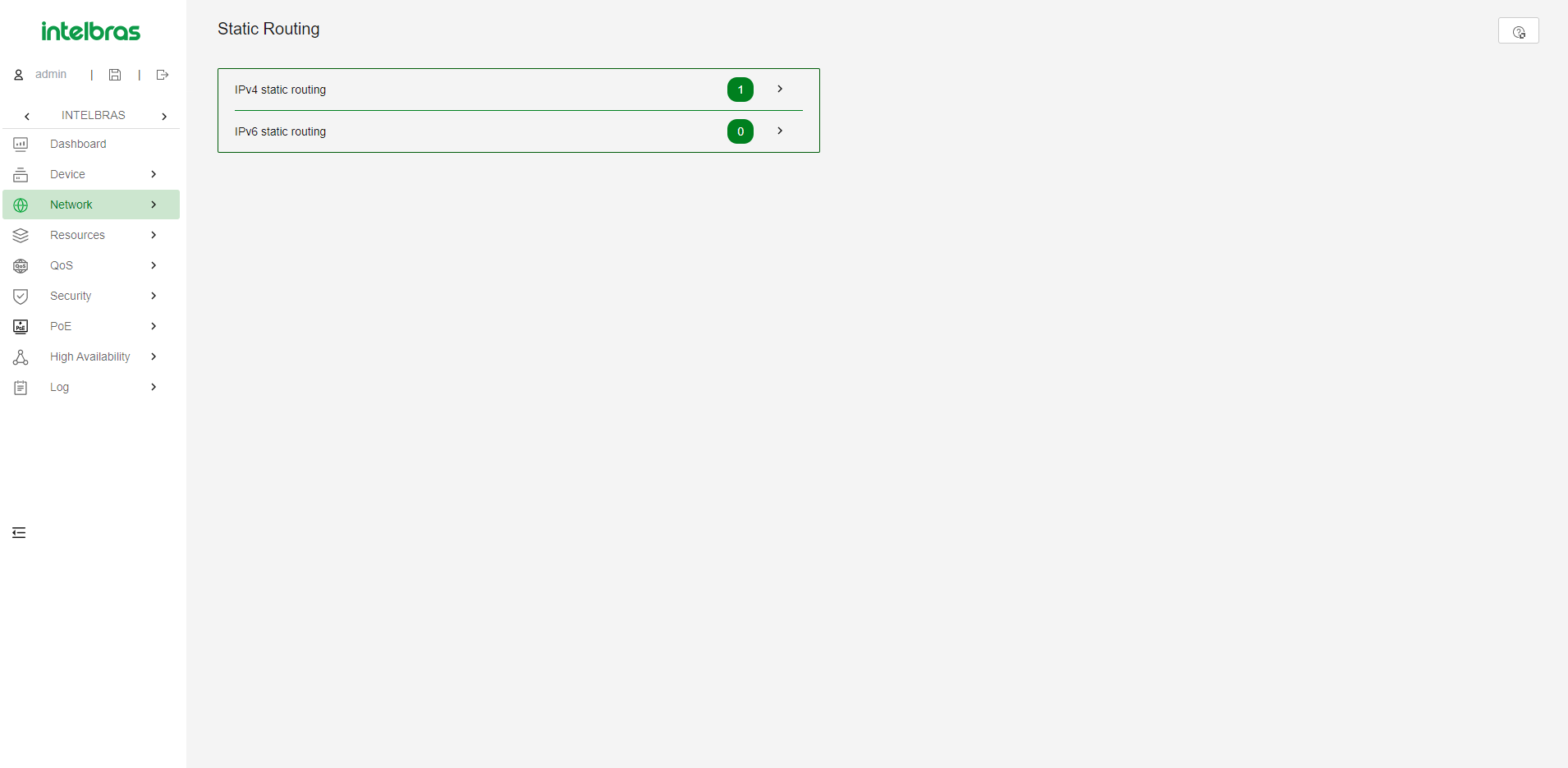

| Static Routing | Exibir entradas de rota estática IPv4 e IPv6. Criar, modificar e excluir entradas de rota estática IPv4 e IPv6. |

|

| RIP | ||

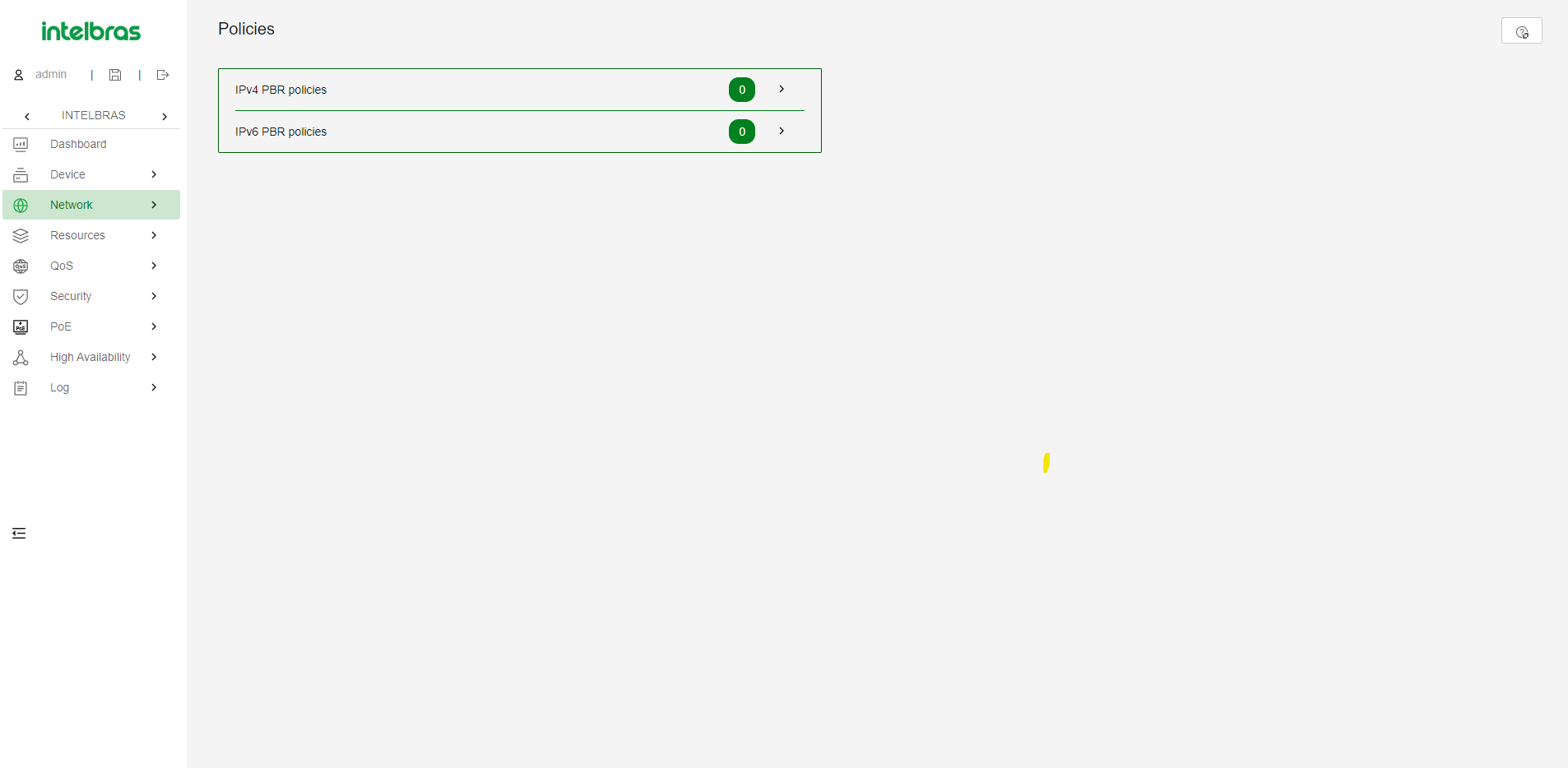

| Policy-Based Routing | ||

| Multicast | ||

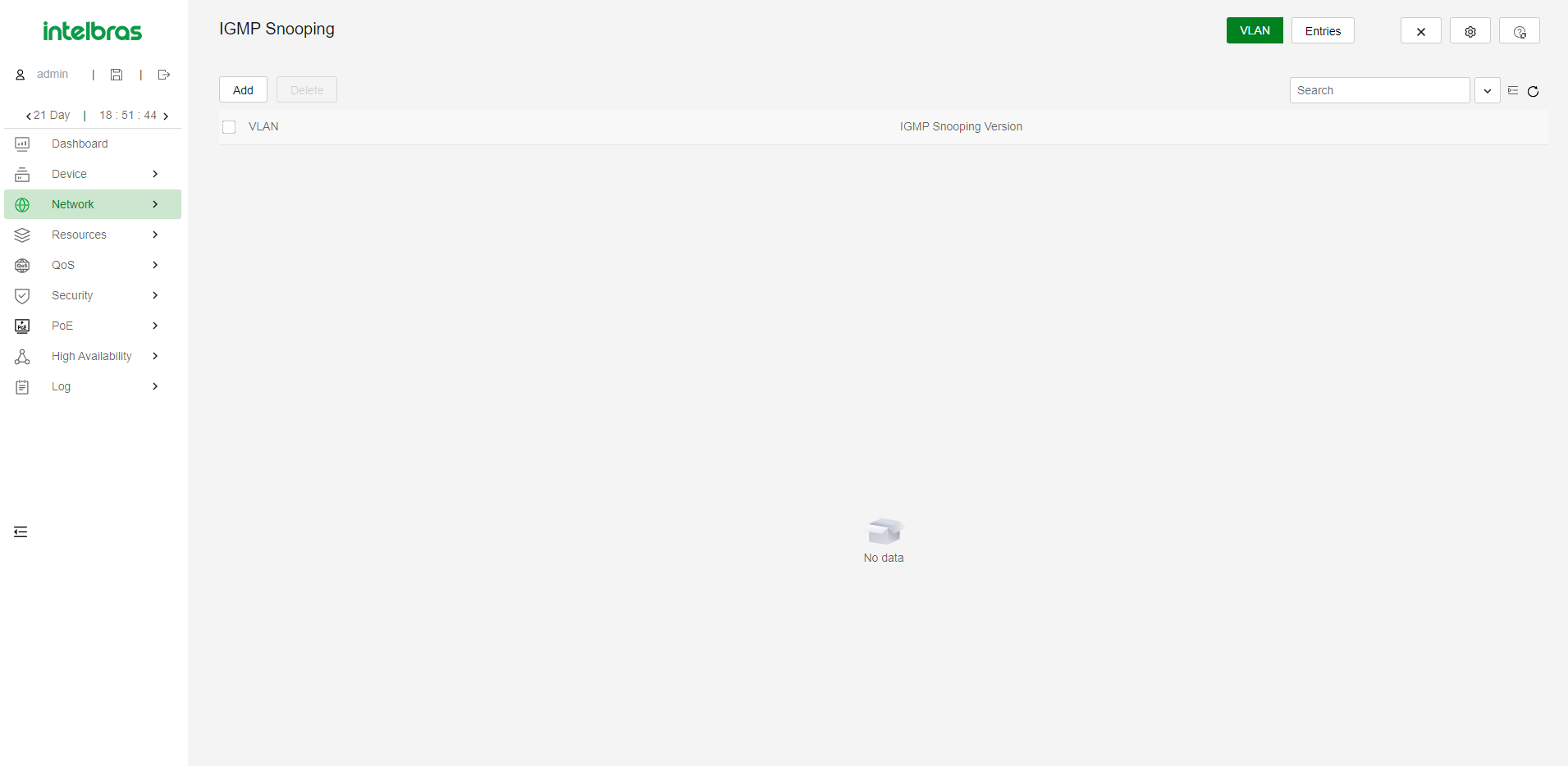

| IGMP Snooping | Configurar funções de snooping IGMP, incluindo: Habilitar descarte de dados de multicast desconhecidos. Configurar o questionador de snooping IGMP. Habilitar processamento de saída rápida. Definir o número máximo de grupos de multicast em uma porta. |

|

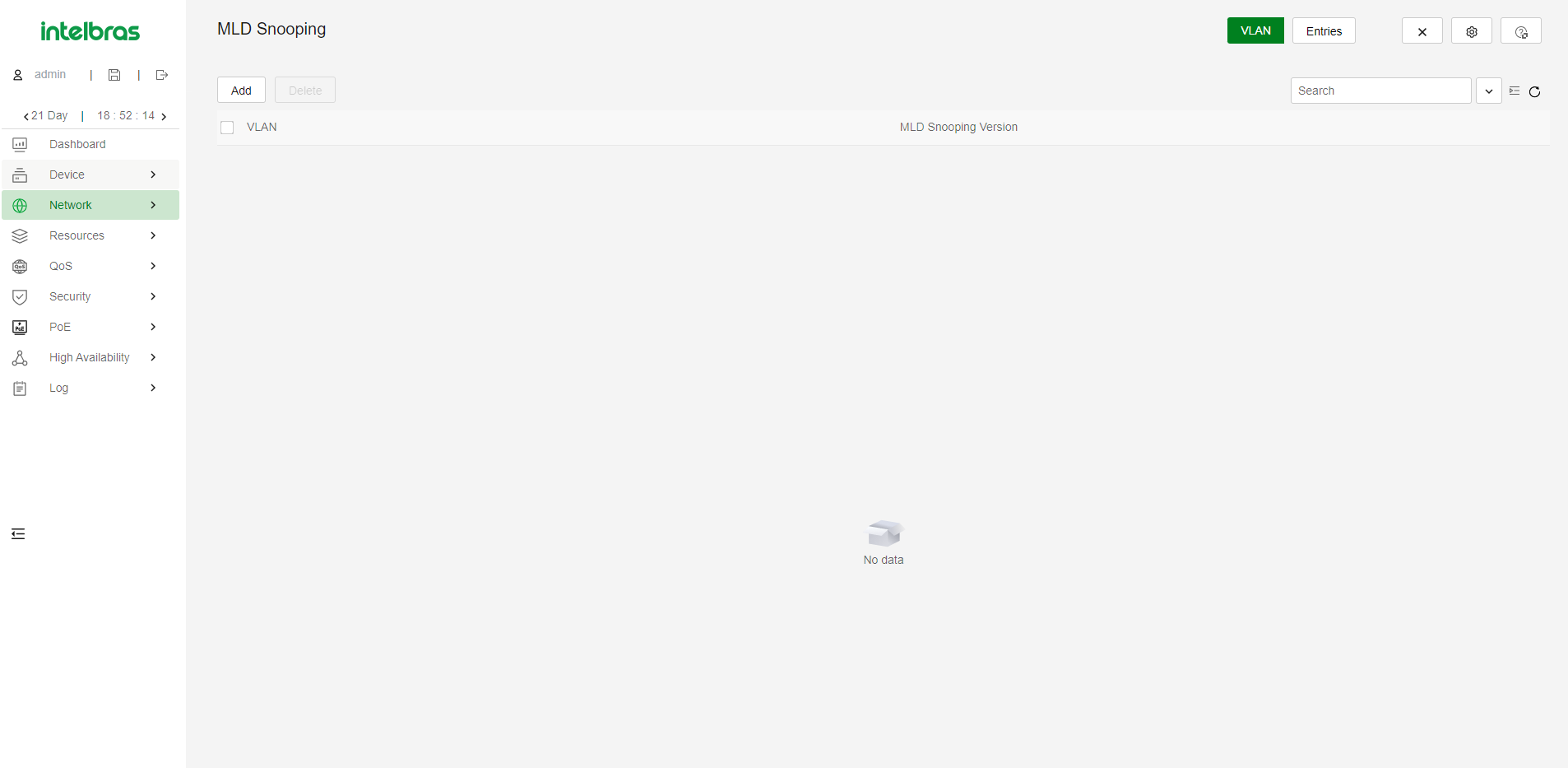

| MLD Snooping | Configurar funções de snooping MLD, incluindo: Habilitar descarte de dados de multicast IPv6 desconhecidos. Configurar o questionador de snooping MLD. Habilitar processamento de saída rápida. Definir o número máximo de grupos de multicast IPv6 em uma porta. |

|

| Service | ||

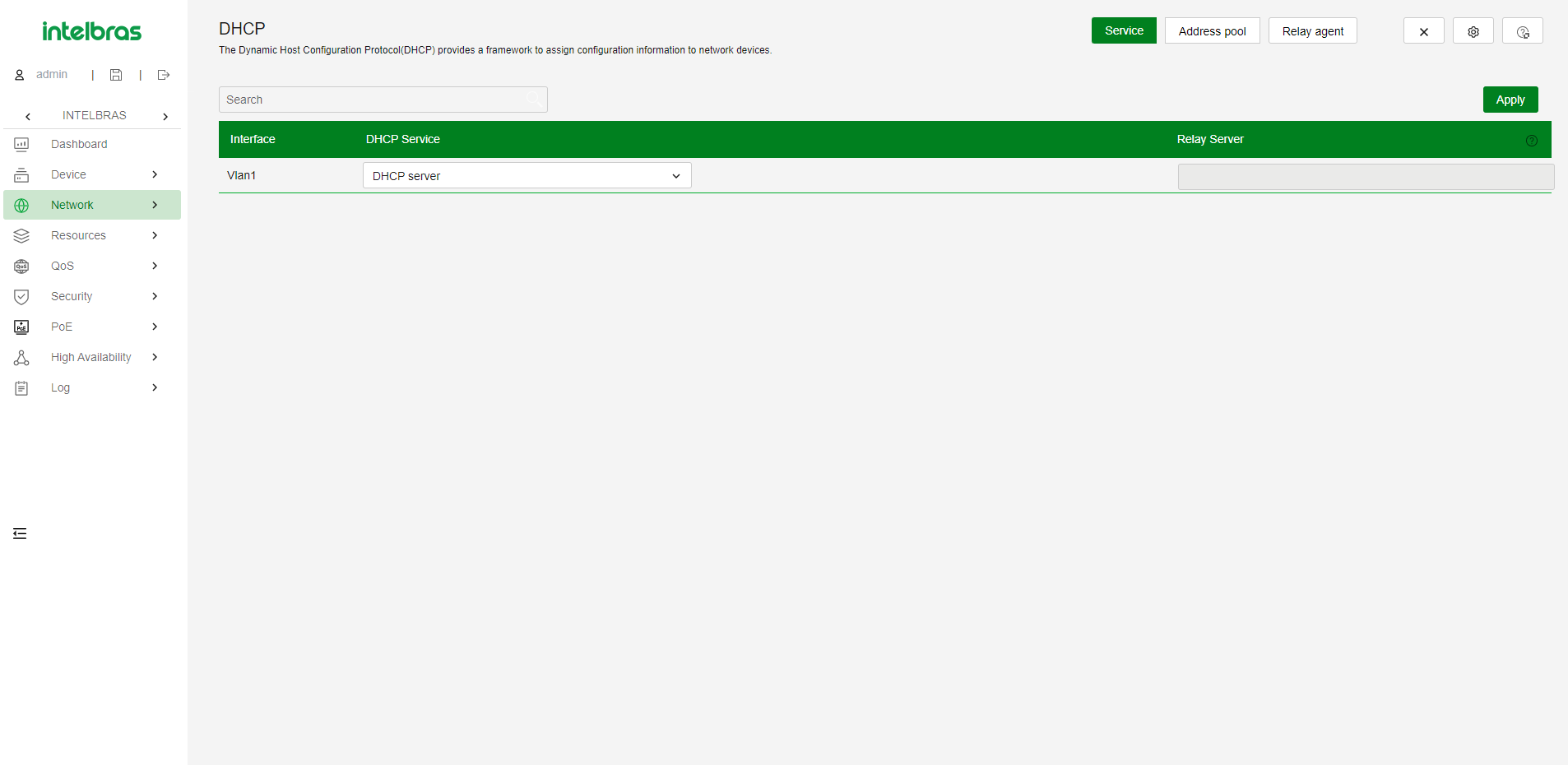

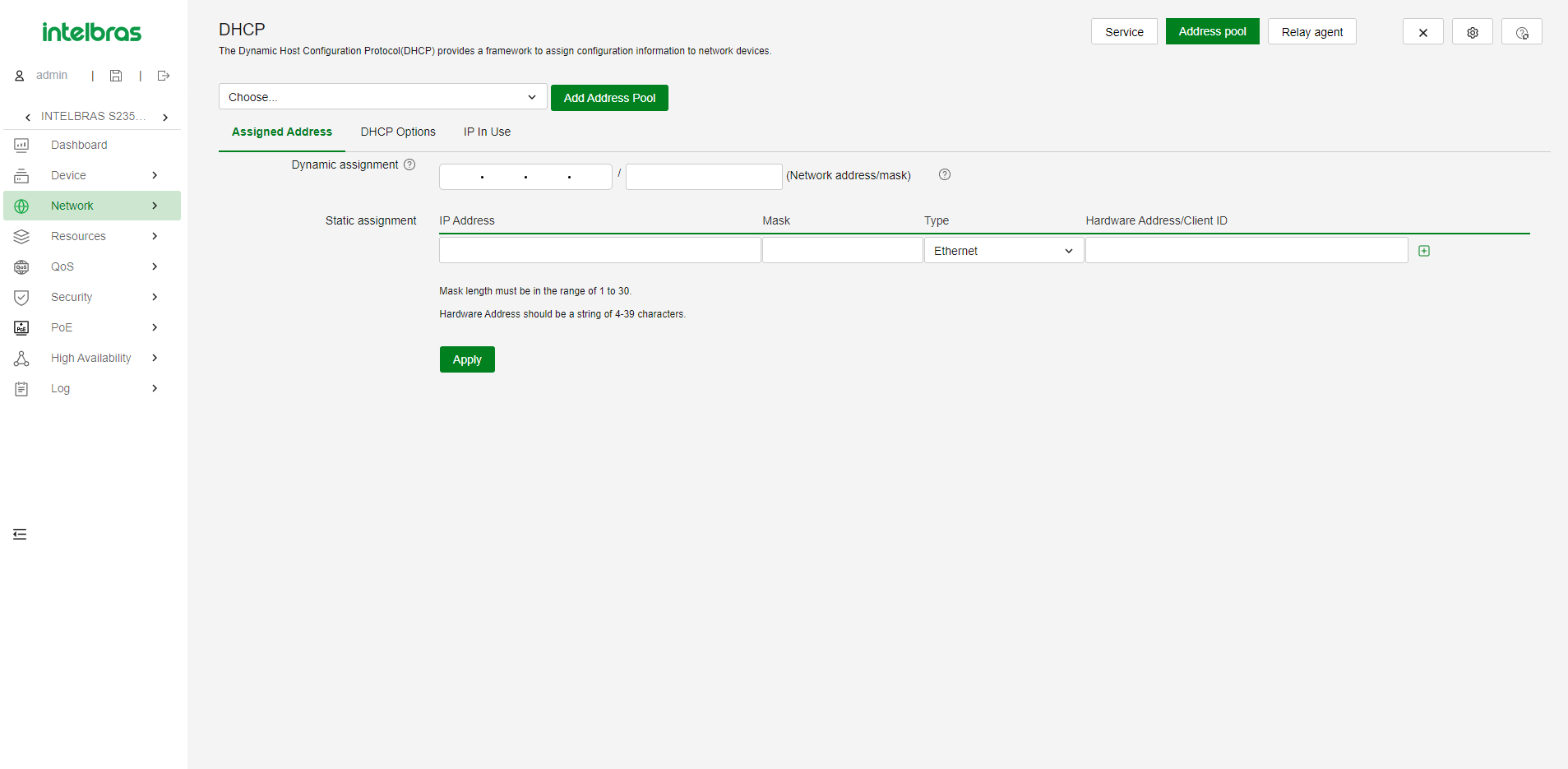

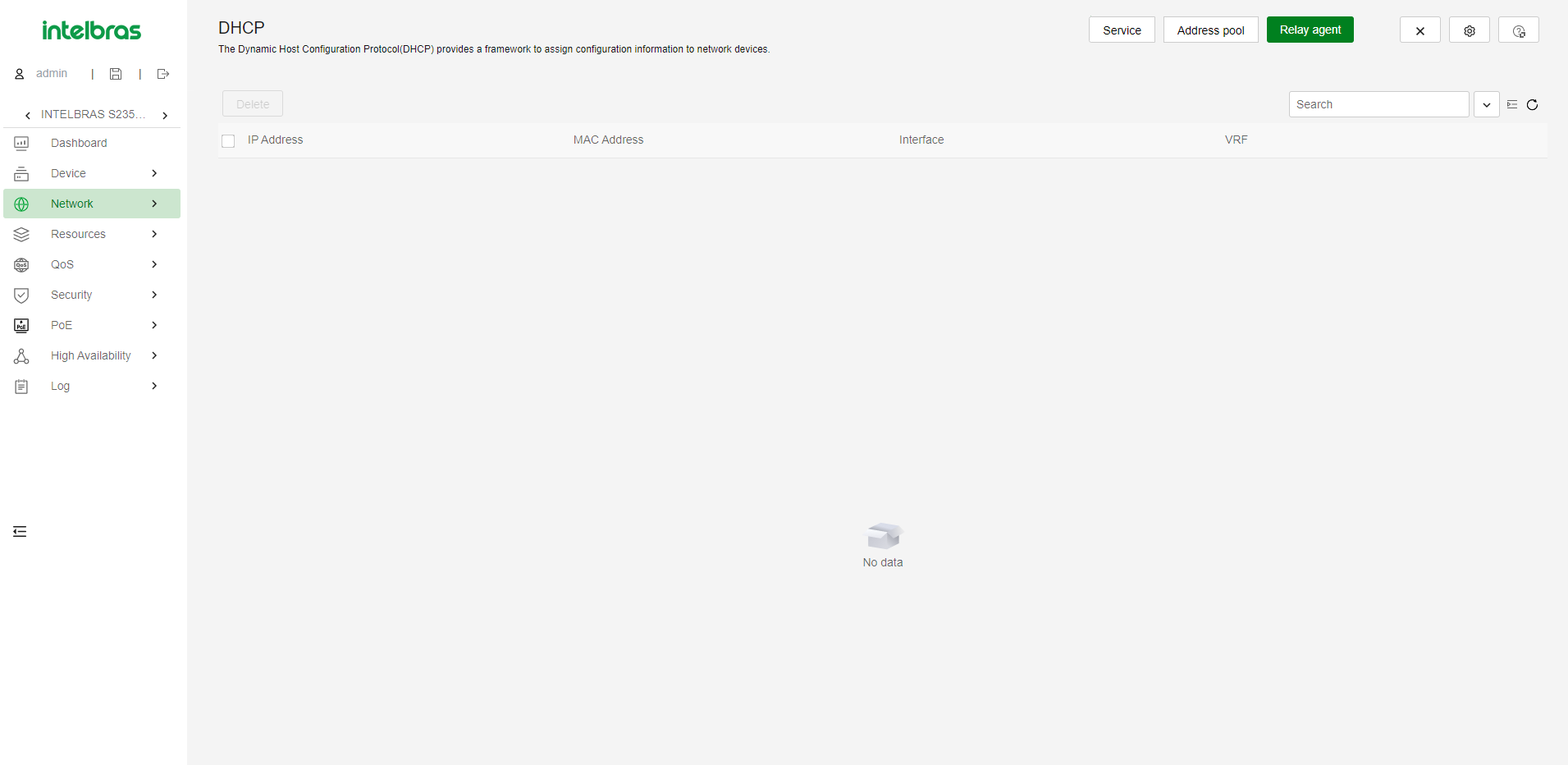

| DHCP | ||

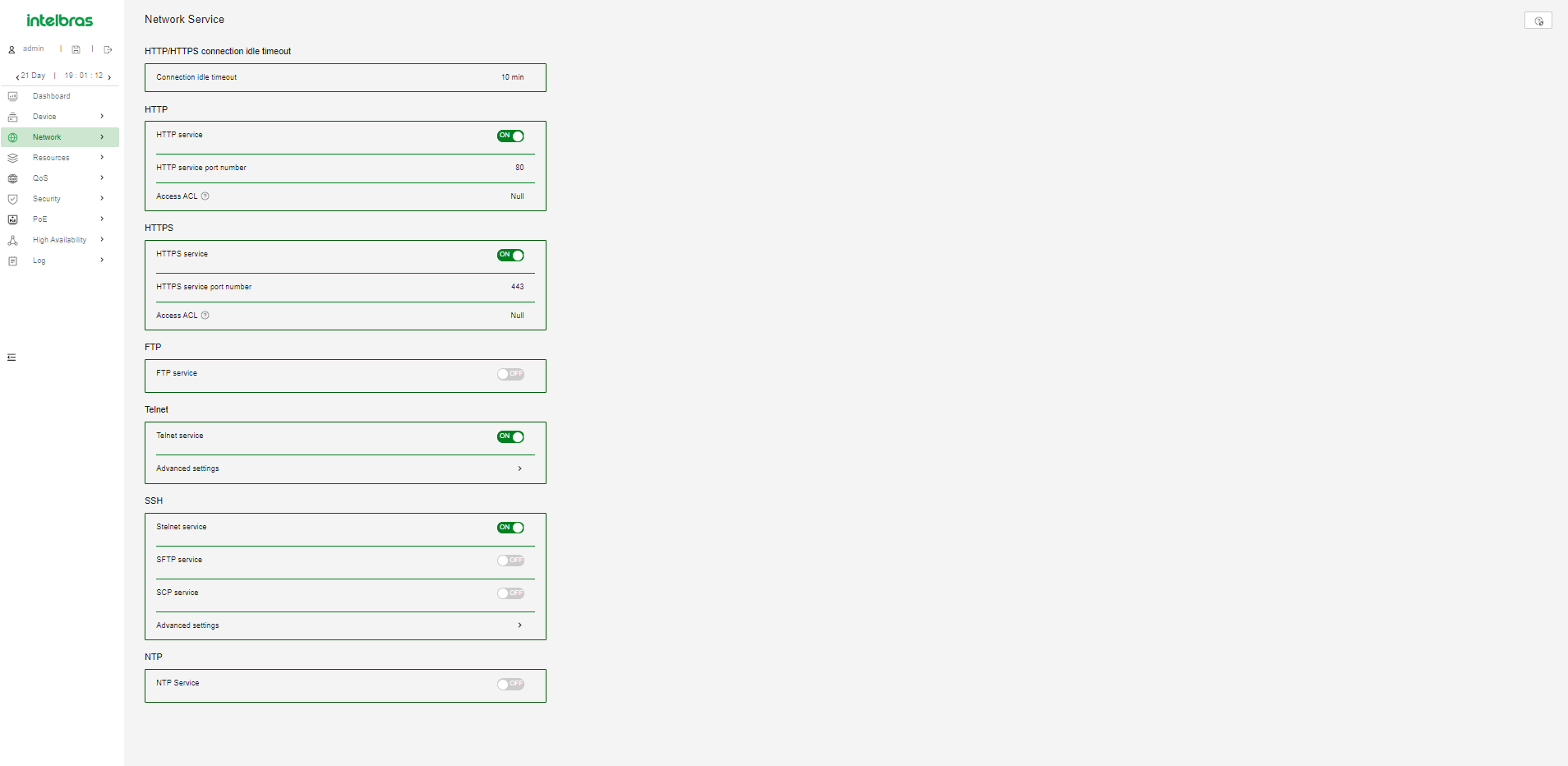

| HTTP/HTTPS | Ativar ou desativar o serviço HTTP. Ativar ou desativar o serviço HTTPS. Definir o tempo limite de ociosidade da conexão da Web. Definir o número da porta do serviço HTTP. Definir o número da porta do serviço HTTPS. Especificar ACLs de controle de acesso da Web. |

|

| SSH | Ativar os serviços Stelnet, SFTP e SCP. Definir o DSCP em pacotes enviados pelo dispositivo. Filtrar clientes SSH usando uma ACL. Definir o tempo limite de ociosidade da conexão SFTP. |

|

| FTP | Ativar ou desativar o serviço FTP. Definir o valor DSCP para o dispositivo usar em pacotes FTP de saída. Especificar a ACL de controle de acesso FTP. Definir o tempo limite de ociosidade da conexão FTP. Associar o serviço FTP a uma política de servidor SSL. |

|

| Telnet | Ativar ou desativar o serviço Telnet. Definir valores DSCP para o dispositivo usar em pacotes Telnet IPv4 ou IPv6 de saída. Especificar ACLs de controle de acesso Telnet. |

|

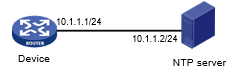

| NTP | Configurar o dispositivo para usar o relógio local como relógio de referência. | |

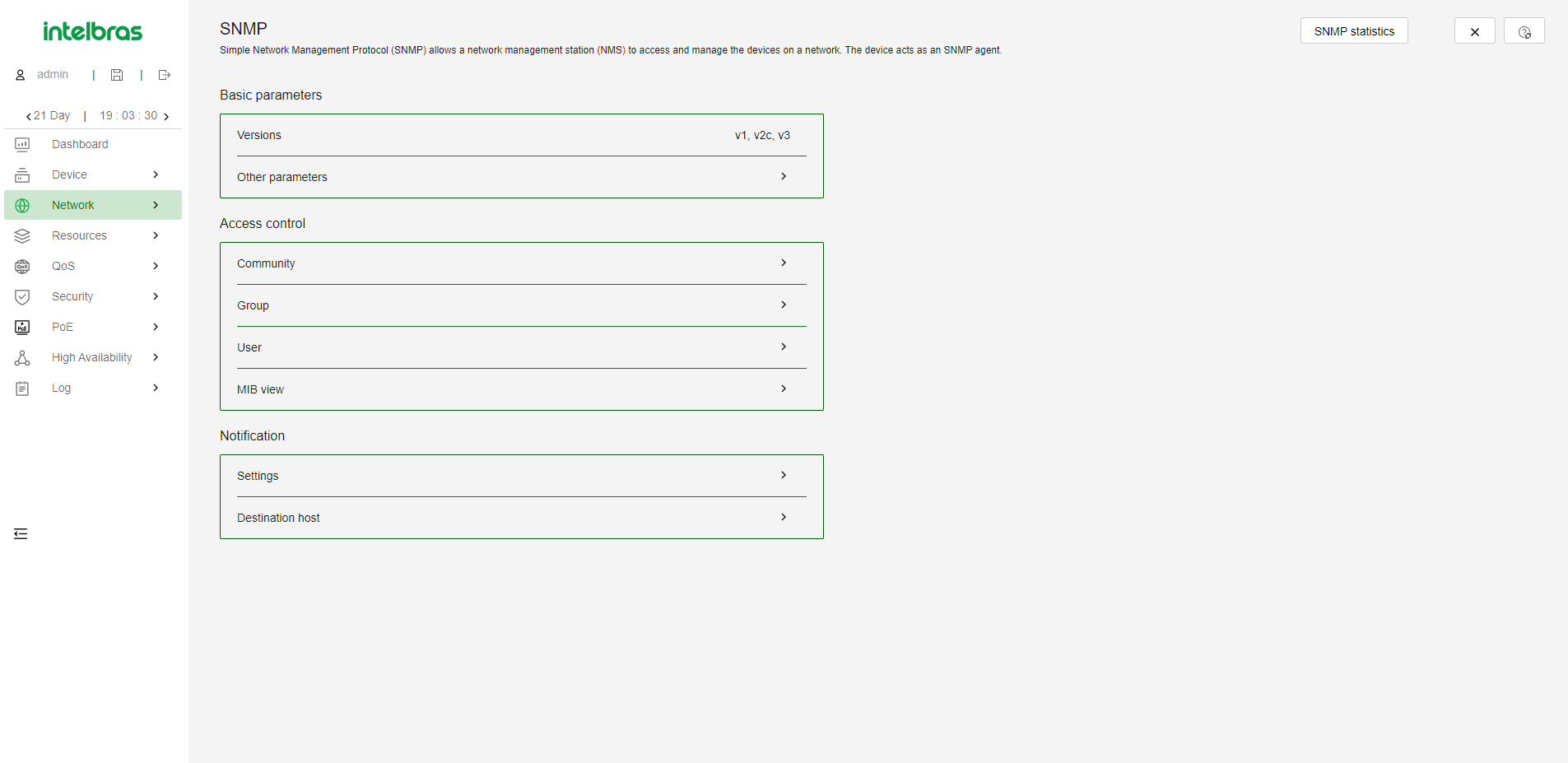

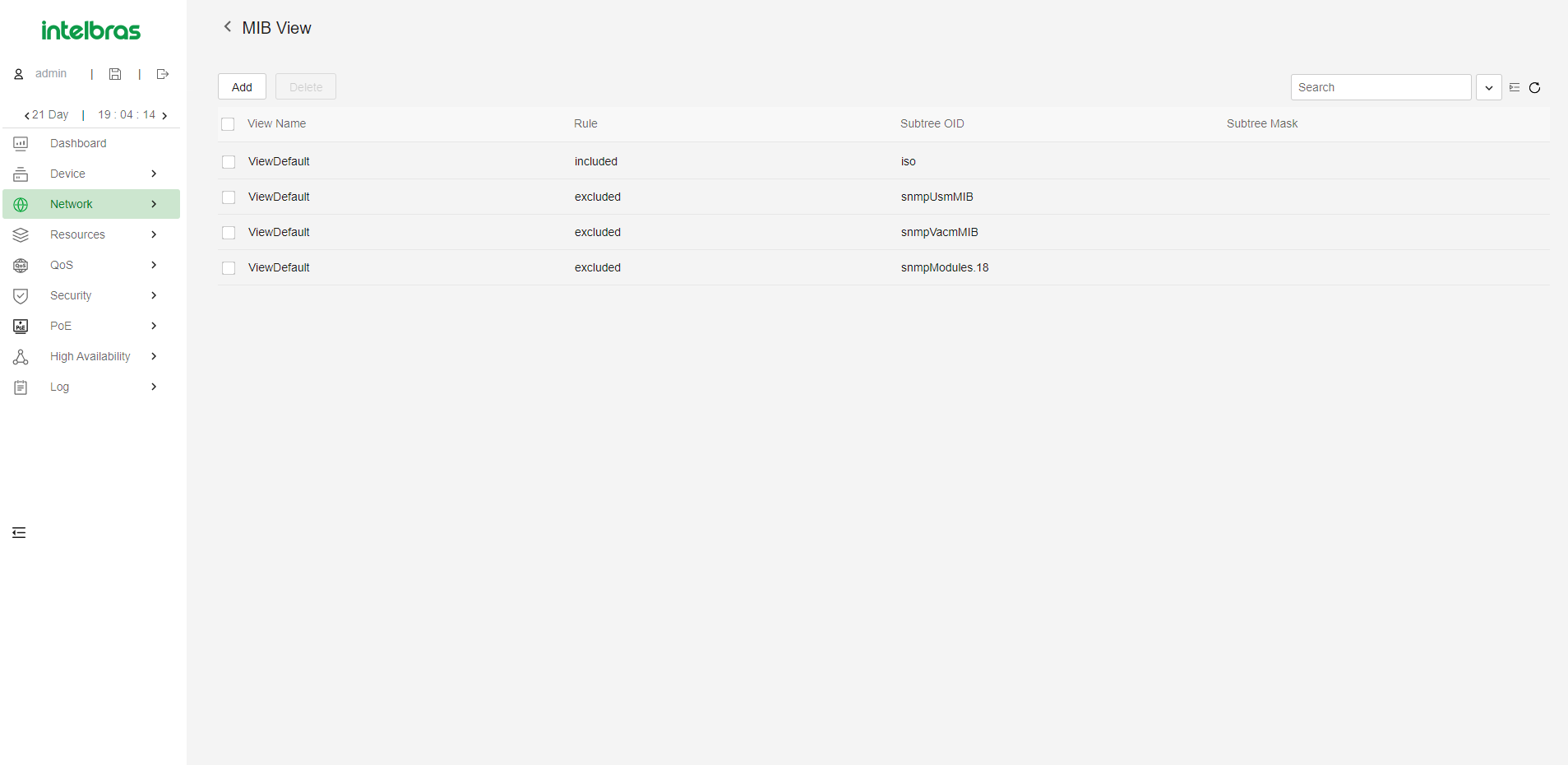

| SNMP | Ativar SNMP. Configurar parâmetros SNMP, como versão, nome da comunidade, grupo e usuários. Configurar a função de envio de notificação. |

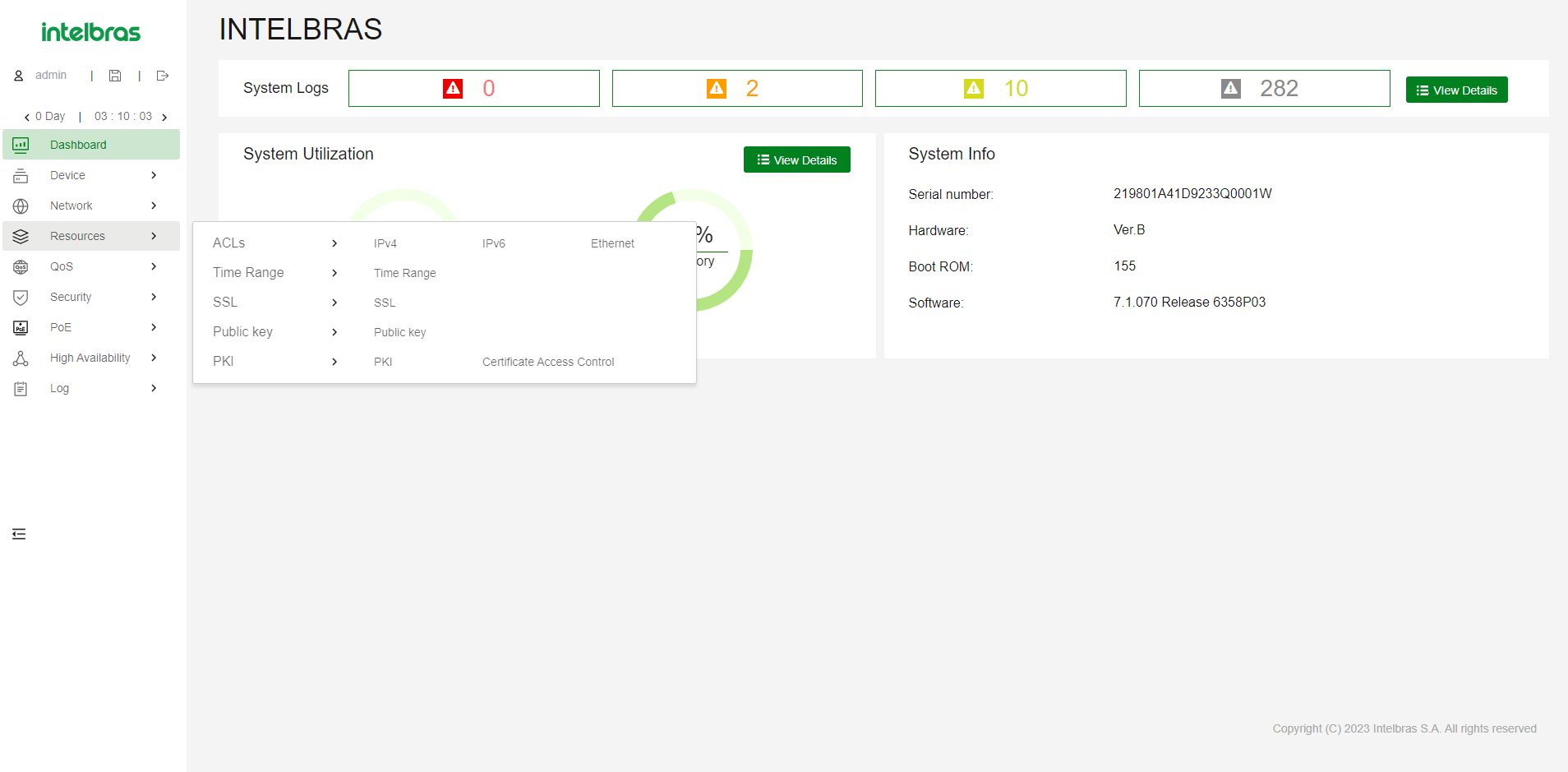

Menu de recursos

O menu Recursos contém recursos comuns que podem ser usados por várias funcionalidades. Por exemplo, você pode usar uma ACL tanto em um filtro de pacotes para filtrar o tráfego quanto em uma política de QoS para combinar o tráfego.

| Menu | Tarefas | |

| ACLs | ||

| IPv4 | Criar, modificar ou excluir uma ACL IPv4 básica e IPv4 avançada. | |

| IPv6 | Criar, modificar ou excluir uma ACL IPv6 básica e IPv6 avançada. | |

| Ethernet | Criar, modificar ou excluir uma ACL de cabeçalho de quadro Ethernet. | |

| Time Range | ||

| Time Range | Criar, modificar ou excluir um intervalo de tempo. | |

| SSL | ||

| SSL | Criar, modificar ou excluir uma política de cliente SSL. | |

| Public Key | ||

| Public Key | Gerenciar pares de chaves assimétricas locais. Gerenciar chaves públicas de hosts pares. |

|

| PKI | ||

| PKI | ||

| Certificate Access Control |

NOTA: Você pode criar ACLs a partir das páginas de ACL ou durante o processo de configuração de uma funcionalidade que utiliza ACLs. No entanto, para modificar ou excluir uma ACL, você deve acessar o menu de ACL.

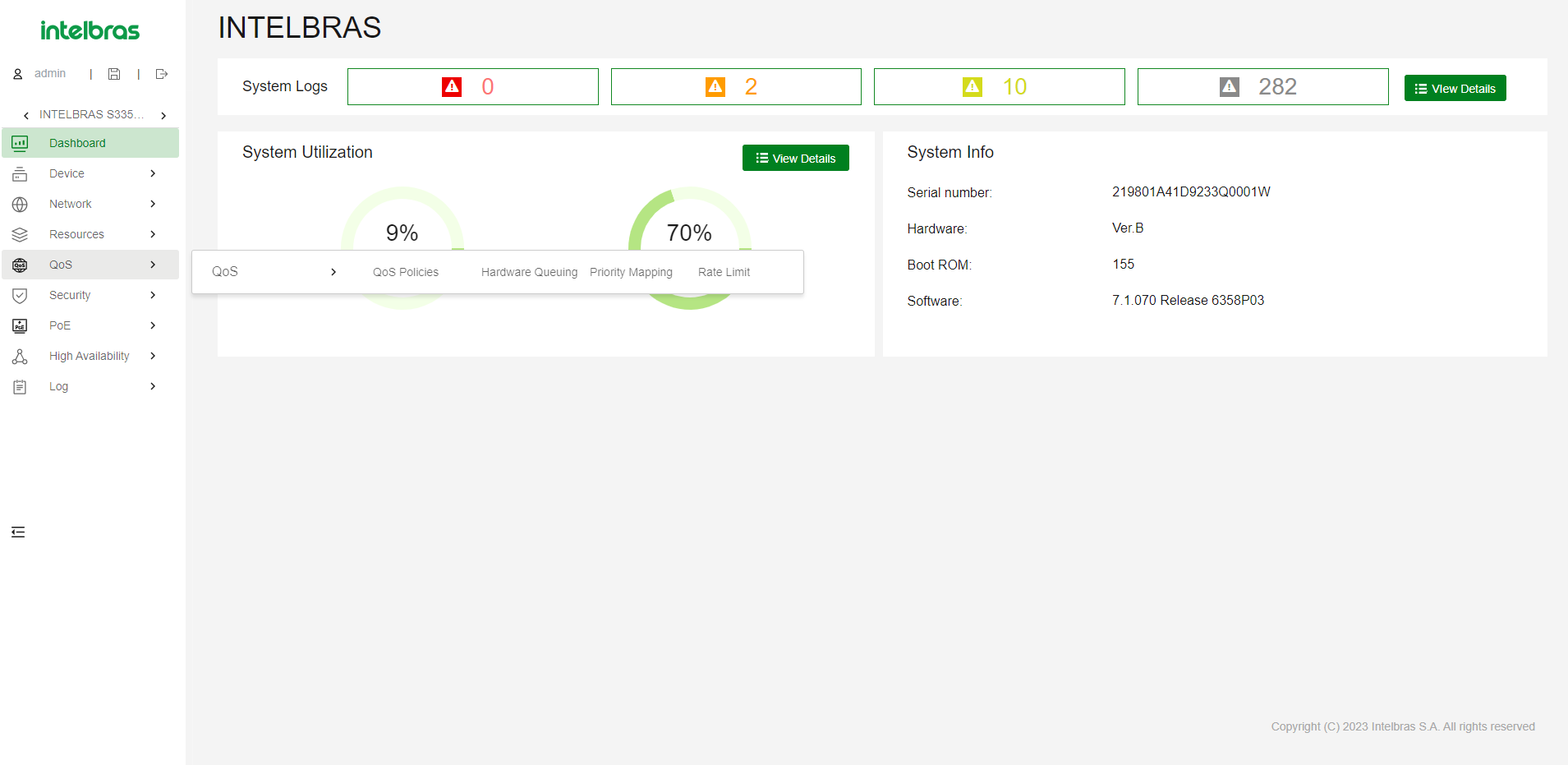

Menu QoS

| Menus | Tarefas | |

| QoS | ||

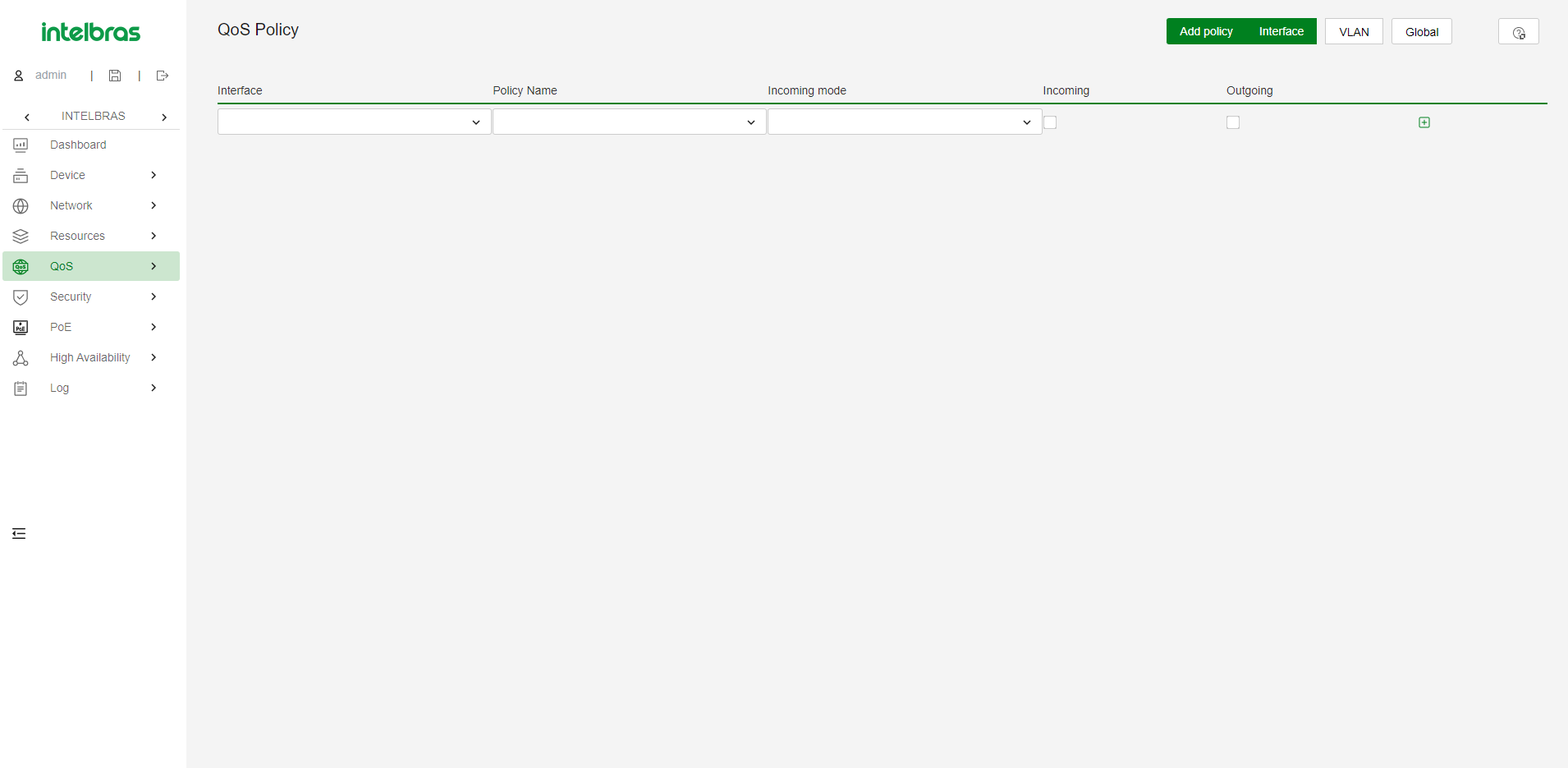

| QoS Policies | Criar, modificar ou excluir políticas de QoS de interface. Criar, modificar ou excluir políticas de QoS de VLAN. Criar, modificar ou excluir políticas de QoS globais. |

|

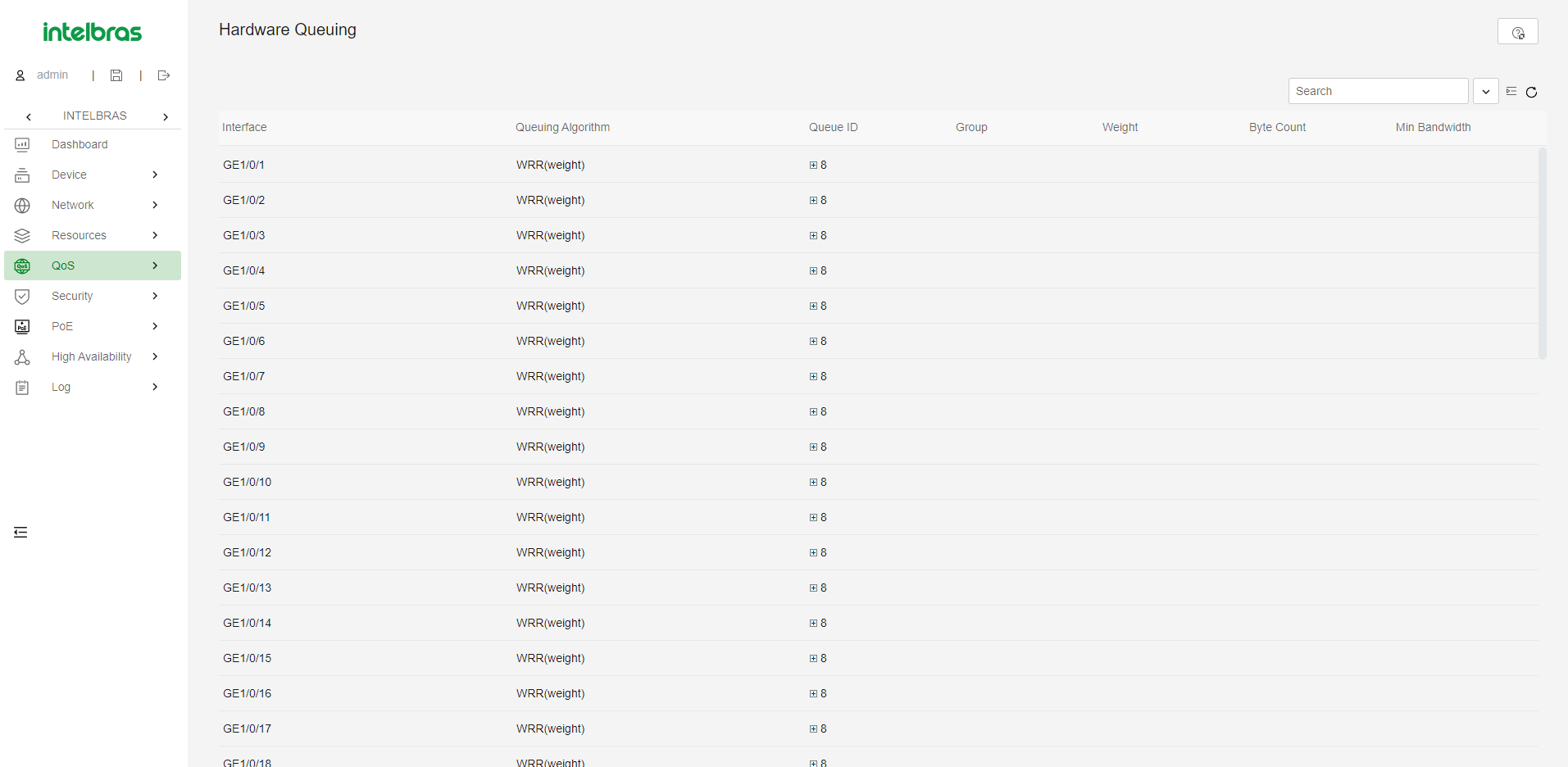

| Hardware Queuing | Modificar a configuração de filas de hardware. | |

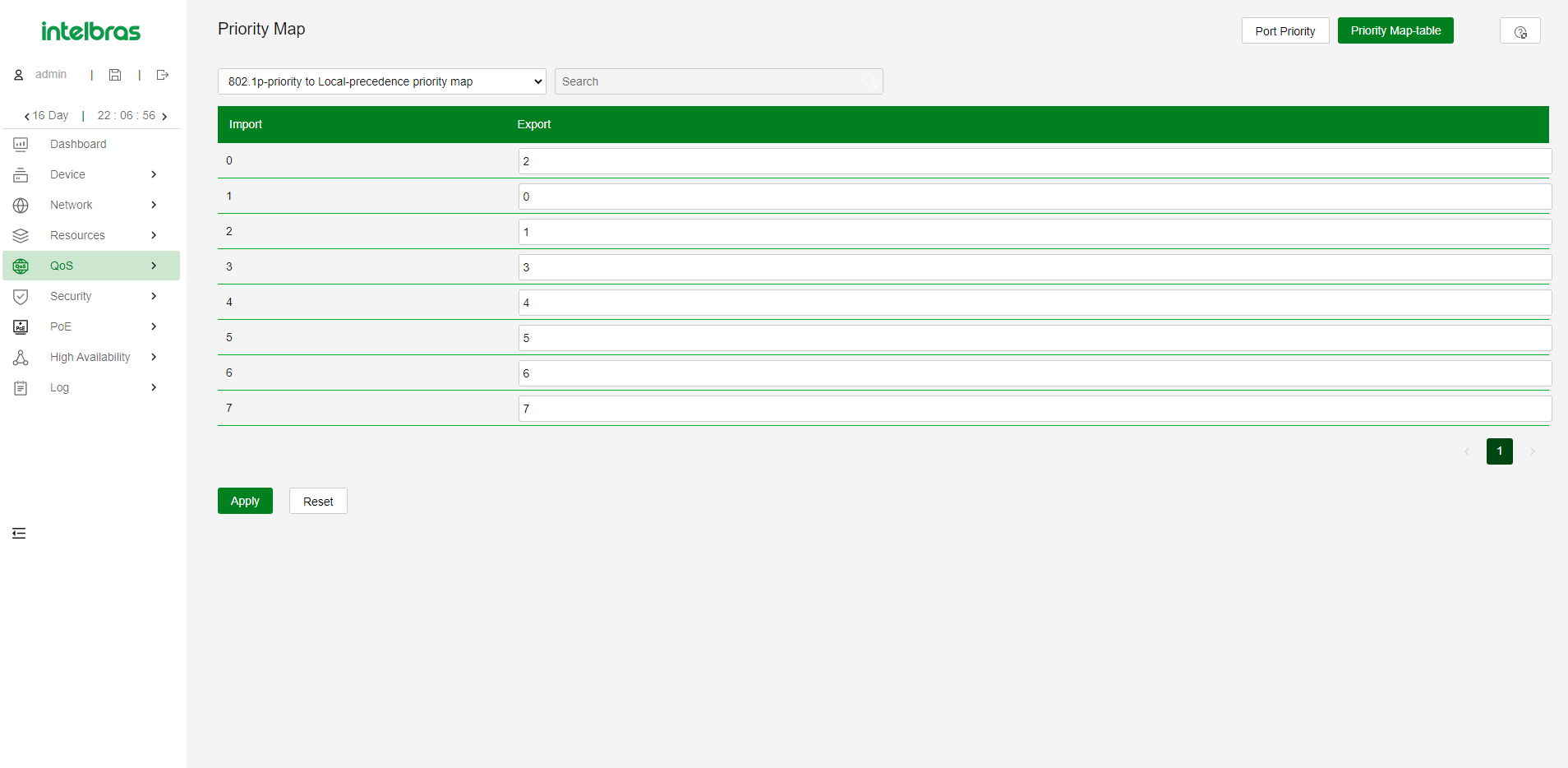

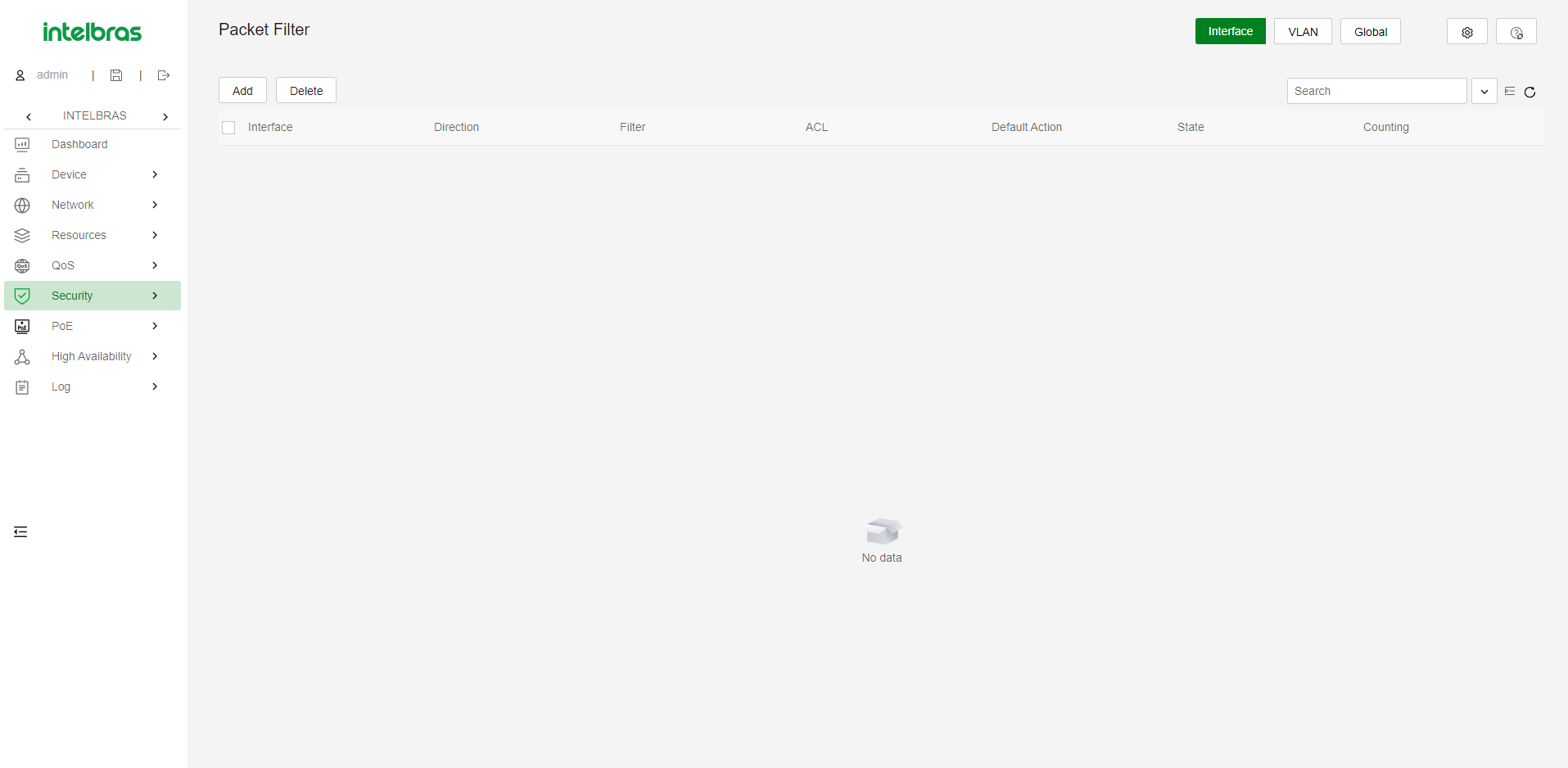

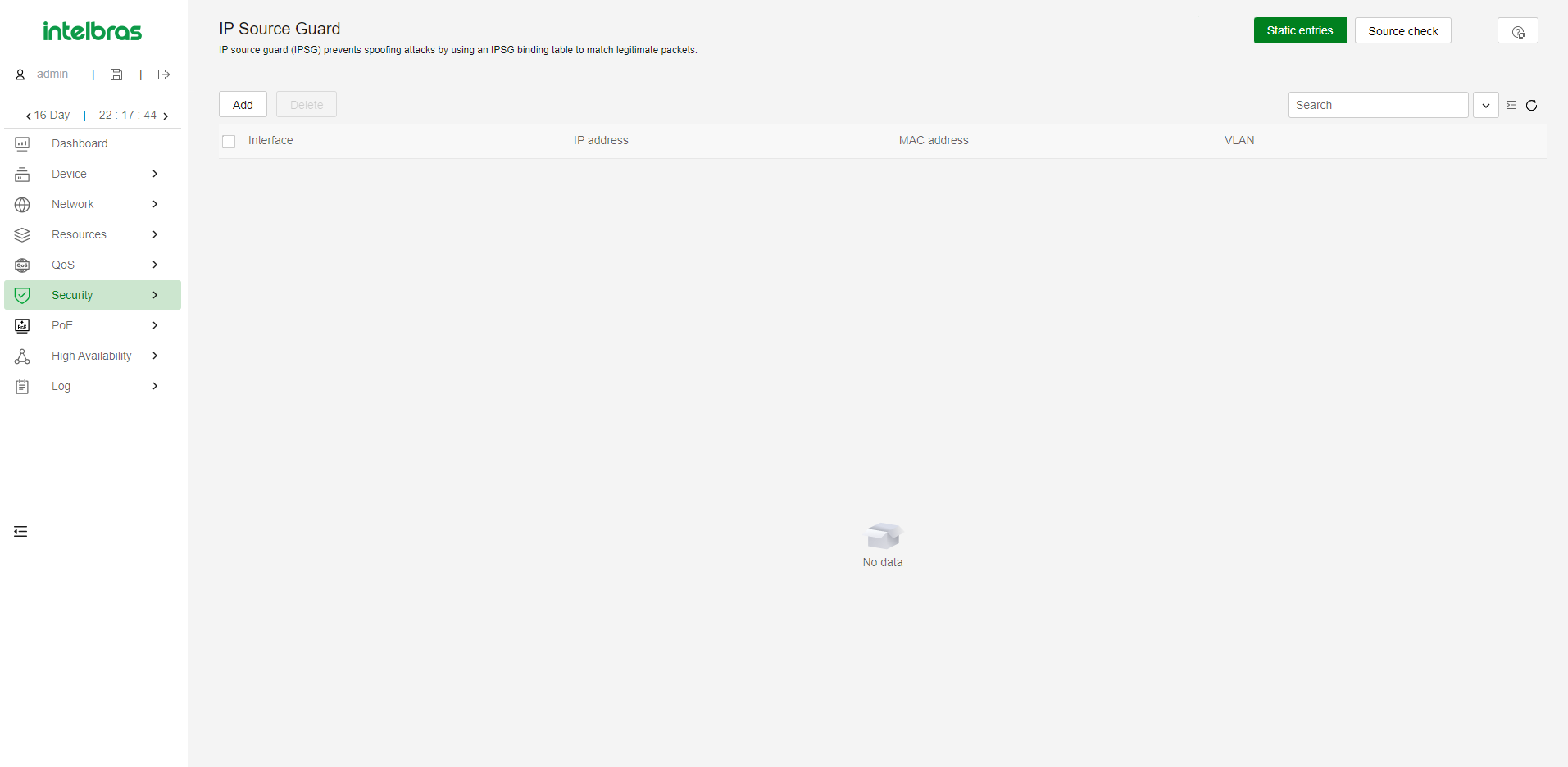

| Priority Mapping | Configurar a prioridade da porta. Configurar o modo de confiança de prioridade para uma porta. Configurar mapas de prioridade: Aplicar e redefinir o mapa de prioridade 802.1p local. Aplicar e redefinir o mapa de prioridade DSCP-to-802.1p. Aplicar e redefinir o mapa de prioridade DSCP-to-DSCP. |

|

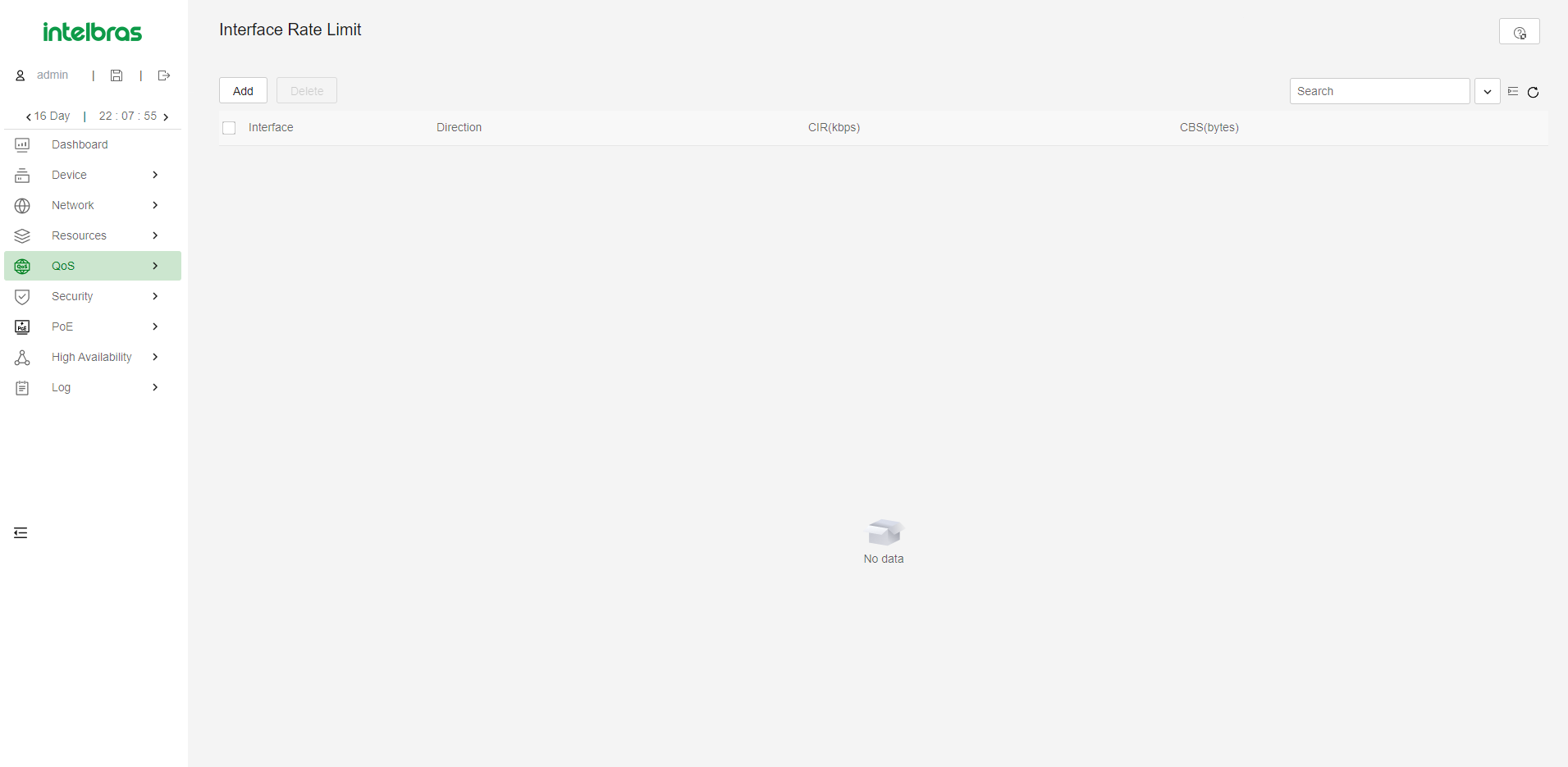

| Rate Limit | Criar, modificar ou excluir limites de taxa. |

Gerenciamento de Dispositivos

Configurações

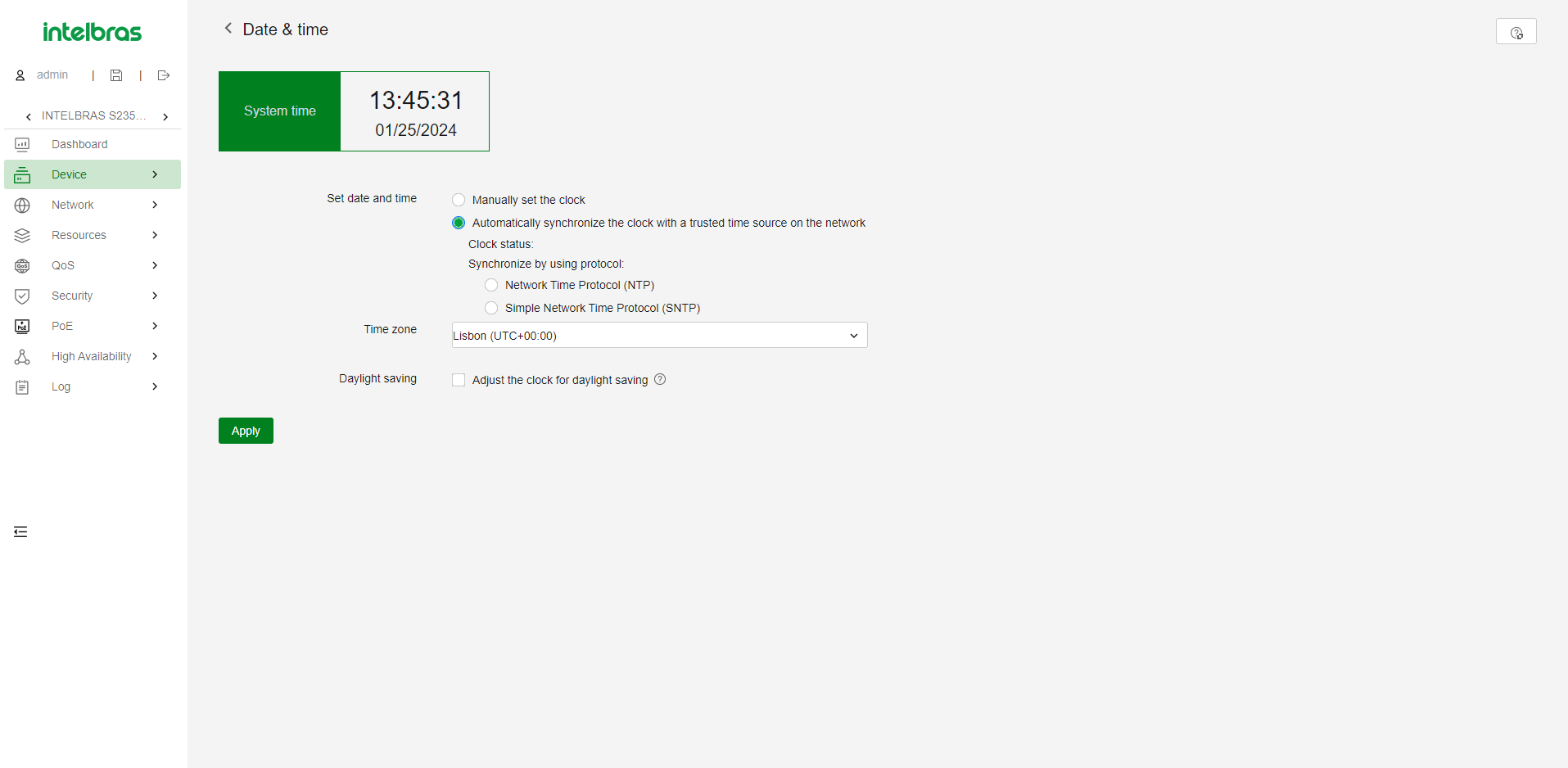

Acesse a página de Configurações para alterar o nome do dispositivo, localização e hora do sistema.

Hora do Sistema

A hora do sistema correta é essencial para o gerenciamento e comunicação em rede. Configure a hora do sistema corretamente antes de usar o dispositivo na rede.

O dispositivo pode usar a hora do sistema configurada manualmente ou obter a hora UTC de uma fonte de hora na rede e calcular a hora do sistema.

Quando usando a hora do sistema configurada localmente, o dispositivo utiliza os sinais de relógio gerados pelo seu oscilador de cristal interno para manter a hora do sistema.

Se você alterar o fuso horário ou as configurações de horário de verão sem alterar a data ou hora, o dispositivo ajusta a hora do sistema com base nas novas configurações.

Após obter a hora UTC de uma fonte de hora, o dispositivo usa a hora UTC e as configurações de fuso horário e horário de verão para calcular a hora do sistema. Em seguida, o dispositivo sincroniza periodicamente a hora UTC e recalcula a hora do sistema.

Se você alterar o fuso horário ou as configurações de horário de verão, o dispositivo recalculará a hora do sistema.

A hora do sistema calculada a partir da hora UTC de uma fonte de hora é mais precisa.

Verifique se o fuso horário e as configurações de horário de verão correspondem aos parâmetros do local onde o dispositivo está localizado.

Se a hora do sistema não mudar conforme o período de horário de verão termina, atualize a interface da Web.

Protocolos de Sincronização de Relógio

O dispositivo suporta os seguintes protocolos de sincronização de relógio:

- NTP - Protocolo de Hora de Rede. O NTP é tipicamente usado em redes grandes para sincronizar dinamicamente o tempo entre dispositivos de rede. Ele fornece uma precisão de relógio superior à configuração manual da hora do sistema.

- SNTP - NTP Simples, uma implementação mais simples do NTP. O SNTP usa os mesmos formatos de pacote e procedimentos de troca que o NTP. No entanto, o SNTP simplifica o procedimento de sincronização de relógio. Comparado ao NTP, o SNTP utiliza menos recursos e implementa a sincronização de relógio em menos tempo, mas oferece uma precisão de tempo menor.

Modos de Operação NTP/SNTP

O NTP suporta dois modos de operação: modo cliente/servidor e modo ativo/passivo simétrico. O dispositivo pode atuar apenas como cliente no modo cliente/servidor ou como o par ativo no modo ativo/passivo simétrico.

O SNTP suporta apenas o modo cliente/servidor. O dispositivo pode atuar apenas como cliente.

Modos de Operação NTP/SNTP :

| Modo | Processo de Funcionamento | Princípio | Cenário de Aplicação |

| Cliente/Servidor | 1. Um cliente envia uma mensagem de sincronização de relógio para os servidores NTP.

2. Ao receber a mensagem, os servidores automaticamente entram no modo servidor e enviam uma resposta. 3. Se o cliente estiver sincronizado com vários servidores de hora, ele seleciona um relógio ideal e sincroniza seu relógio local com a fonte de referência ideal. Você pode configurar vários servidores de hora para um cliente. Este modo de operação requer que você especifique o endereço IP do servidor NTP no cliente. |

Um cliente pode se sincronizar com um servidor, mas um servidor não pode se sincronizar com um cliente. | Este modo é destinado a cenários onde dispositivos de estrato superior se sincronizam com dispositivos de estrato inferior. É possível configurar vários servidores de tempo para um cliente. Este modo de operação requer que você especifique o endereço IP do servidor NTP no cliente. |

| Ativo/Passivo Simétrico | 4. Um par ativo simétrico envia periodicamente mensagens de sincronização de relógio para um par passivo simétrico.

5. Um par ativo simétrico envia periodicamente mensagens de sincronização de relógio para um par passivo simétrico. 6. O par passivo simétrico opera automaticamente no modo passivo simétrico e envia uma resposta. 7. Se o par ativo simétrico puder se sincronizar com vários servidores de hora, ele seleciona um relógio ideal e sincroniza seu relógio local com a fonte de referência ideal. Este modo de operação requer que você especifique o endereço IP do par passivo simétrico no par ativo simétrico. |

Um par ativo simétrico e um par passivo simétrico podem se sincronizar entre si. Se ambos estiverem sincronizados, o par com um estrato superior se sincroniza com o par de um estrato inferior. | Este modo é mais frequentemente usado entre servidores com o mesmo estrato para funcionar como backup um do outro. Se um servidor não conseguir se comunicar com todos os servidores de um estrato inferior, ele ainda poderá se sincronizar com os servidores do mesmo estrato. Este modo de operação requer que você especifique o endereço IP do par passivo simétrico no par ativo simétrico. |

Autenticação da Fonte de Tempo NTP/SNTP

A função de autenticação da fonte de tempo permite que o dispositivo autentique os pacotes NTP ou SNTP recebidos. Essa função garante que o dispositivo obtenha o GMT correto.

Para uma autenticação bem-sucedida no modo cliente/servidor, você deve habilitar a autenticação tanto no cliente quanto no servidor e configurar o mesmo ID de chave e chave neles.

Para uma autenticação bem-sucedida no modo ativo/passivo simétrico, você deve habilitar a autenticação tanto nos pares ativos quanto nos pares passivos e configurar o mesmo ID de chave e chave neles.

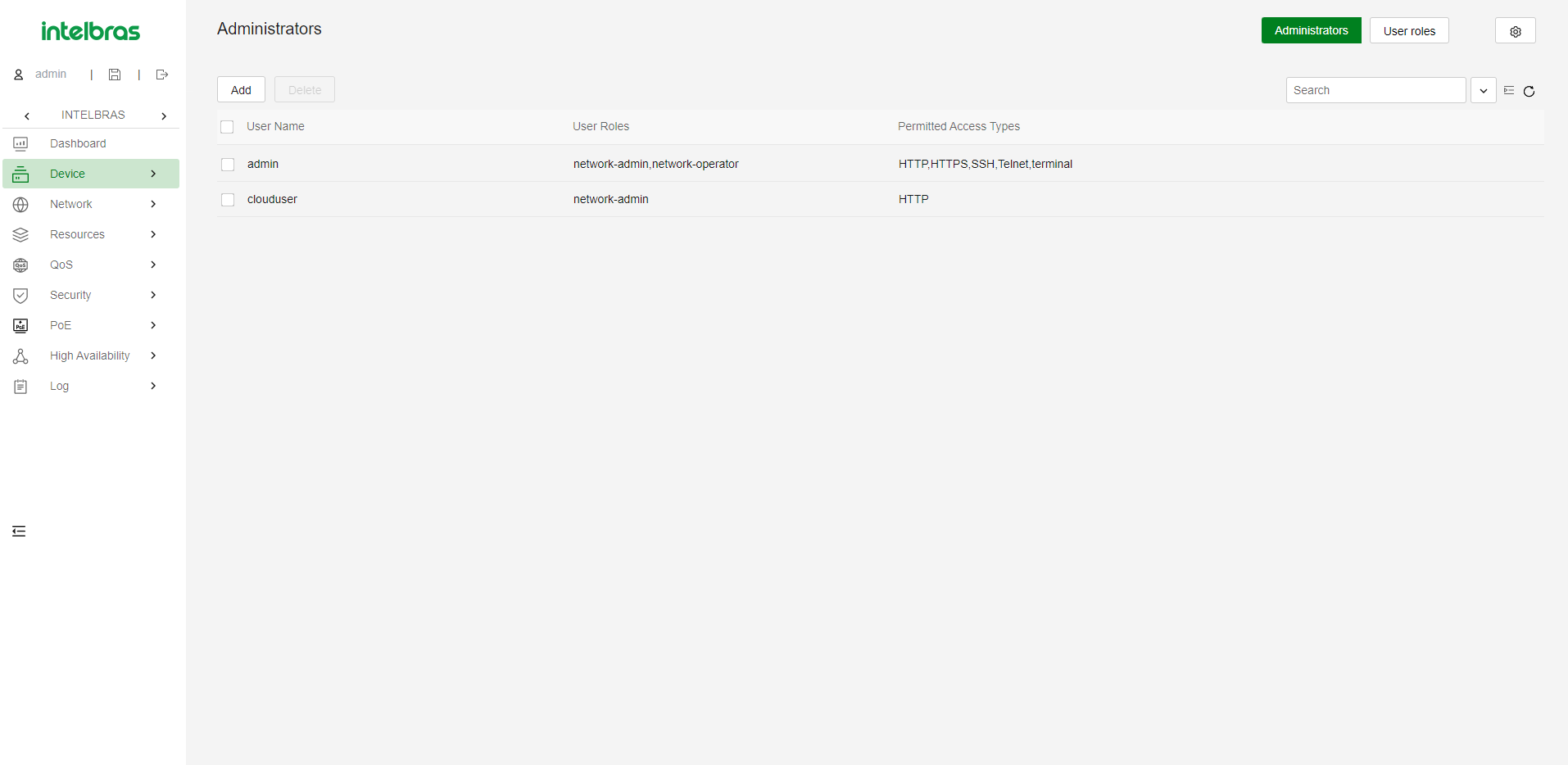

Administradores

Um administrador configura e gerencia o dispositivo a partir dos seguintes aspectos:

- Gerenciamento de contas de usuário: Gerencia informações e atributos de contas de usuário (por exemplo, nome de usuário e senha).

- Controle de acesso com base em funções: Gerencia permissões de acesso do usuário com base na função do usuário.

- Controle de senha: Gerencia senhas de usuário e controla o status de login do usuário com base em políticas predefinidas.

O tipo de serviço de um administrador pode ser SSH, Telnet, FTP, HTTP, HTTPS ou terminal.

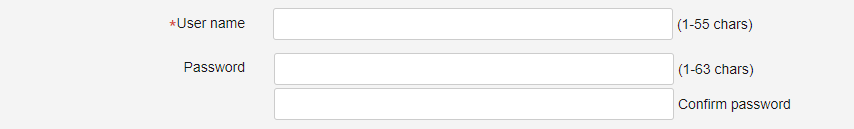

Gerenciamento de Contas de Usuário

Uma conta de usuário no dispositivo gerencia atributos para usuários que fazem login no dispositivo com o mesmo nome de usuário. Os atributos incluem nome de usuário, senha, serviços e parâmetros de controle de senha.

Controle de Acesso com Base em Funções

Atribua funções de usuário aos usuários para controlar o acesso dos usuários a funções e recursos do sistema. Atribuir permissões a uma função de usuário inclui o seguinte:

- Define um conjunto de regras para determinar funções acessíveis ou inacessíveis para a função de usuário.

- Configura políticas de acesso a recursos para especificar quais interfaces, VLANs e instâncias VRF são acessíveis para a função de usuário.

Para configurar uma função relacionada a um recurso (uma interface ou VLAN), a função de usuário deve ter acesso tanto à função quanto ao recurso.

Regras de Função de Usuário

Regras de função de usuário permitem ou negam o acesso a funções específicas. Na interface web, uma regra de função de usuário controla o acesso a elementos específicos em páginas da web. As páginas da web são organizadas em menus web estruturados em árvore. Você pode controlar o acesso aos menus web com base nos seguintes atributos:

- Leitura: Menus web que exibem informações de configuração e manutenção.

- Escrita: Menus web que configuram o recurso no sistema.

- Execução: Menus web que executam funções específicas.

Uma função de usuário pode acessar o conjunto de menus web permitidos especificados nas regras de função de usuário.

Políticas de Acesso a Recursos

Políticas de acesso a recursos controlam o acesso de funções de usuário a recursos do sistema e incluem os seguintes tipos:

- Política de interface: Controla o acesso a interfaces.

- Política de VLAN: Controla o acesso a VLANs.

Você pode realizar as seguintes tarefas em uma interface ou VLAN acessível:

- Criar ou remover a interface ou VLAN.

- Configurar atributos para a interface ou VLAN.

- Aplicar a interface ou VLAN a outros parâmetros.

Funções de Usuário Predefinidas

O sistema fornece funções de usuário predefinidas. Essas funções de usuário têm acesso a todos os recursos do sistema (interfaces, VLANs e instâncias VRF). Suas permissões de acesso são diferentes.

Se as funções de usuário predefinidas não atenderem aos requisitos de acesso, você pode definir novas funções de usuário para controlar as permissões de acesso dos usuários.

O perfil de usuário security-audit tem acesso apenas aos menus de registro de segurança. Os menus de registro de segurança não são suportados na interface web atual, portanto, não atribua o perfil de usuário security-audit a nenhum usuário.

Atribuição de Perfis de Usuário

Dependendo do método de autenticação, a atribuição de perfil de usuário tem os seguintes métodos:

- Autorização local - Se o usuário passar na autorização local, o dispositivo atribuirá os perfis de usuário especificados na conta de usuário local.

- Autorização remota - Se o usuário passar na autorização remota, o servidor AAA remoto atribuirá os perfis de usuário especificados no servidor.

Um usuário que não obtém um perfil de usuário é desconectado do dispositivo. Se vários perfis de usuário forem atribuídos a um usuário, o usuário poderá usar o conjunto de funções e recursos acessíveis a todos os perfis de usuário.

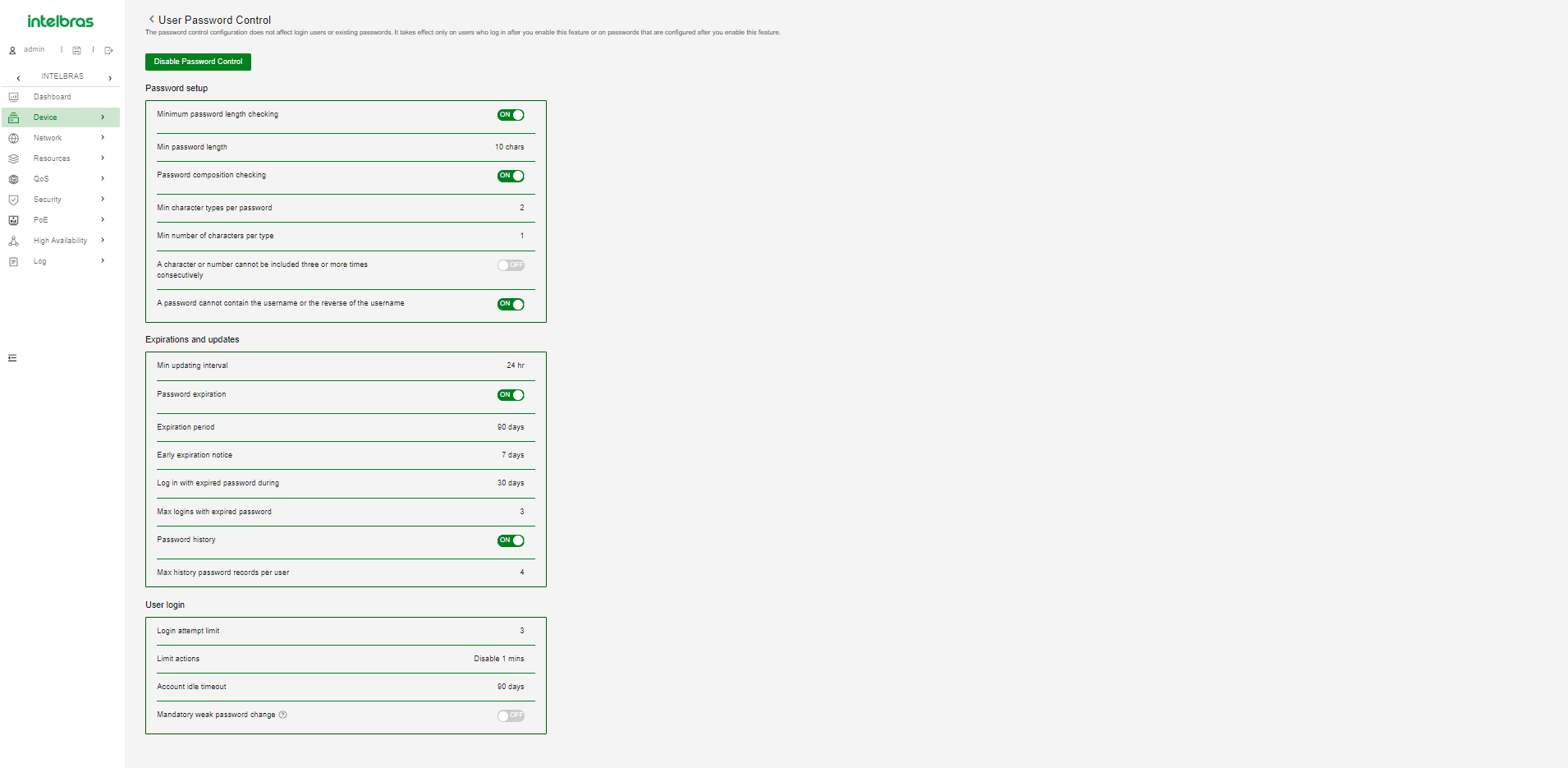

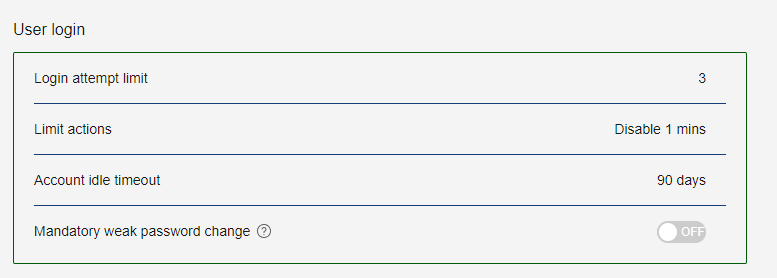

Controle de Senha

O controle de senha permite implementar as seguintes funcionalidades:

- Gerenciar configurações de senha de login e super senha, expirações e atualizações para usuários de gerenciamento de dispositivo.

- Controlar o status de login do usuário com base em políticas predefinidas.

Os usuários locais são divididos em dois tipos: usuários de gerenciamento de dispositivo e usuários de acesso à rede. Esta funcionalidade se aplica apenas aos usuários de gerenciamento de dispositivo.

Comprimento Mínimo da Senha

Você pode definir o comprimento mínimo das senhas de usuário. Se um usuário inserir uma senha mais curta que o comprimento mínimo, o sistema rejeitará a senha.

Política de Composição de Senha

Uma senha pode ser uma combinação de caracteres dos seguintes tipos:

- Letras maiúsculas de A a Z.

- Letras minúsculas de a a z.

- Dígitos de 0 a 9.

- Caracteres especiais. Consulte a Tabela 15.

Aqui estão alguns exemplos de caracteres especiais:

| Nome do Caractere | Símbolo | Nome do Caractere | Símbolo |

| Menos | - | Porcentagem | % |

| Mais | + | Cerquilha | # |

| Aspas Duplas | " | Sinal de Maior | > |

| Chave Direita | } | Colchete Direito | ] |

| Parêntese Direito | ) | Ponto e Vírgula | ; |

| Barra | / | Til | ~ |

| Sublinhado | _ | Barra Vertical | | |

Com base nos requisitos de segurança do sistema, você pode definir o número mínimo de tipos de caracteres que uma senha deve conter e o número mínimo de caracteres para cada tipo, como mostrado na - Política de composição de senha.

| Nível de Combinação de Senha | Número Mínimo de Tipos de Caracteres | Número Mínimo de Caracteres para Cada Tipo |

| Nível 1 | Um | Um |

| Nível 2 | Dois | Um |

| Nível 3 | Três | Um |

| Nível 4 | Quatro | Um |

No modo não-FIPS, todos os níveis de combinação estão disponíveis para uma senha. No modo FIPS, apenas o nível 4 de combinação está disponível para uma senha. Quando um usuário define ou altera uma senha, o sistema verifica se a senha atende ao requisito de combinação. Se a senha não atender ao requisito, a operação falhará.

Política de Verificação de Complexidade de Senha

Uma senha menos complexa, como uma senha que contenha o nome de usuário ou caracteres repetidos, tem mais chances de ser quebrada. Para uma segurança mais alta, você pode configurar uma política de verificação de complexidade de senha para garantir que todas as senhas dos usuários sejam relativamente complexas. Com essa política configurada, quando um usuário configura uma senha, o sistema verifica a complexidade da senha. Se a senha não for complexa o suficiente, a configuração falhará.

Controle de Login com Senha Fraca

O sistema verifica senhas fracas para usuários de gerenciamento de dispositivo Telnet, SSH, HTTP ou HTTPS. Uma senha é considerada fraca se não atender aos seguintes requisitos:

- Restrição de composição de senha.

- Restrição de comprimento mínimo de senha.

- Verificação de nome de usuário.

Dependendo dos requisitos de segurança do sistema, você pode definir o número mínimo de tipos de caracteres que uma senha deve conter e o número mínimo de caracteres para cada tipo, conforme mostrado na .

Política de Composição de Senhas

Primeiro Login com Nome de Usuário e Senha Padrão

As configurações padrão de fábrica incluem um nome de usuário e senha padrão. Se o dispositivo iniciar com as configurações padrão de fábrica, os usuários de gerenciamento de dispositivo Telnet, SSH, HTTP ou HTTPS devem alterar a senha padrão no primeiro login antes de acessar o sistema.

Atualização de Senha

Essa função permite definir o intervalo mínimo em que os usuários podem alterar suas senhas. Se um usuário fizer login para alterar a senha, mas o tempo decorrido desde a última alteração for menor que esse intervalo, o sistema negará a solicitação. Por exemplo, se você definir esse intervalo para 48 horas, um usuário não poderá alterar a senha duas vezes em 48 horas.

Expiração de Senha

A expiração de senha impõe um ciclo de vida a uma senha de usuário. Após a expiração da senha, o usuário precisa alterar a senha.

Se um usuário inserir uma senha expirada durante o login, o sistema exibirá uma mensagem de erro. O usuário será solicitado a fornecer uma nova senha e confirmá-la digitando-a novamente. A nova senha deve ser válida, e o usuário deve inserir exatamente a mesma senha ao confirmá-la.

Notificação Antecipada de Expiração de Senha Pendente

Quando um usuário faz login, o sistema verifica se a senha expirará em um período igual ou menor ao período de notificação especificado. Se for esse o caso, o sistema notifica o usuário quando a senha expirará e oferece a opção de alterar a senha. Se o usuário definir uma nova senha que esteja em conformidade com a complexidade da senha, o sistema registrará a nova senha e o horário de configuração. Se o usuário optar por não alterar a senha ou falhar na alteração, o sistema permitirá que o usuário faça login usando a senha atual.

Entrar com Senha Expirada

Você pode permitir que um usuário faça login um certo número de vezes dentro de um período de tempo após a expiração da senha. Por exemplo, se você definir o número máximo de logins com senha expirada para 3 e o período de tempo para 15 dias, um usuário pode fazer login três vezes dentro de 15 dias após a senha expirar.

Histórico de Senhas

Com essa funcionalidade habilitada, o sistema armazena as senhas que um usuário usou. Quando um usuário altera a senha, o sistema verifica se a nova senha é diferente da atual e daquelas armazenadas nos registros de histórico de senha por pelo menos quatro caracteres. Os quatro caracteres devem ser diferentes entre si. Caso contrário, o sistema exibirá uma mensagem de erro, e a senha não será alterada.

Você pode definir o número máximo de registros de histórico de senha que o sistema deve manter para cada usuário. Quando o número de registros de histórico de senha excede a sua configuração, o registro mais recente sobrescreve o mais antigo.

As senhas de login atuais dos usuários de gerenciamento de dispositivos não são armazenadas no histórico de senhas, porque a senha do usuário de gerenciamento de dispositivos é salva em texto cifrado e não pode ser recuperada para uma senha em texto simples.

Recursos de Serviços de Rede

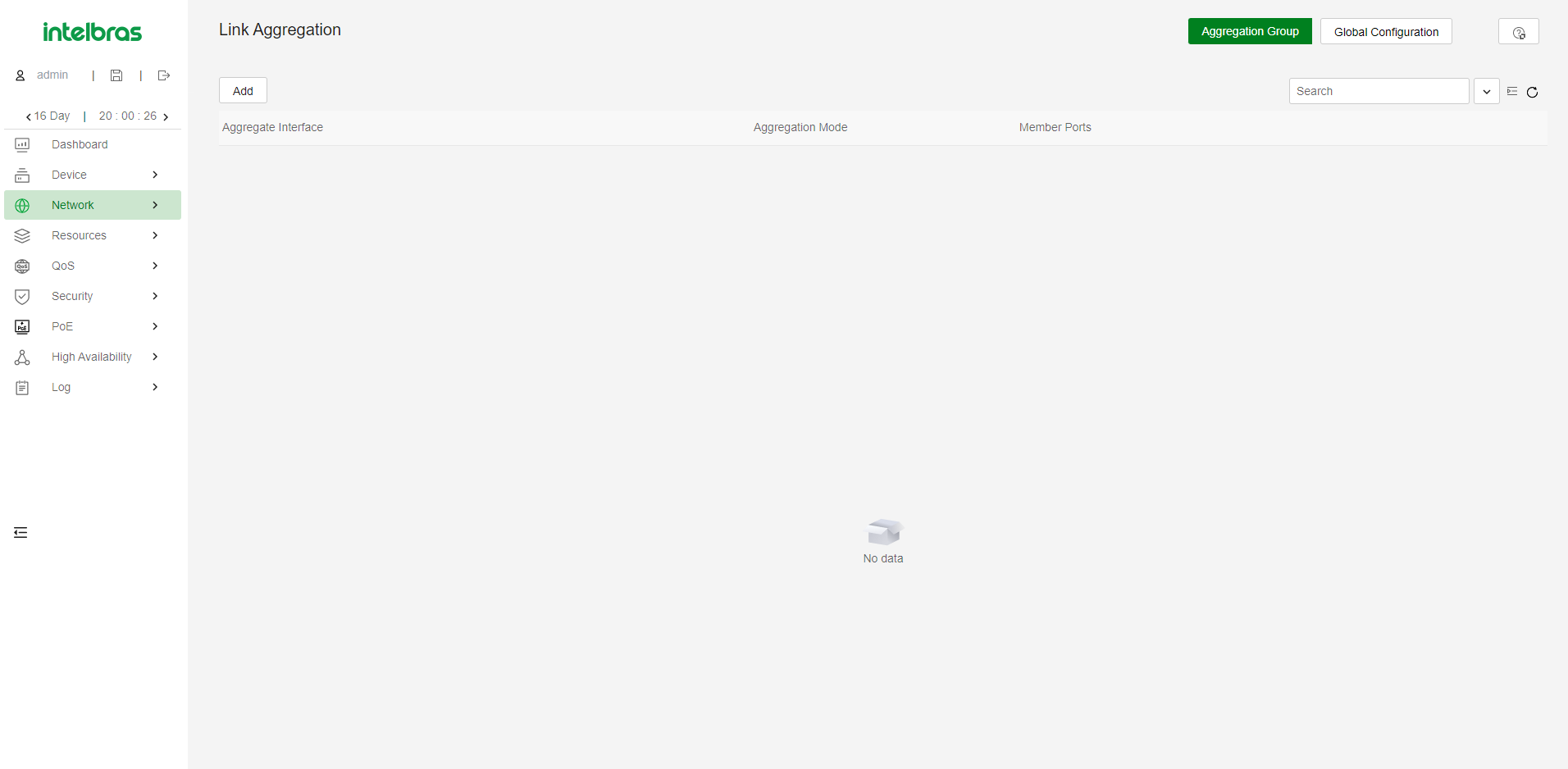

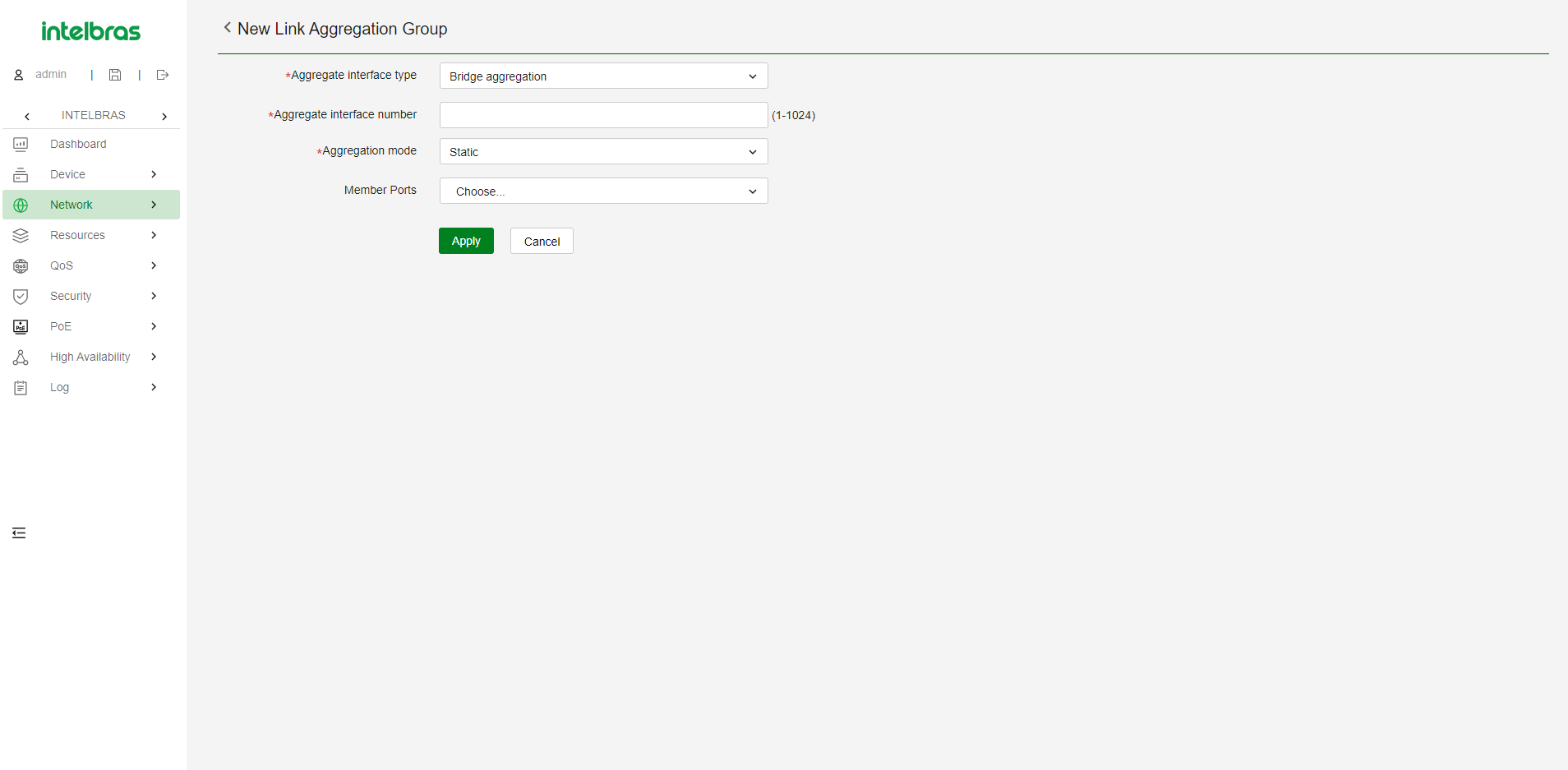

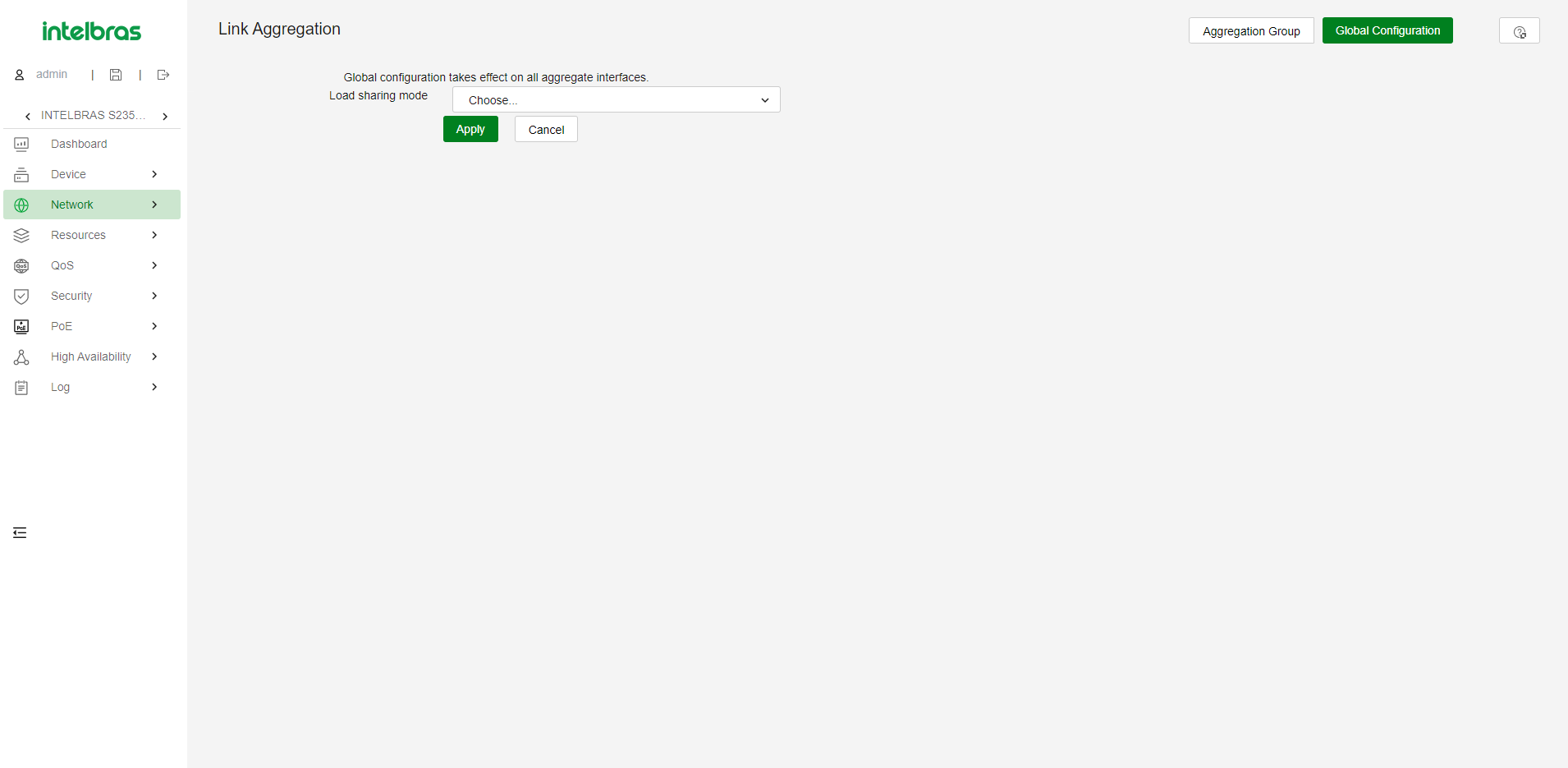

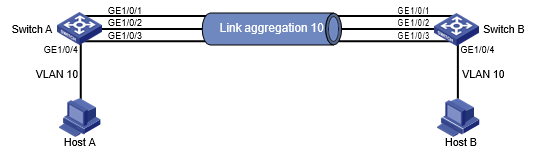

Link Aggregation

Link aggregation combina várias conexões Ethernet físicas em uma única conexão lógica, chamada de link agregado. Link aggregation oferece os seguintes benefícios:

- Aumento da largura de banda além dos limites de uma única conexão. Em um link agregado, o tráfego é distribuído entre as portas de membros.

- Melhor confiabilidade na conexão. As portas de membros se complementam dinamicamente. Quando uma porta de membro falha, o tráfego é automaticamente redirecionado para outras portas de membros.

Grupo de Agregação

O agrupamento de links é implementado por meio do agrupamento de interfaces. Um grupo de agregação é um conjunto de interfaces Ethernet agrupadas. Essas interfaces Ethernet são conhecidas como portas de membros do grupo de agregação. Cada grupo de agregação possui uma interface lógica correspondente (chamada de interface agregada).

Ao criar uma interface agregada, o dispositivo cria automaticamente um grupo de agregação do mesmo tipo e número que a interface agregada. Por exemplo, ao criar a interface agregada de Camada 2 número 1, o grupo de agregação de Camada 2 número 1 é criado.

Uma interface agregada pode ser de um dos seguintes tipos:

- Camada 2—As portas de membros em um grupo de agregação de Camada 2 podem ser apenas interfaces Ethernet de Camada 2.

- Camada 3—As portas de membros em um grupo de agregação de Camada 3 podem ser apenas interfaces Ethernet de Camada 3.

A taxa de porta de uma interface agregada é igual à taxa total de suas portas de membros Selecionadas. O modo de duplexação é o mesmo que o das portas de membros Selecionadas.

Estados de Agregação das Portas em um Grupo de Agregação

Uma porta de membro em um grupo de agregação pode estar em qualquer um dos seguintes estados de agregação:

- Selecionada—Uma porta Selecionada pode encaminhar tráfego.

- Não Selecionada—Uma porta Não Selecionada não pode encaminhar tráfego.

Chave Operacional

Ao agregar portas, o sistema atribui automaticamente a cada porta uma chave operacional com base em informações da porta, como taxa da porta e modo de duplexação. Qualquer alteração nessas informações aciona um recálculo da chave operacional.

Configurações de Atributo

Para se tornar uma porta Selecionada, uma porta de membro deve ter as mesmas configurações de atributo que a interface agregada.

Considerações sobre Recursos

Isolamento de Porta—Indica se a porta se juntou a um grupo de isolamento e a que grupo de isolamento a porta pertence.

VLAN

As configurações de atributo da VLAN incluem:

- IDs de VLAN permitidos.

- PVID (ID da VLAN da Porta).

- Modo de marcação de VLAN.

Modos de Agregação de Links

Um grupo de agregação opera em um dos seguintes modos:

- Estático—A agregação estática é estável. Um grupo de agregação em modo estático é chamado de grupo de agregação estático. Os estados de agregação das portas de membros em um grupo de agregação estático não são afetados pelas portas pares.

- Dinâmico—Um grupo de agregação em modo dinâmico é chamado de grupo de agregação dinâmico. O sistema local e o sistema par têm automaticamente os estados de agregação das portas de membros por meio do LACP, o que reduz a carga de trabalho dos administradores.

Modos Globais de Compartilhamento de Carga

Em um grupo de agregação de links, o tráfego pode ser compartilhado entre as portas Selecionadas com base em qualquer um dos seguintes modos:

- Compartilhamento de carga por fluxo — Distribui o tráfego com base em fluxos.

O modo de compartilhamento de carga classifica os pacotes em fluxos e encaminha os pacotes do mesmo fluxo na mesma conexão. Este modo pode ser baseado em um ou uma combinação dos seguintes critérios de classificação de tráfego:

- IP de Origem.

- IP de Destino.

- MAC de Origem.

- MAC de Destino.

- Compartilhamento de carga por pacote — Distribui o tráfego por pacote.

- Compartilhamento de carga automático — Seleciona automaticamente um modo de compartilhamento de carga dependendo do tipo de pacote.

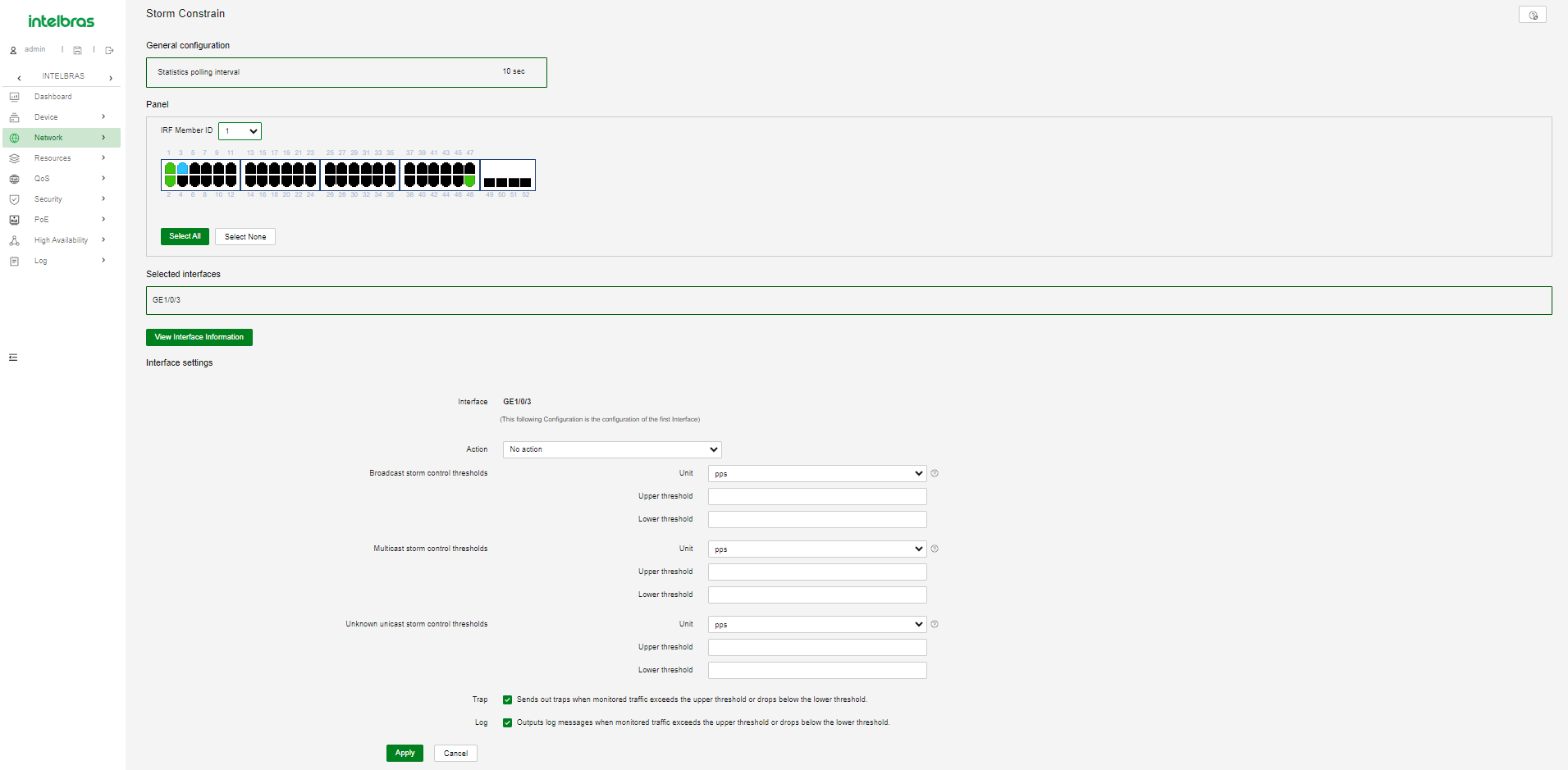

Storm control

O Storm control compara o tráfego de broadcast, multicast e unicast desconhecido regularmente com os respectivos limites de tráfego em uma interface Ethernet. Para cada tipo de tráfego, o Storm control fornece um limite inferior e um limite superior. Dependendo da sua configuração, quando um determinado tipo de tráfego excede o limite superior, a interface executa uma das seguintes ações:

- Nenhuma ação—Não executa nenhuma ação na interface.

- Bloqueio — Bloqueia esse tipo de tráfego e encaminha outros tipos de tráfego. Mesmo que a interface não encaminhe o tráfego bloqueado, ela ainda conta o tráfego. Quando o tráfego bloqueado cai abaixo do limite inferior, a interface começa a encaminhar o tráfico.

- Desligamento — A interface é desativada automaticamente e para de encaminhar qualquer tráfego. Quando o tráfego bloqueado cai abaixo do limite inferior, a interface não volta a ser ativada automaticamente. Para ativar a interface, ative-a manualmente ou desative a função de Storm control.

É possível configurar uma interface Ethernet para emitir armadilhas de eventos de limite e mensagens de log quando o tráfego monitorado atende a uma das seguintes condições:

- Excede o limite superior.

- Desce abaixo do limite inferior.

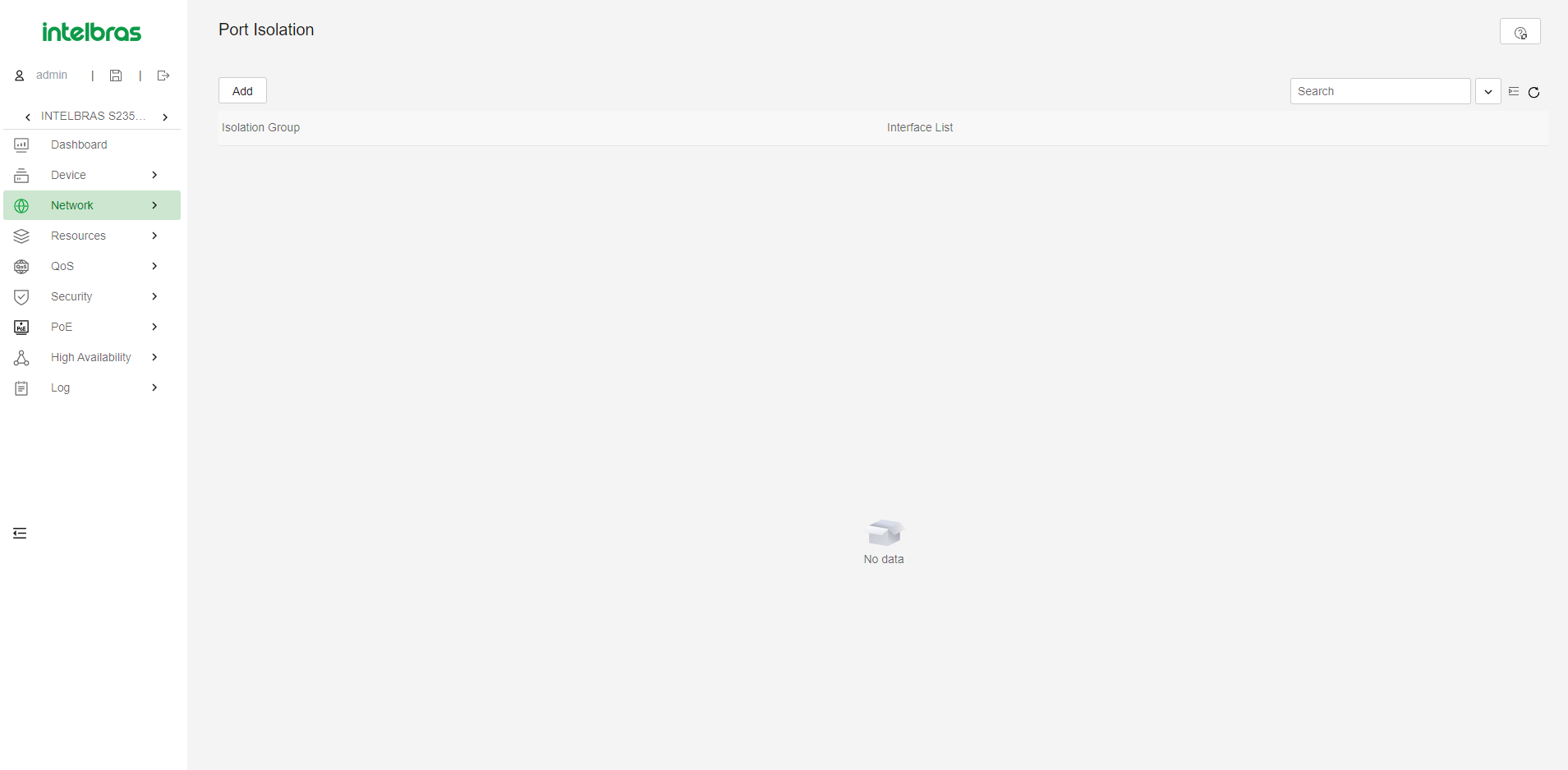

Isolamento de Porta

O recurso de isolamento de porta isola o tráfego da Camada 2 para garantir a privacidade e a segurança de dados sem o uso de VLANs. As portas em um grupo de isolamento não podem se comunicar entre si. No entanto, elas podem se comunicar com portas fora do grupo de isolamento.

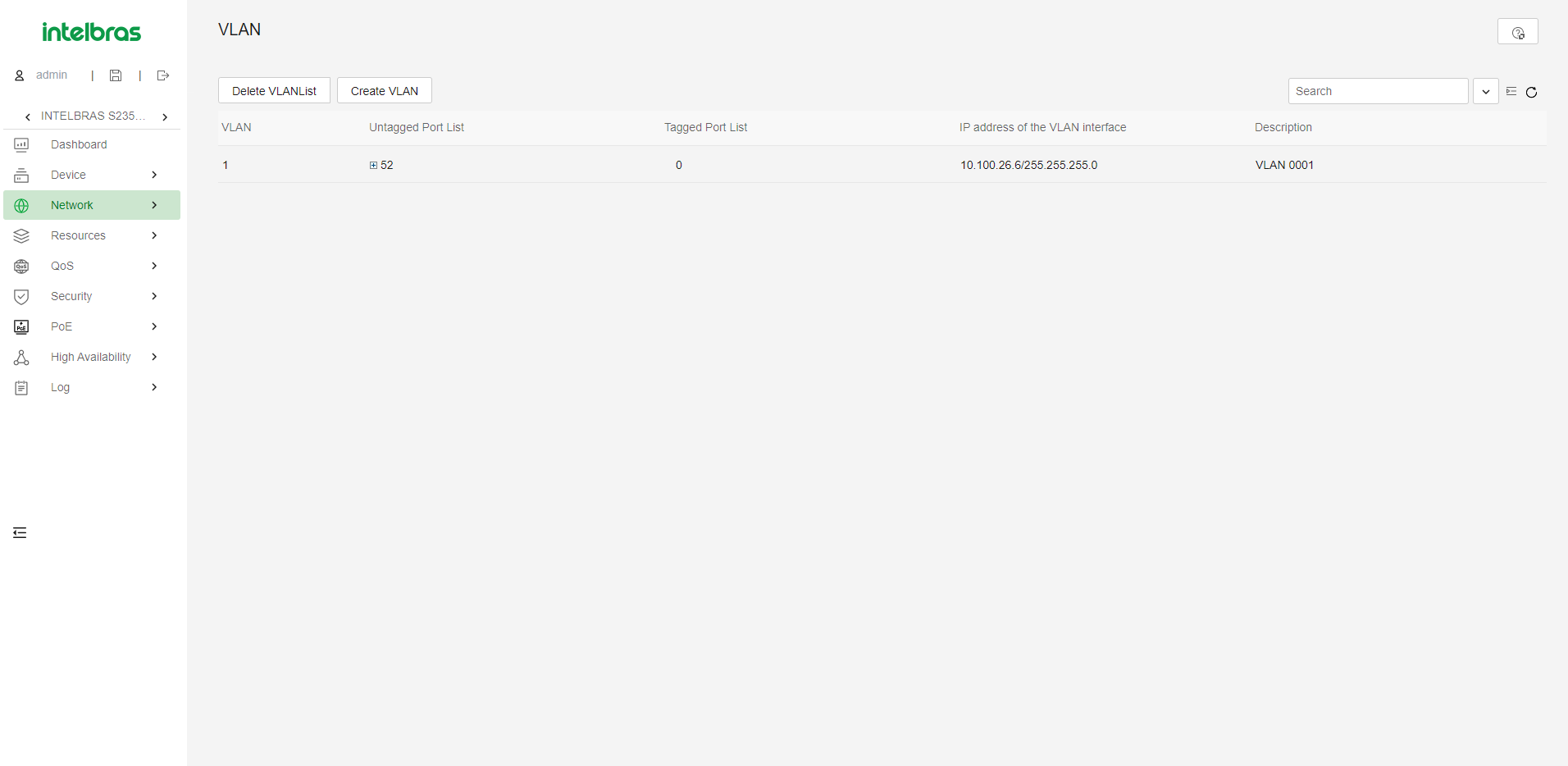

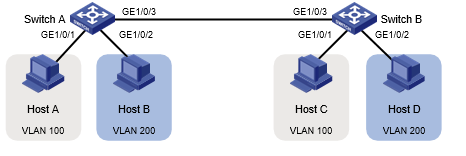

VLAN

A tecnologia de Rede Local Virtual (VLAN) divide uma LAN em várias LANs lógicas, chamadas de VLANs. Cada VLAN é um domínio de broadcast. Dispositivos na mesma VLAN podem se comunicar diretamente entre si. Dispositivos em VLANs diferentes são isolados uns dos outros na Camada 2.

VLANs Baseadas em Porta

As VLANs baseadas em porta agrupam membros de VLANs por porta. Uma porta encaminha pacotes de uma VLAN somente após ser atribuída à VLAN. É possível configurar uma porta como uma porta desmarcada ou marcada de uma VLAN.

- Para configurar a porta como uma porta desmarcada de uma VLAN, atribua-a à lista de portas desmarcadas da VLAN. A porta desmarcada de uma VLAN encaminha pacotes da VLAN sem marcadores de VLAN.

- Para configurar a porta como uma porta marcada de uma VLAN, atribua-a à lista de portas marcadas da VLAN. A porta marcada de uma VLAN encaminha pacotes da VLAN com marcadores de VLAN.

É possível configurar o tipo de link de uma porta como acesso, tronco ou híbrido. Portas de diferentes tipos de link utilizam métodos diferentes de manipulação de marcadores de VLAN.

- Acesso—Uma porta de acesso pode encaminhar pacotes de apenas uma VLAN e enviá-los sem marcadores. Atribua uma porta de acesso somente à lista de portas desmarcadas de uma VLAN.

- Tronco—Uma porta de tronco pode encaminhar pacotes de várias VLANs. Exceto pacotes do ID de VLAN da porta (PVID), pacotes enviados de uma porta de tronco são marcados com VLAN. Atribua uma porta de tronco à lista de portas desmarcadas do PVID da porta e à lista de portas marcadas de outras VLANs.

- Híbrido—Uma porta híbrida pode encaminhar pacotes de várias VLANs. É possível atribuir uma porta híbrida à lista de portas desmarcadas de algumas VLANs e à lista de portas marcadas de outras VLANs. Uma porta híbrida desmarcada de uma VLAN encaminha pacotes da VLAN sem marcadores de VLAN. Uma porta híbrida marcada de uma VLAN encaminha pacotes da VLAN com marcadores de VLAN.

Interface de VLAN

Para permitir que dispositivos de VLANs diferentes se comuniquem na Camada 3, é possível usar interfaces de VLAN. As interfaces de VLAN são interfaces virtuais usadas para a comunicação na Camada 3 entre diferentes VLANs. Elas não existem como entidades físicas nos dispositivos. Para cada VLAN, é possível criar uma interface de VLAN e atribuir a ela um endereço IP. A interface de VLAN age como o gateway da VLAN para encaminhar pacotes destinados a outro sub-rede IP.

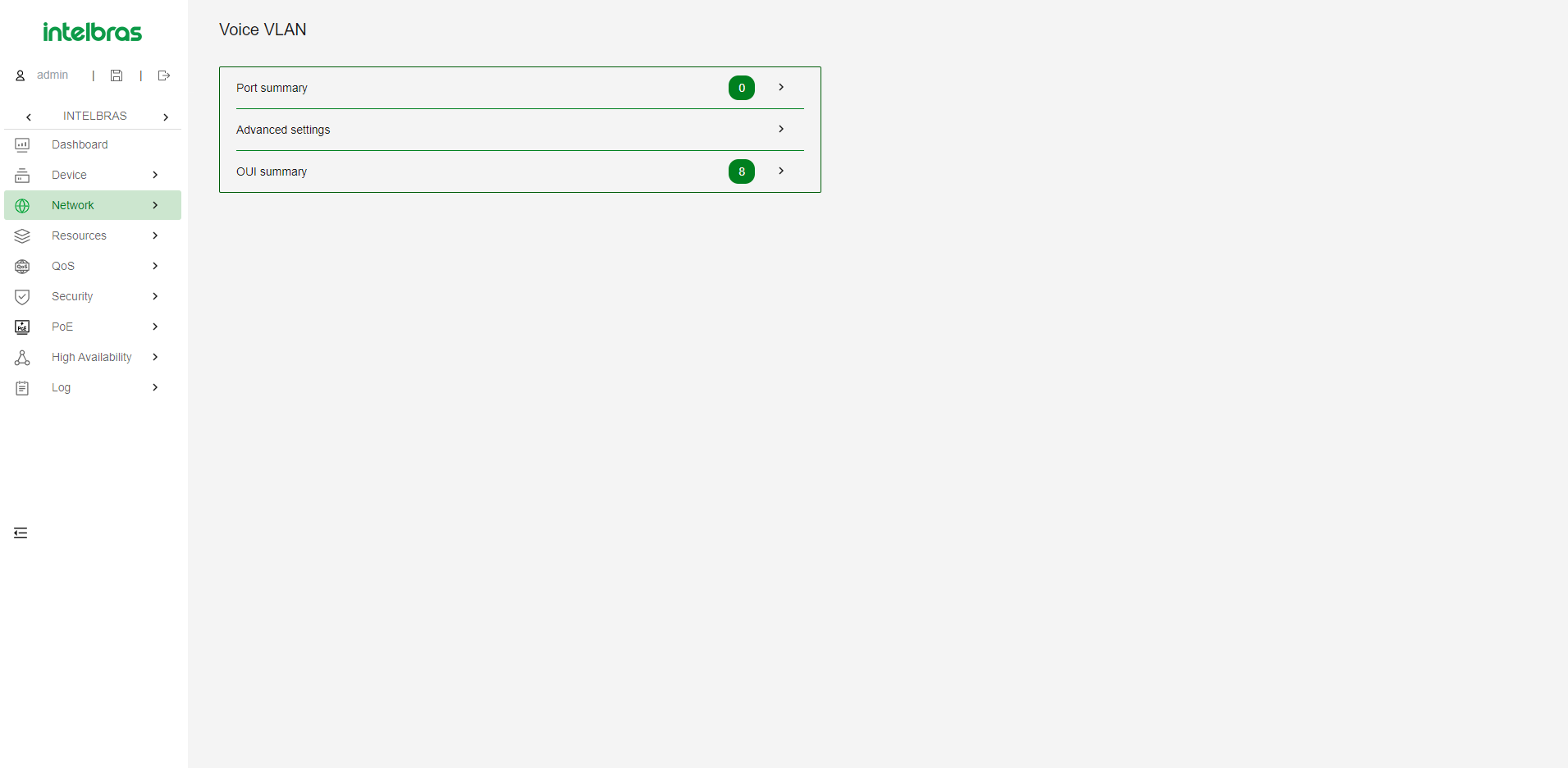

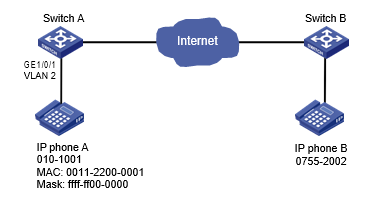

Voice VLAN

Uma Voice Vlan é usada para transmitir tráfego de voz. O dispositivo pode configurar parâmetros de QoS para pacotes de voz para garantir maior prioridade de transmissão para esses pacotes.

Endereços OUI

Um dispositivo identifica pacotes de voz com base em seus endereços MAC de origem. Um pacote cujo endereço MAC de origem esteja em conformidade com um endereço OUI (Identificador Único da Organização) do dispositivo é considerado um pacote de voz. Os endereços OUI são resultados lógicos AND de endereços MAC e máscaras OUI. A tabela a seguir mostra os endereços OUI padrão.

| Número | Endereço OUI | Fabricante |

| 1 | 0001-E300-0000 | Telefone Siemens |

| 2 | 0003-6B00-0000 | Telefone Cisco |

| 3 | 0004-0D00-0000 | Telefone Avaya |

| 4 | 000F-E200-0000 | Telefone Intelbras Aolynk |

| 5 | 0060-B900-0000 | Telefone Philips/NEC |

| 6 | 00D0-1E00-0000 | Telefone Pingtel |

| 7 | 00E0-7500-0000 | Telefone Polycom |

| 8 | 00E0-BB00-0000 | Telefone 3Com |

Modo de Configuração de Prioridade de QoS para Tráfego de Voz

As configurações de prioridade de QoS transportadas no tráfego de voz incluem os valores CoS e DSCP. É possível configurar o dispositivo para confiar ou modificar as configurações de prioridade de QoS para o tráfego de voz. Se o dispositivo confia nas configurações de prioridade de QoS em pacotes de Voice Vlan de entrada, o dispositivo não modifica seus valores CoS e DSCP.

Modos de Atribuição de Voice Vlan

Uma porta pode ser atribuída automaticamente ou manualmente a uma Voice Vlan.

Modo Automático

Quando um telefone IP é ligado, ele envia pacotes de protocolo. Após receber esses pacotes de protocolo, o dispositivo usa o endereço MAC de origem dos pacotes de protocolo para fazer correspondência com seus endereços OUI. Se a correspondência for bem-sucedida, o dispositivo realiza as seguintes operações:

- Atribui a porta receptora dos pacotes de protocolo à Voice Vlan.

- Emite regras de ACL e define a precedência do pacote.

- Inicia o temporizador de envelhecimento da Voice Vlan.

Se nenhum pacote de voz for recebido da porta antes que o temporizador de envelhecimento expire, o dispositivo removerá a porta da Voice Vlan. O temporizador de envelhecimento também é configurável.

Modo Manual

É necessário atribuir manualmente a porta que se conecta ao telefone IP a uma Voice Vlan. O dispositivo usa o endereço MAC de origem dos pacotes de voz recebidos para fazer correspondência com seus endereços OUI. Se a correspondência for bem-sucedida, o dispositivo emite regras de ACL e define a precedência do pacote.

Modo de Segurança e Modo Normal de Voice Vlan

Dependendo dos mecanismos de filtragem de pacotes de entrada, uma porta habilitada para Voice Vlan pode operar em um dos seguintes modos:

- Modo Normal—A porta recebe pacotes marcados com Voice Vlan e os encaminha na Voice Vlan sem examinar seus endereços MAC. Se o PVID da porta for a Voice Vlan e a porta operar no modo de atribuição de VLAN manual, a porta encaminhará todos os pacotes não marcados recebidos na Voice Vlan.

- Modo de Segurança—A porta usa os endereços MAC de origem dos pacotes recebidos para fazer correspondência com os endereços OUI do dispositivo. Os pacotes que não correspondem serão descartados.

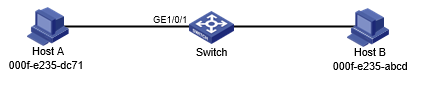

MAC (Endereço de Controle de Acesso à Mídia)

Um dispositivo Ethernet utiliza uma tabela de endereços MAC para encaminhar quadros. Uma entrada de endereço MAC inclui um endereço MAC de destino, uma interface de saída (ou egress RB) e um ID de VLAN. Quando o dispositivo recebe um quadro, ele usa o endereço MAC de destino do quadro para procurar uma correspondência na tabela de endereços MAC.

- O dispositivo encaminha o quadro para a interface de saída na entrada correspondente se encontrar uma correspondência.

- O dispositivo faz um flood do quadro na VLAN do quadro se não encontrar correspondência.

Tipos de Entradas de Endereços MAC

Uma tabela de endereços MAC pode conter os seguintes tipos de entradas:

- Entradas Dinâmicas—Uma entrada dinâmica pode ser configurada manualmente ou aprendida dinamicamente para encaminhar quadros com um endereço MAC de destino específico pela interface associada. Uma entrada dinâmica pode expirar. Uma entrada dinâmica configurada manualmente tem a mesma prioridade que uma aprendida dinamicamente.

- Entradas Estáticas—Uma entrada estática é adicionada manualmente para encaminhar quadros com um endereço MAC de destino específico pela interface associada, e ela nunca expira. Uma entrada estática tem prioridade mais alta do que uma entrada aprendida dinamicamente.

- Entradas de Buraco Negro—Uma entrada de buraco negro é configurada manualmente e nunca expira. Uma entrada de buraco negro é configurada para filtrar quadros com um endereço MAC de origem ou de destino específico. Por exemplo, para bloquear todos os quadros destinados a um usuário, é possível configurar o endereço MAC do usuário como uma entrada de endereço de buraco negro.

- Entradas de Segurança—Uma entrada de segurança pode ser configurada manualmente ou aprendida dinamicamente para encaminhar quadros com um endereço MAC específico pela interface associada. Uma entrada de segurança nunca expira.

Temporizador de Envelhecimento para Entradas de Endereços MAC Dinâmicos

Para segurança e uso eficiente do espaço na tabela, a tabela de endereços MAC utiliza um temporizador de envelhecimento para entradas dinâmicas aprendidas em todas as interfaces. Se uma entrada de endereço MAC dinâmica não for atualizada antes que o temporizador de envelhecimento expire, o dispositivo exclui a entrada. Esse mecanismo de envelhecimento garante que a tabela de endereços MAC possa ser atualizada prontamente para acomodar as alterações mais recentes na topologia da rede.

Para uma rede estável, é necessário um intervalo de envelhecimento mais longo, enquanto uma rede instável requer um intervalo de envelhecimento mais curto. Um intervalo de envelhecimento muito longo pode fazer com que a tabela de endereços MAC retenha entradas desatualizadas. Como resultado, os recursos da tabela de endereços MAC podem se esgotar, e a tabela de endereços MAC pode não ser atualizada para acomodar as alterações mais recentes na rede. Um intervalo muito curto pode resultar na remoção de entradas válidas, o que causaria inundações desnecessárias e afetaria possivelmente o desempenho do dispositivo. Para reduzir as inundações em uma rede estável, defina um temporizador de envelhecimento longo ou desative o temporizador para evitar que as entradas dinâmicas envelheçam desnecessariamente. A redução das inundações melhora o desempenho da rede. A redução das inundações também melhora a segurança, pois reduz as chances de um quadro de dados atingir destinos não desejados.

Aprendizado de Endereços MAC

O aprendizado de endereços MAC é habilitado por padrão. Para evitar que a tabela de endereços MAC seja saturada quando o dispositivo estiver sofrendo ataques, desative o aprendizado de endereços MAC. Por exemplo, você pode desativar o aprendizado de endereços MAC para evitar que o dispositivo seja atacado por uma grande quantidade de quadros com diferentes endereços MAC de origem. Quando o aprendizado global de endereços MAC está habilitado, é possível desativar o aprendizado de endereços MAC em uma única interface. Também é possível configurar o limite de aprendizado de MAC em uma interface para limitar o tamanho da tabela de endereços MAC. Uma grande tabela de endereços MAC degradará o desempenho de encaminhamento. Quando o limite é atingido, a interface para de aprender quaisquer endereços MAC. Você também pode configurar se deseja encaminhar quadros cujo endereço MAC de origem não esteja na tabela de endereços MAC.

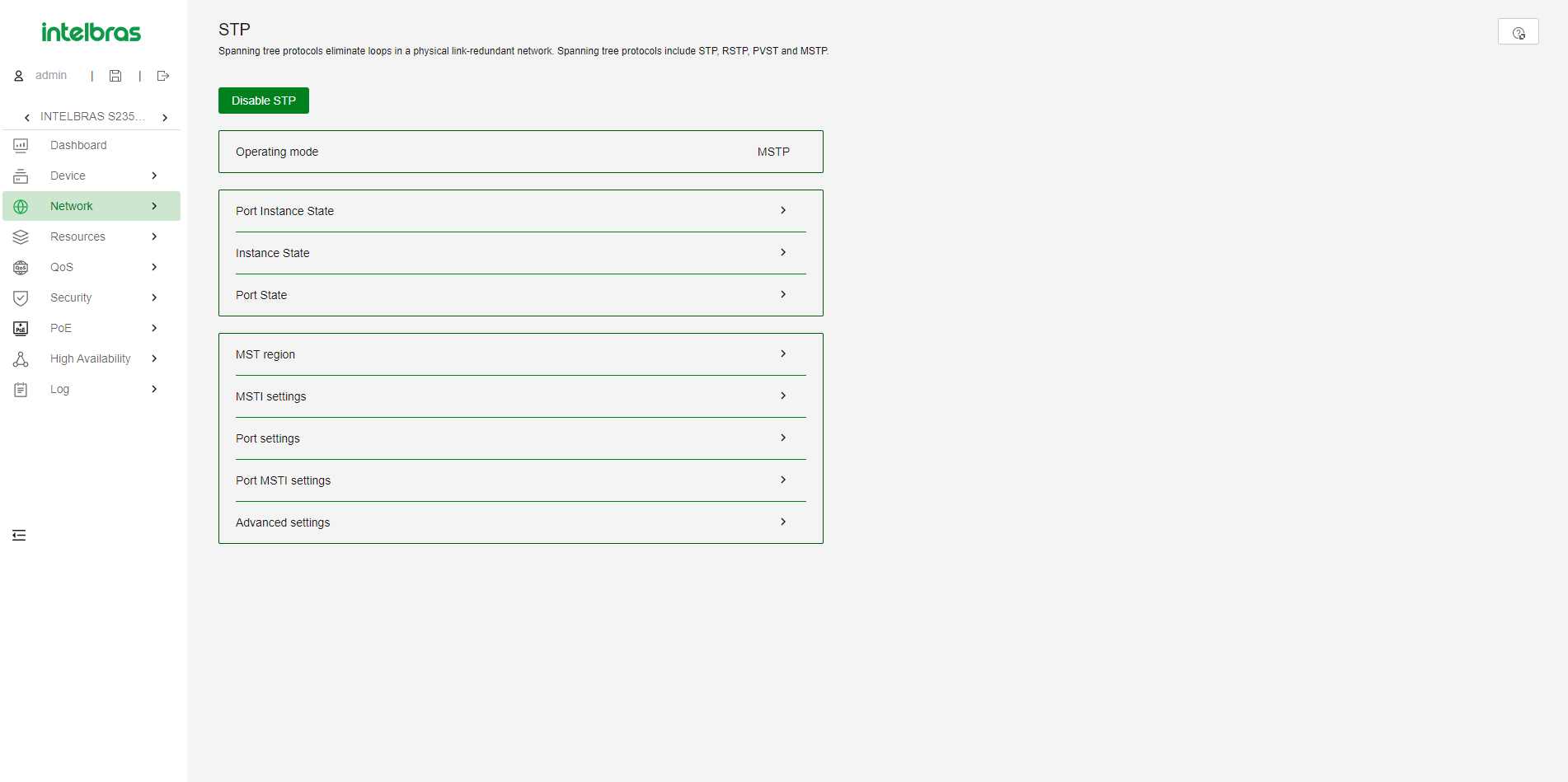

Protocolos de Spanning tree (STP)

Os protocolos de Spanning tree realizam as seguintes tarefas:

- Podam a estrutura de loop em uma estrutura de árvore livre de loops para uma rede de Camada 2 bloqueando seletivamente portas.

- Mantêm a estrutura da árvore para a rede ativa. Os protocolos de Spanning tree incluem STP, RSTP e MSTP:

Modos de Spanning tree

Os modos de Spanning tree incluem:

- Modo STP—Todas as portas do dispositivo enviam BPDUs STP. Selecione este modo quando o dispositivo de porta peer suportar apenas STP.

- Modo RSTP—Todas as portas do dispositivo enviam BPDUs RSTP. Uma porta neste modo faz automaticamente a transição para o modo STP quando recebe BPDUs STP de um dispositivo peer. A porta não faz a transição para o modo MSTP quando recebe BPDUs MSTP de um dispositivo peer.

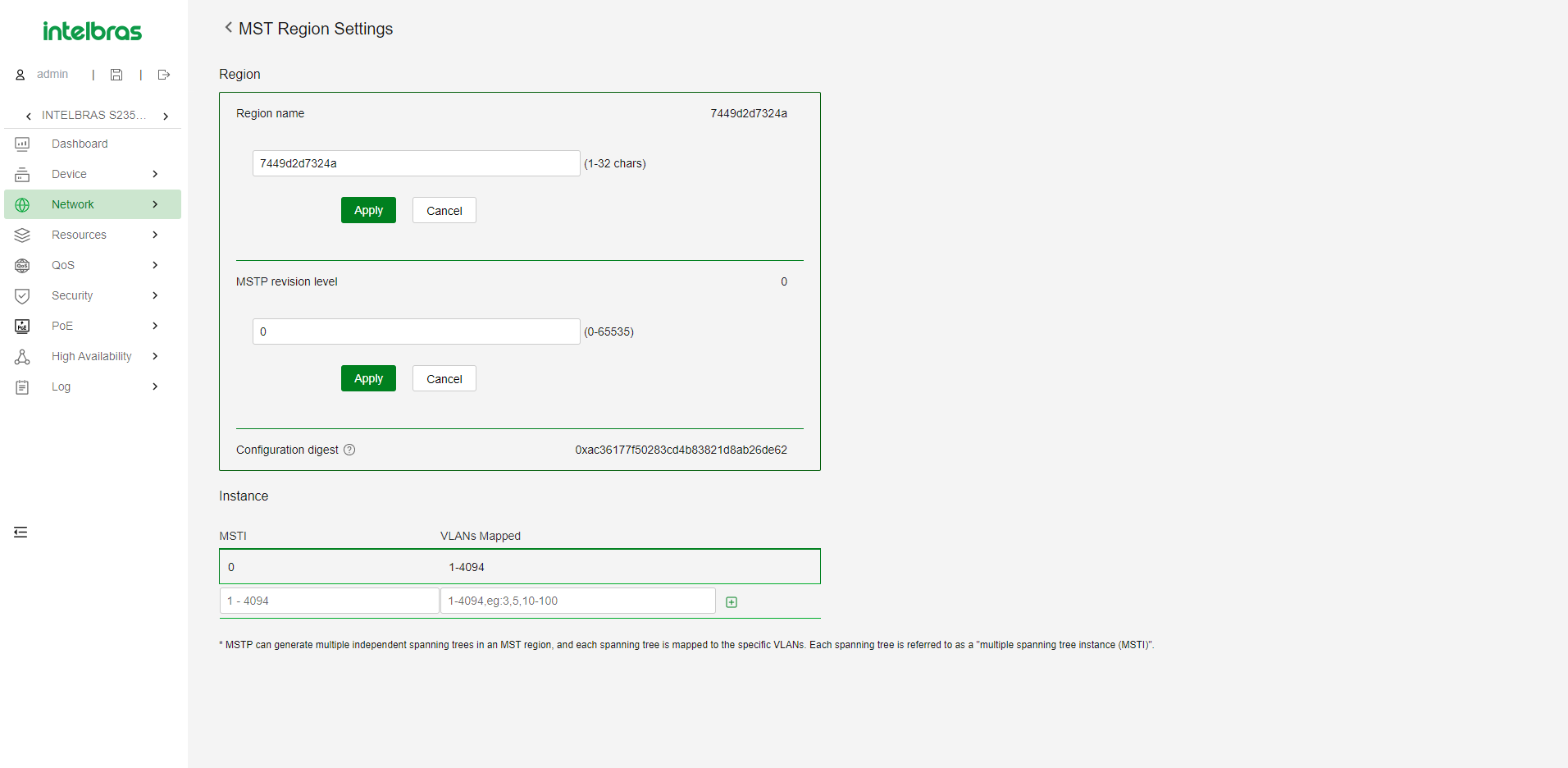

Conceitos Básicos de MSTP

O MSTP divide uma rede comutada em várias regiões de Spanning tree (regiões MST). O MSTP mantém várias árvores de abrangência independentes em uma região MST e cada Spanning tree é mapeada para VLANs específicas. Essa Spanning tree é chamada de instância de Spanning tree múltipla (MSTI). A Spanning tree comum (CST) é uma única Spanning tree que conecta todas as regiões MST na rede comutada. Uma Spanning tree interna (IST) é uma Spanning tree que opera em uma região MST. Também é chamada de MSTI 0, uma MSTI especial para a qual todas as VLANs são mapeadas por padrão. A Spanning tree comum e interna (CIST) é uma única Spanning tree que conecta todos os dispositivos na rede comutada. Ela consiste nas ISTs em todas as regiões MST e no CST.

Dispositivos em uma região MST têm as seguintes características:

- Protocolo de Spanning tree habilitado.

- Mesmo nome de região.

- Configuração de mapeamento de VLAN para instância idêntica.

- Mesmo nível de revisão MSTP.

- Fisicamente conectados.

Funções das Portas

O cálculo da Spanning tree envolve as seguintes funções das portas:

- Porta raiz—Encaminha dados para uma ponte não raiz na ponte raiz. A ponte raiz não tem porta raiz.

- Porta designada—Encaminha dados para o segmento ou dispositivo de rede a jusante.

- Porta alternativa—Serve como porta de backup para uma porta raiz ou porta mestra. Quando a porta raiz ou porta mestra está bloqueada, a porta alternativa assume.

- Porta de backup—Serve como porta de backup de uma porta designada. Quando a porta designada é inválida, a porta de backup se torna a nova porta designada.

- Porta mestra—Serve como porta no caminho mais curto da região MST local para a ponte raiz comum. A porta mestra nem sempre está localizada na raiz regional. Ela é uma porta raiz na IST ou CIST e ainda é uma porta mestra nas outras MSTIs. O cálculo STP envolve portas raiz, portas designadas e portas alternativas. O cálculo RSTP envolve portas raiz, portas designadas, portas alternativas e portas de backup. O cálculo MSTP envolve todas as funções de porta.

Estados de Porta

O RSTP e o MSTP definem os seguintes estados de porta:

| Estado | Descrição |

| Encaminhando | O porto recebe e envia BPDUs (Bridge Protocol Data Units) e encaminha o tráfego do usuário. |

| Aprendendo | O porto recebe e envia BPDUs, mas não encaminha o tráfego do usuário. O estado de aprendizado é um estado intermediário do porto. |

| Descartando | O porto recebe e envia BPDUs, mas não encaminha o tráfego do usuário. |

Temporizadores STP

Os parâmetros de tempo mais importantes no cálculo do STP são atraso direto, intervalo de hello e idade máxima.

Forward delay - O atraso direto é o tempo de atraso para a transição do estado da porta. As portas recém-eleitas como portas raiz ou portas designadas devem passar pelos estados de escuta e aprendizado antes de passarem para o estado de encaminhamento. Isso requer o dobro do tempo de atraso direto e permite que o novo BPDU de configuração seja propagado por toda a rede. Hello time - O dispositivo envia BPDU de configuração no intervalo de hello para os dispositivos vizinhos, a fim de garantir que as rotas estejam livres de falhas. Se o dispositivo não receber BPDU de configuração no período de tempo limite, ele recalcula a Spanning tree. A fórmula para calcular o período de tempo limite é período de tempo limite = fator de tempo limite x 3 x intervalo de hello. O fator de tempo limite é 3 por padrão. Idade máxima - O dispositivo usa a idade máxima para determinar se uma BPDU de configuração armazenada expirou e a descarta se a idade máxima for excedida.Para garantir uma rápida convergência topológica, certifique-se de que as configurações de tempo atendam às seguintes fórmulas:

2 x (atraso direto - 1 segundo) e idade máxima - Idade máxima e 2 x (intervalo de hello + 1 segundo)

Padrões para o cálculo do custo de caminho padrão

Três padrões estão disponíveis para o cálculo do custo de caminho padrão. Em uma rede de Spanning tree com dispositivos de vários fornecedores, você pode especificar um padrão para que o dispositivo use no cálculo automático do custo de caminho padrão para compatibilidade com dispositivos de outros fornecedores.

dot1d-1998 - O dispositivo calcula o custo de caminho padrão para portas com base no IEEE 802.1d-1998. dot1t - O dispositivo calcula o custo de caminho padrão para portas com base no IEEE 802.1t. legacy - O dispositivo calcula o custo de caminho padrão para portas com base em um padrão privado.Taxa de transmissão de BPDU

O número máximo de BPDUs que uma porta pode enviar dentro de cada intervalo de hello é a taxa de transmissão de BPDU. Quanto maior a taxa de transmissão de BPDU, mais BPDUs são enviados dentro de cada intervalo de hello, e mais recursos do sistema são usados. Definindo uma taxa de transmissão de BPDU apropriada, você pode

limitar a taxa na qual a porta envia BPDUs. Definir uma taxa apropriada também evita que os protocolos de Spanning tree usem recursos de rede excessivos quando a topologia da rede muda.

Para evitar que uma porta de borda afete a estabilidade da topologia da Spanning tree na rede central quando ela recebe BPDUs, você pode habilitar o BPDU guard. Com o BPDU guard habilitado em uma porta de borda, a porta de borda é desativada quando ela recebe BPDUs, e o sistema notifica o NMS que a porta foi desativada pelo protocolo de Spanning tree. A porta desativada será reativada após um período de tempo.

Número máximo de saltos de uma região MST

Restrinja o tamanho da região definindo o número máximo de saltos de uma região MST. O limite de salto configurado na ponte raiz regional é usado como limite de salto para a região MST.

As BPDUs de configuração enviadas pela ponte raiz regional sempre têm um contador de saltos configurado com o valor máximo. Quando um dispositivo recebe esta BPDU de configuração, ele decrementa o contador de saltos em um e usa o novo contador de saltos nas BPDUs que ele propaga. Quando o contador de saltos de uma BPDU atinge zero, o dispositivo que a recebeu a descarta. Dispositivos além do alcance dos saltos máximos não podem mais participar dos cálculos da Spanning tree, portanto, o tamanho da região MST é limitado.

Recursos de proteção de Spanning tree

O protocolo de Spanning tree suporta vários recursos de proteção para garantir a estabilidade da topologia da Spanning tree.

Loop guard - Quando ocorre congestão de link ou falhas de link unidirecionais na rede da Spanning tree, uma porta bloqueada pode passar para o estado de encaminhamento. Como resultado, ocorrem loops. O estado inicial de uma porta habilitada para loop guard é discarding em todos os MSTIs. Quando a porta recebe BPDUs em um MSTI, ela passa seu estado apenas no MSTI. Caso contrário, permanece no estado de descarte para evitar loops temporários.Root guard - Devido a erros de configuração possíveis ou ataques maliciosos na rede, a ponte raiz legal pode receber uma BPDU de configuração com uma prioridade mais alta. Outro dispositivo substitui a ponte raiz legal atual, causando uma mudança indesejada na topologia da rede. O tráfego que deveria passar por links de alta velocidade é redirecionado para links de baixa velocidade, resultando em congestão de rede. Para evitar essa situação, o MSTP fornece o recurso de root guard. Se o root guard estiver habilitado em uma porta de uma ponte raiz, essa porta desempenha o papel de porta designada em todos os MSTIs. Depois que esta porta recebe uma BPDU de configuração com uma prioridade mais alta de um MSTI, ela imediatamente define essa porta como estado de escuta no MSTI e não encaminha a BPDU de configuração recebida. Isso é equivalente a desconectar o link conectado a esta porta no MSTI. Se a porta não receber BPDUs com uma prioridade mais alta dentro de um determinado período de tempo, ela volta ao seu estado original.

Restrição de função da porta - A mudança do ID da ponte de um dispositivo na rede de acesso do usuário pode causar uma mudança na topologia da Spanning tree na rede central. Para evitar esse problema, você pode habilitar a restrição de função da porta em uma porta. Com esse recurso habilitado, quando a porta recebe uma BPDU superior, ela se torna uma porta alternativa em vez de uma porta raiz.

Restrição de transmissão TC-BPDU - A mudança de topologia na rede de acesso do usuário pode causar alterações no endereço de encaminhamento na rede central. Quando a topologia da rede de acesso do usuário está instável, a rede de acesso do usuário pode afetar a rede central. Para evitar esse problema, você pode habilitar a restrição de transmissão TC-BPDU em uma porta. Com esse recurso habilitado, quando a porta recebe uma TC-BPDU, ela não encaminha a TC-BPDU para outras portas.

Guarda TC-BPDU - Quando um dispositivo recebe TC-BPDUs (as BPDUs que notificam dispositivos de mudanças na topologia), ele limpa as entradas de endereçamento de encaminhamento. Se alguém usa TC-BPDUs para atacar o dispositivo, o dispositivo receberá um grande número de TC-BPDUs em um curto período de tempo. Em seguida, o dispositivo está ocupado com a limpeza de entradas de endereçamento de encaminhamento. Isso afeta a estabilidade da rede. A guarda TC-BPDU permite que você defina o número máximo de limpezas imediatas de entradas de endereçamento de encaminhamento realizadas dentro do período de tempo especificado após o dispositivo receber o primeiro TC-BPDU. Para as TC-BPDUs recebidas acima do limite, o dispositivo executa uma limpeza de entradas de endereçamento de encaminhamento quando o período de tempo expira.

TC snooping

Quando o protocolo da Spanning tree está desabilitado, o dispositivo transmite BPDUs de forma transparente. Como resultado, quando a topologia de outra rede de usuário muda, o dispositivo pode levar muito tempo para aprender novamente as entradas corretas de endereço MAC e entradas ARP. Durante esse período, o tráfego na rede pode ser interrompido. Para evitar a interrupção do tráfego, você pode habilitar o TC snooping. Após receber uma TC-BPDU por meio de uma porta, o dispositivo atualiza as entradas de endereço MAC e entradas ARP associadas à VLAN da porta. Dessa forma, o TC snooping impede que a mudança na topologia interrompa o encaminhamento do tráfego na rede.

LLDP

O Protocolo de Descoberta da Camada de Link (LLDP) opera na camada de link de dados para trocar informações sobre dispositivos entre dispositivos diretamente conectados. Com o LLDP, um dispositivo envia informações locais do dispositivo como triplos TLV (tipo, comprimento e valor) em unidades de dados LLDP (LLDPDUs) para os dispositivos diretamente conectados. As informações locais do dispositivo incluem as capacidades do sistema, endereço IP de gerenciamento, ID do dispositivo, ID da porta e assim por diante. O dispositivo armazena as informações do dispositivo nas LLDPDUs dos vizinhos LLDP em um MIB padrão. O LLDP permite que um sistema de gerenciamento de rede detecte e identifique rapidamente as alterações na topologia de rede da Camada 2.

Agente LLDP

Um agente LLDP é um mapeamento de uma entidade onde o LLDP é executado. Vários agentes LLDP podem ser executados na mesma interface.

Os agentes LLDP são divididos nos seguintes tipos:

- Agente de ponte mais próxima.

- Agente de ponte de cliente mais próxima.

- Agente de ponte mais próxima que não é TPMR.

O LLDP troca pacotes entre agentes vizinhos e cria e mantém informações de vizinhos para eles.

Transmissão de quadros LLDP

Um agente LLDP operando no modo TxRx ou Tx envia quadros LLDP periodicamente e quando a configuração local muda para os dispositivos conectados diretamente. Para evitar que os quadros LLDP sobrecarreguem a rede durante períodos de mudanças frequentes nas informações do dispositivo local, o LLDP usa o mecanismo de balde de tokens para limitar a taxa de quadros LLDP.

O LLDP ativa automaticamente o mecanismo de transmissão rápida de quadros LLDP em um dos seguintes casos:

1. Um novo quadro LLDP é recebido e carrega informações do dispositivo novas para o dispositivo local.

2. O modo de operação do LLDP agente muda de Desabilitado ou Rx para TxRx ou Tx.

O mecanismo de transmissão rápida de quadros LLDP envia sucessivamente o número especificado de quadros LLDP em um intervalo configurável de transmissão rápida de quadros LLDP. O mecanismo ajuda os vizinhos LLDP a descobrir o dispositivo local o mais rápido possível. Em seguida, o intervalo de transmissão normal de quadros LLDP é retomado.

Recebimento de quadros LLDP

Um agente LLDP operando nos modos TxRx ou Rx confirma a validade dos TLVs (Tipos, Tamanhos e Valores) carregados em cada quadro LLDP recebido. Se os TLVs forem válidos, o agente LLDP salva as informações e inicia um temporizador de envelhecimento. Quando o valor TTL (Tempo de Vida) no TLV Tempo de Vida do quadro LLDP se torna zero, as informações envelhecem imediatamente.

Ao definir o multiplicador TTL, você pode configurar o TTL dos LLDPDUs enviados localmente. O TTL é expresso usando a seguinte fórmula:

TTL = Mín (65535, (multiplicador TTL * intervalo de transmissão de quadros LLDP + 1))

Conforme a expressão mostra, o TTL pode chegar a 65535 segundos. TTLs superiores a 65535 serão arredondados para 65535 segundos.

Atraso de reinicialização LLDP

Quando o modo de operação do LLDP muda em uma porta, a porta reinicializa as máquinas de estado do protocolo após um atraso de reinicialização LLDP. Ajustando o atraso, você pode evitar inicializações frequentes causadas por mudanças frequentes no modo de operação do LLDP em uma porta.

Armadilhamento LLDP

O armadilhamento LLDP notifica o sistema de gerenciamento de rede de eventos, como dispositivos vizinhos recém-detectados e falhas de link.

TLVs LLDP

Um TLV é um elemento de informação que contém os campos de tipo, tamanho e valor. Os TLVs LLDPDU incluem as seguintes categorias:

TLVs de gerenciamento básico TLVs específicos da organização (IEEE 802.1 e IEEE 802.3) TLVs LLDP-MED (descoberta de ponto de extremidade de mídia)TLVs de gerenciamento básico são essenciais para o gerenciamento de dispositivos.

TLVs específicos da organização e TLVs LLDP-MED são usados para o gerenciamento aprimorado de dispositivos. Eles são definidos por padronização ou outras organizações e são opcionais para LLDPDUs.

Compatibilidade com CDP

A compatibilidade com CDP permite que seu dispositivo receba e reconheça pacotes CDP de um dispositivo conectado diretamente e responda com pacotes CDP.

DHCP Snooping

O snooping de DHCP funciona entre o cliente DHCP e o servidor ou entre o cliente DHCP e o agente de retransmissão de DHCP. O snooping de DHCP fornece as seguintes funções:

Garante que os clientes DHCP obtenham endereços IP apenas de servidores DHCP autorizados.O snooping de DHCP define portas confiáveis e não confiáveis para garantir que os clientes obtenham endereços IP apenas de servidores DHCP autorizados.

Confiável: Uma porta confiável pode encaminhar mensagens DHCP corretamente para garantir que os clientes obtenham endereços IP de servidores DHCP autorizados.

IP

Classes de endereços IP

A atribuição de endereços IP usa um endereço de 32 bits para identificar cada host em uma rede IPv4. Para facilitar a leitura, eles são escritos em notação decimal pontuada, com cada endereço tendo quatro octetos de comprimento. Por exemplo, o endereço 00001010000000010000000100000001 em binário é escrito como 10.1.1.1.

Cada endereço IP se divide nas seguintes seções:

- ID de rede - Identifica uma rede. Os primeiros bits de um ID de rede, conhecidos como campo de classe, identificam a classe do endereço IP.

- ID do host - Identifica um host em uma rede.

Os endereços IP são divididos em cinco classes. A tabela a seguir mostra as classes de endereços IP e os intervalos. As três primeiras classes são as mais comuns.

| Classe | Intervalo de Endereços | Observações |

| A | 0.0.0.0 a 127.255.255.255 | O endereço IP 0.0.0.0 é usado por um host ao inicializar para comunicação temporária. Este endereço nunca é um endereço de destino válido. |

| B | 128.0.0.0 a 191.255.255.255 | |

| C | 192.0.0.0 a 223.255.255.255 | |

| D | 224.0.0.0 a 239.255.255.255 | Endereços de multicast. |

| E | 240.0.0.0 a 255.255.255.255 | Reservado para uso futuro, exceto o endereço de transmissão 255.255.255.255. |

Sub-rede e máscara

A sub-rede divide uma rede em sub-redes menores chamadas sub-redes, usando alguns bits do ID do host para criar um ID de sub-rede.

A máscara identifica a fronteira entre o ID do host e a combinação de ID de rede e ID de sub-rede.

Cada máscara de sub-rede possui 32 bits que correspondem aos bits em um endereço IP. Em uma máscara de sub-rede, uns consecutivos representam o ID de rede e o ID de sub-rede, e zeros consecutivos representam o ID do host.

Antes de serem subdivididas, as redes Classe A, B e C usam essas máscaras padrão (também chamadas de máscaras naturais): 255.0.0.0, 255.255.0.0 e 255.255.255.0, respectivamente.

A subdivisão aumenta o número de endereços que não podem ser atribuídos a hosts. Portanto, o uso de sub-redes significa acomodar menos hosts.

Por exemplo, uma rede Classe B sem subdivisão pode acomodar 1022 hosts a mais do que a mesma rede subdividida em 512 sub-redes.

- Sem sub-rede - 65534 (216 - 2) hosts. (Os dois endereços deduzidos são o endereço de transmissão, que tem um ID de host todo em uns, e o endereço de rede, que tem um ID de host todo em zeros.)

- Com sub-rede - O uso dos primeiros nove bits do ID de host para subdivisão fornece 512 (29) sub-redes. No entanto, apenas sete bits permanecem disponíveis para o ID do host. Isso permite 126 (27 - 2) hosts em cada sub-rede, totalizando 64512 (512 * 126) hosts.

Métodos de configuração de endereço IP

Você pode usar os seguintes métodos para habilitar uma interface a obter um endereço IP:

Atribuir manualmente um endereço IP à interface. Configurar a interface para obter um endereço IP por meio do DHCP.MTU para uma interface

Quando um pacote excede o MTU da interface de saída, o dispositivo processa o pacote de uma das seguintes maneiras:

Se o pacote não permitir fragmentação, o dispositivo o descarta. Se o pacote permitir fragmentação, o dispositivo o fragmenta e encaminha os fragmentos.A fragmentação e a recombinação consomem recursos do sistema, portanto, defina um MTU apropriado para uma interface com base no ambiente de rede para evitar a fragmentação.

ARP

O ARP (Address Resolution Protocol) resolve endereços IP em endereços MAC em redes Ethernet.

Tipos de Entradas na Tabela ARP

Uma tabela ARP armazena entradas ARP dinâmicas e estáticas.

Entrada ARP Dinâmica

O ARP cria e atualiza automaticamente as entradas dinâmicas. Uma entrada ARP dinâmica é removida quando seu temporizador de envelhecimento expira ou a interface de saída é desativada. Além disso, uma entrada ARP dinâmica pode ser substituída por uma entrada ARP estática.

Entrada ARP Estática

Uma entrada ARP estática é configurada manualmente e mantida pelo administrador. Ela não expira e não pode ser sobrescrita por nenhuma entrada ARP dinâmica.

As entradas ARP estáticas protegem a comunicação entre dispositivos, pois pacotes maliciosos não podem modificar o mapeamento IP-para-MAC em uma entrada ARP estática.

O dispositivo suporta os seguintes tipos de entradas ARP estáticas:

- Entrada ARP Estática Longa - Ela contém o endereço IP, endereço MAC, VLAN e interface de saída. É usada diretamente para encaminhar pacotes.

- Entrada ARP Estática Curta - Ela contém apenas o endereço IP e o endereço MAC.

Se a interface de saída for uma interface Ethernet de Camada 3, a entrada ARP curta pode ser usada diretamente para encaminhar pacotes. Se a interface de saída for uma interface de VLAN, o dispositivo envia uma solicitação ARP com o endereço IP de destino na entrada ARP curta. Se o endereço IP e os endereços MAC do remetente na resposta ARP coincidirem com a entrada ARP estática curta, o dispositivo realiza as seguintes tarefas: Adiciona a interface que recebeu a resposta ARP à entrada ARP estática curta. Usa a entrada ARP estática curta resolvida para encaminhar pacotes IP.

Para comunicar com um host usando um mapeamento IP-para-MAC fixo, configure uma entrada ARP estática curta no dispositivo. Para comunicar com um host usando um mapeamento IP-para-MAC fixo por meio de uma interface em uma VLAN, configure uma entrada ARP estática longa no dispositivo.

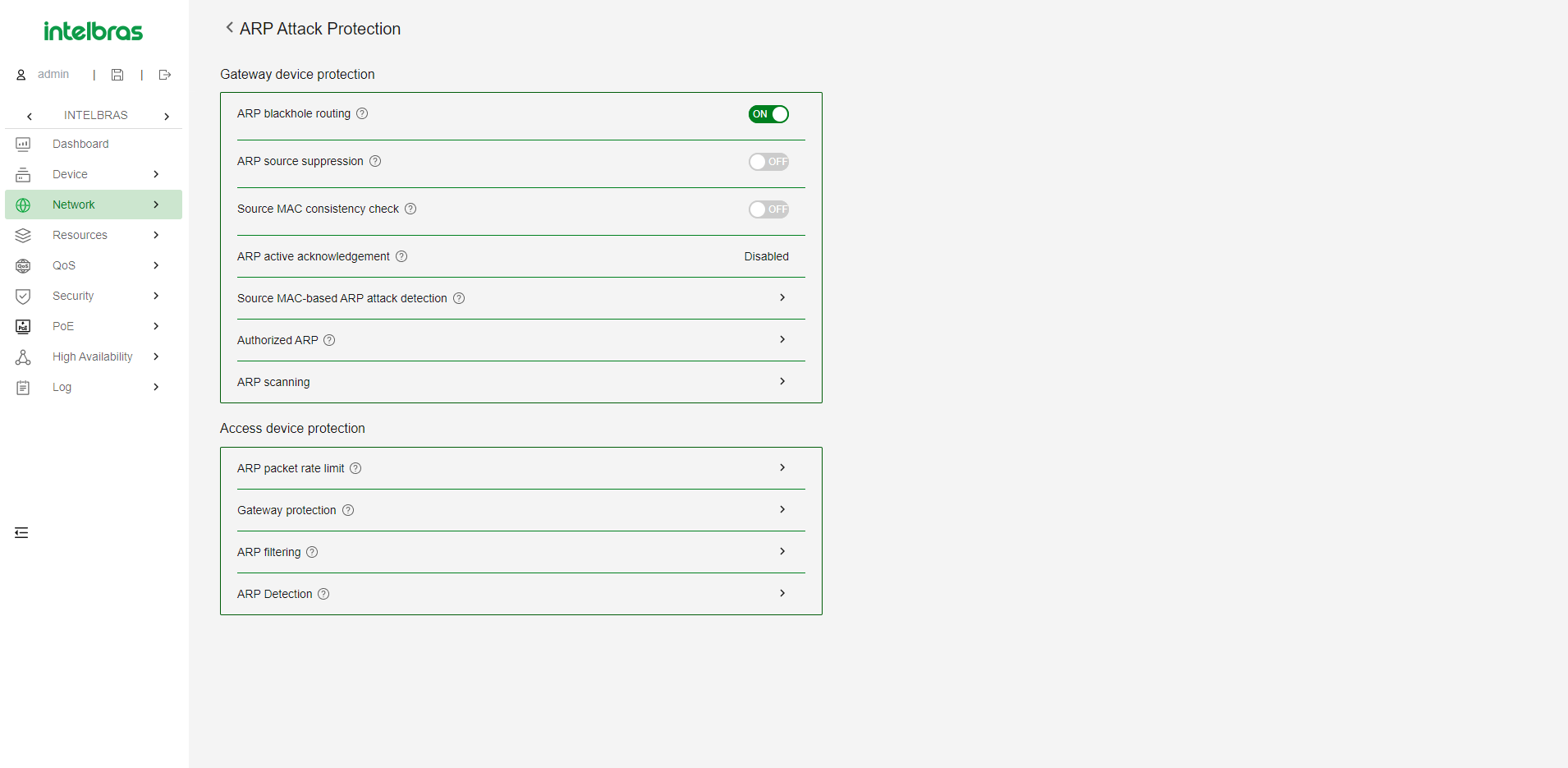

Proteção contra Ataques ARP

Ataques ARP e vírus representam ameaças à segurança de redes locais. Embora o ARP seja fácil de implementar, ele não possui mecanismos de segurança e é vulnerável a ataques de rede. Várias funcionalidades são usadas para detectar e prevenir ataques ARP.

O gateway oferece suporte às seguintes funcionalidades:

- Roteamento para buraco de ARP (ARP blackhole).

- Supressão de origem ARP (ARP source suppression).

- Verificação de consistência de MAC de origem de pacotes ARP (ARP packet source MAC consistency check).

- Reconhecimento ativo de ARP (ARP active acknowledgement).

- Detecção de ataque ARP com base no MAC de origem (Source MAC-based ARP attack detection).

- ARP autorizado (Authorized ARP).

- Varredura ARP e ARP fixo (ARP scanning and fixed ARP).

- O dispositivo de acesso oferece suporte às seguintes funcionalidades:

- Limite de taxa de pacotes ARP (ARP packet rate limit).

- Proteção de gateway ARP (ARP gateway protection).

- Filtragem ARP (ARP filtering).

- Detecção ARP (ARP detection).

Proteção contra Ataques com IP Irresolvível

Se um dispositivo recebe um grande número de pacotes IP irresolvíveis de um host, podem ocorrer as seguintes situações:

- O dispositivo envia um grande número de solicitações ARP, sobrecarregando as sub-redes de destino.

- O dispositivo continua tentando resolver os endereços IP de destino, sobrecarregando sua CPU.

Para proteger o dispositivo contra tais ataques IP, você pode configurar as seguintes funcionalidades:

- Supressão de Origem ARP (ARP source suppression) - Para de resolver pacotes de um host se o número de pacotes irresolvíveis do host exceder o limite superior dentro de 5 segundos. O dispositivo retoma a resolução ARP quando o intervalo expira. Essa funcionalidade é aplicável se os pacotes de ataque tiverem os mesmos endereços de origem.

- Roteamento para Buraco de ARP (ARP blackhole routing) - Cria uma rota para um buraco de ARP destinada a um endereço IP irresolvível. O dispositivo descarta todos os pacotes correspondentes até que a rota de buraco de ARP envelheça. Essa funcionalidade é aplicável, independentemente de os pacotes de ataque terem os mesmos endereços de origem.

Verificação de Consistência de MAC de Origem de Pacotes ARP

Essa funcionalidade permite que um gateway filtre pacotes ARP cujo endereço MAC de origem no cabeçalho Ethernet é diferente do endereço MAC do remetente no corpo da mensagem. Isso permite que o gateway aprenda entradas ARP corretas.

Reconhecimento Ativo de ARP

Configure essa funcionalidade nos gateways para evitar spoofing de usuário.

O reconhecimento ativo de ARP impede que um gateway crie entradas ARP incorretas. No modo estrito, um gateway realiza verificações de validade mais estritas antes de criar uma entrada ARP:

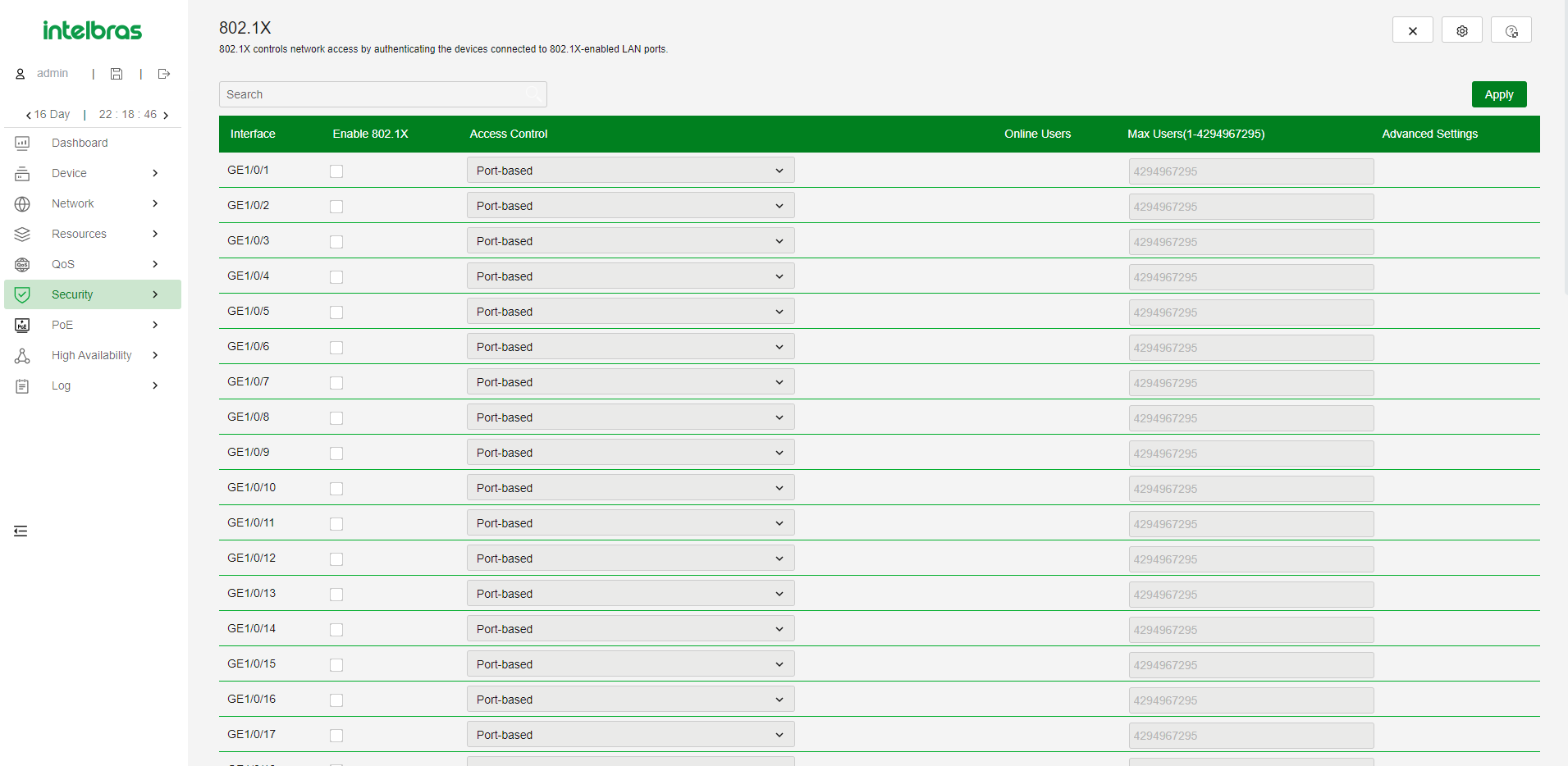

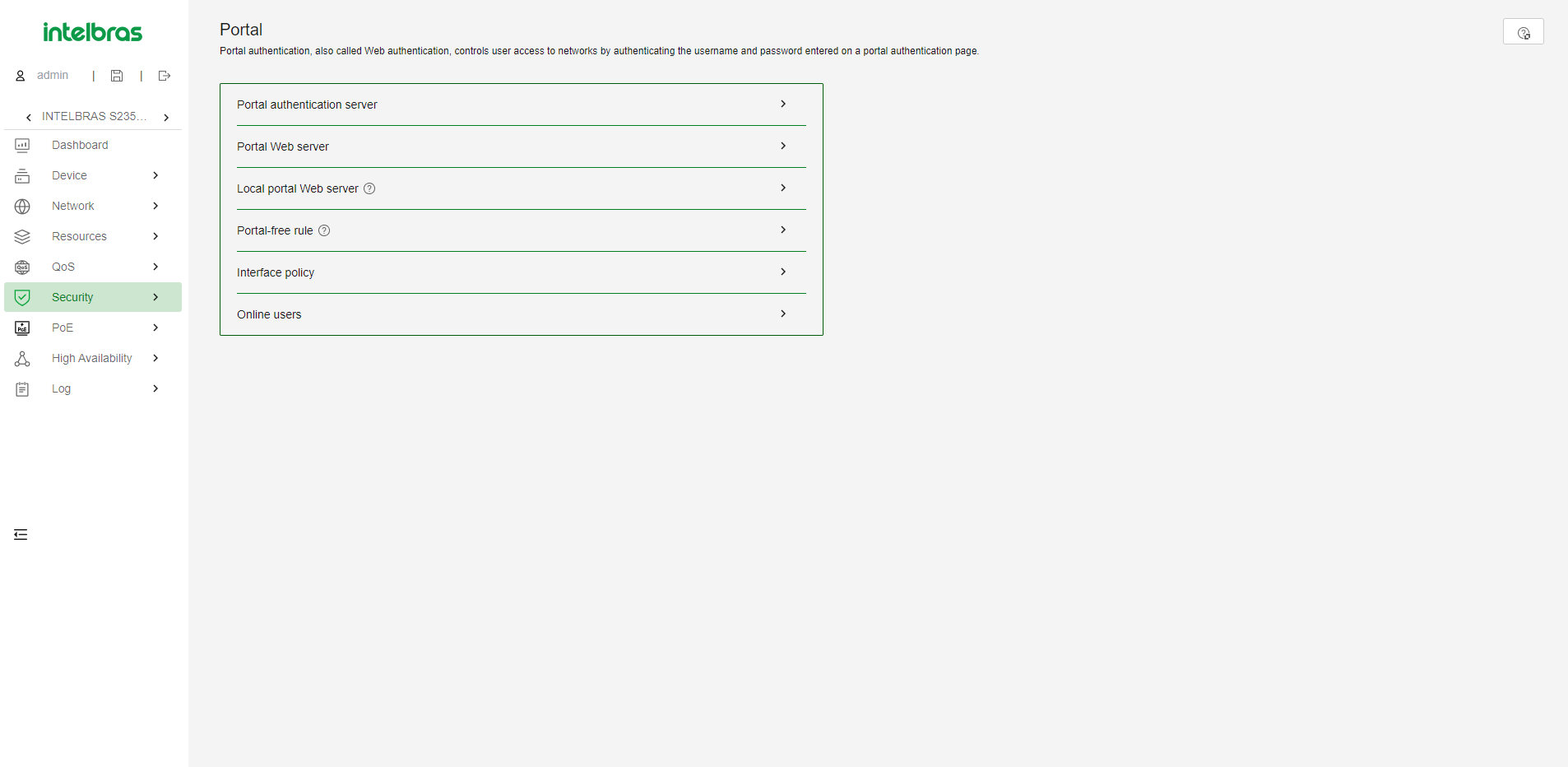

Ao receber uma solicitação ARP destinada ao gateway, o gateway envia uma resposta ARP, mas não cria uma entrada ARP. Ao receber uma resposta ARP, o gateway determina se resolveu o endereço IP do remetente: