Manual do Usuário

R3005G

Versão deste manual: 1.8.26

R3005G | Manual do Usuário

Parabéns, você acaba de adquirir um produto com a qualidade e segurança Intelbras.

Este manual contempla os seguintes modelos de roteadores:

- R3005G

- R3006MG-A

- R3006G-PA

- R3010G-P

Este é um produto homologado pela Anatel, o número de homologação se encontra na etiqueta do produto, para consultas utilize o link sistemas.anatel.gov.br/sch

Exportar para PDF

Para exportar este manual para o formato de arquivo PDF, utilize o recurso de impressão que navegadores como Google Chrome® e Mozilla Firefox® possuem. Para acessá-lo, pressione as teclas CTRL + P ou clique aqui. Se preferir, utilize o menu do navegador, acessando a aba Imprimir, que geralmente fica no canto superior direito da tela. Na tela que será aberta, execute os passos a seguir, de acordo com o navegador:

Google Chrome®: na tela de impressão, no campo Destino, clique em Alterar, selecione a opção Salvar como PDF na seção Destinos locais e clique em Salvar. Será aberta a tela do sistema operacional solicitando que seja definido o nome e onde deverá ser salvo o arquivo.

Mozilla Firefox®: na tela de impressão, clique em Imprimir, na aba Geral, selecione a opção Imprimir para arquivo, no campo Arquivo, defina o nome e o local onde deverá ser salvo o arquivo, selecione PDF como formato de saída e clique em Imprimir.

Proteção e Segurança de Dados

Observar as leis locais relativas à proteção e uso de tais dados e as regulamentações que prevalecem no país. O objetivo da legislação de proteção de dados é evitar infrações nos direitos individuais de privacidade baseadas no mau uso dos dados pessoais.

Tratamento de dados pessoais

Este sistema utiliza e processa dados pessoais como senhas, registro detalhado de chamadas, endereços de rede e registro de dados de clientes, por exemplo.

Diretrizes que se aplicam aos funcionários da Intelbras

- Os funcionários da Intelbras estão sujeitos a práticas de comércio seguro e confidencialidade de dados sob os termos dos procedimentos de trabalho da companhia.

- É imperativo que as regras a seguir sejam observadas para assegurar que as provisões estatutárias relacionadas a serviços (sejam eles serviços internos ou administração e manutenção remotas) sejam estritamente seguidas. Isso preserva os interesses do cliente e oferece proteção pessoal adicional.

Diretrizes que controlam o tratamento de dados

- Assegurar que apenas pessoas autorizadas tenham acesso aos dados de clientes.

- Usar as facilidades de atribuição de senhas, sem permitir qualquer exceção. Jamais informar senhas para pessoas não autorizadas.

- Assegurar que nenhuma pessoa não autorizada tenha como processar (armazenar, alterar, transmitir, desabilitar ou apagar) ou usar dados de clientes.

- Evitar que pessoas não autorizadas tenham acesso aos meios de dados, por exemplo, discos de backup ou impressões de protocolos.

- Assegurar que os meios de dados que não são mais necessários sejam completamente destruídos e que documentos não sejam armazenados ou deixados em locais geralmente acessíveis.

- O trabalho em conjunto com o cliente gera confiança.

Uso indevido e invasão de hackers

- As senhas de acesso permitem o alcance e a alteração de qualquer facilidade, como o acesso externo ao sistema da empresa para obtenção de dados, portanto, é de suma importância que assenhas sejam disponibilizadas apenas àqueles que tenham autorização para uso, sob o risco de uso indevido.

- A Intelbras não acessa, transfere, capta, nem realiza qualquer outro tipo tratamento de dados pessoais a partir deste produto, com exceção aos dados necessários para funcionamento do próprio produto. Para mais informações, consulte o capítulo sobre métodos de segurança do equipamento.

Concecte-se ao dispositivo

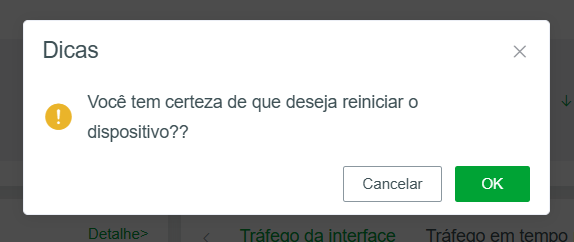

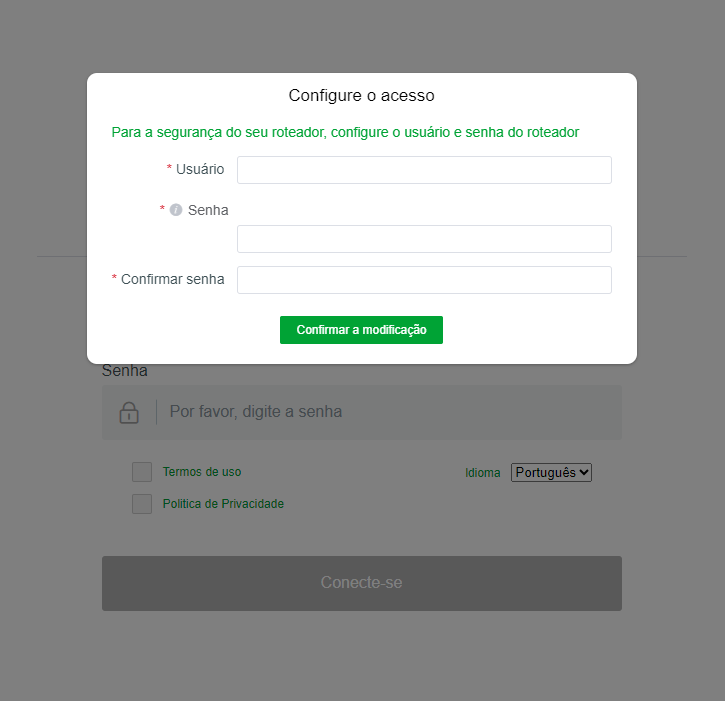

Política de primeiro acesso

O R3005G, ao ser ligado pela primeira vez, ou após ser resetado estará com as portas WAN desabilitadas. O acesso ao dispositivo será possível apenas através da porta LAN1. Não será permitida nenhuma configuração, conexão com a internet ou uso do equipamento até que um usuário e senha que atendam aos requisitos de segurança sejam configurados.

O R3005G não possui um usuário e senha padrão para o primeiro acesso; essas credenciais devem ser configuradas ao acessar o dispositivo pela primeira vez.

- Conecte o computador diretamente a porta 1(LAN1) do R3005G usando um cabo Ethernet.

- Para acessar o roteador use o endereço IP padrão 192.168.0.1.

-

Inicie um navegador e digite o endereço IP do roteador (padrão: 192.168.0.1 ) na

barra de endereços para acessar a página de login.

- Crie seu nome de usuário e senha que somente você saiba e clique em "Confirmar a modificação".

É importante conectar o dispositivo diretamente ao computador, pois o IP default utilizado pelo dispositivo é frequentemente empregado como ip default de diversos roteadores no mercado. Caso o dipositivo seja conectado em uma rede que também use a faixa 192.168.0.0/24 e o gateway desta rede seja também seja 192.168.0.1 ou que contenham dispositivos com este mesmo IP é muito provável que o acesso ao dispositivo ficará intermitente.

O R3005G possui uma política de segurança para evitar nomes de usuários conhecidos e não aceitará usuários e senhas comuns, conforme a tabela abaixo:

Estes usuários foram bloqueados na firmware do dispositivo pois são os usuários mais comuns utilizados em ataques de força bruta

Contas e senhas proibidas |

|||

| 1001chin | 1q2w3e4r | abc123 | Admin |

| admin | Administrador | Administrator | adm |

| anonymous | asdfgh | author | brasil |

| Brazil | Changeme | Changeme_123 | Changeme@123 |

| Change_Me@123 | changeme!@#123 | cliente | customer |

| debug | default | Demo | device |

| fulano | guest | Intelbras | Intelbras!@#123 |

| Intelbras@123 | intelbras | live | lucas123 |

| manager | Master | Mudar@123 | none |

| operator | operations | operacao | password |

| qwerty | Qwerty123!@# | recover | readonly |

| role | root | security | senha |

| senha123 | super | superuser | system |

| sysadmin | taZz@23495859 | tech | telecom |

| telecon | teste | ttnet | user |

| vizxv | write | zxcvbn | |

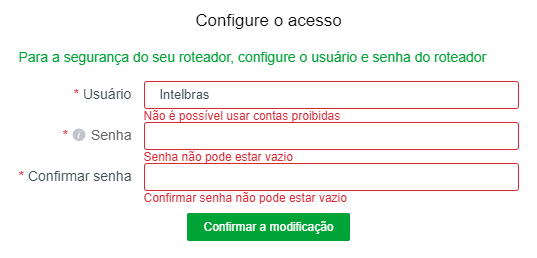

Caso uma conta proibida seja inserida, uma notificação será exibida, solicitando o atendimento aos requisitos, conforme ilustrado na imagem abaixo:

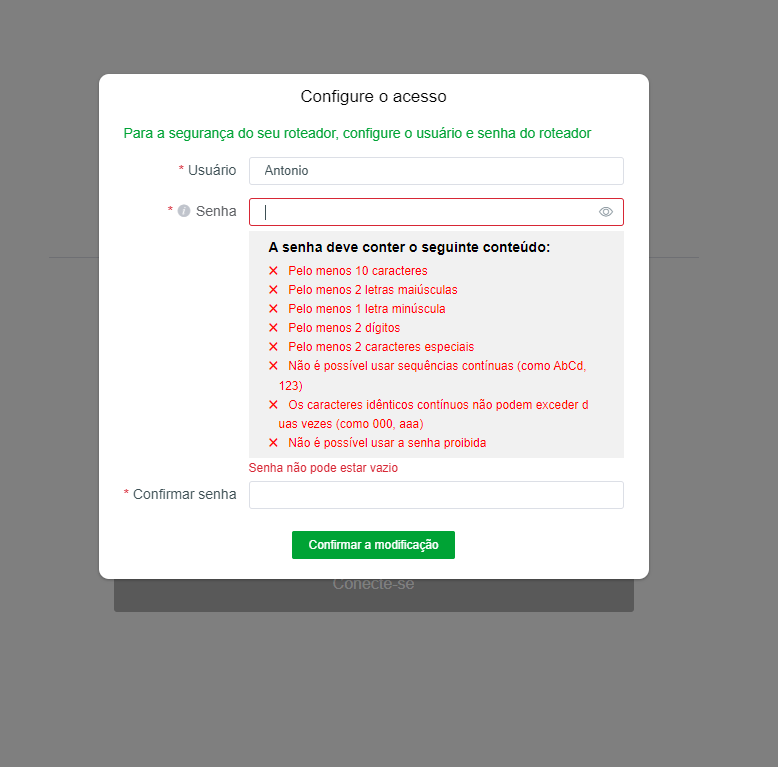

Politica de senhas

Os requisitos mínimos para senhas no R3005G incluem :

- 10 caracteres

- 2 Letras Maíusculas

- 1 Letra minúscula

- 2 Números

- 2 Caracteres especiais(exemplo: !@#$%¨&*()_+"-='´[~]\,.;/`{^}<>:?).

- Não pode usar Sequências conhecidas (exemplo AbCd, 123, 456).

- Não pode repetir o mesmo caractere por mais de 2x (000, aaa, 222, $$$).

- A senha não pode ser nenhuma das senhas populares, conforme a tabela Contas e senhas proibidas

- Não pode repetir ou ter sido utilizada Anteriormente(esta política só é aplicavel após a senha ser configurada pela primeira vez).

Boas Práticas Durante o Acesso

- Evite o uso de caracteres suplementares, estendidos, emojis e outros caracteres fora da codificação UTF-8, pois isso pode causar falhas no acesso ao dispositivo, podendo ser necessário redefinir o dispositivo para suas configurações de fábrica. Caso deseje utilizar, teste previamente com acesso direto ao dispositivo, pois caso os caracteres sejam imcompatíveis, é mais fácil resetar o dispositivo localmente.

- No caso de esquecimento ou perda da senha de acesso, não há possibilidade de recuperação do acesso. Será necessário redefinir o dispositivo para suas configurações de fábrica, acionando o botão reset por aproximadamente 12 segundos, e todas as suas configurações serão perdidas, caso não haja um backup.

- Aconselhamos o uso de gerenciadores de senha conceituados no mercado para uma gestão mais segura de suas credenciais.

Políticas de Segurança Padrão do Dispositivo

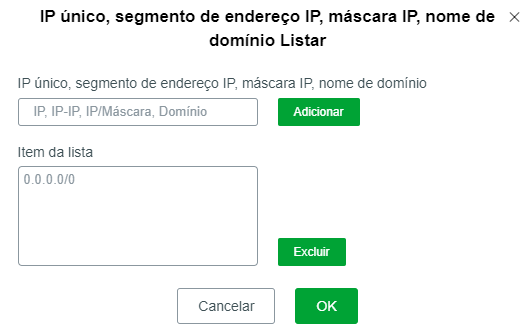

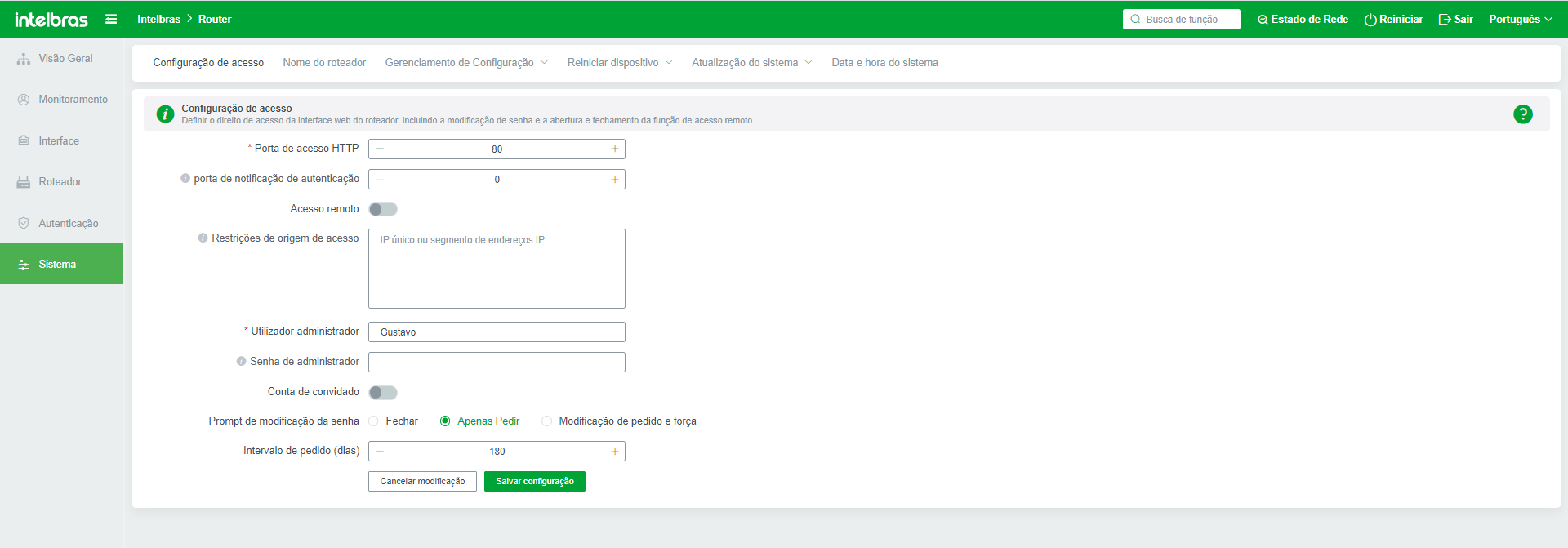

- Por padrão, o acesso externo está fechado e bloqueado para todos os endereços. Mesmo quando o acesso remoto da WAN é habilitado, é necessário especificar os endereços permitidos (ou permitir o acesso de qualquer lugar) na aba configurações de acesso.

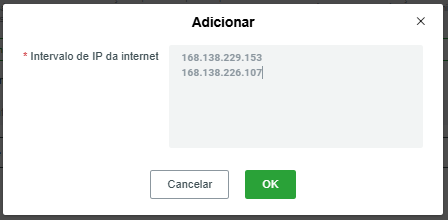

- Em restrições de origem de acesso, adicione o IP, segmento de endereço IP, máscara e nome de dominio. Para Liberar o acesso a partir de qualquer origem, use a mascara 0.0.0.0/0.

- Clique em "Adicionar" e em seguida clique em "OK" para adicionar os endereços a ACL de acesso ao dispositivo.

Comportamentos de acesso ao dispositivo

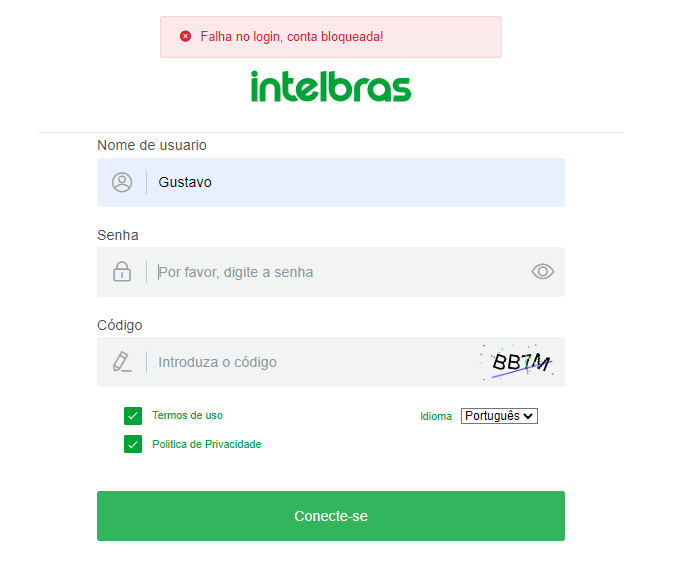

- É necessário aceitar os termos de uso e política de privacidade a cada acesso.

- Ao inserir as credenciais corretas, o acesso será direcionado ao dashboard do dispositivo.

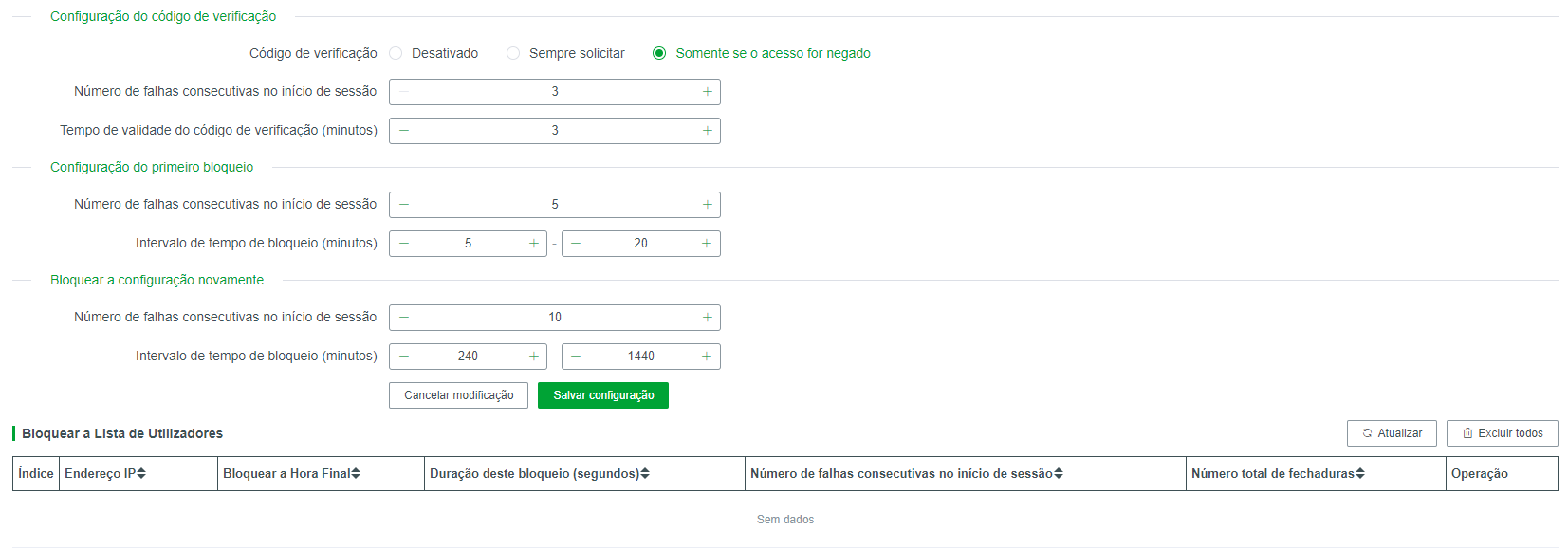

- Em caso de falha no acesso, após três tentativas mal-sucedidas, será necessária uma validação humana com reCAPTCHA.

- Caso ocorram cinco tentativas de acesso mal-sucedidas, o Fail2Ban será acionado e o IP será bloqueado por um período aleatório entre 10 e 20 minutos. Após esse tempo, o acesso será restaurado, mas o IP permanecerá em uma lista de monitoramento por aproximadamente 10 minutos.

- Após o retorno do bloqueio, durante a permanência do IP na lista de monitoramento, se ocorrerem mais três tentativas de acesso mal-sucedidas, o acesso será bloqueado por um período aleatório entre 4 e 24 horas.

- A lista de bloqueio do Fail2Ban pode ser limpa ao dispositivo ser reiniciado fisicamente.

- A sessão tem um timeout de 300 segundos se não houver nenhuma interação.

- O R3005G irá sugerir a troca de senha a cada 180 dias, sendo este intervalo configurável, bem como a configuração pode ser alterada para forçar a troca da senha, assim como no primeiro acesso. Quando expirar o prazo configurado o dispositivo irá notificar o usuário toda vez que o login for realizado sugerindo ou forçando a troca da senha.

- Os parametros de bloqueio, timeout e sugestão de troca de senha são customizáveis em configurações de acesso

Lembrando sempre que após configurar as opções no menu de configuração de acesso, é necessário salvar as configurações clicando no botão "Salvar configuração"

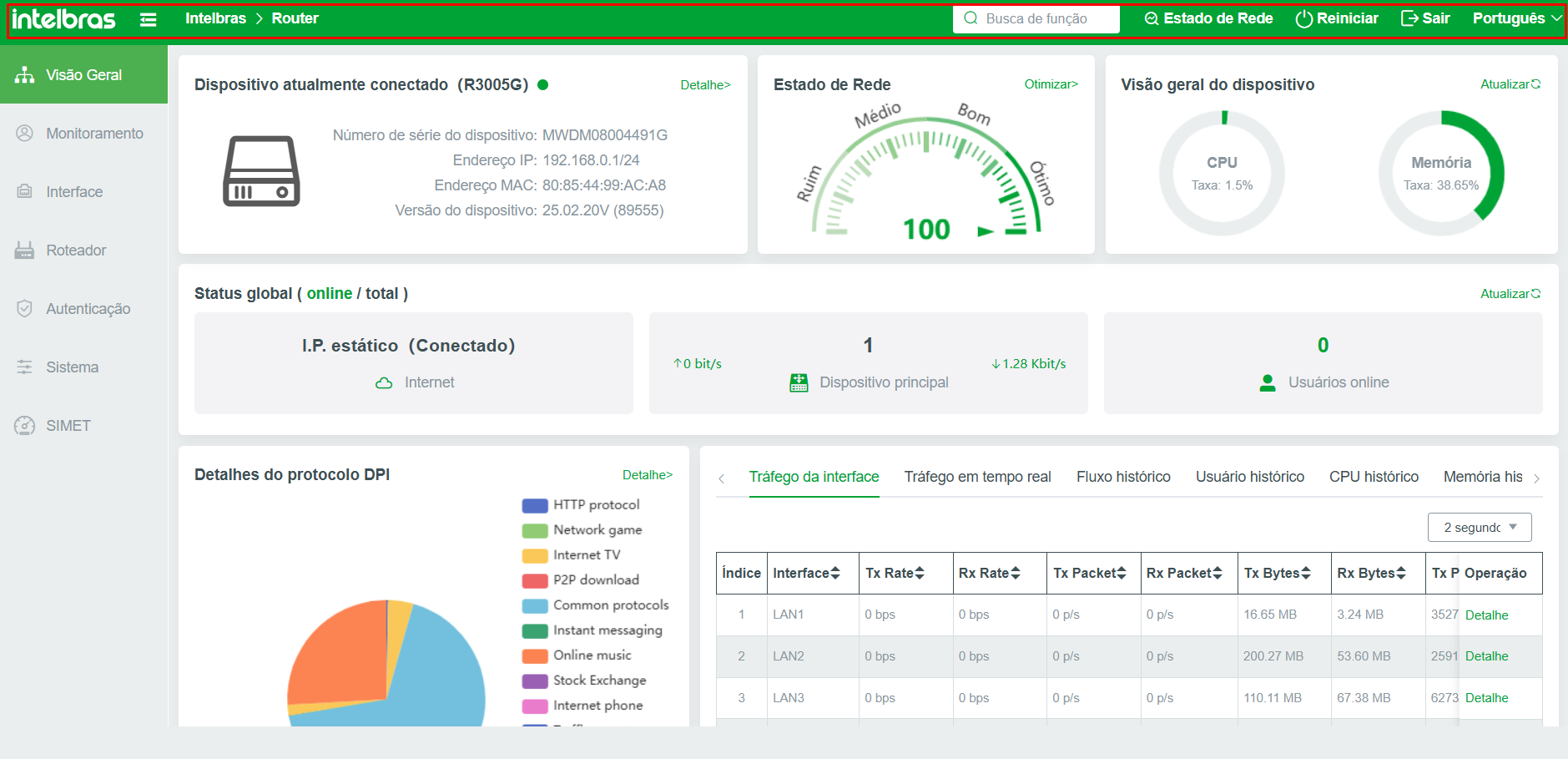

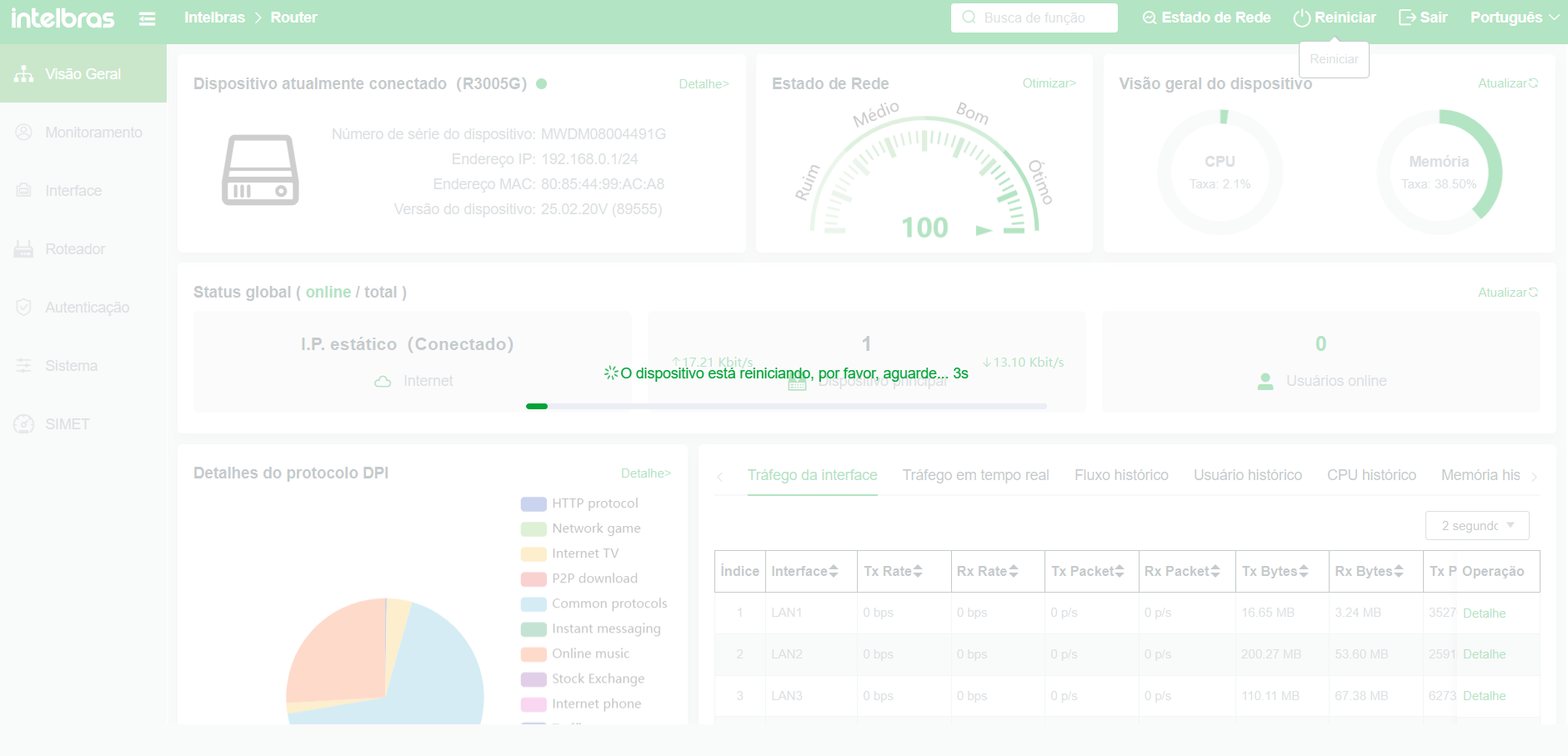

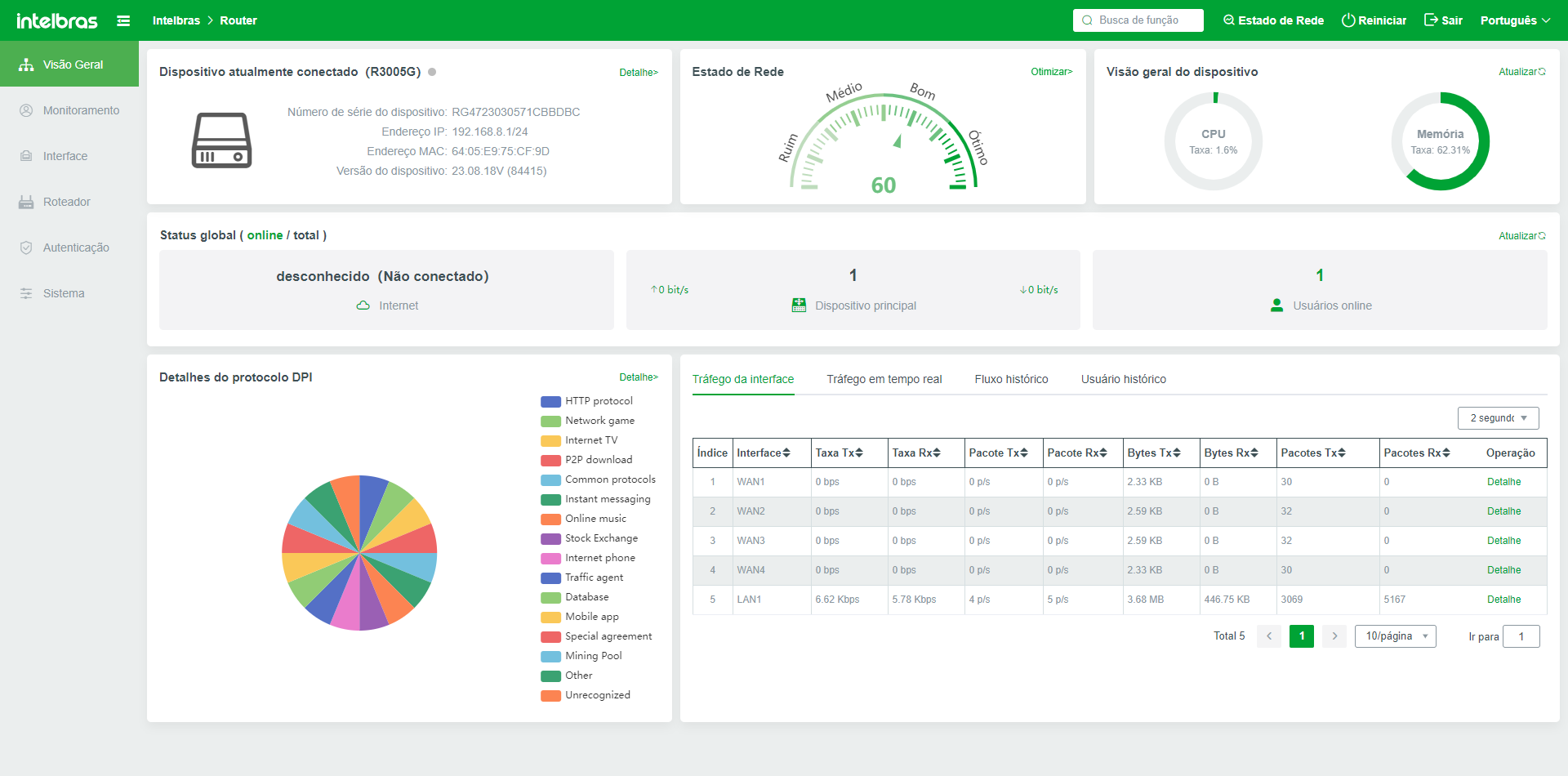

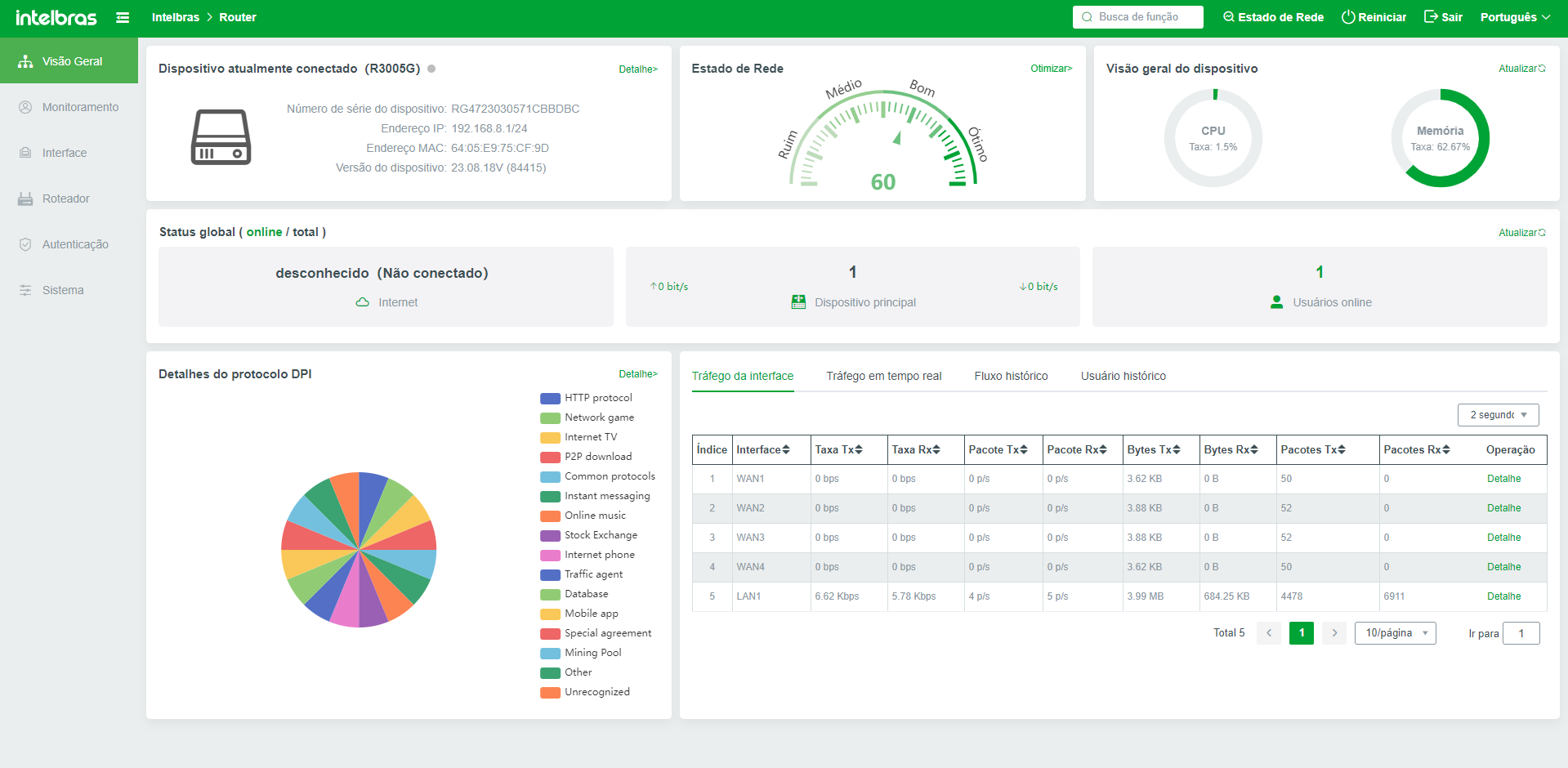

Visão geral

Esta é a pagina de visão geral onde lhe permite ter um panorama de toda a rede e o status atual do dispositivo. As informações fornecidas concentram-se principalmente na unificação de dados. As informações do dispositivo, terminal e os dados gerais relevantes de toda a rede são exibidos nesta página. A maioria das seções de estatísticas de dados correspondentes pode ser clicada para ir para a página de detalhes dos dados.

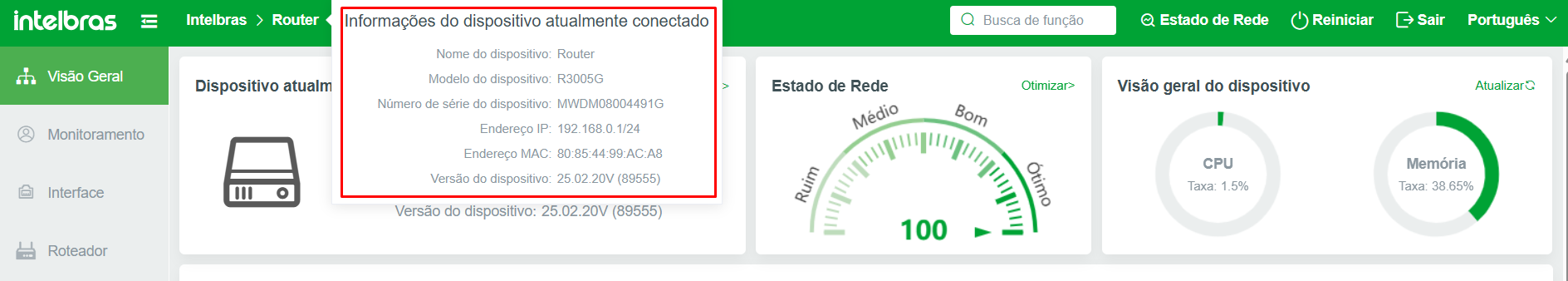

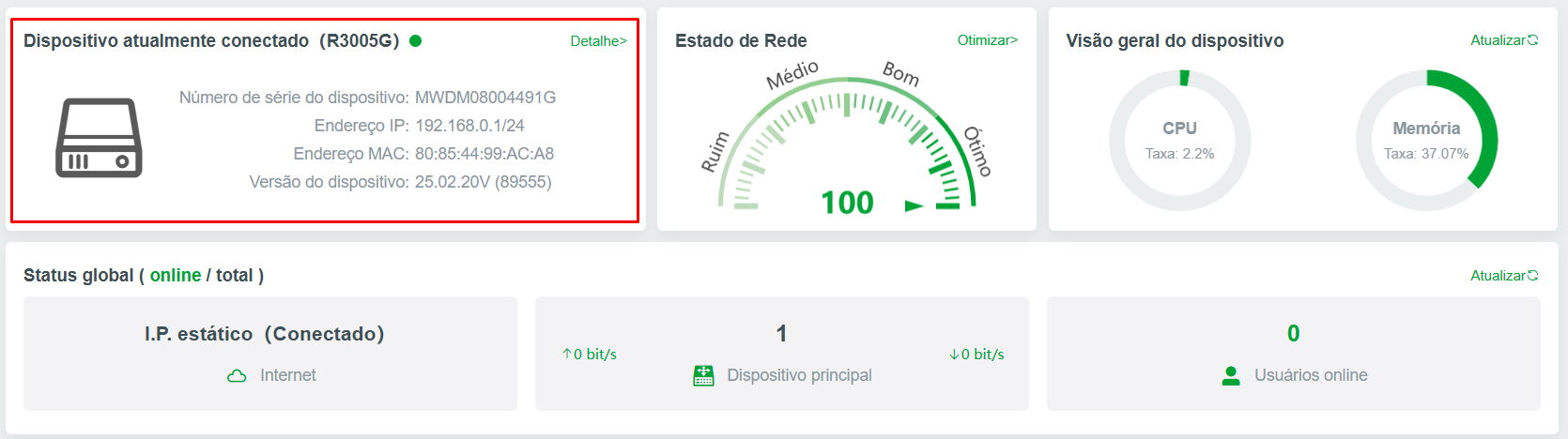

Dispositivo Atualmente Conectado

Exibe as informações básicas sobre o dispositivo em que você estiver conectado, incluindo o número de série, endereço IP de gerenciamento, endereço MAC e a versão de firmware atualmente instalado.

Após clicar no botão "Detalhe", você será redirecionado para a página de visão geral do sistema, onde informações adicionais sobre o dispositivo são exibidas, incluindo status e tipo de porta, uso da CPU, memória restante, Número de conexões abertas durante o acesso. número de usuários online(dispositivos conectados ao roteador), e o tempo em que o dispositivo está ligado.

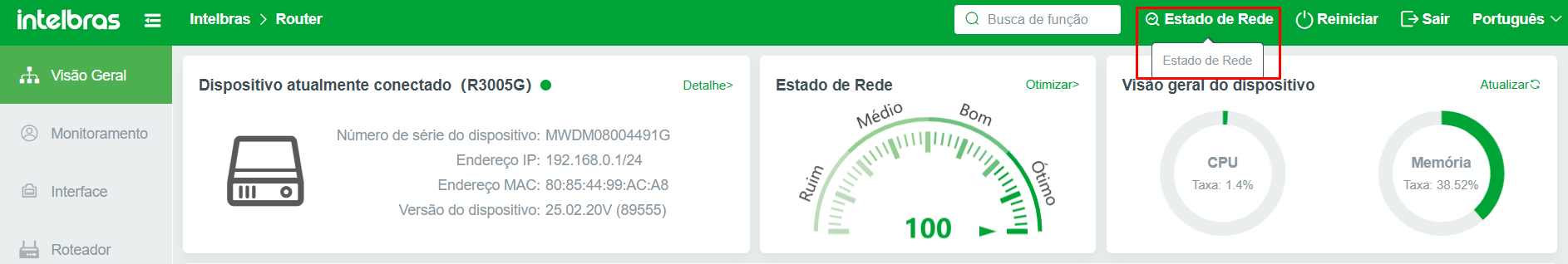

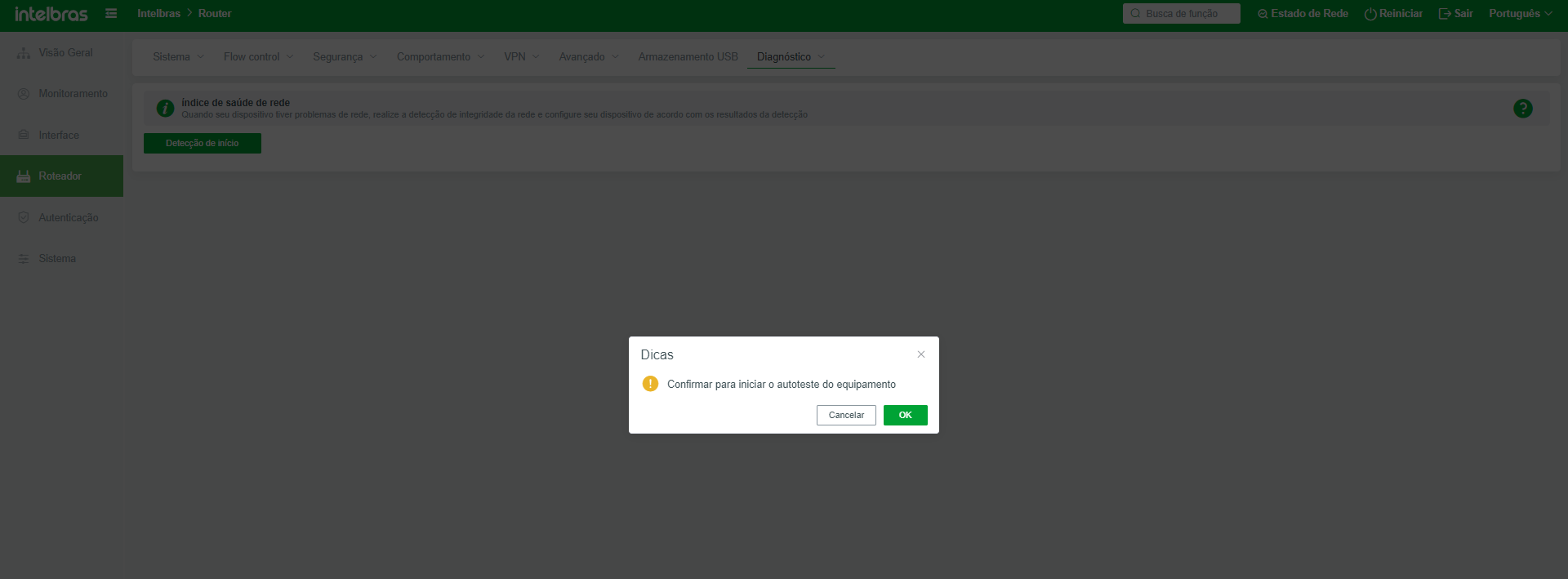

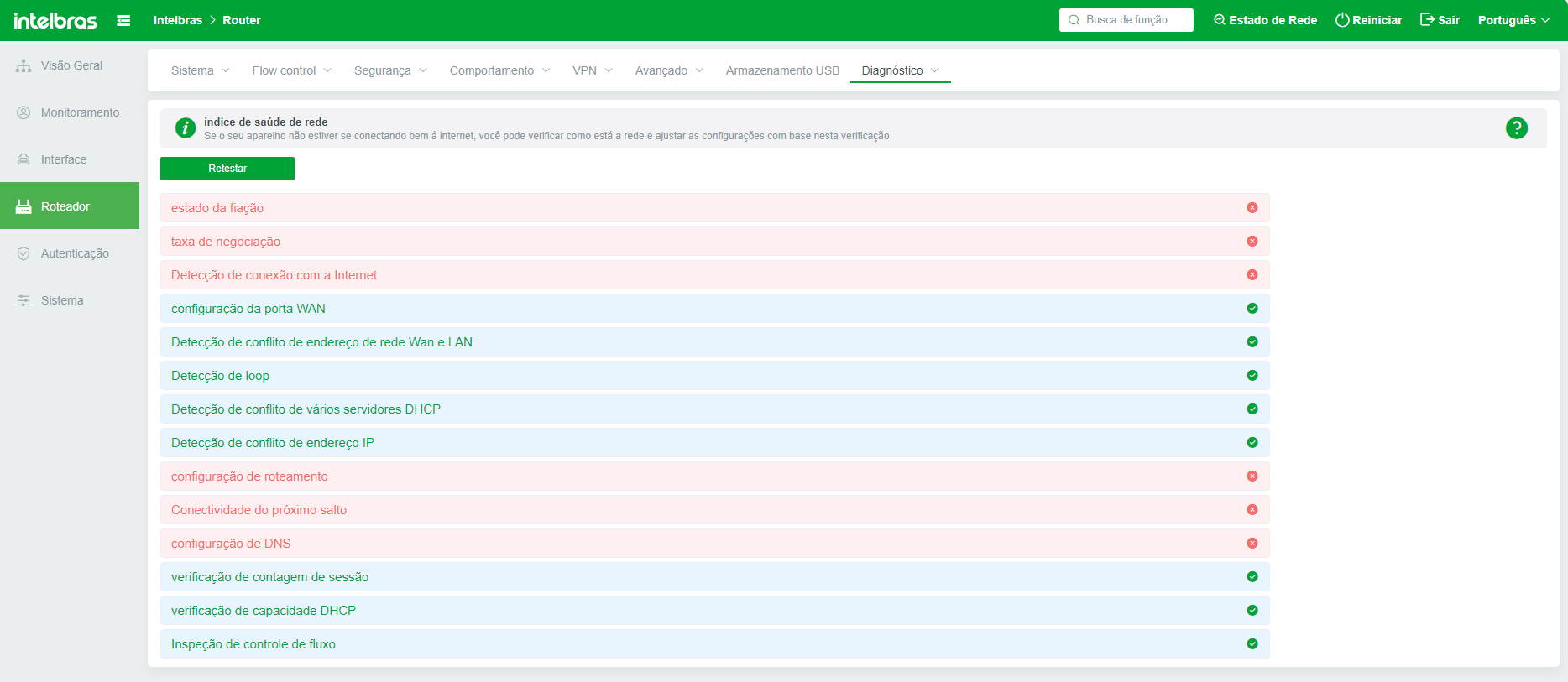

Estado de Rede

Esta interface mostra o índice de integridade da rede do dispositivo atual. esta ferramenta faz uma análise da configuração que está sendo executada atualmente pelo dispositivo e verifica se há algum conflito com configurações externas. Um índice mais alto indica um dispositivo mais saudável. Se você clicar no botão "Otimizar", você será redirecionado para o indíce de saúde de rede.

Visão Geral do Dispositivo

A interface mostra o uso de CPU e Memória pelo dispositivo, atualizado a cada 1 minuto. Clique no botão "Atualizar" para atualizar as informarções manualmente.

Status global

A interface exibe o tipo de conexão configurada, o tráfego de dados do roteador e o número de usuários ativos na rede local.

Conexão da porta WAN

Nesta interface, é possível visualizar o tipo de conexão configurada na porta WAN (como PPPoE, DHCP ou IP Estático).

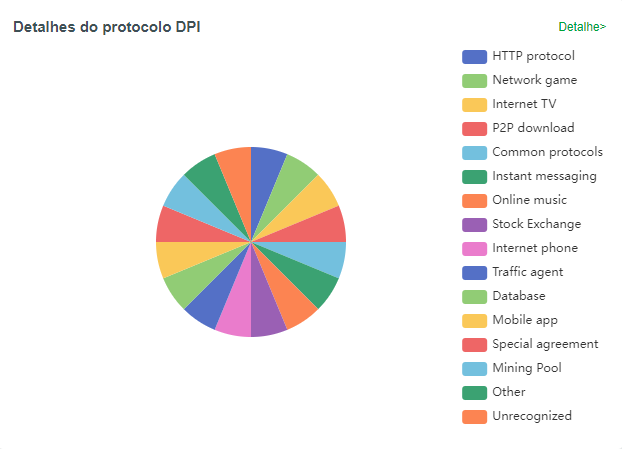

DPI(Deep Packet Inspection)

Coleta estatísticas sobre a porcentagem de uso de protocolos DPI pelos usuários conectados ao dispositivo. Os protocolos DPI são exibidos por categorias e níveis. Cores diferentes indicam protocolos diferentes. Se você clicar no cartão de cor à direita do protocolo, o protocolo correspondente não será exibido no gráfico de pizza. Se você precisar retomar a exibição, clique no cartão de cor novamente.

O gráfico de pizza mostra apenas o uso de tráfego do menu de nível 1 do protocolo, cada um acordo também contém protocolos secundários ou terciários, como clicar em acordo comum, também inclui HTTPS, terminal, escritório comum etc.

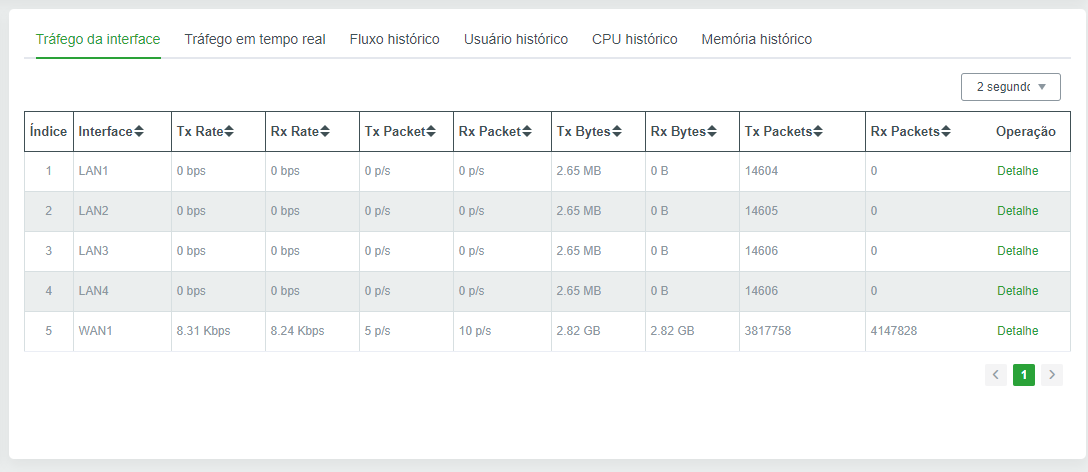

Estatísticas de tráfego

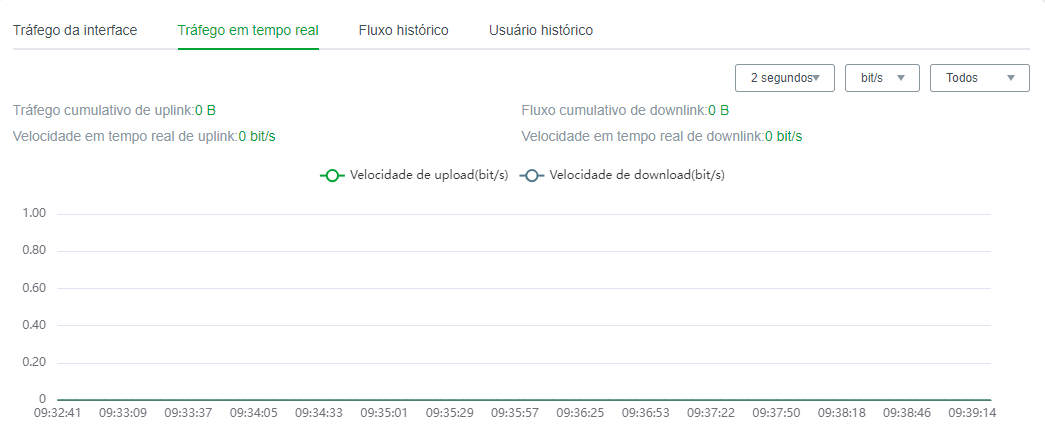

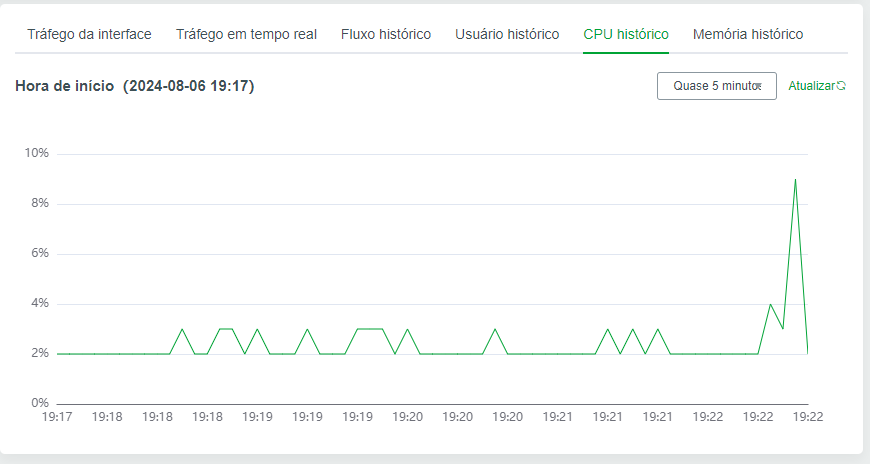

Exibe o uso de tráfego histórico, em tempo real e do usuário do dispositivo.

- Tráfego da interface: O modo atualiza automaticamente todos os dados de uso de tráfego das interfaces físicas atualmente configuradas com atualização a cada 2 segundos ou outro tempo configurável.

- Tráfego em tempo real: O modo atualiza automaticamente todos os dados de uso de tráfego da rede externa atual. O gráfico de linhas abaixo também é atualizado em tempo real com base na situação real.

- Fluxo histórico: Selecione um intervalo de tempo e interface WAN conforme necessário para consultar o uso de tráfego da interface WAN em um intervalo de tempo histórico.

- Histórico dos usuários: Visualize o número de usuários online em um período especificado.

- Histórico de CPU:Visualize a carga da CPU em periodos de 5 minutos, 30 minutos e 12 horas

- Histórico de Memória:Visualize a porcentagem utilizada de memória nos ultimos 5 minutos, 30 minutos e 12 horas

MONITORAMENTO

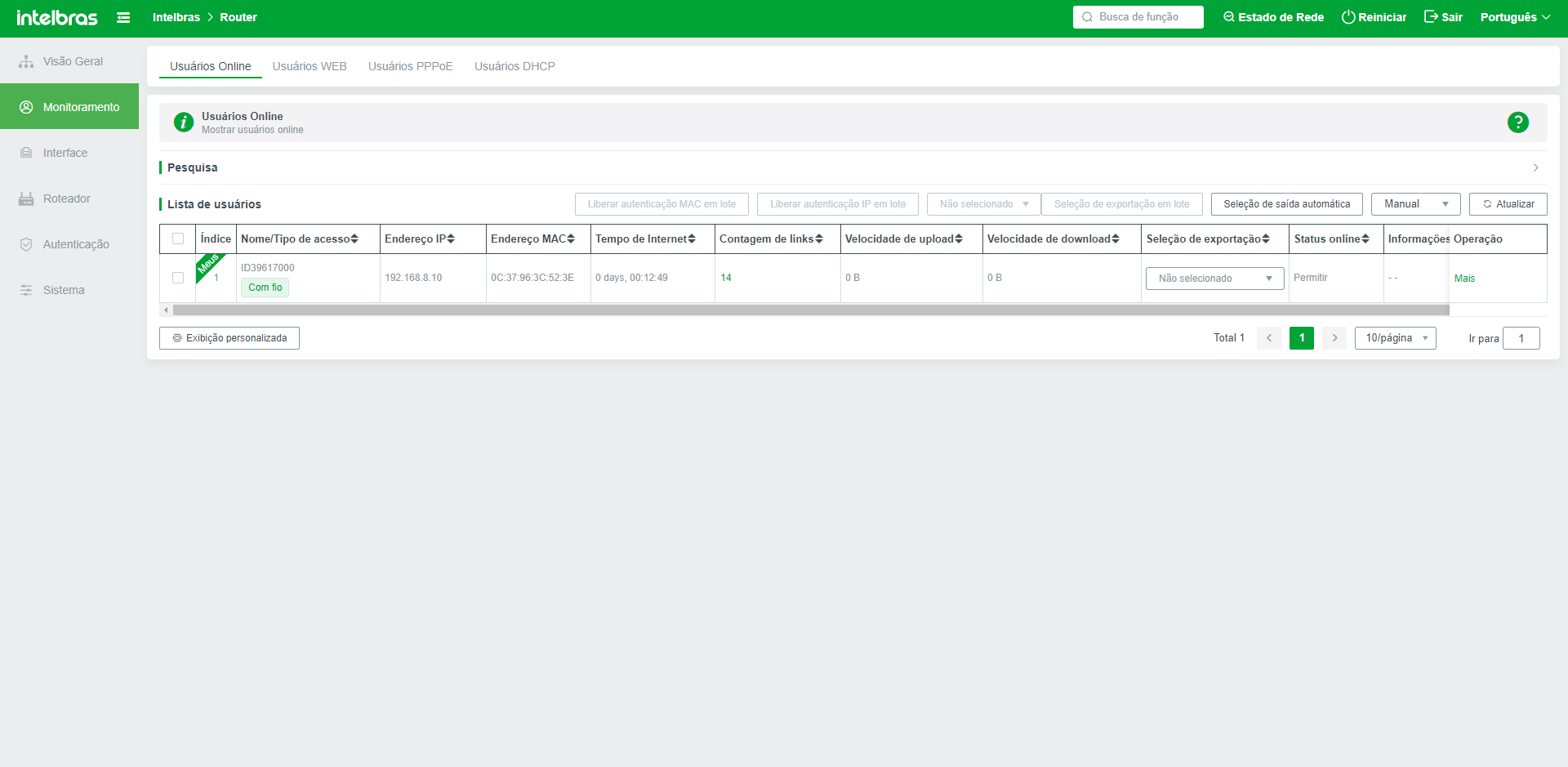

Usuários online

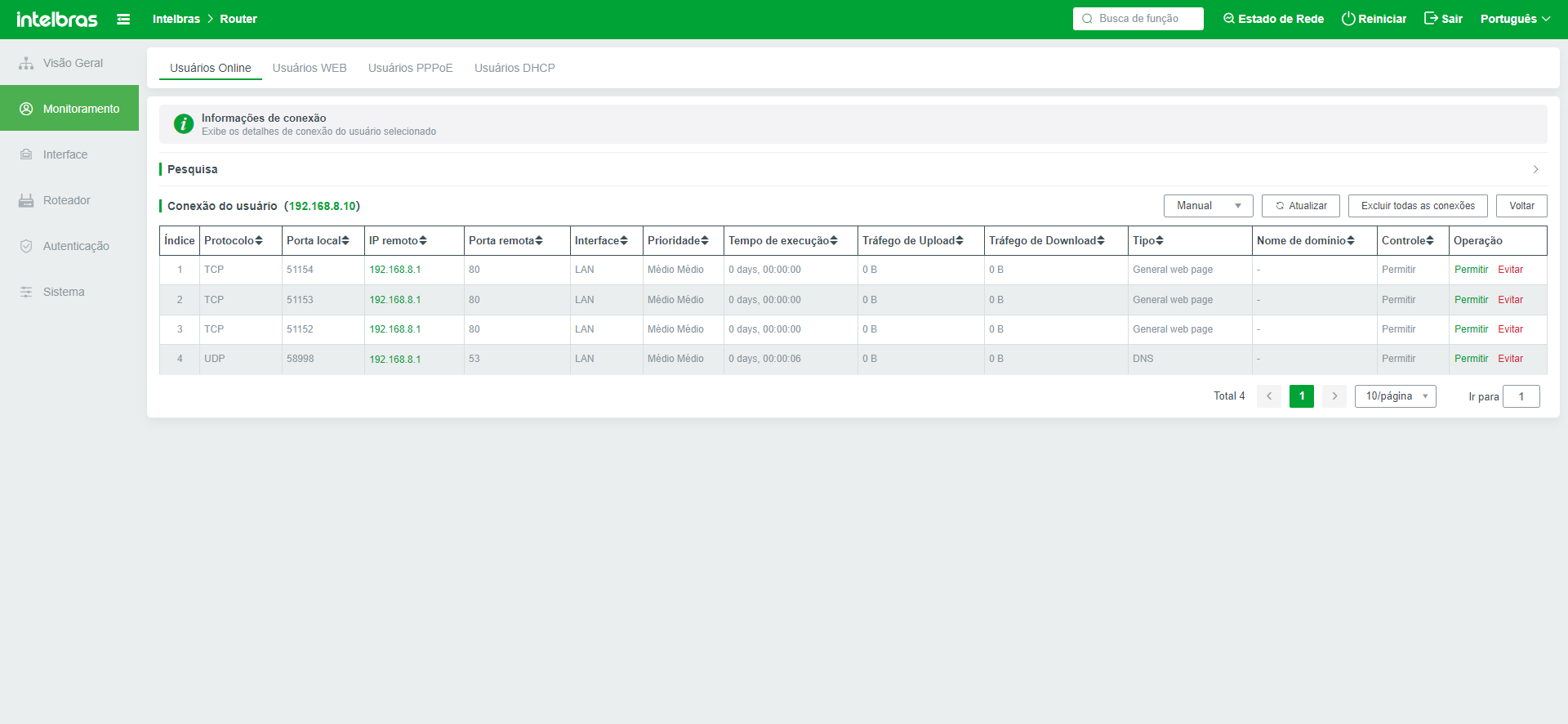

Exibe as conexões de rede dos usuários online atuais na intranet. Os usuários podem ser filtrados e pesquisados pelo nome do dispositivo, endereço IP e endereço MAC. Na lista, você pode ver a rede utilizada por cada dispositivo, informações básicas do dispositivo e status de acesso à Internet.

- Contagem de links: Exibe a quantidade de conexões feitas por dispositivo conectado no roteador.

- Seleção de exportação: Direciona o tráfego de dados para uma WAN específica.

- Informações sem fio: Exibe informações de usuários Wireless conectados.

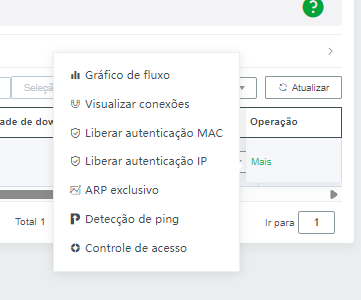

Algumas operações comuns podem ser realizadas no dispositivo, incluindo visualização do uso de tráfego do dispositivo, Liberação de autenticação do MAC(Caso o dispositivo tenha conectado pelo Hotspot/Captive portal), Liberação do IP, Definir ARP exclusivo para o IP e MAC, detecção de ping e controle de acesso. Como mostrado na imagem:

Clique no número na coluna "Contagem de links" na lista de terminais para ver quais protocolos e destinos o dispositivo está conectado no momento, bem como algumas informaçoes mais detalhadas de cada conexão aberta pelo dispositivo. Na coluna operação você pode bloquear ou permitir a conexão caso ela já esteja bloqueada

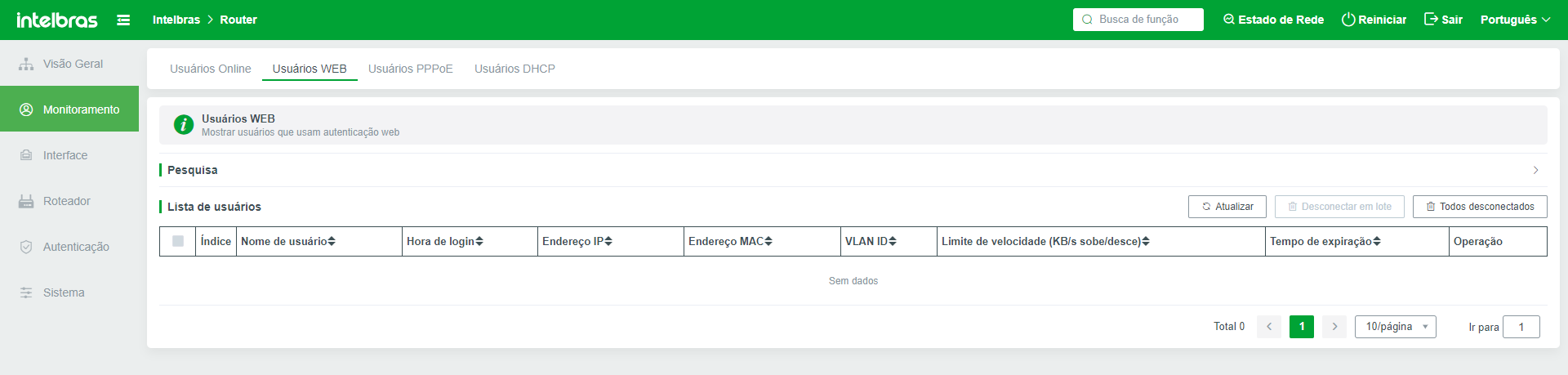

Usuários da WEB

Exibe os usuários que passaram com sucesso na autenticação WEB do captive portal/Hostspot

Se você clicar em "Todos Desconectados" o sistema desconectará todos os dispositivos/usuários da lista.

Ao selecionar os usuários e clicar em "Desconectar em lote" para os Usuários na lista, o sistema desconectará todos os usuários selecionados.

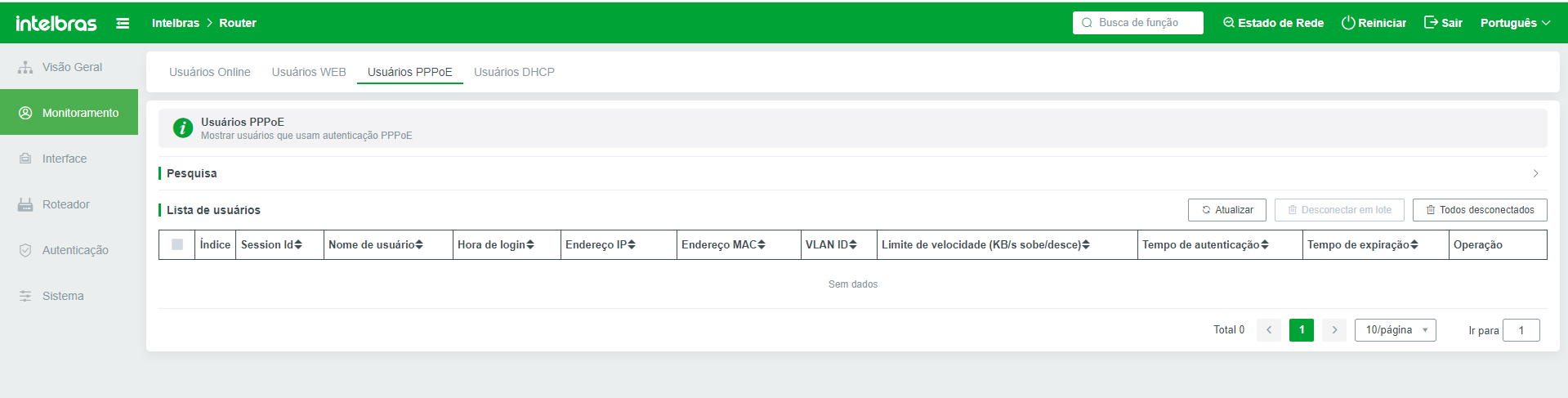

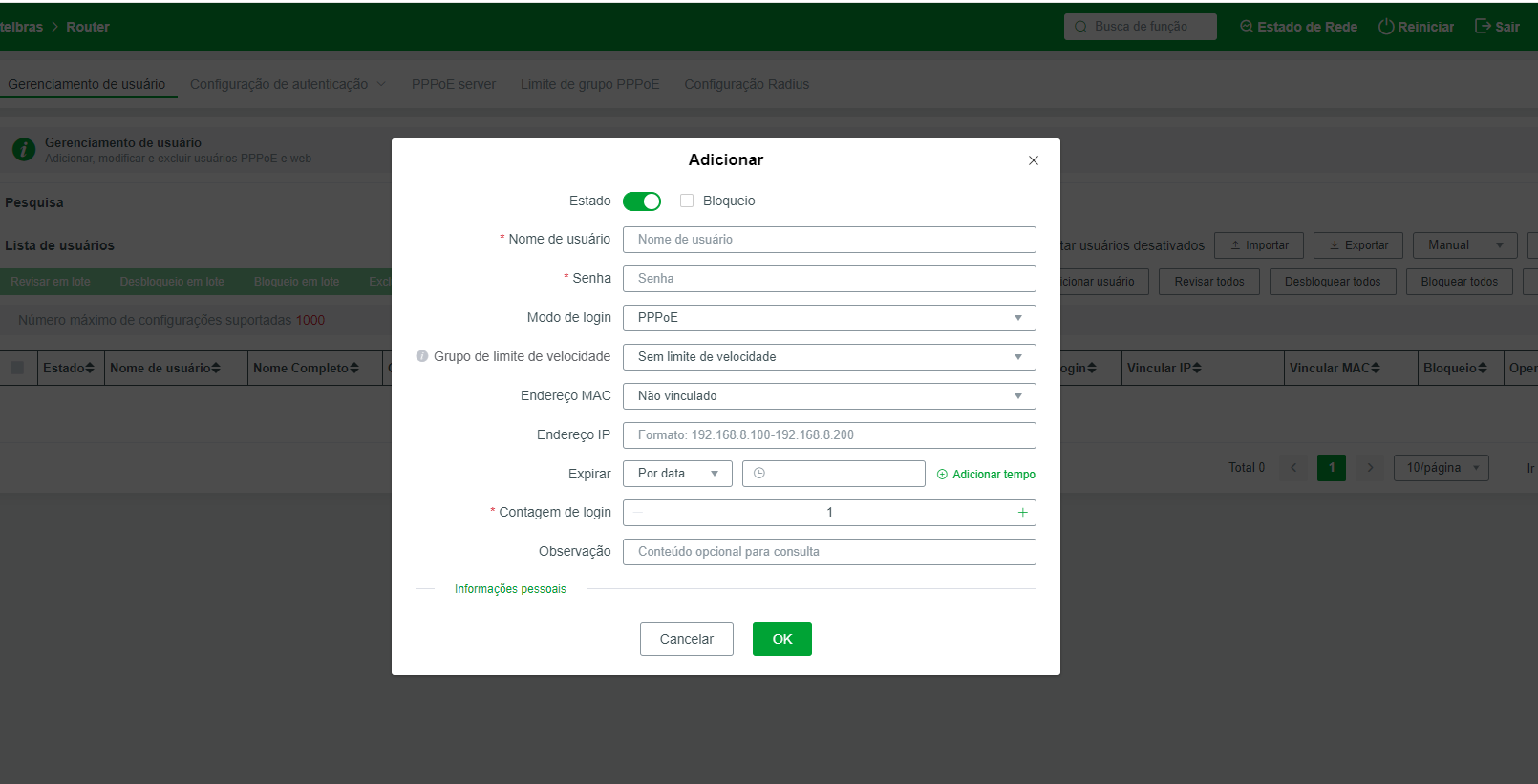

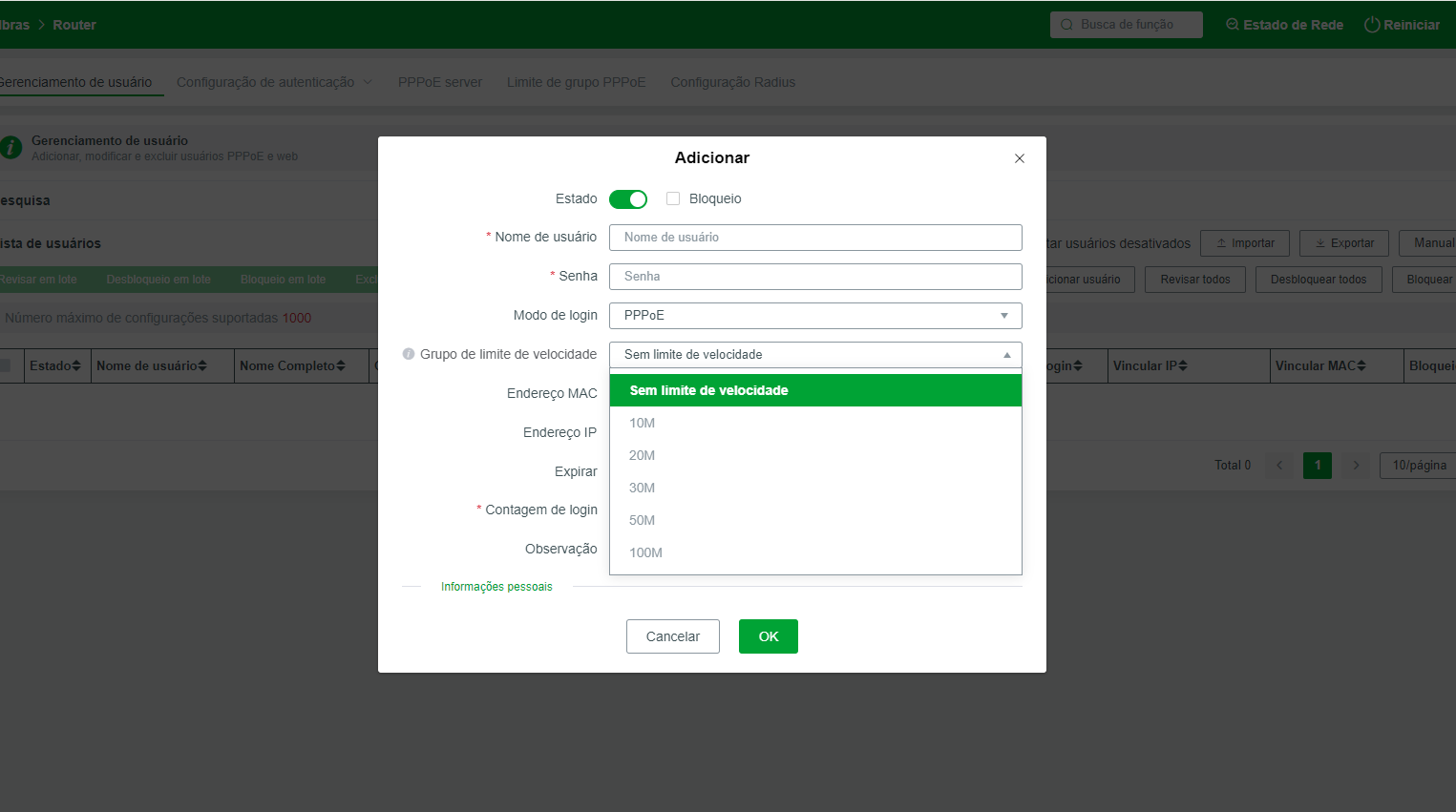

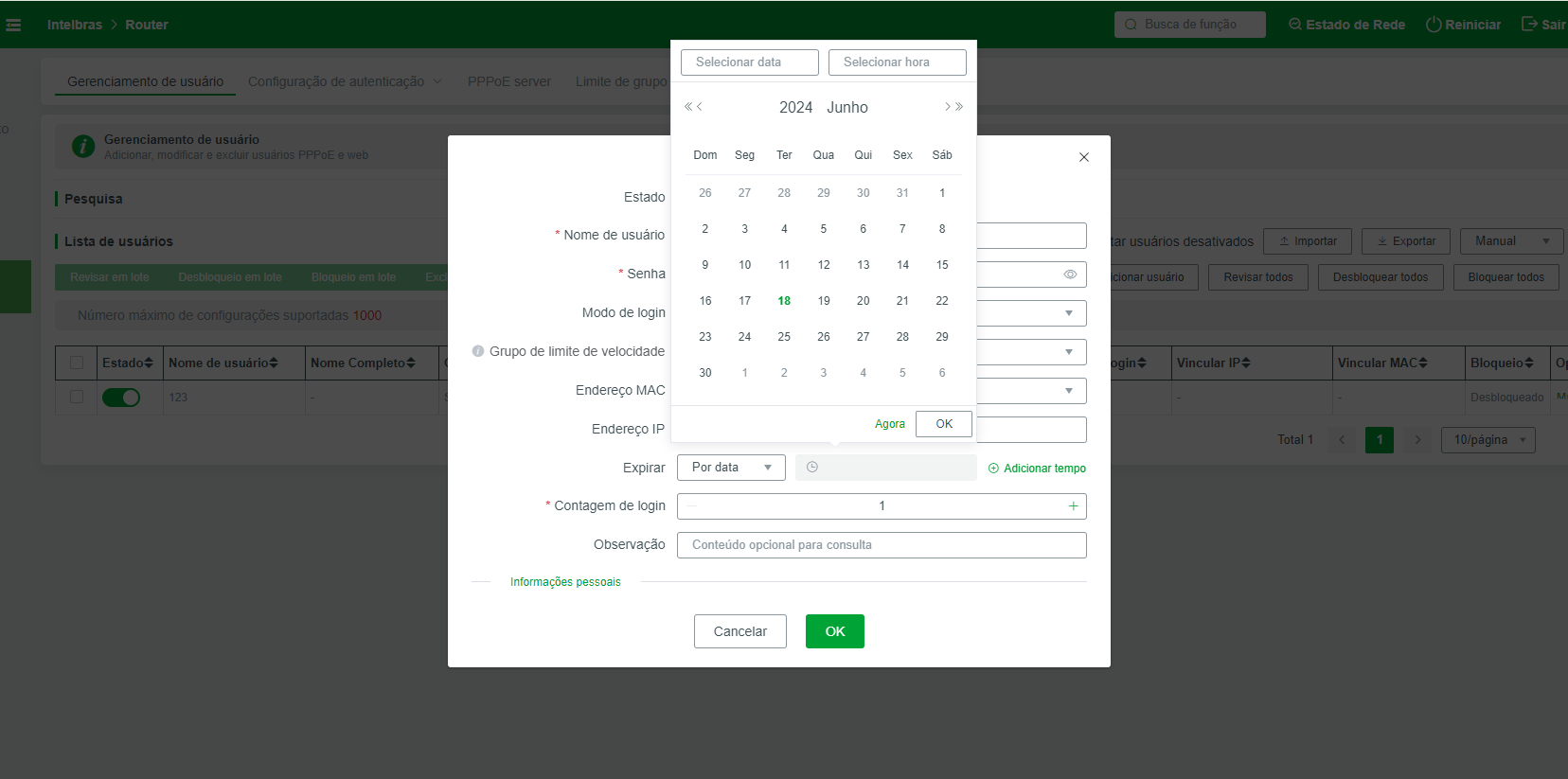

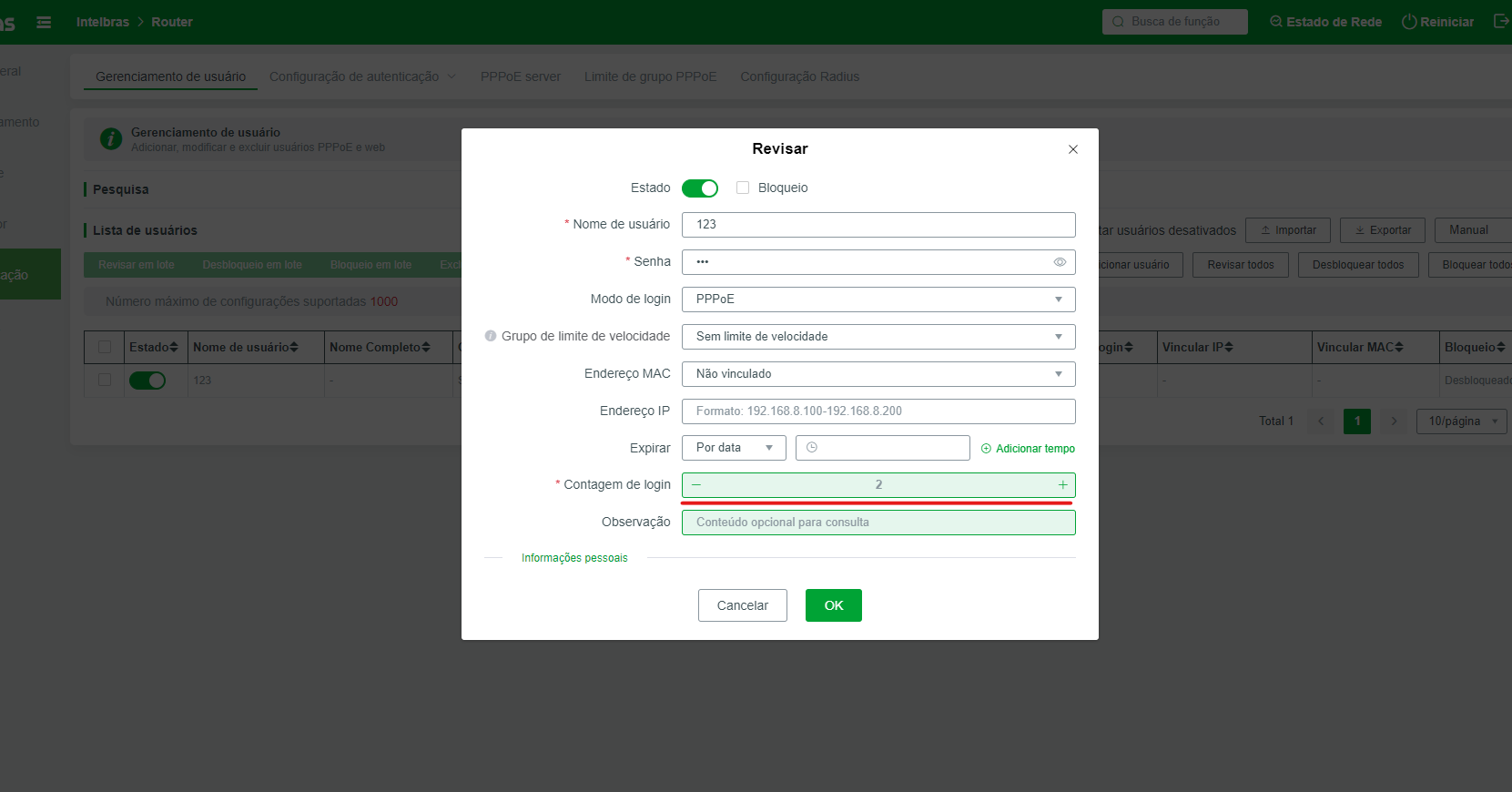

Usuários PPPOE

Exibe os usuários conectados com sucesso através do protocolo PPPoE na interface LAN.

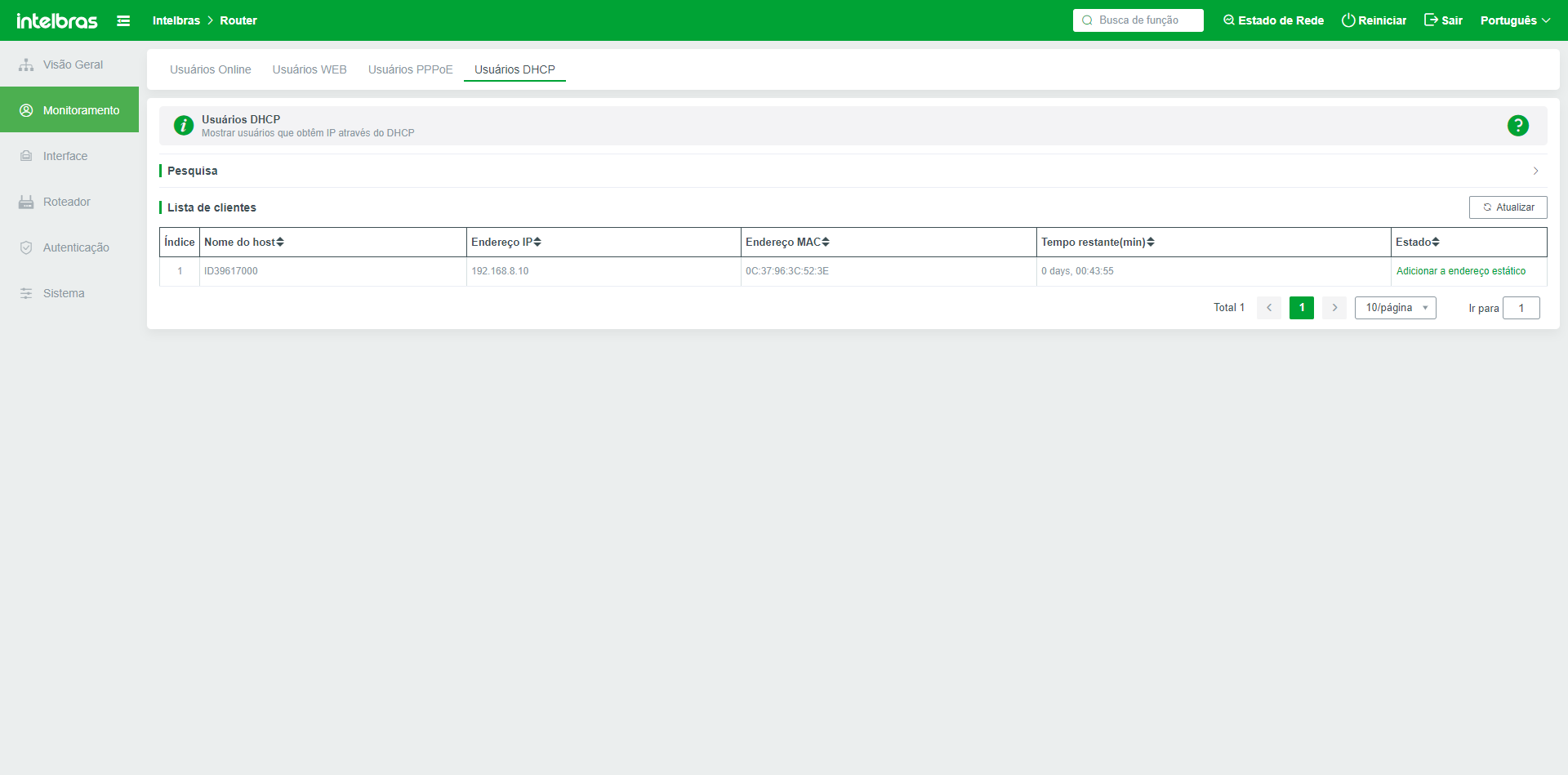

Usuários DHCP

Esta tela mostra as informações sobre todos os dispositivos que requisitaram endereços IP via DHCP. Você pode definir Adicionar endereço estático à lista de usuários DHCP.

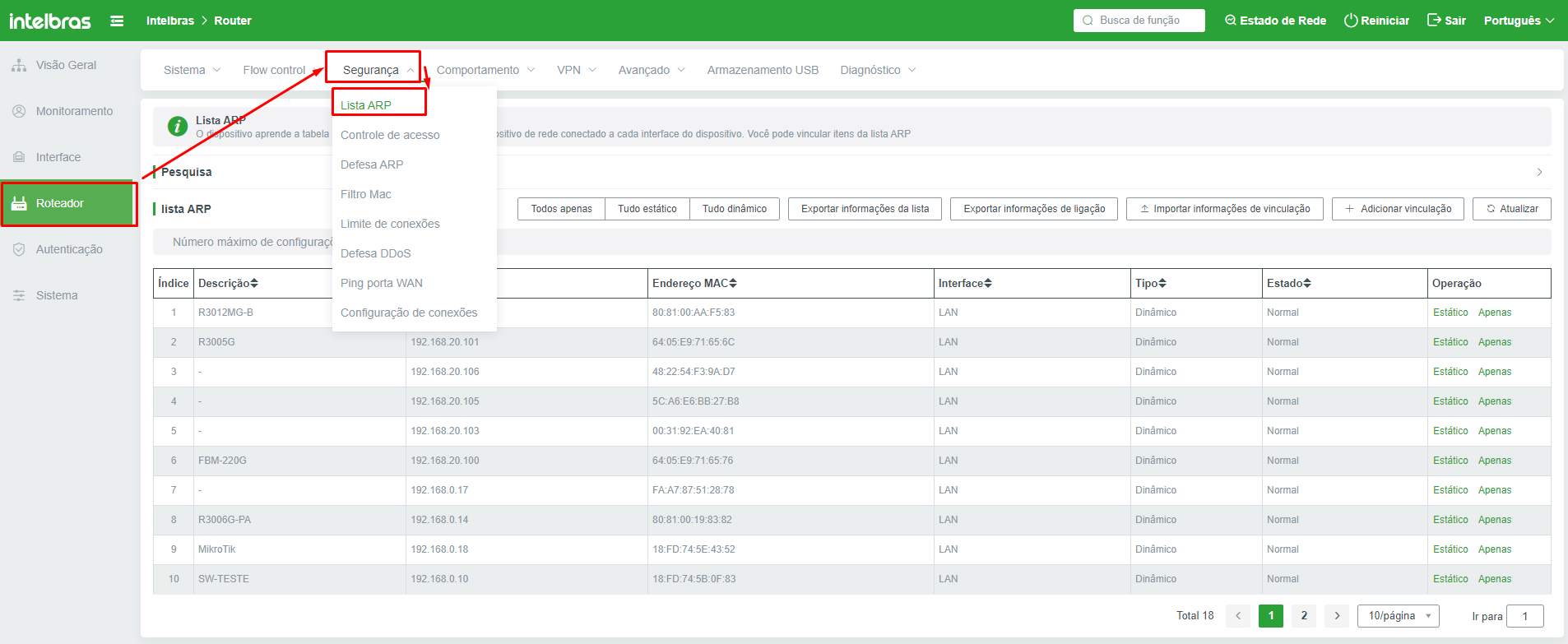

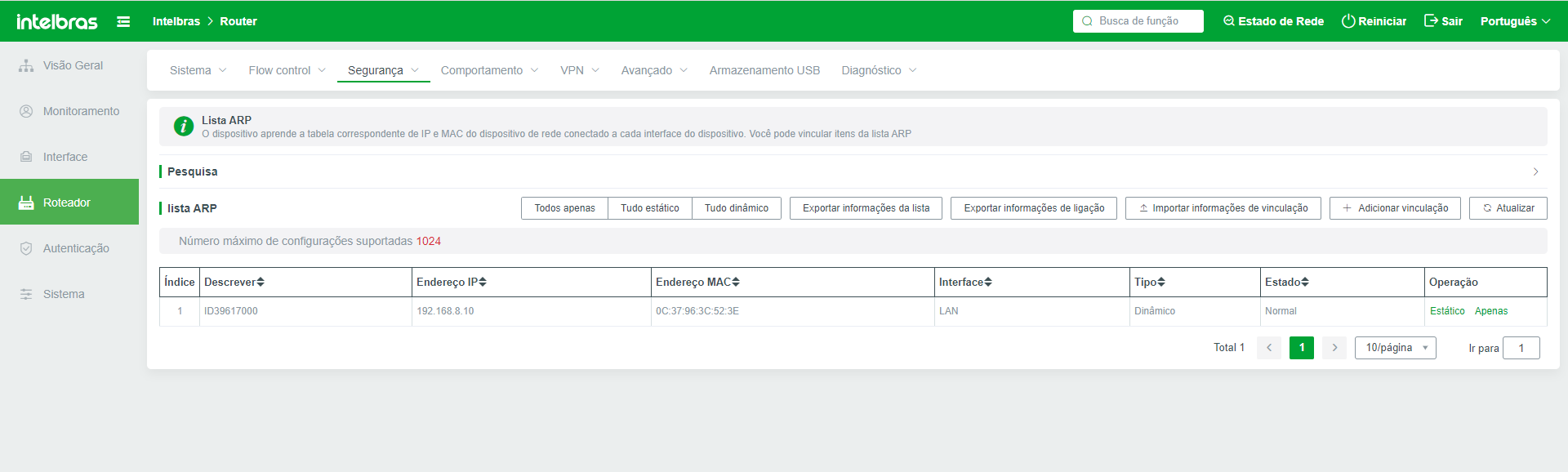

Você pode ver o resultado da vinculação do endereço estático na Lista ARP em "Roteador > Segurança > Lista ARP".

INTERFACE

Configurações WAN

Configure neste menu as funções WAN, LAN, PBR e IPV6.

Aviso Importante: Para assegurar o funcionamento adequado do R3005G, é essencial conectar o dispositivo à Internet assim que possível após a configuração inicial. Esta conexão permite a sincronização automática do relógio interno do produto com os serviços públicos de NTP, garantindo a precisão do horário e a eficiência operacional do produto.

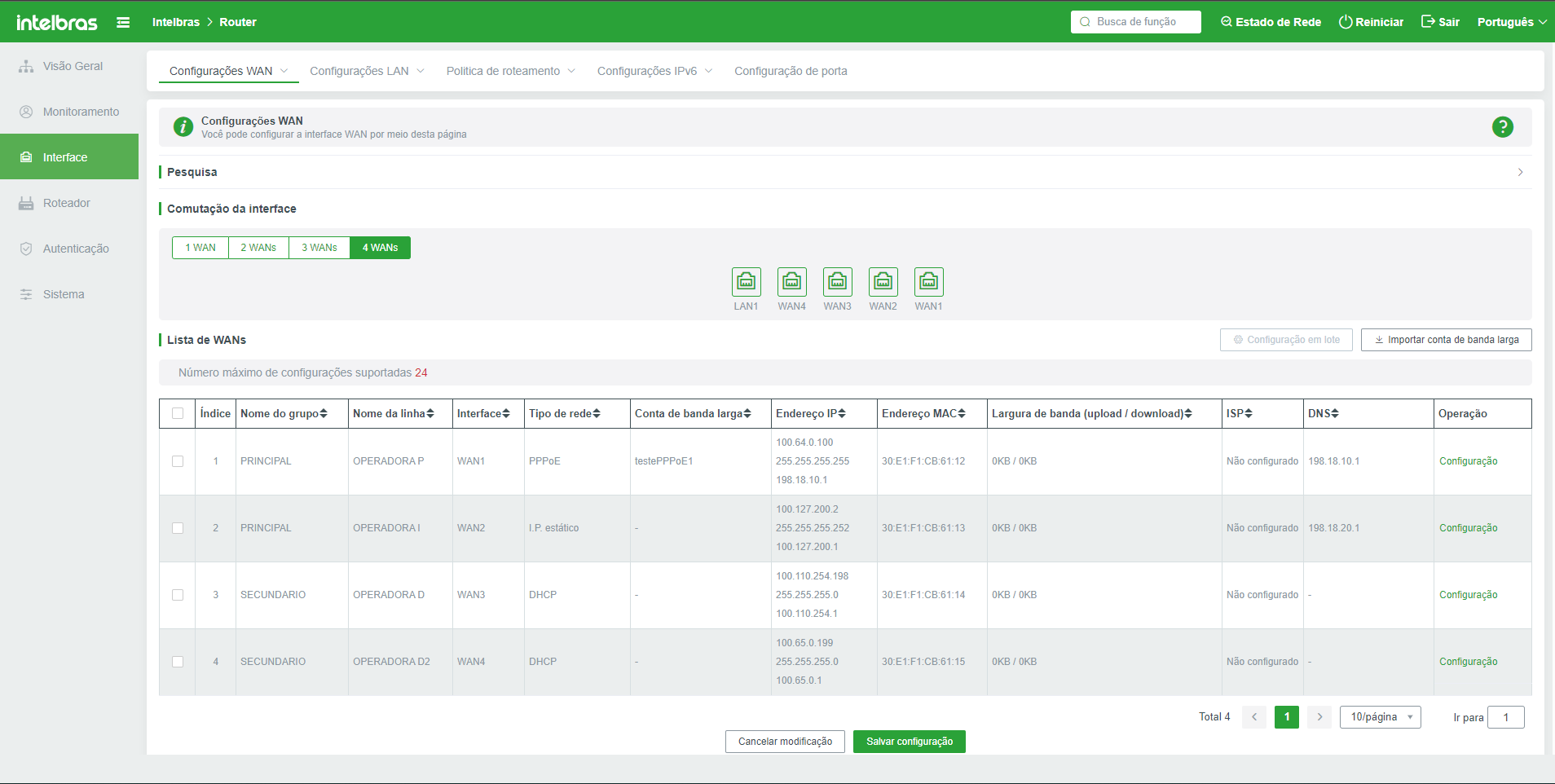

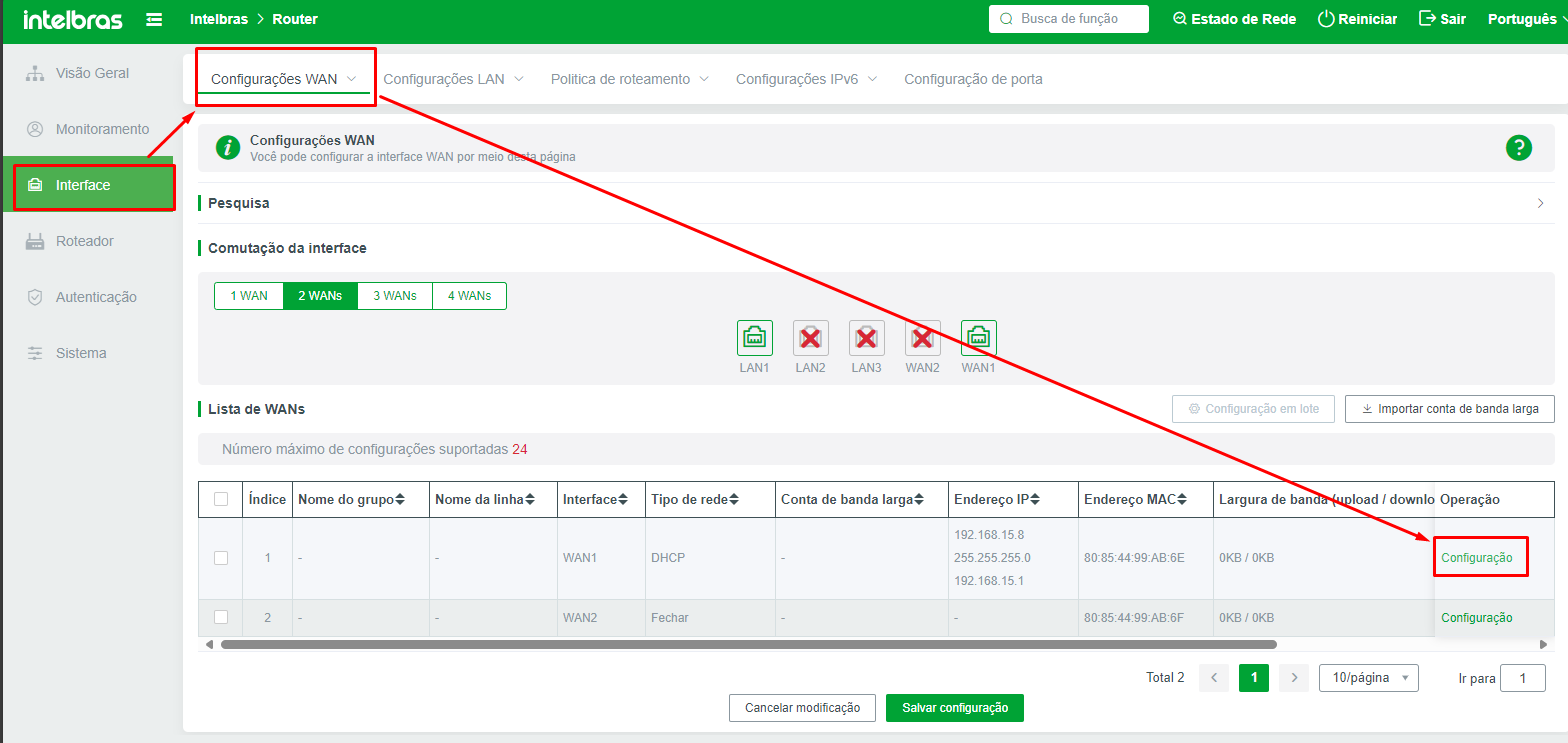

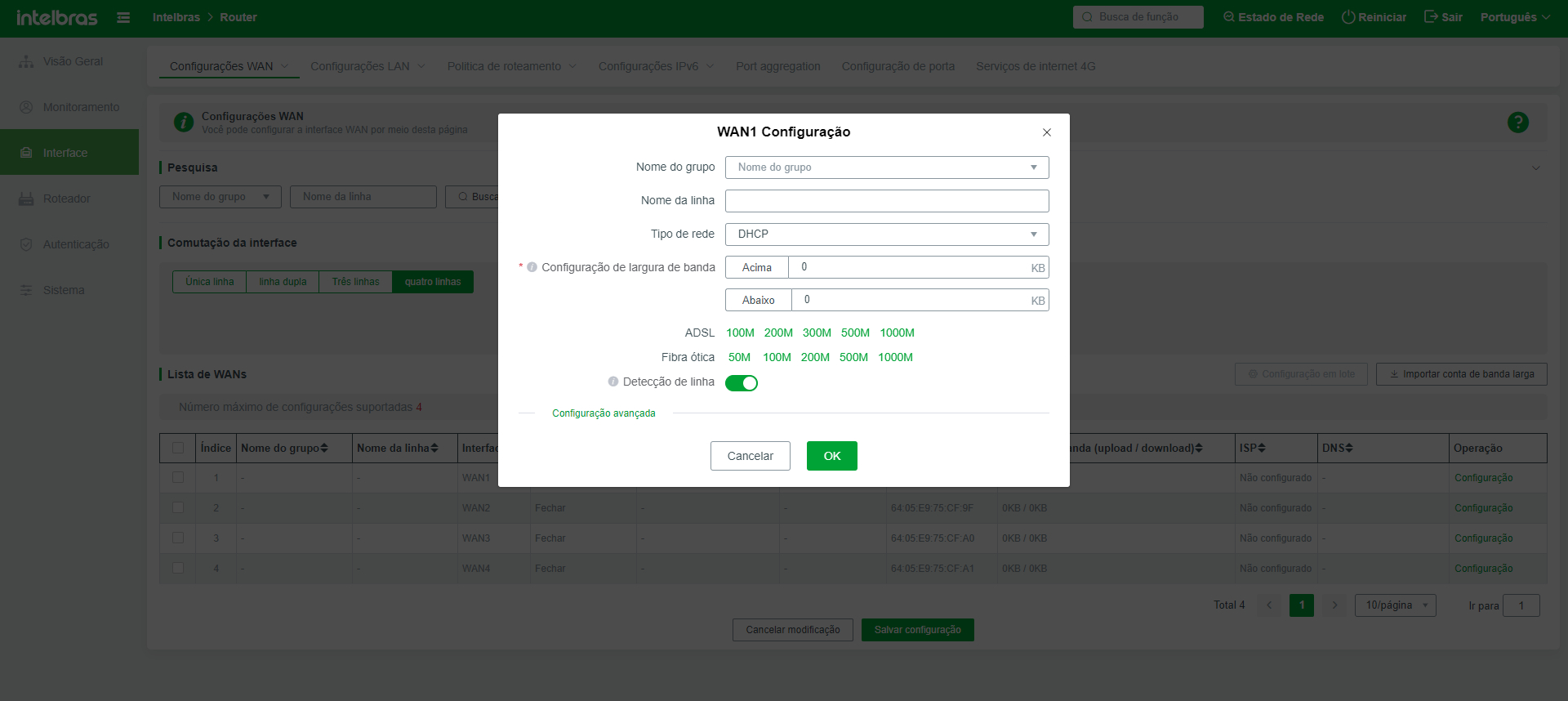

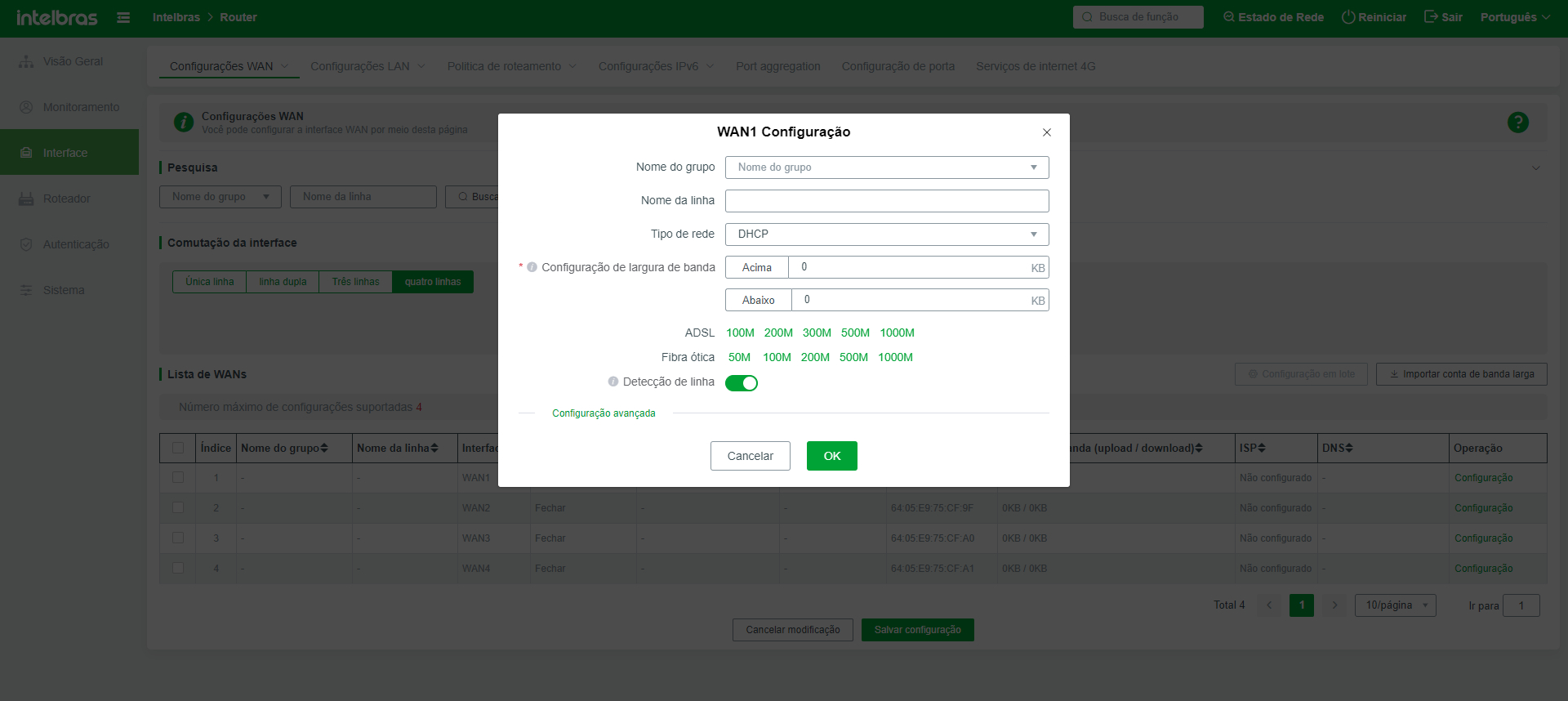

Informações sobre a tela de configuração WAN

Neste menu é possível definir os parâmetros da porta WAN e selecione o tipo de conexão com seu gateway e ISP. Configure a interface WAN conforme necessário. Por padrão as interfaces WAN estão configuradas como DHCP Client.

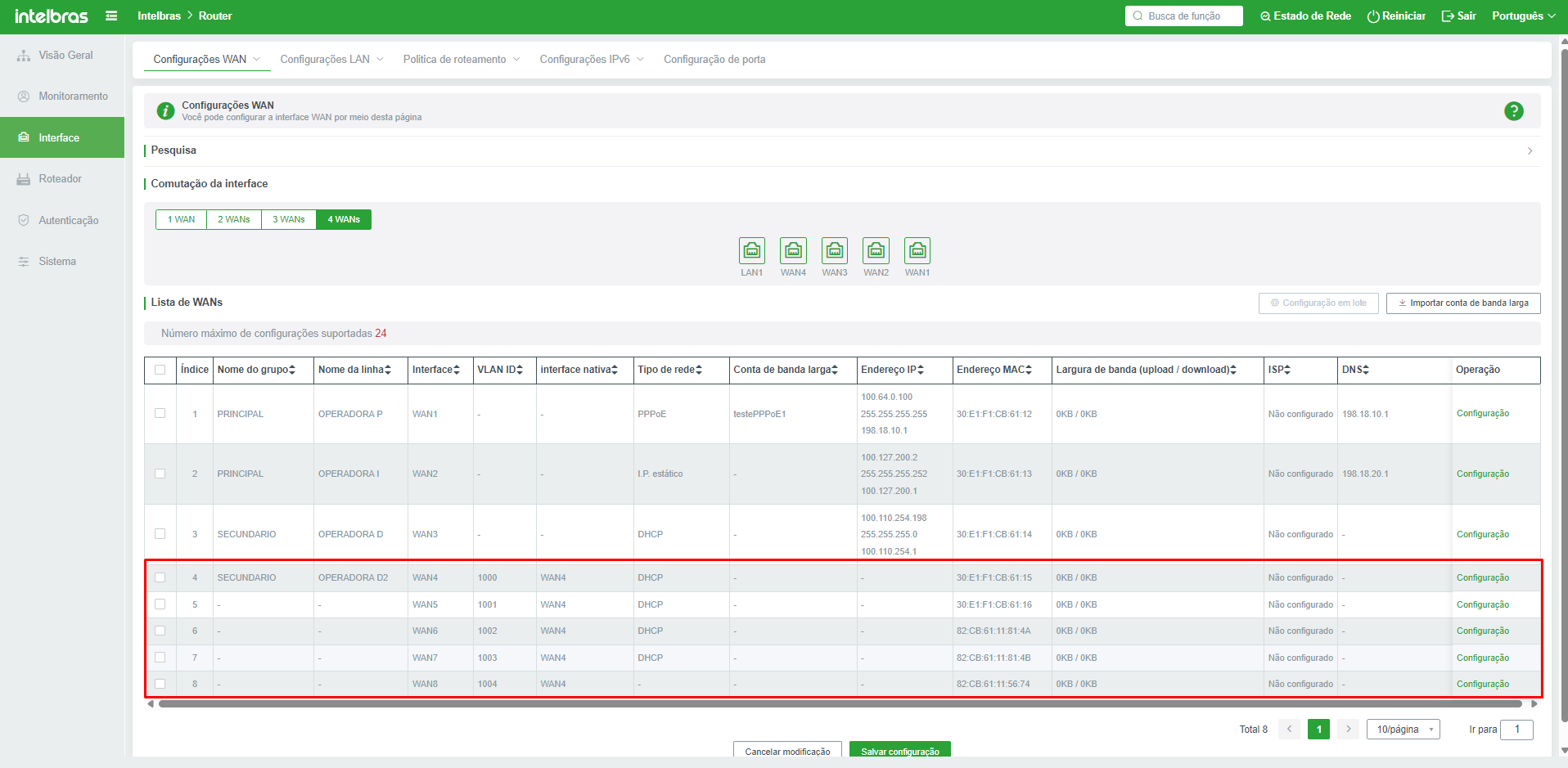

Você pode selecionar o número de portas WAN conforme necessário. O número de portas WAN é exibido com base no hardware do dispositivo.

Se você precisar de mais portas WAN do que as fisicamente disponíveis, é possível estender a quantidade de WANs através de um switch gerenciável com suporte a VLAN conectando em uma das interfaces WAN do produto. Neste caso, vá para o menu WAN Extendida para ver o método de configuração.

O número máximo de interfaces WAN a serem configuradas é de acordo com a capacidade do produto.

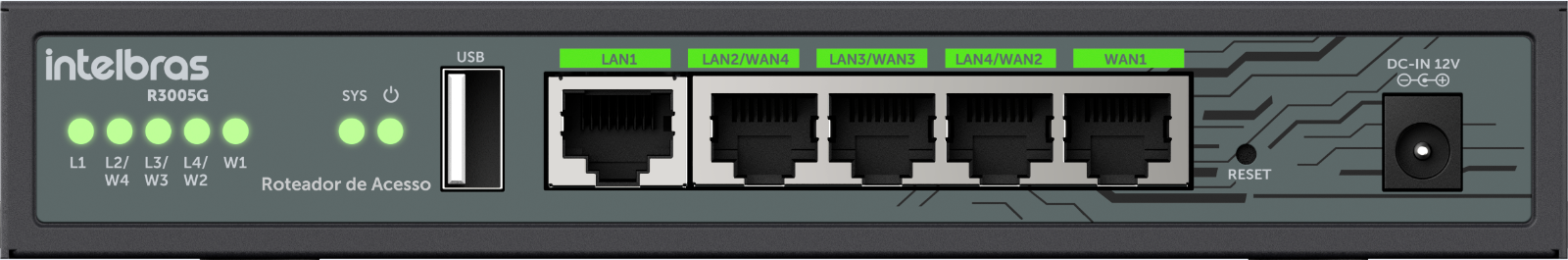

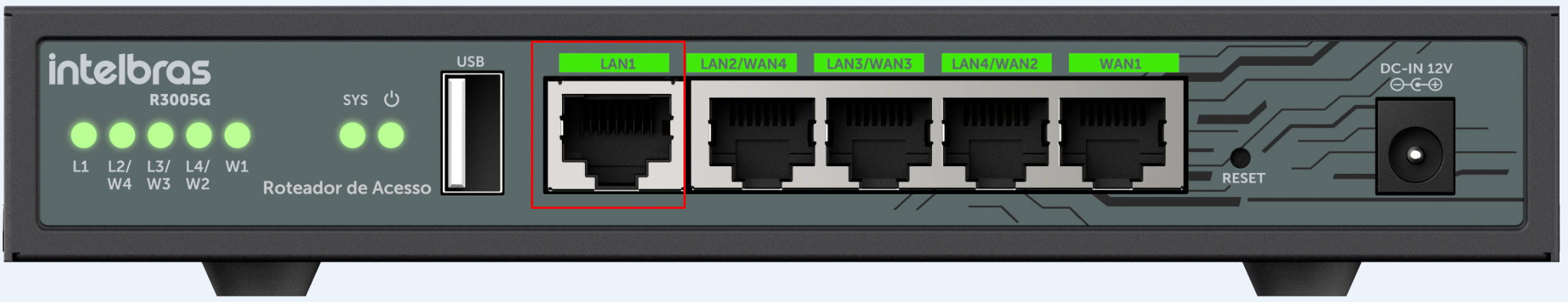

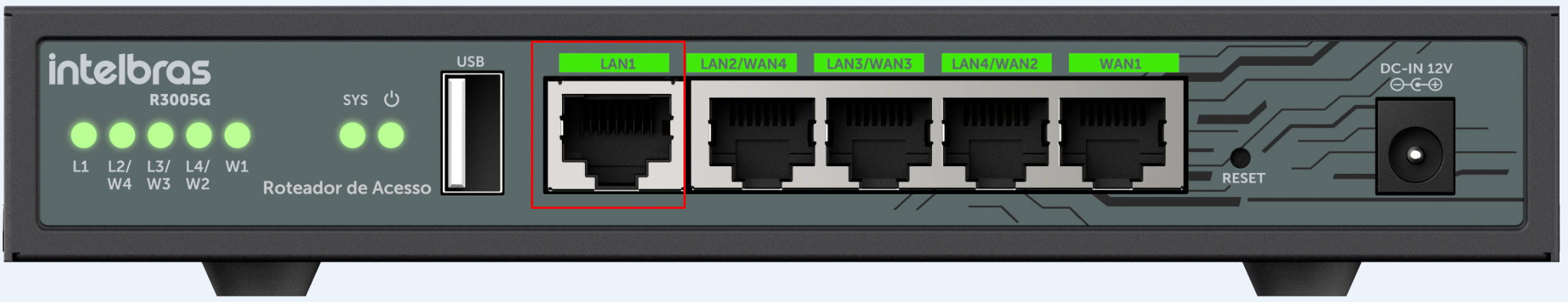

O dispositivo possui cinco portas RJ45, que por padrão estão configuradas como uma porta LAN (a primeira da esquerda para a direita) e as quatro portas restantes a direita estão configuradas como WAN.

Se apenas duas portas WAN forem necessárias ao seu cenário, clique em "2 WANs" para modificar a configuração. As duas portas RJ45 à direita do dispositivo serão portas WAN e as demais portas serão convertidas em portas LAN e estarão todas vinculadas por padrão à interface LAN1.

Você poderá alterar o modo das portas conforme a sua demanda, em 1, 2, 3 ou 4 WANs.

Sendo que fisicamente as WANs incrementarão da direita para a esquerda (WAN4, WAN3, WAN2, WAN1) enquanto as LANs incrementarão da esquerda para a direita (LAN1, LAN2, LAN3 e LAN4), conforme está destacado no nameplate do produto.

Lembrando que a configuração atual sempre pode ser consultada nos icones de estado das interfaces na tela de configuração WAN

Sempre após alterar as configurações clique em Salvar configuração. As configurações somente terão efeito após clicar neste botão.

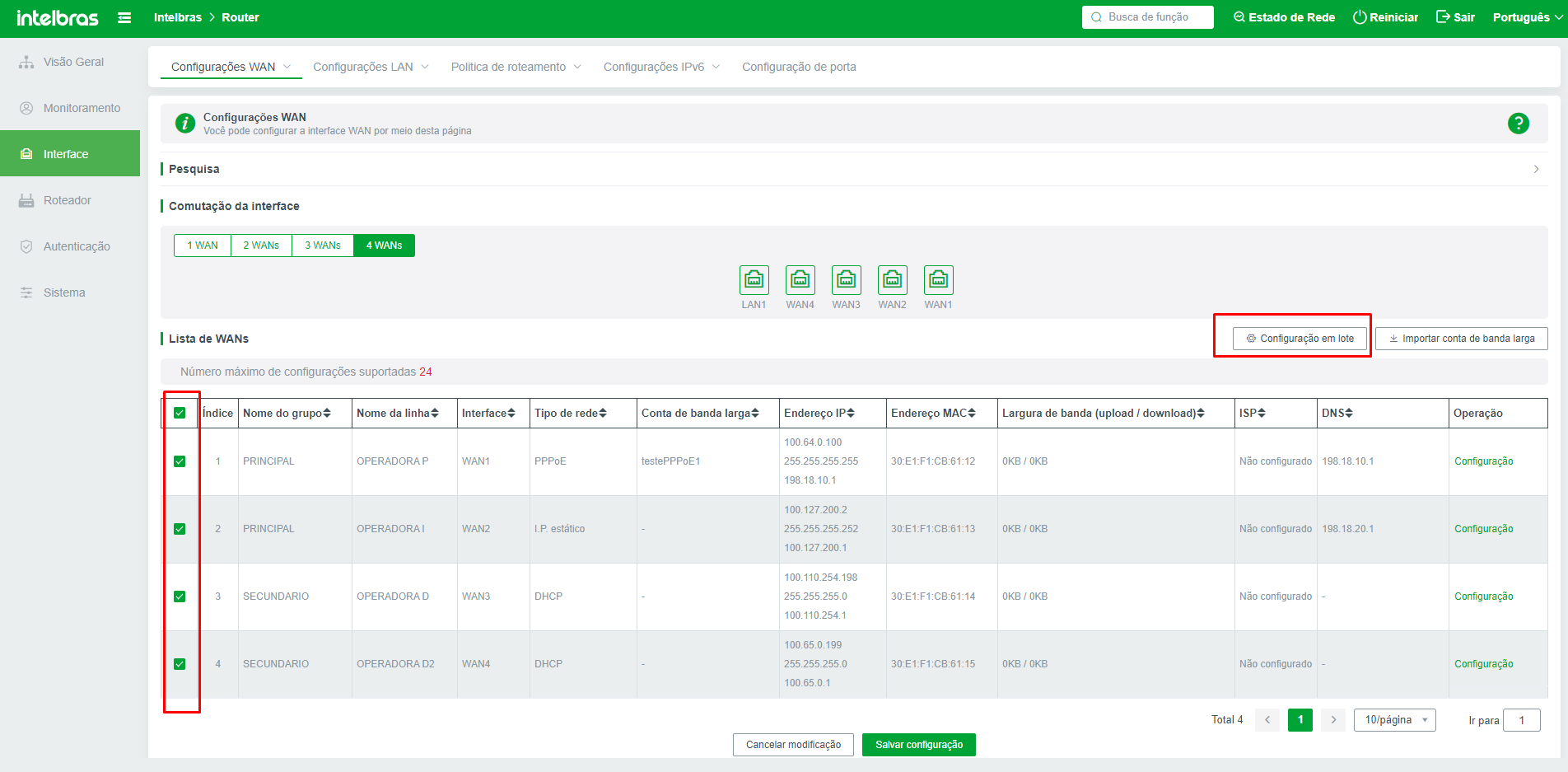

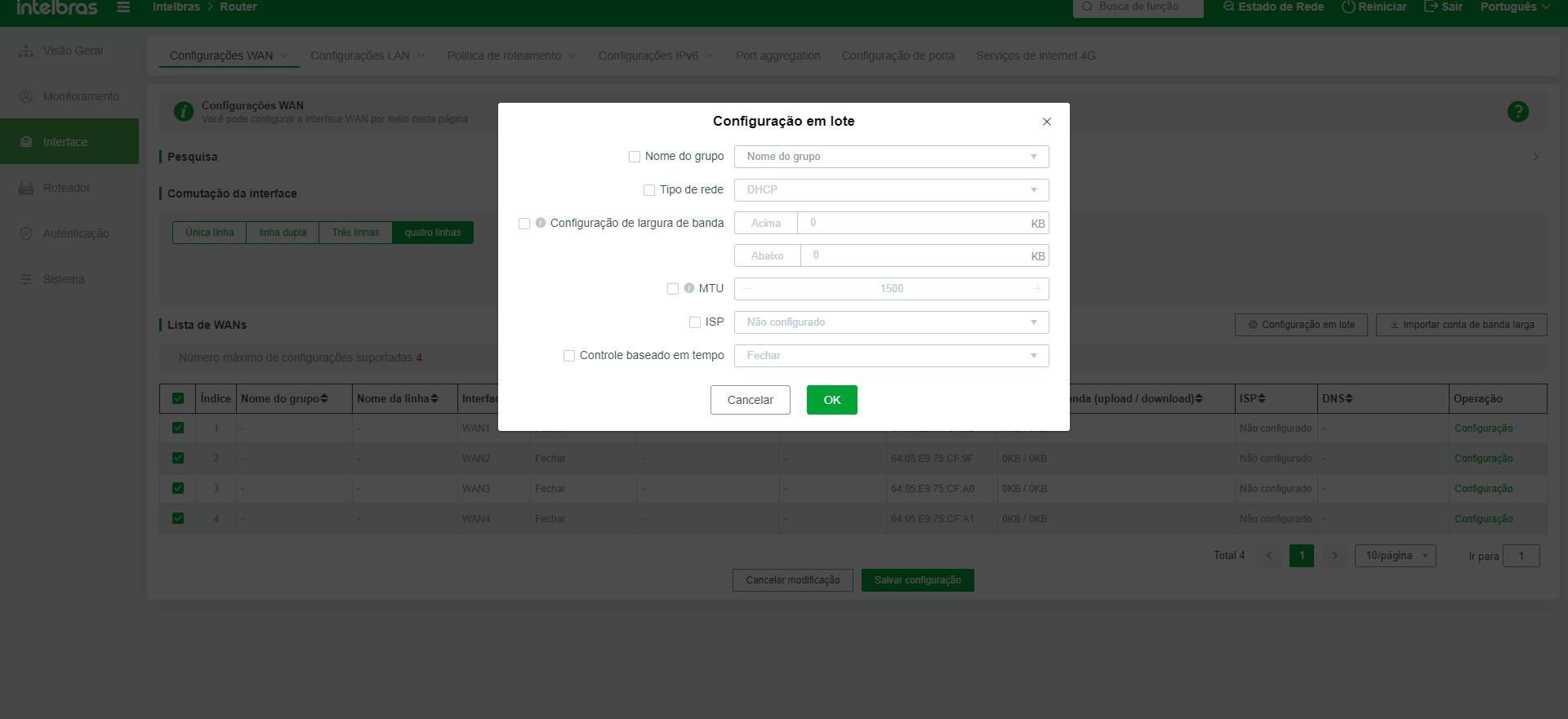

Configuração em lote: Esta opção permite fazer configurações semelhantes em massa em multiplas interfaces. Para habilitar a opção, selecione portas WAN que terão configurações semelhantes na lista para configurar os parâmetros da porta WAN em lotes.

Lembrando que caso seja selecionada a opção PPPoE, não será possível configurar os usuários, para configurar em lote as configurações de PPPoE(Usuário e senha) deverá ser utilizada a opção a seguir após salvar as alterações em lote.

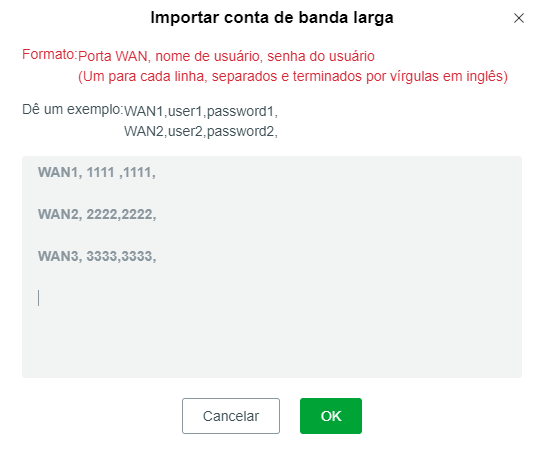

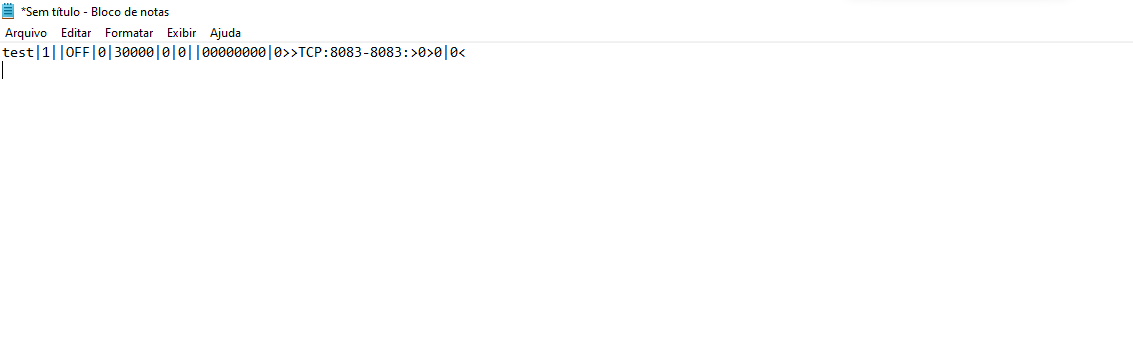

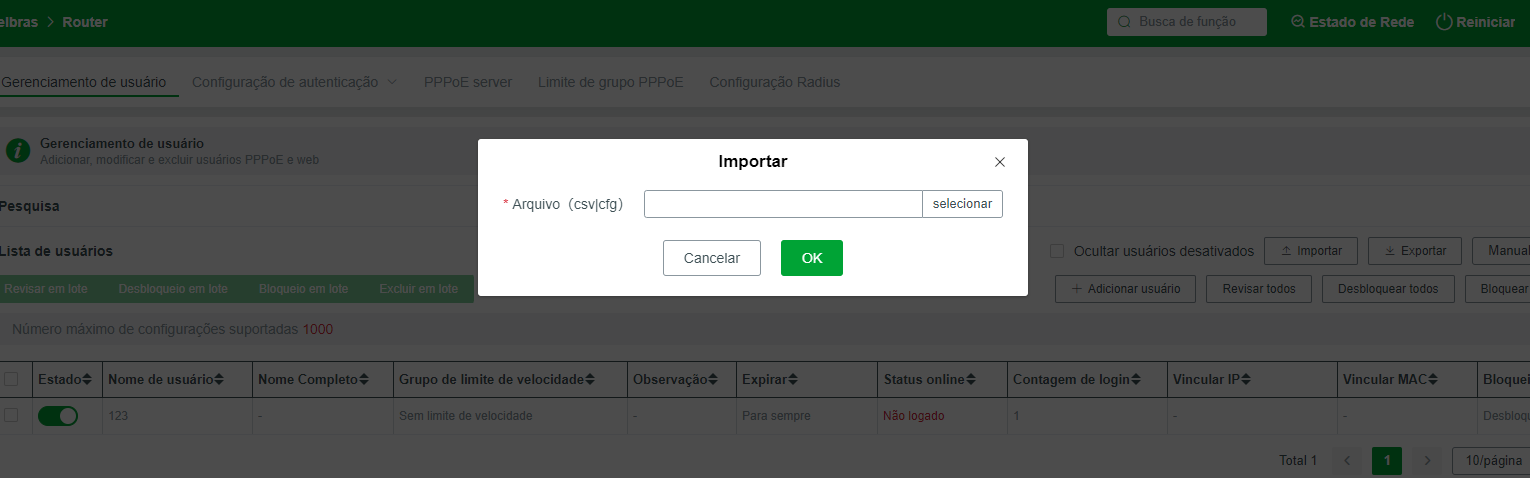

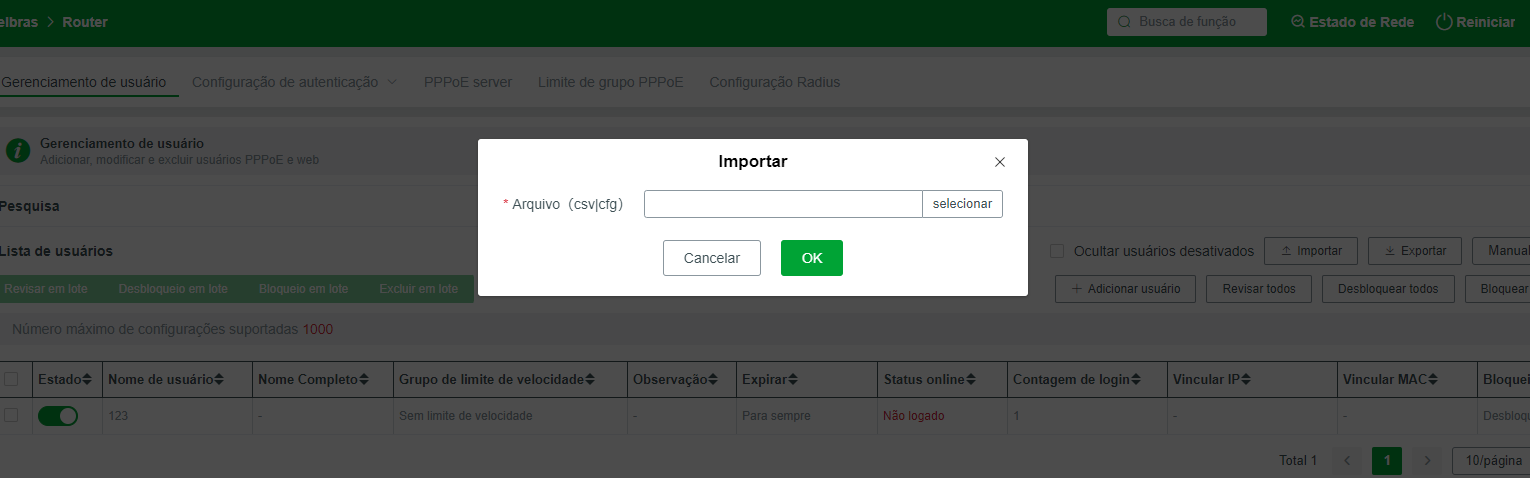

Importar contas de banda larga: Quando a discagem PPPOE é usada para rede

em várias portas WAN, você pode importar contas de largura de banda em lotes para adicionar

as configurações de forma mais rápida. Conforme mostrado na imagem abaixo: (todos usam

vírgulas no estado inglês)

WAN1, 1111, 1111,

WAN2, 2222, 2222,

WAN3, 3333, 3333,

...

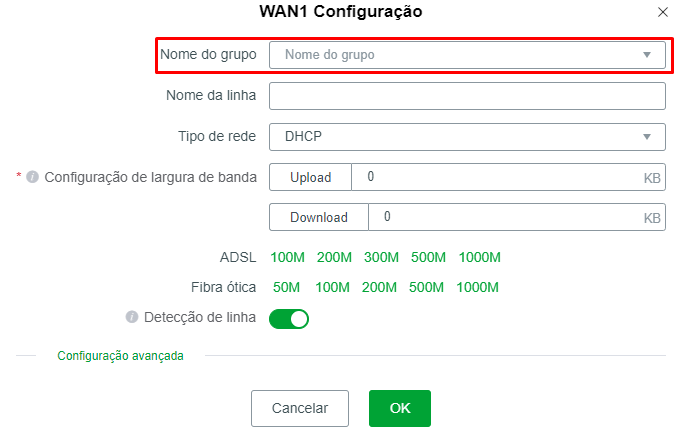

Configuração de conexão da interface WAN

Para configurar a interface WAN, estabelecendo uma conexão com a seu ISP, siga os seguintes passos:

Primeiramente, obtenha os dados de conexão à Internet com seu provedor de internet (ISP) ou operadora.

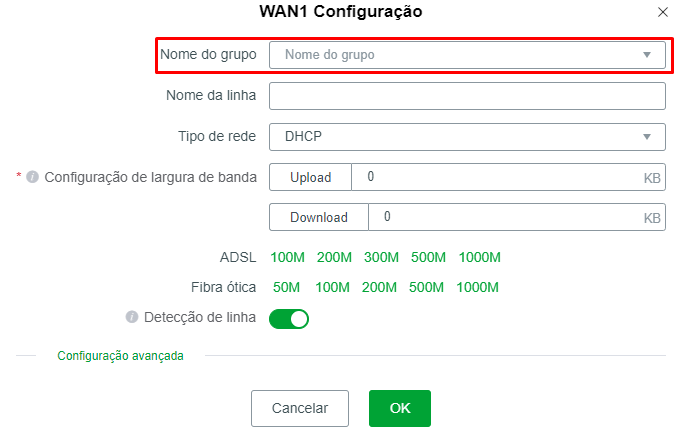

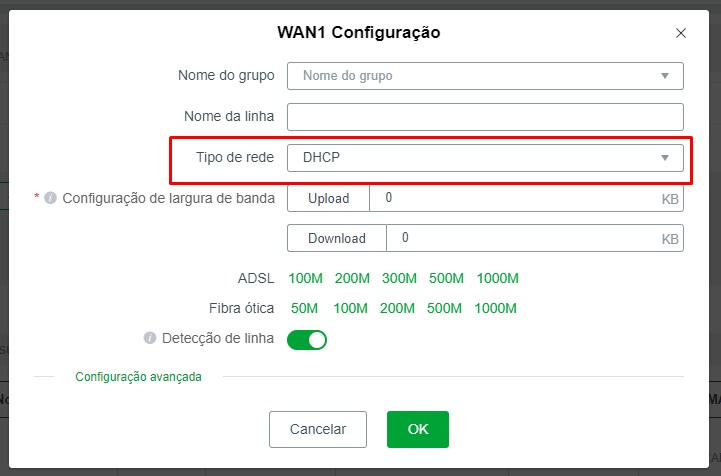

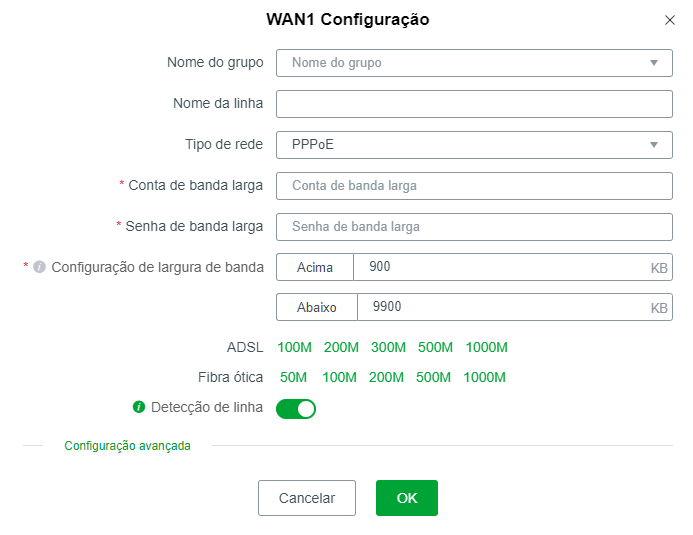

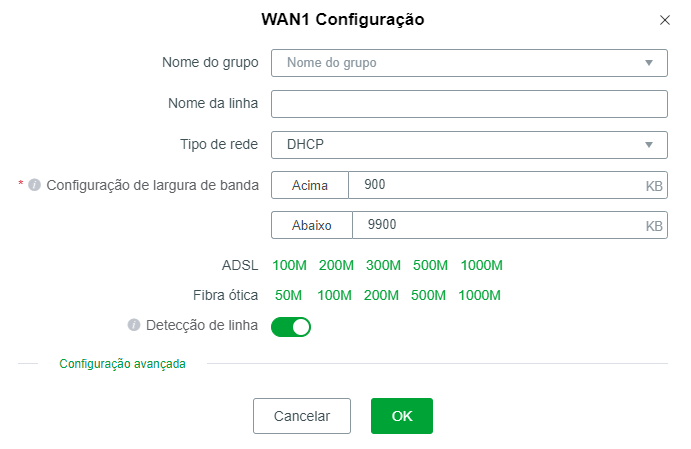

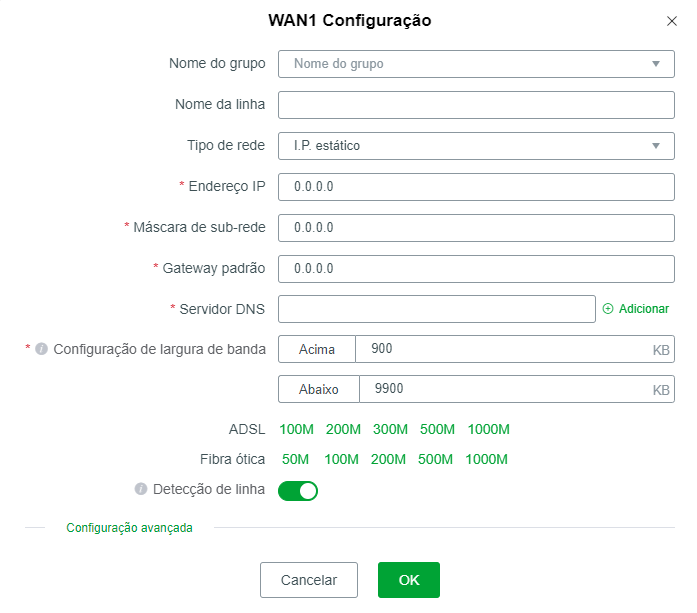

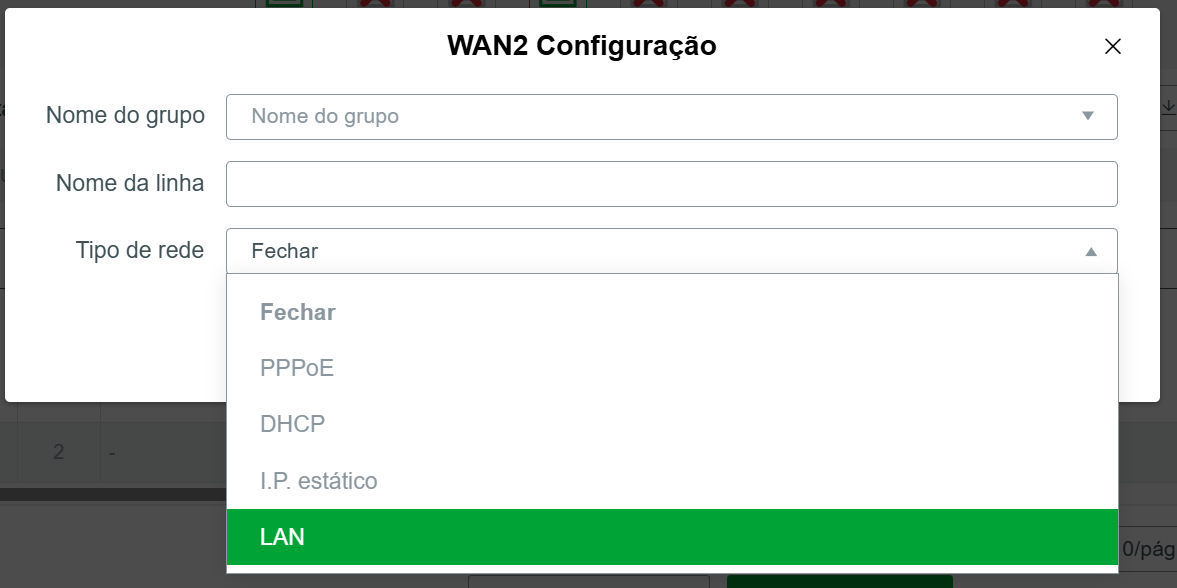

Na tela de configuração da interface WAN teremos os seguintes campos para configuração:

Este atributo não é uma configuração obrigatória ao funcionamento da conexão, mas pode ser útil no gerenciamento de múltiplas conexões WAN com propósitos específicos, útil em algumas configurações onde podem ser selecionados os grupos de interface ao invés de uma única interface. Para configurar, consulte a seção do manual Grupo WAN.

Este atributo é um comentário para melhorar a identificação e organização quando há múltiplas conexões. Não é requerido ao funcionamento.

Nesta opção selecionaremos o tipo de conexão da interface WAN, as quais descreveremos abaixo:

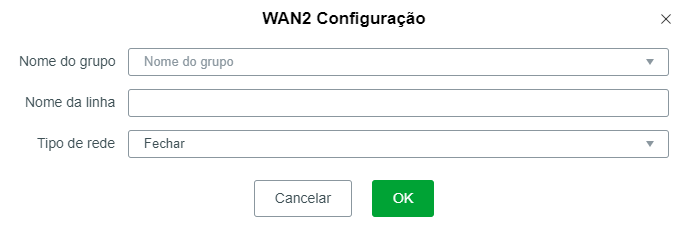

-

Fechar (desativado)

Esta opção desativa as configurações da WAN, porém mantém a interface fisicamente ativa. Útil para desligar temporariamente uma conexão WAN específica, sem precisar ir fisicamente desconectar o cabo. Caso exista uma configuração PPPoE ou IP fixo ela ficará retida na memória até ser selecionada novamente.

-

PPPoE

Esta opção habilita o modo de discagem sobre o protocolo PPPoE(Point-to-Point Protocol over Ethernet) para conexão com o seu ISP. Você precisará inserir o usuário e senha disponibilizados pela seu ISP e salvar a configuração para poder se conectar à Internet.

A conta e a senha são obrigatórias.

Caso esteja substituindo o roteador da seu ISP por este roteador, pode ser necessário clonar o endereço MAC do roteador antigo para estabelecer conexão com o BRAS/BNG do seu ISP. Para alterar o endereço MAC da interface WAN, consulte a seção de configurações avançadas mais abaixo.

-

DHCP (IP dinâmico)

Esta opção porta WAN obtém automaticamente um endereço IP da rede externa. O endereço IP atribuído automaticamente pelo dispositivo da camada superior serve como endereço IP de rede do dispositivo local. Quando o dispositivo da camada superior reinicia ou reatribui um segmento de endereço IP, o dispositivo local obtém automaticamente um novo endereço IP.

Caso esteja substituindo o roteador da seu ISP por este roteador, pode ser necessário clonar o endereço MAC do roteador antigo para estabelecer conexão com o BRAS/BNG do seu ISP. Para alterar o endereço MAC da interface WAN, consulte a seção de configurações avançadas mais abaixo.

-

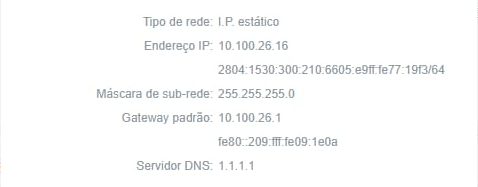

IP estático

Esta opção a porta WAN opera com um endereço IP estático. Isso significa que, mesmo se o segmento de rede do dispositivo superior for alterado ou o dispositivo for reiniciado, o endereço IP da porta WAN no dispositivo local permanecerá o mesmo, sem alterações automáticas.

Endereço IP, máscara de sub-rede, gateway e servidor DNS são informações essenciais. Caso não saiba o endereço do servidor DNS, consulte sua operadora para obter o IP do serviço DNS fornecido por ela. Se não possuir um servidor DNS fornecido pelos seus provedores de internet (ISPs), você pode utilizar uma opção pública. Caso haja múltiplos endereços de servidor DNS, clique no botão "+" para adicioná-los.

Certifique-se de que cada conexão WAN possua um IP de DNS exclusivo, especialmente ao utilizar múltiplas conexões WAN com diferentes provedores de internet (ISPs). O uso de IPs de DNS iguais em múltiplas conexões WAN comprometerá o funcionamento do balanceamento de carga.

-

LAN

Nesta opção, a porta WAN atua como uma porta LAN, repassando diretamente os dados entre os dispositivos conectados, sem realizar a atribuição de endereços IP. O dispositivo local não executa funções de roteamento, utilizando o mesmo segmento de rede do dispositivo da camada superior. Dessa forma, todos os dispositivos conectados compartilham o mesmo domínio de broadcast e obtêm endereços IP diretamente do servidor DHCP desse roteador.

Este campo deve ser preenchido caso você utilize a conexão em balanceamento de carga com outras WANs, é expressamente recomendável inserir a banda disponível para que o algoritmo de balanceamento de carga consiga fazer uma gestão mais eficaz da conexão.

Ao preencher a banda disponível da seu ISP, o Algoritmo do R3005G irá gerir o tráfego de forma que o link não fique subutilizdo, e também que o link não seja utilizado além da capacidade disponível

Os valores são calculados em KB/s (em um cálculo simplificado, cada Mbps é equivalente a 125 KB/s) ou você pode simplesmente selecionar uma das opções sugeridas em ADSL ou Fibra óptica que sejam próximos aos valores da sua conexão.

Ao Preencher manulmente tome muito cuidado com a medida utilizada ser o mais próximo do seu link de internet. Pode-se calcular os valores através do google pesquisando pelo termo "conversor Mbps para KB/S"

É recomendado que o valor não seja o limite da sua conexão. Por exemplo: 100Mbps são equivalentes a 12500KB/s. neste caso o valor recomendado que o valor inserido seja entre 75 e 90% do máximo de 12500KB/s, ou seja os valores devem ficar entre 9375 e 11875KB/s. ou você pode selecionar um dos valores sugeridos, que já estão previamente calculados dentro das margens de segurança para melhor estabilidade da navegação.

Valores incorretos poderão gerar baixa performance na navegação, com baixas taxas de download e upload, alta latência e perdas de pacotes.

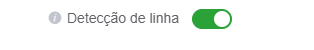

Permite que o roteador detecte se o status da rede da WAN está normal em tempo real fornecendo um monitoramento contínuo da qualidade da conexão para os algoritmos de failover e load-balance sobre o status do link, auxiliando que caso haja degradação da performance da conexão, a navegação seja priorizada mais rapidamente por outras WANs disponíveis que não estejam com a qualidade degradada.

A função utiliza ICMP e requisições ARP para o gateway a cada 10 segundos para verificar se o host remoto está acessível, no caso do PPPoE a opção monitora os pacotes de keepalive da conexão PPPoE.

Por padrão, a opção vem sempre habilitada. Contudo, existem diversos provedores de internet (ISPs) que aplicam proteções agressivas de rate-limit ICMP e ARP nos BRAS. o que pode fazer com que o algoritmo de detecção de linha entenda a conexão como inoperante, quando na verdade ela não está. Caso a conexão com sua operadora esteja muito instável por conta dessas proteções, desativar esta opção pode melhorar a estabilidade da conexão. Porém ao desativar a opção, em caso de falha real do link ou degradação da qualidade do link a convergência do tráfego para outras WANs será mais lenta, podendo as falhas do link problemático serem mais perceptíveis aos usuários.

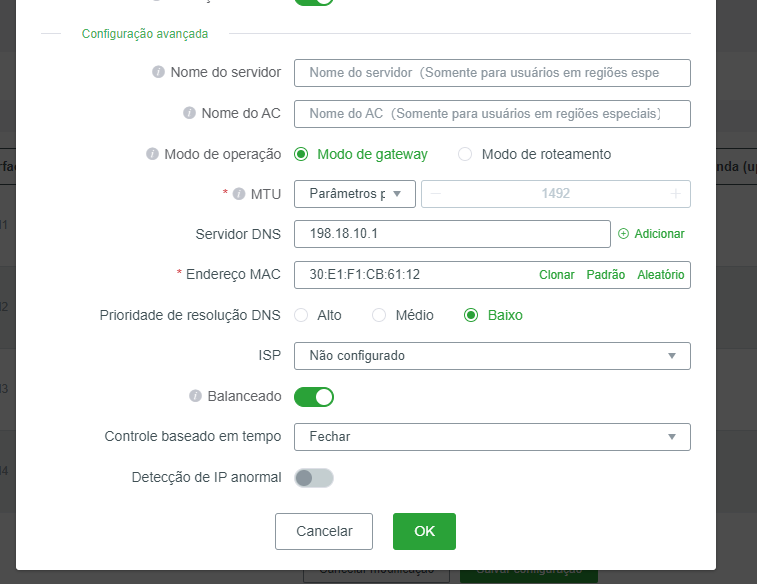

Configurações avançadas

Ao clicar nesta opção temos acesso as configurações de parâmetros avançados da conexão.

Nome do Servidor e Nome do AC:(Somente no tipo de rede PPPoE) Estas opções podem ser requeridas em alguns cenários específicos de PPPoE. Na maioria absoluta dos casos não é necessário inserir nenhum valor. caso seja necessários sua operadora o informará.

Modo de trabalho:

- Modo de gateway(opção padrão):Esta opção configura o dispositivo como um gateway da rede LAN para a WAN selecionada, realizando a tradução NAT do tráfego com IPs privados da LAN para a WAN. É aplicável na maioria dos cenários.

- Modo de roteamento: Nesta opção, o tráfego da rede LAN é roteado para a WAN selecionada sem realizar tradução NAT. É aplicável para cenários onde o tráfego deve ser encaminhado sem modificação de endereços ou quando a LAN utiliza endereços IP públicos.

MTU:

Define o tamanho máximo dos pacotes transmitidos. A faixa de valores para endereços IP dinâmicos e estáticos é de 576 a 1500, enquanto para PPPoE é de 576 a 1492, no caso do PPPoE o valor é obtido automáticamente ao estabelecer a sessão PPPoE. Por padrão, esses valores não devem ser alterados.

Alterar a configuração para valores diferentes dos utilizados pelo provedor de internet(ISP) pode causar instabilidades, especialmente em aplicações que utilizam UDP, a menos que você tenha conhecimento específico ou a operadora solicite tal alteração.

Endereço MAC:

Este campo é para definir os Endereços MAC Padrão(derivado do mac principal do produto) aleatórios ou clonados com base na condição da rede. Em geral, o endereço MAC padrão não precisa ser ajustado.

Caso esteja substituindo o equipamento fornecido pelo seu provedor de internet (ISP) pelo R3005G, e seu ISP utiliza a autenticação baseada no endereço MAC do seu roteador, tenha cuidado ao clonar o MAC do equipamento do ISP. Garanta que o equipamento do provedor de internet esteja em modo bridge ou que não esteja ligado no mesmo equipamento onde o link de internet é entregue, caso contrário, você pode perder o acesso à internet.

Prioridade de resolução DNS:

Para acesso à porta WAN, o valor determina a prioridade de saída da resolução DNS.O valor padrão é médio. É um ajuste mais simples para o balanceamento de carga ou prioridade de links. Pode ser ajustado para dar uma prioridade simples entre WANs de operadoras distintas

ISP:Uso Futuro, não é necessária nenhuma configuração.

Balanceado: Especifica se deve participar do load balancing. Depois que essa função é habilitada, o sistema participa do load balancing com base no modo de balanceamento de carga automática. Desativado a conexão atua somente quando as demais conexões ativas falharem. Para configurações mais avançadas, consulte o tópico Load Balance

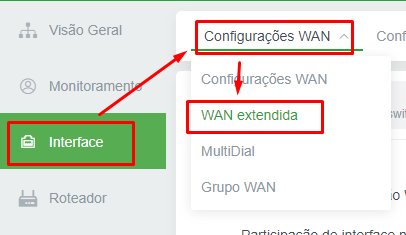

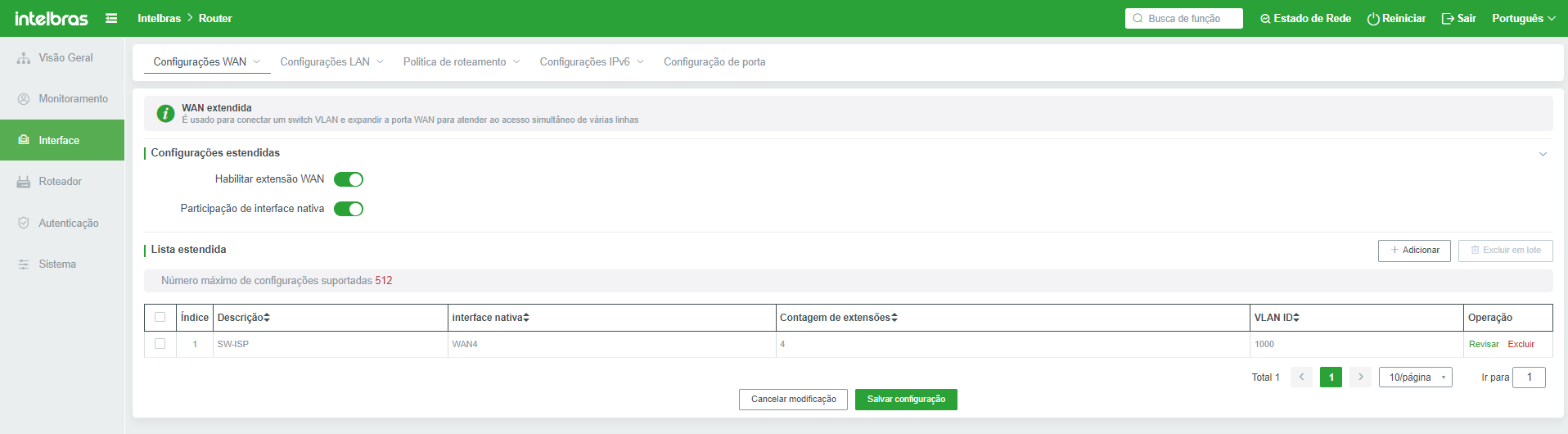

WAN EXTENDIDA

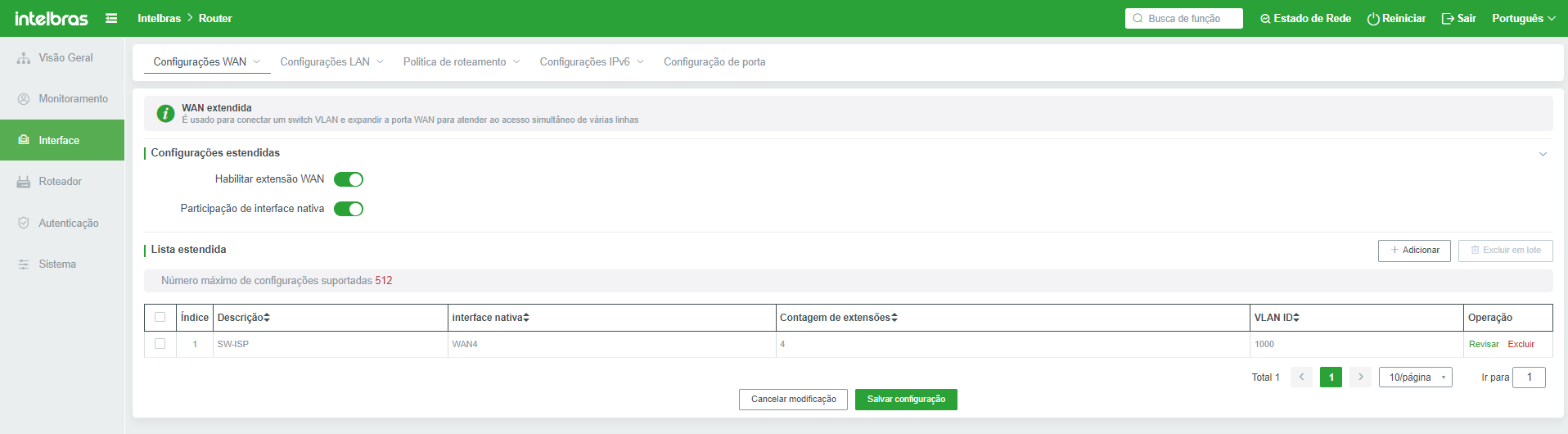

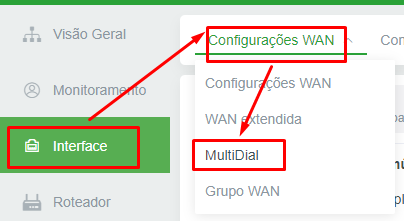

A Função está localizada em INTERFACE > Configuração WAN > WAN extendida

A função de WAN Extendida permite utilizar um switch VLAN com suporte a marcação de tags VLAN para expandir uma única porta WAN em múltiplas WANs, possibilitando a conexão de vários links. Também permite a recepção do link do provedor de internet através de uma tag VLAN designada pelo ISP, estabelecendo a conexão entre o R3005G e o equipamento do provedor.

A porta WAN estendida irá aparecer no menu de configuração WAN, e tem o mesmo efeito que a porta WAN diretamente no hardware.

Status de expansão WAN:Para ativar a função, ligue primeiro o interruptor de status. Se esta chave estiver desativada, a função de expansão WAN será desativada. Se a regra de expansão WAN for configurada, a regra de expansão WAN se tornará inválida quando a função for desativada.

Faça este procedimento conectado a LAN ou a outra interface WAN diferente da WAN que será alterada. ao alterar as configurações, caso esteja conectado remotamente na WAN que está sendo alterada, o acesso poderá será perdido. Jamais faça a alteração sem ter um acesso confiável independente da interface que está sendo configurada.

Extensão de participação da interface nativa:Especifica se as interfaces nativas devem participar da extensão. Interfaces nativas referem-se a interfaces nativas físicas em dispositivos de hardware. Você pode habilitar esta função quando os dispositivos da camada superior são configurados com vlans ou a rede da camada precisa ser isolada. Depois que a interface nativa é habilitada para participar da expansão, a interface WAN carrega uma tag e não pode ser usada como uma interface WAN normal sem vlan. O cabo de rede da interface WAN pode ser conectado à interface trunk (interface pública) do switch ou do equipamento do seu provedor de internet.

Regras para adicionar

- Descrição: Conteúdo de descrição personalizado, fácil de distinguir entre muitas regras;

- Interface nativa: Ou seja, em qual interface WAN estender. Para WAN1, selecione WAN1. Para WAN4, selecione WAN4 (esta porta é usada para conectar à porta pública no roteador).

- Número de extensões: É o número de portas WAN a serem estendidas. As portas WAN a serem estendidas estão nas portas do roteador sob este roteador. Ou seja, aqui para preencher a necessidade de expandir no número da porta WAN do roteador (o número da extensão e o equipamento real deve ser menor ou igual à soma do número de autorização da interface WAN) é geralmente um roteador de 24 portas em teoria pode ser estendido 22 portas WAN maiores (uma das bocas públicas, outra boca usada para compensar a WAN Extendida). A maneira correta de preencher o número de extensões é: o número máximo permitido pela licença menos o número real de WANs (por exemplo, uma licença de 24 WAN menos 4 WANs padrão, então preencha 20);

- VLanID: indica o VLanID da WAN configurada no roteador. O valor varia de 1 a 4080.

Depois que os parametros anteriores são modificados clique em OK

Após , clique no botão para salvar a configuração. O dispositivo reinicia as interfaces automaticamente para entrar em vigor.

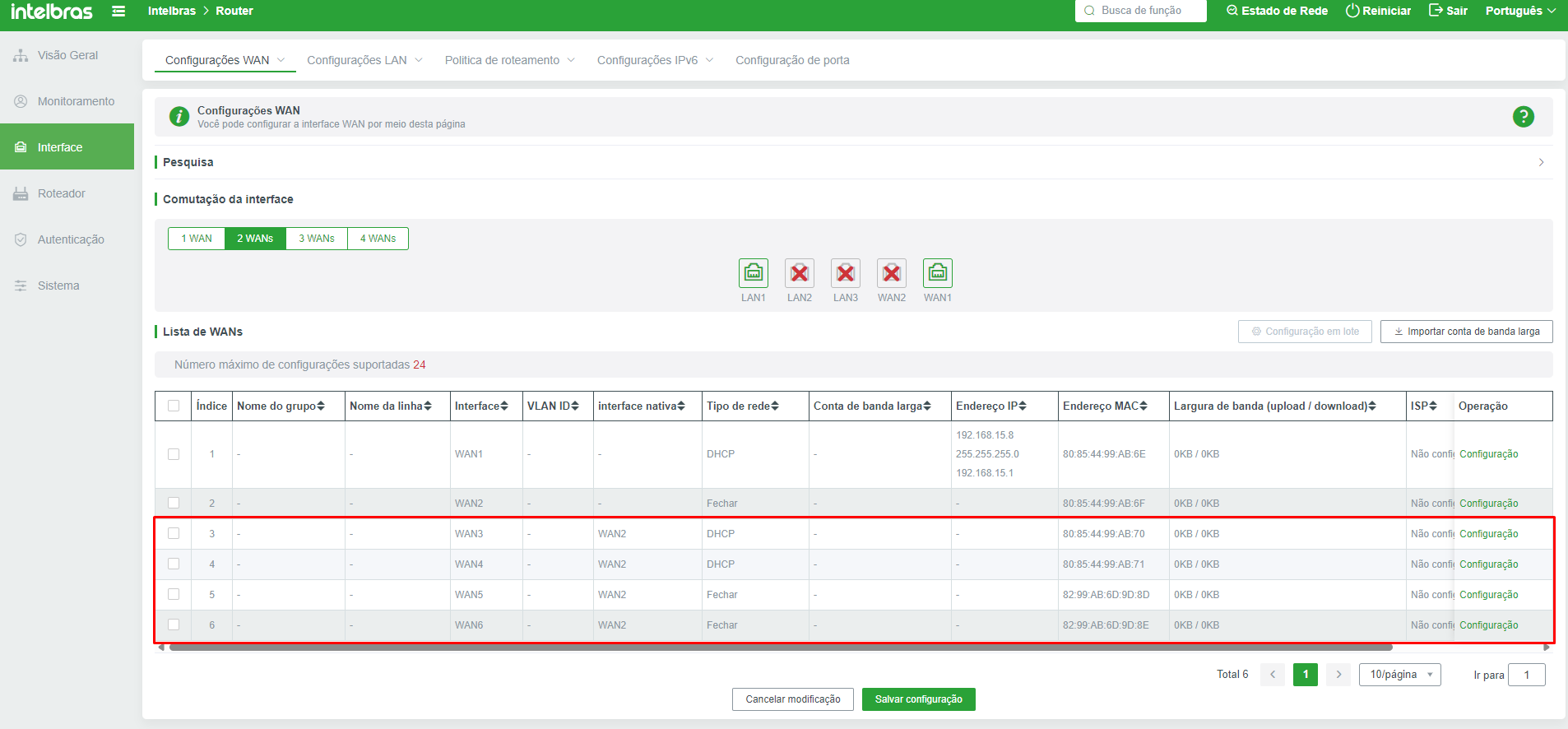

A figura a seguir mostra algumas portas WAN após a expansão de 4 portas WAN. você poderá conferir as WANs criadas em Interface > Configuração WAN

Após essas configurações você poderá configurar cada WAN individualmente seguindo as orientações descritas em Configuração WAN

MultiDial

A Função está localizada em INTERFACE > Configuração WAN > MultiDial

O MultiDial é a função que possibilita realizar multiplas conexões em uma mesma porta WAN. Utiliza principalmente o Protocolo Ponto-a-Ponto sobre Ethernet com Múltiplos links, conhecido pela sigla MLPPPoE(Multi-Link Point-to-Point Protocol over Ethernet) Para conexão a internet. Essa tecnologia é utilizada para agrupar várias conexões PPPoE em uma única conexão virtual, combinando a largura de banda de cada uma dessas conexões. Isso permite que o usuário obtenha uma velocidade de dados maior, somando a largura de banda de múltiplas conexões DSL ou similares.

O MLPPPoE é especialmente útil em situações onde uma única conexão de banda larga não fornece largura de banda suficiente. Ao agrupar várias linhas, a largura de banda total aumenta, tornando-se uma solução mais econômica para ter maiores bandas em cenários servidos apenas por conexões DSL.

Para que o MuldiDial funcione em PPPoE, O provedor de serviços de Internet (ISP) deve OBRIGATORIAMENTE suportar em sua estrutura de acesso e autenticação o protocolo MLPPP! Caso seu provedor não ofereça suporte ao MLPPP não será possível utilizar o MultiDial, podendo ocorrer assimetria dos pacotes enviados e experiência de acesso sériamente prejudicadas.

É indicado que os links MLPPPoE sejam recebidos em um switch conectado a WAN que será configurada no modo Multidial.

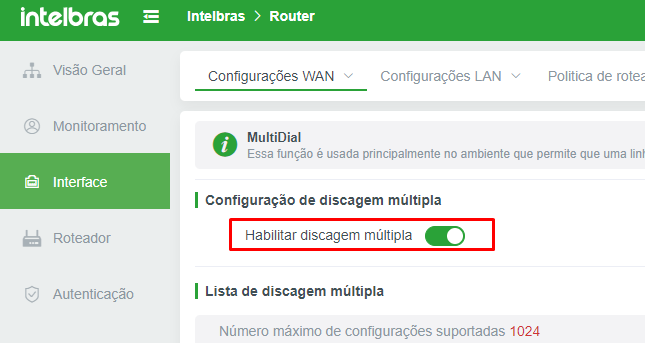

Para ativar o MultiDial, habilite a opção dentro do menu.

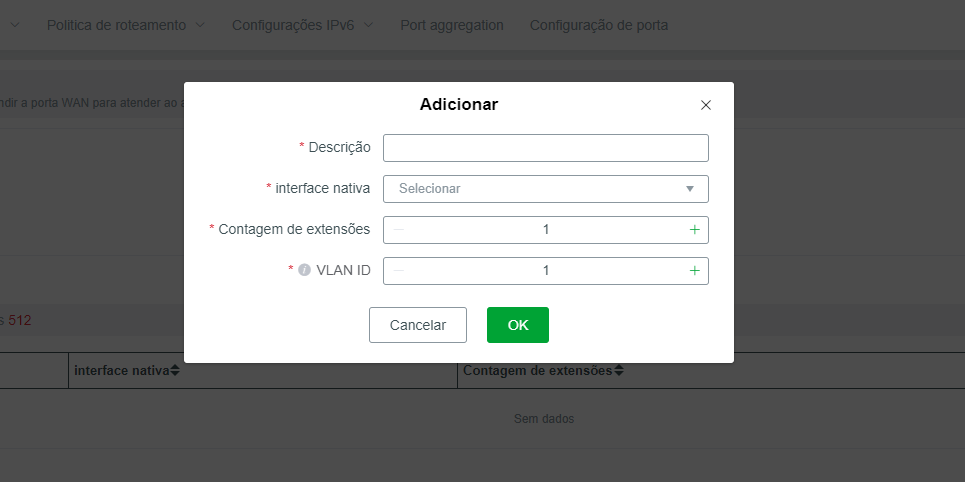

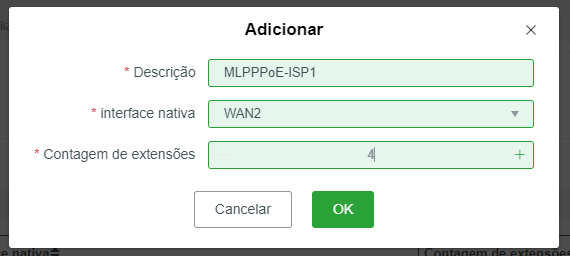

Em seguida Clique em + Adicionar e preencha o pop-up com a descrição, a interface com o switch que irá receber os links MLPPPoE, e a quantidade de conexões fornecidas pelo seu provedor de acesso(ISP).

Após clicar em OK, clique para salvar a configuração

Após salvar a configuração, as interfaces aparecerão como disponíveis para configuração e podem ser configuradas com os dados PPPoE como descrito em Configuração WAN

Grupo WAN

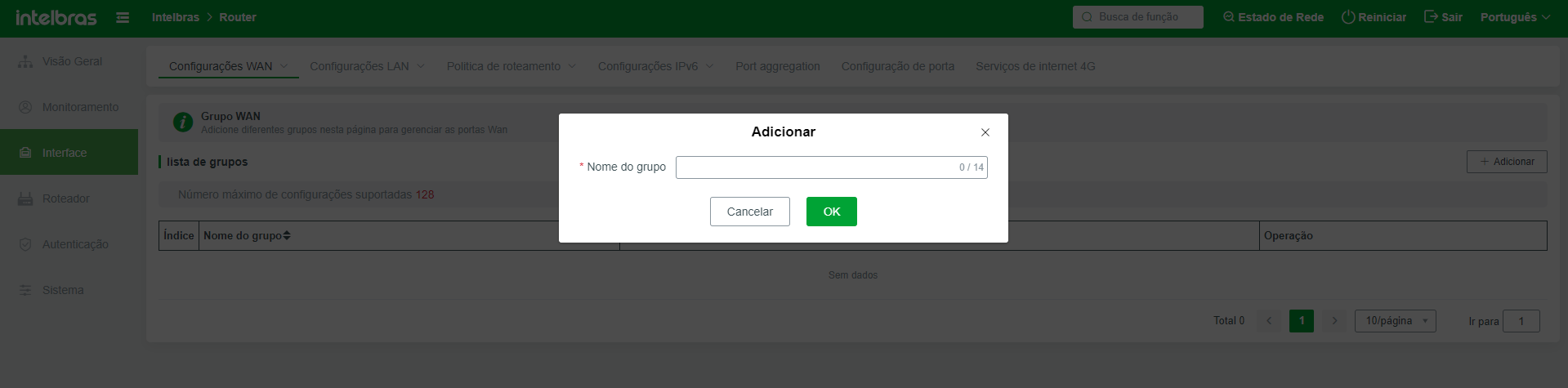

Adicione diferentes grupos nesta página para agrupamento das portas WAN para o gerenciamento das conexões em grupo.

Após criar o nome, Clique em OK para salvar as configurações

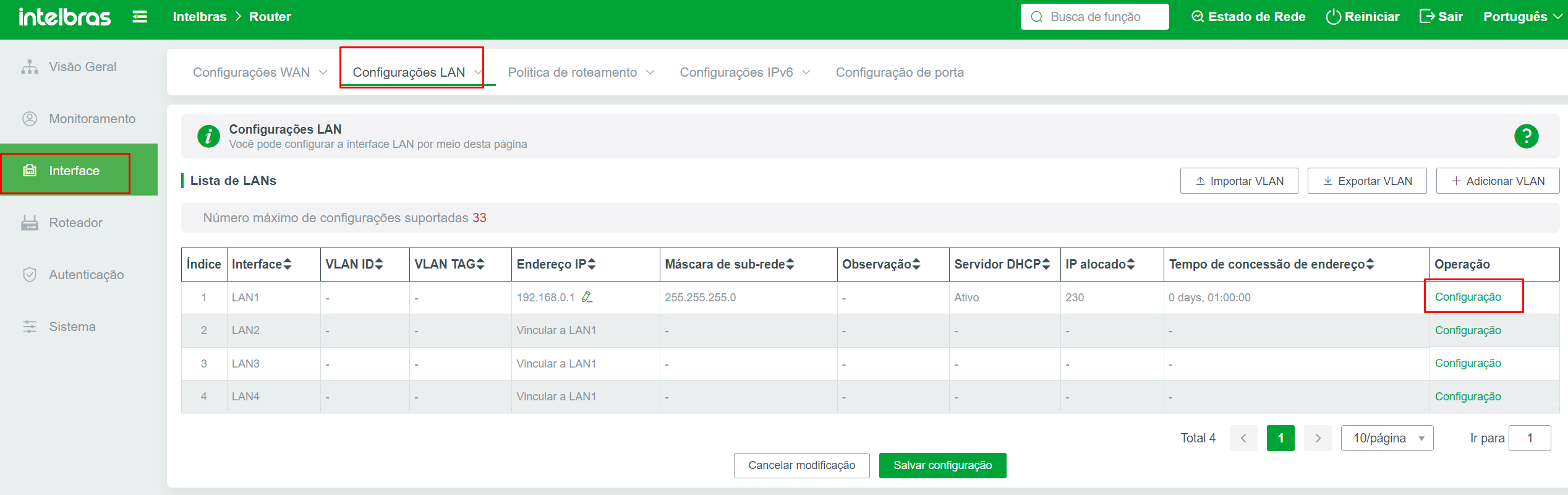

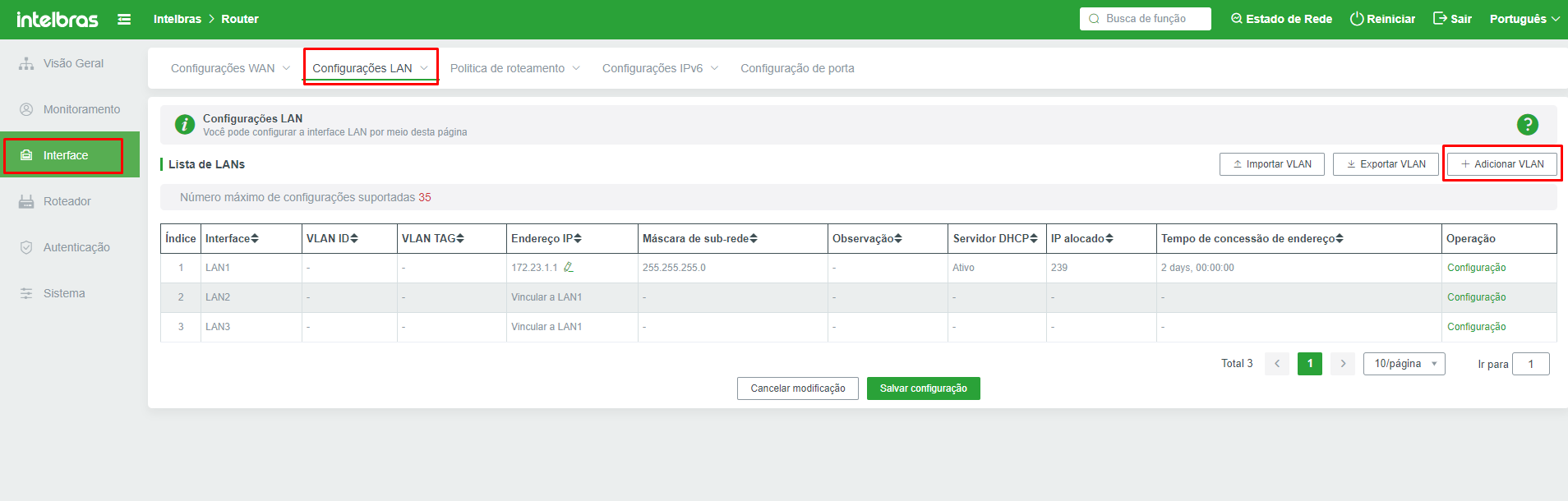

Configuração LAN

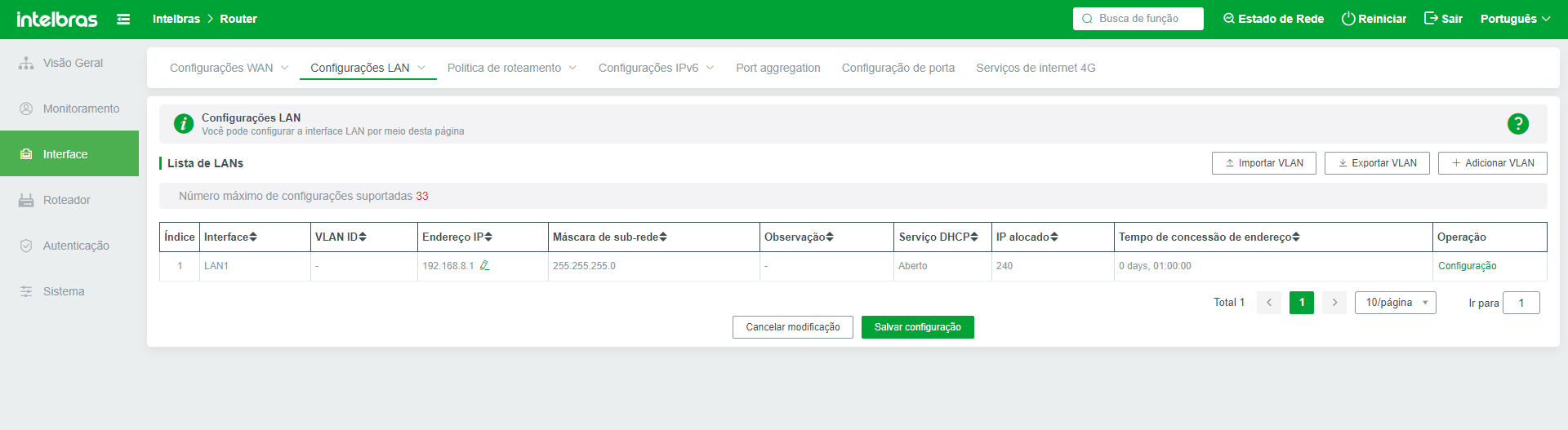

Este menu concentra todos os parâmetros relacionados às interfaces LAN, bem como as configurações de VLANs aplicadas a essas interfaces.

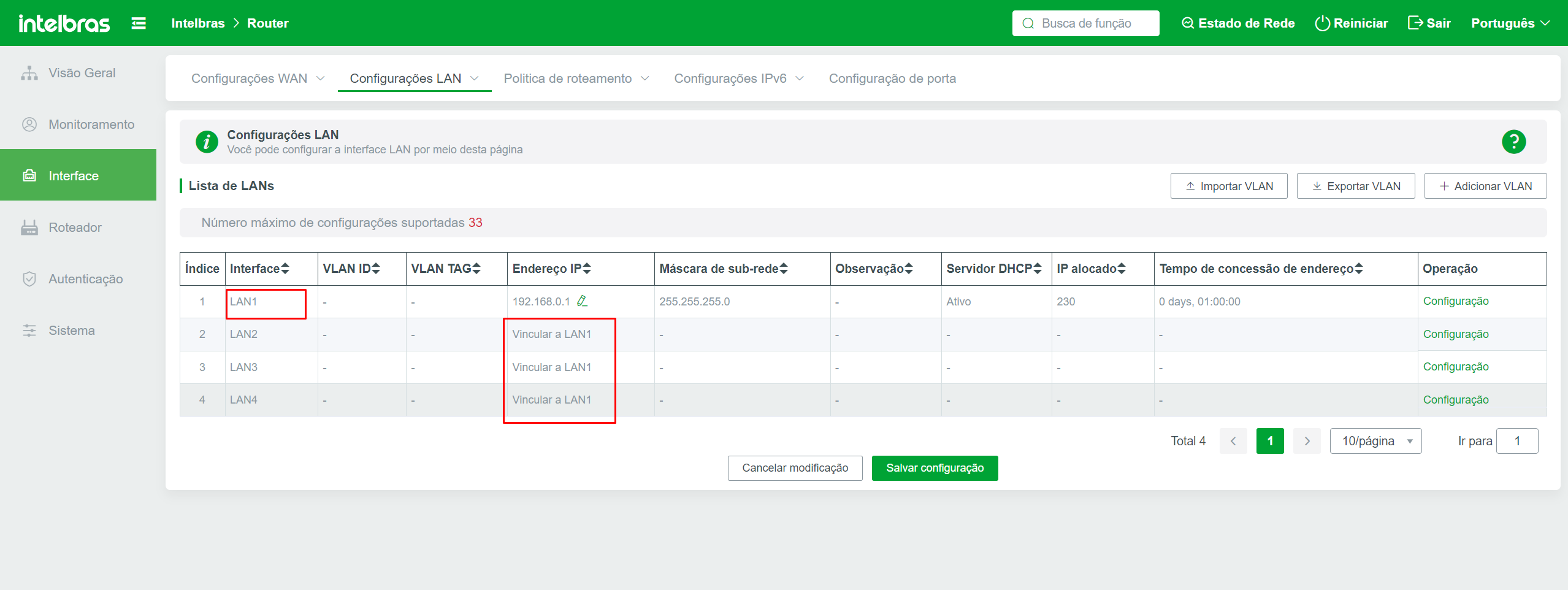

O R3005G possui 1 LAN ativada por padrão, além de 3 LANs configuráveis entre WAN e LAN, cujos modos podem ser modificados no menu de Configurações WAN

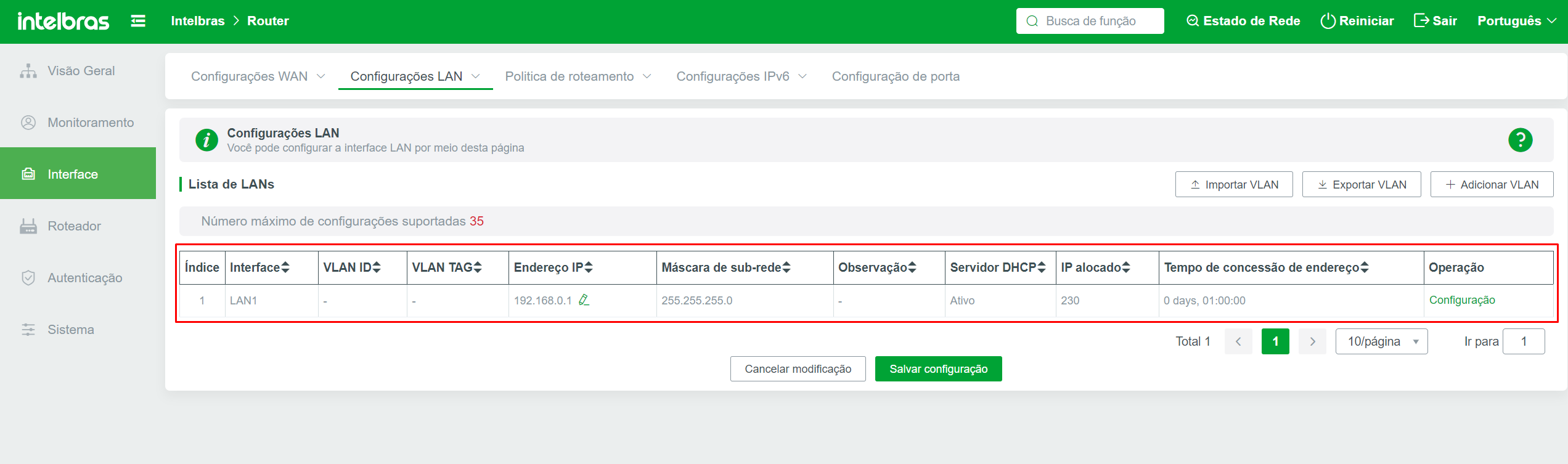

Portanto, ao acessar esta tela pela primeira vez, você verá apenas uma porta LAN disponível para configuração. Fisicamente, essa porta será a primeira da esquerda para a direita no dispositivo.

Para ativar mais interfaces LAN, você deverá modificar a configuração no menu Configurações WAN, ajustando a quantidade de WANs utilizadas entre 1 e 4, conforme sua necessidade de links de internet. As WANs são incrementadas fisicamente da direita para a esquerda (WAN4, WAN3, WAN2, WAN1), enquanto as LANs são incrementadas da esquerda para a direita (LAN1, LAN2, LAN3 e LAN4).

Após definir a configuração do modo das portas, podemos prosseguir com as demais configurações LAN.

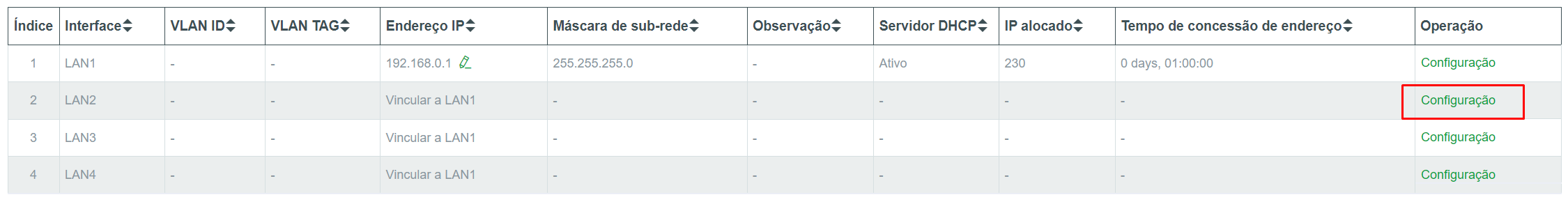

Ao ativar mais interfaces LAN, todas estarão vinculadas em bridge à LAN1 por padrão, conforme mostrado na figura abaixo.

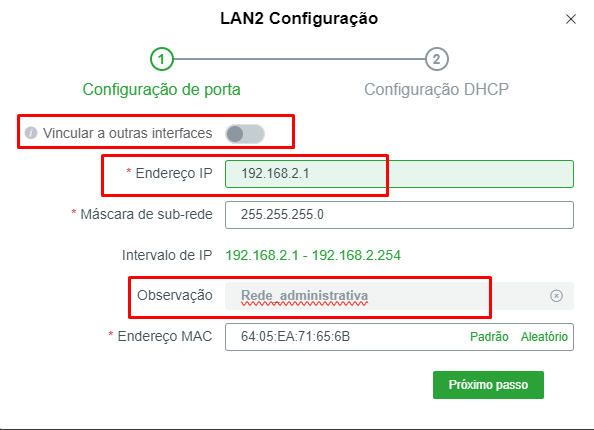

Dessa forma, as interfaces LAN2, LAN3 e LAN4 estarão vinculadas à LAN1. Caso deseje usar as interfaces de modo independente, basta clicar na interface desejada (por exemplo, LAN2) e, em seguida, em 'Configurar'.

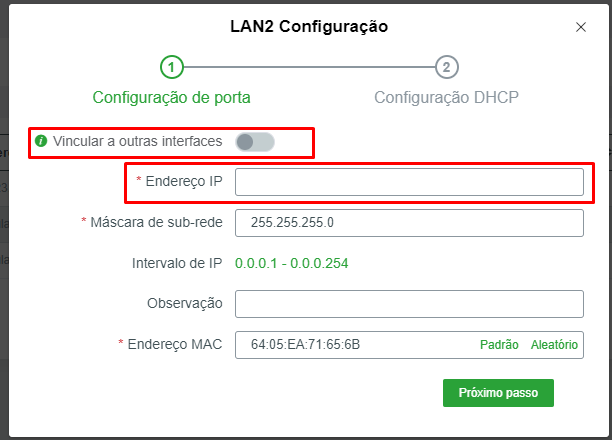

Em seguida, desmarque a opção 'Vincular a outras interfaces' e atribua um endereço IP exclusivo para esta interface, conforme indicado no tópico abaixo: Configuração da interface LAN

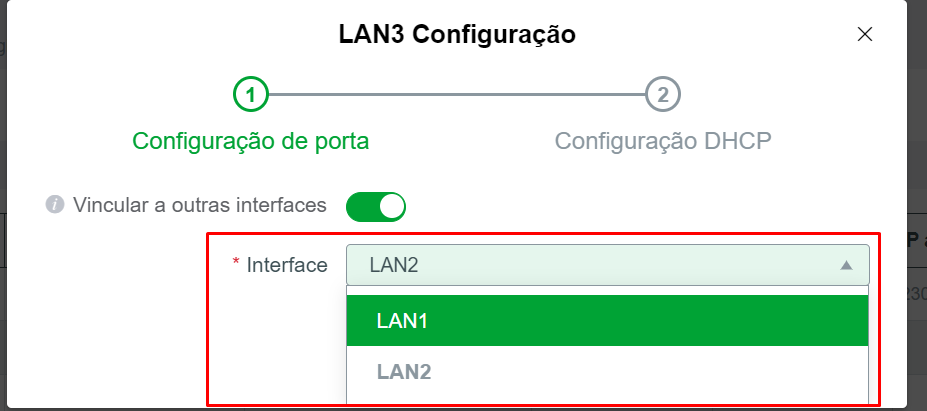

Quando as interfaces estiverem desvinculadas e for necessário vinculá-las a portas específicas, basta marcar a opção 'Vincular a outras interfaces' e selecionar a interface desejada.

Configuração da interface LAN

Para configurar o endereço IP, VLAN nativa, DHCP e outras informações da interface LAN, acesse o Menu de Configurações LAN. Na linha correspondente à LAN que terá sua configuração modificada, siga as instruções conforme a imagem ilustrativa abaixo.

Com o Pop-up aberto, caso a interface LAN em questão seja diferente da LAN1, a opção "Vincular a outras interfaces" estará disponível, conforme mencionado anteriormente neste documento. Através dessa opção, será possível modificar a associação dessa interface com as demais interfaces do roteador.

- Endereço de IP: Na interface LAN1, o endereço IP padrão é 192.168.1.1, mas pode ser modificado de acordo com a necessidade. Para as demais interfaces LAN e VLAN, é necessário atribuir um endereço IP exclusivo que não se repita em nenhuma outra configuração do roteador ou das interfaces de uplink.

- Máscara de sub-rede: Defina a máscara de rede adequada conforme a quantidade de dispositivos na sua rede.A mascara de sub-rede padrão usada pelo roteador é 255.255.255.0, que pode ser alterada conforme a necessidade.

- Observação: Neste campo você pode adicionar alguma descrição ou outra informação que ajude a identificar a rede desta interface

- Endereço MAC: Esta opção permite alterar o MAC, por padrão não é necessário alterar esta configuração, mas caso deseje maior privacidade em redes abertas ao público, você pode escolher a opção "aleatório" para definir um endereço MAC diferente para dificultar ataques.

O Dispositivo não permitirá a criação de uma interface sem a atribuição de um IP de Gateway.

É recomendável, por boas práticas, segmentar redes grandes, com muitos dispositivos conectados, em várias VLANs com blocos menores de IPs, em vez de utilizar um único bloco grande com muitos IPs.

Tome muito cuidado ao utilizar a opção "Aleatório" pois eventualmente pode ocorrer duplicação de MAC com outros dispositivos da rede.

Ao finalizar , clique em "Próximo passo"

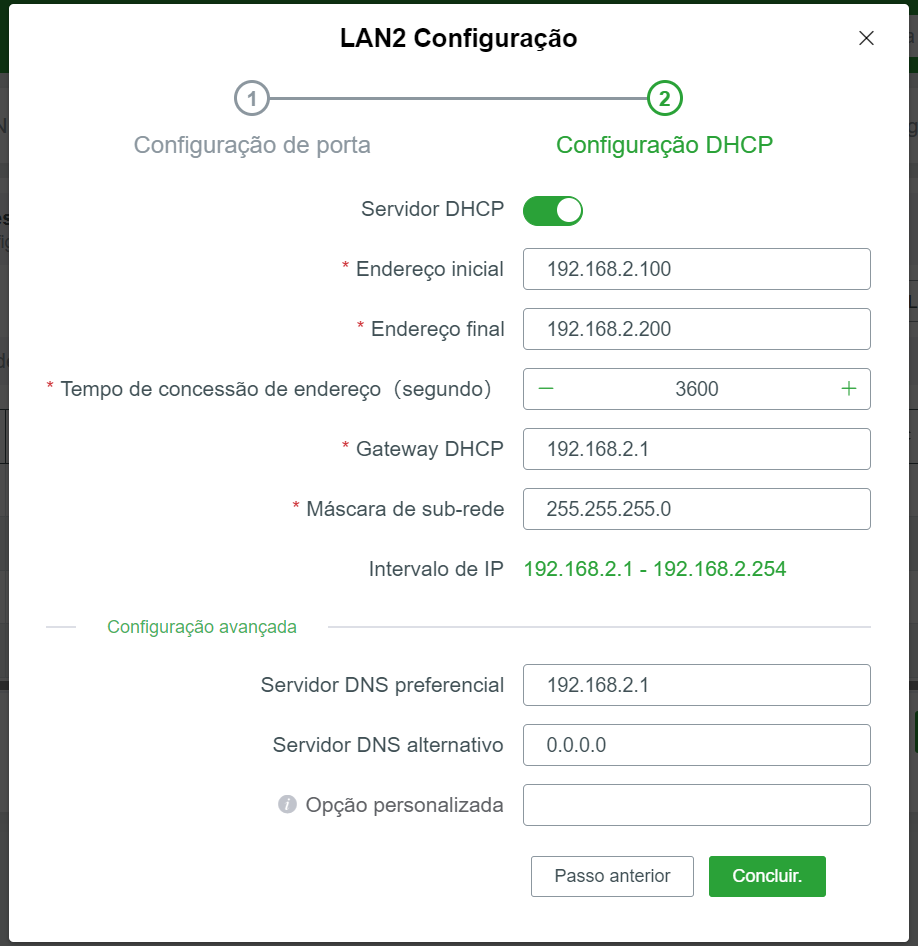

Configuração DHCP

Concluído o passo anterior de configuração de IPs, nesta tela, será definida a configuração de DHCP da interface LAN/VLAN

- Servidor DHCP: Ao ativar esta opção, o servidor DHCP será habilitado para a interface selecionada. Se desativar esta opção, o servidor DHCP será desativado, e será necessário atribuir manualmente os IPs aos dispositivos conectados a esta LAN/VLAN.

- Endereço inicial: Defina o primeiro IP do pool DHCP para ser distribuído automaticamente aos dispositivos, por exemplo, 192.168.0.100.

- Endereço final: Defina o ultimo IP do pool DHCP para ser distribuído automaticamente aos dispositivos, por exemplo, 192.168.0.200.

- Tempo de concessão de endereço: Defina o tempo de lease durante o qual os IPs dinâmicos permanecerão alocados. O valor padrão é de 3.600 segundos (1 hora). O valor mínimo é de 120 segundos e o máximo é de 172.800 segundos (2 dias).

- Gateway DHCP:Por padrão, o endereço IP da interface será definido como o gateway. No entanto, se em seu cenário específico outro dispositivo na rede atuar como o gateway e o R3005G funcionar apenas como servidor DHCP, você poderá alterar este parâmetro. Caso contrário, não modifique esta configuração

- Máscara de sub-rede: Por padrão, a configuração será herdada da tela anterior, referente à Configuração da Interface LAN.Não altere este campo

- Intervalo de IP:Preenchimento automático; não é necessário configurar. Este campo serve apenas para exibir o IP inicial e final do segmento de rede configurado na interface. Configuração Avançada de DHCP

- Servidor DNS preferencial: Defina o IP do DNS Primário a ser distribuído pela rede DHCP. Por padrão, é atribuído o IP da interface, mas você pode modificá-lo conforme necessário.

- Servidor DNS alternativo: Defina o IP do DNS alternativo a ser distribuído pela rede DHCP. Por padrão, o valor é zerado, o que significa que a opção alternativa não está sendo distribuída via DHCP, mas você pode modificá-lo conforme necessário.

- Opção personalizada: Neste campo você pode atribuir uma identificação exclusiva para dispositivos que necessitem deste paramâmetro para autenticação na rede.

Tenha cuidado ao definir o primeiro IP do pool para evitar conflitos com o gateway da interface. Inicie a alocação de IPs a partir do IP subsequente ao gateway. caso o gateway seja o ip final .254, cuide para que este IP não esteja dentro do pool DHCP.

É importante definir a quantidade de IPs de acordo com a demanda da sua rede. Caso o pool de IPs seja menor que a quantidade de dispositivos conectados, os dispositivos que excederem o número de IPs disponíveis poderão não conseguir se conectar à rede, necessitando de configuração manual de IP.

Após ter inserido as configurações acima, clique em concluir na tela de configuração para gravar as alterações realizadas.

Sempre após alterar as configurações clique em Salvar configuração. As configurações somente terão efeito após clicar neste botão.

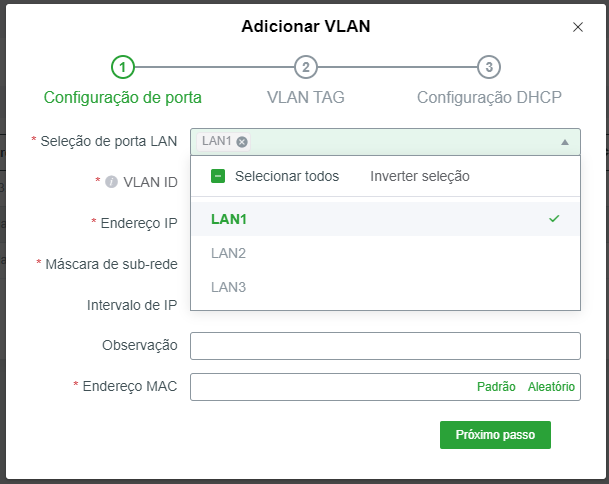

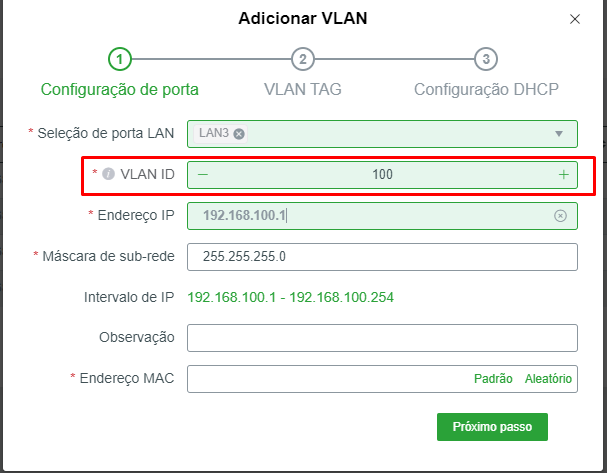

Configuração de VLAN para a porta LAN

Nesta tela é possível realizar as configurações de VLAN para as portas LAN

Uma VLAN (Virtual Local Area Network) é um método de segmentação lógica de uma rede física em múltiplas redes virtuais distintas. Cada VLAN opera como uma LAN independente, com seu próprio domínio de broadcast e tabela de endereços MAC, mesmo quando compartilham a mesma infraestrutura física. Isso permite isolar o tráfego entre diferentes grupos de dispositivos, melhorando a segurança, o gerenciamento e o desempenho da rede. A comunicação entre VLANs geralmente requer um roteador ou um dispositivo de camada 3 para realizar o roteamento entre elas.

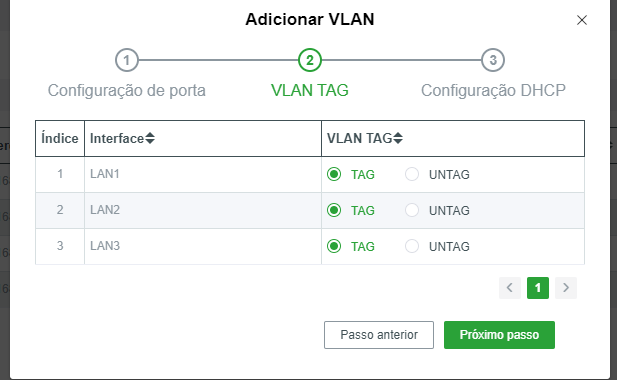

Para configurar a VLAN siga os passos abaixo após encontrar o menu de Vlan em INTERFACE>Configurações LAN>Adicionar VLAN.

-

Configuração de Porta

- Seleção de Porta LAN: Esta opção seleciona qual interface será configurada a tag de vlan. Selecione a opção correspondente a sua necessidade.

- VLAN ID: Insira o identificador da vlan. o R3005G suporta apenas valores entre 2 a 4080.

- Configurações de IP e Mascara: Siga os passos descritos em Configuração Lan Após configurar o endereçamento IP, Clique em próximo passo.

- VLAN TAG: Por padrão, todas as VLANs criadas no R3005G são configuradas em modo tagged (trunk) nas interfaces selecionadas na seção de porta LAN. Contudo, se em seu cenário houver a necessidade de que a VLAN seja configurada em modo untagged(access) para conexão com algum equipamento específico que precise estar na mesma camada L2 de uma VLAN específica, você poderá alterar o modo de operação da VLAN para aquela porta específica.

- Configuração DHCP: Siga o mesmo procedimento descrito no tópico Configuração DHCP e clique em concluir

Ao alterar o modo de vlan de uma porta específica, a VLAN nativa(1) deixará de funcionar naquela interface específica, prevalecendo a configuração da vlan selecionada.

Após Ajustar o modo de vlan na interface conforme a sua necessidade, Clique em próximo passo para seguir para tela de Configuração DHCP.

Suporta até 32 VLANs

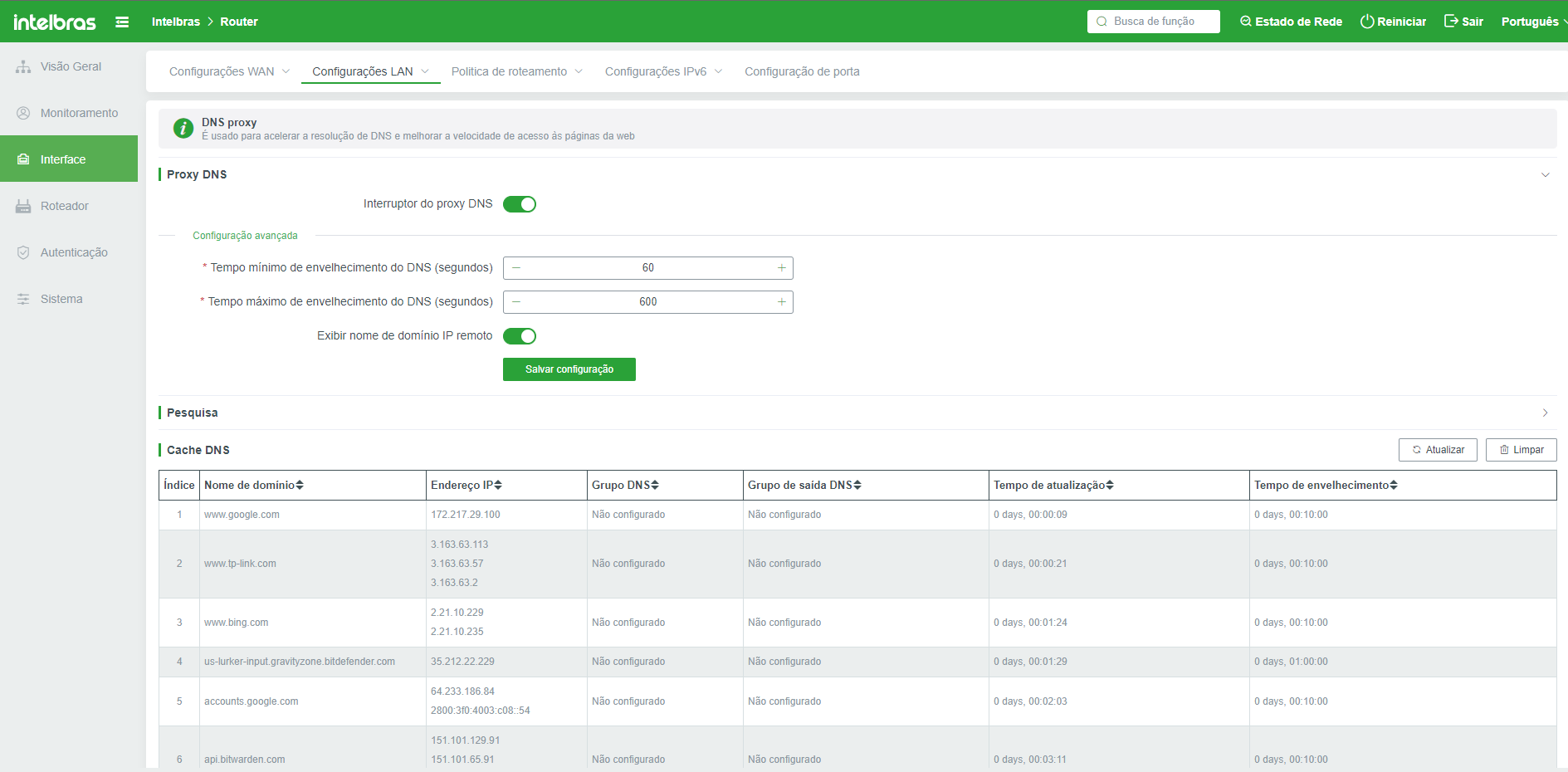

Proxy DNS

O proxy DNS acelera a resolução de DNS e melhora a velocidade de acesso às páginas da web ao armazenar em cache as respostas às consultas DNS. Isso reduz a latência na resolução de nomes já consultados anteriormente na rede LAN.

Por padrão, a configuração está habilitada para otimizar o desempenho da rede local, especialmente em ambientes onde o servidor DNS está mais distante e o tempo médio de resolução das consultas DNS é superior a 50 ms. Quando o DNS do provedor ou um DNS público apresenta um tempo de resolução médio inferior a 10 ms, pode ser benéfico considerar a desativação desta função, pois isso pode levar a um desempenho de rede ainda mais eficiente em alguns cenários.

-

Configurações Avançadas

- Tempo mínimo de envelhecimento do DNS (segundos): Esta opção define o tempo mínimo que uma entrada DNS deve permanecer em cache no dispositivo antes de expirar, com um valor padrão de 60 segundos. Recomendamos que este valor não exceda 600 segundos (10 minutos), pois sites grandes geralmente têm um TTL (Time To Live) baixo e costumam alterar suas respostas com frequência. Se o valor estiver configurado para mais de 10 minutos, sites podem ficar inacessíveis devido à persistência mínima de entradas antigas no cache.

- Tempo máximo de envelhecimento do DNS (segundos): Esta opção define o tempo máximo que uma entrada DNS deve permanecer em cache no dispositivo, com um valor padrão de 600 segundos. P Não há restrições sobre os valores que podem ser configurados. Se o TTL (Time to Live) da entrada DNS for menor que o tempo de envelhecimento configurado, a entrada será removida assim que o TTL expirar. Da mesma forma, se o tempo de envelhecimento configurado for menor que o TTL da entrada DNS, a entrada será excluída quando o tempo de envelhecimento expirar. Em outras palavras, a remoção da entrada será determinada pelo evento que ocorrer primeiro, seja o TTL ou o tempo de envelhecimento.

Nesta tabela, são exibidas todas as entradas DNS realizadas por dispositivos conectados às LANs do roteador, incluindo o horário das consultas e o tempo de envelhecimento de cada entrada.

Caso tenha algum problema em algum site específico não abrindo com a função ativada, utilize o campo pesquisa e verifique se o tempo de envelhecimento do mesmo não está elevado, e limpe o cache para verificar se o site pode voltar a funcionar.

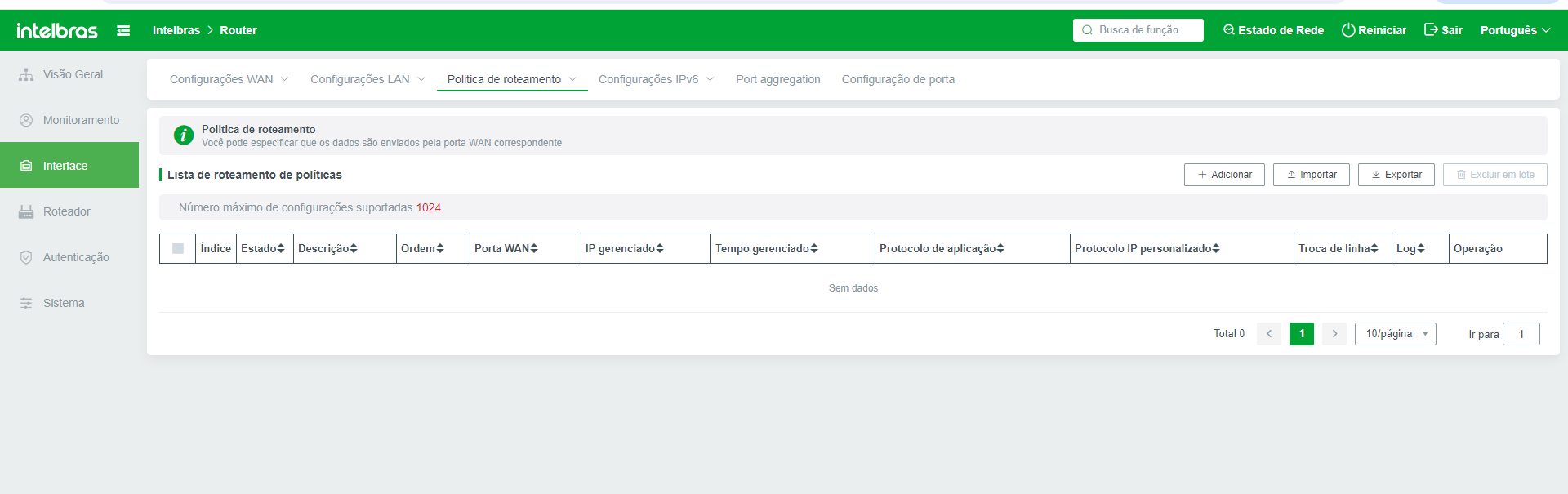

Política de Roteamento

Você precisa configurar as regras de Roteamento de Políticas quando é necessário um protocolo específico, linha dedicada ou interface WAN especificada na rede.

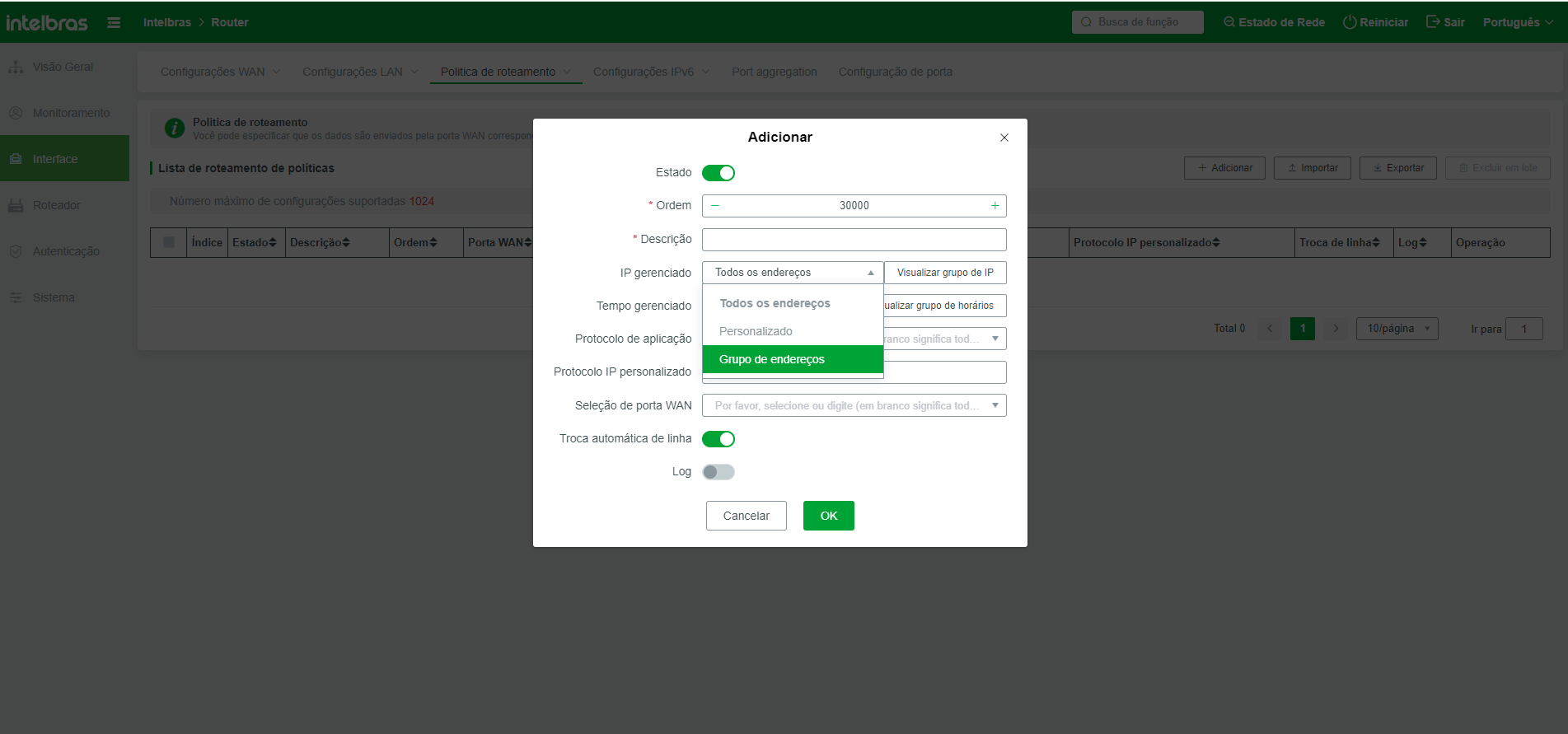

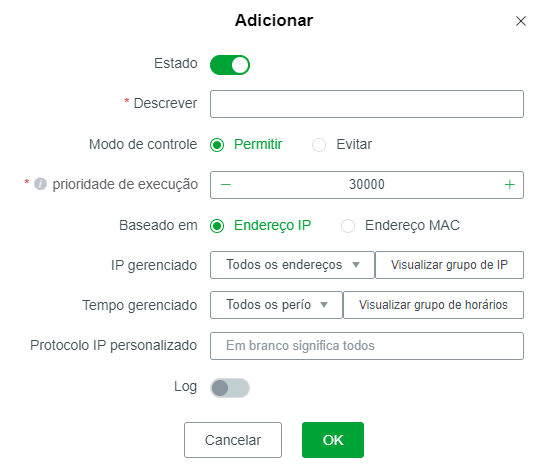

Adicionar regras

Status: Status da regra ativado ou desativado. Quando o status está desativado, a regra criada não entra em vigor.

Ordem de Execução: indica a prioridade da execução da regra. Quanto maior o valor, maior a prioridade de execução (o intervalo de prioridade é 1-65535). Se regras diferentes forem executadas na mesma ordem, as regras entrarão em vigor ao mesmo tempo. Se as mesmas regras forem criadas e executadas na mesma ordem, o dispositivo entrará em vigor aleatoriamente em uma delas. Se a mesma regra for criada mas executada em ordem diferente, o dispositivo executará a regra com a ordem mais alta.

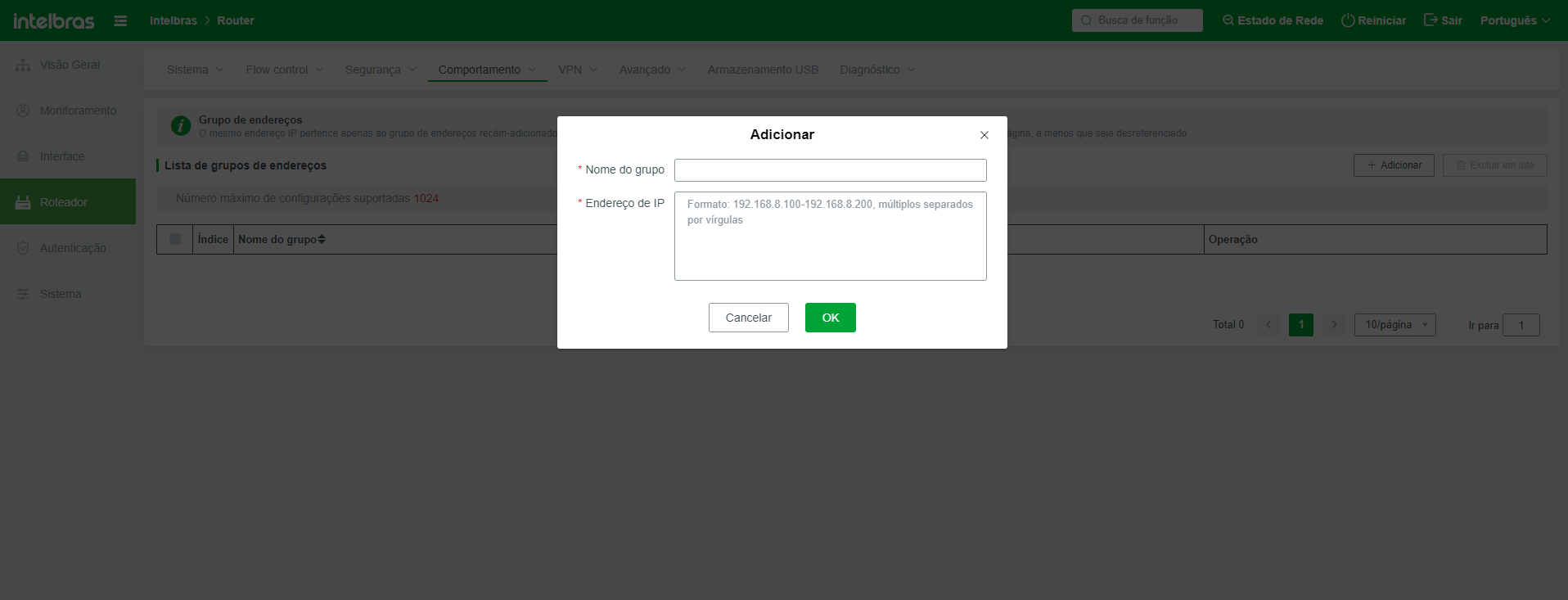

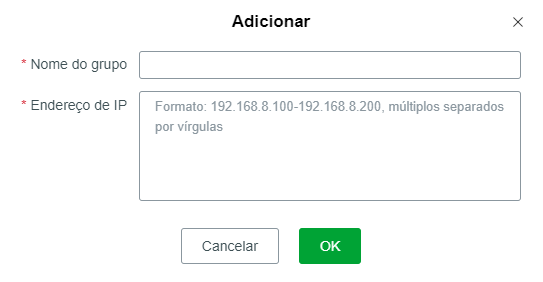

Endereço IP Gerenciado: Especifica o endereço IP ou segmento IP para o qual a regra entra em vigor. A regra de política entra em vigor para o endereço IP (segmento) inserido. Todos os endereços indica todos os terminais da rede. Você também pode selecionar Personalizado para inserir um determinado endereço IP ou um determinado segmento de endereço IP. Um "grupo de endereços IP" é um intervalo de endereços IP, você pode clicar em "Visualizar grupo de endereços IP" para ir para a interface de configuração do grupo de endereços do dispositivo atual e clicar em "Adicionar" para definir o bloco de endereços IP a ser gerenciado.

Tempo Gerenciado: indica o tempo de validade de uma regra PBR. A regra entra em vigor somente dentro do tempo especificado. A regra é inválida fora do tempo especificado.

Protocolo de Aplicação: especifica o protocolo de regra, que geralmente é usado com a seleção de interface WAN.

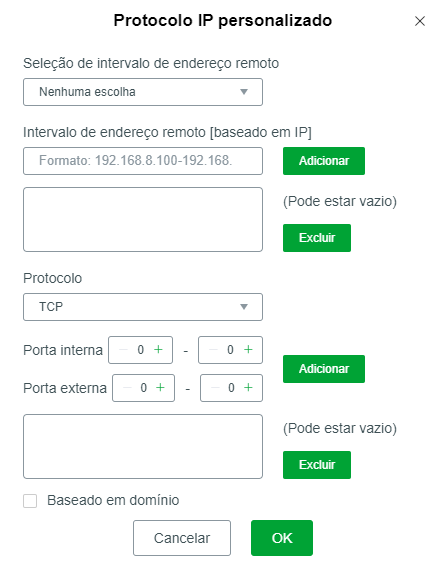

Protocolo IP Personalizado: Se a opção de protocolo do aplicativo não tiver um protocolo para definir ou tiver um endereço remoto especial, insira o endereço IP e a interface de porta correspondentes. Esta função é usada da mesma forma que o Protocolo de Aplicação.

Seleção de Porta WAN: Selecione uma ou mais portas de rede externa para as quais a regra entra em vigor. O número de portas WAN está relacionado ao número de portas WAN.

Troca Automática de Linha: se permite que as regras usem outras linhas quando a rede de uma porta WAN nas regras é desconectada ou ocorrem outras falhas.

Log: Ativa ou desativa as regras de roteamento lateral para registro. Você geralmente pode habilitar essa função para facilitar a solução de problemas.

Importar: Importa regras PBR. O arquivo de importação possui requisitos de formato. É aconselhável exportar um PBR antes de usar a função de importação, adicionar ou modificar as regras no arquivo e salvar a importação.

Exportar: As regras PBR podem ser exportadas.

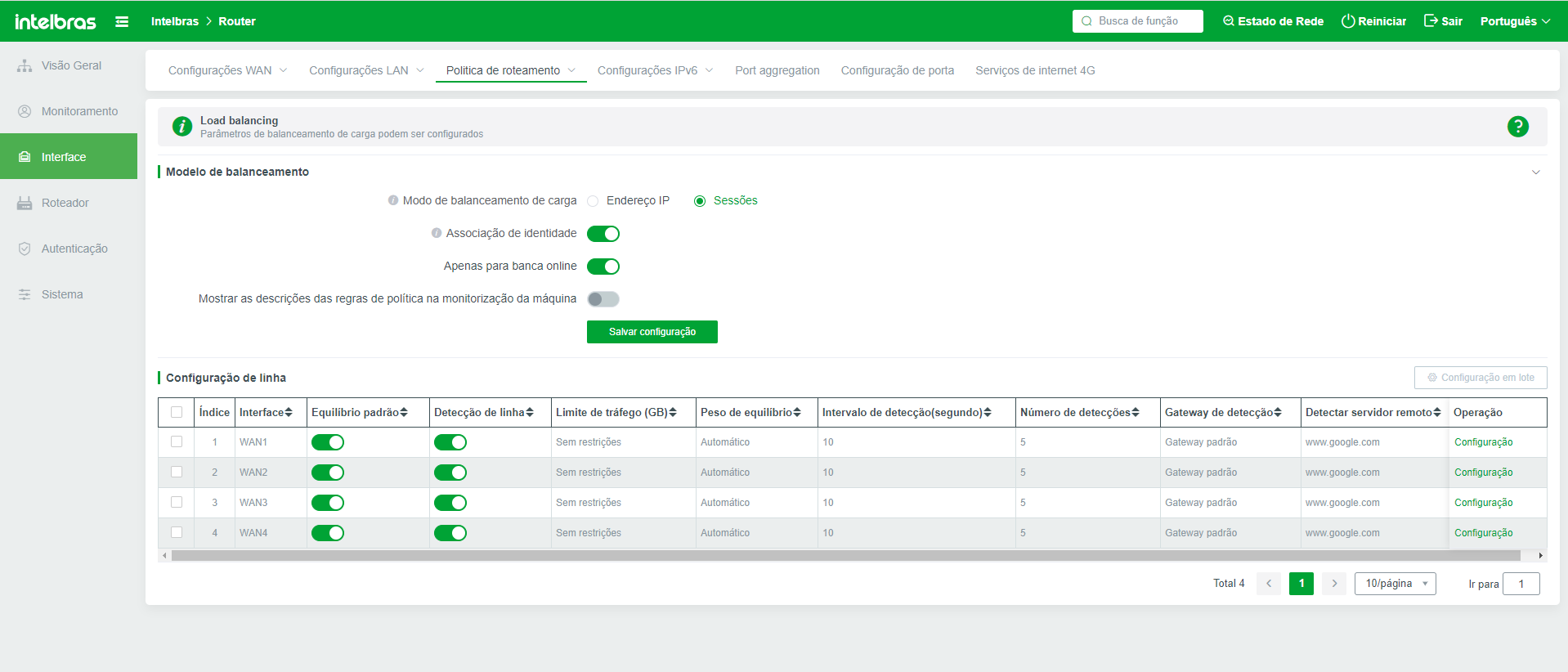

Load balancing

O Load balancing é usado para definir o modo de balanceamento de linha, modo de detecção e peso de balanceamento.

Load balancing Inteligente: O Load balancing inteligente é habilitado na maioria dos dispositivos por padrão. Por padrão, uma regra de balanceamento é criada com base no número de sessões e no número de interfaces WAN.

Endereço IP: indica o balanceador de carga. Se você selecionar o balanceador de carga com base no número de endereços IP, o sistema balanceará automaticamente o número de endereços IP em diferentes portas WAN. Você pode ver o resultado do balanceamento na coluna Status da linha - Hosts/Sessões.

Balanceamento de Sessão: O sistema balanceia automaticamente o número de sessões em diferentes interfaces WAN.

Função de Vinculação de Identidade: se a configuração de várias linhas, para fazer QQ, banco online e outro uso normal, ative a função de ligação de identidade;

Apenas para Internet Banking: Apenas para e-bank;

Configuração em Lote: Depois que o Load balancing inteligente é habilitado, o sistema gera automaticamente regras de lista de balanceamento. Você pode selecionar as regras da lista para configuração em lote.

Participar no Equilíbrio Padrão: Se esta linha estiver marcada, indica participação. Se você não precisar permitir que esta linha participe do equilíbrio, remova a marca. Uma linha que não participa do balanceamento recebe apenas a direção dos dados das regras vinculadas no PBR. Se nenhum dado vinculado no PBR for para a linha, a linha não receberá nenhum tráfego de dados.

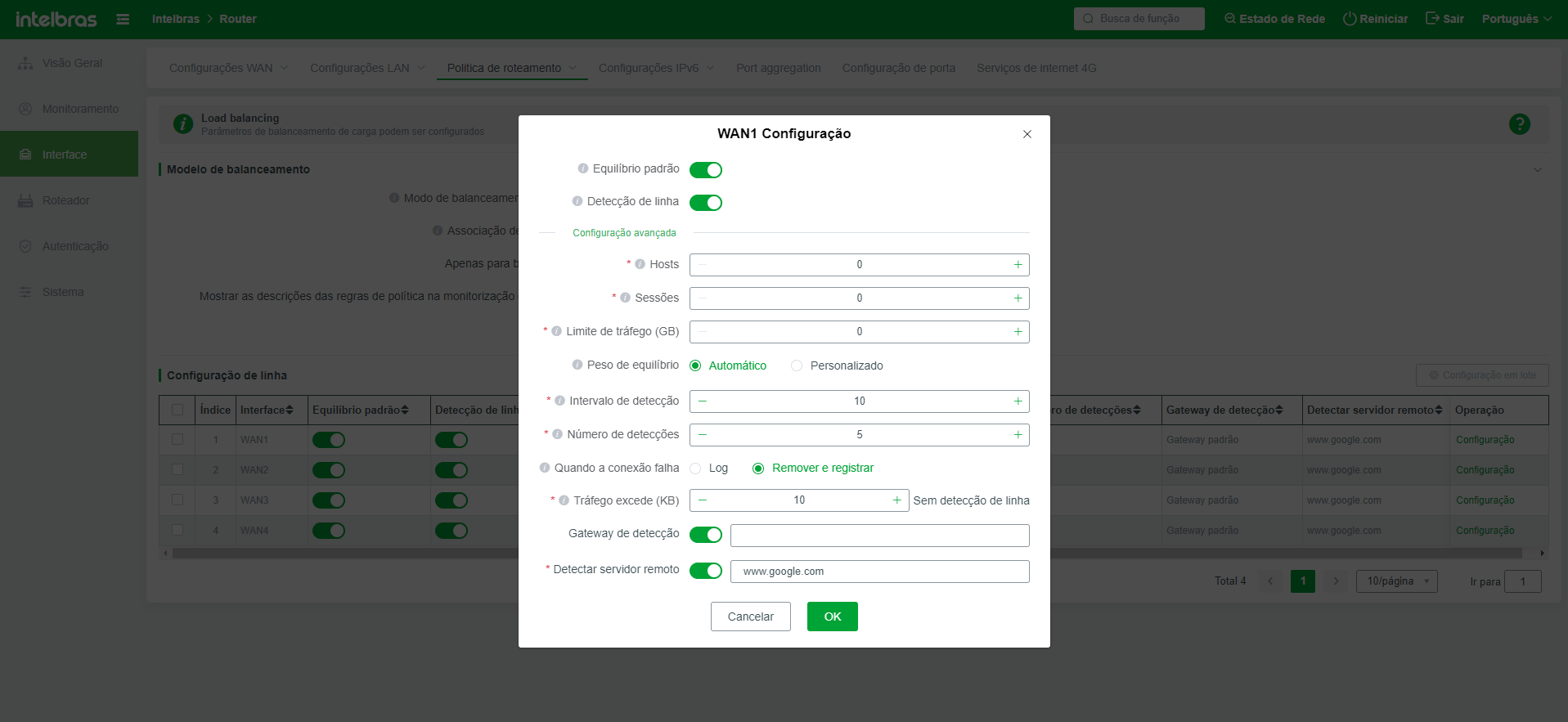

Deteção de Linha: Habilita a função de detecção de linha. A opção de parâmetros avançados pode ser habilitada somente quando ativada, caso contrário inválida. A detecção de linha é usada para verificar se uma linha está desobstruída. Em um ambiente de várias linhas, se uma linha não for detectada, o sistema removerá a linha por padrão e todas as sessões na linha serão automaticamente transferidas para outra linha que for detectada com sucesso e participar do balanceamento.

Limite de Tráfego (GB): limita o tráfego total de uma interface WAN. Quando o tráfego atinge o valor especificado, a interface WAN não exporta dados.

Peso do Balanceamento: Este valor é usado para comparar com o valor de saldo de outras linhas. O sistema determina o tamanho da carga das linhas com base no valor do saldo. O valor padrão é determinado automaticamente com base no valor da largura de banda. Se você escolher Personalizado, defina este parâmetro de acordo com a relação de compensação da linha. Quanto maior o parâmetro, mais dados/usuários passarão.

Intervalo de Detecção:O intervalo intermediário de detecção automática da linha;

Número de Detecções: o número de detecção de linha;

Falha de Conexão: Indica o método de processamento da linha quando a detecção da linha falha. Remova a linha e registre - Se esta linha for excluída e registrada no log, todas as conexões nesta linha serão automaticamente transferidas para outras linhas; Apenas registro - registra a linha caída no registro apenas e não exclui a linha.

Nenhuma detecção de linha quando o tráfego excede o valor especificado: Nenhuma detecção de linha é realizada quando o tráfego na interface WAN excede o valor especificado.

Detectar Gateway Padrão: Se este parâmetro for selecionado, o gateway da rede externa desta linha será detectado. Se o conteúdo estiver vazio, o gateway padrão será detectado. O gateway padrão de alguns ISPs pode não permitir ping. Nesse caso, você pode configurar manualmente outros endereços WAN para teste.

Detectar SERVIDOR REMOTO: Digite um nome de domínio ou endereço IP WAN estável para verificar se a linha está ligada ou desligada.

Observação: por padrão, a detecção de linha usa ping para determinar se uma linha está ligada ou desligada. Portanto, ao preencher o endereço IP de detecção ou o endereço do servidor, selecione um endereço que esteja online por um longo tempo.

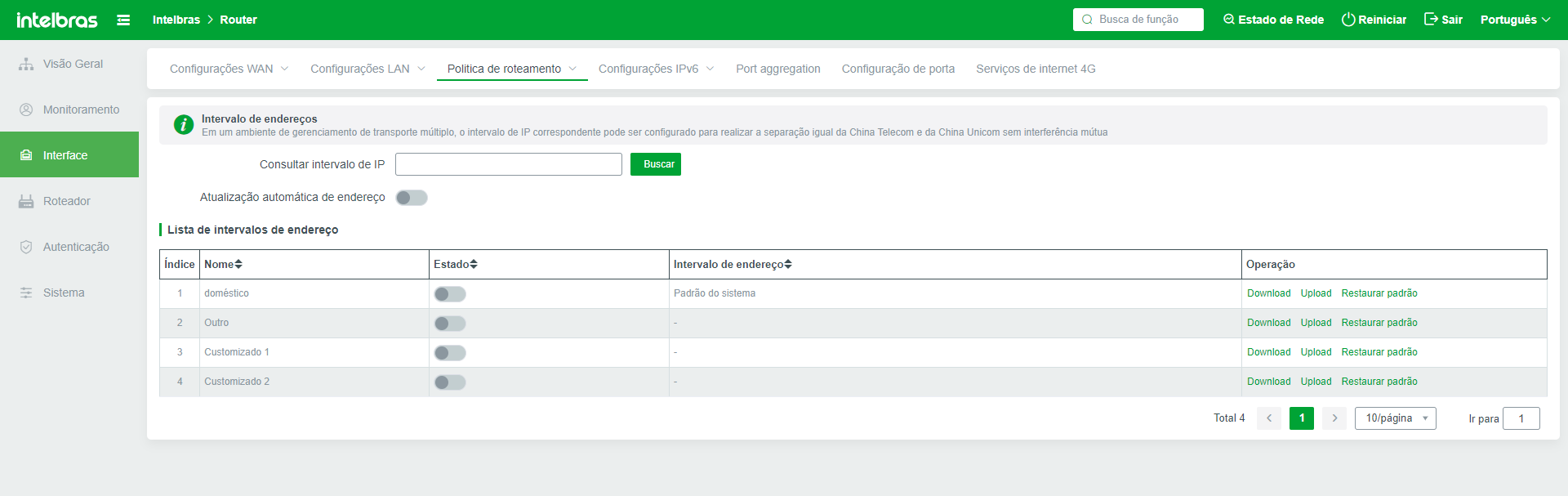

Intervalo de Endereços

PBR é usado em um ambiente com várias linhas de ISP. Desde que a linha correspondente seja selecionada e o modo de política seja definido, a rede de telecomunicações pode ser separada e expulsa sem interferência.

Você pode fazer upload ou download da faixa de endereço padrão do sistema atual. Se necessário, você pode adicionar ou excluir o intervalo de endereços e carregá-lo no sistema.

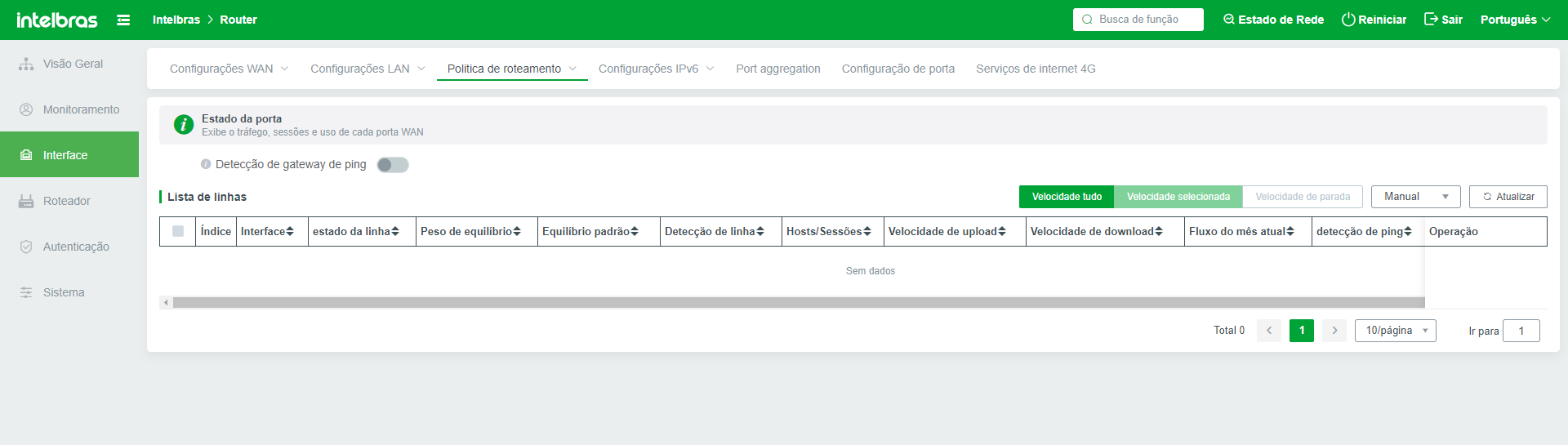

Estado da porta

Status atual de cada rede externa. A medição de velocidade e a medição de ping são suportadas.

Verificação de ping do gateway: Após a ativação desta função, o sistema automaticamente faz ping no gateway da porta WAN. Você pode visualizar o resultado do ping. Resultado do teste de ping do gateway Clique no botão "Visualizar Resultado do Ping" na lista.

Todas as medições de velocidade: isto é, medir a velocidade de todas as portas WAN atuais, a lista de páginas atualizará automaticamente a velocidade upstream e downstream após o envio de todas as medições de velocidade;

Medição de velocidade: medição de velocidade para porta WAN na caixa;

Suspensão de medição de velocidade: a página atualizará automaticamente o upstream e o downstream após o envio de todas as medições de velocidade. Se precisar parar, clique na medição de velocidade e selecione-a.

Atualização automática: O status da interface WAN pode ser atualizado em intervalos diferentes.

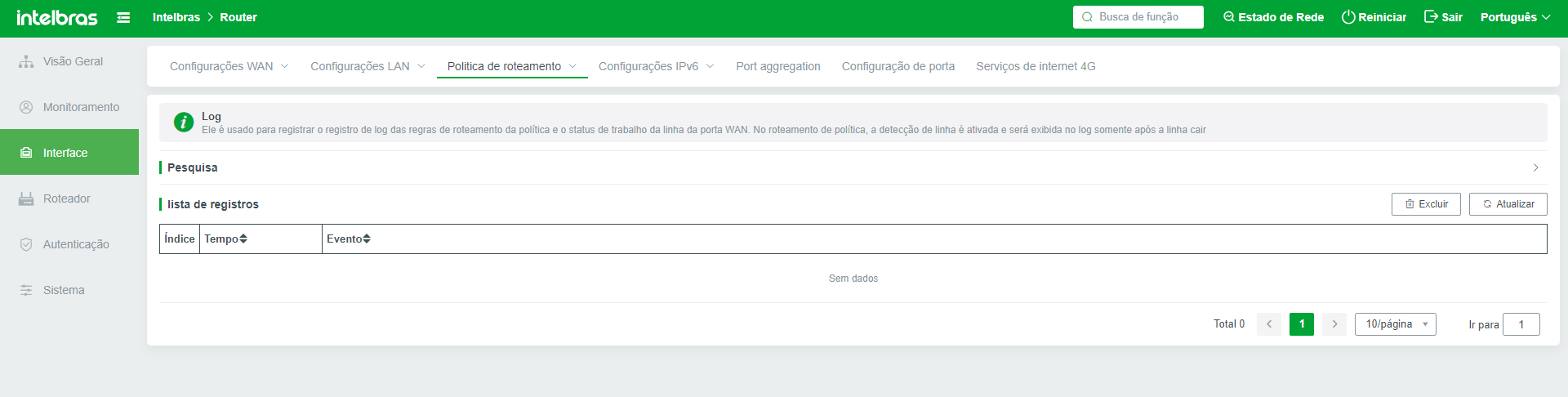

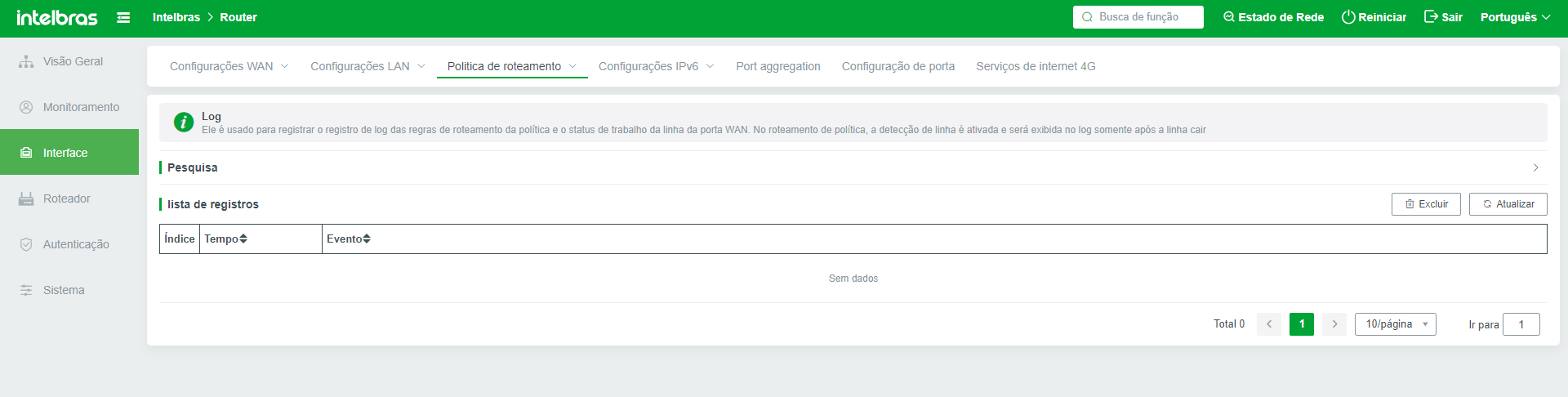

Log

Registra os logs das regras PBR e o status de trabalho da linha da interface WAN. No PBR, a detecção de linha é habilitada para a linha e a linha é exibida no log somente quando a linha é desconectada.

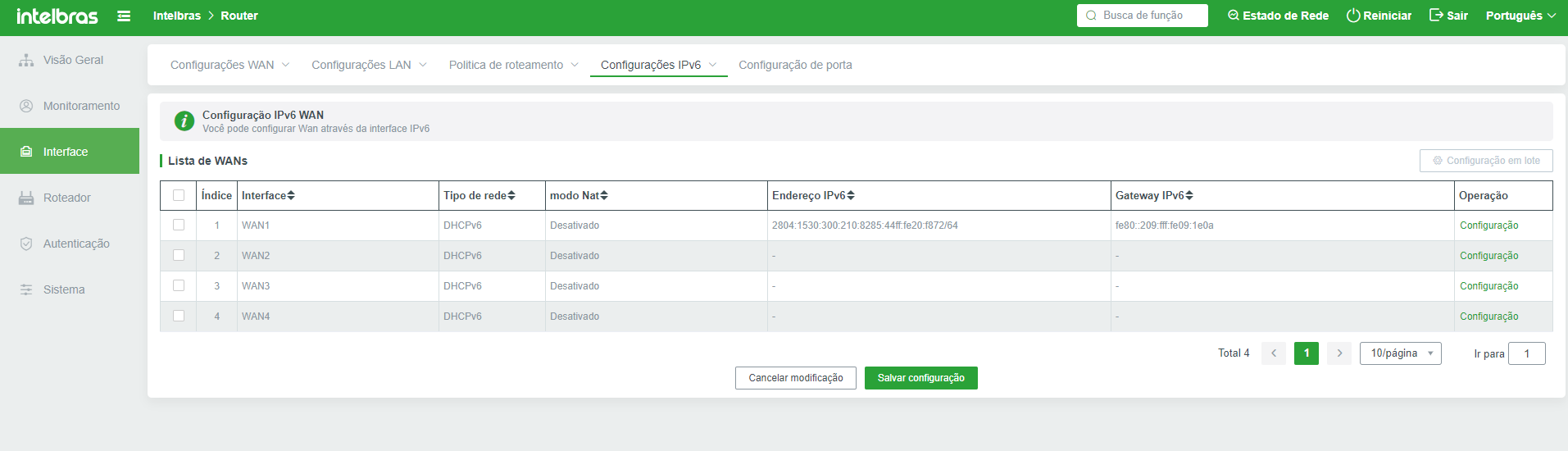

Configurações IPV6

O IPv6 (Internet Protocol versão 6) é a versão mais recente do protocolo de internet, projetada para substituir o IPv4. Sua principal característica é o uso de endereços de 128 bits, em contraste com os 32 bits do IPv4, o que resulta em um espaço de endereçamento exponencialmente maior, capaz de acomodar o crescimento da internet e a proliferação de dispositivos conectados. Além disso, o IPv6 traz melhorias na segurança, na configuração automática de redes, na qualidade de serviço e no suporte a multicast.

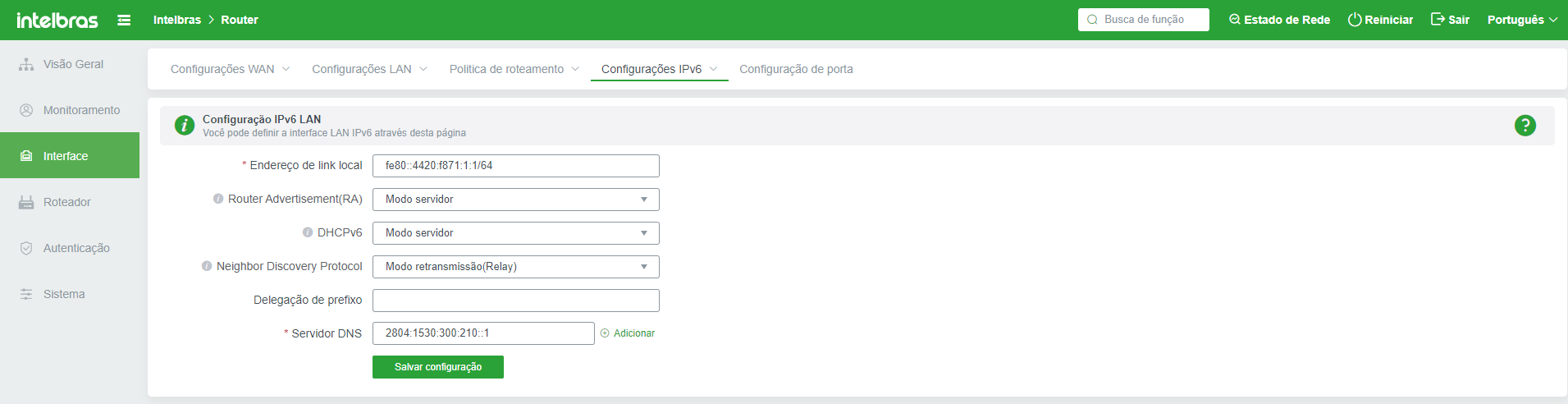

Configuração LAN IPv6

Configure as interfaces IPv6 LAN conforme necessário.

Abaixo estão os campos configuráveis, juntamente com as opções disponíveis e suas respectivas funções.

-

Router Advertisement(RA):

- Modo Desabilitado: O roteador não enviará nenhuma de suas mensagens de notificação. Os clientes não poderão obter informações de roteamento ou configurar automaticamente endereços IPv6 deste roteador

- Modo Servidor: O roteador enviará proativamente mensagens de notificação de roteador, fornecendo prefixos IPv6 e informações de roteamento aos clientes. Este é o modo mais comum para a configuração automática de endereços IPv6 e rotas padrão.

- Modo Retransmissão(Relay):O roteador não gerará proativamente mensagens RA, mas encaminhará as mensagens RA recebidas para outras redes. Este modo é similar ao NDP Relay, que é usado para transferir mensagens RA entre diferentes segmentos de rede.

- Modo misto: O roteador pode tanto enviar suas próprias mensagens RA quanto encaminhar mensagens RA recebidas. Isso permite que o roteador entregue mensagens RA externas aos clientes enquanto fornece informações de roteamento localmente.

- Modo desabilitado: O roteador não distribui nem encaminha endereços IPv6 ou qualquer outra informação de configuração.

- Modo Servidor: O roteador atua como um servidor DHCPv6, distribuindo endereços IPv6 e outras informações de configuração para os clientes na rede.

- Modo Retransmissão(Relay):O roteador atua como um retransmissor (relay) DHCPv6. Ele não atribui endereços diretamente, mas encaminha solicitações de clientes DHCPv6 para um servidor DHCPv6 em outra rede.

- Modo misto(Hibrido): O roteador combina funcionalidades de servidor e reencaminhador. O dispositivo pode atuar como servidor para alguns clientes e como reencaminhador para outros.

- NDP Desabilitado: O roteador não processará nem encaminhará quaisquer mensagens do Protocolo de Descoberta de Vizinhança (NDP). Isso significa que o roteador não responderá a solicitações NDP nem as encaminhará entre diferentes segmentos de rede.

- NDP Modo de retransmissão(Relay): o roteador atua como um proxy e simplesmente encaminha os pacotes NDP sem qualquer modificação. Este modo é tipicamente usado para passar mensagens de descoberta de vizinhança de diferentes sub-redes para o roteador principal.

- NDP modo misto: o roteador não apenas encaminha pacotes NDP, mas também processa e responde a algumas solicitações NDP localmente. Isso melhora a eficiência e a velocidade responsiva da rede, pois o processamento local pode reduzir a latência.

- A Delegação de Prefixo em IPv6 (Prefix Delegation ou simplesmente PD) é um mecanismo que permite ao roteador obter um bloco de endereços IPv6 de um servidor DHCPv6 do provedor de Internet. Ao contrário do IPv4, onde o roteador recebe apenas um único endereço IPv4, em IPv6 o roteador recebe um prefixo IPv6 (por exemplo, um /56), que contém milhões de endereços IP. Esse prefixo pode ser subdividido e utilizado para atribuir endereços IPv6 únicos a dispositivos dentro da rede local do usuário. Essa abordagem promove a autoconfiguração de redes IPv6, reduzindo a necessidade de intervenção manual e permitindo um escalonamento mais eficiente do endereçamento IPv6 em grandes redes.

- Este campo mostra qual foi o endereçamento IPv6 obtido automáticamente junto ao seu provedor de acesso.

- Caso sua configuração WAN IPv6 seja estática, você poderá inserir manualmente um bloco IPv6 neste campo.

- IP do Servidor DNS obtido automáticamente do seu provedor de acesso

- Caso a sua configuração de WAN seja estática, você poderá definir um endereço IPv6 Manualmente neste campo.

Configurações WAN IPv6

Defina as interfaces IPv6 WAN conforme necessário, Selecionando a WAN desejada e clicando em configurar.

- Tipo de Rede

- Fechar: Desabilita a configuração de IPv6 na WAN Selecionada

- DHCPv6 Habilita o Client DHCPv6 na WAN Selecionada

- IPv6 Estático: Permite a configuração do IPv6 Manualmente, neste caso existirão dois campos onde você poderá adicionar

- IPv6-over-IPv4: O IPv6 to IPv4 (6to4) é um mecanismo de transição que encapsula pacotes IPv6 dentro de pacotes IPv4, permitindo a comunicação entre hosts IPv6 através de uma infraestrutura IPv4 existente. Ele utiliza um prefixo IPv6 derivado do endereço IPv4 público do roteador, garantindo a unicidade dos endereços IPv6 gerados. O roteamento entre redes 6to4 é realizado automaticamente através de relays 6to4. Apesar de sua simplicidade de configuração, o 6to4 apresenta limitações de escalabilidade e segurança, além de possíveis conflitos com NAT.

- NAT

- ATIVADO: Em cenários de balanceamento de carga com múltiplos links WAN, o NAT é utilizado para facilitar o uso de diversos links IPv6 de operadoras distintas. Cada endereço IPv6 público recebido na WAN é traduzido, na proporção de 1:1, para um endereço IPv6 privado. Dessa forma, o balanceamento das sessões é realizado com base no IPv6 privado, distribuindo-as entre os links disponíveis. Quando um link de Internet fica indisponível, o roteador migra automaticamente para o link disponível, abstraindo do dispositivo final a necessidade de troca de endereços IPv6.

- DESATIVADO: Neste cenário um dos links (o que subir primeiro) distribuirá o Prefix Delegation para os dispositivos internos na LAN

Para suporte ao 6to4 é necessário que o seu provedor de internet contenha um Relay 6to4 operacional

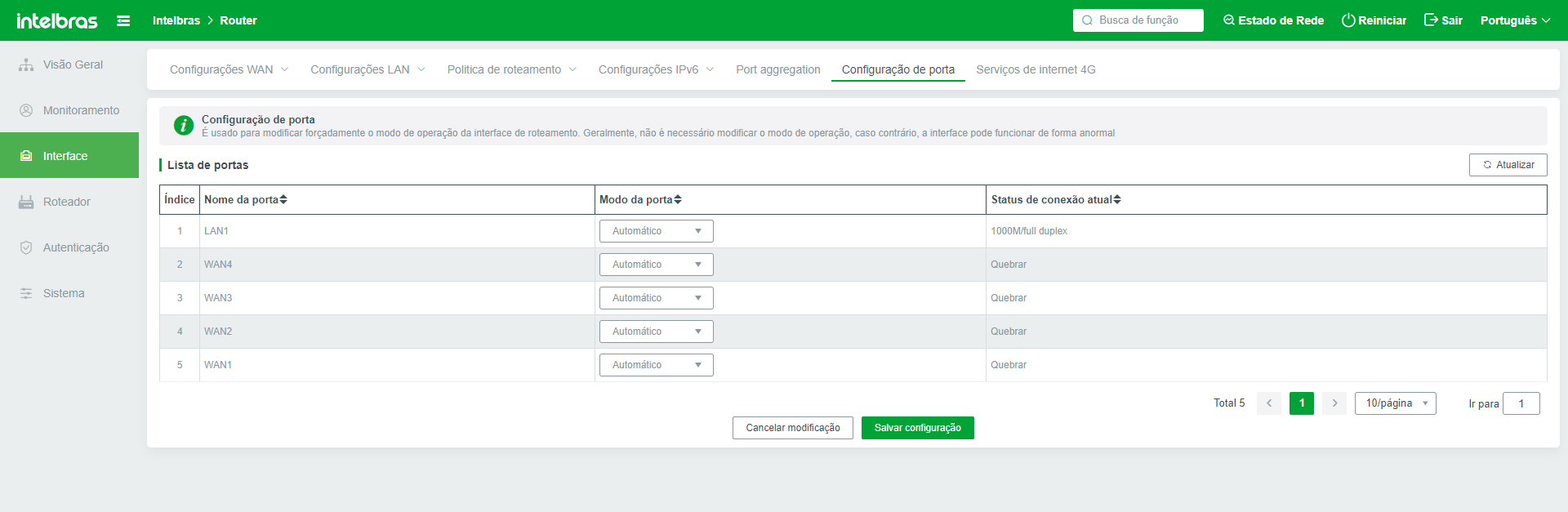

Configurações de porta

Este Menu é onde você pode verificar o estado de negociação das interfaces e alterar as configurações de negociação e modo (half/full) da porta do dispositivo.

Por padrão, não é necessário alterar essas configurações. No entanto, se algum dispositivo estiver apresentando comportamento inadequado, com a porta conectando e desconectando sucessivamente, ou caso o dispositivo remoto não tenha negociação automática, ajustar a negociação para valores mais baixos pode permitir que o dispositivo conecte-se a rede

Configurações incorretas nesta tela podem comprometer a performance da conexão, gerando gargalos e lentidão. Recomenda-se alterar esses parâmetros apenas se tiver pleno conhecimento sobre o impacto das modificações.

Roteador

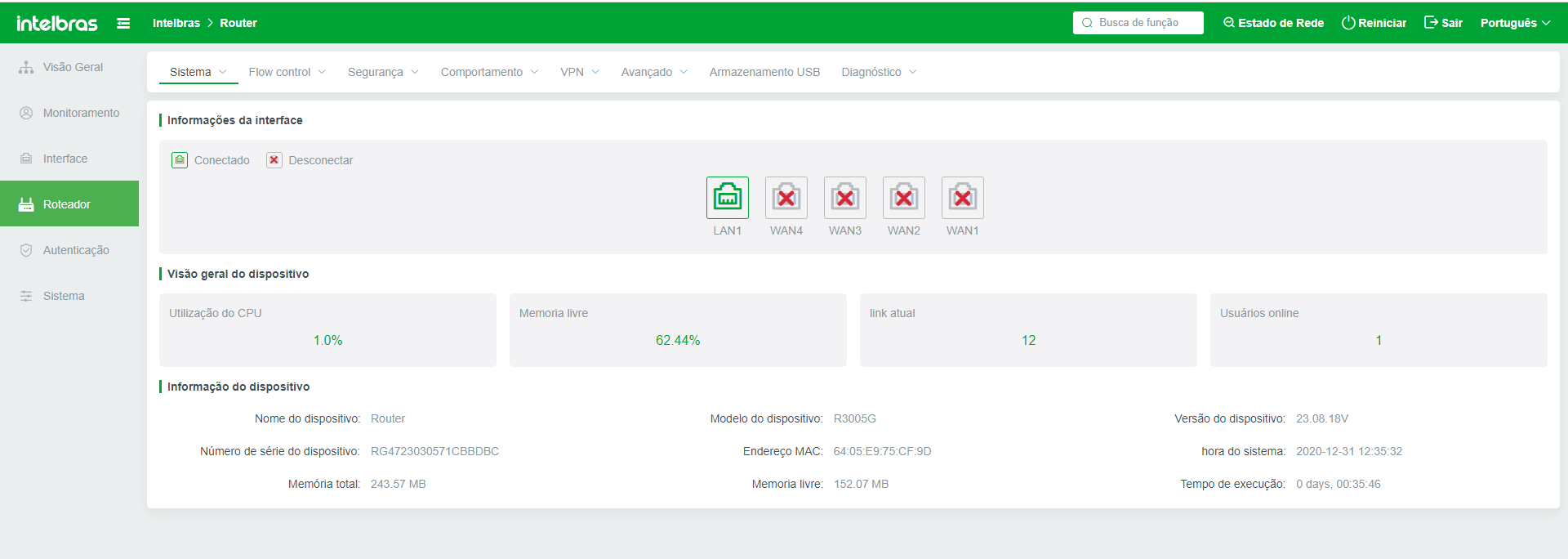

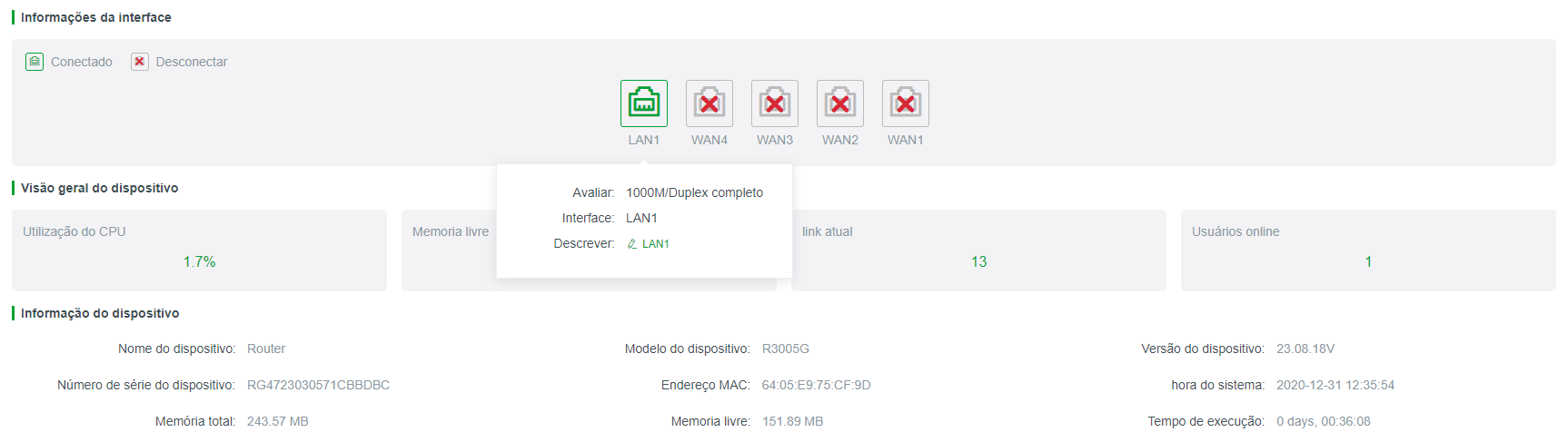

Estado do sistema

Visão geral

As informações básicas do dispositivo mestre são exibidas, como status de execução do sistema, duração, status da interface atual do dispositivo mestre e dados de informações do dispositivo.

Informações da porta. Uma porta azul indica que a porta correspondente no dispositivo está conectada a um cabo de rede. Cinza indica que nenhum cabo de rede está conectado. Se você apontar para o ícone de qualquer porta de rede, as informações básicas sobre a porta de rede atual serão exibidas acima do ícone, incluindo a taxa da porta de rede, status da fonte de alimentação POE (necessário que o hardware do dispositivo suporte a fonte de alimentação POE), tipo de interface (LAN/WAN) e Descrição (você pode personalizar a descrição).

Observação: a descrição contém de 1 a 8 caracteres, letras, dígitos e apenas os seguintes símbolos são suportados: _-! @ # $% ^ & * ().

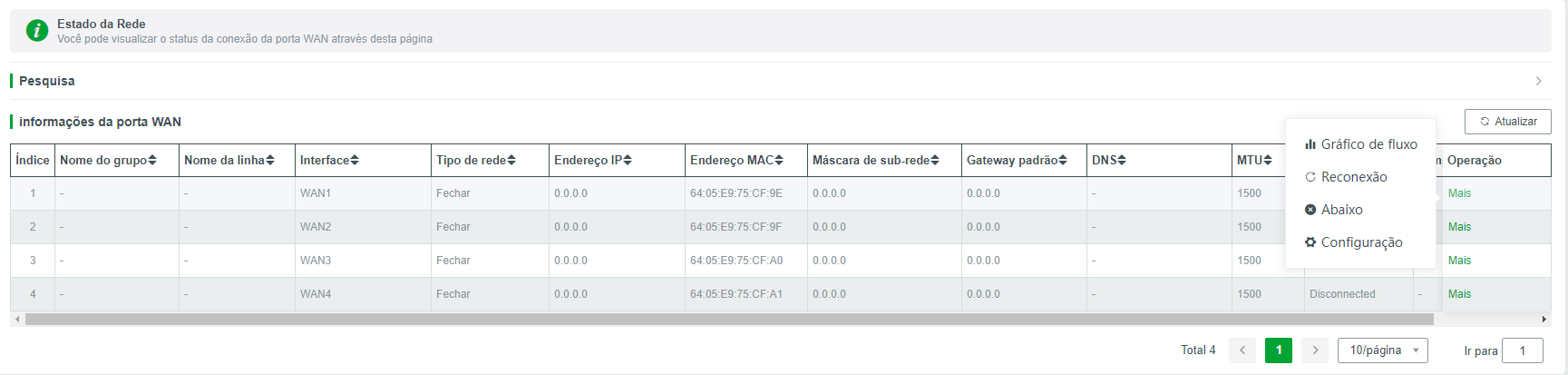

Estado da rede

Refere-se principalmente ao status da porta WAN, porta 4G ou porta óptica. Você pode visualizar ou operar a porta WAN correspondente na barra de operação da lista.

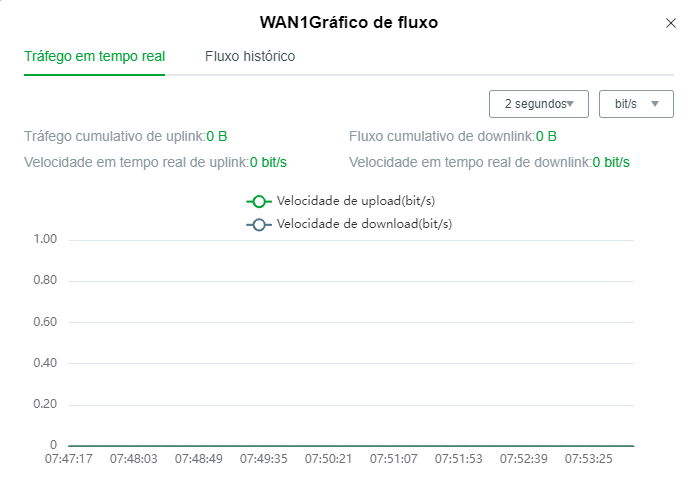

Gráfico de Fluxo: Clique em "Gráfico de Fluxo" para exibir os dados de tráfego atuais da WAN em tempo real e gráfico estatístico de desconto, que geralmente é atualizado automaticamente e registrado uma vez a cada 3 segundos.

Você também pode visualizar estatísticas de tráfego histórico, incluindo estatísticas de tráfego na última hora, 1 dia e 7 dias.

- Reconectar: ou seja, desconecte manualmente a conexão e reconecte-a automaticamente imediatamente.

- Desconectar: Após clicar, a conexão será desconectada e não será reconectada automaticamente.

- Configuração: Configure o modo de conexão com a Internet e selecione o tipo de rede conforme necessário. - O valor padrão é Desligado, Banda Larga, endereço IP dinâmico e endereço IP estático.

Registro de login

Registrar informações de login do usuário

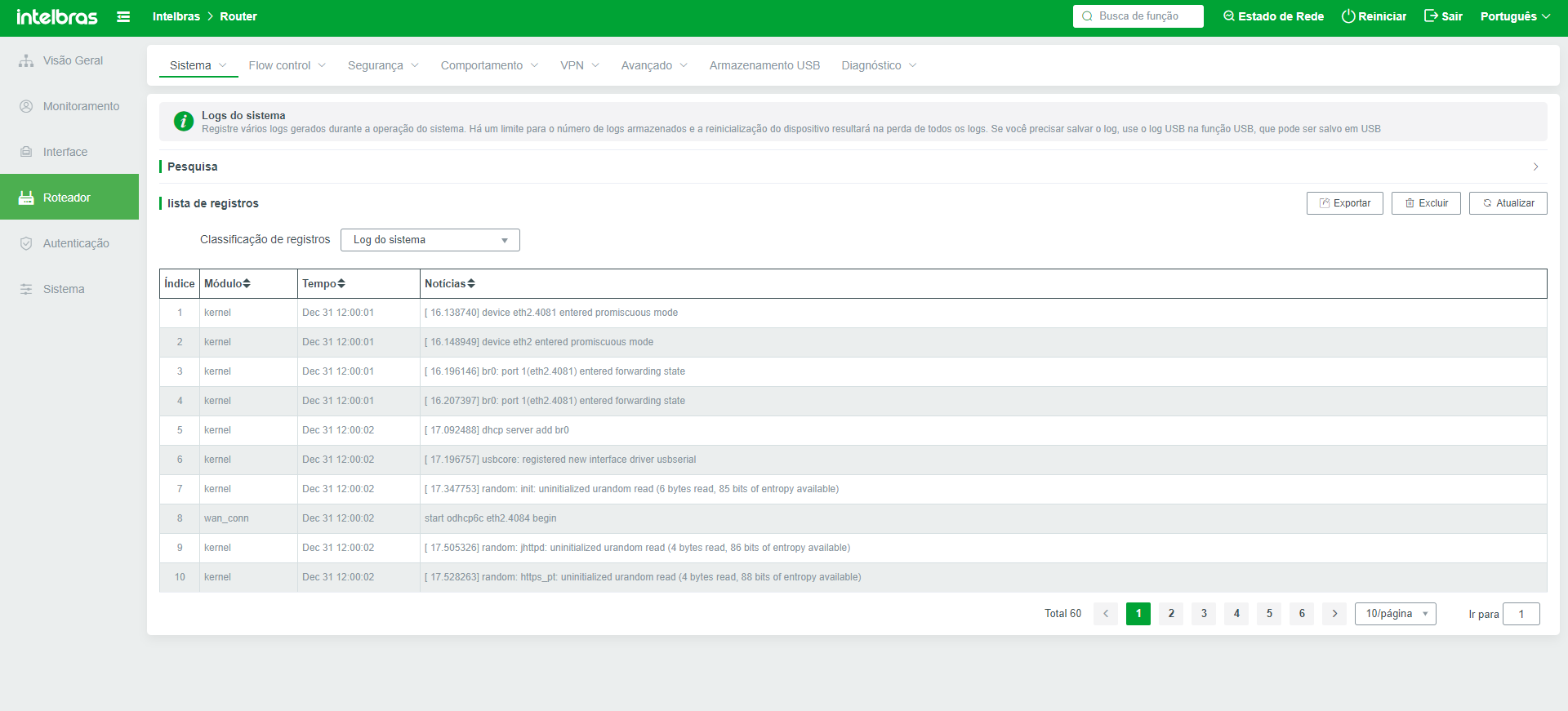

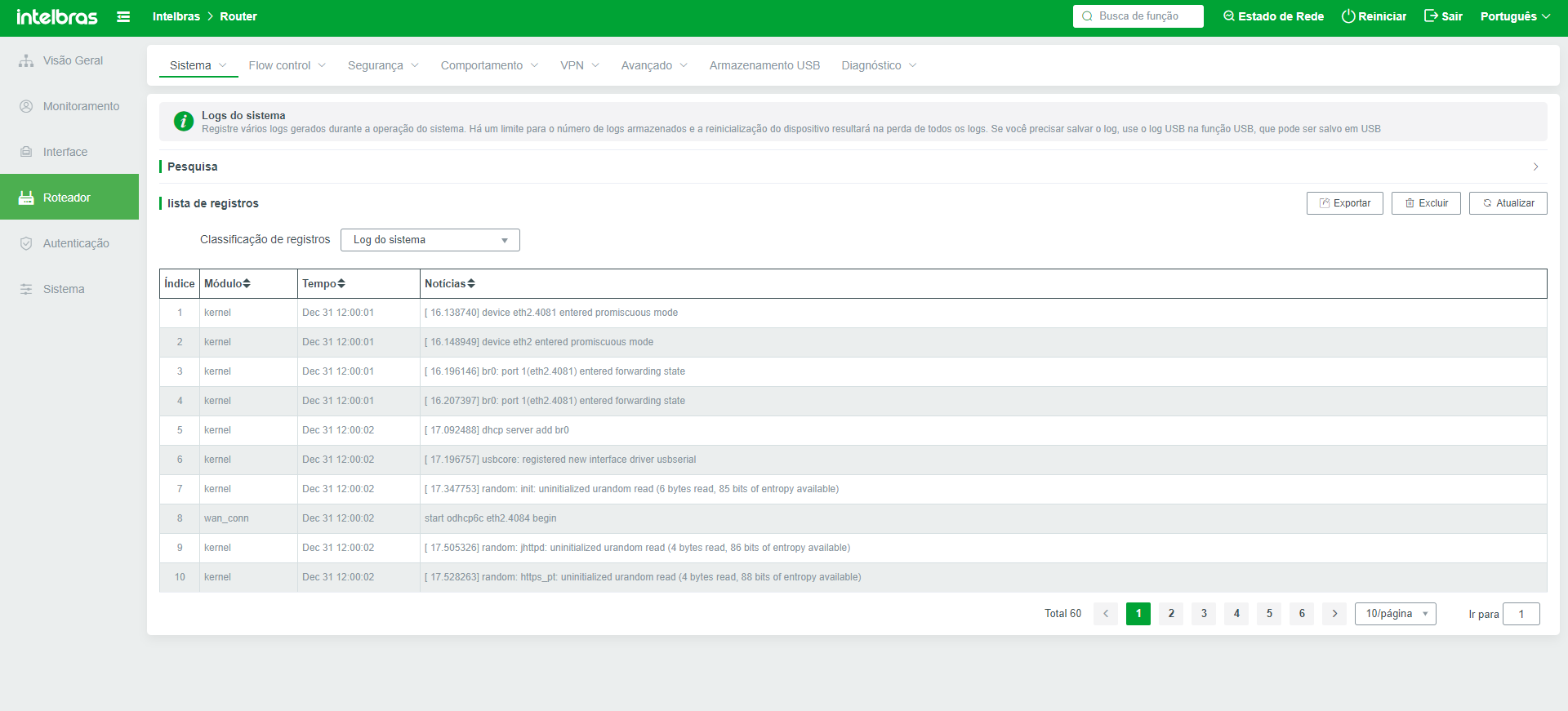

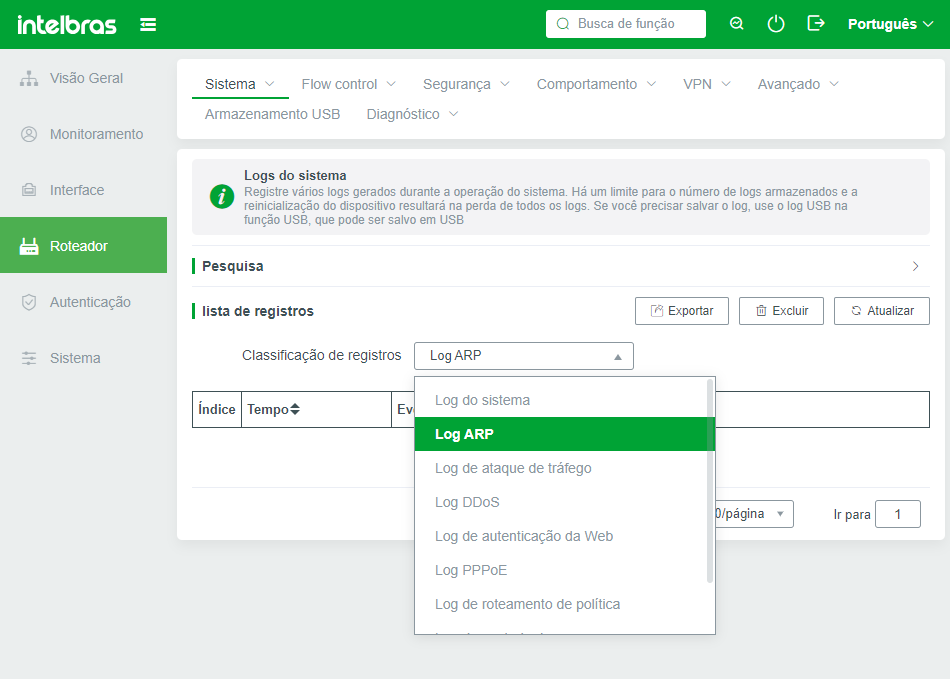

Logs do sistema

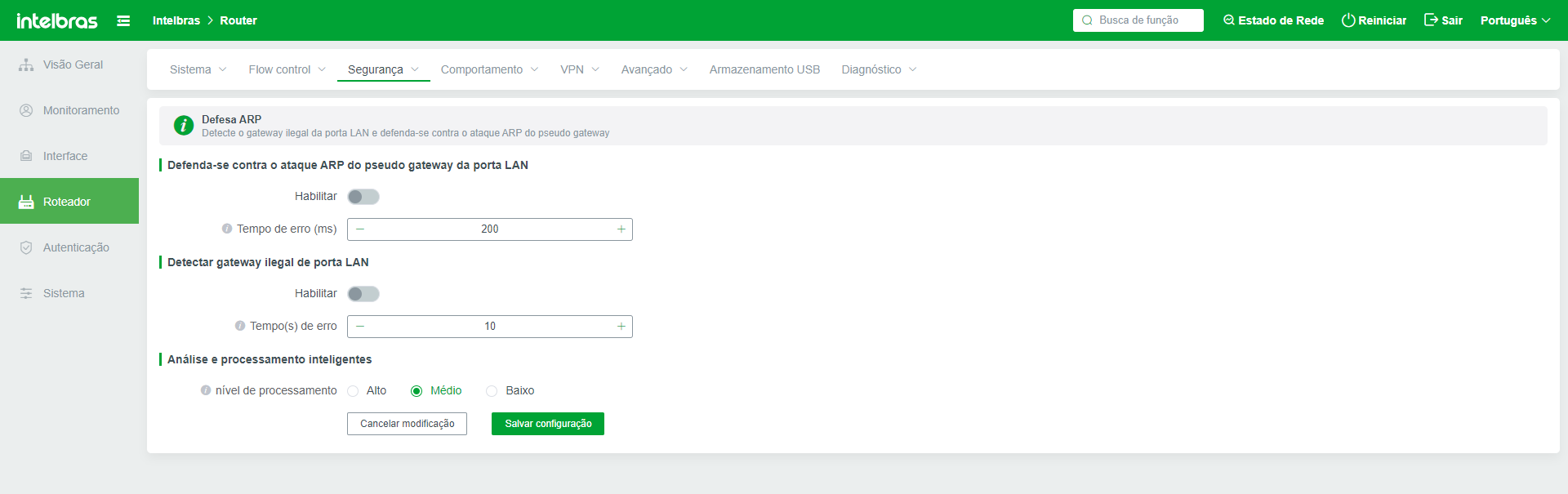

Esta seção descreve os logs gerados durante a execução do sistema, incluindo logs do sistema, logs ARP, logs de ataque de tráfego, logs DDos, logs de autenticação WEB, logs PPPoE, logs PBR e logs de controle de acesso. O número de logs armazenados é limitado e todos os logs serão perdidos após o dispositivo ser reiniciado. Se você precisar salvar logs, use logs USB na função USB.

- Exportar: Selecione o tipo de log a ser exportado e clique em Exportar para exportar os logs.

- Excluir: Selecione o tipo de logs a serem excluídos e clique em Excluir. Os logs excluídos não podem ser restaurados.

- Atualizar: indica o registro de log da linha de escovação.

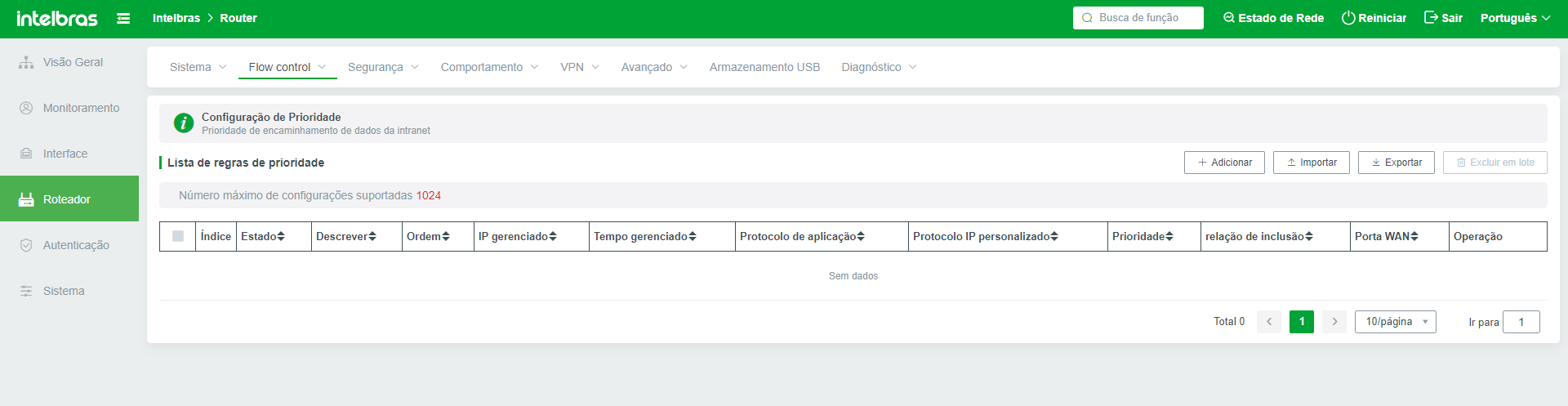

Flow Control

Configuração de Prioridade

Defina a prioridade para o sistema encaminhar dados da intranet.

Adicionar: Adicione as regras de prioridade de Flow Control conforme necessário

Status: Depois que a regra de prioridade de Flow Control é habilitada, ela entra em vigor; se a regra de prioridade de Flow Control for desativada, ela se tornará inválida.

Descrição da Regra: Uma descrição de uma regra, equivalente a nomear a regra;

Prioridade de Execução: indica o valor da ordem de execução entre as regras. Quanto maior o valor, mais prioridade as regras são lidas e executadas (Intervalo de prioridade: 1-65535).

Endereço IP Gerenciado: indica o endereço IP, segmento de endereço IP ou grupo de endereços IP para o qual a regra entra em vigor. Se você selecionar Todos os endereços, a regra entrará em vigor em todos os terminais. Se Personalizado for selecionado, insira um endereço IP ou segmento de endereço IP. Se você selecionar "Grupo de endereços", poderá definir o grupo de endereços primeiro, clicar em "Visualizar grupo de endereços" para ir para a página de configuração do grupo de endereços e clicar em "Adicionar para adicionar" o grupo de endereços.

Tempo Gerenciado: indica a hora em que a regra entra em vigor. O tempo deve ser específico para um determinado período de uma semana. Fora deste período de tempo, o trabalho prioritário não entra em vigor;

Protocolo de Aplicação: Você pode selecionar diferentes ou todos os protocolos de aplicativo para entrar em vigor. Os protocolos de aplicativos selecionados entram em vigor de acordo com as regras.

- Prioridade Global: A prioridade dos dados desta regra em todos os dados da LAN, alta, média e baixa.

- Prioridade Local: Em todos os dados deste host, a prioridade do processamento de dados para esta regra é alta, média e baixa.

IP Personalizado: Se um endereço IP remoto especial precisar ser priorizado, mas nenhum aplicativo existir no protocolo do aplicativo, você poderá usar a função de endereço IP definido pelo usuário.

Relação de Inclusão: A relação de inclusão do protocolo. Todos: indica que o protocolo do aplicativo e o protocolo definido pelo usuário correspondem com sucesso e a regra entra em vigor. Parte: indica que qualquer regra de prioridade corresponde ao protocolo do aplicativo e ao protocolo definido pelo usuário e entra em vigor imediatamente.

Seleção de Porta WAN: Selecione a porta WAN na qual a regra entra em vigor.

Exemplo de configuração Flow Control (QOS)

Configurações de Flow Control

As configurações de controle de fluxo têm como conceito básico limitar a taxa de transmissão na comunicação de rede para evitar congestionamento e perda de transmissão de dados. O objetivo é ajustar a taxa de envio do remetente para corresponder à capacidade de processamento do receptor, evitando assim problemas de perda de dados ou congestionamento de rede causados pelo envio de dados muito rápido.

Podem ser implementadas em vários níveis, incluindo dispositivos de rede (como roteadores e roteadores) e aplicações (como protocolos FTP e HTTP). O principal princípio é ajustar e controlar dinamicamente a taxa de transmissão de dados na rede de acordo com a situação real do tráfego, mantendo o tráfego dentro de um alcance controlável.

Configurações de Prioridade

As configurações de prioridade, geralmente nas configurações de controle de fluxo, atribuem diferentes prioridades a diferentes tipos de tráfego. Na comunicação de rede, devido aos recursos de largura de banda limitados, às vezes é necessário fornecer uma prioridade de transmissão mais alta para alguns tráfegos importantes ou urgentes, garantindo que eles possam obter recursos de largura de banda suficientes mesmo quando a rede está congestionada, para serem transmitidos com sucesso.

Status: Após a regra de prioridade de controle de fluxo ser ativada, ela entra em vigor. Após a regra ser desativada, ela entra em vigor.

Descrição da Regra: A descrição da regra equivalente à nomeação da regra.

Prioridade de Execução: O valor da ordem de execução entre as regras. Quanto maior o valor, mais prioritário é lido e executado (faixa de prioridade: 1-65535).

Endereço IP Gerenciado: Indica o endereço IP, segmento IP ou grupo de IP para o qual a regra entra em vigor. Se selecionar "Todos os Endereços", a regra entra em vigor em todos os terminais do sistema global. Se selecionar "Personalizado", insira um endereço IP ou segmento IP. Se selecionar "Grupo de Endereços", o grupo de endereços é configurado preferencialmente. Clique em "Ver Grupo de Endereços" para acessar a página de configuração de um grupo de endereços. Clique em "Adicionar" para adicionar um grupo de endereços.

Tempo Gerenciado: Indica o tempo em que a regra entra em vigor. O tempo deve ser especificado para um determinado período de uma semana. A função de prioridade não entra em vigor fora deste período.

Protocolos de Aplicação: Você pode selecionar diferentes ou todos os protocolos de aplicação para entrar em vigor. Os protocolos de aplicação selecionados entram em vigor de acordo com as regras.

Prioridade Global: Indica a prioridade dos dados desta regra em todos os dados da LAN (alta, média e baixa).

Prioridade Local: Em todos os dados do host, a prioridade do processamento dos dados desta regra é alta, média e baixa.

Protocolo IP Definido pelo Usuário: Se um endereço IP remoto especial precisar de prioridade, mas não existir no protocolo de aplicação, você pode usar a função de protocolo IP definido pelo usuário.

Relação de Inclusão: Uma relação de inclusão para um protocolo. "Tudo": indica que tanto o protocolo de aplicação quanto o protocolo definido pelo usuário são correspondidos com sucesso. "Parte": indica que qualquer regra de prioridade correspondida entre o protocolo de aplicação e o protocolo definido pelo usuário entra em vigor imediatamente.

Seleção da Interface WAN: Selecione a interface WAN na qual a regra entra em vigor.

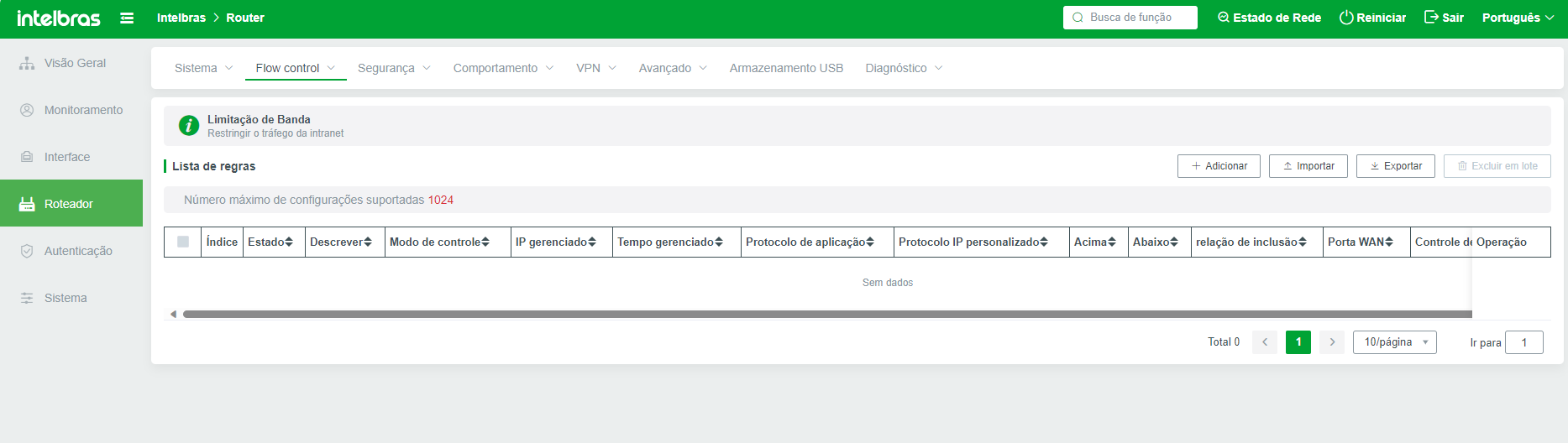

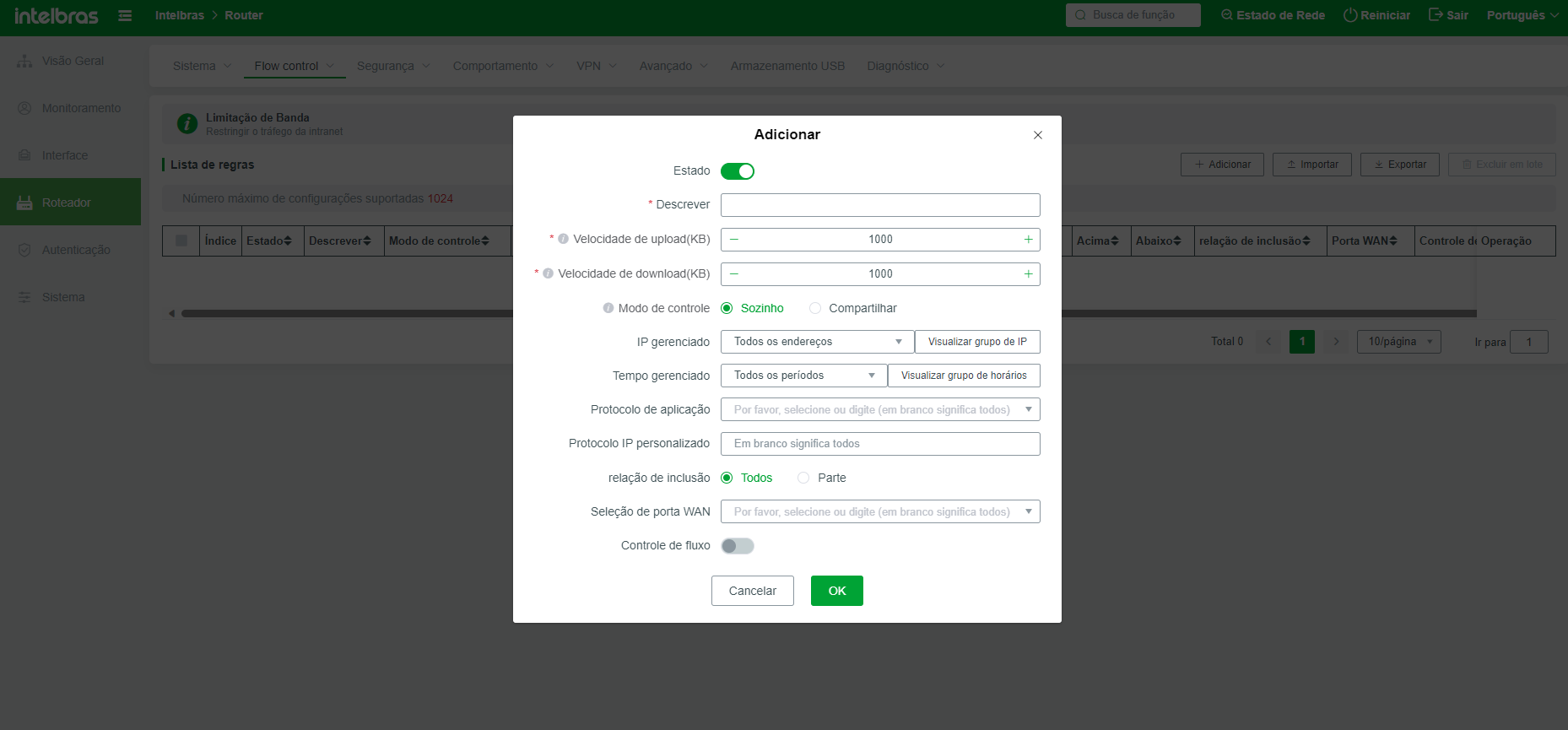

Limitação de Banda

A limitação de banda é geralmente usada para garantir uma alocação justa dos recursos de largura de banda da rede, evitando que um usuário ou aplicação consuma recursos excessivos de largura de banda e garantindo que outros usuários ou aplicações possam obter largura de banda suficiente.

Adicionar: Adiciona uma regra de limitação de largura de banda.

Status: Indica se a regra de controle entra em vigor. Se marcada, a regra está em vigor.

Descrição da Regra: Uma descrição da regra.

Velocidade de Upload: Indica o limite máximo de velocidade de upload. Se o valor for 0, não há limite.

Velocidade de Download: Limite máximo de velocidade de download. Se o valor for 0, não há limite.

Modo de Controle: (limite separado) A velocidade de cada IP neste intervalo será limitada à velocidade definida, ou seja, cada IP no intervalo definido será limitado separadamente; (limite compartilhado) A soma total da velocidade de todos os endereços IP neste intervalo será limitada à velocidade definida.

Endereço IP Gerenciado: Indica o endereço IP, segmento IP ou grupo de IP para o qual a regra entra em vigor. Se selecionar "Todos os Endereços", a regra entra em vigor em todos os terminais do sistema global. Se selecionar "Personalizado", insira um endereço IP ou segmento IP. Se selecionar "Grupo de Endereços", o grupo de endereços é configurado preferencialmente. Clique em "Ver Grupo de Endereços" para acessar a página de configuração de um grupo de endereços. Clique em "Adicionar" para adicionar um grupo de endereços.

Tempo Gerenciado: Indica o tempo em que a regra entra em vigor. O tempo deve ser especificado para um determinado período de uma semana. A limitação de largura de banda não entra em vigor fora deste período.

Protocolos de Aplicação: Você pode selecionar diferentes ou todos os protocolos de aplicação para entrar em vigor. Os protocolos selecionados entram em vigor de acordo com as regras.

Protocolos IP Definidos pelo Usuário: Você pode definir endereços IP remotos e protocolos de porta e usá-los como objetos de gerenciamento.

Relação de Inclusão: Uma relação de inclusão para um protocolo. "Tudo": indica que tanto o protocolo de aplicação quanto o protocolo definido pelo usuário são correspondidos com sucesso. "Parte": indica que qualquer regra de prioridade correspondida entre o protocolo de aplicação e o protocolo definido pelo usuário entra em vigor imediatamente.

Seleção da Porta WAN: Selecione a porta WAN na qual a regra entra em vigor.

Baseado no Controle de Tráfego: Quando o tráfego total baixado da interface WAN (se a interface WAN for selecionada nas regras anteriores, o tráfego é transmitido para a interface WAN; se nenhuma interface WAN for selecionada, o tráfego é transmitido para todas as interfaces WAN do dispositivo atual) atingir a porcentagem especificada, a regra de limitação de largura de banda é ativada e o tráfego é alocado para os terminais de upstream e downstream de acordo com a regra.

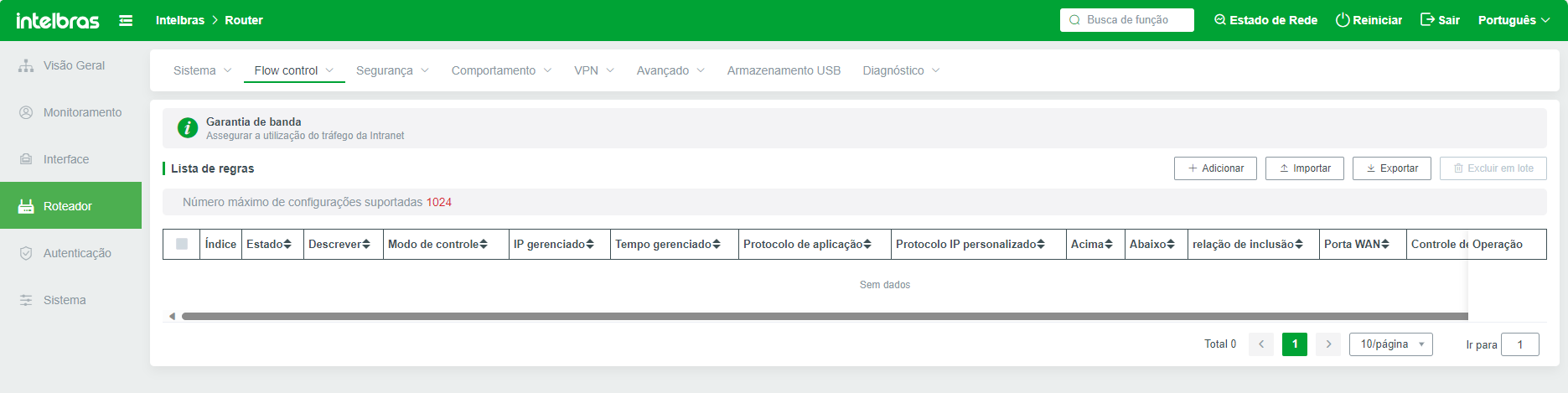

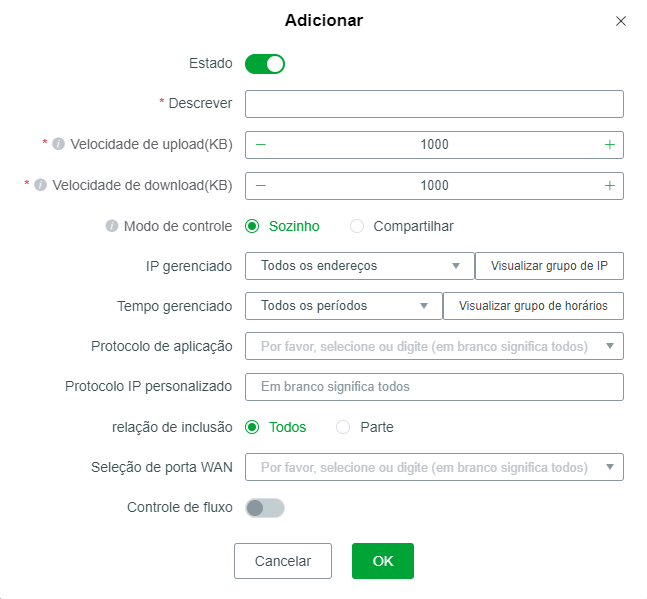

Garantia de Banda

A garantia de banda é uma medida importante para garantir que serviços ou aplicações críticas possam obter a largura de banda necessária. Configure uma política de garantia de banda em dispositivos de rede para priorizar os requisitos de banda de tráfegos ou serviços específicos. Ao mesmo tempo, a garantia de banda também ajuda a melhorar a estabilidade e a confiabilidade da rede. Ao alocar adequadamente os recursos de largura de banda, pode-se reduzir o risco de congestionamento de rede e degradação de desempenho, garantindo o funcionamento suave de toda a rede.

Add: Adiciona uma regra de largura de banda

Status: Após a regra de garantia de banda ser ativada, ela entra em vigor. Se a regra for desativada, ela entra em vigor.

Descrição da Regra: A descrição da regra equivalente à nomeação da regra.

Prioridade de Execução: Indica o valor da ordem de execução entre as regras. Quanto maior o valor, mais prioritário é lido e executado.

Endereço IP Gerenciado: Indica o endereço IP, segmento IP ou grupo de IP para o qual a regra entra em vigor. Se selecionar "Todos os Endereços", a regra entra em vigor em todos os terminais do sistema global. Se selecionar "Personalizado", insira um endereço IP ou segmento IP. Se selecionar "Grupo de Endereços", o grupo de endereços é configurado preferencialmente. Clique em "Ver Grupo de Endereços" para acessar a página de configuração de um grupo de endereços. Clique em "Adicionar" para adicionar um grupo de endereços.

Tempo Gerenciado: Indica o tempo em que a regra entra em vigor. O tempo deve ser especificado para um determinado período de uma semana. Fora desse período, a função de garantia de largura de banda não entra em vigor.

Protocolos de Aplicação: Você pode selecionar diferentes ou todos os protocolos de aplicação para entrar em vigor. Os protocolos de aplicação selecionados entram em vigor de acordo com as regras.

Prioridade Global: Indica a prioridade dos dados desta regra em todos os dados da LAN (alta, média e baixa).

Prioridade Local: Em todos os dados do host, a prioridade do processamento dos dados desta regra é alta, média e baixa.

Protocolo IP Definido pelo Usuário: Se a largura de banda de um endereço IP remoto especial precisar ser garantida, mas o protocolo de aplicação correspondente não existir, você pode usar a função de protocolo IP definido pelo usuário.

Relação de Inclusão: Uma relação de inclusão para um protocolo. "Tudo": indica que tanto o protocolo de aplicação quanto o protocolo definido pelo usuário são correspondidos com sucesso. "Parte": indica que qualquer regra de prioridade correspondida entre o protocolo de aplicação e o protocolo definido pelo usuário entra em vigor imediatamente.

Seleção da Interface WAN: Selecione a interface WAN na qual a regra entra em vigor.

Baseado no Controle de Tráfego: Quando o tráfego total baixado da interface WAN (se a interface WAN for selecionada nas regras anteriores, o tráfego é transmitido para a interface WAN; se nenhuma interface WAN for selecionada, o tráfego é transmitido para todas as interfaces WAN do dispositivo atual) atingir a porcentagem especificada, a regra de limitação de largura de banda é ativada e o tráfego é alocado para os terminais de upstream e downstream de acordo com a regra.

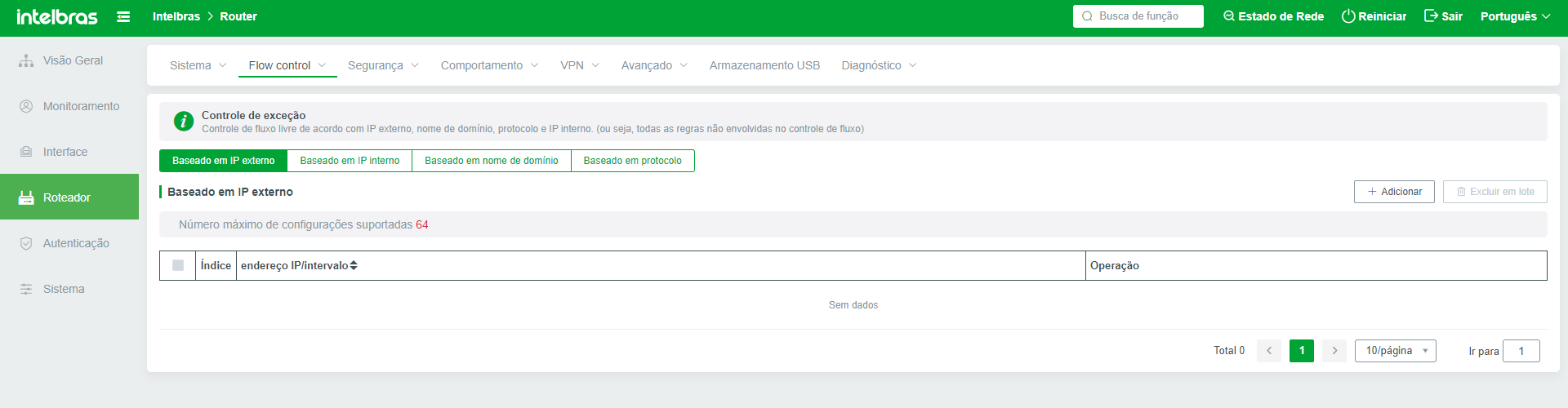

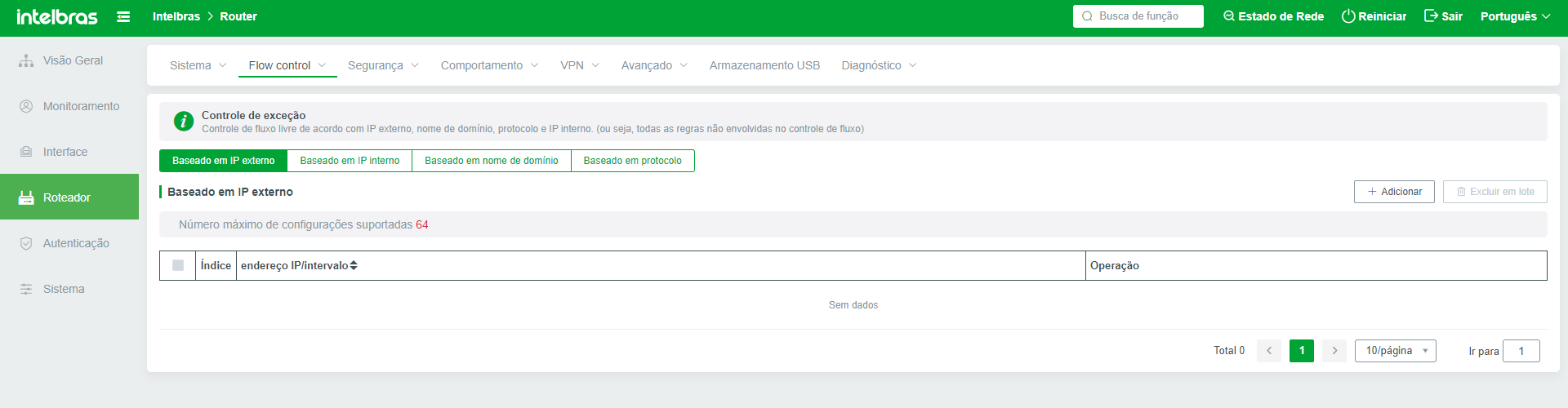

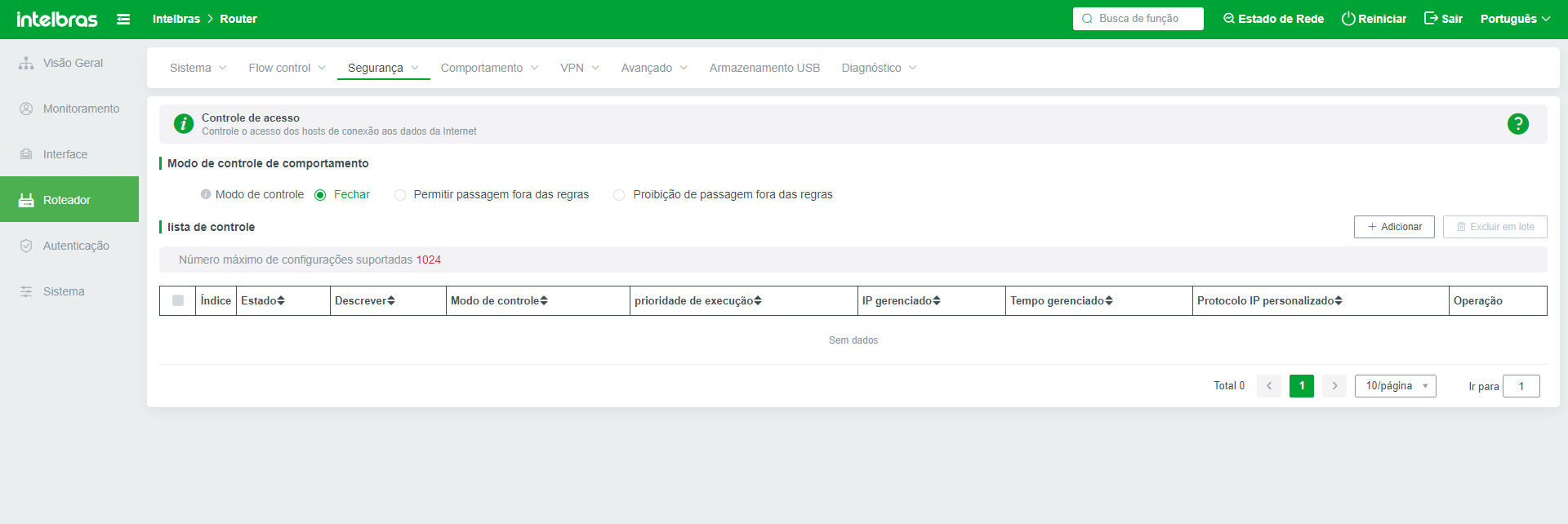

Exceções de Controle

Com base nas regras de garantia e limitação de largura de banda acima, terminais com exceções não são restritos pelas regras de controle de fluxo.

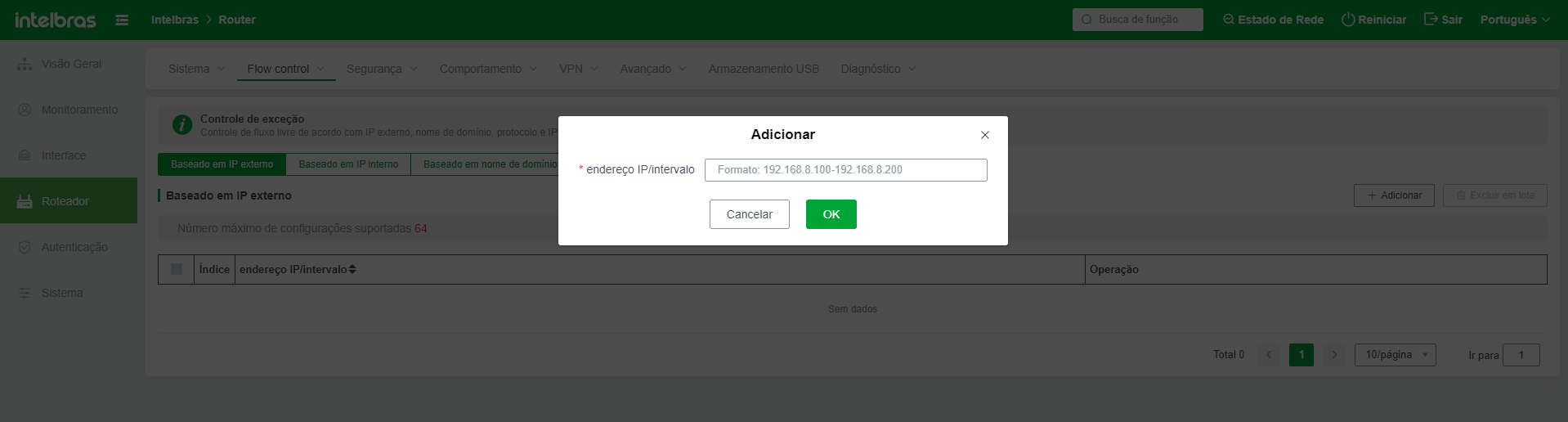

Baseado em IP Externo: Quando usuários de terminais acessam o endereço IP externo especificado, eles não são restritos pelas regras de controle ou garantia de fluxo. No entanto, a regra de controle de fluxo entra em vigor ao acessar conteúdos de endereço IP externo que não sejam as configurações. Um endereço IP externo pode ser um único endereço IP ou um segmento de endereço IP. Se um segmento de endereço IP for inserido, o segmento de endereço IP deve ser inserido do menor para o maior, caso contrário, a entrada falhará.

Se forem necessárias exceções para endereços IP em diferentes segmentos, adicione a regra novamente.

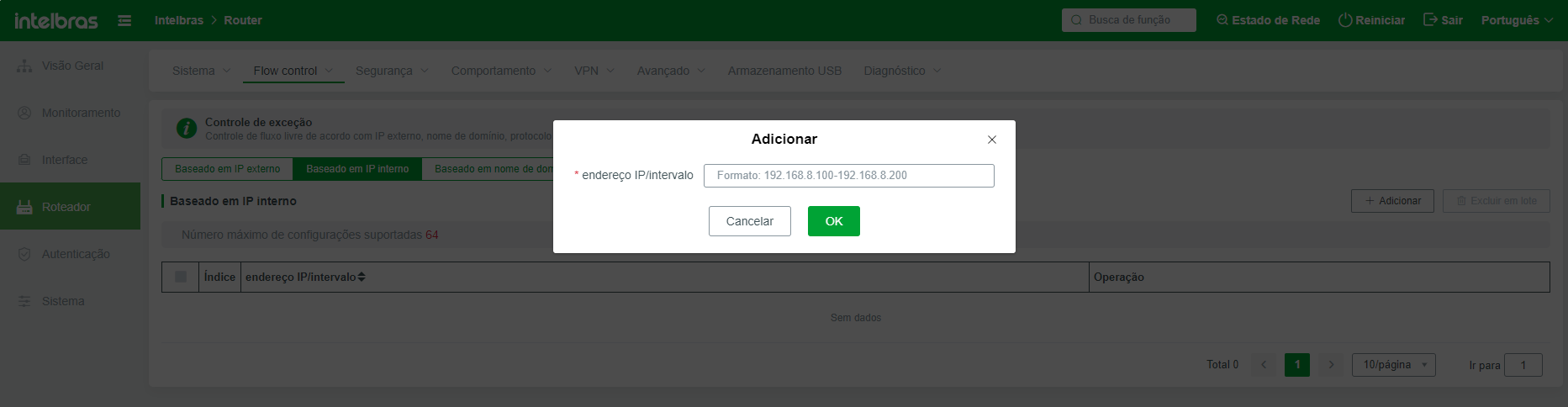

Baseado em IP Interno: É um usuário terminal de intranet cuja largura de banda não é limitada ou garantida (Insira o endereço IP aqui). Usuários de IP da intranet que não inserirem este parâmetro são automaticamente restritos pela regra de controle de fluxo. Você pode definir um endereço IP interno inserindo um único endereço IP ou um segmento de endereço IP. Se você inserir um segmento de endereço IP, insira um intervalo de endereços IP do menor para o maior. Caso contrário, o endereço IP interno não poderá ser inserido. Se forem necessárias exceções para endereços IP em diferentes segmentos, adicione a regra novamente.

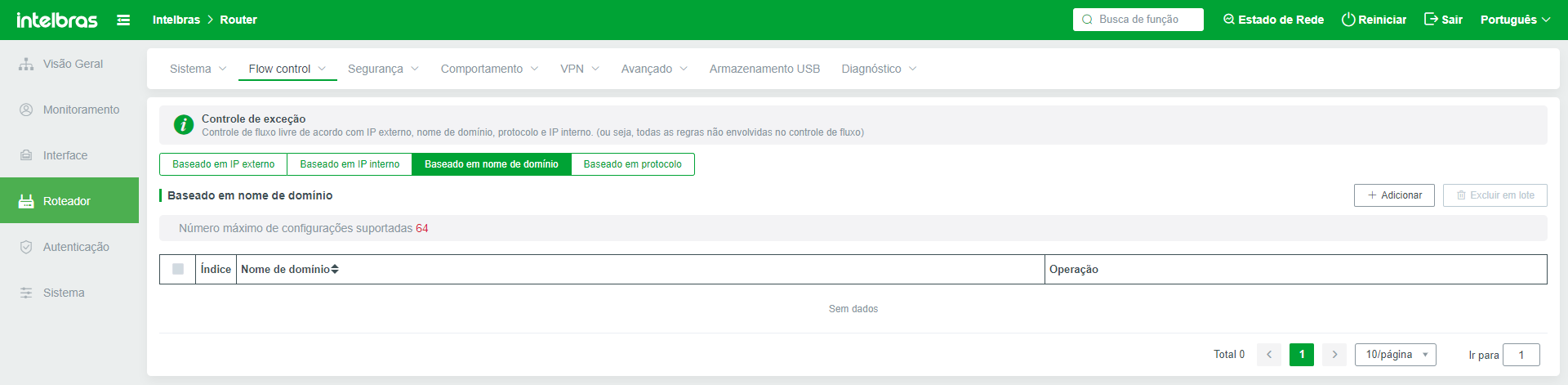

Baseado em nome de Domínio: Faça uma exceção à regra de controle de fluxo para o nome de domínio remoto acessado. Quando um terminal interno acessa o nome de domínio inserido, ele não é restrito pela largura de banda ou garantia de largura de banda. O nome de domínio deve estar em conformidade com as regras de escrita de nomes de domínio. Você pode inserir endereços que não estão em conformidade com as regras de escrita de nomes de domínio, como endereços IP.

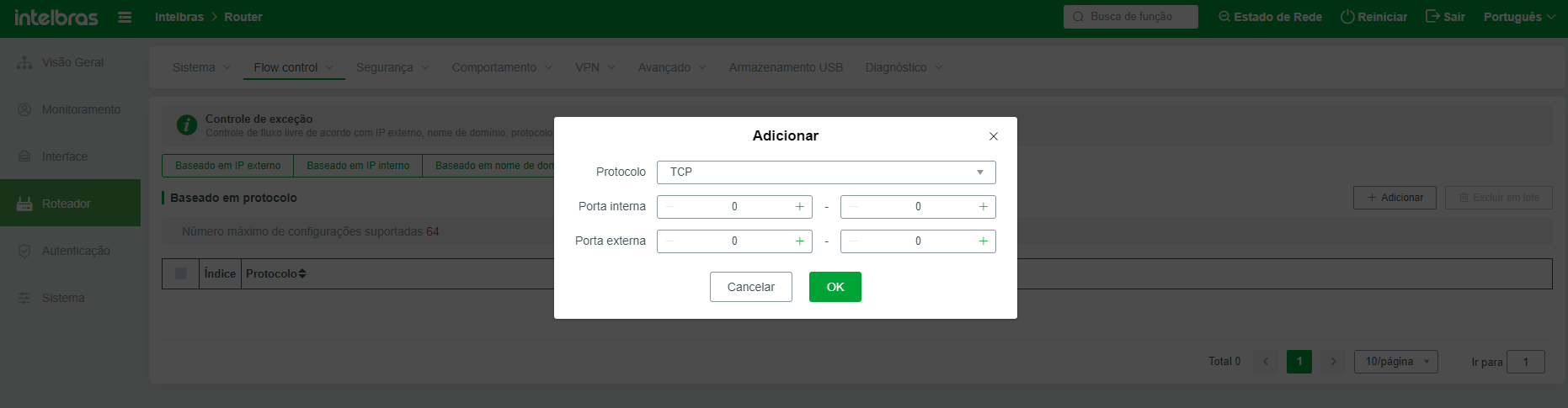

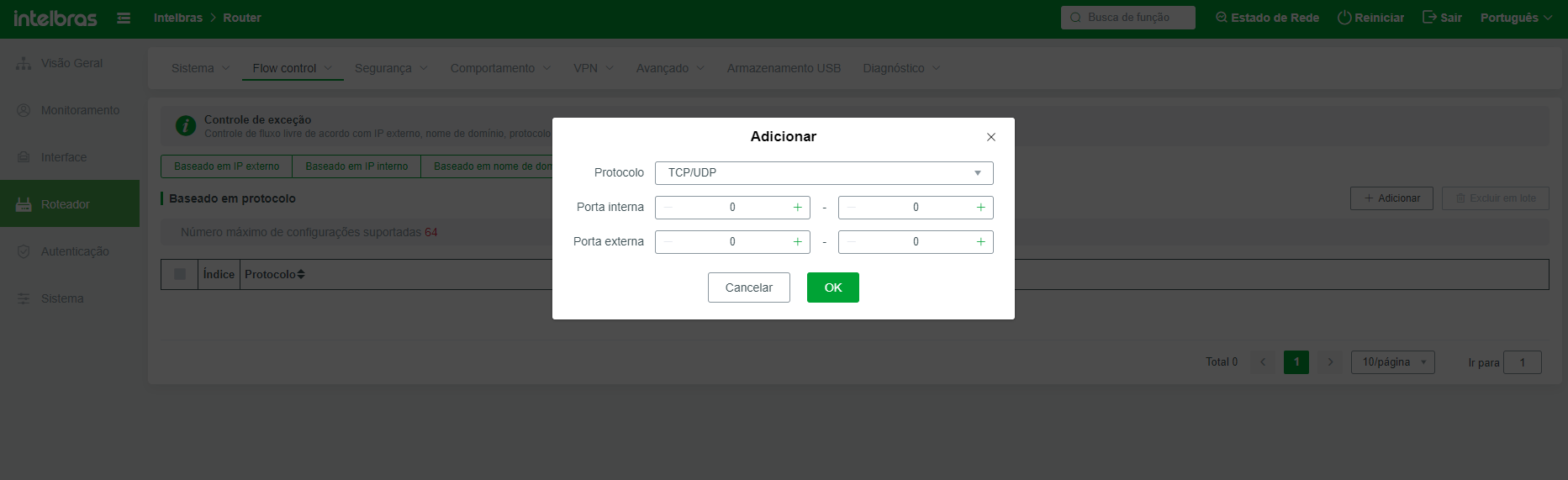

Baseado em Protocolo: A exceção de controle de fluxo é baseada no tipo de protocolo mais o modo de porta. Da mesma forma, o terminal interno não é restrito pelas regras de largura de banda e garantia ao acessar o conteúdo do protocolo correspondente.

Limitação de banda larga

Restrições nas velocidades de upstream e downstream de terminais de intranet.

- Adicionar: adiciona uma regra de limitação de largura de banda.

- Indica se a regra de controle entra em vigor. Se marcado, a regra está em vigor;

- Uma descrição da regra;

- carrega o limite máximo de velocidade. Se o valor for definido como 0, indica que não há restrição.

- Baixe o limite máximo de velocidade. Se o valor for definido como 0, indica que não há restrição.

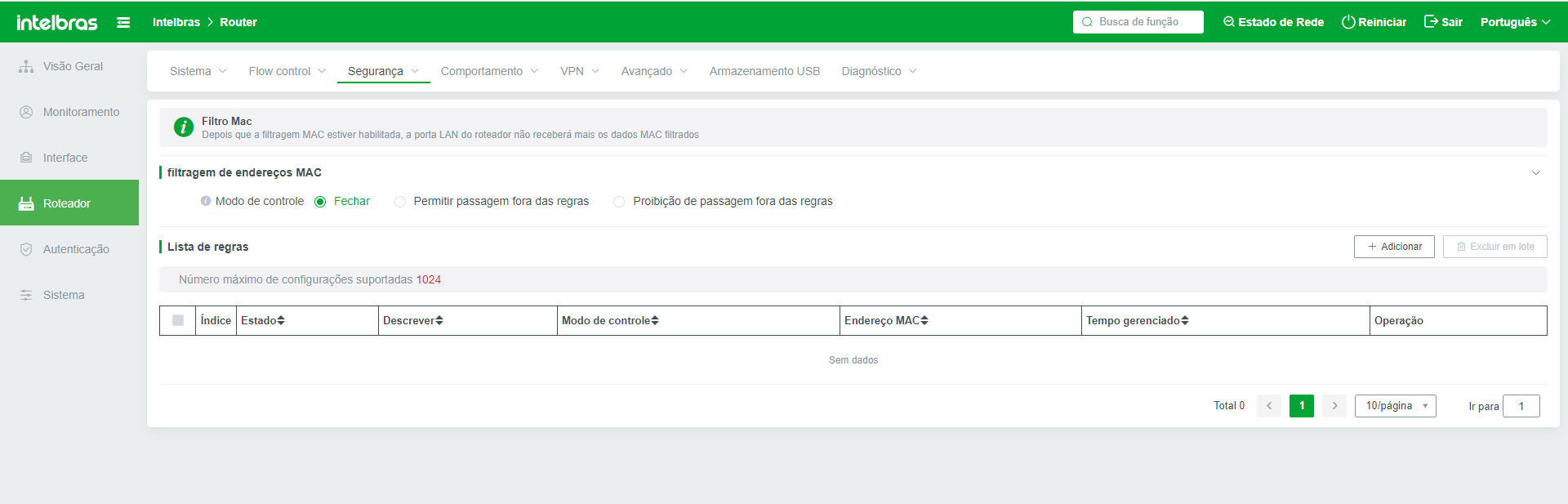

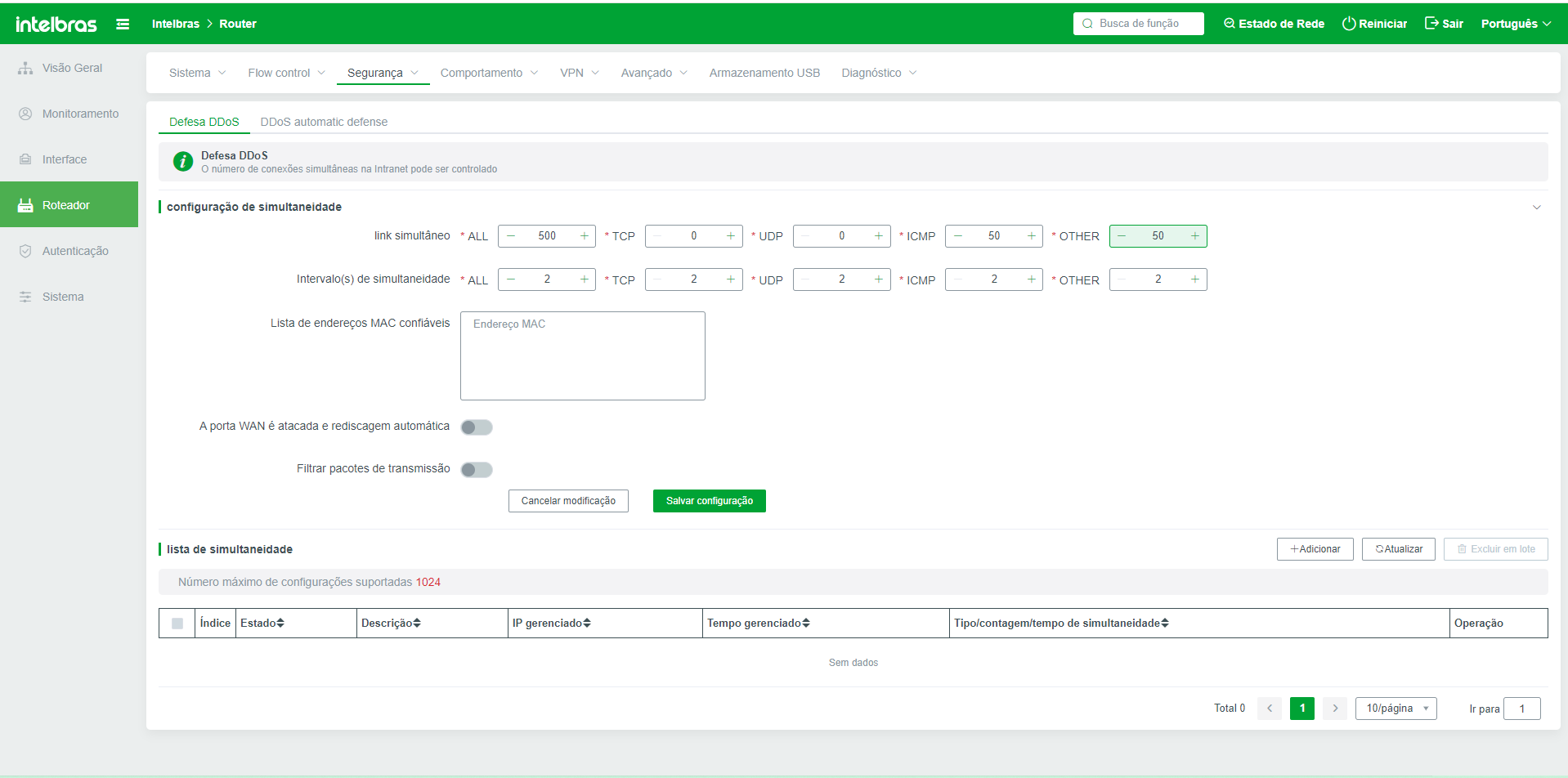

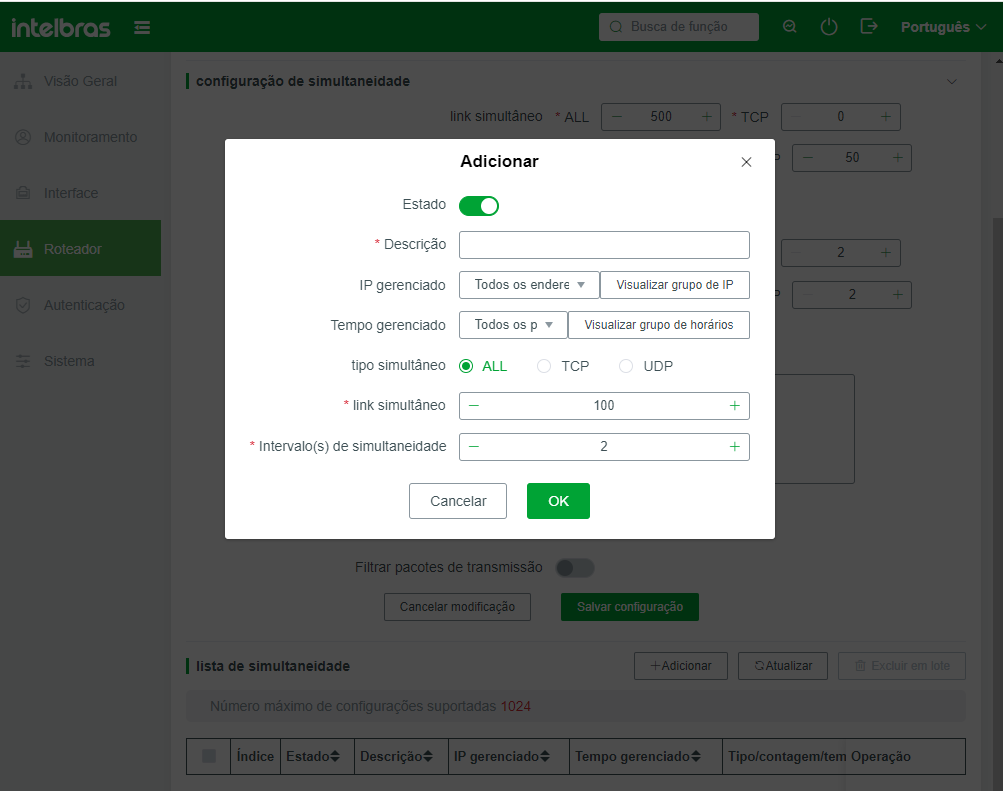

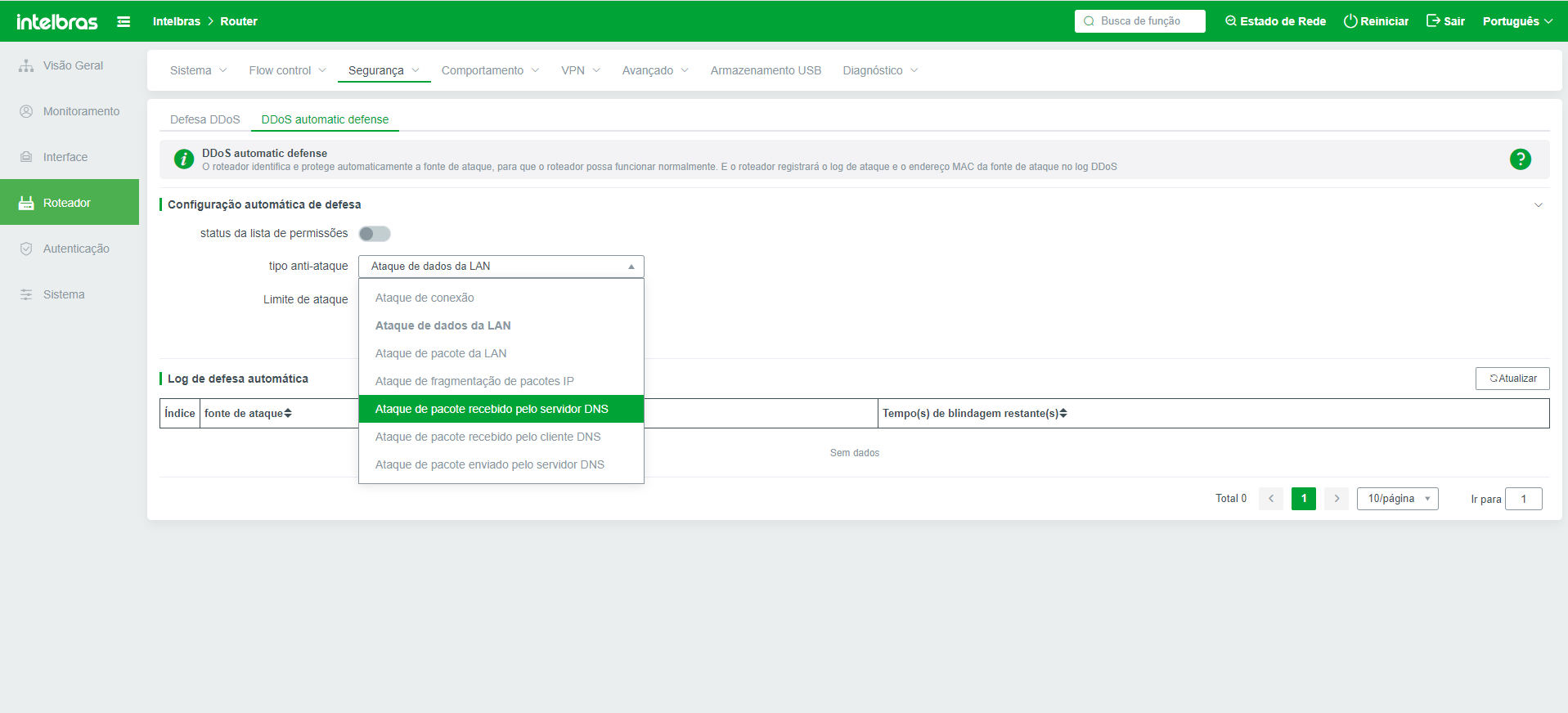

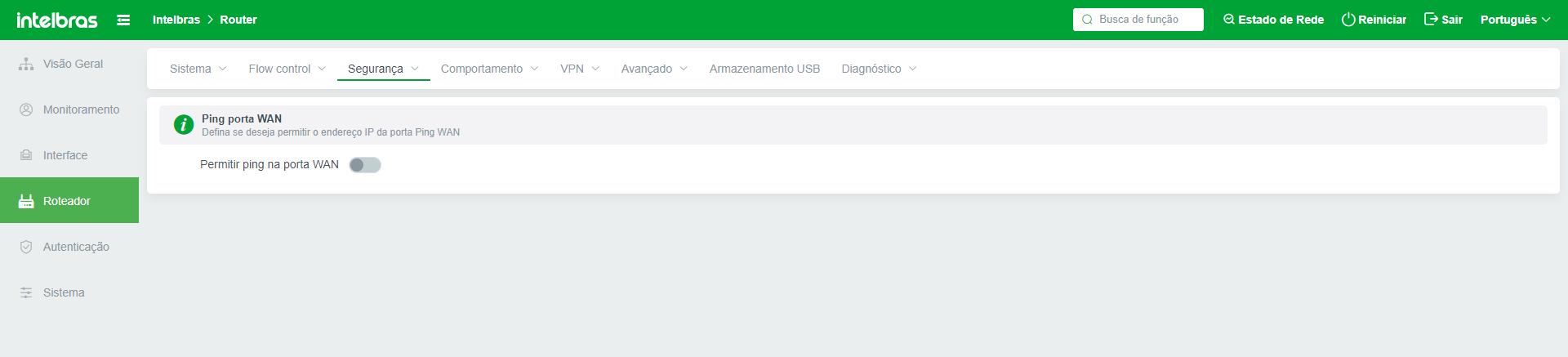

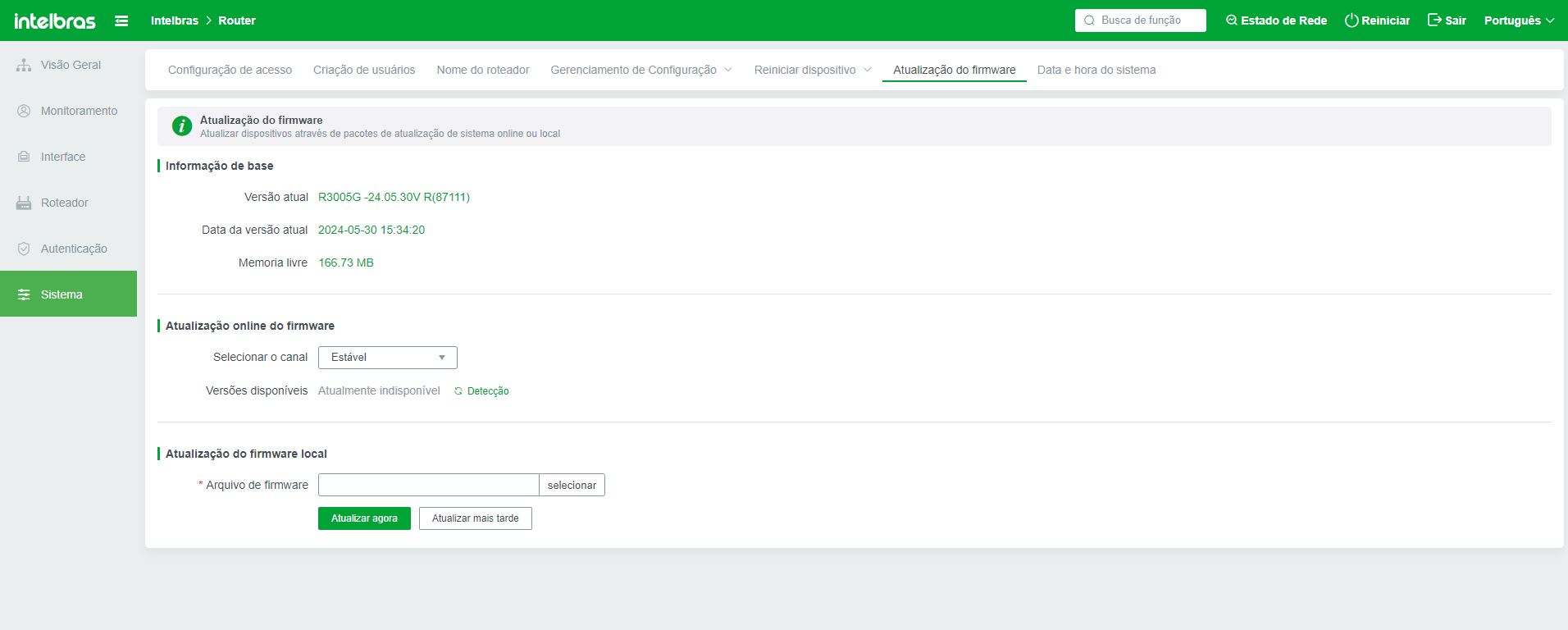

- (Limite separado) A velocidade de cada IP neste intervalo será limitada à velocidade definida, ou seja, cada IP no intervalo definido será limitado separadamente; (Limite de compartilhamento) A velocidade total de todos os endereços IP neste intervalo será limitada à velocidade definida;