Manual do Usuário

SG 2404 PoE L2+

Versão deste manual: 1.1.1

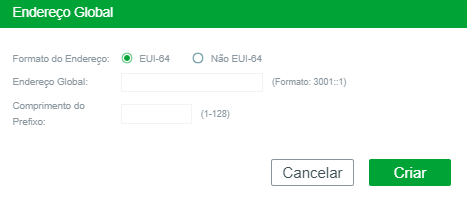

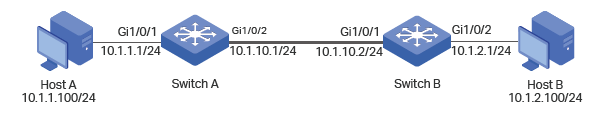

SG 2404 PoE L2+

Parabéns, você acaba de adquirir um produto com a qualidade e segurança Intelbras.

O SG 2404 PoE L2+ é um switch de 24 portas PoE Gigabit Ethernet com 4 portas Mini-GBIC independentes. Atende aos padrões IEEE802.3af e IEEE802.3at, podendo fornecer potência máxima de até 192 W, distribuídos conforme o padrão utilizado e a quantidade de portas disponíveis. Com a tecnologia PoE é possível transmitir energia elétrica e dados através do mesmo cabo de rede (cat5 ou superior) para dispositivos compatíveis com os padrões 802.3af ou 802.3at, eliminando a necessidade de tomadas para os produtos alimentados, minimizando os custos de instalação.

Este é um produto homologado pela Anatel, o número de homologação se encontra na etiqueta do produto, para consultas utilize sistemas.anatel.gov.br

EXPORTAR PARA PDF

Para exportar este manual para o formato de arquivo PDF, utilize o recurso de impressão que navegadores como Google Chrome® e Mozilla Firefox® possuem. Para acessá-lo, pressione as teclas CTRL + P ou clique aqui. Se preferir, utilize o menu do navegador, acessando a aba Imprimir, que geralmente fica no canto superior direito da tela. Na tela que será aberta, execute os passos a seguir, de acordo com o navegador:

Google Chrome®: na tela de impressão, no campo Destino, clique em Alterar, selecione a opção Salvar como PDF na seção Destinos locais e clique em Salvar. Será aberta a tela do sistema operacional solicitando que seja definido o nome e onde deverá ser salvo o arquivo.

Mozilla Firefox®: na tela de impressão, clique em Imprimir, na aba Geral, selecione a opção Imprimir para arquivo, no campo Arquivo, defina o nome e o local onde deverá ser salvo o arquivo, selecione PDF como formato de saída e clique em Imprimir.

PROTEÇÃO E SEGURANÇA DE DADOS

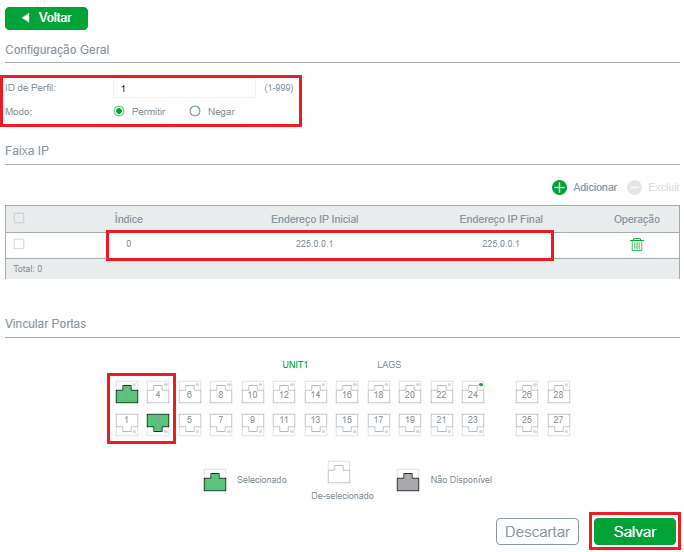

Observar as leis locais relativas à proteção e uso de tais dados e as regulamentações que prevalecem no país. O objetivo da legislação de proteção de dados é evitar infrações nos direitos individuais de privacidade baseadas no mau uso dos dados pessoais.

Tratamento de dados pessoais

Este sistema utiliza e processa dados pessoais como senhas, registro detalhado de chamadas, endereços de rede e registro de dados de clientes, por exemplo.

Diretrizes que se aplicam aos funcionários da Intelbras

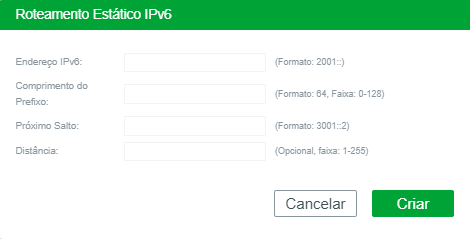

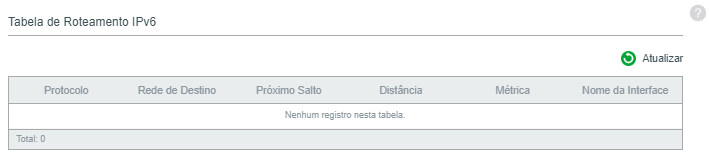

- Os funcionários da Intelbras estão sujeitos a práticas de comércio seguro e confidencialidade de dados sob os termos dos procedimentos de trabalho da companhia.

- É imperativo que as regras a seguir sejam observadas para assegurar que as provisões estatutárias relacionadas a serviços (sejam eles serviços internos ou administração e manutenção remotas) sejam estritamente seguidas. Isso preserva os interesses do cliente e oferece proteção pessoal adicional.

Diretrizes que controlam o tratamento de dados

- Assegurar que apenas pessoas autorizadas tenham acesso aos dados de clientes.

- Usar as facilidades de atribuição de senhas, sem permitir qualquer exceção. Jamais informar senhas para pessoas não autorizadas.

- Assegurar que nenhuma pessoa não autorizada tenha como processar (armazenar, alterar, transmitir, desabilitar ou apagar) ou usar dados de clientes.

- Evitar que pessoas não autorizadas tenham acesso aos meios de dados, por exemplo, discos de backup ou impressões de protocolos.

- Assegurar que os meios de dados que não são mais necessários sejam completamente destruídos e que documentos não sejam armazenados ou deixados em locais geralmente acessíveis.

- O trabalho em conjunto com o cliente gera confiança.

Uso indevido e invasão de hackers

As senhas de acesso permitem o alcance e a alteração de qualquer facilidade, como o acesso externo ao sistema da empresa para obtenção de dados, portanto, é de suma importância que as senhas sejam disponibilizadas apenas àqueles que tenham autorização para uso, sob o risco de uso indevido.

A intelbras não acessa, transfere, capta, nem realiza qualquer outro tipo tratamento de dados pessoais a partir deste produto, com exceção aos dados necessários para funcionamento do próprio produto. Para mais informações, consulte o capítulo sobre métodos de segurança do equipamento.

Esse produto vem com uma senha-padrão de fábrica. Para sua segurança, é IMPRESCINDÍVEL que você a troque assim que instalar o produto e questione o seu técnico quanto as senhas configuradas, quais os usuários que possuem acesso e os métodos de recuperação.

SOBRE O MANUAL

Quando estiver utilizando esse guia perceba que as funções do switch podem variar sua apresentação dependendo de qual versão de software você tiver. Todas as Screenshots., imagens, parâmetros e descrições documentadas nesse guia são utilizadas unicamente para demonstração.

As informações desse documento e seu conteúdo podem mudar sem aviso prévio. Todos os esforços foram tomados para a preparação desse documento para garantir a precisão do seu conteúdo, porém sob todas as declarações, informações e recomendações desse documento não constituem garantia de qualquer gênero. Os usuários devem ter total responsabilidade pela aplicação desse produto.

Este manual contém informações para instalação e gerenciamento do switch SG 2404 PoE L2+. Por favor, leia-o com atenção antes de operar o produto.

Público destinado para o manual

Esse guia é direcionado para gestores de rede os quais estejam familiarizados com conceitos de TI e terminologias de rede.

Convenções

Neste manual as seguintes convenções serão usadas:

Sistema > Informações > Status: significa que a página Status está dentro do submenu Informações, que está localizada dentro do menu Sistema.

Estrutura do manual

|

Capítulo |

Introdução |

|

1 – Sobre o manual |

Introdução de como o manual está estruturado. |

|

2 – Introdução |

Especificações gerais do produto. |

|

3 – Acessando o Switch |

Introdução para acessar a interface de gerenciamento do produto. |

|

4 – Sistema de Gestão |

Este módulo é utilizado para configurações do sistema e propriedades do switch. - Informações: configuração da descrição, tempo do sistema e parâmetros de redes do switch. - Usuários: configuração de usuários e senhas, além de configurar o nível de acesso para cada usuário. - Ferramentas: manipulação dos arquivos de configuração do switch. - Gerenciamento: fornece diferentes medidas de segurança para acessar o gerenciamento web do switch. - Configuração PoE: configuração geral da função PoE. - Agendamentos: configuração de data e hora específicos para o funcionamento do PoE. |

|

5 – Gerenciando as Interfaces Físicas |

Este módulo é utilizado para configurar as funções de interfaces físicas do switch. - Configurações básicas: configuração de status, velocidade, tipo de conexão, controle de fluxo e configuração de MTU. - Isolamento de Portas: configurações para controle de dados que a porta pode encaminhar e sua lista de encaminhamento. - Loopback Detection: configurações para controle de Loop na rede. |

|

6 – Configuração LAG |

Este módulo é utilizado para configurar a função de grupos de Link Aggregation. Para unir múltiplas interfaces físicas em uma interface lógica para aumentar a banda e a confiabilidade. |

|

7 – Gerenciamento a Tabela de endereço MAC |

Este módulo é utilizado para configurar as funções da tabela MAC do switch. - Tabela de endereço MAC: contém as informações dos endereços físicos que o switch utiliza para encaminhar pacotes. - Configurações de Endereço MAC: configura as entradas de endereços na tabela, seu tempo de aging e entradas de filtro. |

|

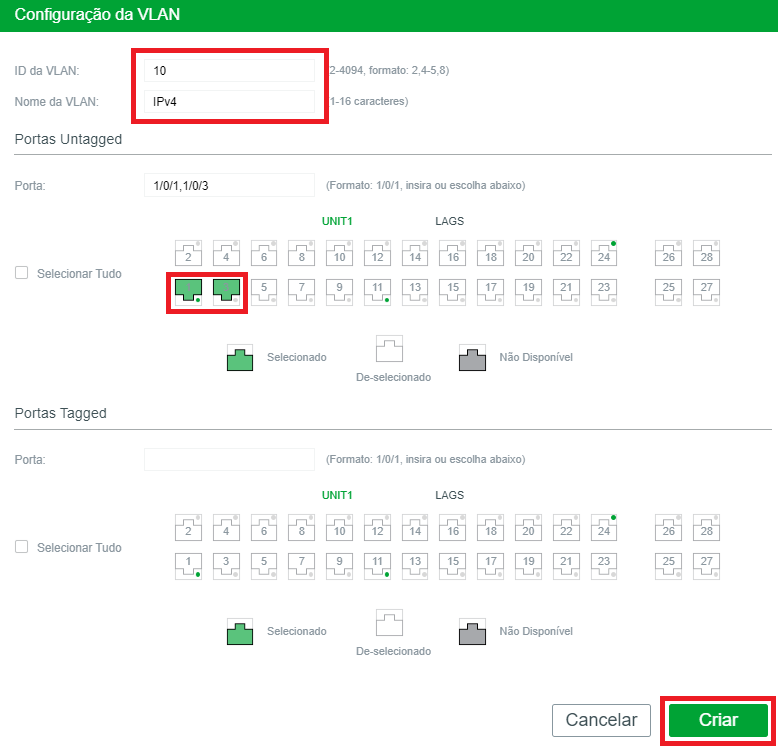

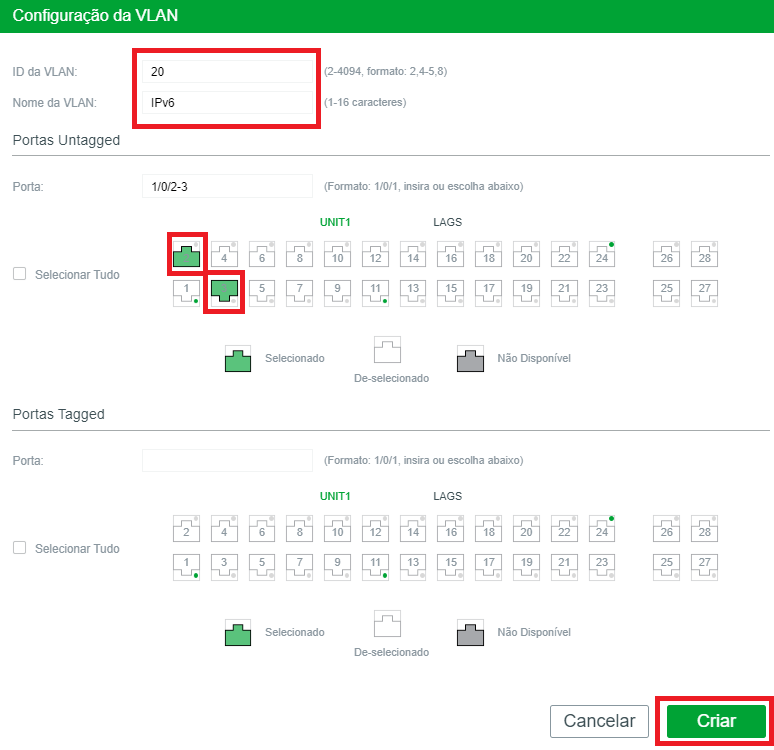

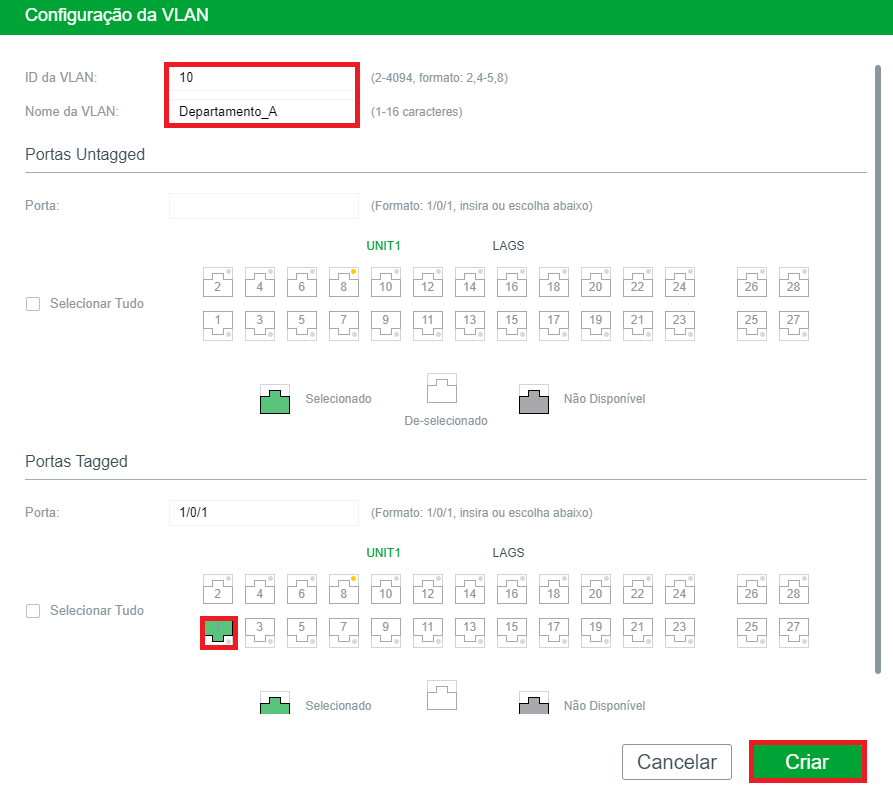

8 – VLAN 802.1Q |

Este módulo é utilizado para configurar VLANs. - VLAN 802.1Q: configuração de VLANs baseadas em TAG de VLAN e portas. |

|

9 – MAC VLAN |

Este módulo é utilizado para configurar VLANs baseadas em MAC. |

|

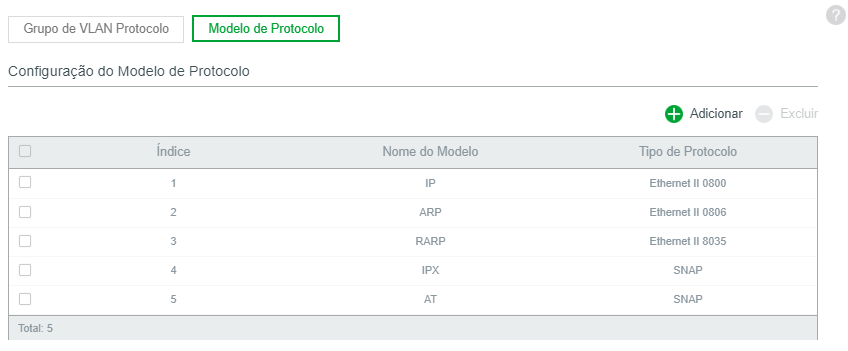

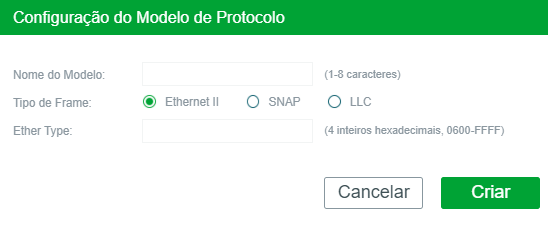

10 –VLAN de Protocolo |

Este módulo é utilizado para configurar VLANs baseadas em Protocolo. |

|

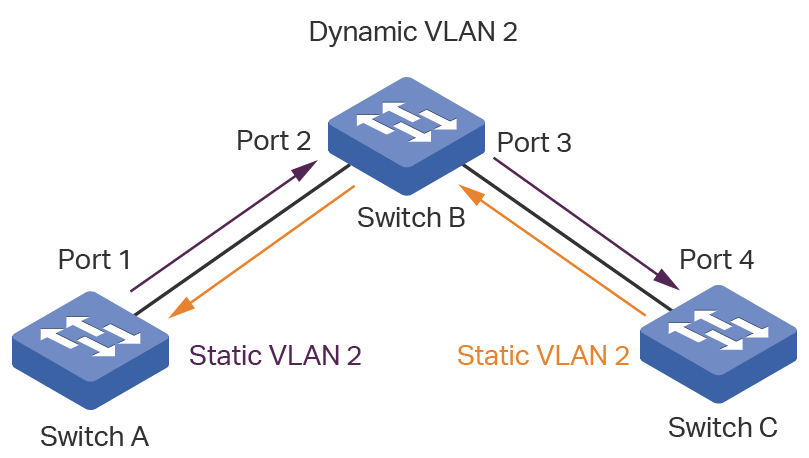

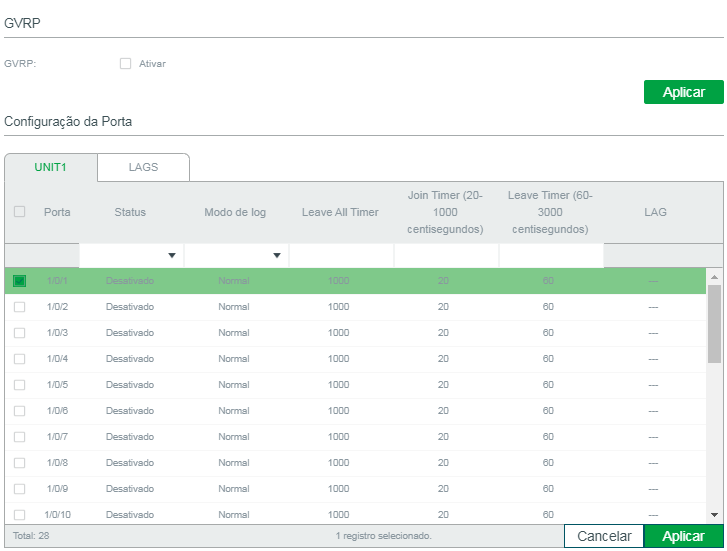

11 – GVRP |

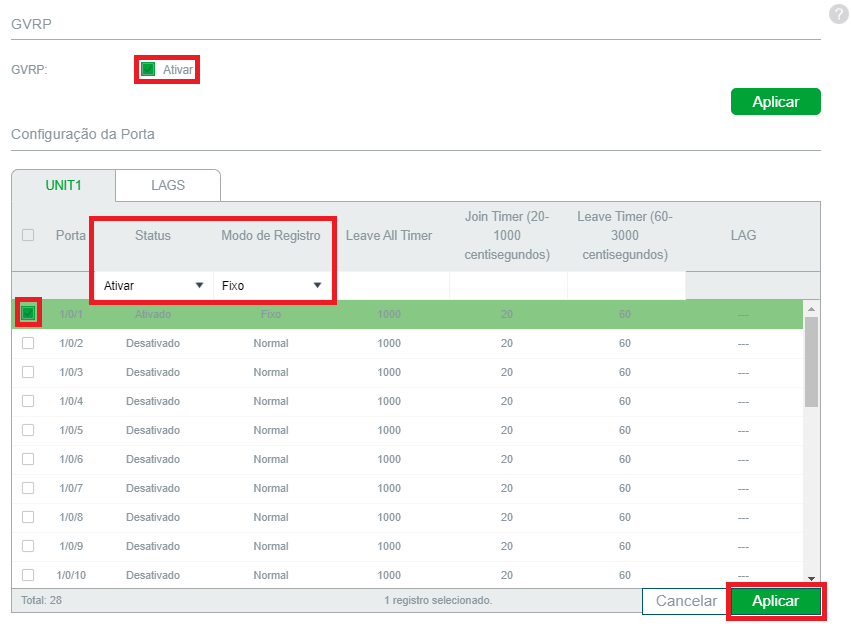

Este módulo é utilizado para configurar a função de GVRP do switch. |

|

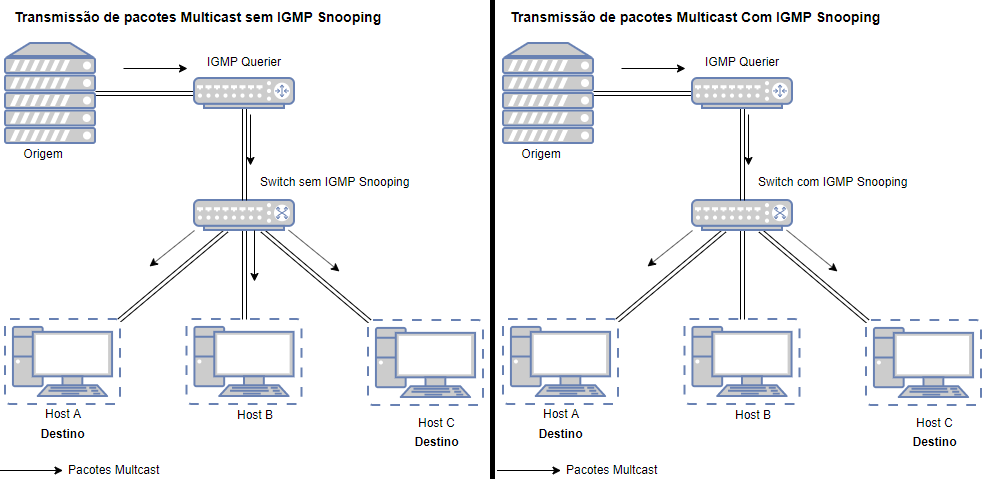

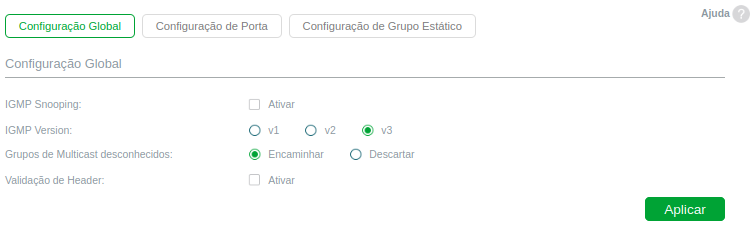

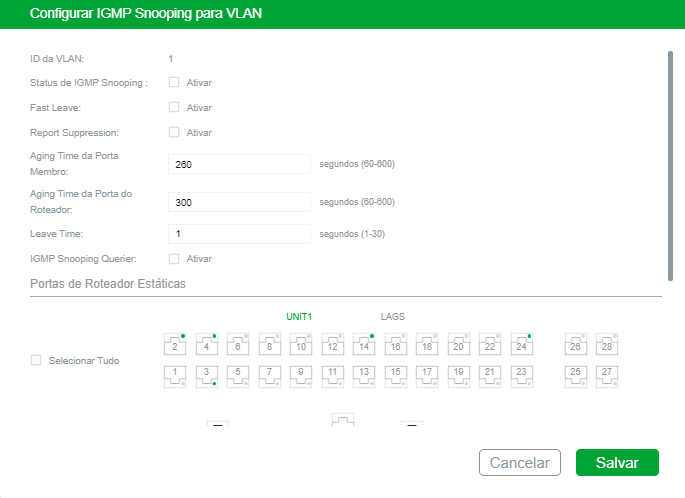

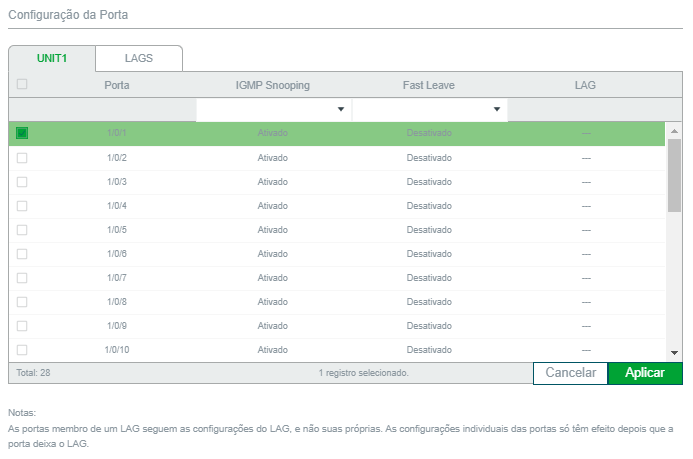

12 – Multicast de Camada 2 |

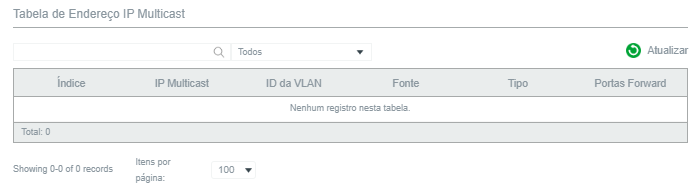

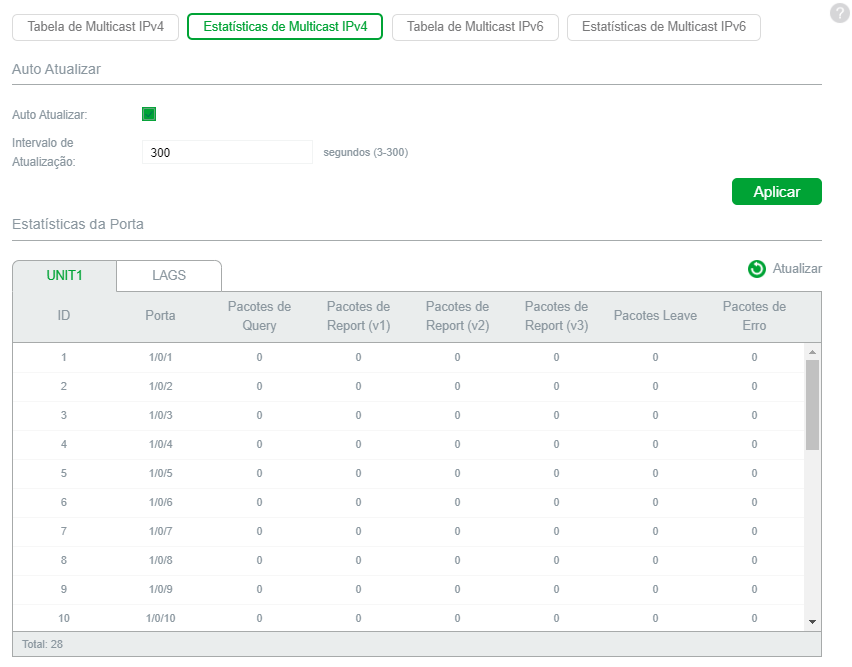

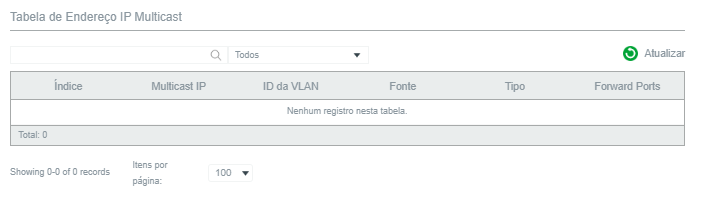

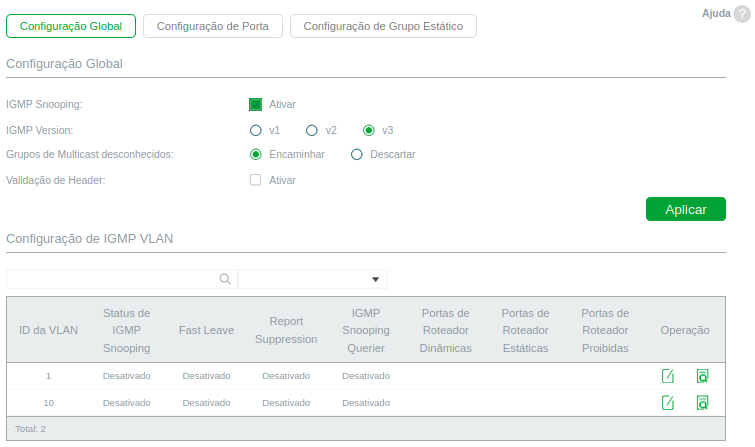

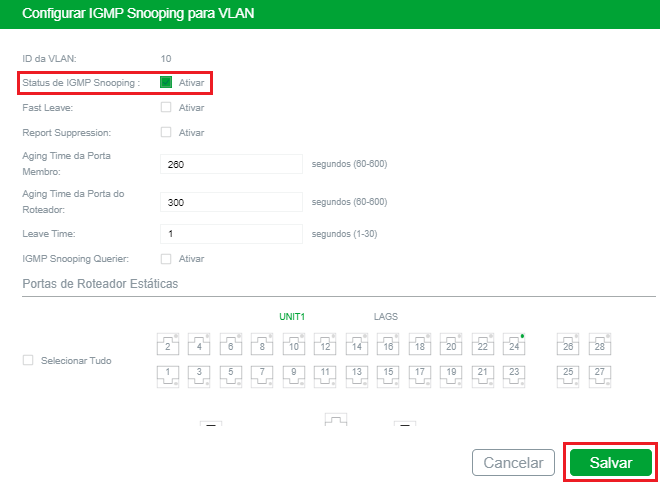

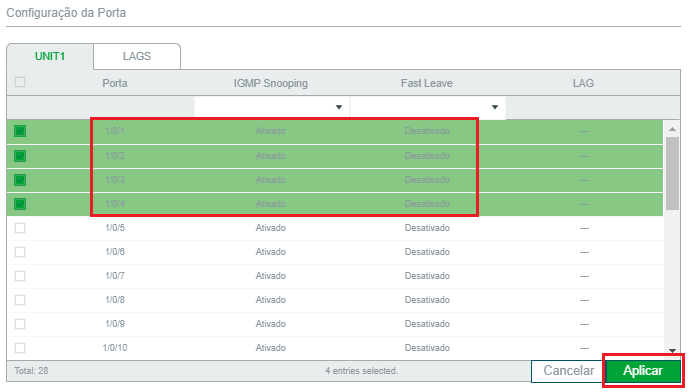

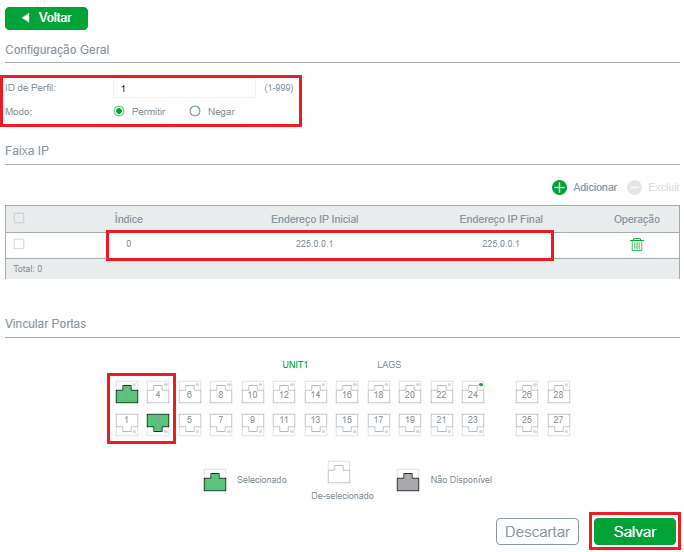

Este módulo é utilizado para configurar a função Multicast do switch. - IGMP Snooping: configuração global dos parâmetros IGMP Snooping, propriedade da porta, VLAN e Multicast VLAN. - Multicast estático: configuração da tabela de IP Multicast estático e visualização da tabela de endereços Multicast. - Filtro Multicast: configuração dos recursos de filtros de endereços Multicast. - Estatísticas IGMP: visualização das mensagens IGMP em cada porta do switch. |

|

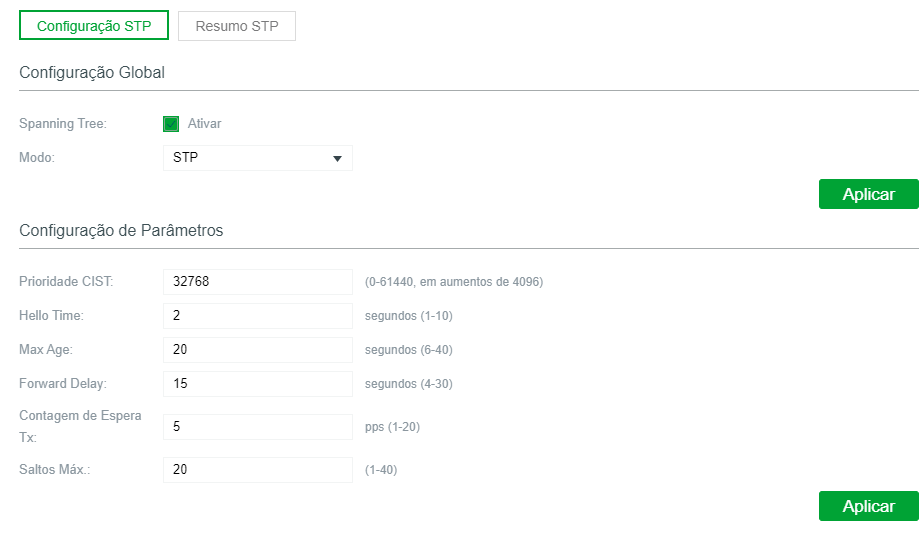

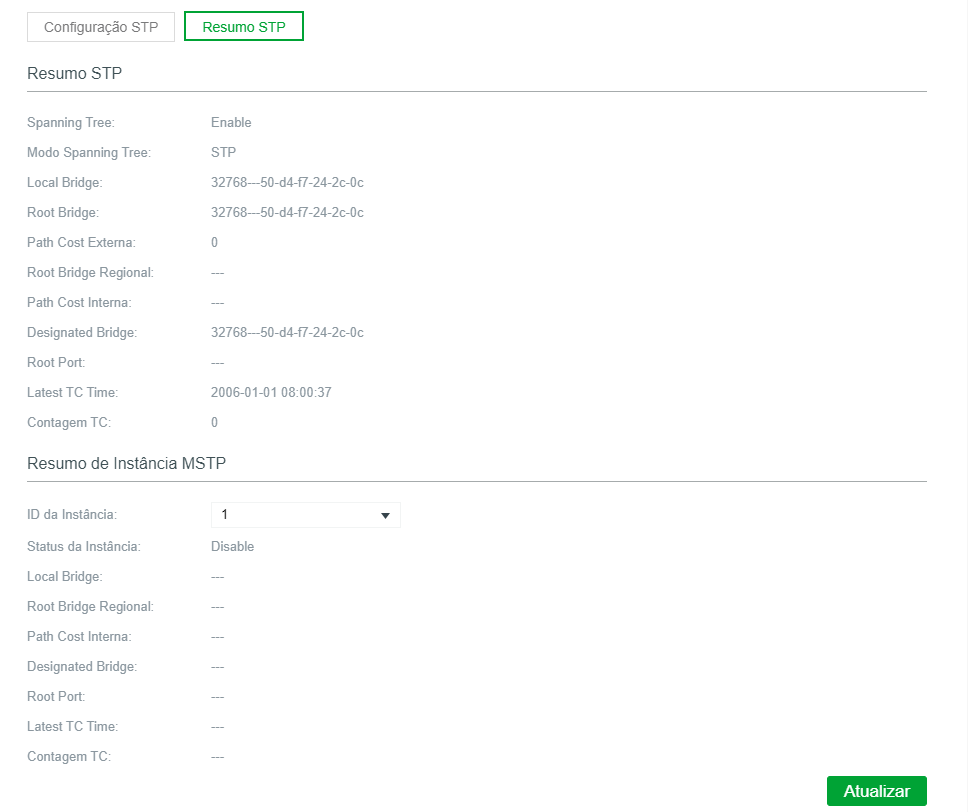

13 – STP |

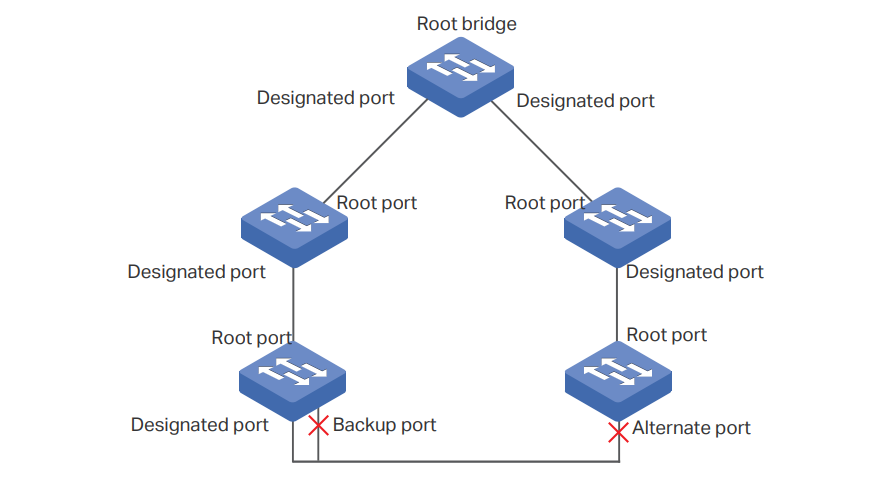

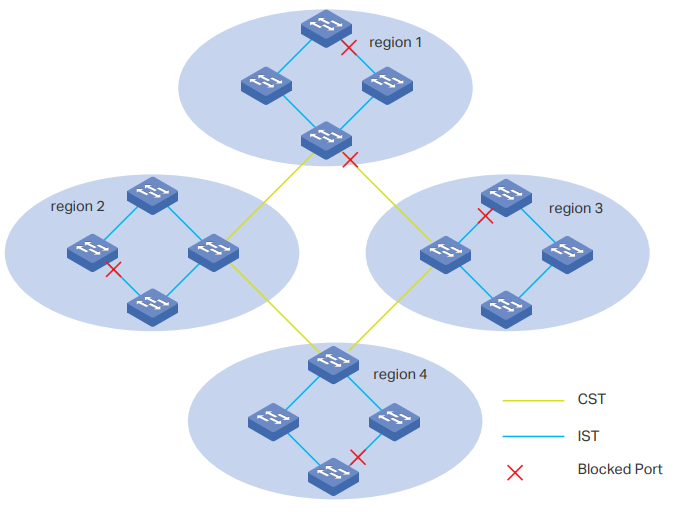

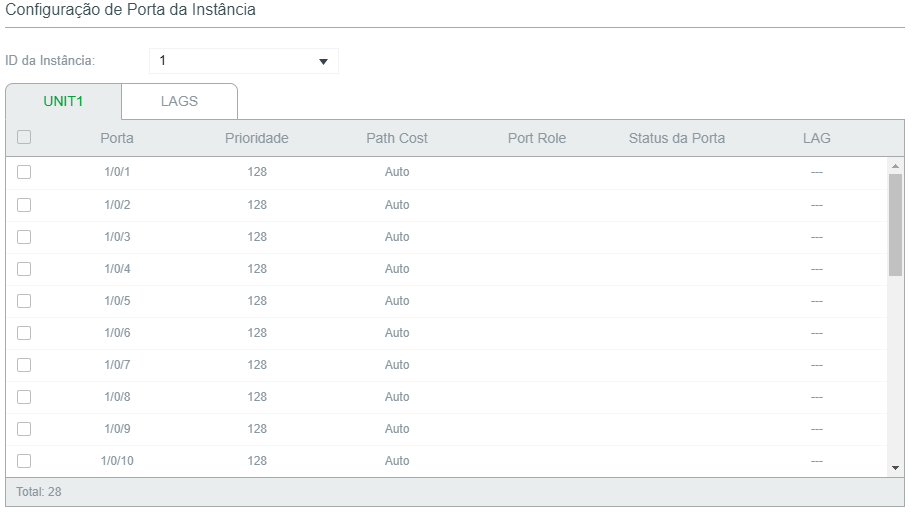

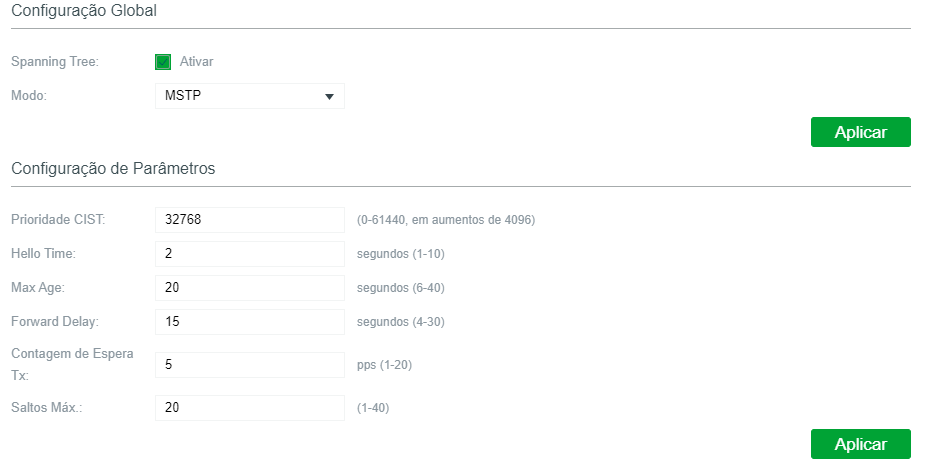

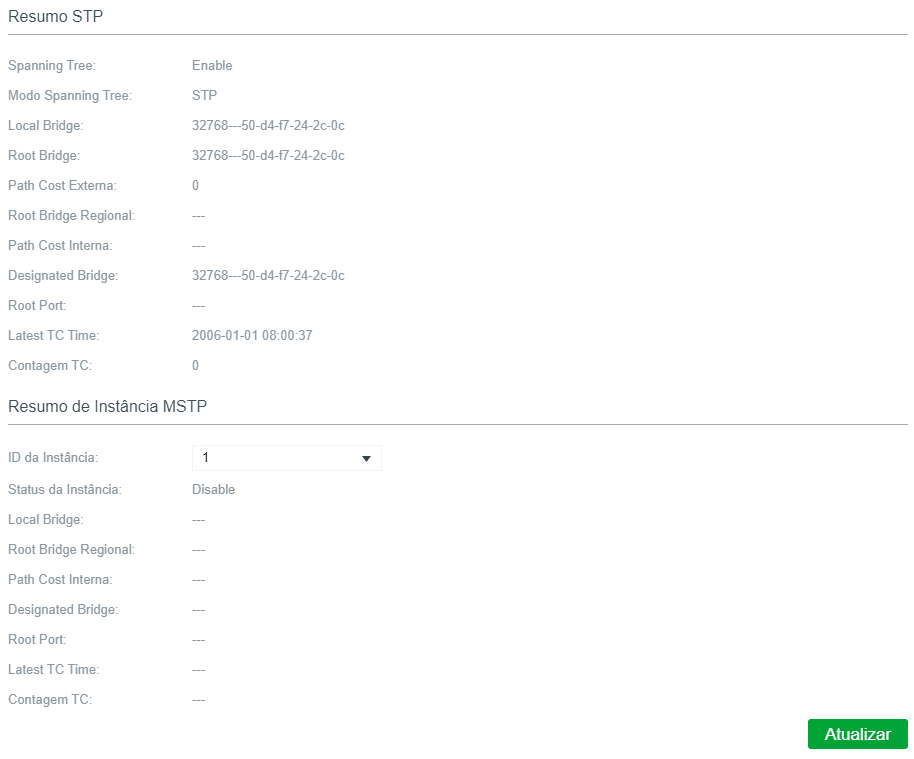

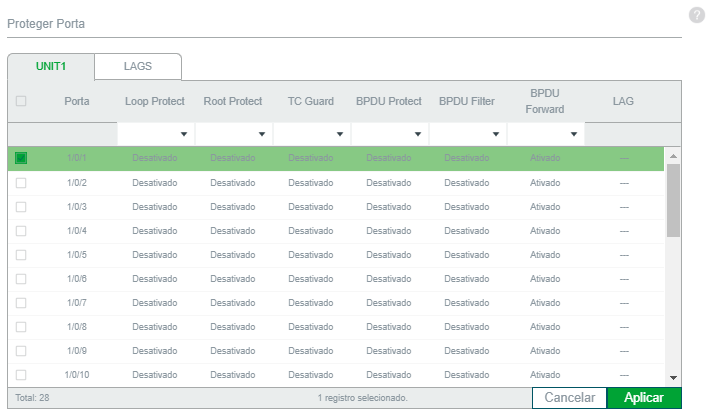

Este módulo é utilizado para configurar a função Spanning Tree no switch. - Spanning Tree: configuração e visualização das configurações globais da função Spanning Tree. - Portas STP: configuração dos parâmetros da função STP para cada porta. - Instâncias MSTP: configuração de instâncias MSTP. - Segurança STP: configuração de proteção contra invasões maliciosos à função STP. |

|

14 – LLDP |

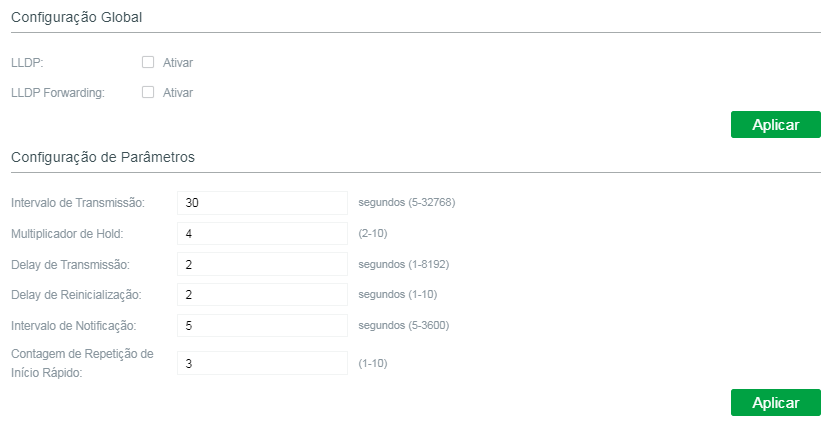

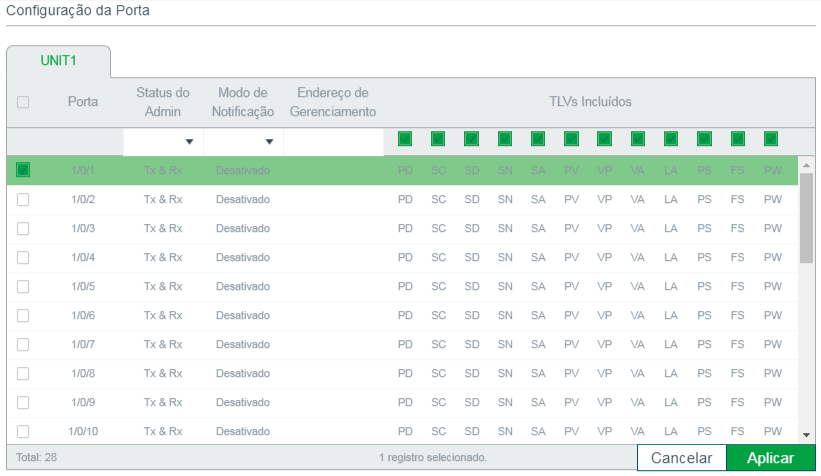

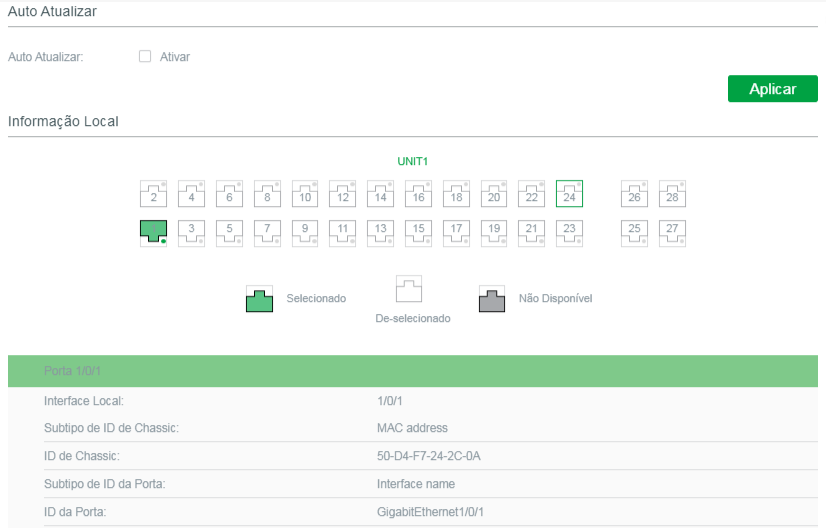

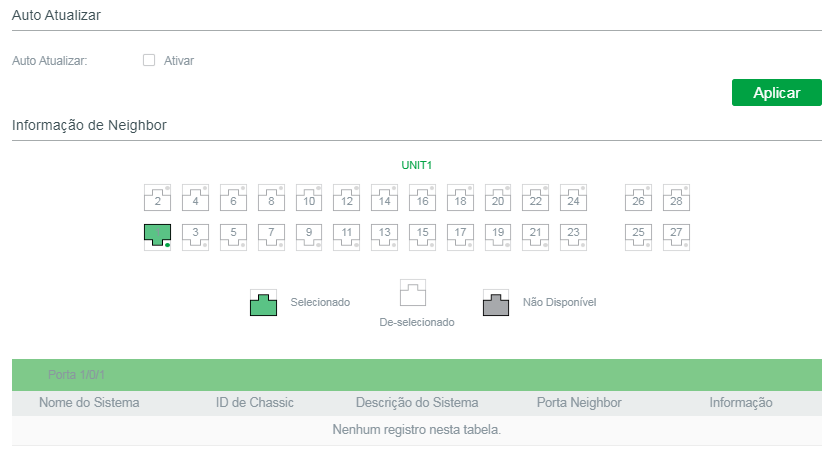

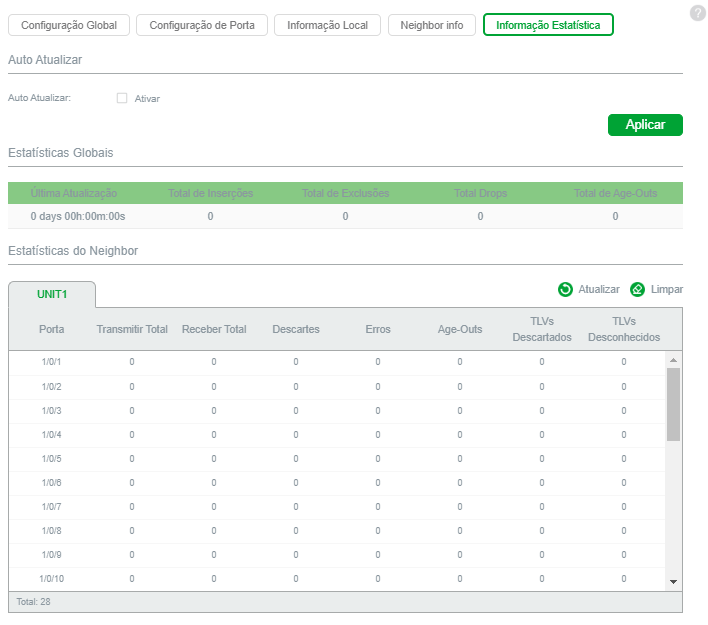

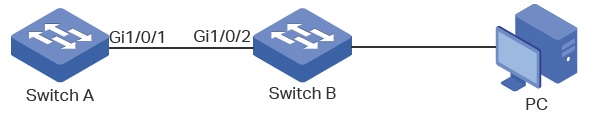

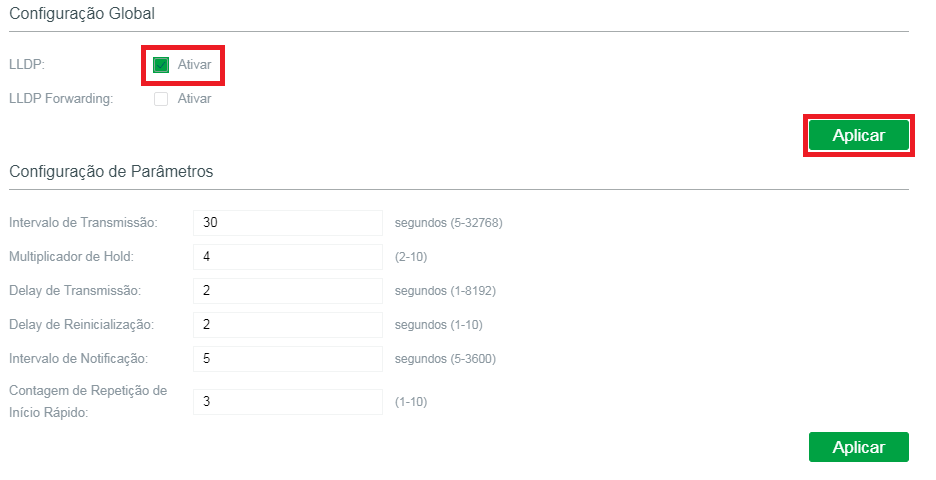

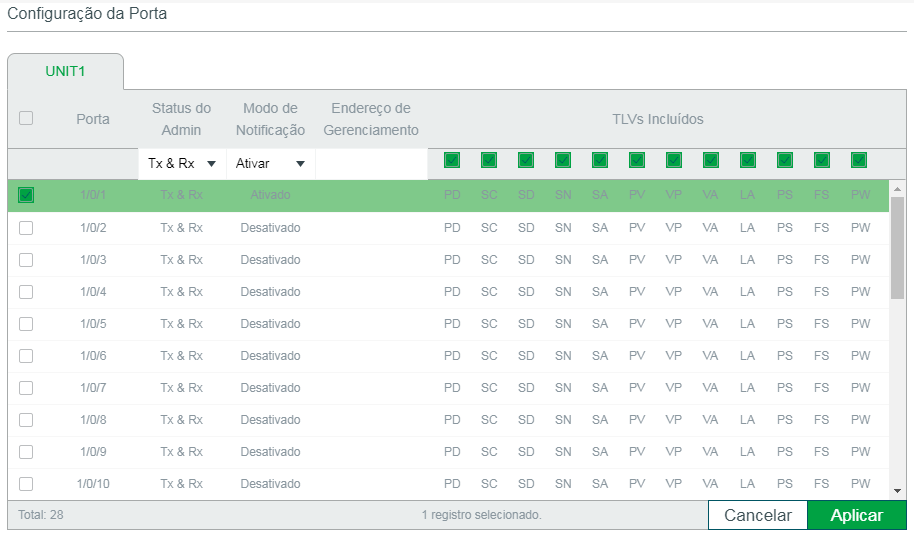

Este módulo é utilizado para configurar a função LLDP, fornecendo informações para aplicações SNMP, simplificando a solução de problemas. - Configuração LLDP: configuração dos parâmetros de funcionamento da função LLDP. - Informações dos dispositivos: visualização das informações LLDP do dispositivo local e dispositivo vizinho. - Estatísticas LLDP: visualização das estatísticas LLDP do dispositivo local. |

|

15 – Interfaces de Camada 3 |

Este módulo é utilizado para configurar a função |

|

16 – Roteamento |

Este módulo é utilizado para configurar a função |

|

17 – DHCP |

Este módulo é utilizado para configurar a função |

|

18 – ARP |

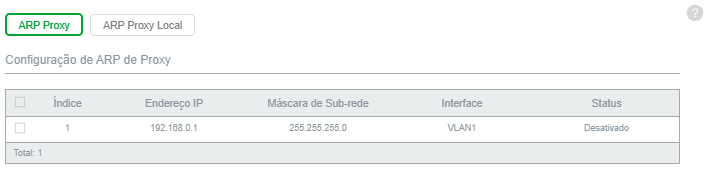

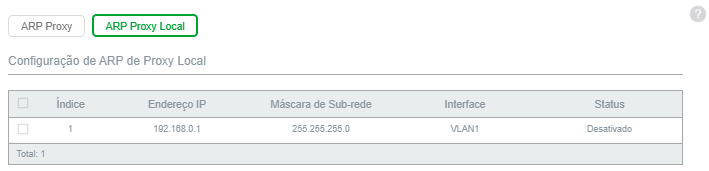

Este módulo é utilizado para configurar e visualizar a tabela ARP. - Tabela ARP: |

|

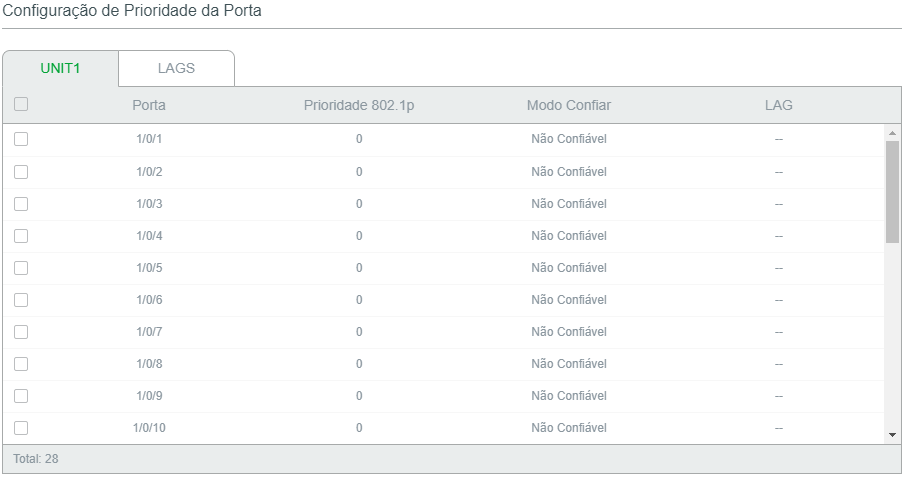

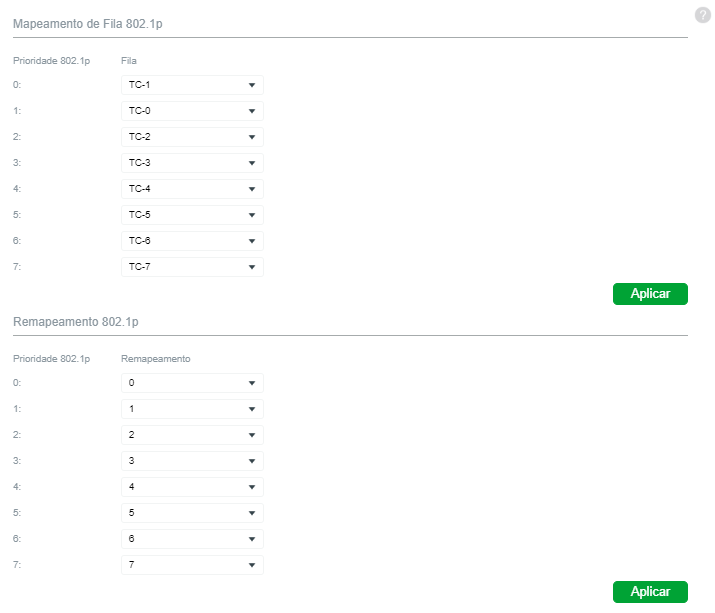

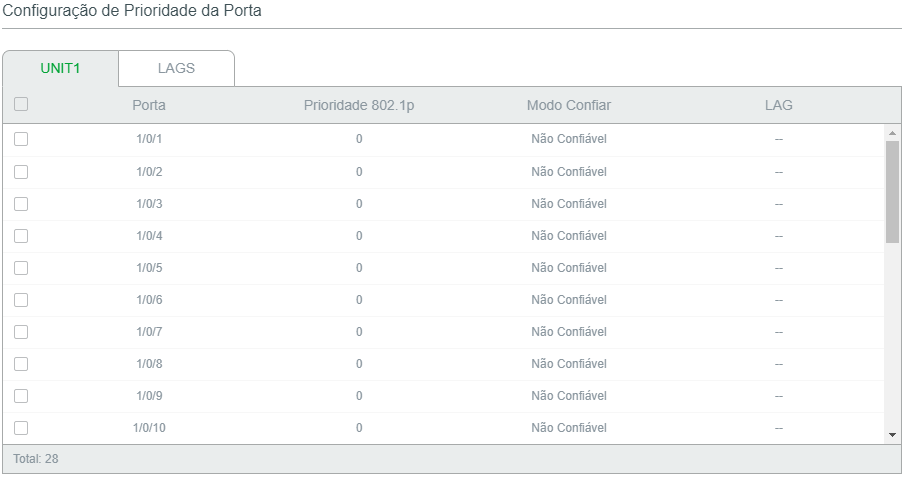

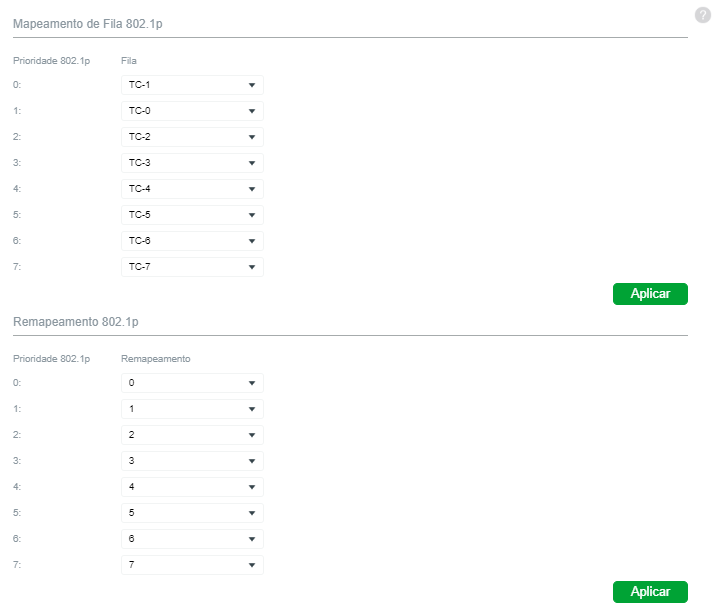

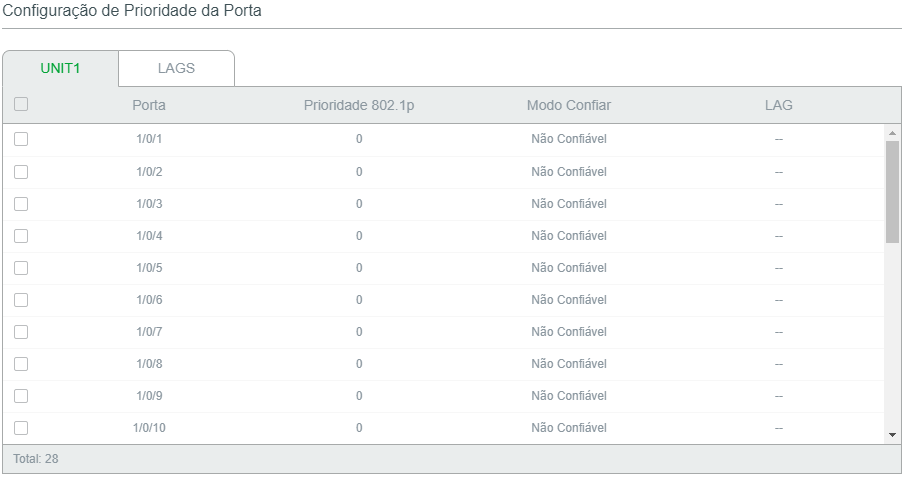

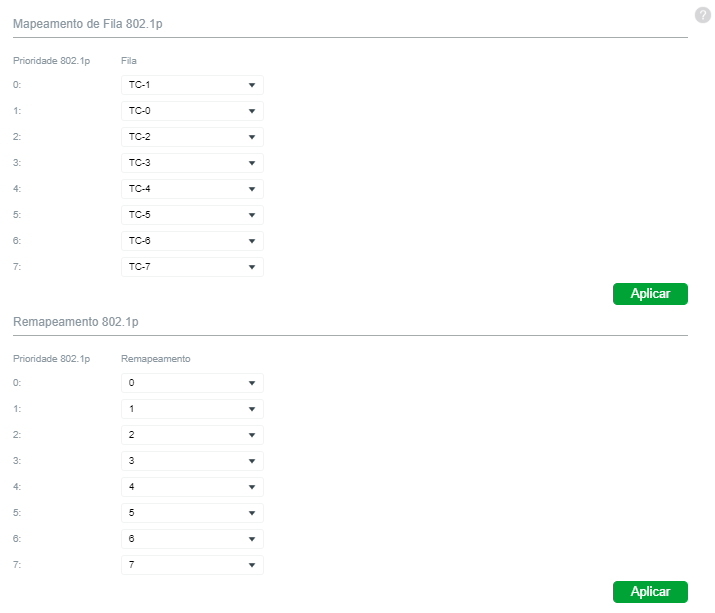

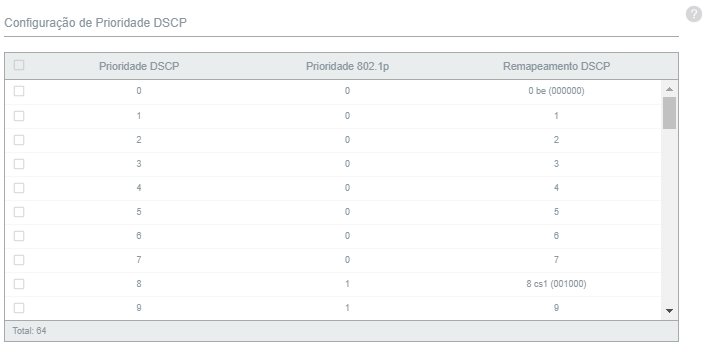

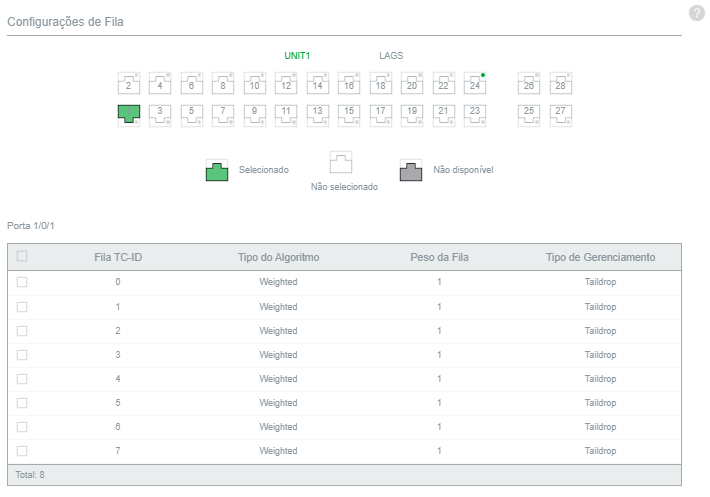

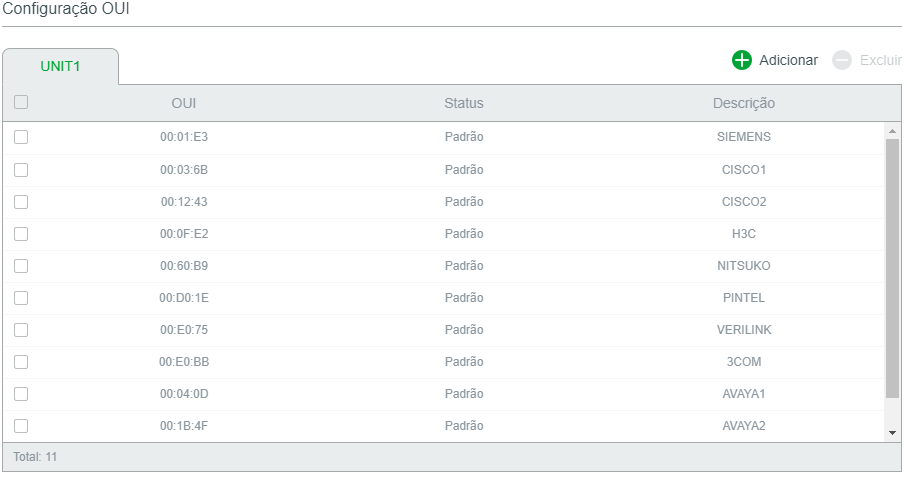

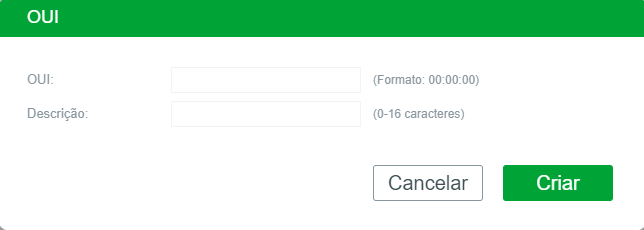

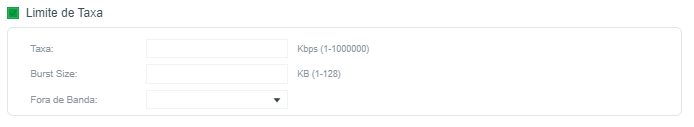

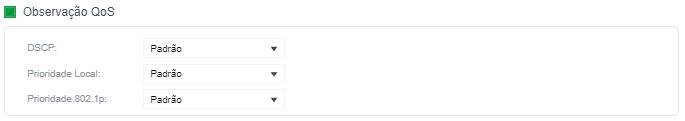

19 – QoS |

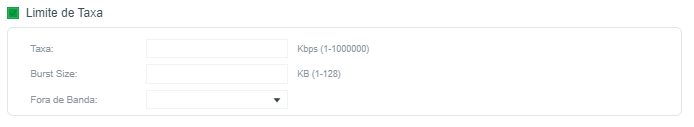

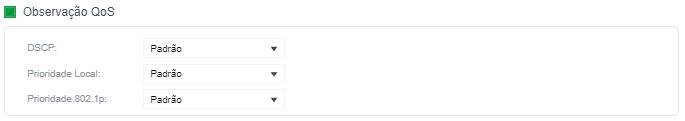

Este módulo é utilizado para configuração de QoS, provendo qualidade e priorizando serviços desejados. - DiffServ: configuração de prioridade por porta, 802.1P e DSCP, além de configuração do algoritmo de fila. - Controle de banda: configuração do limite de banda e Storm Control por porta. |

|

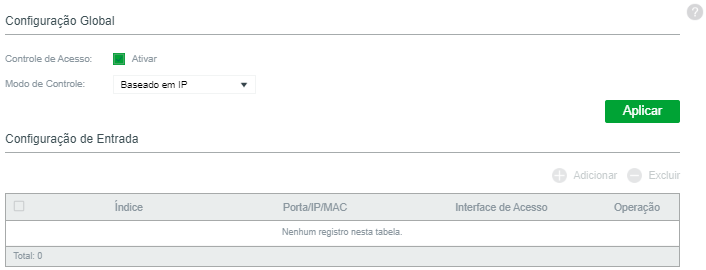

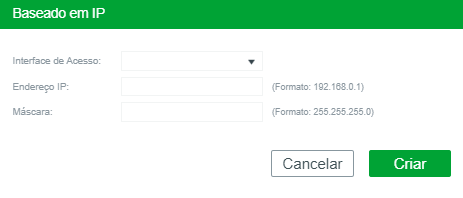

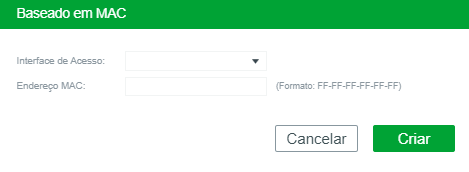

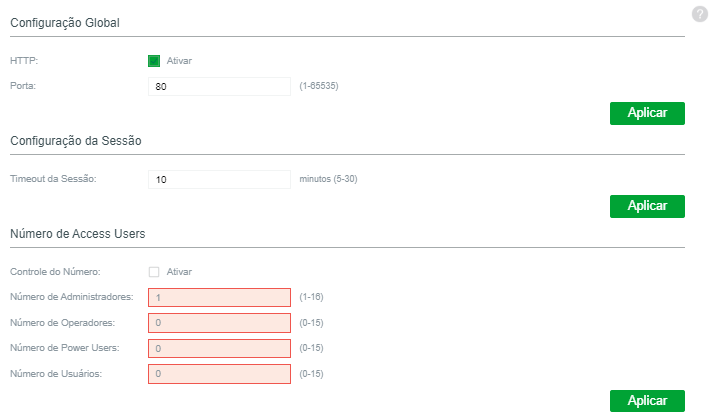

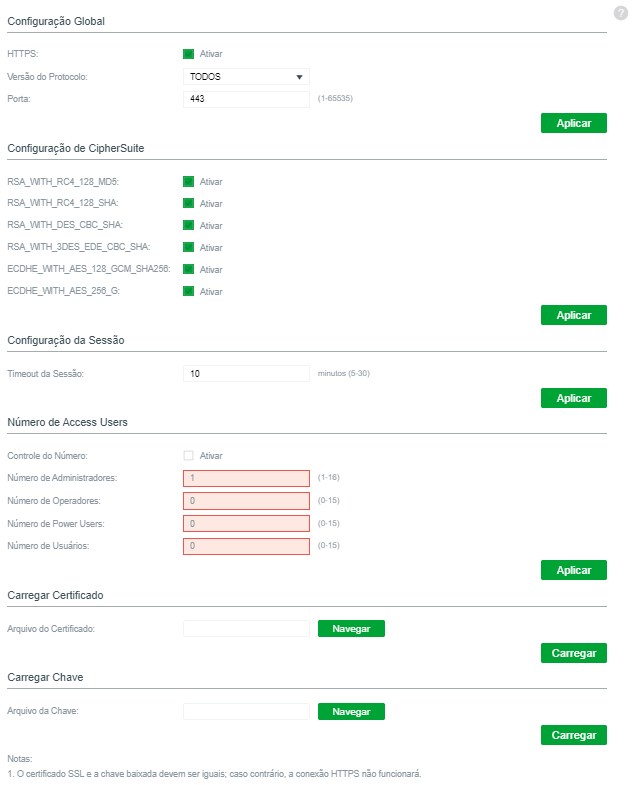

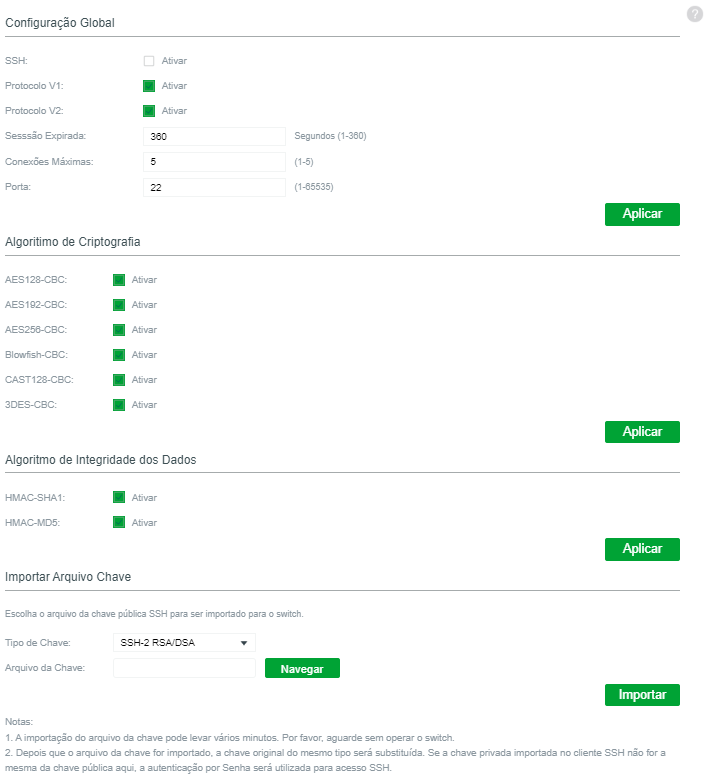

20 – Segurança de Acesso |

Este módulo é utilizado para configurar a função de Segurança de Acesso. - Controle de Acesso: Você pode controlar o acesso dos usuários ao switch filtrando endereços IP, endereços MAC ou porta nesta página. - Configuração HTTP: Você pode permitir ou negar o acesso de usuários ao switch por um navegador web nesta página. - Configuração HTTPs: Você pode permitir ou negar o acesso de usuários ao switch por um navegador web nesta página. - Configuração SSH: SSH (Shell de Segurança) fornece segurança e autenticação poderosa para um gerenciamento remoto não seguro, a fim de garantir que a informação de gerenciamento está protegida. - Configuração Telnet: Você pode configurar o login telnet nesta página. |

|

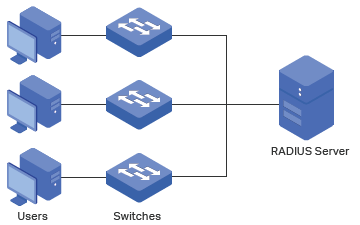

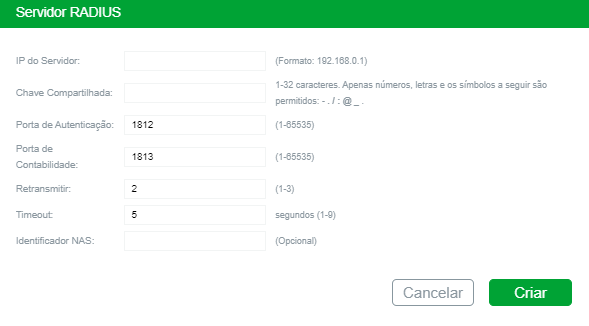

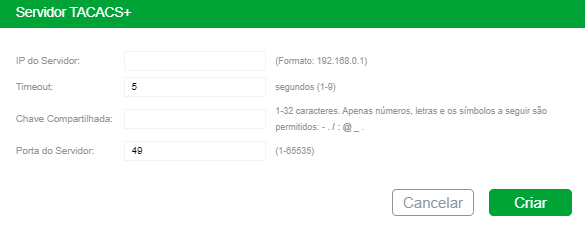

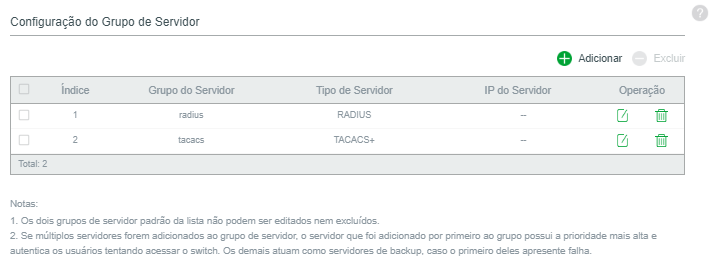

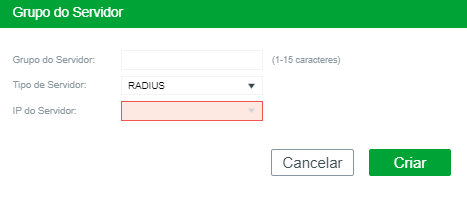

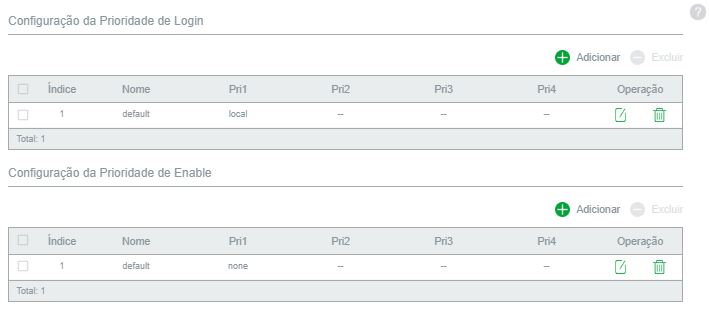

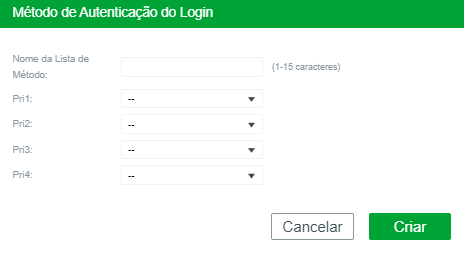

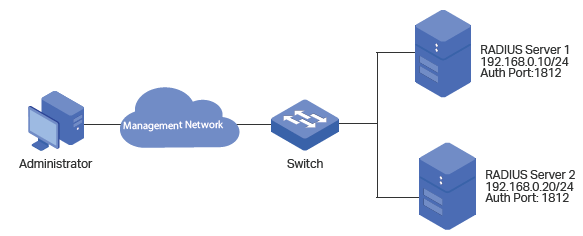

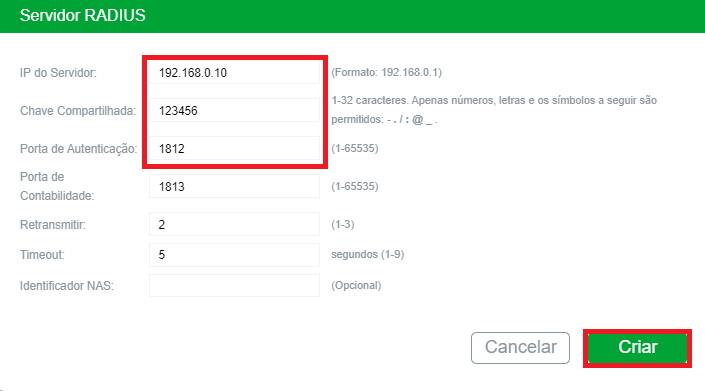

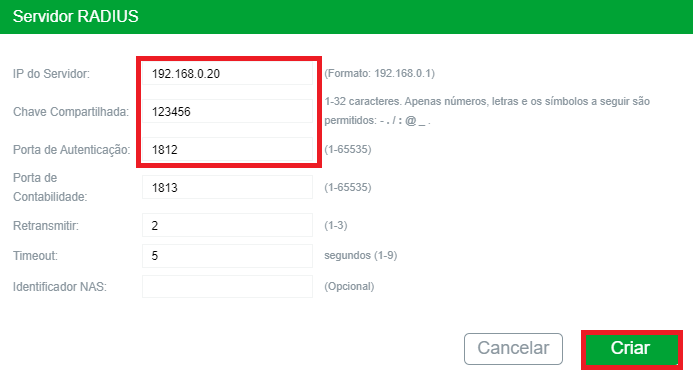

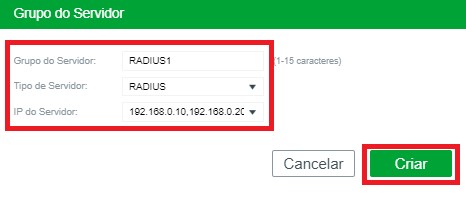

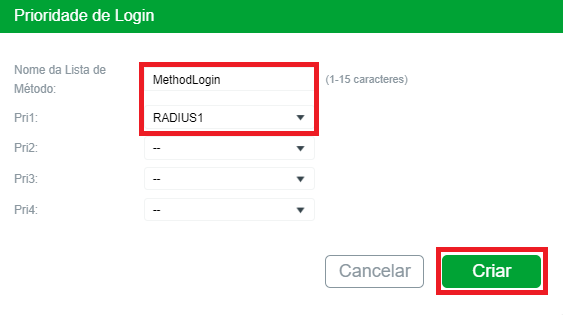

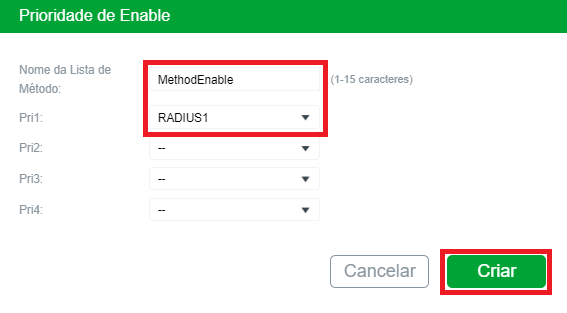

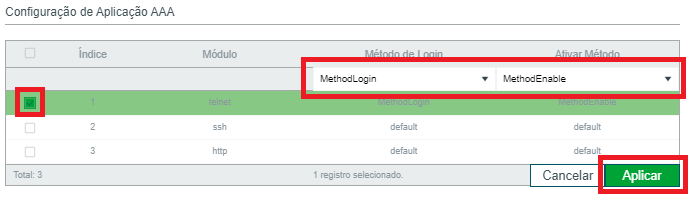

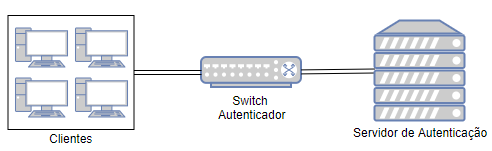

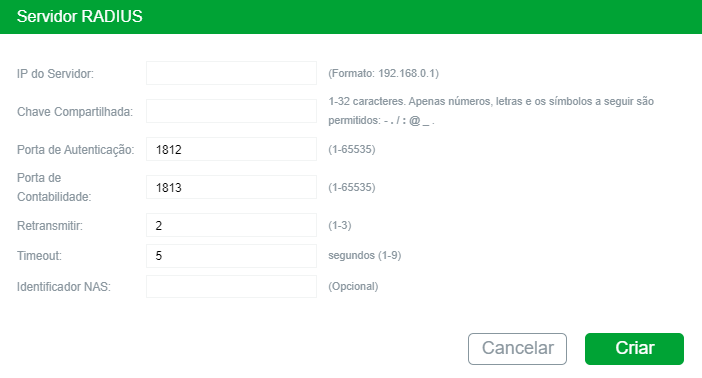

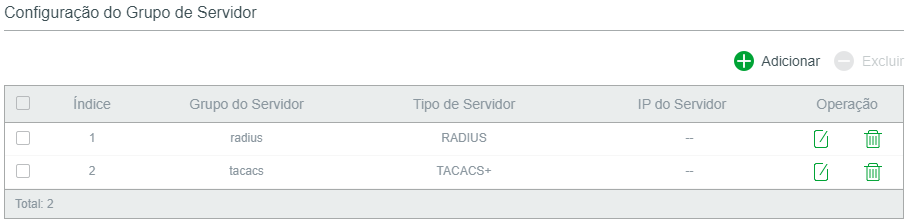

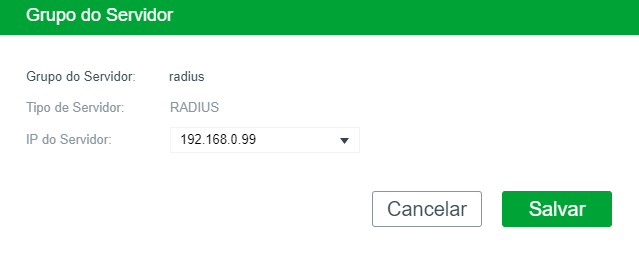

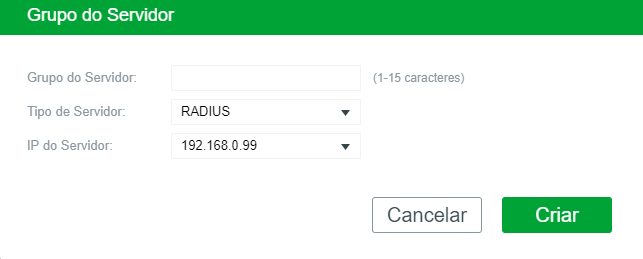

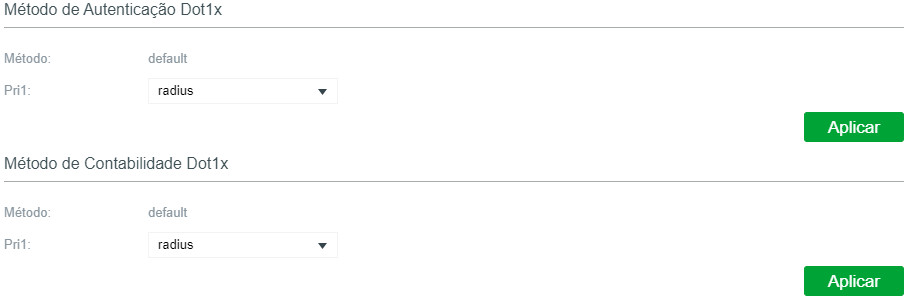

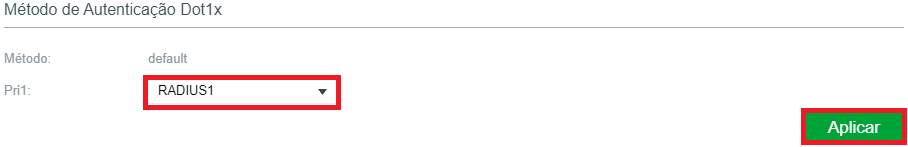

21 – AAA |

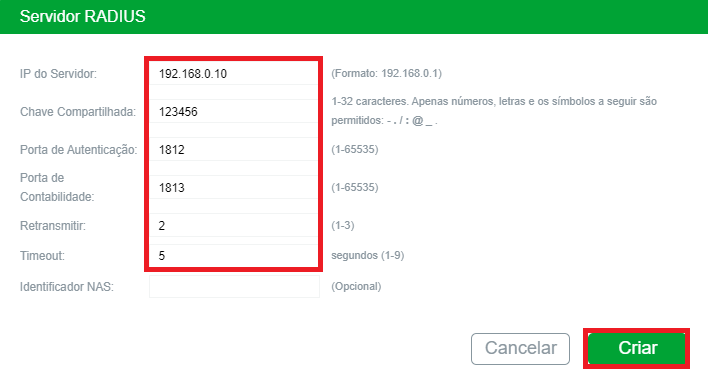

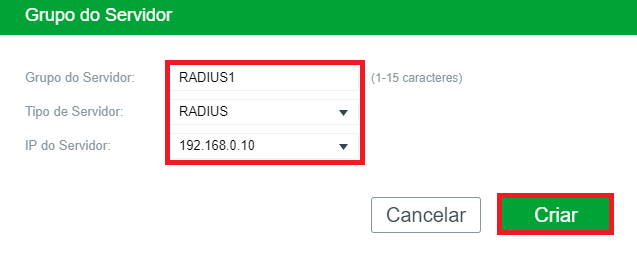

Este módulo é utilizado para configurar a função AAA (Autenticação, Autorização, Contabilidade), a autenticação pode ser processada localmente no switch ou em servidores. - Configuração Global: Você pode configurar múltiplos servidores e métodos de autenticação ao mesmo tempo, para garantir a estabilidade do sistema de autenticação. - Configuração de Método: Uma lista de método descreve os métodos de autenticação e sua sequência para autenticar os usuários. - Configuração Dot1x: Você pode configurar grupos de servidor RADIUS para autenticação e contabilidade 802.1X nesta página. - Grupo Servidor: Você pode editar grupos de servidor existentes, ou adicionar novos grupos de servidor. - Configuração RADIUS: Você pode adicionar um ou mais servidores RADIUS ao switch para autenticação. - Configuração TACACS+: Você pode adicionar um ou mais servidores TACACS+ ao switch para autenticação |

|

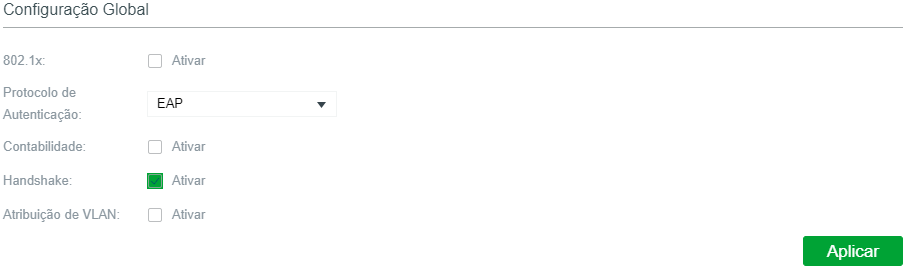

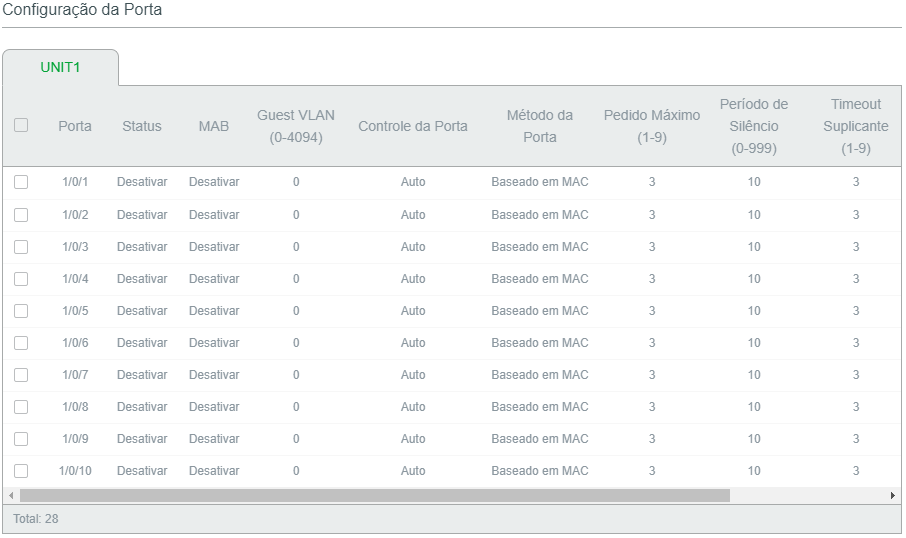

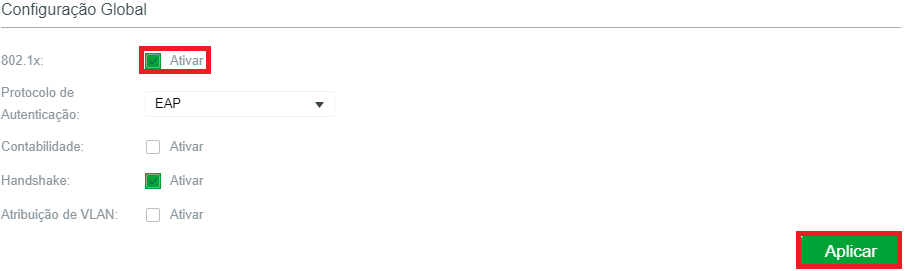

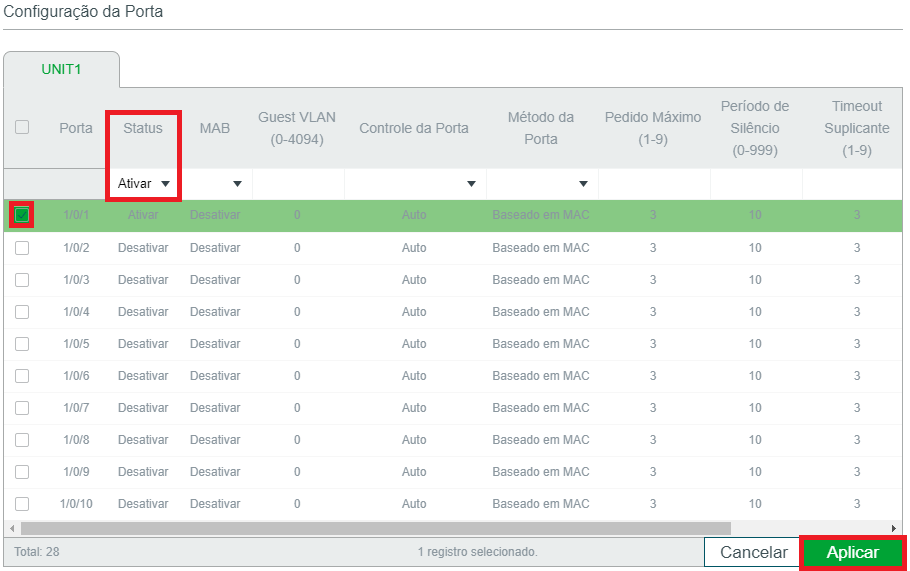

22 – 802.1x |

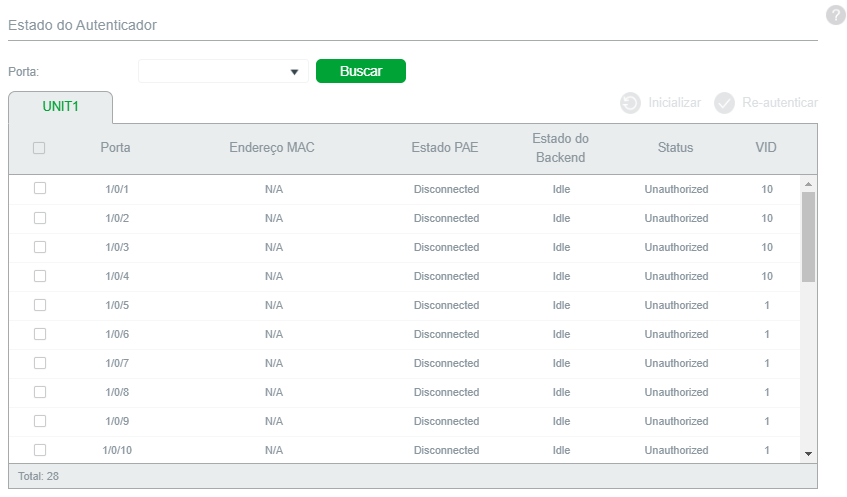

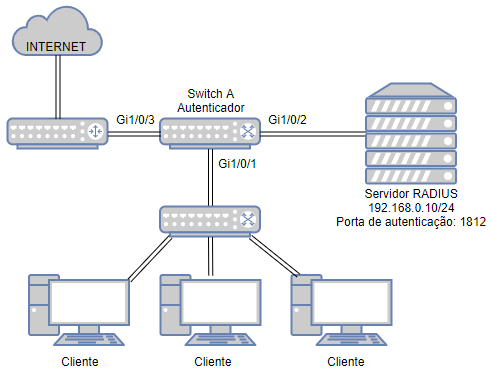

Este módulo é utilizado para configurar a função 802.1x. - Configuração Global: Você pode usar o protocolo 802.1x para autenticar e controlar o acesso de dispositivos conectados às portas. - Configuração de Porta: Você pode configurar a autenticação 802.1x na porta desejada. - Estado do Autenticador: Você pode visualizar o estado de autenticação nesta página. Selecione uma porta para a qual você deseja visualizar o estado de autenticação. |

|

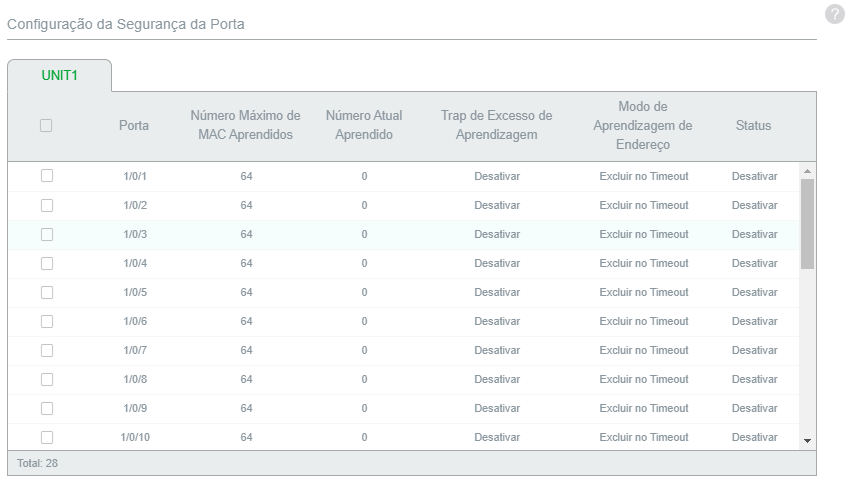

23 – Segurança de Porta |

Este módulo é utilizado para configurar as funções de segurança de porta. Você pode limitar o número de endereços MAC que pode ser aprendido em cada porta nesta página, assim evitando que a tabela de endereços MAC seja exaurida pelos pacotes do ataque. |

|

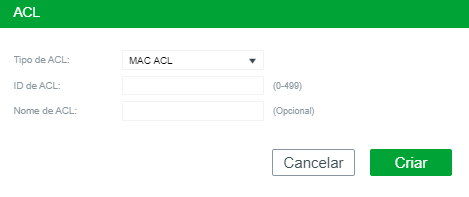

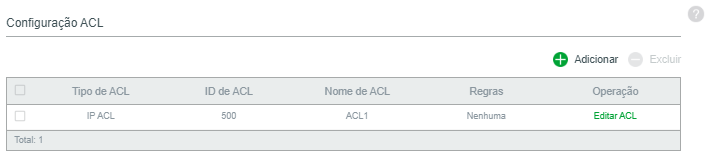

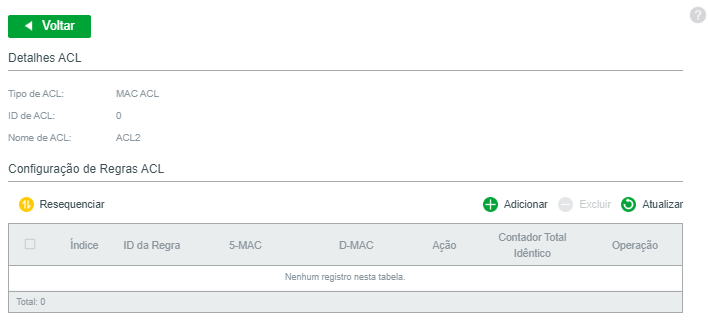

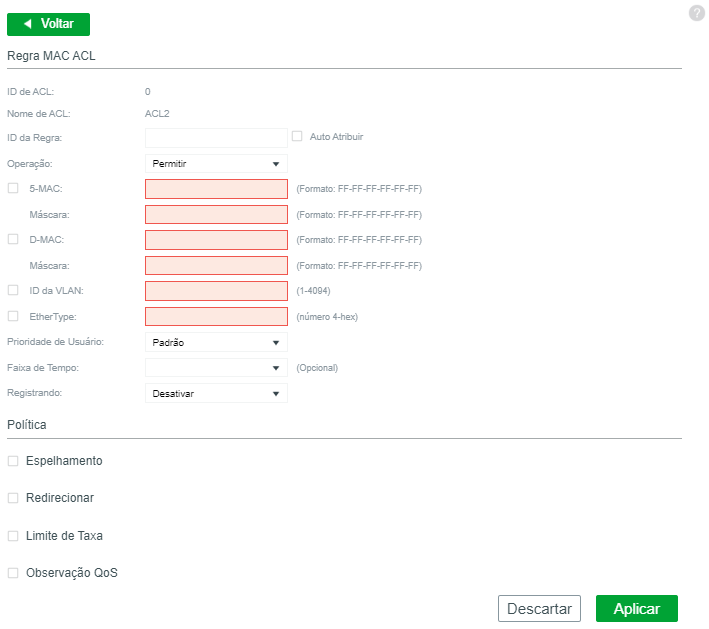

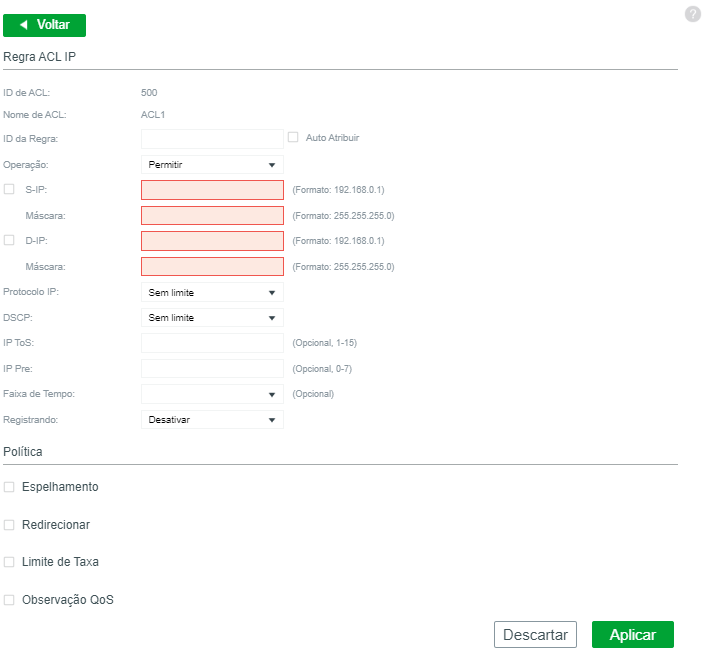

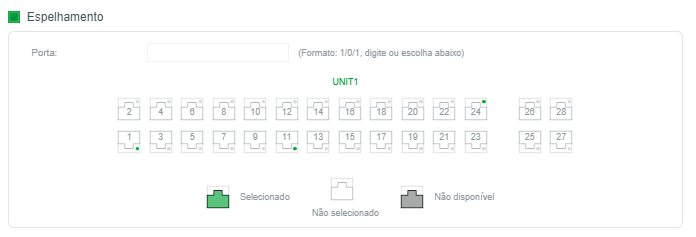

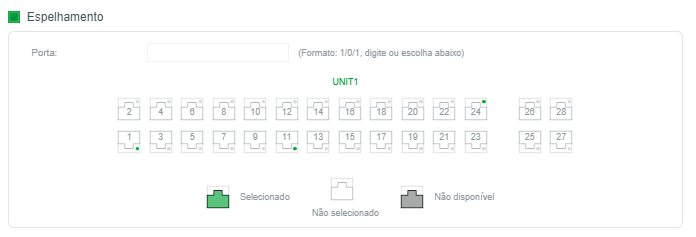

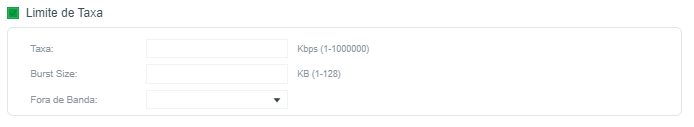

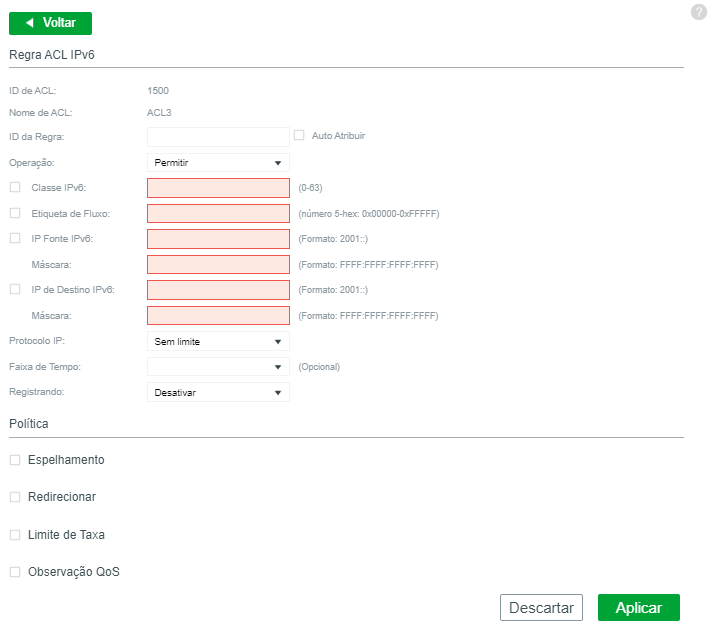

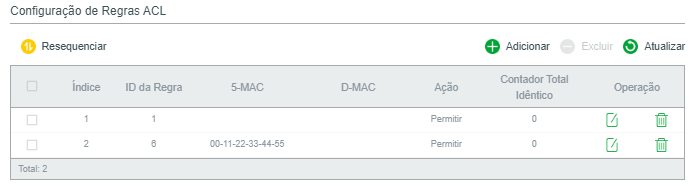

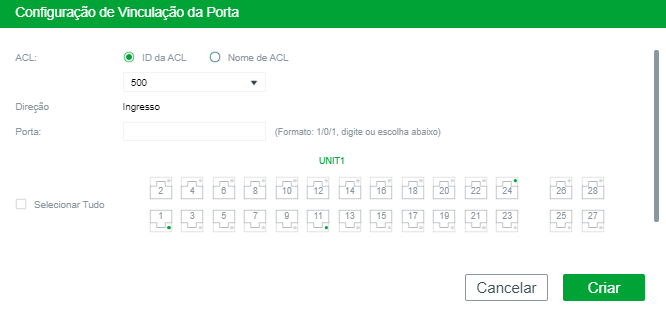

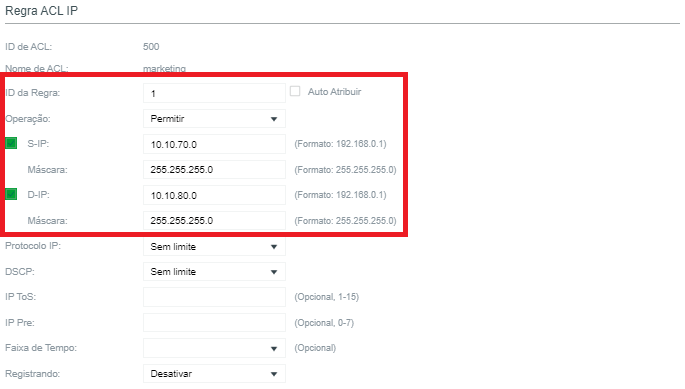

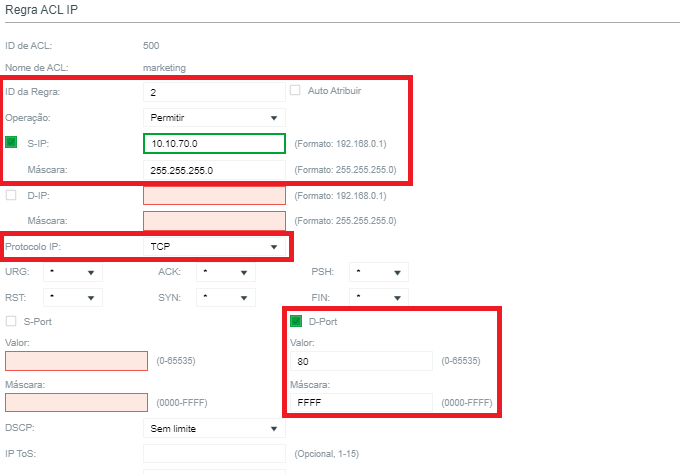

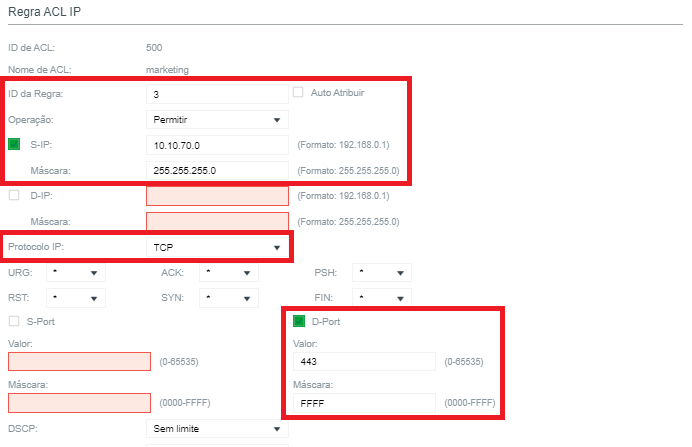

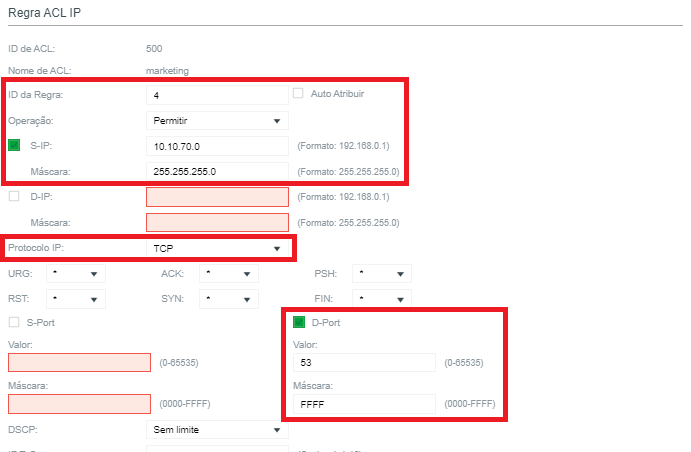

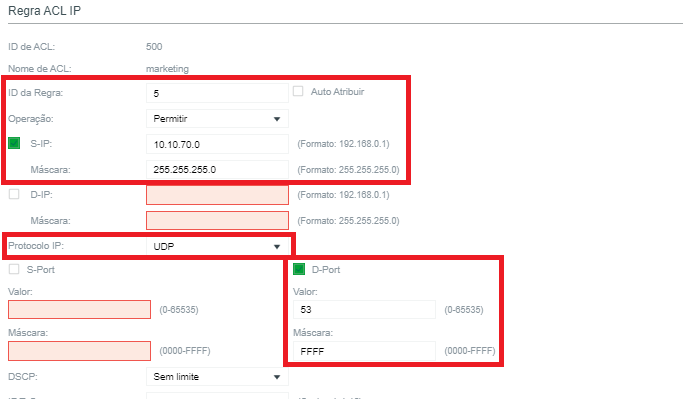

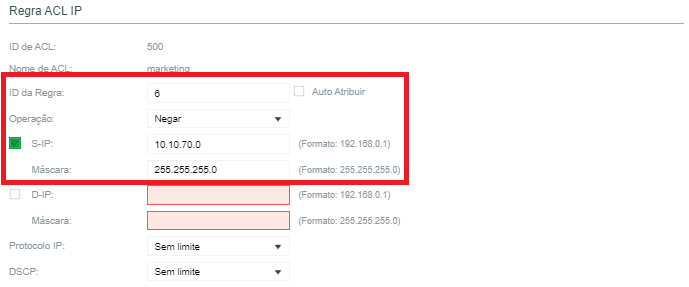

24 – ACL |

Este módulo é utilizado para configurar a função ACL e criar listas de controle de acesso. - Configuração ACL: você pode criar diferentes tipos de ACL e definir as regras com base na fonte MAC ou IP, no destino MAC ou IP, tipo de protocolo, número da porta e assim por diante. Então, os registros ACL que você configurou serão exibidos na tabela ACL. - Vinculo ACL: Você pode vincular ACL a uma porta nesta página. |

|

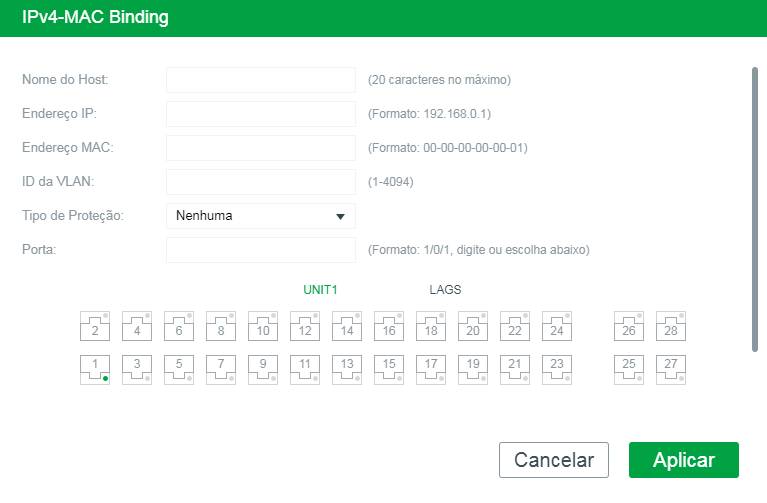

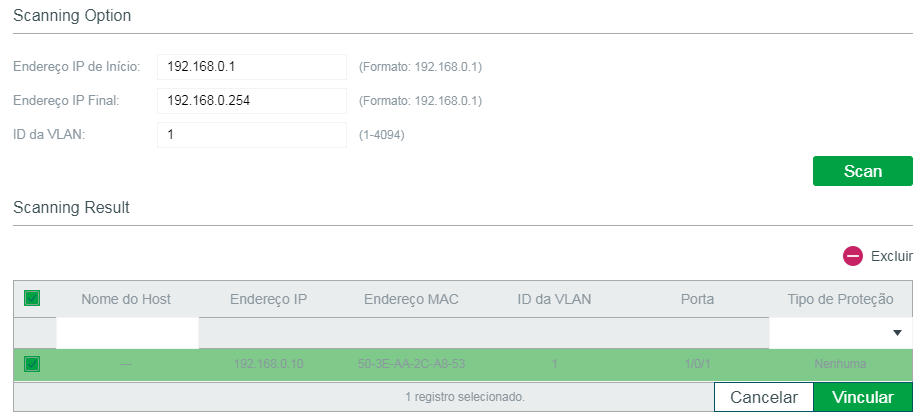

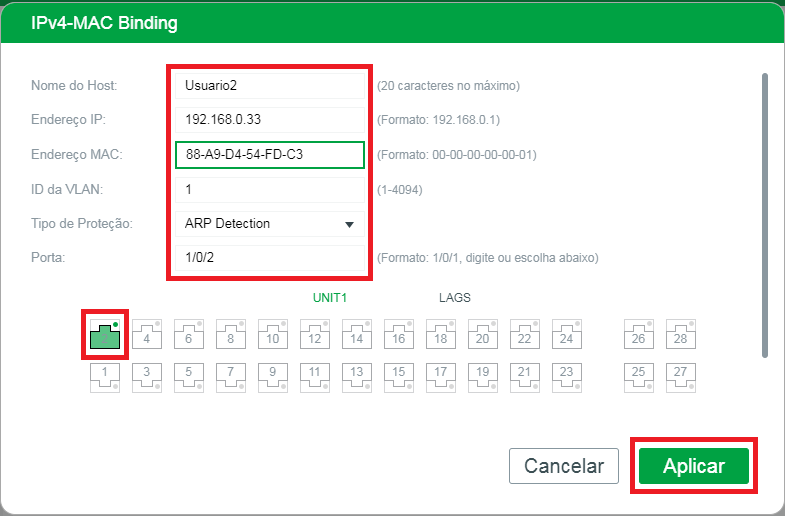

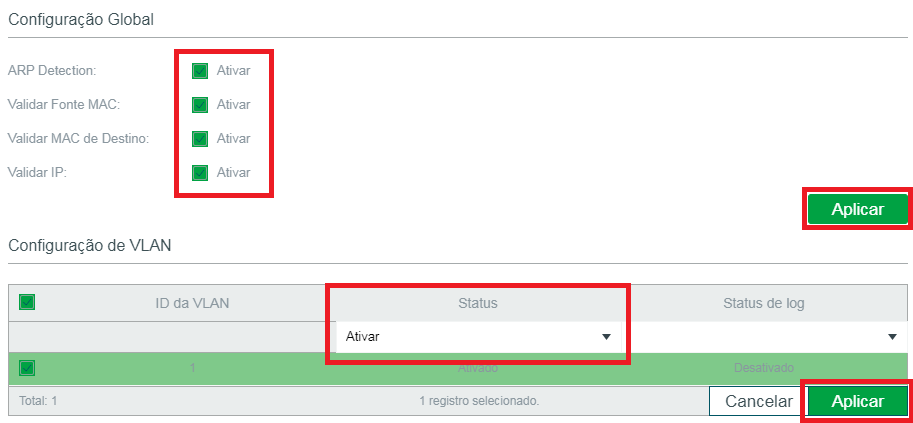

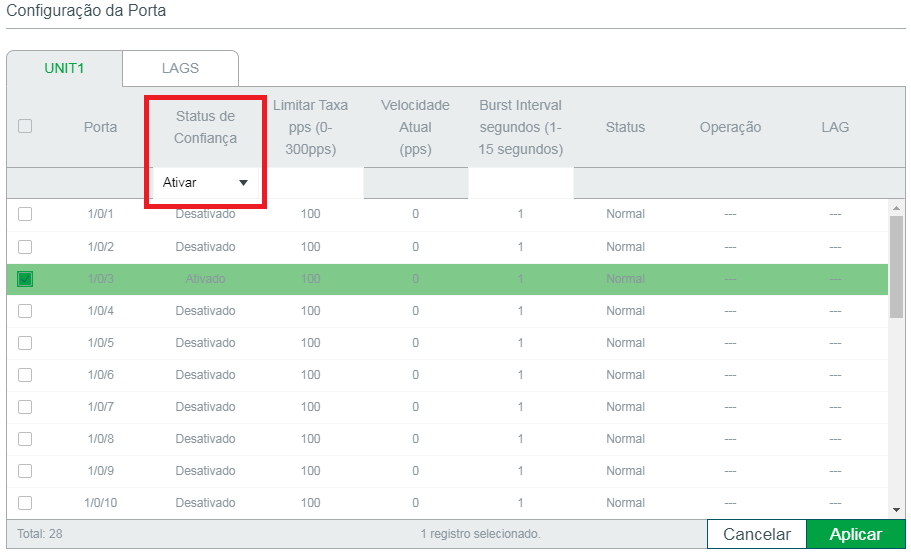

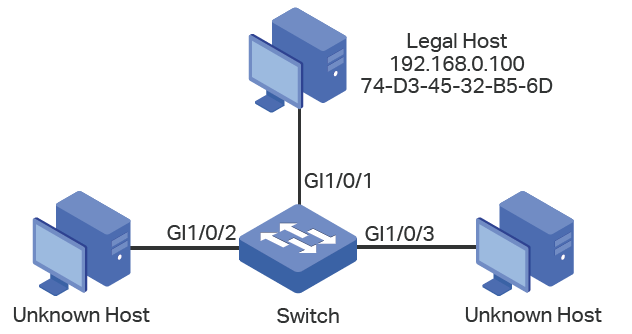

25 – IPv4 IMPB |

Este módulo é utilizado para configurar a função IPv4 IMPB - Vinculo IPv4 para vincular um endereço IP e/ou endereço MAC à uma porta como um registro. - A função ND Detection usa os registros na tabela de vinculação IPv6-MAC para filtrar pacotes ND forjados e evitar ataques ND. - A função IPv4 Source Guard permite que o switch filtre os pacotes que não correspondem às regras na Tabela de Vinculação IPv6-MAC. |

|

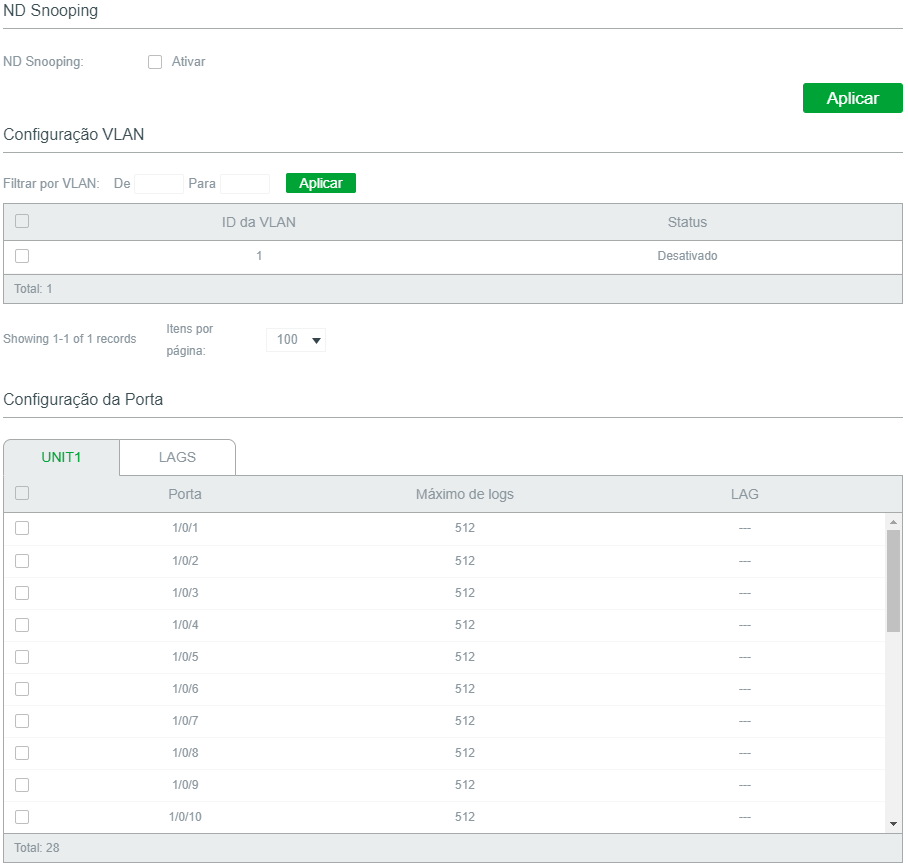

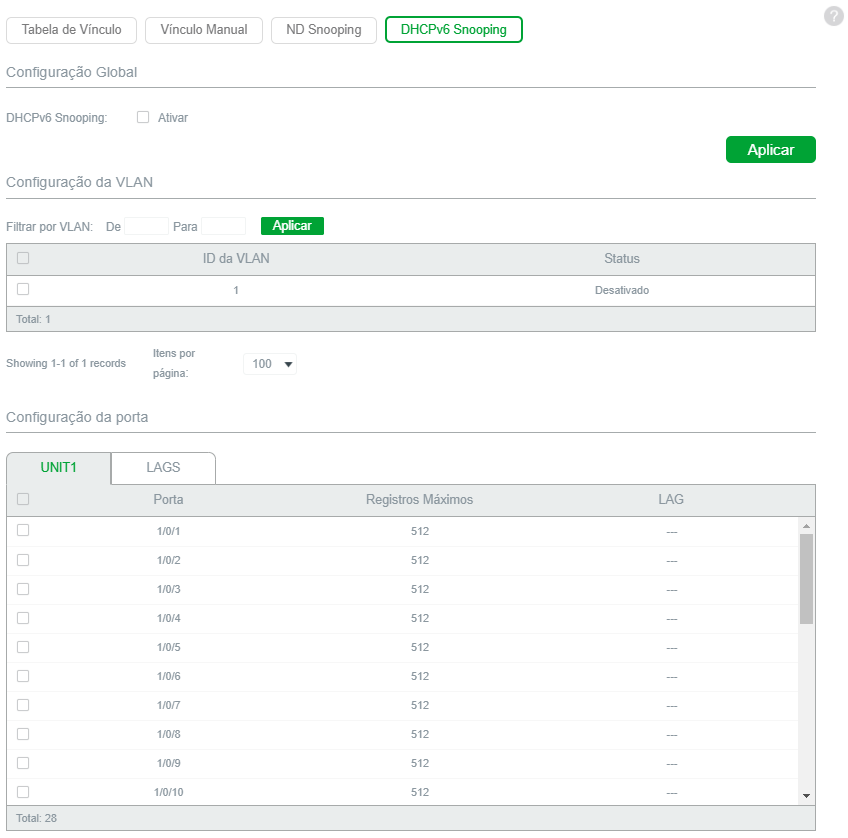

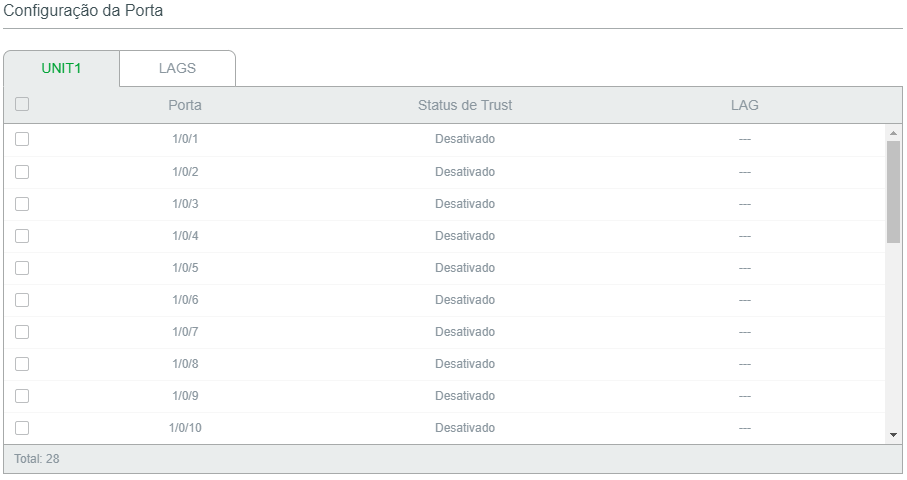

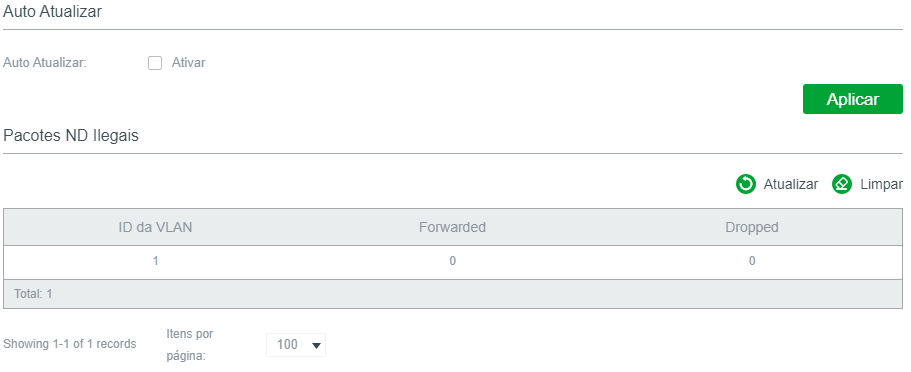

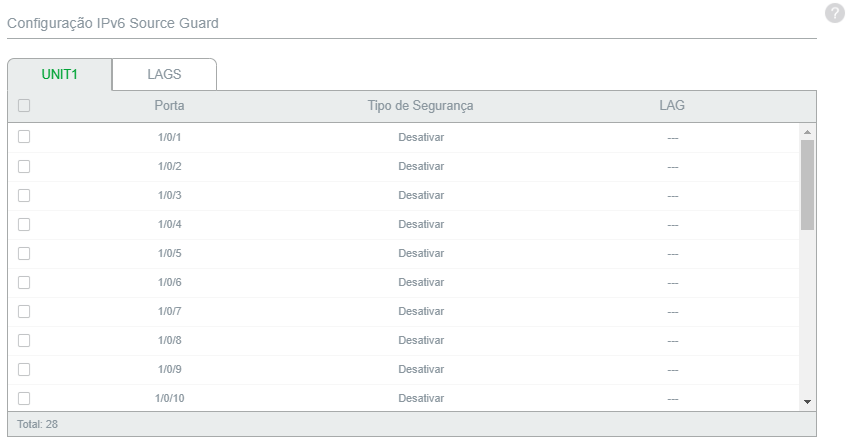

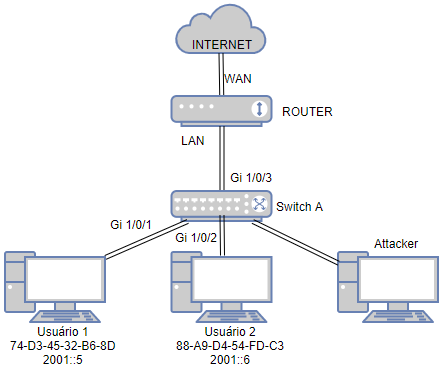

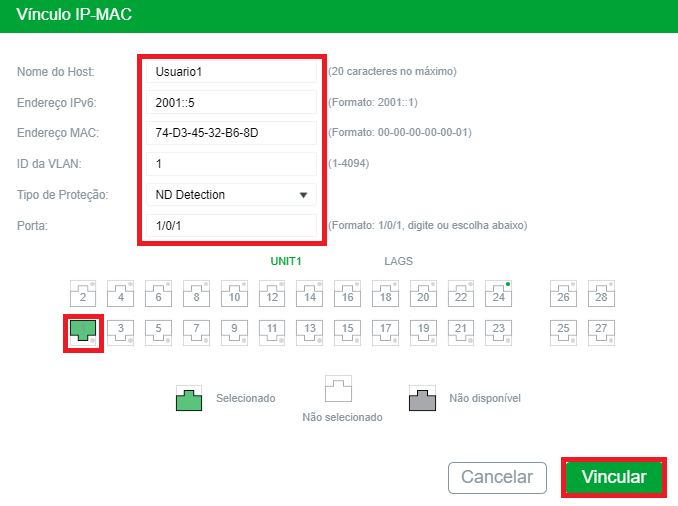

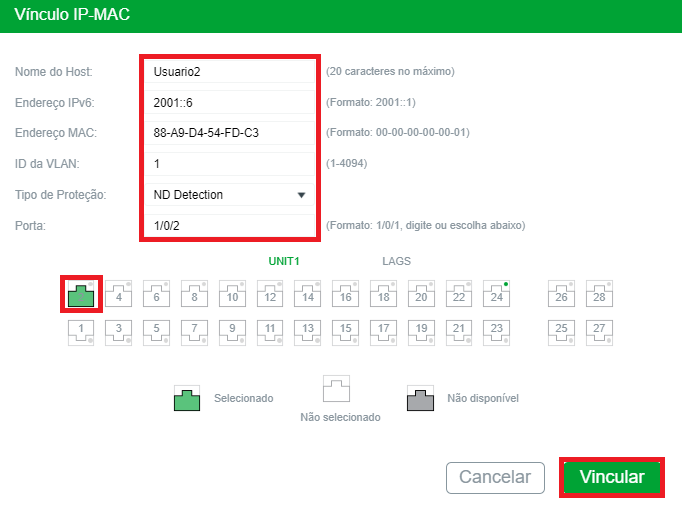

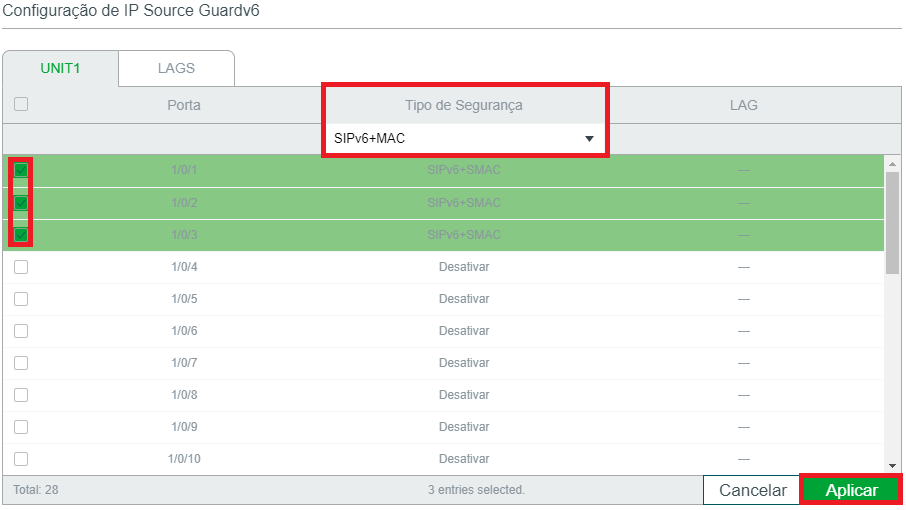

26 – IPv6 IMPB |

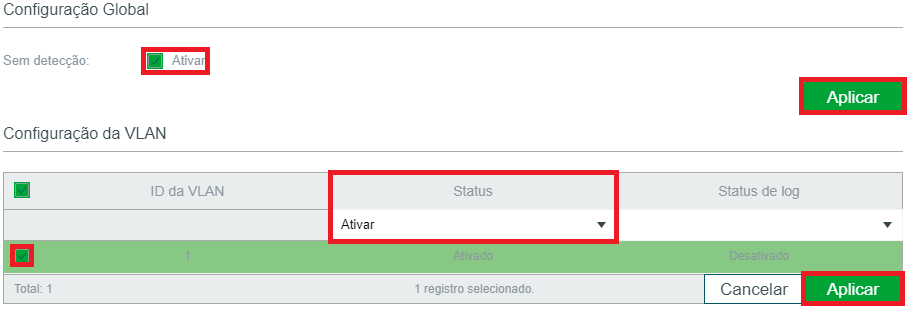

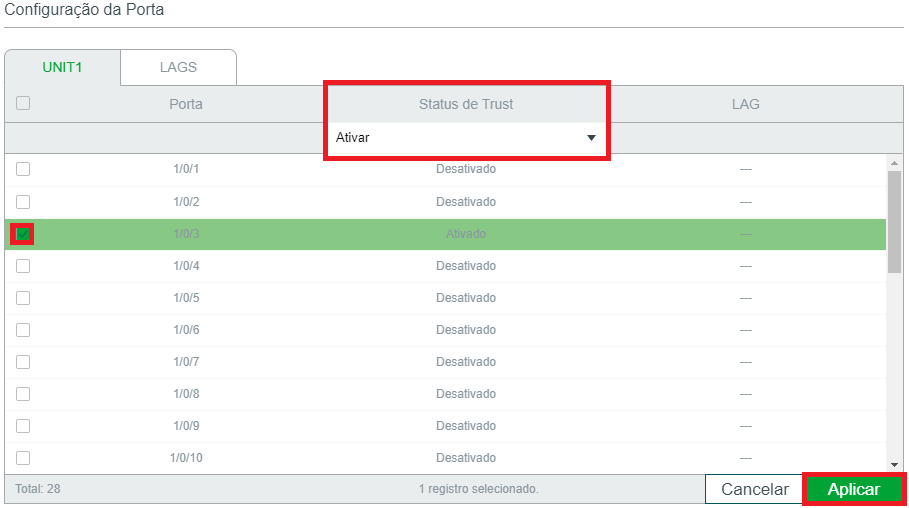

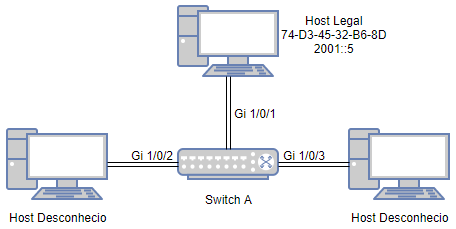

Este módulo é utilizado para configurar a função IPv6 IMPB - Vinculo IvPv6 para vincular um endereço IP e/ou endereço MAC à uma porta como um registro. - A função ND Detection usa os registros na tabela de vinculação IPv6-MAC para filtrar pacotes ND forjados e evitar ataques ND. - A função IPv6 Source Guard permique que o switch filtre os pacotes que não correspondem às regras na Tabela de Vinculação IPv6-MAC. |

|

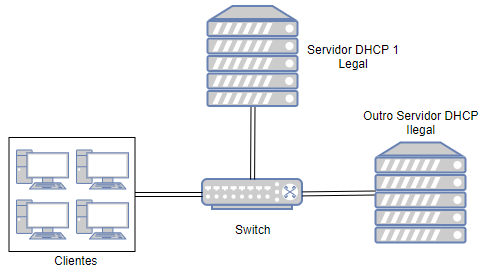

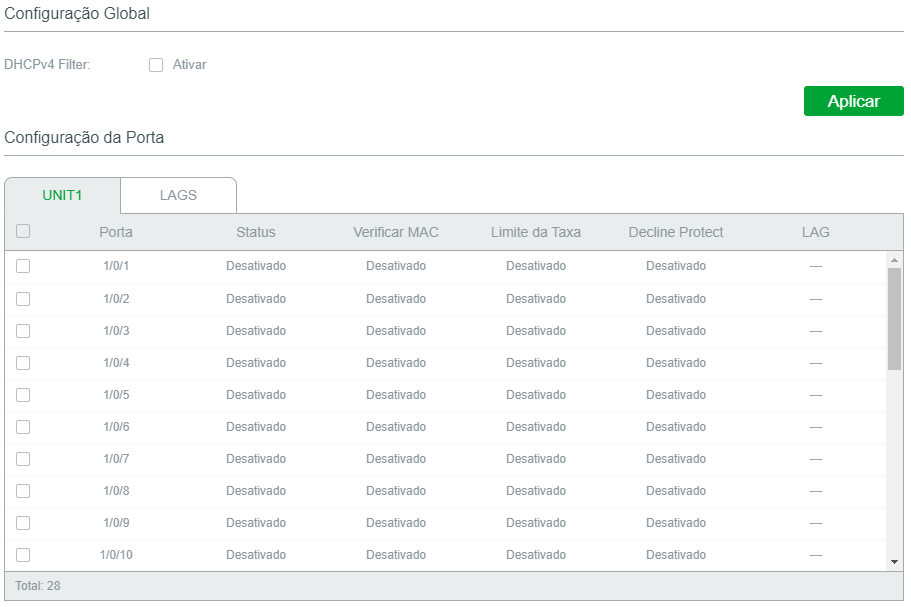

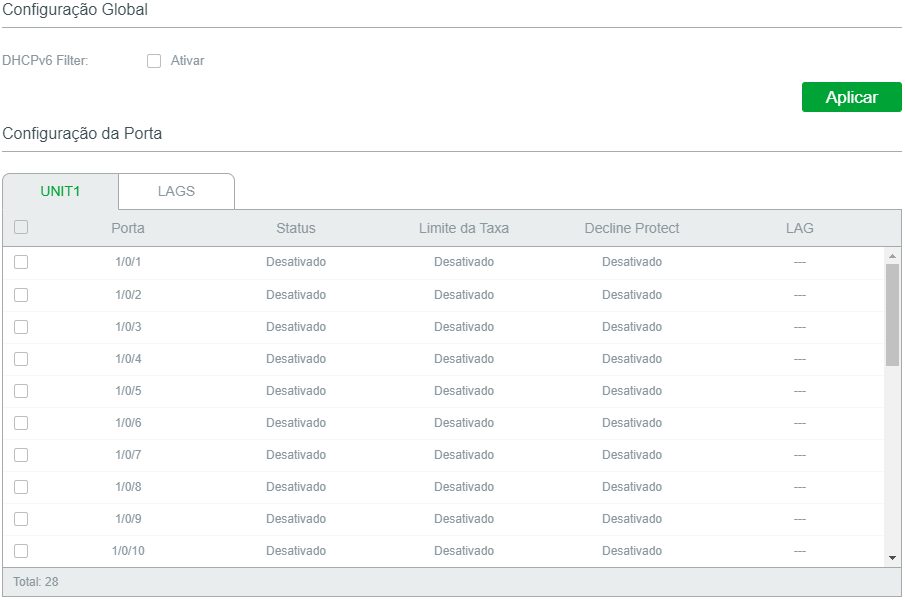

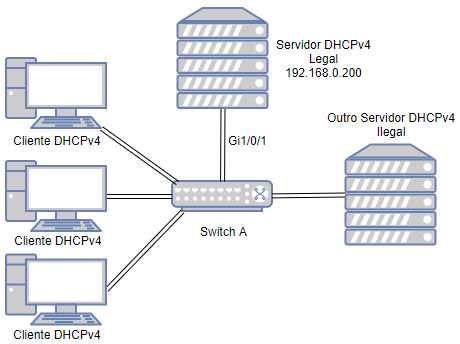

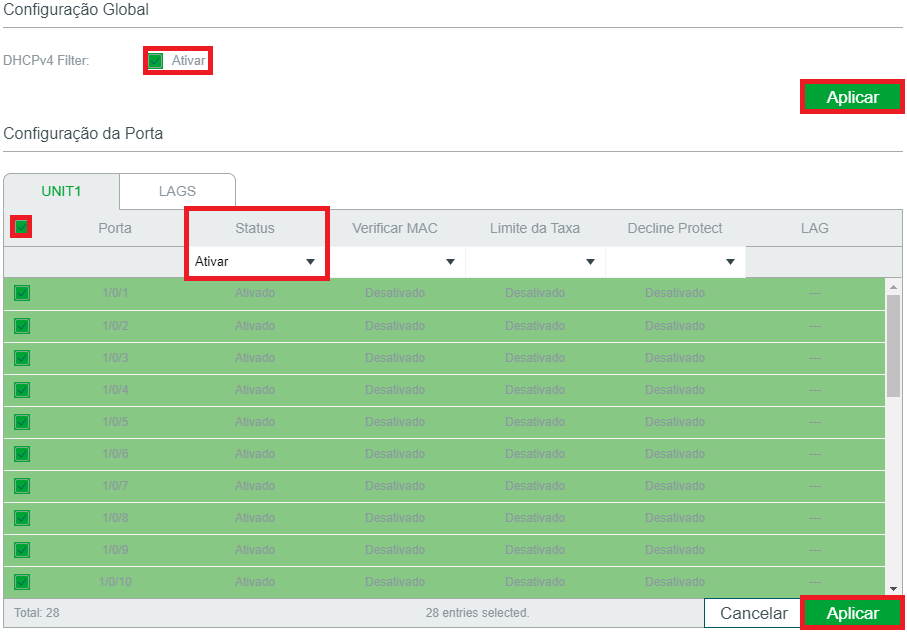

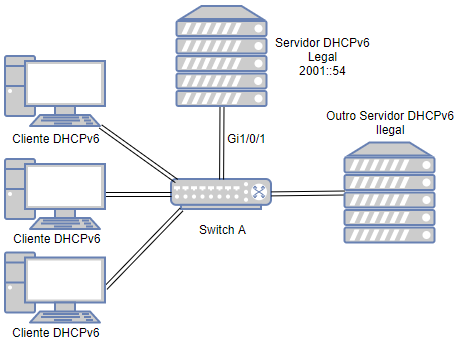

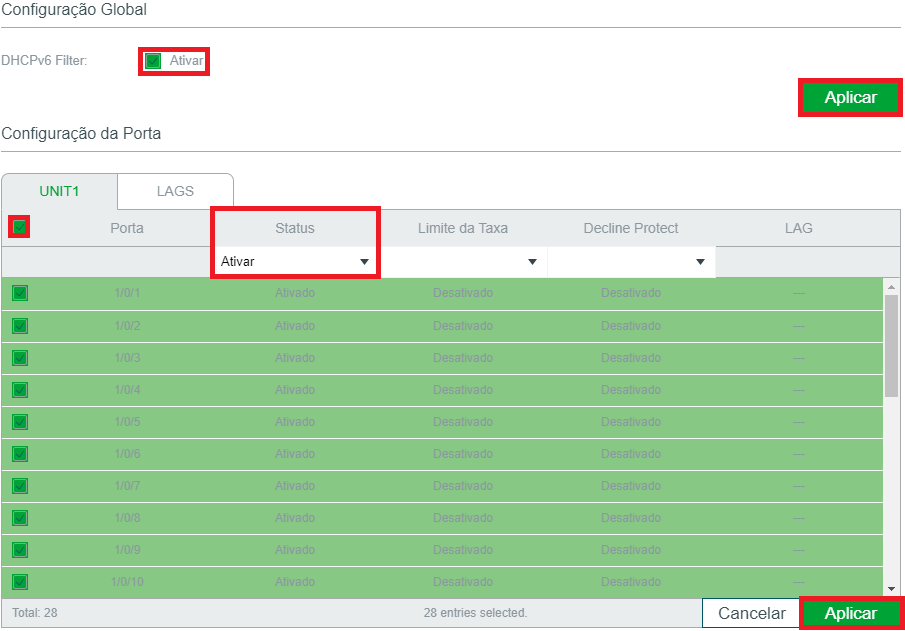

27 – Filtro DHCP |

Este módulo é utilizado para configurar a função de Filtro DHCP para filtrar pacotes ilegais. |

|

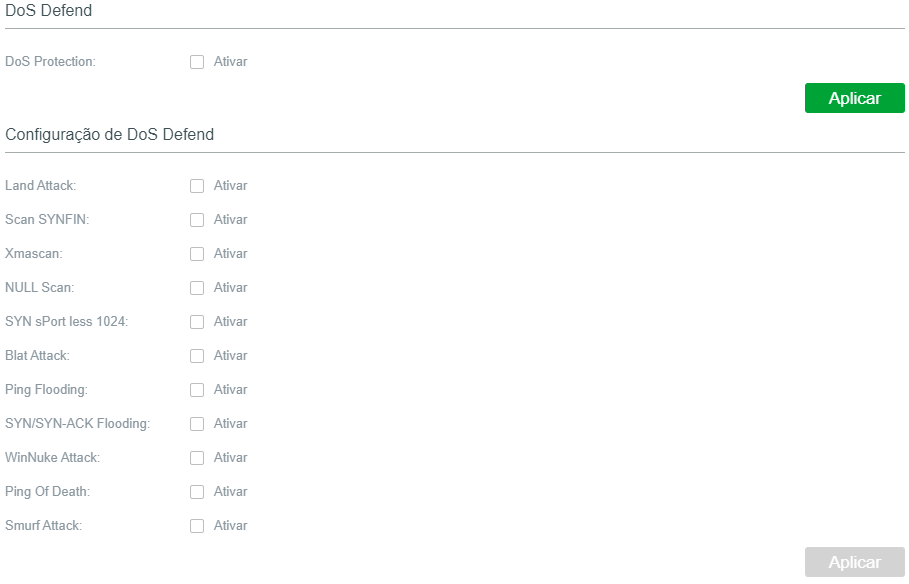

28 – DoS |

Este módulo é utilizado para configurar a função DOS. A função DoS (Negativa de Serviço) Defend fornece proteção contra ataques DoS. |

|

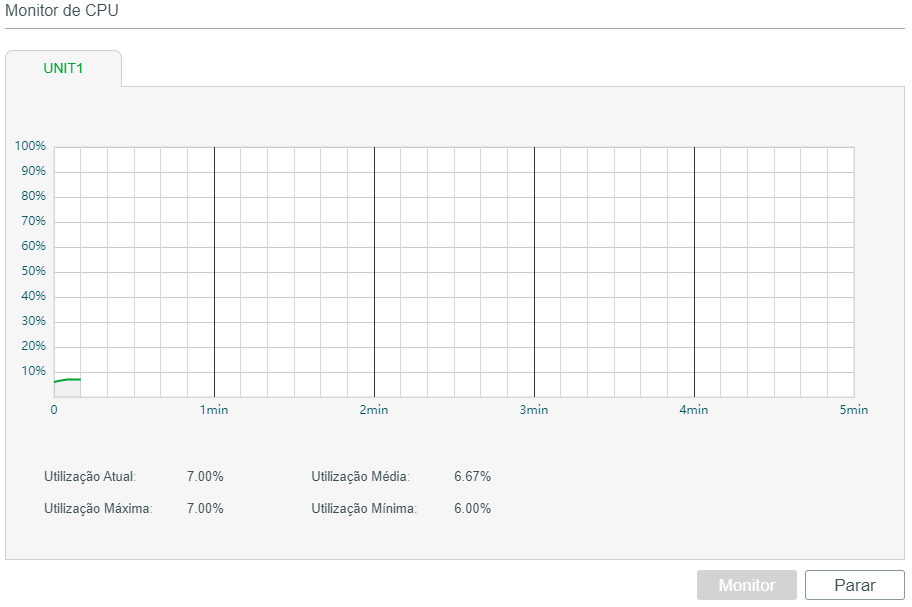

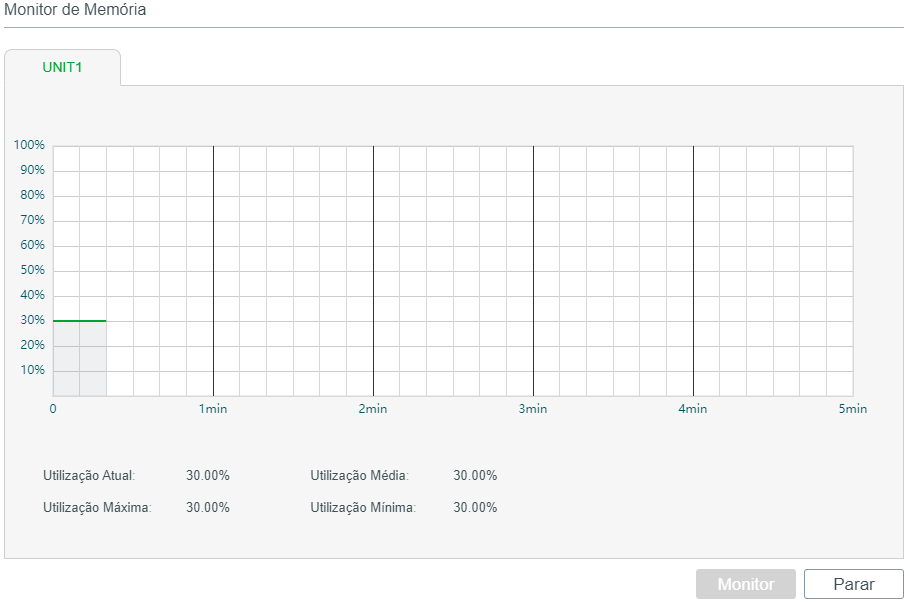

29 – Monitoramento do Sistema |

Este módulo é utilizado para visualizar o uso de memória e CPU |

|

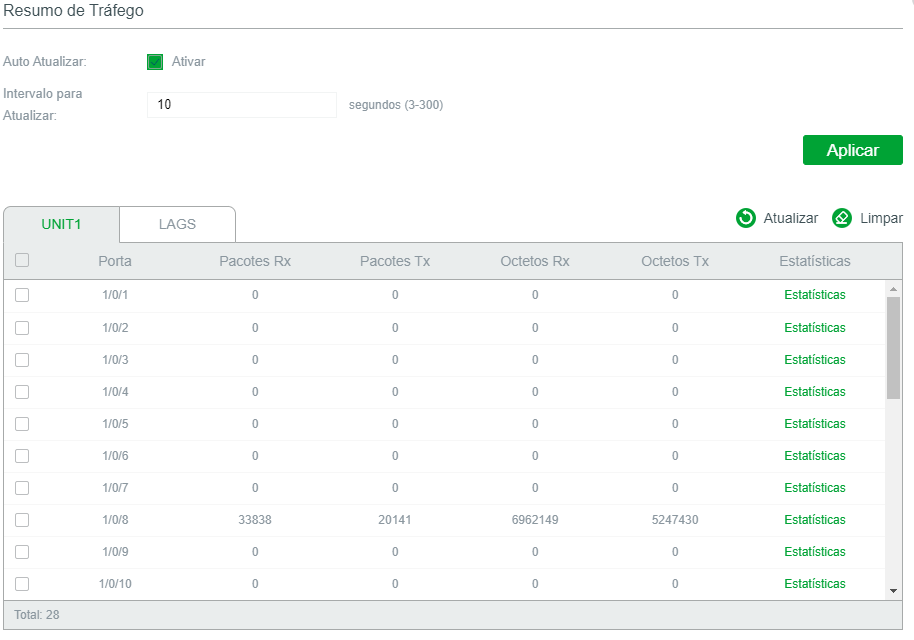

30 – Monitoramento Trafego |

Este módulo é utilizado para configurar a função de monitoramento de trafego das interfaces físicas. |

|

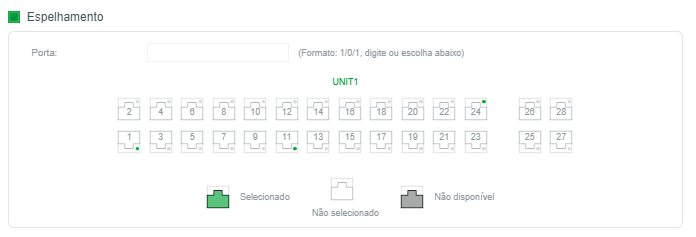

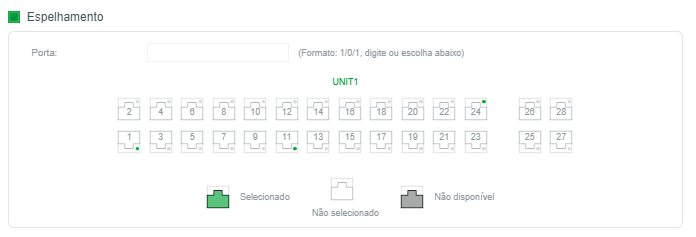

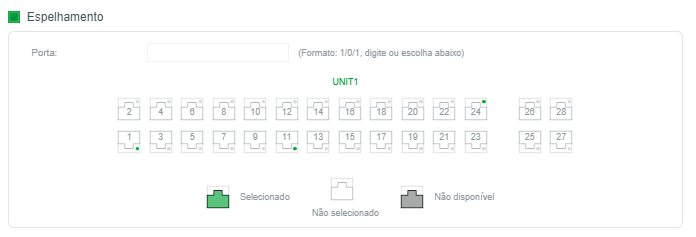

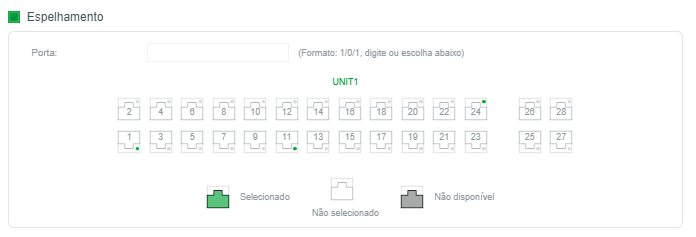

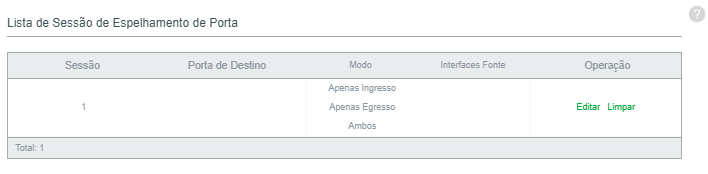

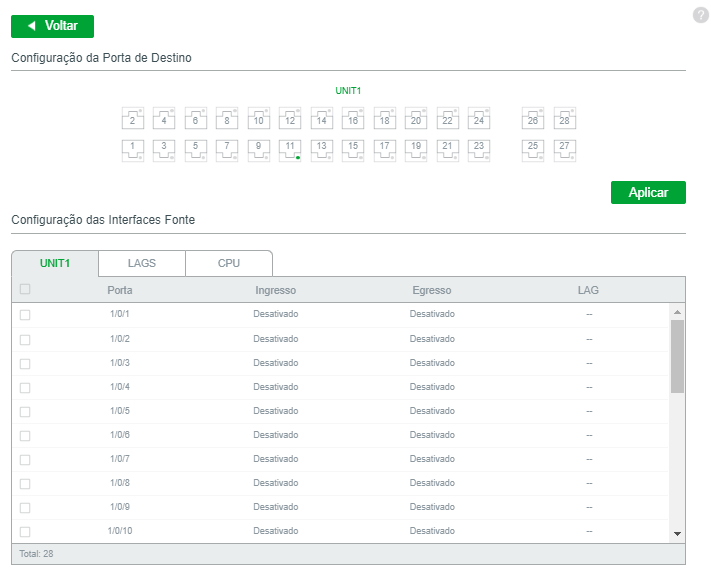

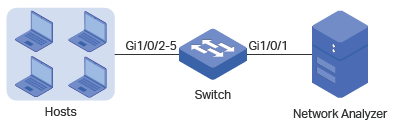

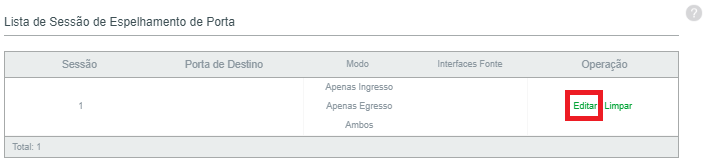

31 – Espelhamento de Trafego |

Este módulo é utilizado para configurar a função de espelhamento de trafego para análise em uma porta de monitoramento. |

|

32 – DLDP |

Este módulo é utilizado para configurar a função |

|

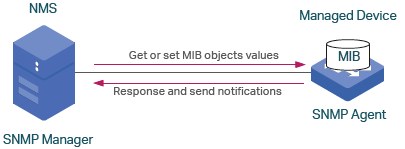

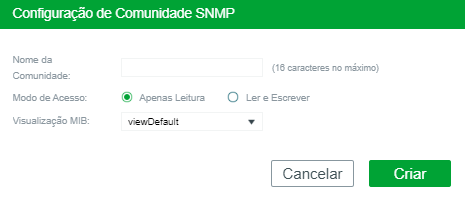

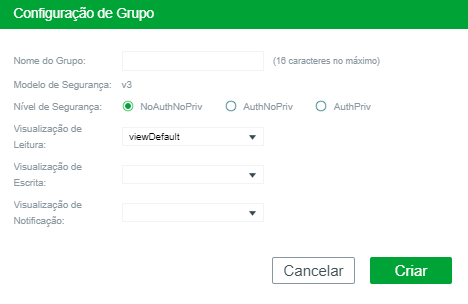

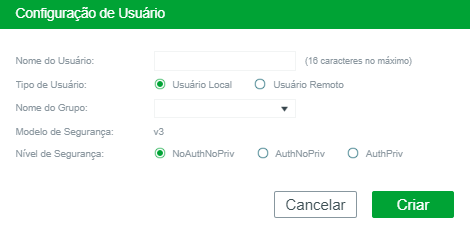

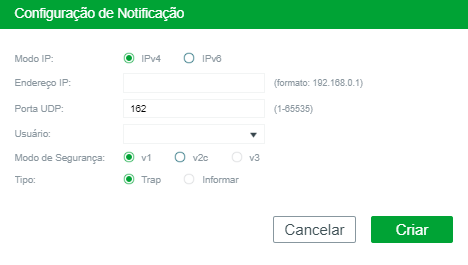

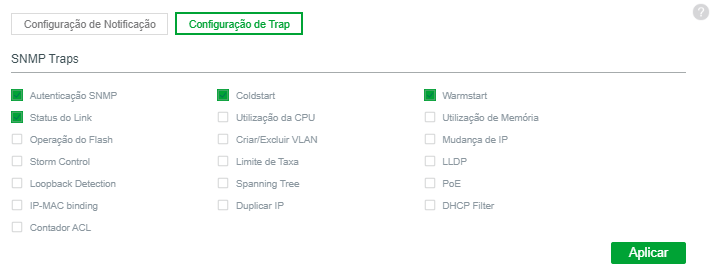

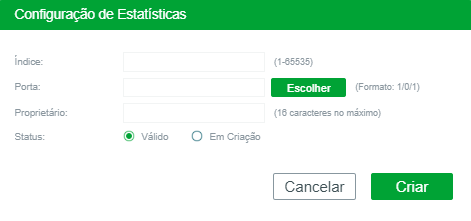

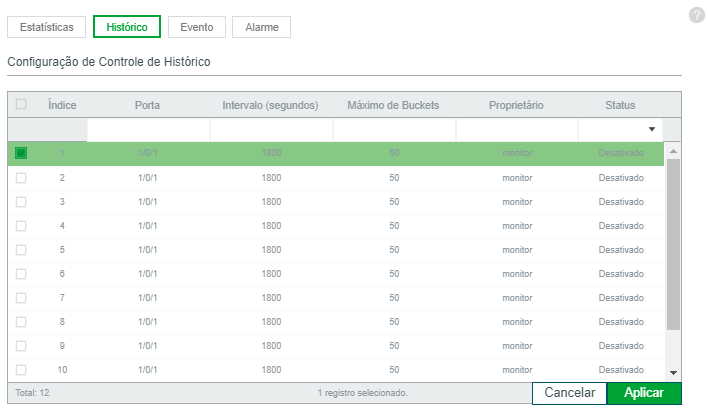

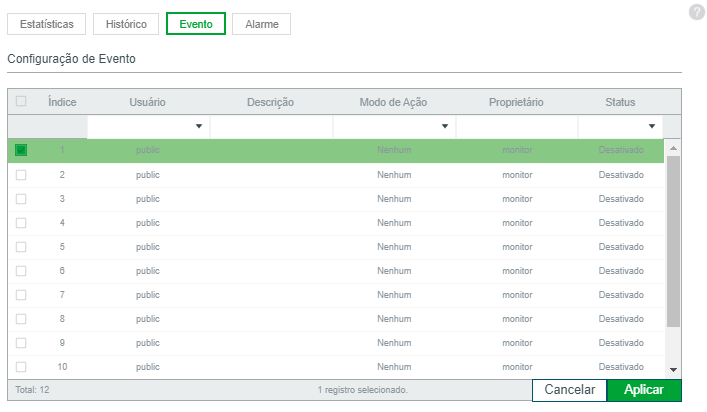

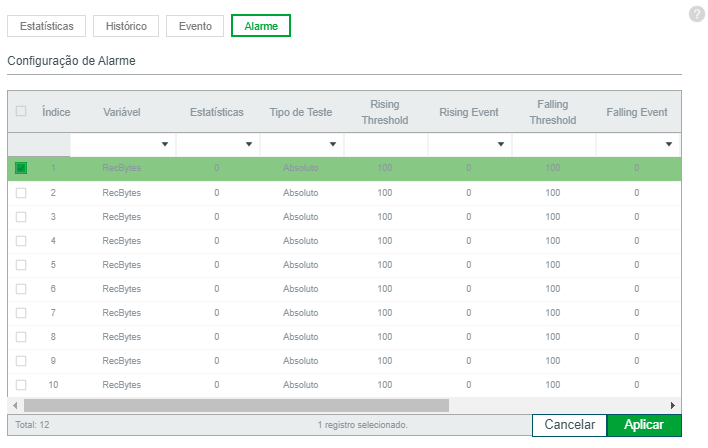

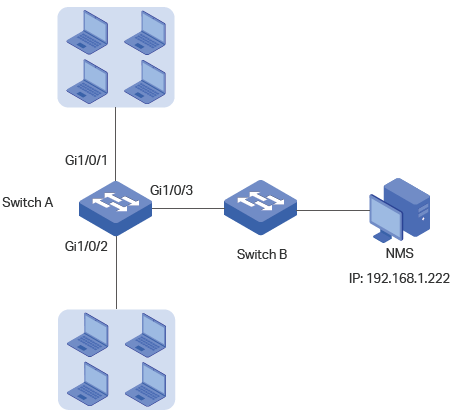

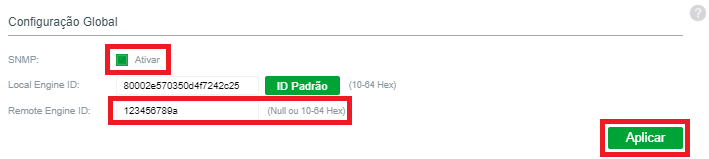

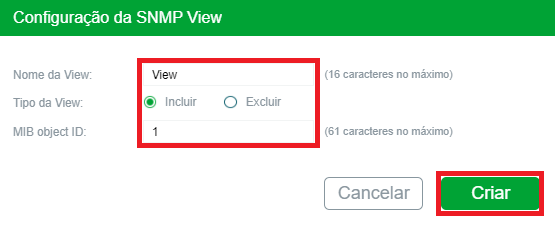

33 – SNMP & RMON |

Este módulo é utilizado para configurar a função SNMP, provendo um monitoramento e gerenciamento do switch na rede. - SNMP: define as configurações globais da função SNMP. - Notificação: configuração das notificações (Trap e Inform) enviadas para a estação de gerenciamento. - RMON: configuração da função RMON para monitorar a rede de forma mais eficiente. |

|

34 – Diagnóstico do Dispositivo e Rede |

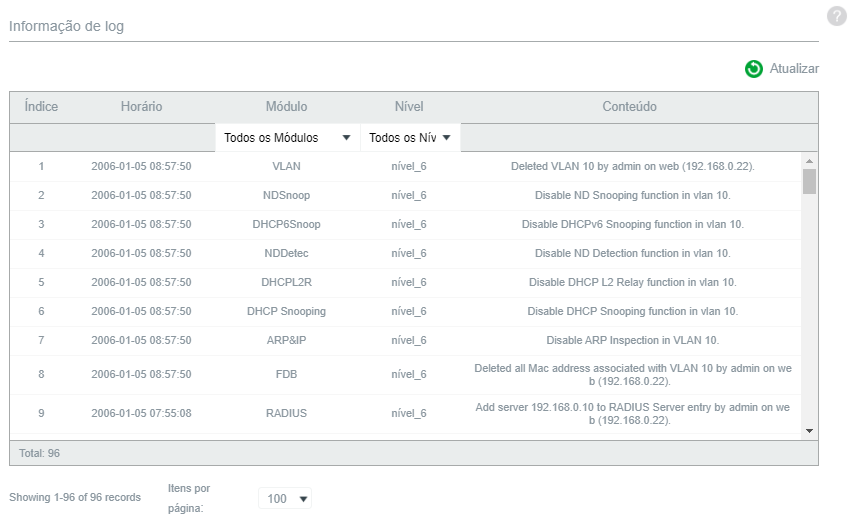

Este módulo é utilizado para monitorar o switch e diagnosticar possíveis problemas na rede. - Monitoramento: monitoramento da utilização da Memória e CPU do Switch. - Log: permite classificar, visualizar e gerenciar informações do sistema de forma eficaz. - Ferramentas: teste o estado do cabo de rede conectado ao switch e também a disponibilidade das portas do switch. - Diagnóstico: testa se o endereço IP de destino está ao alcance do switch, bem como a quantidade de saltos necessários até alcançá-lo. |

|

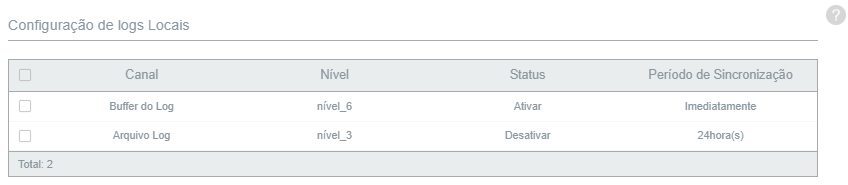

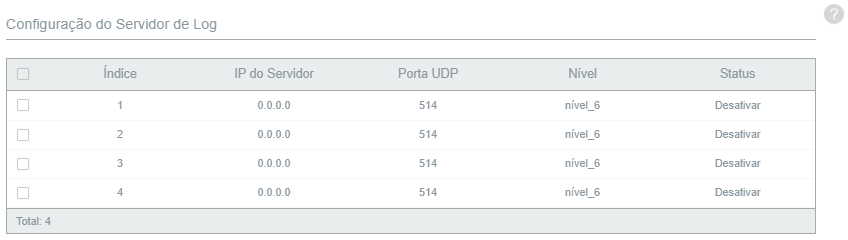

35 – Logs do Sistema |

Este módulo é utilizado para visualizar e configurar os logs locais e remotos e realizar o backup dos logs do sistema. |

INTRODUÇÃO

Visão geral do Switch

Projetado para grupos de trabalho e departamentos, o switch SG 2404 PoE L2+ da Intelbras possui um alto desempenho e um conjunto completo de recursos de gerenciamento de camada 2 e 3. Ele fornece uma variedade de características com elevado nível de segurança. A capacidade de configuração inteligente fornece soluções flexíveis para uma escala variável de redes. Filtro de endereço MAC, isolamento e segurança das portas fornecem uma robusta estratégia de segurança. O QoS e IGMP Snooping/filtro otimizam as aplicações de voz e vídeo. A agregação de link permite o aumento da velocidade do link além dos limites nominais de uma única porta, evitando gargalos na rede. SNMP, RMON e web trazem uma grande variedade de políticas de gerenciamento. O SG 2404 PoE L2+ possui todas as suas 24 portas RJ45 com suporte à função PoE, podendo detectar automaticamente os dispositivos que são alimentados por PoE e que atendam as normas IEEE802.3af ou IEEE802.3at, além de trazer múltiplas funções com excelente desempenho e facilidade de gerenciamento, o que corresponde a total necessidade dos usuários que exigem um grande desempenho da rede.

Principais funções

Resiliência e disponibilidade

- Agregação de link, aumenta a largura de banda agregada, otimizando o transporte de dados críticos.

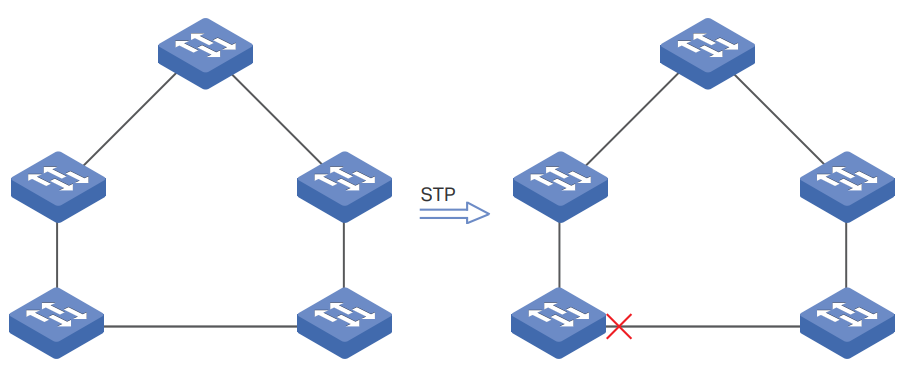

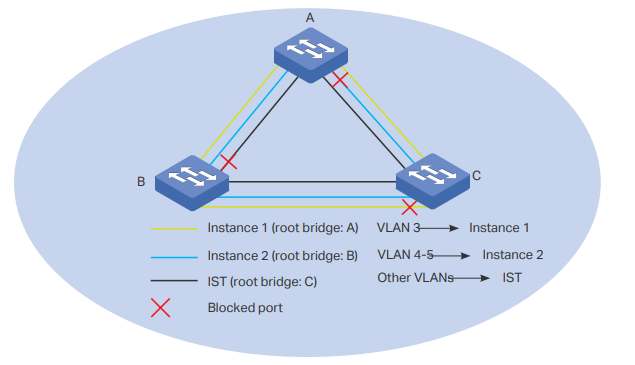

- IEEE802.1s Multiple Spanning Tree, oferece alta disponibilidade de link em ambientes com várias VLANs.

- Snooping Multicast previne automaticamente a inundação de tráfego IP Multicast.

- Root Guard, protege a bridge raiz de ataques maliciosos ou erros de configurações da função spanning Tree.

Protocolos da camada de enlace

- Suporte a 512 VLANs ativas e 4K VLAN ID.

Qualidade de serviço

- Suporte a QoS nas camadas 2/3 com até 4 filas de prioridade por porta.

- Controle de banda por porta, limitando o tráfego de acordo com o valor determinado.

Gerenciamento

- Suporte a SNMP v1/v2c/v3, RMON e acesso web.

Descrição do produto

O painel frontal do SG 2404 PoE L2+ possui 24 portas Gigabit Ethernet 10/100/1000 Mbps e mais 4 portas Mini-GBIC independentes (100/1000 Mbps), 1 botão reset e 1 botão para o monitoramento da função PoE, além de LEDs para o monitoramento.

- Portas 10/100/1000 Mbps: 24 portas 10/100/1000 Mbps para conectar dispositivos com velocidade de 10 Mbps, 100 Mbps ou 1000 Mbps. Cada porta possui 1 LED correspondente.

- Portas Mini-GBIC (SFP): 4 portas Mini-GBIC independentes para conectar módulos SFP de 100 Mbps ou 1000 Mbps.

- Reset: botão utilizado para retornar as configurações do switch ao padrão de fábrica.

LEDs

No painel frontal são apresentados 34 LEDs de monitoramento, que seguem o comportamento a seguir:

Quando o LED Dados está aceso|

LED |

Status |

Indicação |

|

|

Power |

Aceso |

Switch conectado na fonte de alimentação. |

|

|

Piscando |

Switch com problema na fonte de alimentação. |

||

|

Apagado |

Switch desligado ou com problema na fonte de alimentação. |

||

|

SYS |

Aceso |

Switch está funcionando de forma anormal. |

|

|

Piscando |

Switch funcionando normalmente. |

||

|

Apagado |

Switch está funcionando de forma anormal. |

||

|

Link/Atividade

|

Aceso |

Conexão válida estabelecida, sem recepção/transmissão de dados. |

|

|

Piscando |

Conexão válida estabelecida, com recepção/transmissão de dados. |

||

|

Apagado |

Nenhuma conexão válida nesta porta ou a porta está desativada. |

||

|

10/100/1000 Mbps |

Verde |

Aceso |

Conexão a 1000 Mbps estabelecida, sem transmissão/recepção de dados. |

|

Piscando |

Conexão a 1000 Mbps estabelecida, com transmissão/recepção de dados. |

||

|

Laranja |

Aceso |

Conexão a 10/100 Mbps estabelecida, sem transmissão/recepção de dados. |

|

|

Piscando |

Conexão a 10/100 Mbps estabelecida, com transmissão/recepção de dados. |

||

|

Apagado |

Nenhuma conexão válida nesta porta, ou a porta está desativada. |

||

|

LED |

Status |

Indicação |

|

|

Power |

Aceso |

Switch conectado a energia elétrica. |

|

|

Piscando |

Switch com problema na fonte de alimentação. |

||

|

Apagado |

Switch desligado ou com problema na fonte de alimentação. |

||

|

SYS |

Aceso |

Switch está funcionando de forma anormal. |

|

|

Piscando |

Switch funcionando normalmente. |

||

|

Apagado |

Switch está funcionando de forma anormal. |

||

|

PoE MAX |

Aceso |

A potência PoE remanescente é ≤ 7 W. |

|

|

Piscando |

A potência PoE remanescente permanece ≤ 7W após 2 minutos acesa. |

||

|

Apagado |

A potência PoE remanescente é ≥ 7W. |

||

|

10/100/1000 Mbps |

Verde |

Aceso |

A porta está fornecendo energia normalmente. |

|

Piscando |

O fornecimento de energia excede a potência máxima da porta. |

||

|

Laranja |

Aceso |

Detecção de sobrecarga ou curto-circuito na porta correspondente. |

|

|

Piscando |

Falha no auto teste da porta correspondente. |

||

|

Apagado |

Nenhum dispositivo conectado à porta. |

||

|

Dispositivo (PD) conectado à porta não atende a norma IEEE802.3af ou IEEE802.3at |

|||

O painel posterior possui um conector de alimentação de energia elétrica e um terminal de aterramento, representado pelo símbolo ![]() .

.

- Terminal de aterramento: além do mecanismo de proteção a surto elétrico que o switch possui, você deve utilizar o terminal de aterramento a fim de garantir uma maior proteção. Para informações mais detalhadas, consulte o Guia de instalação.

- Conector do cabo de energia: para ligar o switch, conecte o cabo de energia (fornecido com o equipamento) no conector do switch e a outra ponta em uma tomada elétrica no padrão brasileiro de 3 pinos. Após energizá-lo, verifique se o LED PWR está aceso, indicando que o switch está conectado à rede elétrica e pronto para ser utilizado. Para compatibilidade com os padrões elétricos mundiais, este switch é projetado para trabalhar com uma fonte de alimentação automática com variação de tensão de 100 a 240 VCA, 50/60 Hz. Certifique-se que sua rede elétrica esteja dentro desta faixa.

ACESSANDO O SWITCH

Visão geral

Você pode acessar e gerenciar o switch usando a interface gráfica GUI (graphical User interface) ou utilizando a interface CLI (Command Line Interface). Na interface web existem funções equivalentes às funções da interface de linha de comando, apresentadas de uma forma mais simples, visual e intuitiva que a configuração CLI. Você pode escolher o método de configuração de acordo com a disponibilidade de aplicação e sua preferência.

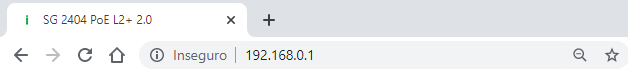

Acesso à Interface Web

Você pode acessar a interface web do switch através de autenticação web. O switch utiliza dois servidores de acesso web, HTTP e HTTPS, para autenticação do usuário.

Os exemplos à baixo mostram como realizar o login através do servidor HTTP.

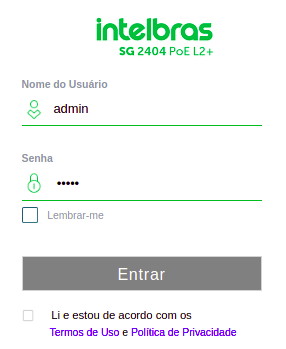

Login

Para gerenciar seu Switch através de um navegador de internet no seu computador:

- Garanta que a conexão entre o computador e o switch esteja ativa;

- Abra seu navegador. Os navegadores com suporte à interface, não exclusivamente, são os seguintes:

- IE 8.0 ou superior;

- Firefox 26.0 ou superior;

- Chrome 32.0 ou superior.

- Digite o endereço IP do Switch na barra de endereços do seu navegador. O endereço Padrão do switch é 192.168.0.1.

- Digitando o nome de usuário e a senha na janela de login. O usuário padrão é admin e a senha padrão é admin.

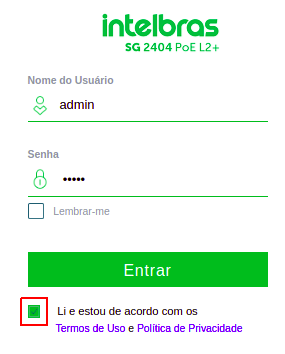

- Os Termos de Uso

e a Política de Privacidade devem ser aceitos assinalando o Checkbox.

Assim, o login será liberado.

- Na tela abaixo é possível ver a interface web típica. Você também pode ver o estado de operação do switch e configurar o switch nessa interface.

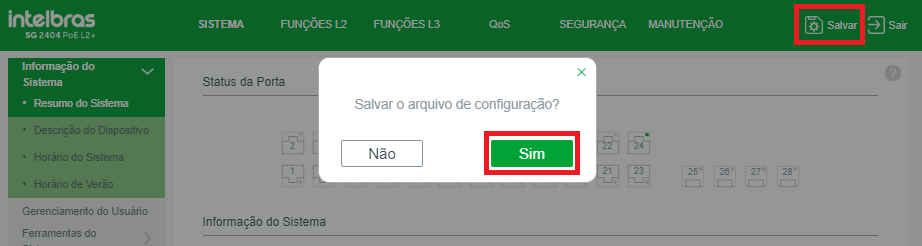

Função de salvar a configuração

O arquivo de configuração do switch é dividido em dois tipos: arquivo de configuração de operação e arquivo de configuração de inicialização.

Após você executar configuração nas subinterfaces e clicar em Aplicar, as modificações serão salvas no arquivo de configurações de operação. A configuração será perdida quando o switch reiniciar.

Se você precisa manter as configurações após o reinicio do switch utilize a função salvar na interface principal para salvar as configurações no arquivo de configuração de inicialização.

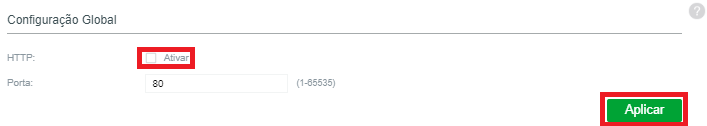

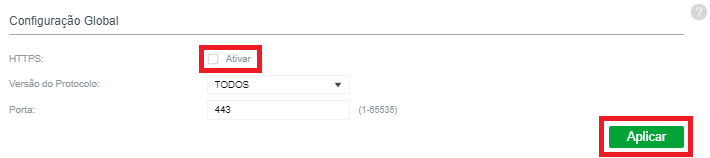

Desabilitando o Servidor Web

Você pode desabilitar o servidor HTTP ou HTTPs bloqueando qualquer acesso à interface web.

Vá para Segurança > Segurança de Acesso > Configuração HTTP, desabilite o servidor HTTP e clique em Aplicar.

Vá para Segurança > Segurança de Acesso > Configuração HTTPS, desabilite o servidor HTTPS e clique em Aplicar.

Configure o endereço IP e o Gateway padrão do Switch

Se você desejar acessar o switch através de uma porta específica (Será tratada como acesso à porta futuramente), você pode configurar a porta como porta roteada e especificar seu endereço IP, ou configurar o endereço IP da VLAN a qual a porta de acesso pertence.

- Alterando o endereço IP

Por padrão, todas as portas pertencem à VLAN 1 com a interface 192.168.0.1. Os próximos exemplos mostram como alterar o endereço padrão para acesso ao switch.

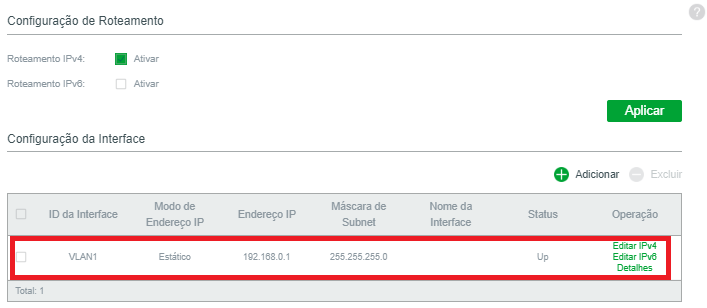

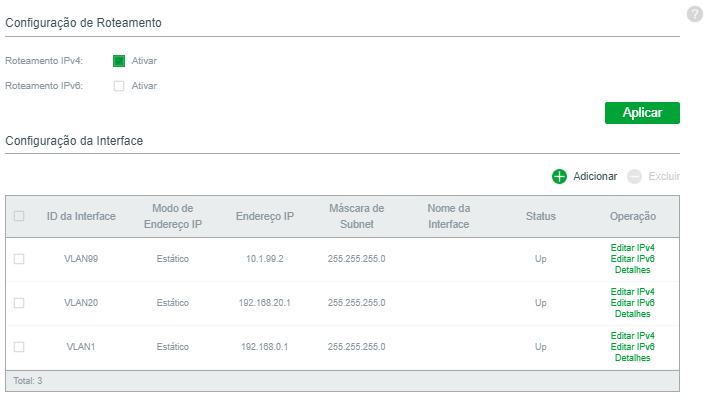

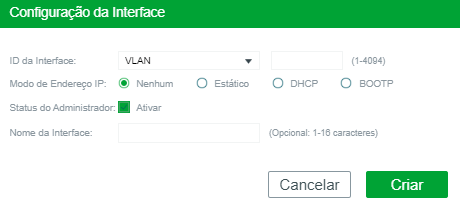

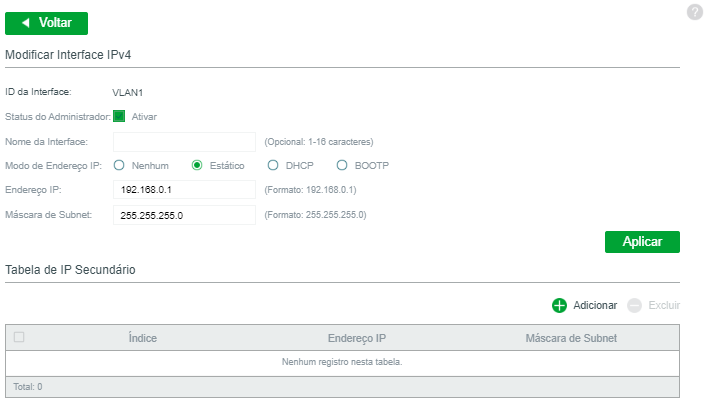

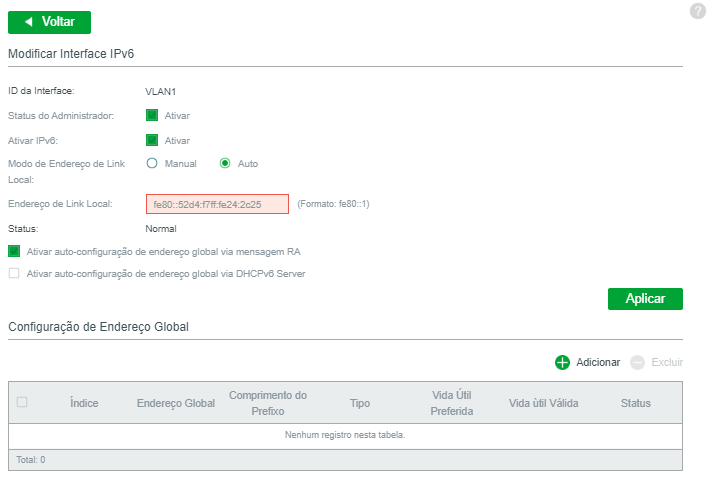

- Vá para Funções L3 > Interface. O endereço IP padrão de acesso à VLAN 1 na lista de interface. Clique em Editar IPv4 para alterar o endereço IP da VLAN 1;

- Escolha o Modo de Endereço IP como Estático. Digite o novo endereço no campo Endereço IP e clique em Aplicar. Garanta que a rota entre o computador de acesso e o novo endereço IP do Switch seja válida.

- Digite o novo endereço IP na barra de endereço do seu navegador para acessar o switch.

- Clique no botão Salvar para guardar as configurações.

- Configure o Gateway Padrão

Os exemplos a seguir mostram como configurar o Gateway para o switch. Por padrão o switch não possui nenhum Gateway Padrão configurado.

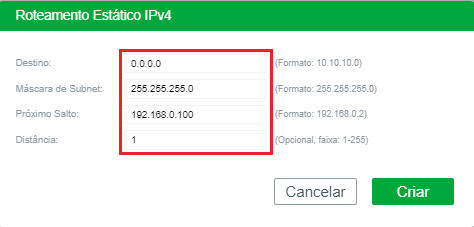

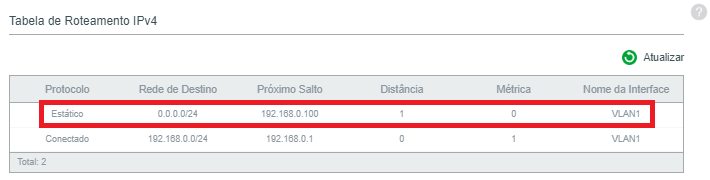

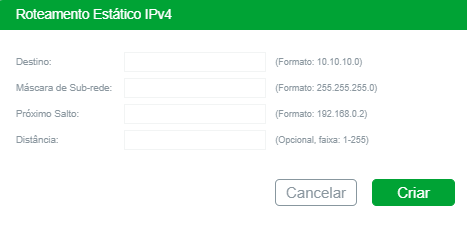

- Vá para Funções L3 > Rota Estática > Rota Estática IPv4. Clique no botão Adicionar para carregar a próxima página e configurar os parâmetros relacionados ao Gateway do switch. Então clique em Criar;

- Clique no botão Salvar para guardar as configurações;

- Verifique a tabela de roteamento para confirmar que o gateway padrão é o endereço que você configurou. A entrada marcada com o retângulo vermelho mostra o Gateway Padrão válido.

|

Destino |

Especifique o destino como 0.0.0.0. |

|

Máscara de SubRede |

Especifique a máscara como 255.255.255.0. |

|

Próximo Salto |

Configure o seu Gateway desejado como Próximo Salto |

|

Distância |

Especifique a distância como 1 |

Acesso à interface CLI

Os usuários podem acessar a interface de linha de comando através do Telnet ou conexão SSH, e gerenciar o Switch com linhas de comando. As conexões Telnet e SSH suportam conexão remota e local.

A tabela a seguir demonstra as aplicações típicas utilizadas no acesso CLI:

|

Método |

Porta Utilizada |

Aplicações Típicas |

|

Telnet |

Porta RJ-45 |

CMD |

|

SSH |

Porta RJ-45 |

PuTTY |

Telnet Login

O Switch suporta modo de login local para autenticação como padrão.

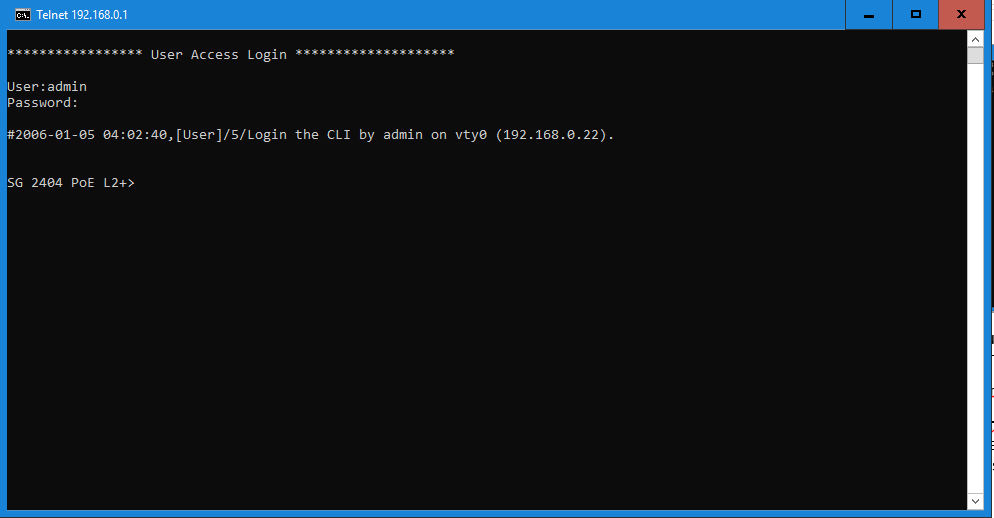

Modo de Login Local: Nome de usuário e senha são necessários, os quais são respectivamente admin, admin por padrão.

Os próximos passos mostram como acessar o switch através do modo de login local para gerenciamento do mesmo:

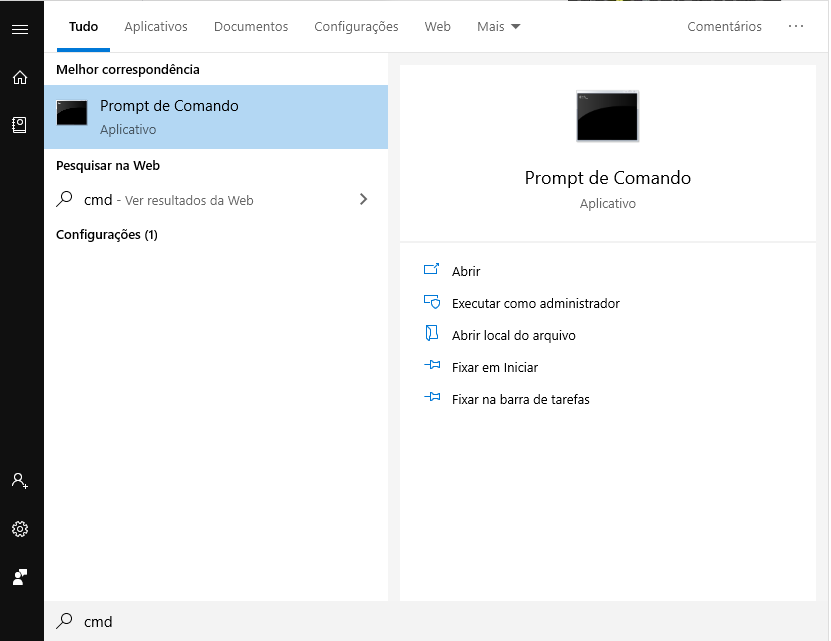

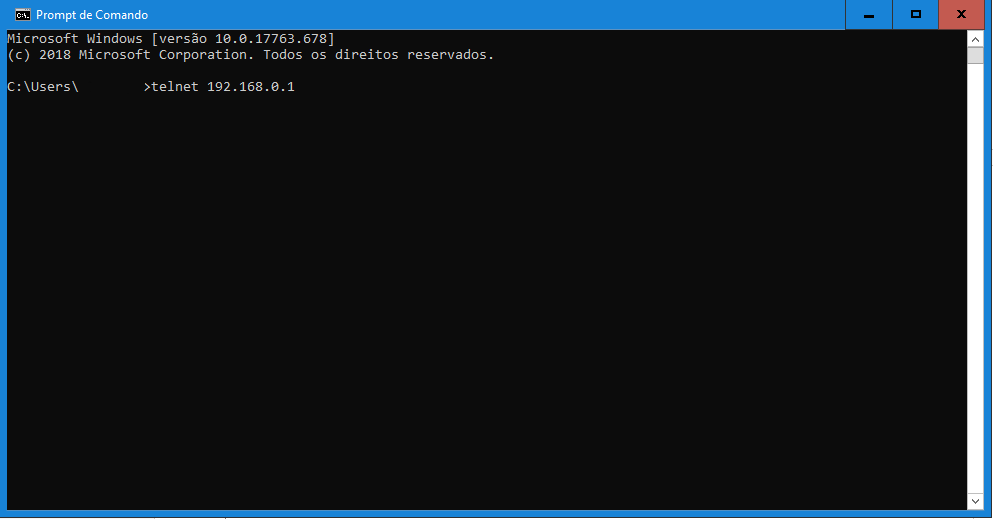

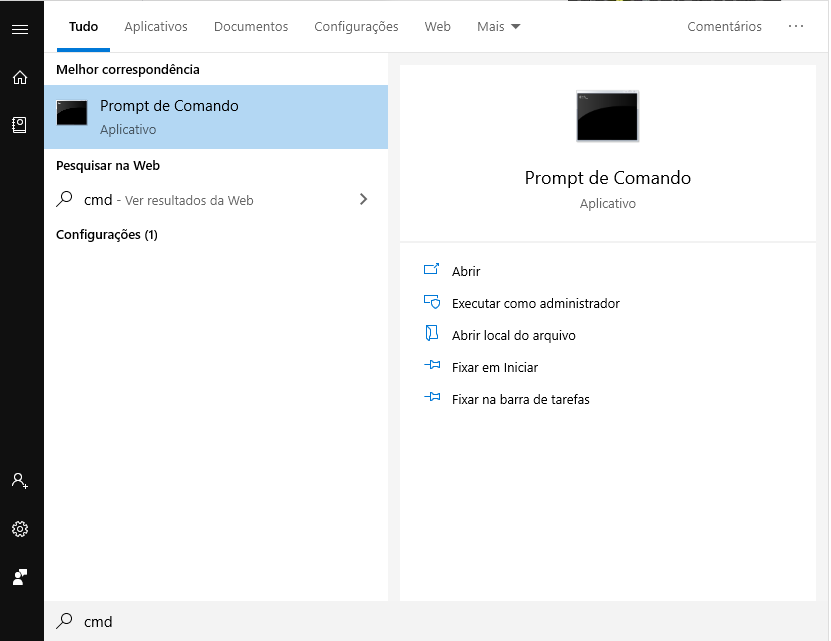

- Verifique e garanta que o switch e o Computador estejam conectados à mesma Rede, clique em iniciar e digite cmd na barra de pesquisa, e então pressione Enter.

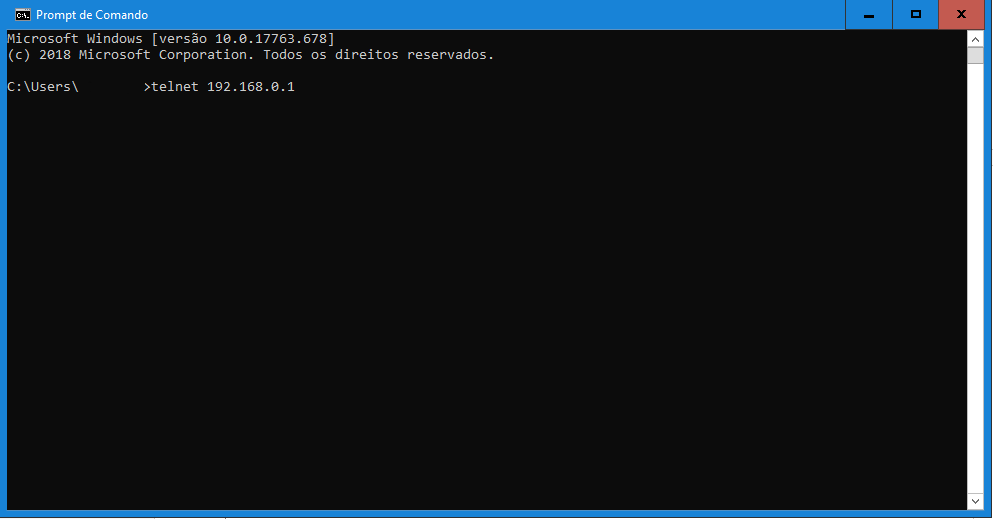

- Digite telnet 192.168.0.1 na janela CMD e então pressione Enter.

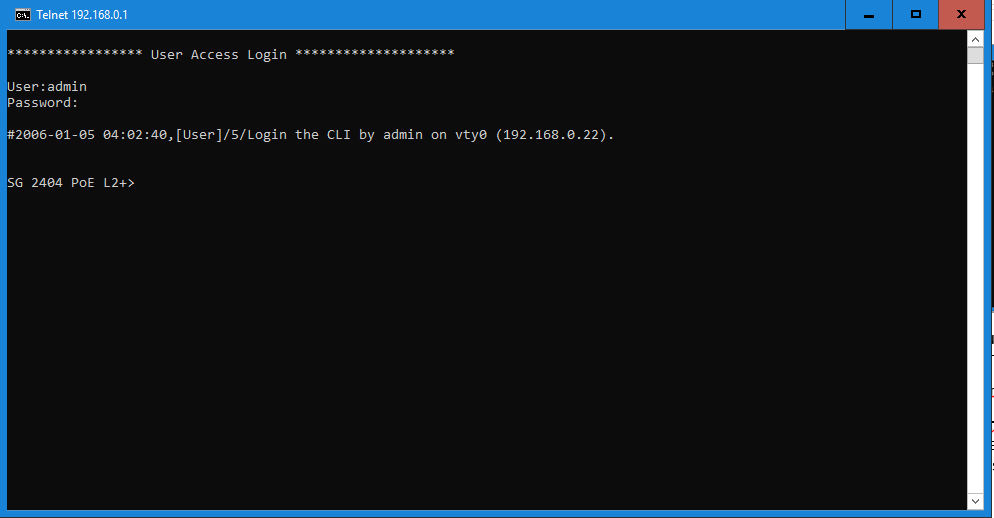

- Digite o nome de usuário e a senha (ambos são admin por padrão). Pressione Enter e você irá entrar no modo User EXEC do switch. .

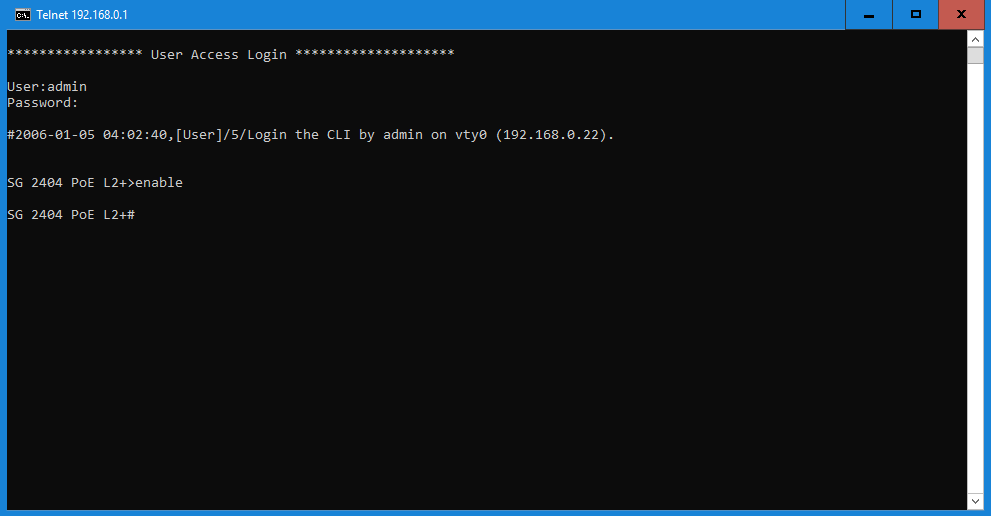

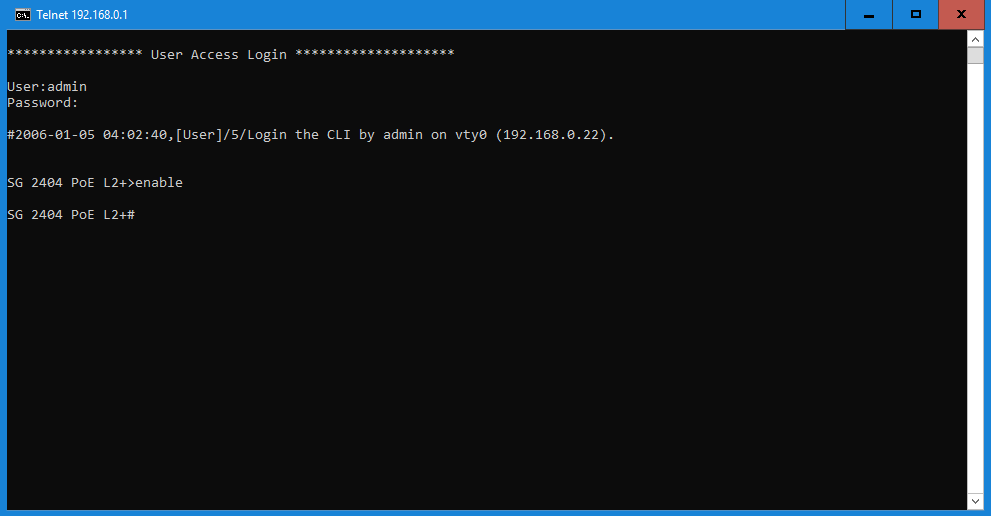

- Digite o comando enable e você irá entrar no modo Privileged EXEC. Por padrão nenhuma senha é necessária para esse acesso. Depois é possível determinar uma senha para que os usuários que querem acessar o modo Privileged EXEC..

SSH Login

O login através da conexão SSH suporta dois modos: modo autenticação através de senha e modo autenticação através de chave. Você pode escolher conforme a sua necessidade:

- Modo de autenticação através de Senha: necessário usuário e senha, os quais são ambos admin por padrão.

- Modo de autenticação por Chave (Recomendado): Uma chave pública para o switch e uma chave privada para o software cliente (PuTTY) são necessárias. Você pode gerar a chave pública e a chave privada através do gerador de chave do PuTTY.

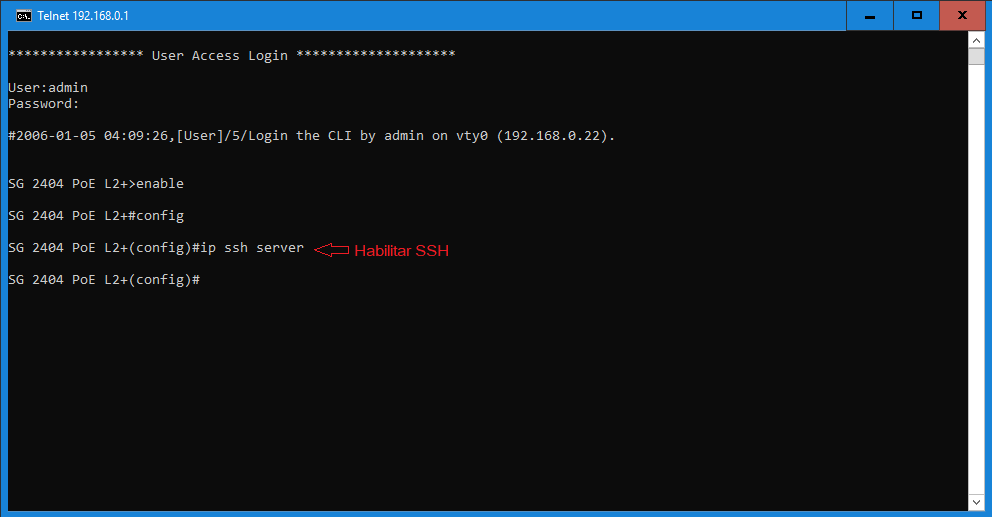

Antes de acessar através da conexão SSH, siga os passos seguintes para habilitar a conexão SSH no programa emulador de terminal:

Modo de autenticação através de Senha

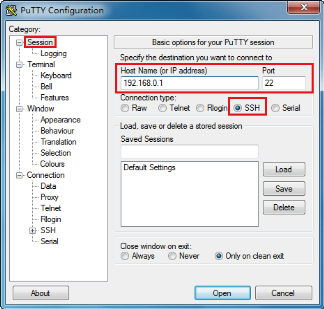

- Abra o software PuTTY e vá até a página Sessão. Digite o endereço IP do switch no campo Host Name e mantenha o valor 22 para o campo Port. Clique em Open.

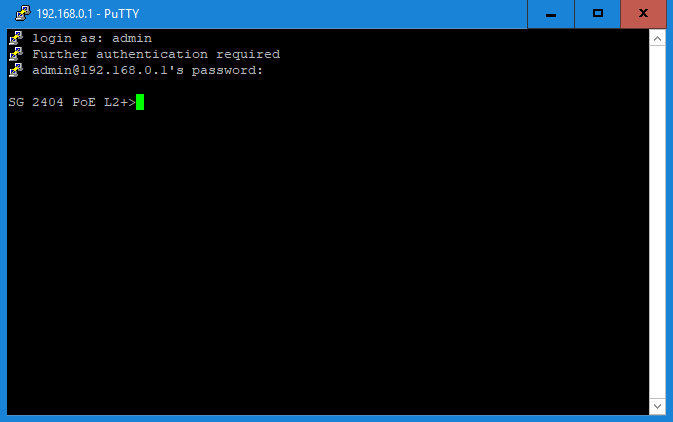

- Digite o nome de usuário e a senha para logar no switch, e então você pode continuar para as configurações do mesmo.

Modo de autenticação através de Chave

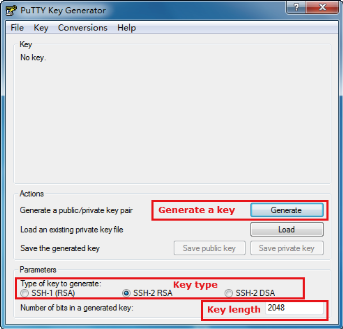

- Abra o Gerador de Chave do PuTTY. Na seção de Parâmetros selecione o tipo de chave e entre o tamanho da mesma. Na seção Actions, clique em Generate para gerar um par de chaves pública/privada. E na figura seguinte um par de chaves SSH-2 RSA é gerada, e o comprimento de cada uma é 1024 bits..

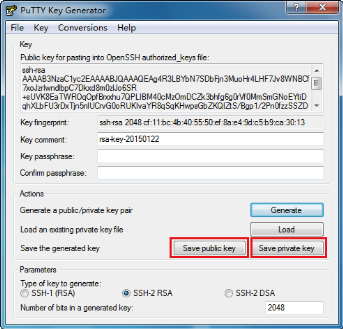

- Após as chaves serem geradas com sucesso, clique em Save public Key para salvar a chave pública em um servidor TFTP; Clique em Save private Key para salvar a chave privada no computador de acesso.

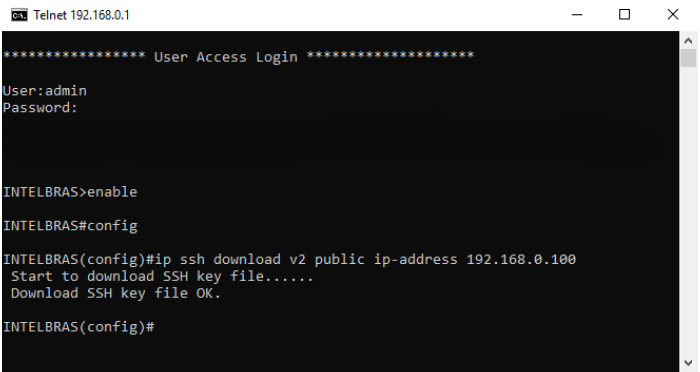

- Dentro do Hyper Terminal, baixe a chave pública do servidor TFTP para o switch como mostrado na figura a baixo:

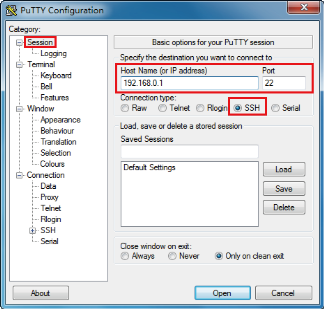

- Após o download da chave pública abra o PuTTY e vá para a página Session. Digite o endereço de IP do switch e selecione SSH como sendo o tipo de conexão (mantenha o valor padrão que está no campo Port).

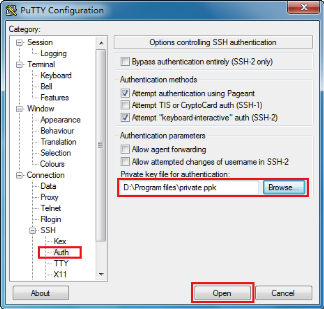

- Vá para Connection > SSH > Auth. Clique Browse para baixar a chave privada para o PuTTY. Clique em Open para iniciar a negociação de conexão.

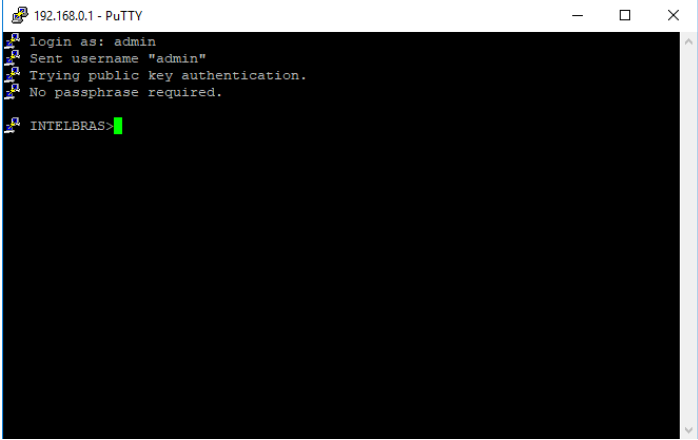

- Assim que a negociação estiver completa, entre com o usuário e senha para autenticação. Se você conseguir autenticar o login sem a inserção da senha significa que a autenticação por chave foi completa com sucesso.

O comprimento da Chave deve estar entre 512 e 3072 bits; Você pode acelerar o processo de geração de chave movendo aleatoriamente e rapidamente o cursor do mouse na seção Key.

O tipo de chave deve estar de acordo com o tipo de arquivo de chave. No CLI à cima, v1 corresponde à SSH-1 (RSA) e v2 corresponde à SSH-2 RSA e SSH-2 DAS. O processo de download da chave não pode ser interrompido.

Modo de Login Local: Nome de usuário e senha são necessários, os quais são respectivamente admin, admin por padrão.

Os próximos passos mostram como acessar o switch através do modo de login local para gerenciamento do mesmo:

- Verifique e garanta que o switch e o Computador estejam conectados à mesma Rede, clique em iniciar e digite cmd na barra de pesquisa, e então pressione Enter.

- Digite telnet 192.168.0.1 na janela CMD e então pressione Enter.

- Digite o nome de usuário e a senha (ambos são admin por padrão). Pressione Enter e você irá entrar no modo User EXEC do switch. .

- Digite o comando enable e você irá entrar no modo Privileged EXEC. Por padrão nenhuma senha é necessária para esse acesso. Depois é possível determinar uma senha para que os usuários que querem acessar o modo Privileged EXEC..

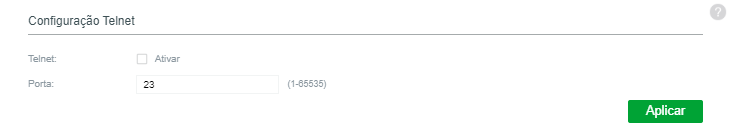

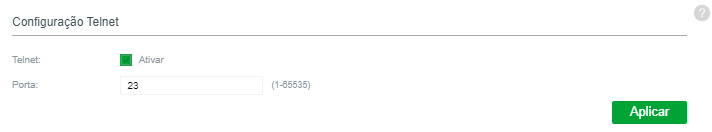

Desabilitando o Login Telnet

Você pode desabilitar a função de TELNET para bloquear qualquer acesso à interface CLI via Telnet.

Vá até o menu Segurança > Segurança de Acesso > Configuração Telnet, desabilite a função de TELNET e clique em Aplicar.

Desabilitando o Login SSH

Você pode desabilitar o servidor SSH para bloquear qualquer acesso à interface CLI via SSH.

Vá até o menu Segurança > Segurança de Acesso > Configuração SSH, desabilite o servidor SSH e clique em Aplicar.

SISTEMA DE GESTÃO

Sistema

Visão Geral

No módulo sistema você pode visualizar as informações do sistema e configurar os parâmetros e características do sistema do switch.

Funções suportadas

Informação do Sistema

Você pode visualizar o estado das portas e as informações do sistema do switch, e configurar a descrição do dispositivo, horário do sistema e o tempo de horário de verão.

Gerenciamento de Usuário

Você pode gerenciar as contas de usuário para acesso ao switch. Existem vários tipos de usuários os quais possuem diferentes níveis de acesso e você pode criar diferentes contas de usuário conforme sua demanda.

Ferramentas do Sistema

Você pode configurar os arquivos de inicialização, backup e restauração do switch além de ter acesso à atualização de firmware, reset e reinicialização do switch.

EEE

Energy Efficient Ethernet (EEE) é utilizado para reduzir o consumo de energia do switch em períodos de baixa atividade de dados. Você pode simplesmente ativar essa função para as portas para permitir a redução do consumo de energia.

PoE

Power over Ethernet (PoE) é uma função de fornecimento de energia remota. Com essa função o switch pode fornecer energia à dispositivos conectados através do cabo de rede.

Alguns dispositivos como telefones IP, access points (APs) e câmeras podem sem instalados distantes de instalações de energia elétrica. PoE pode prover energia para esses dispositivos sem precisar de cabos de energia e instalação elétrica no local. Isso permite que um único cabo providencie conexão de dados e energia para os dispositivos.

Os padrões de PoE IEEE 802.3af e IEEE 802.2at possuem processos para descobrir dispositivos que precisam ser alimentados por PoE, administração de energia, detecção de desconexão e uma classificação do dispositivo energizado opcional.

- PSE

Power sourcing equipment (PSE), é um dispositivo que disponibiliza energia para os dispositivos conectados à Ethernet, este switch por exemplo. Os PSE podem detectar os PDs e determinar os requisitos de alimentação do mesmo.

- PD

Powered Device (PD) é um dispositivo que recebe alimentação do PSE, por exemplo, telefones IPs e Access Points. Os PDs em conformidade com os padrões IEEE podem ser classificados como PDs padrões e PDs não padronizados, somente os PDs dentro dos padrões IEEE serão alimentados por este switch.

Modelo SDM

Modelo SDM (Switch Database Management) é utilizado para priorizar os recursos do hardware para certas funções. O switch disponibiliza três Modelos os quais alocam diferentes recursos de hardware para diferentes usos, e você pode escolher de acordo com a sua necessidade.

Time Range

Com essa função você pode configurar um “time range” e vincular à uma porta PoE ou à uma regra ACL.

Configurações das informações do Sistema

Com as configurações das informações do sistema você pode:

- Visualizar o resumo do sistema

- Configurar a descrição do dispositivo

- Configurar o horário do sistema

- Configurar o horário de verão

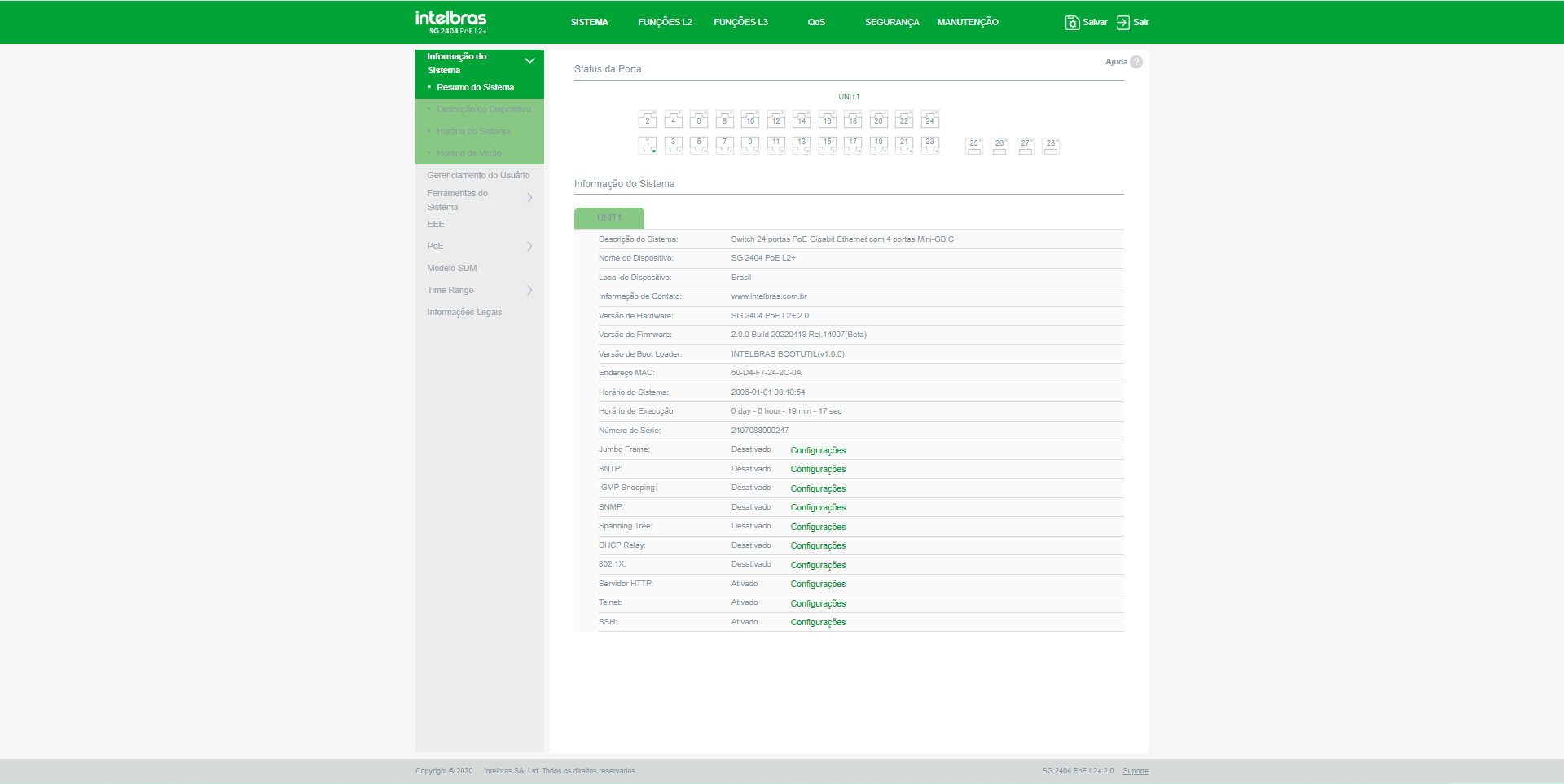

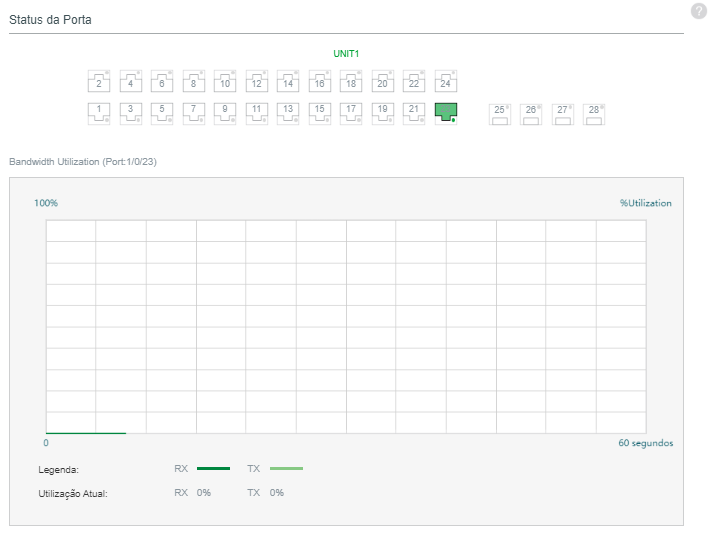

Visualizando o resumo do sistema

Vá para SISTEMA > Informação do Sistema > Resumo do Sistema para carregar a página com o resumo do sistema. Você pode visualizar o estado das portas e as informações do sistema do switch.

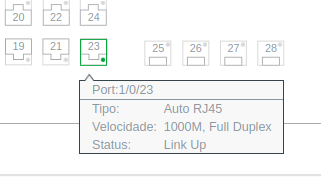

Visualizando o estado das portas

Na seção Estado das Portas você pode ver o estado das portas e a velocidade de banda utilizada por cada porta.

A Tabela a seguir mostra o significado de cada estado da porta:

|

Estado da Porta |

Indicação |

|

|

Indica que a porta Gigabit correspondente está desconectada |

|

|

Indica que a porta Gigabit correspondente está conectada à 1000Mbps |

|

|

Indica que a porta Gigabit correspondente está conectada à 10Mbps ou 100Mbps |

|

|

Indica que a porta SFP correspondente não está conectada |

|

|

Indica que a porta SFP correspondente está conectada à 1000Mbps |

|

|

Indica que a porta SFP correspondente está conectada à 100Mbps |

Você pode mover o cursor sobre uma porta para visualizar as informações detalhadas da porta.

|

Informação da Porta |

Indicação |

|

Port |

Mostra o número da porta |

|

Tipo |

Mostra o tipo de porta |

|

Velocidade |

Mostra a velocidade máxima de transmissão e seu modo duplex |

|

Status |

Mostra o estado de conexão da porta |

Você pode clicar em uma porta para visualizar a utilização de banda da mesma.

|

RX |

Mostra a utilização de banda que a porta está utilizando para receber pacotes |

|

TX |

Mostra a utilização de banda que a porta está utilizando para enviar pacotes |

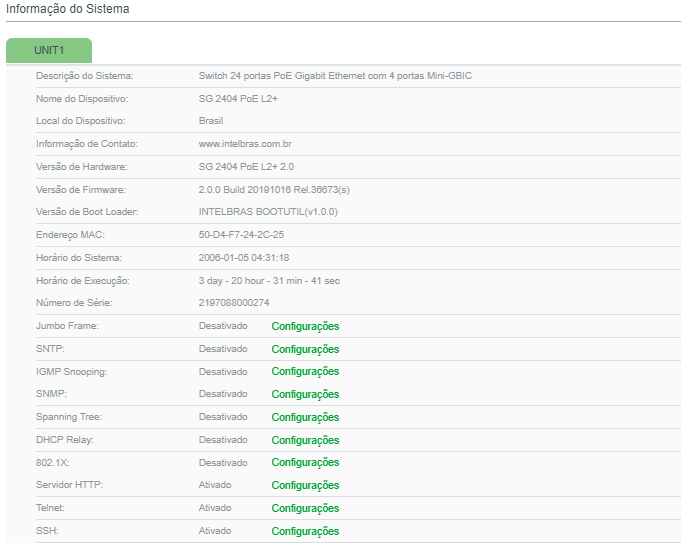

Visualizando a informação do Sistema

Na seção Informação do Sistema você pode visualizar as informações do sistema do switch.

|

Descrição do sistema |

Mostra a descrição do sistema do Switch. |

|

Nome do dispositivo |

Mostra o nome do Switch. Você pode editar na página de Descrição do Dispositivo. |

|

Localização do dispositivo |

Mostra a localização do Switch. Você pode editar na página de Descrição do Dispositivo. |

|

Informação para contato |

Mostra a informação para contato a respeito do Switch. Você pode editar na página de Descrição do Dispositivo. |

|

Versão do Hardware |

Mostra a versão do hardware do Switch. |

|

Versão do Firmware |

Mostra a versão do Firmware do Switch. |

|

Versão do Boot Loader |

Mostra a versão do Boot Loader do Switch. |

|

Endereço MAC |

Mostra o endereço MAC do Switch. |

|

Horário do sistema |

Mostra o Horário configurado no Switch. |

|

Tempo em execução |

Mostra o Tempo que o Switch está em operação. |

|

Número de Série |

Mostra o número de série do Switch. |

|

Jumbo Frame |

Mostra se o Jumbo Frame está habilitado. Você pode Clicar em Configurações para ir para a página de configurações do Jumbo Frame. |

|

SNTP |

Mostra se o Switch está sincronizando o horário através de um servidor NTP. Você pode clicar em Configurações para ir à página de Configuração de horário do sistema. |

|

IGMP Snooping |

Mostra se o IGMP Snooping está habilitado. Você pode clicar em Configurações para ir à página de configuração do IGMP Snooping. |

|

SNMP |

Mostra se o SNMP está habilitado. Você pode clicar em Configurações para ir à página de configuração do SNMP. |

|

Spanning Tree |

Mostra se o Spanning Tree está habilitado. Você pode clicar em Configurações para ir à página de configuração do Spanning Tree. |

|

DHCP Relay |

Mostra se o DHCP Relay está habilitado. Você pode clicar em Configurações para ir à página de configuração do DHCP Relay. |

|

802.1x |

Mostra se o padrão IEEE 802.1x está habilitado. Você pode clicar em Configurações para ir à página de configuração do 802.1x. |

|

HTTP Server |

Mostra se o servidor HTTP está habilitado. Você pode clicar em Configurações para ir à página de configuração do HTTP. |

|

Telnet |

Mostra se a conexão Telnet está habilitada. Você pode clicar em Configurações para ir à página de configuração do Telnet. |

|

SSH |

Mostra se a conexão SSH está habilitada. Você pode clicar em Configurações para ir à página de configuração do SSH. |

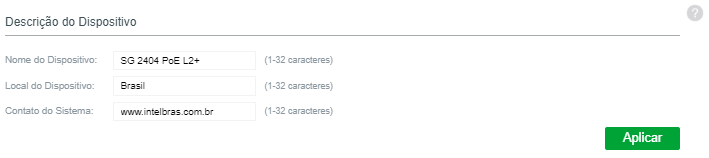

Configurando a Descrição do Dispositivo

Vá para SISTEMA > Informação do Sistema > Descrição do Dispositivo para carregar a seguinte página:

- Na seção Descrição do Dispositivo configure os seguintes parâmetros:

Nome do Dispositivo

Especifique o nome do Switch.

Local do Dispositivo

Digite a Localização do Switch.

Contato do Sistema

Digite a informação para contato.

- Clique em Aplicar.

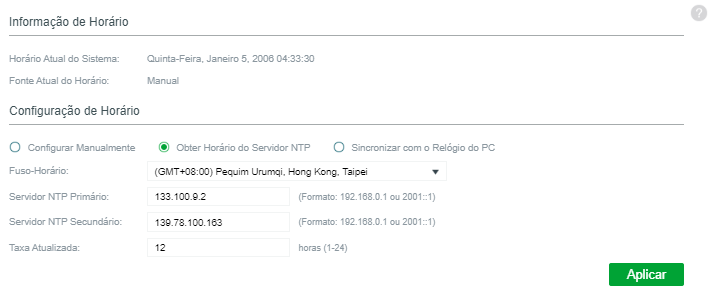

Configurando o Horário do Sistema

Vá para SISTEMA > Informação do Sistema > Horário do Sistema para carregar a seguinte página:

Na seção de Informação de Horário você pode ver a informação do horário atual do switch.

|

Horário atual do Sistema |

Mostra o horário e data atuais do Switch. |

|

Fonte do Horário atual |

Mostra como foi configurado esse horário no Switch. |

Na Seção Configuração de Horário siga os seguintes passos para configurar o horário do sistema:

- Escolha um método para apontar o horário e data do sistema e especifique os parâmetros relacionados.

- Clique em Aplicar.

|

Configurar Manualmente |

Aponte a Data e Hora do sistema de forma manual. Data: Especifica a data do sistema. Hora: Especifica a hora do sistema. |

|

Obter Horário do Servidor NTP |

Sincroniza a Data e Hora do sistema com um servidor NTP. Primeiramente garanta que o servidor está acessível em sua rede. Se o servidor NTP estiver na WEB conecte seu Switch à internet primeiramente. Fuso Horário: Selecione o seu Fuso Horário local. Servidor Primário: Digite o Endereço IP do servidor NTP primário. Servidor Secundário: Digite o Endereço IP do servidor NTP secundário. Uma vez que o servidor primário estiver inalcançável o Switch conseguirá sincronizar o horário com o servidor secundário. Taxa de Atualização: Especifica o intervalo com o qual o Switch irá sincronizar com o servidor NTP o qual varia entre 1 e 24 horas. |

|

Sincronizar com o Relógio do PC |

Sincroniza o horário do sistema com o relógio do computador que Logado no sistema do Switch. |

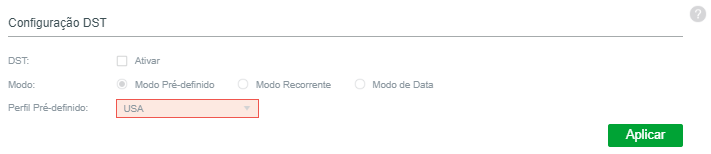

Configurando o Horário de Verão

Vá para SISTEMA > Informação do Sistema > Horário de Verão para carregar a seguinte página:

Siga os seguintes passos para configurar o Horário de Verão:

- Na seção Configuração de Horário de Verão, habilite a função de Horário de Verão.

- Escolha um método para seleção do Horário de Verão e especifique seus parâmetros.

- Clique em Aplicar.

|

Modo Predefinido |

Se você selecionar o Modo Predefinido escolhendo uma das seguintes opções para agendar no switch: USA: Seleciona o horário de verão dos Estados Unidos. O qual vai das 2:00 do segundo Domingo de Março Até às 2:00 do Primeiro Domingo de Novembro. Austrália: Seleciona o horário de verão da Austrália. O qual vai das 2:00 do primeiro Domingo de Outubro Até às 2:00 do primeiro Domingo de Abril. Europa: Seleciona o Horário de Verão da Europa. O qual vai da 1:00 do último domingo de março até às 1:00 do último domingo de outubro. Nova Zelândia: Seleciona o Horário de Verão da Nova Zelândia. O qual vai das 2:00 do último Domingo de Setembro Até às 3:00 do primeiro Domingo de Abril. |

|

Modo Recorrente |

Se você selecionar o Modo Recorrente, especifica um ciclo de Time Range para o Horário de Verão como Horário para o Switch. Essa configuração pode ser usada todos os anos. O intervalo entre a Data de Início e a Data de Término do Horário de verão deve ser maio que 1 dia e menor que 1 ano (365 dias). Deslocamento: Representa o quanto o relógio será adiantado; Hora de início: Especifica a data e hora de início para o Horário de Verão. Hora de Término: Especifica a data e hora de término para o Horário de Verão. |

|

Modo de Data |

Se você selecionar o Modo de Data você especificará um Time Range absoluto para o horário de verão do Switch. Essa configuração será utilizada somente uma vez. O intervalo entre a Data de Início e a Data de Término do Horário de verão deve ser maio que 1 dia e menor que 1 ano (365 dias). Deslocamento: Representa o quanto o relógio será adiantado; Hora de início: Especifica a data e hora de início para o Horário de Verão. Hora de Término: Especifica a data e hora de término para o Horário de Verão. |

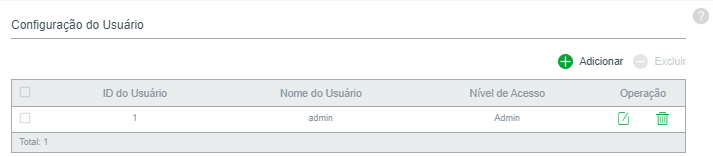

Configurações de Gerenciamento do Usuário

Com o gerenciamento de usuário você pode criar e gerenciar contas de usuário para acesso ao switch.

Existem quatro tipos de contas de usuário com diferentes níveis de acesso: Admin, Operador, Usuário Avançado e Usuário.

- Existe um usuário padrão administrador que não pode ser deletado, por padrão o usuário e senha desse usuário é admin. Você pode criar mais contas de Administrador.

- Se você criar contas de nível Operador, Usuário Avançado e Usuário você precisará ir até a sessão AAA para criar uma senha enable. Se necessário esses níveis de usuário podem usar essa senha para alterar os seus respectivos níveis de acesso para nível administrador.

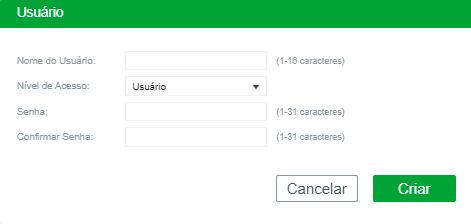

Criando Contas de Usuário

Vá até o menu SISTEMA > Gerenciamento do Usuário, para carregar a seguinte página:

Por padrão existe um usuário Admin padrão na tabela. Você pode clicar em ![]() para editar essa conta de administrador, porém você não poderá excluir a mesma.

para editar essa conta de administrador, porém você não poderá excluir a mesma.

Você pode criar novas contas de usuário. Clique em  e a seguinte janela irá aparecer:

e a seguinte janela irá aparecer:

Siga os seguintes passos para criar um novo usuário:

- Configure os seguintes parâmetros:

- Clique em Criar.

|

Nome de Usuário |

Especifique o nome de usuário para a conta. Ela pode conter até 16 caracteres, compostas por letras, números e underline ( _ ). |

|

Nível de Acesso |

Aponte o nível de acesso que o usuário terá. Você tem 4 opções: Admin: administrador pode editar, modificar e ver todas as configurações e funções; Operador: operador pode editar, modificar e ver a maioria das configurações e funções; Power User: ou usuário avançado pode editar, modificar e ver algumas configurações e funções; Usuário: usuário pode ver as configurações sem o direito de editá-las ou modifica-las. |

|

Senha |

Especifica a senha da conta de usuário com até 31 caracteres alfanuméricos ou símbolos, este campo é Case Sensitive, diferencia letras maiúsculas e minúsculas. |

|

Confirme a Senha |

Repita a mesma senha do campo anterior. |

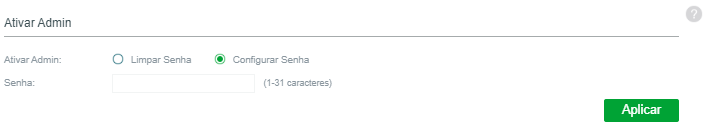

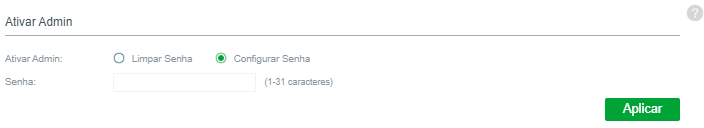

Configuração da Senha Enable

Vá até o menu Segurança > AAA > Configuração Global, para carregar a seguinte página:

Siga os seguintes passos para configurar a Senha de Enable:

- Selecione Configurar Senha e especifique a senha de Enable no campo de Senha.

- Clique em Aplicar.

Dica: os usuários que estão ativos, logados, podem vir à essa página para elevar seu nível de privilégio para administrador utilizando a senha de Enable.

Configuração das Ferramentas do Sistema

Com as Ferramentas do Sistema você pode:

- Configurar o arquivo de inicialização;

- Restaurar as configurações do Switch;

- Criar um arquivo de Backup;

- Atualizar o Firmware do Switch;

- Reiniciar o Switch;

- Voltar às configurações de Fábrica, resetar o Switch.

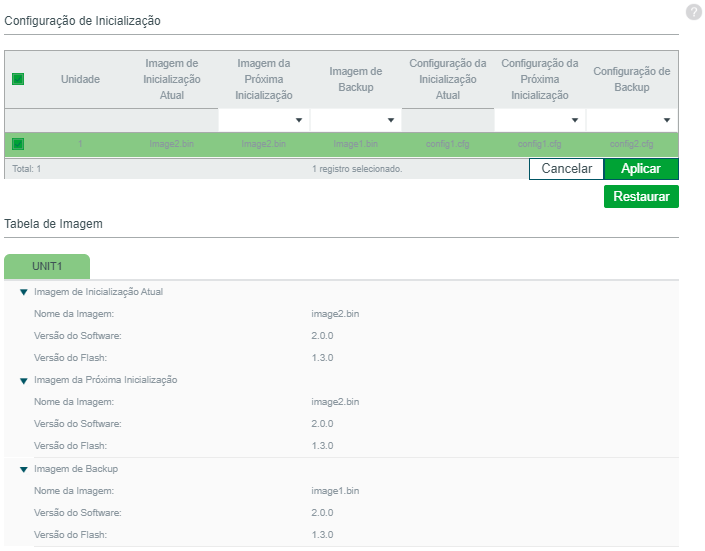

Configurando o arquivo de inicialização

Vá até o menu SISTEMA > Ferramentas do Sistema > Configuração de Boot para carregar a seguinte página:

Siga os seguintes passos para configurar o arquivo:

- Na seção Configuração de inicialização selecione uma ou mais unidades e configure os parâmetros relevantes.

Unidade

Mostra o número da unidade.

Imagem de inicialização atual

Mostra a imagem de inicialização atual.

Imagem da Próxima Inicialização

Seleciona uma próxima imagem para inicialização. Quando o switch ligar ele tentará inicializar com essa imagem. Não pode ser igual a Imagem de Backup.

Imagem de Backup

Seleciona uma imagem de backup. Quando o Switch falhar ao inicializar com a Próxima Imagem de Inicialização, ele tentará inicializar a Imagem de Backup. Não pode ser igual a Próxima Imagem de Inicialização.

Configuração da inicialização atual

Mostra a configuração de inicialização atual.

Configuração da Próxima inicialização

Especifica uma próxima configuração para inicialização. Quando o switch ligar ele tentará inicializar com essas configurações. Não pode ser igual a Configuração de Backup.

Configuração de Backup

Especifica uma configuração de backup. Quando o Switch falhar ao inicializar com a Próxima Configuração de Inicialização, ele tentará inicializar a Configuração de Backup. Não pode ser igual a Próxima Configuração de Inicialização.

- Clique em Aplicar

Na seção Tabela de Imagem você pode visualizar as informações de imagem de inicialização atual, próxima imagem de inicialização e imagem de backup. As informações exibidas são as seguintes:

|

Nome da Imagem |

Mostra o nome da imagem. |

|

Versão do Software |

Mostra a versão do software da imagem. |

|

Versão do Flash |

Mostra a versão flash da imagem. |

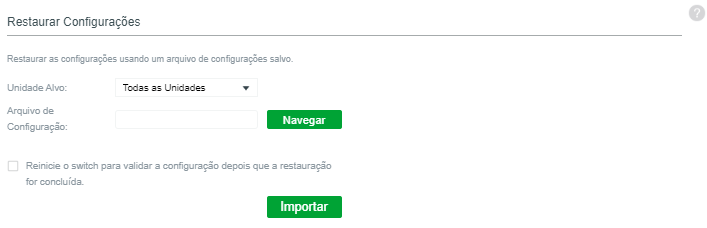

Restaurando as configurações do Switch

Vá até o menu SISTEMA > Ferramentas do Sistema > Configuração de Restauração para carregar a seguinte página:

Siga os seguintes passos para restaurar as configurações do Switch:

- Na seção Restaurar Configurações selecione a unidade que deseja restaurar;

- Clique em Navegar para selecionar a configuração que você deseja importar;

- Escolha se você marcará o campo “reiniciar o switch após a restauração estar completa”. A imagem importada só terá efeito no Switch após o reinicio do mesmo;

- Clique no botão Importar para importar o arquivo de configuração.

Levará algum tempo até o Switch restaurar as configurações, aguarde sem realizar nenhuma operação.

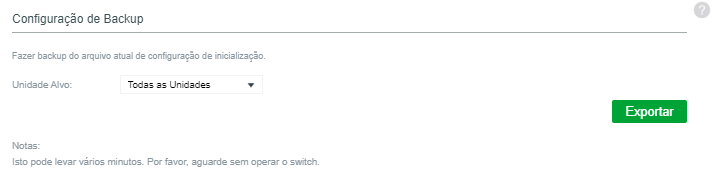

Backup do arquivo de Configuração

Vá até o menu SISTEMA > Ferramentas do Sistema > Configuração de Backup para carregar a seguinte página:

Na seção Configuração de Backup selecione uma unidade e clique em Exportar para exportar o arquivo de Configuração.

Levará algum tempo até o Switch exportar as configurações, aguarde sem realizar nenhuma operação.

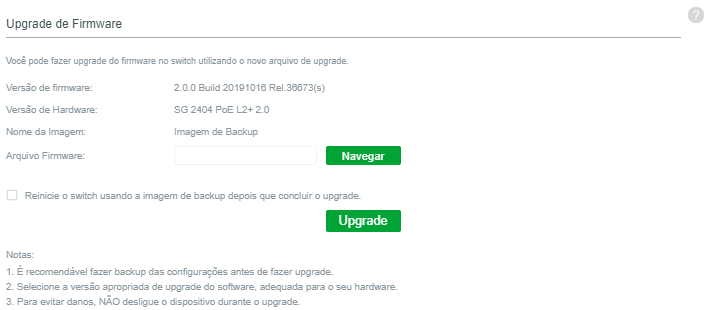

Upgrading de Firmware

Vá até o menu SISTEMA > Ferramentas do Sistema > Upgrade de Firmware para carregar a seguinte página:

Você pode visualizar as informações atuais do firmware nesta página:

|

Versão do Firmware |

Mostra a versão atual do Firmware. |

|

Versão de Hardware |

Mostra a versão atual do Hardware. |

|

Nome da Imagem |

Mostra a imagem a ser atualizada. A operação só terá efeito na imagem mostrada aqui. |

Siga os passos a seguir para realizar a atualização do Firmware do Switch:

- Clique no botão Navegar e selecione o arquivo para atualização do firmware;

- Escolha se você marcará o campo “reiniciar o switch após a atualização estar completa”. A nova versão do Firmware só estará ativa no Switch após o reinicio do mesmo;

- Clique no botão Upgrade para atualizar o sistema.

Levará algum tempo até o Switch realizar o upgrade completo, aguarde sem realizar nenhuma operação.

É recomendado realizar um backup das configurações antes de realizar a atualização do firmware.

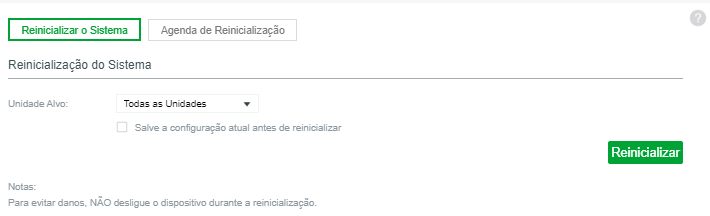

Reiniciando o Switch

Existem dois métodos para realizar a reinicialização do Switch: reiniciar manualmente o switch e configurar um agendamento para realizar a reinicialização automática do Switch.

Reiniciando o Switch Manualmente

Vá até o menu SISTEMA > Ferramentas do Sistema > Reinicializar o Sistema > Reinicializar o Sistema para carregar a seguinte página:

Siga os seguintes passos para reiniciar o Switch:

- Na seção Reinicialização do Sistema selecione a unidade desejada;

- Escolha se você deseja salvar a configuração atual antes da reinicialização;

- Clique em Reinicializar.

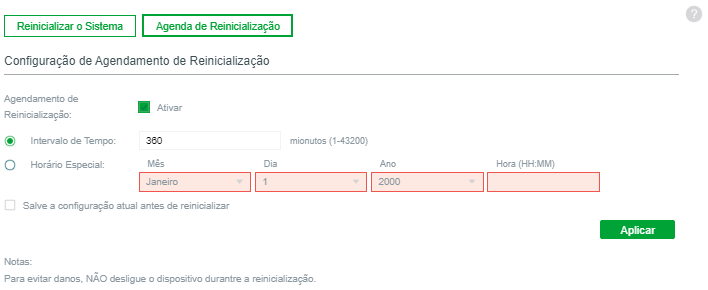

Configurando uma Reinicialização Agendada

Vá até o menu SISTEMA > Ferramentas do Sistema > Reinicializar o Sistema > Agenda de Reinicialização para carregar a seguinte página:

Siga os seguintes passos para configurar uma reinicialização agendada para o Switch:

- Na seção Configuração de Agendamento de Reinicialização selecione um método e especifique os parâmetros relacionados;

Intervalo de Tempo

Especifique um período de tempo. O Switch irá reiniciar após esse período. Os valores variam entre 1 e 43200 minutos.

Clique no botão Salvar para tornar esse agendamento recorrente ou marque a opção “salve a configuração atual antes de reiniciar”.

Horário Especial

Especifique uma data e horário para que o Switch reinicie.

Mês/Dia/Ano: Especifique a data para o Switch reiniciar.

Horário (HH:MM): Especifique o horário que o Switch irá reiniciar, no formato HH:MM.

- Escolha se você deseja salvar a configuração atual antes da reinicialização;

- Clique em Aplicar

Se após o agendamento da reinicialização o Switch for reiniciado por algum motivo, o agendamento será considerado como já efetuado.

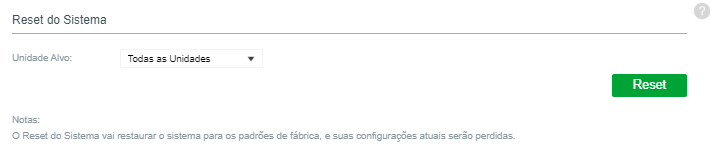

Reset do Sistema

Vá até o menu SISTEMA > Ferramentas do Sistema > Reinicializar o Sistema > Reset do Sistema para carregar a seguinte página:

Na seção Reset do Sistema selecione a unidade que você deseja resetar e clique em Reset. Após o Reset acontecer todas as configurações do switch serão restauradas para o padrão de fábrica.

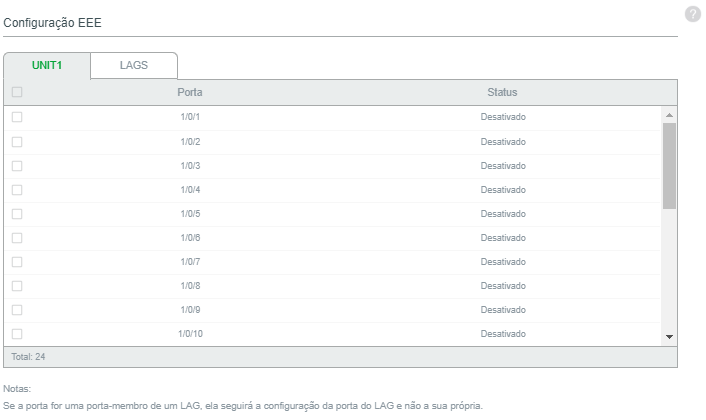

Configuração EEE

Vá até o menu SISTEMA > EEE para carregar a seguinte página:

Siga os seguintes passo para configurar o EEE:

- Na seção Configuração EEE selecione uma ou mais portas para serem configuradas;

- Habilite ou desabilite o EEE nas portas selecionadas;

- Clique em Aplicar

Configuração PoE

Com a função PoE você pode:

- Configurar os parâmetros PoE manualmente;

- Configurar os parâmetros PoE utilizando perfis.

Você pode configurar os parâmetros PoE um-a-um através da configuração de parâmetros PoE manualmente. Você também pode criar perfis com os parâmetros desejados e vincular o perfil à porta para obter agilidade na configuração.

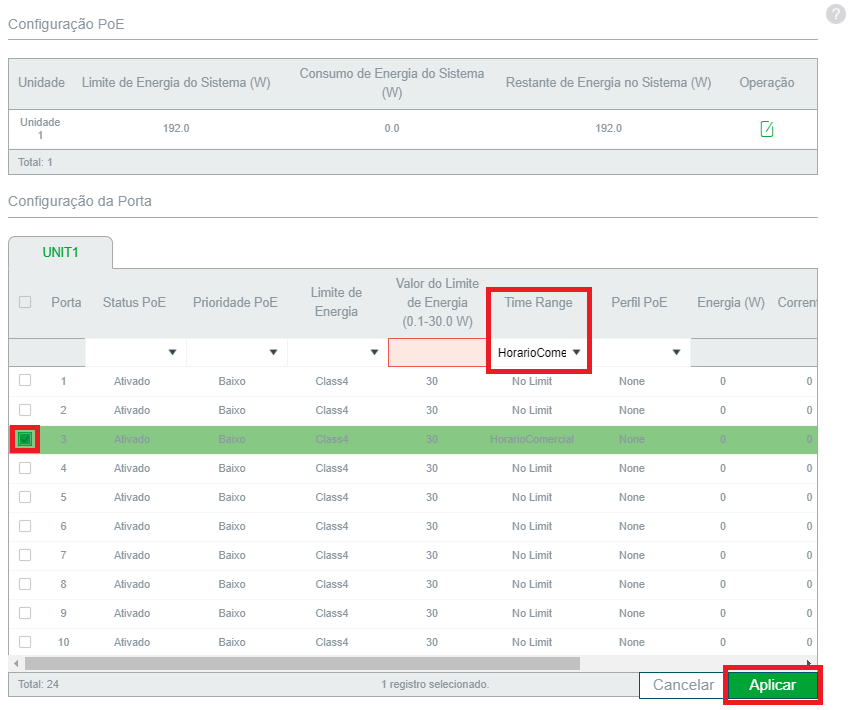

Configurando os Parâmetros PoE Manualmente

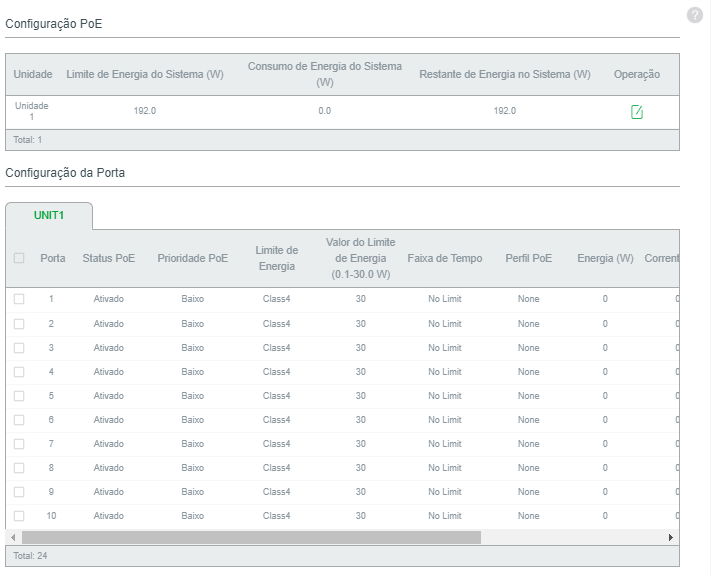

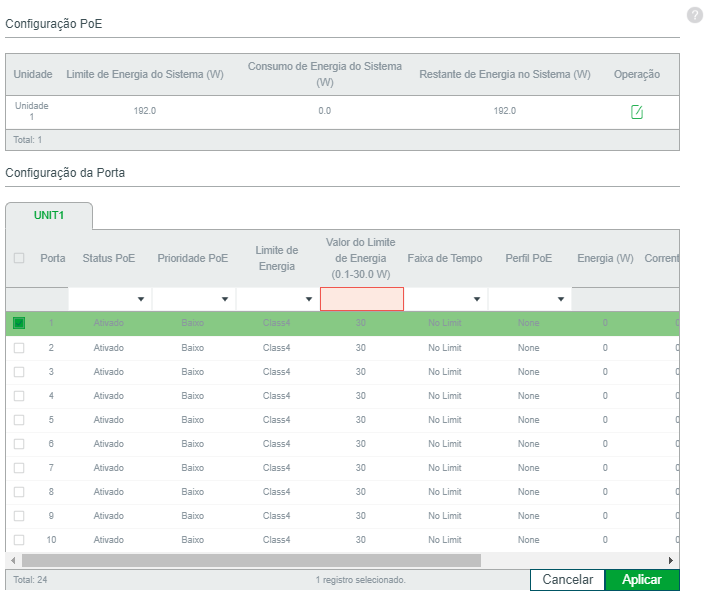

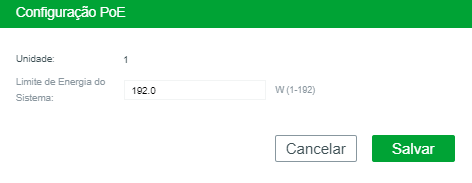

Vá até o menu SISTEMA > PoE > Configuração PoE para carregar a seguinte página:

Siga os seguintes passos para configurar os parâmetros básicos do PoE:

- Na seção Configuração PoE você pode visualizar os parâmetros atuais do PoE.

Limite de Energia do Sistema (w)

Mostra o máximo de potência que o Switch PoE pode fornecer.

Consumo de Energia do Sistema (w)

Mostra, em tempo real, o consumo de energia do Switch PoE.

Restante de Energia do Sistema (w)

Mostra, em tempo real, a quantidade de potência que o Switch tem disponível para fornecer.

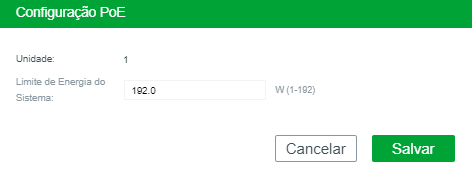

Você ainda pode clicar no botão

para configurar o Limite de Potência do Sistema. Clique em Aplicar.

para configurar o Limite de Potência do Sistema. Clique em Aplicar.

Unidade

Mostra a unidade em números.

Limite de Energia do Sistema

Especifica o valor máximo de potência que o Switch poderá fornecer, variando em 1 e 192 Watts.

- Na seção Configuração da Porta você pode selecionar a porta que você quer configurar, especificar os parâmetros e então clique em Aplicar.

Status PoE

Habilita ou desabilita a função PoE para a porta correspondente. A porta só pode fornecer energia para o PD quando seu estado PoE estiver habilitado.

Prioridade PoE

Selecione o nível de prioridade correspondente para a porta. Quando o fornecimento de energia exceder o limite do sistema o Switch irá desativar a energia dos PDs em portas de baixa prioridade para garantir uma operação estável para os outros PDs.

Limite de Energia

Especifica o máximo de potência que a porta pode fornecer. As seguintes opções estarão disponíveis:

Auto: o Switch irá alocar um valor máximo para a porta automaticamente;

Class1: o limite de potência da porta será 4 Watts;

Class2: o limite de potência da porta será 7 Watts;

Class3: o limite de potência da porta será 15.4 Watts;

Class4: o limite de potência da porta será 30 Watts;

Manual: você poderá entrar com um valor manualmente.

Valor do Limite de Energia (0.1 – 30 W)

Se você selecionar o modo de limite de potência como Manual você deve especificar um valor neste campo.

Se você selecionar um modo de limite de potência entre classe 1 e classe 4 você pode ver o valor da potência nesse campo.

Faixa de Tempo

Selecione um Time Range, a porta só fornecerá energia durante o período do time range. Para ver como criar um Time Range vá até Configurações de Time Range.

Perfil PoE

Um método de configuração ágil para as portas correspondentes. Se um perfil é selecionado você não será capaz de alterar o estado PoE, a prioridade PoE ou os limites de potência manualmente. Para ver como criar os perfis vá até Configurando Parâmetros PoE usando um perfil..

Energia (W)

Mostra em tempo real a potência consumida pela porta.

Corrente (mA)

Mostra em tempo real a corrente consumida pela porta.

Tensão (V)

Mostra em tempo real a Tesão fornecida à porta.

Classe PD

Mostra a Classe à qual pertence o PD conectado à porta.

Status de Energia

Mostra em tempo real se a porta está fornecendo alimentação.

Configuração dos parâmetros PoE por perfil de usuário

Criando um perfil PoE

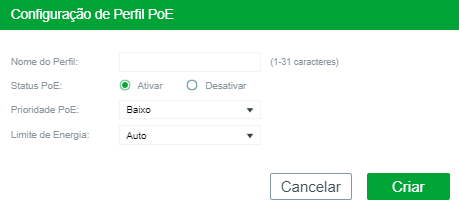

Vá até o menu SISTEMA > PoE > Perfil PoE e clique no botão Adicionar para carregar a seguinte página:

Siga os seguintes passos para criar um perfil PoE:

- Na seção Criar um Perfil PoE especifique as configurações desejadas ao perfil.

Nome do Perfil

Especifique o nome do Perfil PoE.

Status PoE

Especifique o estado PoE para o Perfil PoE.

Prioridade PoE

Especifique o nível de prioridade do Perfil PoE. Pode ser Alto, Médio ou Baixo. Quando a energia fornecida exceder o limite de potência do sistema o switch irá desligar os PDs em portas de baixa prioridade para garantir funcionamento estável para os outros PDs.

Limite de Energia

Especifica o máximo de potência que a porta pode fornecer. As seguintes opções estarão disponíveis:

Auto: o Switch irá alocar um valor máximo para a porta automaticamente;

Class1: o limite de potência da porta será 4 Watts;

Class2: o limite de potência da porta será 7 Watts;

Class3: o limite de potência da porta será 15.4 Watts;

Class4: o limite de potência da porta será 30 Watts;

Manual: você poderá entrar com um valor manualmente.

- Clique em Criar

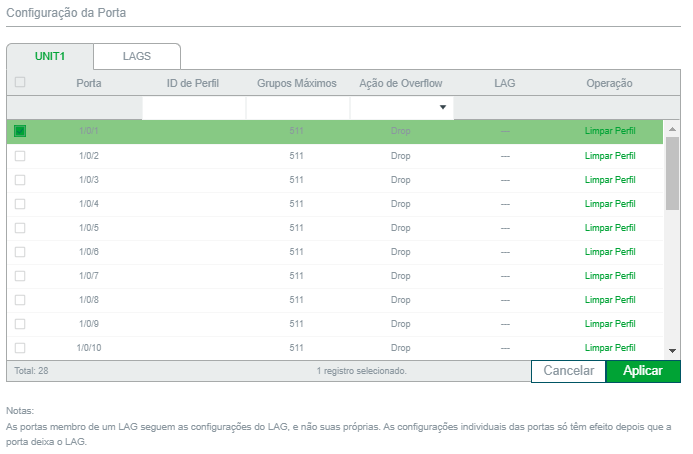

Vinculando um perfil PoE à uma porta.

Vá até o menu SISTEMA > PoE > Configuração PoE e clique no botão Adicionar para carregar a seguinte página:

Siga os seguintes passos para vincular um perfil PoE à uma porta:

- Na seção Configuração PoE você pode visualizar os parâmetros atuais do PoE.

Limite de Energia do Sistema (w)

Mostra o máximo de potência que o Switch PoE pode fornecer.

Consumo de energia do Sistema (w)

Mostra, em tempo real, o consumo de energia do Switch PoE.

Restante de Energia do Switch (w)

Mostra, em tempo real, a quantidade de potência que o Switch tem disponível para fornecer.

Você ainda pode clicar no botão

para configurar o Limite de Potência do Sistema. Clique em Aplicar.

para configurar o Limite de Potência do Sistema. Clique em Aplicar.

Unidade

Mostra a unidade em números.

Limite de Potência do Sistema

Especifica o valor máximo de potência que o Switch poderá fornecer, variando em 1 e 192 Watts.

- Na seção Configuração da Porta você pode selecionar uma ou mais portas e configurar os seguintes parâmetros: Faixa de Tempo e Perfil PoE. Clique em Aplicar e os parâmetros do Perfil PoE selecionado serão exibidos na tabela.

Status PoE

Exibe o estado da função PoE para a porta correspondente. A porta só pode fornecer energia para o PD quando seu estado PoE estiver habilitado.

Prioridade PoE

Exibe o nível de prioridade correspondente para a porta. Quando o fornecimento de energia exceder o limite do sistema o Switch irá desativar a energia dos PDs em portas de baixa prioridade para garantir uma operação estável para os outros PDs.

Limite de Energia

Exibe o máximo de energia que a porta pode fornecer.

Valor do Limite de Energia (0.1 – 30 W)

Exibe o valor do limite de potência.

Time Range

Selecione um Time Range, a porta só fornecerá energia durante o período do time range. Para ver como criar um Time Range vá até Configurações de Time Range.

Perfil PoE

Selecione um perfil PoE que você deseja para a porta. Se um perfil é selecionado você não será capaz de alterar o estado PoE, a prioridade PoE ou os limites de potência manualmente.

Energia (W)

Mostra em tempo real a potência consumida pela porta.

Corrente (mA)

Mostra em tempo real a corrente consumida pela porta.

Tensão (V)

Mostra em tempo real a Tesão fornecida à porta.

Classe PD

Mostra a Classe à qual pertence o PD conectado à porta.

Status de Energia

Mostra em tempo real se a porta está fornecendo alimentação.

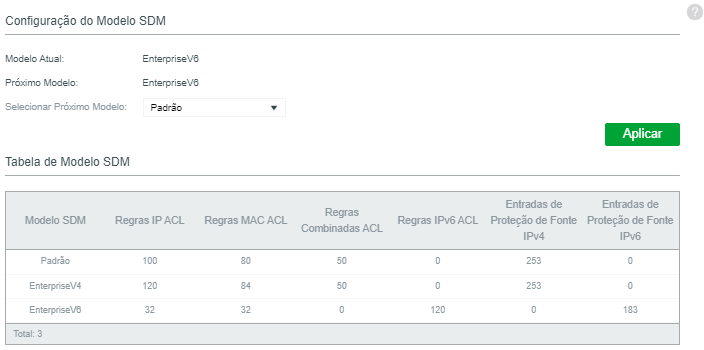

Configuração de Modelo SDM

Vá até o menu SISTEMA > Modelo SDM para carregar a seguinte página:

Na seção Configuração do Modelo SDM selecione um modelo e clique em Aplicar. As configurações ficarão ativas após o Switch reiniciar.

|

Modelo Atual |

Mostra o Modelo que está em vigor. |

|

Próximo Modelo |

Mostra o Modelo que entrará em vigor após a reinicialização do sistema. |

|

Selecionar Próximo Modelo |

Seleciono o Modelo que entrará em vigor após a reinicialização do sistema. Padrão: Seleciona o Modelo padrão. O qual proporciona balanço em ter as regras IP ACL, MAC ACL e entradas de detecção ARP. EnterpriseV4:Selecionando o Modelo EnterpriseV4 você maximizará os recursos do sistema para regras IP ACL e MAC ACL. EnterpriseV6: Selecionando o Modelo enterpriseV6 você maximizará os recursos do sistema para regras IPv6 ACL. |

A tabela de Modelos mostra a alocação de recursos para cada Modelo.

|

Modelo SDM |

Mostra o nome dos Modelos. |

|

Regras IP ACL |

Mostra o número de regras IP ACL incluindo regras ACL de Camada 3 e Camada 4. |

|

Regras MAC ACL |

Mostra o número de regras ACL Camada 2. |

|

Regras combinadas ACL |

Mostra o úmero de regras ACL combinadas. |

|

Regras IPv6 ACL |

Mostra o número de regras IPv6 ACL. |

|

Entradas de Proteção de Fonte IPv4 |

Mostra o número de entradas de Proteção de Fonte IPv4. |

|

Entradas de Proteção de Fonte IPv6 |

Mostra o número de entradas de Proteção de Fonte IPv6. |

|

Regra ACL contador de pacotes |

Mostra o número de regras ACL de conteúdo de pacotes. |

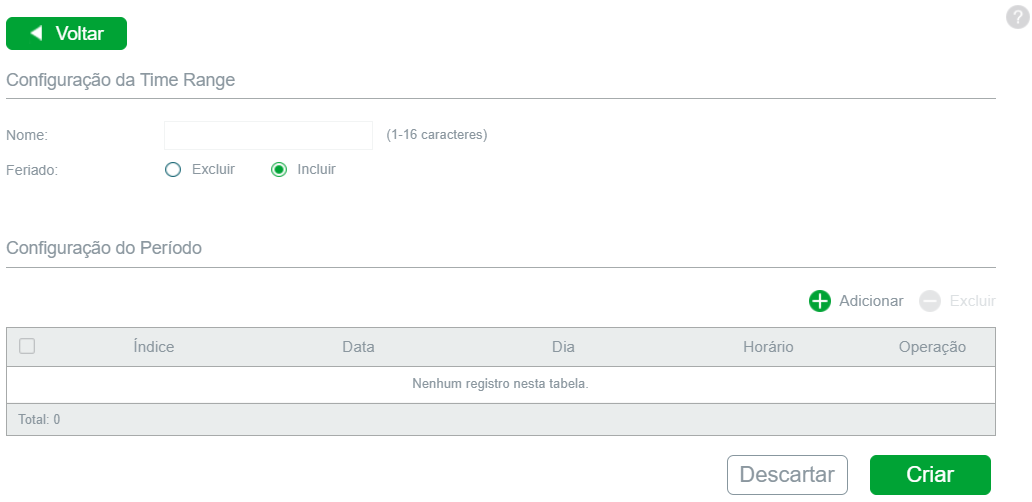

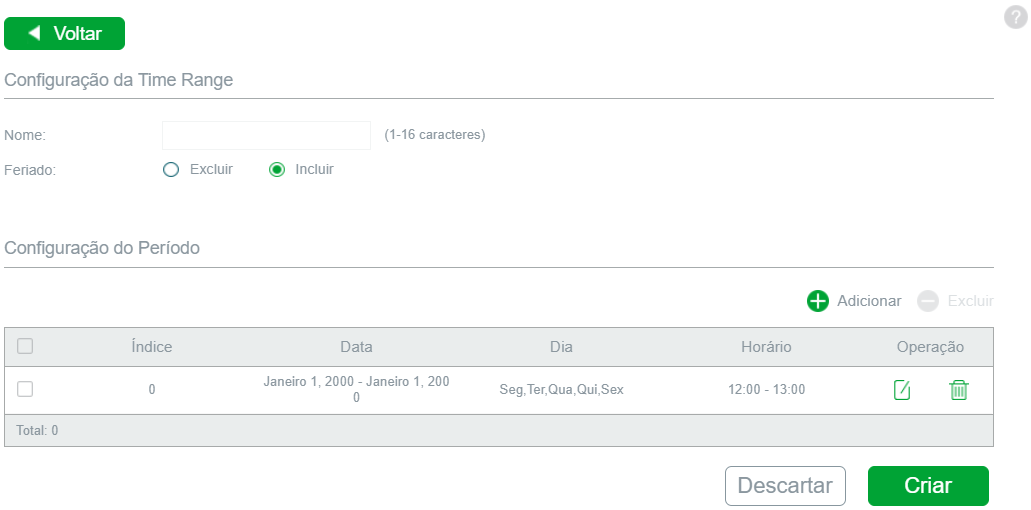

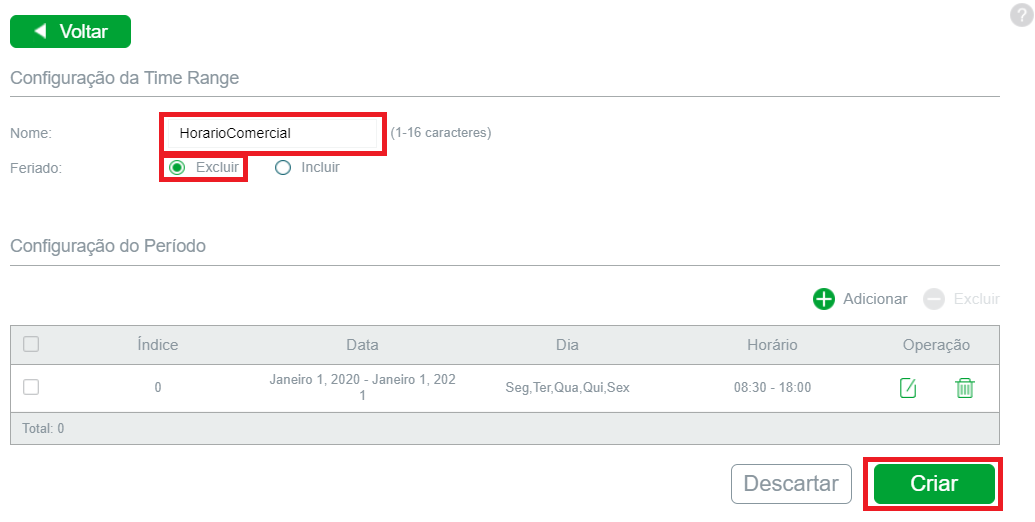

Configuração Time Range

Para completar a configuração Time Range siga os seguintes passos:

- Adicione entradas Time Range;

- Configure os Time Range para feriados.

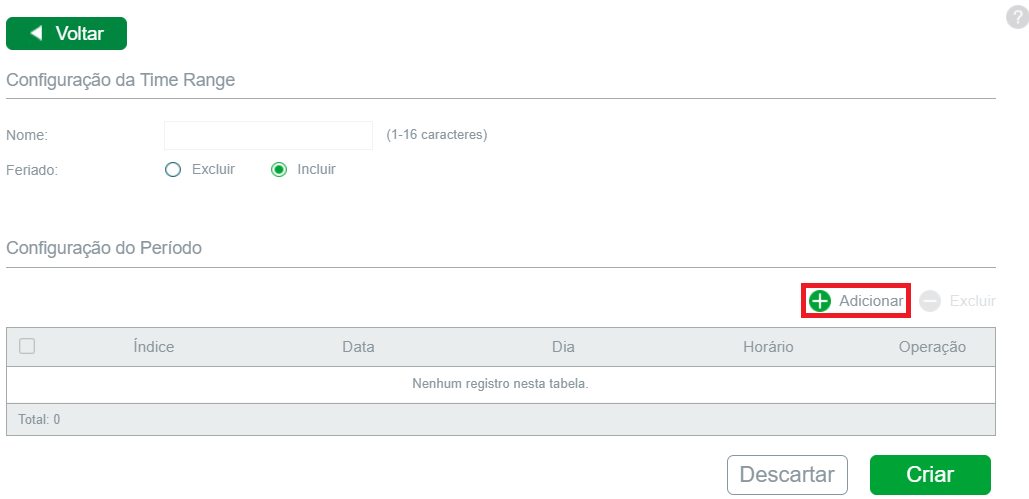

Adicionando entradas Time Range

Vá até o menu SISTEMA > Time Range > Configuração da Time Range e clique no botão  para carregar a seguinte página:

para carregar a seguinte página:

Siga os seguintes passos para adicionar entradas de Time Range:

- Na seção Configuração da Time Range, especifique o nome para uma entrada e selecione o modo de Feriado.

Nome

Especifique um nome para a entrada.

Feriado

Selecione para incluir ou excluir os feriados no Time Range.

Excluir: O time range não terá efeito em feriados.

Incluir:O time range terá efeito em feriados.

Para Configurar os Feriados vá para Configurando de Feriado

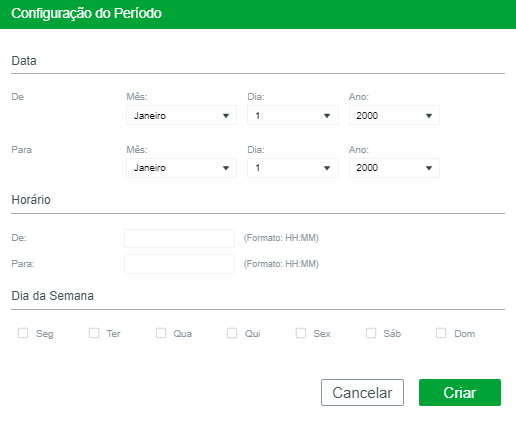

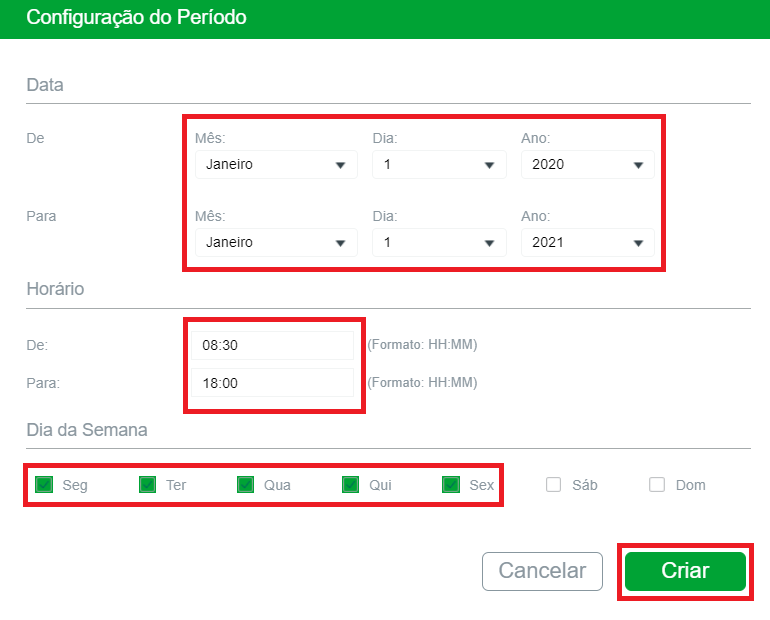

- Na seção Configuração do Período clique no botão

e a seguinte janela irá aparecer:

e a seguinte janela irá aparecer:

Data

Especifique uma data para início e uma para termino.

Horário

Especifique um horário para início e um horário para termino para o dia.

Dia da Semana

Selecione os dias da semana como períodos para o Time Range.

- Da mesma forma você pode adicionar mais entradas de períodos de tempo de acordo com sua necessidade. O período de tempo final é a soma de todos os períodos de tempo da tabela. Clique em Criar.

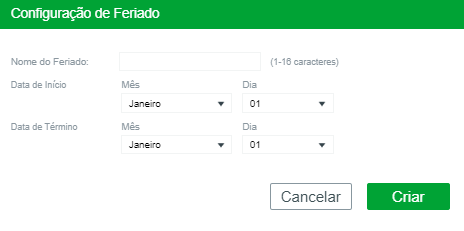

Configuração de Feriado

Vá até o menu SISTEMA > Time Range > Configuração de Feriado e clique no botão  para carregar a seguinte página:

para carregar a seguinte página:

Configure os seguintes parâmetros e clique em Criar para adicionar um Feriado.

|

Nome do Feriado |

Especifique o nome do feriado. |

|

Data de início |

Especifique a data de início do Time Range de feriado. |

|

Data de Término |

Especifique a data de término do Time Range de feriado. |

Você pode adicionar mais feriados realizando o mesmo procedimento. O Time Range de Feriados é a soma de todos os feriados criados.

Informações Legais

Permite o direcionamento aos Termos de Uso e a Política de Privacidade

Para maiores informações, favor acesar os links.

Exemplo de configurações PoE

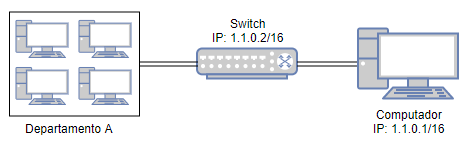

Requisitos de Rede

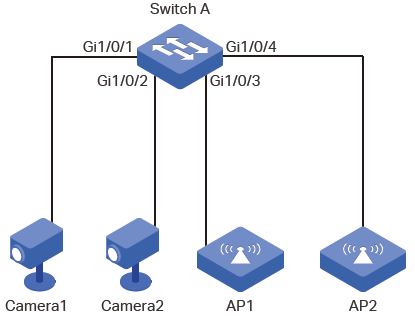

A topologia de rede de uma empresa é como mostrada a baixo. Camera1 e Camera2 trabalham para uma companhia de monitoramento e não podem ser desligadas. AP1 e AP2 disponibilizam conexão de internet e só são utilizados em horário comercial.

Configurando o Cenário

Para implementar os requisitos citados à cima você pode configurar um Time Range PoE horário comercial, por exemplo, das 08:30 às 18:00 para os dias de semana. E então aplicar as configurações para as portas 1/0/3 e 1/0/4. As portas 1/0/1 necessitam fornecer alimentação a todo momento, portanto elas podem ficar de fora de uma configuração de Time Range e podem permanecer com as configurações padrões.

Como a configuração da porta 1/0/3 e 1/04 são iguais iremos utilizar a porta 1/0/3 como exemplo.

- Vá até o menu SISTEMA > Time Range > Configuração da Time Range e clique no botão

para carregar a seguinte página:

para carregar a seguinte página:

- Clique no botão

e a seguinte janela aparecerá. Configure a Data, Horário e Dia da Semana como na figura a seguir. Clique em Criar.

e a seguinte janela aparecerá. Configure a Data, Horário e Dia da Semana como na figura a seguir. Clique em Criar.

- Especifique um nome para o Time Range e selecione Excluir para fazer que as configurações do Time Range não afetem os feriados. Clique em Criar.

- Vá até o menu SISTEMA > PoE > Configurações PoE para carregar a seguinte página. Selecione a porta 1/0/3 e aponte o Time Range como HorarioComercial. Clique em Aplicar.

- Clique em

para salvar as configurações.

para salvar as configurações.

Apêndice: Configuração Padrão

As configurações padrão de Informações do sistema estão listadas nas tabelas a seguir:

Configurações padrão da configuração de descrição do dispositivo

-

Parâmetros

Configurações Padrão

Nome do Dispositivo

SG 2404 PoE L2+

Localização do Dispositivo

Santa Catarina

Contato do Sistema

Configurações padrão da configuração de Horário do Sistema

-

Parâmetros

Configurações Padrão

Origem do Horário

Manual

Configurações padrão da configuração de Horário de Verão

-

Parâmetros

Configurações Padrão

Estado do Horário de Verão

Desabilitado

Configurações padrão de gerenciamento de usuário estão listadas na tabela a seguir:

Configurações padrão da configuração de Usuário

-

Parâmetros

Configurações Padrão

Nome de Usuário

admin

Senha

admin

Nível de Acesso

Administrador

Configurações padrão das ferramentas do sistema estão listadas na tabela a seguir:

Configurações padrão configuração de inicialização

-

Parâmetros

Configurações Padrão

Imagem de inicialização atual

image1.bin

Próxima imagem de inicialização

image1.bin

Imagem de Backup

Image2.bin

Configuração de inicialização atual

config1.cfg

Próxima Configuração de inicialização

config1.cfg

Configuração de Backup

config2.cfg

Configurações padrão do EEE está listada na tabela a seguir:

Configurações padrão da configuração EEE

-

Parâmetros

Configurações Padrão

Estado

Desabilitado

Configurações padrão do PoE estão listadas na tabela a seguir:

Configurações padrão da configuração PoE

-

Parâmetros

Configurações Padrão

Configuração PoE

Limite de potência do sistema

192 Watts

Configuração de Portas

Estado da Porta

Habilitado

Prioridade PoE

Baixa

Limite de Potência (0.1-30 watts)

Classe 4

Time Range

Sem limites

Perfil PoE

Nenhum

Configurações de Perfil

Nome do Perfil

Nenhum

Estado PoE

Habilitado

Prioridade PoE

Alta

Limite de Potência

Automático

Configurações padrão do Modelo SDM estão listadas na tabela a seguir:

Configurações padrão da configuração do Modelo SDM

-

Parâmetros

Configurações Padrão

ID do Modelo atual

Padrão

Próxima ID de Modelo

Padrão

Configurações padrão de Time Range estão listadas na tabela a seguir:

Configurações padrão da configuração do Time Range

-

Parâmetros

Configurações Padrão

Feriado

Exclude

GERENCIANDO AS INTERFACES FÍSICAS

Interfaces Físicas

Visão Geral

Interfaces são utilizadas para trocar dados e interagir com interfaces de outros dispositivos de rede. Interfaces são classificadas em interfaces físicas e interfaces de camada 3.

- Interfaces físicas são as ports do Switch. Elas encaminham pacotes baseadas na tabela de endereços MAC.

- Interfaces de camada 3 são usadas para encaminhar pacotes IPv4 e IPv6 utilizando protocolos de rota estática ou dinâmica. Você pode usar interfaces de camada 3 para rotas IP e rotas entre VLANs.

Esse capítulo irá fazer uma introdução às configurações das interfaces físicas.

Funções Suportadas

O Switch suporta as seguintes função para as interfaces físicas:

Parâmetros Básicos:

Você pode configurar o estado da porta, velocidade, modo duplex, controle de fluxo e outros parâmetros básicos das portas.

Isolamento de Portas:

Você pode usar esta função para restringir o encaminhamento de pacotes de uma porta somente para as portas dentro da lista de encaminhamento.

Loopback Detection:

Essa função permite que o switch detecte loops na rede. Quando um loop é detectado em uma porta ou VLAN o switch irá exibir um alerta na interface de gerenciamento e bloqueará a interface correspondente ou VLAN, conforme as suas configurações.

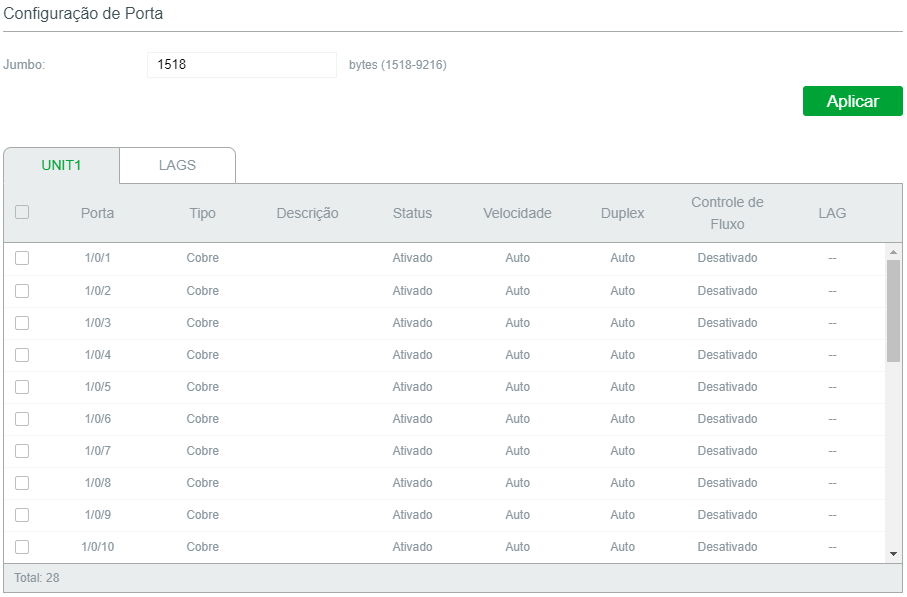

Configurações de Parâmetros Básicos

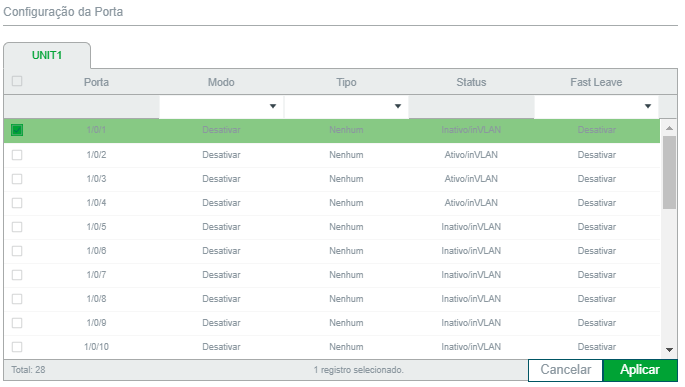

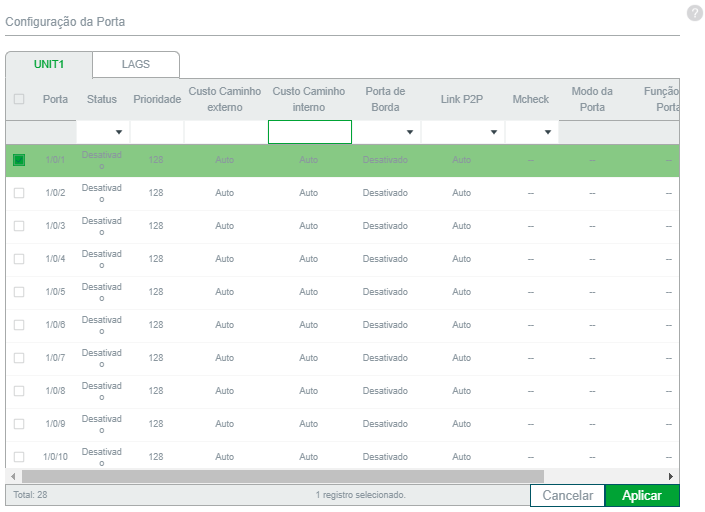

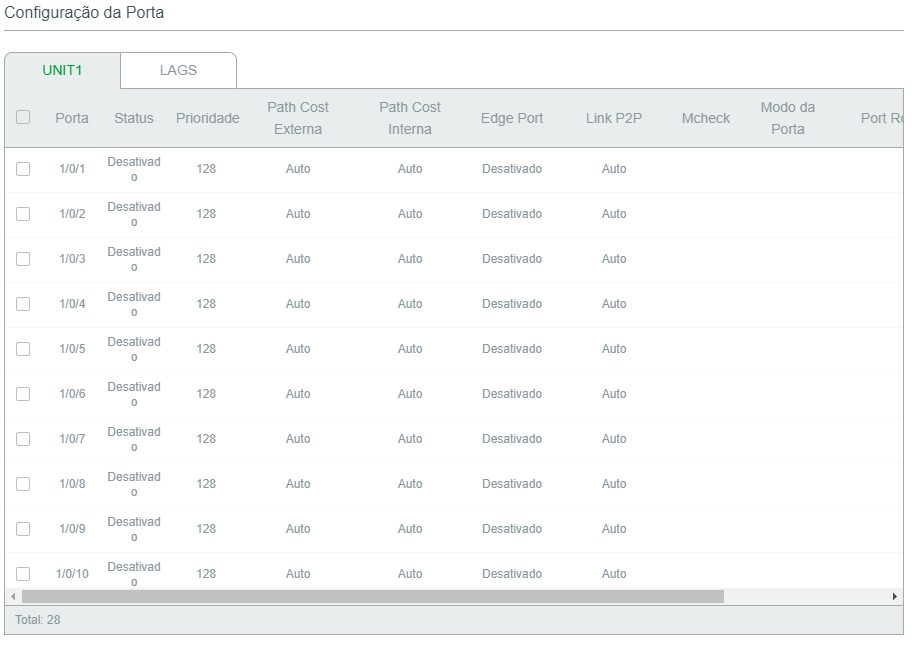

Vá até o menu FUNÇÕES L2 > Switching > Porta > Configuração de Porta, para carregar a seguinte página.

Siga os passos a seguir para configurar os parâmetros básicos:

- Configure o tamanho do MTU e do pacote Jumbo para todas as portas e então clique em Aplicar.

Jumbo

Configure o tamanho do pacote Jumbo, por padrão é 1518.

Geralmente, o tamanho do MTU (Maximum Transmission Unit) é 1518 bytes. Se você quer que o switch dê suporte para transmitir pacotes maiores que 1518 você pode configurar o tamanho do MTU manualmente aqui. Varia entre 1518 e 9216 bytes.

- Selecione uma ou mais portas para configurar os parâmetros básicos, e então clique em Aplicar.

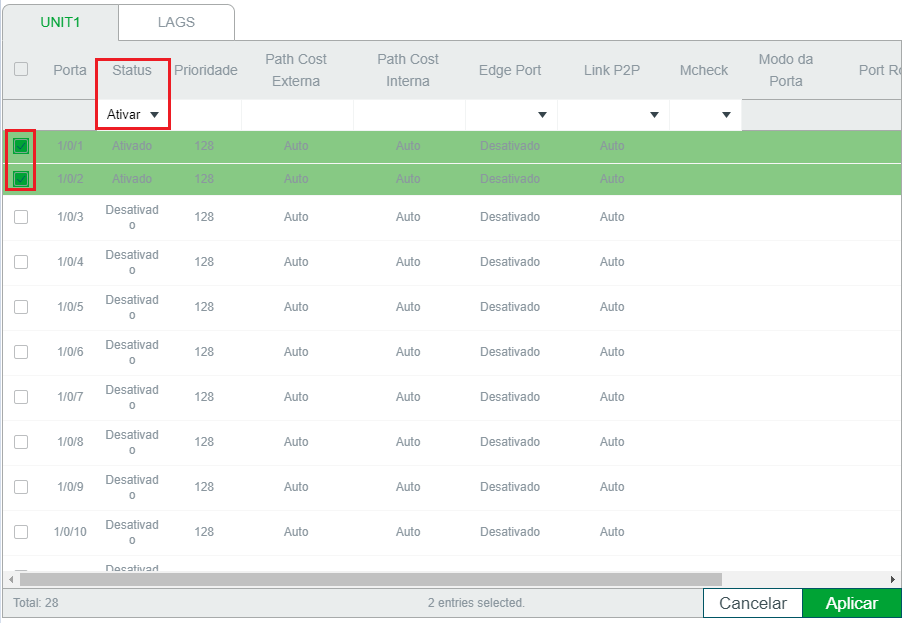

UNIT/LAGS

Clique em UNIT para configurar a porta física. Clique em LAGS para configurar as LAGS.

Tipo

Mostra o tipo da porta. Cobre indica uma porta Ethernet e Fibra indica uma porta SFP.

Descrição

Especifique uma descrição para a porta (é opcional).

Status

Se essa opção estiver como habilitado, a porta encaminhará pacotes normalmente. Caso contrário a porta não funcionará. Por padrão vem habilitado.

Velocidade

Selecione a velocidade de funcionamento apropriada para a porta. Vem configurado como Auto por padrão, o que indica que a porta irá negociar o modo de velocidade com os dispositivos vizinhos automaticamente. É recomendado a configuração automática quando as duas pontas do link negociam automaticamente

Duplex

Selecione o modo duplex apropriado para a porta. Existem as opções Half, Full e Auto. A configuração padrão é Auto.

Half: A porta pode enviar e receber pacotes, porém em um sentido por vez.

Full: A porta pode enviar e receber pacotes simultaneamente.

Auto: A porta irá negociar automaticamente o modo Duplex.

Controle de Fluxo

Com essa opção habilitad0a, quando um dispositivo estiver sobrecarregado o switch enviará um pacote de pausa para o dispositivo de origem parar de enviar dados por um período específico para evitar perda de pacotes devido ao congestionamento de dados. Por padrão essa função vem desabilitada.

Recomendamos que você configure as portas em ambas as pontas do link com a mesma velocidade e modo duplex.

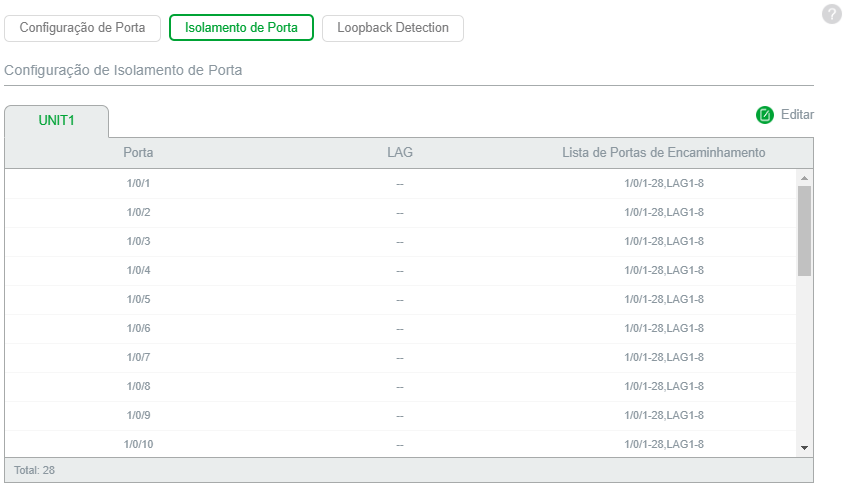

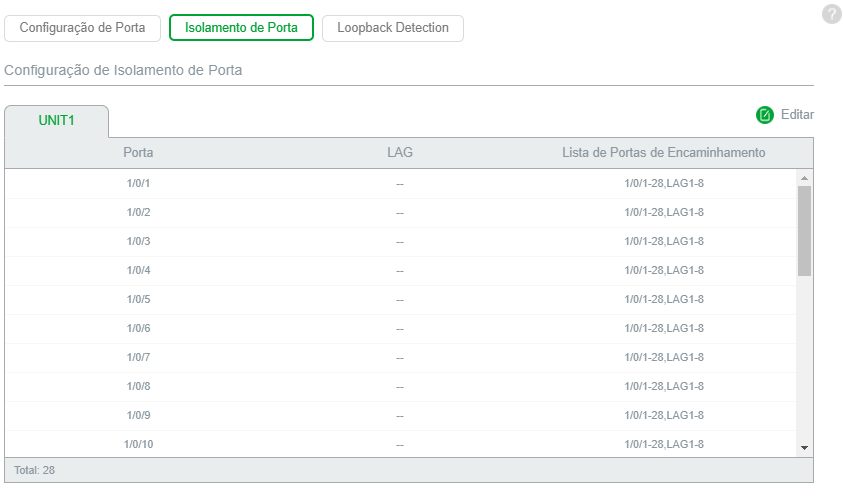

Configurações de Isolamento de Portas

Isolamento de portas é utilizado para limitar os dados transmitidos por uma determinada porta. A porta que estiver isolada só poderá enviar pacotes para portas especificadas na sua lista de Portas de Encaminhamento.

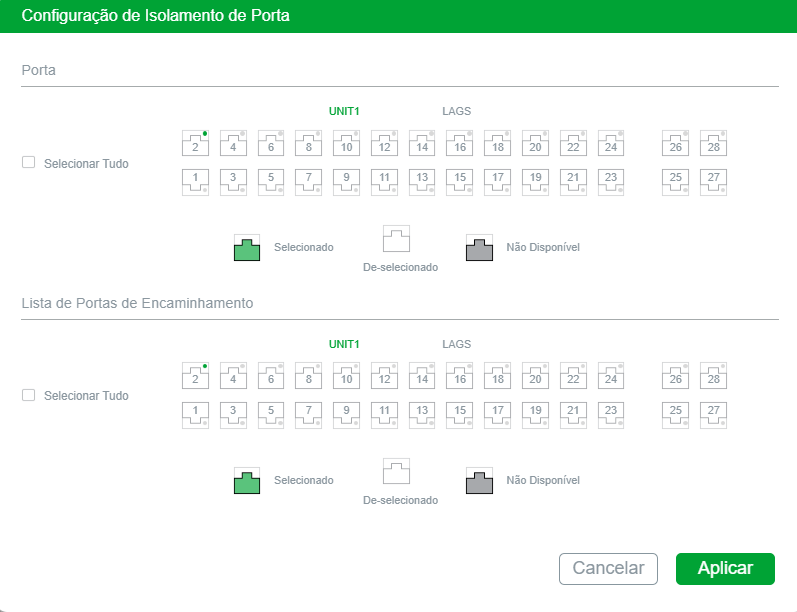

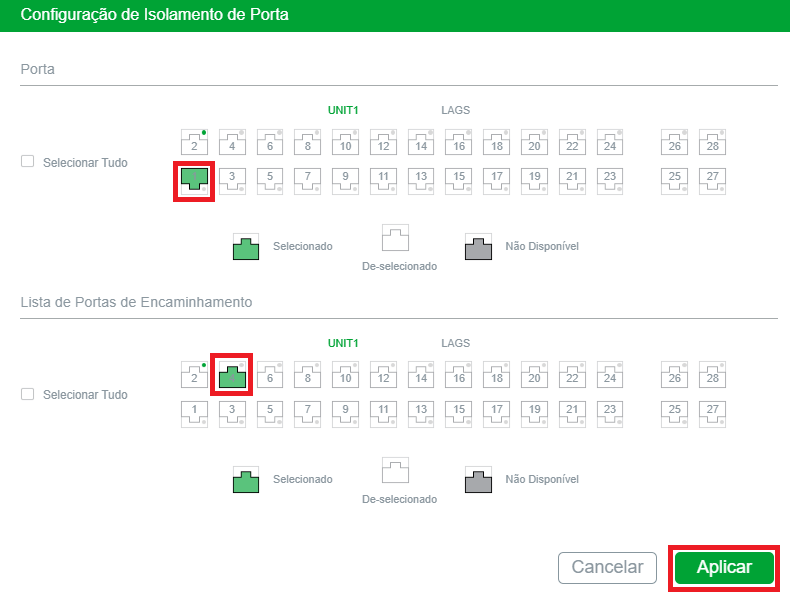

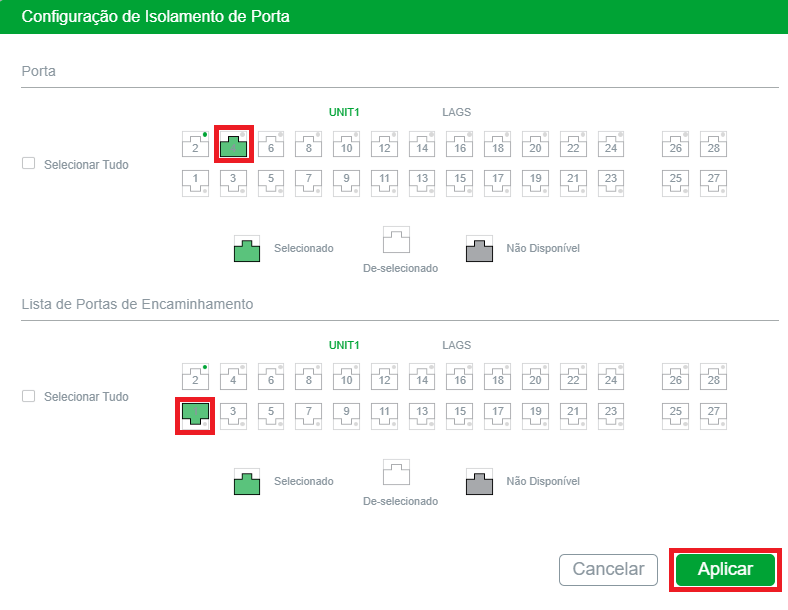

Vá até o menu FUNÇÕES L2 > Switching > Porta > Isolamento de Porta, para carregar a seguinte página.

A página à cima mostra a lista de portas isoladas. Clique no botão ![]() para configurar o isolamento de portas na próxima página.

para configurar o isolamento de portas na próxima página.

Siga os seguintes passos para configurar o Isolamento de Portas:

- Na seção Porta selecione uma ou mais portas para serem isoladas.

- Na seção Lista de Portas de Encaminhamento selecione as portas para encaminhamento ou LAGs com as quais as portas podem se comunicar. Você pode selecionar mais que uma opção.

- Clique em Aplicar.

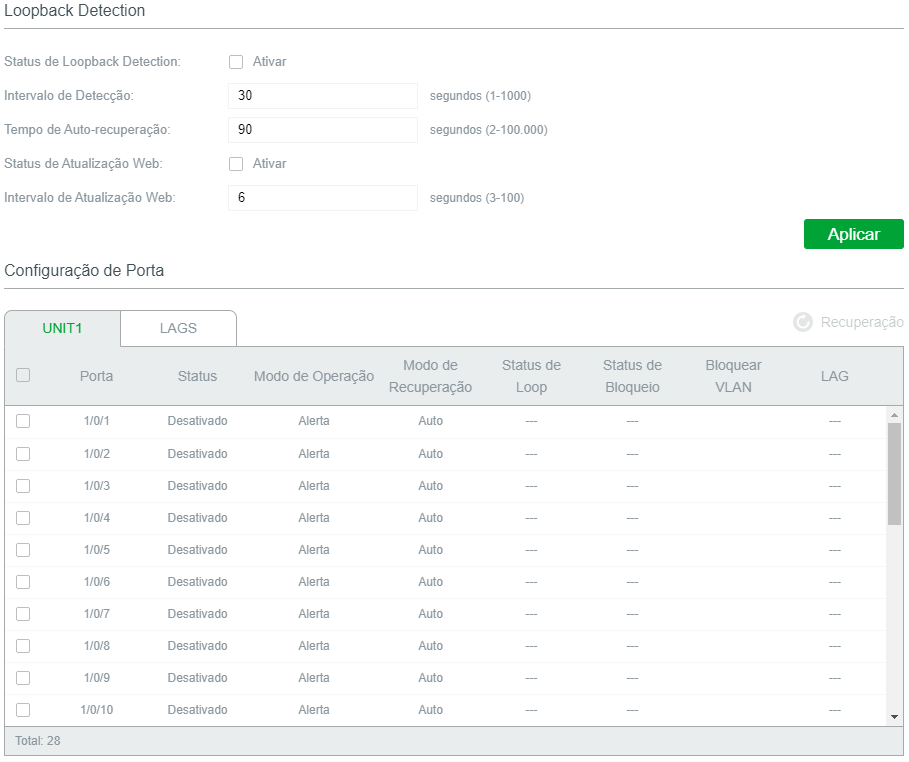

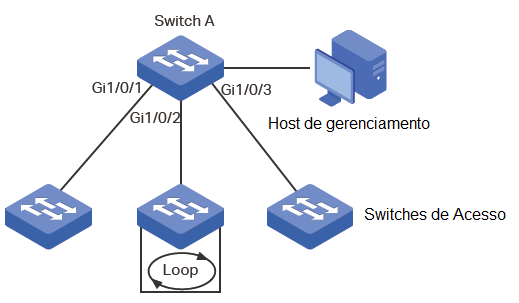

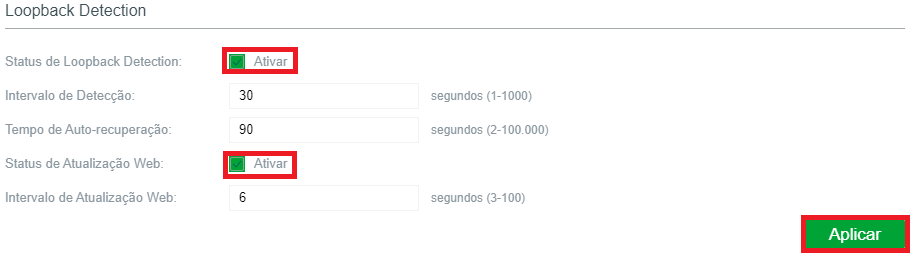

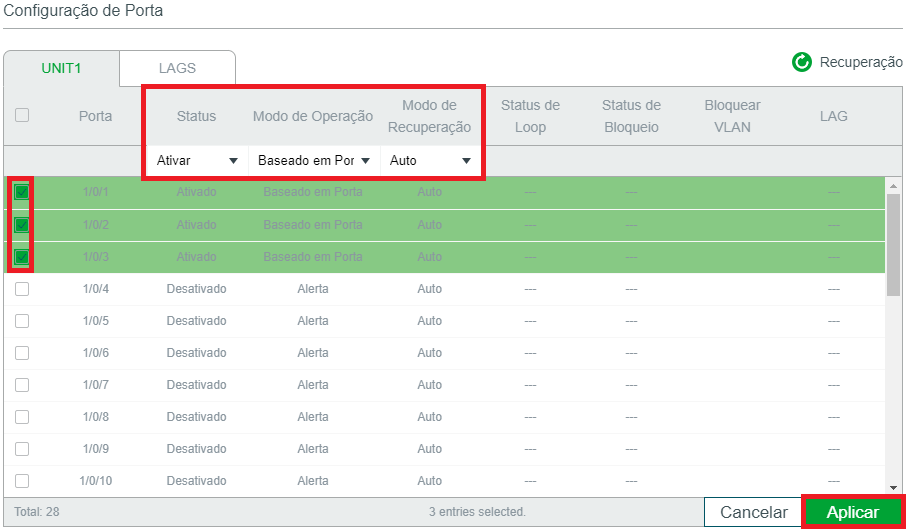

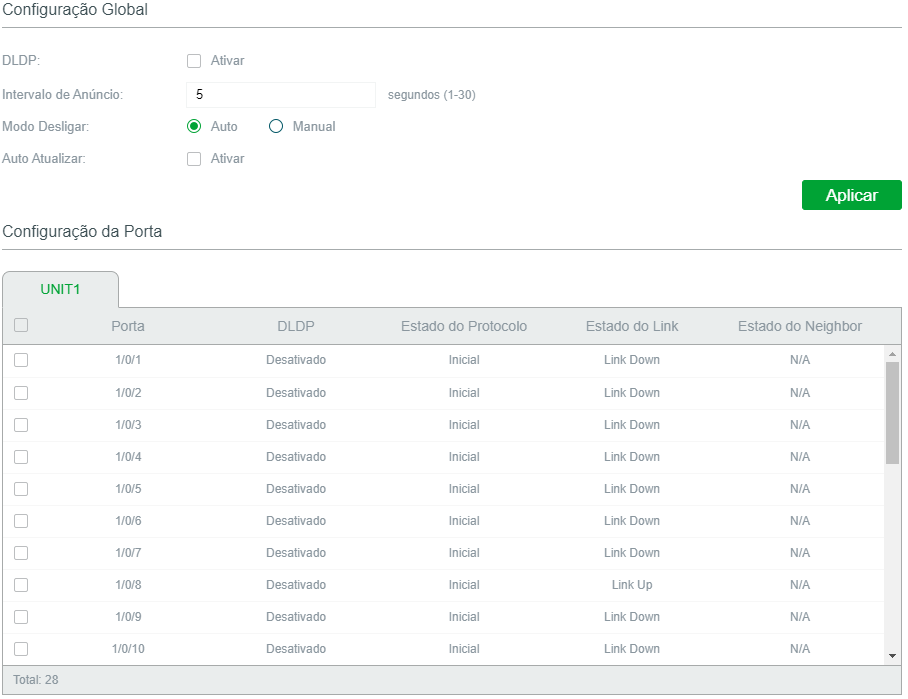

Configurações de Loopback Detection

Para evitar um Broadcast Storm recomendamos que você habilite o Storm Control antes de habilitar a Loopback Detection. Para instruções detalhadas sobre o Storm Control vá até Configurado QoS.

Vá até o menu FUNÇÕES L2 > Switching > Porta > Loopback Detection, para carregar a seguinte página.

Siga os seguintes passos para configurar o Loopback Detection:

- Na seção Loopback Detection habilite a função de Loopback Detection e configure os parâmetros globais, e então clique em Aplicar.

Status de Loopback Detection

Habilita a Loopback Detection de forma global.

Intervalo de Detecção

Configura o intervalo do envio dos pacotes de Loopback Detection em segundos. Valores variam entre 1 e 1000 segundos, por padrão vem configurado como 30 segundos.

Tempo de auto recuperação

Configura o tempo de recuperação de forma global. Uma porta no modo de auto recuperação irá voltar ao estado normal automaticamente depois que o tempo de auto recuperação expirar. Varia entre 2 e 100000 segundos e por padrão é 90 segundos.

Status de atualização web

Com essa opção habilitada o Switch irá atualizar a página web periodicamente. Por padrão vem desabilitada.

Intervalo de atualização web

Se você habilitar o Status de atualização web configure o intervalo de tempo para a atualização entre 3 e 100 segundos, por padrão é 6.

- Na seção Configuração de Porta selecione uma ou mais portas para configurar os parâmetros do Loopback Detection, e então clique em Aplicar.

Status

Habilita o Loopback Detection para as portas selecionadas.

Modo de operação

Selecione o modo de operação para quando um loopback é detectado:

Alerta: O estado de Loop exibirá se há um loop detectado na porta correspondente. Essa é a configuração padrão.

Baseado em Porta: Além de exibir alertas o switch irá bloquear a porta a qual o loop foi detectado.

Baseado em VLAN: Se um loop for detectado em uma VLAN para aquela porta além de exibir alertas o Switch irá bloquear aquela VLAN. O tráfego para as outras VLAN ainda pode ser encaminhado pela porta.

Modo de Recuperação

Se você selecionar o modo de operação como Baseado em Porta ou VLAN você precisará configurar o tempo de recuperação para a porta bloqueada.

Auto: A porta bloqueada irá se recuperar automaticamente para o estado normal depois que o tempo de recuperação expirar. É a configuração padrão.

Manual: Você precisará liberar a porta bloqueada manualmente. Clique em Recuperar para liberar a porta selecionada.

- Opcional – Visualizar as informações de Loopback Detection.

Status de Loop

Mostra se um loop é detectado na porta.

Status de Bloqueio

Mostra se a porta está bloqueada.

Bloquear VLAN

Mostra as VLANs bloqueadas.

Exemplos de Configuração

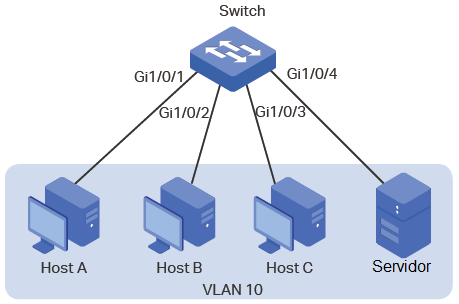

Exemplo de Isolamento de porta

Requisitos de Rede

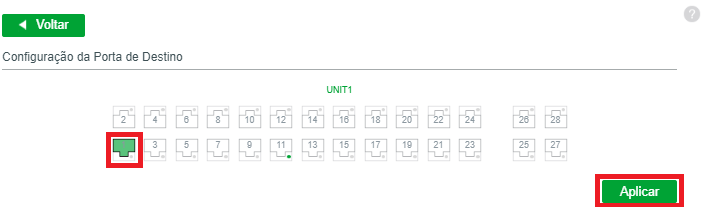

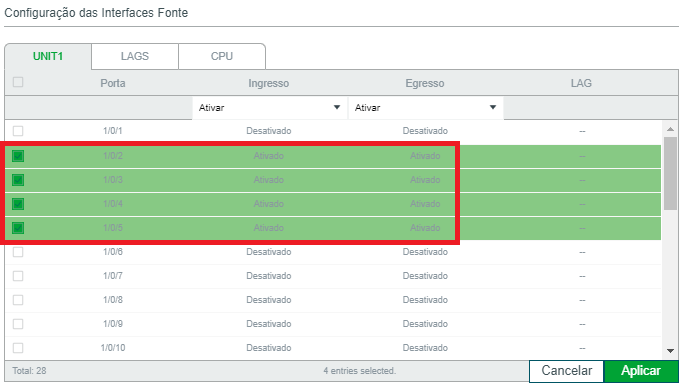

Como mostrado a baixo, três hosts e um Servidor estão conectados ao Switch e todos pertencem à VLAN 10. Sem alterar as configurações de VLAN, o Host A não é permitido de se comunicar com outros equipamentos além do Servidor, mesmo se o endereço MAC ou endereço IP do Host A for alterado.

Configurando o Cenário

Você pode configurar um isolamento de portas para implementar o requisito. Configure a porta 1/0/4 como a única porta da lista de encaminhamento da porta 1/0/1, o que proibirá o Host A de encaminhar pacotes para os outros hosts.

Uma vez que as comunicações são bidirecionais, se você quer que o Host A e o servidor se comuniquem normalmente, você também precisará adicionar a porta 1/0/1 como porta de encaminhamento para a porta 1/0/4.

Seguindo os passos à baixo você conseguirá realizar a configuração do requisito:

- Vá até o menu FUNÇÕES L2 > Switching > Porta > Isolamento de Porta, para carregas a página a seguir, que exibirá a lista de portas isoladas.

- Clique em Editar para carregar a próxima página. Selecione a porta 1/0/1 como porta a ser isolada e selecione a porta 1/0/4 como porta de encaminhamento. Clique em Aplicar.

- Selecione a porta 1/0/4 como porta para ser isolada e seleciona a porta 1/0/1 como porta de encaminhamento para a porta. Clique em Aplicar.

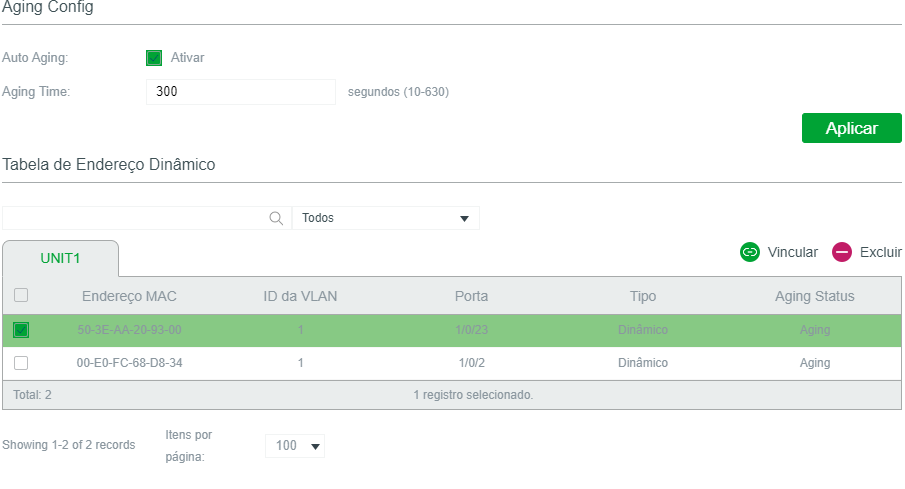

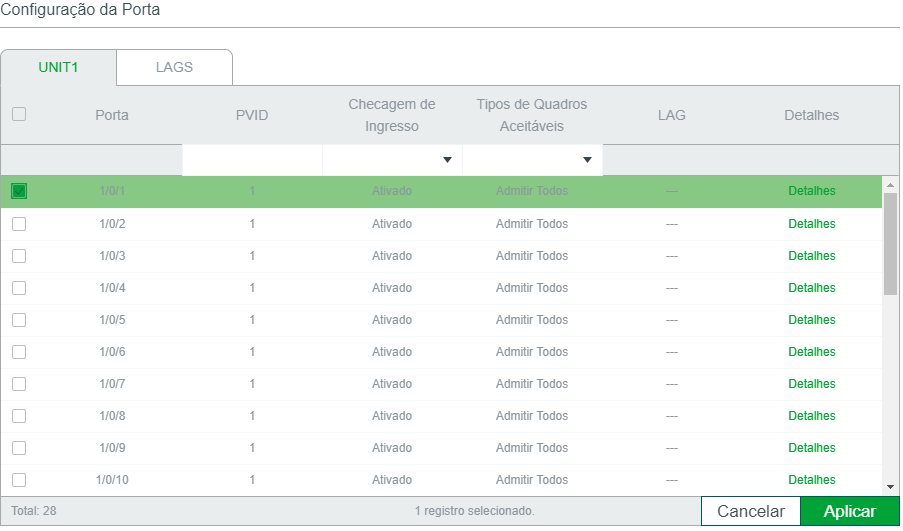

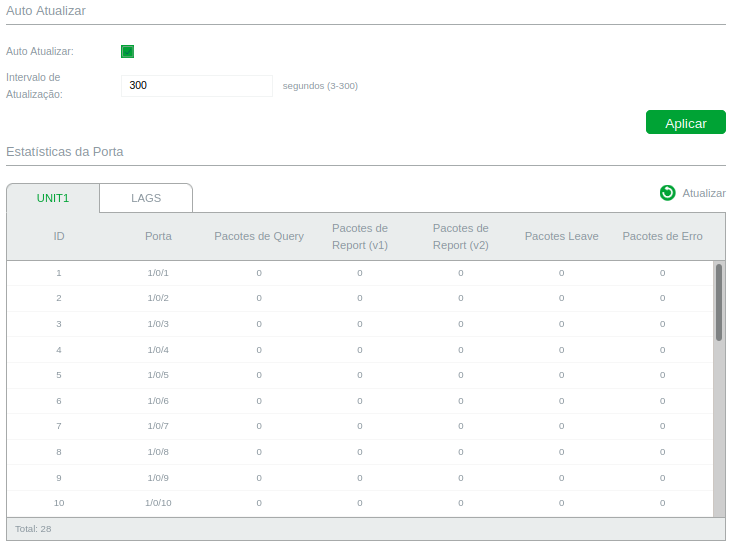

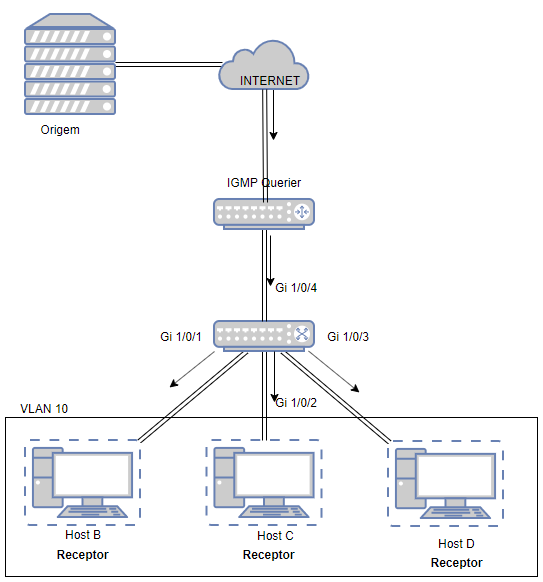

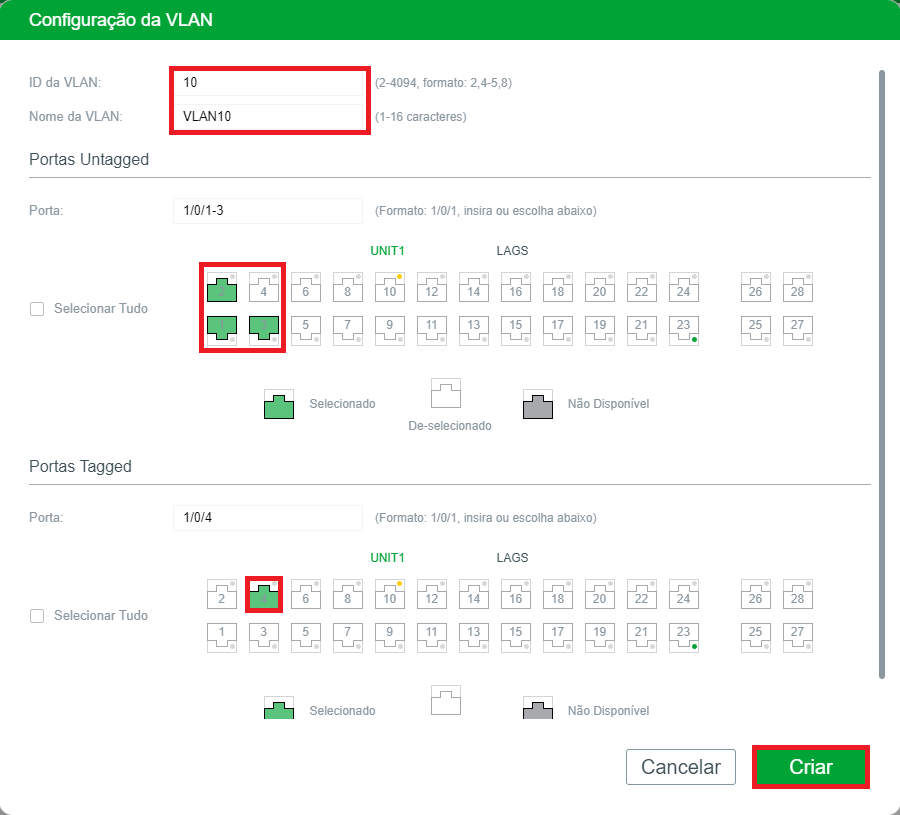

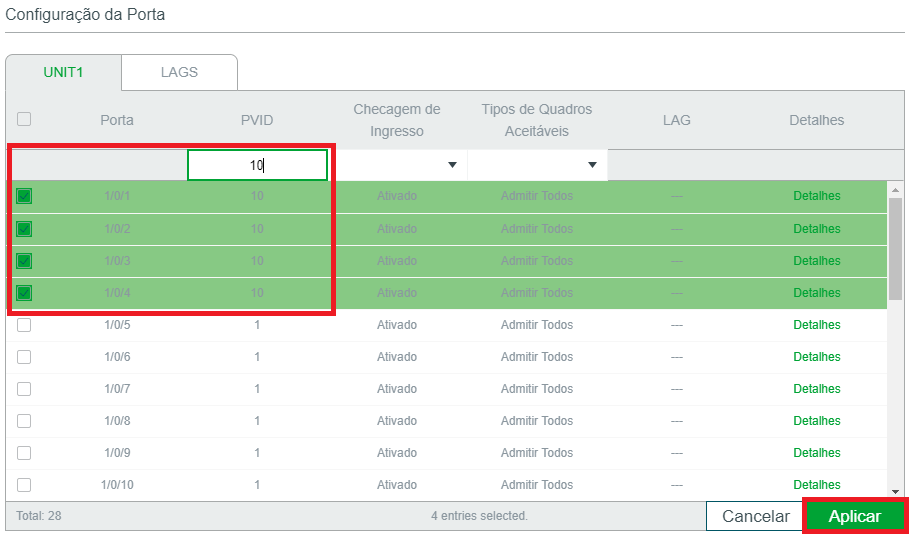

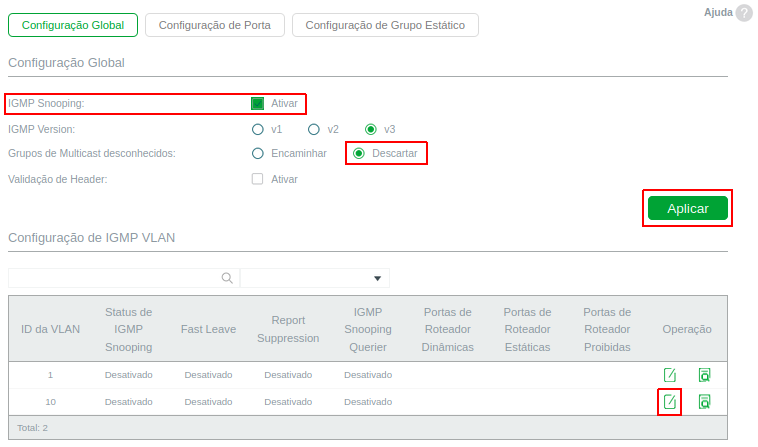

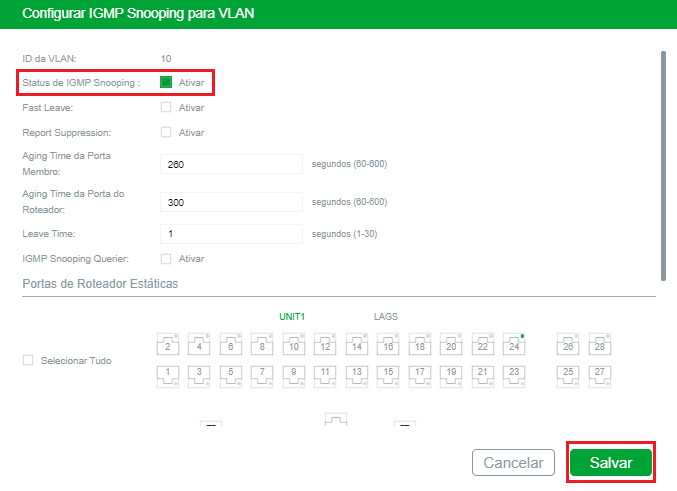

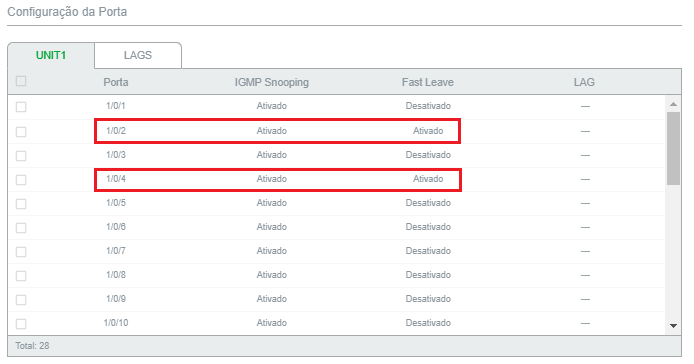

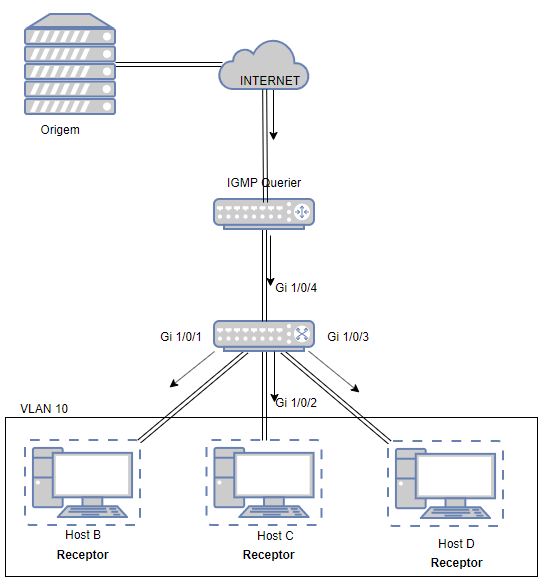

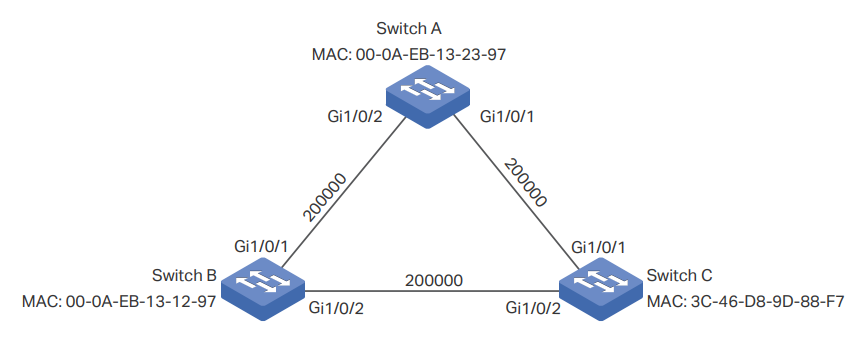

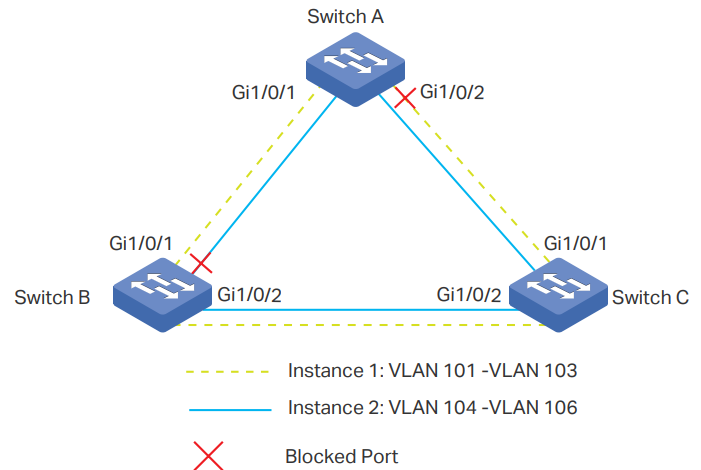

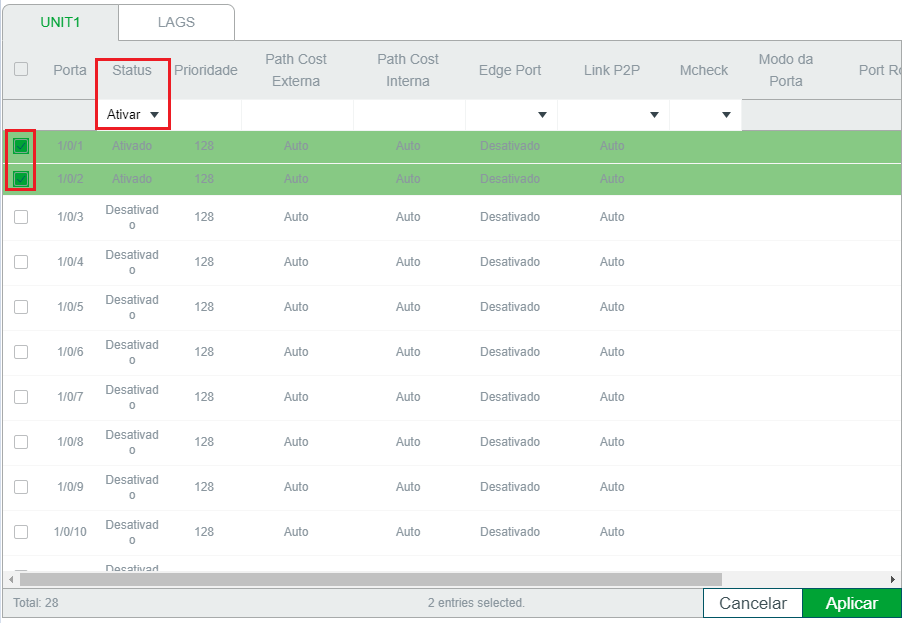

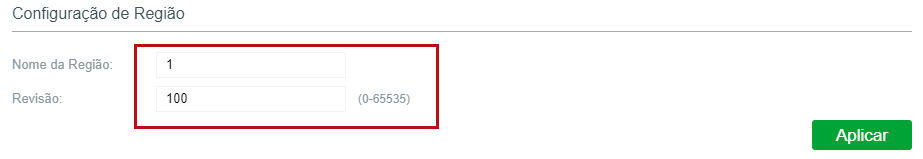

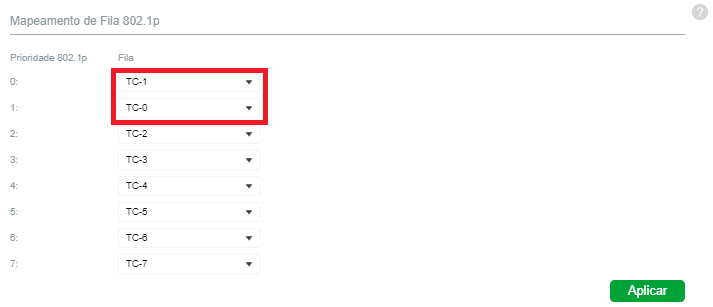

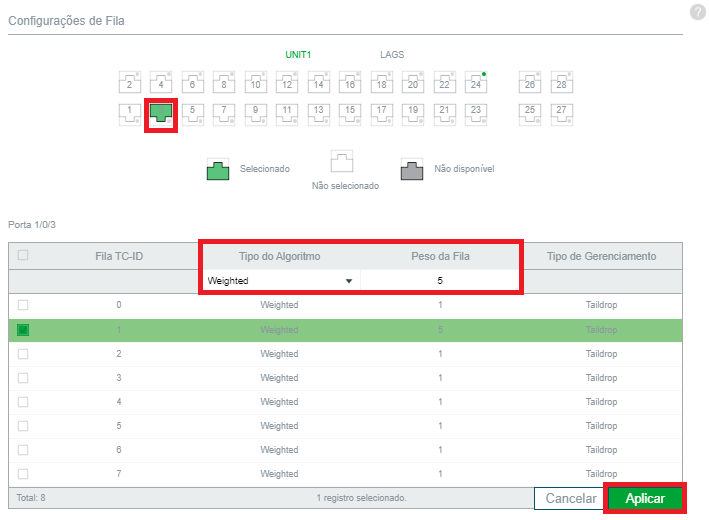

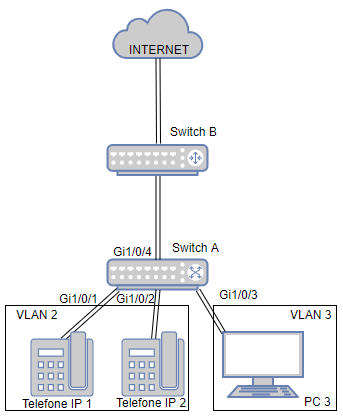

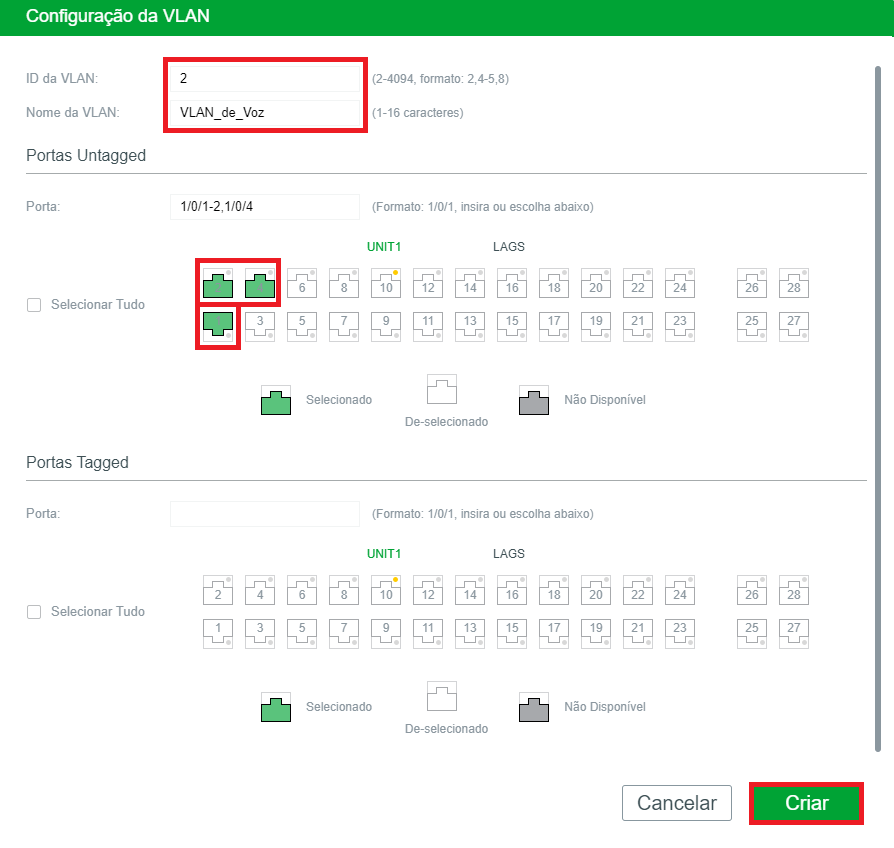

- Clique em