Manual WEB do Usuário

S3028G-PB Max

Versão deste manual: 1.0.0

S3028G-PB Max | Manual WEB do Usuário

Parabéns, você acaba de adquirir um produto com a qualidade e segurança Intelbras.

O S3028G-PB Max é um switch de 24 portas PoE Gigabit Ethernet com 4 portas 10G SFP+.

Atende aos padrões IEEE802.3af e IEEE802.3at, podendo fornecer potência máxima

de até 380 W, distribuídos conforme o padrão utilizado e a quantidade de portas disponíveis. Com

a tecnologia PoE é possível transmitir energia elétrica e dados através do mesmo cabo de rede

(cat5 ou superior) para dispositivos compatíveis com os padrões 802.3af ou 802.3at, eliminando a

necessidade de tomadas para os produtos alimentados, minimizando os custos de instalação.

Este é um produto homologado pela Anatel, o número de homologação se encontra na etiqueta do produto, para consultas utilize o link sistemas.anatel.gov.br/sch

EXPORTAR PARA PDF

Para exportar este manual para o formato de arquivo PDF, utilize o recurso de impressão que navegadores como Google Chrome® e Mozilla Firefox® possuem. Para acessá-lo, pressione as teclas CTRL + P ou clique aqui. Se preferir, utilize o menu do navegador, acessando a aba Imprimir, que geralmente fica no canto superior direito da tela. Na tela que será aberta, execute os passos a seguir, de acordo com o navegador:

Google Chrome®: na tela de impressão, no campo Destino, clique em Alterar, selecione a opção Salvar como PDF na seção Destinos locais e clique em Salvar. Será aberta a tela do sistema operacional solicitando que seja definido o nome e onde deverá ser salvo o arquivo.

Mozilla Firefox®: na tela de impressão, clique em Imprimir, na aba Geral, selecione a opção Imprimir para arquivo, no campo Arquivo, defina o nome e o local onde deverá ser salvo o arquivo, selecione PDF como formato de saída e clique em Imprimir.

PROTEÇÃO E SEGURANÇA DE DADOS

Observar as leis locais relativas à proteção e uso de tais dados e as regulamentações que prevalecem no país. O objetivo da legislação de proteção de dados é evitar infrações nos direitos individuais de privacidade baseadas no mau uso dos dados pessoais.

Tratamento de dados pessoais

Este sistema utiliza e processa dados pessoais como senhas, registro detalhado de chamadas, endereços de rede e registro de dados de clientes, por exemplo.

Diretrizes que se aplicam aos funcionários da Intelbras

- Os funcionários da Intelbras estão sujeitos a práticas de comércio seguro e confidencialidade de dados sob os termos dos procedimentos de trabalho da companhia.

- É imperativo que as regras a seguir sejam observadas para assegurar que as provisões estatutárias relacionadas a serviços (sejam eles serviços internos ou administração e manutenção remotas) sejam estritamente seguidas. Isso preserva os interesses do cliente e oferece proteção pessoal adicional.

Diretrizes que controlam o tratamento de dados

- Assegurar que apenas pessoas autorizadas tenham acesso aos dados de clientes.

- Usar as facilidades de atribuição de senhas, sem permitir qualquer exceção. Jamais informar senhas para pessoas não autorizadas.

- Assegurar que nenhuma pessoa não autorizada tenha como processar (armazenar, alterar, transmitir, desabilitar ou apagar) ou usar dados de clientes.

- Evitar que pessoas não autorizadas tenham acesso aos meios de dados, por exemplo, discos de backup ou impressões de protocolos.

- Assegurar que os meios de dados que não são mais necessários sejam completamente destruídos e que documentos não sejam armazenados ou deixados em locais geralmente acessíveis.

- O trabalho em conjunto com o cliente gera confiança.

Uso indevido e invasão de hackers

As senhas de acesso permitem o alcance e a alteração de qualquer facilidade, como o acesso externo ao sistema da empresa para obtenção de dados, portanto, é de suma importância que as senhas sejam disponibilizadas apenas àqueles que tenham autorização para uso, sob o risco de uso indevido.

A intelbras não acessa, transfere, capta, nem realiza qualquer outro tipo tratamento de dados pessoais a partir deste produto, com exceção aos dados necessários para funcionamento do próprio produto. Para mais informações, consulte o capítulo sobre métodos de segurança do equipamento.

SOBRE O MANUAL

Quando estiver utilizando esse manual perceba que as funções do switch podem variar sua apresentação dependendo de qual versão de software você estiver executando. Todas as Screenshots., imagens, parâmetros e descrições documentadas nesse guia são utilizadas unicamente para demonstração.

As informações deste documento e seu conteúdo podem mudar sem aviso prévio. Todos os esforços foram tomados na preparação desse documento para garantir a precisão do seu conteúdo, porém sob todas as informações e recomendações desse documento não constituem garantia de qualquer gênero. Os usuários devem ter total responsabilidade pela aplicação desse produto.

Este manual contém informações para instalação e gerenciamento do switch S3028G-PB Max. Por favor, leia-o com atenção antes de operar o produto.

Público destinado para o manual

Esse guia é direcionado para gestores de rede os quais estejam familiarizados com conceitos de TI e terminologias de rede.

Convenções

Neste manual as seguintes convenções serão usadas:

Sistema > Informações > Status: significa que a página Status está dentro do submenu Informações, que está localizada dentro do menu Sistema.

ACESSO À INTERFACE WEB

Visão geral

Você pode acessar e gerenciar o switch usando a interface gráfica GUI (graphical User interface) ou utilizando a interface CLI (Command Line Interface). Na interface web existem funções equivalentes às funções da interface de linha de comando, apresentadas de uma forma mais simples, visual e intuitiva que a configuração CLI. Você pode escolher o método de configuração de acordo com a disponibilidade de aplicação e sua preferência.

Você pode acessar a interface web do switch através de autenticação web. O switch utiliza dois servidores de acesso web, HTTP e HTTPS, para autenticação do usuário.

Os exemplos à baixo mostram como realizar o login através do servidor HTTP.

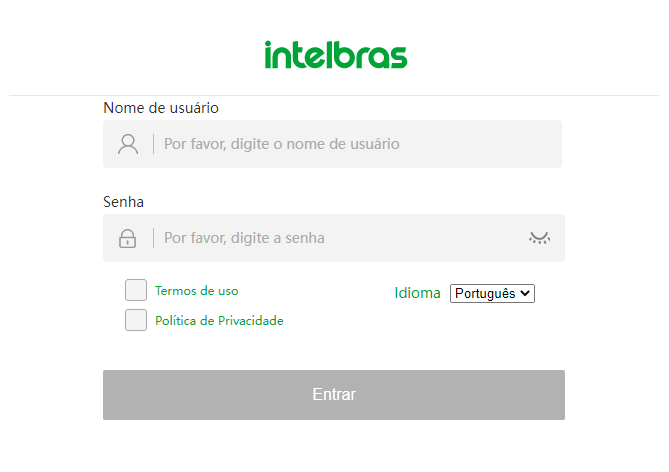

Login

Para gerenciar seu Switch através de um navegador de internet no seu computador:

O usuário deve primeiro realizar a operação de login e concluir a autenticação do administrador antes de ter permissão para entrar na interface WEB de operação. Depois de inserir o endereço de gerenciamento do dispositivo (como endereço DC, endereço da interface VLAN), no navegador, entrará automaticamente na interface de login.

- Garanta que a conexão entre o computador e o switch esteja ativa;

- Abra seu navegador. Os navegadores com suporte à interface, não exclusivamente, são os seguintes:

- IE 8.0 ou superior;

- Firefox 26.0 ou superior;

- Chrome 32.0 ou superior.

- Digite o endereço IP do Switch na barra de endereços do seu navegador.

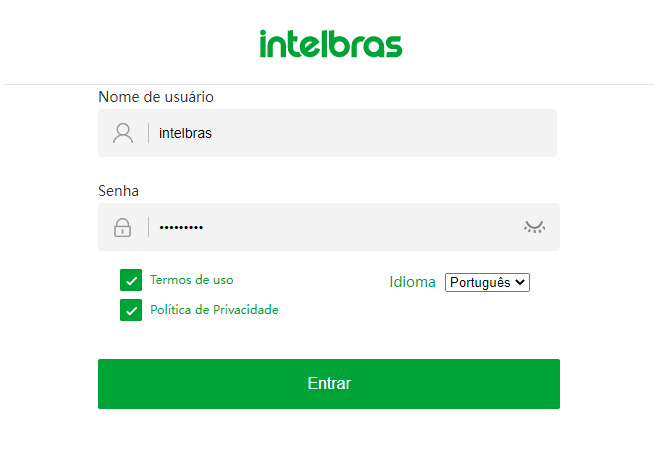

- Digitando o nome de usuário e a senha na janela de login. O usuário

padrão é o configurado nos passos do Guia de Instalação do produto.

- Os Termos de Uso

e a Política de Privacidade devem ser aceitos

assinalando o Checkbox.

Assim, o login será liberado.

- Na tela abaixo é possível ver a interface web típica. Você também pode

ver o estado de operação do switch e configurar o switch nessa

interface.

Quando a função "Forçar a modificação da senha quando o usuário fizer login pela primeira vez" estiver habilitada, e o usuário fizer login pela primeira vez no dispositivo, o sistema solicitará que o usuário modifique a senha. Caso contrário, o usuário não terá permissão para fazer login no dispositivo.

password-control firstmodify enableQuando o nome de usuário for "admin", habilitada ou não a função "Forçar a alteração da senha quando o usuário fizer login pela primeira vez", o usuário será forçado a modificar a senha ao fazer login no dispositivo para a primeira vez.

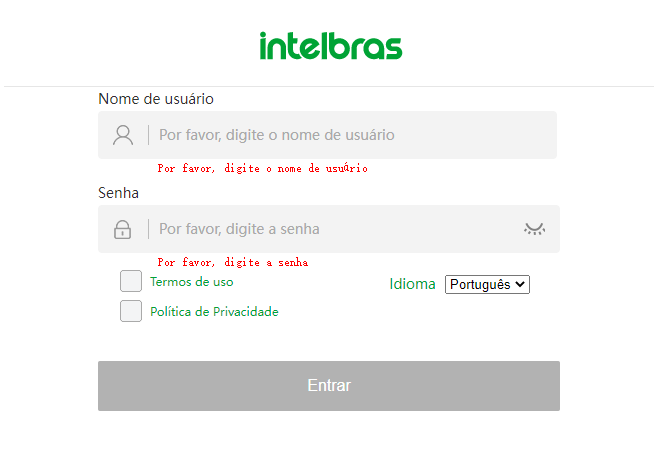

Username ou senhas incorretas

Quando o usuário digita o nome do usuário ou senha incorreto(os), ele não consegue efetuar login na interface WEB com sucesso, e o prompt correspondente será dado na interface (como mostrado na Figura ...).

CUIDADO! Quando o número de erros de login é muito grande, o usuário pode não conseguir acessar a interface de login. Neste momento, aguarde alguns minutos e acesse novamente a interface.

Alterar senha

Somente o usuário com privilégio 15 tem o direito de alterar sua senha e dos demais usuários.

Usuários sem o privilégio 15 devem, solicitar ao administrador de rede a alteração da sua senha.

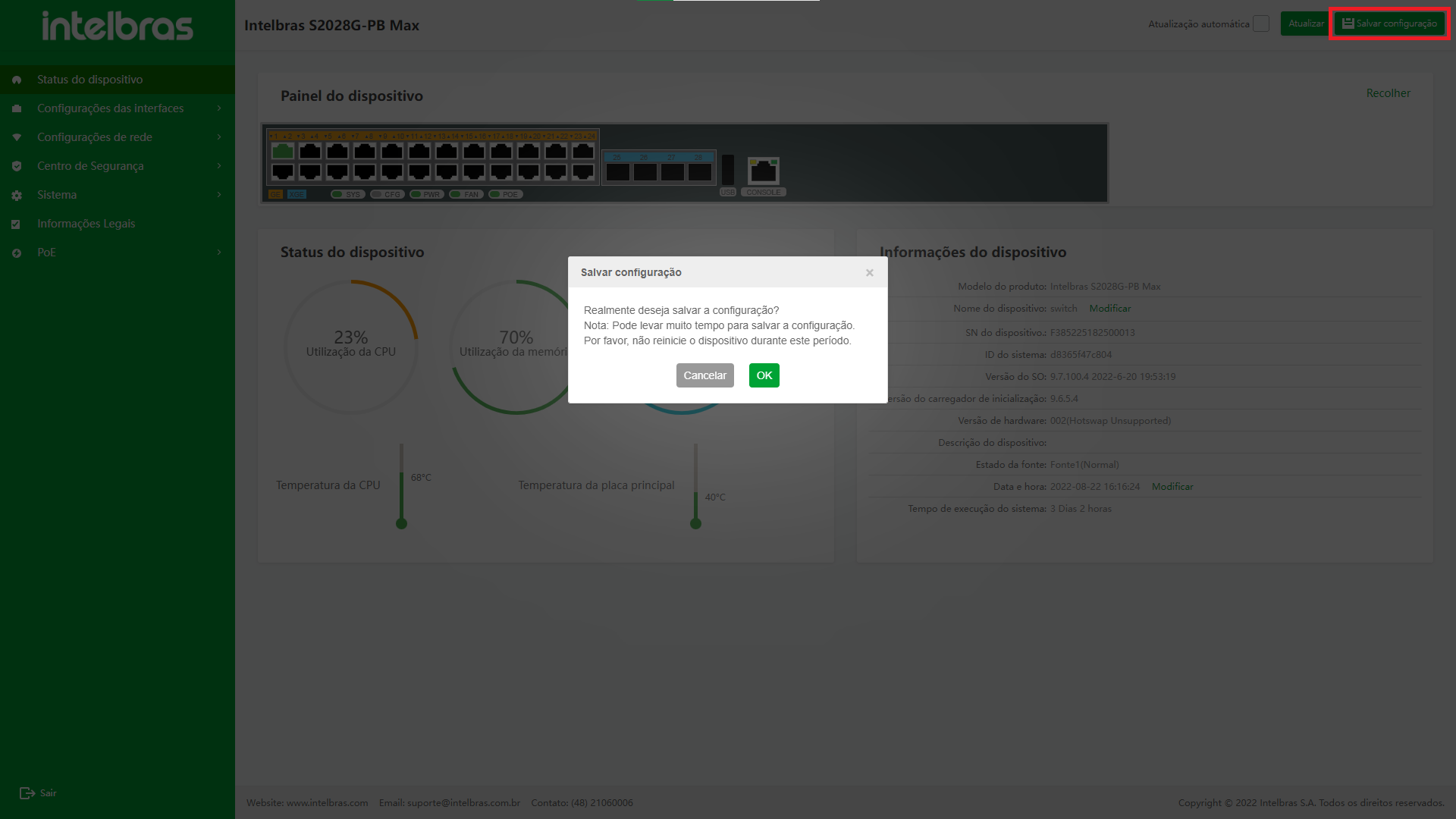

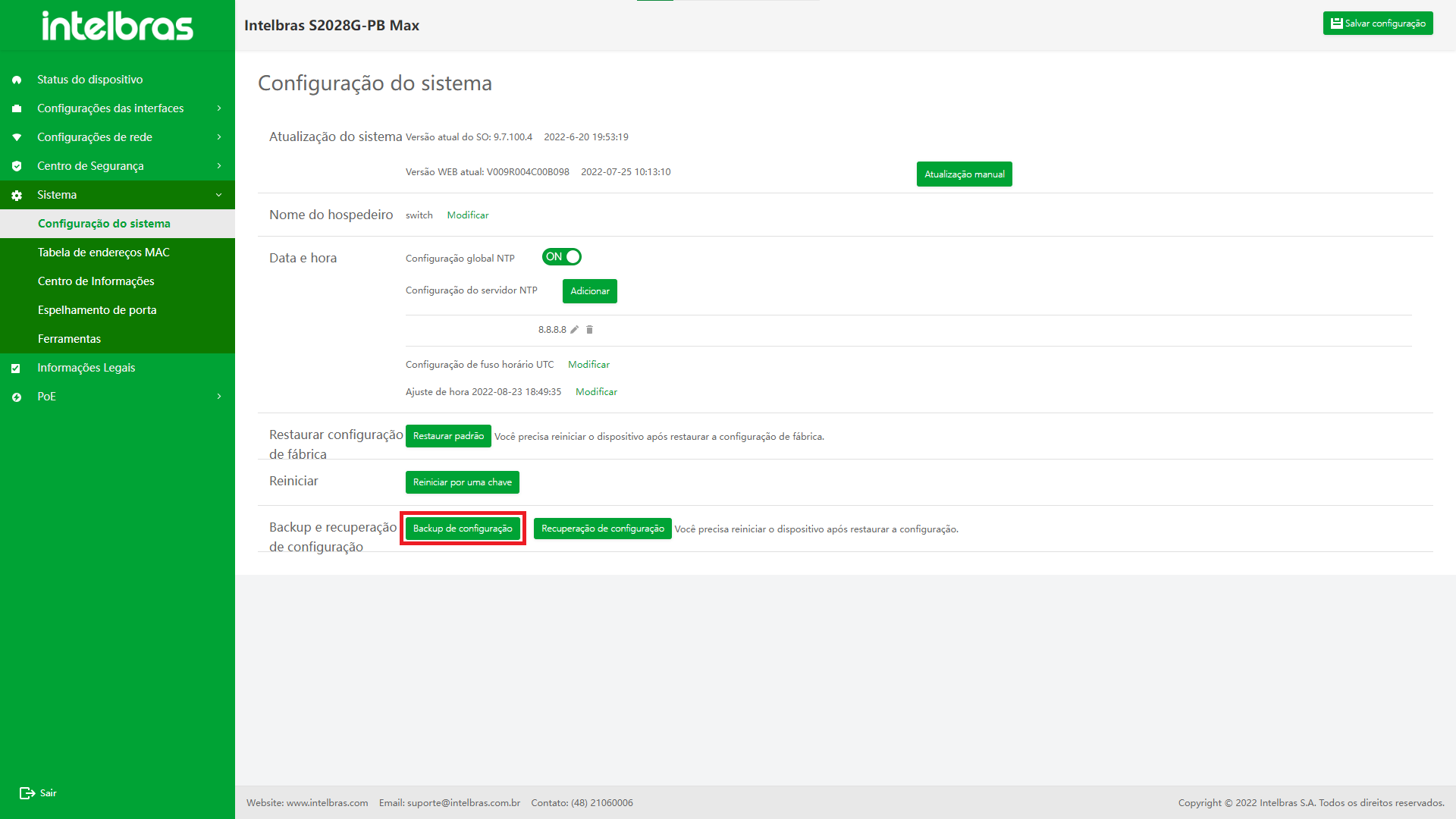

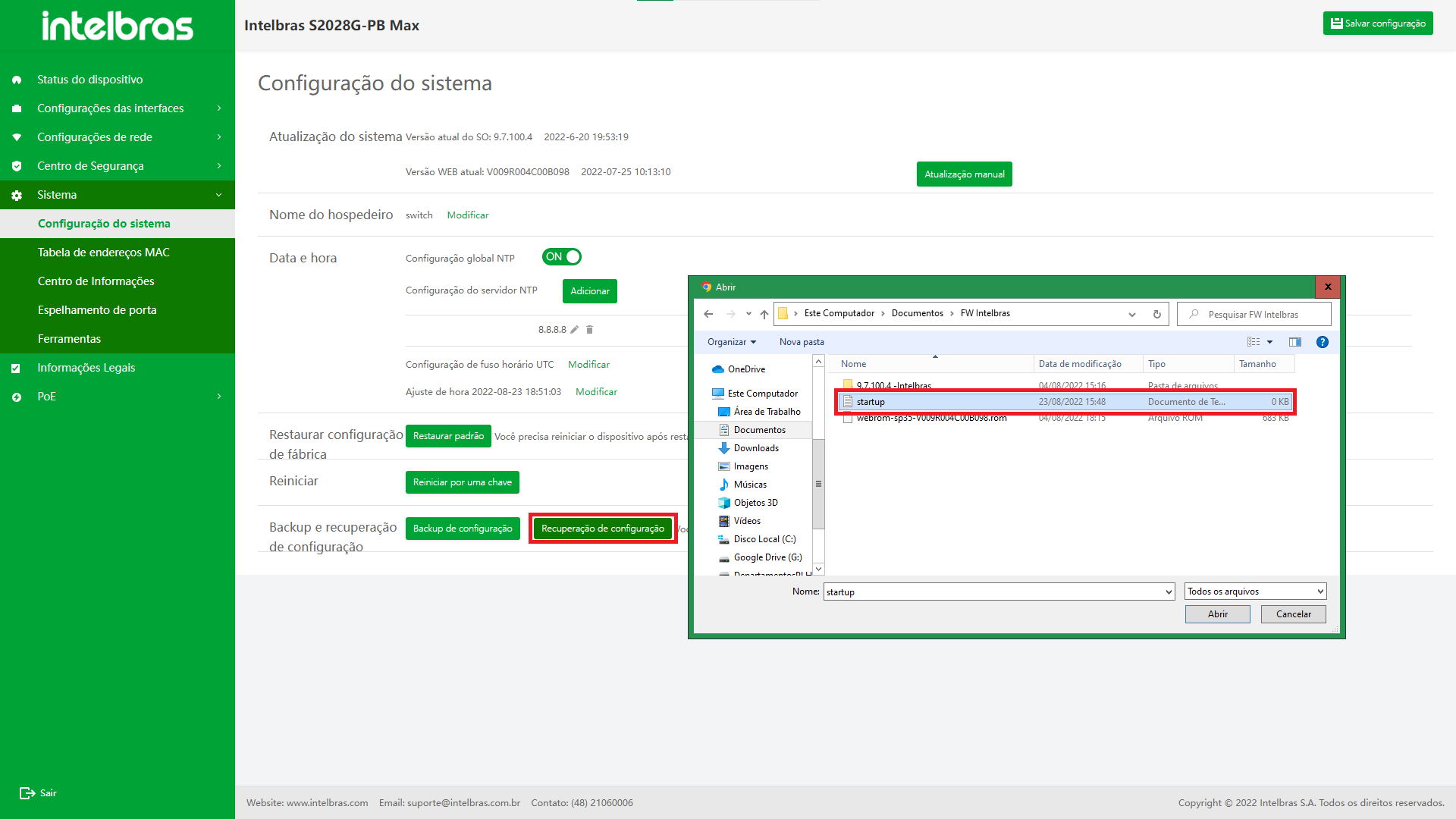

Função de salvar a configuração

- Após o usuário entrar na interface do dispositivo (qualquer interface) e realizar uma série de configurações, o usuário precisa executar "Salvar configuração", para salvar os parâmetros de configuração atuais. Se "Salvar configuração" não for executado, as informações de configuração serão perdidas após a reinicialização do dispositivo.

- O botão "Salvar configuração" está no canto superior direito da tela. Após clicar, uma caixa pop-up perguntará se a operação foi bem-sucedida (como mostrado na Figura ...).

- Clicar no botão "Cancelar" para fechar a caixa pop-up sem salvar os parâmetros de configuração.

- Clique no botão "OK" para salvar os parâmetros de configuração do dispositivo atual. Depois que a configuração for bem-sucedida ou falhar, retornará informações.

- ATENÇÃO! Pode levar alguns minutos para salvar a configuração. Não reinicie o dispositivo durante este período. Se o dispositivo for reinicializado ou desligado no processo de salvar o arquivo de configuração, as informações de configuração serão perdidas.

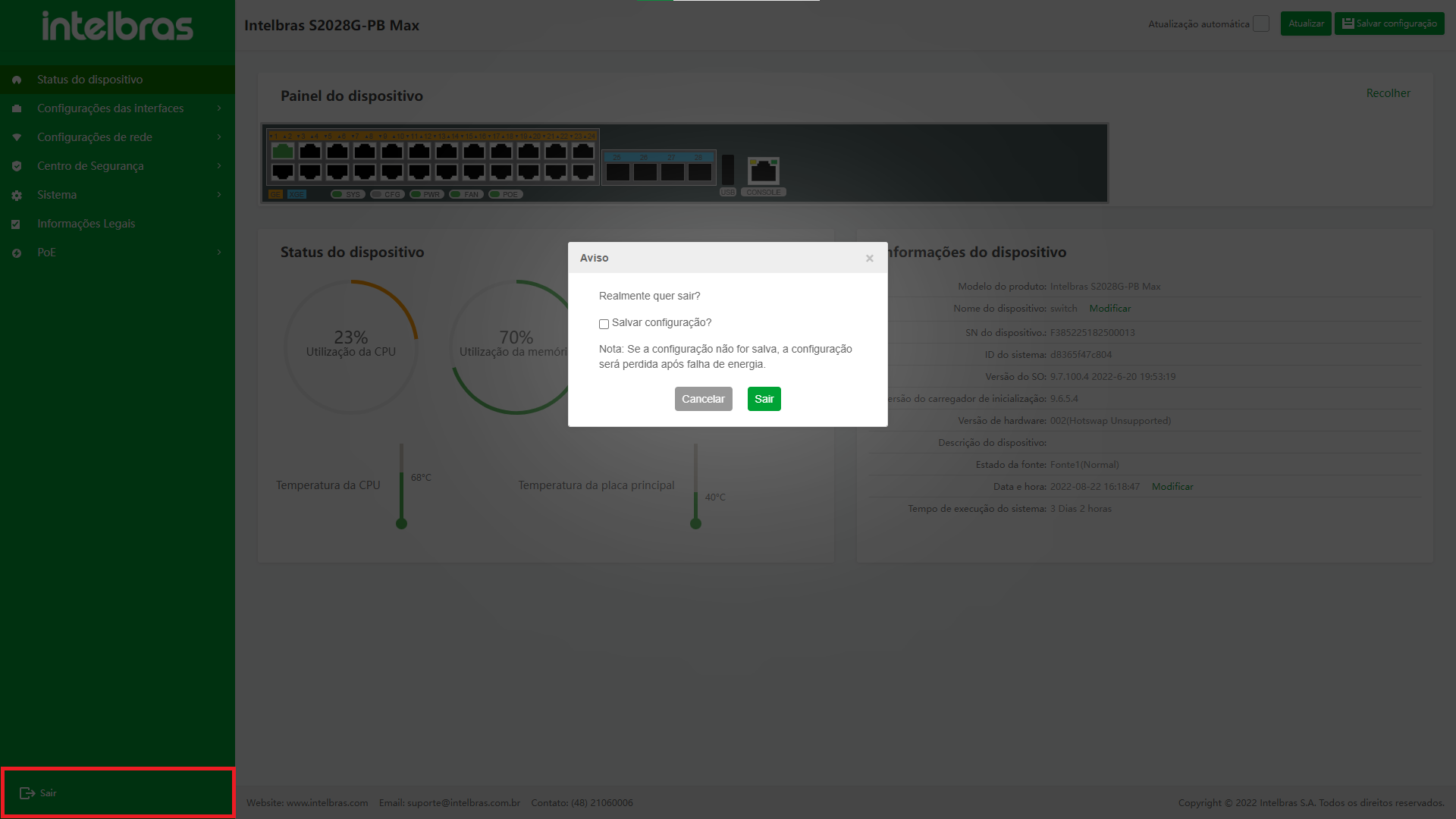

Função Sair

- Após concluir a configuração do dispositivo, o usuário pode sair da interface de operação WEB com segurança através do botão "Sair".

- O botão "Sair" está no canto inferior esquerdo da interface, abaixo da barra de menus. Antes de sair, o usuário precisa confirmar se deseja salvar a configuração atual (como mostrado na Figura ...).

- Clicar no botão "Cancelar" a interface do dispositivo atual não será fechada e você poderá continuar a configurar.

- Clique no botão "Sair" para verificar se a opção "Salvar a configuração" está marcada. Se estiver marcado, a operação de salvar a configuração será realizada antes de sair da interface. Se esta opção não estiver marcada, a interface do dispositivo atual será fechada diretamente e a interface de login será retornada.

- ATENÇÃO! Se a configuração não for salva, a configuração será perdida após falha de energia.

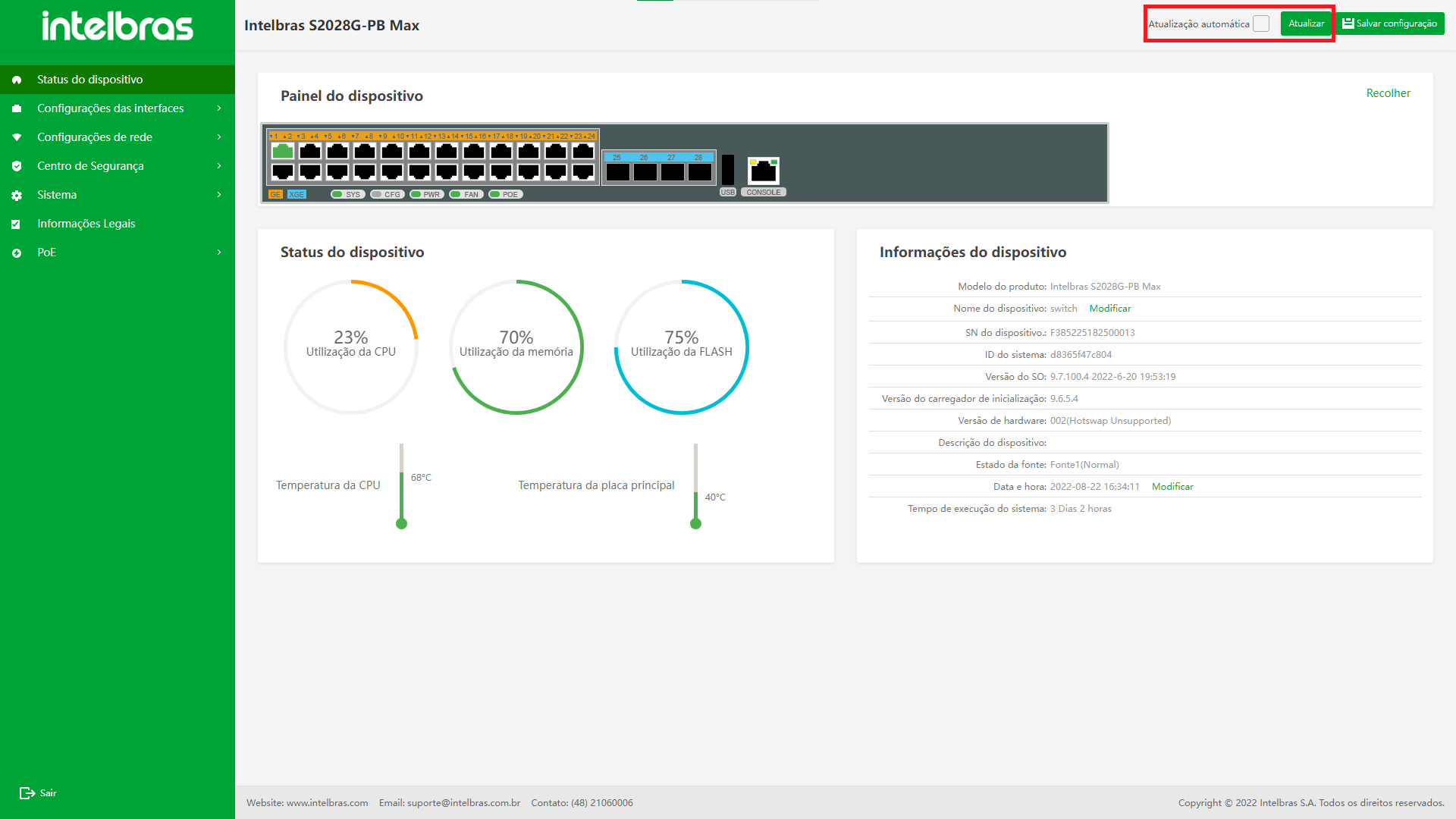

Atualizar

Atualização Automática

Marque a caixa de seleção "Auto refresh" para atualizar os dados a cada 60 segundos (como mostrado na Figura ...).

As interfaces que suportam a atualização automática incluem:

- Status do dispositivo;

- Estatísticas de tráfego de interface;

- Tabela de roteamento estático;

- ARP dinâmico;

- Domínio de tempo ACL;

- Usuário online e tabela de endereços MAC.

Atualização Manual

Todas as interfaces que suportam atualização automática fornecem um botão

"Atualizar", para atualização manual. Depois de clicar no botão

"Atualizar", a interface atual atualizará os dados uma vez.

Após clicar no botão "Atualizar" no canto superior direito da interface de

status do dispositivo, a interface atualizará os dados uma vez (como mostrado na

Figura ...). Para a função de atualização manual de outras interfaces, consulte cada

módulo.

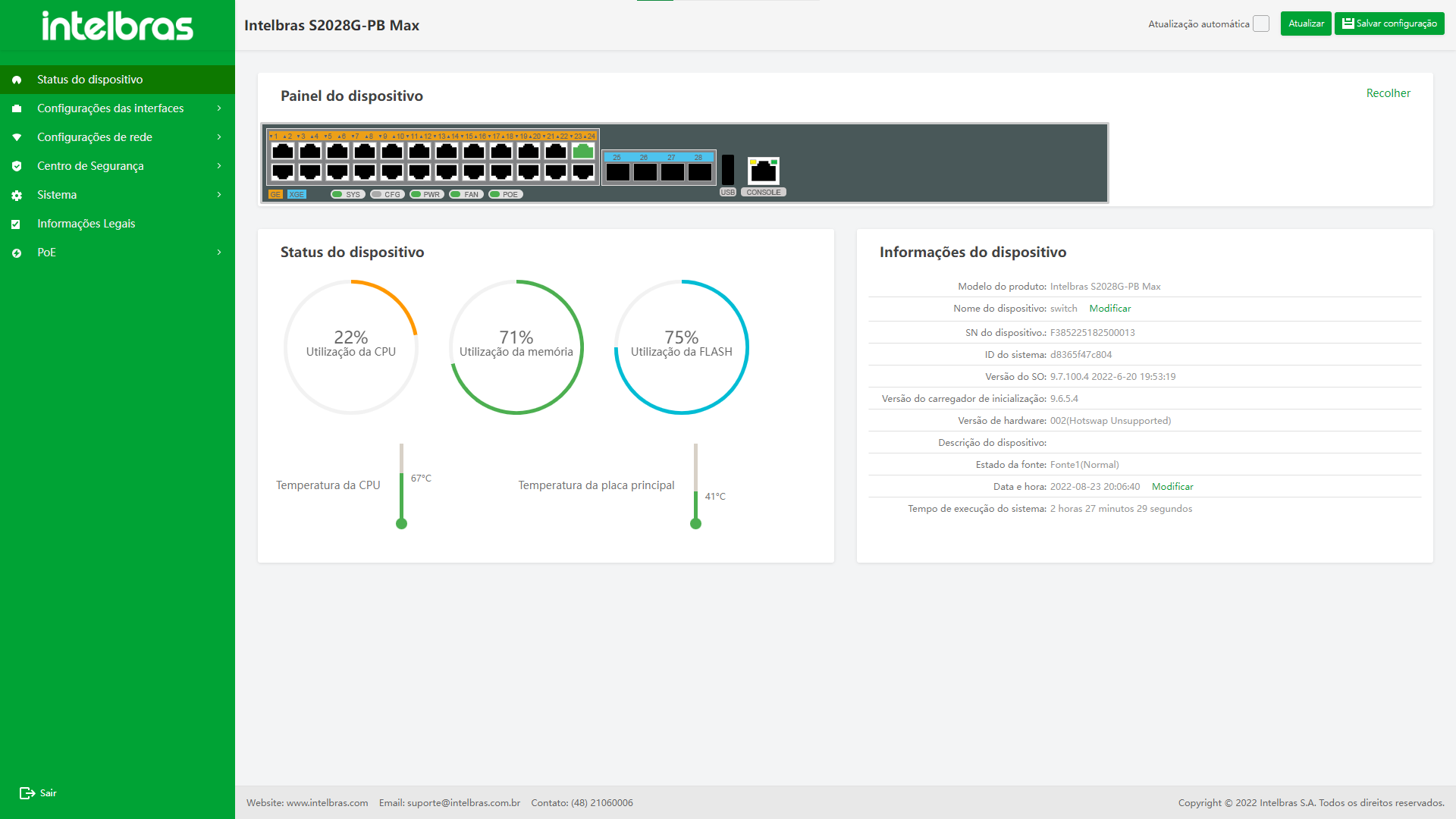

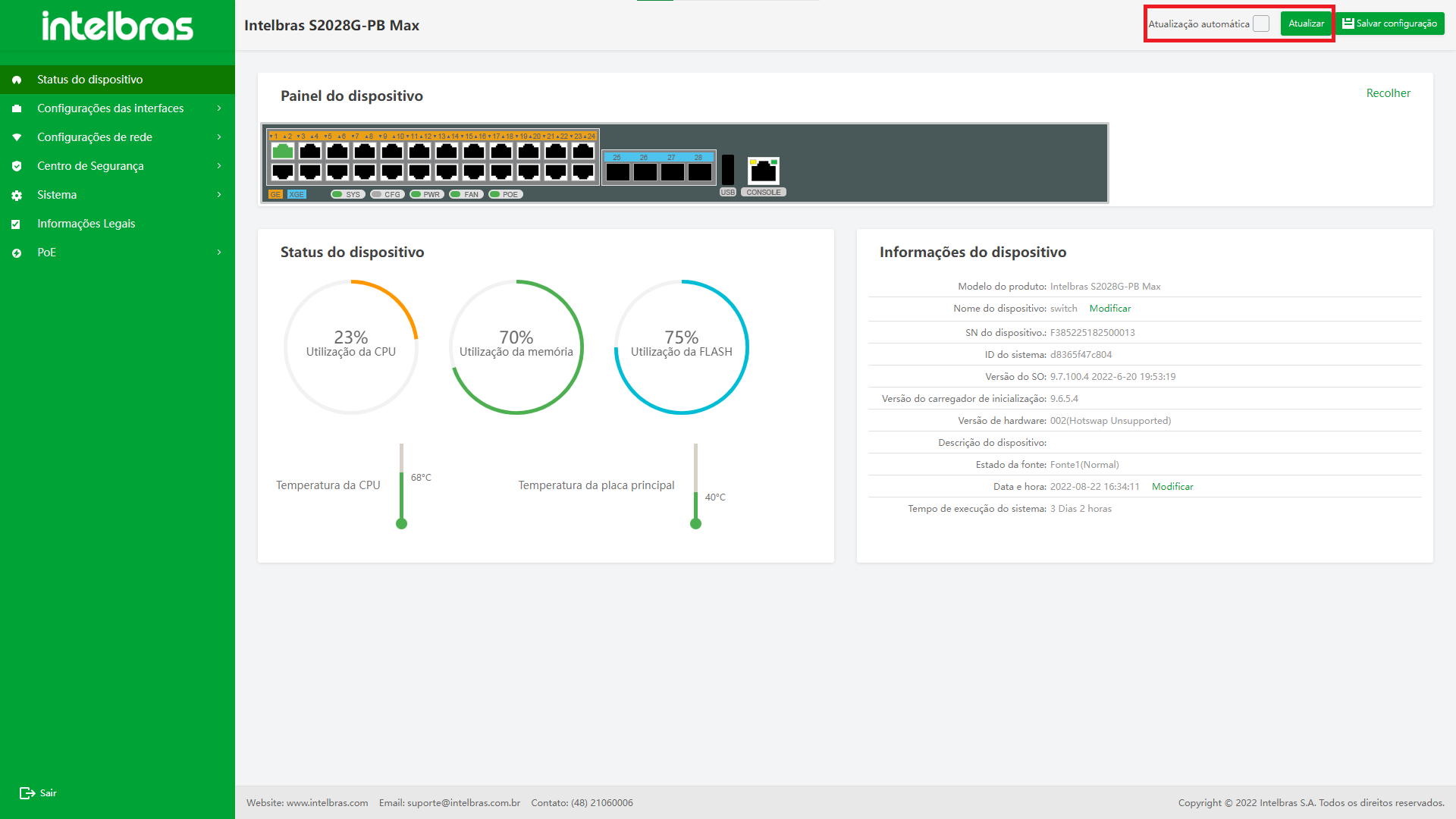

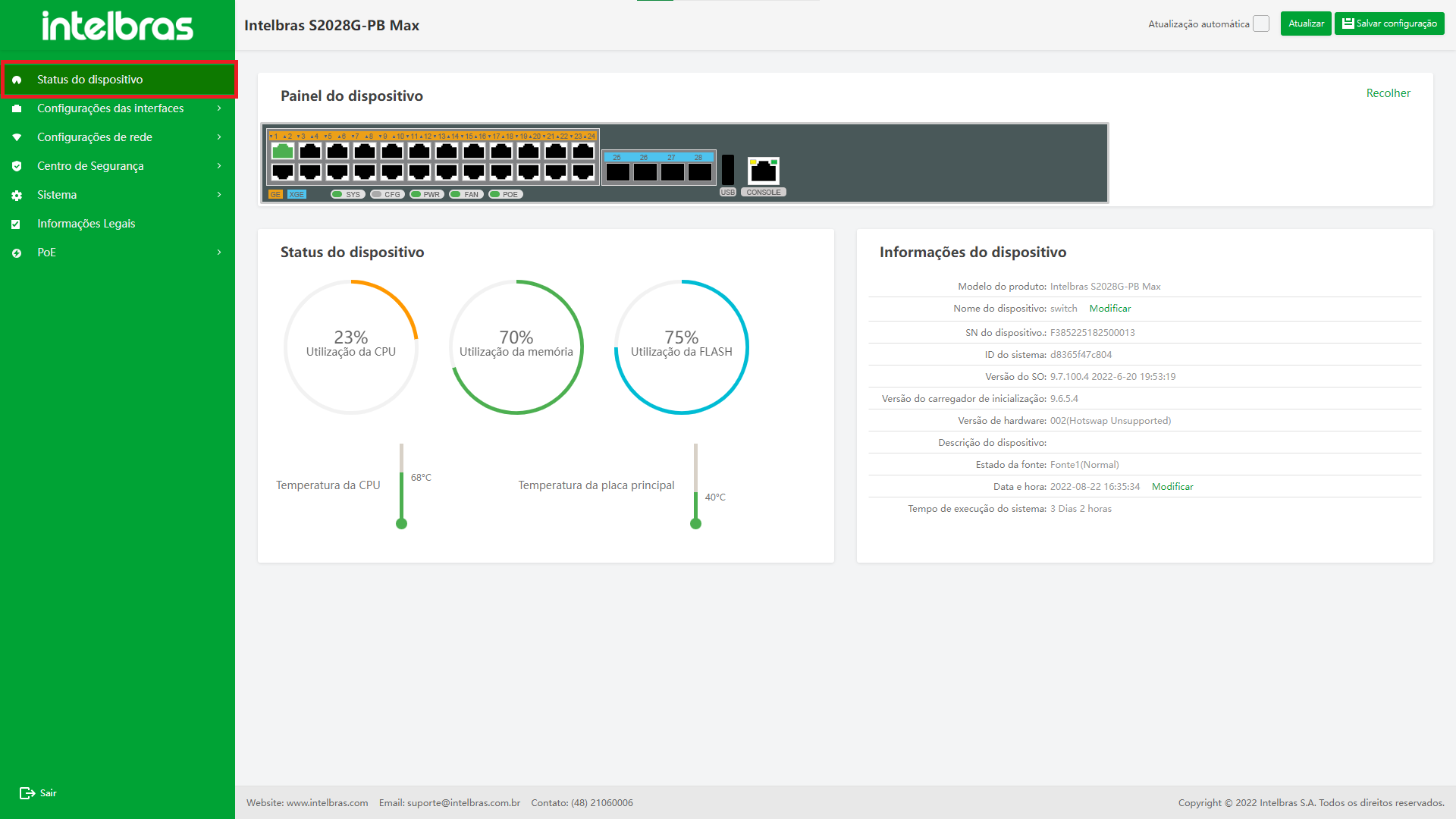

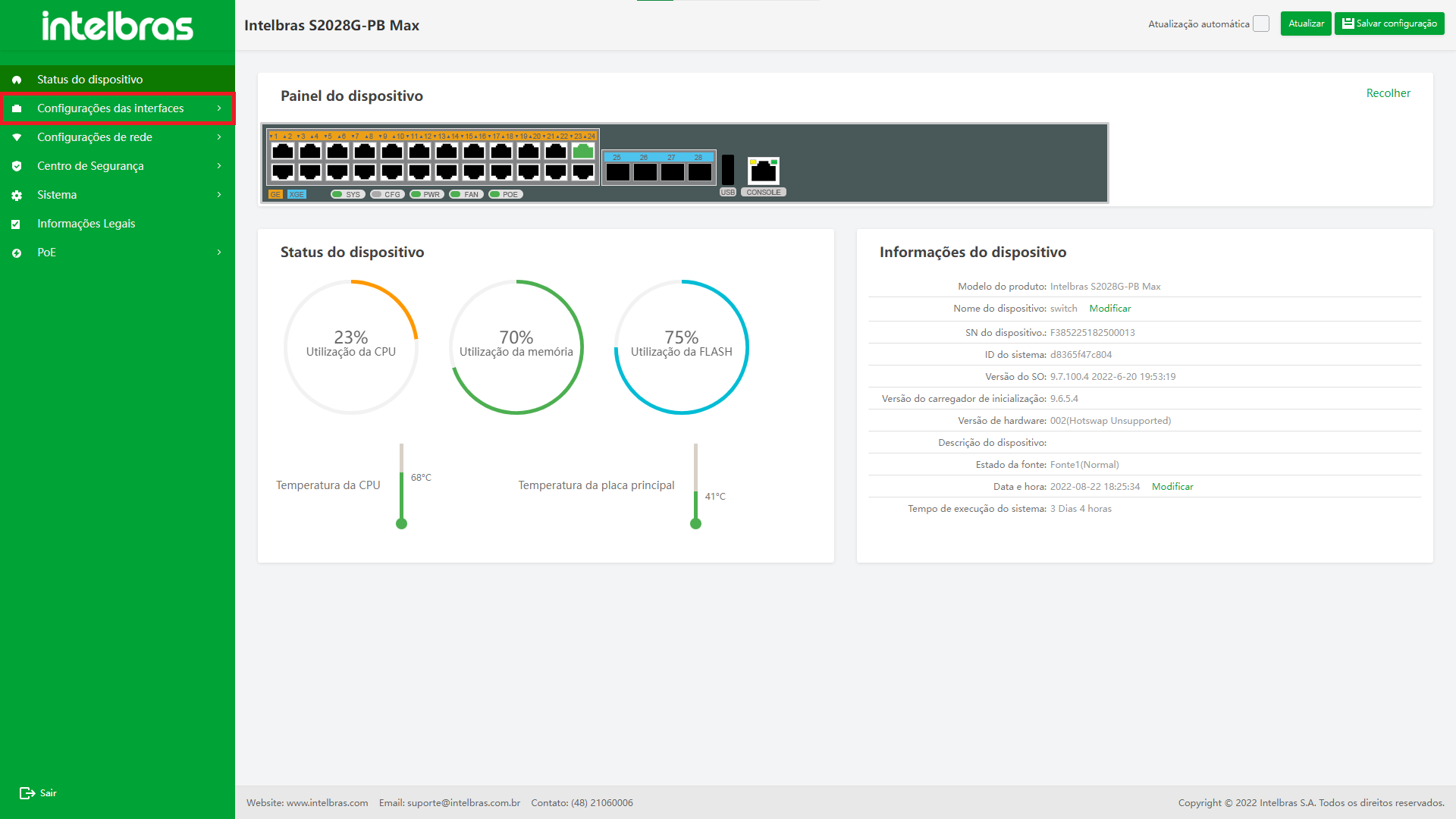

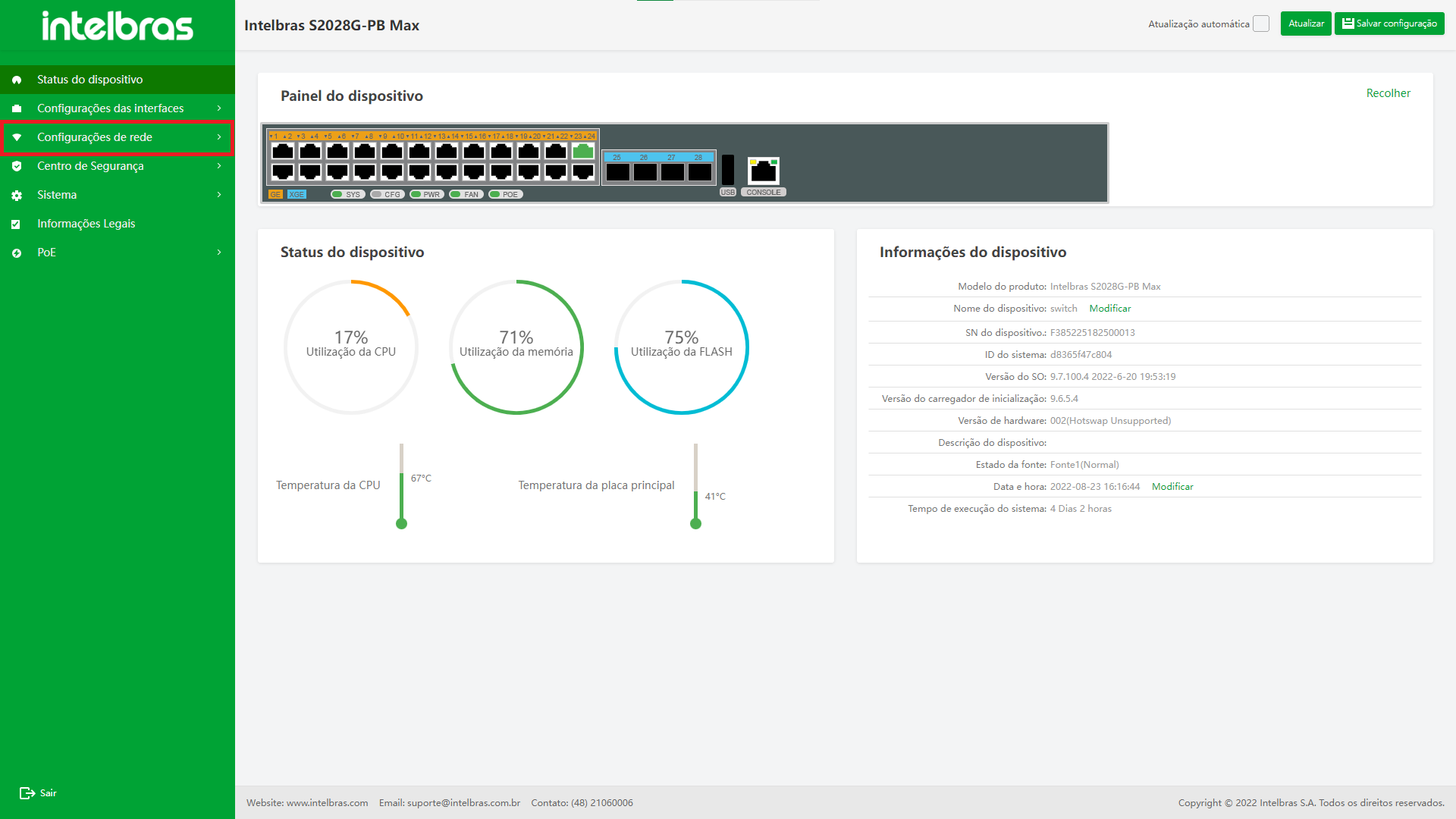

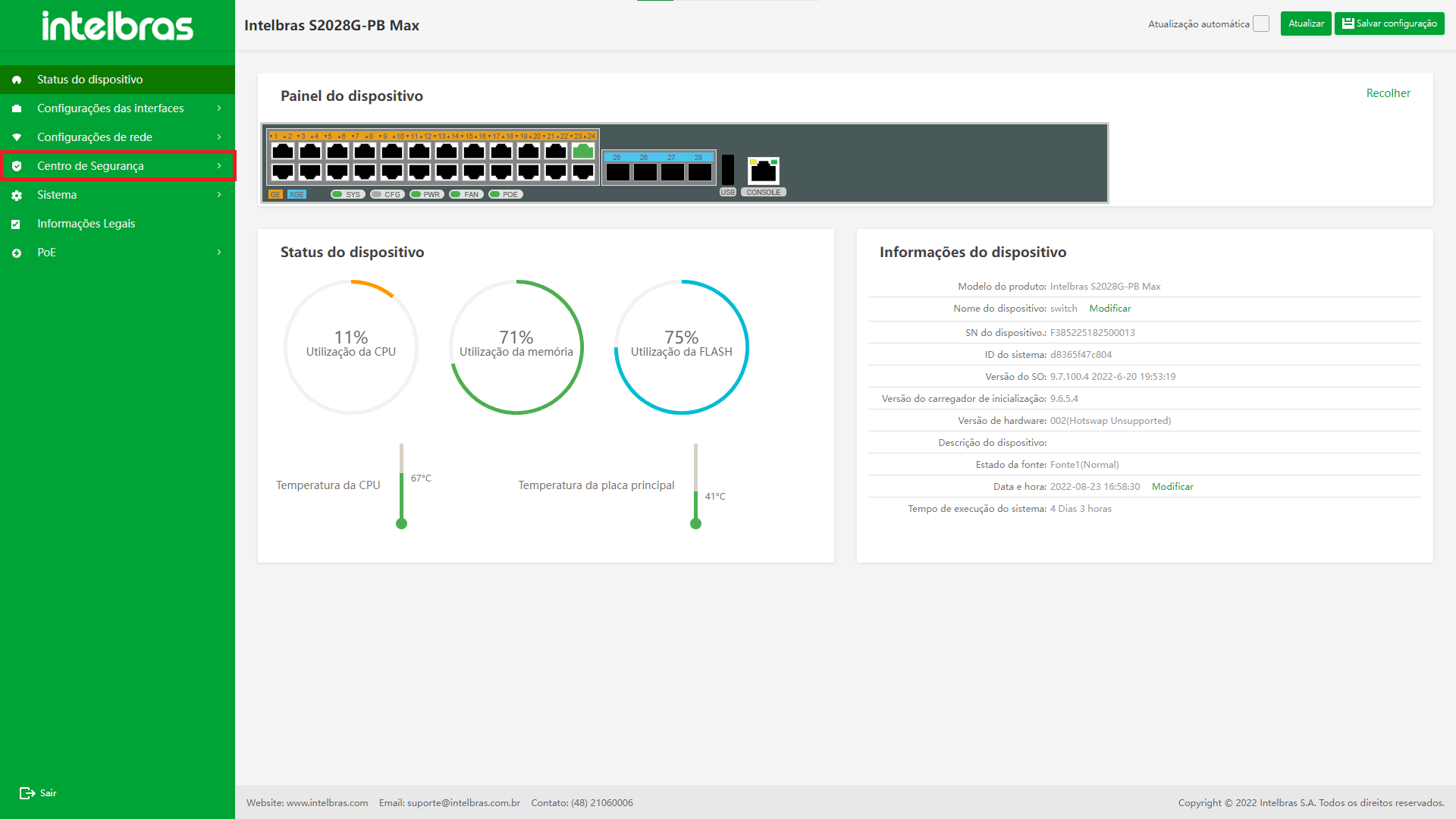

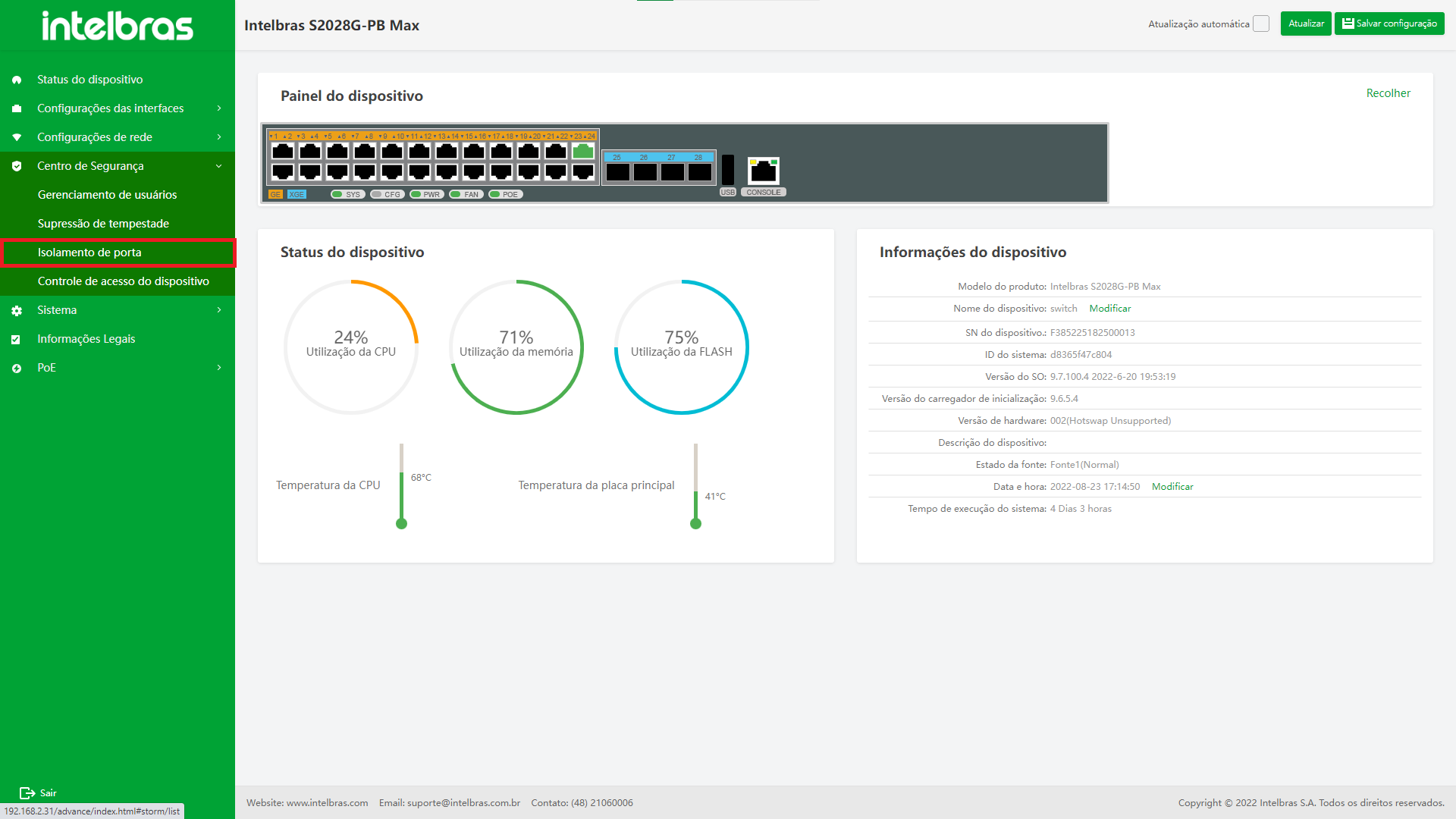

STATUS DO DISPOSITIVO

A interface de status do dispositivo é a interface que exibe as informações do dispositivo e o status atual do dispositivo. Consiste em três módulos: painel do dispositivo, status do dispositivo e informações do dispositivo.

Painel do dispositivo: O módulo do painel do dispositivo é dividido em painel frontal e painel traseiro. Alguns dispositivos não são exibidos sem o painel traseiro. O painel do dispositivo é usado principalmente para exibir algumas informações de status de uso da interface do dispositivo.

Status do dispositivo: O módulo de status do dispositivo mostra a utilização atual da CPU, utilização da memória, utilização do flash, temperatura da CPU e temperatura ambiente do dispositivo.

Informações do dispositivo: O módulo de informações do dispositivo mostra principalmente o modelo do produto, versão, hora e outras informações do dispositivo.

Selecione "Status do dispositivo" na barra de navegação para entrar na interface "Status do dispositivo" (como mostrado na Figura ...).

GERENCIANDO AS INTERFACES FÍSICAS

Interface Ethernet

Introdução à interface Ethernet

As interfaces suportadas pelo dispositivo são divididas em duas categorias: interface física e interface lógica.

- A interface física é a interface Ethernet.

- A interface lógica inclui interface do grupo de agregação, interface VLAN, interface de loopback, interface nula, interface de túnel, etc.

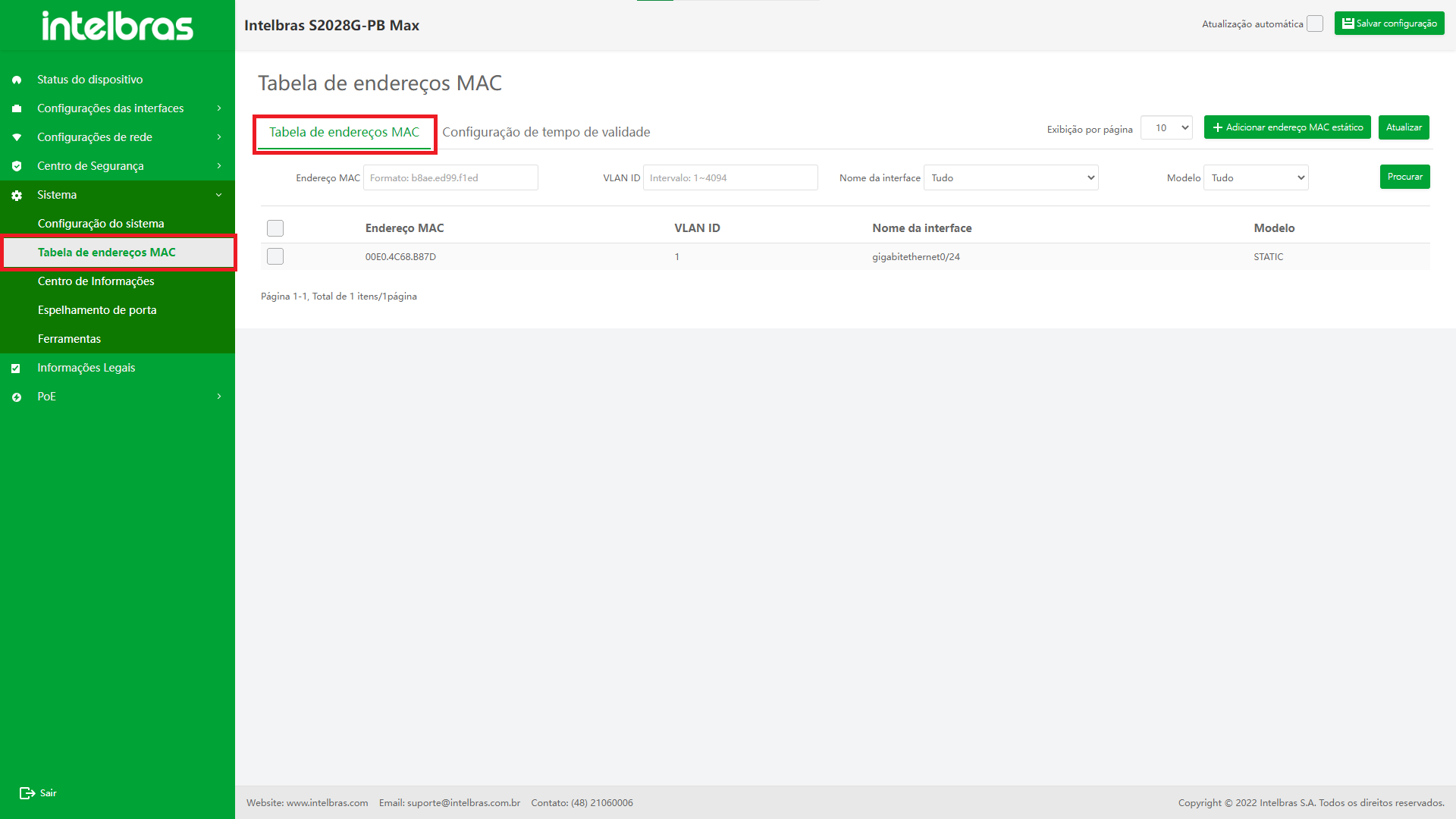

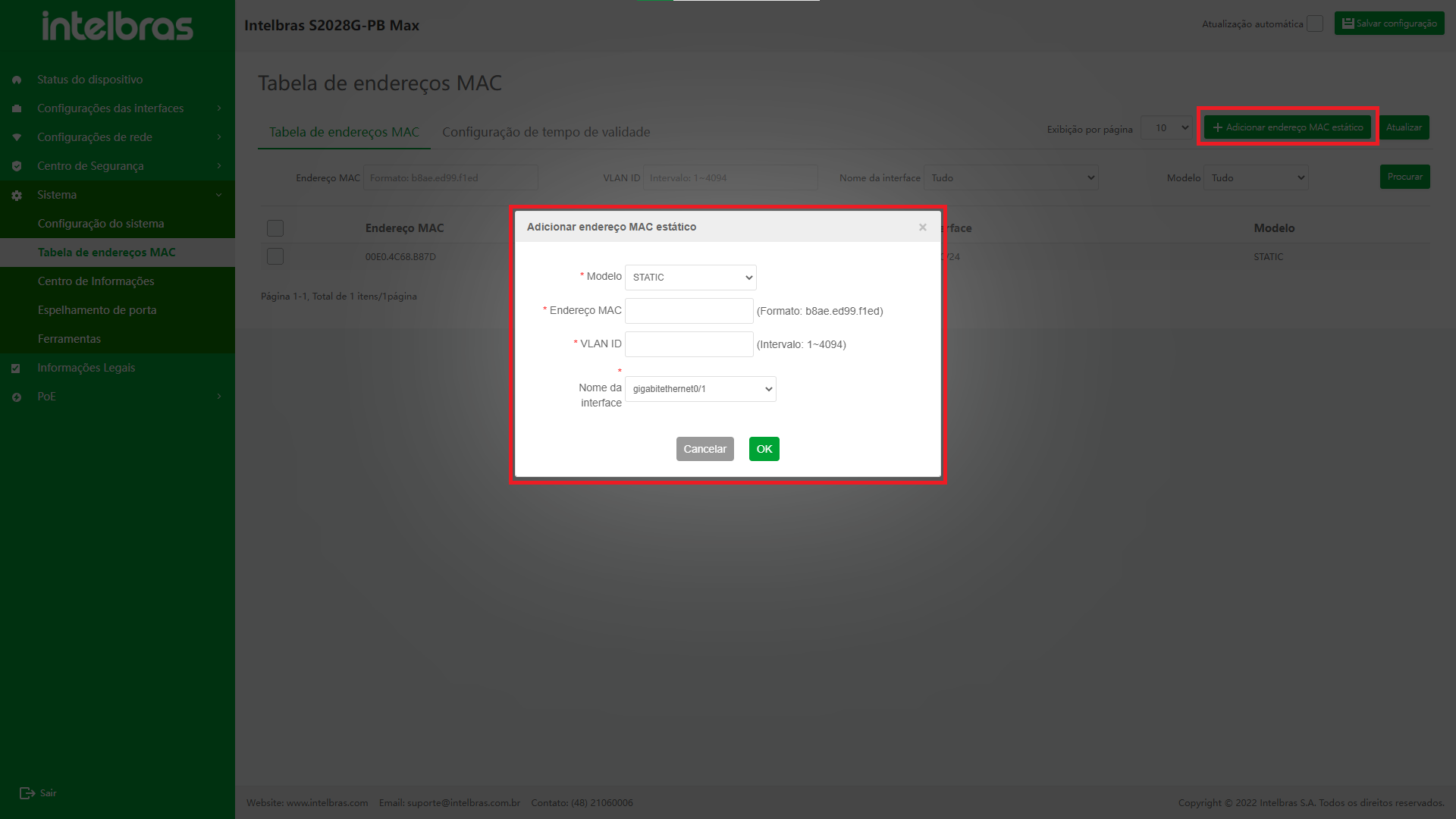

A interface Ethernet L2 também conhecida como porta, é uma interface física que funciona na segunda camada da camada de link de dados de referência OSI. É usado principalmente para executar duas operações básicas:

- Encaminhamento do quadro de dados: De acordo com o endereço MAC (Media Access Control) (endereço físico) do quadro de dados, o quadro de dados é encaminhado. A interface Ethernet L2 é uma interface física, que funciona na camada de link de dados. Ele só pode executar o encaminhamento de comutação L2 para os pacotes recebidos e também pode se juntar à VLAN para executar o encaminhamento de rota L3 para os pacotes recebidos através da interface VLANIF.

- Aprendizagem de endereço MAC: Construa e mantenha a tabela de endereços MAC para apoiar a operação de encaminhamento do quadro de dados.

De acordo com a velocidade máxima suportada pela interface Ethernet, os tipos de interface Ethernet na interface incluem principalmente:

- GigabitEthernet: Interface Gigabit Ethernet, que pode ser abreviada como GI, por exemplo: Gigabitethernet0/25 ou GI0/25.

- TengabitEthernet: Pode ser abreviado como TE, por exemplo: TengabitetherNet1/1 ou TE1/1.

De acordo com o tipo de mídia da interface Ethernet, o tipo de interface Ethernet pode ser dividido nos dois tipos a seguir: cobre (porta elétrica) e fibra (porta óptica).

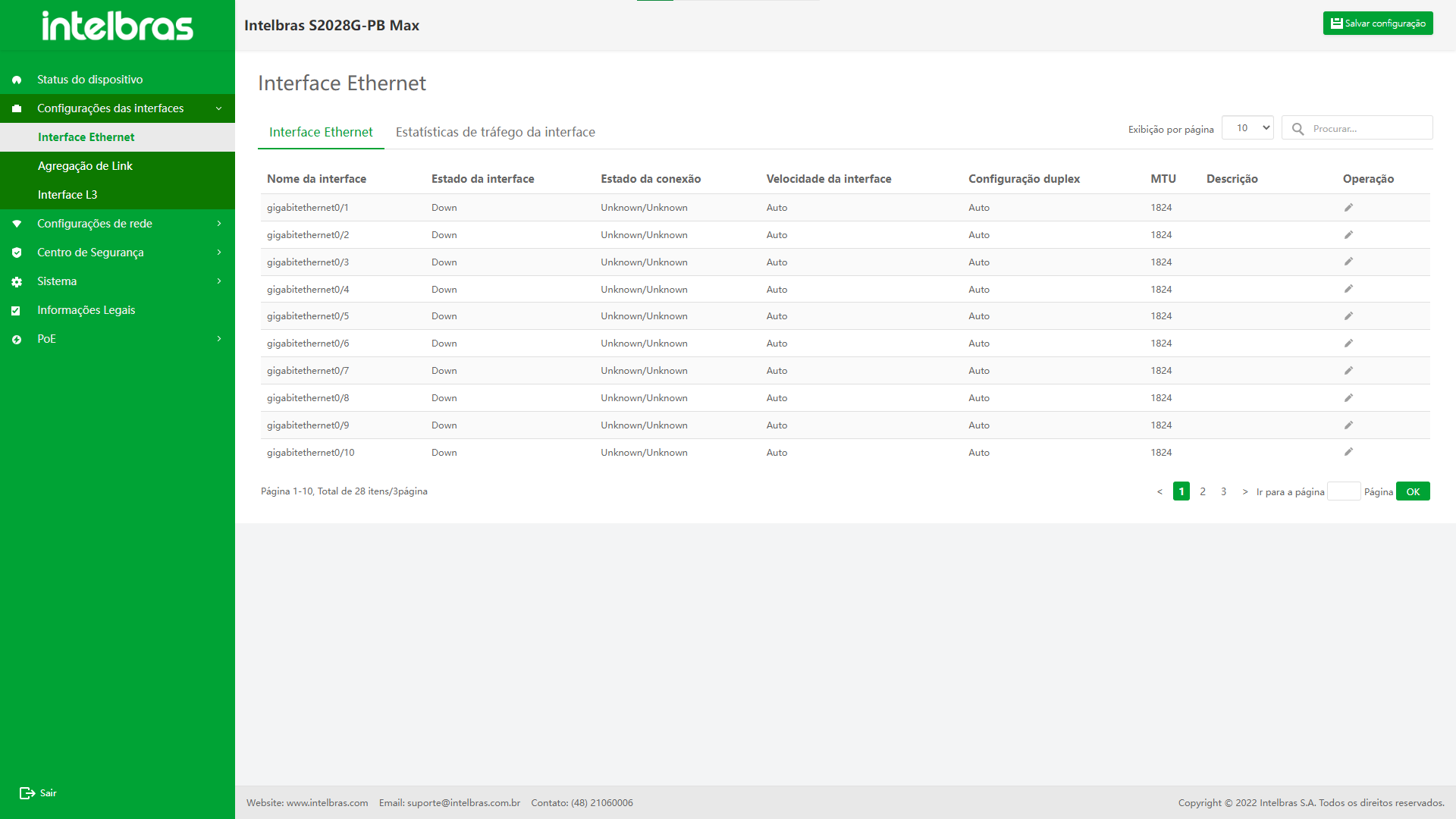

Instruções de funções da interface Ethernet

Entre na interface Ethernet função Interface

Clique em "Configuração da interface" na barra de navegação para expandir seu submenu e clique na opção de menu "Ethernet Interface" para aguardar a interface da interface e inserir a interface da lista "Ethernet Interface" por padrão. A interface suporta pesquisas, interface de edição, pula de paginação e outras funções (como mostrado na Figura ...).

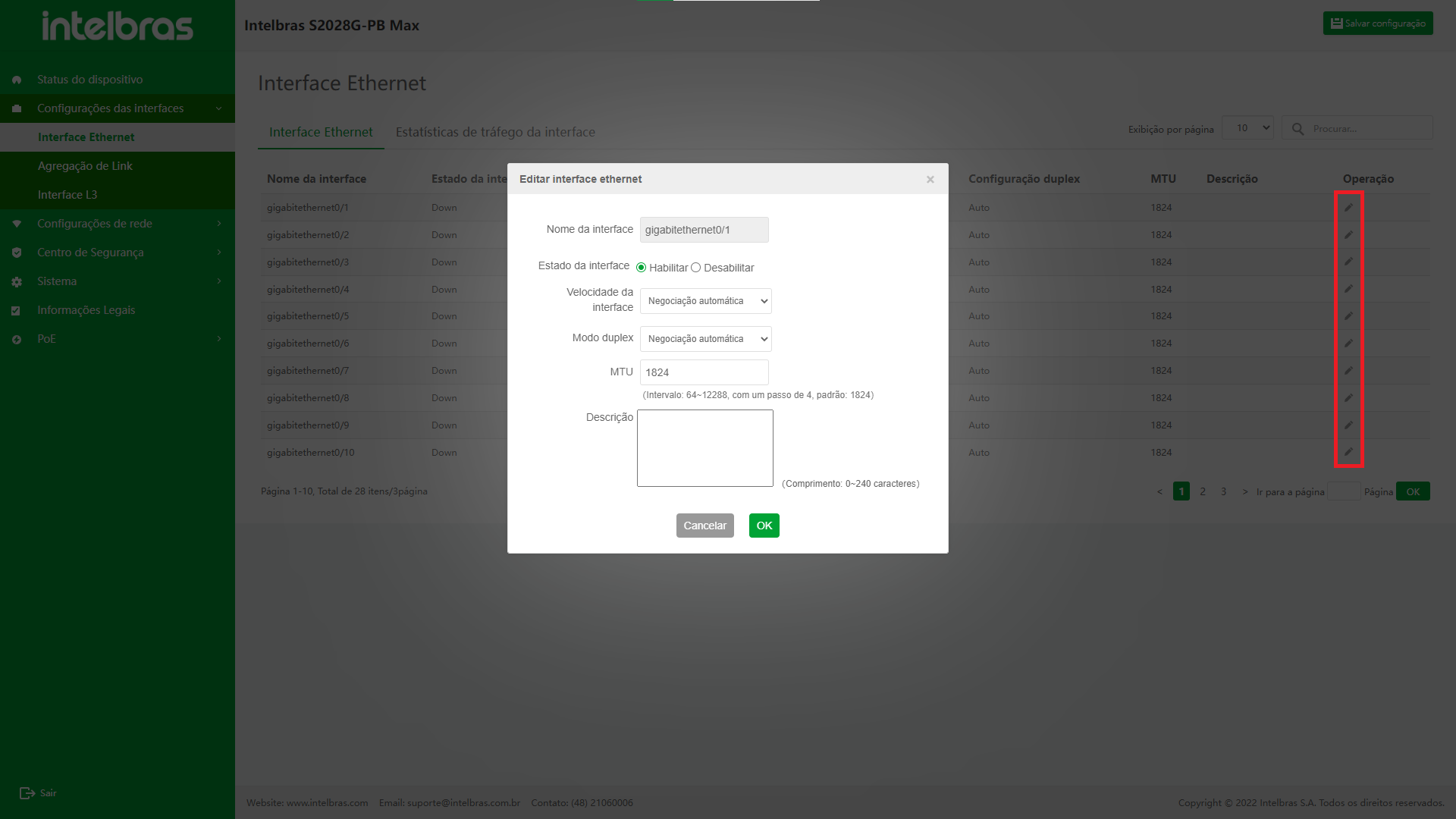

Editar interface Ethernet

- Clique no ícone lápis na coluna de operação da lista para abrir a caixa de

diálogo "Editar Ethernet Interface".

Exceto o nome da interface não pode ser editado, as outras opções podem ser editadas e configuradas de acordo com os requisitos do usuário e o suporte ao dispositivo específico (como mostra a Figura ...). - Após a edição, emita o comando de configuração clicando no botão "OK"

abaixo.

- Se as informações de configuração estiverem corretas e o dispositivo puder suportá-lo, a caixa de configuração será fechada e devolvida à lista de interface.

- Se as informações de configuração estiverem erradas, os campos correspondentes a serem modificados serão solicitados em vermelho.

- Se o dispositivo não suportar os dados configurados, uma mensagem de erro será exibida e a caixa de configuração não será fechada. As informações rápidas precisam ser identificadas pelo usuário.

- Cancelar edição: se você deseja cancelar a edição após inserir as informações de edição ou abrir a caixa pop-up de edição, fechará a caixa pop-up de edição pressionando o botão "Cancelar" na parte inferior do editar pop-up caixa ou no botão "x" no canto superior direito. Não emita as informações de configuração inseridas e retorne à lista de dados da interface Ethernet.

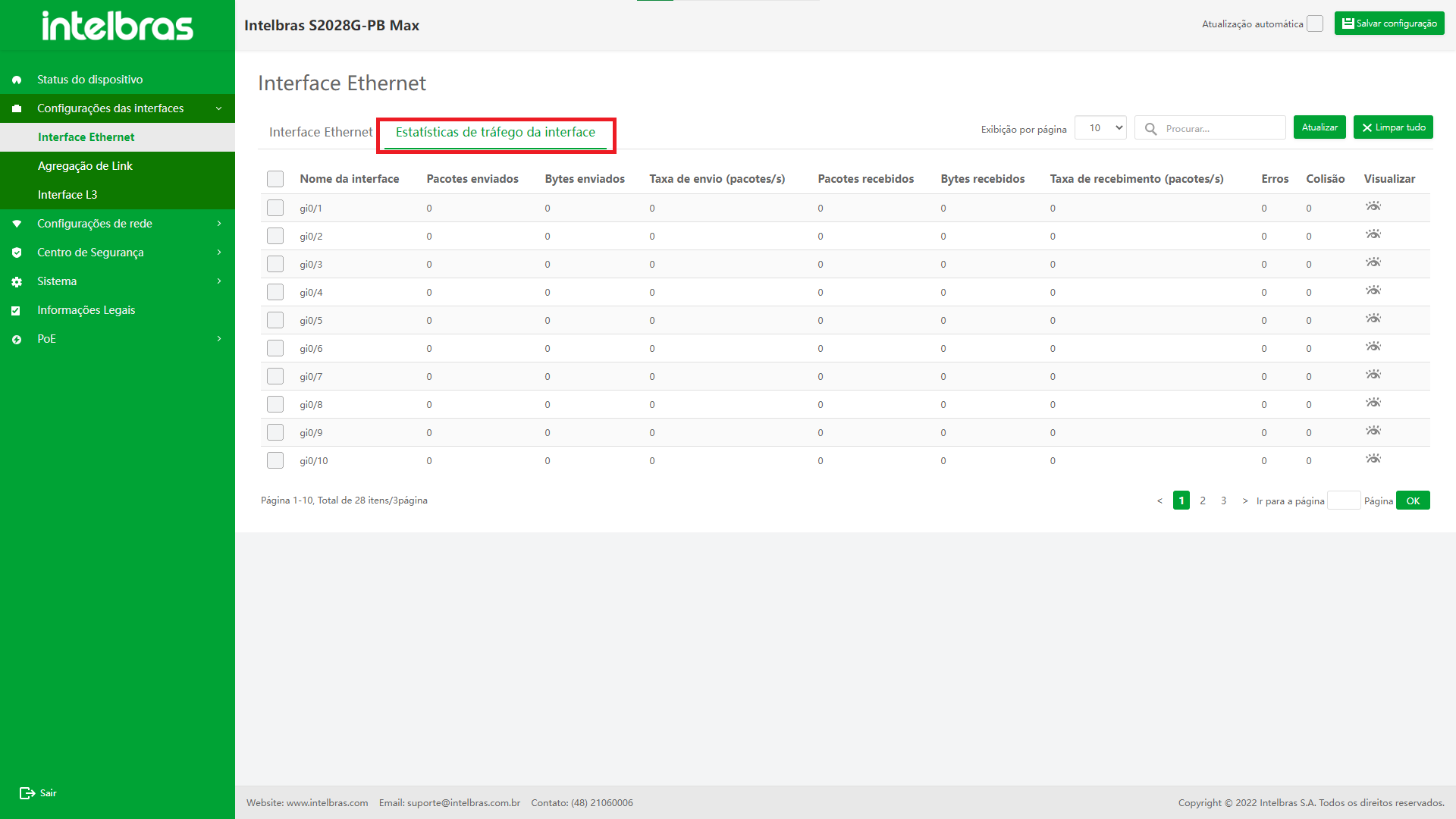

Instruções para interface de função de estatísticas de tráfego

Entre na interface de estatísticas de tráfego

Clique em "Configuração da interface" na barra de navegação, para expandir

seu submenu, e clique na opção de menu "Ethernet Interface", para

aguardar a interface carregar, e clique para inserir a interface de

"estatísticas de tráfego".

A interface suporta a pesquisa de:

- refrescamento;

- limpeza de todas as estatísticas da interface;

- limpeza das informações de interface selecionadas;

- visualizando informações estatísticas detalhadas da interface;

- pulando de paginação e outras funções.

(como mostrado na Figura ...).

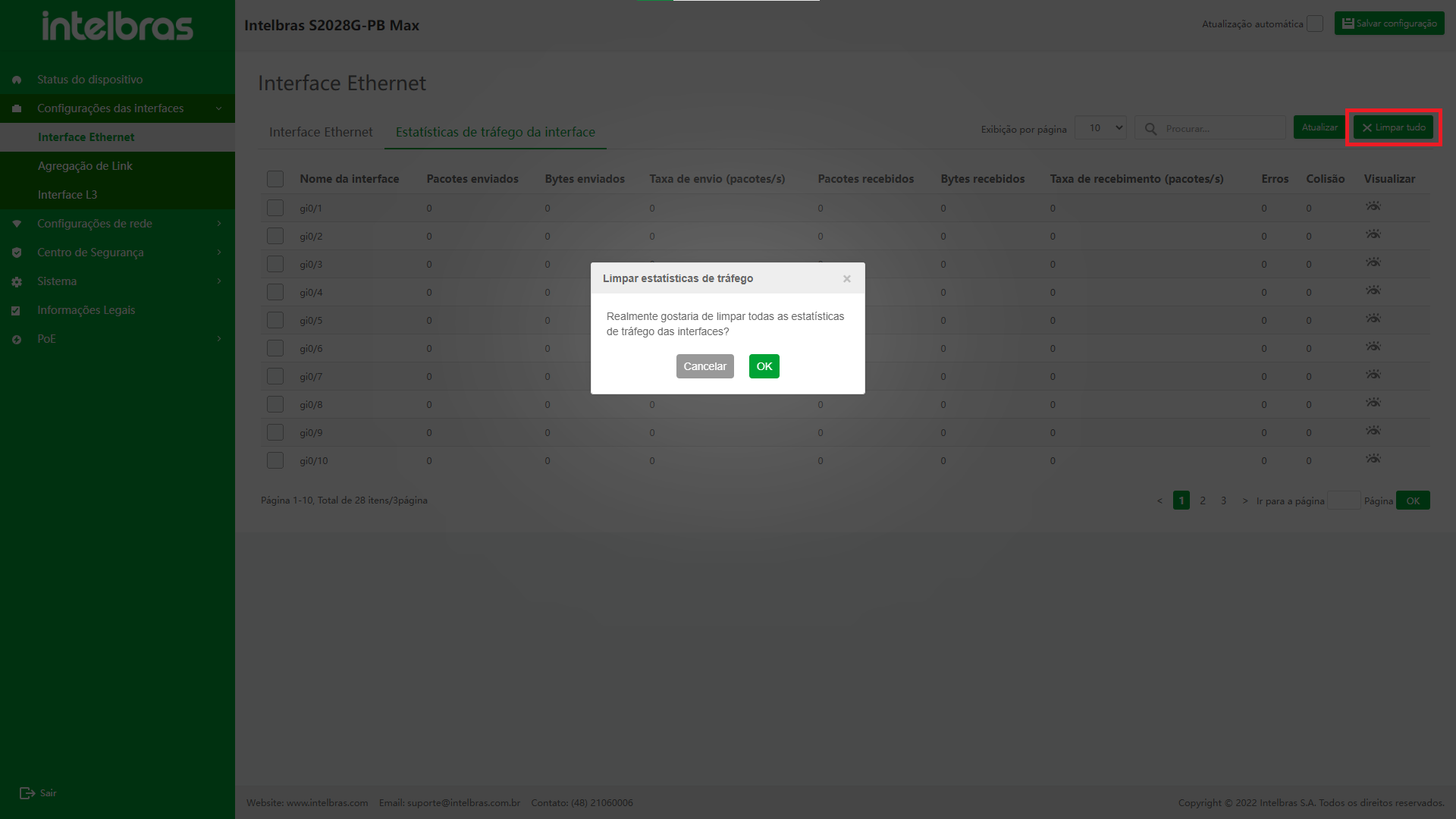

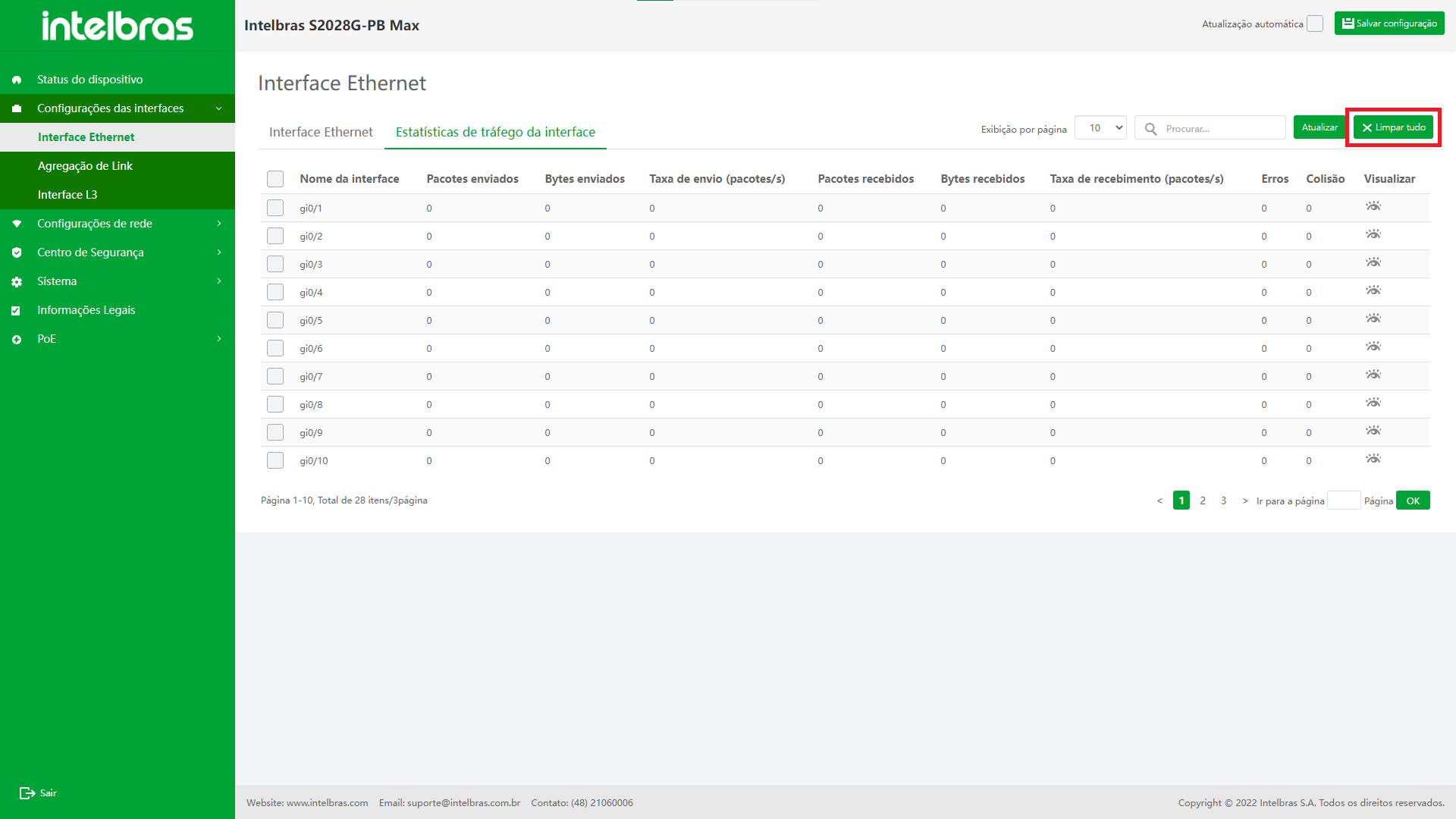

Limpar estatísticas de tráfego da interface

- Limpar todas as informações de tráfego da interface:

- Clique no botão "Limpar tudo" no canto superior direito para abrir a caixa de diálogo Confirmação.

- Clique no botão "OK" novamente para emitir o comando para limpar todas as interfaces e atualizar a lista em tempo real (como mostra a Figura ...).

- Limpe específicas informações de tráfego de interface:

- O usuário pode verificar várias interfaces ou uma única interface na caixa de verificação múltipla da lista de dados da interface atual.

- Depois de verificar a caixa de verificação múltipla, o botão "Clear Selected" será exibido na lista. Clique neste botão para abrir a caixa de diálogo de confirmação.

- Clique no botão "OK" novamente para emitir o comando para limpar todas as interfaces e atualizar a lista em tempo real (como mostra a Figura ...).

Descrição do pacote de erro de exibição de tráfego de interface Pacotes de erro

Descrição

Pacotes de erro CRC

Erro de verificação do CRC

Pacote de erro de símbolos

Erro de símbolo

Alinhamentos Pacote de erro

Byte não inteiro e erro de verificação de CRC

Pacote de erro Runts

O número de pacotes com poucos bytes (menos de 64 bytes)

Pacote de erro Giants

O número de pacotes com bytes grandes (maiores que 1518 bytes)

Pacote de erro de frame

O número de pacotes recebidos com comprimento menor que 64 bytes e FCS verificar erro ou erro de sequência

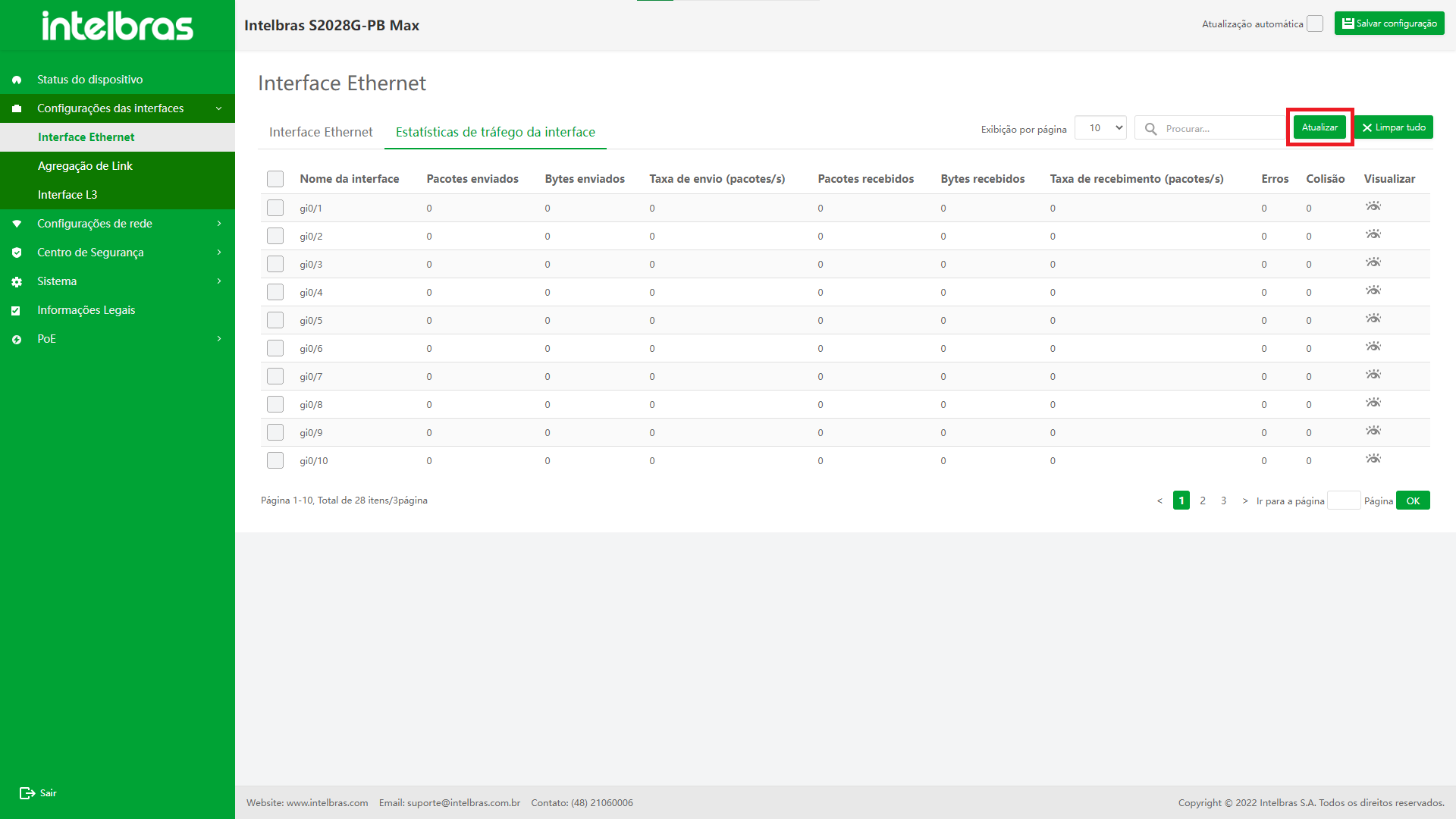

Atualizar informações sobre estatísticas de tráfego da interface

- Clique no botão "Atualizar" na figura para atualizar as informações exibidas nas estatísticas de tráfego da interface (como mostrado na Figura ...).

Agregação de links

Visão geral

A agregação de link vincula vários links físicos entre dois dispositivos para formar um link lógico para expandir a largura de banda do link. Cada link físico no link lógico é redundante e backup dinâmico entre si, de modo a fornecer maior confiabilidade de conexão de rede.

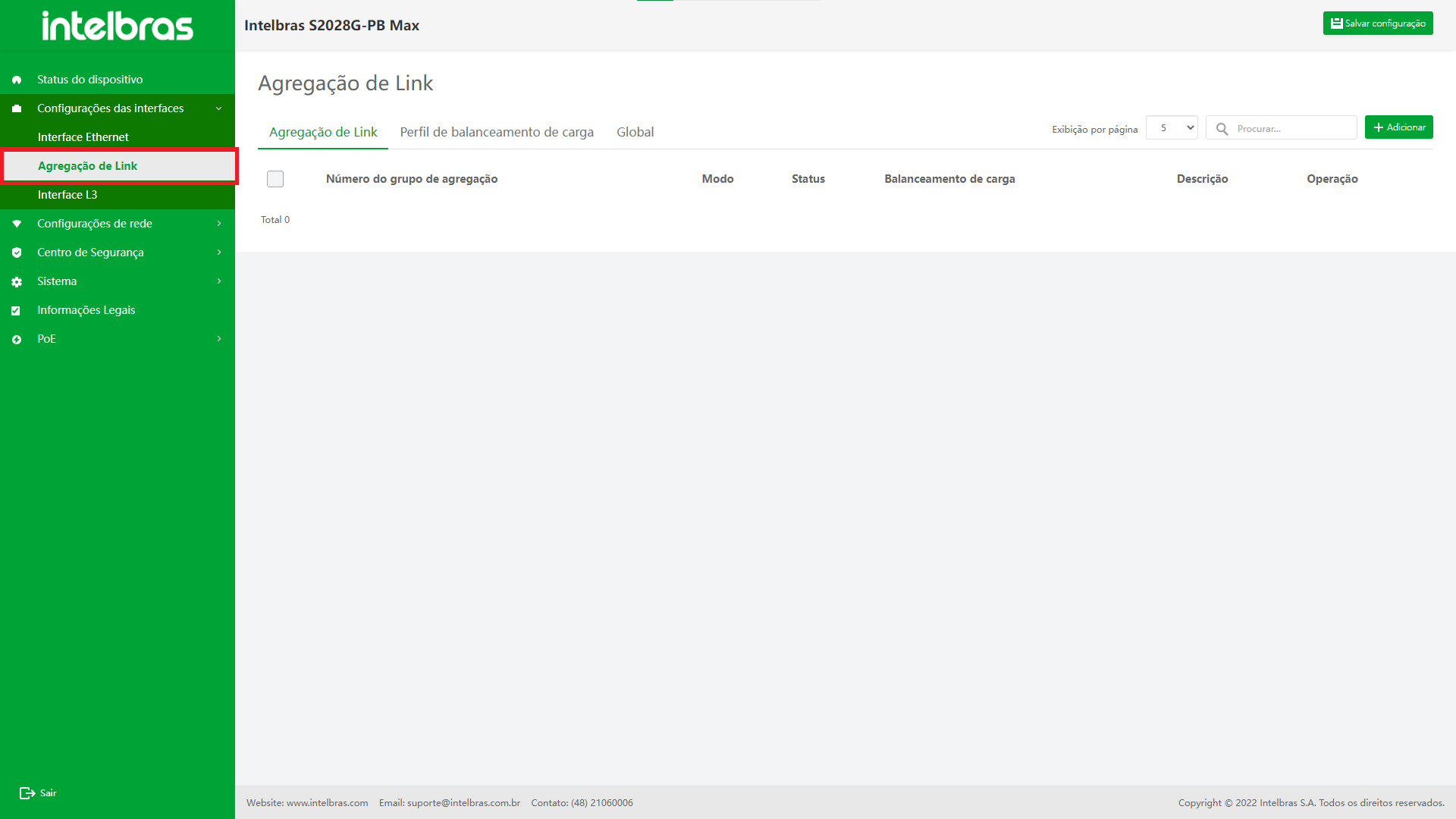

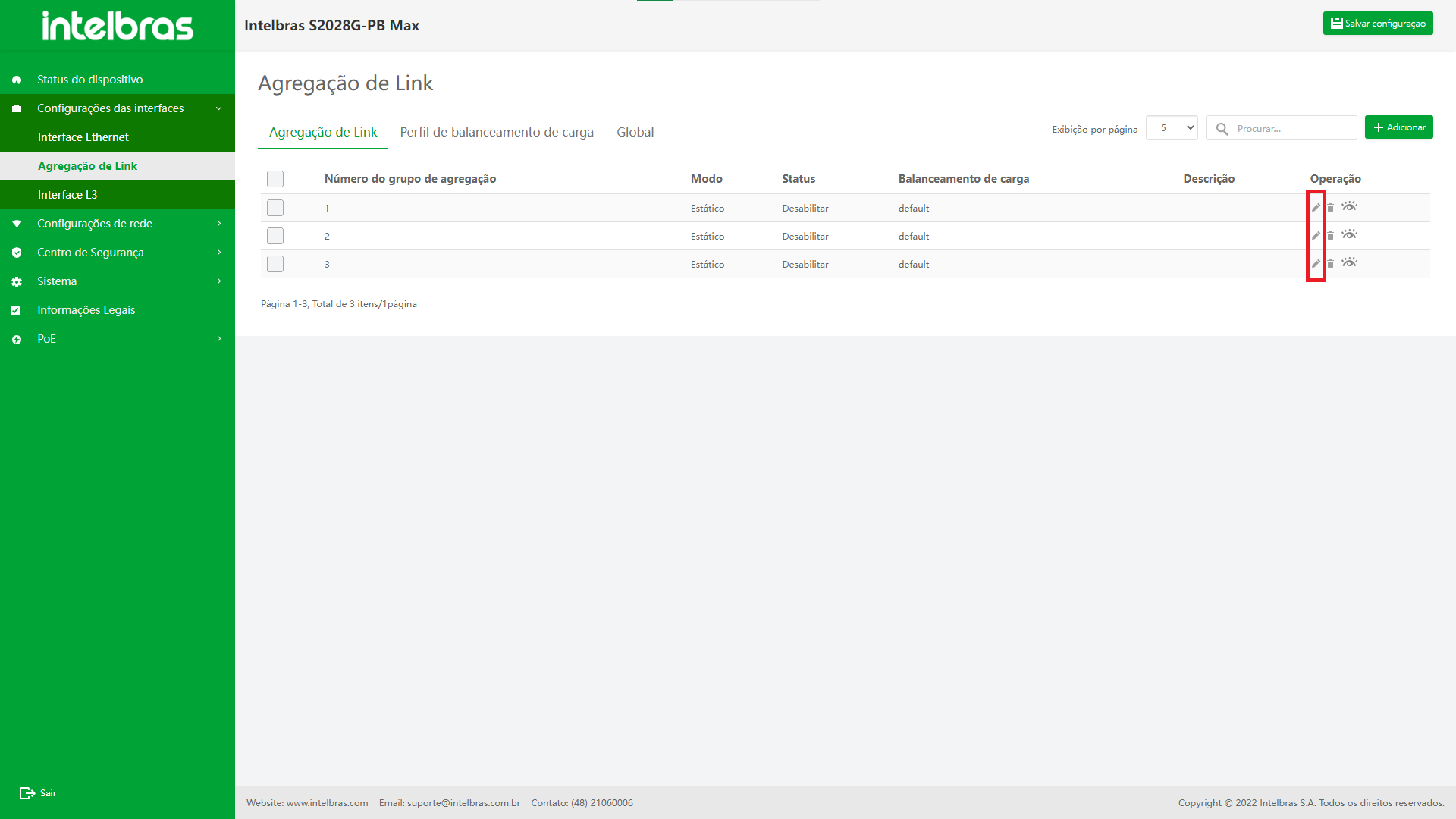

Instrução para a Função de Agregação de Link

Entrar na Interface da Função de Agregação de Link

- Clique em "Configuração de interface" na barra de navegação para expandir seu submenu e, em seguida, clique na opção de menu "Agregação de links" para aguardar o carregamento da interface e entrar na interface da função de agregação de links por padrão.

- A interface suporta:

- pesquisa de grupos de agregação de links;

- adição de grupos de agregação de links;

- edição de grupos de agregação de links;

- exclusão e exclusão em lote de grupos de agregação de links;

- visualização da lista detalhada de interfaces de membros;

- adição de interfaces de membros de agregação de links;

- edição de interface de membros de agregação de links;

- exclusão e exclusão em lote da interface de membros de agregação de links;

- pular de paginação e outras funções.

(como mostrado na Figura ...).

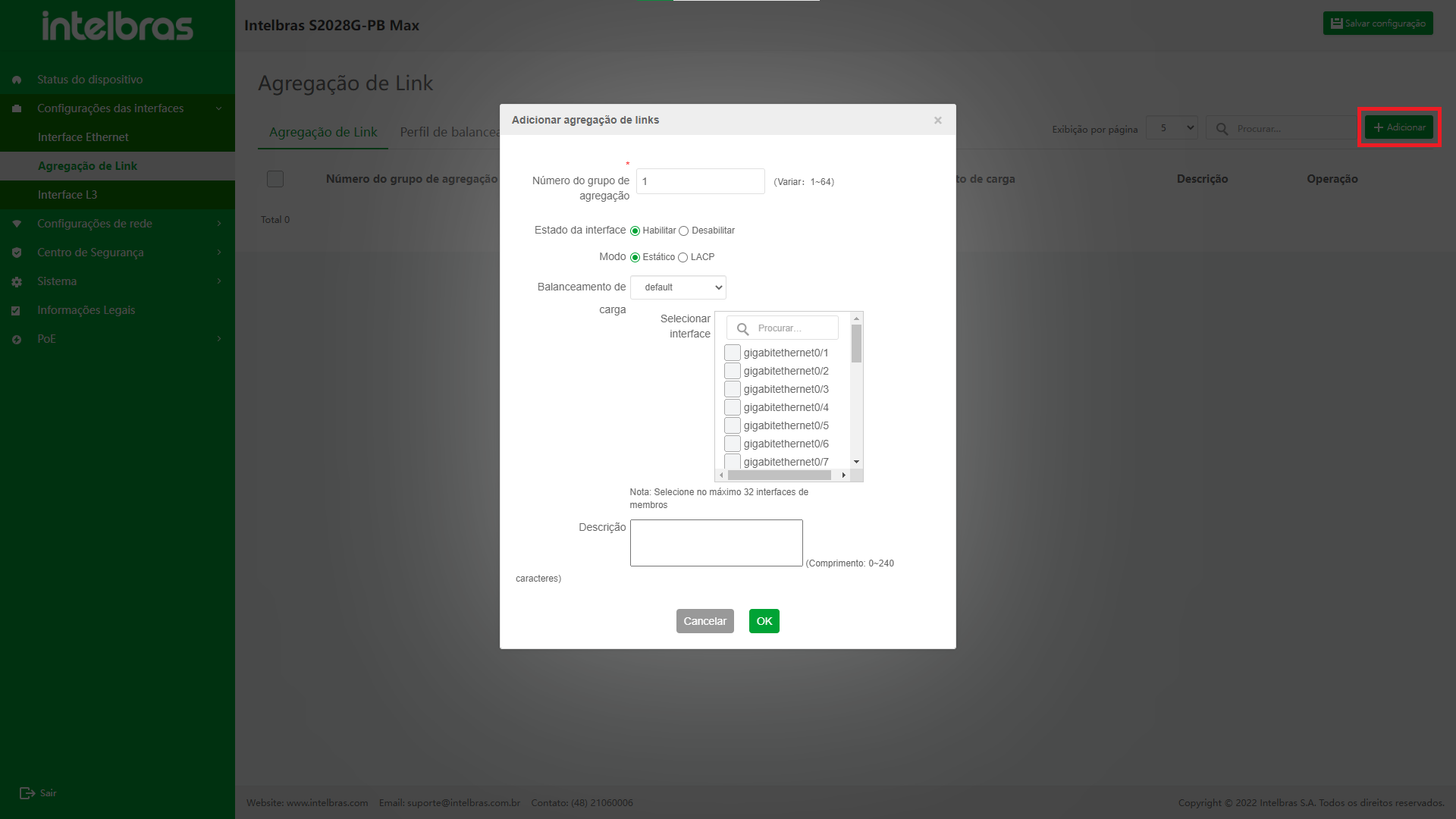

Adicionar e editar agregação de links

- Adicionar agregação de links

- Caso a quantidade de agregação de links atual não tenha atingido o limite superior do dispositivo, o botão “Adicionar” será exibido no canto superior direito, caso contrário, o botão “Adicionar” ficará oculto.

- Clique no botão “Adicionar” para abrir a caixa de diálogo

de adição da agregação de links, conforme mostrado na figura

abaixo.

O número do grupo de agregação de links recém-adicionado criará automaticamente um valor utilizável de acordo com a lista adicionada atual.

O status da interface padrão é aberto e o tipo padrão é estático, e os campos de interface e descrição são opcionais. - Depois de concluir a operação de adição, clique no botão “OK” na caixa de diálogo. Se o dispositivo de informações de entrada puder suportar, emita o comando e feche a caixa de diálogo. Caso contrário, abra o relatório de erro ou a mensagem de aviso retornada pelo dispositivo e atualize a lista.

(como mostrado na Figura ...).

- Editar agregação de links

- Quando houver dados na lista de grupos de agregação de links, você pode clicar no ícone de lápis na coluna de operação da lista de grupos de agregação de links para abrir a caixa de diálogo "Editar agregação de links". Os campos de informações de status e descrição da interface podem ser editados editando a agregação de links e outros campos não podem ser editados.

- Após editar as informações, clique no botão “OK”. Se as informações forem diferentes daquelas antes da edição, emita o comando de modificação correspondente ao dispositivo e feche a caixa de diálogo. Se as informações não forem modificadas, feche a caixa de diálogo de edição e não emita nenhum comando.

- Clique em “Cancelar” e no botão "X" no canto superior direito para fechar a caixa de diálogo de edição, e não emita nenhum comando.

(como mostrado na Figura ...).

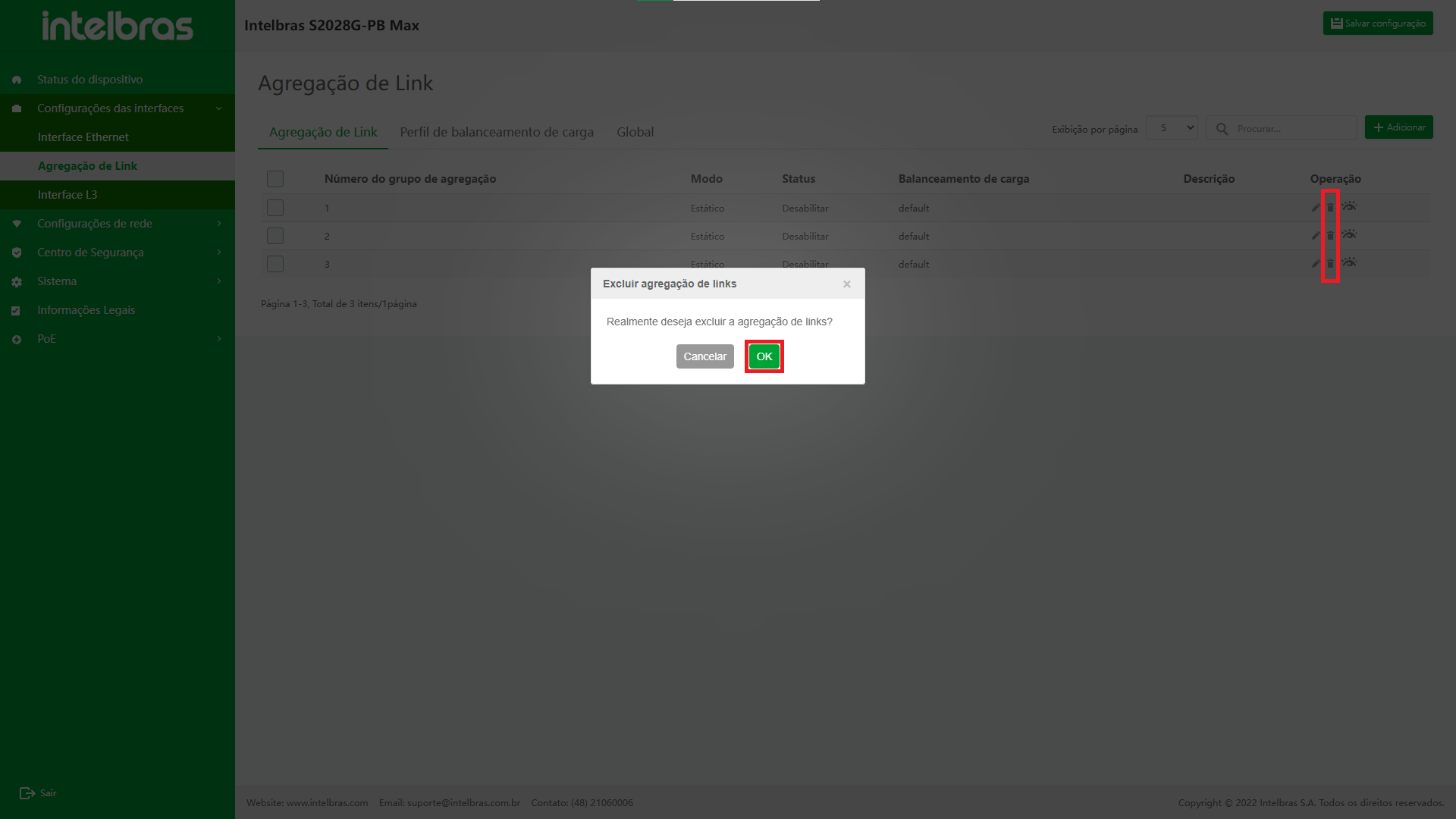

Excluir e Excluir em Lote Agregação de Link

- Excluir os dados de uma única agregação de link

- Clique no ícone da lixeira dos dados de interface correspondentes na coluna de operação da lista para abrir a caixa de diálogo de confirmação da exclusão.

- Em seguida, clique no botão “OK” para emitir o comando de exclusão da interface correspondente.

- Clique em “Cancelar” ou no botão "X" para fechar a caixa pop-up atual e os dados não serão excluídos

(como mostrado na Figura ...).

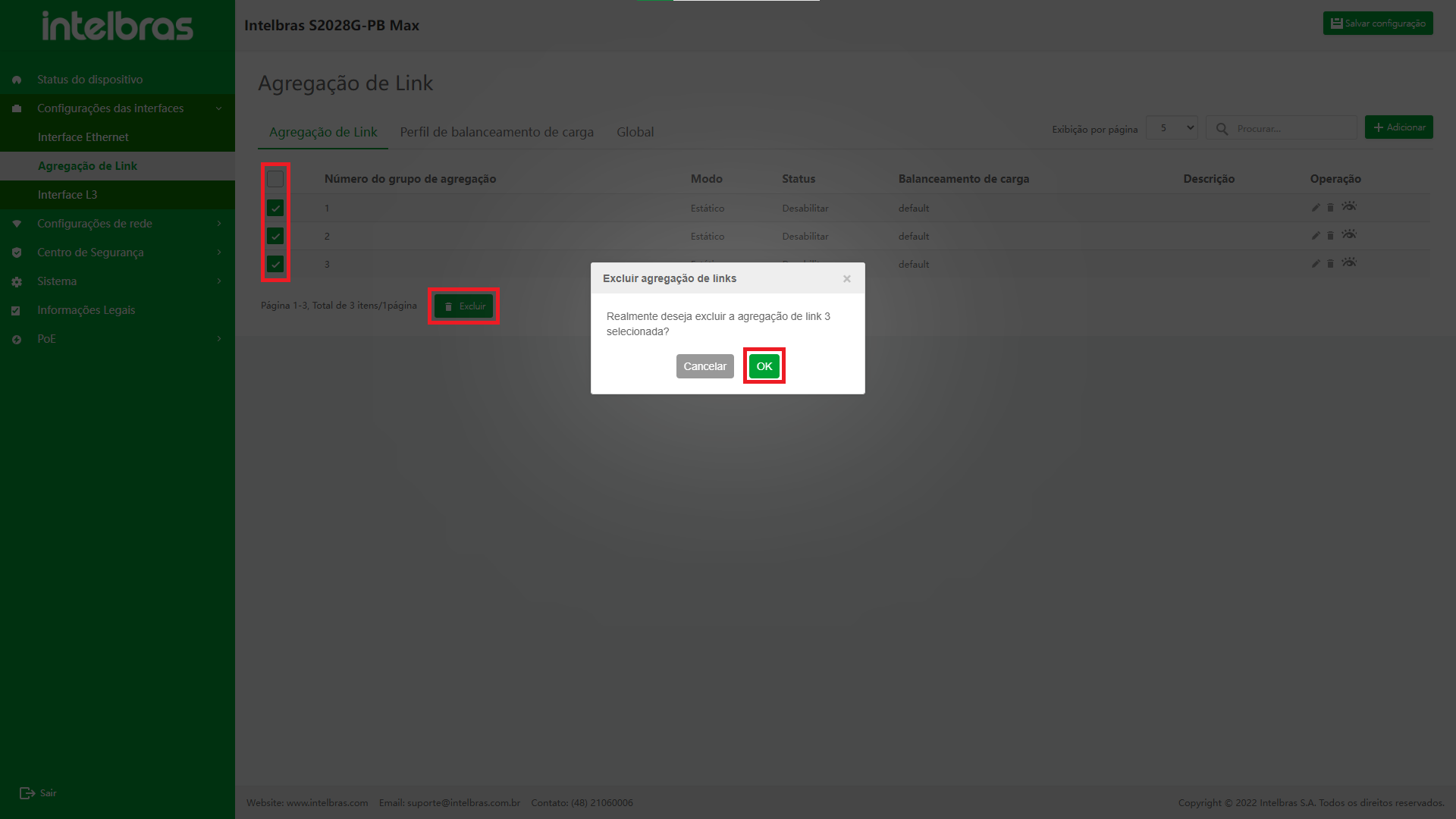

- Exclua os dados de várias agregações de link

- Ao marcar a caixa de seleção dos dados de interface correspondentes na lista, o botão de exclusão será exibido na parte inferior da lista. Clique neste botão para abrir a caixa de diálogo de confirmação da exclusão.

- Clique em “OK” para fechar a caixa de diálogo e emitir o comando de exclusão.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão excluídos

(como mostrado na Figura ...).

Adicionar e Editar Interface de Membro de Agregação de Link

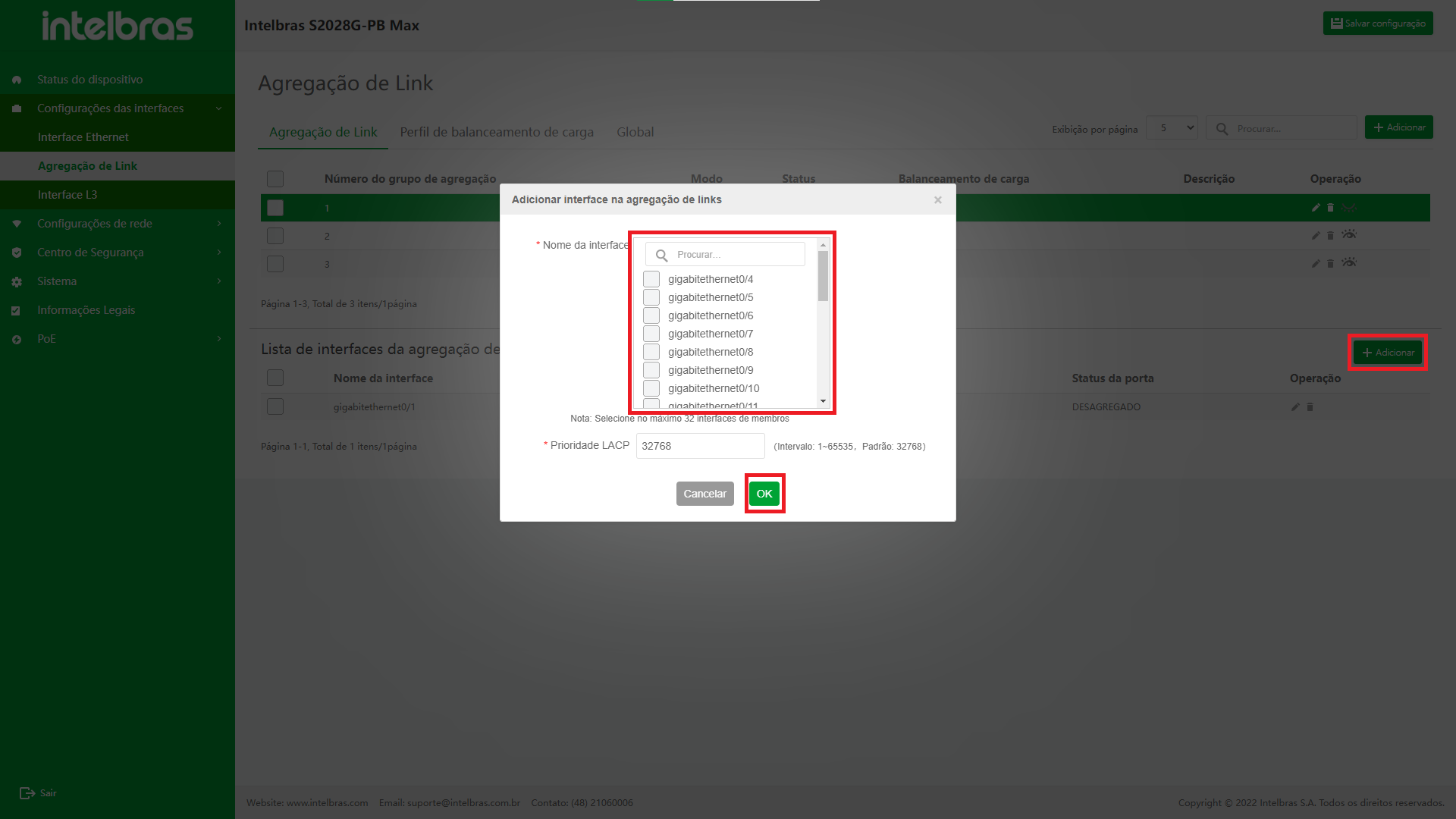

- Adicionar interface de membro de agregação de links

- Clique em qualquer dado do grupo de agregação na lista de grupos

de agregação de links e a lista de membros de agregação de links

contidos no grupo de agregação correspondente será exibida na

lista de grupos de agregação.

Quando os membros da lista não atingirem o limite superior suportado pelo dispositivo, o botão “Adicionar” será exibido no canto superior direito da lista. Clique neste botão para adicionar interfaces de membro ao grupo de agregação correspondente, conforme mostrado na figura abaixo.

Quando o grupo de agregação é LACP, o tempo limite e o modo de trabalho do pacote LACP podem ser selecionados na caixa de diálogo. Se o grupo de agregação for estático, somente o nome da interface e os campos de prioridade LACP poderão ser selecionados. - Após selecionar e inserir as informações, e se o dispositivo

suportar, clique no botão “OK” na parte inferior da caixa

de diálogo para emitir o comando de configuração correspondente.

Caso contrário, o relatório de erro ou a mensagem de aviso retornada pelo dispositivo aparecerá. - Clique em "X" ou “Cancelar” para fechar a caixa pop-up atual e os dados não são adicionados.

(como mostrado na Figura ...).

- Clique em qualquer dado do grupo de agregação na lista de grupos

de agregação de links e a lista de membros de agregação de links

contidos no grupo de agregação correspondente será exibida na

lista de grupos de agregação.

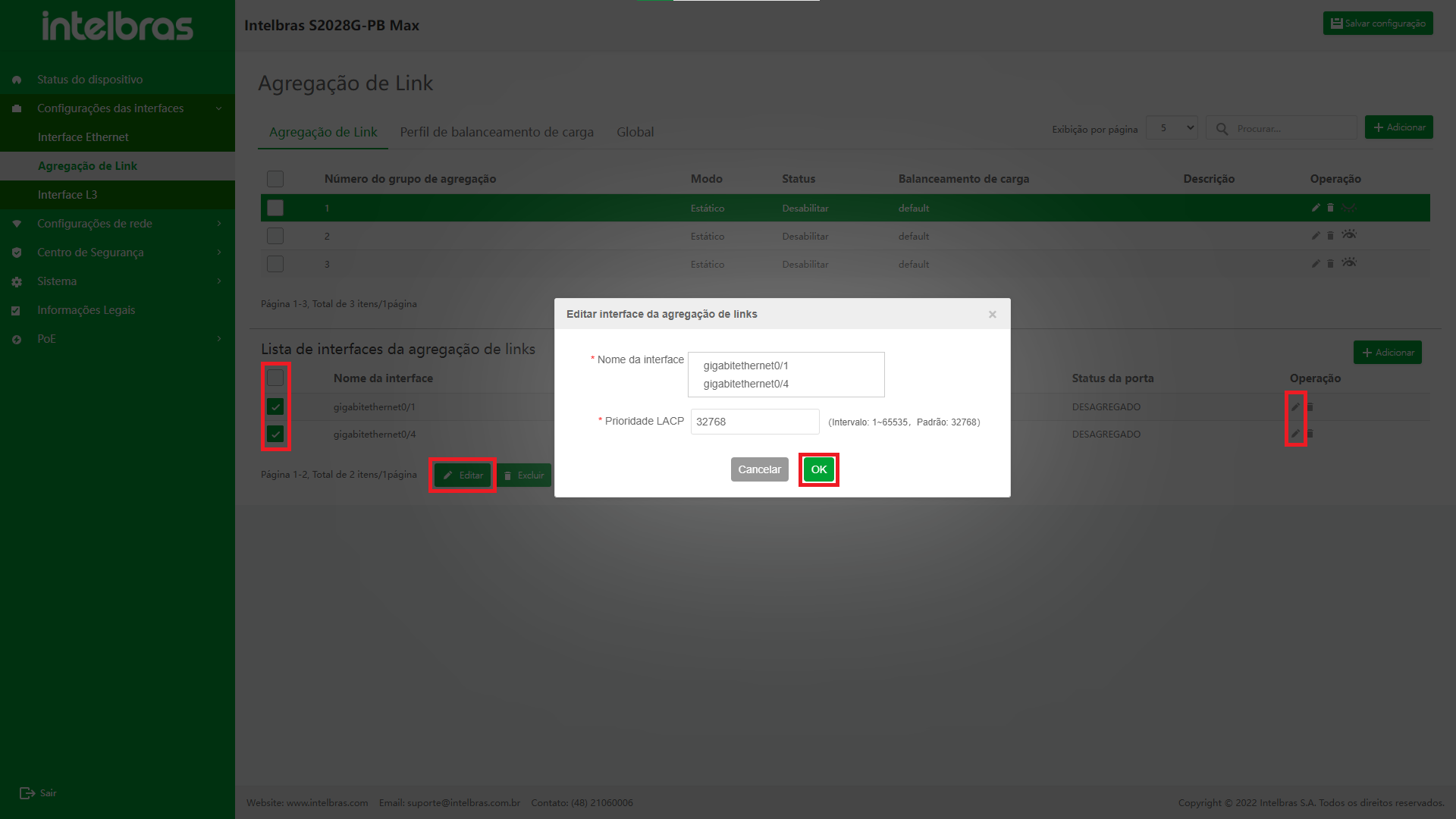

- Editar e editar várias interfaces de membros de agregação de links

- Clique em qualquer dado do grupo de agregação na lista de grupos de agregação de links e a lista de membros de agregação de links do grupo de agregação correspondente será exibida na lista de grupos de agregação.

- Clique no ícone de lápis no campo de operação da lista de interface do membro ou marque a caixa de seleção da interface correspondente e clique no botão "Editar" na parte inferior da lista, conforme mostrado na figura a seguir, e na caixa de diálogo correspondente a edição da interface do membro aparecerá ("consulte a figura de “Adicionar interface de membro de agregação de link”).

- Se o tipo do grupo de agregação for LACP, o tempo limite

e o modo de trabalho do pacote LACP aparecerão no campo de

exibição da caixa de diálogo, mas o modo de trabalho não pode

ser modificado no estado de edição.

Durante a edição em lote, é consistente com a caixa de diálogo de edição de uma interface de membro único, mas o valor de prioridade LACP retornará ao estado de valor padrão durante a edição em lote. Os outros campos são consistentes

(como mostrado na Figura ...).

Excluir uma e Excluir várias Interfaces de Membro de Agregação de Link

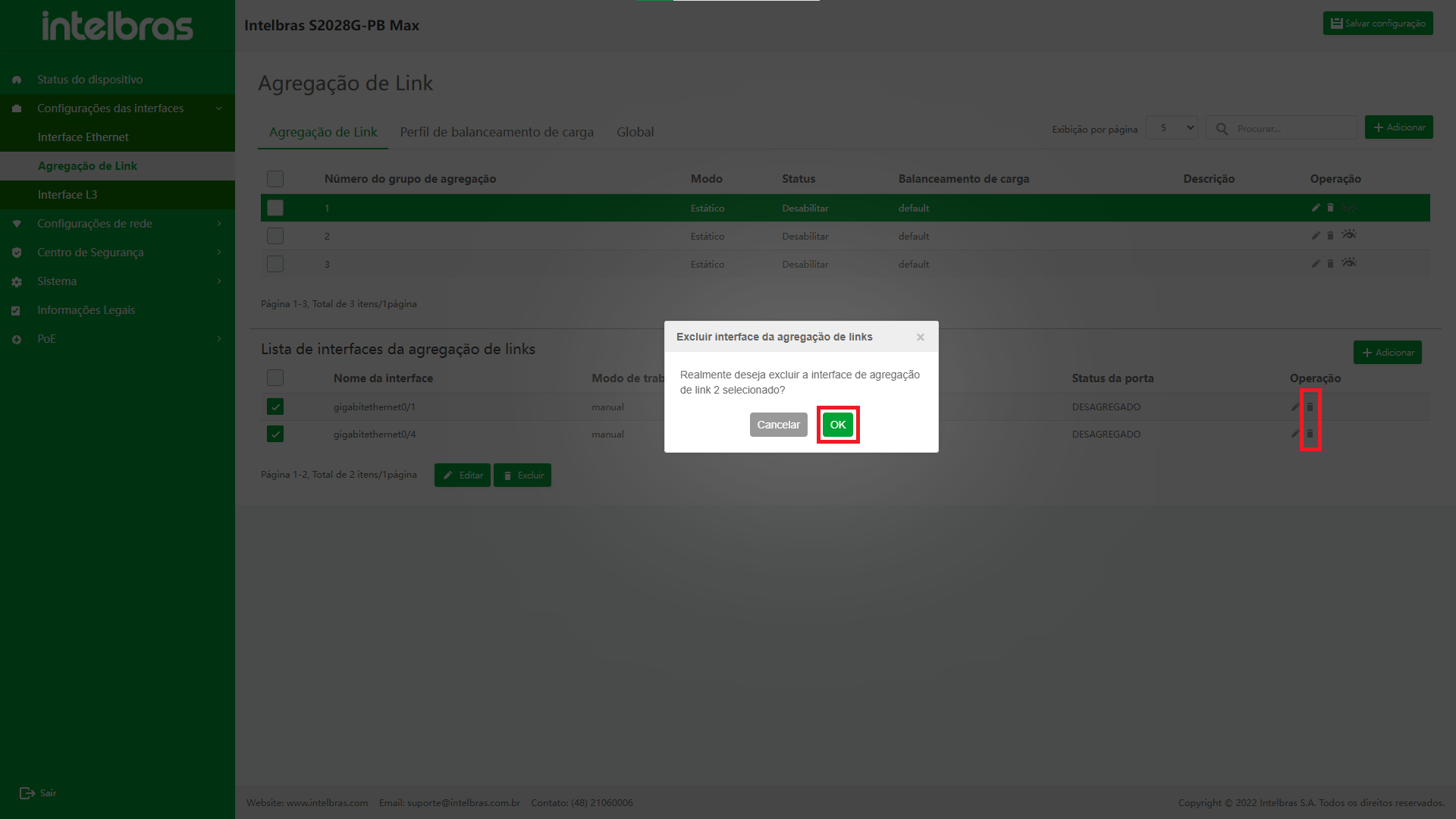

- Excluir uma interface de membro de agregação de links

- Depois de clicar no grupo de agregação de links correspondente, a lista de interface de membro correspondente será exibida na lista de grupos de agregação.

- Em seguida, clique no ícone da lixeira na coluna de operação da lista de agregação de links, para abrir a caixa de diálogo de confirmação para excluir a interface do membro.

- Clique em"OK" para emitir o comando de exclusão.

- Clique em "X" ou “Cancelar” para fechar a caixa pop-up atual e os dados não serão excluídos.

(como mostrado na Figura ...).

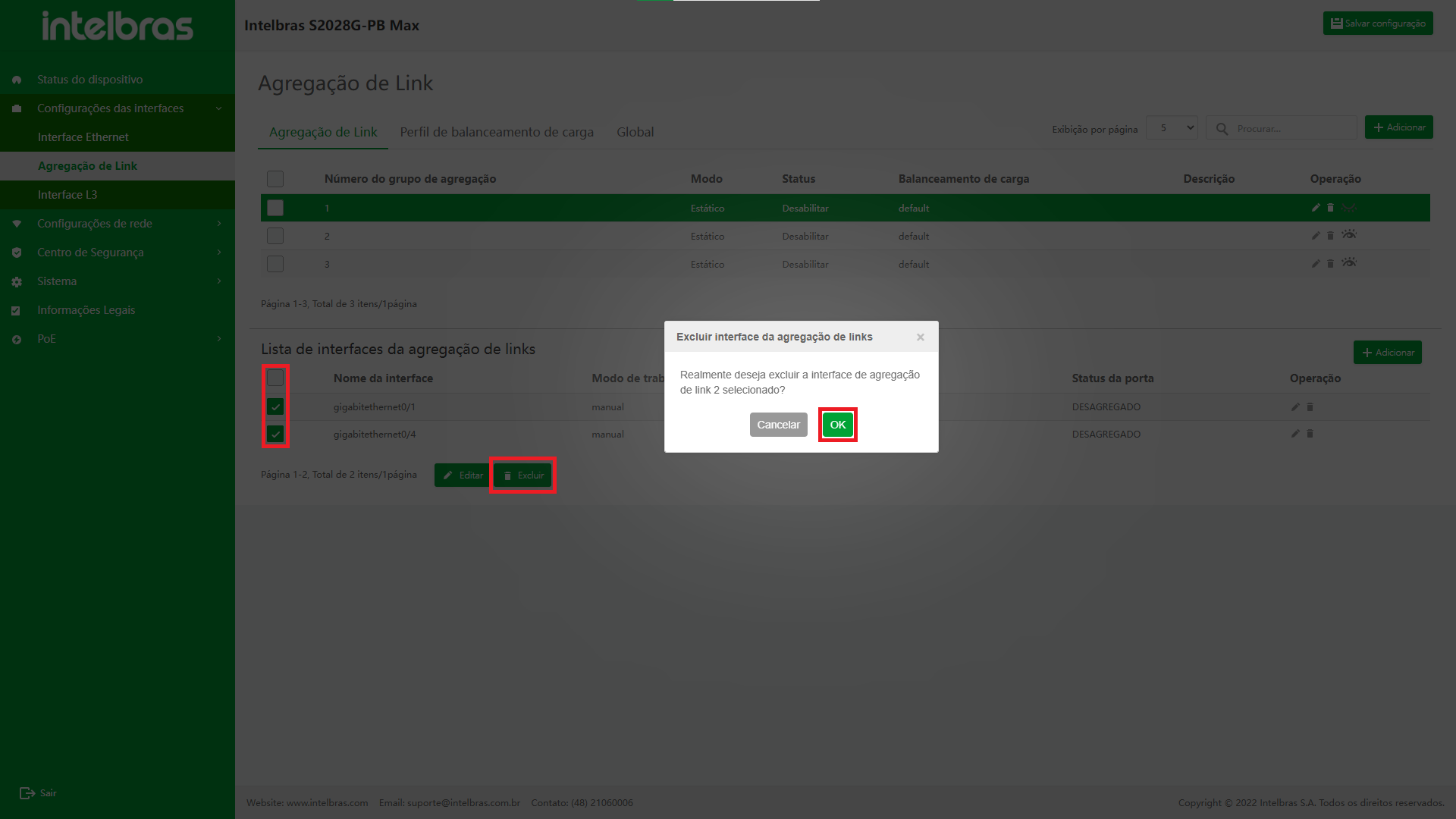

- Excluir várias interfaces de membro de agregação de link

- Para exclusão em lote, você precisa marcar a caixa de seleção. Quando houver uma interface de membro selecionada, os botões “Excluir” e “Editar” serão exibidos na parte inferior da lista.

- Clique no botão “Excluir” para abrir a caixa de diálogo de confirmação de exclusão.

- Clique em "OK" para excluir os dados selecionados.

- Clique em "X" ou “Cancelar” para fechar a caixa pop-up atual e os dados não serão excluídos.

(como mostrado na Figura ...).

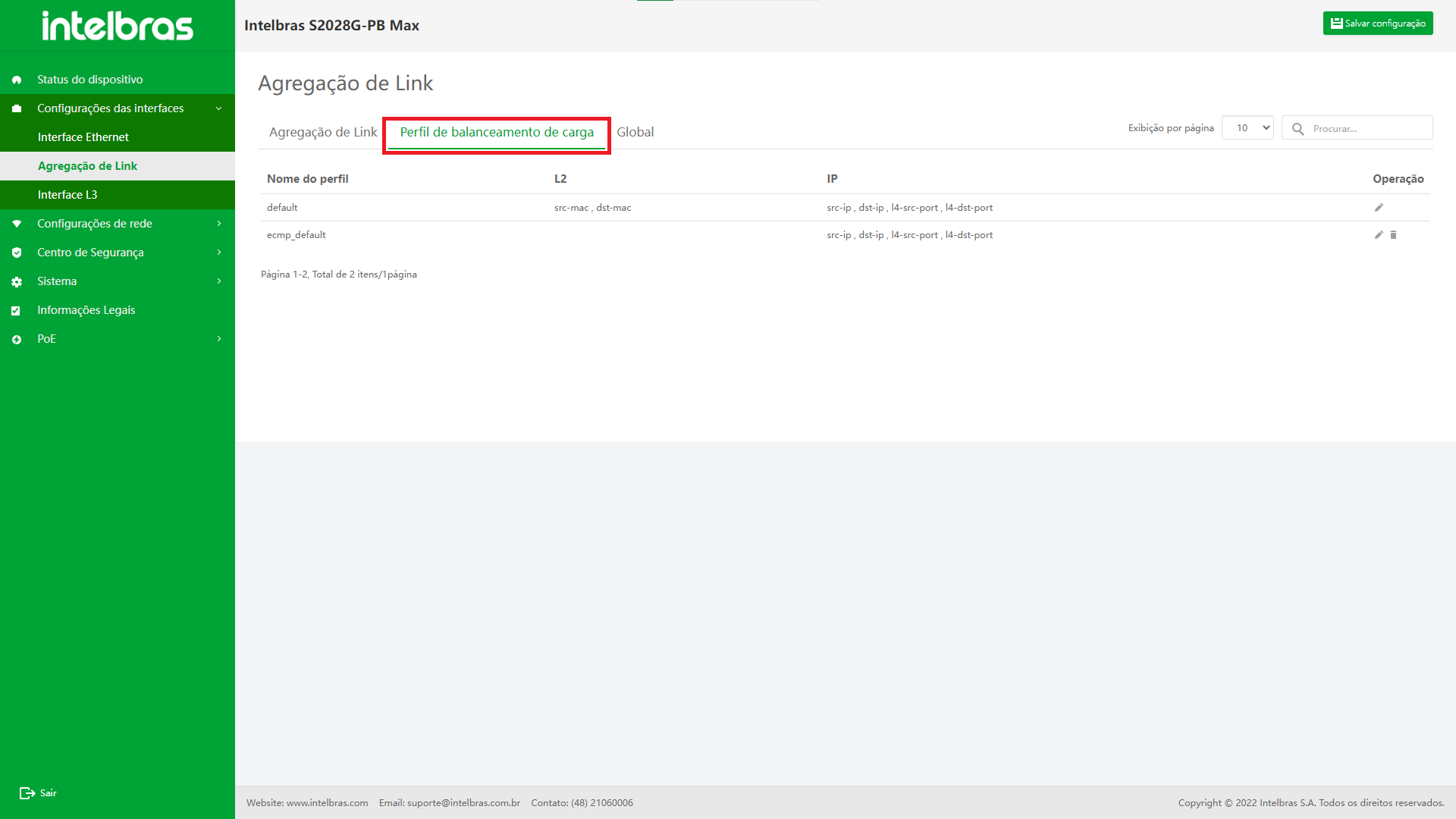

Introdução à Função de Configuração do Perfil de Balanceamento de Carga

Entrar na interface da função de configuração do perfil de balanceamento de carga

Clique em "Configuração de interface" na barra de navegação para expandir

seu submenu e, em seguida, clique na opção de menu "Agregação de links"

para aguardar o carregamento da interface e, em seguida, clique no menu

"Perfil de balanceamento de carga" novamente para inserir a carga de

agregação de links interface de função de configuração de perfil de

equilíbrio.

A interface suporta pesquisa, edição de perfil de grupo de

agregação de links, salto de paginação e outras funções (como mostrado na Figura

...).

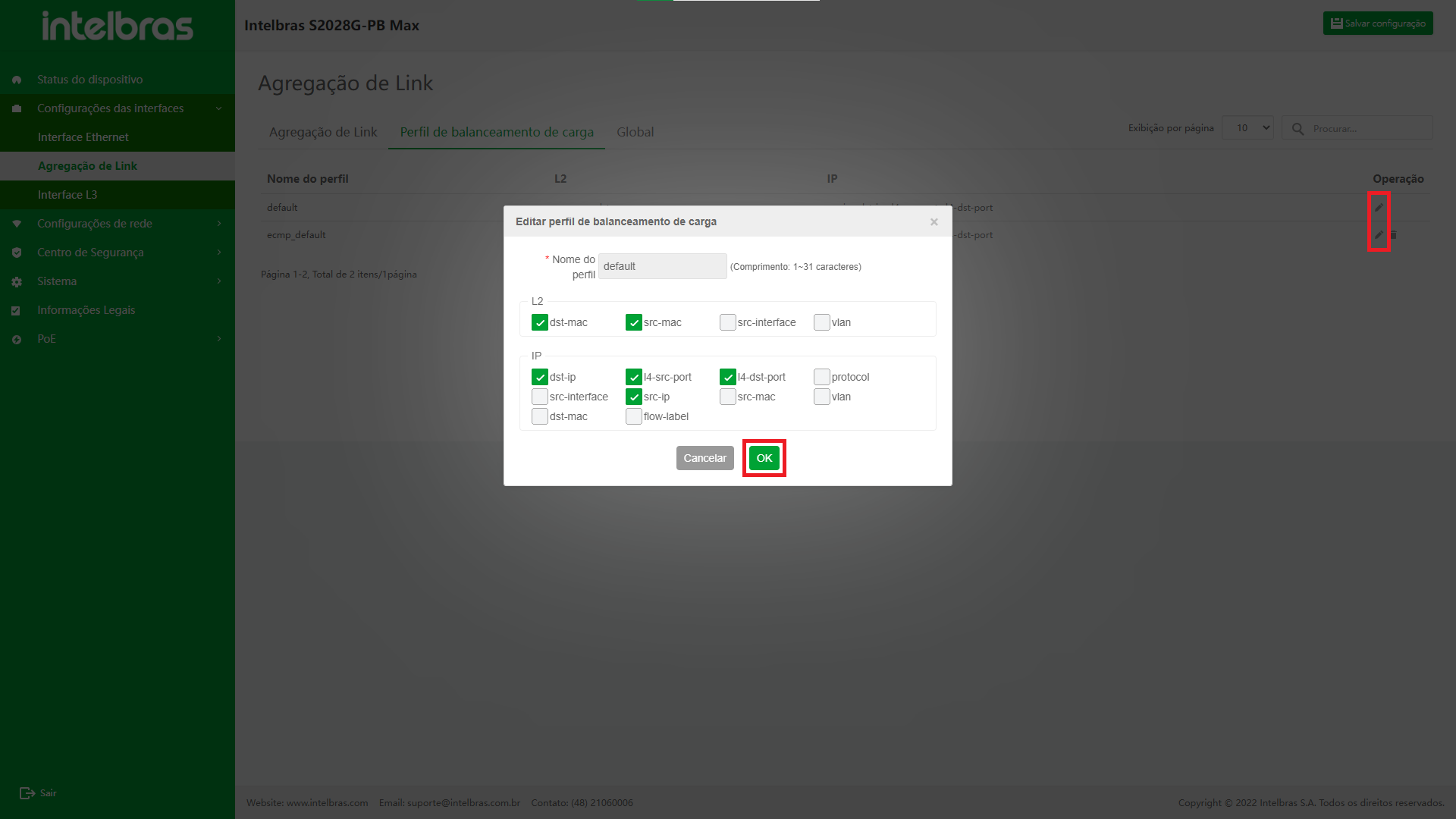

Editar perfil de agregação de links

- Clique no ícone de lápis na coluna de operação da lista de modelos de agregação de links para abrir a caixa de diálogo "Editar perfil de agregação de links". Você pode editar o L2 e o IP correspondentes ao nome do perfil, e outros campos não podem ser editados.

- Após editar as informações, clique no botão “OK”. Se as informações forem diferentes daquelas antes da edição, emita o comando de modificação correspondente ao dispositivo e feche a caixa de diálogo. Se as informações não foram modificadas, feche a caixa de diálogo de edição e não emita nenhum comando.

- Clique no botão “Cancelar” e "X" no canto superior direito para fechar a caixa de diálogo de edição e não emita nenhum comando.

(como mostrado na Figura ...).

Adicionar e excluir perfil de agregação de links

- Adicionar perfil de agregação de links

Para o modo sem empilhamento, você pode adicionar um perfil autônomo na interface de configuração do perfil de balanceamento de carga (como mostrado na Figura ...).

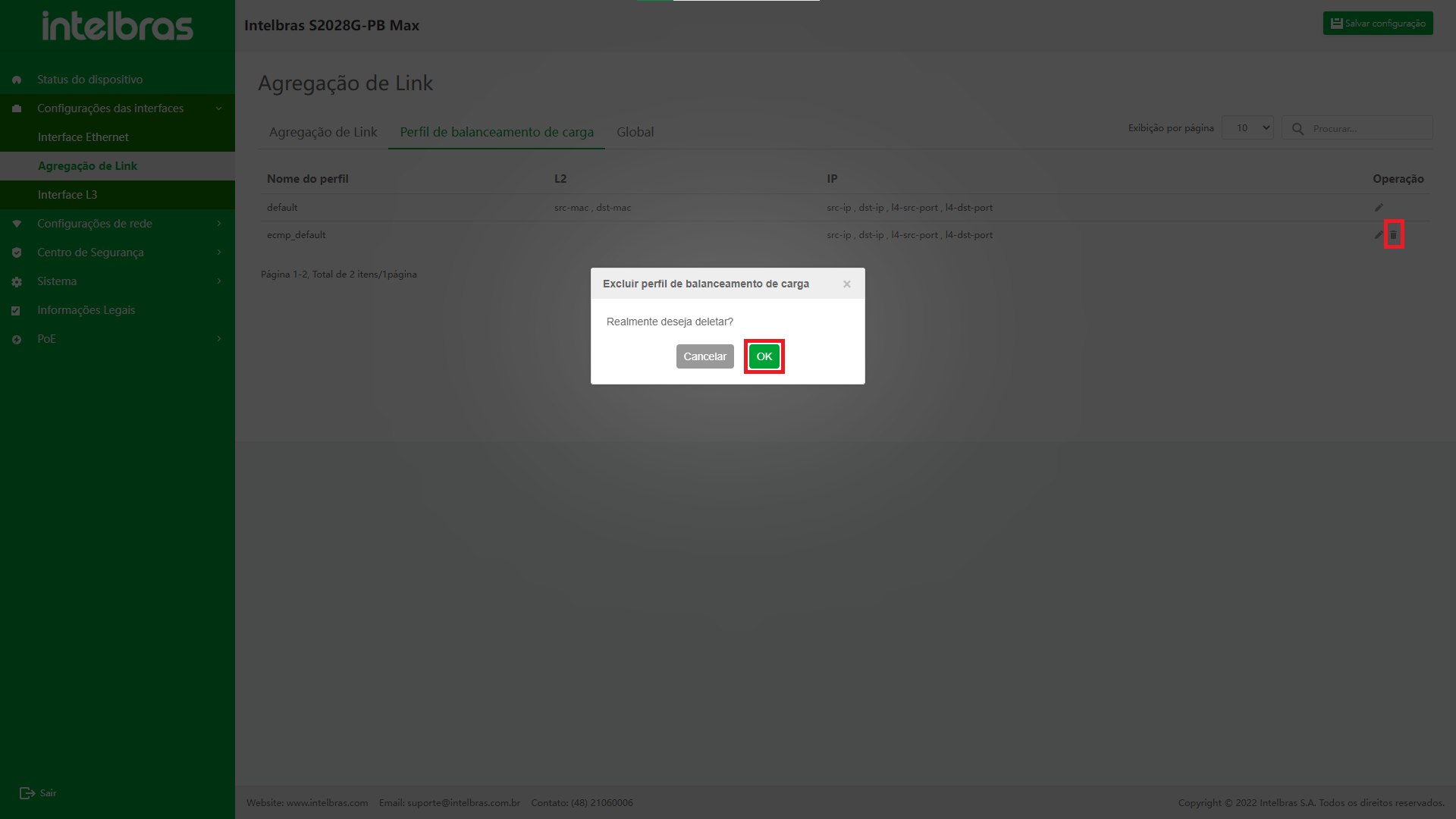

- Excluir perfil de agregação de links

O perfil do modo não empilhado na lista de agregação de links pode ser excluído (como mostrado na Figura ...).

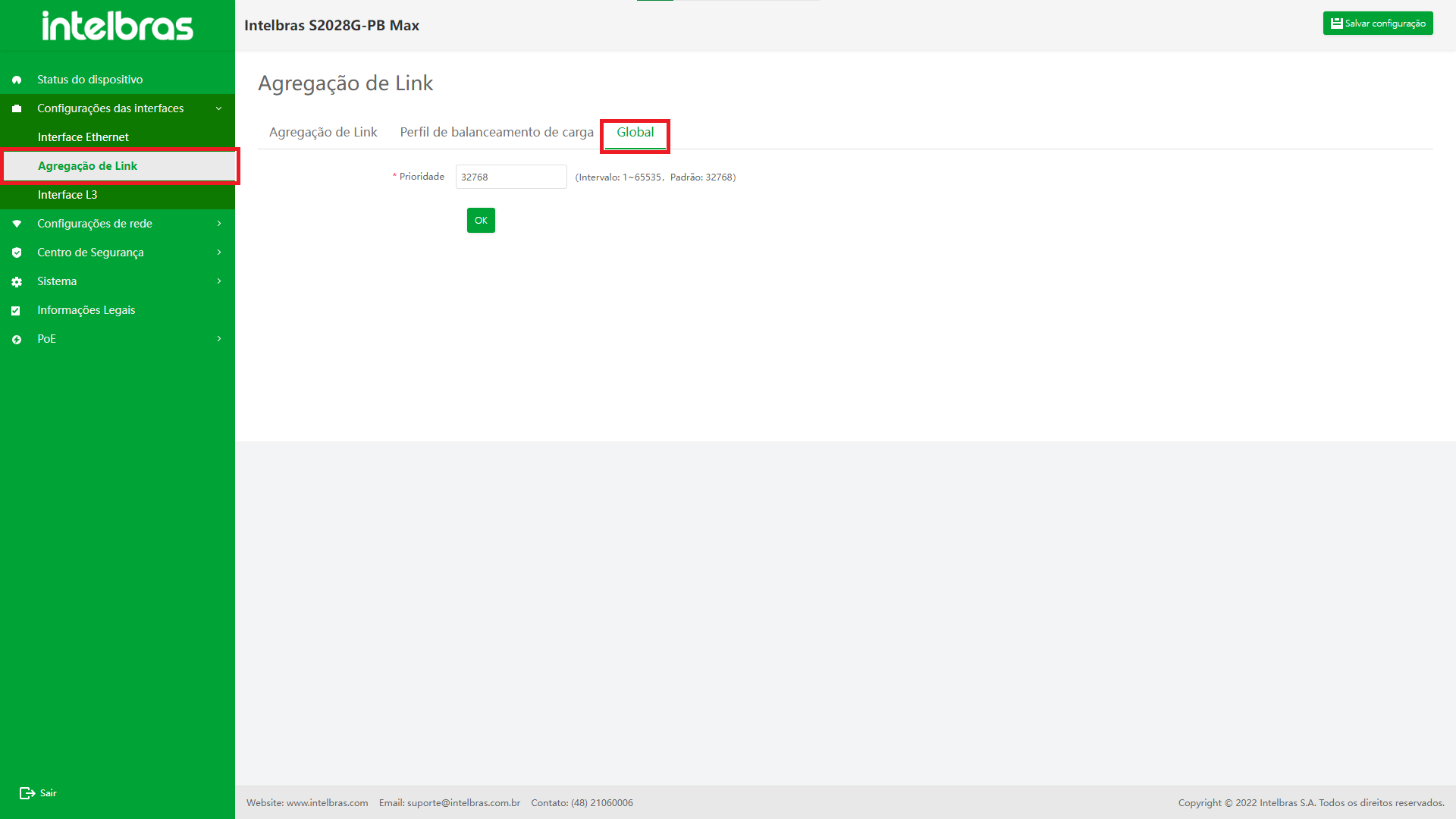

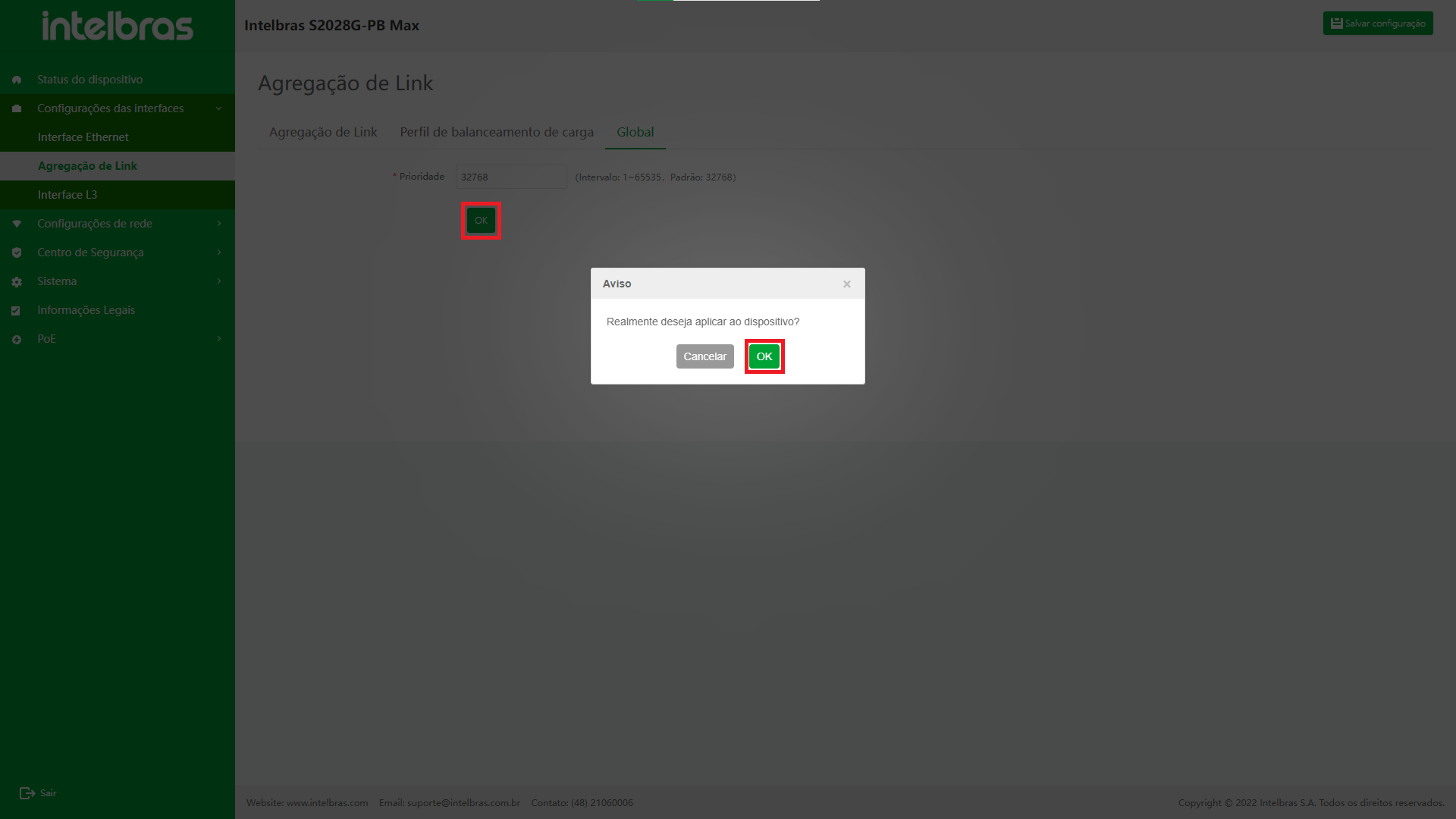

Instrução para a Função de Configuração Global de Agregação de Link

Entrar na Interface de Função de Configuração Global de Agregação de Link

Clique em "Configuração de interface" na barra de navegação para expandir seu submenu, clique na opção de menu "Agregação de links", aguarde o carregamento da interface e, em seguida, clique novamente no menu "Global" para entrar na interface da função de configuração global do link de agregação. A interface suporta a função de configuração da prioridade (como mostrado na Figura ...).

Instrução para a Função de Configuração Global de Agregação de Link

Após entrar na interface de configuração global da agregação de links, configure

as informações do prompt de acordo com a prioridade e clique no botão

“OK” abaixo para emitir o comando de configuração correspondente.

Se

as informações de configuração estiverem erradas, o dispositivo retornará o

relatório de erro do dispositivo ou a mensagem de aviso na forma de caixa de

prompt (como mostrado na Figura ...).

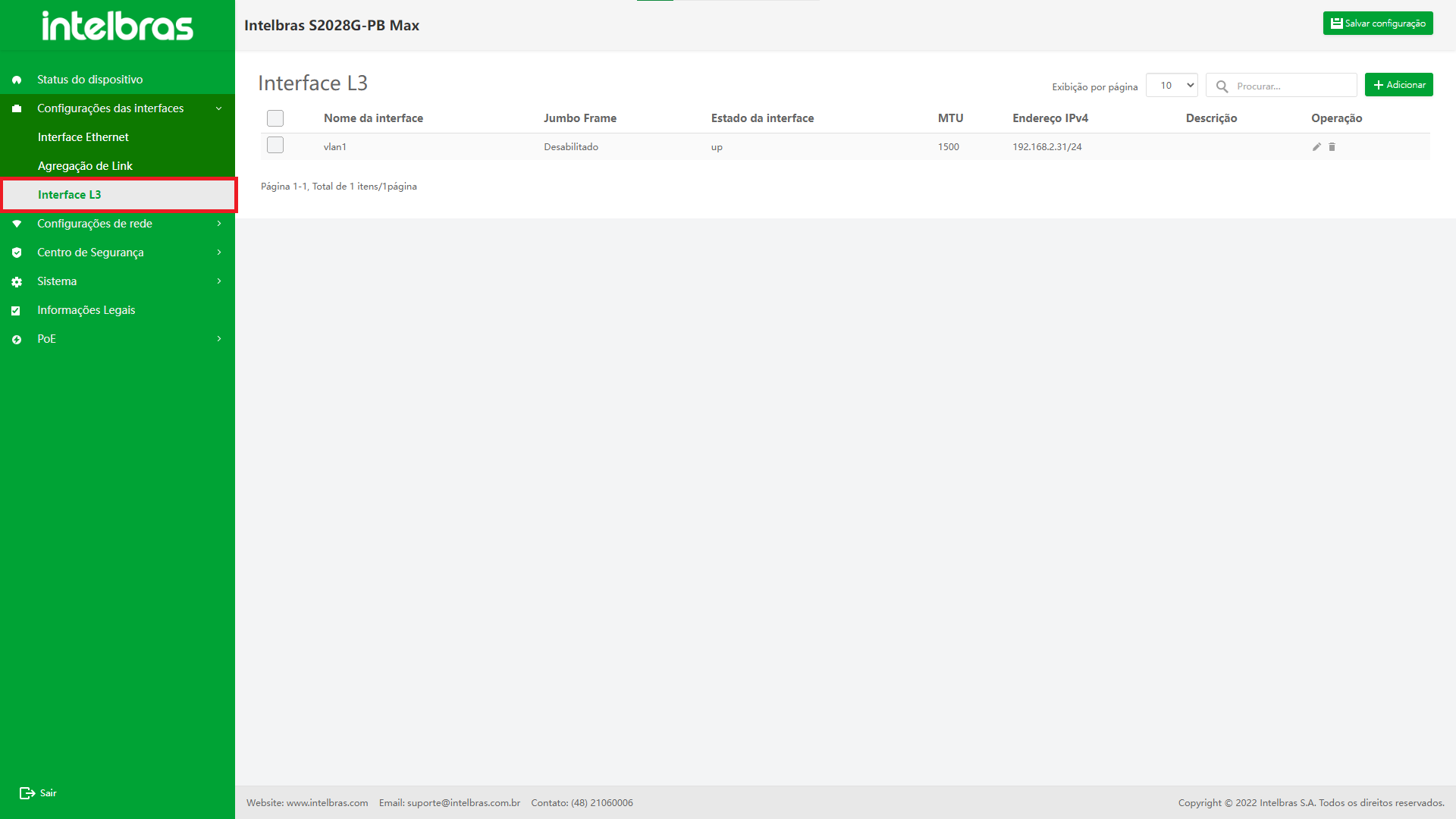

Interface L3

Visão geral

A interface VLAN é uma interface lógica, que é usada para vincular-se à VLAN e completar o encaminhamento de pacotes entre diferentes VLANs. Uma VLAN só pode ser vinculada a uma interface VLAN e uma interface VLAN só pode ser vinculada a uma VLAN.

Instrução para a Função de Interface L3

Entrar na Função de Interface L3

- Clique em "Configuração de interface" na barra de navegação para expandir seu submenu e, em seguida, clique na opção do menu "Interface L3". Aguarde o carregamento da interface e entre na interface de função da interface L3 por padrão.

- A interface suporta:

- pesquisar interfaces L3;

- adicionar interfaces L3;

- editar interfaces L3,;

- excluir e excluir em lote interfaces L3;

- pular paginação e outras funções.

(como mostrado na Figura ...).

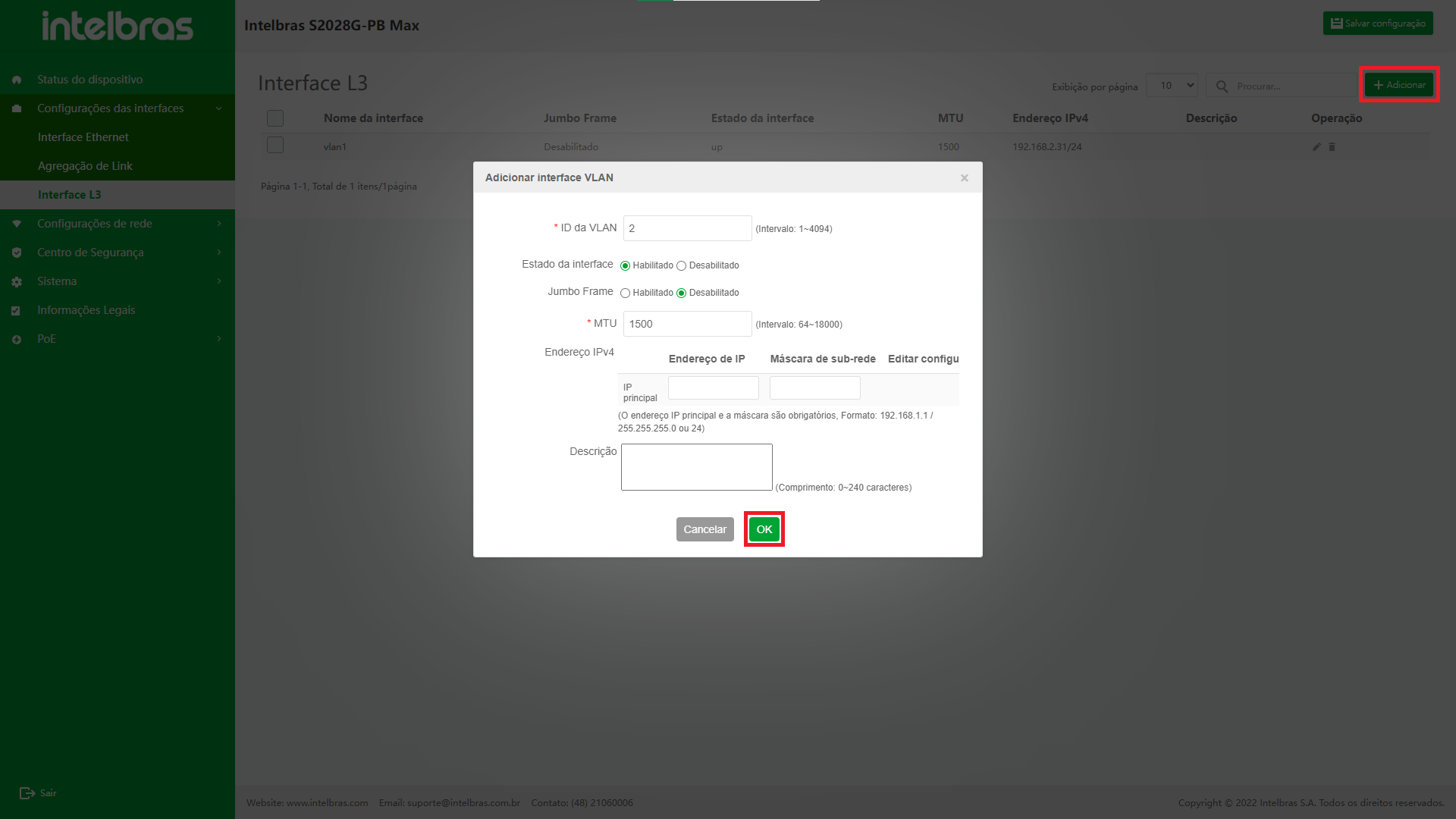

Adicionar e Editar Interface L3

- Adicionar interface L3

- Depois de entrar na lista de interface L3, quando os dados da lista não atingirem o limite superior do dispositivo e for permitido continuar adicionando a interface L3, clique no botão “Adicionar” no canto superior direito da lista para abrir o caixa de diálogo de adição da interface L3, conforme mostrado na figura abaixo.

- Após concluir a inserção dos dados corretos de acordo com as informações do prompt do campo correspondente, clique no botão "OK" na parte inferior da caixa de diálogo para emitir o comando para o dispositivo e fechar a caixa de diálogo e retornar à lista de atualização

- Clique em "X" ou “Cancelar” para fechar a caixa pop-up atual e os dados não serão adicionados.

(como mostrado na Figura ...).

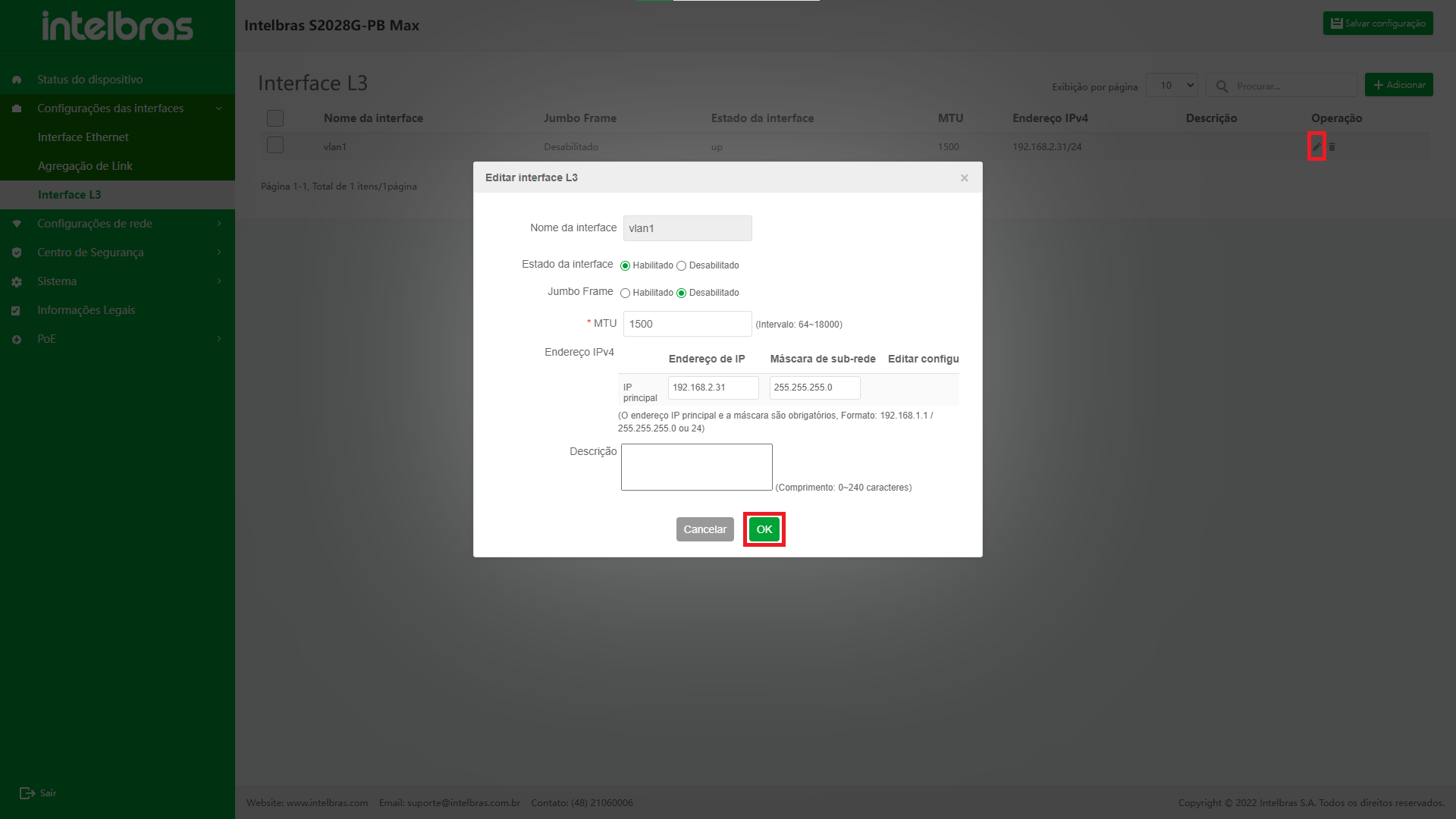

- Editar interface L3

- Depois de entrar na lista de interfaces L3, clique no ícone de

lápis dos dados da interface correspondente na coluna de

operação da lista e a caixa de diálogo "Editar interface

VLANIF" a interface aparecerá, conforme mostrado na

figura abaixo.

O ID da VLAN não pode ser editado e os demais campos de dados podem ser configurados de acordo com as necessidades reais dos usuários. - Após a edição, clique no botão "OK" na caixa de diálogo. Se os dados estiverem corretos, emita o comando de edição para o dispositivo e feche a caixa de diálogo e atualize a lista. Caso contrário, o prompt de erro ou a mensagem de aviso correspondente aparecerá.

- Clique em "X" ou “Cancelar” para fechar a caixa pop-up atual e os dados não serão modificados.

(como mostrado na Figura ...).

- Depois de entrar na lista de interfaces L3, clique no ícone de

lápis dos dados da interface correspondente na coluna de

operação da lista e a caixa de diálogo "Editar interface

VLANIF" a interface aparecerá, conforme mostrado na

figura abaixo.

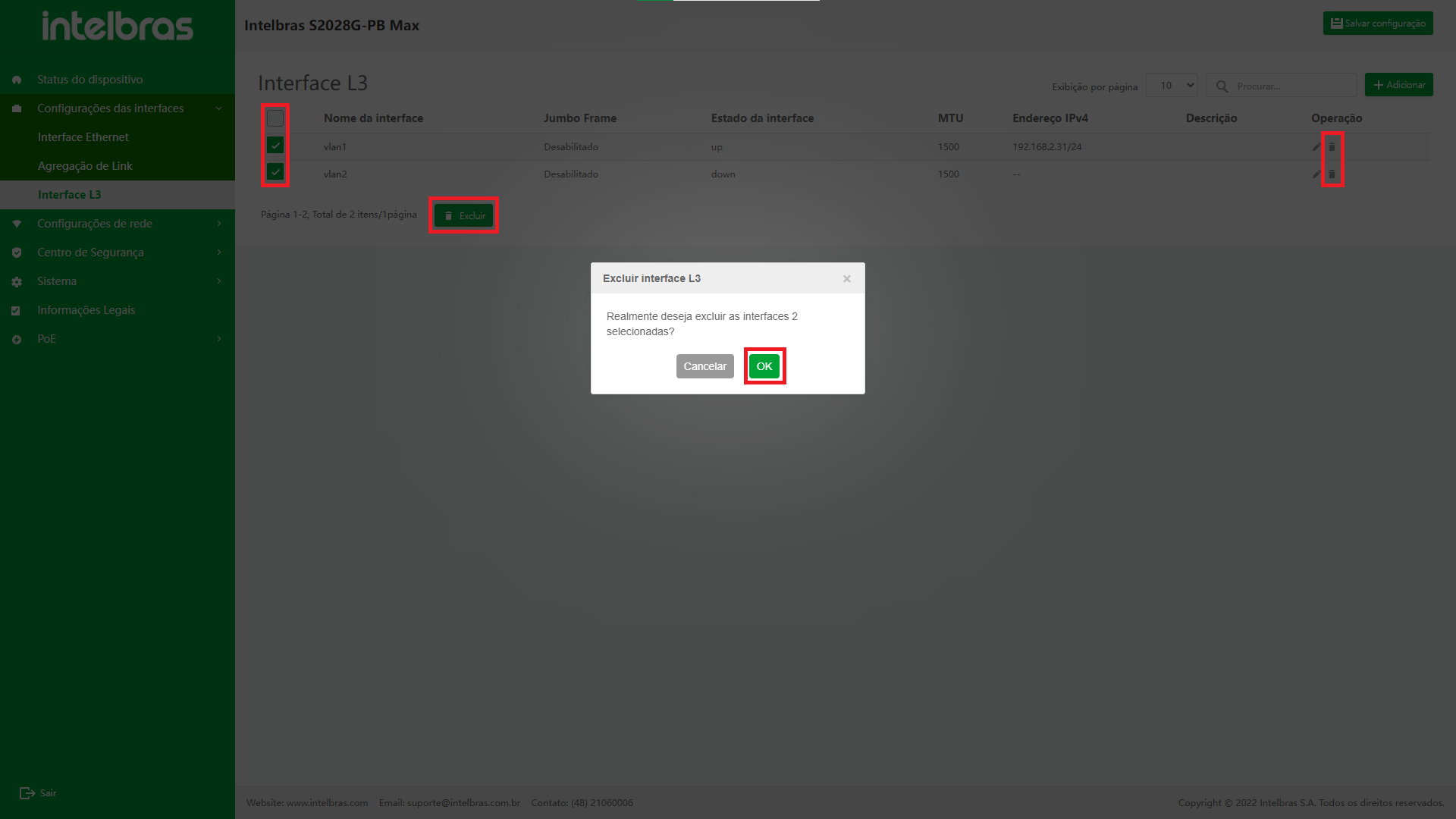

Excluir e excluir várias interfaces L3

- Na coluna de operação da lista, clique no ícone da lixeira dos dados correspondentes ou marque a caixa de seleção dos dados correspondentes e, em seguida, clique no botão "Excluir" na parte inferior da lista para abrir a caixa de diálogo de confirmação para excluir os dados correspondentes, como mostra a figura abaixo.

- Clique no botão "OK" novamente na caixa de diálogo para emitir o comando de exclusão dos dados correspondentes ao dispositivo. Se o dispositivo for deletado normalmente e não houver outra anormalidade, após a emissão do comando, feche a caixa de diálogo e retorne à lista de atualização. Caso contrário, retorne à caixa de mensagem de erro ou aviso do dispositivo.

- Clique em "X" ou “Cancelar” para fechar a caixa pop-up atual e os dados não serão excluídos.

(como mostrado na Figura ... e Figura ...).

CONFIGURAÇÃO DE REDE

Super administradores, administradores de sistema, administradores de conteúdo e administradores de portal podem colocar anúncios ou atividades. Nesse caso, primeiro crie um gerenciador de conteúdo para ilustrar como colocar anúncios e atividades.

Roteamento Estático

Visão geral

O roteamento estático é um roteamento personalizado, configurado manualmente pelo

usuário. Ele permite que os pacotes IP sejam transmitidos para o destino

especificado de acordo com o caminho especificado pelo usuário. Comparado com o

roteamento dinâmico, o roteamento estático tem as vantagens de maior segurança e

menor utilização de recursos. Sua desvantagem é que, quando a topologia da rede

muda, os usuários precisam configurar manualmente e não há mecanismo de

reconfiguração automática.

O roteamento estático não precisa ocupar a largura de banda da linha e o ciclo

da CPU para calcular e notificar o roteamento, de modo que pode melhorar o

desempenho do equipamento e da rede.

O roteamento estático pode ser usado para garantir a segurança de redes

pequenas, como quando apenas um caminho está conectado à rede externa. Em grandes

redes, o roteamento estático também pode realizar o controle de segurança para

alguns tipos de serviços ou links. A maioria das redes usa protocolo de roteamento

dinâmico, mas um pequeno número de rotas estáticas pode ser configurado para

situações especiais.

A rota padrão é uma rota especial, que pode ser configurada por rota estática.

Na tabela de roteamento, a rota padrão aparece na forma de rota para a rede 0.0.0.0

e máscara 0.0.0.0. Você pode verificar se entra em vigor através do comando show ip

route. Quando o endereço de destino do pacote recebido não pode corresponder a

nenhuma entrada da tabela de roteamento, o pacote selecionará a rota padrão. Se não

houver uma rota padrão e o destino do pacote não estiver na tabela de roteamento,

descarte o pacote e retorne um pacote ICMP ao lado de origem para informar que o

endereço de destino ou a rede de destino está inacessível. Para não tornar a tabela

de roteamento muito grande, você pode definir uma rota padrão. Quando o pacote não

corresponde à tabela de roteamento, ele seleciona a rota padrão a ser encaminhada.

O roteamento Null0 também é um roteamento especial e a interface de saída de

roteamento é a interface null0. A interface Null0 está sempre no estado ativo, mas

não pode encaminhar pacotes. Os pacotes enviados para esta interface serão

descartados. Se a interface de saída de um segmento de rede atingir null0

configurando o roteamento estático, todos os pacotes enviados ao segmento de rede

serão descartados. Portanto, a filtragem de pacotes pode ser realizada configurando

o roteamento estático null0

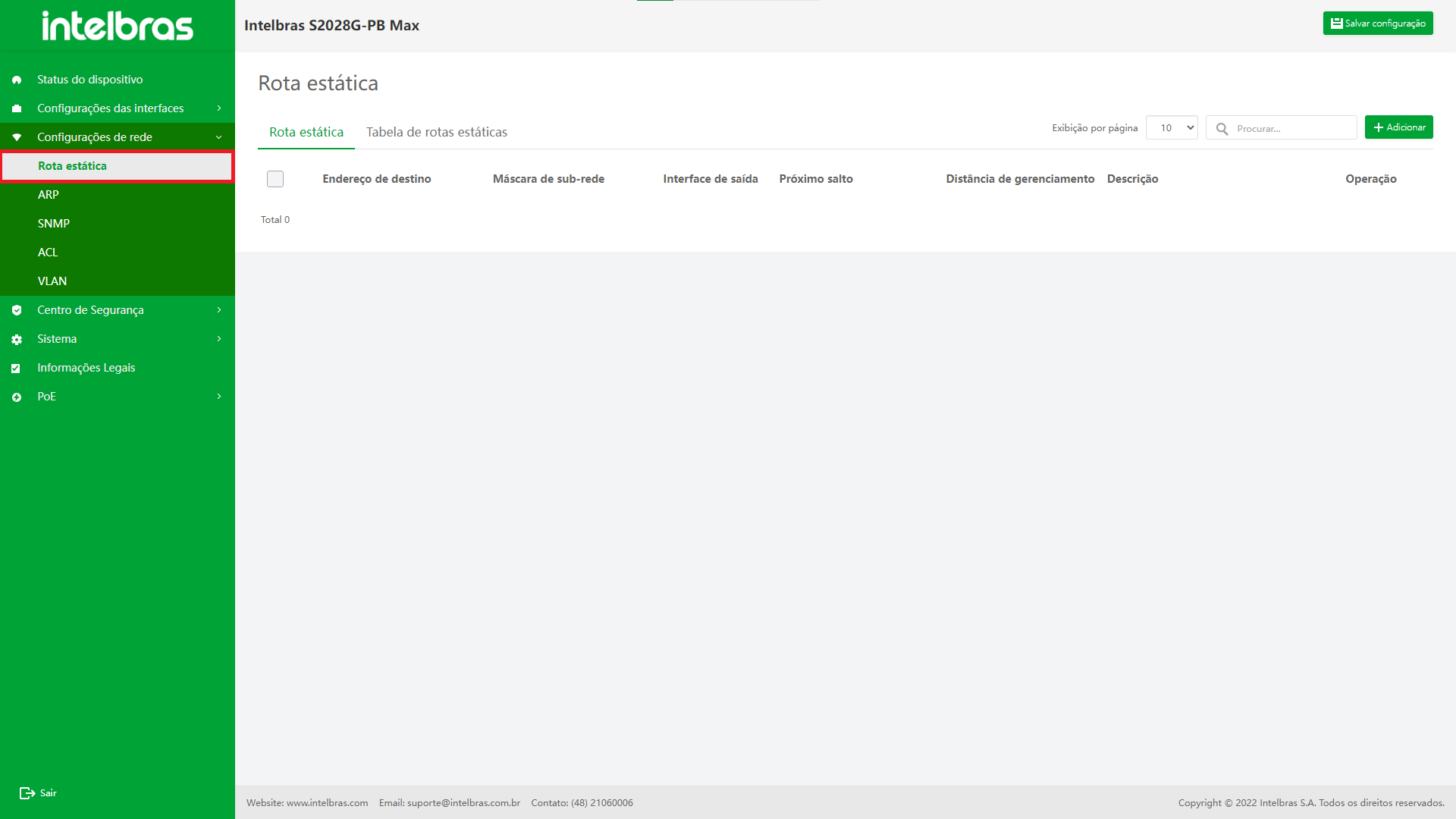

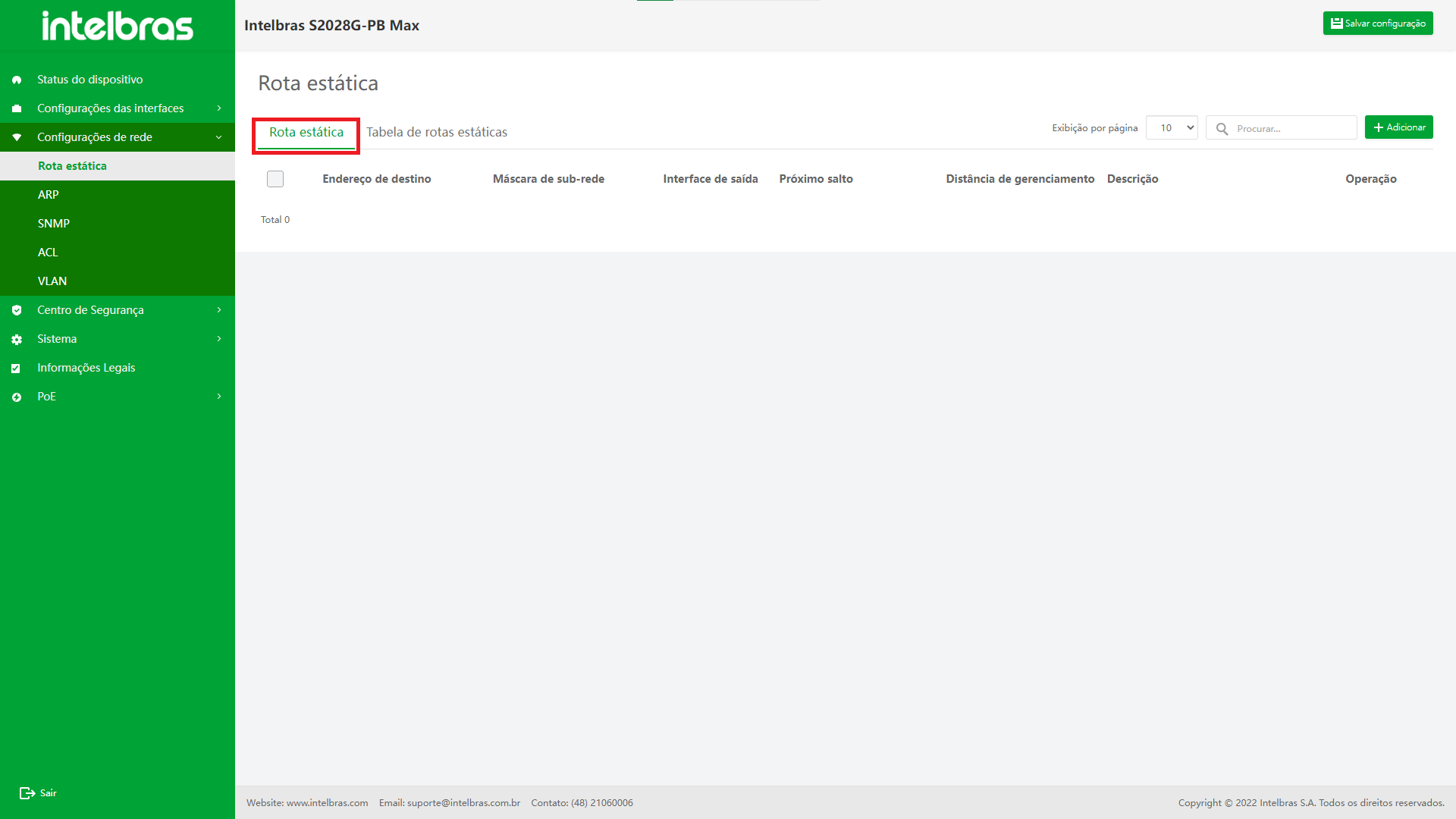

Instrução para Função de Roteamento Estático

Instrução para entrar na Função de Roteamento Estático

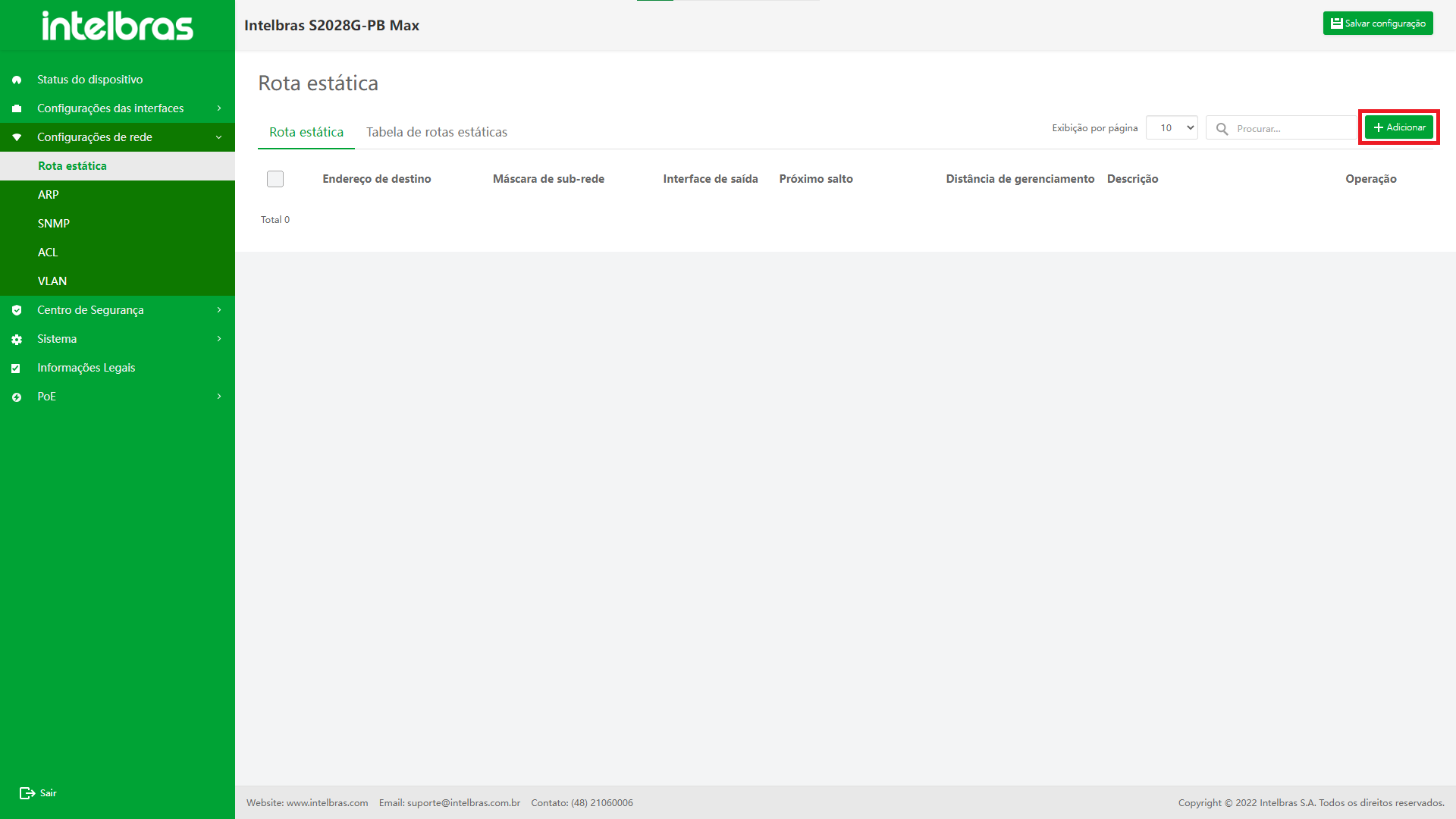

- Selecione “Configuração de rede” na barra de navegação (como mostrado na Figura ...).

- Selecione “Rota estática” em “Configuração de rede” e você pode entrar na interface de configuração do roteamento estático (como mostrado na Figura ...). na Figura ...).

- Após entrar na interface de configuração da rota estática, selecione “Rota estática” A interface suporta dados de consulta difusa, adição de dados, modificação de dados e exclusão (em lote) de dados (como mostrado na Figura ...). na Figura ...).

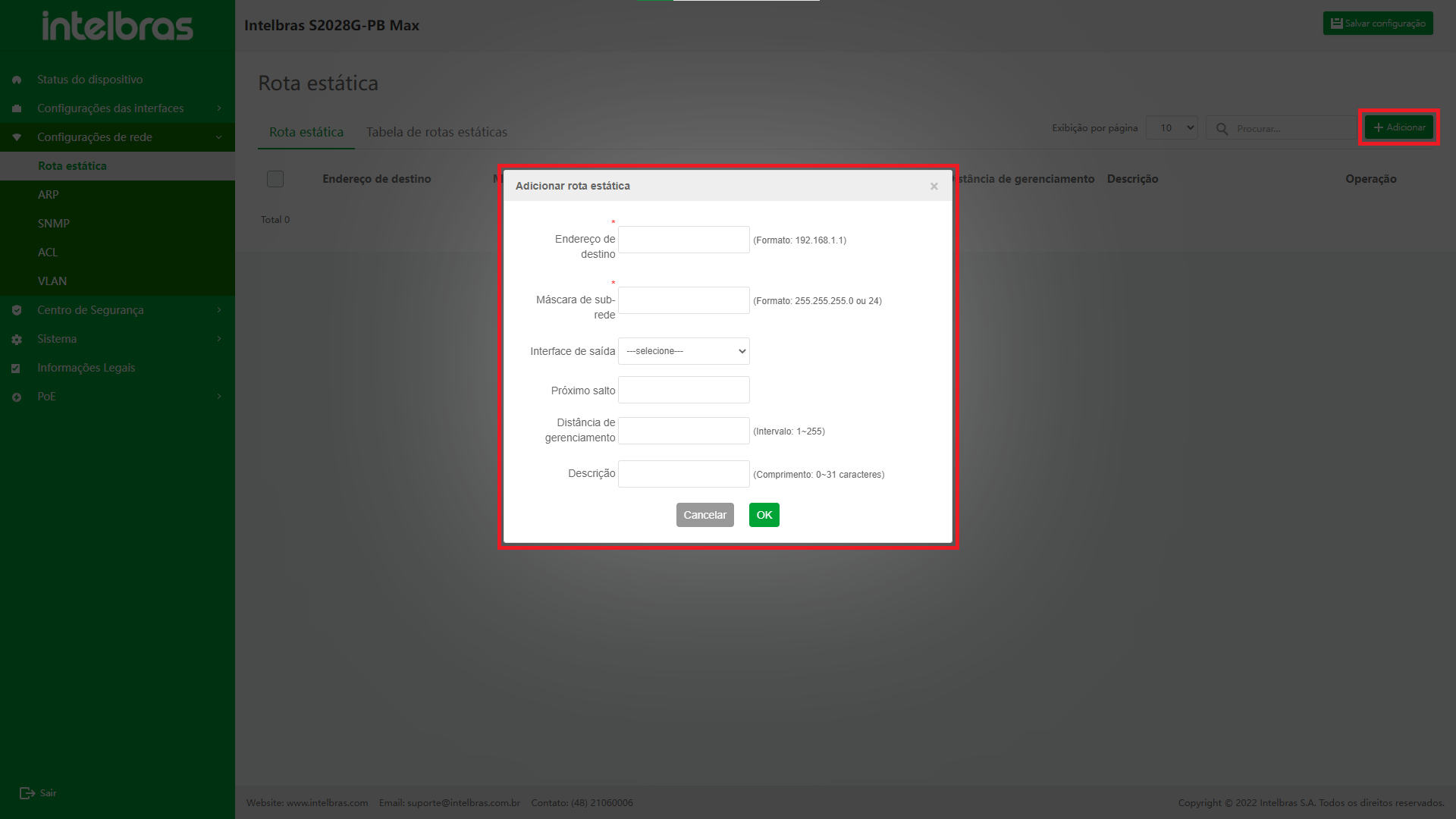

Adicionar Roteamento Estático

- Clique no botão "Adicionar" no canto superior direito para abrir a caixa pop-up de entrada de informações (como mostrado na Figura ...). na Figura ...).

- Insira as informações na caixa pop-up (entrada de acordo com o prompt) e clique em "OK" para adicionar a rota estática (o "*" é necessário e um ou ambos "Interface de saída" e "Próximo salto" precisam ser preenchido).

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão adicionados (como mostrado na Figura ...). na Figura ...).

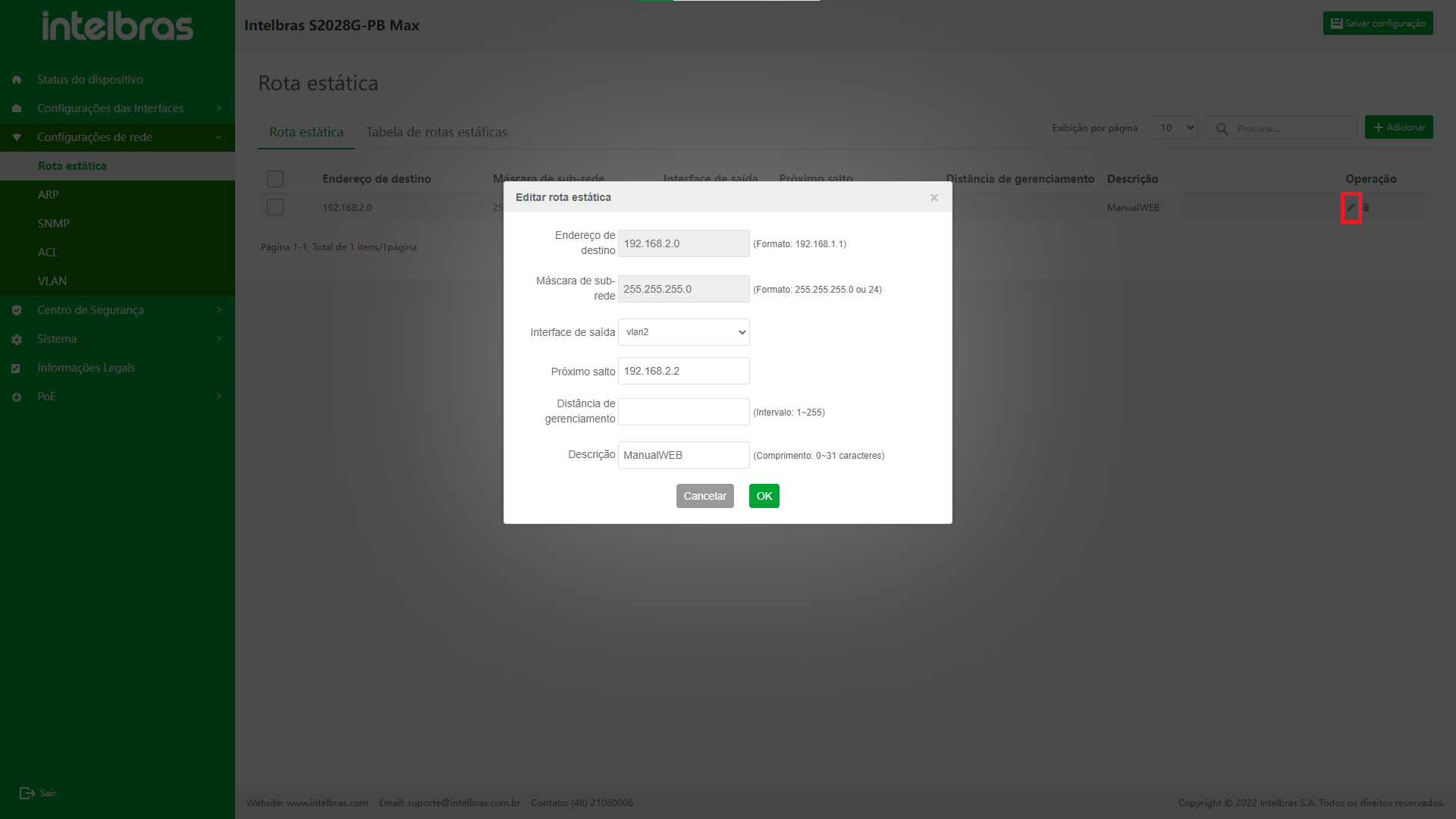

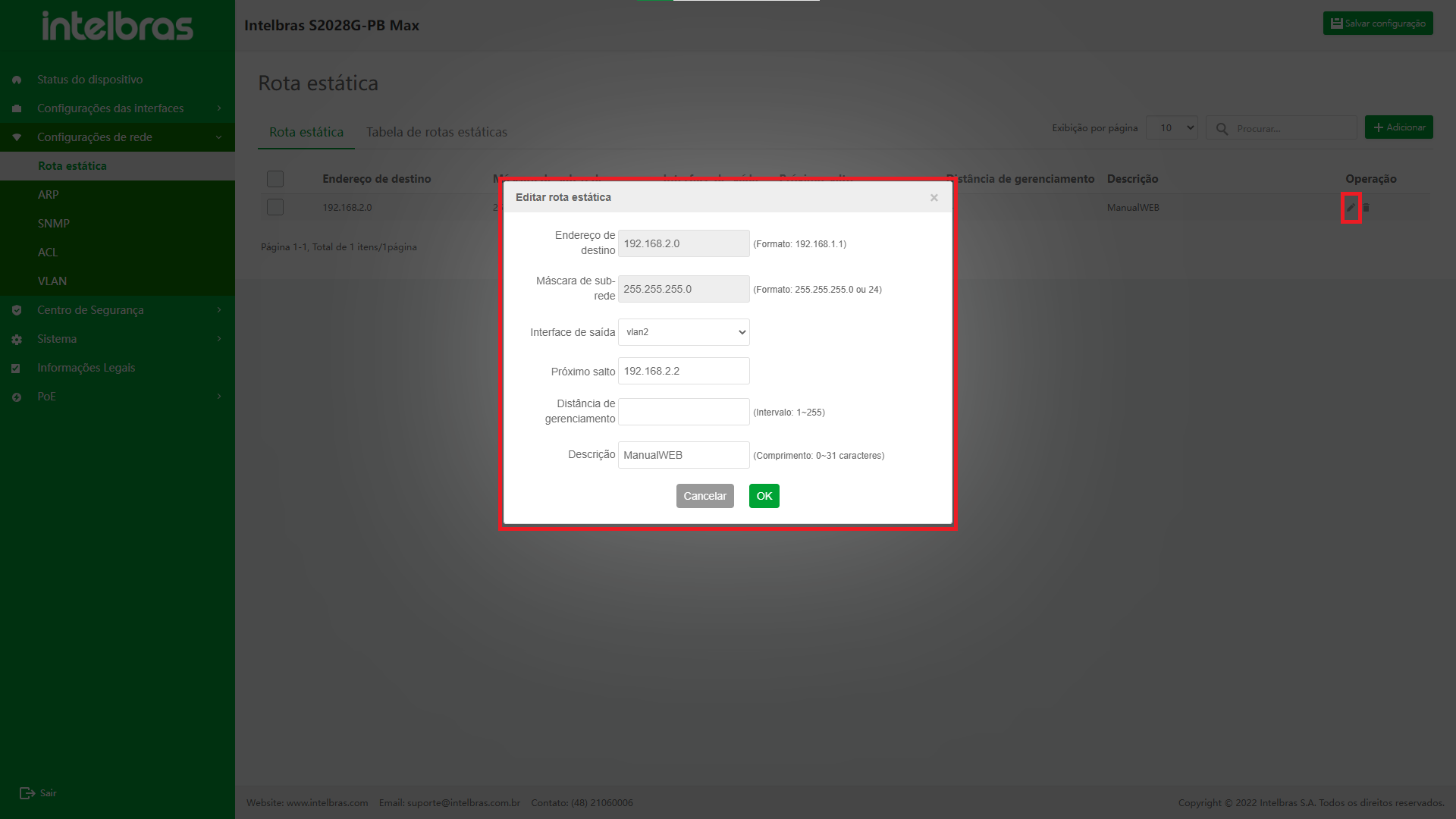

Editar Roteamento Estático

- Clique no ícone "Editar" na operação e a caixa de diálogo "Editar rota estática" aparecerá (como mostrado na Figura ...). na Figura ...).

- Depois de inserir as informações na caixa pop-up, clique em "OK" para modificar a rota estática (a caixa de entrada cinza não é operável e um ou ambos "Interface de saída" e "Próximo salto" precisam ser preenchidos).

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados permanecerão inalterados (como mostrado na Figura ...). na Figura ...).

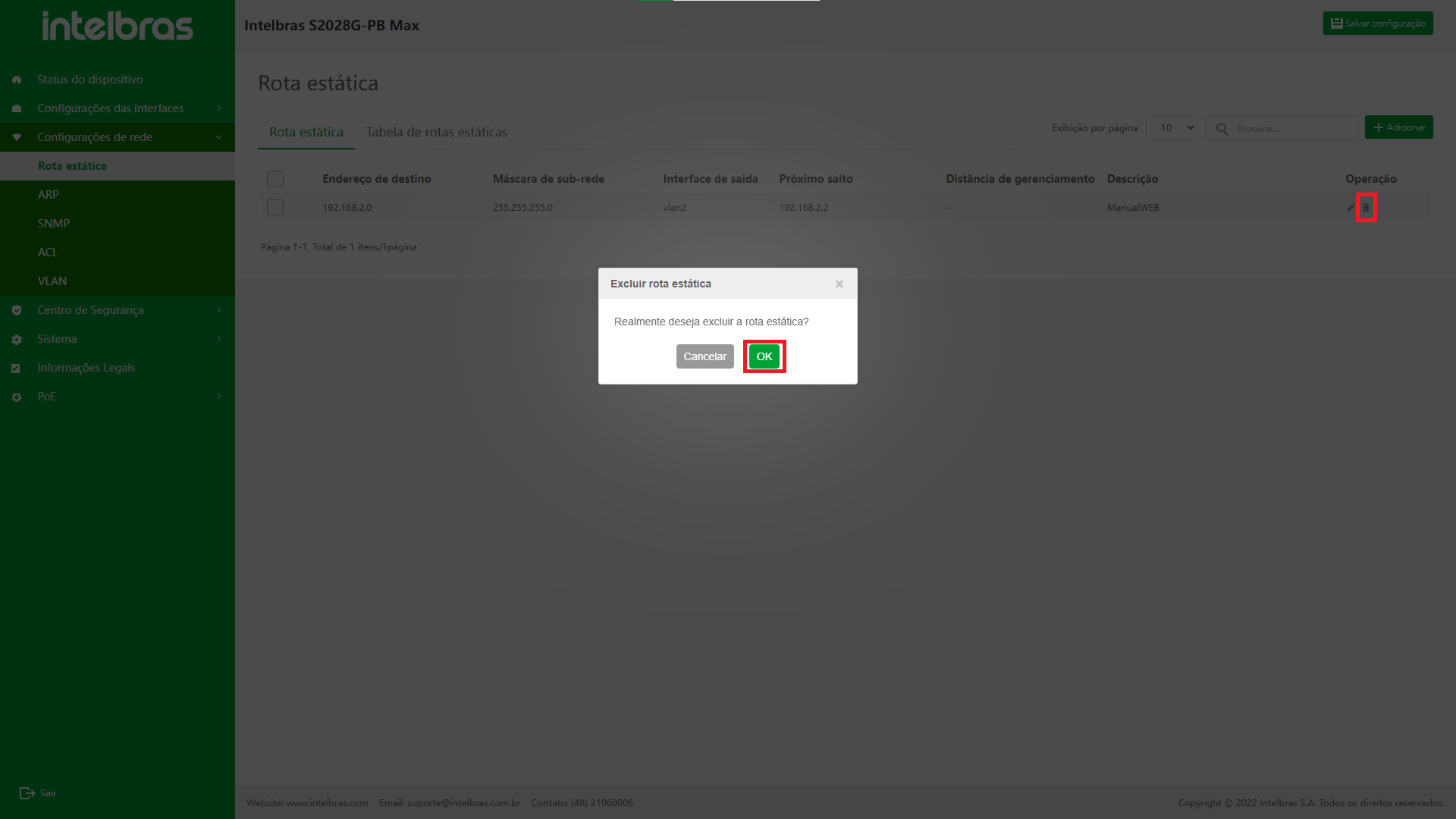

Excluir uma única rota estática

- Após clicar no ícone “Excluir” na operação, uma caixa de diálogo aparecerá para perguntar se você tem certeza de excluir a rota estática.

- Clique em "OK" para excluir as informações de rota estática.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão excluídos (como mostrado na Figura ...). na Figura ...).

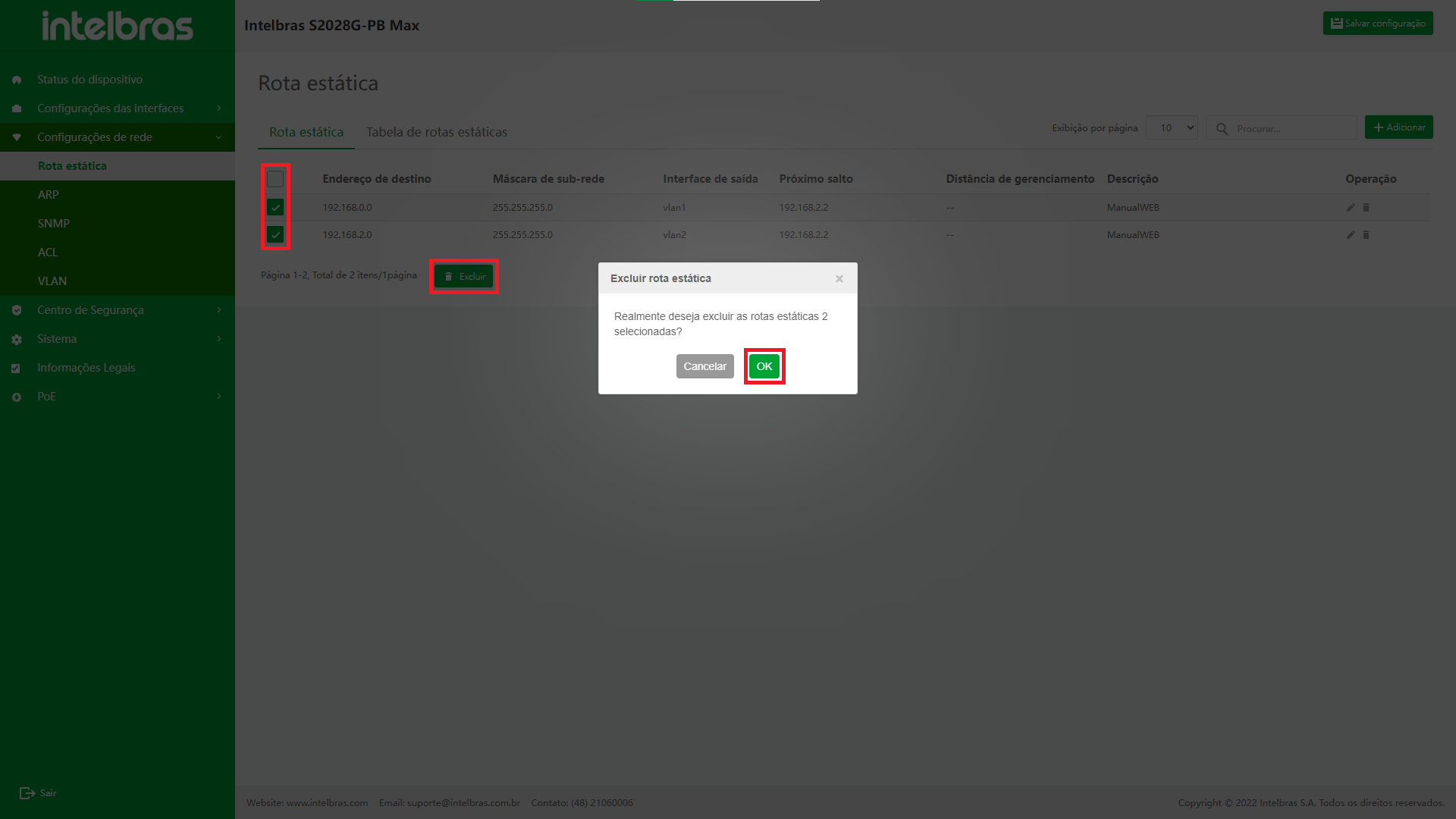

Excluir Rotas Estáticas em Lote

- Depois de selecionar várias rotas estáticas, clique no botão “Excluir” abaixo para abrir uma caixa de diálogo perguntando se você tem certeza de excluir as rotas estáticas selecionadas.

- Clique em "OK" para excluir as informações de rota estática em lote.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão excluídos (como mostrado na Figura ...). na Figura ...).

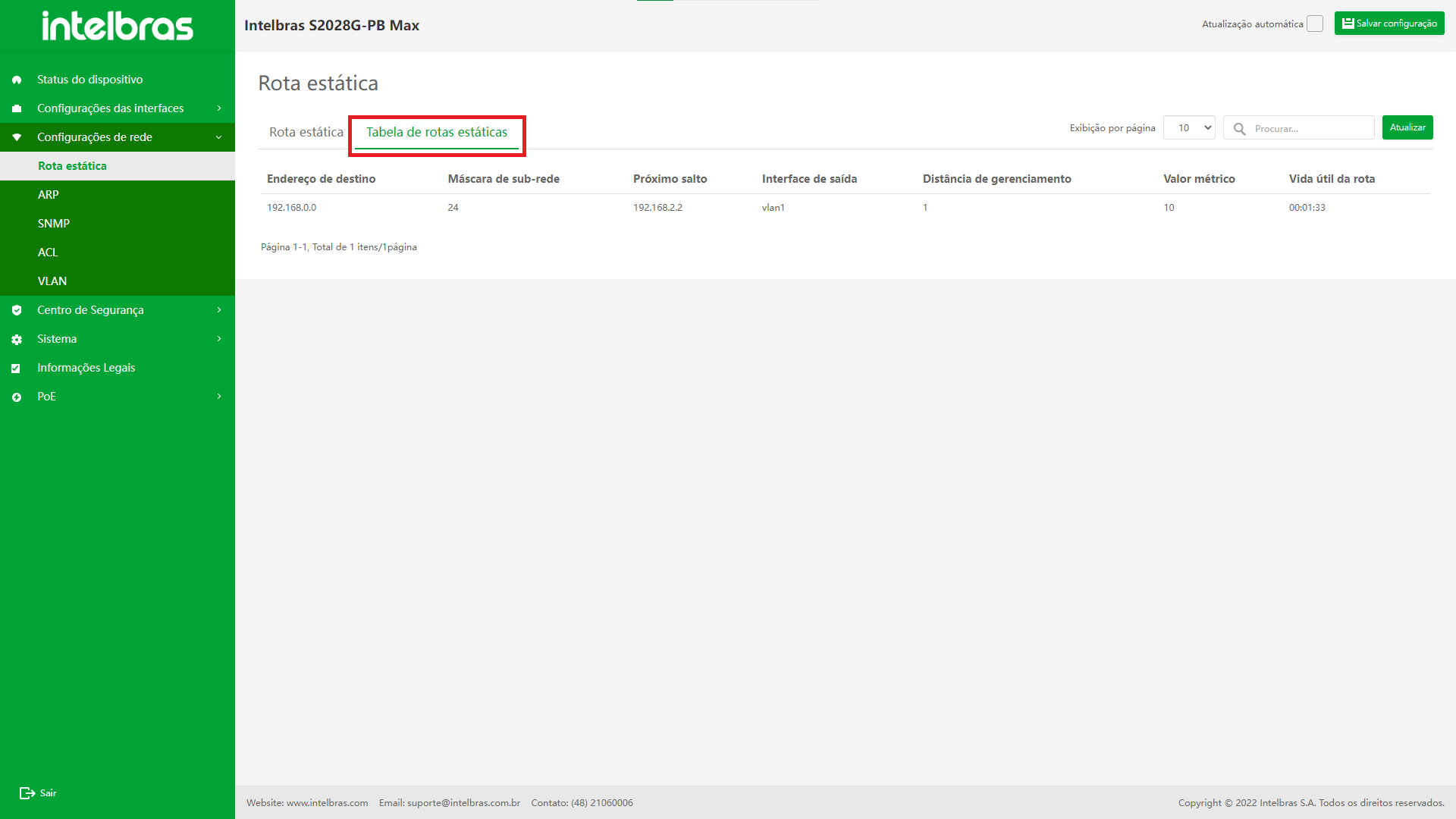

Visão geral da tabela de rotas estáticas

A tabela de roteamento estático é usada para exibir informações de roteamento IP na tabela de roteamento estático. Depois de entrar na interface de configuração de rota estática, selecione "Tabela de rota estática". A interface suporta as funções de consulta difusa e atualização de dados (como mostrado na Figura ...).

na Figura ...).

Instrução para a Função de Tabela de Rota Estática

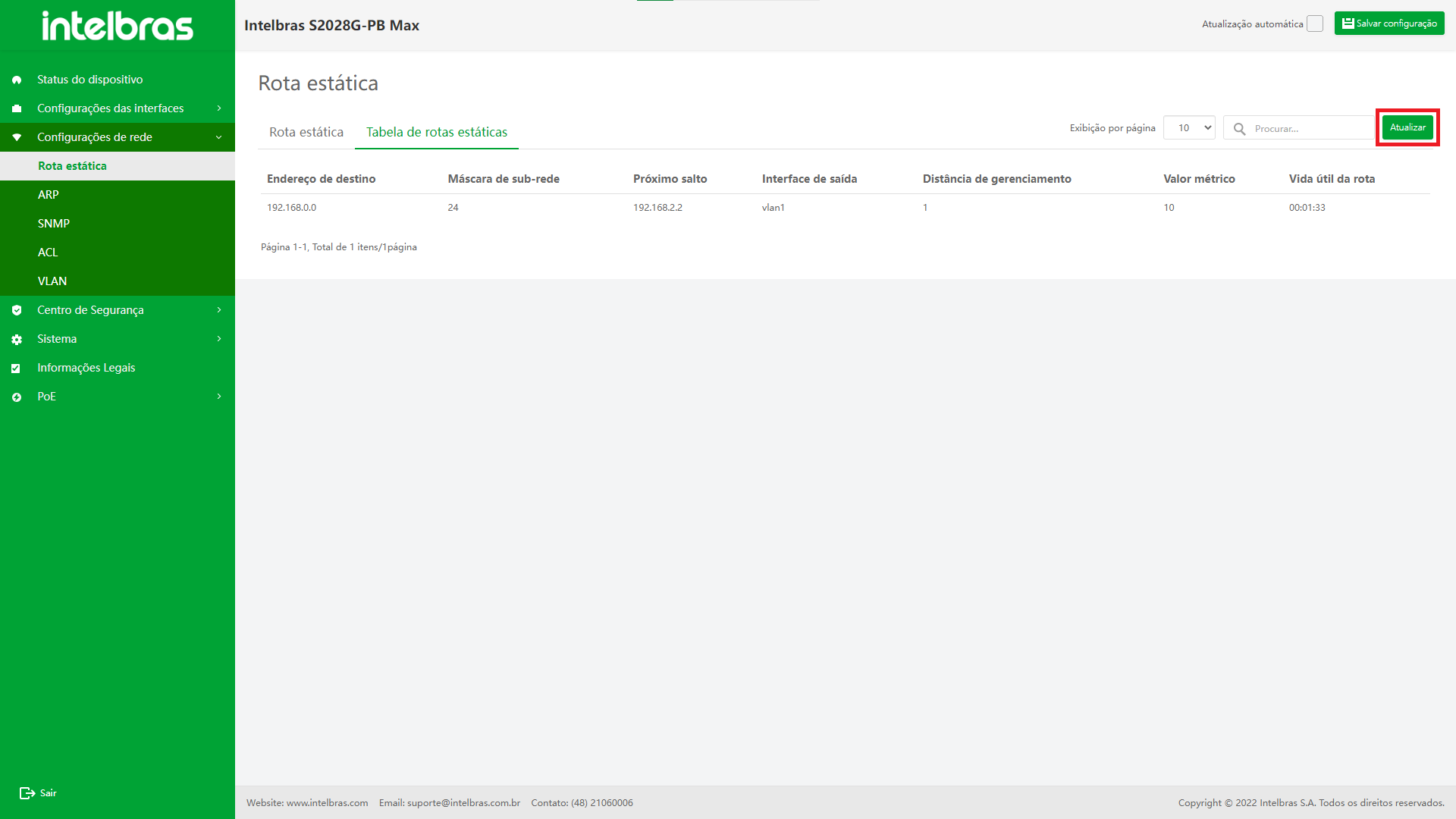

Atualizar Tabela de Rota Estática

Clique no botão “Atualizar” e você poderá atualizar as informações exibidas pela tabela de rotas estáticas (como mostrado na Figura ...).

na Figura ...).

ARP

Visão geral

ARP (Protocolo de Resolução de Endereço) fornece mapeamento dinâmico do endereço IP para o endereço MAC correspondente. Você precisa especificar o endereço MAC para que o quadro Ethernet transmitido na rede Ethernet seja encapsulado corretamente. O protocolo ARP é usado para obter o endereço MAC correspondente ao endereço IP. As etapas para entrar no ARP são as seguintes:

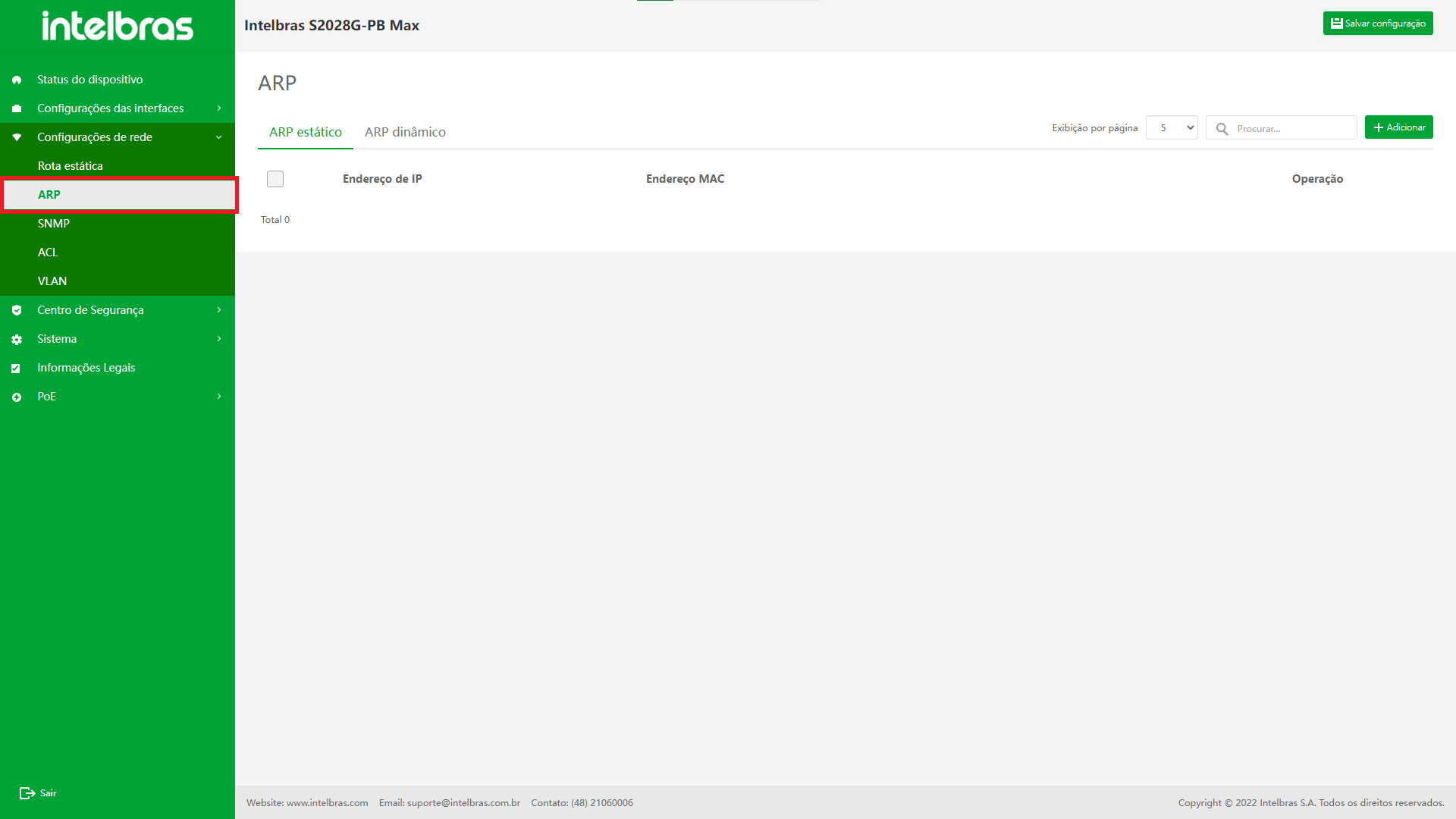

- Selecione "Configuração de rede" na barra de navegação (como mostrado na Figura ...). na Figura ...).

- Selecione "ARP" em "Configuração de rede"para entrar na interface de configuração ARP (como mostrado na Figura ...). na Figura ...).

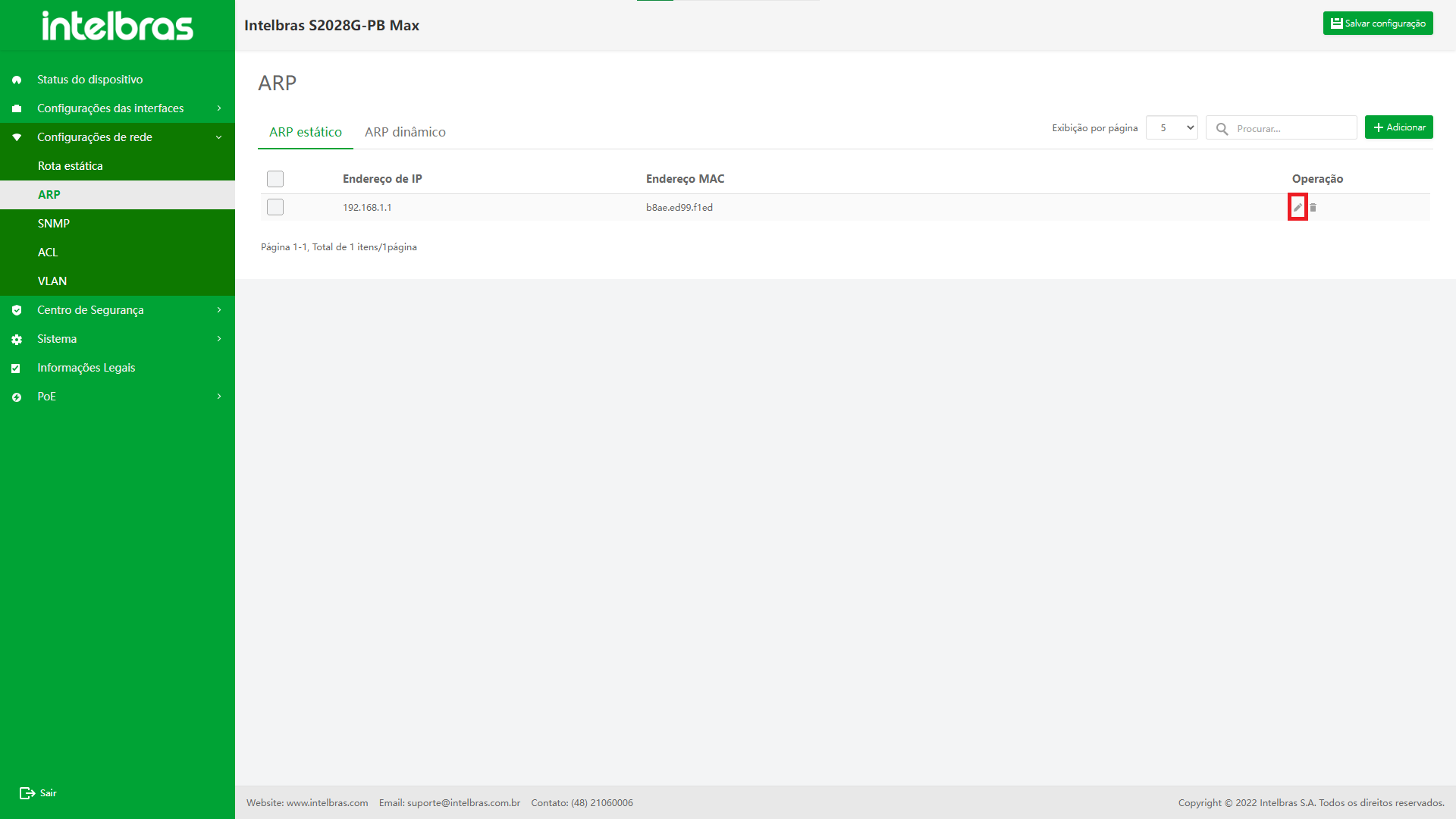

ARP Estático

Configurar o ARP estático significa que o usuário especifica manualmente o

relacionamento de mapeamento entre o endereço IP e o endereço MAC.

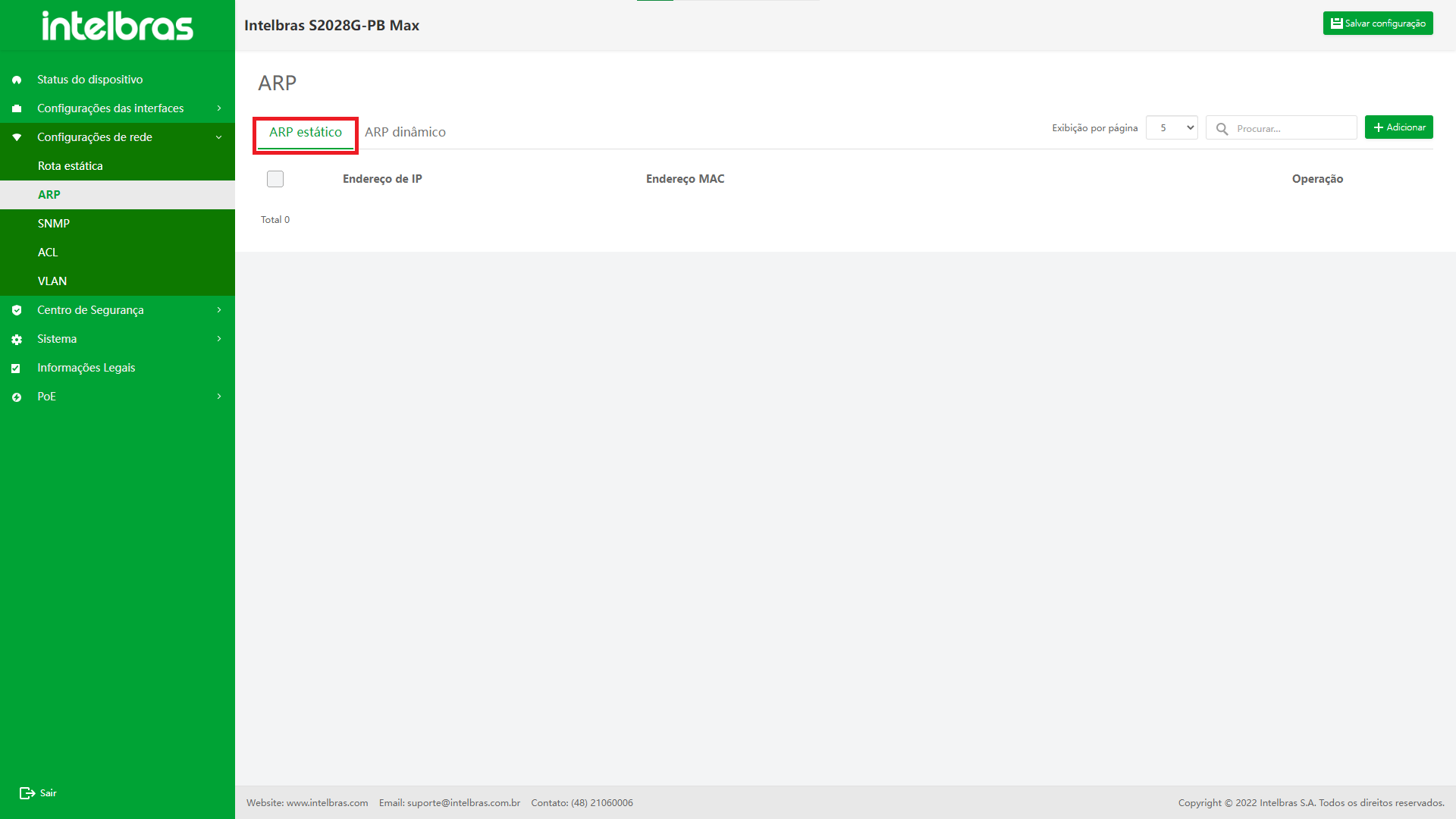

Depois de entrar na interface de configuração ARP, selecione "Static ARP" e a

interface suporta dados de pesquisa difusa, adicionando dados, editando dados e (em

lote) excluindo dados (como mostrado na Figura ...).

Instrução para a Função ARP Estática

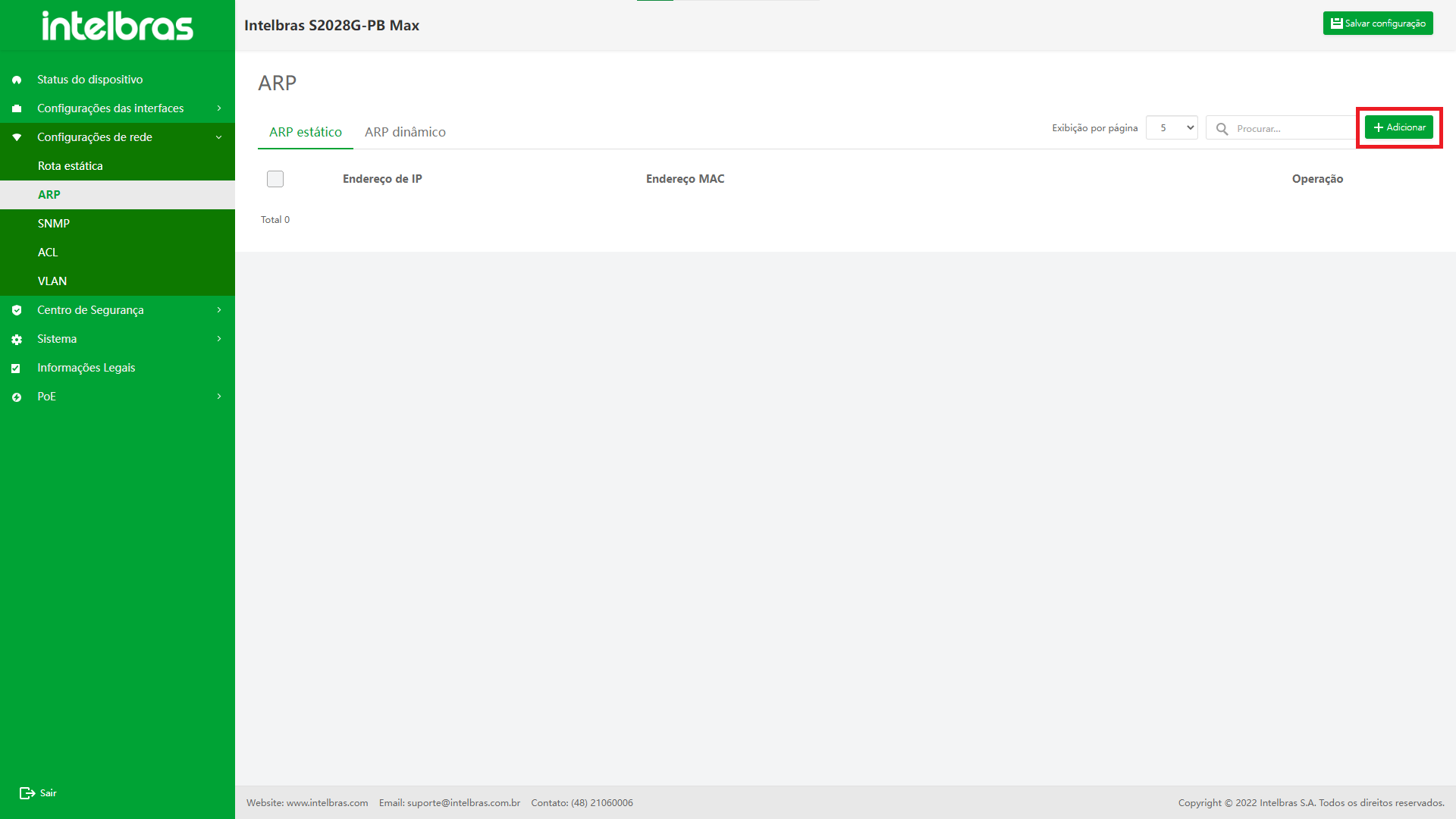

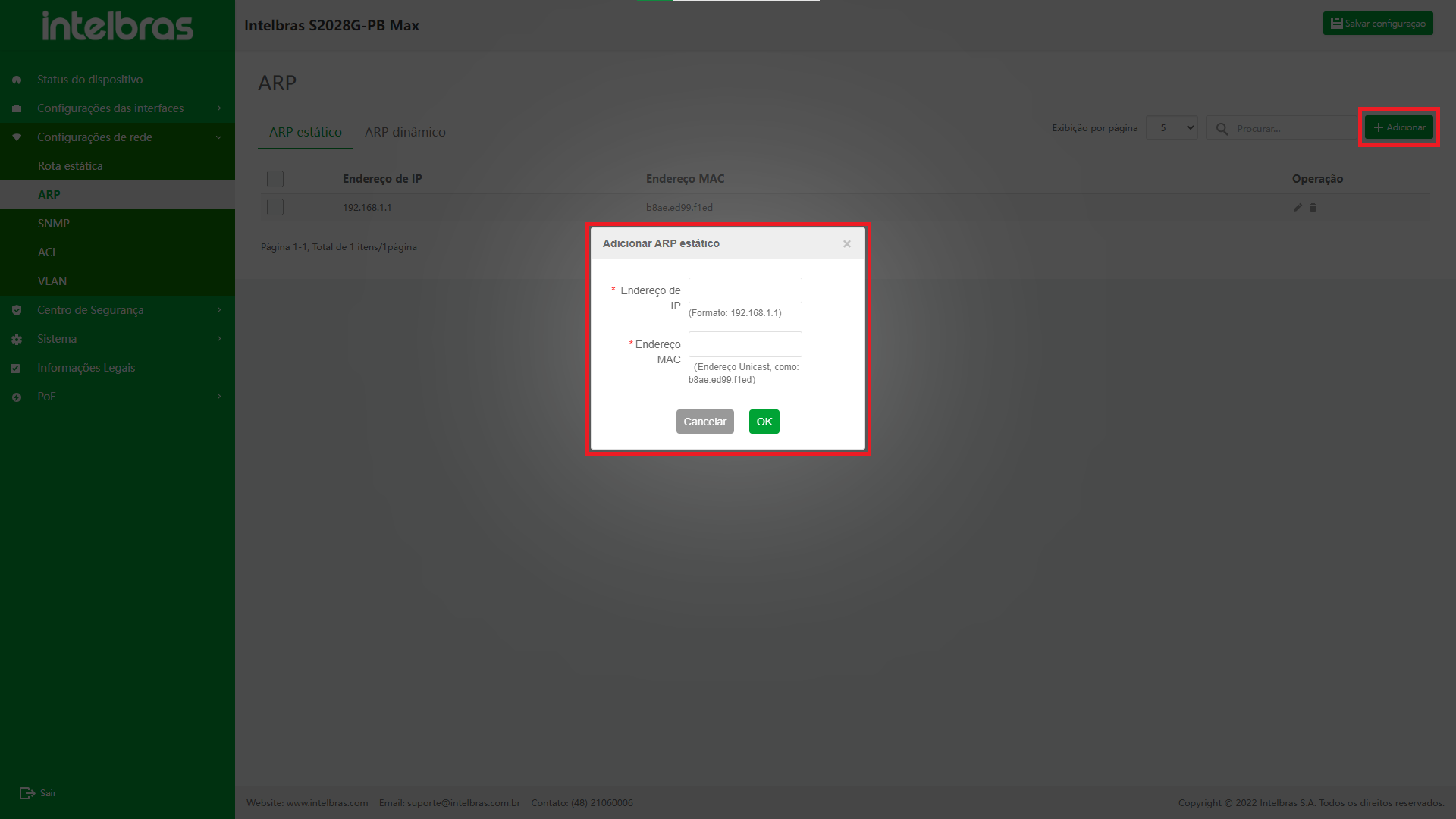

Adicionar ARP Estático

- Clique no botão "Adicionar" no canto superior direito para abrir a caixa pop-up de entrada de informações (como mostrado na Figura ...). na Figura ...).

- Insira as informações na caixa pop-up (entrada de acordo com o prompt) e clique em "OK" para adicionar ARP estático (os com "*" são obrigatórios).

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão adicionados (como mostrado na Figura ...). na Figura ...).

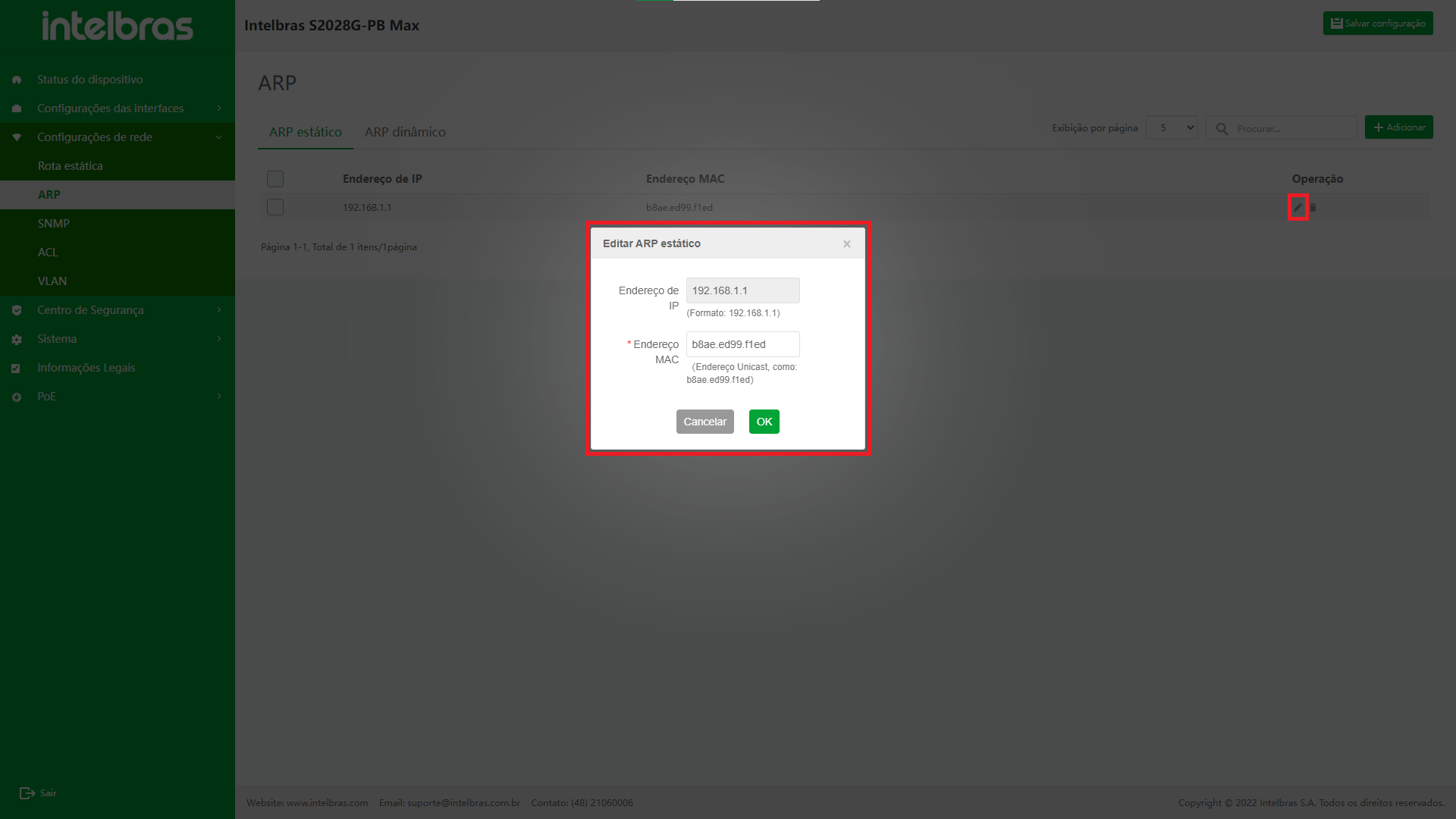

Editar ARP Estático

- Clique no ícone "Editar" na operação e a caixa de diálogo “Editar ARP estático” (como mostrado na Figura ...). na Figura ...).

- Depois de inserir as informações na caixa pop-up, clique em "OK" para modificar o ARP estático (a caixa de entrada cinza não é operável e o item com "*" é obrigatório).

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão modificados (como mostrado na Figura ...). na Figura ...).

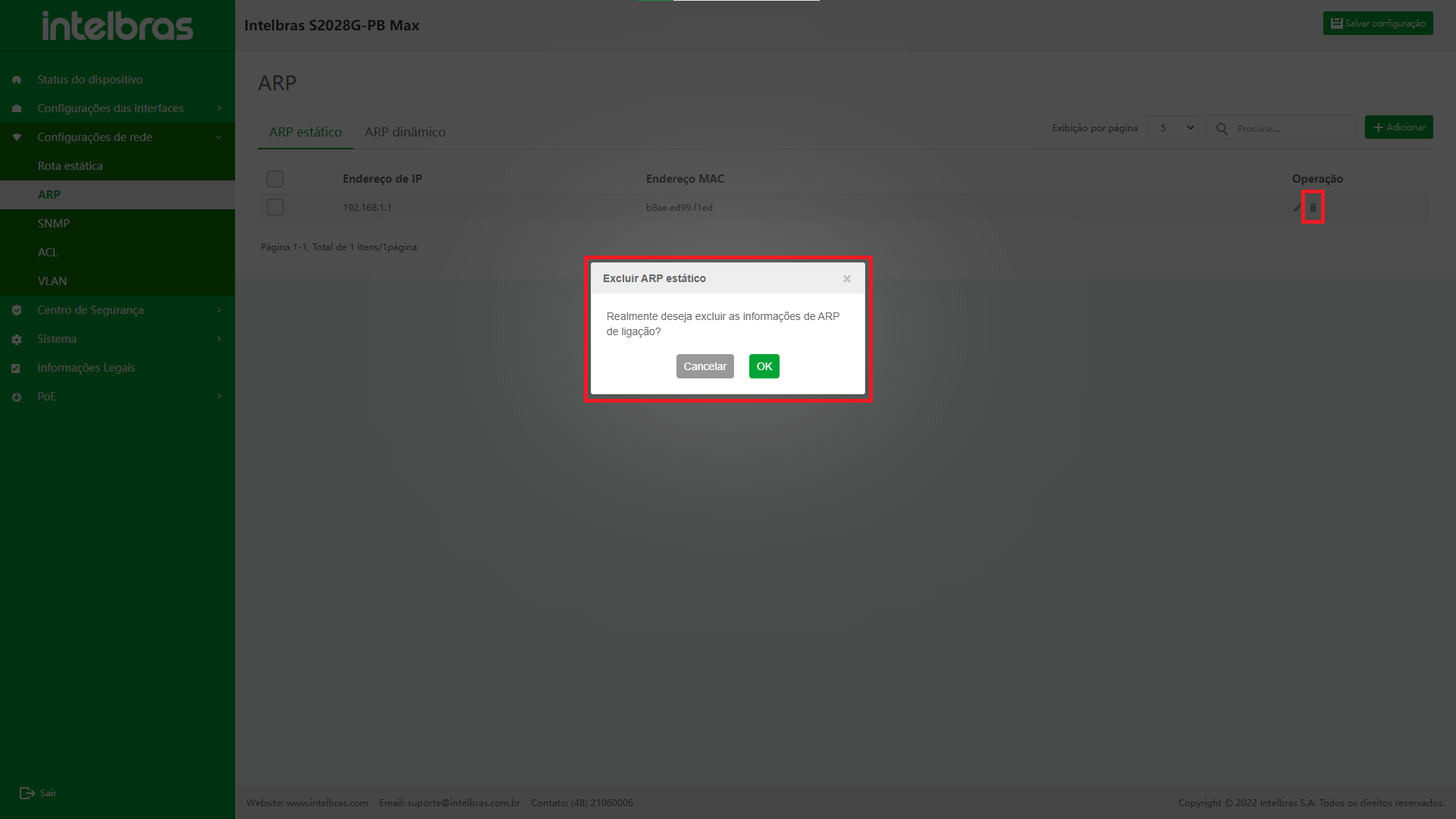

Excluir um único ARP estático

- Após clicar no ícone “Excluir” na operação, uma caixa de diálogo aparecerá para perguntar se você tem certeza de excluir as informações ARP vinculadas.

- Clique em "OK" para excluir as informações de rota estática.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão excluídos (como mostrado na Figura ...). na Figura ...).

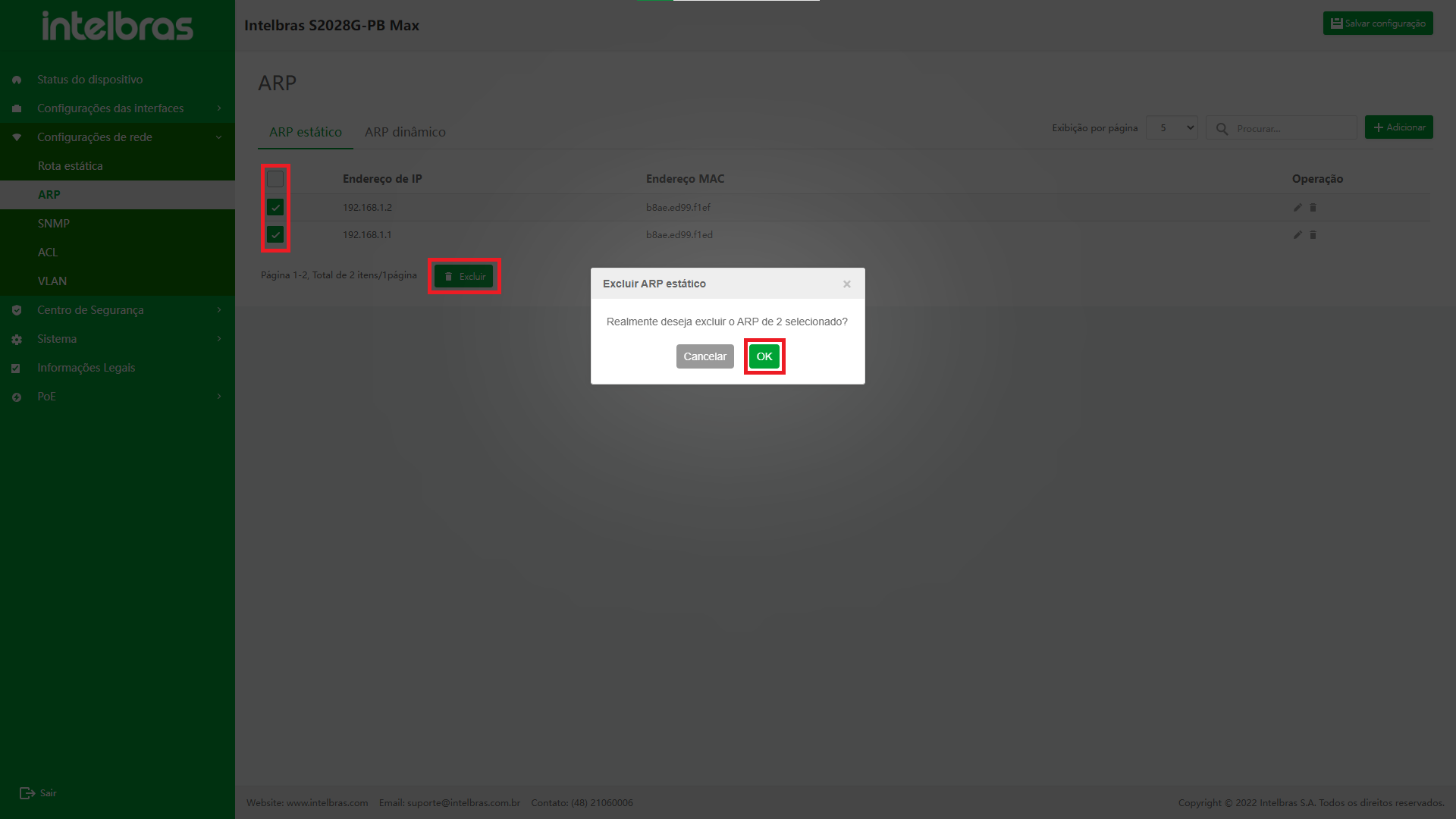

Exclusão em lote de ARP estático

- Depois de selecionar vários ARPS estáticos, clique no botão “Excluir” abaixo para abrir uma caixa de diálogo para perguntar se deseja excluir o ARP selecionado.

- Clique em "OK" para excluir as informações estáticas do ARP em lote.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão excluídos (como mostrado na Figura ...). na Figura ...).

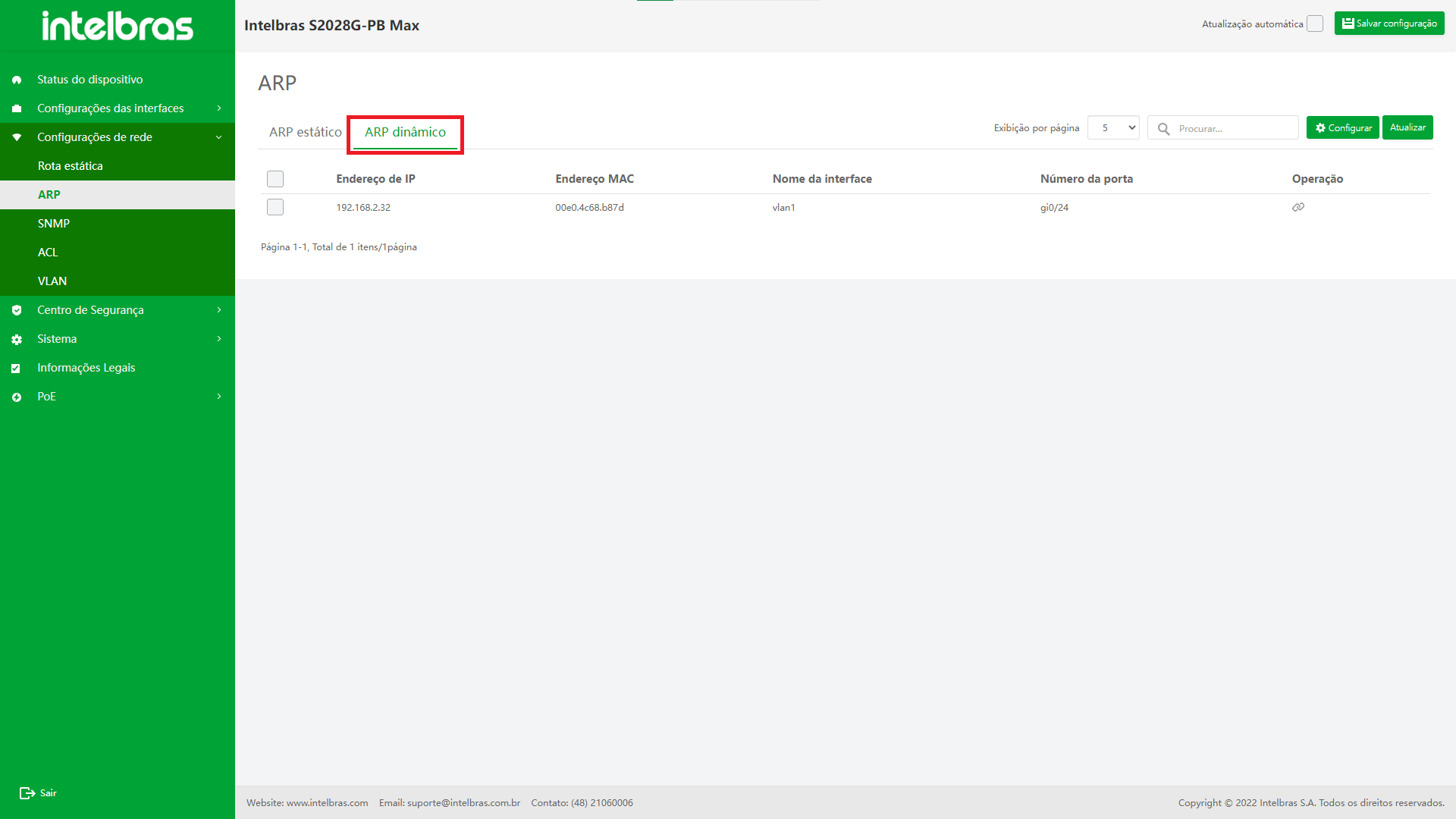

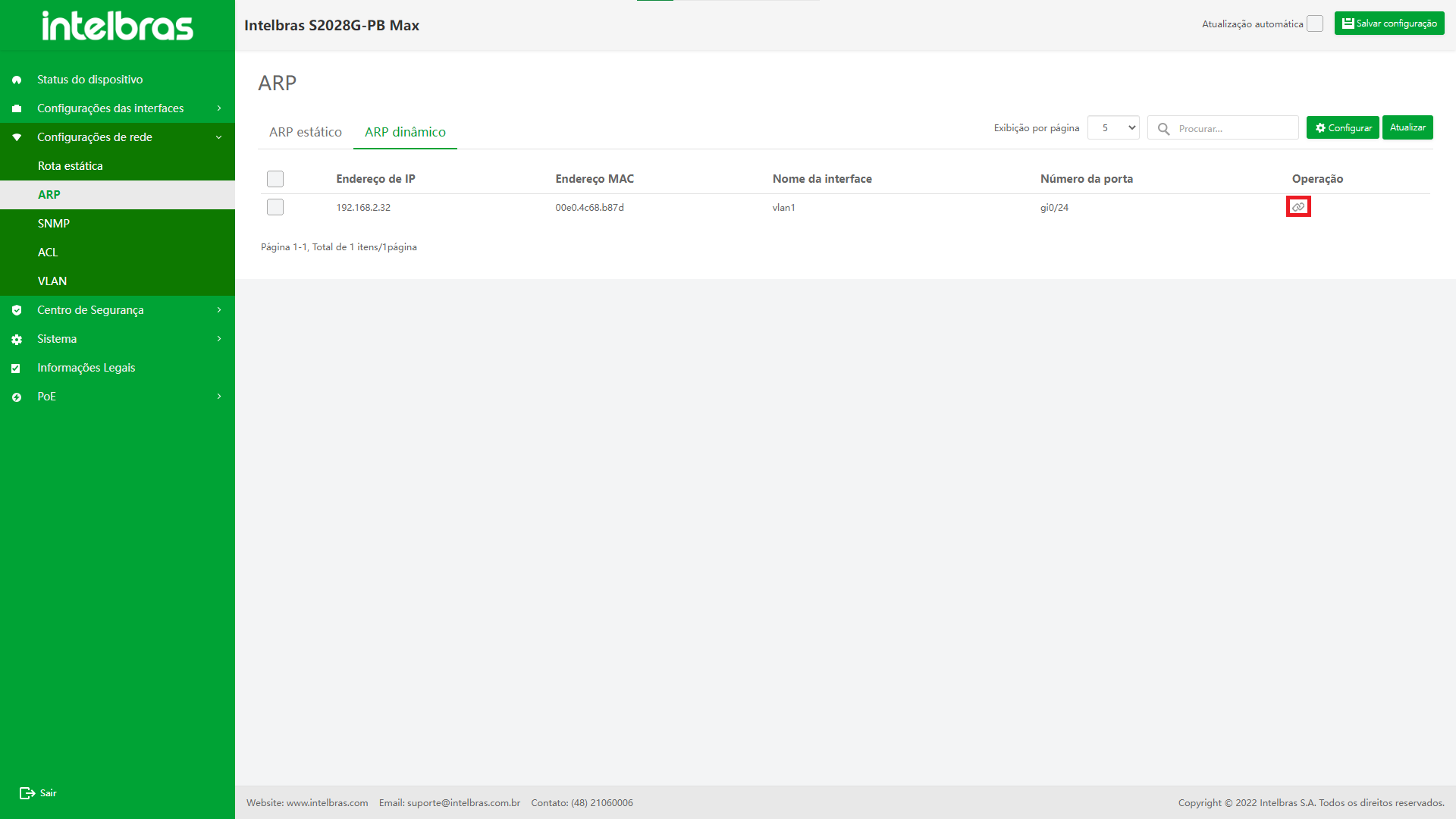

ARP Dinâmico

Depois de entrar na interface de configuração ARP, selecione "Dynamic ARP", que suporta as funções de dados de pesquisa difusa, dados de configuração, atualização de dados e dados de ligação (em lote) (como mostrado na Figura ...).

na Figura ...).

Instrução para a Função ARP Dinâmica

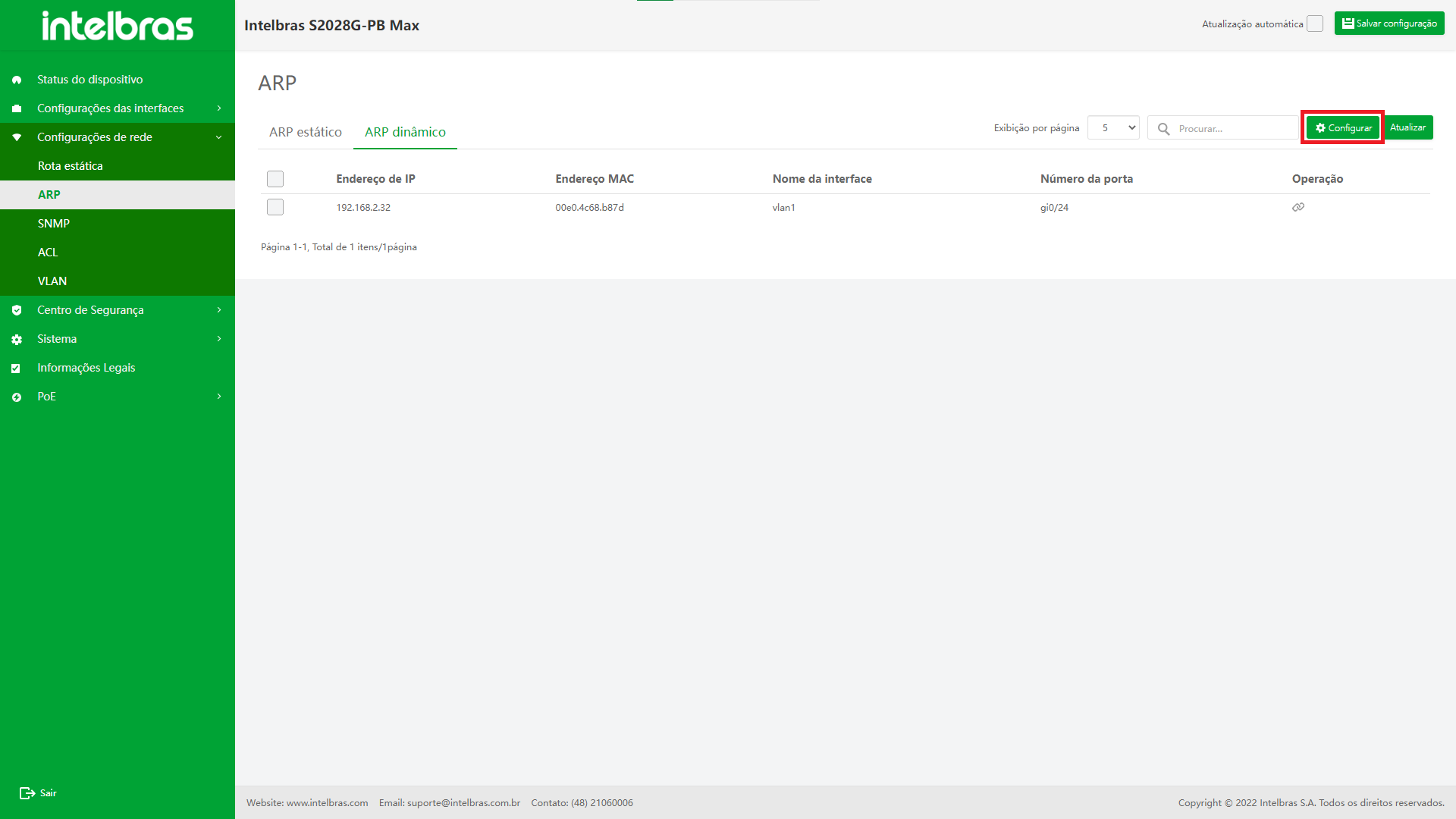

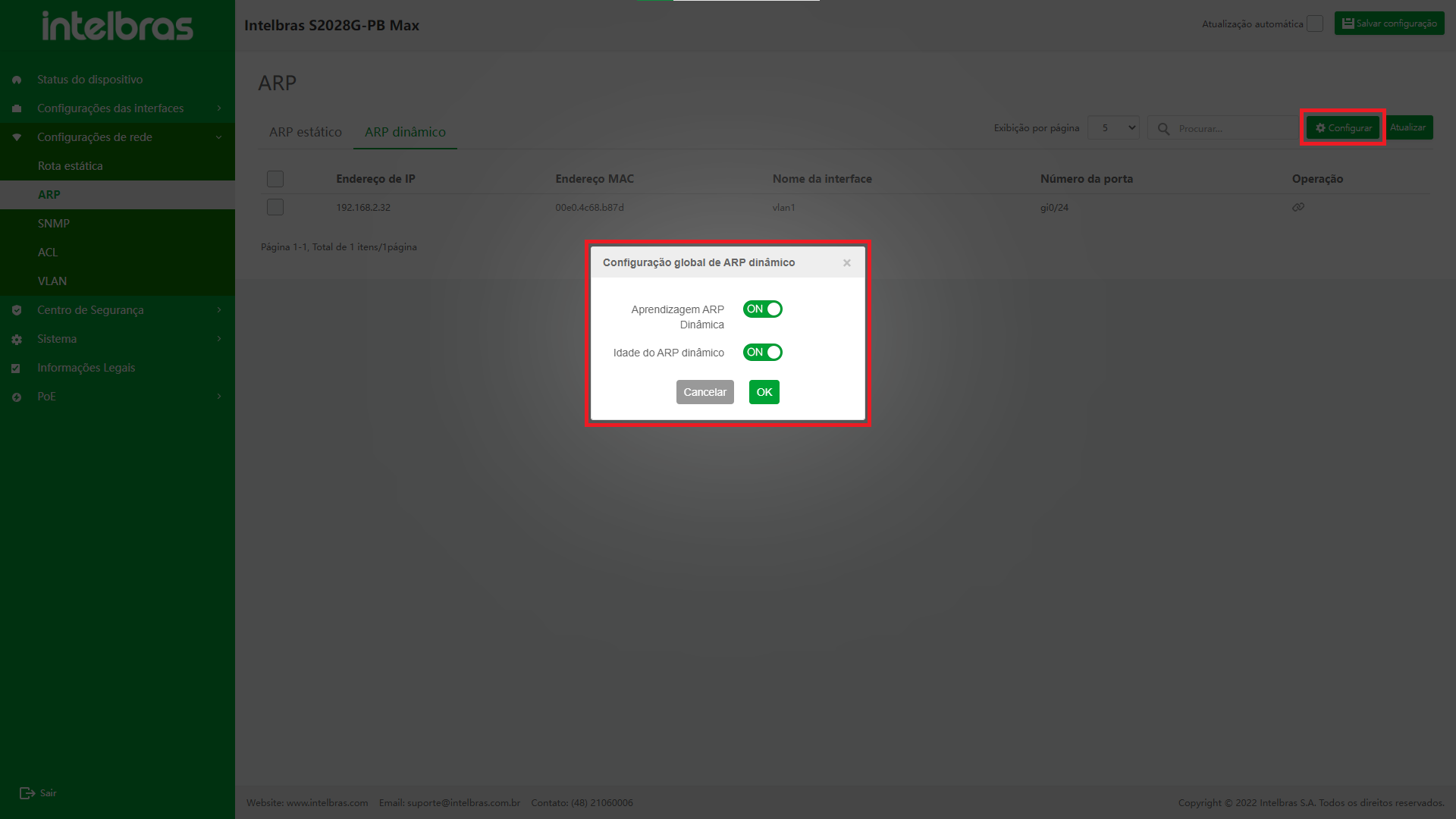

Configurar ARP Dinâmico

- Clique no botão "Configurar" no canto superior direito para abrir a caixa pop-up de entrada de informações (como mostrado na Figura ...).

- Configure "Dynamic ARP learning" ou "Age time of dynamic ARP" para "ON" ou "OFF" na caixa pop-up e, em seguida, clique em "OK" para configurar o ARP dinâmico.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e a configuração permanece inalterada (como mostrado na Figura ...).

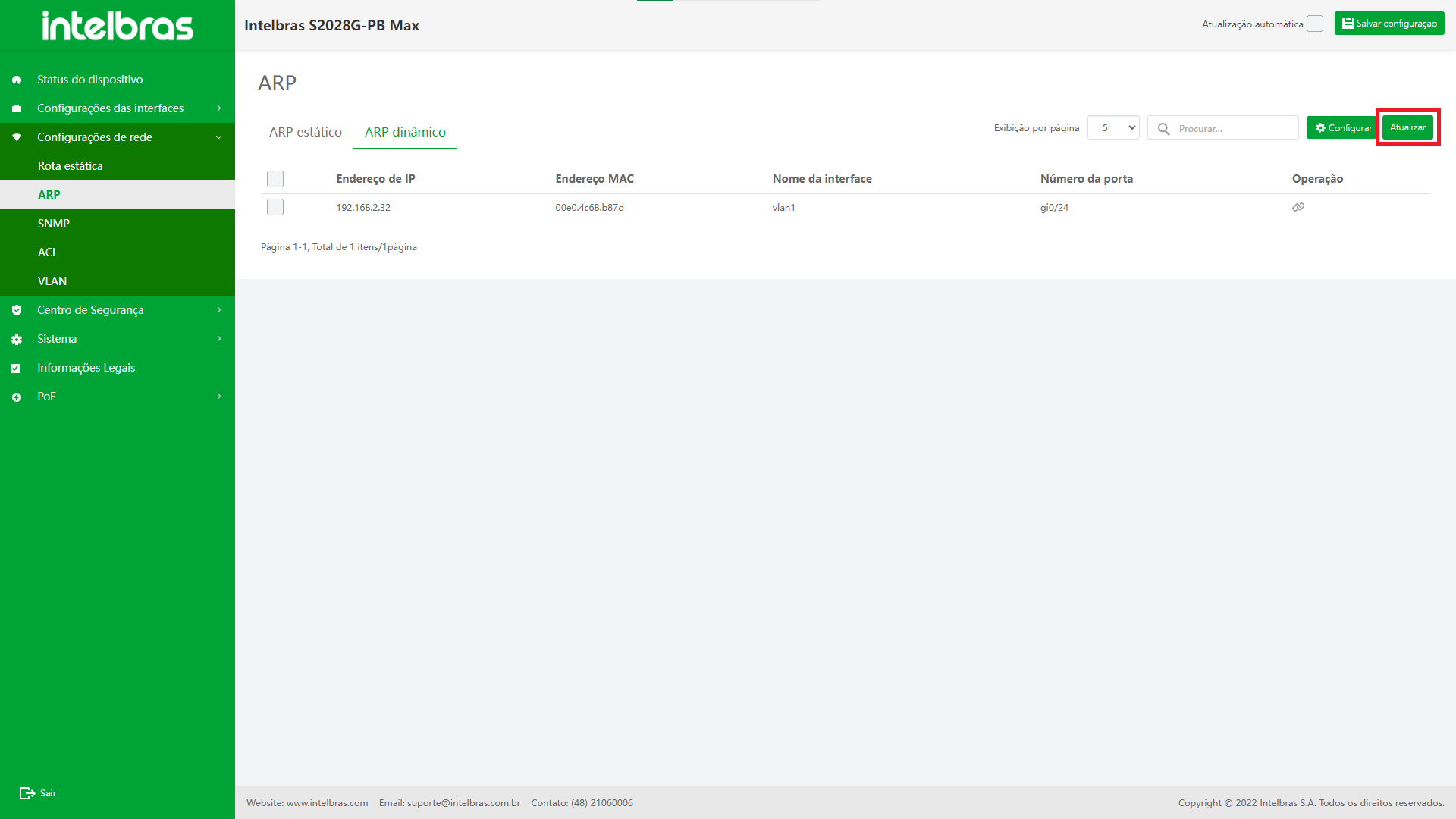

Atualizar ARP Dinâmico

Clique no botão “Atualizar” na figura para atualizar as informações exibidas na tabela ARP dinâmica (como mostrado na Figura ...).

Vincular ARP Dinâmico

- Após clicar no ícone “Bind” na operação, uma caixa de diálogo aparecerá para perguntar se deve vincular como um ARP estático.

- Clique em "OK" para vincular o ARP dinâmico em um ARP estático. Após a vinculação bem-sucedida, os dados ARP vinculados na lista ARP dinâmica aparecerão na lista ARP estática.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão vinculados (como mostrado na Figura ...).

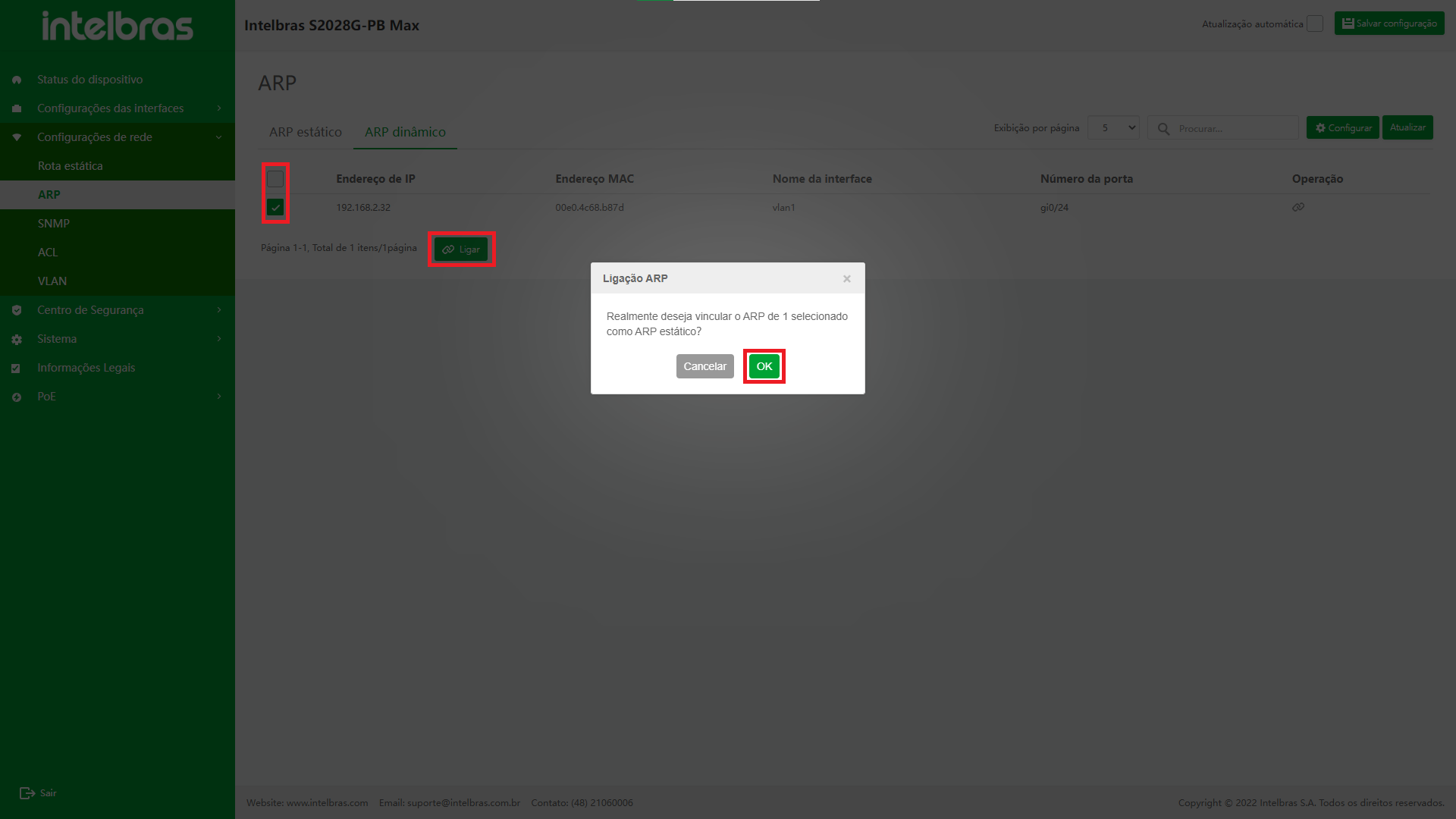

Vincular em Lote ARP Dinâmico

- Depois de selecionar vários ARPs dinâmicos, clique no botão "Ligar" abaixo para abrir uma caixa de diálogo para perguntar se deseja vincular os ARPs selecionados como ARP estático.

- Clique em "OK" para vincular o ARP dinâmico selecionado ao ARP estático. Após a vinculação bem-sucedida, os dados ARP vinculados na lista ARP dinâmica aparecerão na lista ARP estática.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão vinculados (como mostrado na Figura ...).

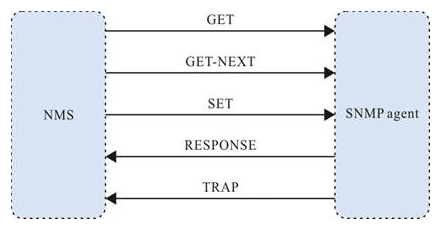

SNMP

Visão geral

SNMP (Simple Network Management Protocol) é um protocolo padrão para gerenciar

dispositivos de Internet. Sua finalidade é garantir que as informações de

gerenciamento possam ser transmitidas entre a estação de gerenciamento de rede e o

agente SNMP do equipamento gerenciado, para que o administrador do sistema possa

concluir o gerenciamento do sistema de rede.

O protocolo SNMP inclui principalmente as seguintes operações (como mostrado na

Figura ..):

Operação de solicitação de obtenção: a estação de trabalho de rede SNMP extrai um ou

mais valores de parâmetro do agente SNMP.

Operação Get-next-request: A estação de trabalho de rede SNMP extrai o

próximo valor de parâmetro de um ou mais parâmetros do agente SNMP.

Operação de obtenção em massa: A estação de trabalho de rede SNMP extrai

valores de parâmetros em lote do agente SNMP.

Operação de solicitação de configuração: A estação de trabalho de rede

SNMP define um ou mais valores de parâmetro do agente SNMP.

Operação de obtenção de resposta: O agente SNMP retorna um ou mais

valores de parâmetro, que é a operação correspondente do agente SNMP para as três

operações acima.

Operação de interceptação: O pacote enviado pelo agente SNMP para

informar à estação de trabalho da rede SNMP que algo aconteceu.

Somente leitura: A estação de trabalho da rede está autorizada a ler

todos os objetos MIB do dispositivo.

Leitura-gravação: A estação de trabalho da rede está autorizada a ler e

gravar todos os objetos MIB do dispositivo.

Atualmente, o protocolo SNMP na interface é a operação de trap.

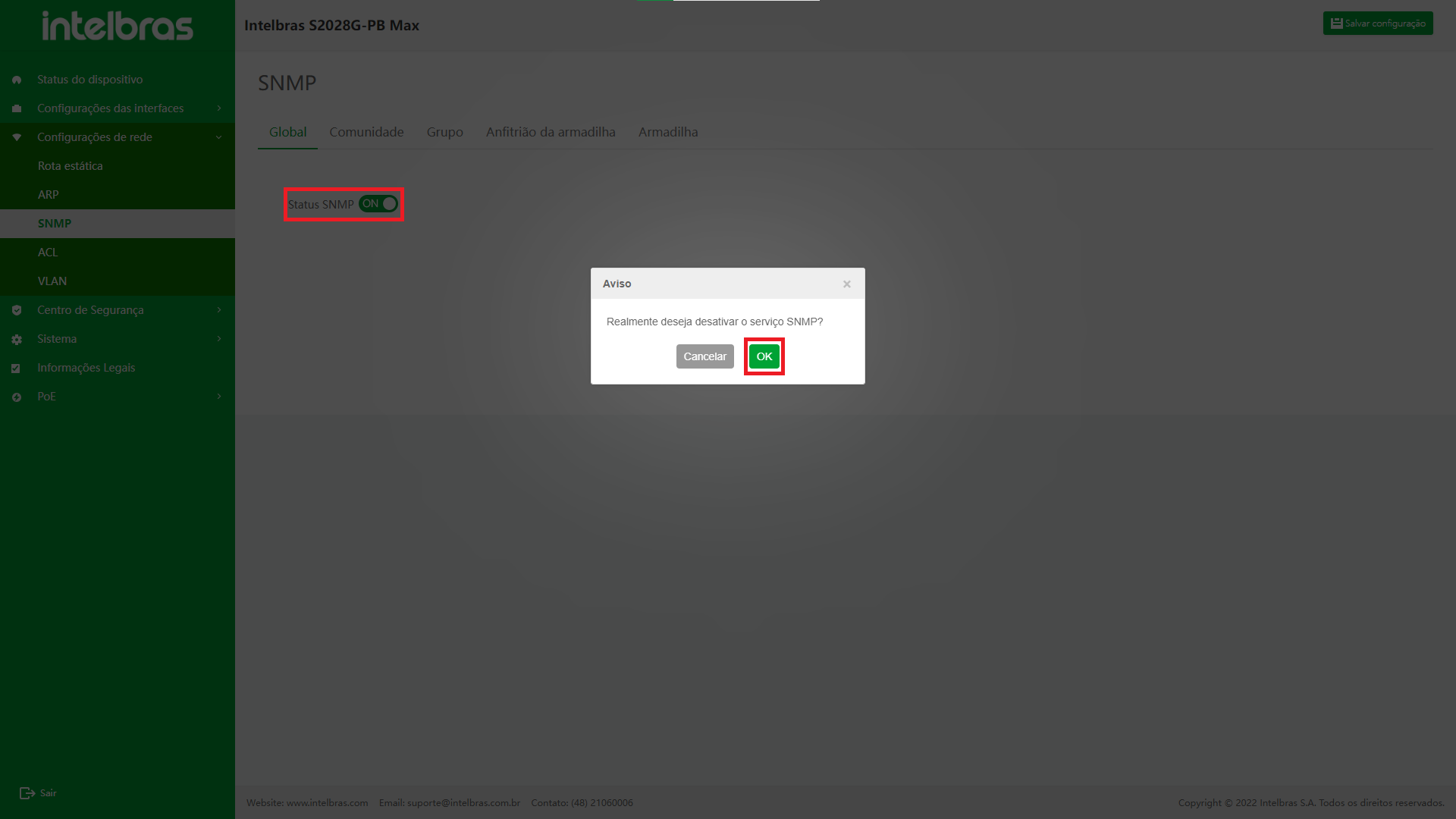

Configuração Global SNMP

Se o dispositivo habilitar a configuração global SNMP, o dispositivo poderá configurar e gerenciar os serviços SNMP por meio do software de gerenciamento de rede SNMP.

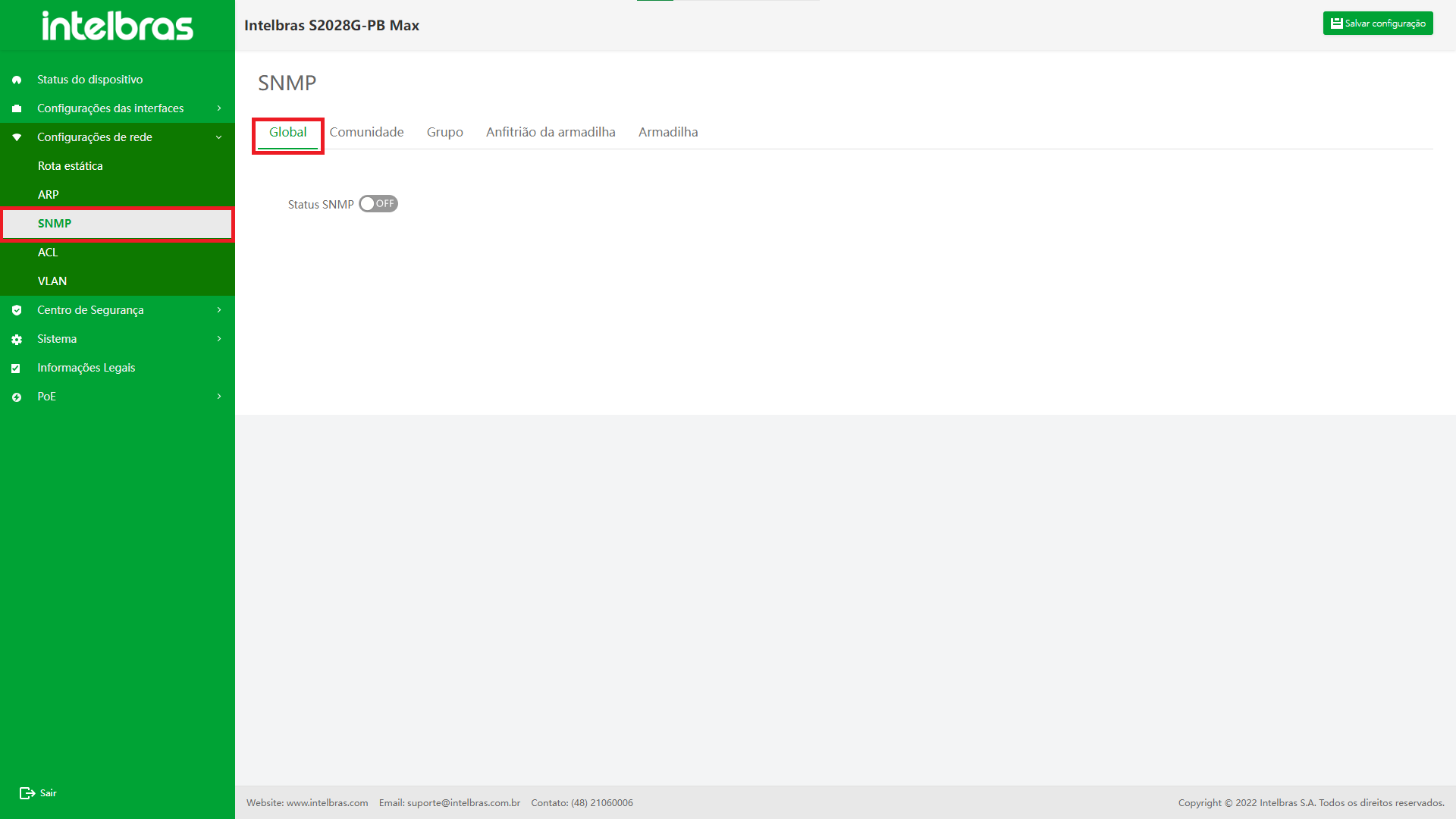

- Selecione "SNMP" em "Configuração de rede". Após entrar na interface de configuração SNMP, selecione "Global" (como mostrado na Figura ...).

- O botão "status SNMP" é o status da configuração global SNMP atual (ON

está habilitado, OFF está desabilitado).

- Quando o "status SNMP" estiver DESLIGADO, clique no botão e aguarde a conclusão da configuração e, em seguida, você poderá habilitar o serviço de configuração global SNMP e o status "SNMP" se tornará "LIGADO".

- Quando o "status SNMP" estiver LIGADO, uma caixa de

aviso aparecerá após clicar no botão, perguntando se você tem

certeza de desabilitar o serviço de configuração global SNMP.

Após clicar em "OK", o serviço de configuração global SNMP será desabilitado e o status "SNMP" passará a ser "OFF".

Se você clicar em "Cancelar" o serviço de configuração global SNMP não será desabilitado (como mostrado na Figura ...).

Comunidade SNMP

O nome da comunidade SNMP pode ser considerado como a senha entre o NMS e o agente

SNMP, ou seja, o agente SNMP só aceita a operação de gerenciamento do mesmo nome de

comunidade, e o SNMP de nomes de comunidade diferentes não será respondido e será

descartado diretamente.

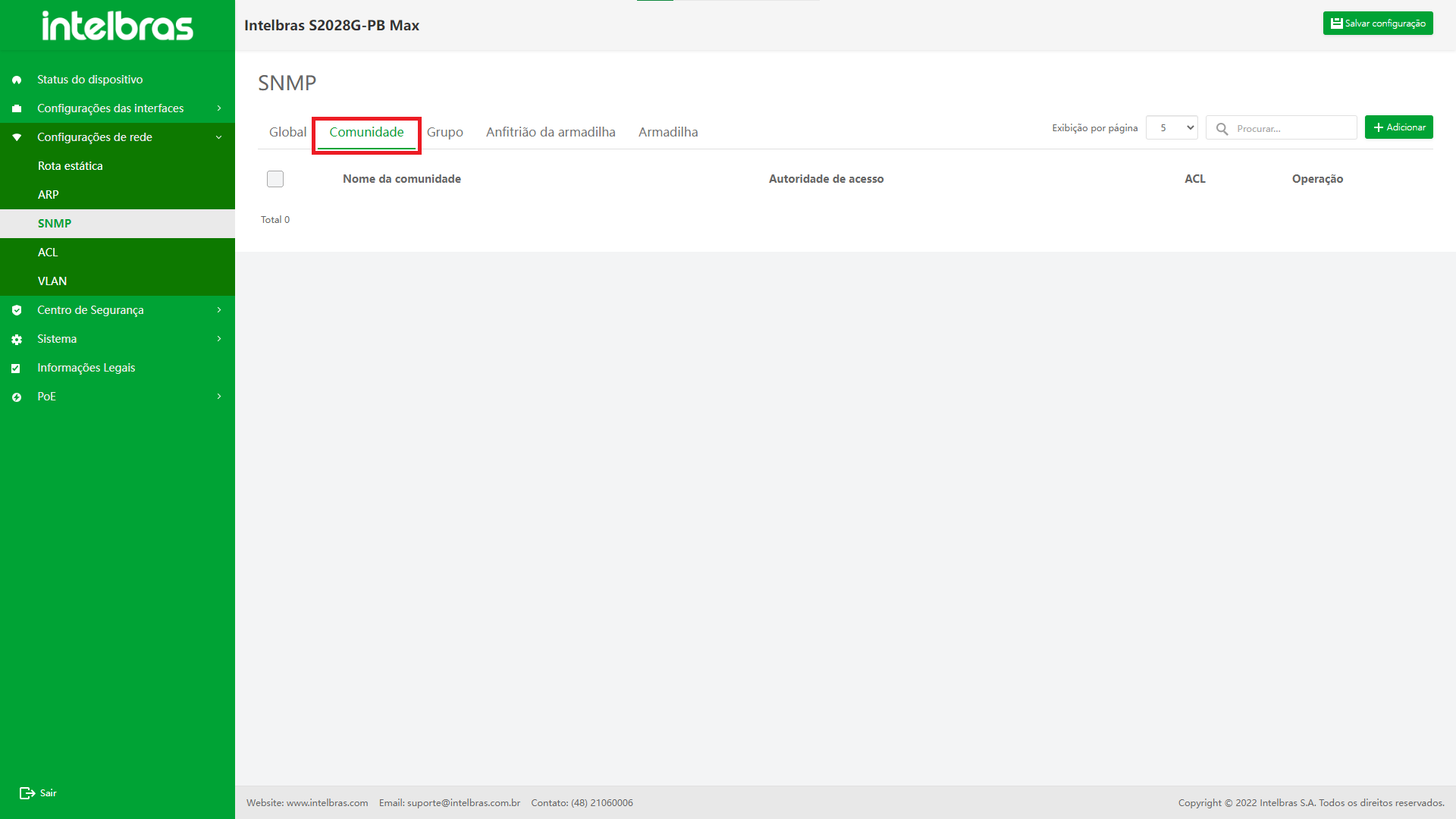

Após entrar na interface de configuração SNMP, selecione "SNMP community"

para entrar na interface da comunidade SNMP. A interface suporta as funções de

pesquisa difusa de dados, adição de dados e exclusão (em lote) de dados (como

mostrado na Figura ...).

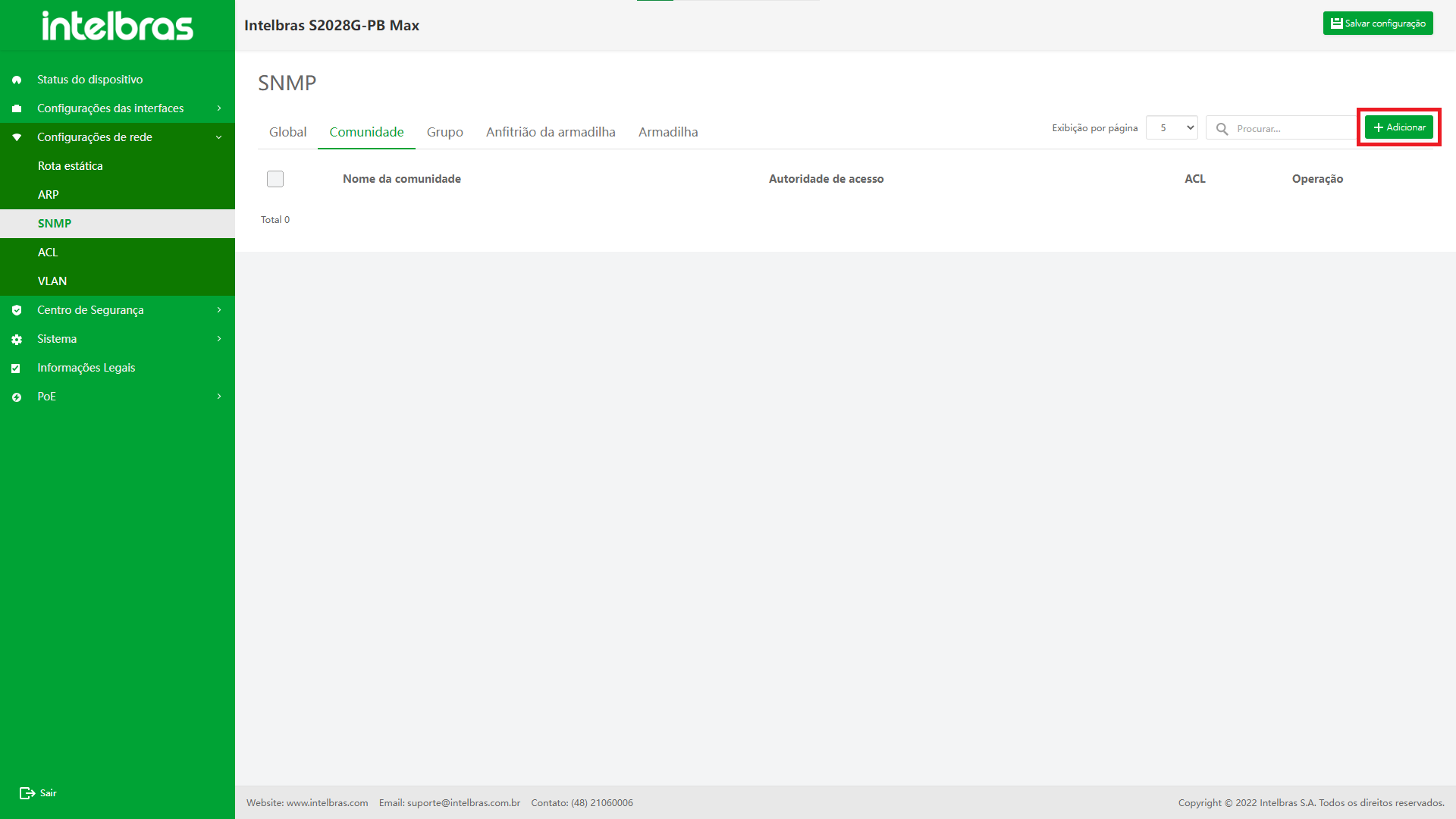

Adicionar Comunidade SNMP

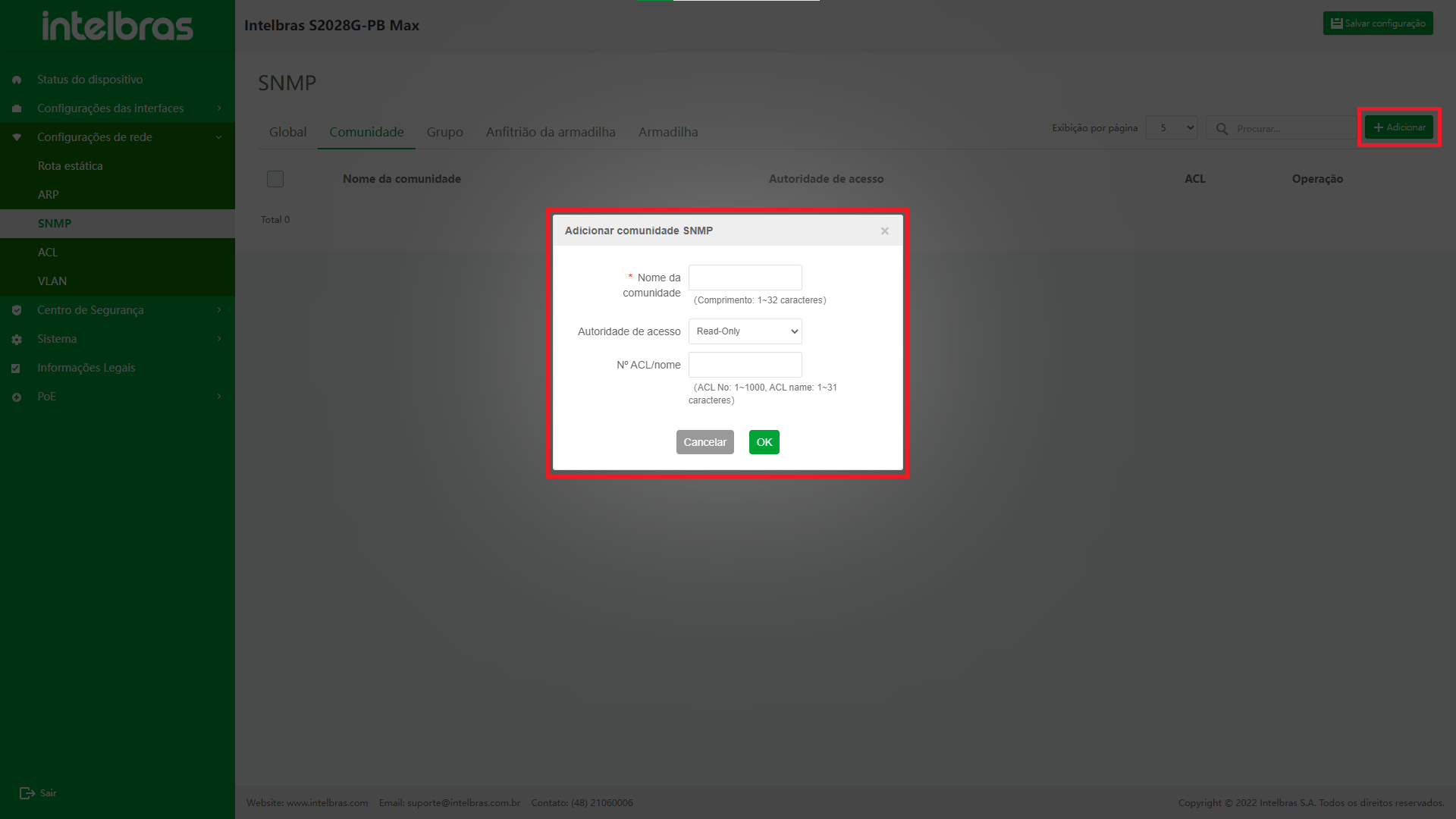

- Clique no botão "Adicionar" no canto superior direito e exiba a janela de entrada de informações (como mostrado na Figura ...).

- Após inserir as informações na janela pop-up, clique em "OK" para adicionar a comunidade SNMP (as com "*" são obrigatórias).

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão adicionados (como mostrado na Figura ...).

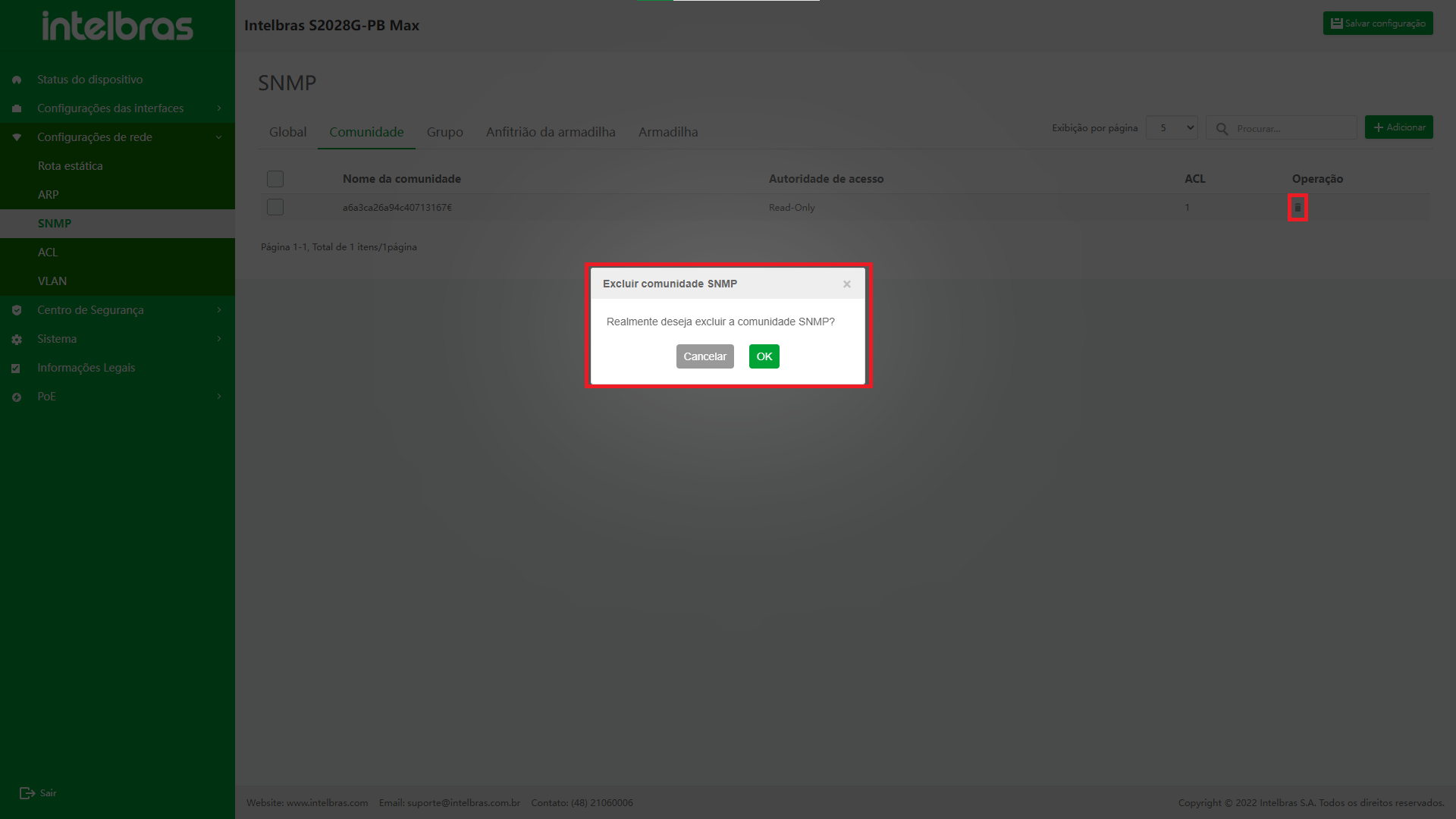

Excluir uma única comunidade SNMP

- Após clicar no ícone “Excluir” na operação, uma caixa de diálogo aparecerá para perguntar se você tem certeza de excluir a comunidade SNMP.

- Clique em "OK" para excluir essas informações do grupo SNMP.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão excluídos (como mostrado na Figura ...).

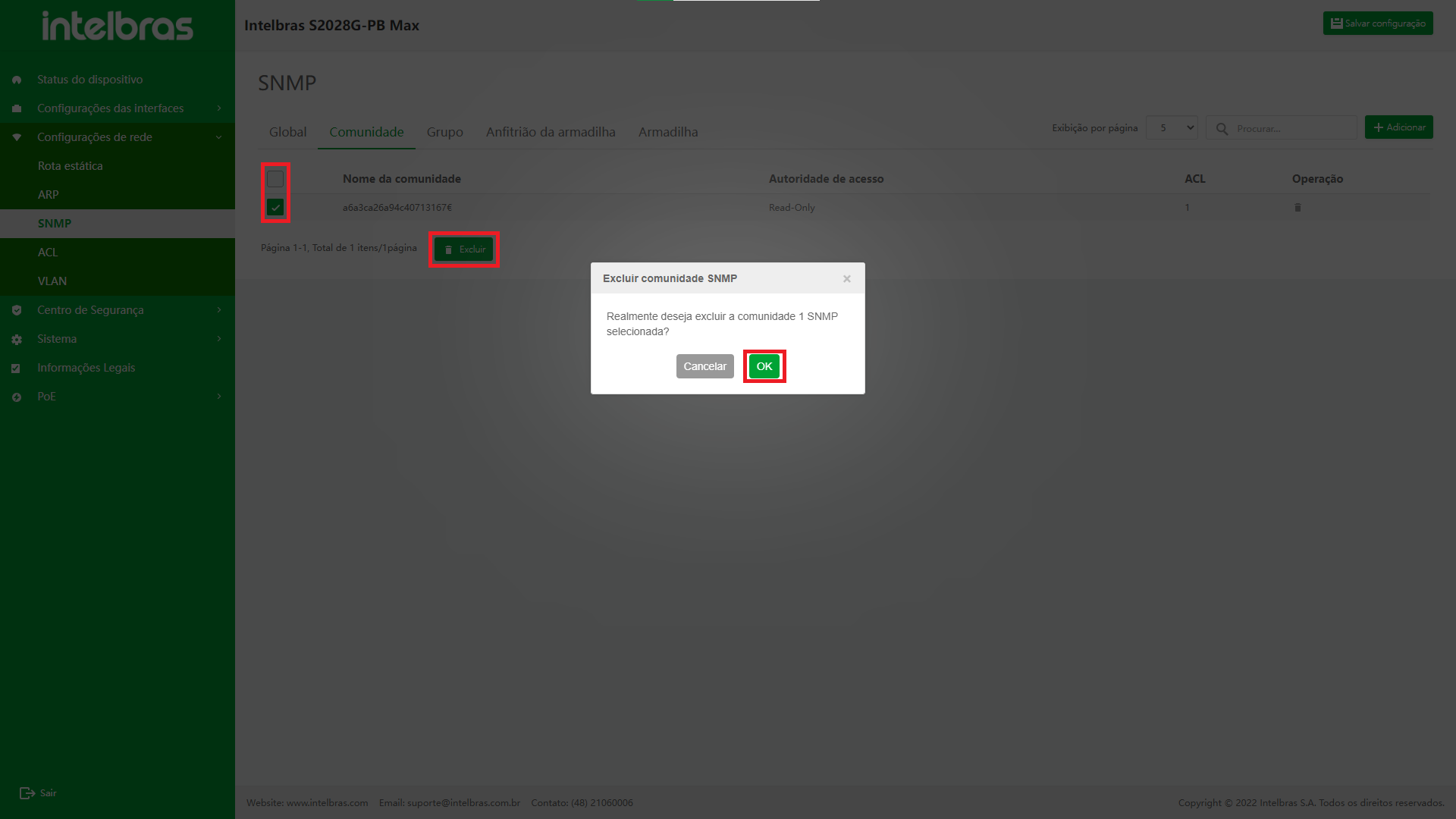

Exclusão em lote de comunidades SNMP

- Depois de selecionar várias comunidades SNMP, clique no botão “Excluir” abaixo para abrir uma caixa de diálogo para perguntar se você tem certeza de excluir as comunidades SNMP selecionadas.

- Clique em "OK" para excluir as informações da comunidade SNMP em lotes.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão excluídos (como mostrado na Figura ...).

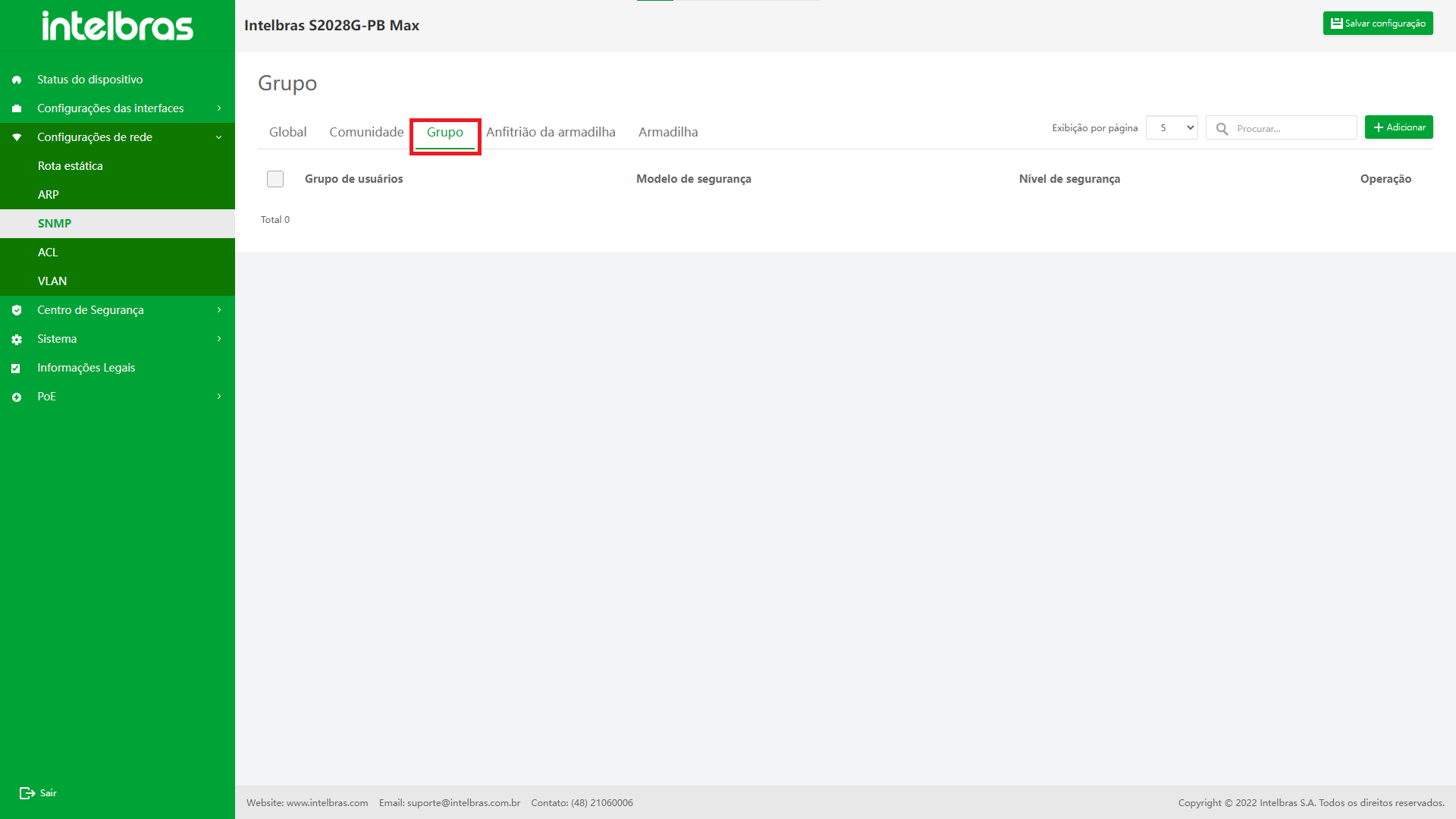

Grupo de usuários SNMP

Ao controlar, alguns usuários podem ser associados a um grupo. Os usuários do

mesmo grupo têm os mesmos direitos de acesso.

Selecione "Configuração de rede" na barra de navegação e, em seguida,

selecione "grupo de usuários SNMP" em "SNMP" para entrar na

interface de configuração do grupo de usuários SNMP. A interface suporta dados

de pesquisa difusa, adição de dados, exclusão de dados (lote) e configuração de

dados relacionados do grupo de usuários SNMP (como mostrado na Figura ...).

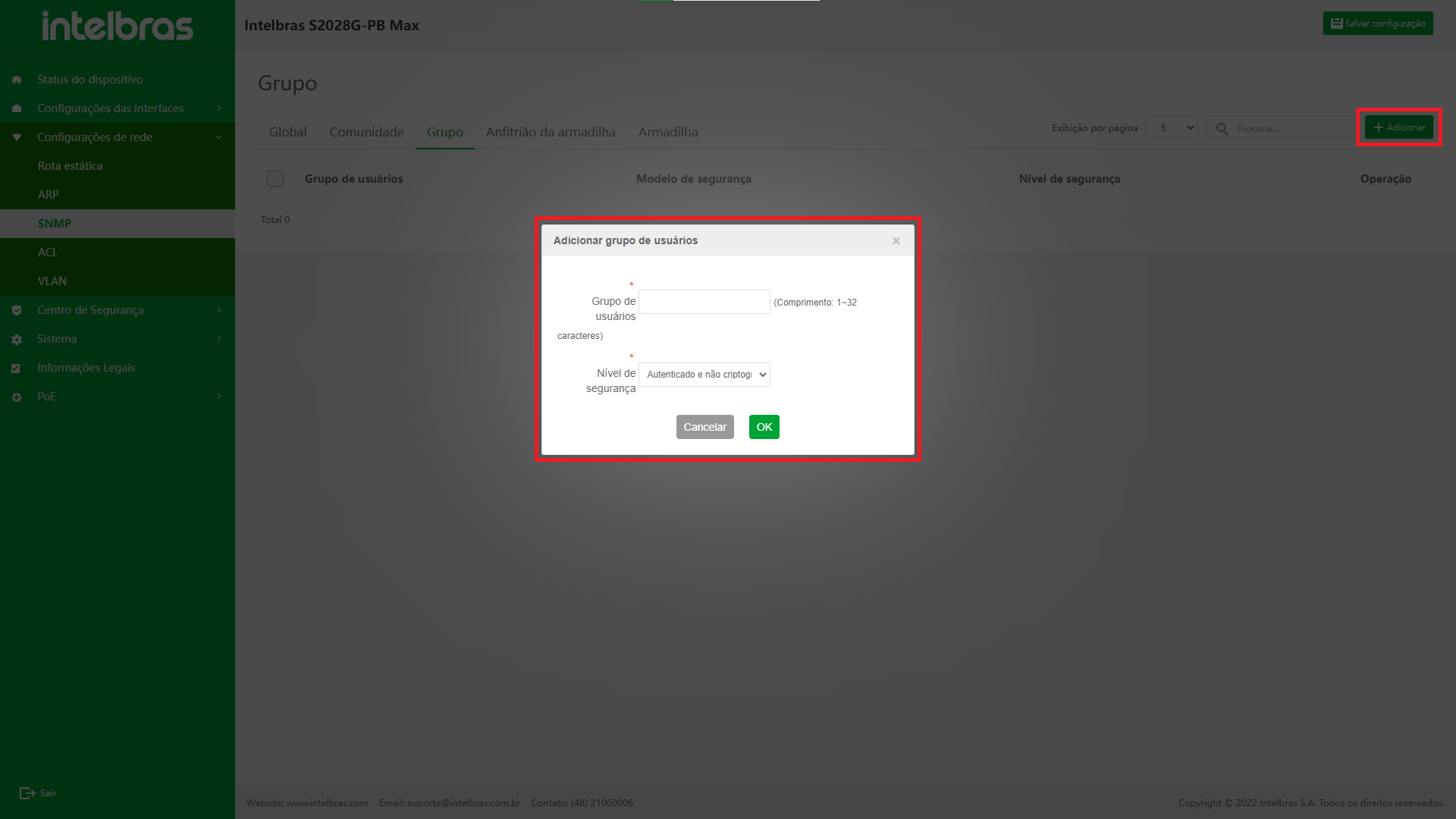

Adicionar grupo de usuários SNMP

- Clique no botão "Adicionar" no canto superior direito e exiba a janela de entrada de informações.

- Após inserir as informações na caixa pop-up (inserir de acordo com o prompt), clique em "OK" para adicionar o grupo de usuários SNMP (os com "*" são obrigatórios).

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão adicionados (como mostrado na Figura ...).

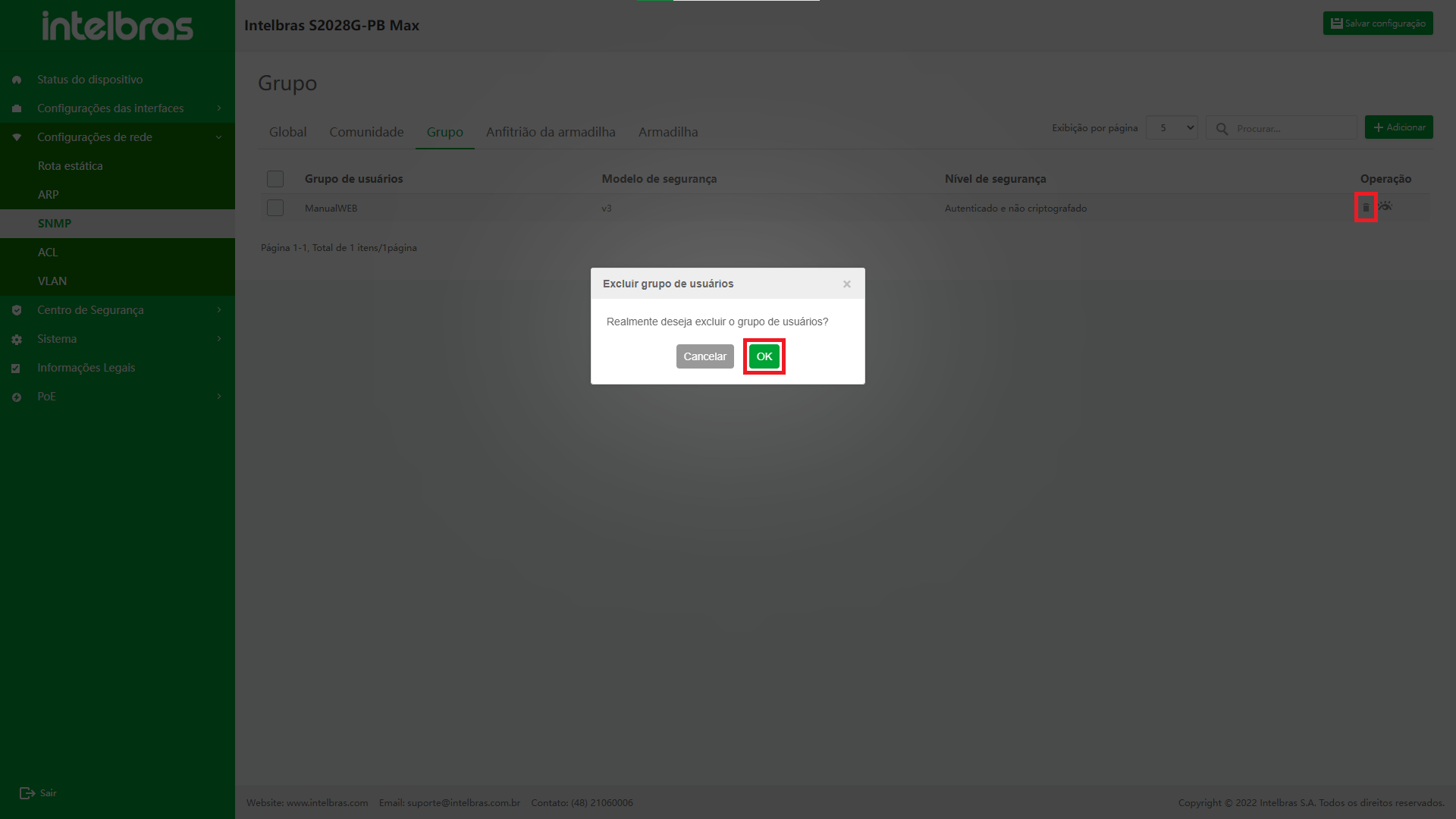

Excluir um único grupo de usuários SNMP

- Clique no ícone “Excluir” para o grupo de usuários SNMP ser excluído.

- Clique em "OK" na caixa de confirmação pop-up para excluir esse grupo de usuários SNMP (como mostrado na Figura ...).

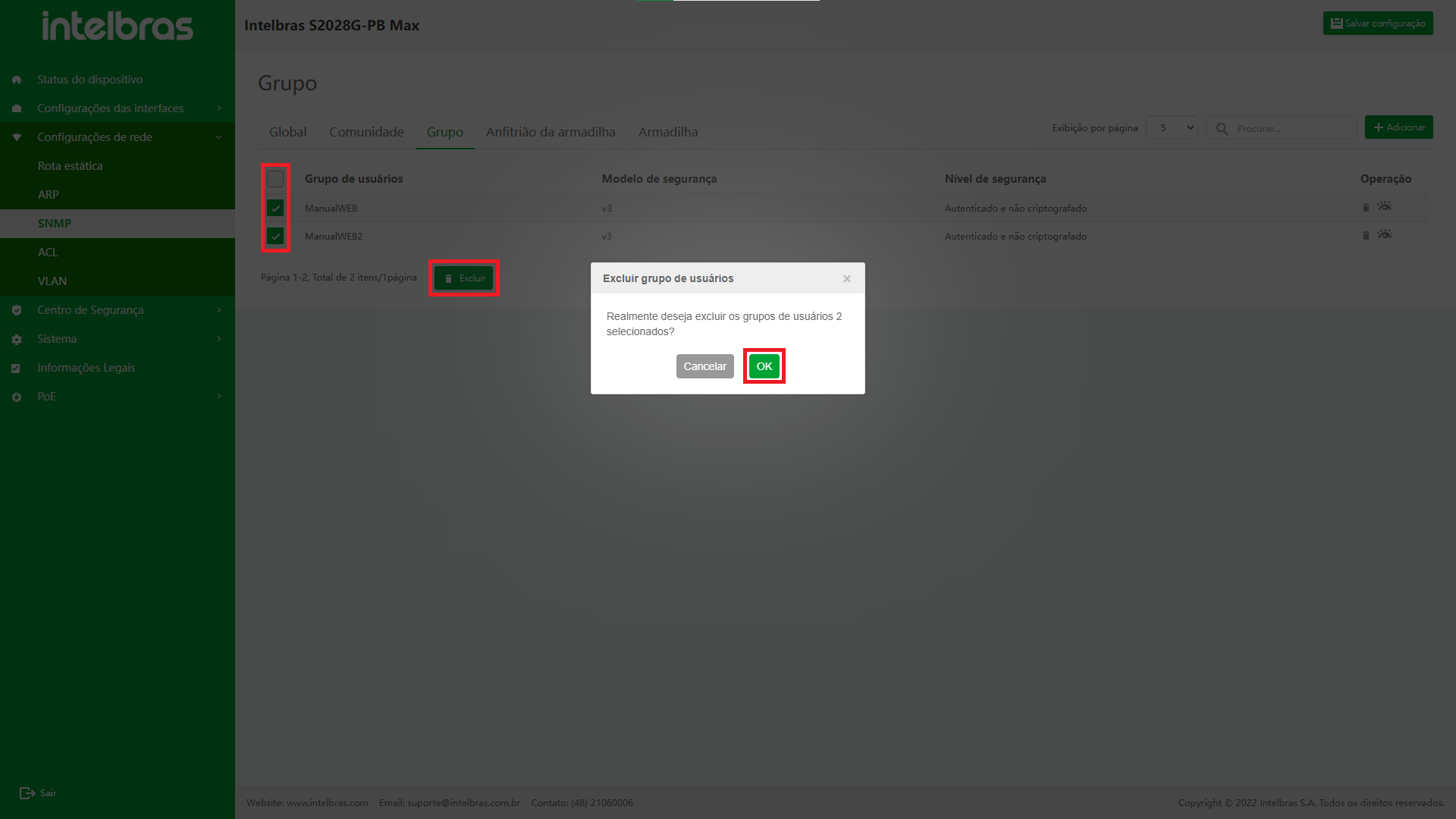

Excluir em Lote Grupo de Usuários SNMP

- Verifique o grupo de usuários SNMP a ser excluído, clique no botão “Excluir”.

- Clique em "OK" na caixa de confirmação pop-up para excluir o grupo de usuários SNMP selecionado.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão excluídos (como mostrado na Figura ...).

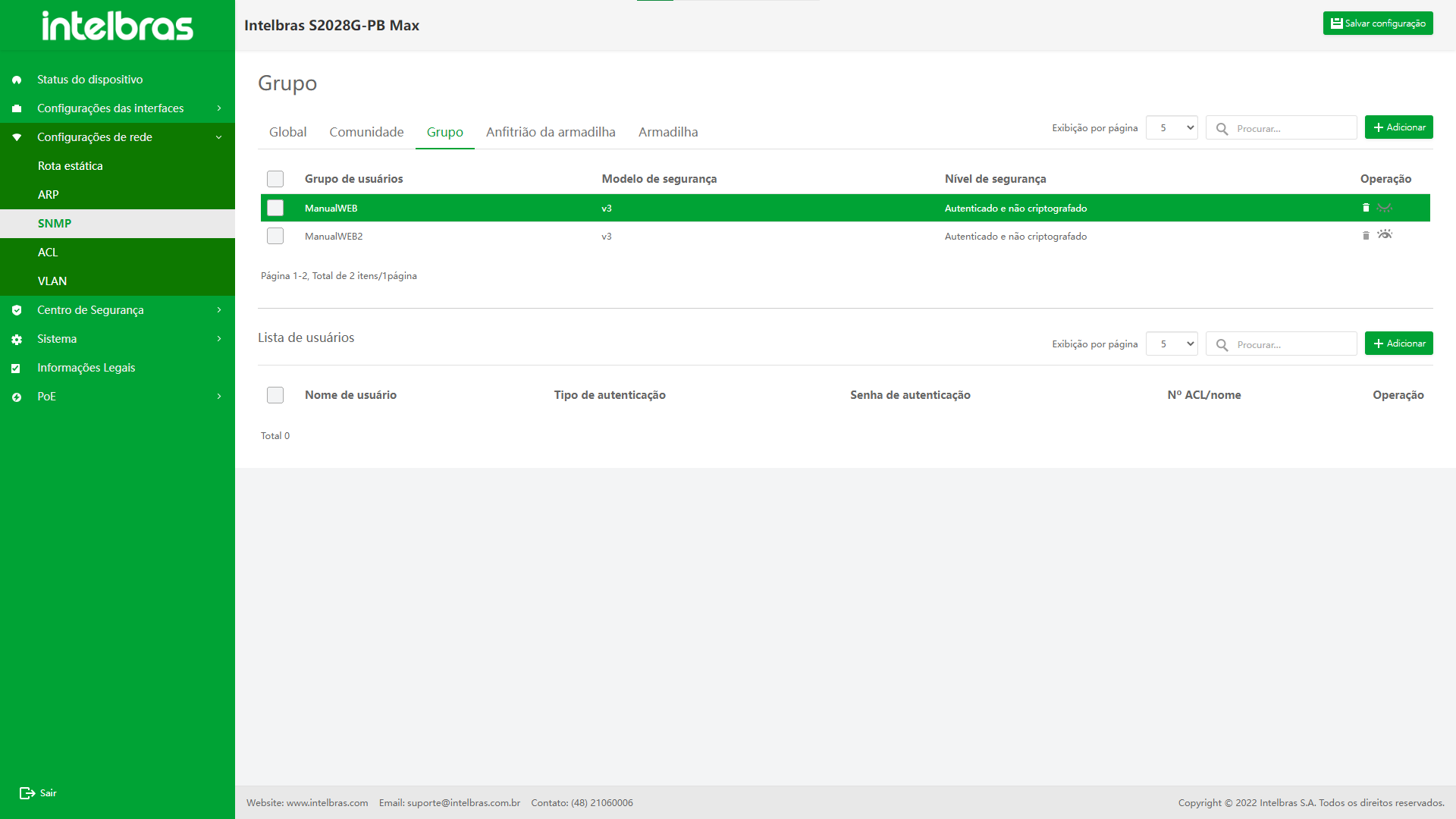

Visualizar usuário SNMP

No grupo de usuários SNMP, clique na lista de grupos de usuários SNMP para visualizar e todos os usuários SNMP pertencentes ao grupo de usuários SNMP aparecerão abaixo dela (como mostrado na Figura ...).

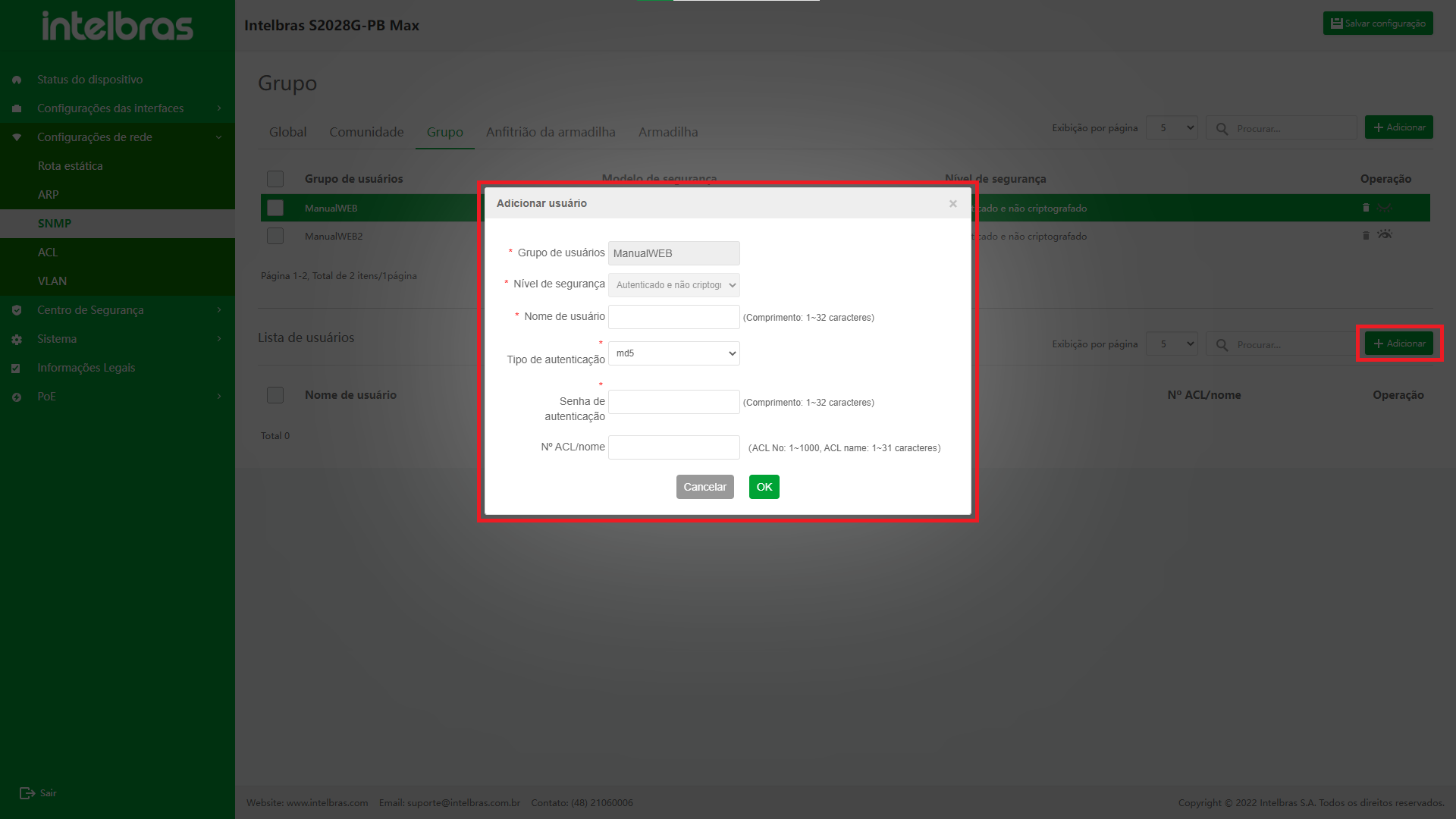

Adicionar usuário SNMP

- Clique no botão "Adicionar" no canto superior direito da lista de usuários para abrir a caixa pop-up de entrada de informações.

- Insira as informações na caixa pop-up (insira de acordo com o prompt) e clique em "OK" para adicionar usuários SNMP (os com "*" são obrigatórios).

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão adicionados (como mostrado na Figura ...).

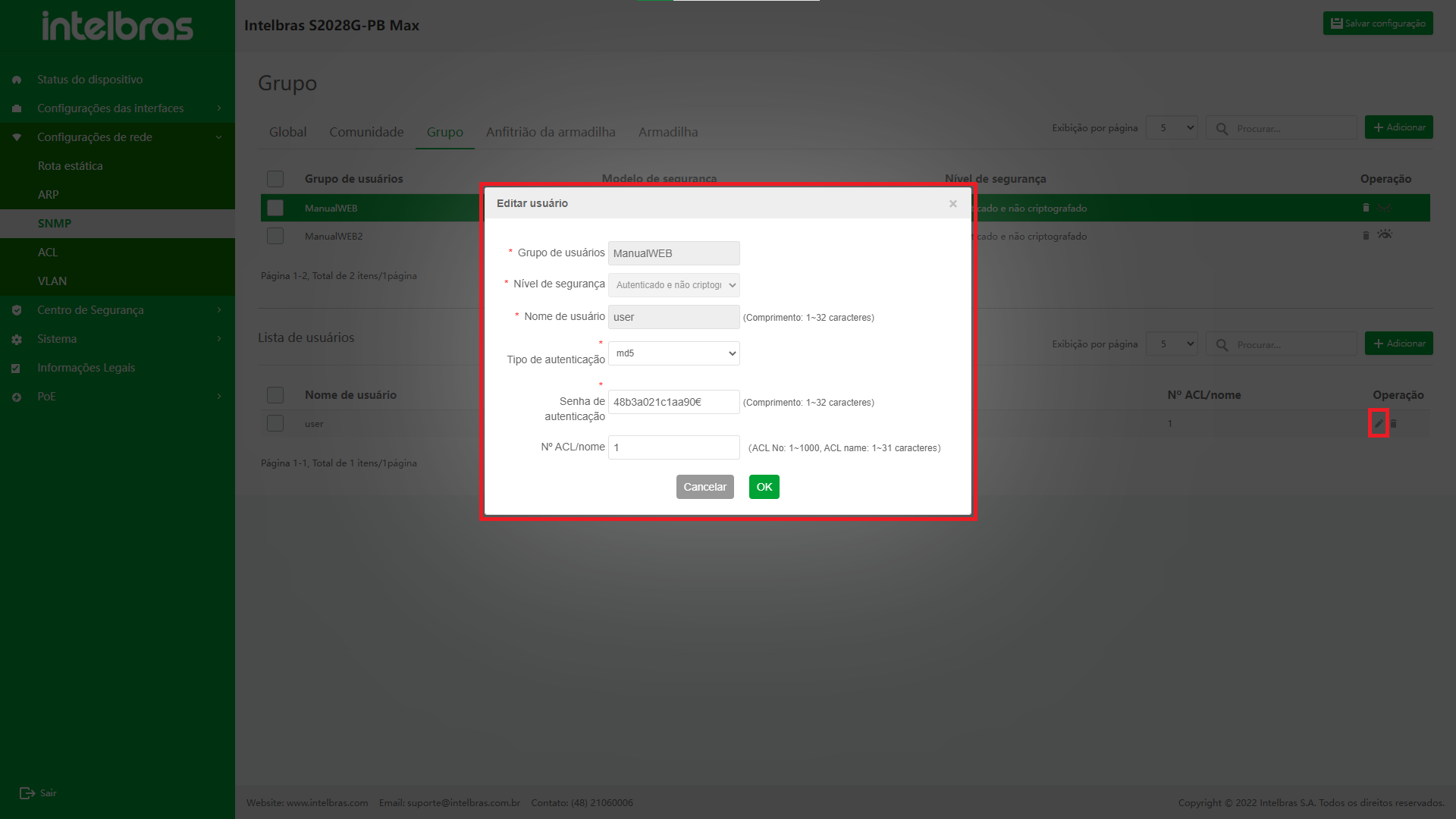

Editar usuário SNMP

- Clique no ícone "Editar" atrás do usuário SNMP a ser modificado e a caixa de diálogo "Editar usuário SNMP" aparecerá.

- Insira as informações na caixa de diálogo e clique em "OK" para modificar este usuário SNMP (como mostrado na Figura ...).

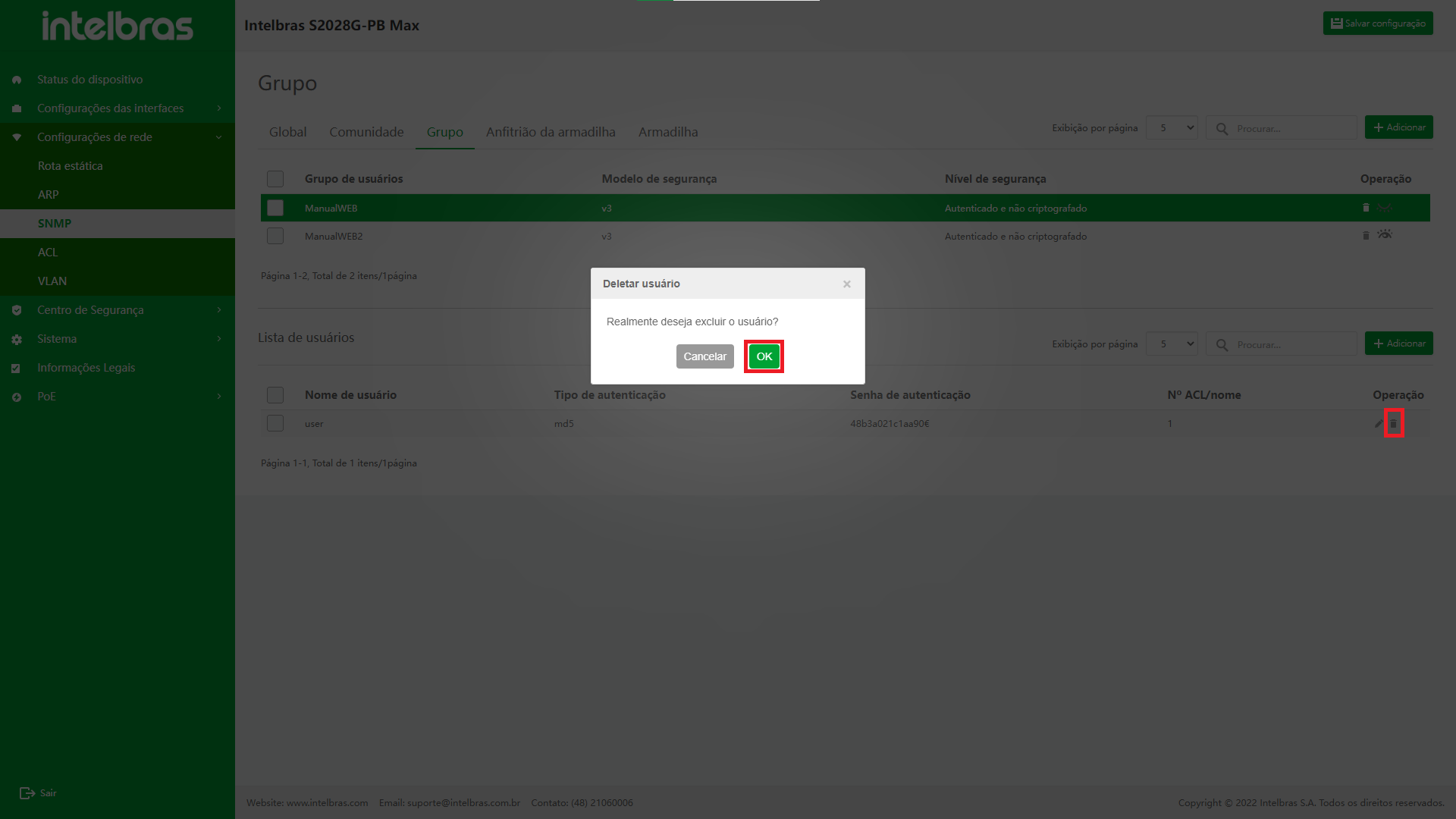

Excluir um único usuário SNMP

- Clique no ícone “Excluir” após o usuário SNMP a ser excluído

- Clique em "OK" na caixa de confirmação pop-up para excluir esse usuário SNMP (como mostrado na Figura ...).

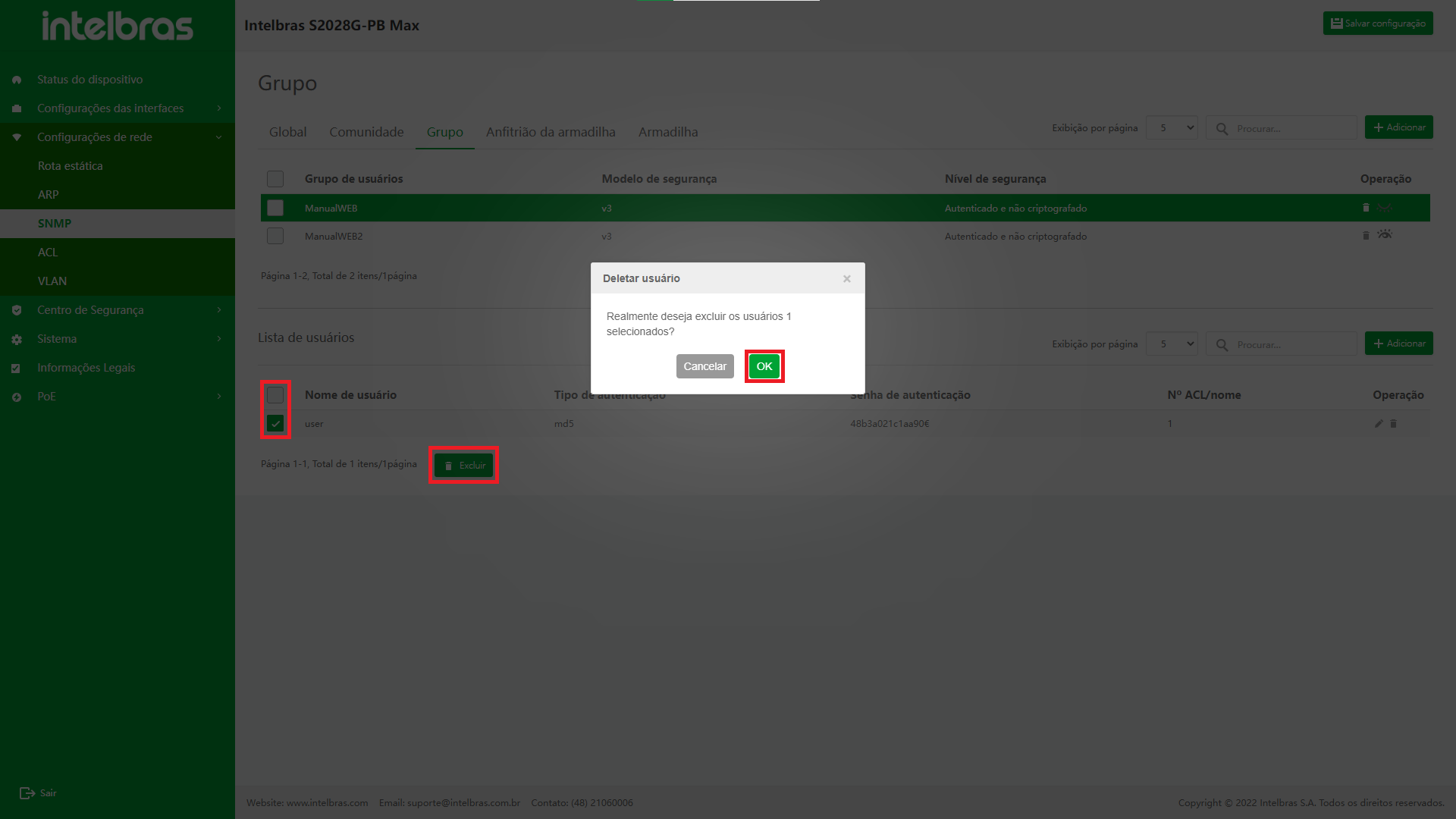

Excluir Usuários SNMP em Lote

- Verifique os usuários SNMP a serem excluídos, clique no botão “Excluir”.

- Clique em "OK" na caixa de confirmação pop-up para excluir os usuários SNMP selecionados.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão excluídos (como mostrado na Figura ...).

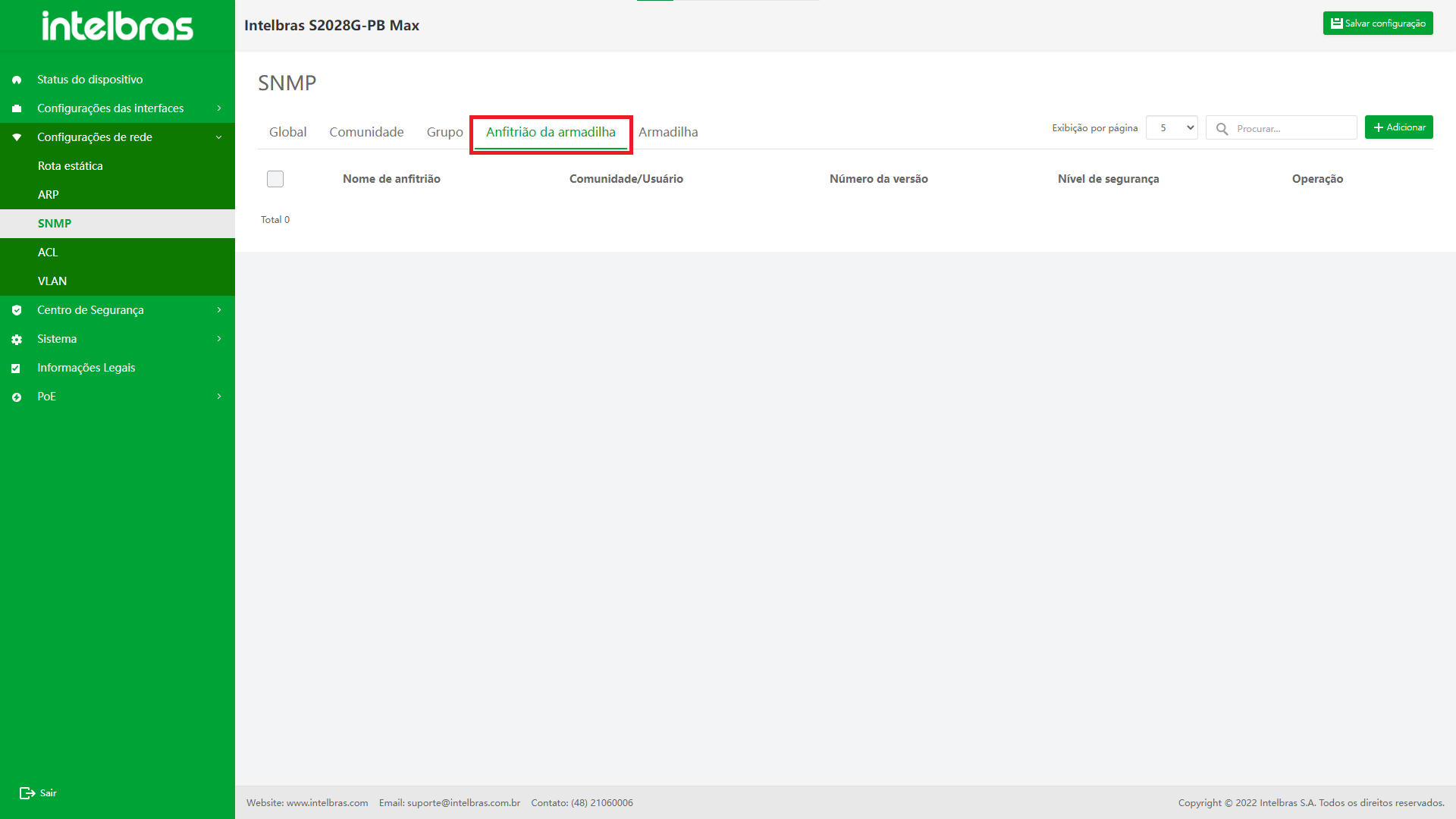

Trap Host

O pacote enviado pelo agente SNMP para informar à estação de trabalho da rede

SNMP que algo aconteceu.

Selecione "Configuração de rede" na barra de navegação e, em seguida,

selecione "Trap Host" em "SNMP" para entrar na interface de

configuração do host de trap. A interface suporta as funções de pesquisa difusa

de dados, adição de dados, modificação de dados e exclusão (em lote) de dados

(como mostrado na Figura ...).

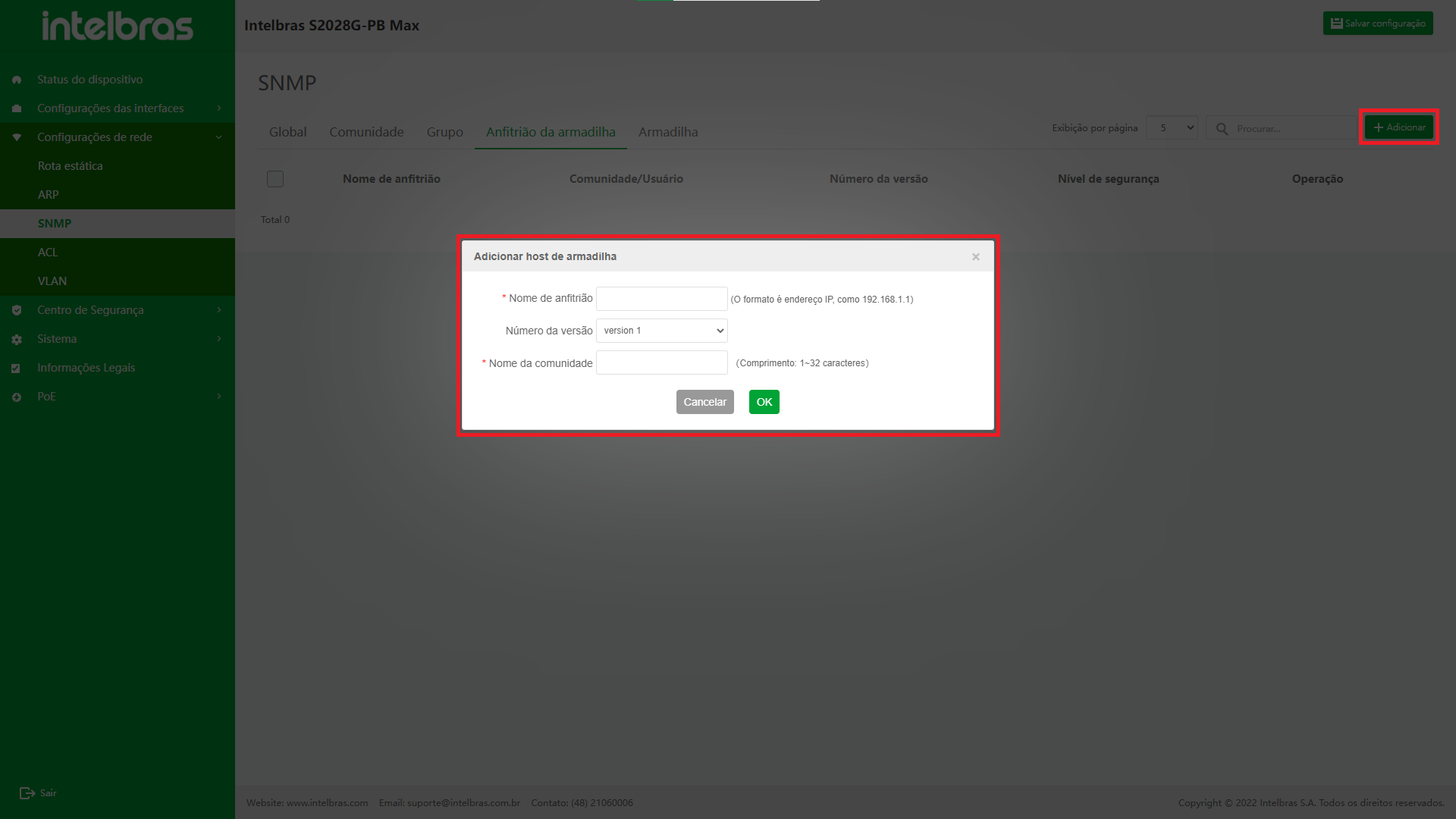

Adicionar Trap Host

- Clique no botão "Adicionar" no canto superior direito para abrir a caixa pop-up de entrada de informações.

- Insira as informações na caixa pop-up (insira de acordo com o prompt) e clique em "OK" para adicionar o host Trap (os com "*" são obrigatórios).

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão adicionados (como mostrado na Figura ...).

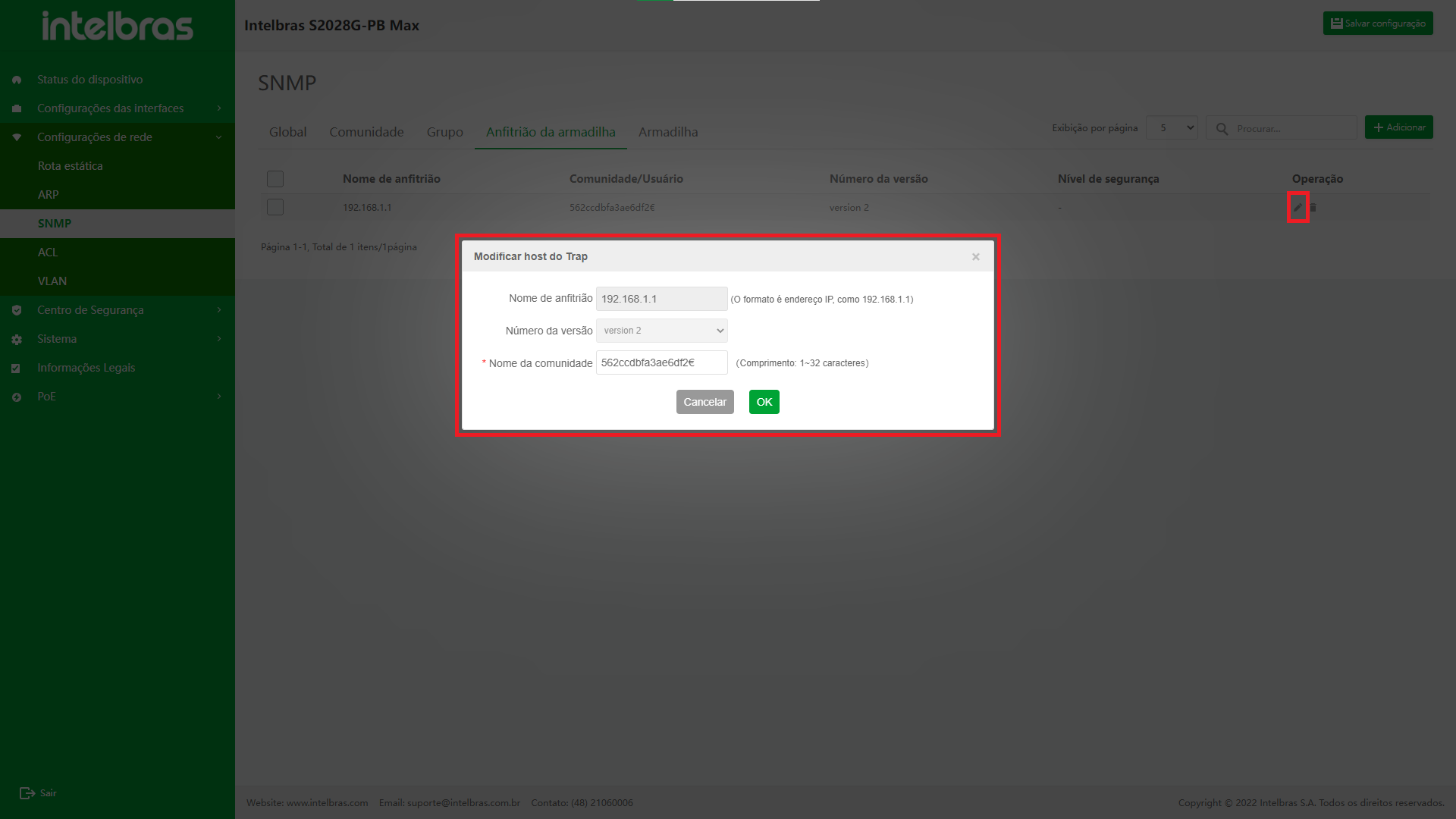

Editar Trap Host

- Clique no ícone "Editar" na operação e a caixa de diálogo "Modificar Trap Host" aparecerá.

- Insira as informações na caixa de diálogo, e clique em "OK" para modificar o Trap Host (a caixa de entrada cinza não é operável e as com "*" são necessárias).

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão modificados (como mostrado na Figura ...).

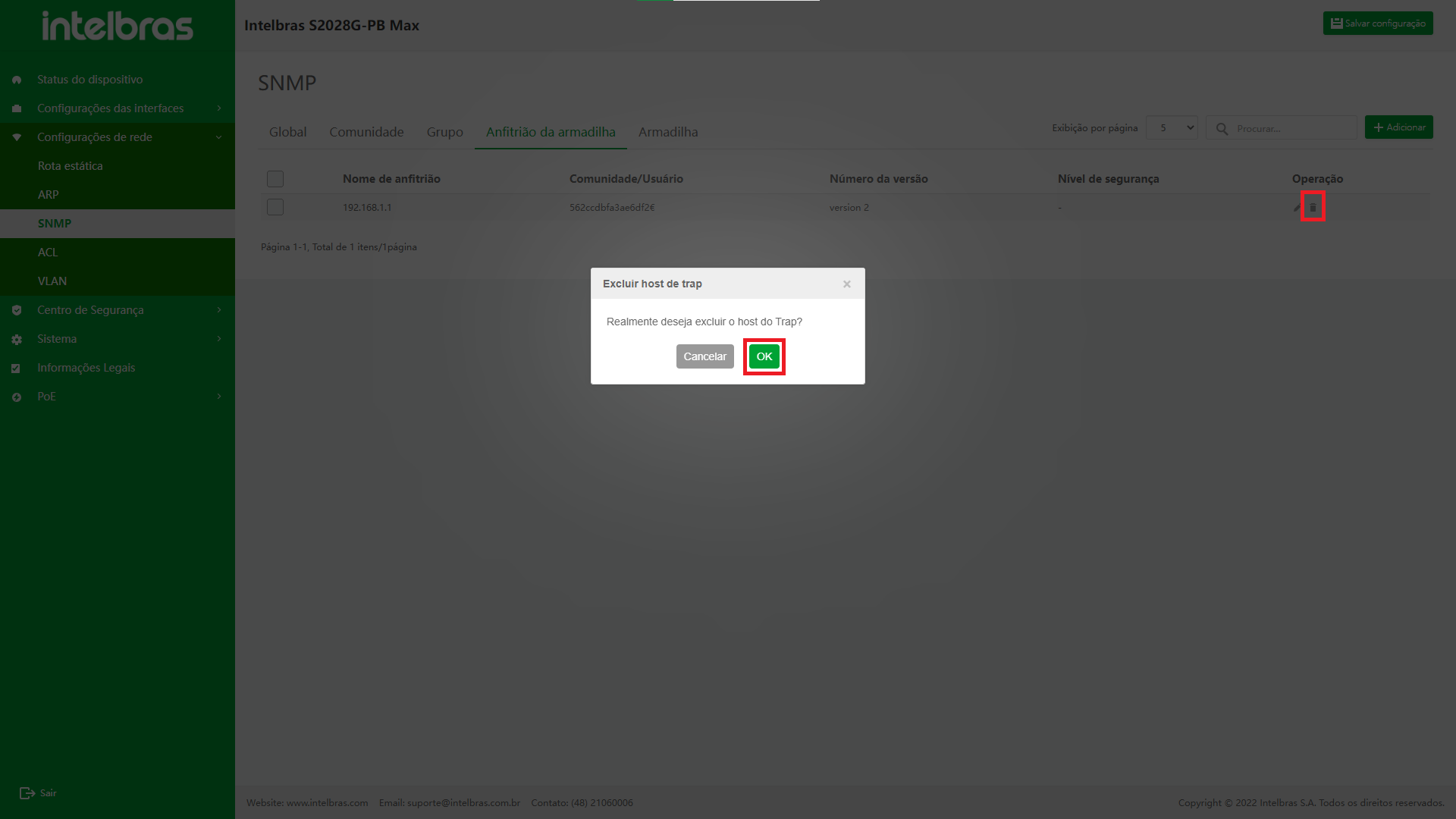

Excluir um único Trap Host

- Clique no ícone “Excluir”, uma caixa de diálogo aparecerá, perguntando se deseja excluir o Trap Host.

- Clique em "OK" para excluir as informações do Trap Host.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão excluídos (como mostrado na Figura ...).

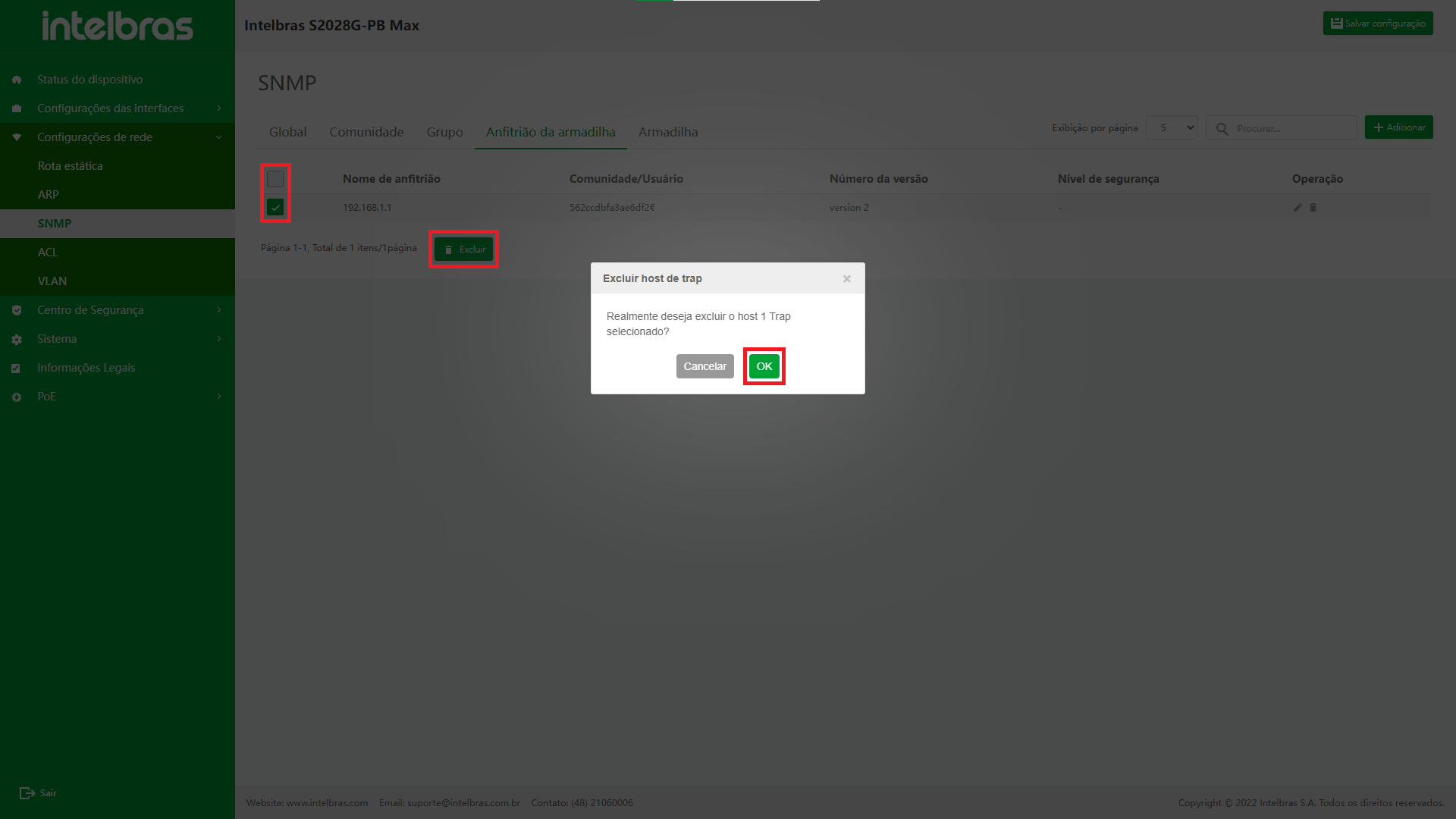

Excluir em Lote Trap Hosts

- Selecione vários Trap Hosts e clique no botão “Excluir”.

- Uma caixa de diálogo aparecerá, perguntando se você tem certeza de excluir os hosts de trap selecionados. Clique em "OK" para excluir as informações do host de trap em lote.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão excluídos (como mostrado na Figura ...).

Configuração de Trap SNMP

Trap são as informações enviadas pelo agente SNMP para a estação de trabalho da rede,

que é usada para relatar alguns eventos específicos. Os pacotes de trap são

divididos em trap geral e trap personalizado. As armadilhas gerais incluem o

seguinte: autenticação, linkdown, linkup, coldstart e warmstart. Os traps

personalizados são emitidos de acordo com os requisitos de cada módulo.

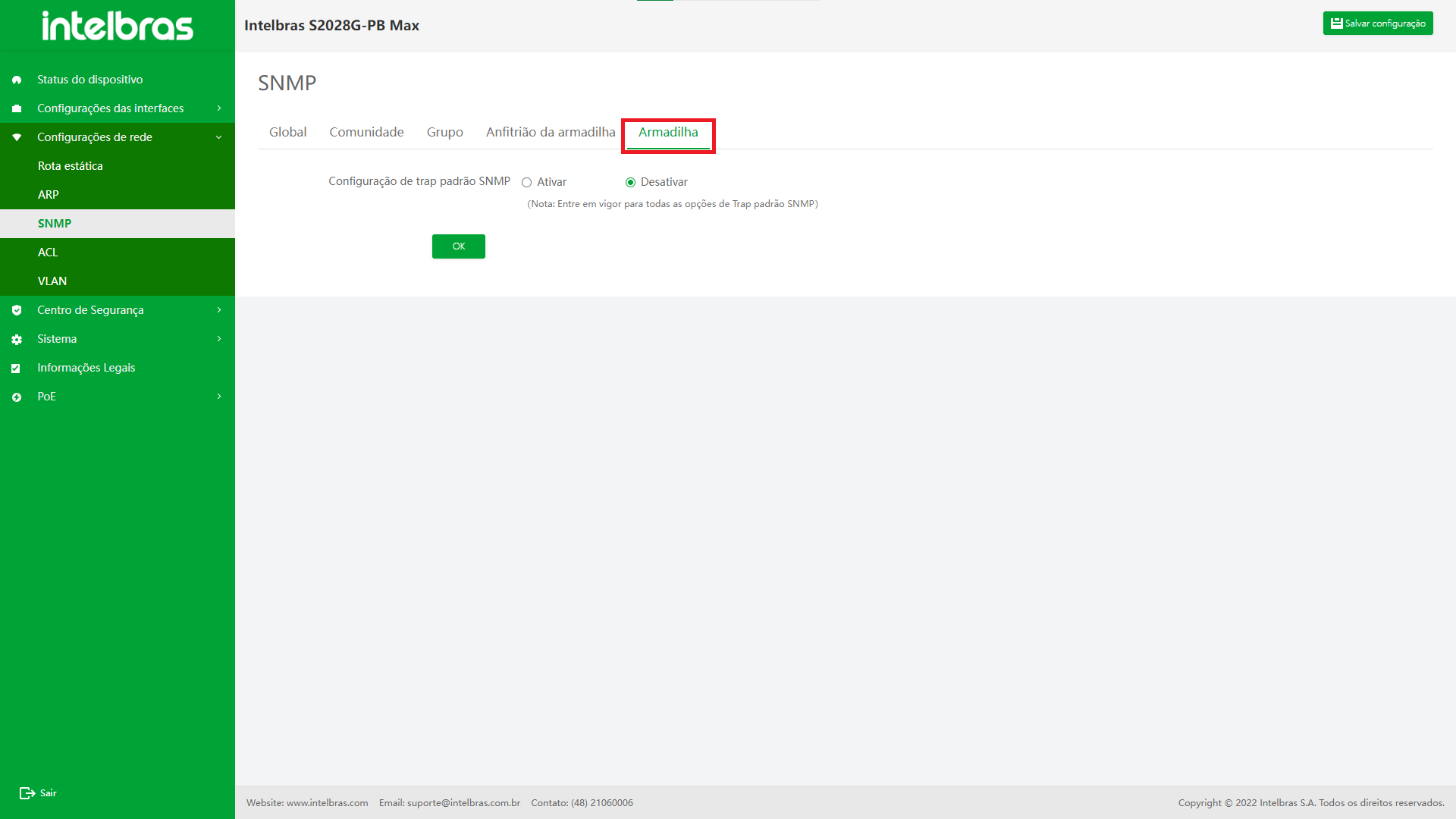

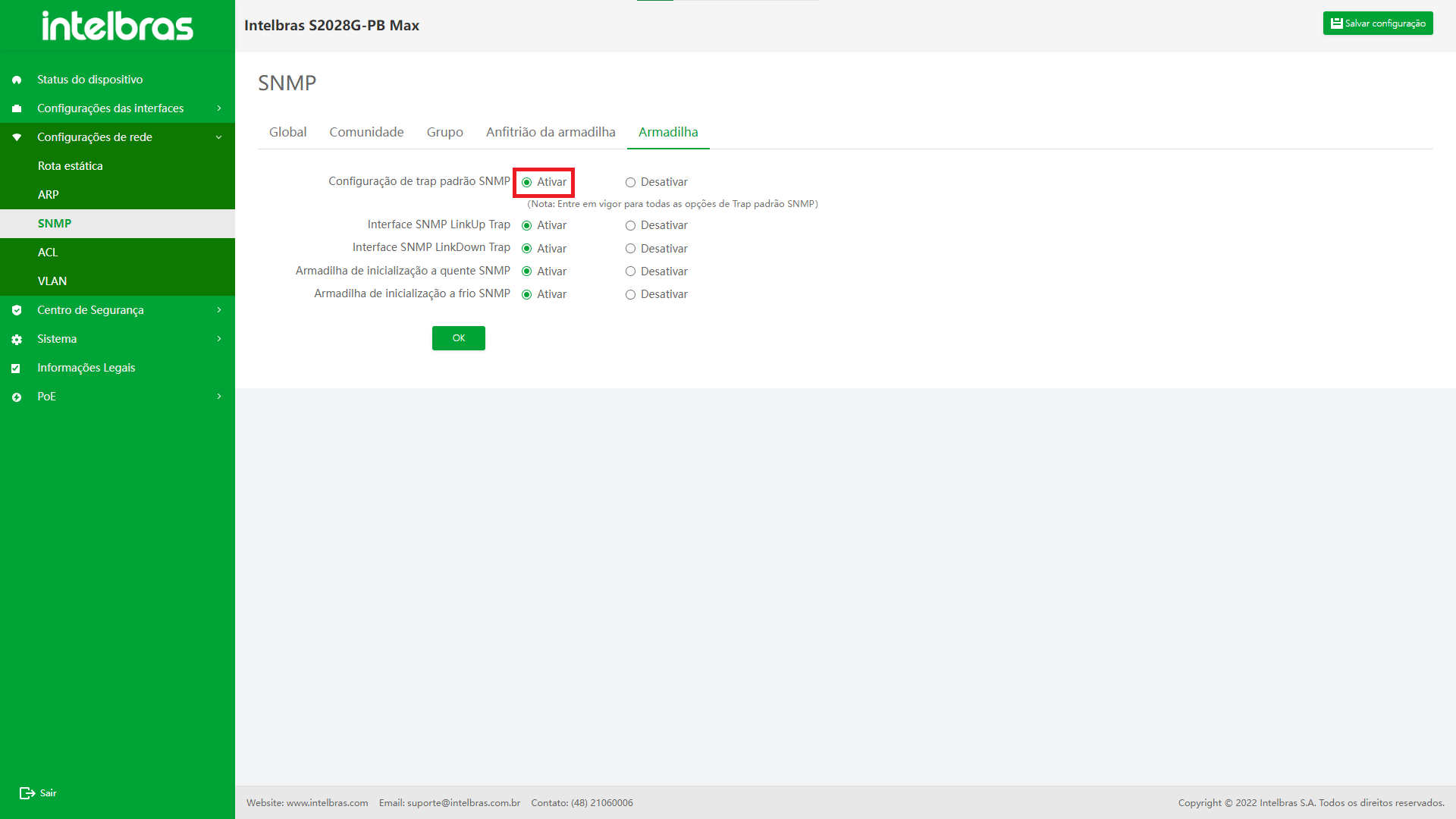

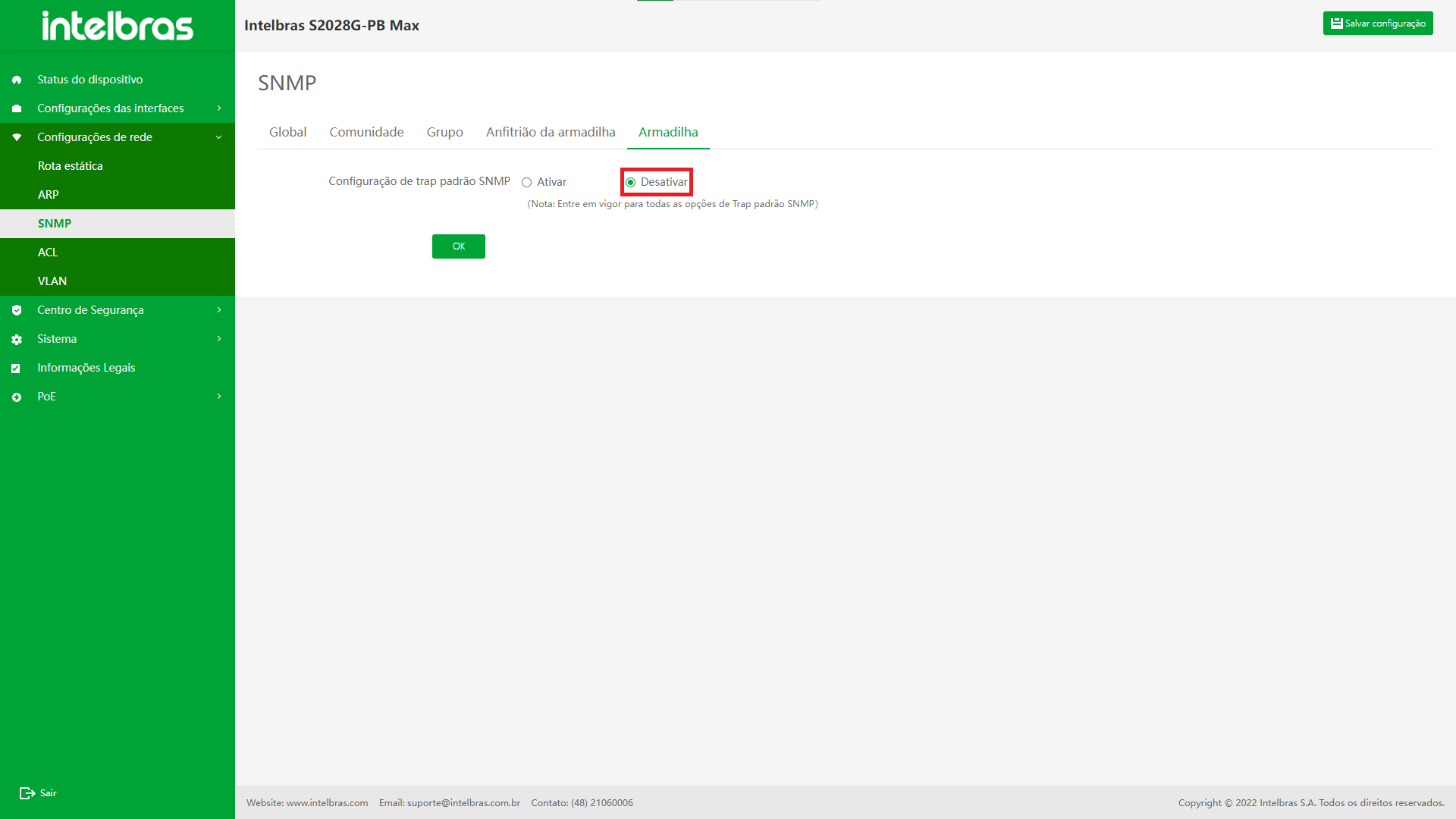

Selecione "Configuração de rede" na barra de navegação e, em seguida,

selecione "Configuração de interceptação SNMP" em "SNMP" para entrar na

interface de configuração de interceptação SNMP (como mostrado na Figura ...).

Função de Configuração de Trap SNMP

- Se “Ativado” for selecionado para "SNMP global trap configuration", as operações "Ativado" e "Desativado" de "SNMP interface linkup trap", "SNMP interface linkdown trap", "SNMP hot start trap" e "SNMP cold start trap" será exibido.

- Clique em "OK" para completar a configuração do trap SNMP (como mostrado na Figura ...).

- Se “Desativado” for selecionado para "SNMP global trap configuration", as operações "Ativado" e "Desativado" de "SNMP interface linkup trap", "SNMP interface linkdown trap", "SNMP hot start trap" e "SNMP cold start trap" será exibido.

- Clique em "OK" para completar a configuração do trap SNMP (como mostrado na Figura ...).

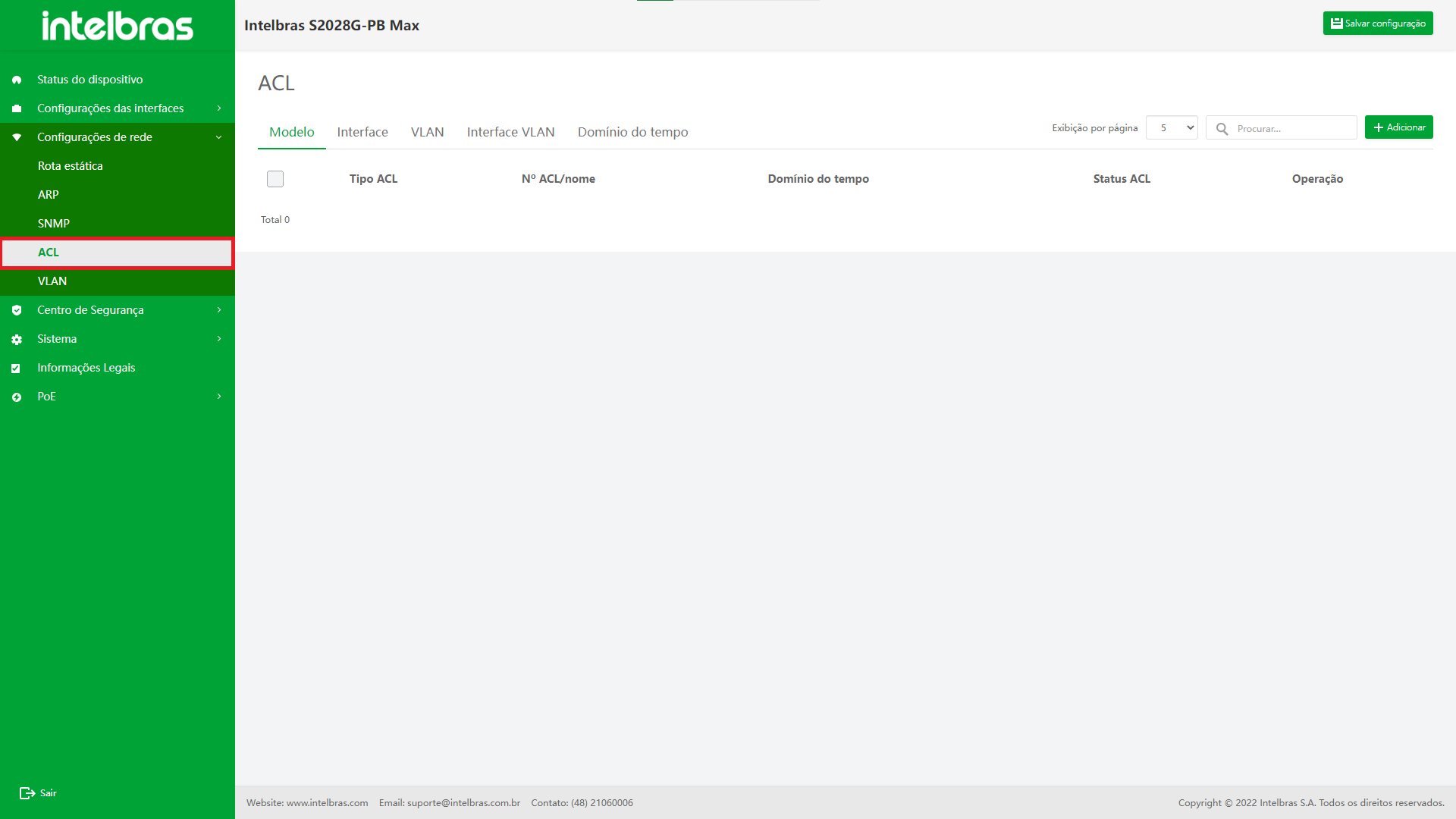

ACL

ACL (lista de controle de acesso), uma ACL é composta por uma série de regras, cada regra é uma declaração de permissão, negação ou comentário, declarando as condições e o comportamento correspondentes. As regras de ACL filtram pacotes combinando alguns campos na mensagem.

ACL Template

Mostrar todos os modelos de ACL, que são divididos em dois tipos: IPv4 padrão e IPv4 estendido.

- IPv4 padrão: apenas faça regras de acordo com o endereço IP de origem para filtrar o pacote.

- IPv4 estendido: crie regras de acordo com o tipo de protocolo, endereço IP de origem e endereço IP de destino para filtrar pacotes.

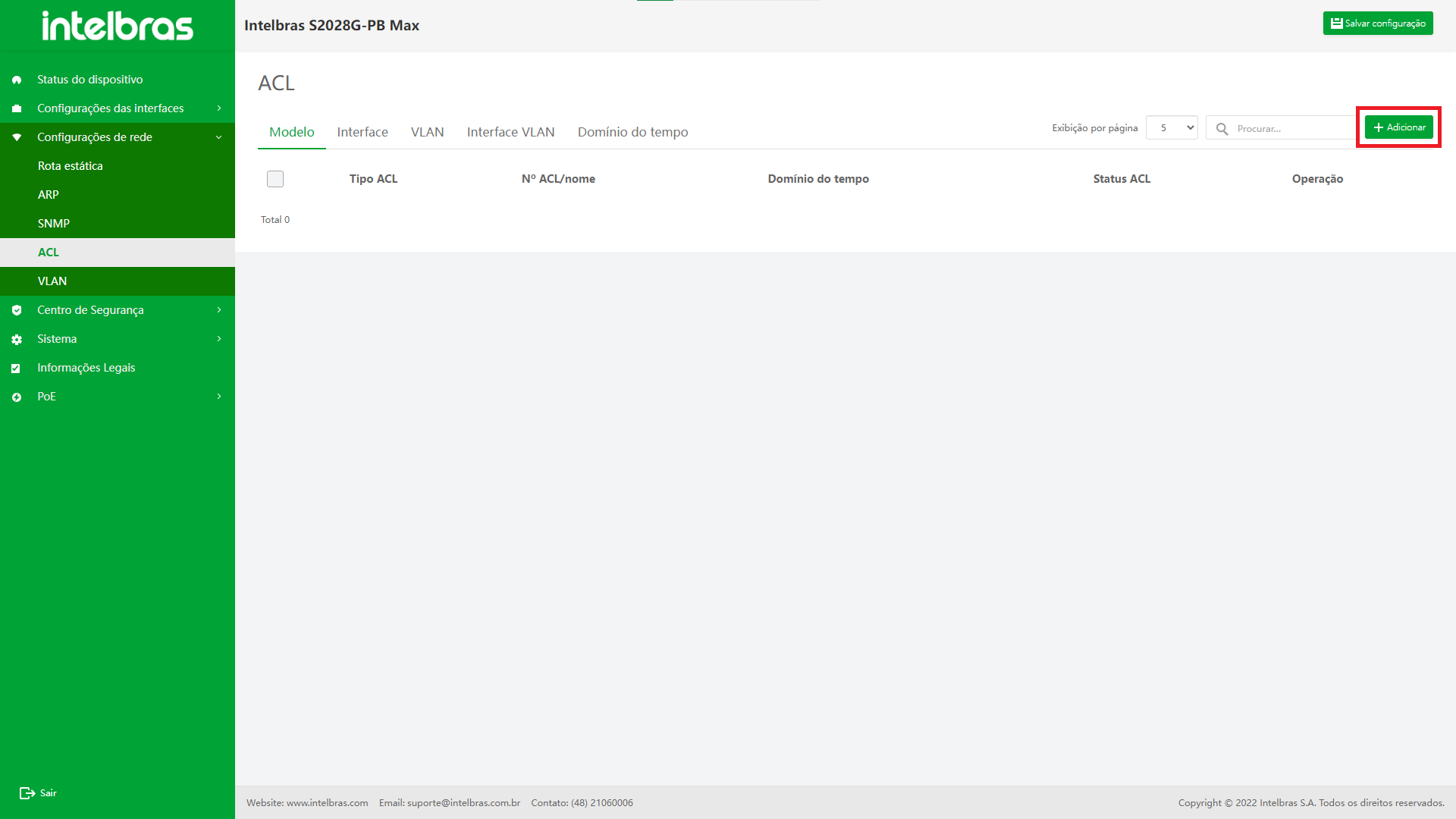

Entrar na Interface de ACL Template

Selecione "ACL" em "Configuração de rede" para entrar na interface de configuração ACL. Após entrar na interface de configuração ACL, clique na guia "ACL template" para entrar na interface "ACL template" (como mostrado na Figura ...).

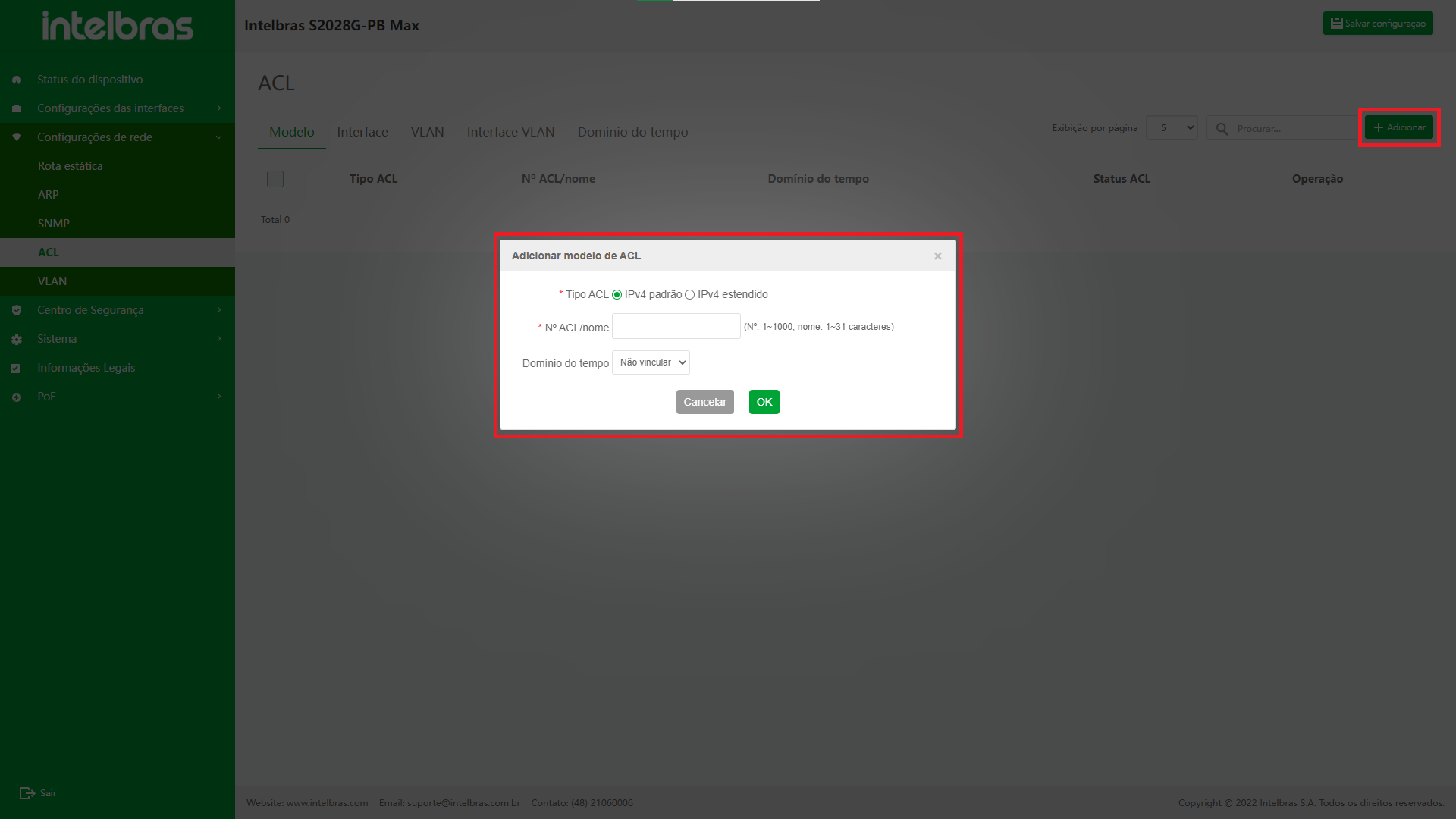

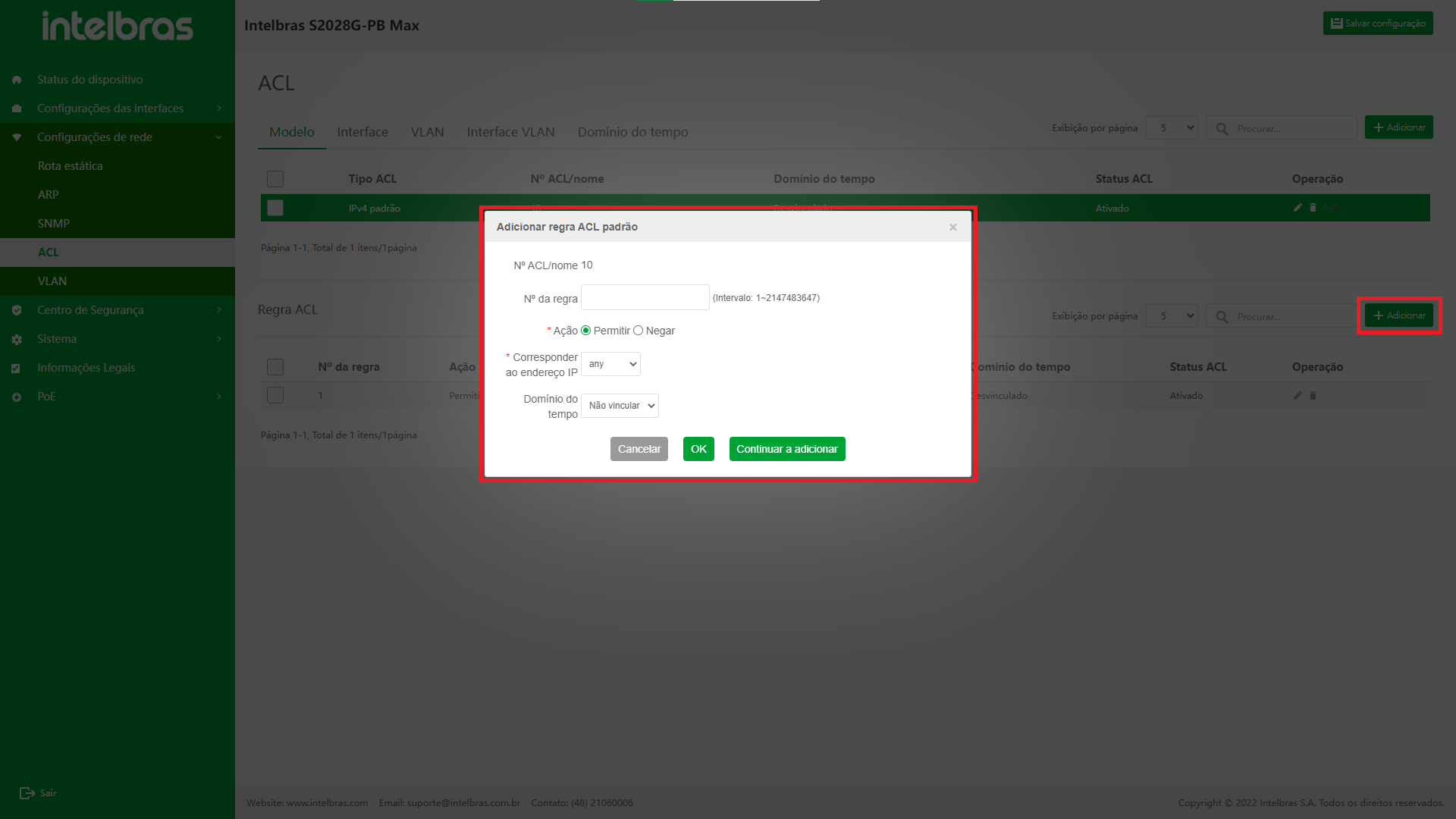

Adicionar ACL

- Clique no botão "Adicionar" no canto superior direito (como mostrado na Figura ...).

- Na janela pop-up de adição do modelo ACL, insira as informações e clique em "OK" para adicionar dados (os com "*" são obrigatórios).

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual, os dados não serão adicionados (como mostrado na Figura ...).

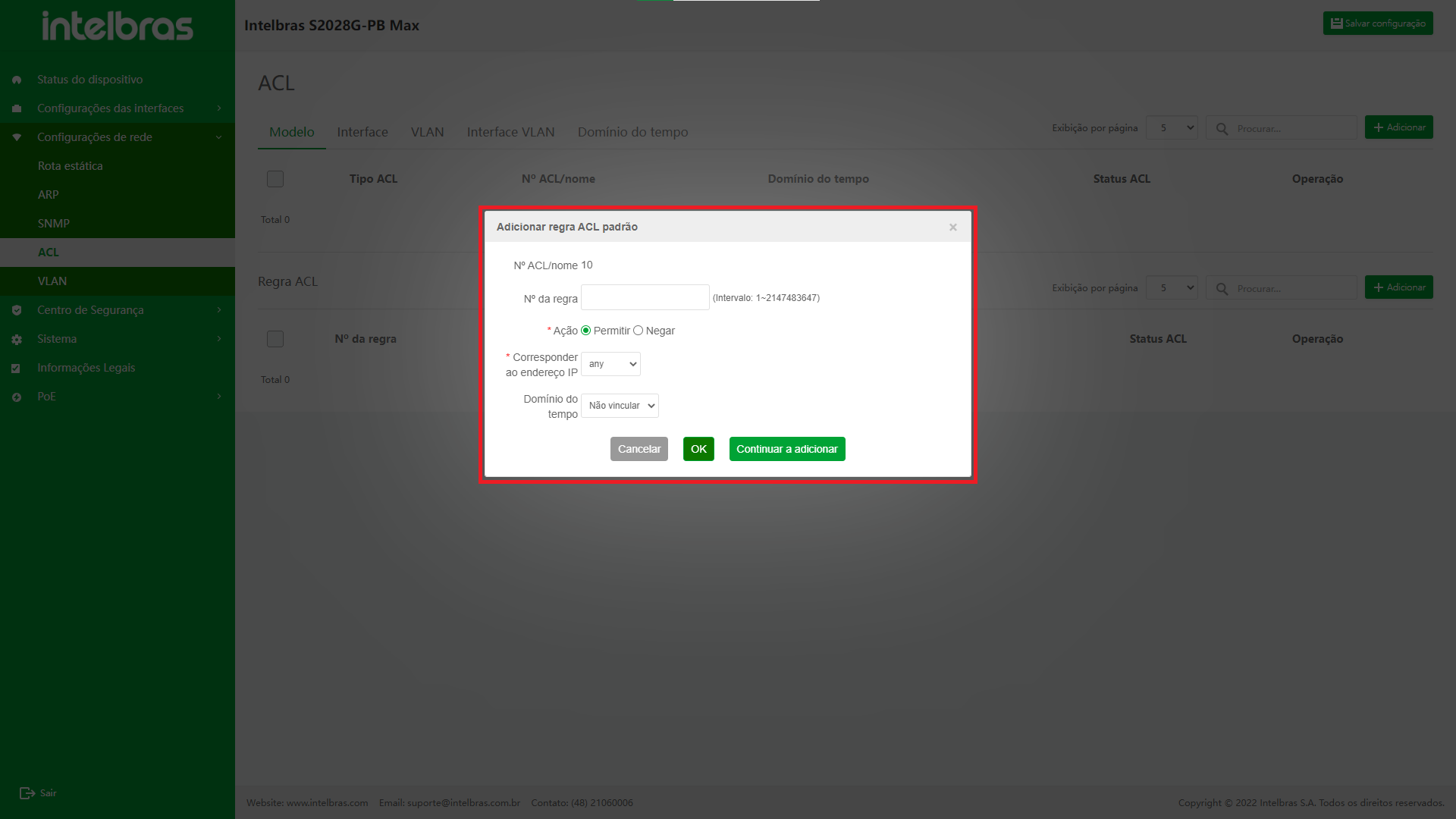

- Na janela pop-up de adição de regras ACL, insira as informações e clique em "OK" para adicionar ACL.

- Se você quiser adicionar mais regras de ACL para esta ACL, clique em "Continuar a adicionar" para continuar adicionando dados.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão adicionados mais (os dados com "*" são obrigatórios, conforme mostrado na Figura ...).

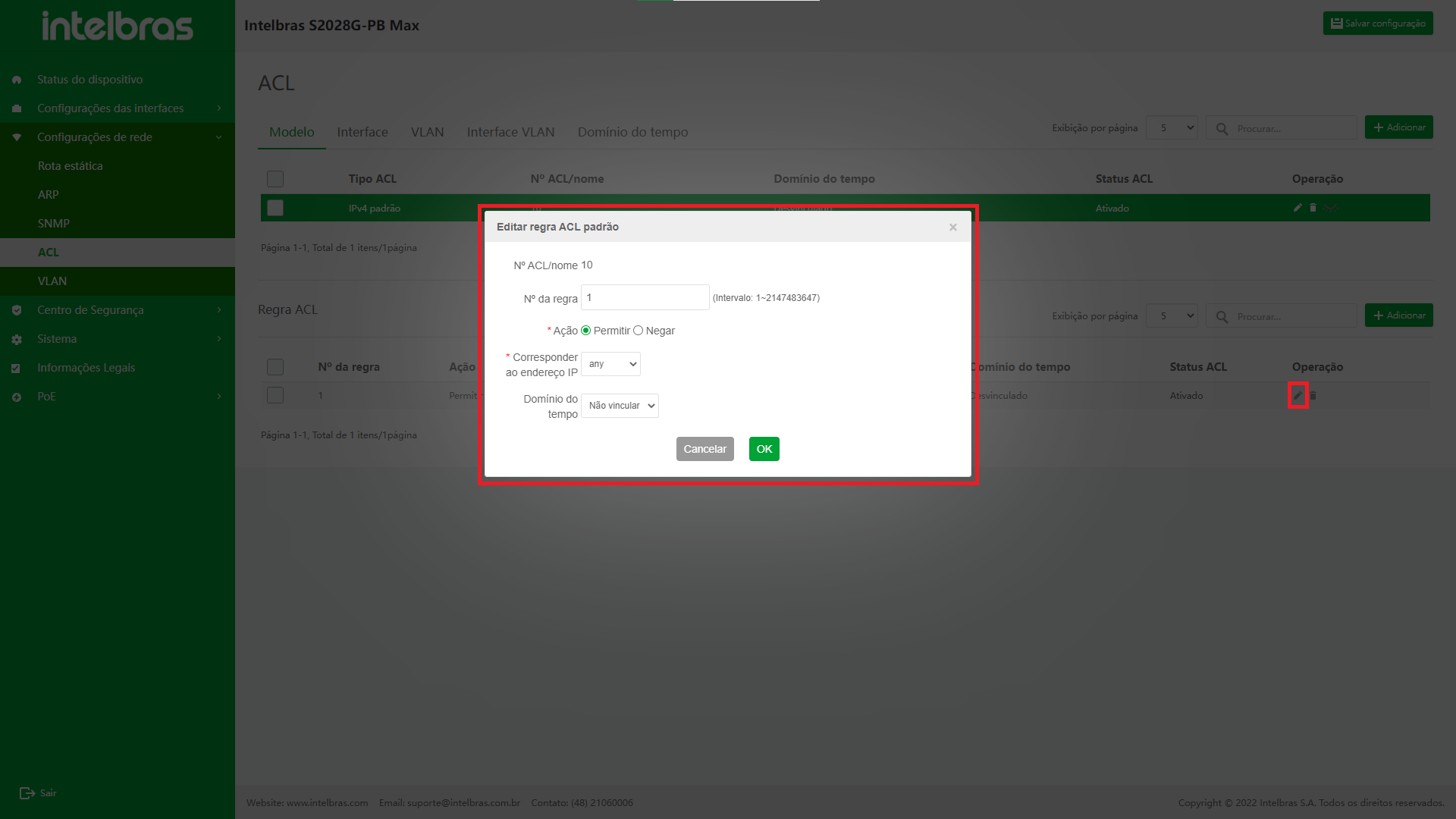

Editar ACL

- Clique no ícone "Editar" atrás da ACL a ser modificada e a caixa de diálogo "Editar modelo da ACL" aparecerá.

- Insira as informações na caixa de diálogo, e clique em "OK" para modificar esta ACL. (somente o domínio do tempo pode ser modificado, conforme mostrado na Figura ...).

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão modificados (como mostrado na Figura ...).

Excluir um único ACL

- Clique no ícone “Excluir” após a ACL a ser excluída.

- Clique em "OK" na caixa de confirmação pop-up para excluir esta ACL.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão excluídos (como mostrado na Figura ...).

Excluir em Lote ACLs

- Verifique as ACLs a serem excluídas, clique no botão “Excluir” abaixo.

- Clique em "OK" na caixa de confirmação pop-up para excluir as ACLs selecionadas.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão excluídos (como mostrado na Figura ...).

Regra ACL

A ACL pode ser composta por várias regras, e os conteúdos correspondentes especificados por cada regra não são idênticos, e os conteúdos correspondentes em regras diferentes podem se sobrepor ou entrar em conflito. A correspondência de regras de ACL é realizada em estrita conformidade com o número de sequência de pequeno a grande, e a regra com número pequeno entra em vigor primeiro. Sequência refere-se ao número de sequência de regras em toda a ACL.

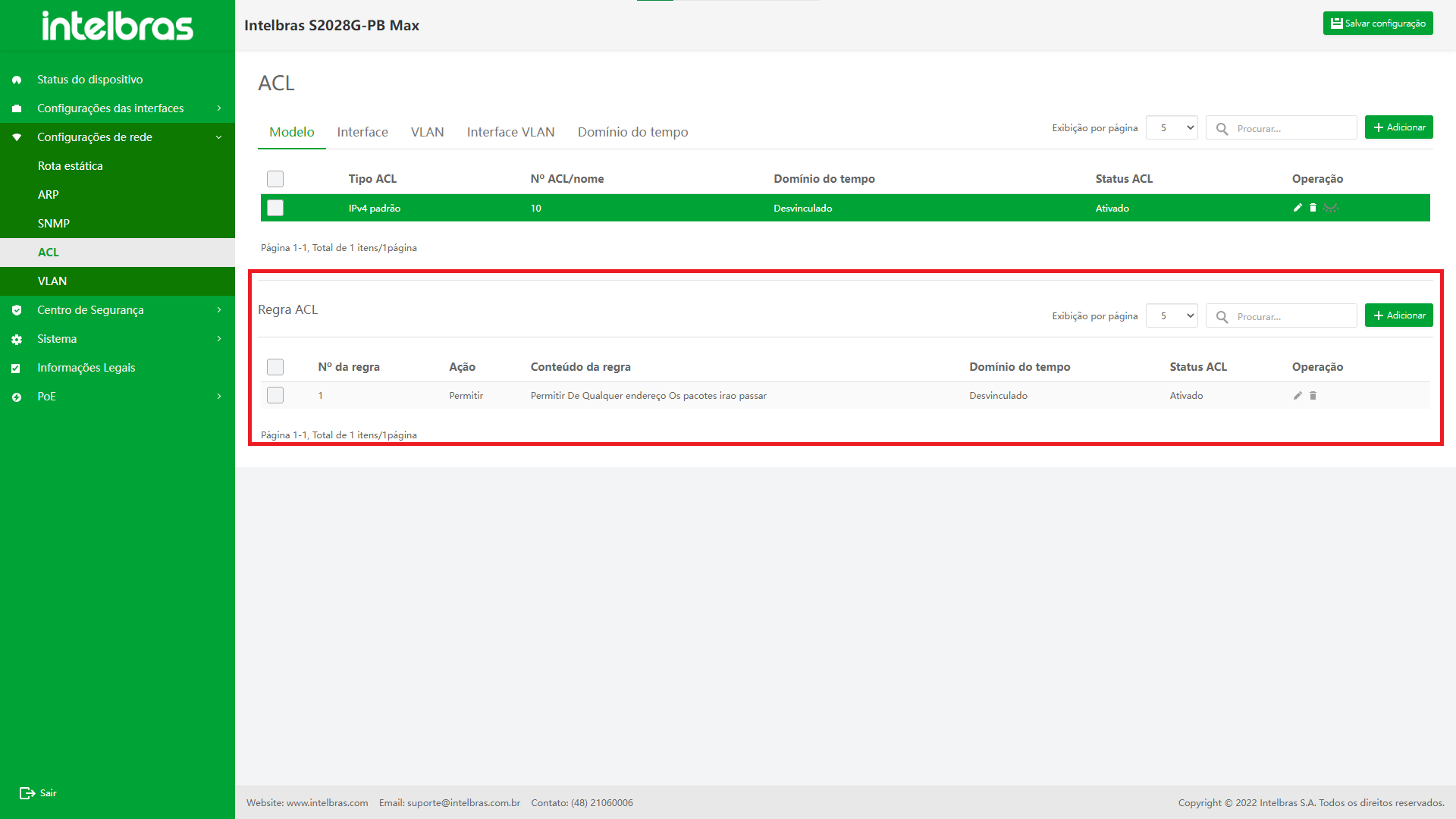

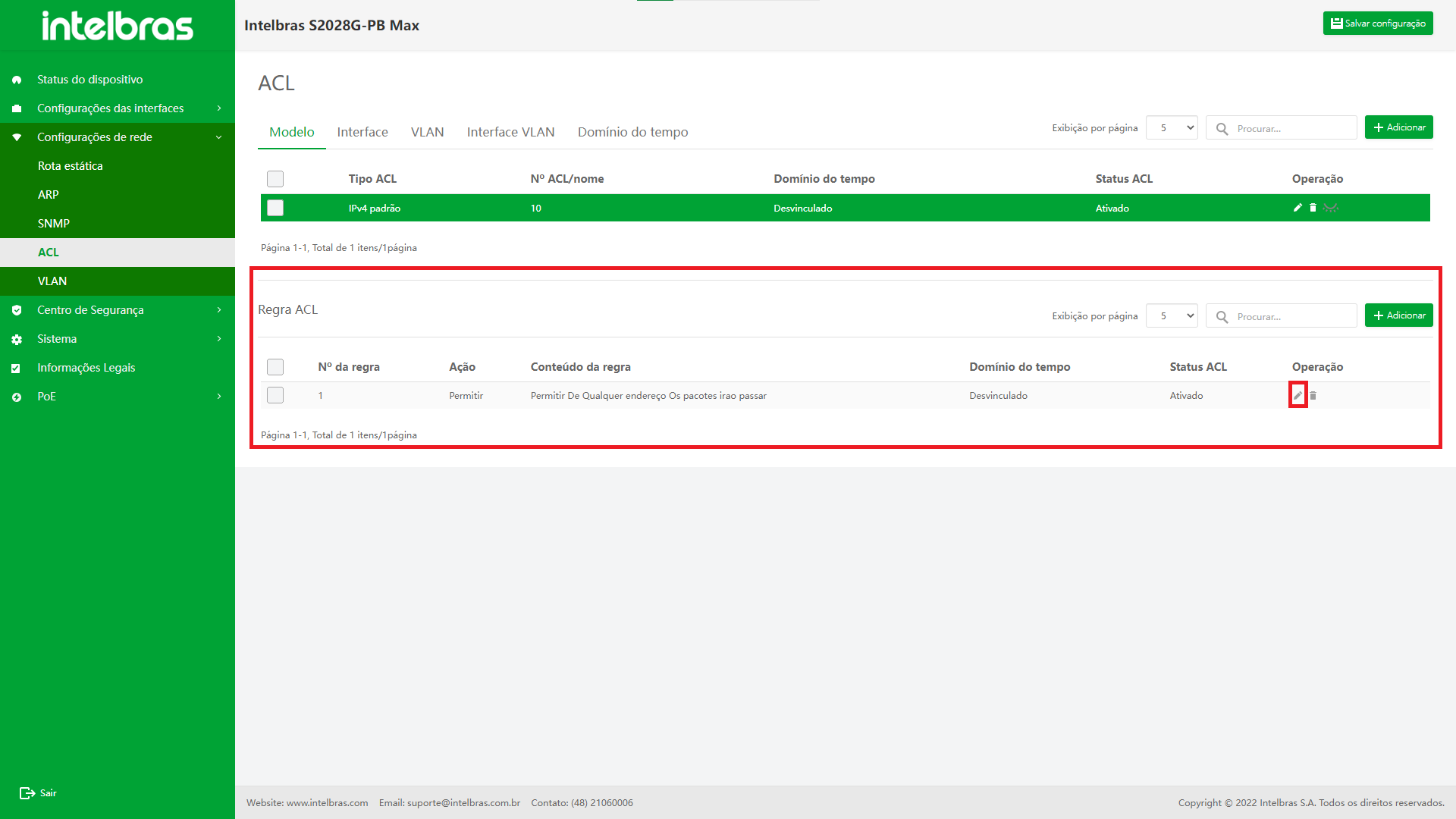

Visualizar Regra ACL

No modelo ACL, clique na lista de modelos ACL para visualizar e a regra ACL no modelo ACL aparecerá abaixo dela (como mostrado na Figura ...).

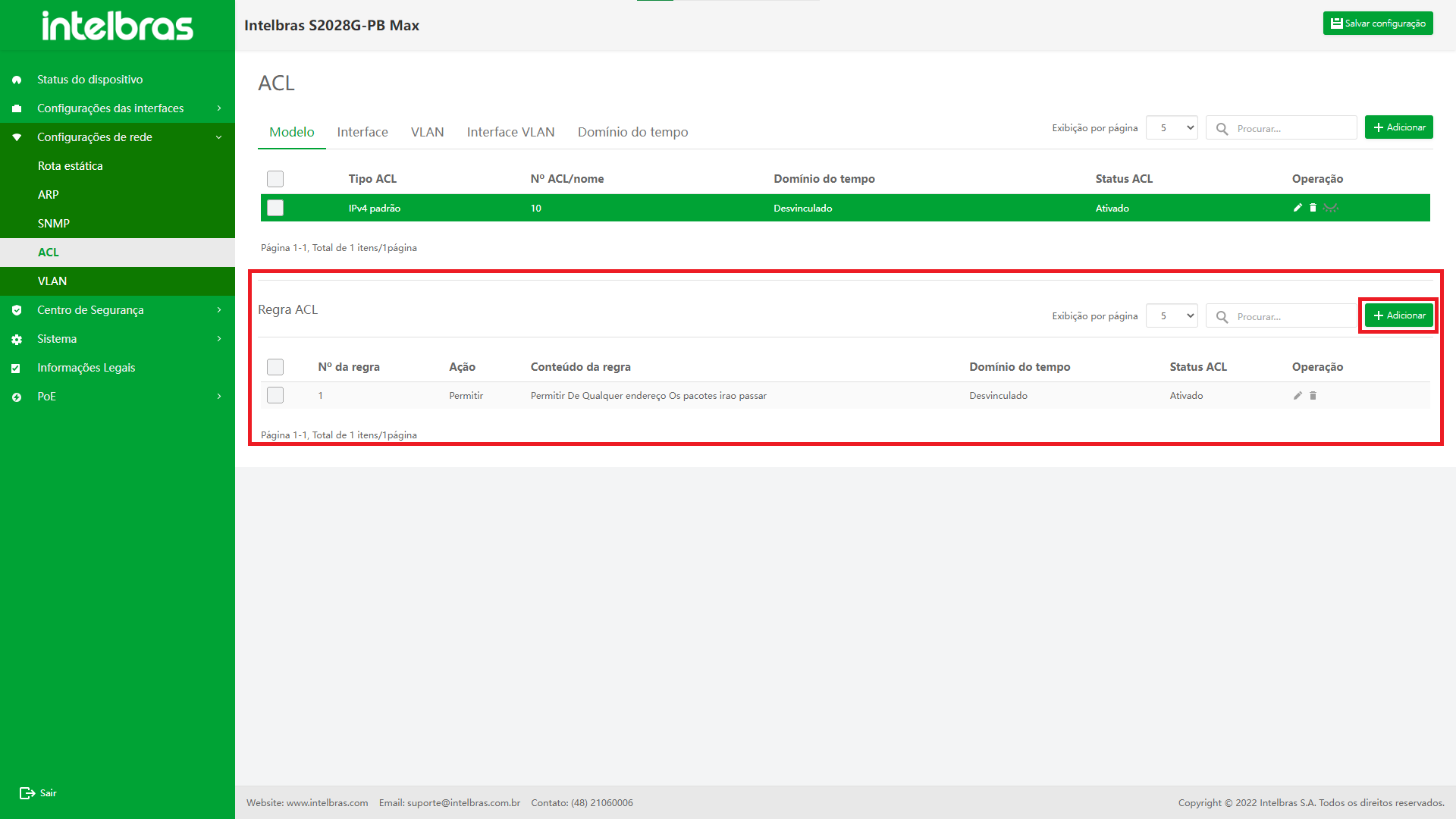

Adicionar Regra ACL

- Clique no botão "Adicionar" no canto superior direito (como mostrado na Figura ...).

- Na janela pop-up de adição de regras ACL, insira as informações e clique em "OK" para adicionar ACL.

- Se você quiser adicionar mais regras de ACL para esta ACL, clique em "Continuar a adicionar" para continuar adicionando dados.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão adicionados mais (os dados com "*" são obrigatórios, conforme mostrado na Figura ...).

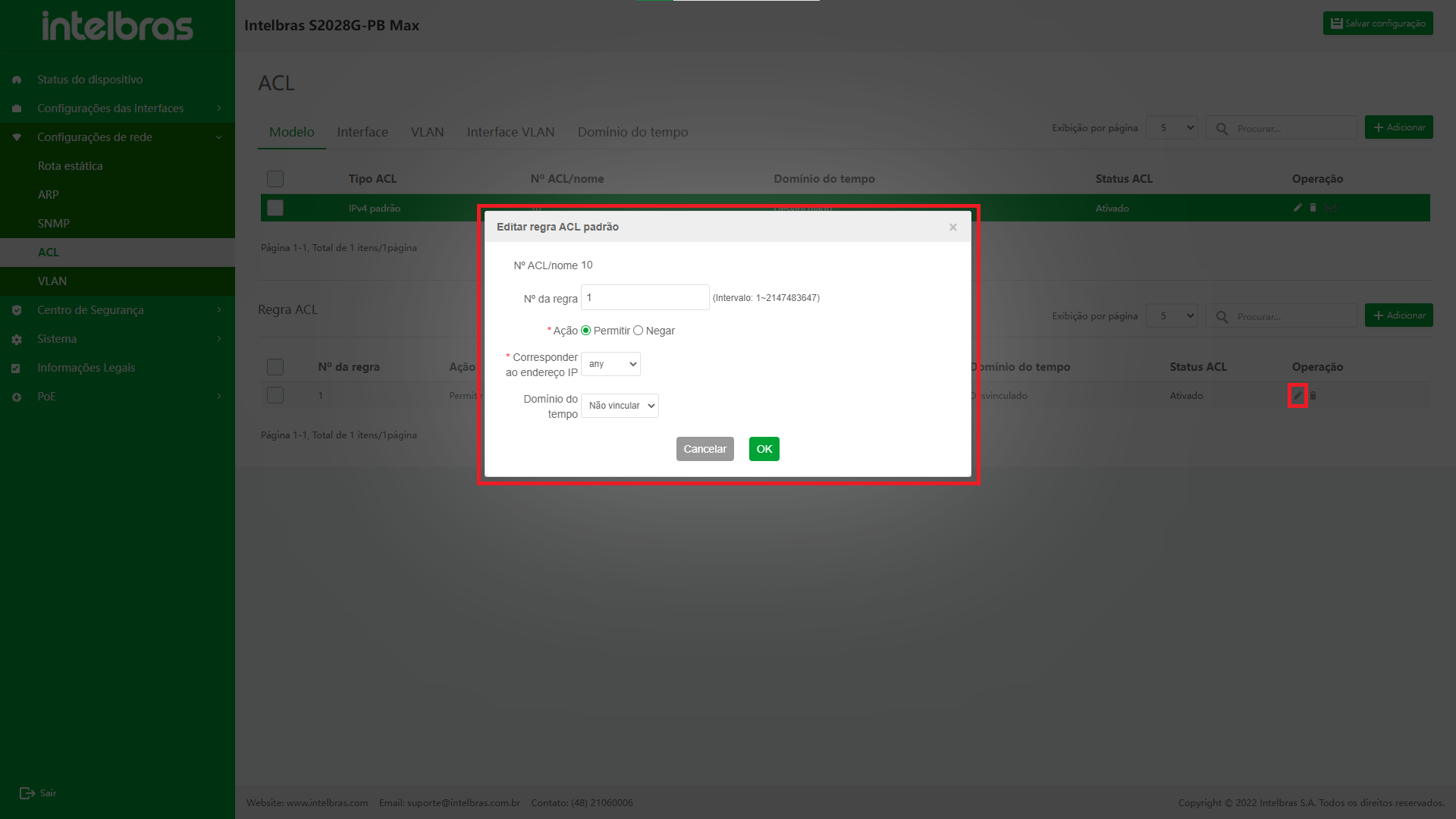

Editar Regra ACL

- Clique no ícone "Editar" atrás da ACL a ser modificada (como mostrado na Figura ...).

- Digite as informações na janela pop-up e clique em "OK" para modificar a ACL.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão modificados (os com "*" são obrigatórios, conforme mostrado na Figura ...).

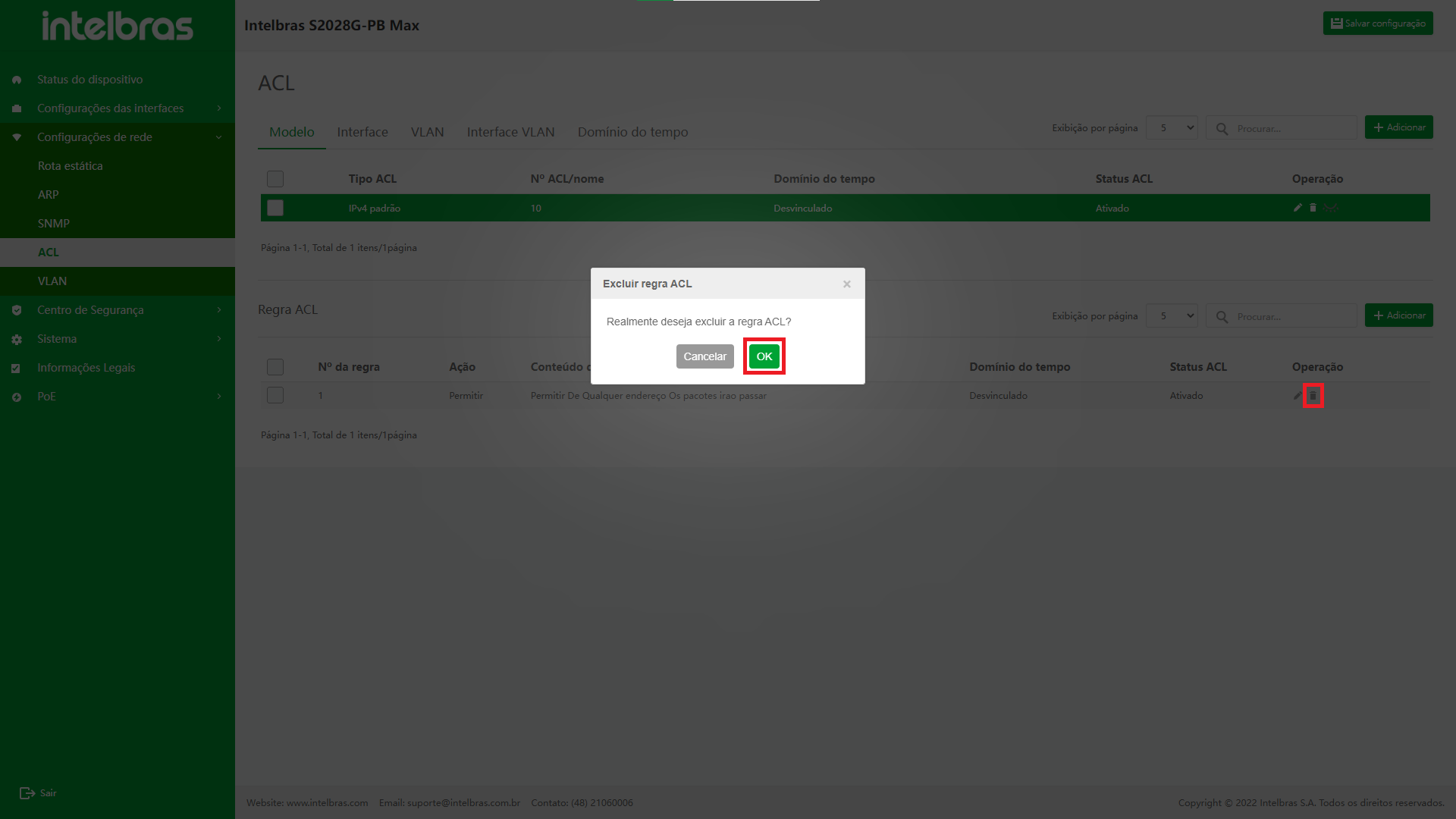

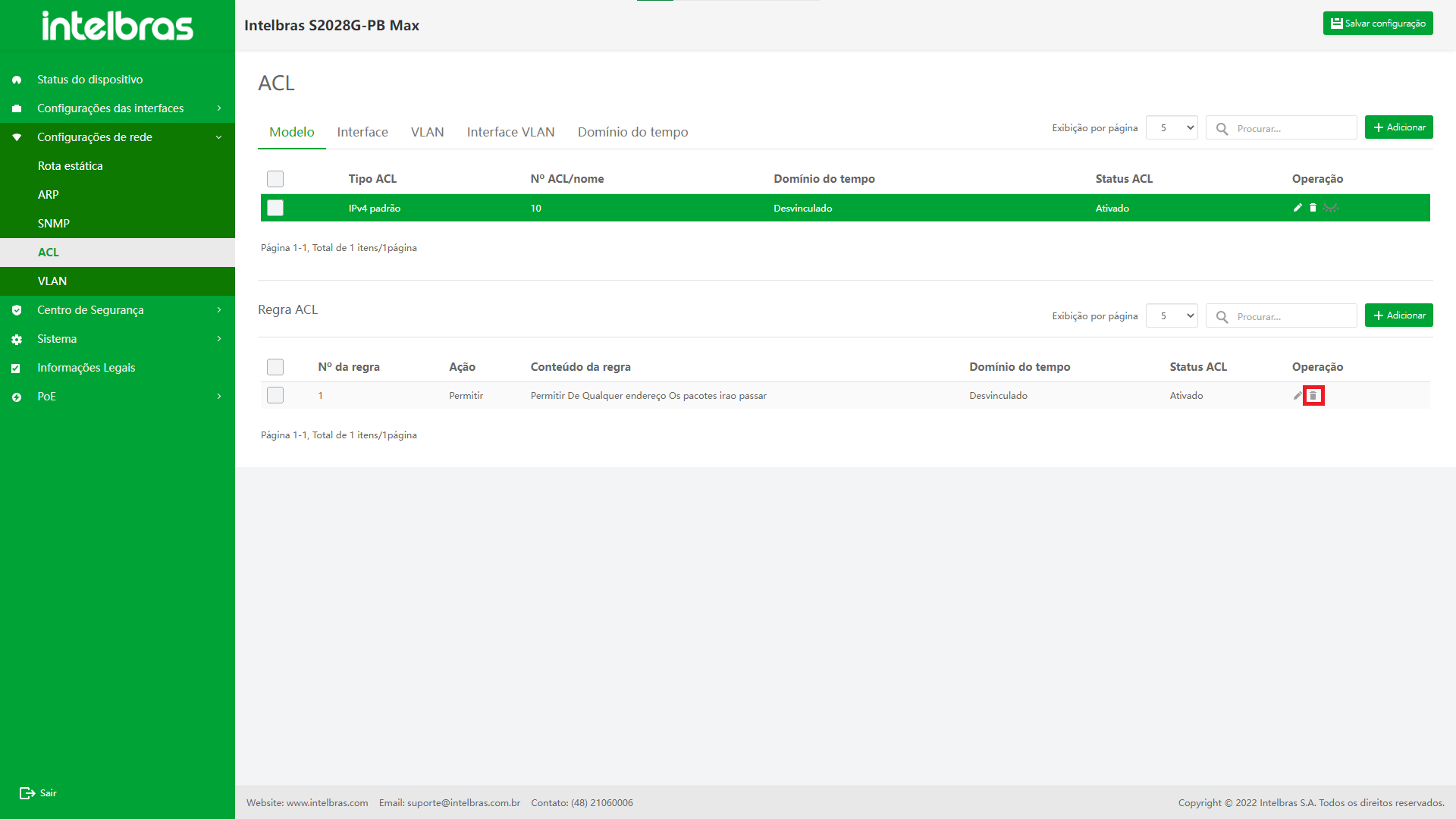

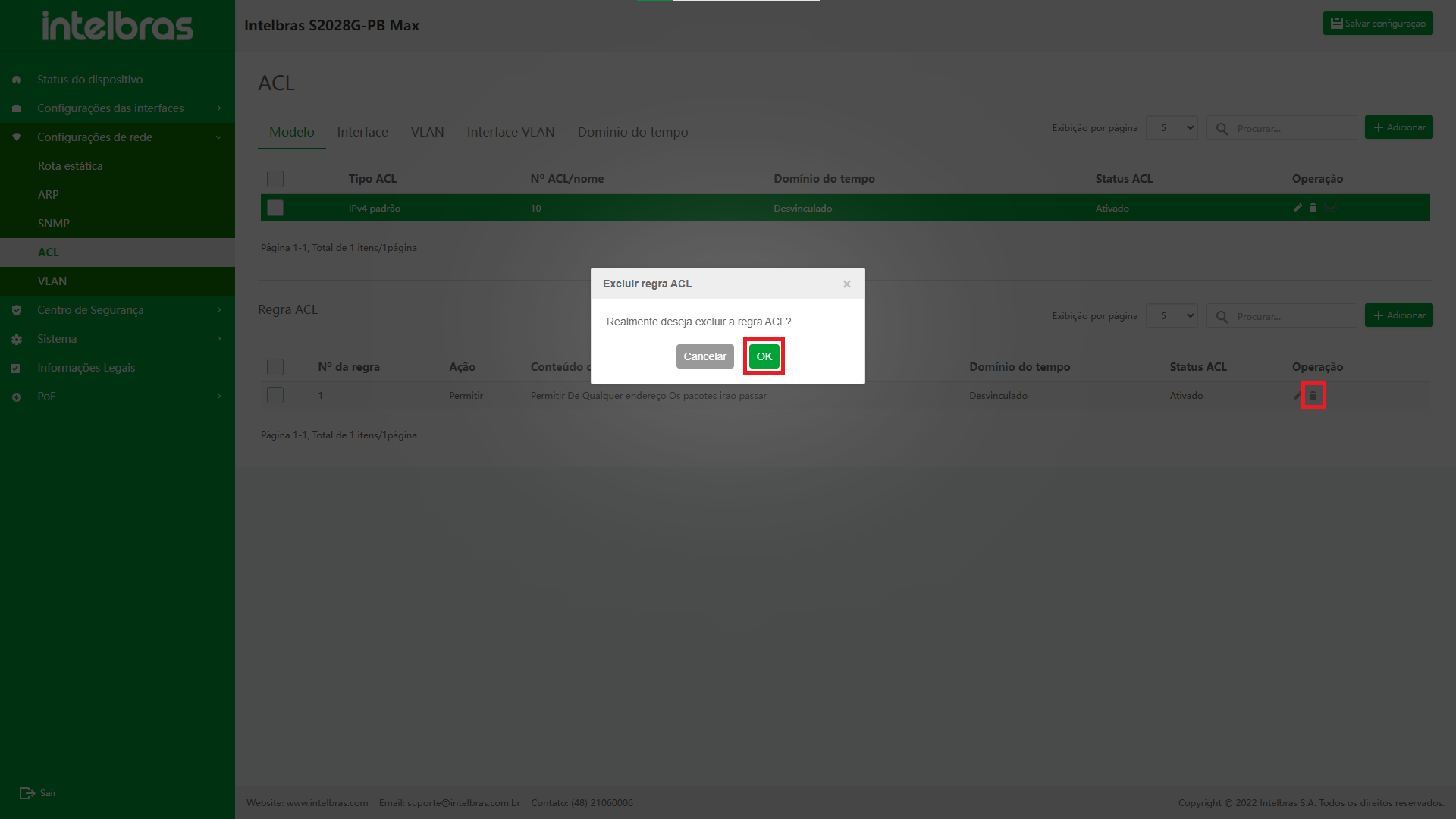

Excluir uma única Regra ACL

- Clique no ícone “Excluir” após a ACL a ser excluída.

- Clique em "OK" na caixa de confirmação pop-up de confirmação para excluir esta ACL.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão excluídos (como mostrado na Figura ...).

- Clique em "OK" na janela pop-up de confirmação para excluir esta ACL (como mostrado na Figura ...).

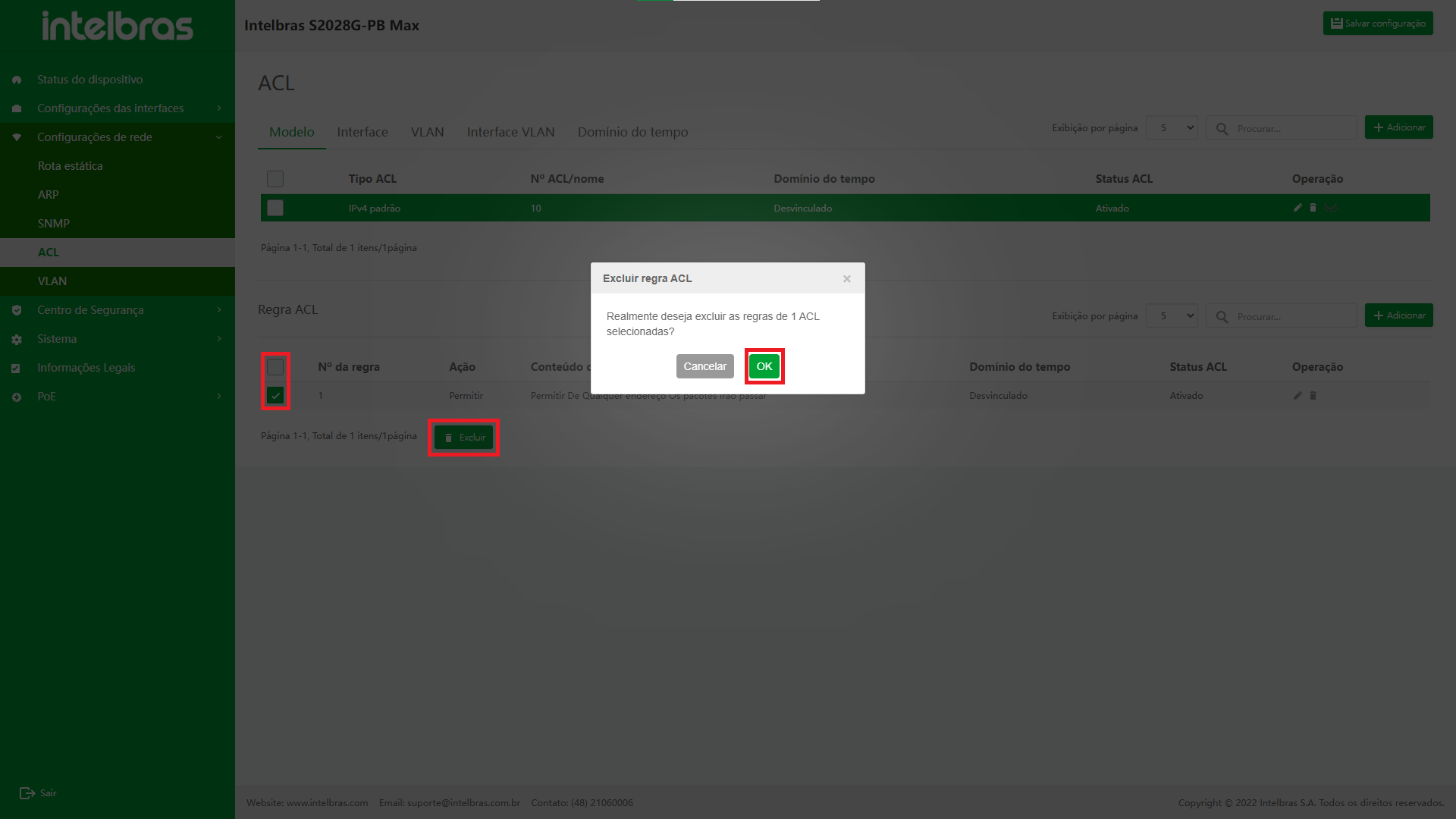

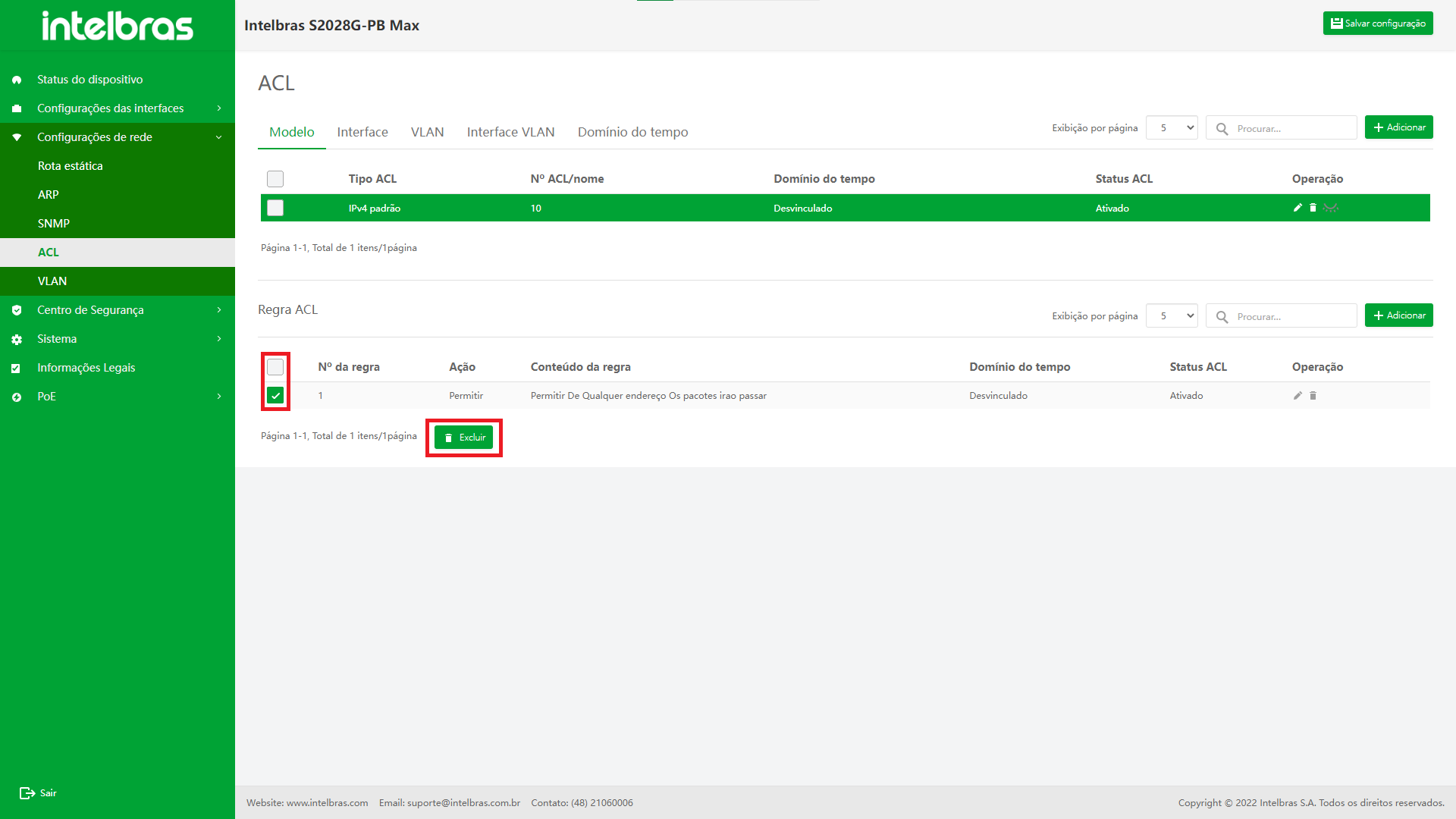

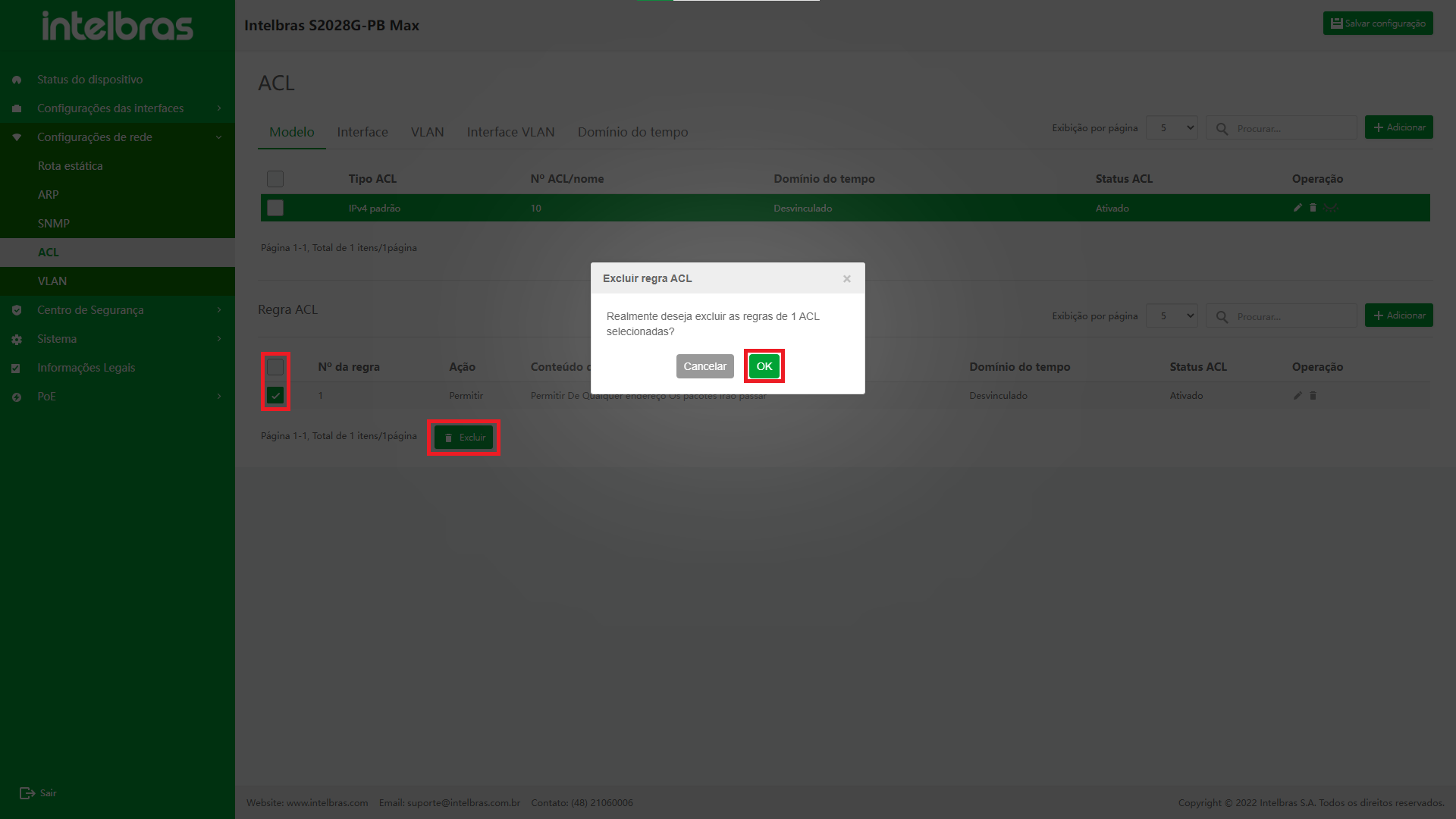

Excluir em Lote Regras ACLs

- Verifique a regra ACL a ser excluída e clique no botão “Excluir” abaixo (como mostrado na Figura ...).

- Clique em "OK" na janela pop-up de confirmação para excluir as regras ACL selecionadas.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão excluídos (como mostrado na Figura ...).

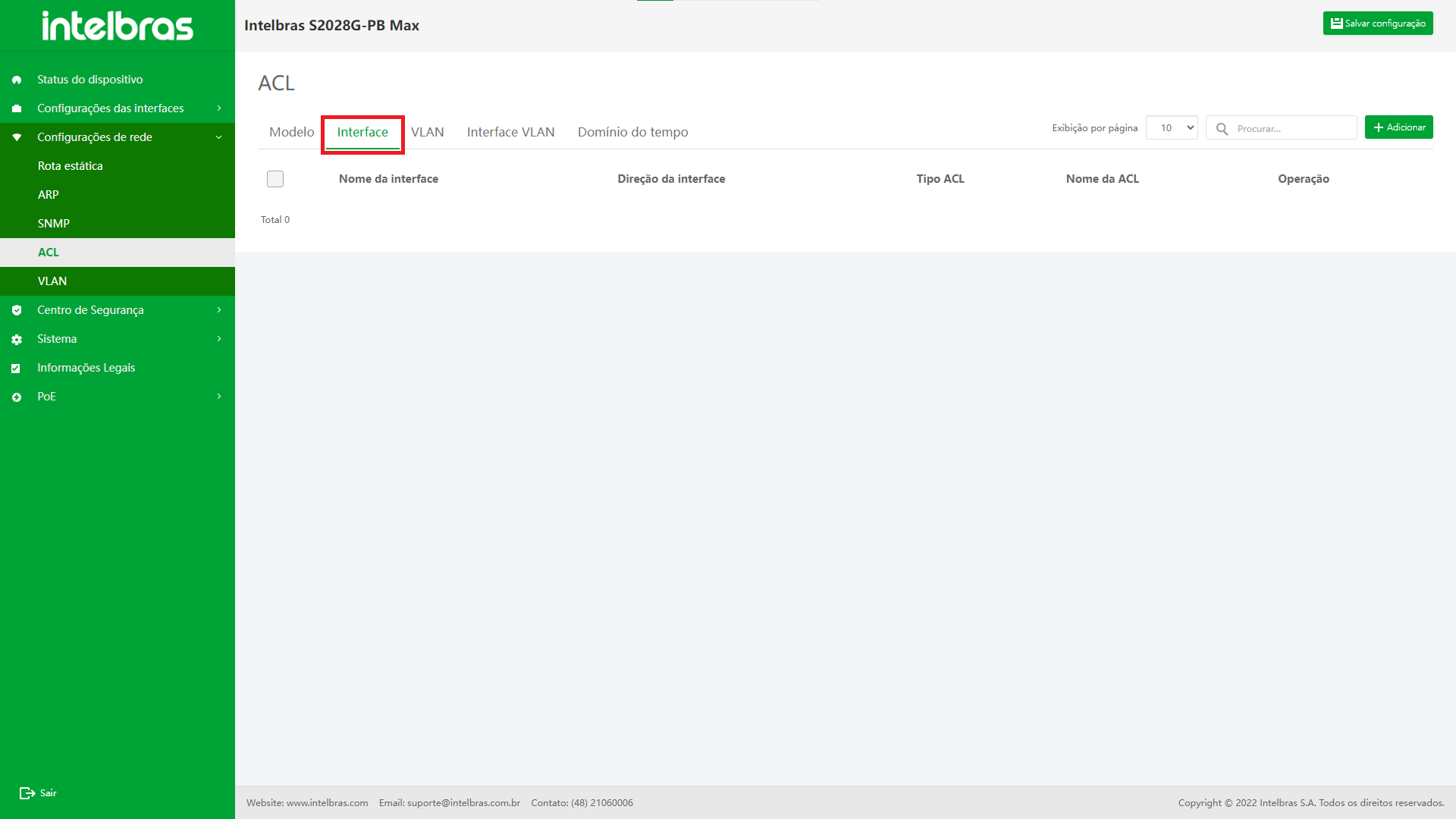

Aplicação de Interface

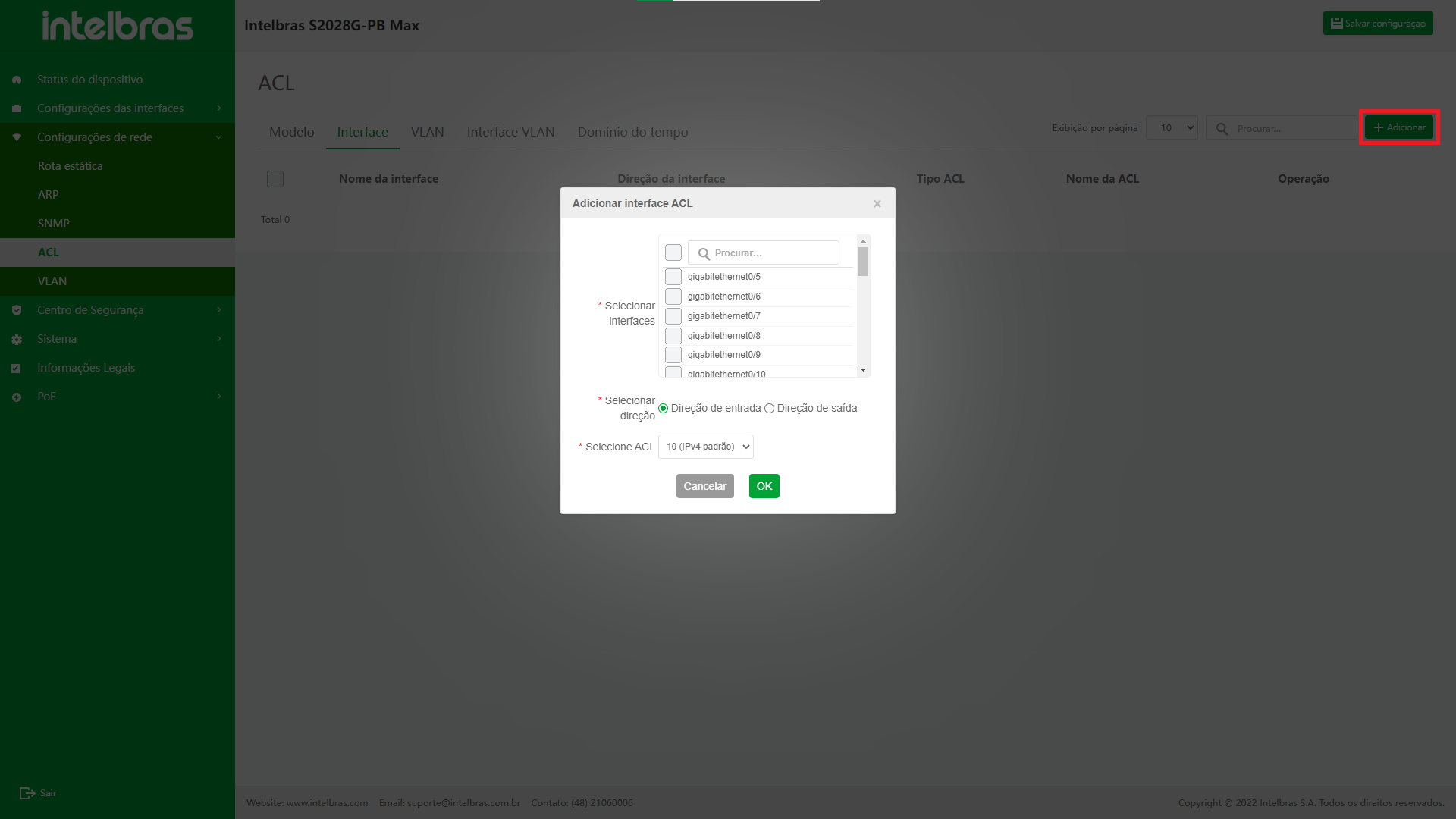

Entrar na Interface de Aplicação

Após entrar na interface de configuração ACL, clique na aba "Interface" para entrar na interface de aplicação (como mostrado na Figura ...).

Adicionar Aplicação de Interface

- Clique no botão "Adicionar" no canto superior direito, insira as informações na janela pop-up.

- Clique em "OK" para adicionar com sucesso.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão adicionados (os dados com "*" são obrigatórios, conforme mostrado na Figura ...).

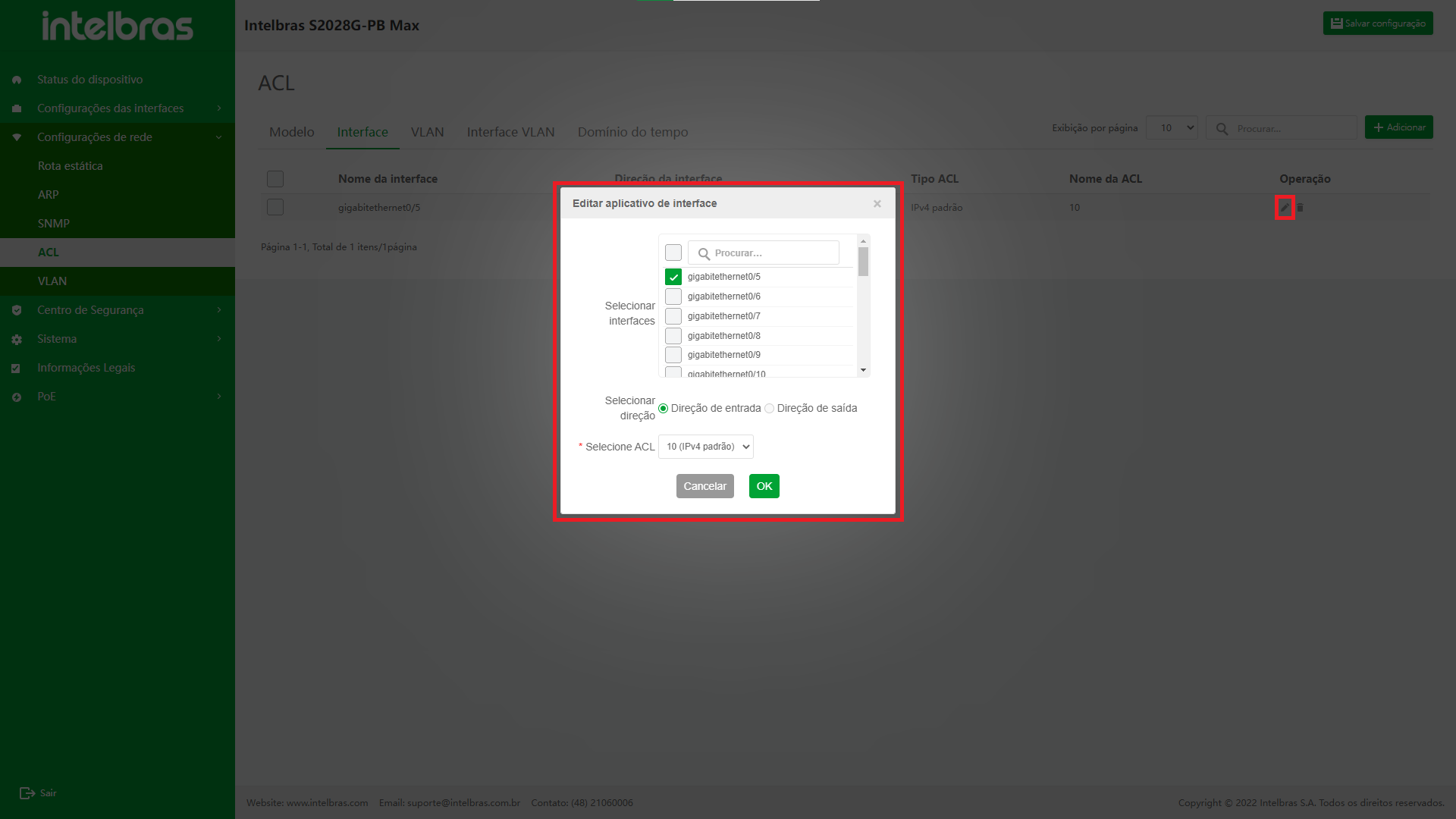

Editar Aplicação de Interface

- Clique no ícone "Editar" atrás da aplicação de interface a ser modificado para abrir a caixa de diálogo "Editar Aplicação de interface VLAN"

- Após modificar as informações na caixa de diálogo, clique em "OK" para modificar esta aplicação de interface.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão modificados (somente ACL pode ser modificada, conforme mostrado na Figura ...).

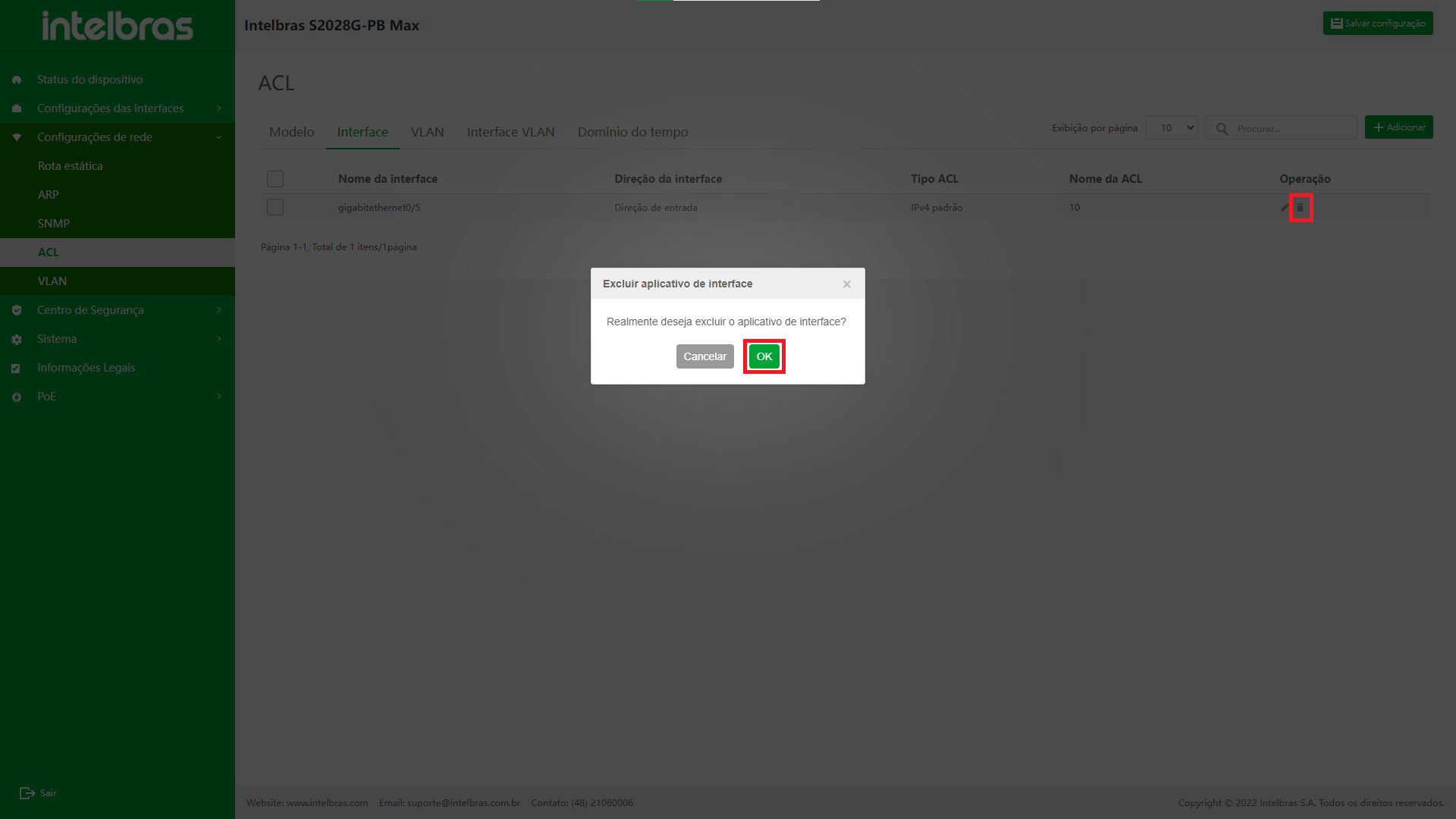

Excluir uma única Aplicação de Interface

- Clique no ícone “Excluir” atrás da aplicação de interface a ser excluído.

- Clique em "OK" na janela pop-up de confirmação para excluir esta aplicação de interface.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão excluídos (como mostrado na Figura ...).

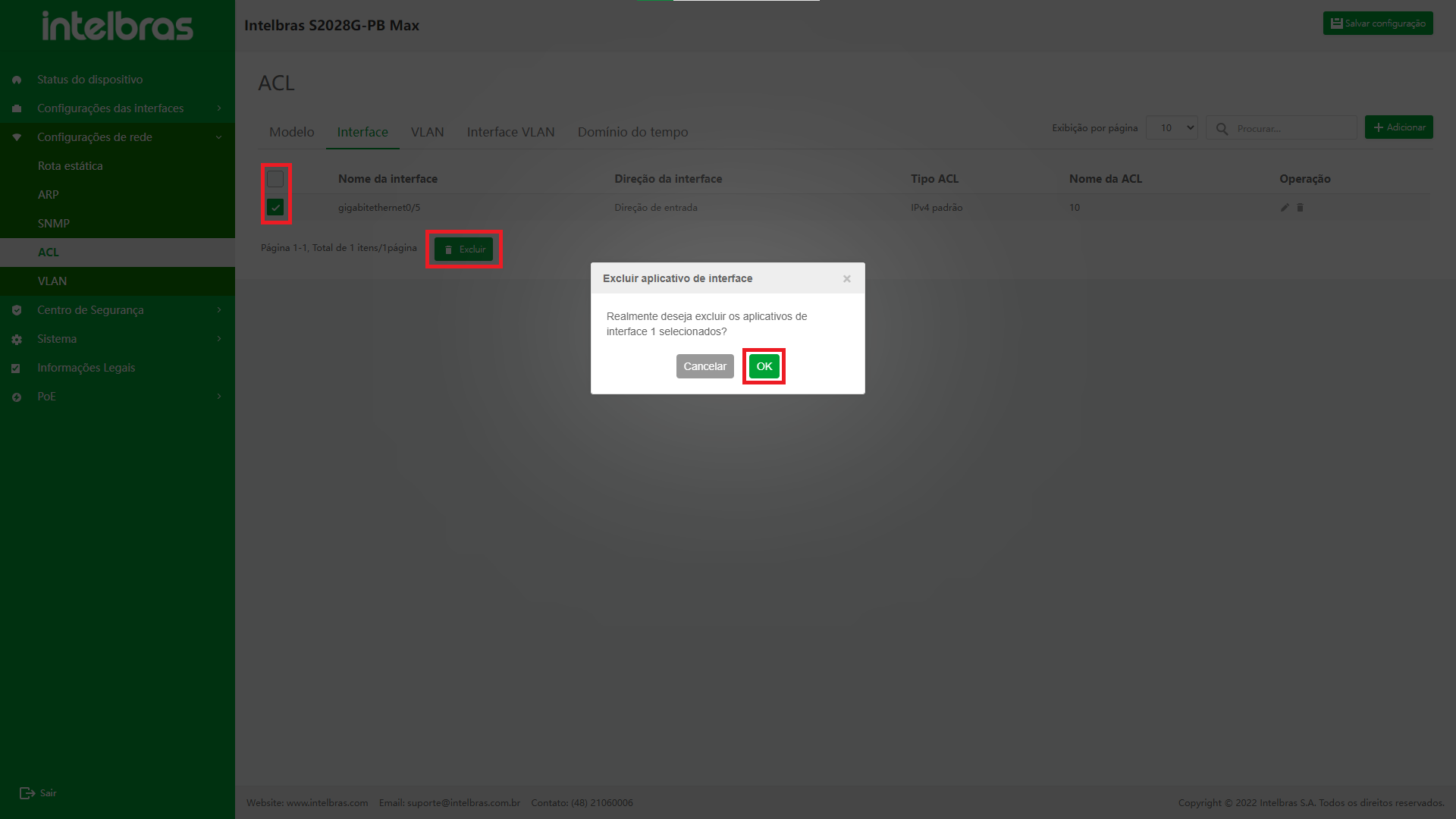

Excluir em Lote Aplicações de Interface

- Verifique as aplicações de interface a serem excluídos, clique no botão “Excluir” abaixo.

- Clique em "OK" na caixa pop-up de confirmação para excluir as aplicações de interface selecionados.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão excluídos (como mostrado na Figura ...).

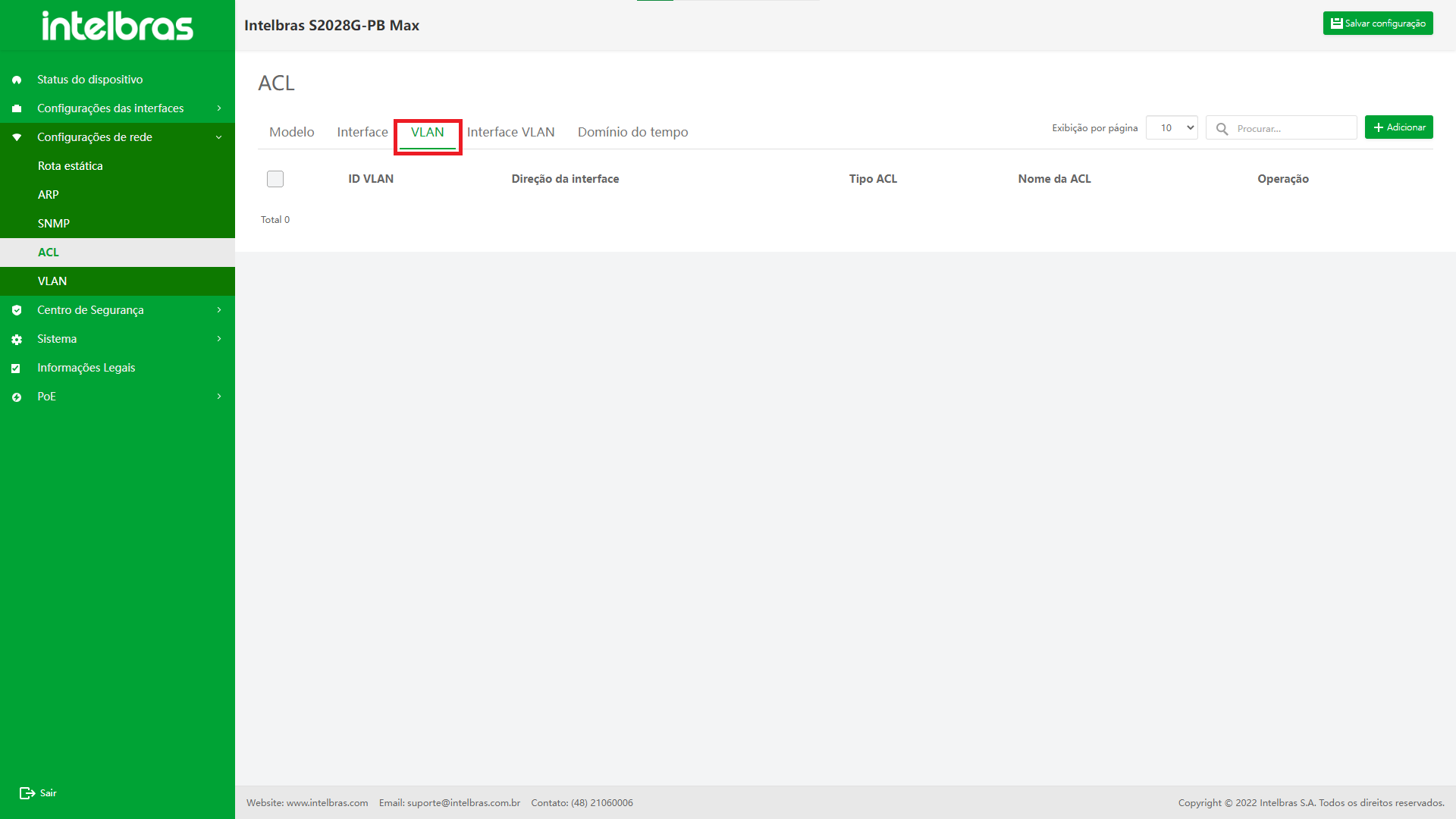

Aplicação VLAN

Entrar na Interface de Aplicação VLAN

Depois de entrar na interface de configuração ACL, clique na guia "Aplicação VLAN" para entrar na interface "Aplicação VLAN" (como mostrado na Figura ...).

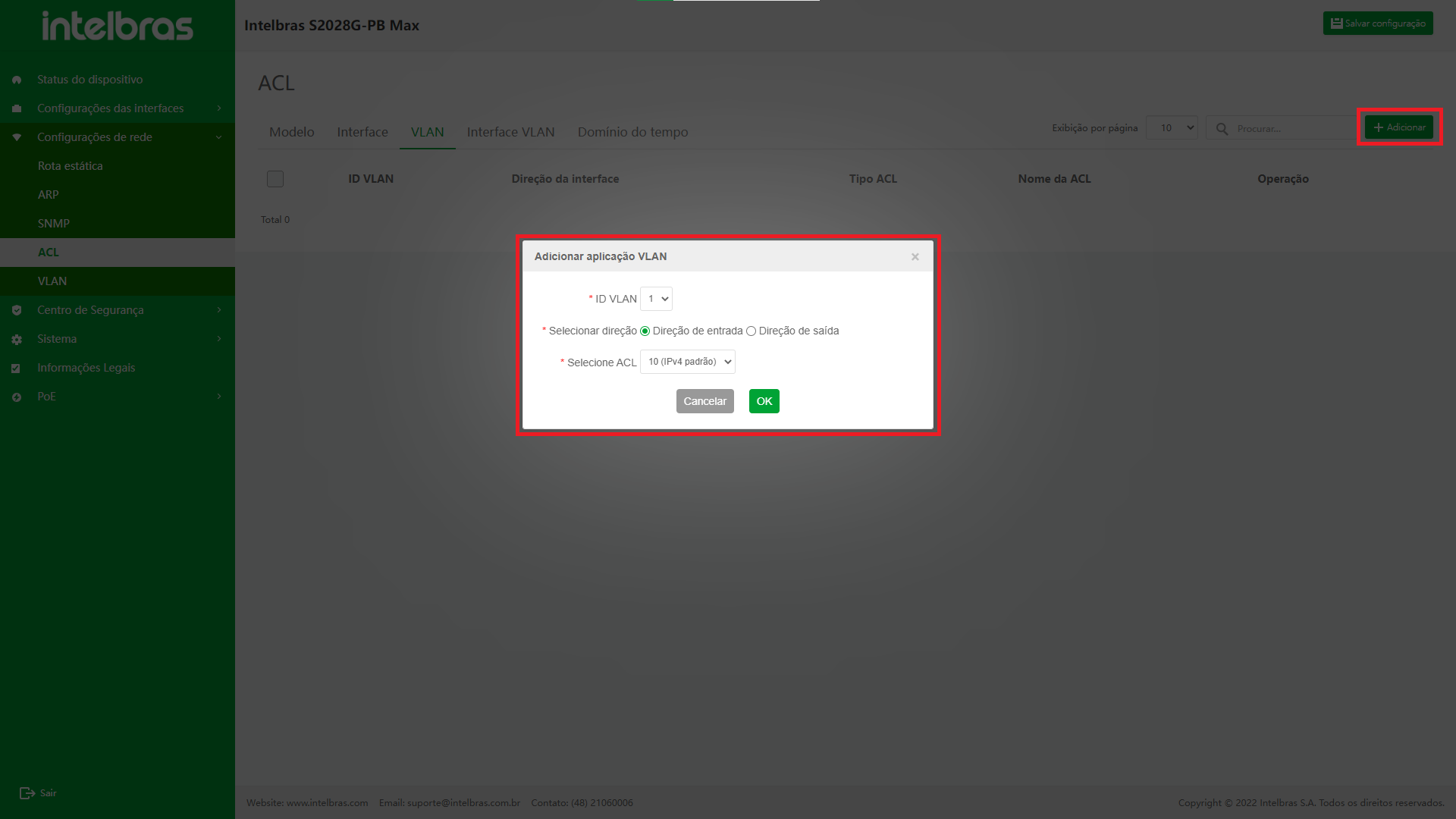

Adicionar Aplicação VLAN

- Clique no botão "Adicionar" no canto superior direito, insira as informações na janela pop-up.

- Clique em "OK" para adicionar com sucesso.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão adicionados (os dados com "*" são obrigatórios, conforme mostrado na Figura ...).

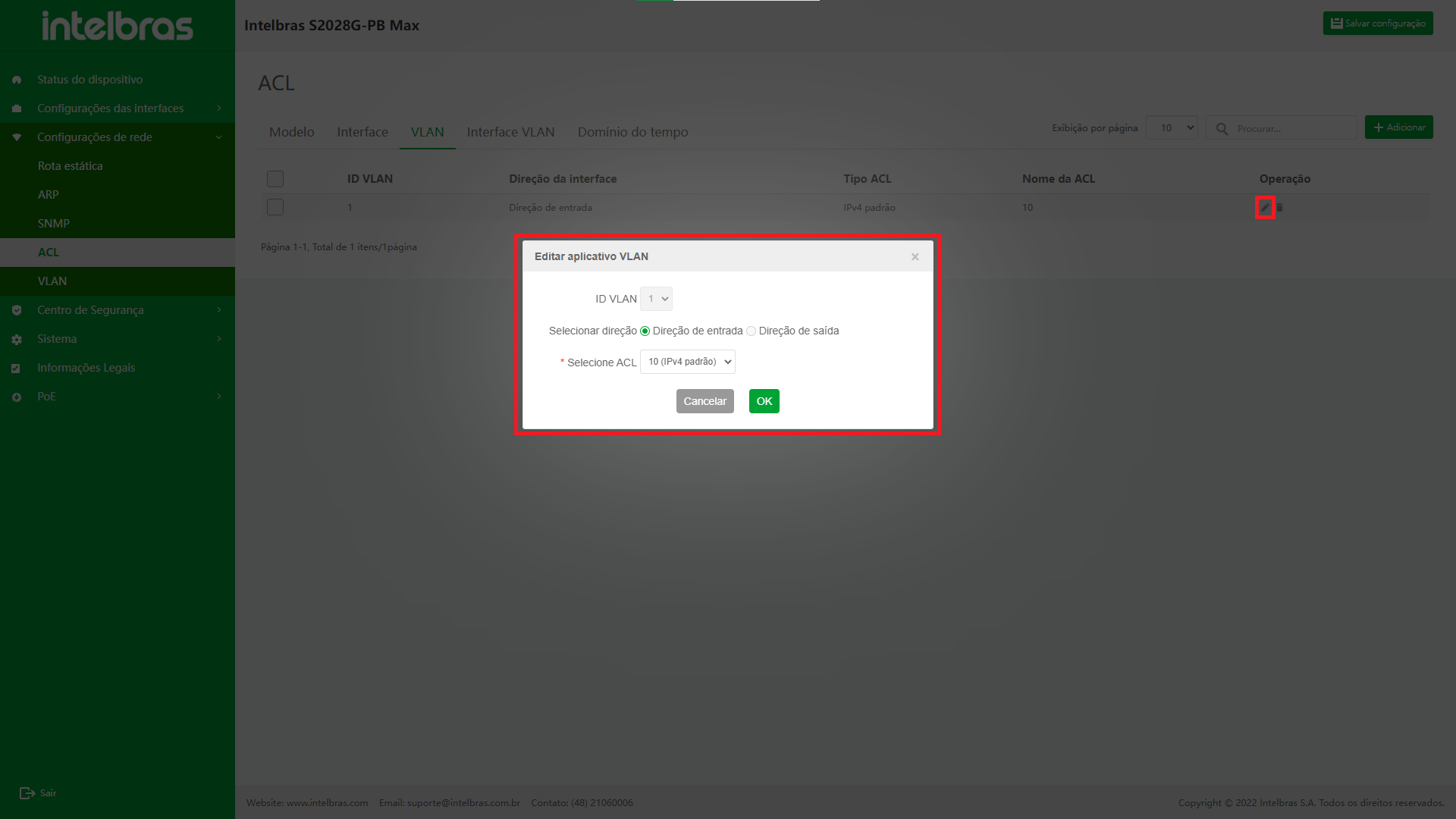

Modificar Aplicação VLAN

- Clique no ícone "Editar" atrás da aplicação VLAN a ser modificado e a caixa de diálogo "Editar aplicação de interface VLAN" aparecerá.

- Após modificar as informações na caixa de diálogo, clique em "OK" para modificar esta aplicação de VLAN.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão modificados (somente ACL pode ser modificada, conforme mostrado na Figura ...).

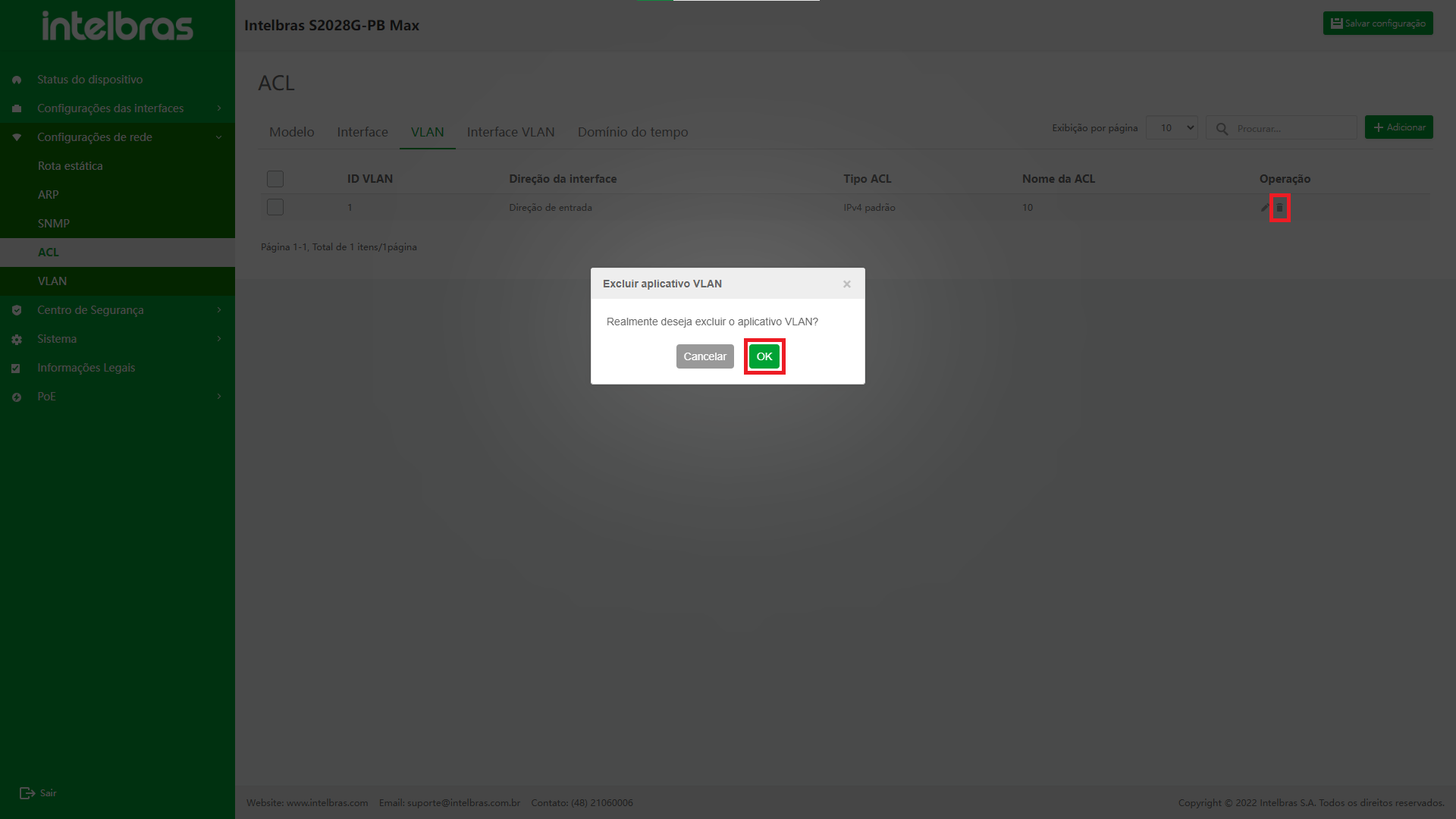

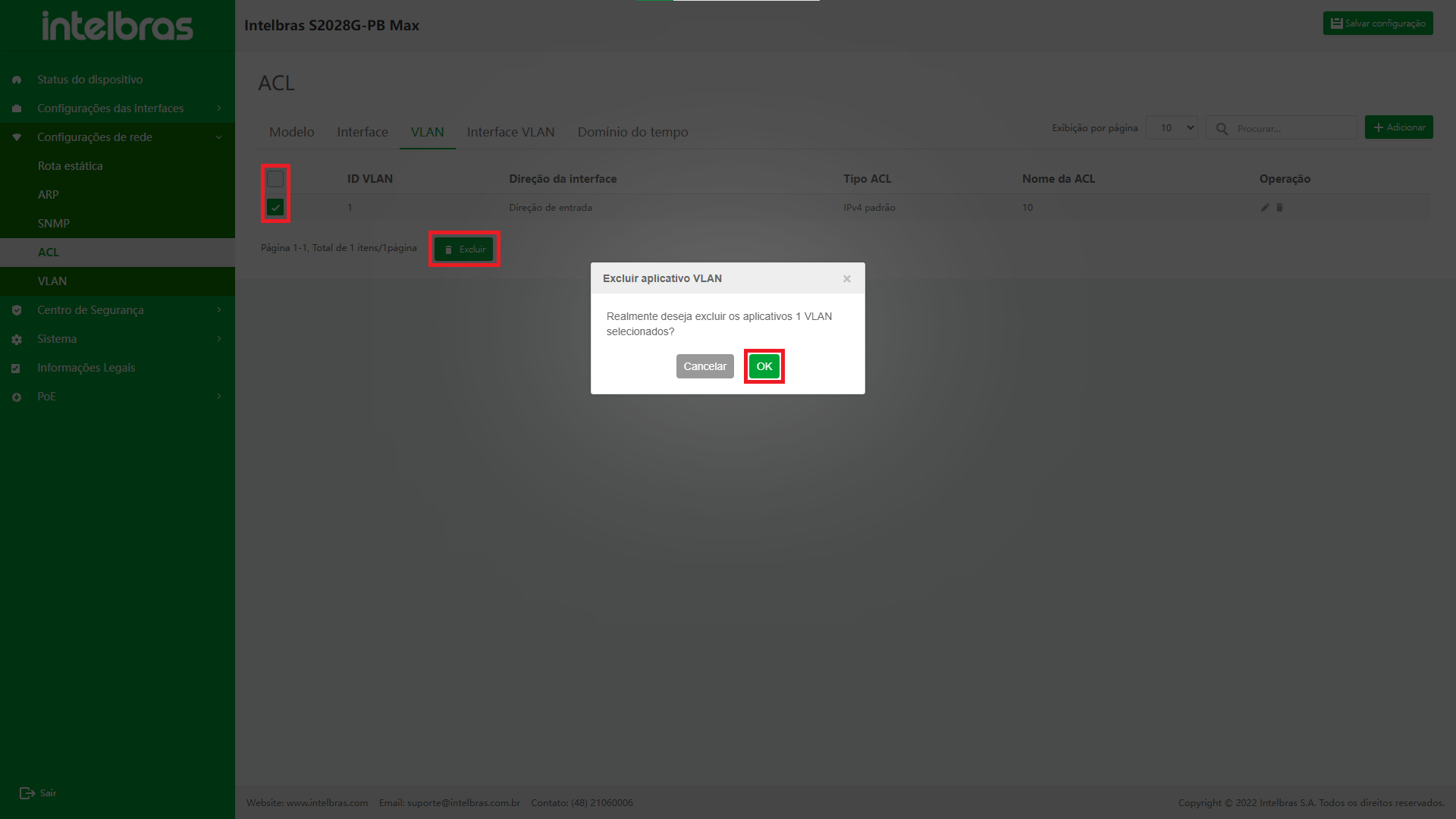

Excluir uma única Aplicação de VLAN

- Clique no ícone “Excluir” atrás da aplicação VLAN a ser excluído.

- Clique no botão "OK" na janela pop-up de confirmação para excluir esta aplicação VLAN.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão excluídos (como mostrado na Figura ...).

Excluir em Lote Aplicações VLAN

- Verifique as aplicações VLAN a serem excluídos, clique no botão “Excluir” abaixo.

- Clique em "OK" na caixa pop-up de confirmação para excluir as aplicações VLAN selecionados.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão excluídos (como mostrado na Figura ...).

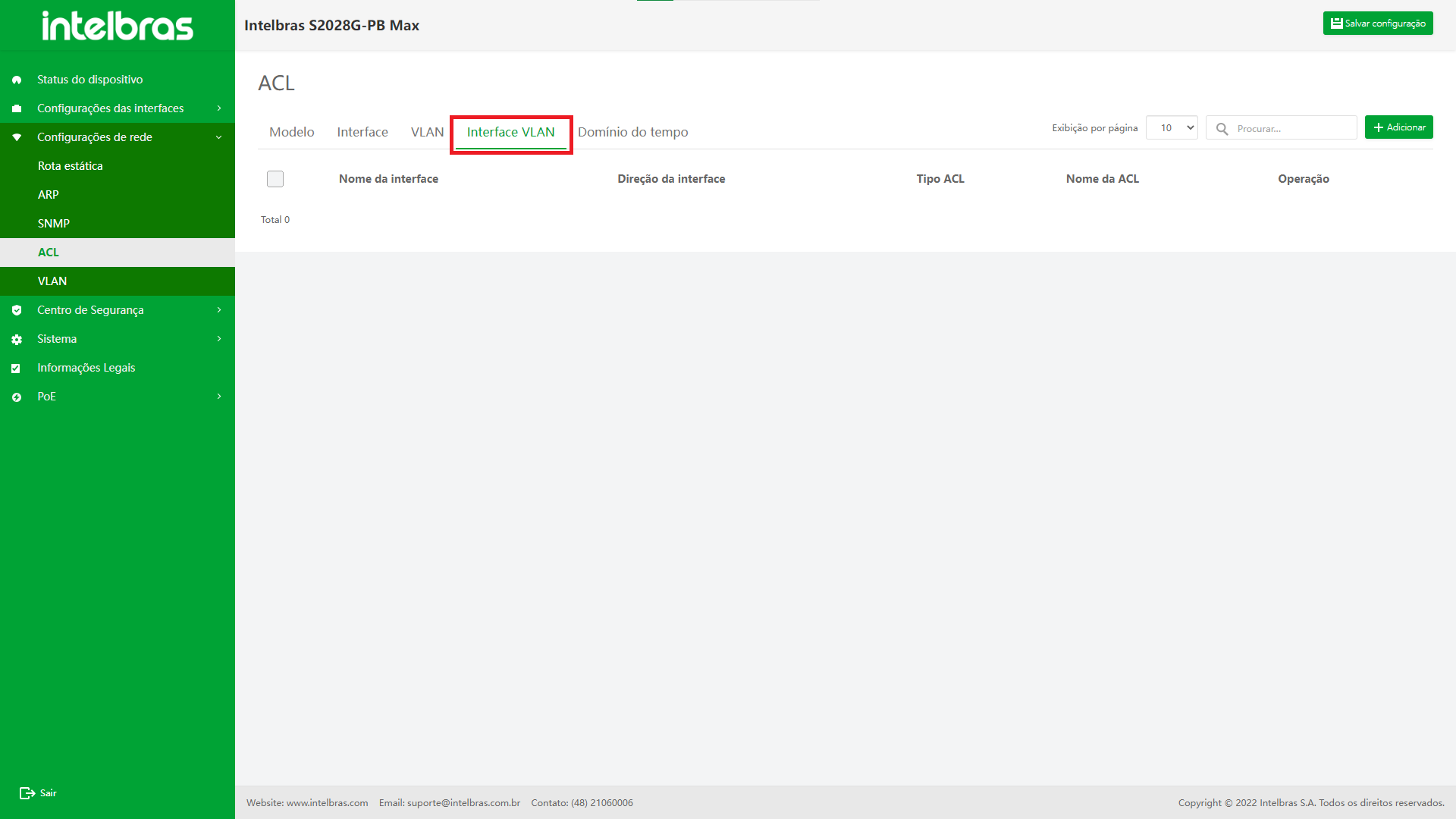

Aplicação da Inteface VLAN

Entrar na Interface de Aplicação VLAN

Depois de entrar na interface de configuração ACL, clique na guia "Interface VLAN" para entrar na interface de "Aplicação VLAN" (como mostrado na Figura ...).

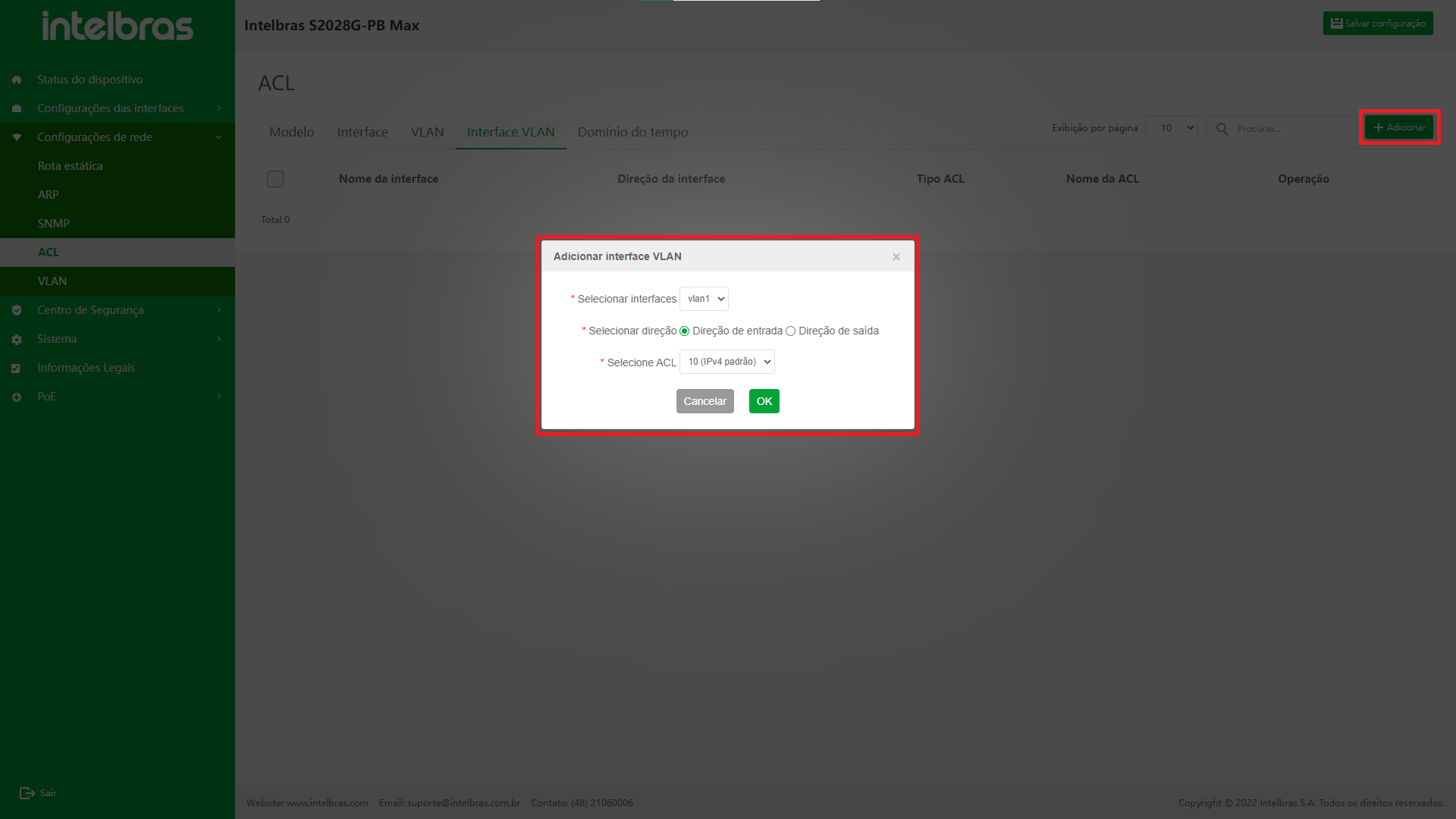

Adicionar Interface de Aplicação VLAN

- Clique no botão "Adicionar" no canto superior direito, insira as informações na janela pop-up.

- Clique em "OK" para adicionar com sucesso.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão adicionados (os dados com "*" são obrigatórios, conforme mostrado na Figura ...).

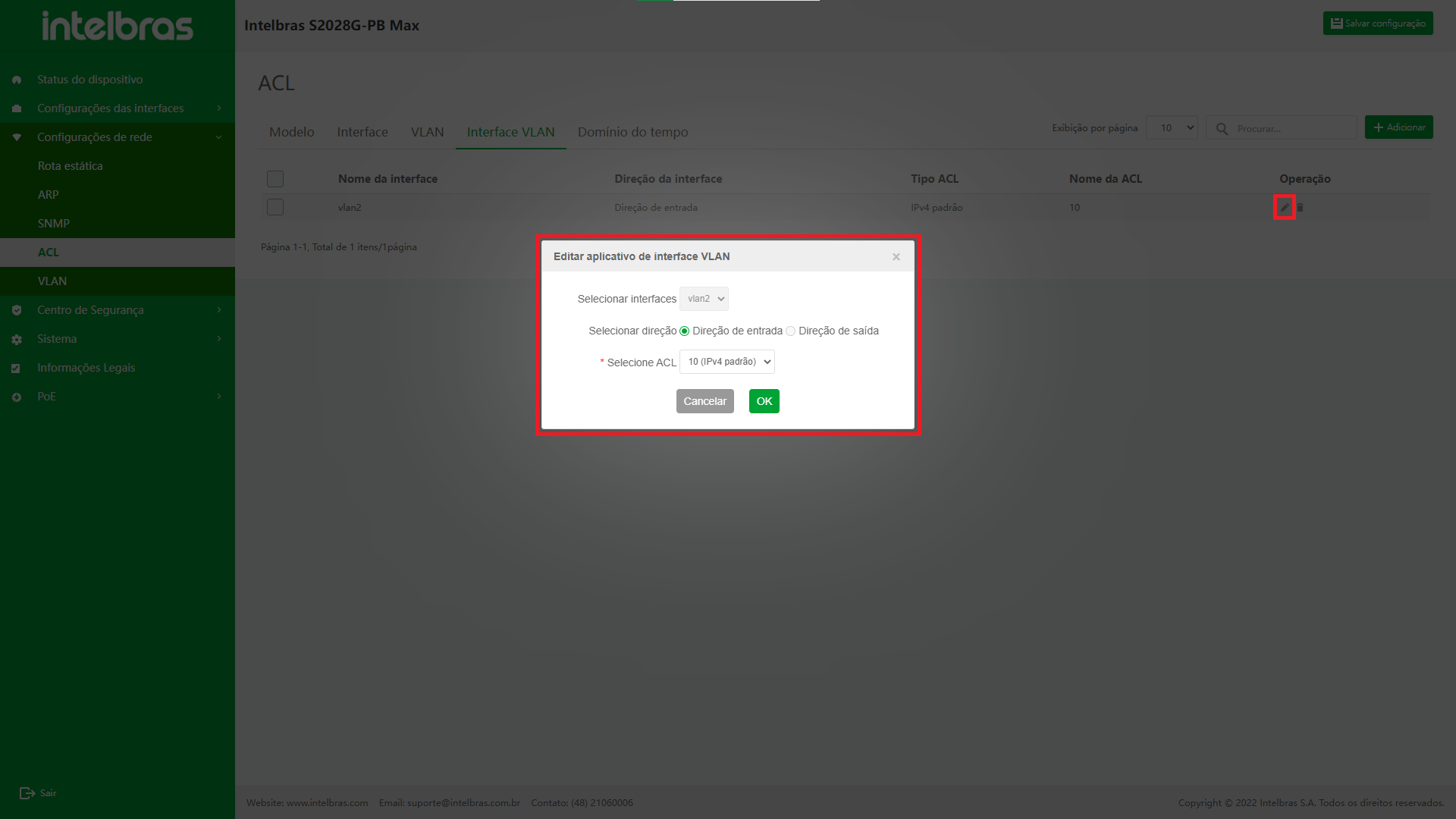

Editar Interface de Aplicação VLAN

- Clique no ícone "Editar" atrás da aplicação interface VLAN a ser modificado e a caixa de diálogo "Editar aplicações de interface VLAN"

- Após modificar as informações na caixa de diálogo, clique em "OK" para modificar esta aplicação de interface VLAN.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão modificados (somente “Selecionar ACL” pode ser modificado, conforme mostrado na Figura ...).

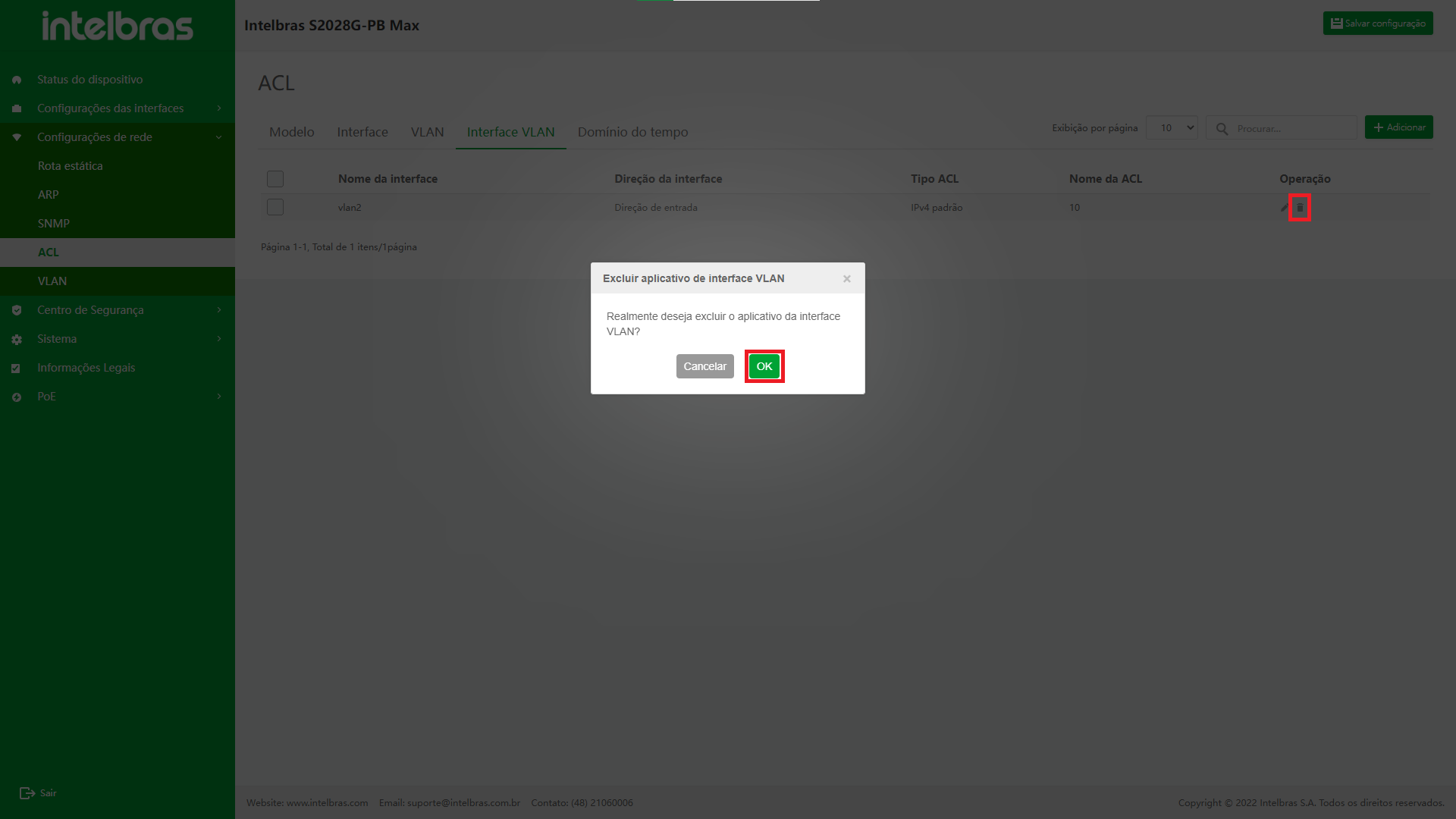

Excluir uma única Interface de Aplicação VLAN

- Clique no ícone “Excluir” atrás da aplicação de interface VLAN a ser excluído.

- Clique em "OK" na janela pop-up de confirmação para excluir esta aplicação de interface VLAN.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão excluídos (como mostrado na Figura ...).

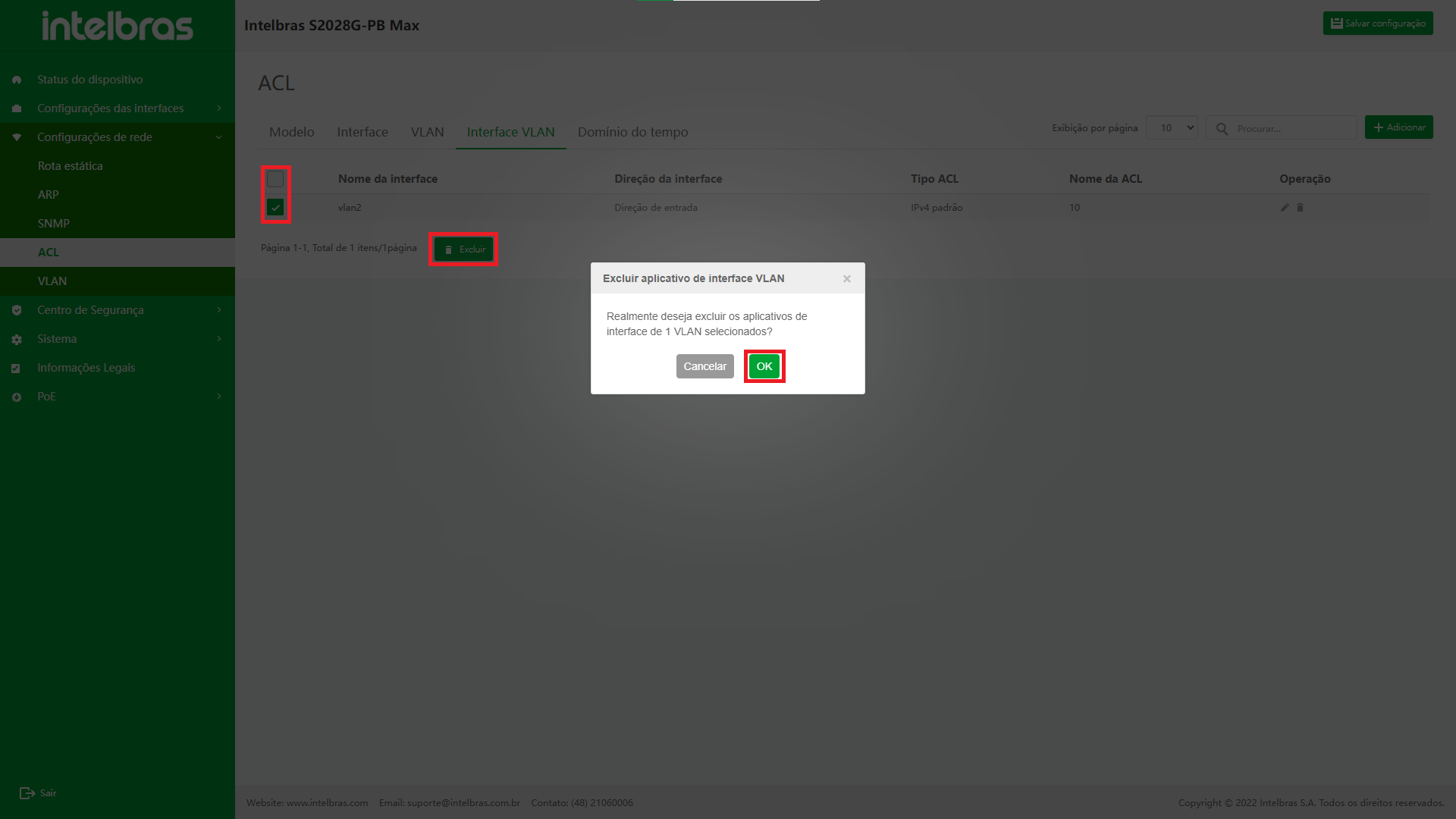

Excluir em Lote Interfaces de Aplicações VLAN

- Verifique as aplicações de interface VLAN a serem excluídos, clique no botão “Excluir” abaixo.

- Clique em "OK" na caixa pop-up de confirmação para excluir as aplicações de interface VLAN selecionados.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão excluídos (como mostrado na Figura ...).

Domínio do Tempo

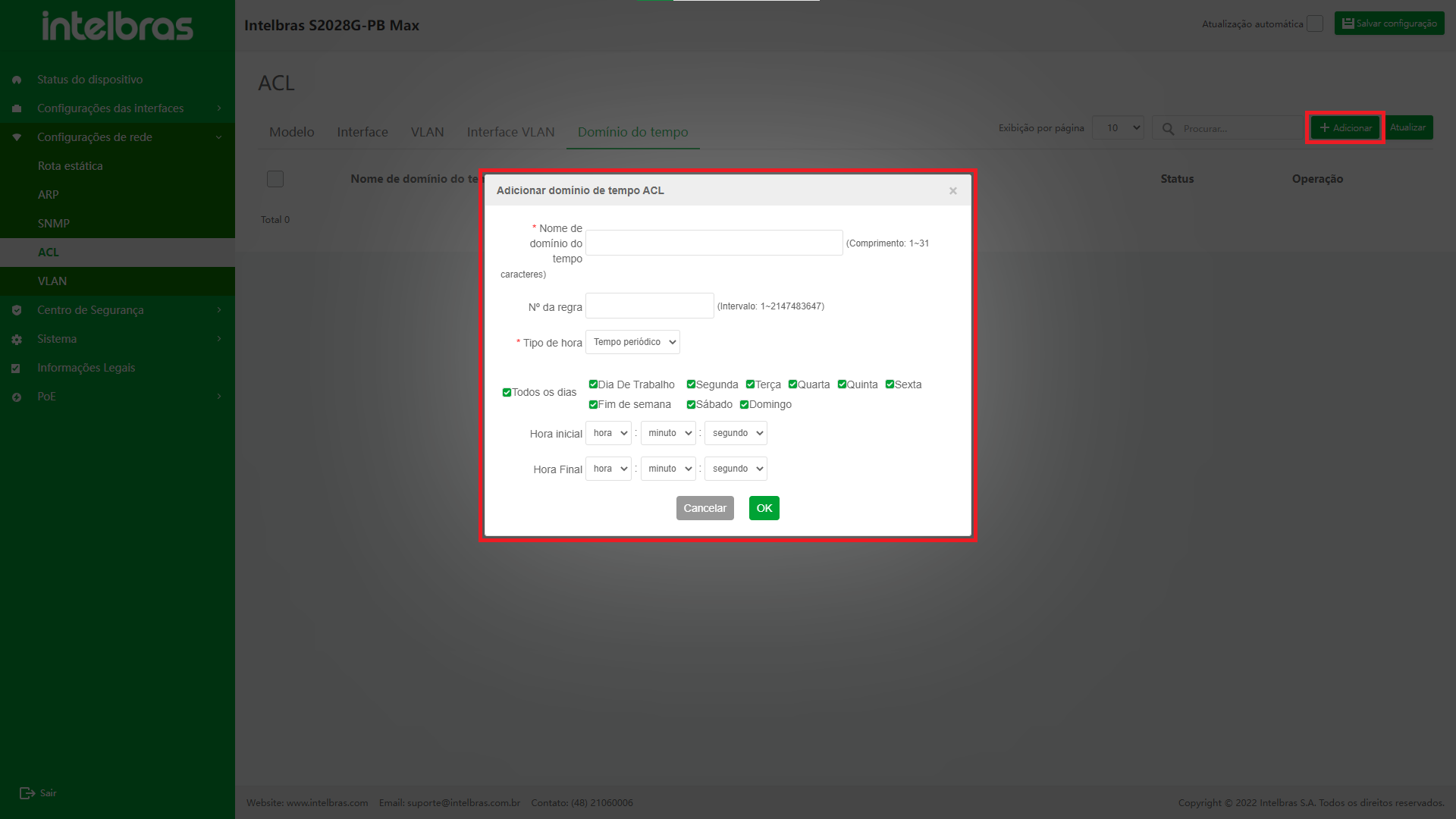

O domínio do tempo é a coleção de períodos de tempo. Um domínio de tempo pode conter de zero a vários períodos de tempo. O intervalo de tempo do domínio do tempo é a união de todos os períodos de tempo. Existem dois tipos de períodos de tempo:

- Período de tempo periódico:selecione um dia ou vários dias de segunda a domingo, bem como o ponto de início e o ponto de término como período de tempo, que entra em vigor repetidamente todas as semanas.

- Período de tempo absoluto:entra em vigor dentro do intervalo de data e hora especificado.

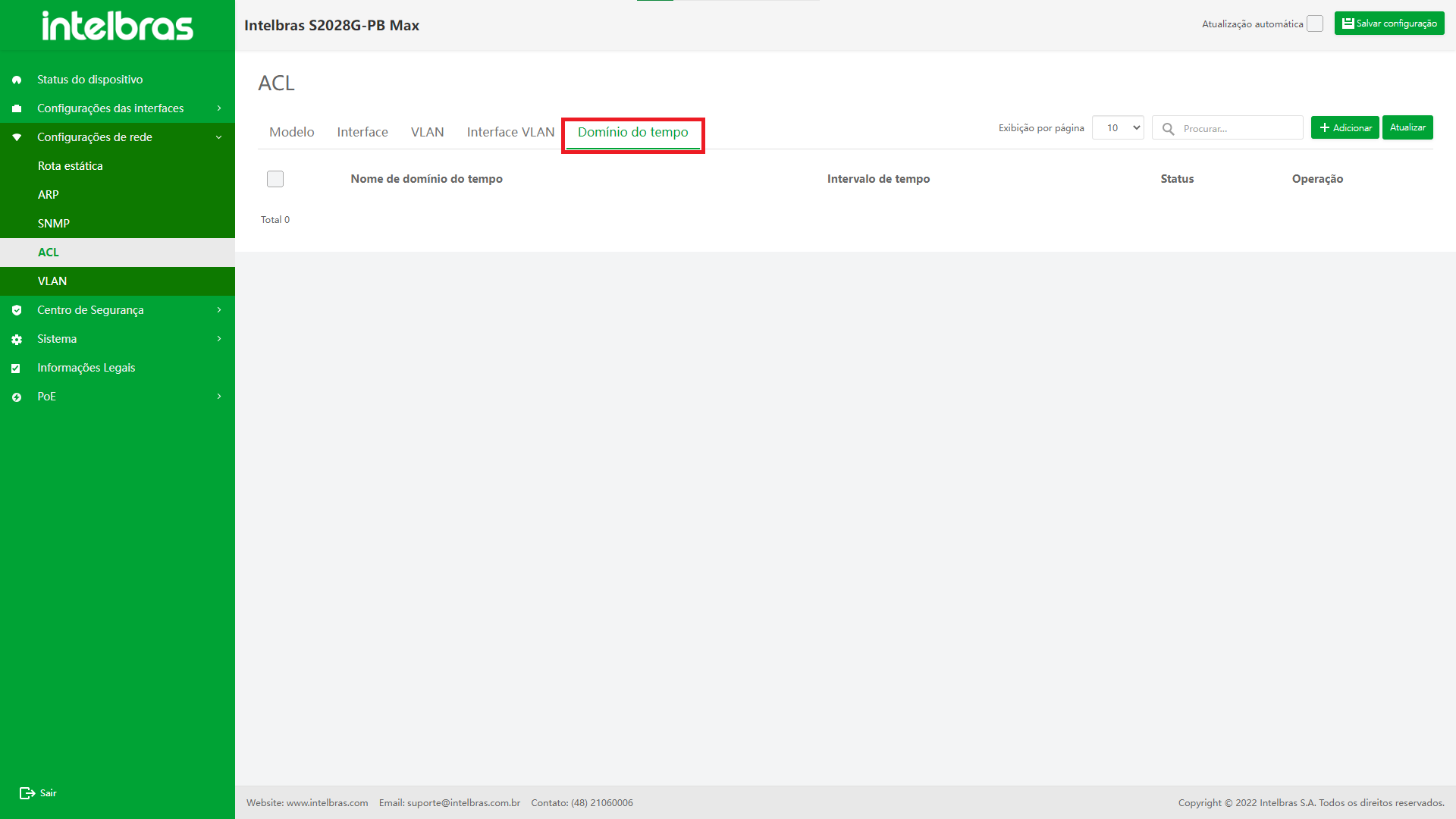

Entrar na Interface de Domínio do Tempo

Após entrar na interface de configuração da ACL, clique na guia "Domínio do Tempo" para entrar na interface de "Domínio do Tempo" (como mostrado na Figura ...).

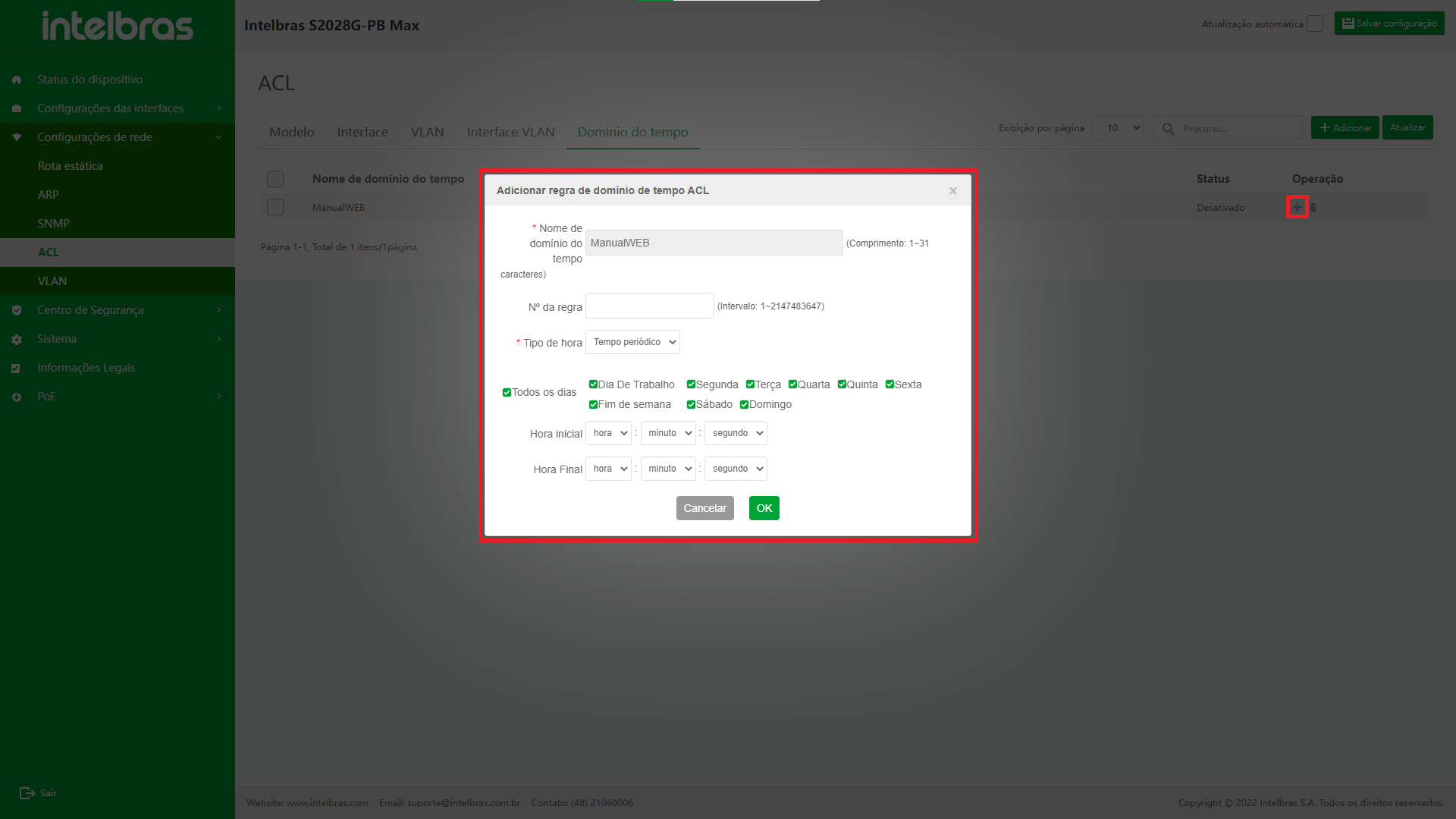

Adicionar Domínio de Tempo

- Clique no botão "Adicionar" no canto superior direito, insira as informações na janela pop-up.

- Clique em "OK" para adicionar com sucesso.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão adicionados (os dados com "*" são obrigatórios, conforme mostrado na Figura ...).

Adicionar Regra de Domínio do Tempo

- Clique no ícone "Adicionar" atrás do domínio de tempo para adicionar regras, insira as informações na janela pop-up

- Clique em "OK" para adicionar regras para este domínio de tempo.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão adicionados (o nome do domínio de tempo não pode ser modificado, conforme mostrado na Figura ...).

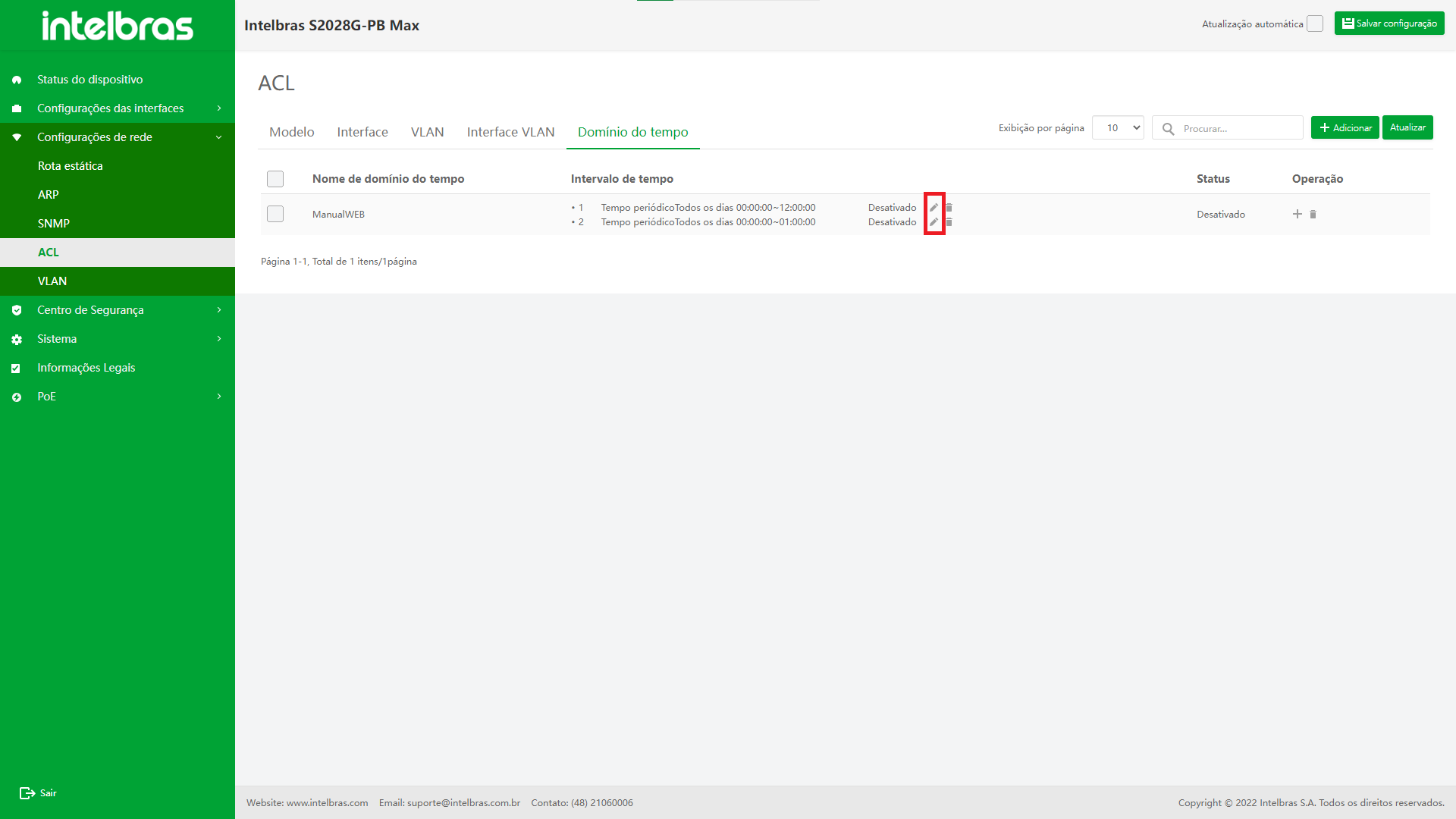

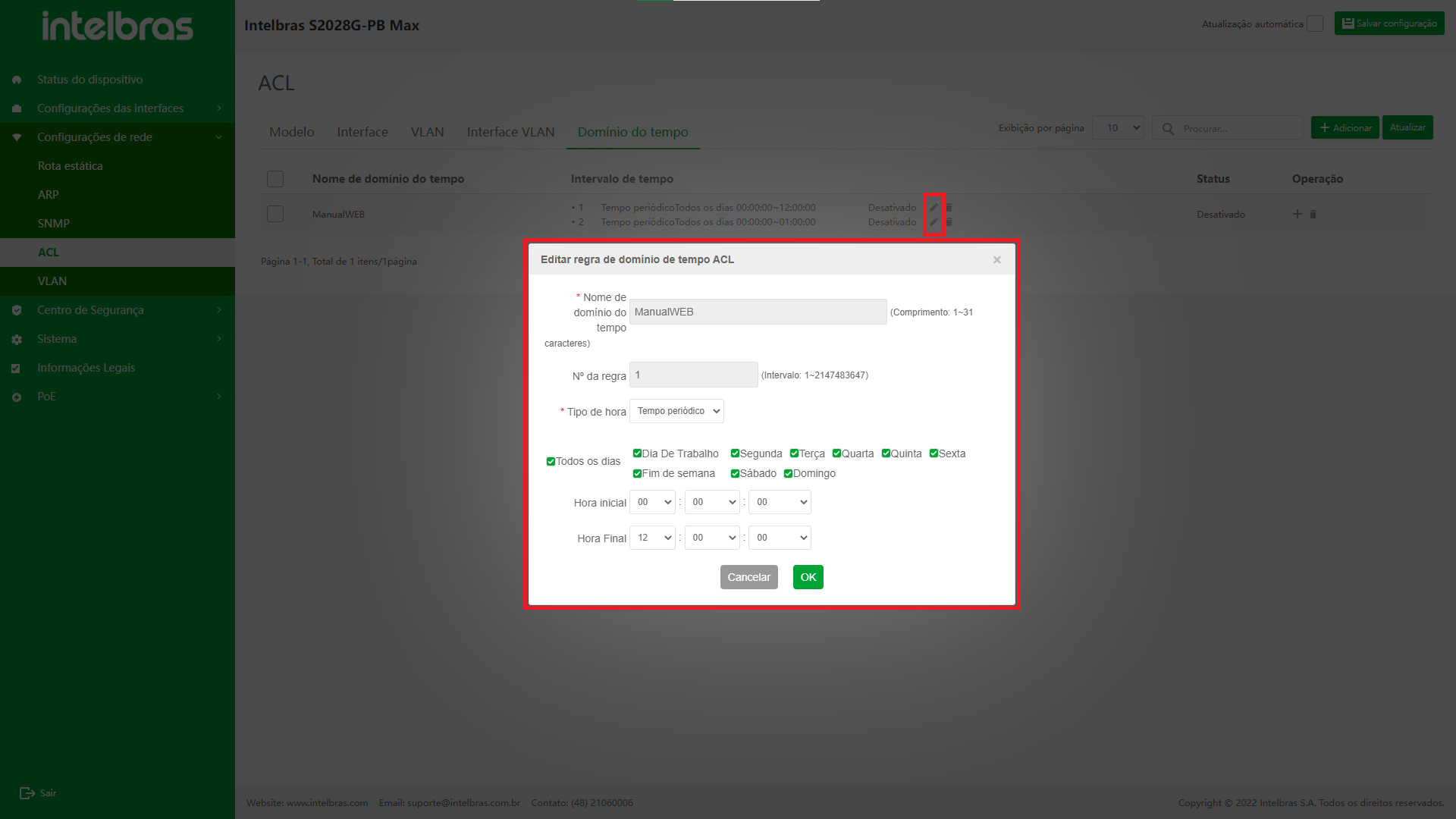

Editar Regra de Domínio do Tempo

- Clique no ícone "Editar" após a regra do domínio do tempo a ser modificada (como mostrado na Figura ...).

- Após modificar as informações na janela pop-up, clique em "OK" para modificar esta regra de domínio de tempo.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão modificados (o nome do domínio de tempo e o número da regra não podem ser modificados, conforme mostrado na Figura ...).

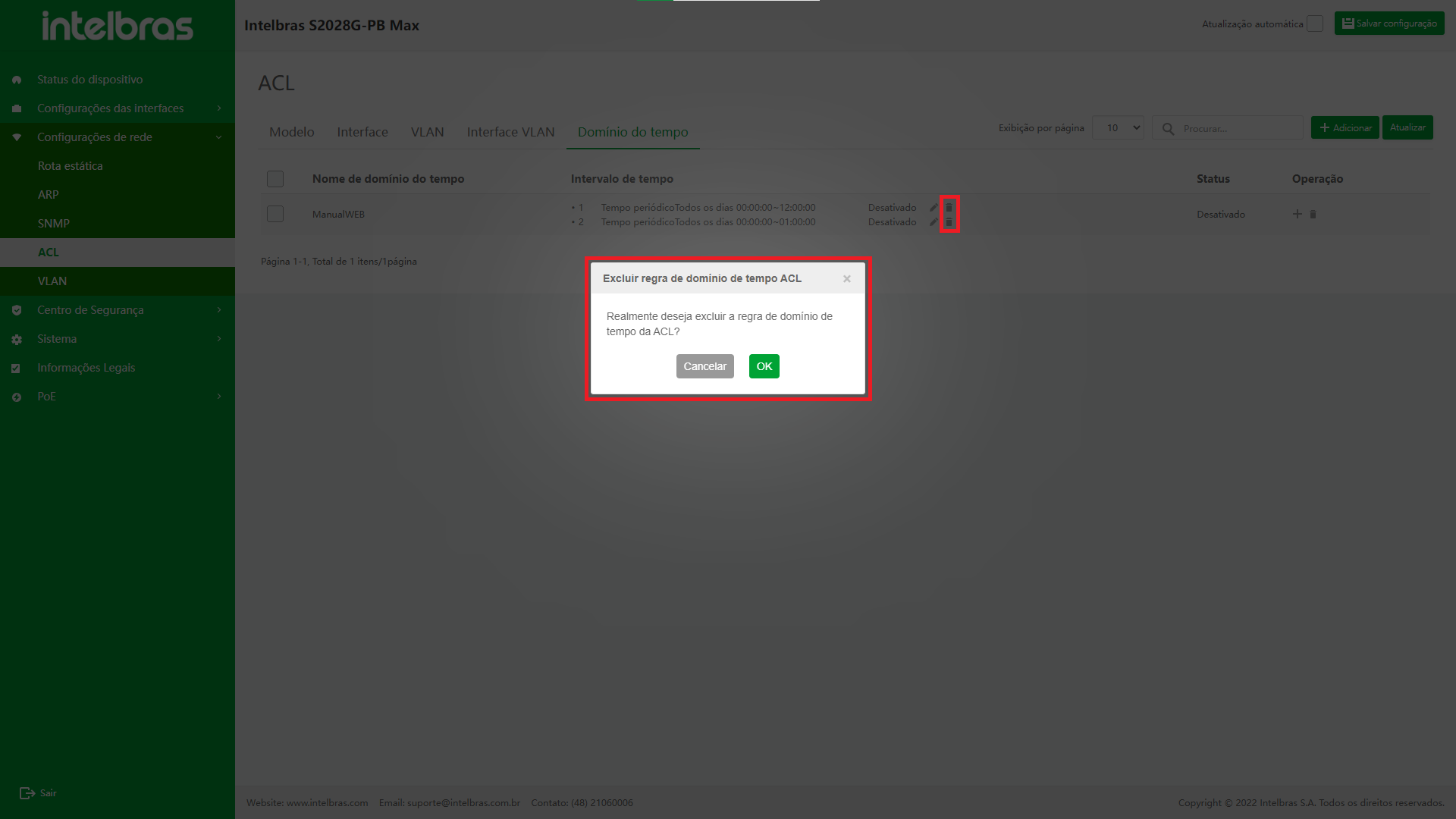

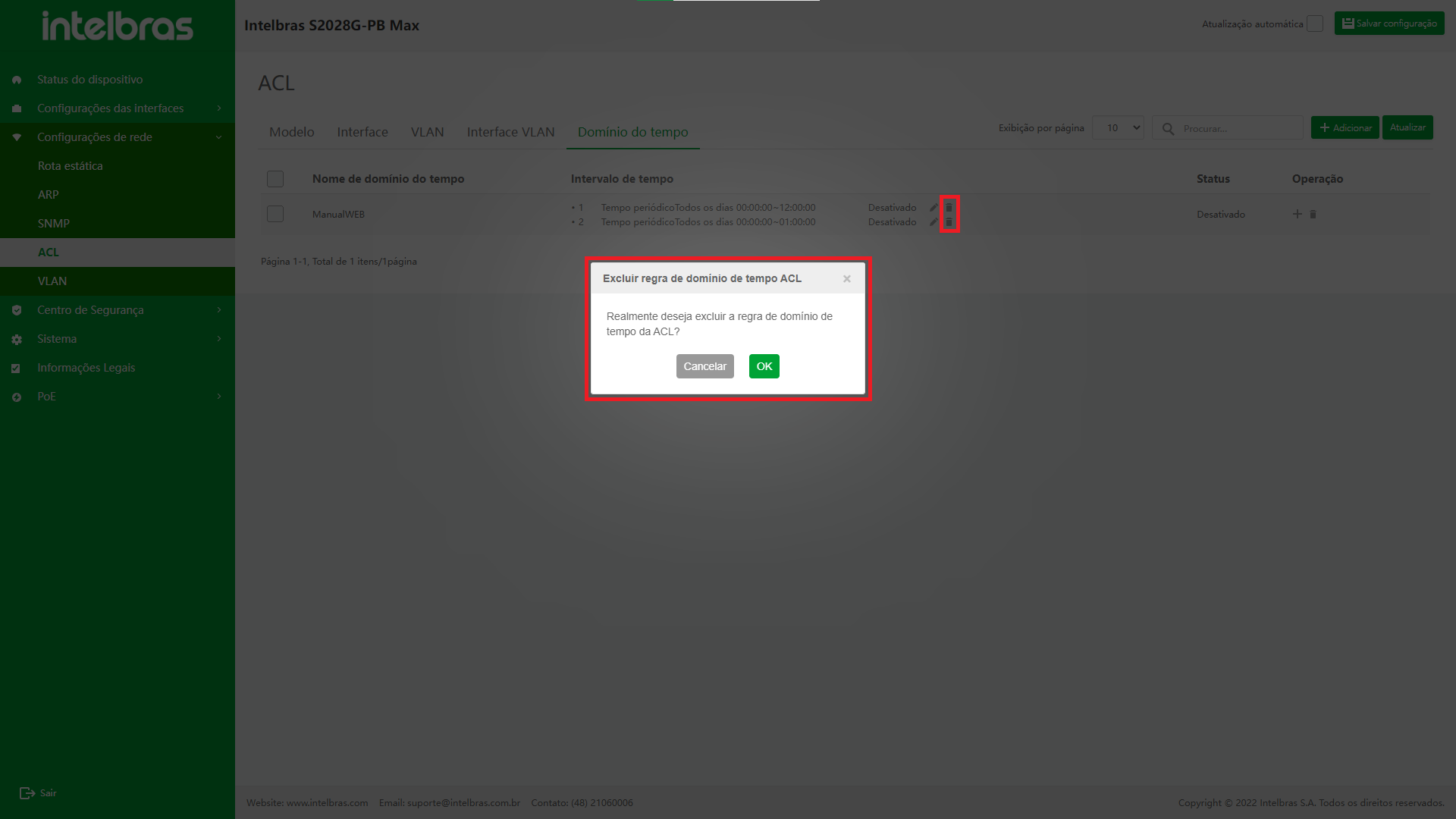

Excluir Regra de Domínio do Tempo

- Clique no ícone “Excluir” após a regra de domínio de tempo a ser excluída (conforme mostrado na Figura ...).

- Clique em "OK" na janela pop-up de confirmação para excluir esta regra de domínio de tempo.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão excluídos (como mostrado na Figura ...).

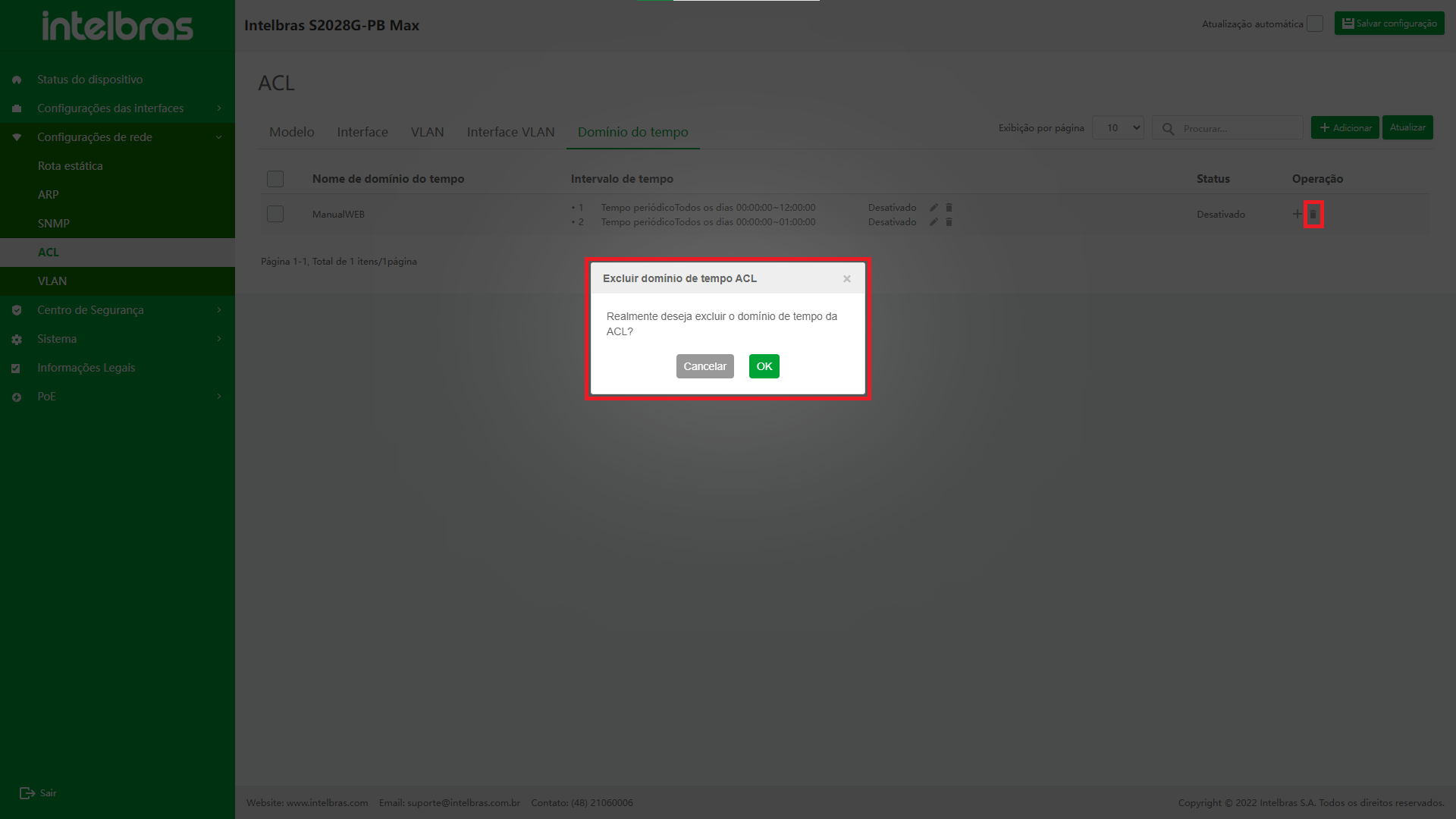

Excluir um único Domínio de Tempo

- Clique no ícone “Excluir” atrás do domínio de tempo a ser excluído.

- Clique em "OK" na janela pop-up de confirmação para excluir este domínio de tempo.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão excluídos (como mostrado na Figura ...).

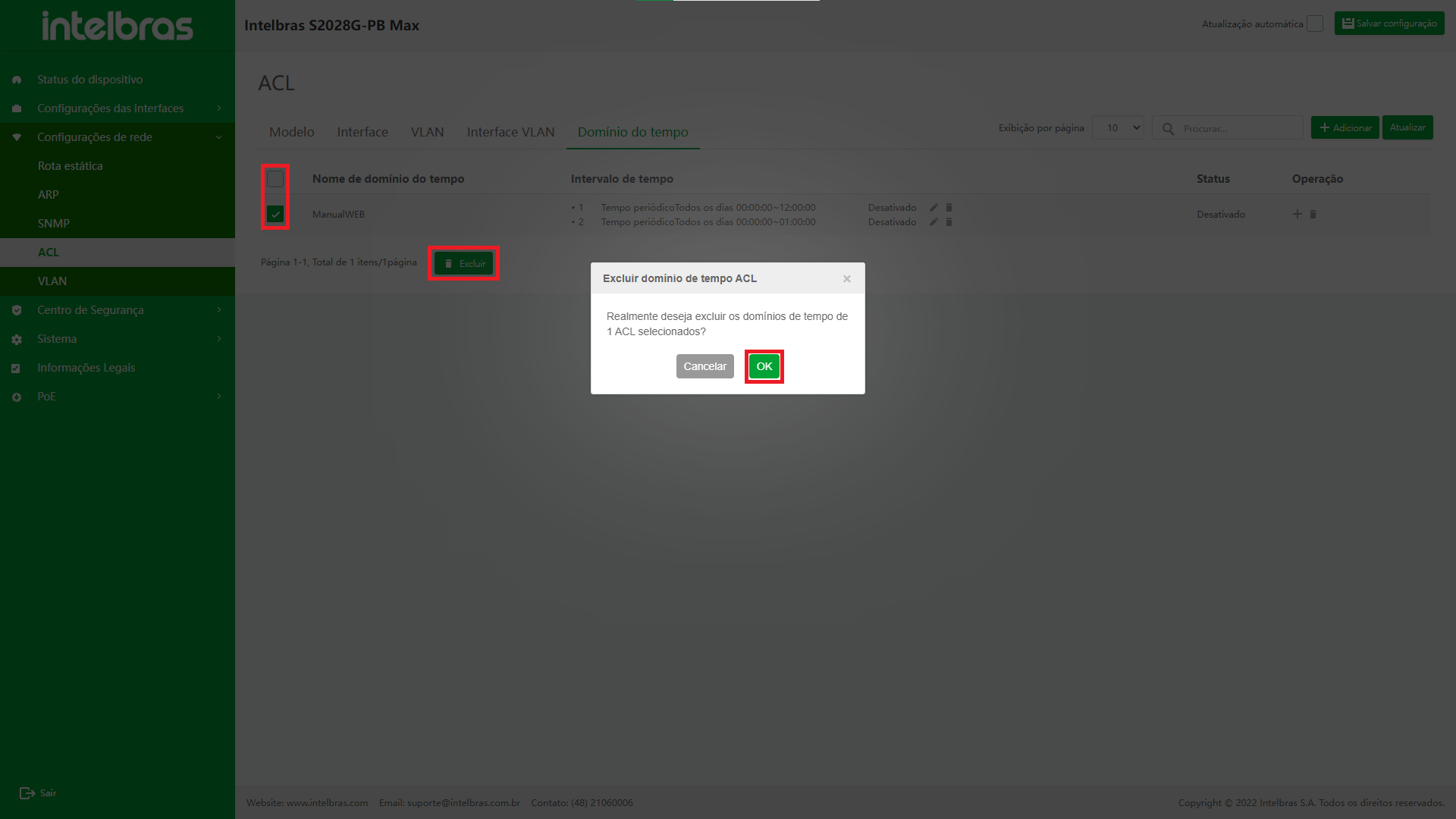

Excluir em Lote Domínios de Tempo

- Verifique o domínio de tempo a ser excluído, clique no botão “Excluir” abaixo.

- Clique em "OK" na caixa pop-up de confirmação para excluir os domínios de tempo selecionados.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão excluídos (como mostrado na Figura ...).

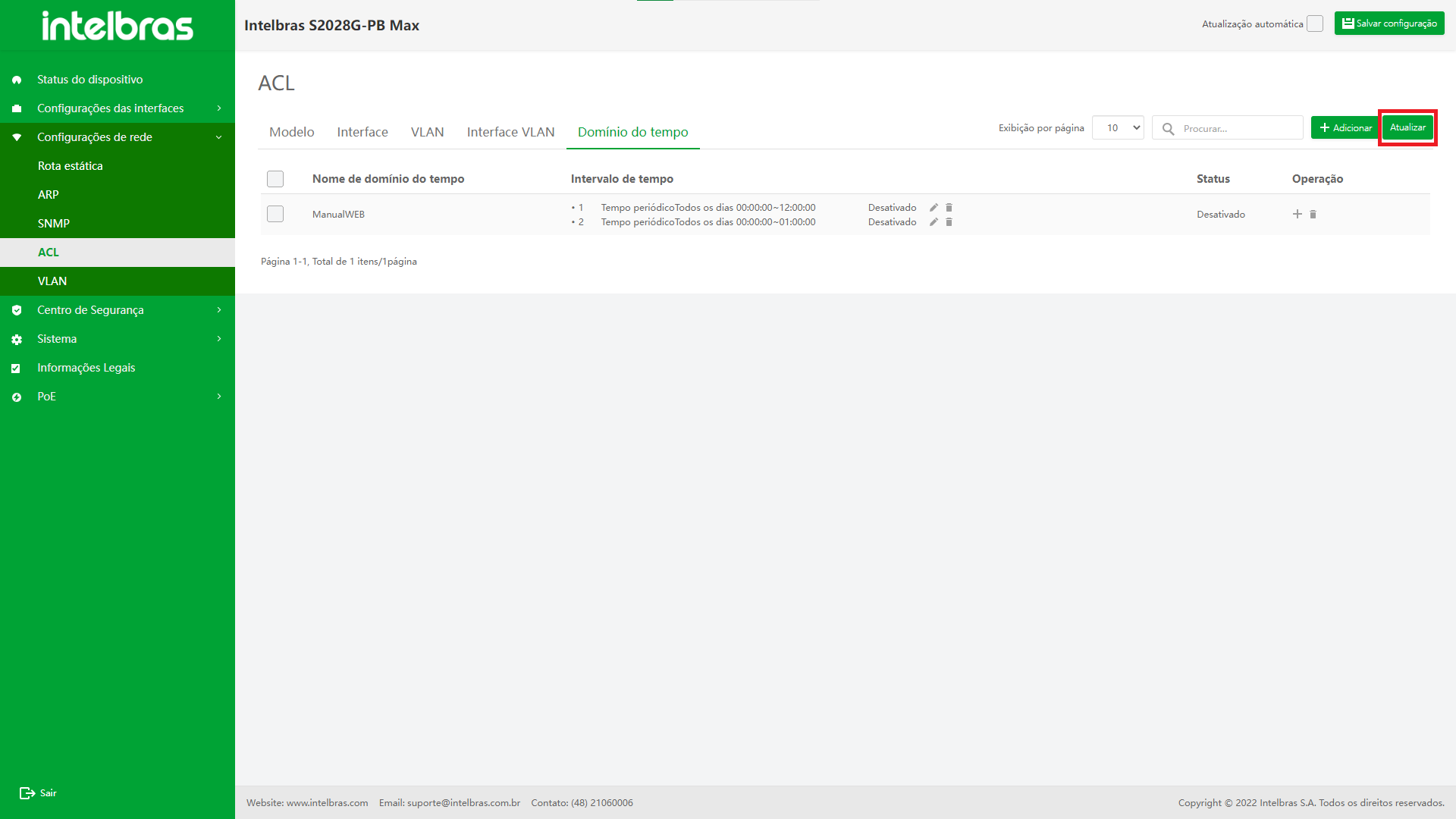

Atualizar Domínio de Tempo

Clique no botão "Atualizar" para atualizar os dados do domínio do tempo (como mostrado na Figura ...).

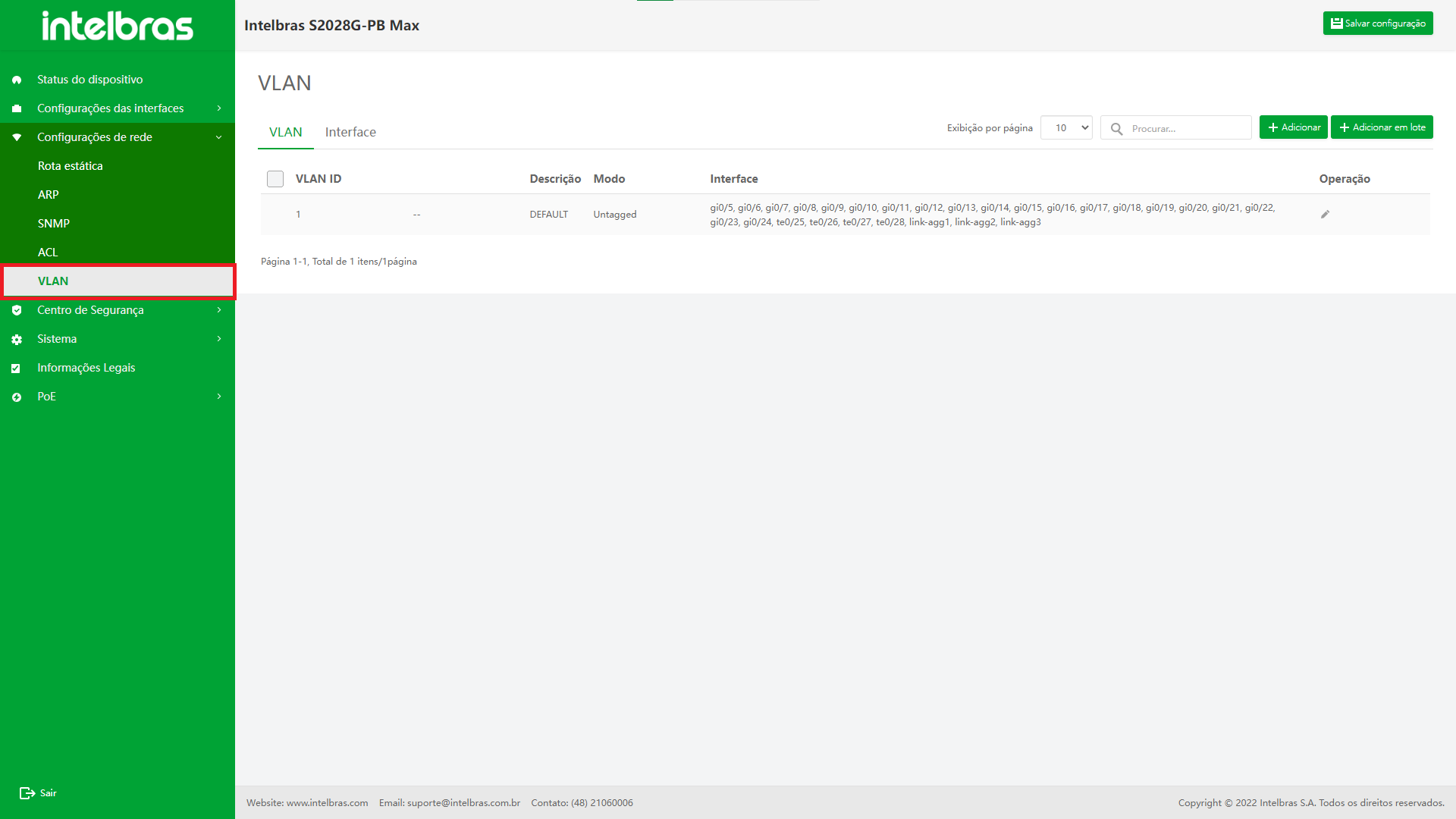

VLAN

VLAN (Virtual Local Area Network) é uma tecnologia para dividir os dispositivos na mesma LAN logicamente. Os dispositivos divididos na mesma VLAN podem se comunicar entre si na camada 2, e os dispositivos em diferentes VLANs são isolados uns dos outros na camada 2. Dessa forma, os pacotes de broadcast são limitados em uma VLAN.

- Selecione "Configuração de rede" na barra de navegação (como mostrado na Figura ...).

- Selecione "VLAN" em "Configuração de rede"(como mostrado na Figura ...).

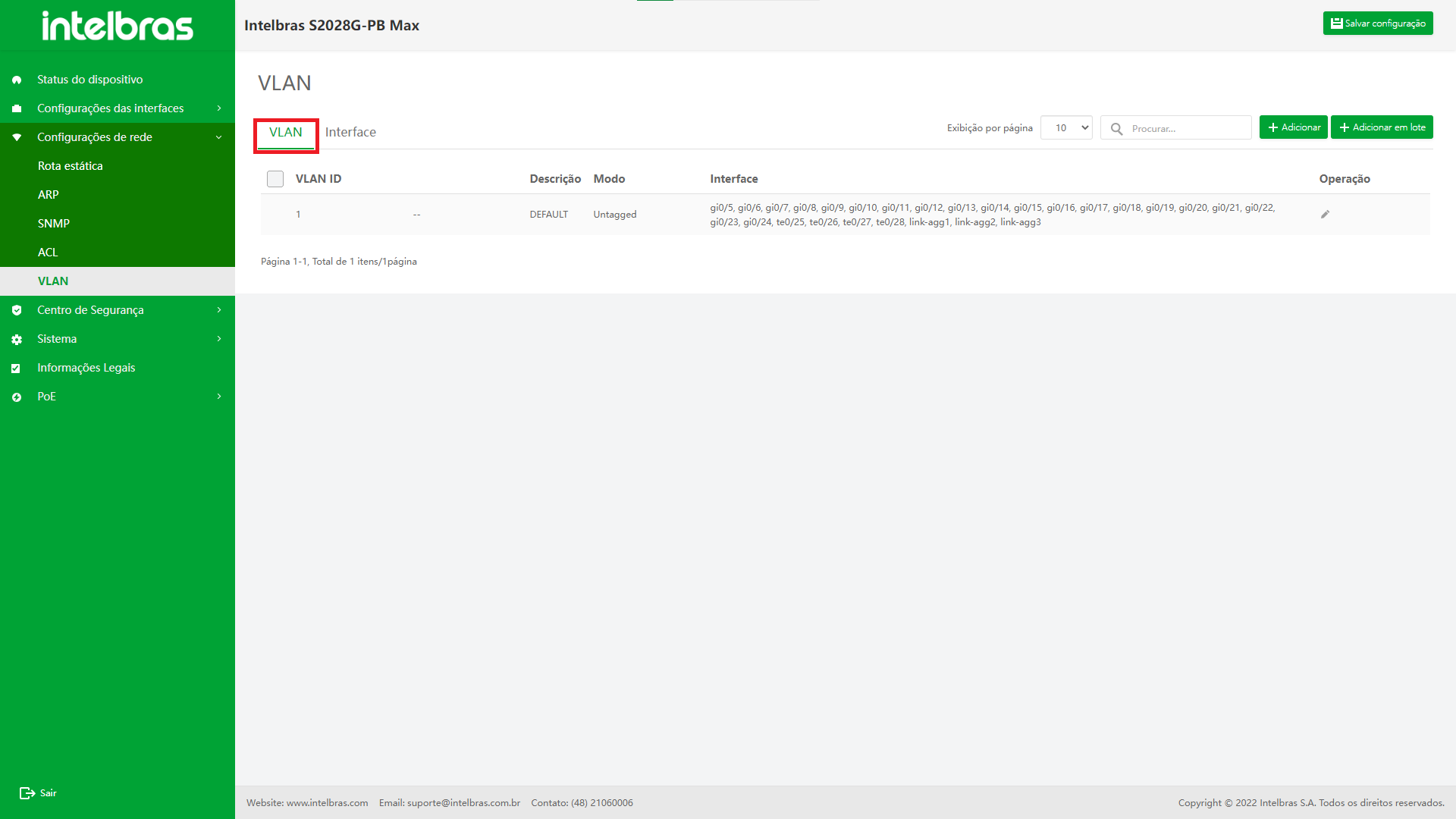

VLAN

Clique em "VLAN" para entrar na interface de configuração da VLAN (como mostrado na Figura ...).

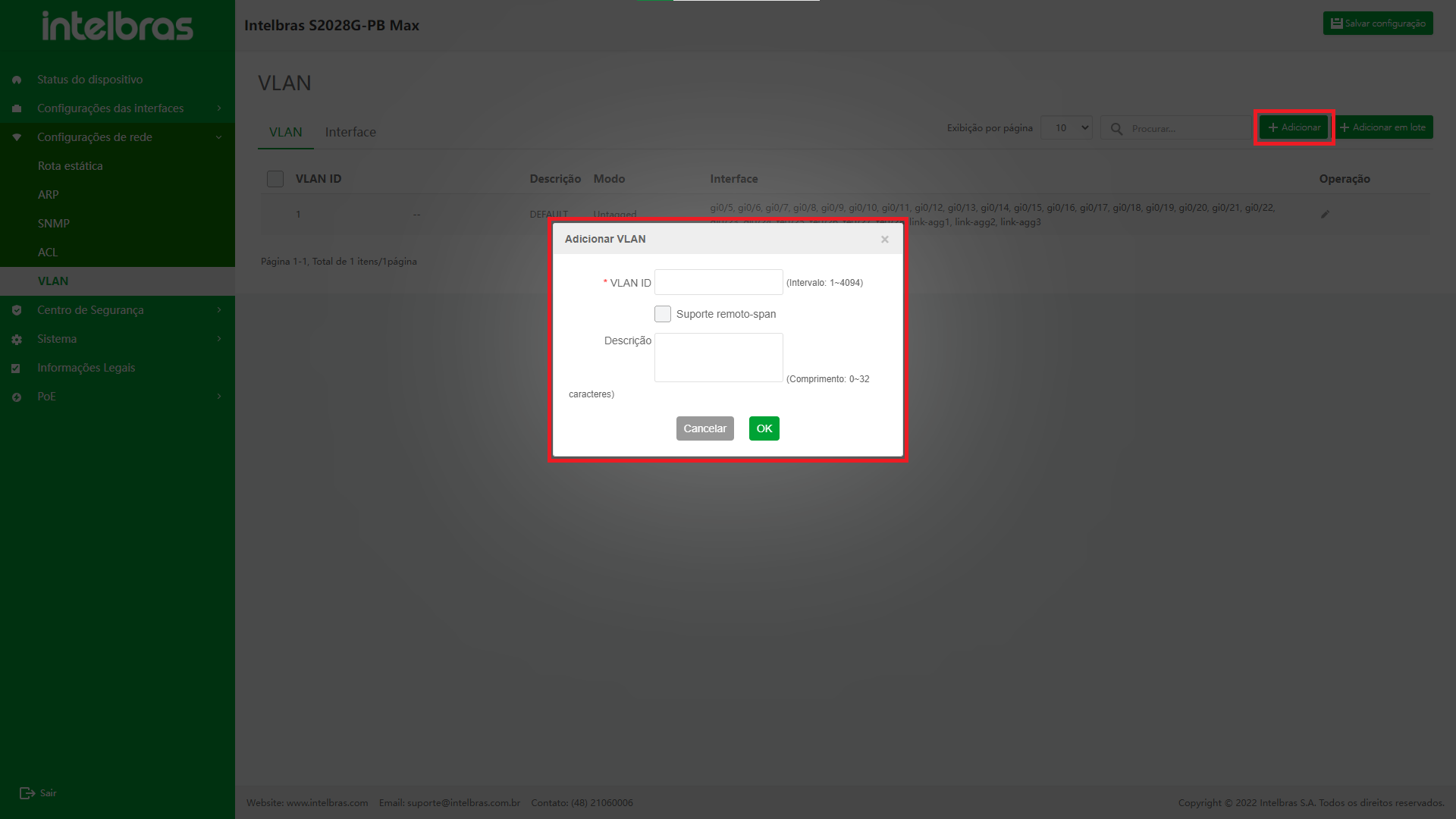

Adicionar VLAN

- Clique no botão "Adicionar" no canto superior direito, insira as informações na janela pop-up.

- Clique em "OK" para adicionar com sucesso.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão adicionados (os dados com "*" são obrigatórios, conforme mostrado na Figura ...).

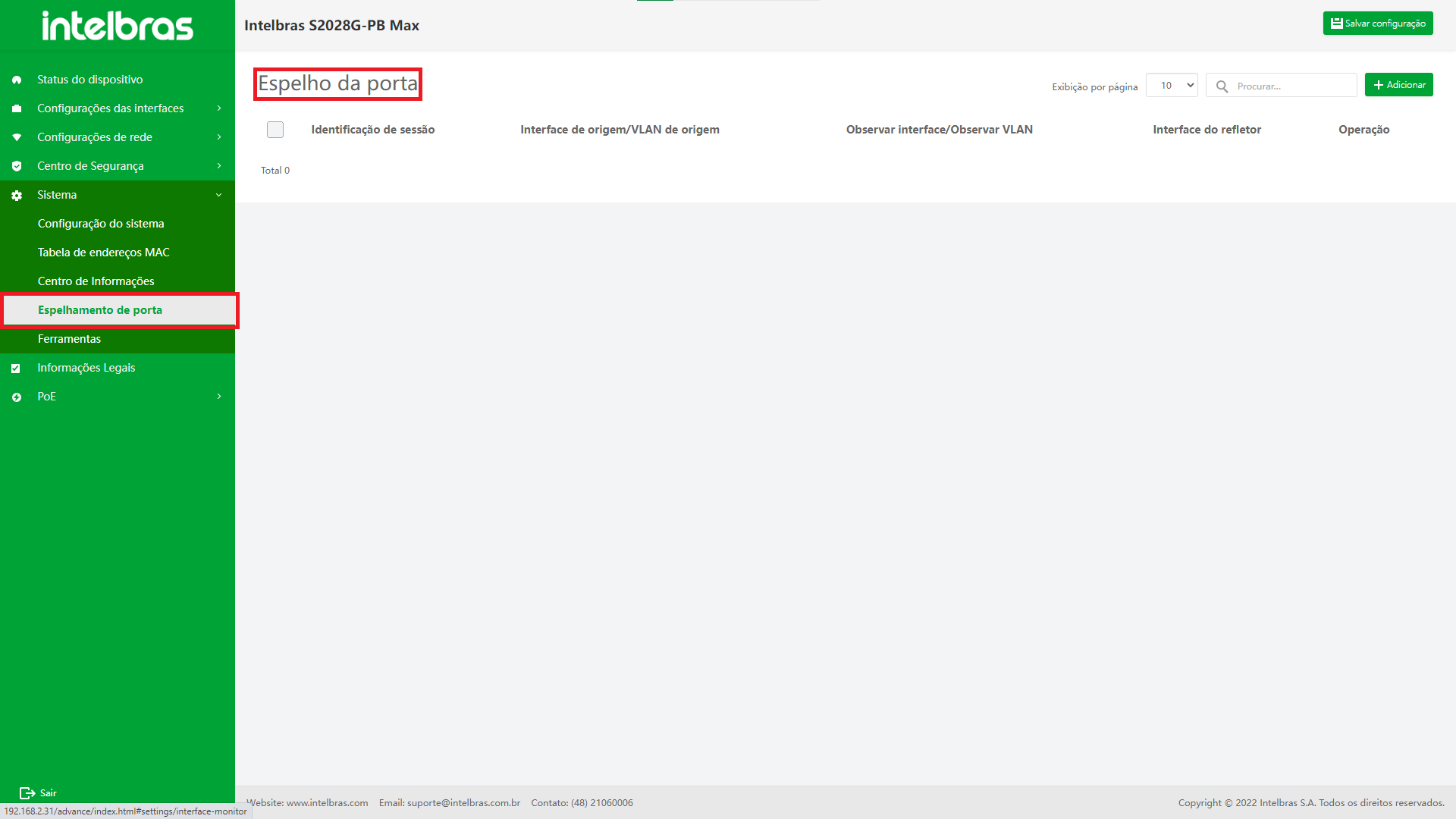

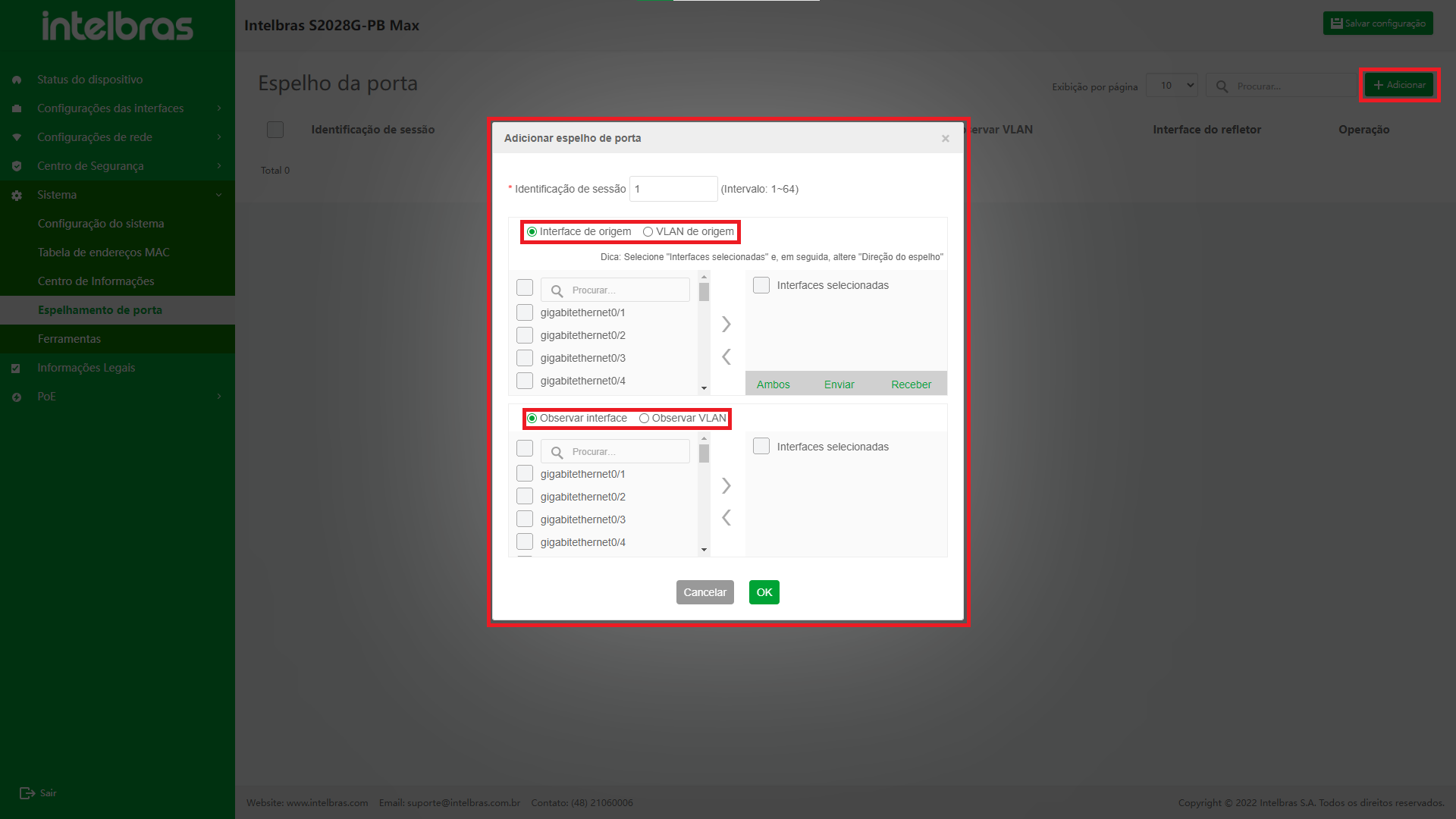

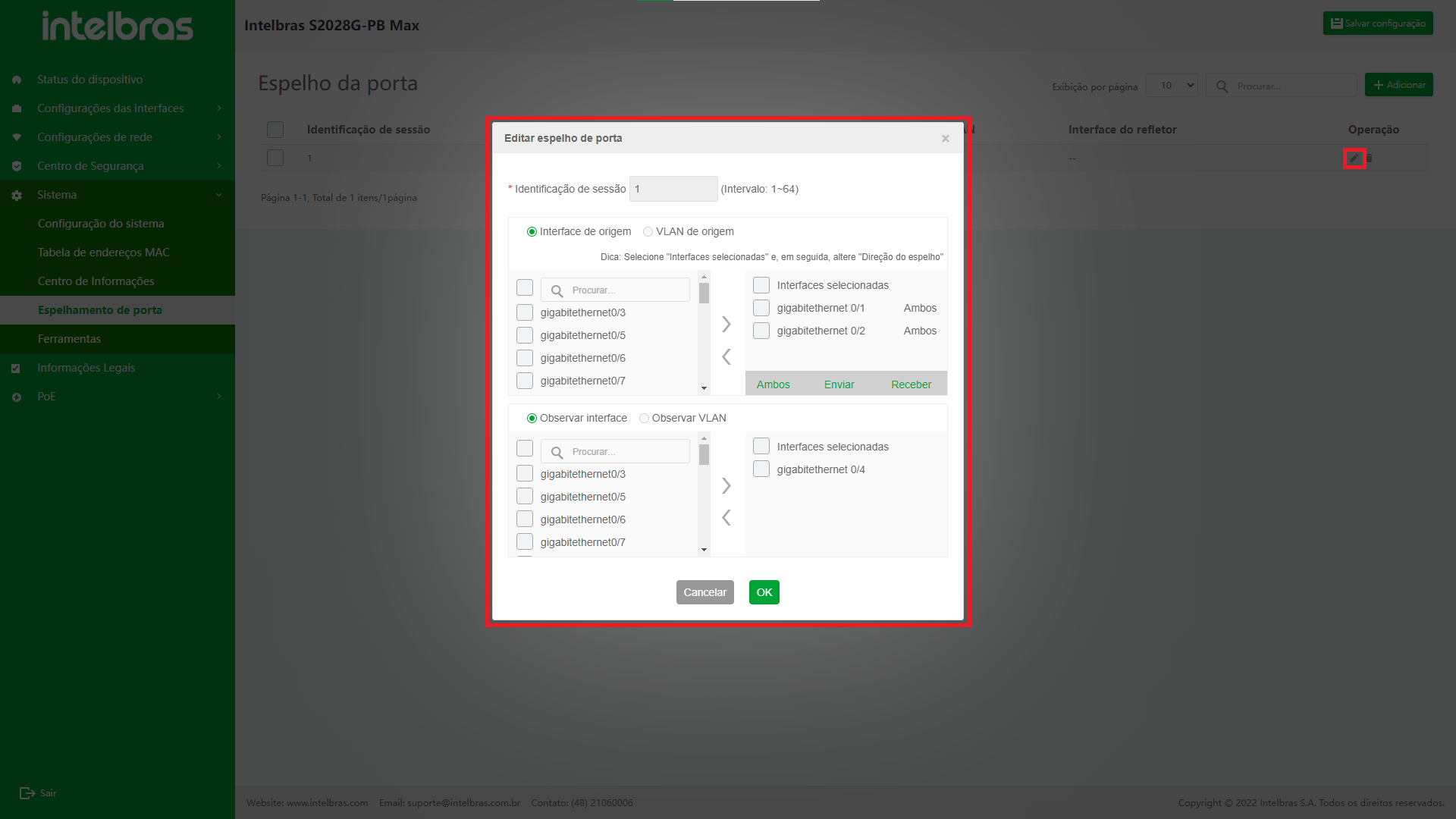

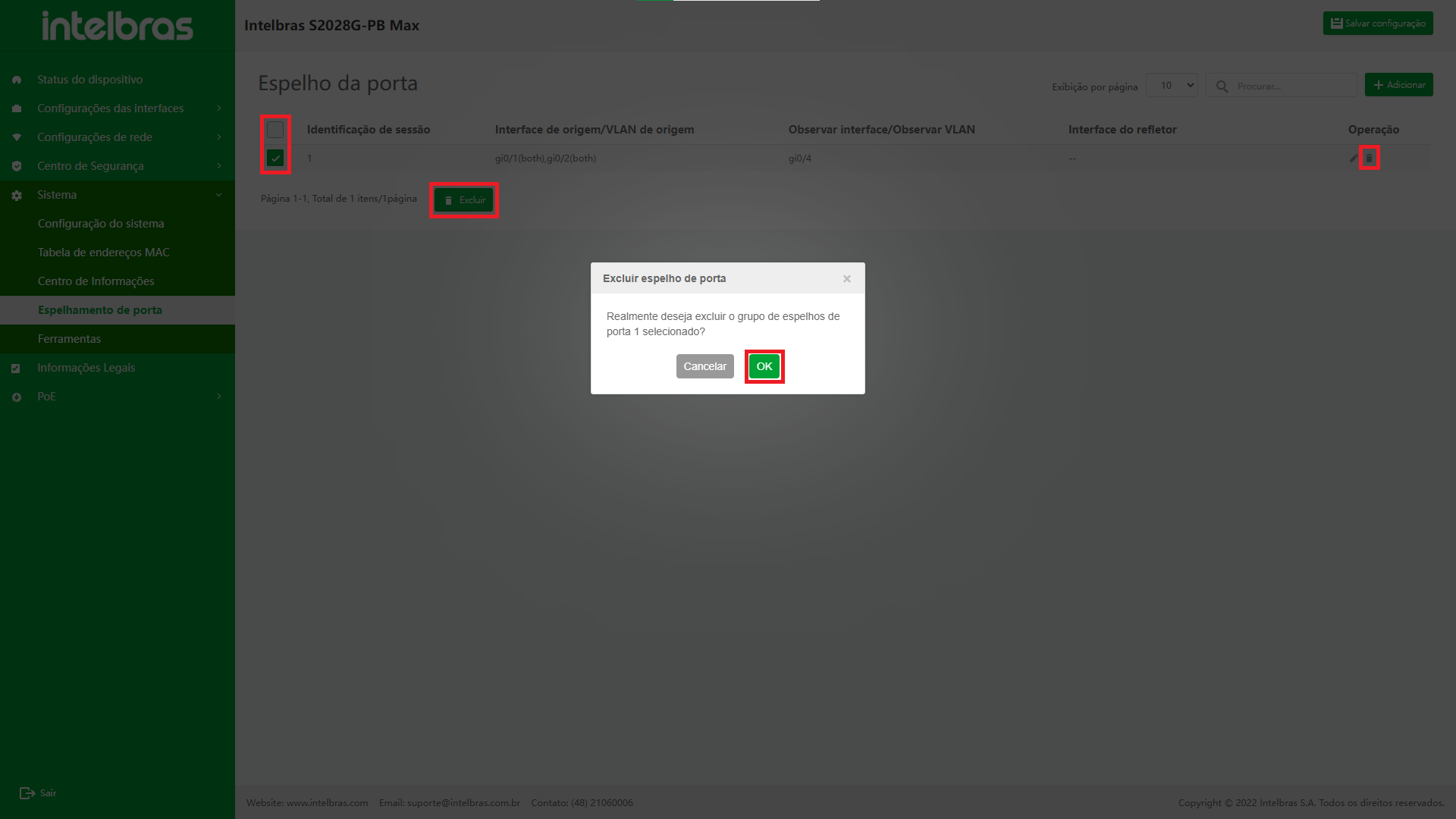

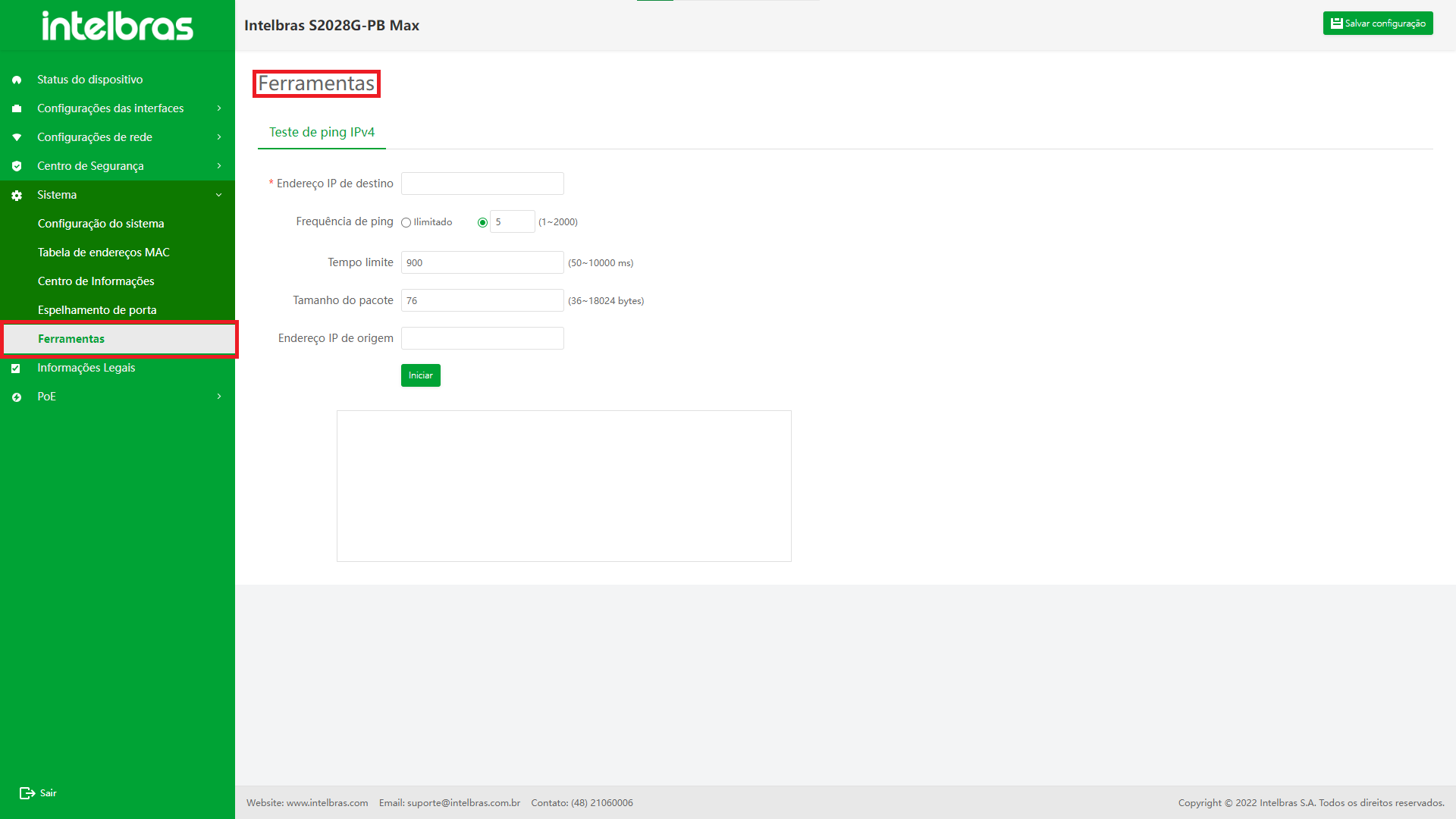

- Quando "Support remote-span" é selecionado, a "VLAN source" e a "observation VLAN" podem ser configuradas na interface do espelho de porta.

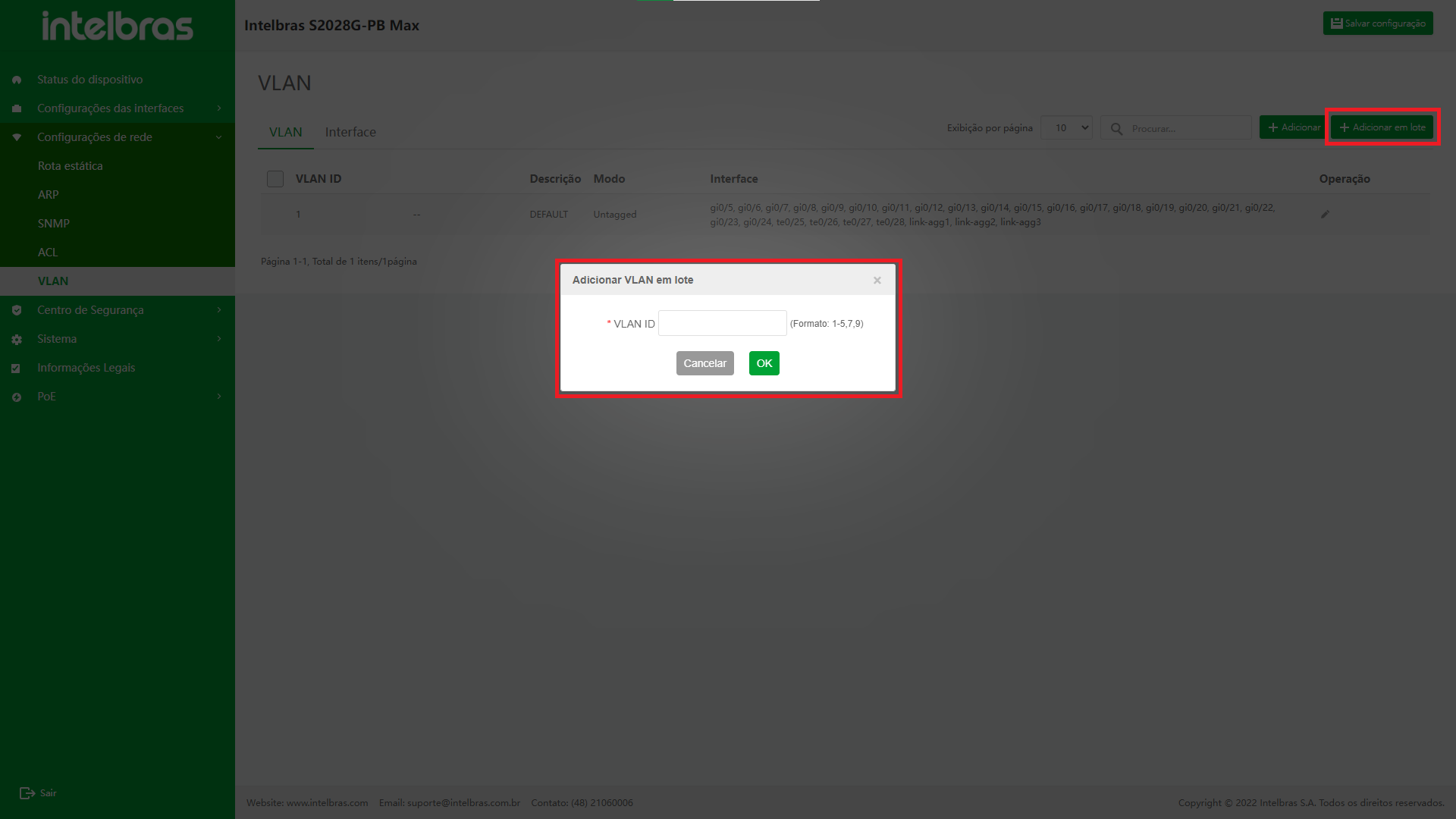

Adicionar VLANs em Lote

- Clique no botão "Adicionar lote" no canto superior direito, insira as informações na janela pop-up.

- Clique em "OK" para adicionar com sucesso.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão adicionados (os dados com "*" são obrigatórios, conforme mostrado na Figura ...).

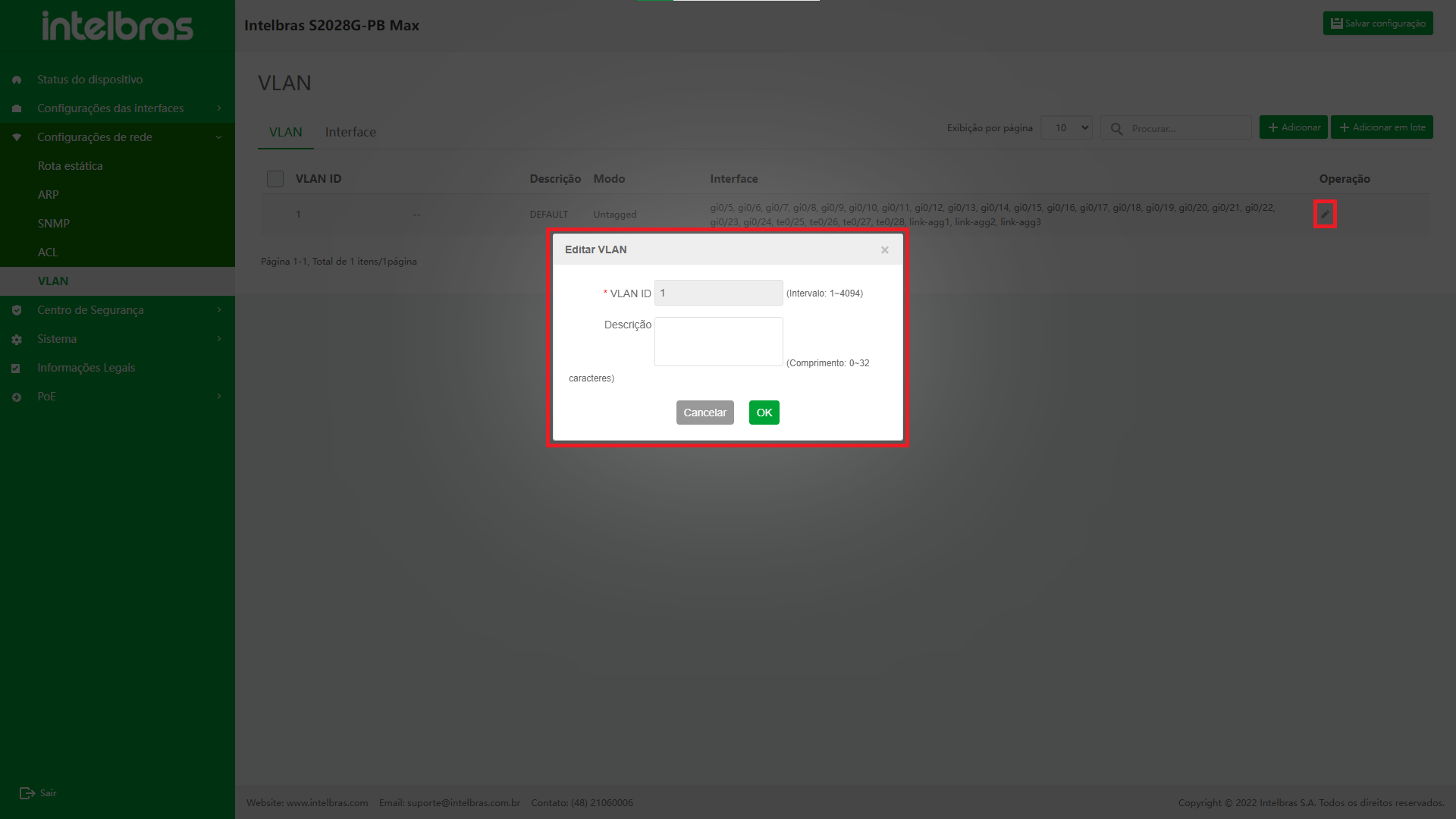

Editar VLAN

- Clique no ícone "Editar" após a VLAN a ser modificada e a caixa de diálogo "Editar VLAN" aparecerá.

- Após modificar as informações na caixa de diálogo, clique em "OK" para modificar com sucesso.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão modificados (o ID da VLAN não pode ser modificado, conforme mostrado na Figura ...).

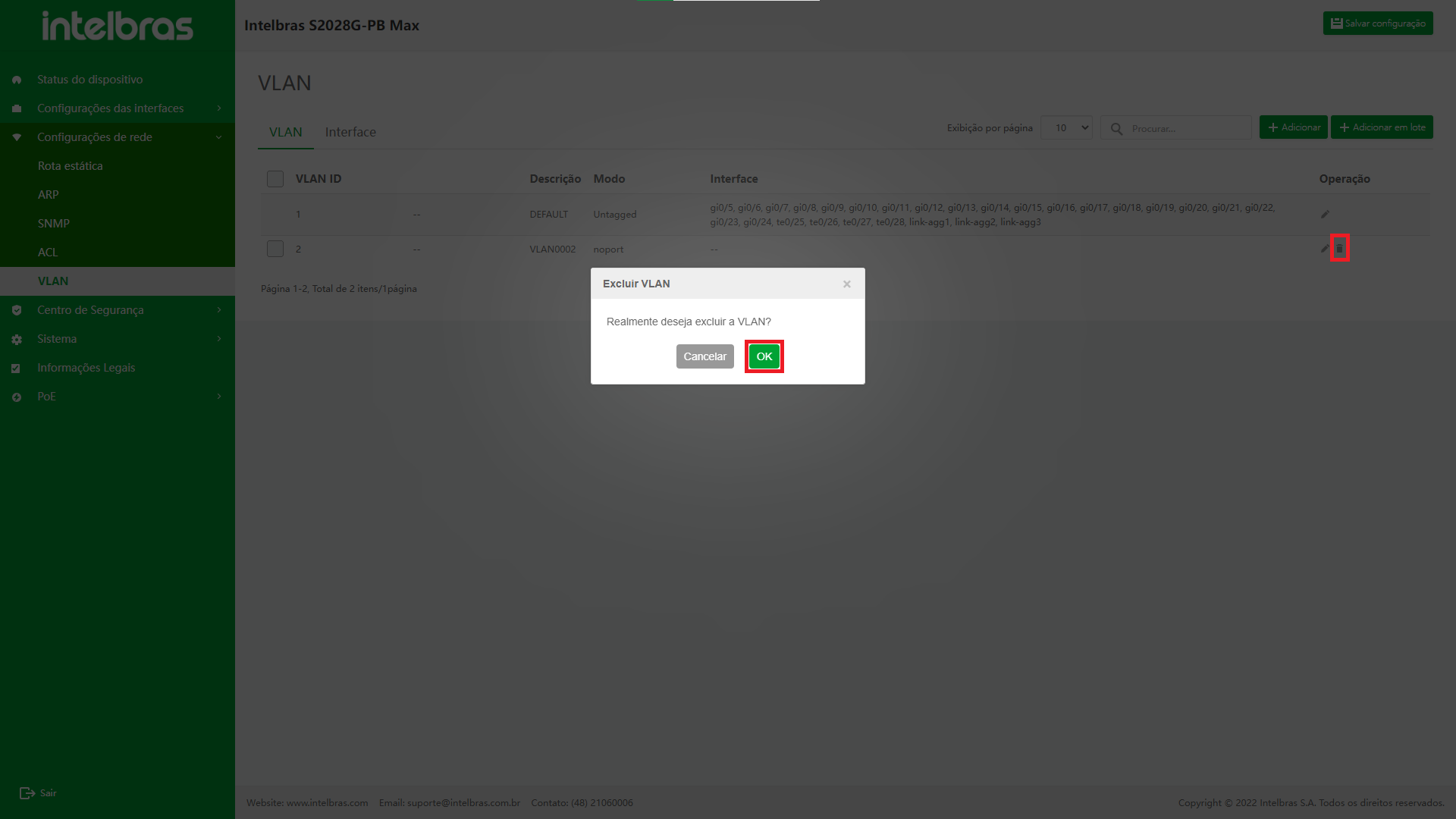

Excluir VLAN

- Clique no ícone “Excluir” após a VLAN a ser excluída.

- Clique em "OK" na caixa de confirmação pop-up para excluir com sucesso.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão excluídos (a VLAN 1 não pode ser excluída, como mostrado na Figura ...).

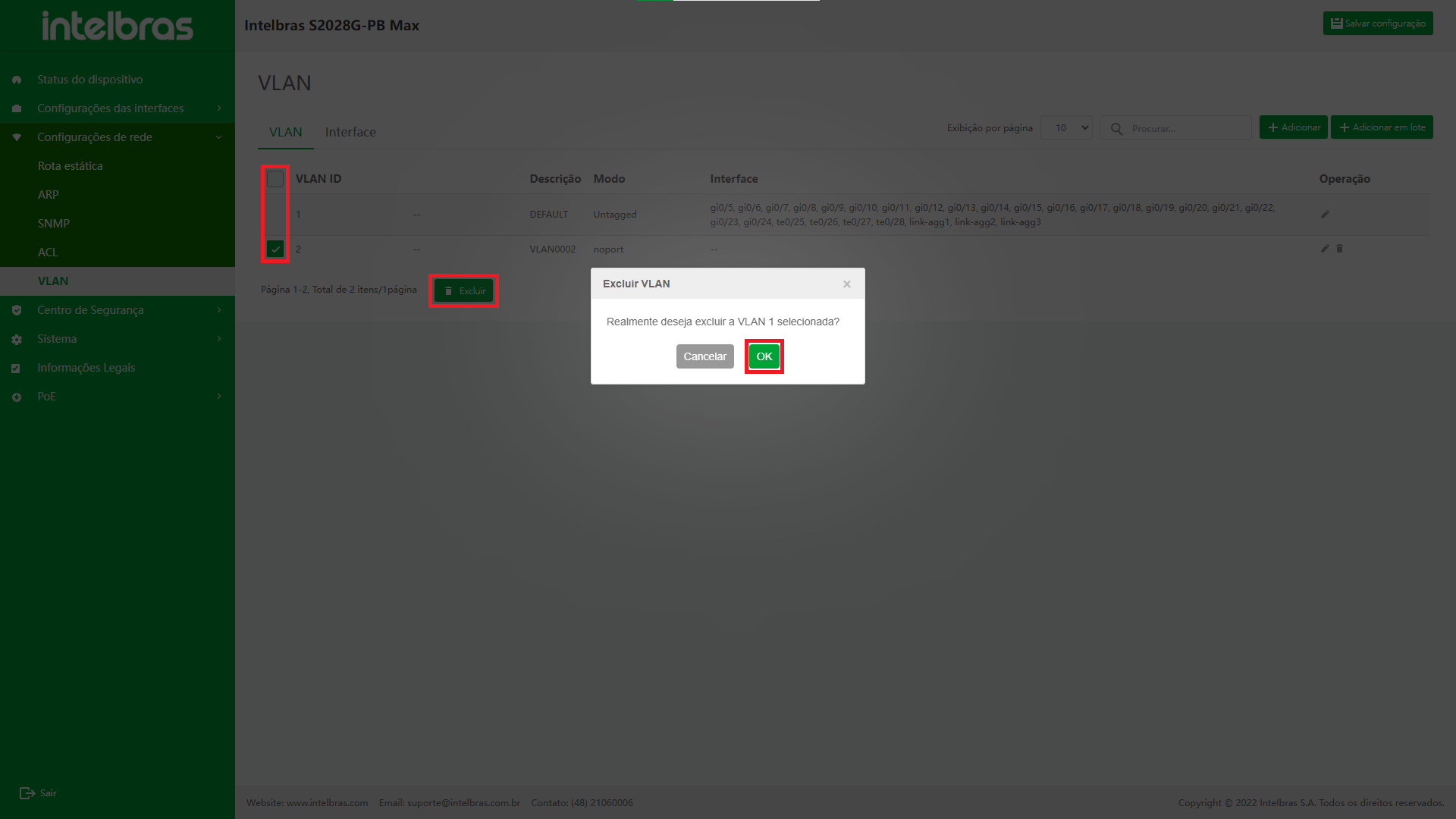

Excluir em Lote VLANs

- Após verificar as VLANs a serem excluídas (clique na caixa na frente do ID da VLAN para selecionar todas as VLANs na interface atual).

- Clique no botão “Excluir” abaixo.

- Clique em "OK" na caixa pop-up de confirmação para excluir as VLANs selecionadas.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão excluídos (a VLAN 1 não pode ser excluída, como mostrado na Figura ...).

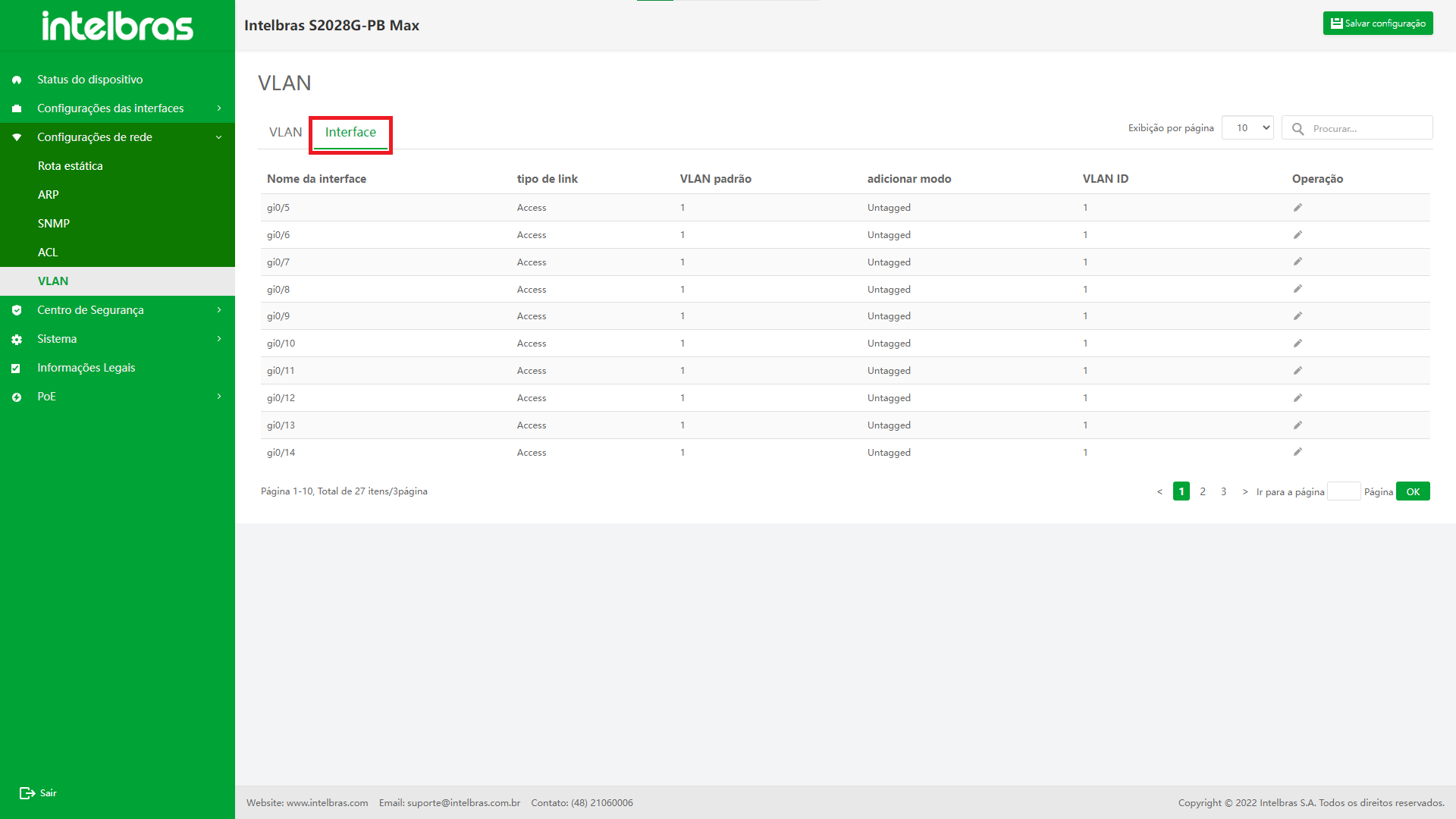

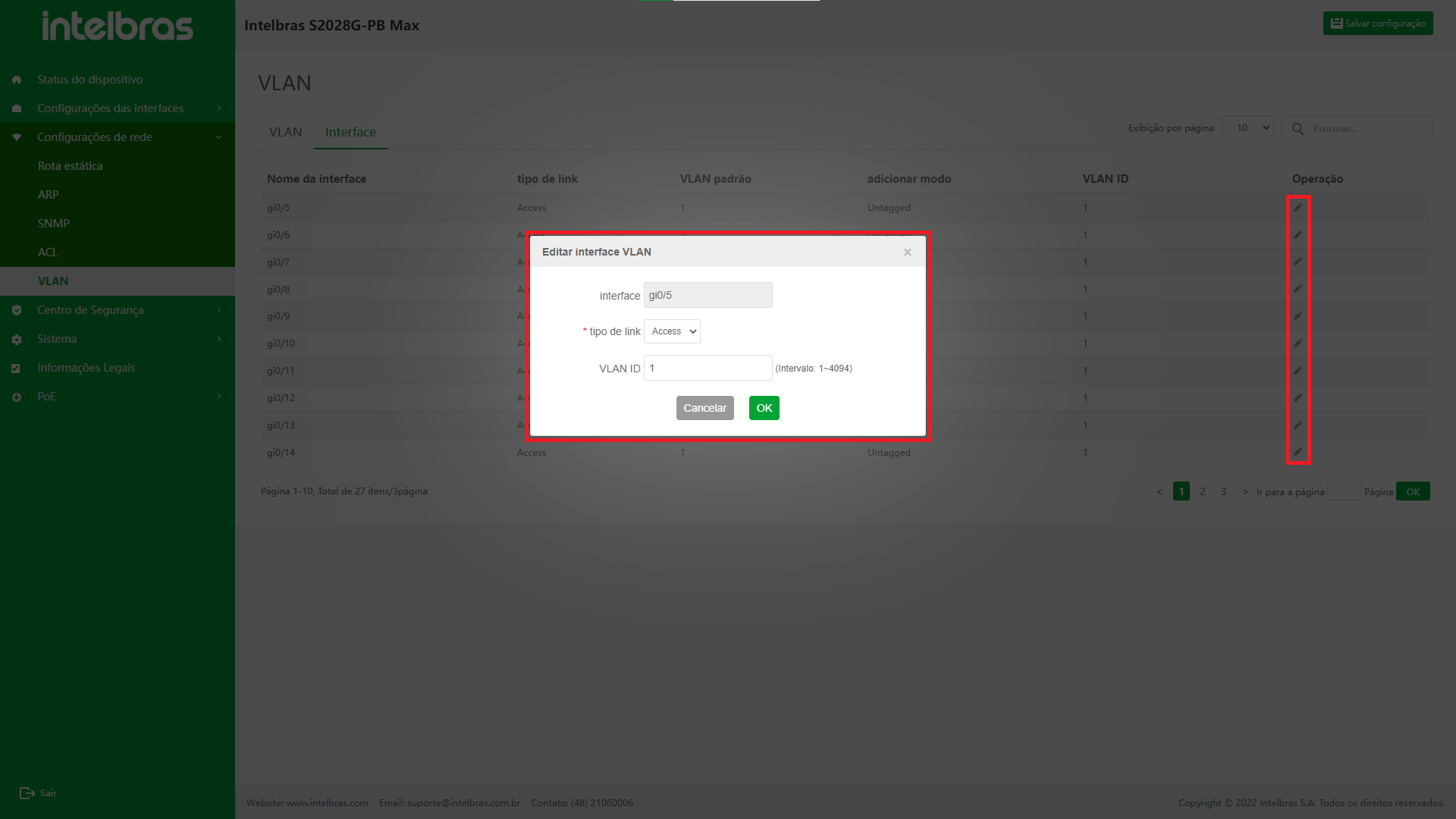

Interface

Depois de entrar na interface de configuração da VLAN, clique na guia "Interface" para entrar na página da interface (como mostrado na Figura ...).

Modificar Informações da

- Clique no ícone "Editar" atrás da interface a ser modificada, insira as informações a serem modificadas na janela pop-up.

- Clique em "Salvar" para concluir a modificação.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão modificados (a coluna da interface não pode ser modificada, conforme mostrado na Figura ...).

CENTRO DE SEGURANÇA

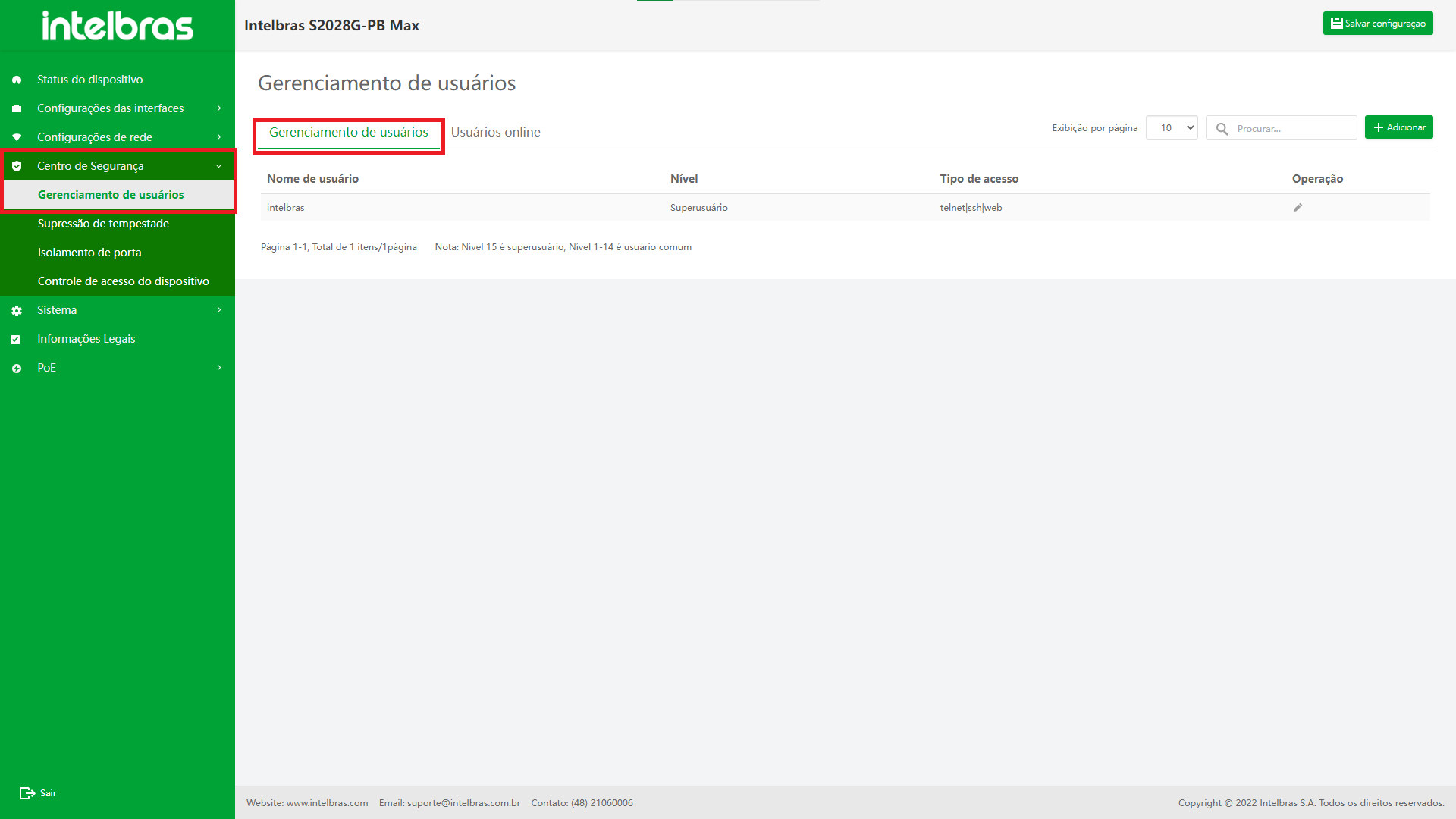

Gerenciamento de usuários

Para aumentar a segurança de operação do dispositivo, vários tipos de gerenciamento de autenticação (incluindo AAA, consulte o Manual de configuração AAA) são fornecidos durante o login do usuário ou habilitar a operação. Somente usuários com autoridades correspondentes podem efetuar login ou habilitar com sucesso.

Gerenciamento de usuários

Para autorizar diferentes níveis de conjuntos de comandos executáveis para

usuários de diferentes níveis, o nível 15 é superusuário e o nível 0-14 é

usuário comum. o superusuário pode acessar todas as interfaces e os usuários

comuns só podem acessar a interface "Status do dispositivo".

Dentre eles, o nível 0 tem a autoridade mais baixa e o nível 15 tem a

autoridade mais alta (somente usuários com nível 15 têm acesso a todas as

interfaces).

Selecione "Gerenciamento de usuários" em "Centro de segurança"

para entrar na interface de configuração de gerenciamento de usuários. Depois de

entrar na interface de configuração de gerenciamento de usuários, selecione

"Gerenciamento de usuários".

A interface suporta as funções de busca difusa de informações do usuário,

adição de informações do usuário, edição de informações do usuário e exclusão de

informações do usuário (como mostrado na Figura 5-1).

O dispositivo suporta os seguintes tipos de acesso:

- Telnet (login remoto): os usuários podem gerenciar e manter

remotamente os dispositivos dessa maneira.

Faça login no dispositivo pela porta do console para gerenciamento e manutenção. - SSH (shell seguro): o SSH fornece serviço de gerenciamento de login remoto seguro para usuários por meio de tecnologia de criptografia e autenticação.

- O protocolo FTP (File Transfer Protocol):serve para completar a cópia entre dois computadores, e copiar os arquivos do computador remoto para o seu próprio computador, que é chamado de "download" de arquivos.

- A interface de transmissão de protocolo da web permite que o navegador navegue.

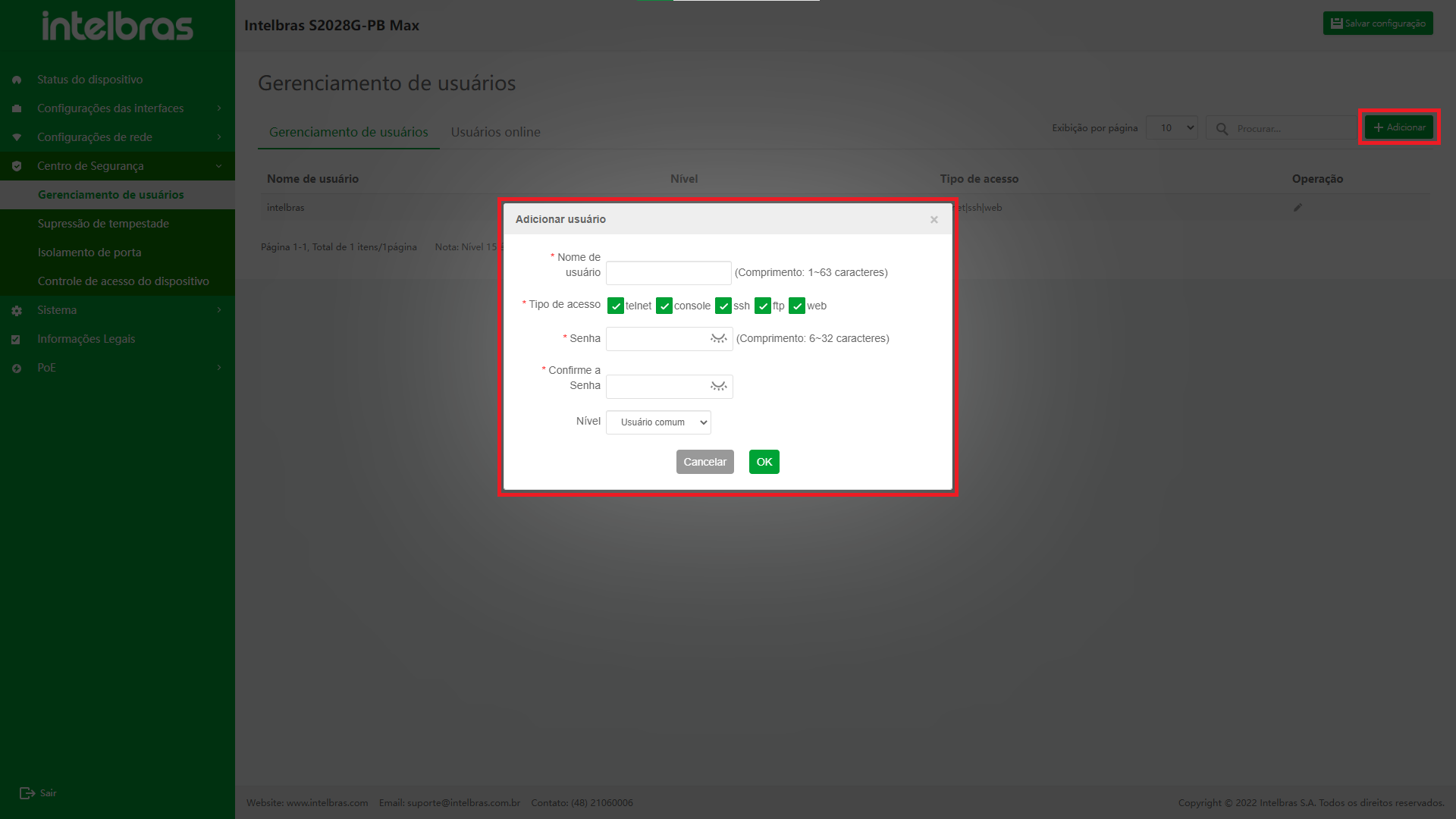

Adicionar usuário

- Clique no botão "Adicionar" no canto superior direito para abrir a caixa de entrada de adicionar um usuário.

- Insira as informações na caixa pop-up (insira de acordo com o prompt).

- Clique em "OK" para adicionar um usuário (os com "*" são

obrigatórios).

- A "Senha" e "Confirmar senha" devem ser iguais.

- Clique no ícone atrás da senha para visualizar a senha.

- Selecione "Usuário comum" para "Nível" e a autoridade é 0-14. Se selecionar "super usuário", a autoridade é 15.

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão adicionados (como mostrado na Figura ...).

- Quando o número atual de usuários atingir o número máximo de usuários do dispositivo, você não poderá continuar adicionando usuários. Para adicionar outros usuários, primeiro exclua alguns usuários existentes ou ajuste o número máximo de usuários para um maior no dispositivo.

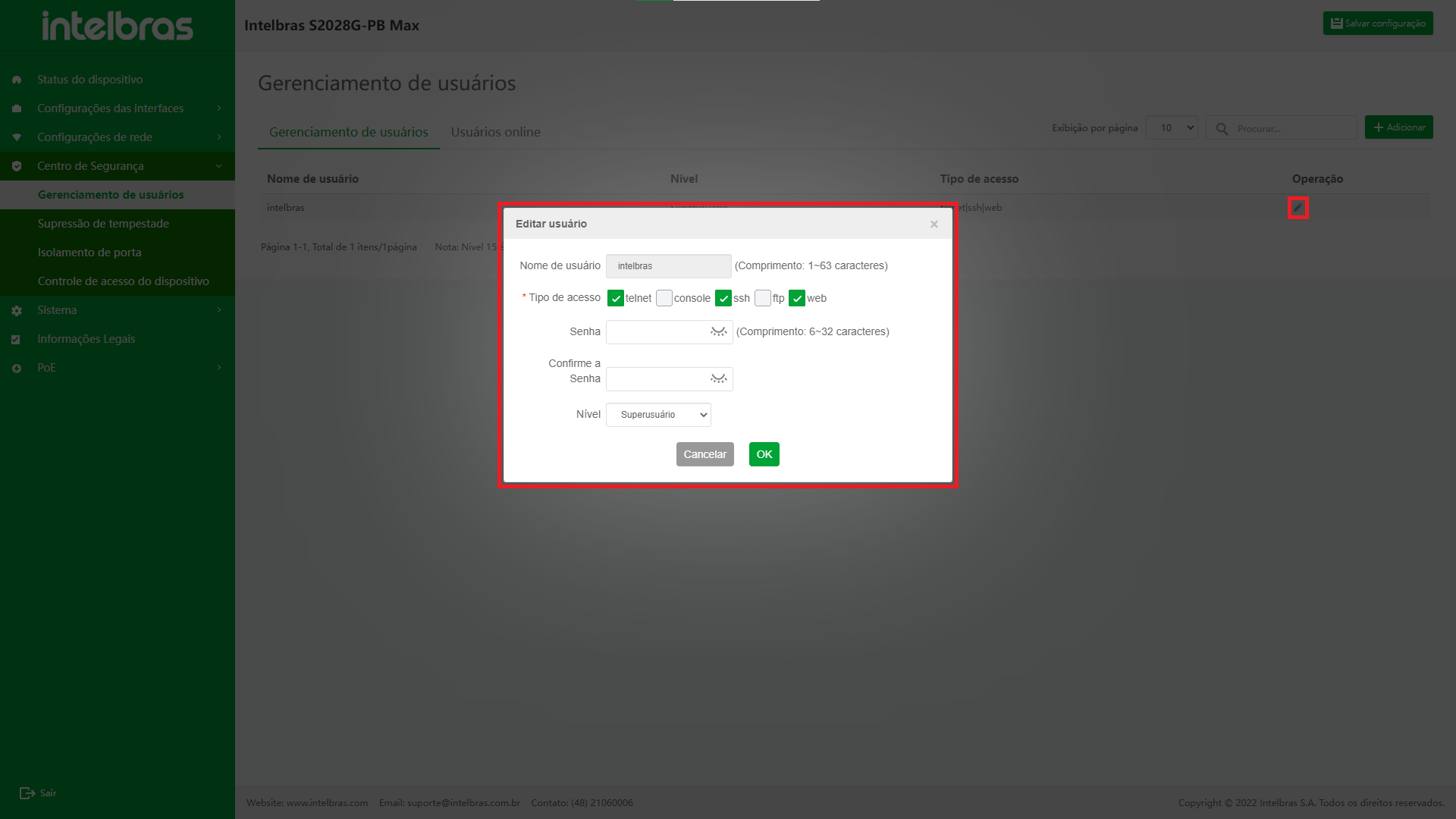

Editar informações do usuário

- Clique no ícone "Editar" na operação e a caixa de diálogo "Editar usuário" aparecerá.

- Após inserir as informações na caixa de diálogo, clique em "OK" para modificar as informações do usuário (a caixa de entrada cinza não pode ser operada, e a "Senha" e "Confirmar senha" devem ser iguais, clique no ícone atrás da senha para visualizar a senha).

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e as informações do usuário não são modificadas (como mostrado na Figura ...).

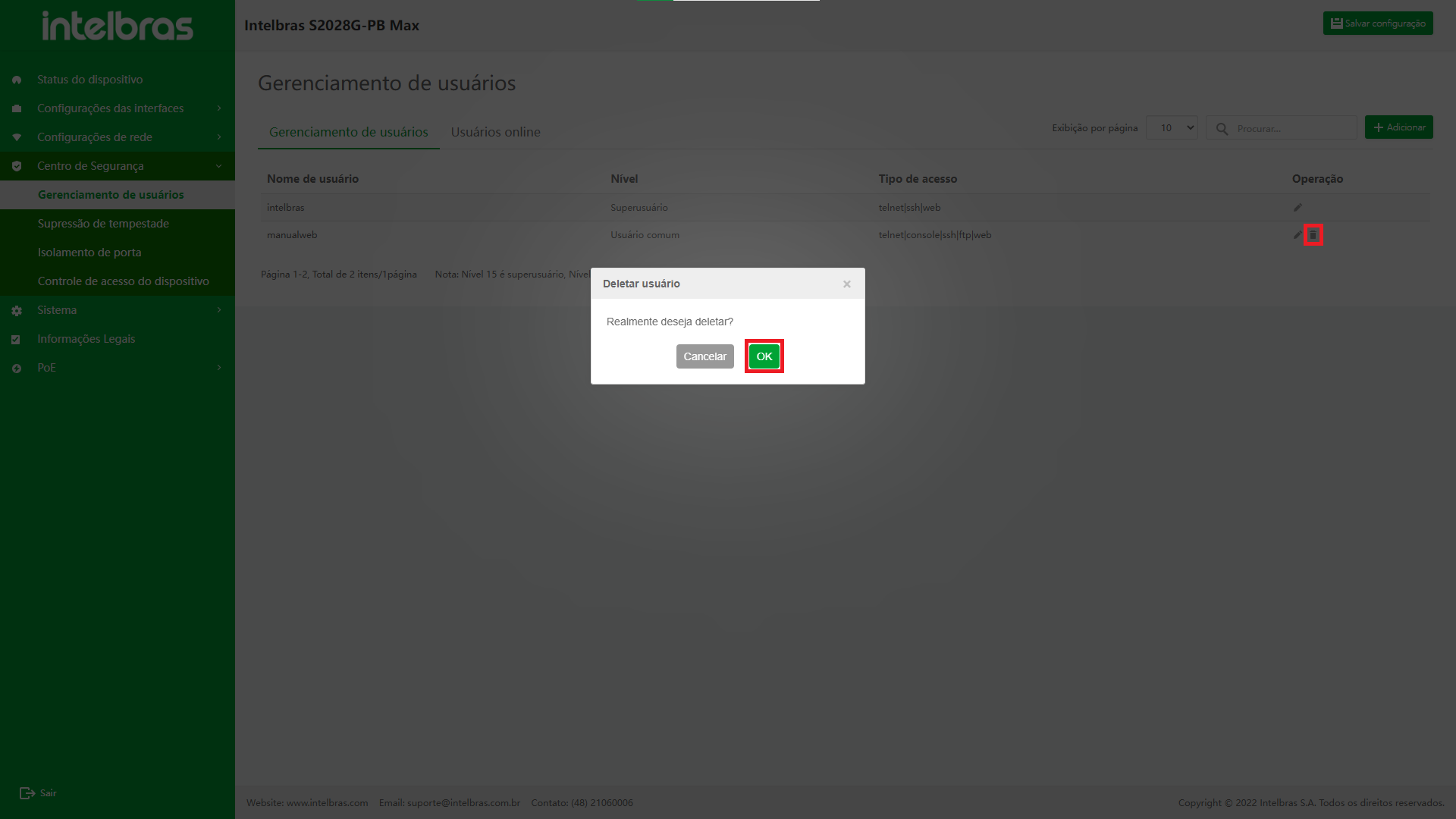

Excluir informações de usuário

- Após clicar no ícone "Excluir" na operação, uma caixa de diálogo aparecerá perguntando se você tem certeza de excluir as informações do usuário.

- Clique em "OK" para excluir esta informação de usuário ("admin" é a conta de administrador e não será excluída; o usuário de login atual também está proibido de ser excluído).

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e as informações do usuário não são modificadas (como mostrado na Figura ...).

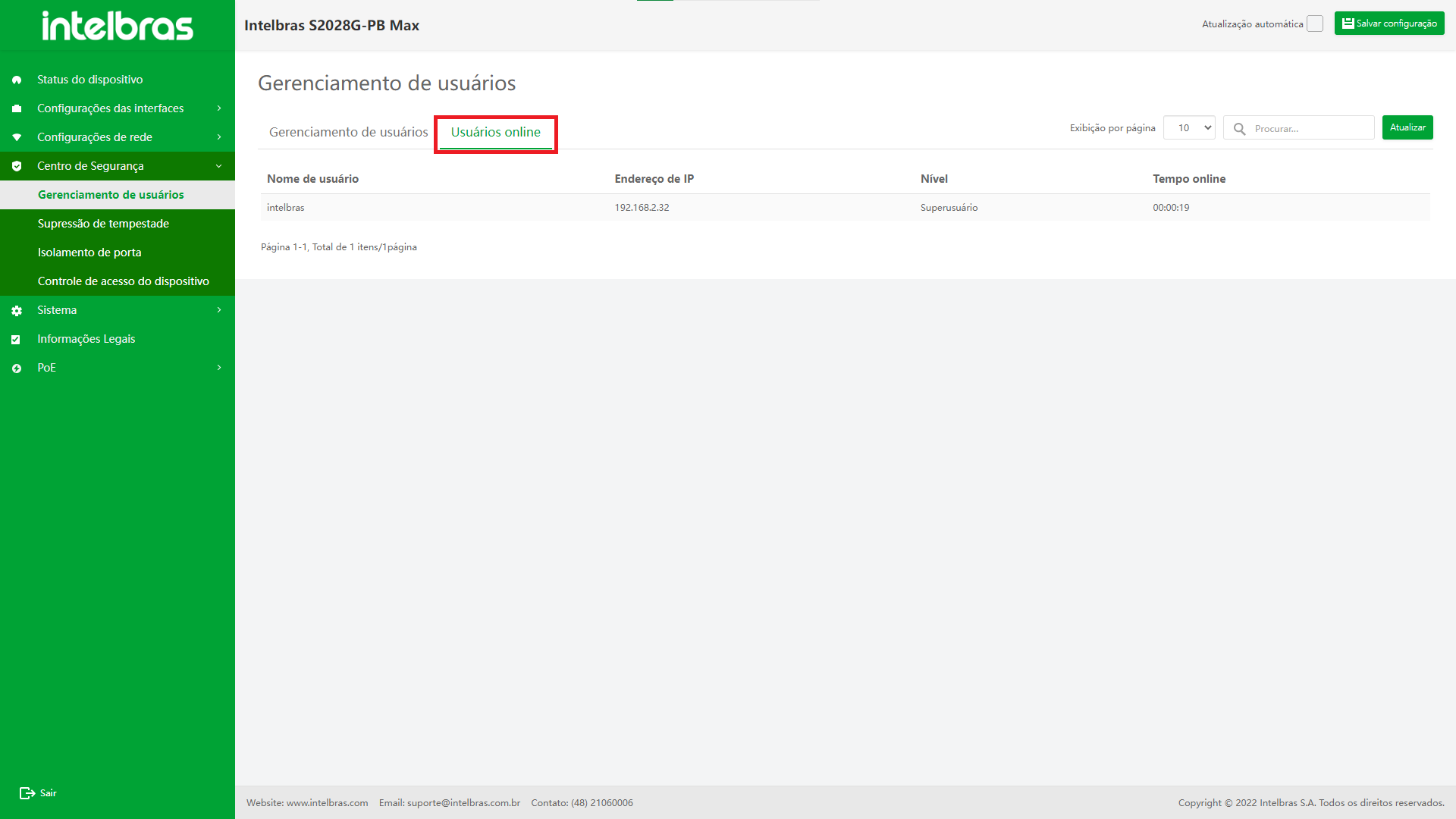

Usuário Online

Depois de entrar na interface de gerenciamento de usuários, selecione "Usuário online" e a interface suporta as funções de busca difusa de informações de usuários online e atualização de informações de usuários online (como mostrado na Figura ...).

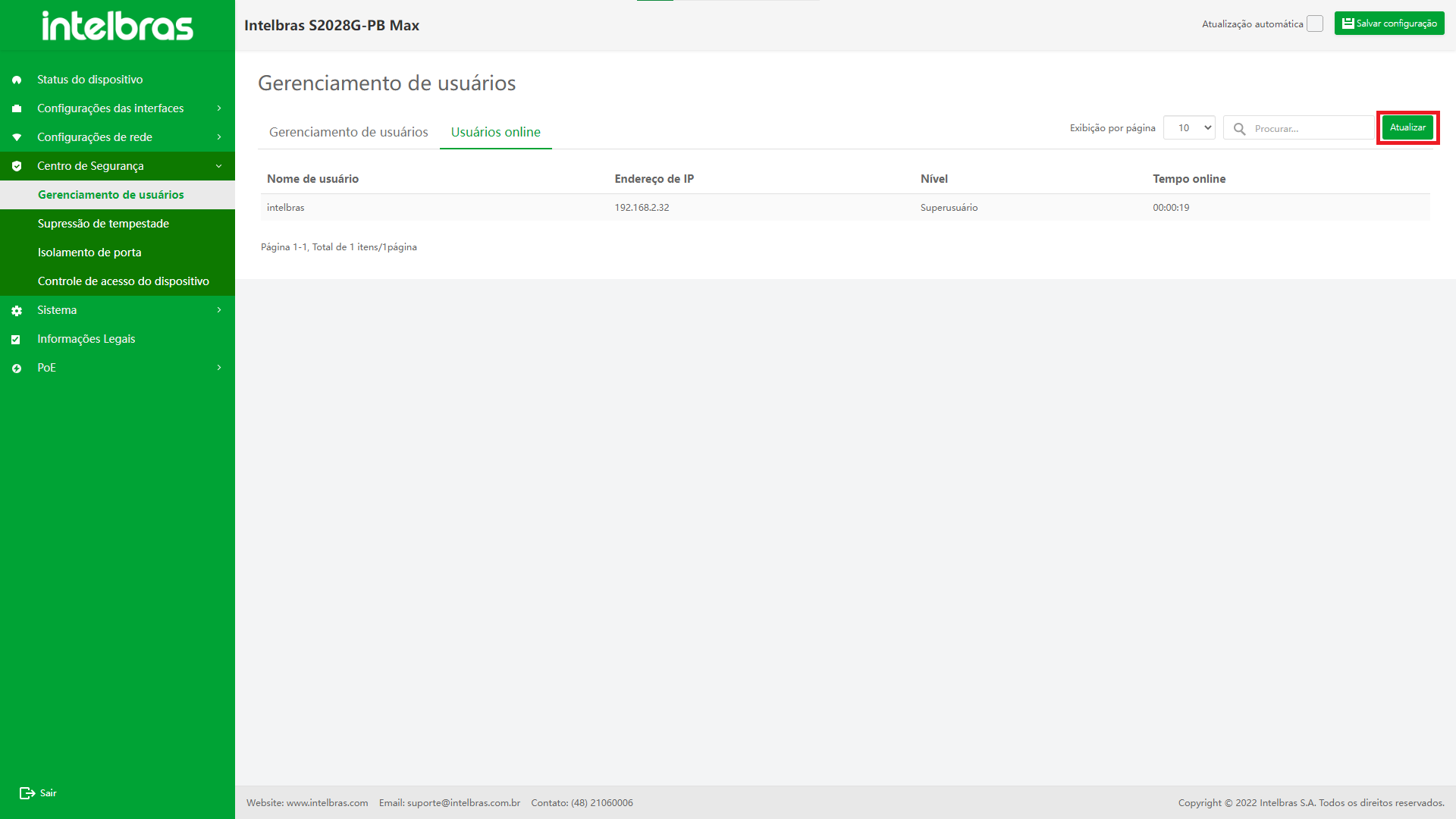

Atualizar Usuários Online

Clique no botão "Atualizar" para atualizar a interface atual uma vez (como mostrado na Figura ...).

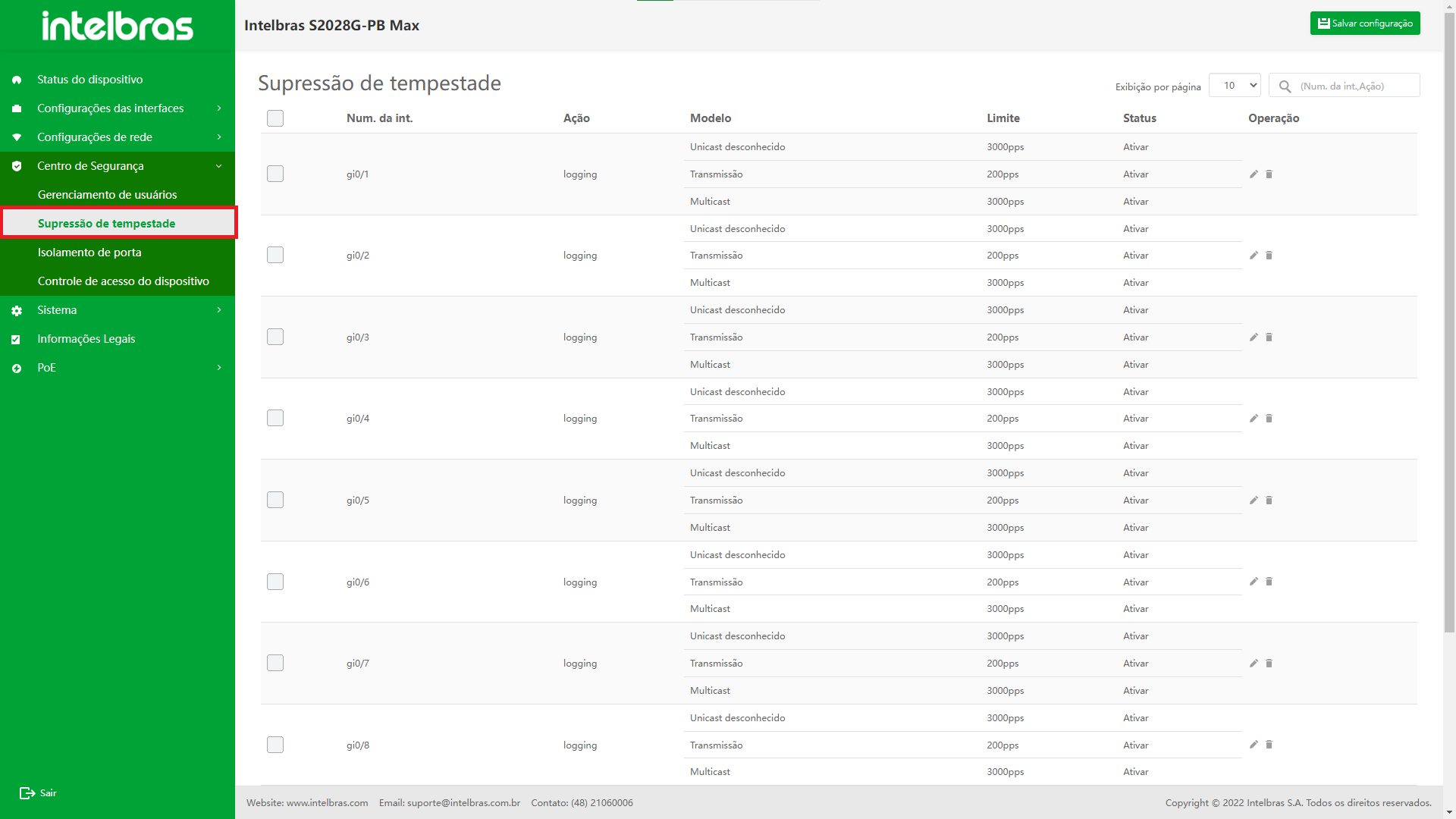

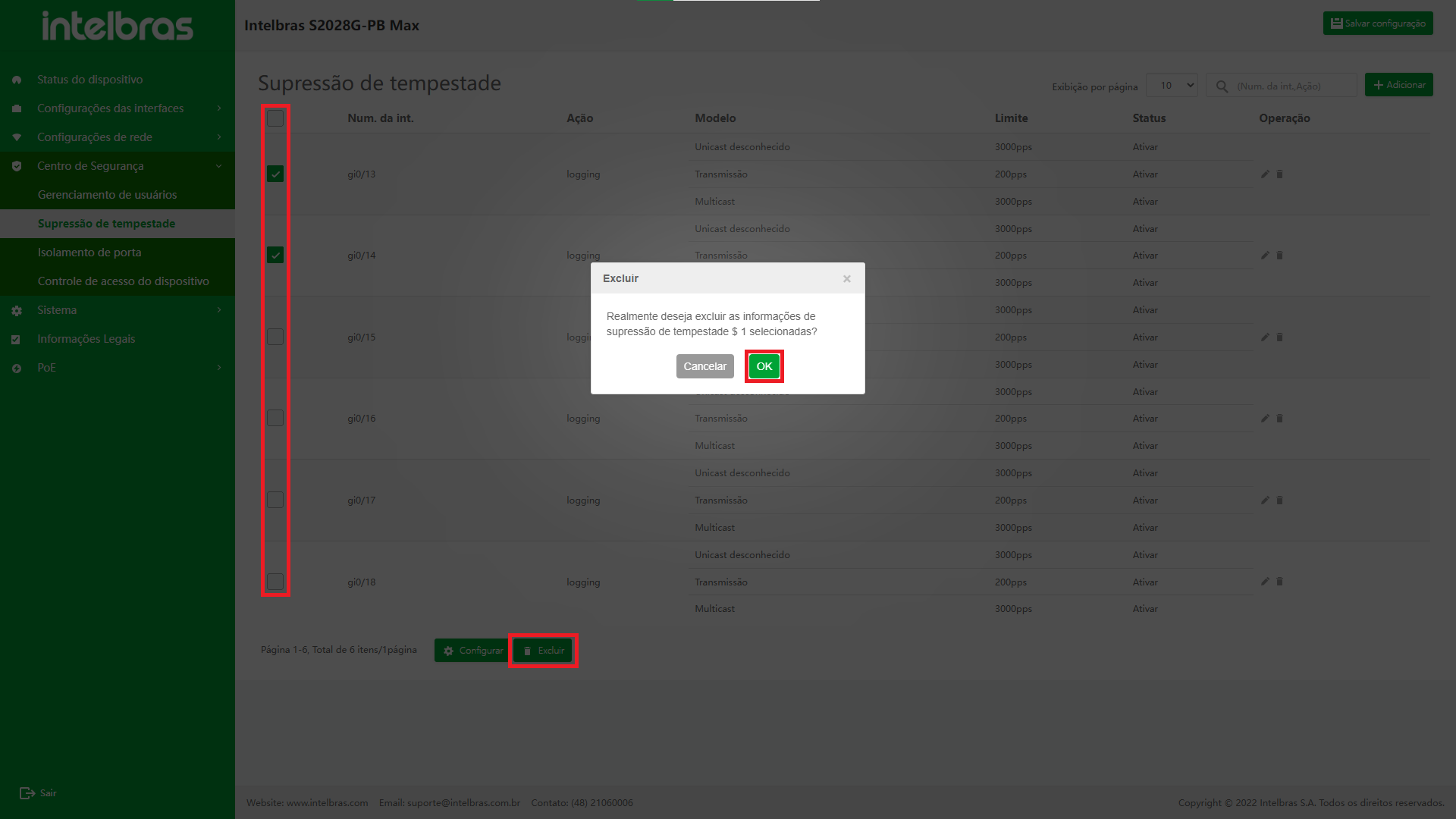

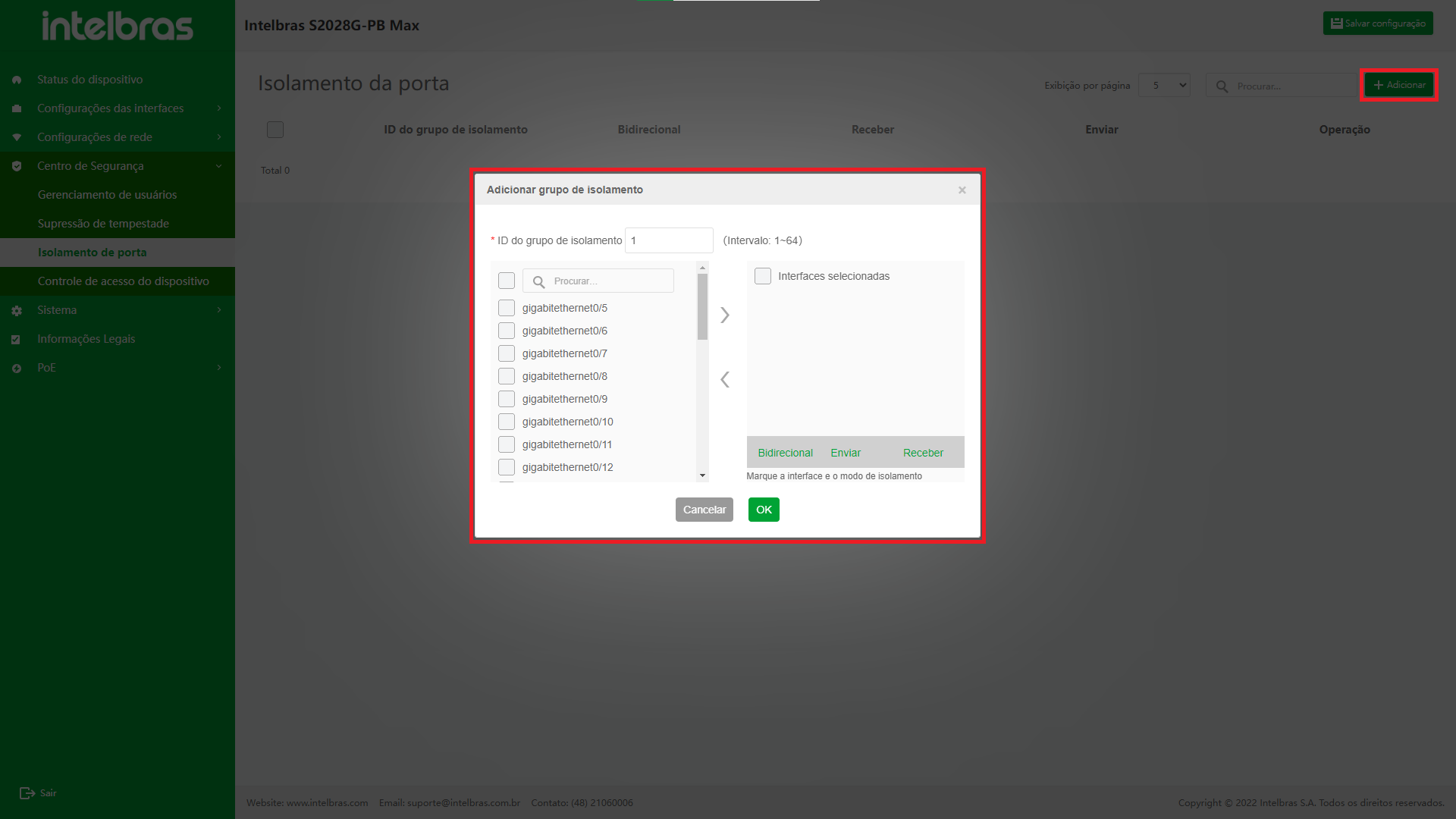

Storm Suppression

Visão geral

Ao configurar os parâmetros de supressão de tempestade, o tráfego permitido de broadcast, multicast ou unicast desconhecido na porta é limitado. Quando o tráfego de broadcast, multicast ou unicast desconhecido na porta exceder o limite definido, o sistema descartará os pacotes que excedem o limite, de modo a reduzir a proporção de tráfego de broadcast, multicast ou unicast desconhecido que passa pela porta para o intervalo limitado, de modo que para garantir o funcionamento normal dos serviços de rede.

Instrução para Função de Supressão de Tempestades

Entrar na Interface da Função de Supressão de Tempestades

- Selecione “Centro de Segurança” na barra de navegação (como mostrado na Figura ...).

- Selecione "Supressão de tempestade" em "Centro de segurança" para entrar na interface de configuração "Supressão de tempestade" (como mostrado na Figura ...).

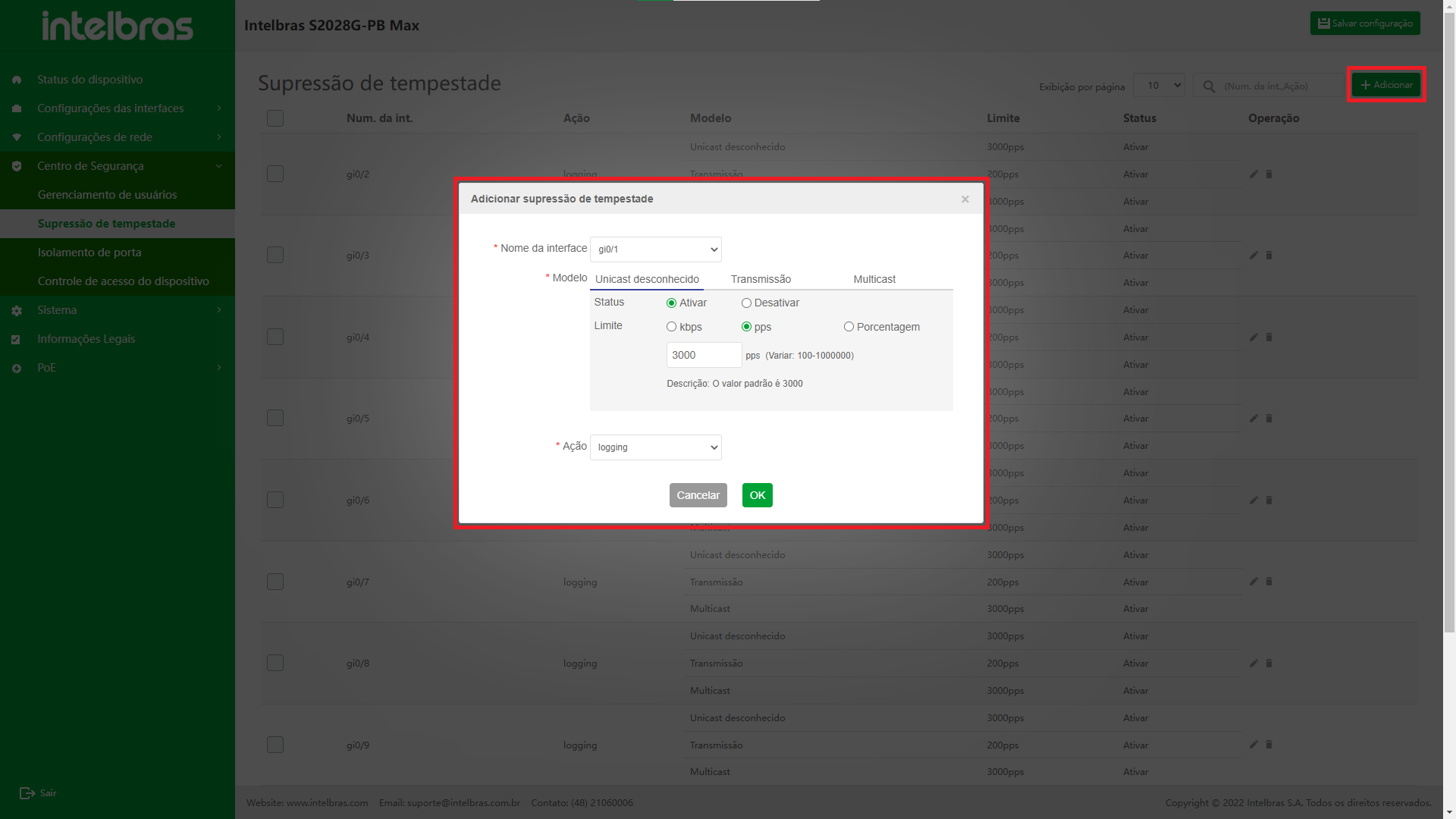

Adicionar Supressão de Tempestades

- Clique no botão "Adicionar", insira as informações na caixa pop-up (introduza os dados de acordo com o prompt) e no tipo, ao configurar o valor do limite na mesma porta, pps não pode coexistir com os outros dois modos de limite (kbps e porcentagem).

- Por fim, clique em "OK" para criar uma nova supressão de tempestade (aquelas com "*" são obrigatórias).

- Clique em "X" ou "Cancelar" para fechar a caixa pop-up atual e os dados não serão adicionados (como mostrado na Figura ...).

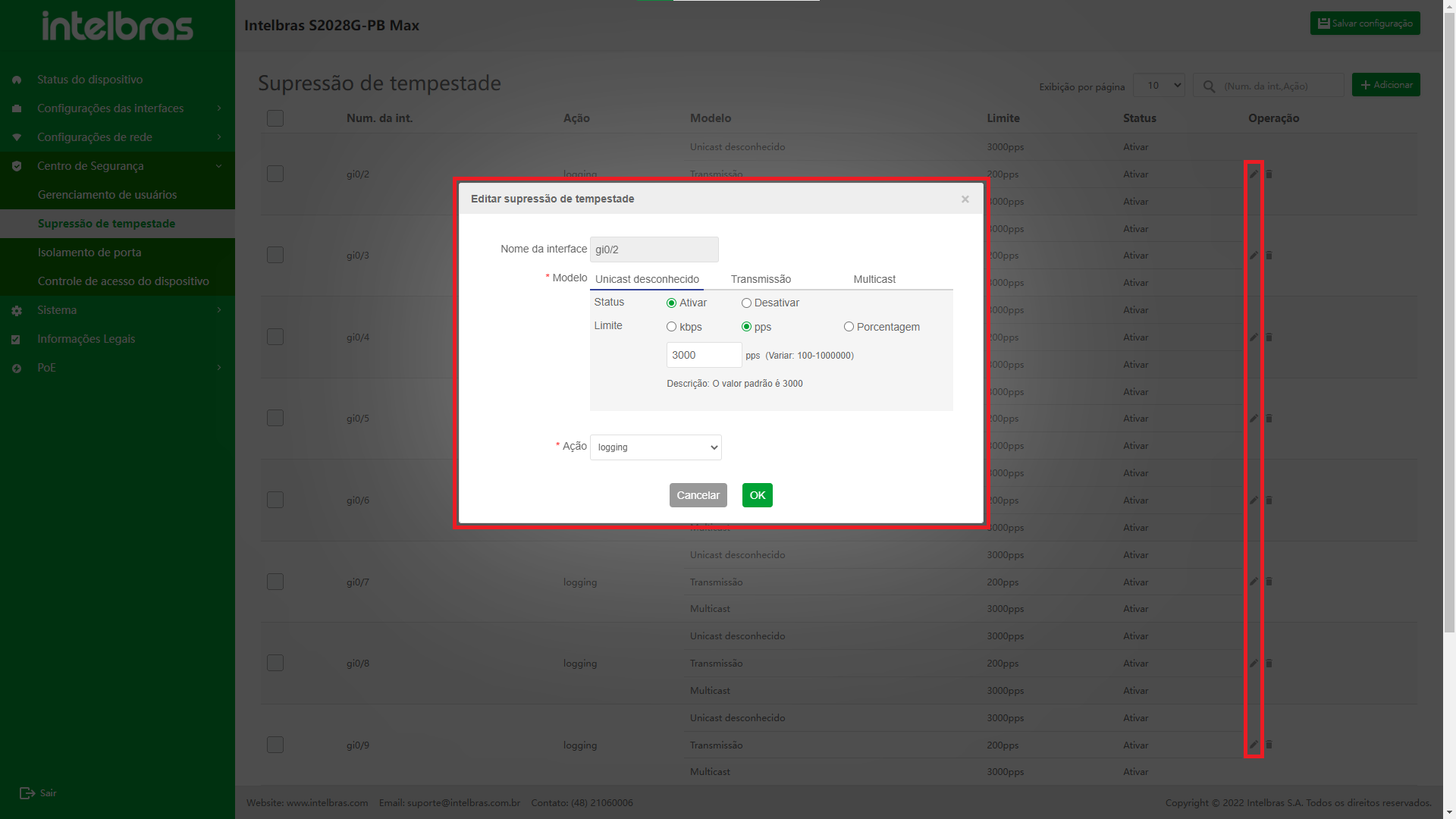

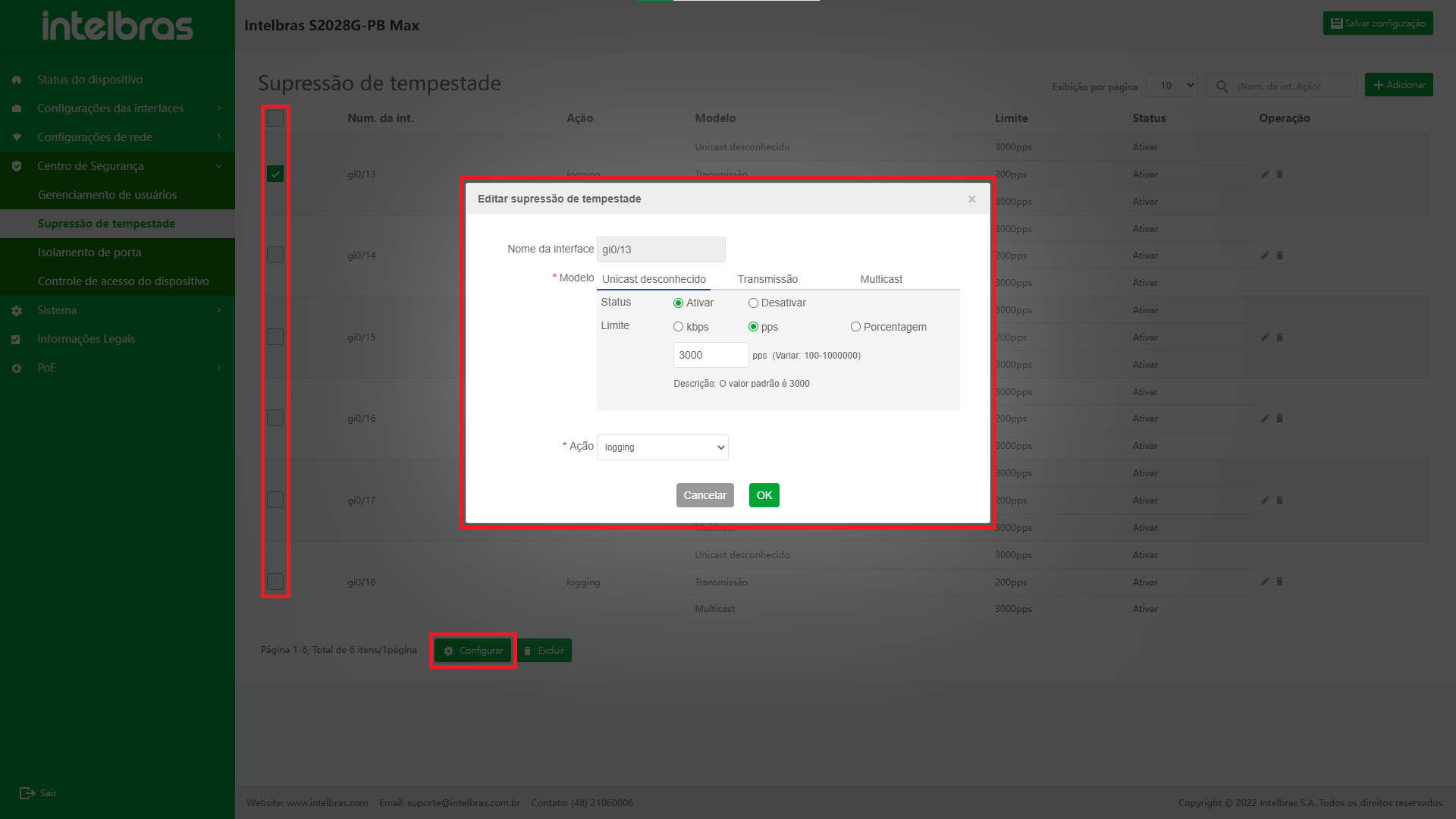

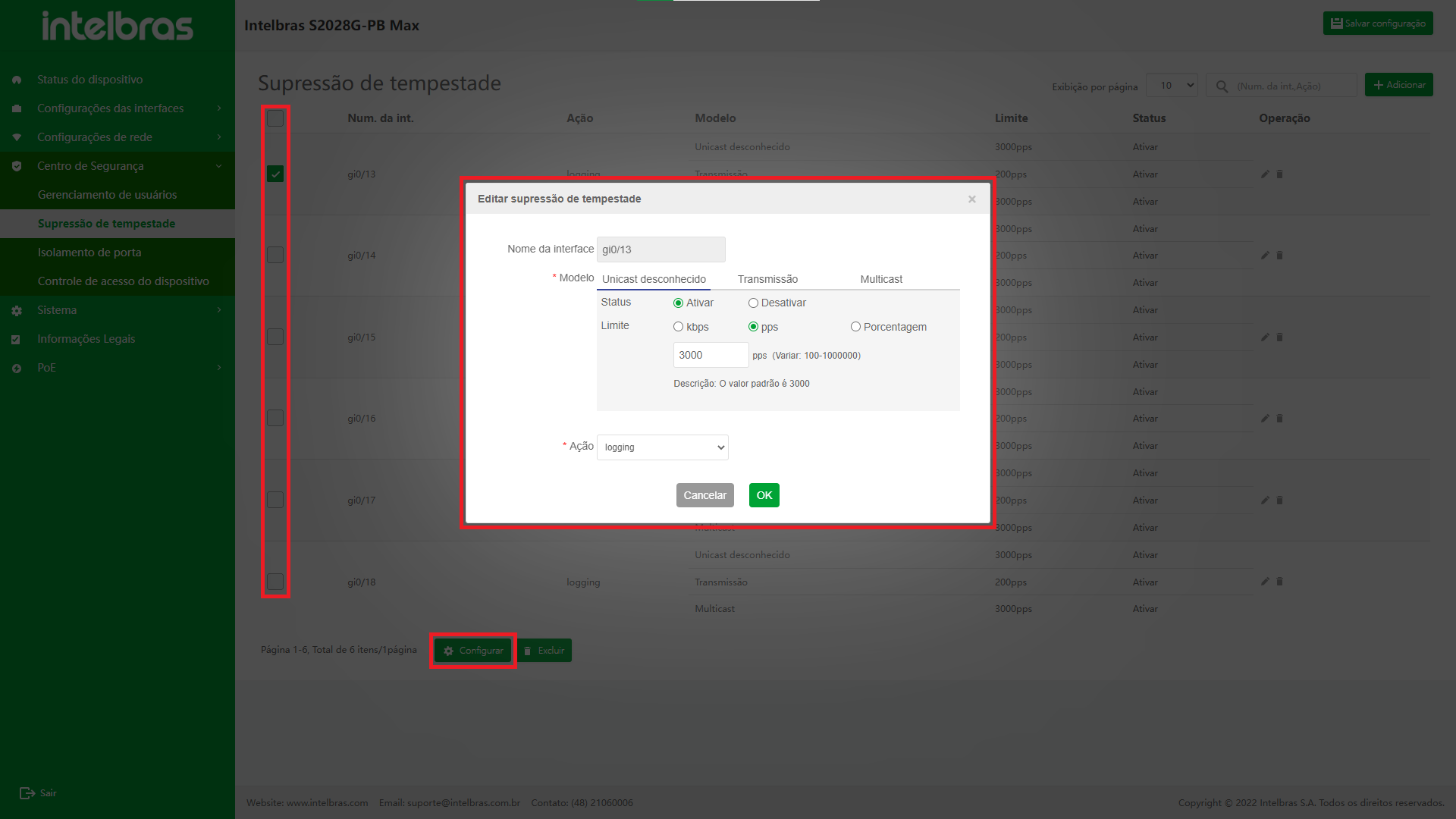

Configurar supressão de tempestade de uma única porta

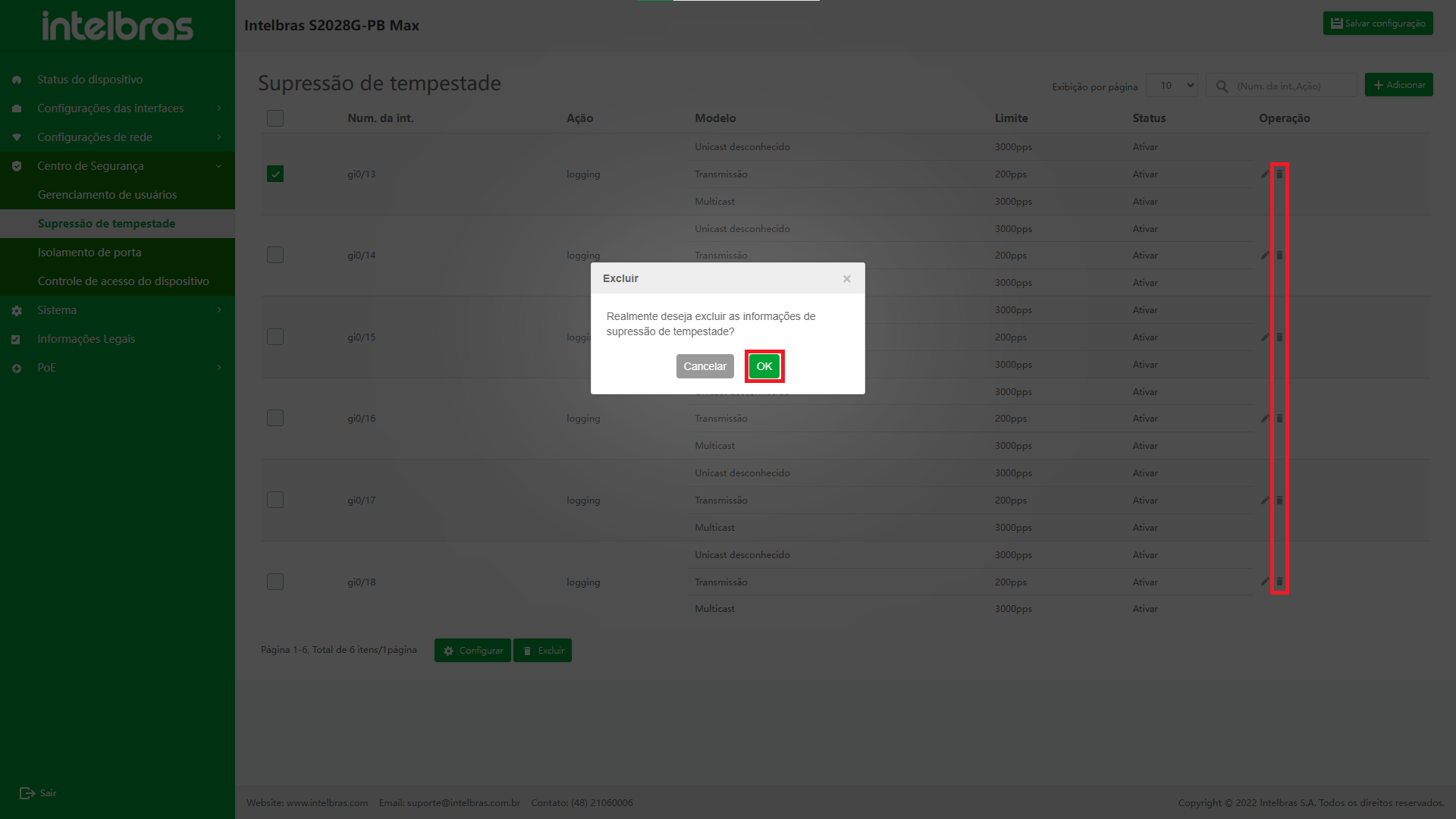

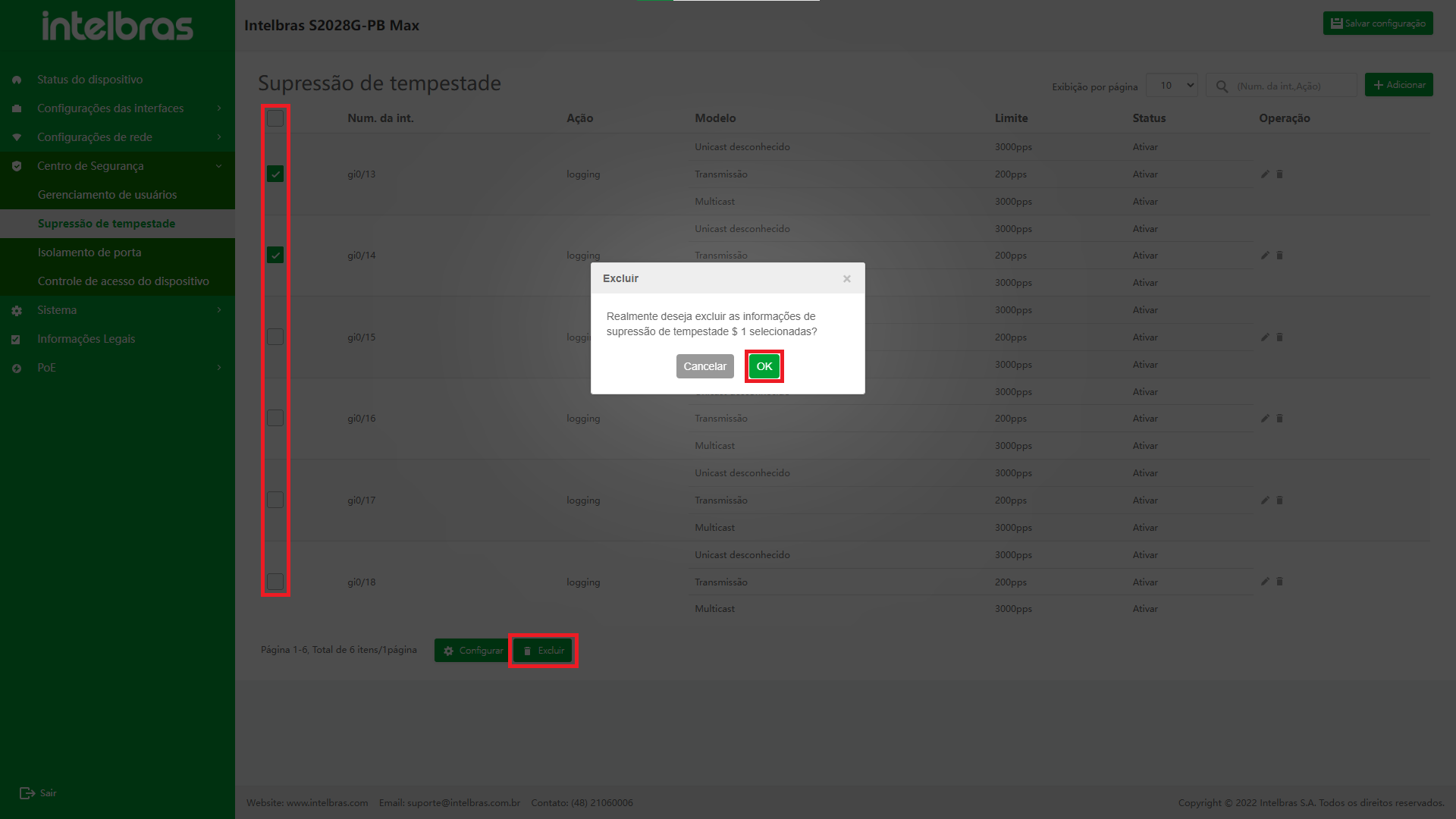

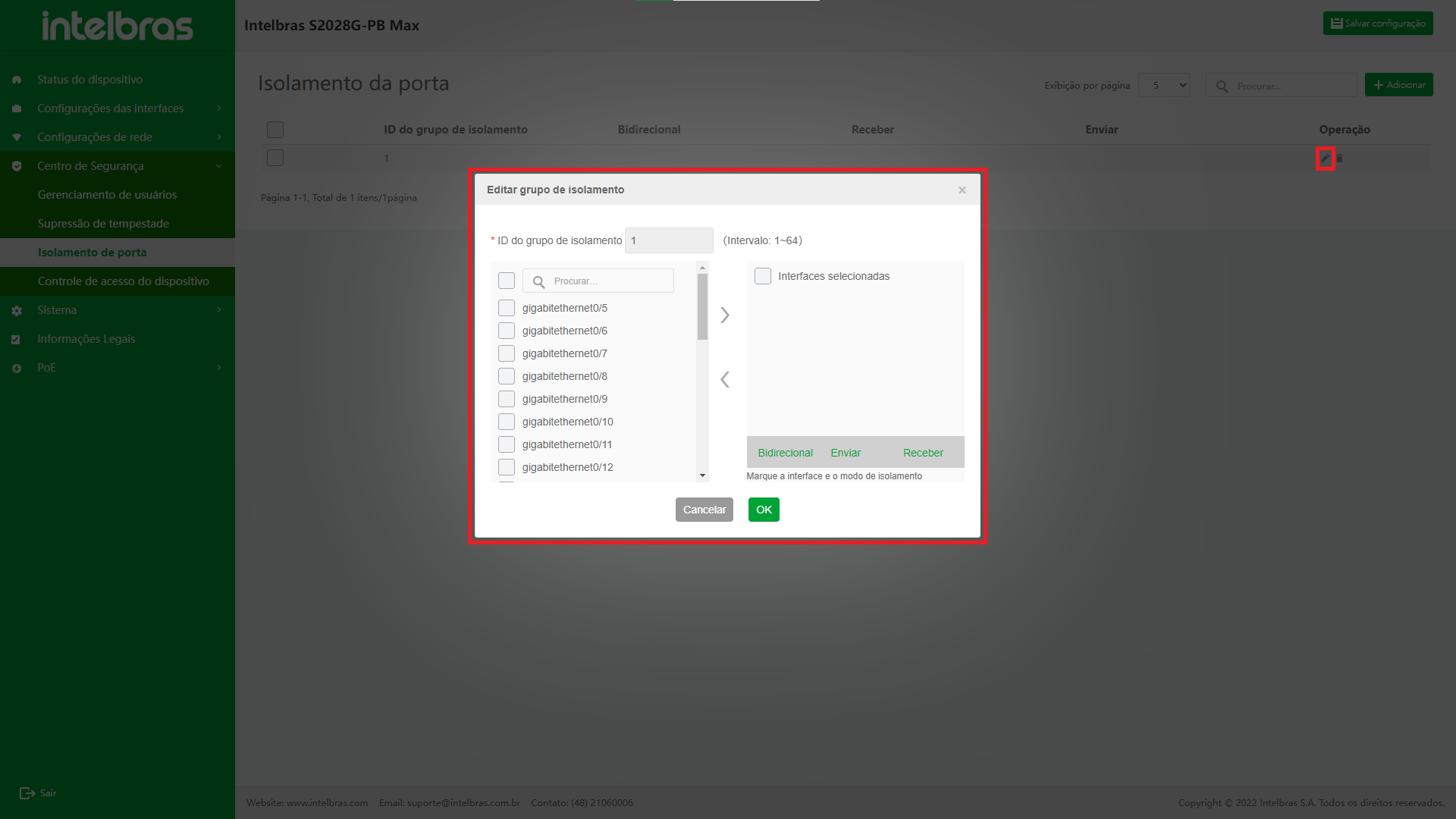

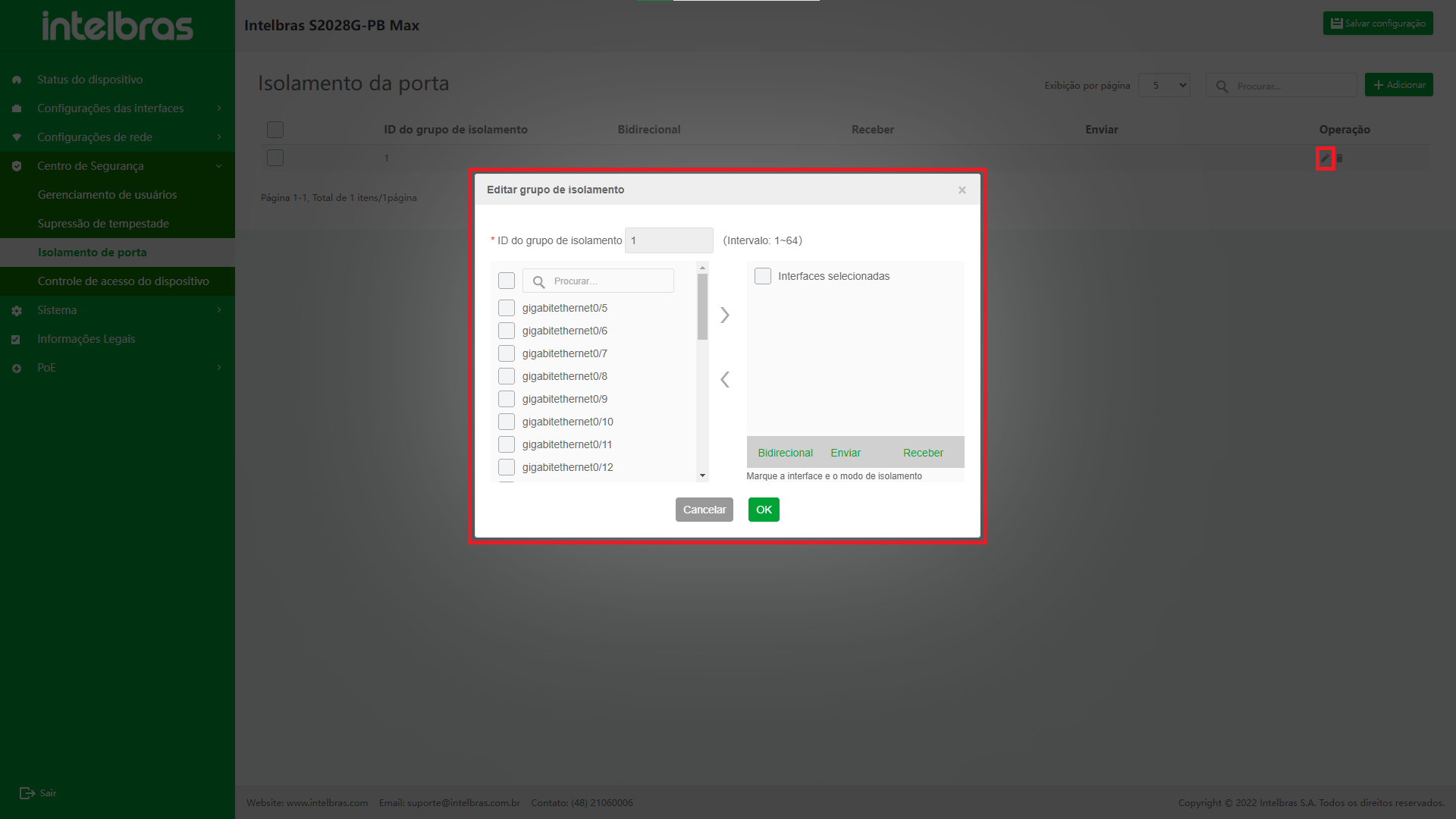

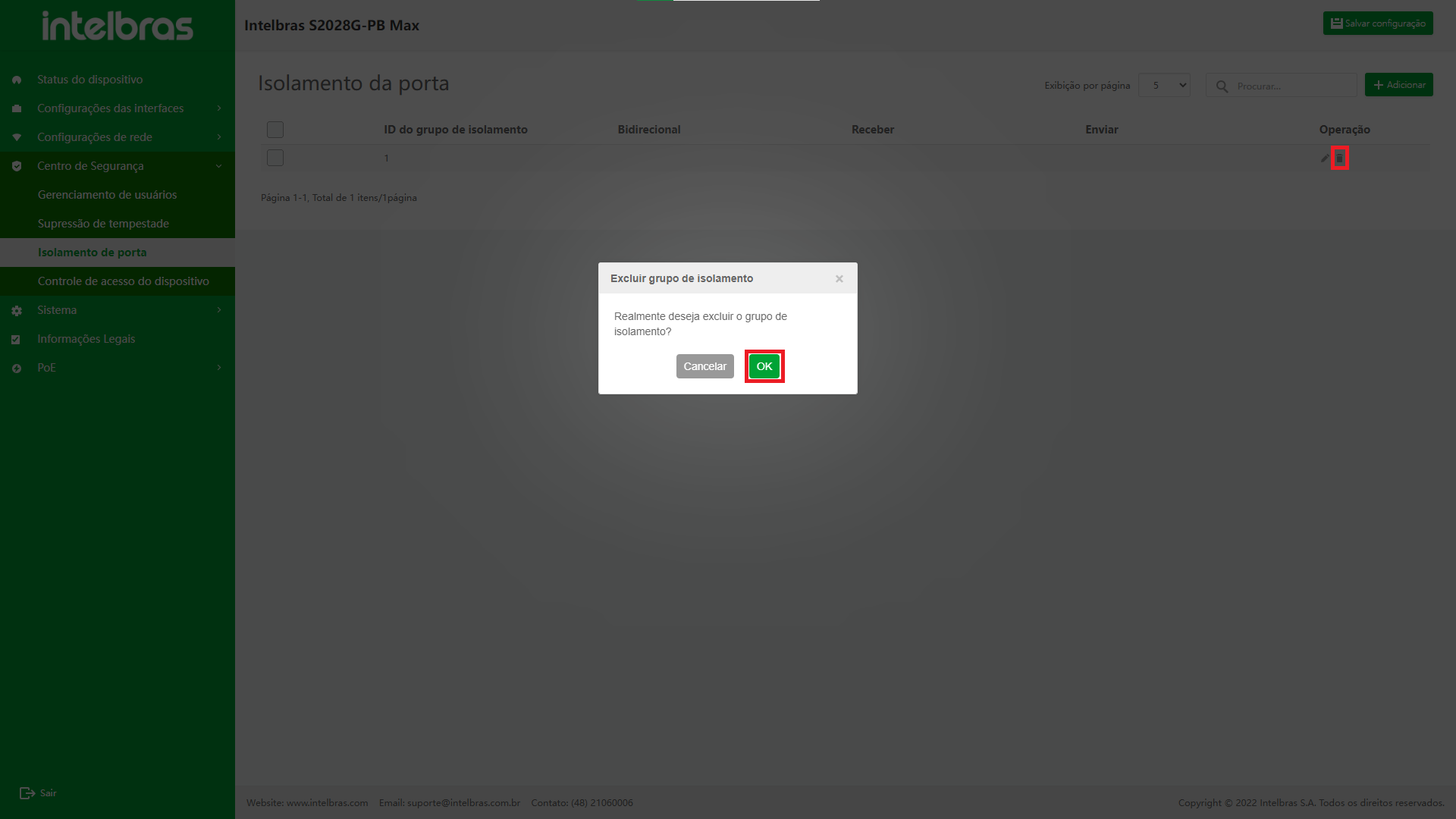

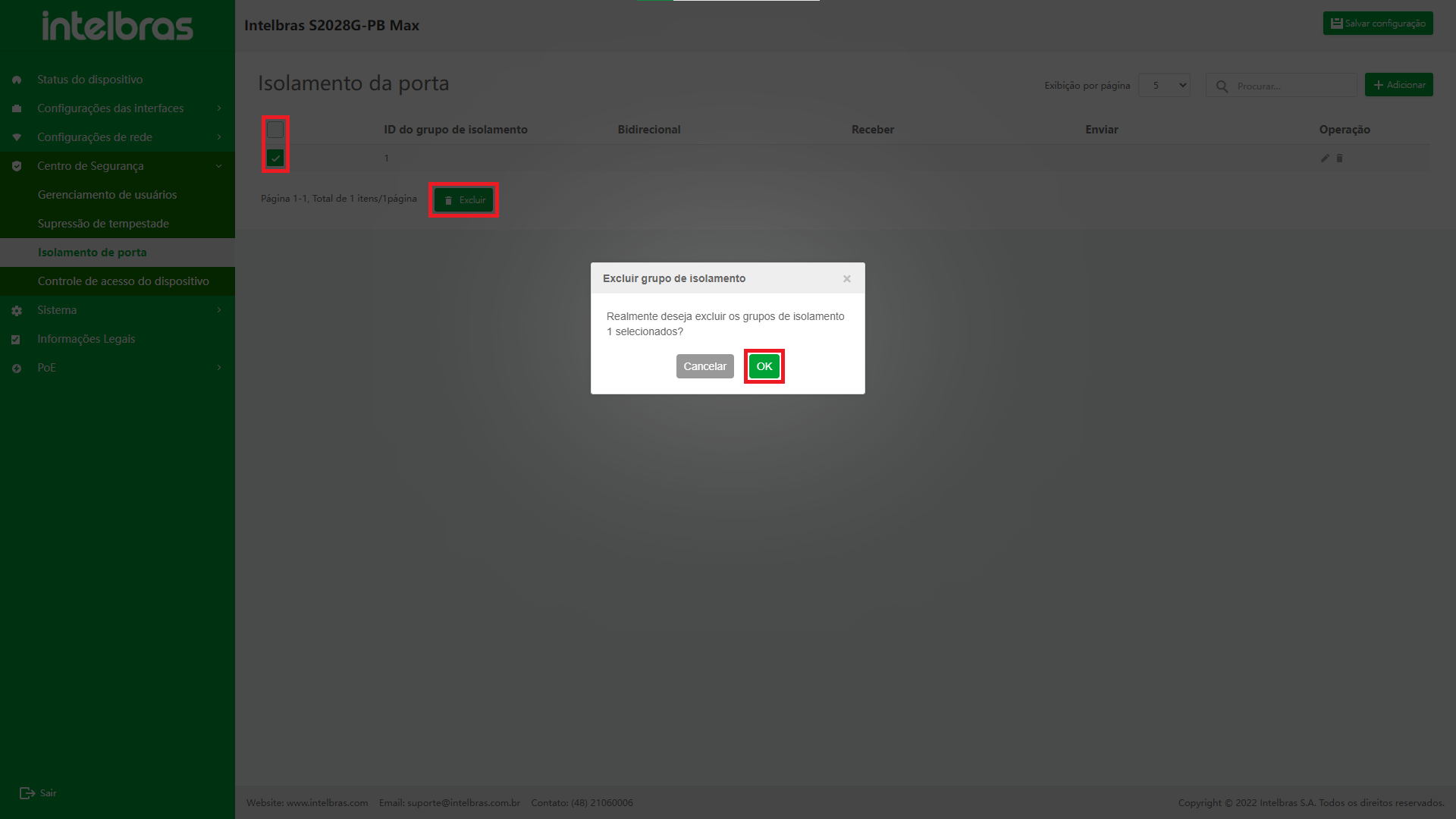

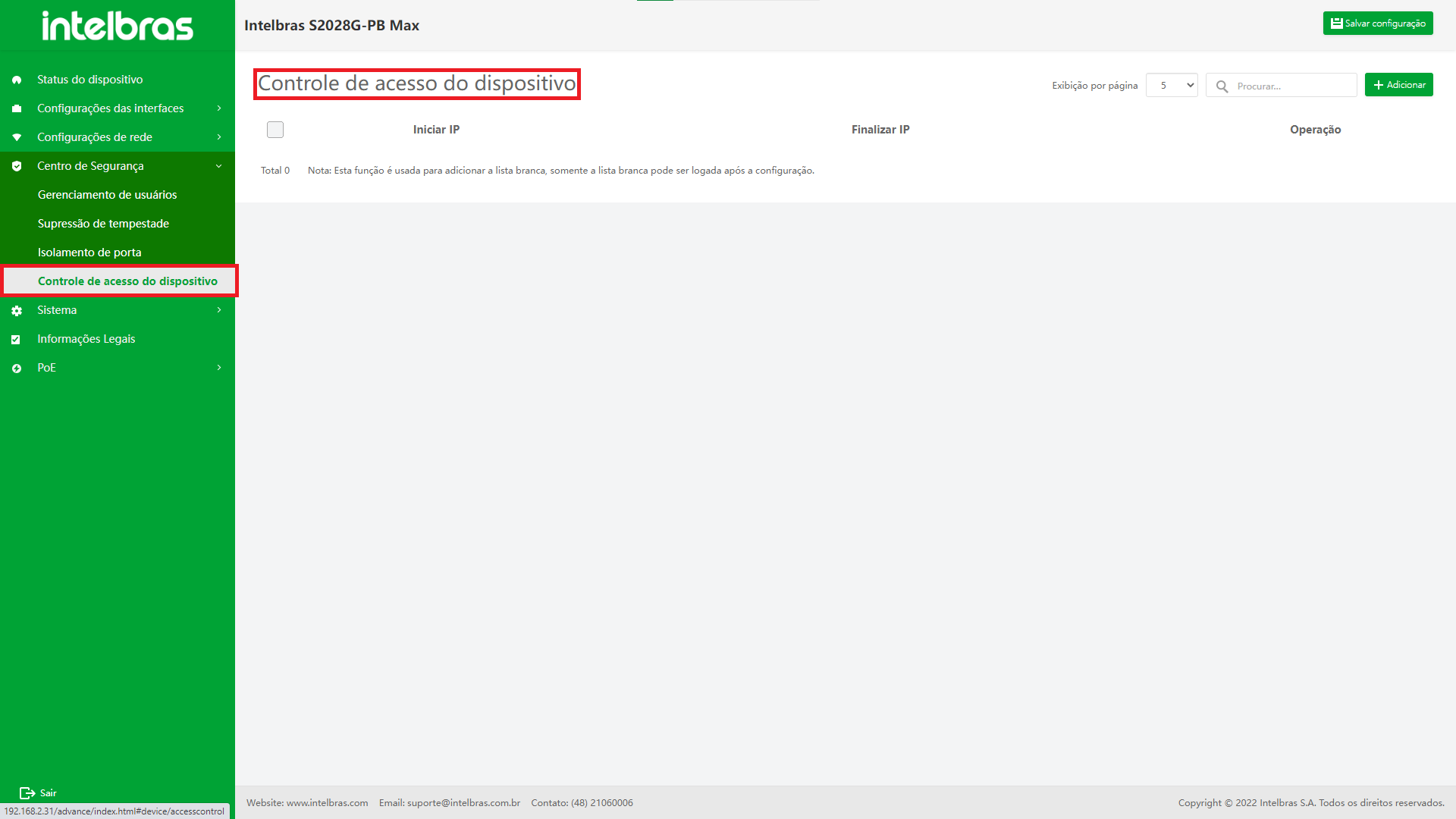

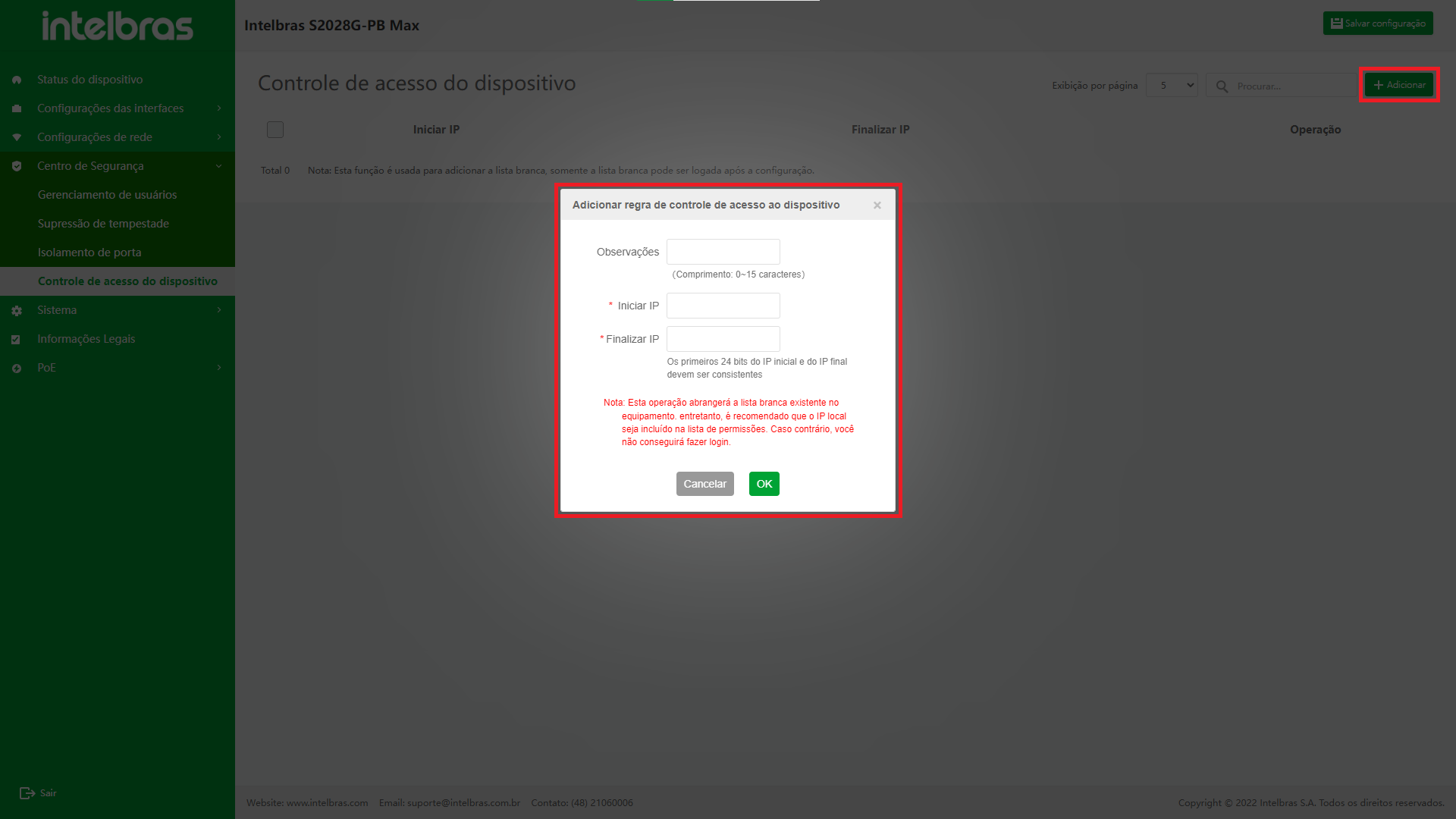

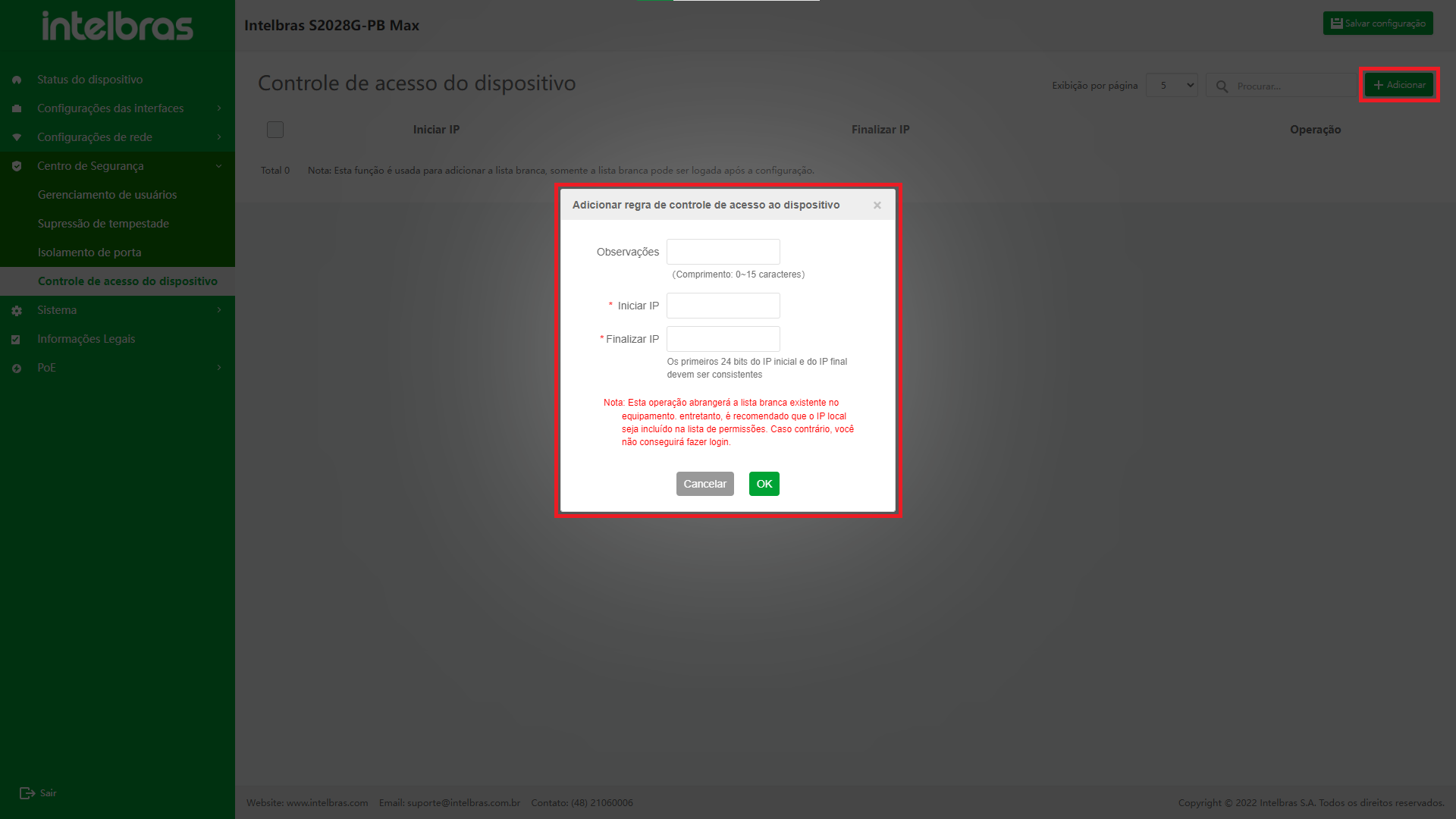

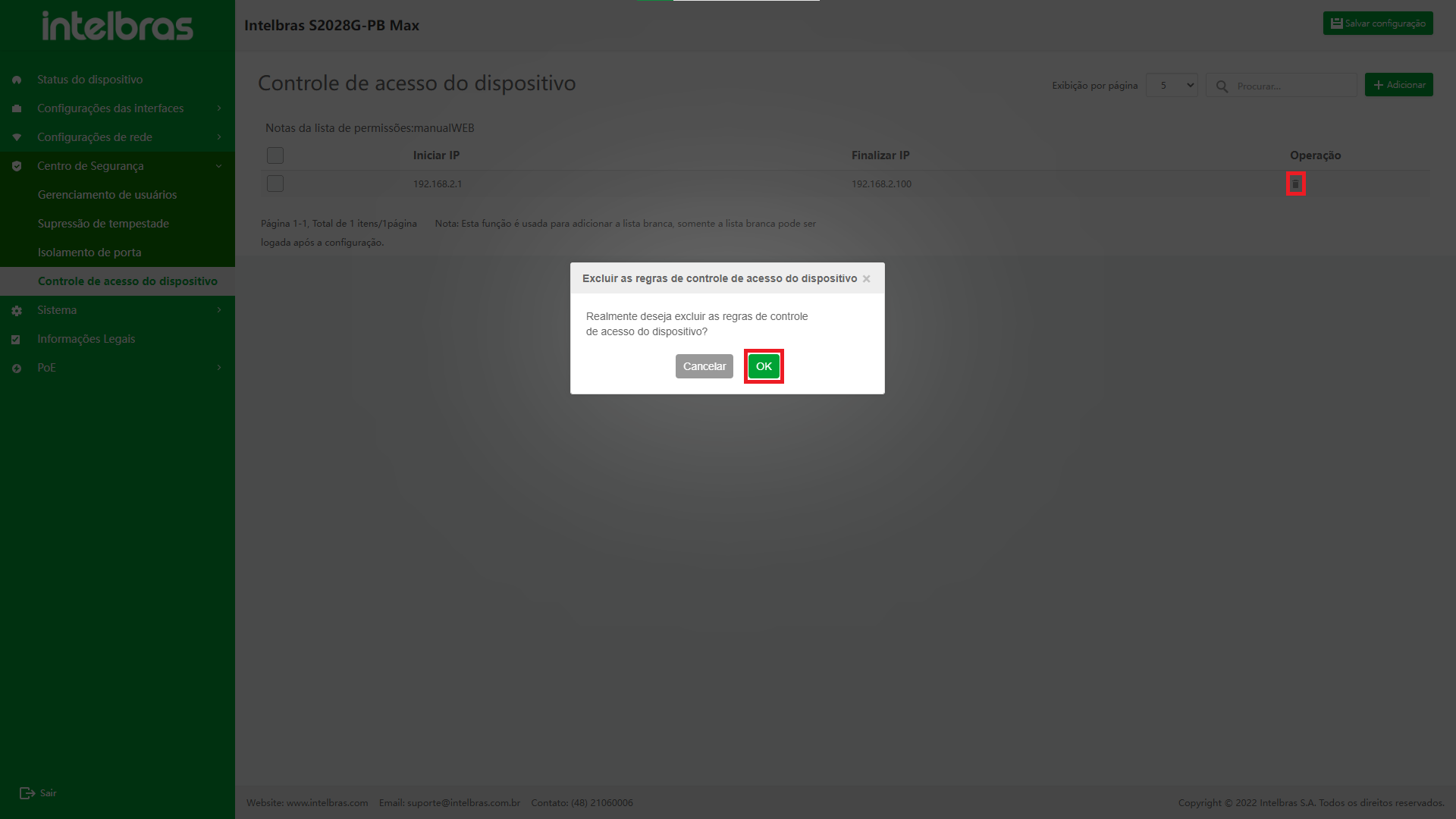

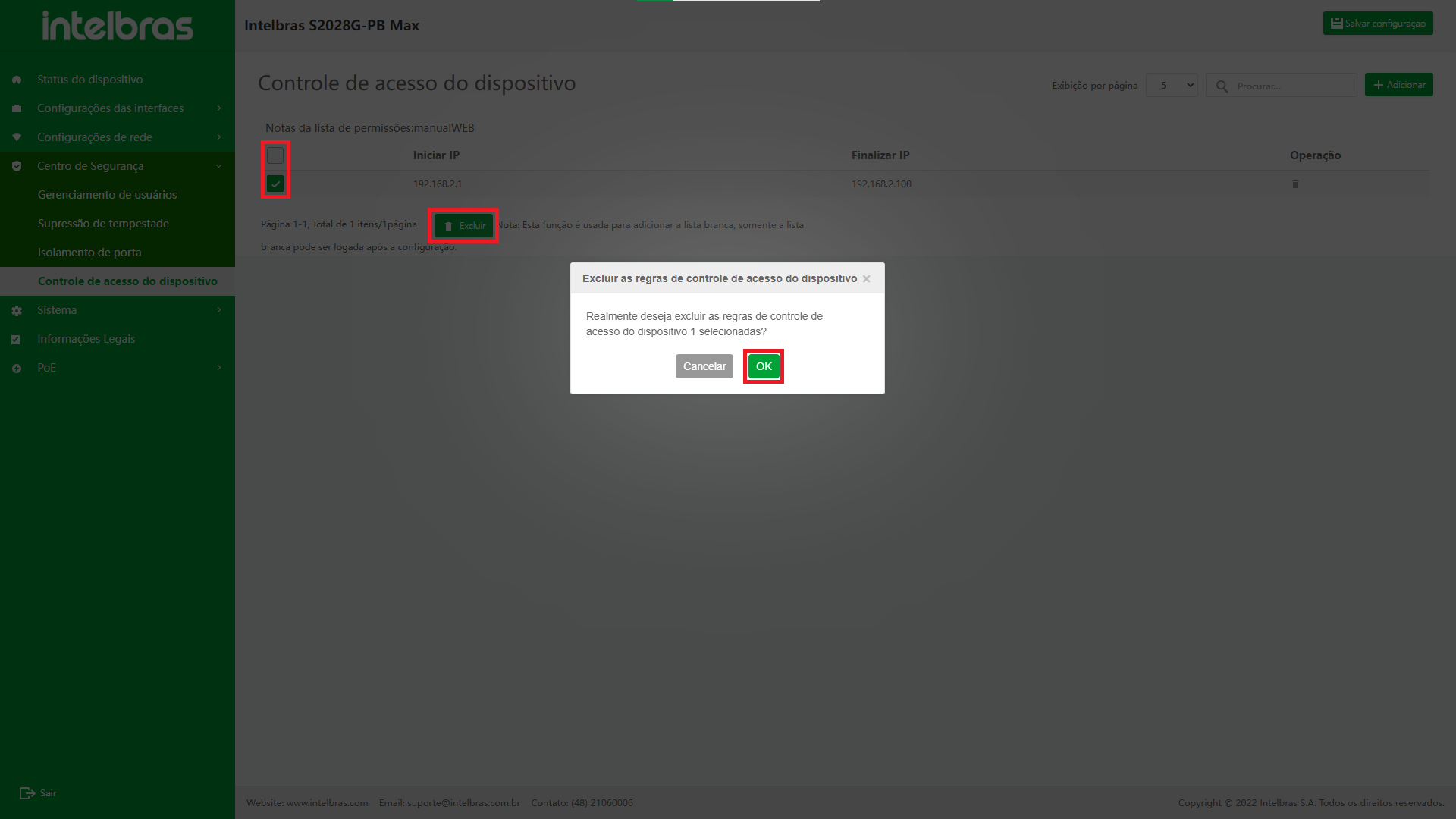

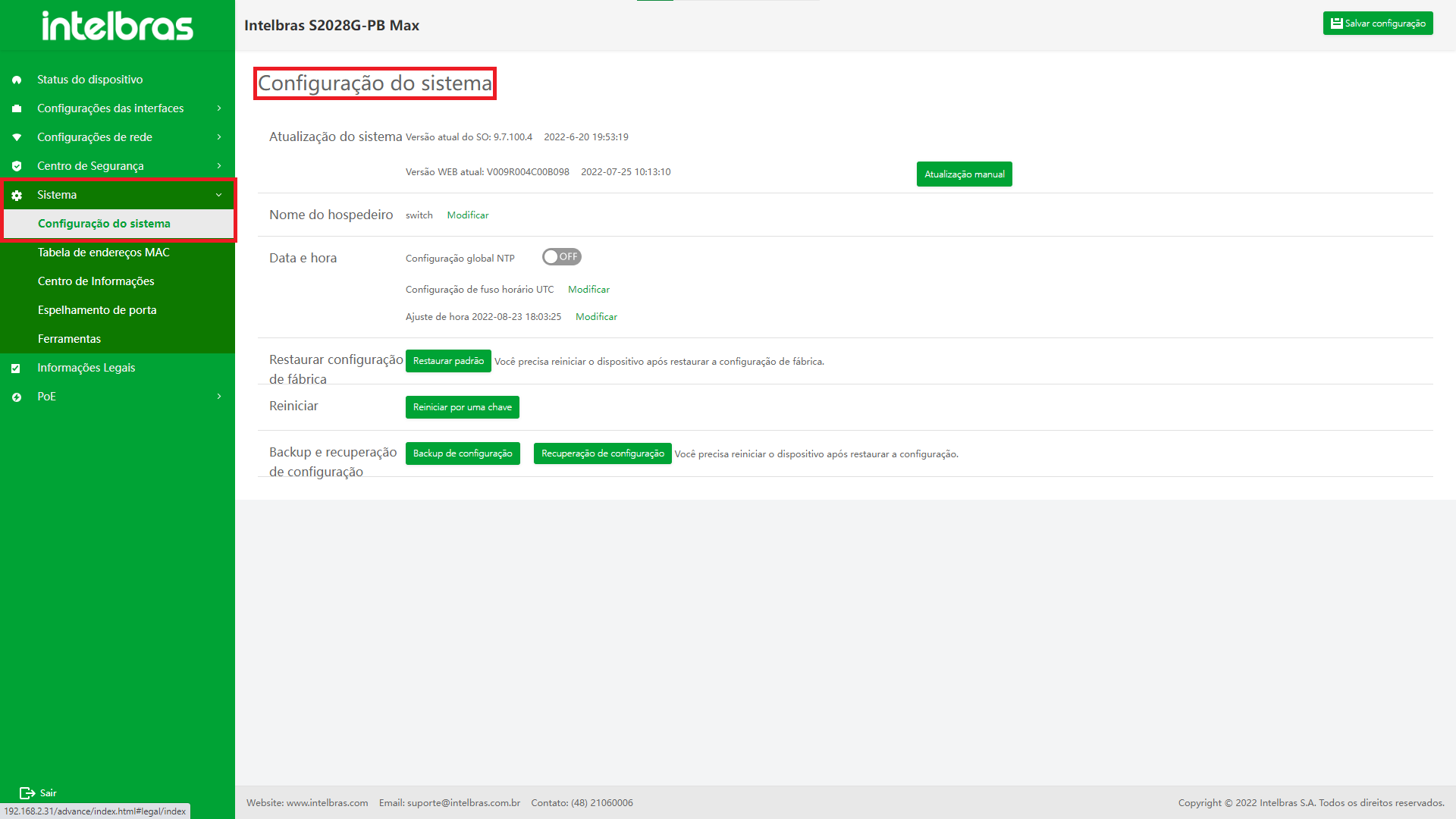

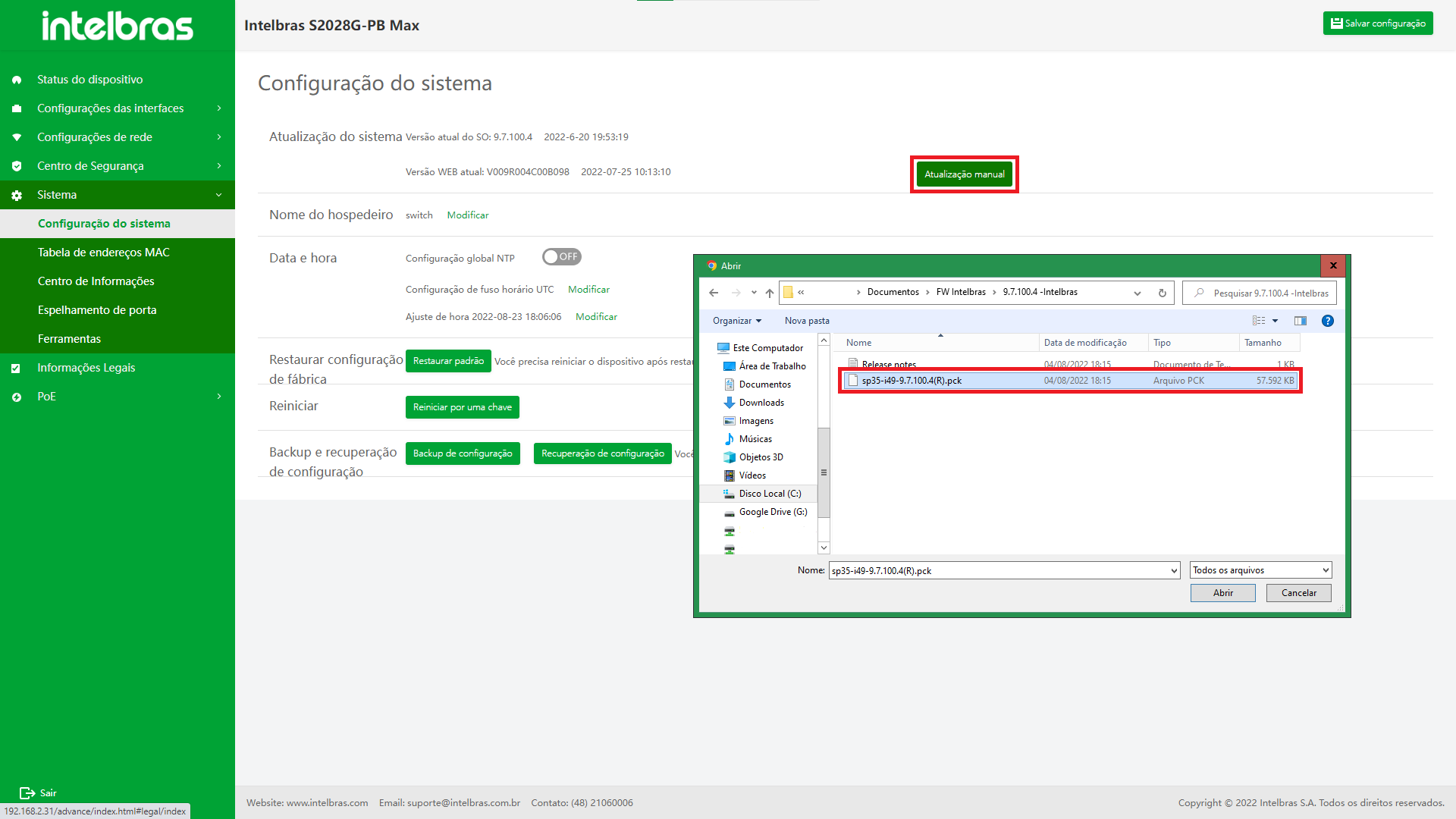

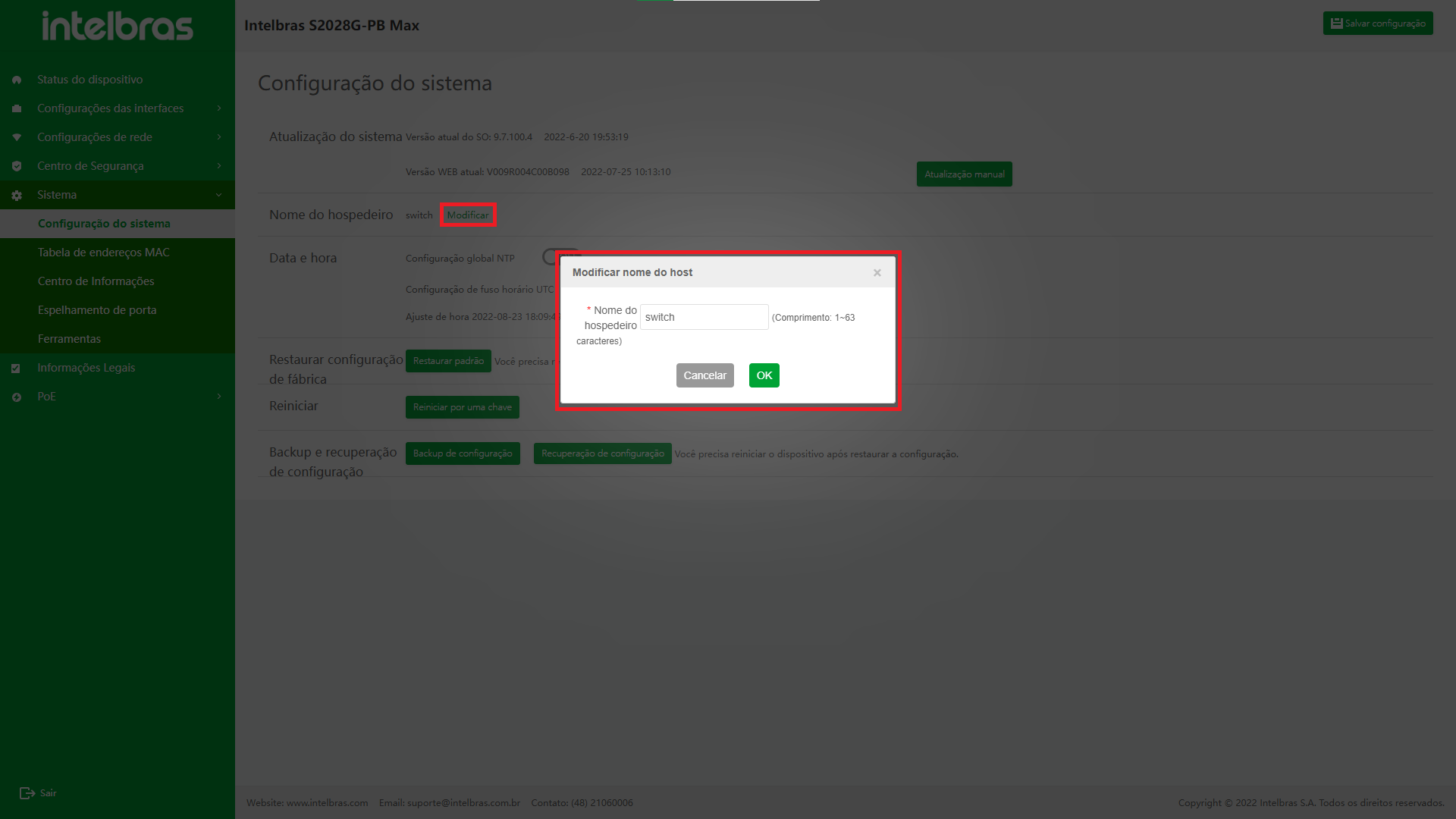

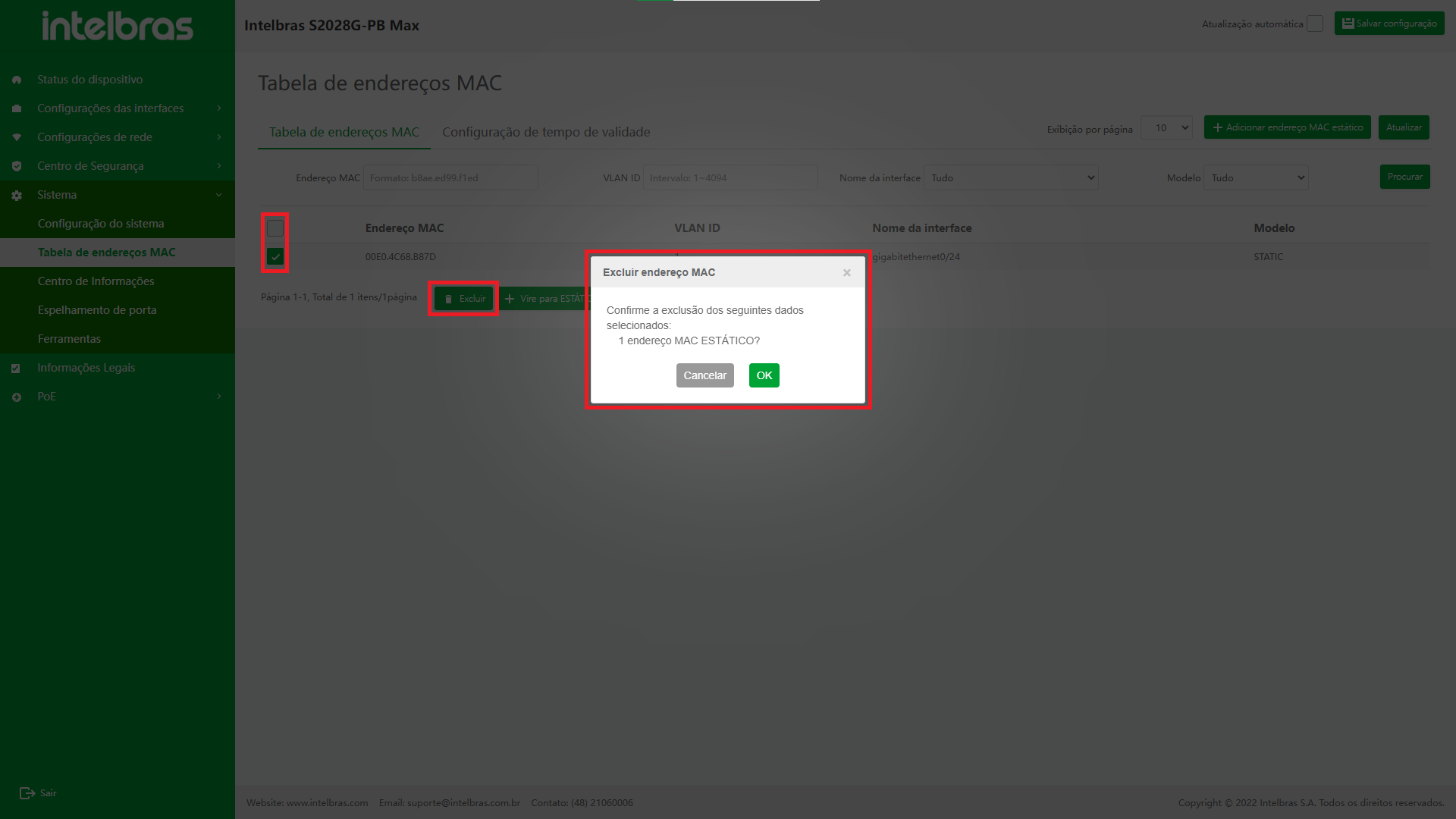

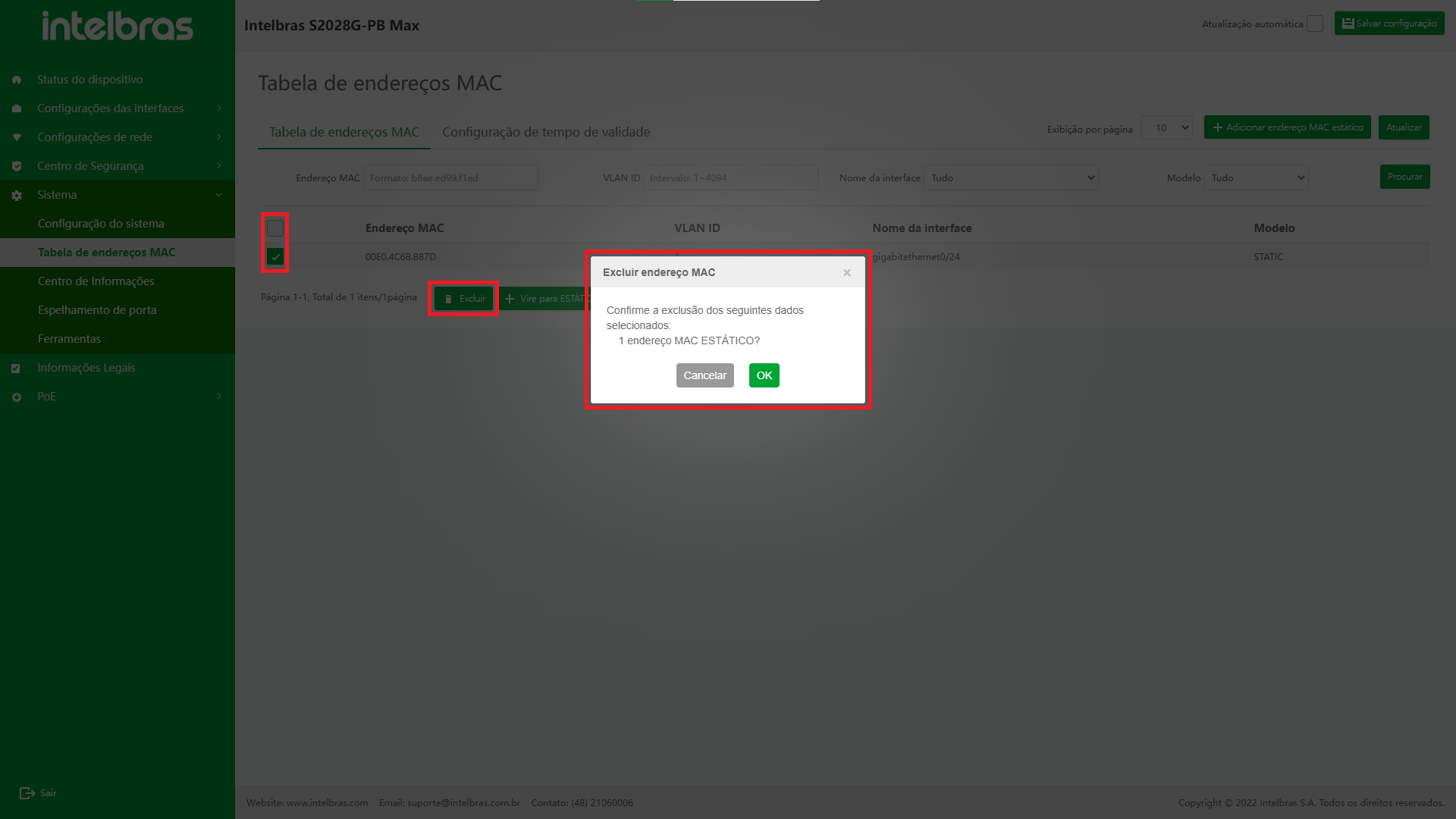

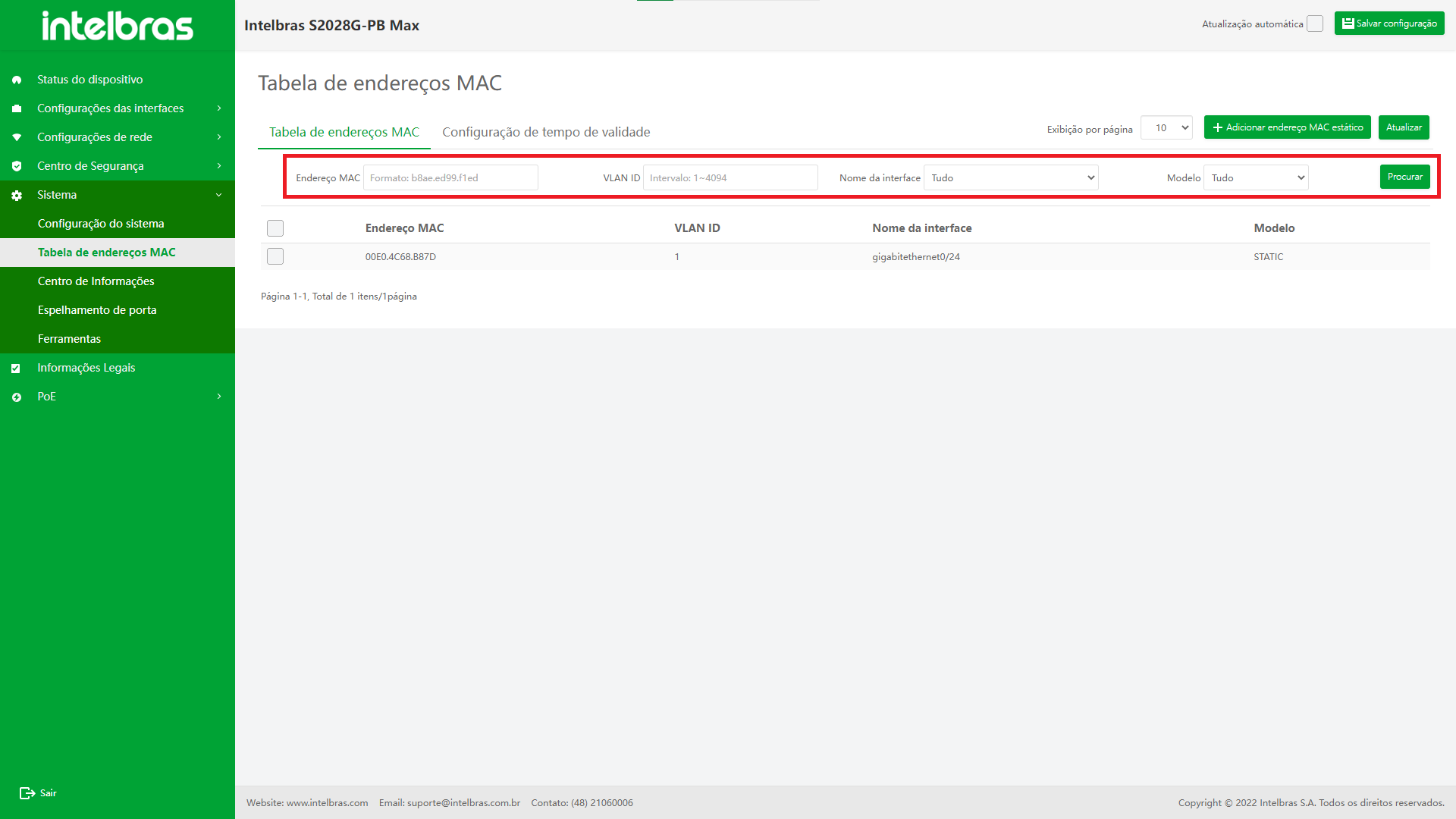

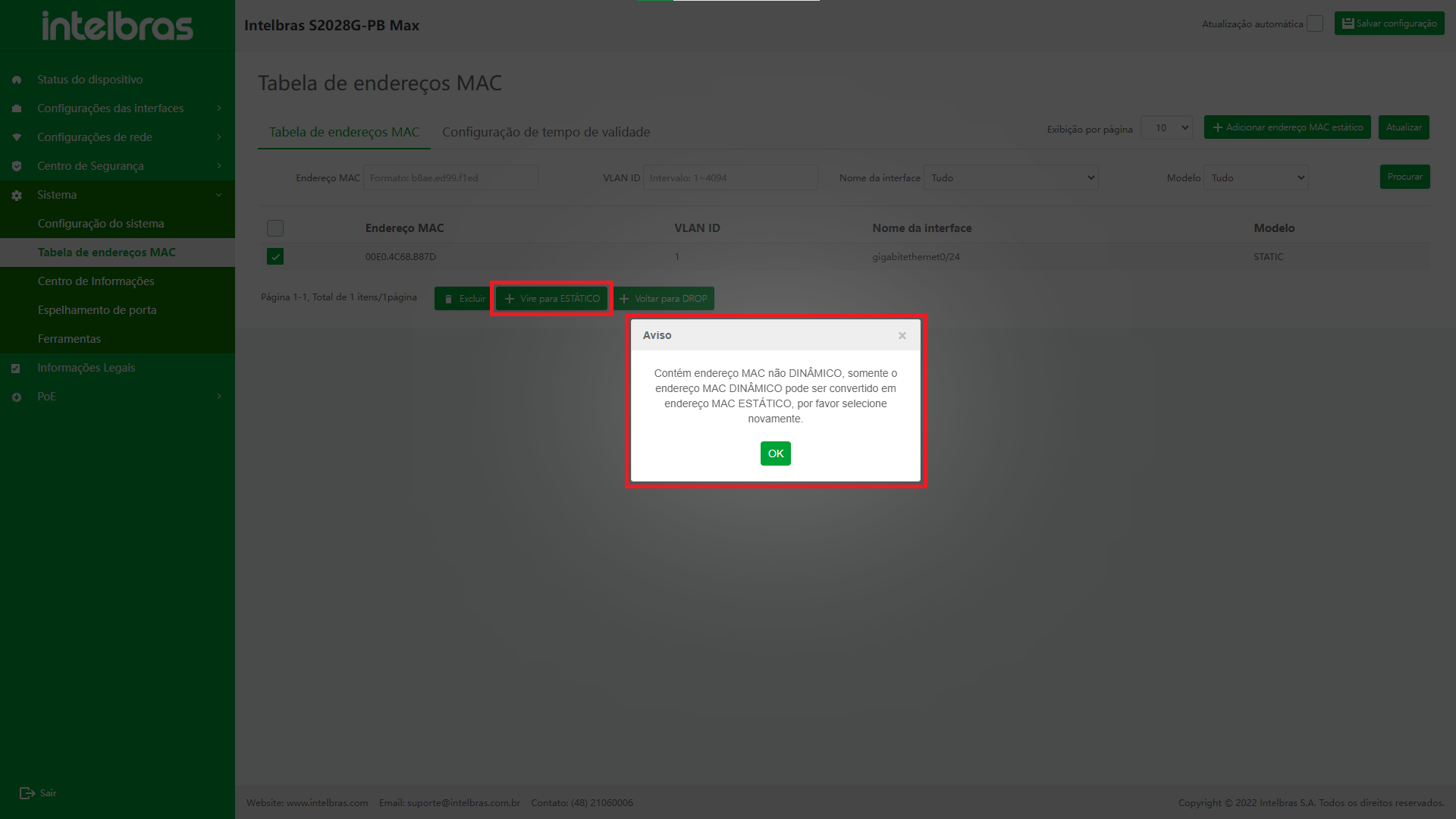

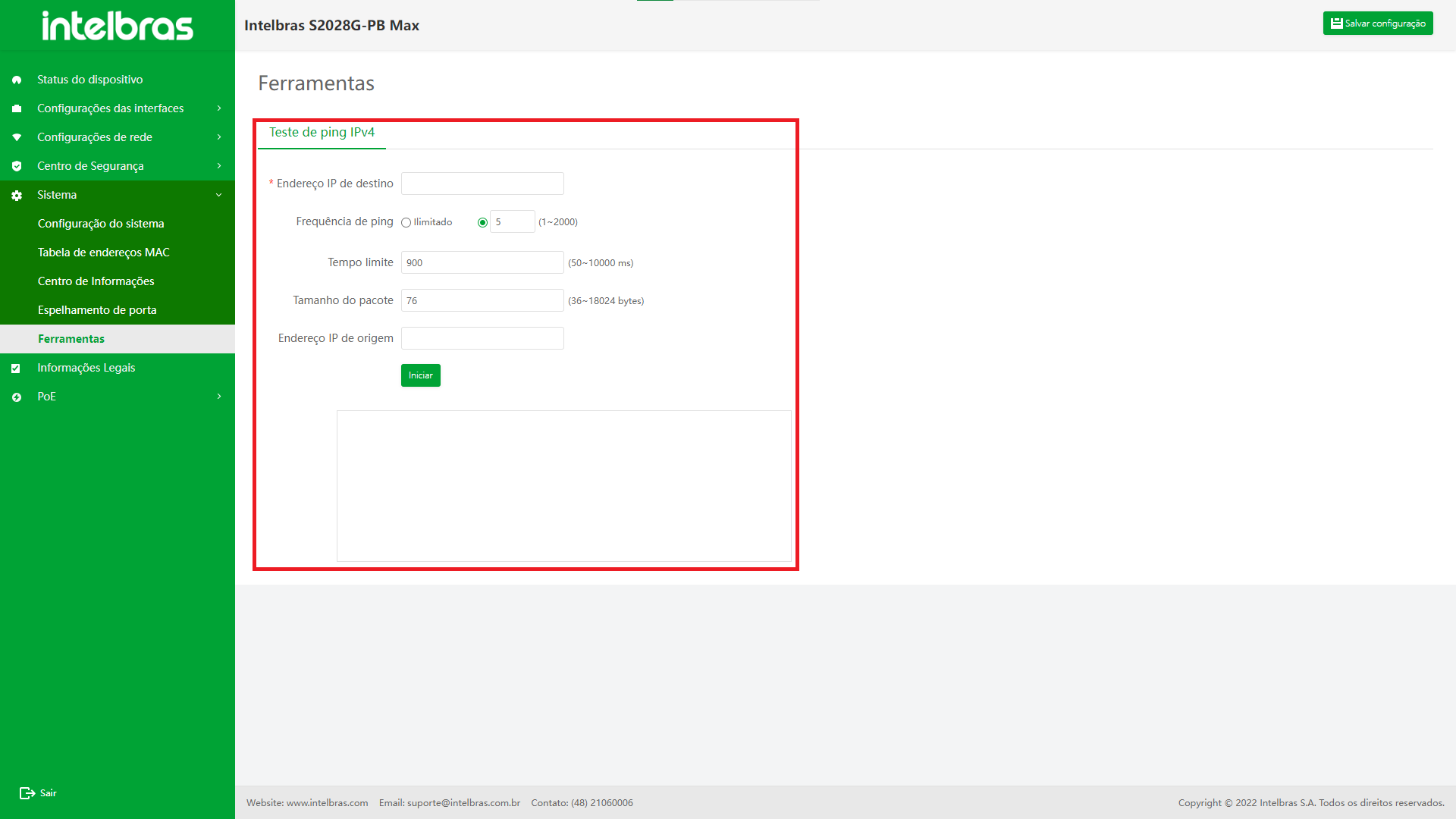

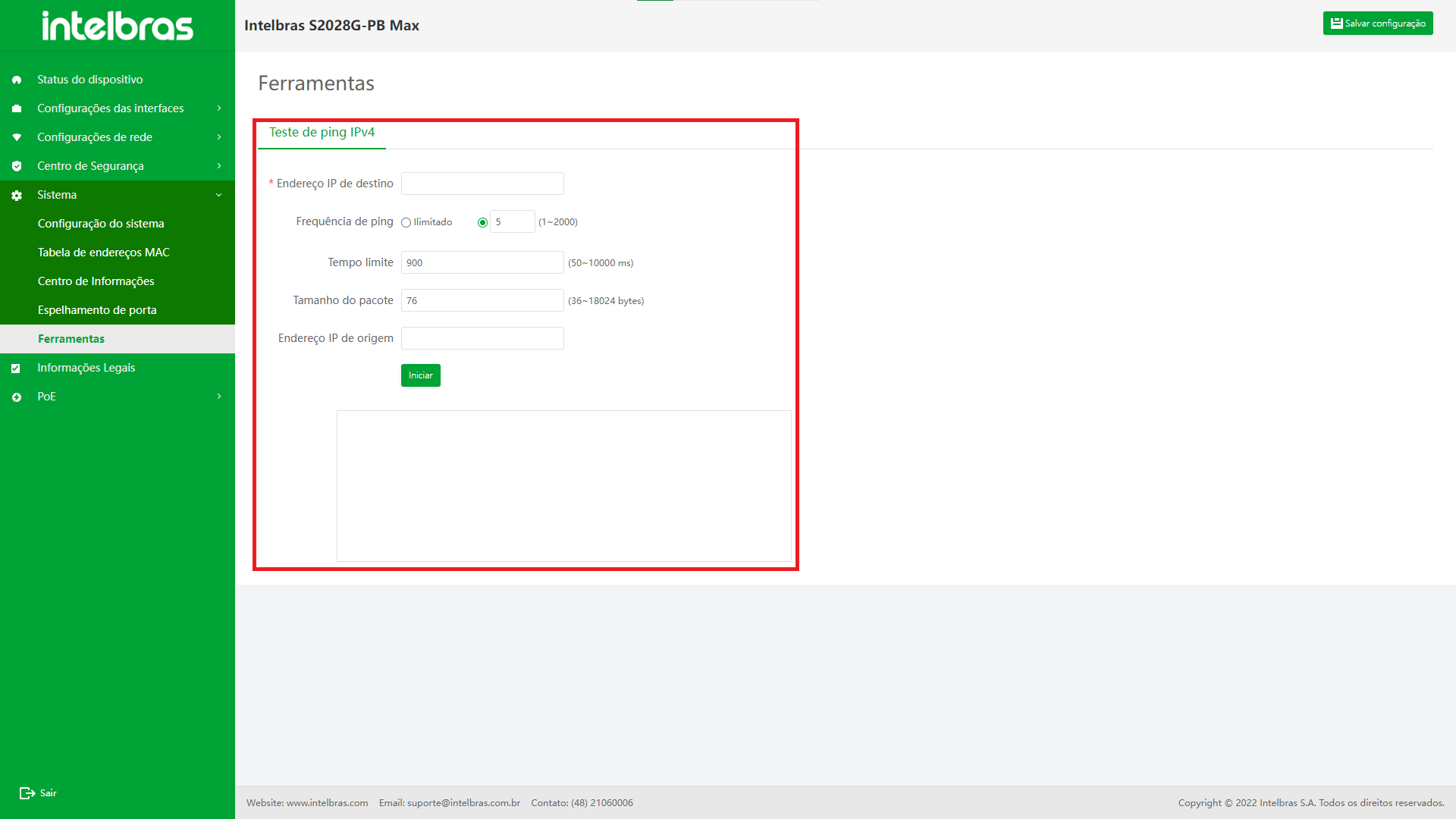

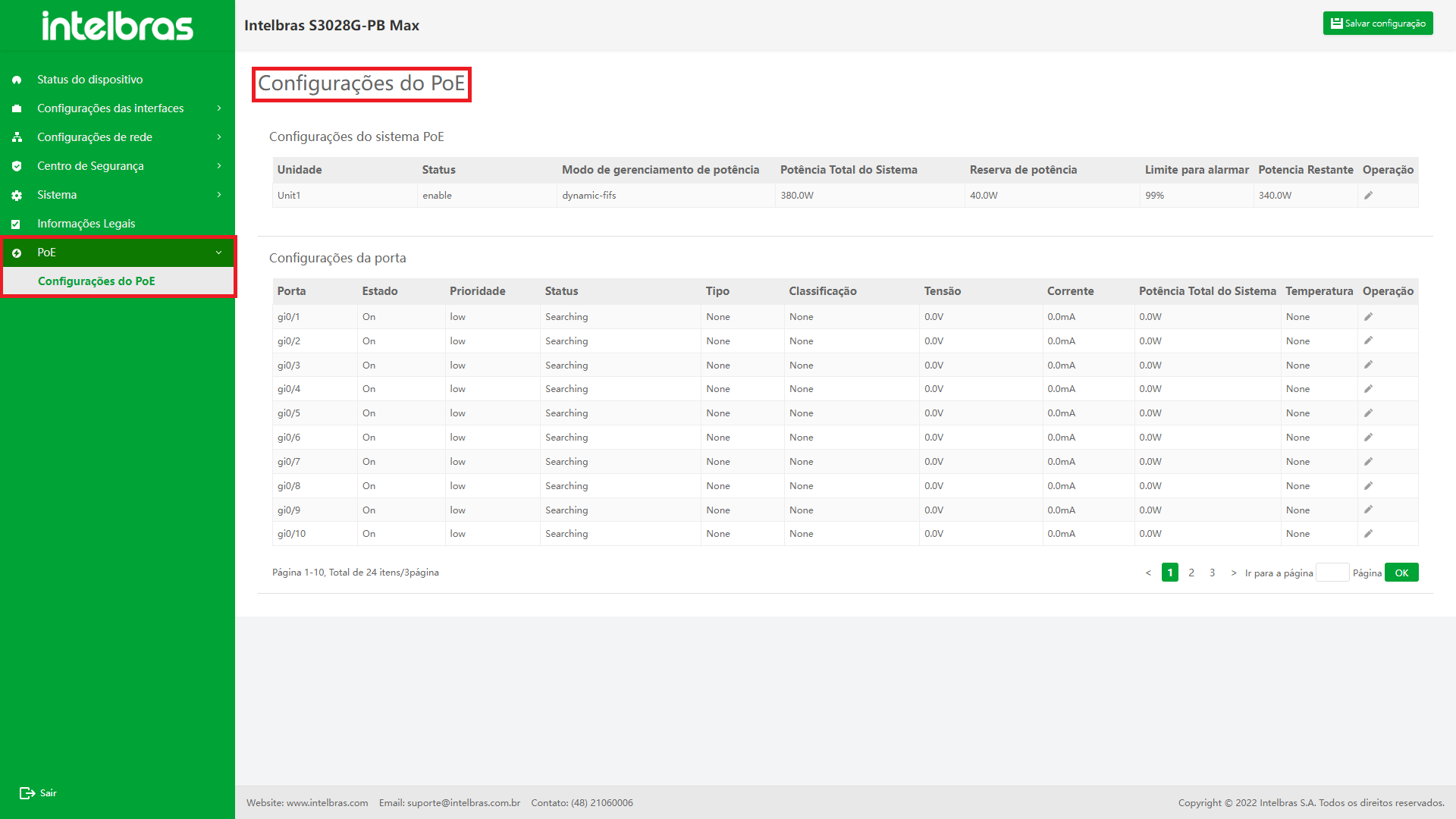

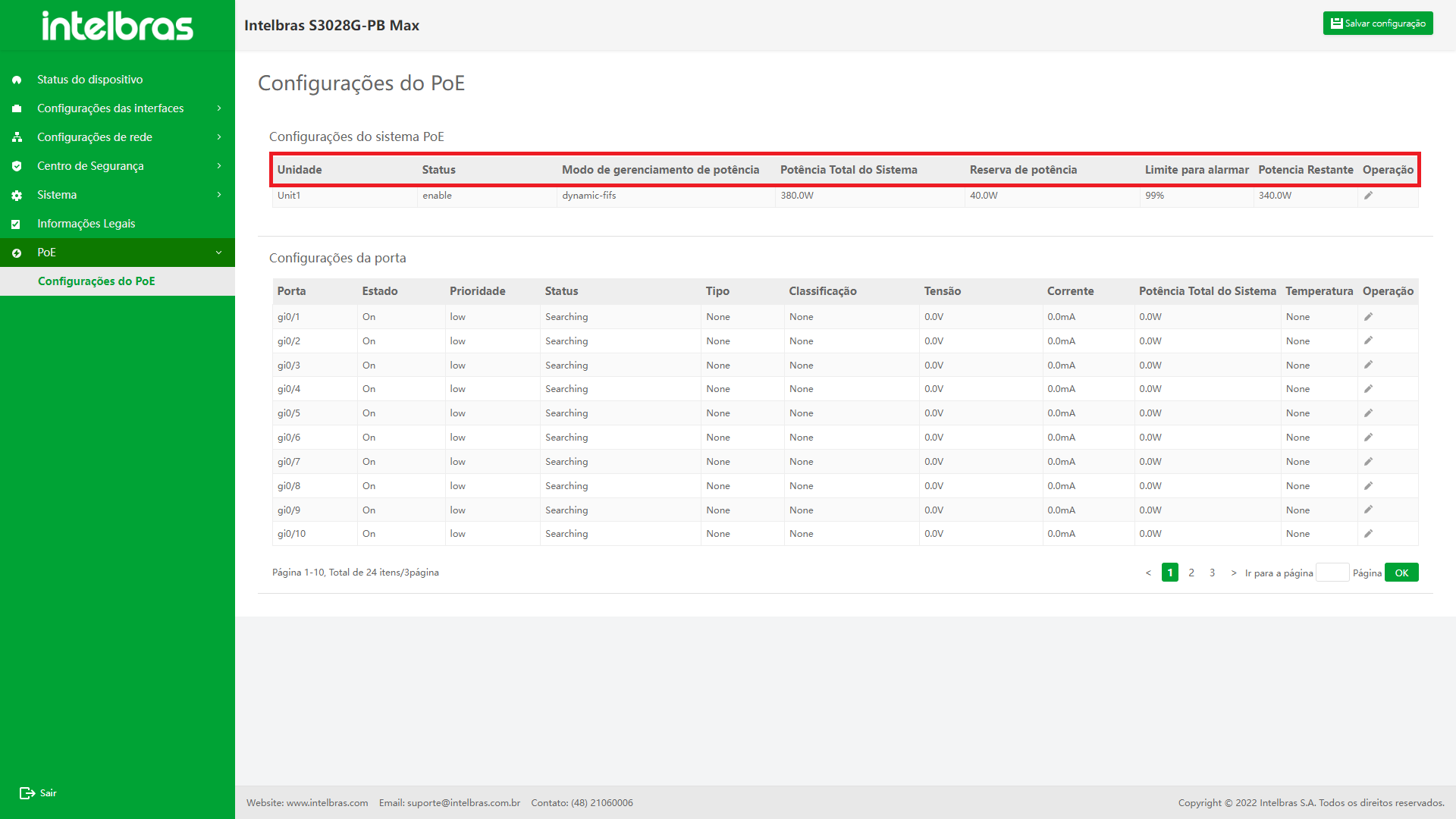

- Encontre a porta de supressão de tempestades a ser modificada, clique no ícone "Editar" na barra de operação, modifique o status, limite e ação de três tipos de tempestades na caixa pop-up.